ACL通配符掩码

ACL通配符

访问控制列表是应用在路由器接口的指令列表,这些指令列表用来告诉路由器哪些数据包可以接收、哪些数据包需要拒绝。

至于数据包是被接收还是被拒绝,可以由类似于源地址、目的地址、端口号、协议等特定指示条件来决定。

通过灵活地增加访问控制列表,ACL可以当作一种网络控制的有力工具,用来过滤流入和流出路由器接口的数据包。

建立访问控制列表后,可以限制网络流量,提高网络性能,对通信流量起到控制的手段,这也是对网络访问的基本安全手段。

在路由器的接口上配置访问控制列表后,可以对入站接口、出站接口及通过路由器中继的数据包进行安全检测。

IP访问控制列表的分类标准IP访问控制列表当我们要想阻止来自某一网络的所有通信流量,或者充许来自某一特定网络的所有通信流量,或者想要拒绝某一协议簇的所有通信流量时,可以使用标准访问控制列表来实现这一目标。

标准访问控制列表检查路由的数据包的源地址,从而允许或拒绝基于网络、子网或主机的IP地址的所有通信流量通过路由器的出口。

扩展IP访问控制列表扩展访问控制列表既检查数据包的源地址,也检查数据包的目的地址,还检查数据包的特定协议类型、端口号等。

扩展访问控制列表更具有灵活性和可扩充性,即可以对同一地址允许使用某些协议通信流量通过,而拒绝使用其他协议的流量通过。

命名访问控制列表在标准与扩展访问控制列表中均要使用表号,而在命名访问控制列表中使用一个字母或数字组合的字符串来代替前面所使用的数字。

使用命名访问控制列表可以用来删除某一条特定的控制条目,这样可以让我们在使用过程中方便地进行修改。

在使用命名访问控制列表时,要求路由器的IOS在11.2以上的版本,并且不能以同一名字命名多个ACL,不同类型的ACL也不能使用相同的名字。

通配符掩码通配符掩码是一个32比特位的数字字符串,它被用点号分成4个8位组,每组包含8比特位。

在通配符掩码位中,0表示“检查相应的位”,1表示“不检查相应的位”。

通配符掩码与IP地址是成对出现的,通配符掩码与子网掩码工作原理是不同的。

通配符问题

通配符VS反掩码,你懂了吗,有错误了请大神更正其实这两个术语的英文都是wildcard,不知道为什么派生出两个中文翻译来。

一般来说,wildcard在配置OSPF和EIGRP的network 命令时,被称作反掩码,如:network 12.0.0.0 0.0.0.255 area 0;而使用在访问控制列表(ACL)匹配地址段时,wildcard被称作通配符,如:access-list 20 permit 172.30.0.0 0.0.255.255。

我觉得出现两个中文名本没有必要。

但既然已经约定俗成了,我们且把他们当作两个概念,但两者很容易混淆,我查资料能给出的比较合理的界定是:反掩码是通配符取值范围的一部分。

为什么这么说?因为当且仅当32位的二进制通配符只出现连续1的情况时,通配符=反掩码。

取其中的8位地址段为例,譬如,0001 1111既可以被当作反掩码又可以是通配符,而0010 1100只能被当作通配符,但不能是反掩码。

当然以上只是数学上的定义。

从实际配置上来看:反掩码通常见于EIGRP和OSPF的配置命令中,用来界定地址段中哪些是网络位,哪些是主机位。

所以反掩码的取值范围只能出现连续的1,因为网络位和主机位都是连续的。

而通配符通常见于访问控制列表(ACL)配置中,其实就是一种运算符,它0和1两个,在配置语境中规定其他数值位是变量还是定值。

0是定量, 1是变量!That's it!一个实例:用访问控制列表抓取路由条目的匹配规则现在根据公司要求,需要在配置上运用访问控制列表匹配下列三个地址段172.16.1.0 /24172.16.3.0 /24172.16.9.0 /24以上三个网络号的编排规则貌似无规律可循,最笨的方法就是用三个访问列表一条一条的匹配。

但当你能熟练的运用通配符以后,一个访问列表就够了:第一步首先我们把三个网络号的第三地址区间转换成二进制:172.16.00000001.0 /24172.16.00000011.0 /24172.16.00001001.0 /24很显然那些粗体位的是三个网络号匹配下来不同的位,即为变量第二步不要考虑匹配地址位的顺序,把变量位对应的十进制数加起来,结果是2+8=10,所以能包括这三个网络号的通配符是:0.0.10.0 所以访问控制列表可以这样写:access-list 1 permit 172.16.1.0 0.0.10.0Q:如果本例的网络环境中还有网络号172.16.11.0 /24,access-list 1 permit 172.16.1.0 0.0.10.0的配置还能不能成立?A:不能成立了!为什么?因为如果把172.16.11.0 /24的第三地址区间转换成二进制,我们得到的数值是00001011,也正好把这个网络号匹配进了这条访问控制列表。

acl通配符掩码计算

acl通配符掩码计算ACL(访问控制列表)是用于网络安全中的重要工具,通配符掩码是ACL中常用的一种技术。

本文将介绍ACL通配符掩码的计算方法,并探讨其在网络安全中的应用。

首先,什么是ACL通配符掩码?ACL是一种用于控制网络流量的机制,它决定了哪些数据包能够进入或离开网络。

而通配符掩码则是用于匹配IP地址的一种方法。

通配符掩码是一个32位的二进制数,用于表示IP地址的每一位是否需要进行匹配。

在计算通配符掩码时,需要了解IP地址和子网掩码的概念。

IP地址是网络中用于唯一标识设备的地址,而子网掩码则用于划分IP地址的网络部分和主机部分。

通配符掩码可以通过子网掩码来计算得到。

通配符掩码的计算方法如下:首先将子网掩码中每个位上的值取反(0变1,1变0),然后与IP地址进行按位与运算。

这样得到的结果即为通配符掩码。

例如,假设有一个IP地址为192.168.1.0,子网掩码为255.255.255.0。

首先将子网掩码取反得到0.0.0.255,然后与IP地址进行按位与运算,结果为192.168.1.0。

所以通配符掩码为0.0.0.255。

通配符掩码的计算对于网络安全非常重要。

它可以用于ACL中来控制网络流量的进出。

通过设置ACL规则,可以限制特定IP地址或一定范围的IP地址的访问权限,提高网络的安全性。

举个例子,假设你是一家公司的网络管理员,想要限制某个部门员工只能访问内部网络的一部分资源。

你可以通过ACL和通配符掩码来实现。

首先,你需要计算出该部门员工的IP地址范围所对应的通配符掩码。

然后,你可以在网络设备上配置ACL规则,允许该部门员工的IP地址范围访问特定的资源,而禁止其访问其他资源。

使用ACL通配符掩码不仅可以实现访问控制,还可以提高网络性能。

通过设置ACL规则,可以过滤掉一些无关的网络流量,从而减少网络带宽的消耗,提升网络的传输效率。

但是,在使用ACL通配符掩码时也要注意一些问题。

首先,要确保ACL规则设置正确,否则可能会导致错误的访问限制或开放。

acl掩码匹配规则

ACL掩码匹配规则一、什么是ACL掩码匹配规则?ACL(Access Control List)是一种用于控制网络设备访问权限的机制。

ACL掩码匹配规则是指在ACL中使用掩码来匹配IP地址或其他网络协议的规则。

通过配置ACL掩码匹配规则,网络管理员可以限制特定的IP地址或协议在网络中的访问权限,从而提高网络的安全性。

二、ACL掩码匹配规则的基本原理ACL掩码匹配规则是通过将IP地址或其他网络协议与一个掩码进行逻辑运算,来判断是否匹配ACL规则。

掩码是一串二进制数字,用于指示哪些位是需要匹配的,哪些位是可以忽略的。

在ACL规则中,每个位都会与掩码的对应位进行逻辑与运算,只有当所有位都匹配时,才会执行相应的操作。

三、ACL掩码匹配规则的使用场景ACL掩码匹配规则广泛应用于网络设备的访问控制、流量过滤等场景。

以下是一些常见的使用场景:1. 网络访问控制通过配置ACL掩码匹配规则,可以限制特定的IP地址或IP地址段对网络设备的访问权限。

例如,可以允许某个特定的IP地址访问网络设备的管理界面,而禁止其他IP地址的访问。

2. 流量过滤ACL掩码匹配规则可以用于过滤网络流量,只允许符合特定条件的流量通过。

例如,可以配置ACL规则,只允许某个特定的IP地址范围的流量通过网络设备。

3. 服务控制通过配置ACL掩码匹配规则,可以限制特定的协议或端口号在网络中的使用。

例如,可以配置ACL规则,只允许某个特定的协议或端口号的流量通过网络设备。

四、ACL掩码匹配规则的配置方法在配置ACL掩码匹配规则时,需要指定要匹配的IP地址或协议,以及相应的掩码。

以下是一般的配置方法:1.确定要匹配的IP地址或协议。

2.确定要匹配的掩码。

掩码是一个与要匹配的IP地址或协议位数相同的二进制数字,其中的1表示需要匹配的位,0表示可以忽略的位。

3.将要匹配的IP地址或协议与掩码进行逻辑与运算,得到结果。

4.根据结果执行相应的操作。

根据ACL规则的设置,可以执行允许、拒绝或其他操作。

ACL的配置和通配符

ACLACL实际上并没有允许或者拒绝的含义,只有Match和no match,只是一个数据包的匹配工具,只是匹配IP地址(不是匹配网段或者其他什么)匹配permit,不匹配denywildcard bits,用来匹配住,扩展住或者划定一个rangeACL的配置ACL不能控制本地路由器始发的流量,只能控制穿越本路由器的流量标准ACL的配置1~99标准ACL最好放在靠近源的地方先在配置模式下创建ACL,再在接口上调用ACLR1(config)#access-list 1 deny 192.168.12.1 0.0.0.0R1(config)#access-list 1 deny 192.168.12.1R1(config)#access-list 1 deny host 192.168.12.1R1(config-if)#ip access-group 1 ?in inbound packetsout outbound packets在路由器的一个接口的一个方向上只能调用一个列表show ip int 接口可以查看是否在该接口上调用ACL如果只是只是在配置模式下删除ACL,而没有删除接口上的ACL调用,ACL的功能会失效,但在sh ip int 接口的显示中调用依然存在R1#sh ip access-listsStandard IP access list 110 deny 192.168.12.120 ……30 ……标准ACL不能删除其中的一条,只能整体删除R1(config)#no access-list 1如果只是想ping通但不允许telnet访问怎么办R2(config)#line vty 0 4R2(config-line)#access-class 1 ?in Filter incoming connectionsout Filter outgoing connections这样,telnet R2就会被拒绝R1#telnet 192.168.12.2Trying 192.168.12.2 ...% Connection refused by remote host扩展ACL的配置100~199R2(config)#access-list 100 permit ?<0-255> An IP protocol numberahp Authentication Header Protocoleigrp Cisco's EIGRP routing protocolesp Encapsulation Security Payloadgre Cisco's GRE tunnelingicmp Internet Control Message Protocoligmp Internet Gateway Message Protocolip Any Internet Protocolipinip IP in IP tunnelingnos KA9Q NOS compatible IP over IP tunnelingospf OSPF routing protocolpcp Payload Compression Protocolpim Protocol Independent Multicasttcp Transmission Control Protocoludp User Datagram ProtocolR2(config)# access-list 100 deny tcp 192.168.12.0 0.0.0.255 host 3.3.3.3 eq ?23/telnet <0-65535> Port numberbgp Border Gateway Protocol (179)chargen Character generator (19)cmd Remote commands (rcmd, 514)daytime Daytime (13)discard Discard (9)domain Domain Name Service (53)echo Echo (7)exec Exec (rsh, 512)finger Finger (79)ftp File Transfer Protocol (21)ftp-data FTP data connections (20)gopher Gopher (70)hostname NIC hostname server (101)ident Ident Protocol (113)irc Internet Relay Chat (194)klogin Kerberos login (543)kshell Kerberos shell (544)login Login (rlogin, 513)lpd Printer service (515)nntp Network News Transport Protocol (119)pim-auto-rp PIM Auto-RP (496)pop2 Post Office Protocol v2 (109)pop3 Post Office Protocol v3 (110)smtp Simple Mail Transport Protocol (25)sunrpc Sun Remote Procedure Call (111)syslog Syslog (514)tacacs TAC Access Control System (49)talk Talk (517)telnet Telnet (23)time Time (37)uucp Unix-to-Unix Copy Program (540)whois Nicname (43)www World Wide Web (HTTP, 80)R2(config)#access-list 100 permit ip any anyshow一下Extended IP access list 10010 deny tcp 192.168.12.0 0.0.0.255 host 3.3.3.3 eq telnet20 permit ip any any然后在接口调用,参见标准ACL的配置命名ACL的配置R2(config)#ip access-list ?extended Extended Access Listlog-update Control access list log updateslogging Control access list loggingresequence Resequence Access Liststandard Standard Access ListR2(config)#ip access-list standard ? ccnp<1-99> Standard IP access-list number<1300-1999> Standard IP access-list number (expanded range) WORD Access-list nameR2(config)#ip access-list standard ccnpR2(config-std-nacl)#10 deny 192.168.12.1R2(config-std-nacl)#20 permit any…………R2(config-std-nacl)#no 20命名ACL的条目可以做修改,插入或删除Sequence Number如果不写,会自动按照10,20,30……生成R2(config-std-nacl)#do sh ip accessStandard IP access list ccnp10 deny 192.168.12.120 permit any然后在接口上调用R1(config-if)#ip access-group ccnp in/outACL里的wildcard bit用一个命令行来控制一段IP用很少条来匹配很多条IPACL通配符举例完全一致有变化1.1.1.0 = 00000001 00000001 00000001 000000001.1.1.1 = 00000001 00000001 00000001 000000011.1.1.2 = 00000001 00000001 00000001 000000101.1.1.3 = 00000001 00000001 00000001 00000011通配符= 00000000 00000000 00000000 00000011 = 0.0.0.3 前缀= 00000001 00000001 00000001 00000000 = 1.1.1.0 ACL通配符的口诀:前缀:相同是几就是几,不同为0通配符:相同是0,不同为1所以,ACL可以写作:access-list 1 permit 1.1.1.0 0.0.0.3RIP综合实验里涉及到的ACL前缀和通配的计算把奇数和偶数路由挑出来偶数100.1.0.1=100.1.0000 0000.1100.1.2.1=100.1.0000 0010.1100.1.4.1=100.1.0000 0100.1100.1.6.1=100.1.0000 0110.1perfix=100.1.0000 0000.1=100.1.0.1wildcard=0.0.0000 0110.0=0.0.6.0奇数100.1.1.1=100.1.0000 0001.1100.1.3.1=100.1.0000 0011.1100.1.5.1=100.1.0000 0101.1100.1.7.1=100.1.0000 0111.1perfix=100.1.0000 0001.1=100.1.1.1 wildcard=0.0.0000 0110.0=0.0.6.0。

acl通配符计算

acl通配符计算ACL(访问控制列表)通配符是一种在网络设备上配置访问控制策略的方法。

它可以根据通配符匹配规则对数据包进行过滤和管理,从而实现对网络流量的控制和安全保护。

本文将深入探讨ACL通配符的计算方法和应用场景,帮助读者更好地理解和应用ACL通配符。

一、ACL通配符的计算方法ACL通配符使用通配符掩码来进行匹配。

通配符掩码是一个与被匹配值进行逻辑与操作的二进制掩码。

在ACL通配符中,有三种类型的通配符:通配符0、通配符1和通配符X。

通配符0表示该位必须匹配上,通配符1表示该位可以匹配任意值,通配符X表示该位不参与匹配。

例如,对于一个32位的ACL通配符,其中的一位为“0”表示该位必须匹配上,为“1”表示该位可以匹配任意值,为“X”表示该位不参与匹配。

在ACL通配符的计算过程中,首先需要将被匹配值和通配符掩码进行逐位比较。

对于每一位,如果通配符为0,则该位必须与被匹配值相同;如果通配符为1,则该位可以匹配任意值;如果通配符为X,则该位不参与匹配。

例如,假设有一个ACL通配符为“110X00”,被匹配值为“110100”。

首先将通配符掩码与被匹配值逐位进行比较,得到匹配结果“110000”。

最后,将匹配结果与通配符掩码进行逻辑与操作,得到最终的匹配结果“110000”。

二、ACL通配符的应用场景ACL通配符在网络设备中广泛应用于访问控制策略的配置。

通过使用ACL通配符,可以实现对特定网络流量的限制和管理,从而提高网络的安全性和性能。

1. 网络流量过滤:ACL通配符可以根据源IP地址、目的IP地址、源端口号、目的端口号等条件对网络流量进行过滤。

通过配置ACL 通配符,可以限制特定源IP地址或目的IP地址的流量通过网络设备,从而阻止非法访问或网络攻击。

2. 服务质量控制:ACL通配符可以根据不同的应用需求,对网络流量进行优先级和带宽的分配。

通过配置ACL通配符,可以实现对特定应用或用户的流量进行优先处理,从而提高网络的服务质量和用户体验。

ACL的配置和通配符

ACLACL实际上并没有允许或者拒绝的含义,只有Match和no match,只是一个数据包的匹配工具,只是匹配IP地址(不是匹配网段或者其他什么)匹配permit,不匹配denywildcard bits,用来匹配住,扩展住或者划定一个rangeACL的配置ACL不能控制本地路由器始发的流量,只能控制穿越本路由器的流量标准ACL的配置1~99标准ACL最好放在靠近源的地方先在配置模式下创建ACL,再在接口上调用ACLR1(config)#access-list 1 deny 192.168.12.1 0.0.0.0R1(config)#access-list 1 deny 192.168.12.1R1(config)#access-list 1 deny host 192.168.12.1R1(config-if)#ip access-group 1 ?in inbound packetsout outbound packets在路由器的一个接口的一个方向上只能调用一个列表show ip int 接口可以查看是否在该接口上调用ACL如果只是只是在配置模式下删除ACL,而没有删除接口上的ACL调用,ACL的功能会失效,但在sh ip int 接口的显示中调用依然存在R1#sh ip access-listsStandard IP access list 110 deny 192.168.12.120 ……30 ……标准ACL不能删除其中的一条,只能整体删除R1(config)#no access-list 1如果只是想ping通但不允许telnet访问怎么办R2(config)#line vty 0 4R2(config-line)#access-class 1 ?in Filter incoming connectionsout Filter outgoing connections这样,telnet R2就会被拒绝R1#telnet 192.168.12.2Trying 192.168.12.2 ...% Connection refused by remote host扩展ACL的配置100~199R2(config)#access-list 100 permit ?<0-255> An IP protocol numberahp Authentication Header Protocoleigrp Cisco's EIGRP routing protocolesp Encapsulation Security Payloadgre Cisco's GRE tunnelingicmp Internet Control Message Protocoligmp Internet Gateway Message Protocolip Any Internet Protocolipinip IP in IP tunnelingnos KA9Q NOS compatible IP over IP tunnelingospf OSPF routing protocolpcp Payload Compression Protocolpim Protocol Independent Multicasttcp Transmission Control Protocoludp User Datagram ProtocolR2(config)# access-list 100 deny tcp 192.168.12.0 0.0.0.255 host 3.3.3.3 eq ?23/telnet <0-65535> Port numberbgp Border Gateway Protocol (179)chargen Character generator (19)cmd Remote commands (rcmd, 514)daytime Daytime (13)discard Discard (9)domain Domain Name Service (53)echo Echo (7)exec Exec (rsh, 512)finger Finger (79)ftp File Transfer Protocol (21)ftp-data FTP data connections (20)gopher Gopher (70)hostname NIC hostname server (101)ident Ident Protocol (113)irc Internet Relay Chat (194)klogin Kerberos login (543)kshell Kerberos shell (544)login Login (rlogin, 513)lpd Printer service (515)nntp Network News Transport Protocol (119)pim-auto-rp PIM Auto-RP (496)pop2 Post Office Protocol v2 (109)pop3 Post Office Protocol v3 (110)smtp Simple Mail Transport Protocol (25)sunrpc Sun Remote Procedure Call (111)syslog Syslog (514)tacacs TAC Access Control System (49)talk Talk (517)telnet Telnet (23)time Time (37)uucp Unix-to-Unix Copy Program (540)whois Nicname (43)www World Wide Web (HTTP, 80)R2(config)#access-list 100 permit ip any anyshow一下Extended IP access list 10010 deny tcp 192.168.12.0 0.0.0.255 host 3.3.3.3 eq telnet20 permit ip any any然后在接口调用,参见标准ACL的配置命名ACL的配置R2(config)#ip access-list ?extended Extended Access Listlog-update Control access list log updateslogging Control access list loggingresequence Resequence Access Liststandard Standard Access ListR2(config)#ip access-list standard ? ccnp<1-99> Standard IP access-list number<1300-1999> Standard IP access-list number (expanded range) WORD Access-list nameR2(config)#ip access-list standard ccnpR2(config-std-nacl)#10 deny 192.168.12.1R2(config-std-nacl)#20 permit any…………R2(config-std-nacl)#no 20命名ACL的条目可以做修改,插入或删除Sequence Number如果不写,会自动按照10,20,30……生成R2(config-std-nacl)#do sh ip accessStandard IP access list ccnp10 deny 192.168.12.120 permit any然后在接口上调用R1(config-if)#ip access-group ccnp in/outACL里的wildcard bit用一个命令行来控制一段IP用很少条来匹配很多条IPACL通配符举例完全一致有变化1.1.1.0 = 00000001 00000001 00000001 000000001.1.1.1 = 00000001 00000001 00000001 000000011.1.1.2 = 00000001 00000001 00000001 000000101.1.1.3 = 00000001 00000001 00000001 00000011通配符= 00000000 00000000 00000000 00000011 = 0.0.0.3 前缀= 00000001 00000001 00000001 00000000 = 1.1.1.0 ACL通配符的口诀:前缀:相同是几就是几,不同为0通配符:相同是0,不同为1所以,ACL可以写作:access-list 1 permit 1.1.1.0 0.0.0.3RIP综合实验里涉及到的ACL前缀和通配的计算把奇数和偶数路由挑出来偶数100.1.0.1=100.1.0000 0000.1100.1.2.1=100.1.0000 0010.1100.1.4.1=100.1.0000 0100.1100.1.6.1=100.1.0000 0110.1perfix=100.1.0000 0000.1=100.1.0.1wildcard=0.0.0000 0110.0=0.0.6.0奇数100.1.1.1=100.1.0000 0001.1100.1.3.1=100.1.0000 0011.1100.1.5.1=100.1.0000 0101.1100.1.7.1=100.1.0000 0111.1perfix=100.1.0000 0001.1=100.1.1.1 wildcard=0.0.0000 0110.0=0.0.6.0。

思科CISCO Acl访问控制详解

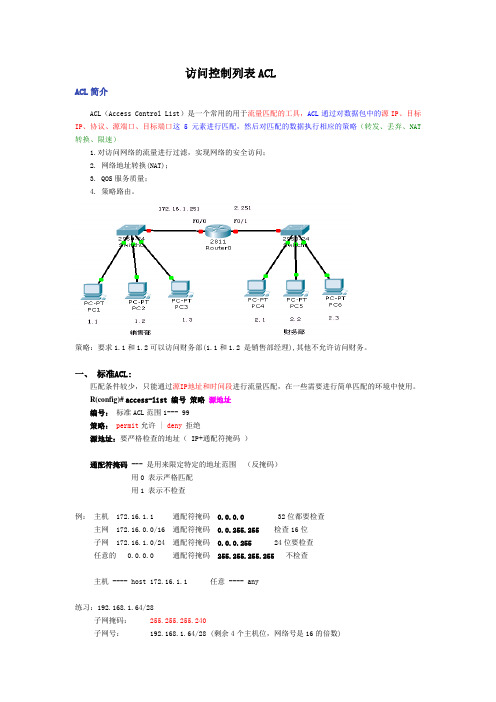

访问控制列表ACLACL简介ACL(Access Control List)是一个常用的用于流量匹配的工具,ACL通过对数据包中的源IP、目标IP、协议、源端口、目标端口这5元素进行匹配,然后对匹配的数据执行相应的策略(转发、丢弃、NAT 转换、限速)1.对访问网络的流量进行过滤,实现网络的安全访问;2. 网络地址转换(NAT);3. QOS服务质量;4. 策略路由。

策略:要求1.1和1.2可以访问财务部(1.1和1.2 是销售部经理),其他不允许访问财务。

一、标准ACL:匹配条件较少,只能通过源IP地址和时间段进行流量匹配,在一些需要进行简单匹配的环境中使用。

R(config)# access-list 编号策略源地址编号:标准ACL范围1--- 99策略:permit允许 | deny 拒绝源地址:要严格检查的地址( IP+通配符掩码)通配符掩码--- 是用来限定特定的地址范围(反掩码)用0 表示严格匹配用1 表示不检查例:主机 172.16.1.1 通配符掩码 0.0.0.0 32位都要检查主网 172.16.0.0/16 通配符掩码0.0.255.255 检查16位子网 172.16.1.0/24 通配符掩码0.0.0.255 24位要检查任意的 0.0.0.0 通配符掩码255.255.255.255不检查主机 ---- host 172.16.1.1 任意 ---- any练习:192.168.1.64/28子网掩码:255.255.255.240子网号: 192.168.1.64/28 (剩余4个主机位,网络号是16的倍数)广播地址: 192.168.1.79 (下一个网络号-1)通配符掩码 0.0.0.15 (比较前28位)通配符掩码 = 255.255.255.255 - 子网掩码也称为反掩码将ACL与接口关联:R(config-if)#ip access-group 编号 {in|out}{in|out} 表明在哪个方向上的数据进行控制策略:要求1.1和1.2可以访问财务部(1.1和1.2 是销售部经理),其他不允许访问财务部。

ACL通配符掩码

学习ACL,搞懂ACL就不能不搞定wildcard mask,通配符掩码。

说简单点,通配符掩码就是0为绝对匹配,必须严格匹配才行,而1为任意,从某种意义上讲,如果一个8位上有一个1字符,那也只有两种方式,0或者1,但是如果进行组合,那么方式就多了。

举例说明吧。

一般我们在应用上都是进行地址块的匹配,怎么讲呢?就是说:1)对某个A B C类网进行匹配或者教通配符屏蔽2)对某个子网应用ACL。

3)对特定主机应用ACL4)对任意主机或者网络应用ACL5)特殊情况的匹配差不多就是以上五种情况,下面一一说明。

1)对某个有类网络进行ACL的通配符屏蔽。

这种情况很好解释。

例如:A类:10.0.0.0 0.255.255.255先写成二进制形式:00001010.00000000.00000000.0000000000000000.11111111.111111111.11111111可以看出,第一个字节需要严格匹配,也就是说必须为10.,后面的任意匹配。

得到的网络为10.*.*.*如果我把这个改一下呢?10.0.0.0 0.0.3.255同样写成二进制形式:00001010.00000000.00000000.0000000000000000.00000000.00000011.111111111前两个字节严格匹配为10.0,后面的同上题一个思路,0就严格匹配,1就任意。

在这里,后10个比特可以任意匹配,我们通过计算可以得到合适的结果:10.0.0.*10.0.1.*10.0.2.*10.0.3.*这四个子网2)对某个子网应用ACL还是举例说明,以C类网络192..168.1.0/24为例进行子网划分。

我们引入地址块的思想进行解释会好理解一些。

因为子网一般都是以地址块形式存在的。

地址块为128,192.168.1.128 0.0.0.127地址块为64,192.168.1.0 0.0.0.63地址块为32,192.168.1.0 0.0.0.31地址块为16,192.168.1.0 0.0.0.15地址块为8,192.168.1.0 0.0.0.7地址块为4,192.168.1.0 0.0.0.3地址块为2,192.168.1.0 0.0.0.13)对特定主机应用ACL通配符需要全匹配,例如:182.168.12.4 0.0.0.0还有一种表示方法:host 182.168.12.4Host在这里是关键字,用来代替0.0.0.0 ,用于源地址和目的地址字段。

ACL

ACLACL 概述:访问控制列表简称为ACL,它使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址、目的地址、源端口、目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

ACL 分很多种,不同场合应用不同种类的ACL。

1. 标准ACL标准ACL 最简单,是通过使用IP 包中的源IP 地址进行过滤,表号范围1-99 或1300-1999;2. 扩展ACL扩展ACL 比标准ACL 具有更多的匹配项,功能更加强大和细化,可以针对包括协议类型、源地址、目的地址、源端口、目的端口、TCP 连接建立等进行过滤,表号范围100-199 或2000-2699;在访问控制列表的学习中,要特别注意以下两个术语。

1. 通配符掩码:一个32 比特位的数字字符串,它规定了当一个IP 地址与其他的IP 地址进行比较时,该IP 地址中哪些位应该被忽略。

通配符掩码中的“1”表示忽略IP 地址中对应的位,而“0”则表示该位必须匹配。

两种特殊的通配符掩码是“255.255.255.255”和“0.0.0.0”,前者等价于关键字“any”,而后者等价于关键字“host”;2. Inbound 和outbound:当在接口上应用访问控制列表时,用户要指明访问控制列表是应用于流入数据还是流出数据。

总之,ACL 的应用非常广泛,它可以实现如下的功能:1. 拒绝或允许流入(或流出)的数据流通过特定的接口;2. 为DDR 应用定义感兴趣的数据流;3. 过滤路由更新的内容;4. 控制对虚拟终端的访问;5. 提供流量控制。

实验1:标准ACL1.实验目的通过本实验可以掌握:(1)ACL 设计原则和工作过程(2)定义标准ACL(3)应用ACL(4)标准ACL 调试2.拓扑结构实验拓扑如图所示。

标准ACL 配置本实验拒绝PC2 所在网段访问路由器R2,同时只允许主机PC3 访问路由器R2 的TELNET服务。

整个网络配置EIGRP 保证IP 的连通性。

acl掩码匹配规则

acl掩码匹配规则摘要:一、acl 掩码匹配规则简介1.acl 掩码的作用2.掩码匹配规则的分类二、acl 掩码匹配规则详解1.通配符掩码2.扩展通配符掩码3.反向掩码4.偏移量掩码三、acl 掩码匹配规则的应用1.网络安全策略2.路由策略四、总结正文:一、acl 掩码匹配规则简介在计算机网络中,acl(Access Control List,访问控制列表)是一种用于控制网络通信访问的技术。

通过配置acl,可以限制特定网络流量的访问权限。

掩码匹配规则是acl 中的一种重要概念,它用于定义网络地址的匹配方式。

了解掩码匹配规则对于网络工程师来说至关重要,因为它可以帮助他们更精确地控制网络流量。

二、acl 掩码匹配规则详解1.通配符掩码通配符掩码是最基本的掩码类型,它使用通配符“*”来表示任意数量的字符。

例如,如果要匹配所有以“192”开头的IP 地址,可以使用通配符掩码“0.0.0.255”。

2.扩展通配符掩码扩展通配符掩码是一种更灵活的掩码类型,它使用“?”符号来表示一个字符,使用“[]”符号来表示字符范围。

例如,如果要匹配所有以“192”开头、第三字节为“6”的IP 地址,可以使用扩展通配符掩码“0.0.1[0-9].*”。

3.反向掩码反向掩码是一种特殊的掩码类型,它将IP 地址的每个字节取反,然后与原始IP 地址进行比较。

例如,如果要匹配所有以“192”开头、第三字节为“6”的IP 地址,可以使用反向掩码“11000000.00000000.00000001.00000000”。

4.偏移量掩码偏移量掩码是一种用于匹配特定IP 地址范围的掩码类型。

它通过指定一个偏移量来匹配特定范围内的IP 地址。

例如,如果要匹配所有以“192”开头、第三字节为“6”的IP 地址,可以使用偏移量掩码“0.0.1[0-9].*”,并指定偏移量为6。

三、acl 掩码匹配规则的应用1.网络安全策略在网络安全策略中,acl 掩码匹配规则用于限制特定IP 地址或IP 地址范围的访问权限。

acl掩码匹配规则

acl掩码匹配规则摘要:1.ACL(访问控制列表)的概念和作用2.ACL 掩码的作用和特点3.ACL 掩码的匹配规则4.ACL 掩码的应用实例正文:一、ACL(访问控制列表)的概念和作用访问控制列表(Access Control List,简称ACL)是一种用于控制网络通信访问的技术,通常用于防火墙、路由器等设备中,以限制特定网络流量的访问。

通过设置ACL,管理员可以允许或拒绝特定网络地址、协议、端口等访问特定资源,从而提高网络安全性和数据传输的稳定性。

二、ACL 掩码的作用和特点ACL 掩码(Mask)是ACL 中的一个重要组成部分,它用于指定ACL 规则中哪些位需要进行匹配。

通常,ACL 掩码与ACL 规则中的地址或端口结合使用,以确保只有符合特定条件的流量被允许或拒绝。

ACL 掩码具有以下特点:1.与ACL 规则配合使用,提高访问控制的精确性。

2.可以是IP 地址、端口等网络参数的子集。

3.使用二进制表示,由连续的1 和连续的0 组成。

三、ACL 掩码的匹配规则ACL 掩码的匹配规则主要基于二进制位的比较。

在匹配过程中,ACL 掩码与ACL 规则中的地址或端口进行按位与操作。

如果结果相同,则认为匹配成功,否则匹配失败。

具体步骤如下:1.将ACL 规则中的地址或端口与ACL 掩码进行按位与操作。

2.比较结果,如果相同,则匹配成功;如果不同,则匹配失败。

四、ACL 掩码的应用实例假设有一个网络环境,需要限制来自192.168.1.0/24 网段的IP 访问172.16.0.0/16 网段的SMTP 服务(端口25)。

可以使用ACL 掩码来实现这一需求。

网络安全之——ACL(访问控制列表)

网络安全之——ACL(访问控制列表)【实验目的】1、掌握基本AC L的原理及配置方法。

2、熟悉高级AC L的应用场合并灵活运用。

【实验环境】H3C三层交换机1台,PC 3台,标准网线3根。

【引入案例1】某公司建设了Intra net,划分为经理办公室、档案室、网络中心、财务部、研发部、市场部等多个部门,各部门之间通过三层交换机(或路由器)互联,并接入互联网。

自从网络建成后麻烦不断,一会儿有人试图偷看档案室的文件或者登录网络中心的设备捣乱,一会儿财务部抱怨研发部的人看了不该看的数据,一会儿领导抱怨员工上班时候整天偷偷泡网,等等。

有什么办法能够解决这些问题呢?【案例分析】网络应用与互联网的普及在大幅提高企业的生产经营效率的同时也带来了许多负面影响,例如,数据的安全性、员工经常利用互联网做些与工作不相干的事等等。

一方面,为了业务的发展,必须允许合法访问网络,另一方面,又必须确保企业数据和资源尽可能安全,控制非法访问,尽可能的降低网络所带来的负面影响,这就成了摆在网络管理员面前的一个重要课题。

网络安全采用的技术很多,通过ACL(Access Contro l List,访问控制列表)对数据包进行过滤,实现访问控制,是实现基本网络安全的手段之一。

【基本原理】ACL是依据数据特征实施通过或阻止决定的过程控制方法,是包过滤防火墙的一种重要实现方式。

ACL是在网络设备中定义的一个列表,由一系列的匹配规则(rule)组成,这些规则包含了数据包的一些特征,比如源地址、目的地址、协议类型以及端口号等信息,并预先设定了相应的策略——允许(permin t)或禁止(Deny)数据包通过。

基于ACL的包过滤防火墙通常配置在路由器的端口上,并且具有方向性。

ACL

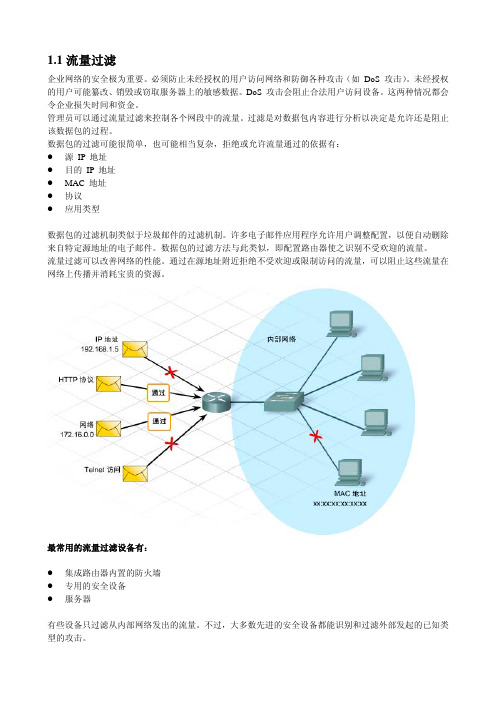

1.1流量过滤企业网络的安全极为重要。

必须防止未经授权的用户访问网络和防御各种攻击(如 DoS 攻击)。

未经授权的用户可能纂改、销毁或窃取服务器上的敏感数据。

DoS 攻击会阻止合法用户访问设备。

这两种情况都会令企业损失时间和资金。

管理员可以通过流量过滤来控制各个网段中的流量。

过滤是对数据包内容进行分析以决定是允许还是阻止该数据包的过程。

数据包的过滤可能很简单,也可能相当复杂,拒绝或允许流量通过的依据有:●源 IP 地址●目的 IP 地址●MAC 地址●协议●应用类型数据包的过滤机制类似于垃圾邮件的过滤机制。

许多电子邮件应用程序允许用户调整配置,以便自动删除来自特定源地址的电子邮件。

数据包的过滤方法与此类似,即配置路由器使之识别不受欢迎的流量。

流量过滤可以改善网络的性能。

通过在源地址附近拒绝不受欢迎或限制访问的流量,可以阻止这些流量在网络上传播并消耗宝贵的资源。

最常用的流量过滤设备有:●集成路由器内置的防火墙●专用的安全设备●服务器有些设备只过滤从内部网络发出的流量。

不过,大多数先进的安全设备都能识别和过滤外部发起的已知类型的攻击。

企业路由器能够识别有害流量并阻止它访问和破坏网络。

几乎所有的路由器都可根据数据包的源 IP 地址和目的 IP 地址来过滤流量。

它们还可根据特定的应用和协议(例如 IP、TCP、HTTP、FTP 和 Telnet)过滤流量。

1.2访问控制列表最常见的流量过滤方法之一是使用访问控制列表 (ACL)。

ACL 可用于管理和过滤进出网络的流量。

ACL 的长短不一,短到只有一条语句,长到数百条语句,前者只能允许或拒绝来自某个源地址的流量,后者则可允许或拒绝来自多个源地址的数据包。

ACL 的主要用途是识别数据包的类型,以便决定是接受还是拒绝该数据包。

ACL 识别流量有多个用途,例如:指定用于执行 NAT 的内部主机识别或分类流量以便实现 QoS 和队列等高级功能限制路由更新的内容控制调试输出控制虚拟终端对路由器的访问使用 ACL 可能会带来一些问题:路由器对所有数据包进行检查会带来额外的开销,从而导致实际转发数据包的时间减少设计欠佳的 ACL 会给路由器带来更加沉重的负载,甚至可能导致网络中断。

acl通配符

acl的功能:1.访问控制2. 匹配:a.匹配数据 b.匹配路由。

配置:1.标准访问控制列表:①access-list(1-99)基于ip标准,只能控制ip包。

(1300-1999)不常用。

②编号的没有办法针对某一行单独删除,也不可以进行插入,支持行号重排;命名的都可以。

③只能匹配源ip。

④当匹配路由时,只能控制网络号,不能控制掩码(掩码比须一致)。

a. 编号的:R2(config)#access-list [list number][permit | deny][source address][wildcard-mask][log]例如: R2(config)#access-list 10 permit 12.1.1.1 0.0.0.0R2(config)#access-list 10 permit 1.1.1.0 0.0.0.255b. 命名的:R2(config)#ip access-list standard[(1-99,1300-1999)| (wolf ,wolf123 ,e@#¥,......)]例如:R2(config)#(行号)ip access-list standardwolf (行号可选,一般在需要插入的时候使用)R2(config-std-nacl)#permit 4.4.4.40.0.0.255 (可进到该表下,不必再像编号那样每次都accless)R2(config-std-nacl)#permit 5.55.5.0 0.0.255.254R2(config-std-nacl)#remark ce shi (描述:针对上面一行)R2(config-std-nacl)#deny host 192.168.0.12.扩展访问控制列表:a.编号的:R2(config)#access-list [list num.] [per | deny][protocol | protocol keyword] [source address][source-wildcard] [source port] [dest address] [dest-wildcard] [dest port] [log] [options]①access-list(100-199)不仅基于ip,还可以支持tcp、udp、icmp、等协议。

路由策略ACL

路由策略ACL一、策略介绍1、ACL:访问控制列表2、过滤流量(在网络通的情况下,使网络不通)3、ACL动作:①允许(permit)②拒绝(deny)4、ACL范围:①基本ACL ②扩展ACL5、ACL的掩码简称通配符≈反向掩码6、调用地方接口上:①in(入口)②out(出口)二、ACL介绍1、基本ACL:只能基于源IP定义流量范围(粗糙)表号(1~99,1300~1999)2、扩展ACL:可以基于源IP、目的IP、协议、端口号定义流量范围(详细)表号(100~199,2000~2699)3、ACL特点:①默认拒绝所有、至少出现一个permit(允许)条目②ACL查表是按顺序的,自上而上匹配三、ACL配置命令1、基本ACL配置:①access-list 1(表号) deny 源IP+反向掩码:定义要拒绝访问的IP②access-list 1(表号) permit any(所有) :允许其它条目通过③int f0/0 :进入接口④ip access-group 1 out/in(出口/进口) :调用刚才设置的表号2、扩展ACL配置:①access-list 100(表号) deny ip 源IP+反向掩码+目的IP+反向掩码:定义拒绝IP②access-list 100(表号) permit ip any any :定义其它IP流量全部允许通过③int f0/0 :进入接口④ip access-grout 100 out/in :调用刚才扩展的ACL表号3、如果拒绝某一个IP,访问某一个IP设置(只能用扩展ACL定义)①access-list 100(表号) deny ip host 源IP+目的IP :设置拒绝单个IP②access-list 100(表号) permit ip any any :其它IP流量全部允许③int f0/0 :进入接口④ip access-grout 100 in/out :调用刚才定义的IP表号4、查看ACL命令:①show access-list :查看ACL定义范围②show running-config |section access-list :只查看ACL配置。

通配符掩码 算法python

通配符掩码算法1. 简介通配符掩码(Wildcard Mask)算法是一种用于网络编程和网络设备配置的技术。

它可以帮助我们通过使用通配符来匹配IP地址的一部分,从而实现更灵活的网络地址匹配和过滤。

在计算机网络中,IP地址是用于唯一标识网络上的设备的地址。

IP地址由一系列数字组成,通常表示为四个由点分隔的数字,例如192.168.0.1。

每个数字的范围是0到255,共有2^32个可能的IP地址。

通配符掩码是一个与IP地址相对应的二进制数字,用于指示哪些位应该进行匹配。

通配符掩码中的1表示对应位应该匹配,0表示对应位可以忽略。

通过使用通配符掩码,我们可以实现对IP地址的特定部分进行模糊匹配,从而更方便地进行网络地址过滤和路由配置。

2. 通配符掩码的使用通配符掩码通常用于以下两个方面:2.1 网络地址匹配在网络设备配置中,我们经常需要对IP地址进行匹配,以确定是否属于某个特定的网络。

例如,我们可能希望配置一个路由器,只允许特定网络的流量通过。

这时,我们可以使用通配符掩码来指定网络地址的范围。

通配符掩码的使用方式类似于子网掩码。

子网掩码用于确定IP地址中的网络部分和主机部分,而通配符掩码用于确定IP地址的某些部分是否需要匹配。

例如,如果我们有一个网络地址为192.168.0.0/24(子网掩码为255.255.255.0)的网络,我们可以使用通配符掩码来指定只匹配该网络中的一部分IP地址。

比如,我们可以使用通配符掩码0.0.0.255,其中最后一个字节的最低8位(即最后一个数字)需要匹配。

2.2 访问控制列表(ACL)匹配访问控制列表(ACL)用于控制网络设备上的流量流向。

ACL可以根据源IP地址、目标IP地址、协议类型等条件来过滤流量。

通配符掩码在ACL中被广泛使用,用于指定哪些IP地址应该被允许或禁止。

通配符掩码在ACL中的使用方式与网络地址匹配类似。

我们可以使用通配符掩码来指定需要匹配的IP地址的范围,然后根据ACL的配置来决定流量的处理方式。

ACL中反掩码讲解+总结

ACL中反掩码讲解+总结总结:在反掩码中,1表⽰随机,0表⽰精确匹配;0和1,永远不交叉;0永远在左边,1永远在右边;在路由协议的配置中,通过network命令进⾏⽹段宣告时,会使⽤在掩码中,1表⽰精确匹配,0表⽰随机;1和0,永远不交叉;1永远在左边,0永远在右边;在配置IP地址以及路由的时候,会使⽤掩码;在通配符中,1表⽰随机,0表⽰精确匹配;0和1的位置,没有任何的固定限制;可以连续,可以交叉;在ACL中,使⽤的通配符;例:答案解析写成⼆进制0000 1010 . 0000 0001 . 0000 0001 .0000 00000000 0000 . 0000 0000 . 1111 1110 . 1111 1111根据 0 就严格匹配,1 就任意,可得到结果(注意:这⾥X代表任意填充)10.1.xxxx xxx1.xxxx xxxx10.1.1.1 换成⼆进制(10.1.0000 0001.0000 0001)标记红⾊的0都可以变为110.1.3.1 换成⼆进制(10.1.0000 0011.0000 0001)标记红⾊的0都可以变为1所以选AC若还不明⽩把【通配符掩码】转为⼆进制对⽐如下:根据 0 就严格匹配,1 就任意把0.0.254.255转为⼆进制为00000000.00000000.11111110.11111111表⽰前16位检查+第24位检查,其他位不检查都是匹配的。

把【原地址】转为⼆进制对⽐如下:把10.1.1.0 转为⼆进制为00001010.00000001.00000001.00000000把【选择题中的地址】转为⼆进制对⽐如下:把10.1.1.1转为⼆进制为00001010.00000001.00000001.00000001把10.1.2.1转为⼆进制为00001010.00000001.00000010.00000001 第24位必须为1把10.1.3.1转为⼆进制为00001010.00000001.00000011.00000001把10.1.4.1转为⼆进制为00001010.00000001.00000100.00000001 第24位必须为1总结:以10.1.1.0为标准,只要是⼆进制的前16位+第24位相同,即为匹配;因为在反掩码中,相应位为1的地址在⽐较中忽略,为0的必须被检查。

【ACL掩码】通配符掩码反转掩码

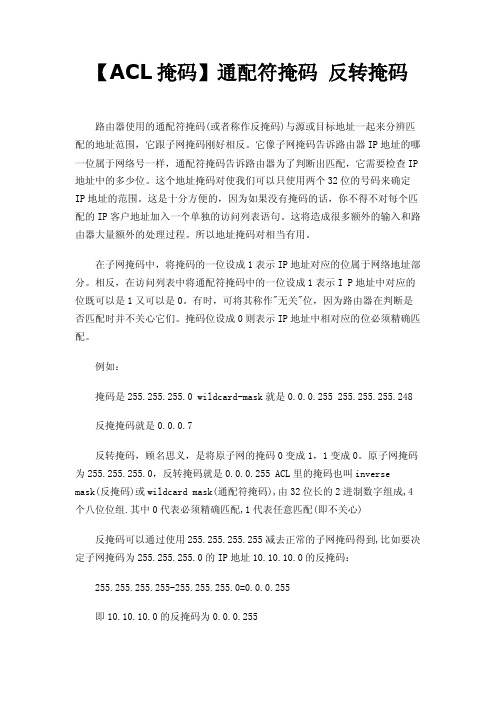

【ACL掩码】通配符掩码反转掩码路由器使用的通配符掩码(或者称作反掩码)与源或目标地址一起来分辨匹配的地址范围,它跟子网掩码刚好相反。

它像子网掩码告诉路由器IP地址的哪一位属于网络号一样,通配符掩码告诉路由器为了判断出匹配,它需要检查IP 地址中的多少位。

这个地址掩码对使我们可以只使用两个32位的号码来确定IP地址的范围。

这是十分方便的,因为如果没有掩码的话,你不得不对每个匹配的IP客户地址加入一个单独的访问列表语句。

这将造成很多额外的输入和路由器大量额外的处理过程。

所以地址掩码对相当有用。

在子网掩码中,将掩码的一位设成1表示IP地址对应的位属于网络地址部分。

相反,在访问列表中将通配符掩码中的一位设成1表示I P地址中对应的位既可以是1又可以是0。

有时,可将其称作"无关"位,因为路由器在判断是否匹配时并不关心它们。

掩码位设成0则表示IP地址中相对应的位必须精确匹配。

例如:掩码是255.255.255.0 wildcard-mask就是0.0.0.255 255.255.255.248 反掩掩码就是0.0.0.7反转掩码,顾名思义,是将原子网的掩码0变成1,1变成0。

原子网掩码为255.255.255.0,反转掩码就是0.0.0.255 ACL里的掩码也叫inverse mask(反掩码)或wildcard mask(通配符掩码),由32位长的2进制数字组成,4个八位位组.其中0代表必须精确匹配,1代表任意匹配(即不关心)反掩码可以通过使用255.255.255.255减去正常的子网掩码得到,比如要决定子网掩码为255.255.255.0的IP地址10.10.10.0的反掩码:255.255.255.255-255.255.255.0=0.0.0.255即10.10.10.0的反掩码为0.0.0.255注意:反掩码为255.255.255.255的0.0.0.0代表any,即任意地址反掩码为0.0.0.0的10.1.1.2代表主机地址10.1.1.2下面描述的是如何汇总(summarization)一组网络地址,来达到优化ACL的目的:192.168.32.0/24 192.168.33.0/24 192.168.34.0/24 192.168.35.0/24 192.168.36.0/24 192.168.37.0/24 192.168.38.0/24 192.168.39.0/24这组IP地址的前2个和最后1个八位位组是一样的,再看第3个八位位组,把它们写成2进制的形式:32:00 10 00 00 33:00 10 00 01 34:00 10 00 10 35:00 10 00 11 36:00 10 01 00 37:00 10 01 01 38:00 10 01 10 39:00 10 01 11注意这组范围里的前5位都是一样的,所以这组IP地址范围可以汇总为192.168.32.0/21 255.255.248.0,那么这组IP地址范围的反掩码为255.255.255.255-255.255.248.0=0.0.7.255比如在做IP standard ACL的时候,就可以:access-list 10 permit 192.168.32.0 0.0.7.255个人笔记:ACL反转掩码写成0.0.0.254表示过滤网络中奇数地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

学习ACL,搞懂ACL就不能不搞定wildcard mask,通配符掩码。

说简单点,通配符掩码就是0为绝对匹配,必须严格匹配才行,而1为任意,从某种意义上讲,如果一个8位上有一个1字符,那也只有两种方式,0或者1,但是如果进行组合,那么方式就多了。

举例说明吧。

一般我们在应用上都是进行地址块的匹配,怎么讲呢?就是说:

1)对某个A B C类网进行匹配或者教通配符屏蔽

2)对某个子网应用ACL。

3)对特定主机应用ACL

4)对任意主机或者网络应用ACL

5)特殊情况的匹配

差不多就是以上五种情况,下面一一说明。

1)对某个有类网络进行ACL的通配符屏蔽。

这种情况很好解释。

例如:A类:10.0.0.0 0.255.255.255

先写成二进制形式:00001010.00000000.00000000.00000000

00000000.11111111.111111111.11111111

可以看出,第一个字节需要严格匹配,也就是说必须为10.,后面的任意匹配。

得到的网络为10.*.*.*

如果我把这个改一下呢?10.0.0.0 0.0.3.255

同样写成二进制形式:00001010.00000000.00000000.00000000

00000000.00000000.00000011.111111111

前两个字节严格匹配为10.0,后面的同上题一个思路,0就严格匹配,1就任意。

在这里,后10个比特可以任意匹配,我们通过计算可以得到合适的结果:

10.0.0.*

10.0.1.*

10.0.2.*

10.0.3.*

这四个子网

2)

对某个子网应用ACL

还是举例说明,以C类网络192..168.1.0/24为例进行子网划分。

我们引入地址块的思想进行解释会好理解一些。

因为子网一般都是以地址块形式存在的。

地址块为128,192.168.1.128 0.0.0.127

地址块为64,192.168.1.0 0.0.0.63

地址块为32,192.168.1.0 0.0.0.31

地址块为16,192.168.1.0 0.0.0.15

地址块为8,192.168.1.0 0.0.0.7

地址块为4,192.168.1.0 0.0.0.3

地址块为2,192.168.1.0 0.0.0.1

3)对特定主机应用ACL

通配符需要全匹配,例如:182.168.12.4 0.0.0.0

还有一种表示方法:host 182.168.12.4

Host在这里是关键字,用来代替0.0.0.0 ,用于源地址和目的地址字段。

4)对任意主机或者网络应用ACL

这是任意匹配的情况,主机任意,通配符任意匹配:0.0.0.0 255.255.255.255,同时这里也有简写——any

5)比较特殊的情况。

用我的话说这种情况是不按规则出牌的情况,也是比较有趣的。

我不想让某个子网或者是某个有类网被通配符屏蔽,我仅仅是想让部分主机被屏蔽,不过这部分主机也应该是有规律的,要不管理人员肯定得折腾疯。

哈哈。

仅举两例以供说明:

随便写一个,计算出屏蔽了哪些网络。

随便写一个192.168.1.23 0.0.0.5

怎么?傻眼了?这就是不按规则出牌的情况,CCNA自学指南里面肯定说了,不能从11.0或者12.0等网络开始,非得是2的次幂才行。

对此规矩我们不予理睬,还是使用最为原始的办法进行一个一个匹配。

写成二进制形式:11000000.10101000.00000001.00010111

00000000.00000000.00000000.00000101

接下来就是匹配计算了。

前三个字节毫无疑问,严格匹配。

最后一个字节逢0匹配,逢1任意。

00010111

00000101

00010*1*

如上的公式,我们看到有星号的位置是可以任意匹配的,这样我们就可以算出:

①00010010——18

②00010011——19

③00010110——21

④00010111——23

这样就很明显了,得到的结果就是192.168.1.18

192.68.1.19

192.168.1.21

192.168.1.23 都被0.0.0.5这个通配符掩码给屏蔽了。

怎样,这个不按规则出牌的通配符掩码是不是也愚弄了你一次?

备注:只要严格按照0——严格匹配,1——任意配置的原则不管什么反掩码都是纸老虎。

写第二个,我需要匹配一个网络里面奇数IP的主机或者偶数IP的主机(或者的路由过滤中需要奇数网络)

还是看例子:

192.168.1.1

192.168.1.2

192.168.1.3

192.168.1.4

192.168.1.5

192168.1.6

192.168.1.7

192.168.1.9

……………

192.168.1.254

思路都是一样的,条条道路通罗马,这里条条道路通配符

我还是要写成二进制形式

前面的三个字节就省略了,只写后面的一个字节的:

00000001

00000010

00000011

00000100

00000101

00000110

00000111

…………

看出规律了么?什么?没有啊,仔细瞧瞧么!奇数IP的最后一位都是1,而偶数IP的最后一位都是0。

这就是规律啊。

那么怎么写呢?这个就比较简单了吧,奇数IP的:192.168.1.1 0.0.0.254 ;偶数IP的呢——192.168.1.2 0.0.0.254

如上就是我对ACL的理解,有说错的,做错的,还望大家指正,所谓三人行必有我师,你有什么更好的办法别忘记跟帖。

ACL主要难点是在通配符的计算,如有这么一道题:

已知子网,求通配符掩码。

例:允许199.172.5.0/24

199.172.10.0/24

199.172.13.0/24

199.172.14.0/24网段访问路由器。

要求写出ACL来,但只能用两条ACL代替。

1.

先将这四个数换成二进制:

5.0

-------

0 1 0 1

10.0

-----

1 0 1 0

13.0

-----

1 1 0 1

14.0

-----

1 1 1 0

观察可以看到5.0和13.0

10.0和14.0有共同点。

2.

将不相同的部分用Z表示

5.0和13.0

----------

Z 1 0 1

10.0和14.0

--------

1 Z 1 0

3.

将Z换成1,数字换成0。

可以得出:5.0和13.0

----------

Z 1 0 1

------------ 1 0 0 0

10.0和14.0

--------

1 Z 1 0

------------ 0 1 0 0

4.

最后将二进制换成十进制:

5.0和13.0

----------

Z 1 0 1

------------ 1 0 0 0

-------- 8

10.0和14.0

--------

1 Z 1 0

------------ 0 1 0 0

-------- 4

最后得出:

access-list 10 permit 199.172.5.0 0.0.8.0 access-list 11 permit 199.172.10.0 0.0.4.0。