反掩码详解

反掩码详解

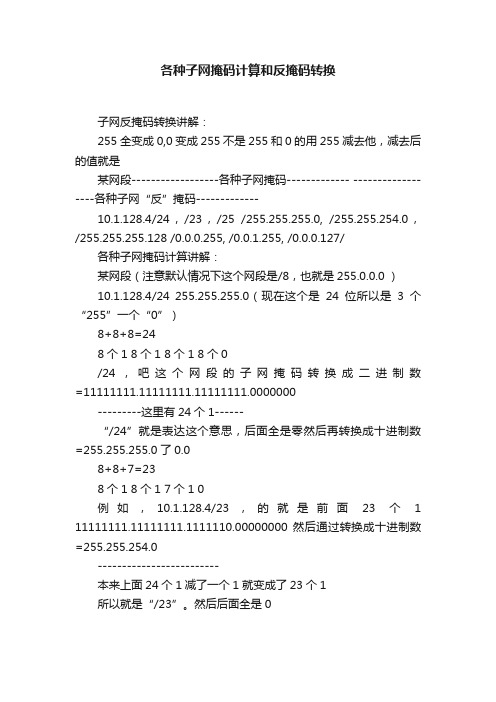

反掩码详解————————————————————————————————作者: ————————————————————————————————日期:ﻩ反掩码详解在配置路由协议的时候(如OSPF、EIGRP )使用的反掩码必需是连续的1即网络地址。

例:route ospf 100 network 192.168.1.00.0.0.255 network 192.168.2.00.0.0.255 而在配置ACL的时候可以使用不连续的1,只需对应的位置匹配即可。

例:access-list 1 permit 198.78.46.0 0.0.11.255ﻫ正掩码和反掩码的区别:正掩码必须是连续的,而反掩码可以不连续,例如:C类地址子网掩码中不可以出现255.253.255.0(二进制为111111111111110111111111 00000000)这样的掩码;而反掩码可以出现0.0.0.2(二进制为00000 00000)。

正掩码表示的路由条目,而反掩码表示的范围。

反掩码就是通配符掩码,通过标记0和1告诉设备应该匹配到哪位。

在反掩码中,相应位为1的地址在比较中忽略,为0的必须被检查.IP地址与反掩码都是32位的数例如掩码是255.255.255.0 wildcard-mask 就是0.0.0.255255.255.255.248 反掩就是0.0.0.7通配符掩码(wildcard-mask)ﻫ路由器使用的通配符掩码(或反掩码)与源或目标地址一起来分辨匹配的地址范围,它跟子网掩码刚好相反。

它像子网掩码告诉路由器IP地址的哪一位属于网络号一样,通配符掩码告诉路由器为了判断出匹配,它需要检查IP地址中的多少位。

这个地址掩码对使我们可以只使用两个32位的号码来确定IP地址的范围。

这是十分方便的,因为如果没有掩码的话,你不得不对每个匹配的IP客户地址加入一个单独的访问列表语句。

这将造成很多额外的输入和路由器大量额外的处理过程。

反掩码与ACL

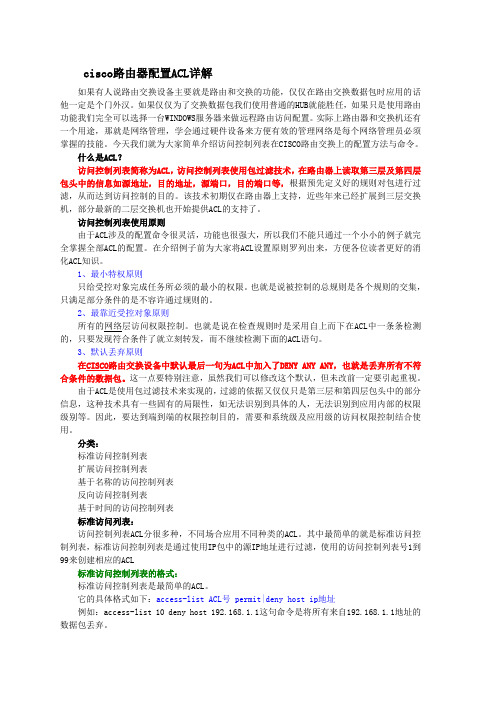

cisco路由器配置ACL详解如果有人说路由交换设备主要就是路由和交换的功能,仅仅在路由交换数据包时应用的话他一定是个门外汉。

如果仅仅为了交换数据包我们使用普通的HUB就能胜任,如果只是使用路由功能我们完全可以选择一台WINDOWS服务器来做远程路由访问配置。

实际上路由器和交换机还有一个用途,那就是网络管理,学会通过硬件设备来方便有效的管理网络是每个网络管理员必须掌握的技能。

今天我们就为大家简单介绍访问控制列表在CISCO路由交换上的配置方法与命令。

什么是ACL?访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

访问控制列表使用原则由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。

在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化ACL知识。

1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

address inverse-mask意思

address inverse-mask意思

在计算机网络中,Address Inverse Mask(地址反掩码)是指将一个网络地址转换为点分十进制表示时,将该地址的所有位都设置为0,而将网络地址的最低位设置为1,从而形成的一个掩码,用于标识该网络地址所属的子网。

例如,假设一个网络的地址为192.168.1.0,子网掩码为255.255.255.0,那么该网络的地址范围为192.168.1.0至192.168.1.255,其中前24位为网络地址,后8位为主机地址。

如果要将该网络地址转换为点分十进制表示,则需要将其所有位都设置为0,即0.0.0.0,而将网络地址的最低位设置为1,即192.168.1.1,形成了一个Address Inverse Mask 为0.0.0.1的掩码,用于标识该网络地址所属的子网。

Address Inverse Mask通常用于路由选择和网络规划等方面,可以帮助确定哪些网络地址属于同一个子网,哪些网络地址属于不同的子网,从而进行有效的网络管理和规划。

第1页/ 共1页。

反掩码

ACL中 wildcard-mask的各种使用方法 -------------------------------------------------------------------------------2009-03-15 16:33:05 标签:ACL wildcard [推送到技术圈]

反掩码 这是因为CISCO规定在ACL中用反向掩玛表示子网掩码,反向掩码为0.0.0.255的代表他的子网掩码为255.255.255.0。 ACL里的掩码也叫inverse mask(反掩码)或wildcard mask(通配符掩码),由32位长的2进制数字组成,4个八位位组.其中0代 表必须精确匹配,1代表任意匹配(即不关心) 反掩码可以通过使用255.255.255.255减去正常的子网掩码得到, 比如要决定子网掩码为255.255.255.0的IP地址172.16.1.0的反掩码: 255.255.255.255-255.255.255.0=0.0.0.255 即 172.16.1.0的反掩码为0.0.0.255

A>> 就是255.255.255.255 - subnet-mask 即 subnet-mask + wildcard-mask = 255.255.255.255 例:

1 使用一条ACL表示 172.16.0.0/24 答:

wildcard-maks = 255.255.255.255 - 255.255.255 permit 172.16.0.0 0.0.0.255 2 使用一条ACL将 下列条目都包括: 172.16.0.0/24 , 172.16.1.0/24 , 172.16.2.0/24 , 172.16.3.0/24 答: 0 0000 0000 1 0000 0001 2 0000 0010 3 0000 0011

快速口算子网掩码或反掩码,网段地址和网段广播地址

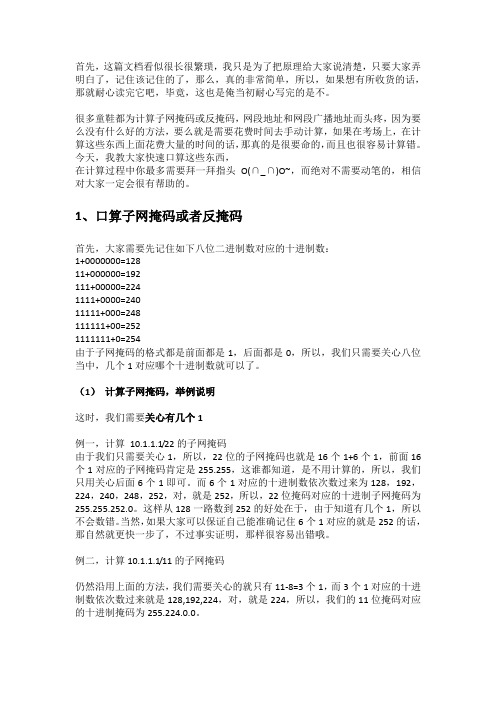

首先,这篇文档看似很长很繁琐,我只是为了把原理给大家说清楚,只要大家弄明白了,记住该记住的了,那么,真的非常简单,所以,如果想有所收货的话,那就耐心读完它吧,毕竟,这也是俺当初耐心写完的是不。

很多童鞋都为计算子网掩码或反掩码,网段地址和网段广播地址而头疼,因为要么没有什么好的方法,要么就是需要花费时间去手动计算,如果在考场上,在计算这些东西上面花费大量的时间的话,那真的是很要命的,而且也很容易计算错。

今天,我教大家快速口算这些东西,在计算过程中你最多需要拜一拜指头O(∩_∩)O~,而绝对不需要动笔的,相信对大家一定会很有帮助的。

1、口算子网掩码或者反掩码首先,大家需要先记住如下八位二进制数对应的十进制数:1+0000000=12811+000000=192111+00000=2241111+0000=24011111+000=248111111+00=2521111111+0=254由于子网掩码的格式都是前面都是1,后面都是0,所以,我们只需要关心八位当中,几个1对应哪个十进制数就可以了。

(1)计算子网掩码,举例说明这时,我们需要关心有几个1例一,计算10.1.1.1/22的子网掩码由于我们只需要关心1,所以,22位的子网掩码也就是16个1+6个1,前面16个1对应的子网掩码肯定是255.255,这谁都知道,是不用计算的,所以,我们只用关心后面6个1即可。

而6个1对应的十进制数依次数过来为128,192,224,240,248,252,对,就是252,所以,22位掩码对应的十进制子网掩码为255.255.252.0。

这样从128一路数到252的好处在于,由于知道有几个1,所以不会数错。

当然,如果大家可以保证自己能准确记住6个1对应的就是252的话,那自然就更快一步了,不过事实证明,那样很容易出错哦。

例二,计算10.1.1.1/11的子网掩码仍然沿用上面的方法,我们需要关心的就只有11-8=3个1,而3个1对应的十进制数依次数过来就是128,192,224,对,就是224,所以,我们的11位掩码对应的十进制掩码为255.224.0.0。

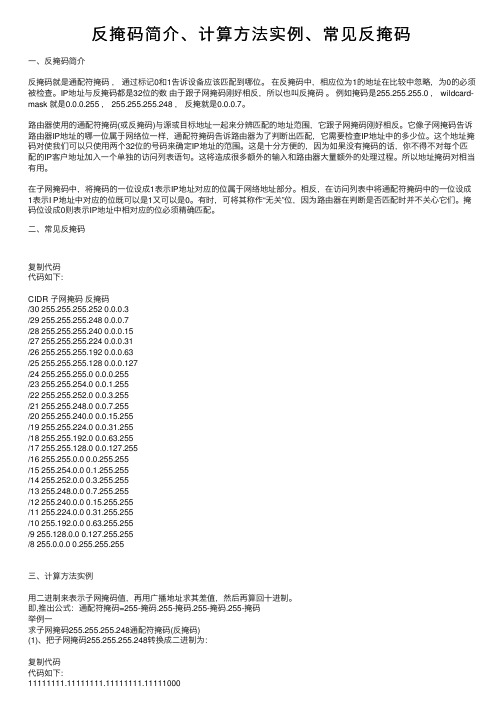

反掩码简介、计算方法实例、常见反掩码

反掩码简介、计算⽅法实例、常见反掩码⼀、反掩码简介反掩码就是通配符掩码,通过标记0和1告诉设备应该匹配到哪位。

在反掩码中,相应位为1的地址在⽐较中忽略,为0的必须被检查。

IP地址与反掩码都是32位的数由于跟⼦⽹掩码刚好相反,所以也叫反掩码。

例如掩码是255.255.255.0 , wildcard-mask 就是0.0.0.255 , 255.255.255.248 ,反掩就是0.0.0.7。

路由器使⽤的通配符掩码(或反掩码)与源或⽬标地址⼀起来分辨匹配的地址范围,它跟⼦⽹掩码刚好相反。

它像⼦⽹掩码告诉路由器IP地址的哪⼀位属于⽹络位⼀样,通配符掩码告诉路由器为了判断出匹配,它需要检查IP地址中的多少位。

这个地址掩码对使我们可以只使⽤两个32位的号码来确定IP地址的范围。

这是⼗分⽅便的,因为如果没有掩码的话,你不得不对每个匹配的IP客户地址加⼊⼀个单独的访问列表语句。

这将造成很多额外的输⼊和路由器⼤量额外的处理过程。

所以地址掩码对相当有⽤。

在⼦⽹掩码中,将掩码的⼀位设成1表⽰IP地址对应的位属于⽹络地址部分。

相反,在访问列表中将通配符掩码中的⼀位设成1表⽰I P地址中对应的位既可以是1⼜可以是0。

有时,可将其称作“⽆关”位,因为路由器在判断是否匹配时并不关⼼它们。

掩码位设成0则表⽰IP地址中相对应的位必须精确匹配。

⼆、常见反掩码复制代码代码如下:CIDR ⼦⽹掩码反掩码/30 255.255.255.252 0.0.0.3/29 255.255.255.248 0.0.0.7/28 255.255.255.240 0.0.0.15/27 255.255.255.224 0.0.0.31/26 255.255.255.192 0.0.0.63/25 255.255.255.128 0.0.0.127/24 255.255.255.0 0.0.0.255/23 255.255.254.0 0.0.1.255/22 255.255.252.0 0.0.3.255/21 255.255.248.0 0.0.7.255/20 255.255.240.0 0.0.15.255/19 255.255.224.0 0.0.31.255/18 255.255.192.0 0.0.63.255/17 255.255.128.0 0.0.127.255/16 255.255.0.0 0.0.255.255/15 255.254.0.0 0.1.255.255/14 255.252.0.0 0.3.255.255/13 255.248.0.0 0.7.255.255/12 255.240.0.0 0.15.255.255/11 255.224.0.0 0.31.255.255/10 255.192.0.0 0.63.255.255/9 255.128.0.0 0.127.255.255/8 255.0.0.0 0.255.255.255三、计算⽅法实例⽤⼆进制来表⽰⼦⽹掩码值,再⽤⼴播地址求其差值,然后再算回⼗进制。

反掩码详解

反掩码详解在配置路由协议的时候(如OSPF、EIGRP )使用的反掩码必需是连续的1即网络地址。

例: routeospf 100 network 192.168.1.0 0.0.0.255 network 192.168.2.0 0.0.0.255而在配置ACL的时候可以使用不连续的1,只需对应的位置匹配即可。

例:access-list 1 permit 198.78.46.0 0.0.11.255正掩码和反掩码的区别:正掩码必须是连续的,而反掩码可以不连续,例如:C类地址子网掩码中不可以出现255.253.255.0(二进制为11111111 11111101 11111111 00000000)这样的掩码;而反掩码可以出现0.0.0.2(二进制为00000000 00000000 00000000 00000010)。

正掩码表示的路由条目,而反掩码表示的范围。

反掩码就是通配符掩码,通过标记0和1告诉设备应该匹配到哪位。

在反掩码中,相应位为1的地址在比较中忽略,为0的必须被检查.IP地址与反掩码都是32位的数例如掩码是255.255.255.0 wildcard-mask 就是0.0.0.255255.255.255.248 反掩就是0.0.0.7通配符掩码(wildcard-mask)路由器使用的通配符掩码(或反掩码)与源或目标地址一起来分辨匹配的地址范围,它跟子网掩码刚好相反。

它像子网掩码告诉路由器IP地址的哪一位属于网络号一样,通配符掩码告诉路由器为了判断出匹配,它需要检查IP 地址中的多少位。

这个地址掩码对使我们可以只使用两个32位的号码来确定IP地址的范围。

这是十分方便的,因为如果没有掩码的话,你不得不对每个匹配的IP客户地址加入一个单独的访问列表语句。

这将造成很多额外的输入和路由器大量额外的处理过程。

所以地址掩码对相当有用。

在子网掩码中,将掩码的一位设成1表示IP地址对应的位属于网络地址部分。

ACL和反掩码

ACL和反掩码学习ACL,搞懂ACL就不能不搞定wildcard mask,通配符掩码。

说简单点,通配符掩码就是0为绝对匹配,必须严格匹配才行,而1为任意,从某种意义上讲,如果一个8位上有一个1字符,那也只有两种方式,0或者1,但是如果进行组合,那么方式就多了。

举例说明吧。

一般我们在应用上都是进行地址块的匹配,怎么讲呢?就是说:1)对某个A B C类网进行匹配或者教通配符屏蔽2)对某个子网应用ACL。

3)对特定主机应用ACL4)对任意主机或者网络应用ACL5)特殊情况的匹配差不多就是以上五种情况,下面一一说明。

1)对某个有类网络进行ACL的通配符屏蔽。

这种情况很好解释。

例如:A类:10.0.0.0 0.255.255.255先写成二进制形式:00001010.00000000.00000000.0000000000000000.11111111.111111111.11111111可以看出,第一个字节需要严格匹配,也就是说必须为10.,后面的任意匹配。

得到的网络为10.*.*.*如果我把这个改一下呢?10.0.0.0 0.0.3.255同样写成二进制形式:00001010.00000000.00000000.0000000000000000.00000000.00000011.111111111前两个字节严格匹配为10.0,后面的同上题一个思路,0就严格匹配,1就任意。

在这里,后10个比特可以任意匹配,我们通过计算可以得到合适的结果:10.0.0.*10.0.1.*10.0.2.*10.0.3.*这四个子网2)对某个子网应用ACL还是举例说明,以C类网络192..168.1.0/24为例进行子网划分。

我们引入地址块的思想进行解释会好理解一些。

因为子网一般都是以地址块形式存在的。

?地址块为128,192.168.1.128 0.0.0.127?地址块为64,192.168.1.0 0.0.0.63?地址块为32,192.168.1.0 0.0.0.31?地址块为16,192.168.1.0 0.0.0.15?地址块为8,192.168.1.0 0.0.0.7?地址块为4,192.168.1.0 0.0.0.3?地址块为2,192.168.1.0 0.0.0.13)对特定主机应用ACL通配符需要全匹配,例如:182.168.12.4 0.0.0.0还有一种表示方法:host 182.168.12.4Host在这里是关键字,用来代替0.0.0.0 ,用于源地址和目的地址字段。

acl反掩码规则

acl反掩码规则ACL反掩码规则是网络安全中常用的一种策略控制技术,用于配置和管理网络设备的访问控制列表(ACL)。

通过使用ACL反掩码规则,可以限制或允许特定的网络流量,从而提高网络的安全性和性能。

本文将介绍ACL反掩码规则的原理、应用场景和配置方法。

一、ACL反掩码规则的原理ACL反掩码规则是基于源地址、目的地址和协议类型等信息来过滤网络流量的一种策略控制技术。

在ACL中,每条规则都由一个反掩码(wildcard mask)和一个掩码(mask)组成。

反掩码用于匹配需要过滤的网络流量,而掩码用于指定允许或拒绝匹配的条件。

ACL反掩码规则的匹配过程是逐位比较的。

当一个网络流量与ACL 规则中的反掩码进行匹配时,网络设备会将流量中的源地址与反掩码进行“与”操作,得到一个结果。

然后,再将该结果与掩码进行“或”操作,得到最终的匹配结果。

如果匹配结果为真,则网络流量会被允许通过;如果匹配结果为假,则网络流量会被拒绝。

二、ACL反掩码规则的应用场景ACL反掩码规则广泛应用于网络设备的访问控制、流量控制和安全策略等方面。

下面是几个常见的应用场景:1. 限制特定IP地址的访问:通过配置ACL反掩码规则,可以限制特定IP地址的访问网络资源,从而提高网络的安全性。

2. 阻止恶意流量:ACL反掩码规则可以用于阻止恶意流量,例如DDoS攻击、端口扫描等,从而减轻网络设备的负载压力。

3. 优化网络性能:通过配置ACL反掩码规则,可以限制或允许特定类型的网络流量,从而优化网络的性能。

例如,可以禁止P2P下载或限制视频流量,以减少网络拥塞。

4. 实现访问控制:ACL反掩码规则可以用于限制特定用户或用户组的访问权限,从而实现访问控制。

例如,可以禁止某些用户访问特定的网络资源。

三、ACL反掩码规则的配置方法配置ACL反掩码规则的方法因设备和操作系统而异。

下面是一个简单的示例,演示了如何在Cisco路由器上配置ACL反掩码规则:1. 进入路由器的配置模式:```enableconfigure terminal```2. 创建一个访问控制列表(ACL):```access-list 10 permit 192.168.1.0 0.0.0.255```3. 创建一个反掩码规则:```ip access-list extended ACL-1permit ip any 192.168.1.0 0.0.0.255```4. 应用ACL反掩码规则到接口:```interface GigabitEthernet0/0ip access-group ACL-1 in```通过以上配置,ACL反掩码规则将会过滤进入GigabitEthernet0/0接口的流量。

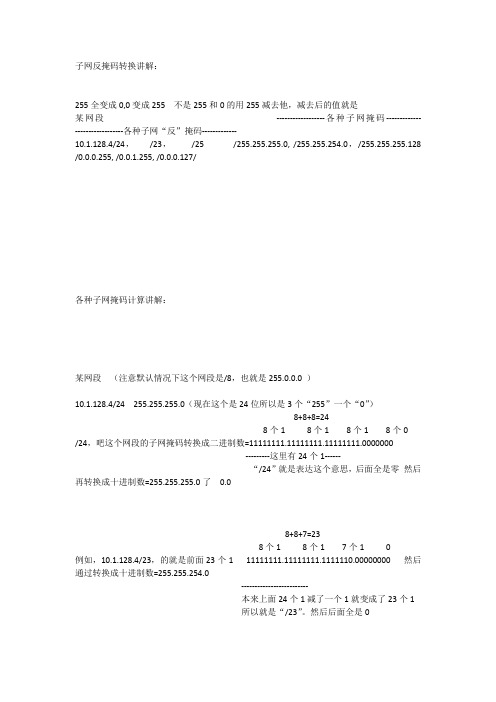

各种子网掩码计算和反掩码转换

子网反掩码转换讲解:255全变成0,0变成255 不是255和0的用255减去他,减去后的值就是某网段------------------各种子网掩码------------- ------------------各种子网“反”掩码-------------10.1.128.4/24,/23,/25 /255.255.255.0, /255.255.254.0,/255.255.255.128 /0.0.0.255, /0.0.1.255, /0.0.0.127/各种子网掩码计算讲解:某网段(注意默认情况下这个网段是/8,也就是255.0.0.0 )10.1.128.4/24 255.255.255.0(现在这个是24位所以是3个“255”一个“0”)8+8+8=248个1 8个1 8个1 8个0/24,吧这个网段的子网掩码转换成二进制数=11111111.11111111.11111111.0000000---------这里有24个1------“/24”就是表达这个意思,后面全是零然后再转换成十进制数=255.255.255.0了0.08+8+7=238个1 8个1 7个1 0例如,10.1.128.4/23,的就是前面23个1 11111111.11111111.1111110.00000000 然后通过转换成十进制数=255.255.254.0-------------------------本来上面24个1减了一个1就变成了23个1所以就是“/23”。

然后后面全是08个1 8个1 8个1 1个1 (这里多了一个1!!!,就等于8+8+8+1=25啦0.0/25的,这次是25个1了0.0 11111111.11111111.11111111.10000000 转换成十进制数=255.255.255.128。

各种子网掩码计算和反掩码转换

各种子网掩码计算和反掩码转换子网反掩码转换讲解:255全变成0,0变成255 不是255和0的用255减去他,减去后的值就是某网段------------------各种子网掩码------------- ------------------各种子网“反”掩码-------------10.1.128.4/24,/23,/25 /255.255.255.0, /255.255.254.0,/255.255.255.128 /0.0.0.255, /0.0.1.255, /0.0.0.127/各种子网掩码计算讲解:某网段(注意默认情况下这个网段是/8,也就是255.0.0.0 )10.1.128.4/24 255.255.255.0(现在这个是24位所以是3个“255”一个“0”)8+8+8=248个1 8个1 8个1 8个0/24,吧这个网段的子网掩码转换成二进制数=11111111.11111111.11111111.0000000---------这里有24个1------“/24”就是表达这个意思,后面全是零然后再转换成十进制数=255.255.255.0了0.08+8+7=238个1 8个1 7个1 0例如,10.1.128.4/23,的就是前面23个 1 11111111.11111111.1111110.00000000 然后通过转换成十进制数=255.255.254.0-------------------------本来上面24个1减了一个1就变成了23个1所以就是“/23”。

然后后面全是08个1 8个1 8个1 1个1 (这里多了一个1,就等于8+8+8+1=25啦0.0/25的,这次是25个1了0.0 11111111.11111111.11111111.10000000 转换成十进制数=255.255.255.128。

各种反掩码的计算方法

关于ACL反掩码,OSPF,EIGRP配置反掩码和区域汇总的计算总结一:关于ACL反掩码:ACL的反掩码注意 0为严格匹配 1为不用管1(01),2(10),4(100),8(1000),16(10000),32,64,128 为基数值例如:网段为:192.168.0.0 0为000192.168.1.0 1为001192.168.2.0 2为010192.168.3.0 3为011192.168.4.0 4为100这时候写访问控制列表的时候:Access 1 deny 192.168.0.0 0.0.3.0 后两位变化所以为3192.168.4.0 无法写进去再例如:192.168.128.0 128为00192.168.129.0 129为01192.168.130.0 130为10192.168.131.0 131为11写法跟上面一样反掩码都为0.0.3.0在例如:1.0 -22.0写一条表示:22大于16小于32 也就是说他不用严格匹配的为5全用1表示所以反掩码为1+2+4+8+16=31需要精确的匹配需要4条:192.168.0.0 0.0.15.0192.168.16.0 0.0.3.0192.168.20.0 0.0.1.0192.168.22.0 0.0.0.0二关于网段反掩码的写法:255.255.255.255 减去子网掩码:255.255.255.252 就得出反掩码 0.0.0.3三关于汇总的写法192.168.1.0 000192.168.2.0 001192.168.3.0 010192.168.4.0 100都是/24位的汇总为192.168.0.0/22 子网掩码为255.255.252.0192.168.4.0 就不能汇总进去1.0-25.0汇总25大于16 小于32 所以他在变化的位在:10000和100000之间所以是5位也就是说子网为/24-5=19的网段注意多汇总了网段为相同的为几就是几不同的为0反码为相同的为0 不同的为1 这个又是不是完全匹配可能会有漏掉的路由条目!反问控制列表不能匹配掩码前缀列表:199.172.4.0/22(这个意思为匹配前22位) ge 25 le 25(掩码为25位)。

反掩码详解

反掩码详解在配置路由协议得时候(如OSPF、EIGRP )使用得反掩码必需就是连续得1即网络地址。

例: route ospf 100 network 192、168、1、0 0、0、0、255 network 192、168、2、0 0、0、0、255而在配置ACL得时候可以使用不连续得1,只需对应得位置匹配即可。

例:access-list 1 permit 198、78、46、0 0、0、11、255正掩码与反掩码得区别:正掩码必须就是连续得,而反掩码可以不连续,例如:C类地址子网掩码中不可以出现255、253、255、0(二进制为11111111 11111101 11111111 00000000)这样得掩码;而反掩码可以出现0、0、0、2(二进制为00000 00000)。

正掩码表示得路由条目,而反掩码表示得范围。

反掩码就就是通配符掩码,通过标记0与1告诉设备应该匹配到哪位。

在反掩码中,相应位为1得地址在比较中忽略,为0得必须被检查、IP地址与反掩码都就是32位得数例如掩码就是255、255、255、0 wildcard-mask 就就是0、0、0、255255、255、255、248 反掩就就是0、0、0、7通配符掩码(wildcard-mask)路由器使用得通配符掩码(或反掩码)与源或目标地址一起来分辨匹配得地址范围,它跟子网掩码刚好相反。

它像子网掩码告诉路由器IP地址得哪一位属于网络号一样,通配符掩码告诉路由器为了判断出匹配,它需要检查IP地址中得多少位。

这个地址掩码对使我们可以只使用两个32位得号码来确定IP地址得范围。

这就是十分方便得,因为如果没有掩码得话,您不得不对每个匹配得IP客户地址加入一个单独得访问列表语句。

这将造成很多额外得输入与路由器大量额外得处理过程。

所以地址掩码对相当有用。

在子网掩码中,将掩码得一位设成1表示IP地址对应得位属于网络地址部分。

相反,在访问列表中将通配符掩码中得一位设成1表示I P地址中对应得位既可以就是1又可以就是0。

反掩码计算方法

反掩码计算方法

1. 嘿,你知道反掩码计算方法吗?就像在数字的海洋里找宝藏一样!比如说在网络设置中,IP 地址是,子网掩码是,那反掩码就是,神奇吧!

2. 哇塞,反掩码计算方法其实不难呀!想象一下,它就像是解开一个数字谜团的钥匙!比如给定一个网段 /8,反掩码不就是嘛,是不是一下子就清楚啦?

3. 哎呀,反掩码计算方法超有趣的啦!这就好比在搭数字积木一样!像要确定某个范围内的设备,知道了掩码,那反掩码不就迎刃而解啦,真的很简单呢!

4. 嘿呀,反掩码计算方法真的很实用呢!它就像是一把能精准找到目标的尺子!比如有个网络需要特定的范围,算出反掩码就能轻松搞定呀,多厉害!

5. 哈哈,反掩码计算方法其实很好玩呀!简直就像玩数字游戏一样!要把网络划分得合理,反掩码可少不了,这可太有意思了呀!

6. 哇哦,反掩码计算方法可别小瞧它呀!这可是如同魔法一般的存在呢!你看,给定一个复杂的网络配置,用反掩码一分析,马上就明了啦,厉害吧!

7. 嘿嘿,反掩码计算方法真的是个宝呀!就好像是数字世界里的秘密武器!不管是什么样的网络情况,一用反掩码计算,就全清楚啦,绝对好用!

总之,反掩码计算方法真的是很实用又有趣,学会了它,能让我们在网络的世界里如鱼得水呀!。

ACL中反掩码讲解+总结

ACL中反掩码讲解+总结总结:在反掩码中,1表⽰随机,0表⽰精确匹配;0和1,永远不交叉;0永远在左边,1永远在右边;在路由协议的配置中,通过network命令进⾏⽹段宣告时,会使⽤在掩码中,1表⽰精确匹配,0表⽰随机;1和0,永远不交叉;1永远在左边,0永远在右边;在配置IP地址以及路由的时候,会使⽤掩码;在通配符中,1表⽰随机,0表⽰精确匹配;0和1的位置,没有任何的固定限制;可以连续,可以交叉;在ACL中,使⽤的通配符;例:答案解析写成⼆进制0000 1010 . 0000 0001 . 0000 0001 .0000 00000000 0000 . 0000 0000 . 1111 1110 . 1111 1111根据 0 就严格匹配,1 就任意,可得到结果(注意:这⾥X代表任意填充)10.1.xxxx xxx1.xxxx xxxx10.1.1.1 换成⼆进制(10.1.0000 0001.0000 0001)标记红⾊的0都可以变为110.1.3.1 换成⼆进制(10.1.0000 0011.0000 0001)标记红⾊的0都可以变为1所以选AC若还不明⽩把【通配符掩码】转为⼆进制对⽐如下:根据 0 就严格匹配,1 就任意把0.0.254.255转为⼆进制为00000000.00000000.11111110.11111111表⽰前16位检查+第24位检查,其他位不检查都是匹配的。

把【原地址】转为⼆进制对⽐如下:把10.1.1.0 转为⼆进制为00001010.00000001.00000001.00000000把【选择题中的地址】转为⼆进制对⽐如下:把10.1.1.1转为⼆进制为00001010.00000001.00000001.00000001把10.1.2.1转为⼆进制为00001010.00000001.00000010.00000001 第24位必须为1把10.1.3.1转为⼆进制为00001010.00000001.00000011.00000001把10.1.4.1转为⼆进制为00001010.00000001.00000100.00000001 第24位必须为1总结:以10.1.1.0为标准,只要是⼆进制的前16位+第24位相同,即为匹配;因为在反掩码中,相应位为1的地址在⽐较中忽略,为0的必须被检查。

子网掩码反码计算

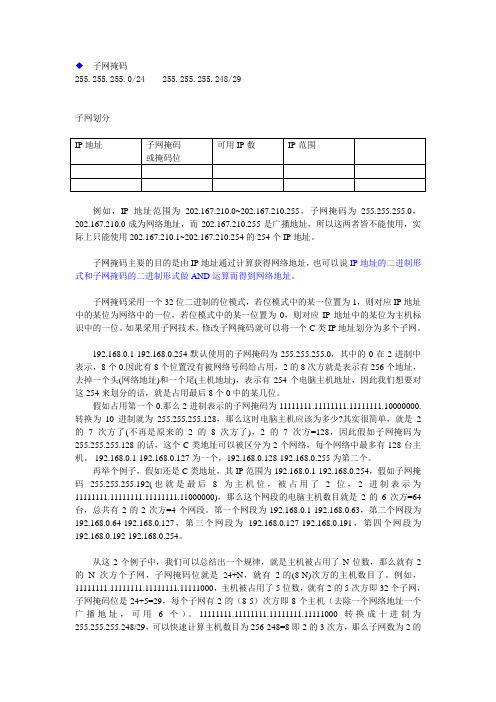

子网掩码255.255.255.0/24 255.255.255.248/29子网划分例如,IP地址范围为202.167.210.0~202.167.210.255,子网掩码为255.255.255.0,202.167.210.0成为网络地址,而202.167.210.255是广播地址,所以这两者皆不能使用,实际上只能使用202.167.210.1~202.167.210.254的254个IP地址。

子网掩码主要的目的是由IP地址通过计算获得网络地址,也可以说IP地址的二进制形式和子网掩码的二进制形式做AND运算而得到网络地址。

子网掩码采用一个32位二进制的位模式,若位模式中的某一位置为1,则对应IP地址中的某位为网络中的一位,若位模式中的某一位置为0,则对应IP地址中的某位为主机标识中的一位。

如果采用子网技术,修改子网掩码就可以将一个C类IP地址划分为多个子网。

192.168.0.1-192.168.0.254默认使用的子网掩码为255.255.255.0,其中的0在2进制中表示,8个0.因此有8个位置没有被网络号码给占用,2的8次方就是表示有256个地址,去掉一个头(网络地址)和一个尾(主机地址),表示有254个电脑主机地址,因此我们想要对这254来划分的话,就是占用最后8个0中的某几位。

假如占用第一个0.那么2进制表示的子网掩码为11111111.11111111.11111111.10000000.转换为10进制就为255.255.255.128,那么这时电脑主机应该为多少?其实很简单,就是2的7次方了(不再是原来的2的8次方了),2的7次方=128,因此假如子网掩码为255.255.255.128的话,这个C类地址可以被区分为2个网络,每个网络中最多有128台主机。

192.168.0.1-192.168.0.127为一个,192.168.0.128-192.168.0.255为第二个。

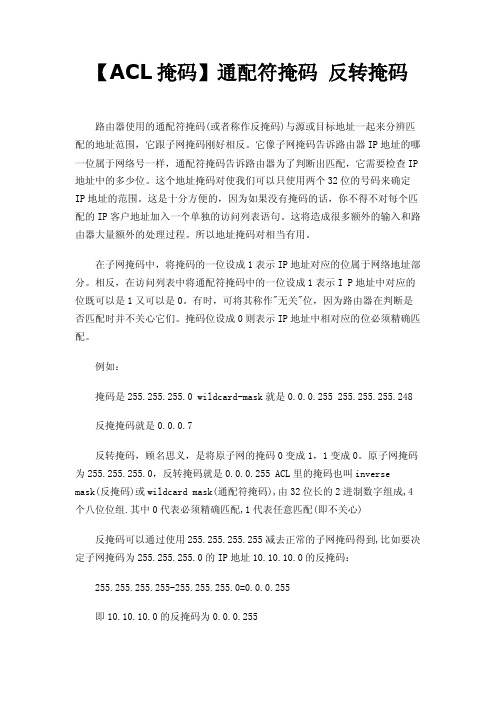

【ACL掩码】通配符掩码反转掩码

【ACL掩码】通配符掩码反转掩码路由器使用的通配符掩码(或者称作反掩码)与源或目标地址一起来分辨匹配的地址范围,它跟子网掩码刚好相反。

它像子网掩码告诉路由器IP地址的哪一位属于网络号一样,通配符掩码告诉路由器为了判断出匹配,它需要检查IP 地址中的多少位。

这个地址掩码对使我们可以只使用两个32位的号码来确定IP地址的范围。

这是十分方便的,因为如果没有掩码的话,你不得不对每个匹配的IP客户地址加入一个单独的访问列表语句。

这将造成很多额外的输入和路由器大量额外的处理过程。

所以地址掩码对相当有用。

在子网掩码中,将掩码的一位设成1表示IP地址对应的位属于网络地址部分。

相反,在访问列表中将通配符掩码中的一位设成1表示I P地址中对应的位既可以是1又可以是0。

有时,可将其称作"无关"位,因为路由器在判断是否匹配时并不关心它们。

掩码位设成0则表示IP地址中相对应的位必须精确匹配。

例如:掩码是255.255.255.0 wildcard-mask就是0.0.0.255 255.255.255.248 反掩掩码就是0.0.0.7反转掩码,顾名思义,是将原子网的掩码0变成1,1变成0。

原子网掩码为255.255.255.0,反转掩码就是0.0.0.255 ACL里的掩码也叫inverse mask(反掩码)或wildcard mask(通配符掩码),由32位长的2进制数字组成,4个八位位组.其中0代表必须精确匹配,1代表任意匹配(即不关心)反掩码可以通过使用255.255.255.255减去正常的子网掩码得到,比如要决定子网掩码为255.255.255.0的IP地址10.10.10.0的反掩码:255.255.255.255-255.255.255.0=0.0.0.255即10.10.10.0的反掩码为0.0.0.255注意:反掩码为255.255.255.255的0.0.0.0代表any,即任意地址反掩码为0.0.0.0的10.1.1.2代表主机地址10.1.1.2下面描述的是如何汇总(summarization)一组网络地址,来达到优化ACL的目的:192.168.32.0/24 192.168.33.0/24 192.168.34.0/24 192.168.35.0/24 192.168.36.0/24 192.168.37.0/24 192.168.38.0/24 192.168.39.0/24这组IP地址的前2个和最后1个八位位组是一样的,再看第3个八位位组,把它们写成2进制的形式:32:00 10 00 00 33:00 10 00 01 34:00 10 00 10 35:00 10 00 11 36:00 10 01 00 37:00 10 01 01 38:00 10 01 10 39:00 10 01 11注意这组范围里的前5位都是一样的,所以这组IP地址范围可以汇总为192.168.32.0/21 255.255.248.0,那么这组IP地址范围的反掩码为255.255.255.255-255.255.248.0=0.0.7.255比如在做IP standard ACL的时候,就可以:access-list 10 permit 192.168.32.0 0.0.7.255个人笔记:ACL反转掩码写成0.0.0.254表示过滤网络中奇数地址。

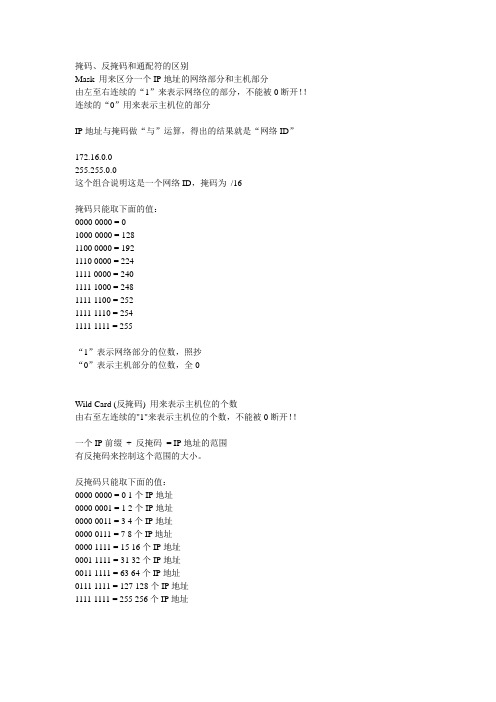

掩码、反掩码和通配符的区别

掩码、反掩码和通配符的区别Mask 用来区分一个IP地址的网络部分和主机部分由左至右连续的“1”来表示网络位的部分,不能被0断开!!连续的“0”用来表示主机位的部分IP地址与掩码做“与”运算,得出的结果就是“网络ID”172.16.0.0255.255.0.0这个组合说明这是一个网络ID,掩码为/16掩码只能取下面的值:0000 0000 = 01000 0000 = 1281100 0000 = 1921110 0000 = 2241111 0000 = 2401111 1000 = 2481111 1100 = 2521111 1110 = 2541111 1111 = 255“1”表示网络部分的位数,照抄“0”表示主机部分的位数,全0---------------------------------------------------------------------Wild Card (反掩码) 用来表示主机位的个数由右至左连续的"1"来表示主机位的个数,不能被0断开!!一个IP前缀+ 反掩码= IP地址的范围有反掩码来控制这个范围的大小。

反掩码只能取下面的值:0000 0000 = 0 1个IP地址0000 0001 = 1 2个IP地址0000 0011 = 3 4个IP地址0000 0111 = 7 8个IP地址0000 1111 = 15 16个IP地址0001 1111 = 31 32个IP地址0011 1111 = 63 64个IP地址0111 1111 = 127 128个IP地址1111 1111 = 255 256个IP地址“0”表示不能改变的部分,既被固定的前缀部分。

“1”表示可变的部分,任意取值,既可取的IP地址部分。

例如:172.16.0.00.0.255.255这个组合表示从172.16.0.0~172.16.255.255这65536个IP地址192.168.1.00.0.0.255这个组合表示从192.168.1.0 ~ 192.168.1.255 这256个IP地址12.1.1.10.0.0.0表示所有bit固定不变。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

反掩码详解反掩码详解在配置路由协议的时候(如OSPF、EIGRP )使用的反掩码必需是连续的1即网络地址。

例:route ospf 100 network 192.168.1.0 0.0.0.255 network 192.168.2.0 0.0.0.255而在配置ACL的时候可以使用不连续的1,只需对应的位置匹配即可。

例:access-list 1 permit 198.78.46.0 0.0.11.255正掩码和反掩码的区别:正掩码必须是连续的,而反掩码可以不连续,例如:C类地址子网掩码中不可以出现255.253.255.0(二进制为11111111 11111101 11111111 00000000)这样的掩码;而反掩码可以出现0.0.0.2(二进制为00000000 00000000 00000000 00000010)。

正掩码表示的路由条目,而反掩码表示的范围。

反掩码就是通配符掩码,通过标记0和1告诉设备应该匹配到哪位。

在反掩码中,相应位为1的地址在比较中忽略,为0的必须被检查.IP地址与反掩码都是32位的数例如掩码是255.255.255.0 wildcard-mask 就是0.0.0.255255.255.255.248 反掩就是0.0.0.7通配符掩码(wildcard-mask)路由器使用的通配符掩码(或反掩码)与源或目标地址一起来分辨匹配的地址范围,它跟子网掩码刚好相反。

它像子网掩码告诉路由器IP地址的哪一位属于网络号一样,通配符掩码告诉路由器为了判断出匹配,它需要检查IP地址中的多少位。

这个地址掩码对使我们可以只使用两个32位的号码来确定IP地址的范围。

这是十分方便的,因为如果没有掩码的话,你不得不对每个匹配的IP客户地址加入一个单独的访问列表语句。

这将造成很多额外的输入和路由器大量额外的处理过程。

所以地址掩码对相当有用。

在子网掩码中,将掩码的一位设成1表示IP地址对应的位属于网络地址部分。

相反,在访问列表中将通配符掩码中的一位设成1表示I P地址中对应的位既可以是1又可以是0。

有时,可将其称作“无关”位,因为路由器在判断是否匹配时并不关心它们。

掩码位设成0则表示IP地址中相对应的位必须精确匹配。

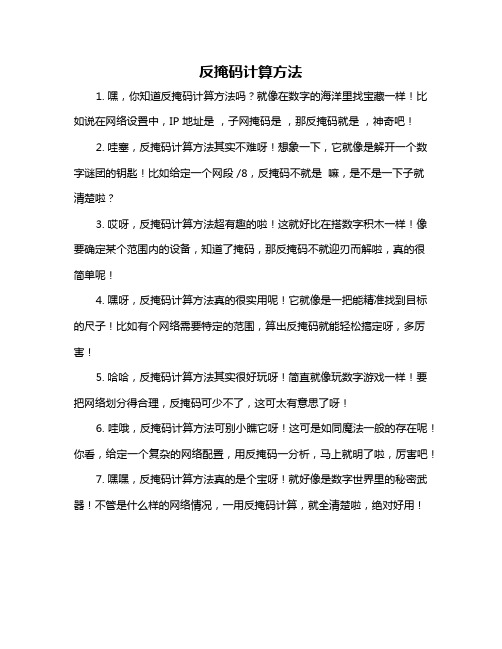

通配符掩码表CIDR子网掩码反掩码/30 255.255.255.252 0.0.0.3/29 255.255.255.248 0.0.0.7/28 255.255.255.240 0.0.0.15/27 255.255.255.224 0.0.0.31/26 255.255.255.192 0.0.0.63/25 255.255.255.128 0.0.0.127/24 255.255.255.0 0.0.0.255/23 255.255.254.0 0.0.1.255/22 255.255.252.0 0.0.3.255/21 255.255.248.0 0.0.7.255/20 255.255.240.0 0.0.15.255/19 255.255.224.0 0.0.31.255/18 255.255.192.0 0.0.63.255/17 255.255.128.0 0.0.127.255/16 255.255.0.0 0.0.255.255/15 255.254.0.0 0.1.255.255/14 255.252.0.0 0.3.255.255/13 255.248.0.0 0.7.255.255/12 255.240.0.0 0.15.255.255/11 255.224.0.0 0.31.255.255/10 255.192.0.0 0.63.255.255/9 255.128.0.0 0.127.255.255/8 255.0.0.0 0.255.255.255十进制通配符掩码计算方法用二进制来表示子网掩码值,再用广播地址求其差值,然后再算回十进制。

即,推出公式:通配符掩码=255-掩码.255-掩码.255-掩码.255-掩码举例一求子网掩码255.255.255.248通配符掩码(反掩码)(1)、把子网掩码255.255.255.248转换成二进制为:11111111.11111111.11111111.11111000通配符掩码值为:广播全1(二进制)地址减去子网掩码二制制值,即:11111111.11111111.11111111.11111111 - 11111111.11111111.11111111.11111000 得到结果为:00000000.00000000.00000000.00000111转换为十进制:0.0.0.7(2)、通配符掩码=255-掩码.255-掩码.255-掩码.255-掩码,即:255-255.255-255.255-255.255-248=0.0.0.7举例二求子网掩码255.255.128.0通配符掩码(反掩码)(1)、把子网掩码255.255.128.0转换成二进制为:11111111.11111111.10000000.0000000通配符掩码值为:广播全1(二进制)地址减去子网掩码二制制值,即:11111111.11111111.11111111.11111111 - 11111111.11111111.10000000.0000000得到结果为:00000000.00000000.01111111.11111111转换为十进制:0.0.127.255(2)、通配符掩码=255-掩码.255-掩码.255-掩码.255-掩码,即:Configuring IP Access ListIP访问控制列表(access control list,ACL)用于过滤IP流量,其中RFC 1700定义了知名(well-known)端口号,RFC 1918定义了私有IP地址空间Pt.2 Understanding ACL ConceptsUsing MasksACL里的掩码也叫inverse mask(反掩码)或wildcard mask(通配符掩码),由32位长的2进制数字组成,4个八位位组.其中0代表必须精确匹配,1代表任意匹配(即不关心) 反掩码可以通过使用255.255.255.255减去正常的子网掩码得到,比如要决定子网掩码为255.255.255.0的IP地址172.16.1.0的反掩码:255.255.255.255-255.255.255.0=0.0.0.255 即172.16.1.0的反掩码为0.0.0.255注意:反掩码为255.255.255.255的0.0.0.0代表any,即任意地址反掩码为0.0.0.0的10.1.1.2代表主机地址10.1.1.2Summarizing ACLs下面描述的是如何汇总(summarization)一组网络地址,来达到优化ACL的目的:192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24这组IP地址的前2个和最后1个八位位组是一样的,再看第3个八位位组,把它们写成2进制的形式:32:00 10 00 0033:00 10 00 0134:00 10 00 1035:00 10 00 1136:00 10 01 0037:00 10 01 0138:00 10 01 1039:00 10 01 11注意这组范围里的前5位都是一样的,所以这组IP地址范围可以汇总为192.168.32.0/21 255.255.248.0,那么这组IP地址范围的反掩码为255.255.255.255-255.255.248.0=0.0.7.255比如在做IP standard ACL的时候,就可以:access-list 10 permit 192.168.32.0 0.0.7.255再来看另一组IP地范围:192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24照之前的方法,把第3个八位位组写成2进制形式:146:10 01 00 10147:10 01 00 11148:10 01 01 00149:10 01 01 01是不是可以写成192.168.146.0/21呢?不是.因为采用/21的话将有8个子网将被考虑进去,如果在用ACL拒绝上述1组地址的时候,就有可能把另外4个地址给封杀掉.一定要考虑到精确匹配,上述地址就只能汇总成下面这2条地址:对于192.168.146.x-192.168.147.x为:192.168.146.0/23(192.168.146.0 255.255.254.0)对于192.168.146.8-192.168.149.x为:192.168.148.0/23(192.168.148.0 255.255.254.0)所以反掩码分别为:0.0.1.255和0.0.1.255比如在做IP standard ACL的时候,就可以:access−list 10 permit 192.168.146.0 0.0.1.255access−list 10 permit 192.168.148.0 0.0.1.255Processing ACLs当流量经过了配置的有ACL的路由器的时候,将和ACL里的条目从上往下的进行比较,直到找到匹配的语句为止,如果没有任何匹配的语句,流量将被拒绝(deny)掉.一般在设置ACL的时候,尽可能的把permit语句放在ACL的最上部.并且要记住的是,ACL在结尾处默认隐含的有1条拒绝所有流量的deny语句,如下2个ACL,ACL 101和ACL 102是有相同的效果的:access-list 101 permit ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255access-list 102 permit ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255access-list 102 deny ip any anyACL例子如下:access-list 101 permit tcp host 10.1.1.2 host 172.16.1.1 eq telnetaccess-list 101 permit tcp host 10.1.1.2 host 172.16.1.1access-list 101 permit udp host 10.1.1.2 host 172.16.1.1access-list 101 permit ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255最后1条语句就足够了,前3条语句可以不用配置.因为TCP就包括了telnet,并且IP包括了TCP和UDP.所以只需要写最后1条语句即可Defining Ports and Message Types在设置ACL的时候,可能不光要设置源地址和目标地址,还要设置端口号(参阅RFC 1700)或ICMP信息类型(参阅RFC 792).当然可以在设置的时候输入?来查看提示,如下:access-list 102 permit tcp host 10.1.1.1 host 172.16.1.1 eq ?bgp Border Gateway Protocol (179)chargen Character generator (19)cmd Remote commands (rcmd, 514)在配置的时候,路由器同样可以把数字转化为人性化的值,比如在设置下面的ICMP类型14的时候:access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14就成了:access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-replyApplying ACLs当你配置了ACL的时候,不在路由器上应用它,是将不会生效的.如下图:当你要阻断从source到destination的流量的时候,尽可能的把ACL设置在离源地址近的地方,即在路由器A上的E0接口(inbound)Defining in and outin和out是相对于路由器来说的.离开路由器接口的流量即为out;进入这个路由器的接口的流量即为in.在配置ACL 的时候,in和out并不是绝对的.比如上面那个例子,在路由器A上设置ACL,方向就要用in,因为站在路由器A的角度上看,流量是进入路由器A的.但是同样可以把ACL设置在路由器C上的E1接口,方向为out,因为流量是离开路由器CEditing ACLs在对ACL进行编辑的时候要特别的注意.如果你删除了ACL中某条语句,那么整个ACL也随之被删除掉了.如下:router#config trouter(config)#access-list 101 deny icmp any anyrouter(config)#access-list 101 permit ip any anyrouter(config)#^Zrouter#show access-listExtended IP access list 101deny icmp any anypermit ip any anyrouter#*Mar 9 00:43:12.784: %SYS-5-CONFIG_I:Configured from console by consolerouter#config trouter(config)#no access-list 101 deny icmp any anyrouter(config)#^Zrouter#show access-listrouter#*Mar 9 00:43:29.832:%SYS-5-CONFIG_I: Configured from console by console所以如果你要修改ACL的语句的时候,可以把路由器的配置拷贝到TFTP服务器上,用文本编辑器比如notepad.exe 进行编辑后,在拷贝回路由器上当然也可以用命名访问列表的方式进行修改(稍后讲解),如下:router#config trouter(config)#ip access-list extended testrouter(config-ext-nacl)#permit ip host 2.2.2.2 host 3.3.3.3router(config-ext-nacl)#permit tcp host 1.1.1.1 host 5.5.5.5 eq wwwrouter(config-ext-nacl)#permit icmp any anyrouter(config-ext-nacl)#permit udp host 6.6.6.6 10.10.10.0 0.0.0.255 eq domain验证下ACL的设置,如下:router#show access-listExtended IP access list testpermit ip host 2.2.2.2 host 3.3.3.3permit tcp host 1.1.1.1 host 5.5.5.5 eq wwwpermit icmp any anypermit udp host 6.6.6.6 10.10.10.0 0.0.0.255 eq domain设置好ACL,进行删除和增加语句,如下:router(config)#ip access-list extended testrouter(config-ext-nacl)#no permit icmp any any /---------------删除1条语句---------/router(config-ext-nacl)#permit gre host 4.4.4.4 host 8.8.8.8 /---------------增加1条语句---------/修改后进行验证,如下:router#show access-listExtended IP access list testpermit ip host 2.2.2.2 host 3.3.3.3permit tcp host 1.1.1.1 host 5.5.5.5 eq wwwpermit udp host 6.6.6.6 10.10.10.0 0.0.0.255 eq domainpermit gre host 4.4.4.4 host 8.8.8.8可以看到新增的语句位于ACL的结尾当要删除整个ACL的时候,使用如下命令:interface <interface>no ip access-group <acl number> in|outTroubleshooting当要对流量进行debug的时候,首先要确认,当前设置的有ACL,但是没有应用它,并且路由器的fast-switching要关闭,步骤如下:1.使用access-list命令捕捉需要监测的数据,比如:access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any2.在卷入debug过程中的接口的fast-switching功能要关闭,如果不关闭的话,将只看的到第一个经过该接口的包.在接口配置模式下使用如下命令:no ip route-cache3.在特权模式下使用terminal monitor命令,这样debug输出的信息将被显示4.使用debug ip packet 101 [detail]命令开始debug5.debug完成以后,在特权模式下使用no debug all命令关闭debug.并且进入接口配置模式使用ip route-cache 命令打开fast-switching功能Pt.3 Types of IP ACLsStandard ACLs标准ACL是比较古老的ACL,可以追溯到Cisco IOS Release 8.3.标准ACL(以IP访问列表为例)通过比较IP包的源地址和ACL中设置的地址来做转发或者丢弃的决定.语法如下:access-list <access-list-number> {permit|deny} {host |source wildcard-mask | any}在一般的IOS版本中,access-list-number的范围是1到99.在Cisco IOS Release 12.0.1中,还可以使用额外的一段1300到1999当定义了标准ACL以后,进入接口配置模式使用如下命令进行应用:ip access-group <access-list-number> {in|out}Extended ACLs扩展ACL是在Cisco IOS Release 8.3中引入的.顾名思义,它和之前那种古老的比较方式,增加了许多额外的比较.命令如下:对于IP:access-list <access-list-number> [dynamic dynamic-name [timeout minutes]] {deny | permit} protocol source wildcard-mask destination wildcard-mask [precedence precedence] [tos tos] [log | log-input] [time-range time-range-name]对于ICMP:access-list <access-list-number> [dynamic dynamic-name [timeout minutes]] {deny | permit} icmp source wildcard-mask destination wildcard-mask [icmp-type | [[icmp-type icmp-code] | [icmp-message]] [precedenceprecedence] [tos tos] [log | log-input] [time-range time-range-name]对于UDP:access-list <access-list-number> [dynamic dynamic-name [timeout minutes]] {deny | permit} udp source wildcard-mask [operator [port]] destination wildcard-mask [operator [port]] [precedence precedence] [tos tos] [log | log-input] [time-range time-range-name]对于TCP:access-list <access-list-number> [dynamic dynamic-name [timeout minutes]] {deny | permit} tcp source wildcard-mask [operator [port]] destination wildcard-mask [operator [port]] [precedence precedence] [tos tos] [log | log-input] [time-range time-range-name]在一般的IOS版本里,access-list-number可以为101到199.在Cisco IOS Release 12.0.1以后,还可以额外的使用2000到2699再接下来就要将定义好的ACL应用在接口上,命令如下(接口配置模式下):ip access-group {acl-number | acl-name} {in|out}Lock and Key (Dynamic ACLs)Lock and Key(也叫动态ACL)是在Cisco IOS Release 11.1引入的.这个特性是依靠于telnet,验证(authentication,本地和远程)还有扩展ACL的Lock and Key的配置是在应用ACL的时候进行设置的,当验证通过以后,才允许telnet,语法如下:username <username> password <password>interface <interface>ip access-group {number|name} {in|out}验证之后将动态的往现有ACL里增加1条语句,语法如下:access-list <access-list-number> dynamic <name> {permit|deny} [protocol] {source wildcard-mask|any} {destination wildcard-mask|any} [precedence precedence] [tos tos] [established] [log|log-input] [operator destination-port|destination port]接下来:line vty <line_range>login local如下就是一个Lock and Key的配置例子:username test password 0 testusername test autocommand access-enable host timeout 10 /-----定义空闲超时时间为10分钟---/ interface Ethernet0/0ip address 10.1.1.1 255.255.255.0ip access-group 101 inaccess-list 101 permit tcp any host 10.1.1.1 eq telnetaccess-list 101 dynamic testlist timeout 15 permit ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255line vty 0 4login local当10.1.1.2要telnet到10.1.1.1的时候,动态ACL将被应用.当telnet连接断开以后,用户就可以访问172.16.1.x网络IP Named ACLs命名ACL是在Cisco IOS Release 11.2引入的,它允许用命名的方式取代数字,IP命名ACL语法如下:ip access-list {extended|standard} <name>如下是一个使用命名ACL来阻断除telnet以外10.1.1.2到172.16.1.1的流量的例子interface Ethernet0/0ip address 10.1.1.1 255.255.255.0ip access-group in_to_out inip access-list extended in_to_outpermit tcp host 10.1.1.2 host 172.16.1.1 eq telnet:Reflexive ACLs反身ACL是在Cisco IOS Release 11.3引入的.它只能和扩展的命名IP ACL一起定义而不能和基于数字的或标准ACL,以及其他协议的ACL一起.语法如下:ip access-list extended <name> permit <protocol> any any reflect name [timeout <seconds>]ip access-list extended <name> evaluate <name>interface <interface>ip access-group {number|name} {in|out}下面引用一个例子(原作者: alienguo 出处:雨声论坛好,现在进行测试,在10.1.1.2上ping 192.1.1.2,通了,RouterB上则ping不通10.1.1.2.现在还余下一个问题:路由器既然已经deny了外网进来的所有流量,那么它是怎么允许内网出去的返回流量进来呢?它是通过创建动态生成的ACL来允许返回流量的,下面看看show access-list的结果:……Reflexive IP access list icmp_trafficpermit icmp host 192.1.1.2 host 10.1.1.2 (24 matches) (time left 196)……这些动态ACL可通过TCP的FIN/RST包来动态自动消除,对ICMP这样stateless的包来说,是通过内置的timer 来消除的,这点可通过上述show access-list结果中的(time left 196)来核实.最后再说说那另一个测试,也就是两个ACL中加的多余的东西:ip access-list extended outbound_filterpermit ip any anyip access-list extended inbound_filterdeny ip any any log我在10.1.1.2上发起一个到192.1.1.2的TELNET连接,这个流量到了S0口后由ACL outbound_filter中的permit ip any any检测后放行.到了RouterB后,RouterB进行处理然后返回流量,这个流量到了S0口后由inbound_filter检测,因为evaluate icmp_traffic中并没有包含对TCP类型流量的检测,这个包由deny ip any any log一句处理后丢弃并生成日志:00:24:28: %SEC-6-IPACCESSLOGP: list inbound_filter denied tcp 192.1.1.2(23) -> 10.1.1.2(1483), 1 packetTime-Based ACLs Using Time Ranges基于时间的ACL是在Cisco IOS 12.0.1T中引入的,顾名思义,它对流量的控制可以是基于时间的.命令如下:1.定义time range(时间范围):time-range <time-range-name>2.定义时间周期:periodic [days-of-the-week] hh:mm to [days-of-the-week] hh:mm或,定义绝对时间:absolute [start time date] [end time date]3.把time range使用在ACL中:ip access-list <name|number> <extended_definition> time-range <name_of_time-range>例子如下:time-range EVERYOTHERDAYperiodic Monday Wednesday Friday 8:00 to 17:00access-list 101 permit tcp 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 eq telnet time-range EVERYOTHERDAYinterface Ethernet0/0ip address 10.1.1.1 255.255.255.0ip access-group 101 inCommented IP ACL Entries为ACL语句标记注释这个特性是在Cisco IOS Release 12.0.2.T中引入的.为命名ACL添加注释的语法为:ip access-list {standard|extended} <name> remark <remark>为基于数字的ACL添加注释的语法为:access-list <access-list-number> remark <remark>例子如下:access-list 101 permit tcp host 10.1.1.2 host 172.16.1.1 eq telnetaccess-list 101 remark permit_telnetinterface Ethernet0/0ip address 10.1.1.1 255.255.255.0ip access-group 101 in。