BE数据保护解决方案

BE解决方案

一、项目概述随着中国进入WTO后,国内保险行业迅速发展,国外保险机构也加速进入中国市场的步伐,加上人们对保险的意识的逐步增强,日益膨大的市场份额,加速了众多保险公司之间的竞争。

迅速占领市场占有率成为各保险公司最重要的市场策略,分公司、营业点、代理商遍布各地,内部的通讯以及沟通显得十分重要。

并且,随着保险信息化建设的不断完善,越来越多的信息化建设项目都将逐步在全公司全面实施。

信息化项目共同的特点都要求有一个安全的基础网络平台,将大量的即时信息纳入公司整体的数据库当中,这对保险行业公司网络平台的稳定性、安全性提出了更高要求的挑战。

本公司将会根据用户的网络实际需求制定一套完整的数据备份和灾难恢复方案。

一个完整的企业数据备份与恢复解决方案就意味着:保护、性能与完美的集成,一条龙式的服务,包括产品、服务与支持。

我们在选择备份系统时,既要做到满足系统容量不断增加的需求,又需要所用的备份软件能够支持多平台系统。

要做到这些,就要充分使用网络数据存储管理系统,它是在分布式网络环境下,通过专业的数据存储管理软件,结合相应的硬件和存储设备,对网络的数据备份进行集中管理,从而实现自动化的备份、文件归档、数据分级存储及灾难恢复等。

本公司的企业数据备份和恢复解决方案以SYMANTEC的Backup Exec备份管理软件为基础,结合本公司多年来对各行业顶尖公司的服务支持经验,结合客户实际的业务发展与IT系统结构现状,帮助客户把重要的企业数据做备份保护,以防不测。

确保企业的业务连续性,使企业的IT系统能够充分适应企业战略发展的能力要求。

二、系统需求分析系统现状分析用户IT办公系统主要由6台Dell的PE服务器组成,网络核心应用分别是Oracle数据库服务器、SQL数据库服务器、NC服务器、数据收发服务器,其中4台服务器在SAN网络里面,为企业的发展提供了强有力的信息化支持。

图:公司拓展为SAN网络拓扑用户的信息系统管理人员十分重视数据的保护,我们推荐采用全球领先的备份管理软件Symantec Backup Exec ,为企业的数据财产提供了安全的保障。

用户数据保护制度及措施

用户数据保护制度及措施用户数据保护是指采取措施保护个人用户的隐私和数据安全。

在当今数字化时代,用户数据保护变得越来越重要,因此建立一套全面的用户数据保护制度和措施是至关重要的。

制度框架**为了确保用户数据的合法使用和保护,以下制度框架可作为参考:1.数据保护政策:建立明确的数据保护政策,明确规定如何处理、存储和传输用户数据,以及如何保护用户隐私。

1.数据保护政策:建立明确的数据保护政策,明确规定如何处理、存储和传输用户数据,以及如何保护用户隐私。

1.数据保护政策:建立明确的数据保护政策,明确规定如何处理、存储和传输用户数据,以及如何保护用户隐私。

2.用户明示同意:在收集用户数据之前,应征得用户的明示同意。

用户应清楚知道自己的数据将如何使用,并有权选择同意或拒绝。

2.用户明示同意:在收集用户数据之前,应征得用户的明示同意。

用户应清楚知道自己的数据将如何使用,并有权选择同意或拒绝。

2.用户明示同意:在收集用户数据之前,应征得用户的明示同意。

用户应清楚知道自己的数据将如何使用,并有权选择同意或拒绝。

3.保护敏感信息:尽量少收集和存储敏感信息,例如个人身份证号码、银行账号等。

对于必须收集的敏感信息,应采取加密和其他安全措施加以保护。

3.保护敏感信息:尽量少收集和存储敏感信息,例如个人身份证号码、银行账号等。

对于必须收集的敏感信息,应采取加密和其他安全措施加以保护。

3.保护敏感信息:尽量少收集和存储敏感信息,例如个人身份证号码、银行账号等。

对于必须收集的敏感信息,应采取加密和其他安全措施加以保护。

4.数据使用目的限制:用户数据仅能用于事先明确的目的,不得超出合理范围使用。

数据使用目的应明确列出,并向用户进行文明详细的解释。

4.数据使用目的限制:用户数据仅能用于事先明确的目的,不得超出合理范围使用。

数据使用目的应明确列出,并向用户进行文明详细的解释。

4.数据使用目的限制:用户数据仅能用于事先明确的目的,不得超出合理范围使用。

赛门铁克,Backup,BE,数据备份,解决方案,_SymcNetBackup7.1

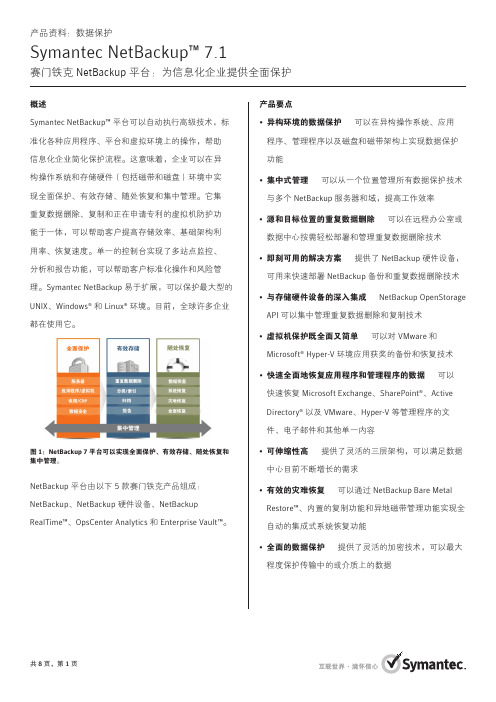

Symantec NetBackup™ 7.1赛门铁克 NetBackup 平台:为信息化企业提供全面保护概述Symantec NetBackup™ 平台可以自动执行高级技术,标准化各种应用程序、平台和虚拟环境上的操作,帮助信息化企业简化保护流程。

这意味着,企业可以在异构操作系统和存储硬件(包括磁带和磁盘)环境中实现全面保护、有效存储、随处恢复和集中管理。

它集重复数据删除、复制和正在申请专利的虚拟机防护功能于一体,可以帮助客户提高存储效率、基础架构利用率、恢复速度。

单一的控制台实现了多站点监控、分析和报告功能,可以帮助客户标准化操作和风险管理。

Symantec NetBackup 易于扩展,可以保护最大型的UNIX、Windows® 和 Linux® 环境。

目前,全球许多企业都在使用它。

图 1:NetBackup 7 平台可以实现全面保护、有效存储、随处恢复和集中管理。

NetBackup 平台由以下 5 款赛门铁克产品组成:NetBackup、NetBackup 硬件设备、NetBackup RealTime™、OpsCenter Analytics 和 Enterprise Vault™。

产品要点•异构环境的数据保护—可以在异构操作系统、应用程序、管理程序以及磁盘和磁带架构上实现数据保护功能•集中式管理—可以从一个位置管理所有数据保护技术与多个 NetBackup 服务器和域,提高工作效率•源和目标位置的重复数据删除—可以在远程办公室或数据中心按需轻松部署和管理重复数据删除技术•即刻可用的解决方案—提供了 NetBackup 硬件设备,可用来快速部署 NetBackup 备份和重复数据删除技术•与存储硬件设备的深入集成— NetBackup OpenStorage API 可以集中管理重复数据删除和复制技术•虚拟机保护既全面又简单—可以对 VMware 和Microsoft® Hyper-V 环境应用获奖的备份和恢复技术•快速全面地恢复应用程序和管理程序的数据—可以快速恢复 Microsoft Exchange、SharePoint®、Active Directory® 以及 VMware、Hyper-V 等管理程序的文件、电子邮件和其他单一内容•可伸缩性高—提供了灵活的三层架构,可以满足数据中心目前不断增长的需求•有效的灾难恢复—可以通过 NetBackup Bare Metal Restore™、内置的复制功能和异地磁带管理功能实现全自动的集成式系统恢复功能•全面的数据保护—提供了灵活的加密技术,可以最大程度保护传输中的或介质上的数据全面保护客户端保护NetBackup 提供了一套简单而又全面的创新客户端和代理,可以优化备份和恢复环境的性能及有效性。

be备份异地备份方案

be备份异地备份方案概述be备份是一种用于数据备份和恢复的软件解决方案。

异地备份是指将数据备份复制到不同地理位置的服务器上,以提高数据的安全性和可靠性。

本文档介绍了be备份异地备份方案的设计和实施步骤。

背景在当今的数字化时代,数据的重要性不言而喻。

无论是企业还是个人用户,都需要保护和备份重要的数据以应对各种潜在的风险。

而单一服务器的备份方式可能无法满足数据的高可靠性和安全性需求。

因此,异地备份成为了一种常用的数据保护方案。

设计方案选择合适的备份服务器选择合适的备份服务器是成功实施be备份异地备份方案的关键。

以下是一些要考虑的因素:•地理位置:备份服务器的地理位置应与主服务器有一定距离,以防止自然灾害、火灾等不可抗因素导致数据的同时损失。

•网络带宽:备份服务器的网络带宽应足够大,以保证数据复制的速度和效率。

•存储空间:备份服务器应具备足够的存储空间,以容纳主服务器的备份数据。

•安全性:备份服务器应具备强大的安全性措施,如防火墙、加密等,以保护备份数据不被非法访问。

定期备份数据定期备份数据是保证数据安全的重要步骤。

be备份软件提供了灵活的备份调度功能,可以根据实际需求进行配置。

以下是一些备份策略的建议:•完全备份:首次备份时要进行完全备份,以备份所有的数据。

•增量备份:之后的备份可以选择增量备份方式,只备份自上次备份以来发生变化的数据。

•定期备份:建议至少每天进行一次备份,以确保数据的及时性和完整性。

数据复制和同步一旦备份数据准备就绪,就需要将其复制到备份服务器上。

be备份软件提供了数据复制和同步功能,以确保备份数据与主服务器数据的一致性。

以下是一些数据复制和同步的步骤:1.在备份服务器上安装并配置be备份软件。

2.在主服务器上配置备份任务,选择要备份的目录和文件。

3.在备份服务器上配置数据复制和同步任务,确保备份数据与主服务器数据一致。

4.设置复制和同步策略,如定期复制、实时同步等。

定期测试和恢复备份数据的完整性和可恢复性对于异地备份方案的成功至关重要。

数据安全保密制度

数据安全保密制度一、背景介绍随着信息技术的迅猛发展,数据在现代社会中扮演着重要角色。

为了保护数据的安全和保密性,确保信息系统的正常运行,我们制定了数据安全保密制度。

该制度旨在规范数据的存储、传输、使用和销毁过程中的各项安全措施,以保障数据的完整性、可用性和保密性。

二、适合范围本制度适合于本公司所有员工、合作火伴以及与本公司有数据交互的外部机构和个人。

三、数据分类和分级保护1. 数据分类根据数据的敏感程度和重要性,将数据分为三个等级:机密级、秘密级和普通级。

2. 数据分级保护(1)机密级数据:只限于特定人员访问,必须采取严格的访问控制措施,包括身份验证、访问权限限制、操作审计等。

(2)秘密级数据:限制访问范围,只允许有关人员在特定条件下访问和使用,必须采取适当的加密和访问控制措施。

(3)普通级数据:对访问和使用没有特殊限制,但仍需采取必要的安全措施,如访问权限管理、备份和恢复等。

四、数据安全管理措施1. 访问控制(1)用户身份验证:所实用户必须通过合法的身份验证方式才干访问系统和数据。

(2)访问权限管理:根据岗位职责和工作需要,对用户进行权限分配和管理,确保用户只能访问其所需的数据和功能。

(3)操作审计:记录用户的操作行为和操作时间,以便追踪和审计数据的使用情况。

2. 数据传输和存储安全(1)加密传输:对于涉及敏感数据的传输,采用安全的加密协议和算法,确保数据在传输过程中不被窃取或者篡改。

(2)数据备份和恢复:定期对重要数据进行备份,并测试数据的完整性和可恢复性,以防止数据丢失或者损坏。

(3)存储介质安全:对于存储数据的介质,采取物理和逻辑措施确保其安全,如使用加密硬盘、访问权限控制等。

3. 数据使用和共享管理(1)数据使用原则:员工在使用数据时必须遵守法律法规和公司规定,不得超越授权范围使用数据。

(2)数据共享控制:对于需要共享数据的情况,必须经过合法授权,并采取适当的安全措施,如数据加密、访问权限控制等。

加强数据安全与信息保护的方案

加强数据安全与信息保护的方案随着信息技术的不断发展,数据安全与信息保护的重要性也逐渐凸显出来。

数据泄露和信息泄露的事件屡见不鲜,给个人隐私和企业利益造成了巨大损失。

为了加强数据安全与信息保护,需要采取一系列的方案措施来确保数据和信息的安全性。

本文将从以下几个方面来探讨如何加强数据安全与信息保护的方案。

一、建立完善的信息安全管理体系建立完善的信息安全管理体系是确保数据安全与信息保护的基础。

首先,企业应制定相关的信息安全政策和规定,明确各部门及人员在信息处理过程中的责任和义务。

其次,配备专门的信息安全管理人员,负责制定和执行信息安全管理方案,并进行相关的培训和指导工作。

此外,还应定期进行信息安全风险评估,及时发现和解决潜在的安全隐患。

二、加强网络安全防护随着互联网的普及,网络安全问题也日益严重。

为了保护数据的安全性,企业应加强网络安全防护工作。

首先,要保证网络设备的安全性,及时更新和修补系统漏洞,定期进行安全检查。

其次,配备有效的防火墙和入侵检测系统,阻止未经授权的访问和恶意攻击。

此外,还可以采用数据加密、身份验证等技术手段,提高数据的安全性和防护能力。

三、加强员工信息安全意识教育员工是企业信息安全的重要环节,只有加强员工的信息安全意识教育,才能有效减少数据泄露和信息泄露的风险。

企业应定期组织信息安全培训,向员工普及信息安全知识和操作规范,提高其对信息安全的认识和重视程度。

同时,建立健全的员工信息安全管理制度,明确员工在信息处理中的义务和责任,加强对员工行为的监督和管理,防止内部人员的数据滥用和泄露。

四、加强数据备份和恢复措施数据备份和恢复措施是防止数据丢失和数据泄露的重要手段。

企业应建立健全的数据备份制度,定期对重要数据进行备份,并将备份数据存储在安全可靠的地方。

同时,定期进行数据恢复测试,确保备份数据的可用性和完整性。

在发生数据丢失或泄露的情况下,能够及时恢复数据,减少损失。

五、加强合作伙伴和第三方供应商的信息安全管理在进行业务合作和外包服务时,与合作伙伴和第三方供应商共同加强信息安全管理,防止数据泄露和信息泄露风险。

电子商务发展带来的法律问题及解决方案

电子商务发展带来的法律问题及解决方案近年来,随着互联网的发展,电子商务行业蓬勃发展,人们的购物行为发生了革命性的变化。

越来越多的人选择在网上购物,这为商家和消费者带来了更便捷、更广泛的选择。

然而,电子商务发展也带来了一系列的法律问题,如数据保护、争议解决、网络安全等方面的问题,这些都需要得到妥善的解决方案。

一、数据保护的问题在电子商务行业中,公司和机构需要收集大量有关消费者的信息,比如用户的姓名、地址、电话、电子邮件和银行卡信息等。

这些信息的收集和使用需要符合法律法规要求。

在欧盟,数据保护方面的法律标准特别高,GDPR(《通用数据保护条例》)已经成为了一个全球的标准。

在其他国家和地区,制订相似的法规也在积极推进中。

为了保护消费者的个人信息不被滥用,电子商务公司需要加强数据保护和管理。

企业需要事先告知消费者数据使用的目的和方式,并获得消费者的同意,同时确保其收集的数据经过加密保护和存储。

如果消费者的个人信息遭到泄露,企业应该及时向当地的监管部门和消费者披露、采取相应的措施和保障消费者的权益。

二、争议解决的方案在电子商务行业中,消费者在网上购物时很容易收到劣质产品或服务。

在消费者与电商公司之间出现纠纷时,如何解决争议成为了一个重要的问题。

传统的解决方式是通过法院解决,实际上这种方式费时费力,费用高,而且标准化不足,难以得到消费者的满意度。

更多的企业开始采用替代争议解决机制(ADR)来解决争议。

ADR的解决方式包括仲裁、调解和协商,更具有灵活性和效率,规模也更加适宜小型纠纷。

ADR的优势是快速便捷、不需要传统法律程序、费用相对较低并且双方可以达成协议,解决掉矛盾,这正是消费者和企业都想看到的结果。

相信在未来的发展中,ADR在电子商务争议解决中将更被重视。

三、网络安全的问题电子商务行业承载了大量的交易数据,如果没有足够的安全保障,就可能会出现网络安全漏洞,威胁到消费者的隐私和商家的利益。

保护网络安全的最好方式是企业建立健全的网络安全基础设施,并定期进行安全风险评估。

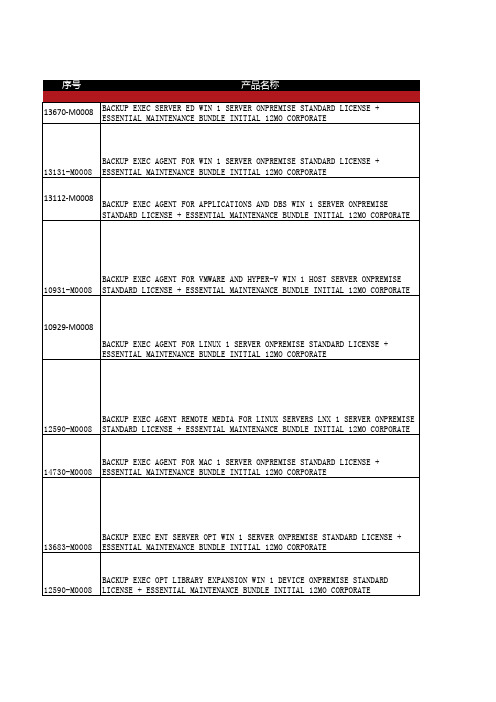

BE 全部模块介绍

12590-M0008

BACKUP EXEC OPT LIBRARY EXPANSION WIN 1 DEVICE ONPREMISE STANDARD LICENSE + ESSENTIAL MAINTENANCE BUNDLE INITIAL 12MO CORPORATE

14208-M0008

13883-M0008 SYSTEM RECOVERY LINUX ED LNX 1 SERVER ONPREMISE STANDARD LICENSE + ESSENTIAL MAINTENANCE BUNDLE INITIAL 12MO CORPORATE

描述

备份主模块 Windows文件模块来自14736-M0008

序号

产品名称

11479-M0008 SYSTEM RECOVERY DESKTOP ED WIN 1 DEVICE ONPREMISE STANDARD LICENSE + ESSENTIAL MAINTENANCE BUNDLE INITIAL 12MO CORPORATE 13362-M0008 SYSTEM RECOVERY SERVER ED WIN 1 SERVER ONPREMISE STANDARD LICENSE + ESSENTIAL MAINTENANCE BUNDLE INITIAL 12MO CORPORATE 13132-M0008 SYSTEM RECOVERY VIRTUAL ED WIN 1 HOST SERVER ONPREMISE STANDARD LICENSE + ESSENTIAL MAINTENANCE BUNDLE INITIAL 12MO CORPORATE

14730-M0008

BE备份解决方案.

XXXX备份管理系统设计方案用户:XXXX日期:20010年06月目录一、项目概述 (2)二、系统需求分析 (4)2.1系统现状分析 (4)2.2备份系统需求分析 (5)三、系统设计方案 (6)3.1系统设计指引 (6)3.1.1备份管理系统组成 (6)3.2系统结构设计 (8)3.2.1整体系统架构设计 (8)3.2.2基于磁盘的数据保护系统设计 (10)3.2.3数据库的备份和恢复系统设计 (12)3.2.5 操作系统的灾难恢复 (13)3.3执行备份的硬件和介质 (24)3.3.1磁盘存储介质 (24)3.3.2磁带存储介质 (25)3.5.1备份策略的分类和决定因素 (27)3.5.2 ORACLE服务器的备份策略 (28)四、设计方案总结 (31)4.1备份管理方案总结 (31)4.2客户收益 (35)五、赛门铁克售后服务体系 (36)5.1标准服务 (36)5.2技术支持 (37)5.3应急响应 (38)六、本方案Symantec选件 (39)1. SYMC BACKUP EXEC SERVER 2010 WIN (39)2.SYMC BACKUP EXEC AGENT FOR WINDOWS SYSTEMS (39)3.SYMC BACKUP EXEC AGENT FOR Oracle 2010 (39)4.SYMC BACKUP EXEC OPTION LIBRARY EXPANSION 2010 (39)5.SYMC BACKUP EXEC AGENT FOR MSFT ACTIVE DIRECTORY 2010 (39)一、项目概述XXXX内部信息系统的核心组成部分包括文件系统、数据库及邮件系统等,担负办公及业务等极其重要的工作。

而系统中的数据,更是核心中的核心,数据的安全性关系到整个系统能否正常的运行,最终关系到这能否提供正常的服务。

所以对整个系统的数据做好数据保护是至关重要的。

数据安全防范措施

数据安全防范措施1. 引言数据安全是当今社会中的一个重要议题,随着信息技术的迅猛发展,大量的个人和机构数据存储在网络和云端平台上,因此保护数据安全成为一项紧迫的任务。

本文将介绍一些常见的数据安全防范措施,以确保数据的机密性、完整性和可用性。

2. 密码安全密码安全是保护数据的第一道防线。

使用强密码是一个基本的安全措施,强密码应包含大小写字母、数字和特殊字符,并且长度应达到一定的要求。

此外,密码应定期更换,避免使用相同的密码在多个平台上。

3. 多重身份验证多重身份验证是一种有效的数据安全措施。

除了密码之外,还可以使用指纹、面部识别、短信验证码或者硬件令牌等方式进行身份验证。

这样可以增加数据被未经授权的访问的难度,提高数据的安全性。

4. 数据备份数据备份是防范数据丢失和损坏的重要手段。

定期将数据备份到离线存储介质或者云端服务上,以防止硬件故障、自然灾害或者人为错误导致的数据丢失。

备份数据应定期测试和验证,以确保备份的完整性和可用性。

5. 加密技术加密技术是保护数据机密性的关键手段。

通过对数据进行加密,即使数据被非法获取,也无法解读其中的内容。

常见的加密技术包括对称加密和非对称加密。

对称加密使用相同的密钥进行加密和解密,而非对称加密使用公钥和私钥进行加密和解密。

6. 安全更新和漏洞修补及时安装安全更新和漏洞修补是保护数据安全的重要措施。

软件和操作系统的开辟商会不断发布安全更新和修补程序,以修复已知的漏洞和弥补系统的安全漏洞。

用户应及时安装这些更新和修补程序,以确保系统和软件的安全性。

7. 安全培训和教育安全培训和教育是提高数据安全意识的重要途径。

组织应向员工提供相关的安全培训,教育他们如何识别和应对各种安全威胁,如钓鱼邮件、恶意软件和社交工程等。

员工应了解如何安全地处理敏感数据,并遵守组织的安全政策和流程。

8. 访问控制和权限管理访问控制和权限管理是保护数据完整性和可用性的重要手段。

通过限制用户对数据的访问权限,可以防止未经授权的访问和数据泄露。

保护数据安全的五大措施

保护数据安全的五大措施数据安全是现代社会中至关重要的一个问题。

在信息化时代,大量的数据被存储和传输,其中包含了个人的敏感信息、企业的商业机密以及国家的重要数据。

为了保护这些数据的安全,我们需要采取一系列的措施来防止数据泄露、篡改和丢失。

以下是保护数据安全的五大措施:1. 强化访问控制:建立严格的访问权限管理机制,确保惟独授权人员才干访问特定的数据。

这可以通过使用密码、身份验证、双因素认证等方式来实现。

同时,需要定期审查和更新访问权限,以确保惟独合适的人员能够访问敏感数据。

2. 加密数据传输:在数据传输过程中,使用加密技术对数据进行加密,以防止数据被未经授权的人员截获和窃取。

常见的加密方式包括SSL/TLS协议和VPN技术。

通过加密数据传输,可以有效保护数据的机密性和完整性。

3. 定期备份数据:定期备份数据是防止数据丢失的重要手段。

备份数据应存储在安全的地方,并定期测试备份数据的可用性。

在数据丢失或者损坏的情况下,可以及时恢复数据,避免造成重大损失。

4. 建立安全审计机制:建立安全审计机制可以监控数据的访问和使用情况,及时发现和报告异常行为。

安全审计可以记录用户的操作日志、网络流量以及系统事件,以便对安全事件进行追踪和调查。

通过安全审计,可以提高对数据安全的监控和响应能力。

5. 增强员工安全意识:员工是数据安全的重要环节,他们的安全意识和行为对数据安全具有重要影响。

因此,组织应加强员工的安全培训,教育他们关于数据安全的重要性和最佳实践。

员工应被告知如何使用复杂的密码、避免点击可疑链接、不随意共享敏感信息等。

此外,组织还可以通过定期的安全意识测试来评估员工的安全意识水平。

综上所述,保护数据安全需要采取一系列的措施,包括强化访问控制、加密数据传输、定期备份数据、建立安全审计机制以及增强员工安全意识。

惟独综合运用这些措施,才干有效地保护数据的机密性、完整性和可用性,防止数据泄露和损失。

fda关于be的法规

fda关于be的法规一、FDA简介美国食品和药物管理局(FDA,Food and Drug Administration)成立于1906年,是负责保护和促进公共健康的美国联邦政府机构。

FDA监管的领域包括食品、药品、化妆品、生物制品等。

在药品领域,FDA对药物的审批有着严格的标准,其中生物等效性(BE,Bioequivalence)是关键评价指标之一。

二、BE的概念和重要性生物等效性(BE)是指一种药物制剂在人体内与已知药物制剂在预期用途下具有相似的药代动力学和药效学特性。

简而言之,BE研究旨在评估两种不同制剂(如剂型、剂量等)在人体内是否具有相似的效果。

BE研究对于新药研发、已上市药物变更剂型或剂量、以及进口药品在我国上市等方面具有重要意义。

三、FDA关于BE的法规要求根据FDA法规,药物制剂在上市前需进行BE研究。

FDA要求,药物上市申请中应包含与已上市药物的BE比较数据。

此外,FDA还明确了BE研究的具体要求,如研究对象、试验设计、数据分析和结果判定等。

具体规定可参考FDA颁布的指南文件。

四、临床试验中的BE策略在进行BE研究时,需遵循严格的试验设计和方法。

常用的BE试验设计包括单次剂量、多次剂量和空腹/餐后给药等。

为提高试验成功率,研究人员需充分了解药物的药代动力学和药效学特性,制定合理的试验方案,并在试验过程中严格把控质量。

五、实例分析以某新药为例,研究人员在开展BE研究时,首先需选择合适的对照药物和试验药物。

通过单次剂量试验,研究人员得到两种药物在体内的药代动力学参数,如Cmax、Tmax、AUC0-t等。

随后进行多次剂量试验,评估两种药物在体内的药效学指标,如血压、心率等。

最后,对试验数据进行统计分析,判定两种药物的BE。

六、我国BE法规及实践我国对BE研究的管理借鉴了国际经验,制定了相应的法规和指导原则。

药品审评中心(CDE)对BE研究提出明确要求,包括研究设计、试验质量控制、数据统计分析等方面。

关于指纹电子签名技术在电信行业应用方案概要说明

基于BE指纹电子签名技术在电信行业应用方案亚略特生物识别科技有限公司AraTek Biometrics Technology Co.,Ltd.版权声明亚略特生物识别科技有限公司版权所有©,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书的部分或全部,并不得以任何形式传播。

Copyright©by AraTek Biometrics Technology Co,.Ltd.Shenzhen.All Rights Reserved.No part of this document may be reproduced or transmitted in any form or by any means without prior written consent of AraTek Biometrics Technology Co,.Ltd.关于指纹PKI电子签名技术在电信行业应用方案概要说明1应用背景2005年4月1日,被喻为“我国首部真正意义的信息化法律”的《电子签名法》正式实施,同时实施也包括其配套部门规章《电子认证服务管理办法》,《电子签名法》的实施,意味着我国已经进入了信息数字化立法时代。

数据电文有法律效力————数据电文有法律效力符合条件的电子签名,具有与手写签名或者盖章同等的效力。

使用电子签名业务的用户将不再对与其交流信息的对方一无所知,从而使“虚拟空间”真正地与现实世界接轨。

电子签名是构建网络交易信用体系的关键部分。

《电子签名法》赋予电子签章与数据电文以法律效力,将在很大程度上消除网络信用危机。

可以设想这样一种情景:一个完全数字化的环境,所有的交流都由数字间的传输来完成,人们用微型电脑处理以前必须存于在实体介质上的工作,并用网络来传递这些信息。

从一定意义上说,《电子签名法》拉开了信息数字化时代的立法序幕。

双方使用电子签名要有认证————双方使用电子签名要有认证在电子交易中,双方使用电子签名时,往往需要第三方对电子签名人的身份进行认证,向交易对方提供信誉保证,这个第三方一般称之为电子认证服务机构。

赛门铁克be解决方案

赛门铁克be解决方案

《赛门铁克be解决方案》

赛门铁克be解决方案是一套面向企业的网络安全解决方案,

由赛门铁克公司专门为企业用户定制。

这套解决方案集成了赛门铁克公司的多项安全产品和服务,旨在保护企业的网络和数据安全。

赛门铁克be解决方案主要包括网络入侵防御、终端安全、数

据保护、安全管理和威胁情报等方面的解决方案。

通过使用赛门铁克be解决方案,企业可以有效应对各种网络安全威胁,

保护企业的核心数据和业务。

其中,网络入侵防御是赛门铁克be解决方案的核心组成部分,通过防火墙、入侵检测系统、虚拟专网等技术手段,有效阻止恶意攻击和网络入侵。

终端安全则通过反病毒、反间谍软件等手段保护企业终端设备的安全。

数据保护则包括数据备份、加密和灾难恢复等功能,确保企业数据不被泄露或损坏。

安全管理和威胁情报则提供全面的安全管理和威胁情报服务,帮助企业建立完善的安全策略和应对安全威胁。

赛门铁克be解决方案的优势在于其全面的安全防护和专业的

安全服务,能够满足企业不同的安全需求。

同时,赛门铁克公司还提供定制化的解决方案和专业的技术支持,帮助企业建立起健全的网络安全体系。

总之,赛门铁克be解决方案是一套全面的、可靠的网络安全

解决方案,能够帮助企业有效保护自己的网络和数据安全。

通过使用该解决方案,企业可以有效防范各种安全威胁,保障自身的业务安全和稳健发展。

敏感数据保护解决方案

敏感数据保护解决方案敏感数据保护是一个日益重要的问题,尤其是在当前信息技术高度发展的社会中。

随着大数据和云计算的普及,大量敏感数据被收集、存储和传输,但同时也面临着更多的安全风险。

为了保护敏感数据,提高信息安全性,各种敏感数据保护解决方案应运而生。

第一种解决方案是数据加密。

数据加密是保护敏感数据最常见的方法之一、通过使用加密算法,将数据转化为看似随机的字符,以保护数据的机密性。

同时,只有掌握密钥的人才能解密数据,确保数据的安全性。

常用的加密算法有对称加密算法和非对称加密算法。

对称加密算法使用相同的密钥进行加密和解密,速度快但密钥管理较困难。

非对称加密算法使用公钥和私钥进行加密和解密,安全性高但速度较慢。

可以根据具体需求选择合适的加密算法。

第二种解决方案是访问控制。

通过访问控制机制,对敏感数据的访问进行限制。

只有经过授权的用户才能访问数据,其他人无法获取敏感信息。

访问控制可以通过身份验证、权限管理、审计等方式实现。

比如,可以使用用户名和密码进行身份验证,授予用户合适的权限,记录用户的操作等。

通过细化的权限管理和及时的审计可以有效防止未授权的人员获取敏感数据。

第三种解决方案是数据备份和恢复。

数据备份是指将敏感数据复制到一个独立的存储介质中,以防止数据丢失或损坏。

数据备份可以定期进行,确保及时生成备份数据。

当敏感数据发生意外丢失或损坏时,可以通过数据备份进行恢复,保证数据的可用性。

同时,备份数据应该存放在安全可靠的地方,防止被不法分子获取。

除了以上几种解决方案,还有其他一些方法可以用来保护敏感数据。

比如,使用数据遮蔽技术对敏感数据进行遮蔽,使用防火墙和入侵检测系统检测和防止未经授权的访问,使用数据分类和标记技术对不同级别的敏感数据进行管理等。

综上所述,敏感数据保护解决方案是保护敏感数据安全的关键。

通过数据加密、访问控制、数据备份和恢复、数据脱敏等方法,可以有效保护敏感数据的机密性、完整性和可用性。

在实际应用中,应根据具体需求选择合适的解决方案,并采取多种措施综合应对敏感数据的安全风险。

数据保护的方法

数据保护的方法

数据保护是指通过各种技术手段和管理方法,保护数据的安全性、可靠性、完整性、保密性和可用性。

以下是数据保护的一些方法:

1. 数据备份:定期对数据进行备份,确保数据不会因为意外事

件丢失或损坏。

2. 密码保护:对重要数据进行密码保护,确保只有授权人员可

以查看和修改数据。

3. 数据加密:使用加密算法将数据转换成难以破解的密文,保

证数据的机密性。

4. 权限控制:设置不同的权限级别,确保只有具备相应权限的

人员才能访问数据。

5. 安全审计:对数据的访问、修改、删除等操作进行记录和审计,及时发现和处理异常情况。

6. 网络安全:采取各种网络安全措施,确保网络环境下数据传

输的安全性。

7. 物理安全:加强对服务器、存储设备等物理设备的管理和保护,防止数据泄露和损坏。

8. 定期更新:定期对数据保护措施进行更新和完善,适应不断

变化的安全威胁。

- 1 -。

大数据安全性问题与解决方案探讨

大数据安全性问题与解决方案探讨随着数字化、网络化、信息化的发展,数据已经成为了人类社会中不可或缺的资源。

几乎每一家企业、每一个个人都在采集、使用、分析数据。

而“大数据”作为一种新型的数据形态,更是以极高的速度进入了我们的生活和工作中。

大数据被广泛应用于商业、医疗、金融、政府等多个领域,推动着社会进步和经济发展。

然而,随着数据使用规模的不断扩大,大数据安全性问题越来越引人关注。

一、大数据安全存在的问题随着大数据应用的广泛和数据采集方式的多样化,大数据安全问题也越来越复杂、难以解决。

大数据安全问题主要包括以下几个方面:1.数据隐私泄露数据隐私泄露是目前大数据应用中最为常见的安全问题。

随着互联网的普及和移动设备的广泛应用,用户的隐私数据正面临着更多的泄露风险。

一旦隐私数据泄露,用户个人信息、财产、隐私权等都会受到威胁,这将造成不可估量的损失。

2.数据篡改数据篡改是指在大数据传输和存储过程中,数据受到恶意攻击或惡意篡改而造成的数据不可信问题。

数据安全的一大问题在于保证数据的完整性。

如果数据被篡改,那么整个数据分析过程将会无效,而更严重的是这也会导致错误的决策。

3.数据密度缺失在许多情况下,数据的缺失是无法避免的,这会给数据分析带来困难。

如果数据密度不足,可能会导致误导性的分析,进而导致错误的决策和错误的行动。

数据密度缺失的根本原因是不完整的数据采集。

4.数据安全管理在进行大量数据采集和处理时,存在管理数据的技术和工具方面的问题。

可能存在数据管理不当或不规范导致的安全漏洞问题。

二、大数据安全解决方案1. 加强数据保护意识在大数据时代,数据保护意识已经成为一种重要的安全文化。

所有数据采集用户都应该时刻保持高度警觉,并严格遵守相关的规定和政策,尽可能减少隐私泄露的风险。

2. 采用加密技术数据加密是有效解决数据泄露的方法。

在数据采集和传输中,对数据进行加密,可以有效降低数据泄露风险。

对于重要数据加强加密等安全措施能有效的保护数据的安全。

数据安全与风险管理如何保护用户数据的安全并进行风险管理预防潜在风险

数据安全与风险管理如何保护用户数据的安全并进行风险管理预防潜在风险数据安全与风险管理:保护用户数据的安全与预防潜在风险数据安全和风险管理是在当前信息化时代中至关重要的议题。

企业和个人需要积极采取必要措施,确保用户数据的安全,并有效地管理潜在风险。

本文将探讨数据安全和风险管理的重要性,以及一些常见的保护用户数据安全和预防潜在风险的方法。

一、数据安全的重要性数据是现代社会的核心资源,包括个人隐私信息、商业机密等。

数据泄露、黑客入侵等事件可能导致严重的经济和声誉损失,甚至对个人和社会稳定造成威胁。

因此,保护用户数据的安全对于企业和个人来说至关重要。

二、风险管理的基本原则在保护用户数据的过程中,风险管理是一种重要的方法。

以下是一些基本原则,有助于有效地进行风险管理:1.识别风险:通过评估并识别潜在的风险,包括技术、人为和自然等因素,为后续的防范措施提供指导。

2.评估风险:对于已识别的风险,进行定量或定性分析,以确定其潜在影响和概率。

这有助于确定风险的优先级并制定适当的防范计划。

3.降低风险:通过实施防护措施来降低潜在风险的影响和概率。

常见的措施包括加密数据、使用防火墙、定期备份数据等。

4.监控和应对风险:持续监控和评估已实施的防范措施,及时应对新出现的风险,并采取适当措施以减轻其影响。

三、保护用户数据的方法以下是一些保护用户数据安全的常见方法,可根据具体情况选择适当的措施:1.加密数据:将敏感数据进行加密处理,以防止非授权人员获取其中的信息。

使用强密码和加密算法来加密数据是一种常见的做法。

2.严格的访问控制:限制用户对数据的访问权限,并建立多级访问控制机制,以确保只有授权人员可以访问和处理数据。

3.定期备份:定期备份数据是一种重要的预防措施。

备份数据可以防止数据损失,并可以在意外事件发生时进行快速恢复。

4.网络安全措施:使用防火墙、反病毒软件和入侵检测系统等网络安全工具,以保护数据免受恶意软件和网络攻击的威胁。

SYNNEX Infotec HPE StoreOnce 数据保护解决方案概述说明书

SYNNEX InfotecData Protector and HPE StoreOnce helps reduce backup volumes and costs.OverviewSYNNEX Infotec, an IT distributor that provides state-of-the-art IT products to its p artners a cross Japan, completely revamped data protection for its business systems with HPE StoreOnce disk backup and Data Protector software.ChallengeBackup Issues Emerge as Virtualization Environments Grow SYNNEX Infotec is Japan’s first foreign-owned IT distributor as an operating unit of U.S.-based SYNNEX Corporation, a business process ser-vices company. With the combined group power of the world’s leading IT distributor, SYNNEX, SYNNEX Infotec can quickly procure and provide the latest IT products to their nationwide part-ners such as system integrators and resellers. Working to continually introduce new products also helps SYNNEX Infotec gain knowledge and insights into cutting-edge IT technologies. SYNNEX Infotec has more than 200 virtual serv-ers running its business systems. The virtual servers make up several separate infrastruc-tures that are joined by a common backbone system. Due to the expansion and complexity of its virtualized environments, the company began experiencing data protection issues with its previous tape backup approach.Mitsuyuki Kobayashi from SYNNEX Infotec’sInfrastructure Management Group, InformationSystem Department, points out, “The first prob-lem was a divided backup environment. We hada backup system for each of our two virtualiza-tion infrastructures. This led to increased work-load because we were doing double the workfor setup and media management.”With the increase of the number of virtual serv-ers, longer backup times also became a big issue.“The backup process was especially pro-longed when performing a full backup,” saysMr. Kobayashi. “Normally the full backup wouldtake from Saturday night to Sunday night andoccasionally until Monday morning. With thelength of time a full backup took, we began tobe concerned about the potential impacts tobusiness performance.”Mr. Kobayashi adds that using tape backupcoupled with a tape library for both virtual serv-ers and physical servers presented yet anotherproblem: “Tape itself degrades over time andmay not be able to be used anymore as a resultof repeat loading over many years. In fact, therewas a case where the data that we needed torecover was not recoverable because of a de-graded tape. It was necessary to review otheroptions that didn’t use traditional tapes in orderto enhance the reliability of the backups.”At a Glance■IndustrySoftware & T echnology■LocationJapan■ChallengeImprove reliability and efficiency ofdata protection for growing virtualizationenvironments.■Products and ServicesData Protector■Success Highlights+ Improved data protection reliability byeliminating problems associated with manualtape backup operations+ Reduced data protection software licensingcosts by approximately 60% and maintenancecosts by about 70%+ Strengthened data protection and businesscontinuity with multi-site backup anddisaster recoveryCase StudyCase Study SYNNEX InfotecSolutionCombined Solution Efficiently Handles Big Data While Optimizing Costs SYNNEX Infotec’s infrastructure management group evaluated alternatives to tape that could integrate backup of virtual and physical environ-ments. With a focus on transitioning to a disk backup environment, the company ultimately chose the HPE StoreOnce 4500 System. Ryosuke Kawai from the System Design De p art m ent, Product Management, and a mem b er of the selection committee with Mr. Ko b a y ashi, elaborates on the reasons for their selec t ion: “The decisive factor in the selection of HPE StoreOnce was its unique deduplica-tion technology. HPE StoreOnce reduces data beyond comparison by enabling deduplication on a file-by-file basis, deduplicating very small data blocks that average 4 KB. I was convinced that we could handle larger amounts of backup data without additional storage.”Data protection software was also an impor-tant consideration. Since HPE StoreOnce is compatible with other major data protection software, SYNNEX Infotec could have used its existing backup software. However, the com-pany astutely decided to adopt OpenText TM Data Protector.Mr. Kawai explains, “The biggest reason to switch software was the optimization of data protection costs. With traditional data protec-tion software, licenses need to be purchased based on the types of CPUs and the number of cores each target server contains. Adding more servers means additional costs are ac-cumulated. On the other hand, Data Protector has data capacity-based licensing. As long as we are within our data tier, we can continue to use as many or as few servers with no addi-tional cost. This difference was greater than we expected. Based on our estimation, switching toData Protector saves about 60% on our licensecosts and about 70% on maintenance costs.”Many companies are not so bold to replace theirfamiliar data protection software due to the dif-ferences in functionality and operability, whichcould require time and effort to re-educate staffon the new system. SYNNEX Infotec didn’t sharesuch concerns with this change.Mr. Kobayashi notes, “Data Protector comparesfavorably with so-called traditional software.In terms of operability, I would say that DataProtector is better than others. Conventionalsoftware can be used by only a few speciallyskilled people, and the workload is thereforeconcentrated on those specific individuals. Allof our staff immediately had good commandof the system when I tested out Data Protector.Another selling point was that we could breakaway from depending on specialized people.”Mr. Kobayashi continues, “Since we had al-ready decided to upgrade to the new modelof HPE ProLiant servers for our virtualized in-frastructure, having HPE as a single vendor forservers and backup was rather ideal from theviewpoint of stable system operation in theend. Constructing a whole system with a con-sistent architecture improves managementand reliability.”Backups Complete in 1/6 the Time,Reduce Backup Data TwentyfoldSYNNEX Infotec proceeded quickly with thestorage system implementation so it co-incided with the server update. BetweenOctober 2015 and January 2016, both thevir t u a lization machines and physical serverswere sequentially migrated to the new unifieddata protection solution.In this integrated backup environment, vir-tual server images of mission-critical sys-tems and general business systems are sentthrough the storage area network (SAN), andfile backup data from the physical serversis sent through the local area network (LAN)to the HPE StoreOnce 4500 System. DataProtector software centrally controls the dataflow. Integrating operations and managementof the two environments into a single data pro-tection solution also reduces workload.Moreover, the unified data protection solutionachieved greater efficiency, improving backuptimes dramatically.Mr. Kobayashi remarks, “Full backup of virtualserver images that used to take more than 24hours now complete in just 4 hours. Takingfull advantage of the characteristics of HPEStoreOnce backup, multiple jobs can be runin parallel to achieve higher performance. Weare no longer concerned about a continuallyexpanding virtualized environment affectingour business.”He also points out that deduplication tech-nology raised the bar in terms of tangible re-sults. “Deduplication made it possible to reducethe footprint of backed up data from 200T B to11 TB,” Mr. Kobayashi reports. “Deduplicationallows for future data expansion and to addadditional servers without having to worryabout the amount of data. By introducing DataProtector with a data capacity-based licensingmodel, it is more affordable now to add addi-tional servers.”The HPE StoreOnce and Data Protector solu-tion has been running smoothly without any is-sues, and continuously provides high reliabilityfor SYNNEX Infotec business systems.ResultsBuilding on the Solution for the Future Following on the success of the unified data protection solution, Mr. Kobayashi is already considering the next deployment.“I am keeping a close eye on HPE StoreOnce Catalyst for its harmonized deduplication on an enterprise scale,” he says. “We would like to extend the data protection solution and design a configuration that provides backup and disaster recovery for multiple locations.”SYNNEX Infotec now has added knowledge and expertise in data protection that the company can share with its business partners. Product Management, whose purpose is to provide solutions to its partners, combined resources with the Information System Department during the selection and implementation of the solution.Mr. Kawai, who was also personally involved in the selection and set up of the system, explains his rational: “When SYNNEX Infotec introduces a new advanced technology, our pre-sales engineers also participate in mas-tering the systems in order to provide critical know-how and useful information our part-ners can use to improve their businesses. The knowledge and practical know-how we obtain will be used for sales support and technical as-sistance to our partners.”Mr. Shimizu offers his final thoughts: “We real-ized the value of deploying the [unified Micro Focus (now part of OpenT ext™) and] HPE data protection solution; in particular, the integra-tion of backup environments and the optimiza-tion of data protection costs. We will share this experience with our partners to help their busi-ness expansions. We would like to continually employ the companies’ new advanced tech-nology and reliable products to address our business challenges.”Learn more at/dataprotector /opentext。

网络流量加密的数据保护措施与解决方案(一)

网络流量加密的数据保护措施与解决方案随着互联网的快速发展,人们对网络安全越来越关注。

在日常的网络使用中,我们难免会涉及一些敏感的个人和商业信息。

因此,加密网络流量成为了保护个人隐私和商业利益的重要措施之一。

本文将从加密原理、常用加密协议和解决方案三个方面,探讨网络流量加密的数据保护措施。

一、加密原理加密原理是网络流量加密的基础。

通常,加密使用的是公钥密码学。

在公钥密码学中,有一个公钥和一个私钥。

公钥用于加密信息,而私钥用于解密信息。

当用户发送数据时,数据会使用接收方的公钥进行加密,只有接收方才能使用对应的私钥解密和读取数据。

这种加密原理保障了网络传输过程中的数据安全。

二、常用加密协议1. SSL/TLS协议SSL/TLS (Secure Sockets Layer/Transport Layer Security) 是目前广泛应用于保护网上通信安全的加密协议。

它通过在通信的两端建立安全连接来保护数据的传输过程。

当用户访问一个网站时,浏览器会与服务器建立一个安全连接,确保数据加密并在传输过程中不被篡改或窃取。

SSL/TLS协议能够有效防止中间人攻击、数据泄露等安全威胁,保障用户的数据安全。

2. IPsec协议IPsec (Internet Protocol Security) 是一种广泛应用于保护IP通信安全的协议。

它通过在网络层对IP包进行加密和认证,确保数据在传输过程中的完整性和机密性。

IPsec协议有两种模式:传输模式和隧道模式。

传输模式只加密数据,而保留IP头部信息;隧道模式对整个IP包进行加密。

IPsec协议的使用,可以有效地保护数据在网络中的传输安全。

三、解决方案1. VPN(Virtual Private Network)技术VPN技术是一种流行的网络流量加密解决方案。

它通过在公共网络上建立一个私密的通道,将用户的数据加密并传输到目标网络。

VPN技术可以隐藏用户的真实IP地址,并加密整个通信过程,有效保护数据的安全性和隐私性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

在此处插入可选页脚信息

功能选件及适用范围

AGENT FOR ENTERPRISE VAULT AGENT FOR MSFT SHAREPOINT Backup Exec Agent for SAP AGENT FOR MSFT ACTIVE DIRECTORY Advanced Open File Option Library Expansion Option Shared Storage Option

什么是备份? 什么是备份

数据库

系统状态 介质 快照 打包的image

文件

备份类型

• • •

全备份(Full Backup) – 备份所有选中的文件 差分备份(Differential backup) –备份自从上次全备份后变化的文件 增量备份(Incremental backup) –备份上次备份后变化过的文件

ቤተ መጻሕፍቲ ባይዱ

人为错误

硬件崩溃

重新部署和人为计划停机

地点灾难 运行

X

数据

远程办公室 制造

供货商高成本

软件故障

自然灾害

什么是备份? 什么是备份 什么是备份? 什么是备份

• 某一时间点的数据 • 备份数据存放于介质中 • 多个不同时间点的副本 • 双机热备 - 不是备份 • 实时备份 - 实时同备份矛盾 • 拷贝 - 不是备份 • 数据文件的备份 - 不是数据备份

符合您的多种备份需求

BE概述 概述

•Backup Exec能做什么? •功能选件及适用范围 •备份网络架构

Backup Exec能做什么?

• • • • • • • • •

保护您的数据 提高应用的可用性 提高备份的质量 减小备份窗口 减少Windows环境中的运行成本 灵活的制定备份策略 管理您的备份任务 完全透明的运行 简化数据的存储

在此处插入可选页脚信息

BE备份网络架构 备份网络架构——LAN备份网络 备份网络架构 备份网络

优点:集中备份,充分利用磁带库资源 缺点:占用网络资源 要求:可解决网络带宽在备份和恢复时的大量占用

在此处插入可选页脚信息

BE备份网络架构 备份网络架构——拥有光纤环境 备份网络架构 拥有光纤环境 网络( 的SAN网络(LAN-FREE) 网络 )

BE备份网络架构 备份网络架构

备份网络架构需要结合用户实际生产环境网络 以及备份需求来具体分析决定。 以下将举出两种常见的备份网络拓扑:

在此处插入可选页脚信息

BE备份网络架构 备份网络架构——LAN备份网络 备份网络架构 备份网络

用户所使用为TCP/IP协议的局域网,拥有活动 目录域。网内为多台windows server平台服务 器,拥有邮件系统、数据库、文件数据服务器 需进行保护。所使用存储介质为单驱动八槽位 磁带库。

LAN网络

AD域控服务器

邮件服务器

备份服务器

数据库服务器 文件服务器/其他应用服务器

SAN 网络

光纤交换机

优点:备份速度快

存储

在此处插入可选页脚信息

磁带库

BE基本操作 基本操作

•安装 •BE界面介绍 •备份前的设置准备 •备份和恢复 •作业时间安排 •作业运行监控

BE的安装 的安装

将BE Server安装在指定计算机 服务器环境检查 加入license 安装/配置数据库 安装带库驱动

用户网络环境中拥有SAN网络,通过光纤交换 机挂接磁盘存储以及磁带库。网内为多台 windows server平台服务器,拥有邮件系统、 数据库、文件数据服务器需进行保护。

在此处插入可选页脚信息

BE备份网络架构 备份网络架构——拥有光纤环境 备份网络架构 拥有光纤环境 网络( 的SAN网络(LAN-FREE) 网络 )

功能选件及适用范围

BE for windows Server Remote Agent for Windows Systems Remote Agent for Linux/UNIX Servers Remote Agent for Macintosh Systems Remote Agent for NetWare Systems Central Admin Server Option (CASO)

数据保护解决方案 - Symantec Backup Exec

昆仑联通产品解决方案

备份的概念

•为什么要进行备份 •什么是备份 •备份类型

为什么要进行备份

• 硬件故障 • 软件故障 • 误操作 • 病毒入侵 • 保留历史记录 • 发生灾难性事件

为什么要进行备份

网络流量过载

客户 投资者 销售/市场 销售 市场

在此处插入可选页脚信息

功能选件及适用范围

Exchange Agent Agent for Lotus Domino Server AGENT FOR MSFT SQL SERVER AGENT FOR ORACLE/ FOR ORACLE RAC AGENT FOR DB2 Agent for Microsoft Virtual Servers Agent for VMware Virtual Infrastructure

在此处插入可选页脚信息

BE的界面介绍 的界面介绍

产品培训——软件操作手册

在此处插入可选页脚信息

谢谢大家! 谢谢大家!

COM&LAN

在此处插入可选页脚信息

功能选件及适用范围

NDMP Option Advanced Disk-based Backup Option Intelligent Disaster Recovery (IDR) Option Desktop and Laptop Option (DLO)

在此处插入可选页脚信息