linux yum升级openssh版本

linux服务器 远程升级SSH服务端安装笔记

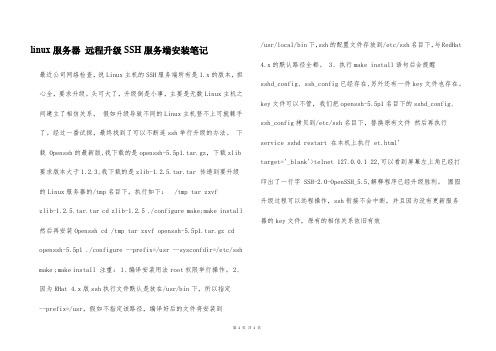

linux服务器远程升级SSH服务端安装笔记最近公司网络检查,说Linux主机的SSH服务端所有是1.x的版本,担心全,要求升级。

头可大了,升级倒是小事,主要是无数Linux主机之间建立了相信关系,假如升级导致不同的Linux主机登不上可就棘手了。

经过一番试探,最终找到了可以不断连ssh举行升级的办法。

下载 Openssh的最新版,我下载的是openssh-5.5p1.tar.gz,下载zlib 要求版本大于1.2.3,我下载的是zlib-1.2.5.tar.tar 传递到要升级的Linux服务器的/tmp名目下,执行如下: /tmp tar zxvfzlib-1.2.5.tar.tar cd zlib-1.2.5 ./configure make;make install 然后再安装Openssh cd /tmp tar zxvf openssh-5.5p1.tar.gz cd openssh-5.5p1 ./configure --prefix=/usr --sysconfdir=/etc/ssh make ;make install 注重: 1、编译安装用法root权限举行操作。

2、因为RHat 4.x版ssh执行文件默认是放在/usr/bin下,所以指定--prefix=/usr,假如不指定该路径,编译好后的文件将安装到/usr/local/bin下,ssh的配置文件存放到/etc/ssh名目下,与RedHat 4.x的默认路径全都。

3、执行make install语句后会提醒sshd_config、ssh_config已经存在,另外还有一件key文件也存在。

key文件可以不管,我们把openssh-5.5p1名目下的sshd_config、ssh_config拷贝到/etc/ssh名目下,替换原有文件然后再执行service sshd restart 在本机上执行 et.html'target='_blank'>telnet 127.0.0.1 22,可以看到屏幕左上角已经打印出了一行字 SSH-2.0-OpenSSH_5.5,解释程序已经升级胜利。

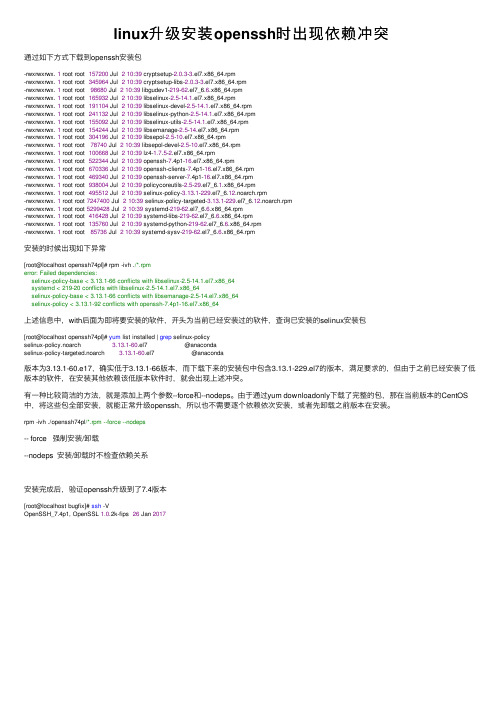

linux升级安装openssh时出现依赖冲突

linux升级安装openssh时出现依赖冲突通过如下⽅式下载到openssh安装包-rwxrwxrwx. 1 root root 157200 Jul 210:39 cryptsetup-2.0.3-3.el7.x86_64.rpm-rwxrwxrwx. 1 root root 345964 Jul 210:39 cryptsetup-libs-2.0.3-3.el7.x86_64.rpm-rwxrwxrwx. 1 root root 98680 Jul 210:39 libgudev1-219-62.el7_6.6.x86_64.rpm-rwxrwxrwx. 1 root root 165932 Jul 210:39 libselinux-2.5-14.1.el7.x86_64.rpm-rwxrwxrwx. 1 root root 191104 Jul 210:39 libselinux-devel-2.5-14.1.el7.x86_64.rpm-rwxrwxrwx. 1 root root 241132 Jul 210:39 libselinux-python-2.5-14.1.el7.x86_64.rpm-rwxrwxrwx. 1 root root 155092 Jul 210:39 libselinux-utils-2.5-14.1.el7.x86_64.rpm-rwxrwxrwx. 1 root root 154244 Jul 210:39 libsemanage-2.5-14.el7.x86_64.rpm-rwxrwxrwx. 1 root root 304196 Jul 210:39 libsepol-2.5-10.el7.x86_64.rpm-rwxrwxrwx. 1 root root 78740 Jul 210:39 libsepol-devel-2.5-10.el7.x86_64.rpm-rwxrwxrwx. 1 root root 100668 Jul 210:39 lz4-1.7.5-2.el7.x86_64.rpm-rwxrwxrwx. 1 root root 522344 Jul 210:39 openssh-7.4p1-16.el7.x86_64.rpm-rwxrwxrwx. 1 root root 670336 Jul 210:39 openssh-clients-7.4p1-16.el7.x86_64.rpm-rwxrwxrwx. 1 root root 469340 Jul 210:39 openssh-server-7.4p1-16.el7.x86_64.rpm-rwxrwxrwx. 1 root root 938004 Jul 210:39 policycoreutils-2.5-29.el7_6.1.x86_64.rpm-rwxrwxrwx. 1 root root 495512 Jul 210:39 selinux-policy-3.13.1-229.el7_6.12.noarch.rpm-rwxrwxrwx. 1 root root 7247400 Jul 210:39 selinux-policy-targeted-3.13.1-229.el7_6.12.noarch.rpm-rwxrwxrwx. 1 root root 5299428 Jul 210:39 systemd-219-62.el7_6.6.x86_64.rpm-rwxrwxrwx. 1 root root 416428 Jul 210:39 systemd-libs-219-62.el7_6.6.x86_64.rpm-rwxrwxrwx. 1 root root 135760 Jul 210:39 systemd-python-219-62.el7_6.6.x86_64.rpm-rwxrwxrwx. 1 root root 85736 Jul 210:39 systemd-sysv-219-62.el7_6.6.x86_64.rpm安装的时候出现如下异常[root@localhost openssh74pl]# rpm -ivh ./*.rpmerror: Failed dependencies:selinux-policy-base < 3.13.1-66 conflicts with libselinux-2.5-14.1.el7.x86_64systemd < 219-20 conflicts with libselinux-2.5-14.1.el7.x86_64selinux-policy-base < 3.13.1-66 conflicts with libsemanage-2.5-14.el7.x86_64selinux-policy < 3.13.1-92 conflicts with openssh-7.4p1-16.el7.x86_64上述信息中,with后⾯为即将要安装的软件,开头为当前已经安装过的软件,查询已安装的selinux安装包[root@localhost openssh74pl]# yum list installed | grep selinux-policyselinux-policy.noarch 3.13.1-60.el7 @anacondaselinux-policy-targeted.noarch 3.13.1-60.el7 @anaconda版本为3.13.1-60.e17,确实低于3.13.1-66版本,⽽下载下来的安装包中包含3.13.1-229.el7的版本,满⾜要求的,但由于之前已经安装了低版本的软件,在安装其他依赖该低版本软件时,就会出现上述冲突。

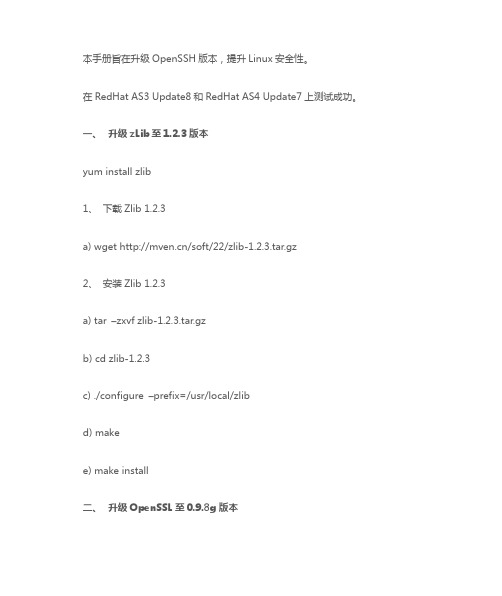

openSSH升级

本手册旨在升级OpenSSH版本,提升Linux安全性。

在RedHat AS3 Update8和RedHat AS4 Update7上测试成功。

一、升级zLib至1.2.3版本yum install zlib1、下载Zlib 1.2.3a) wget /soft/22/zlib-1.2.3.tar.gz2、安装Zlib 1.2.3a) tar –zxvf zlib-1.2.3.tar.gzb) cd zlib-1.2.3c) ./configure –prefix=/usr/local/zlibd) makee) make install二、升级OpenSSL至0.9.8g版本yum install openssl1、下载OpenSSL 0.9.8ga) wget /soft/22/openssl-0.9.8g.tar.gz2、安装OpenSSL 0.9.8ga) tar –zxvf openssl-0.9.8g.tar.gzb) cd openssl-0.9.8gc) ./config shared zlib./config –prefix=/usr/local/openssl shared zlib-dynamic -–with-zlib=/usr/local/zlib --with-zlib-include=/usr/local/zlib-1.2.5/included) makee) make installf) mv /usr/bin/openssl /usr/bin/openssl.OFFg) mv /usr/include/openssl /usr/include/openssl.OFFh) ln –s /usr/local/ssl/bin/openssl /usr/bin/openssli) ln –s /usr/local/ssl/include/openssl /usr/include/openssl3、配置库文件搜索路径a) echo “/usr/local/ssl/lib”>> /etc/ld.so.confb) ldconfig –v4、查看OpenSSL的版本号,验证安装结果a) openssl version –a三、升级OpenSSH至5.0p1版本1、下载OpenSSH 5.0p1a) Wget /soft/22/openssh-5.0p1.tar.gz2、安装OpenSSH 5.0p1a) tar –zxvf openssh-5.0p1.tar.gzb) cd openssh-5.0p1c) ./configure --prefix=/usr --sysconfdir=/etc/ssh --with-pam --with-ssl-dir=/usr/local/openssl-1.0.0a --with-md5-passwords--mandir=/usr/share/man --with-zlib=/usr/local/zlib-1.2.5--without-openssl-header-checke) make install3、配置SSH 5.0p1,增SSH的安全性a) vi /etc/ssh/sshd_configb) 将#Protocol 2,1修改为Protocol 2c) 将X11Forwarding yes修改为X11Forwarding nod) 修改完之后保存退出e) 重启服务service sshd restart 使修改生效4、查看OpenSSH的版本号,验证安装结果a) ssh -V5、如果OpenSSH和OpenSSL都是新的版本号就大功告成了。

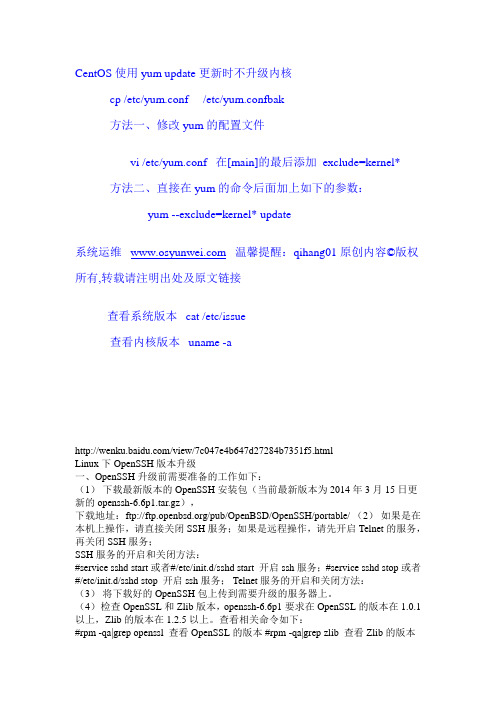

Linux下OpenSSH版本升级

CentOS使用yum update更新时不升级内核cp /etc/yum.conf /etc/yum.confbak方法一、修改yum的配置文件vi /etc/yum.conf 在[main]的最后添加exclude=kernel* 方法二、直接在yum的命令后面加上如下的参数:yum --exclude=kernel* update系统运维 温馨提醒:qihang01原创内容©版权所有,转载请注明出处及原文链接查看系统版本cat /etc/issue查看内核版本uname -a/view/7c047e4b647d27284b7351f5.htmlLinux下OpenSSH版本升级一、OpenSSH升级前需要准备的工作如下:(1)下载最新版本的OpenSSH安装包(当前最新版本为2014年3月15日更新的openssh-6.6p1.tar.gz),下载地址:ftp:///pub/OpenBSD/OpenSSH/portable/ (2)如果是在本机上操作,请直接关闭SSH服务;如果是远程操作,请先开启Telnet的服务,再关闭SSH服务;SSH服务的开启和关闭方法:#service sshd start或者#/etc/init.d/sshd start 开启ssh服务; #service sshd stop或者#/etc/init.d/sshd stop 开启ssh服务; Telnet服务的开启和关闭方法:(3)将下载好的OpenSSH包上传到需要升级的服务器上。

(4)检查OpenSSL和Zlib版本,openssh-6.6p1要求在OpenSSL的版本在1.0.1 以上,Zlib的版本在1.2.5以上。

查看相关命令如下:#rpm -qa|grep openssl 查看OpenSSL的版本 #rpm -qa|grep zlib 查看Zlib的版本(5)如果OpenSSL和Zlib版本无法满足OpenSSH升级需求,则需要进行相应的版本升级,升级步骤如下:下载OpenSSL和Zlib:/source/openssl-1.0.1i.tar.gz //下载OpenSSL /distfiles/zlib-1.2.5.tar.bz2 //下载Zlib 将OpenSSL和Zlib安装包上传到需要升级的服务器上;安装Zlib:#tar -jxvf zlib-1.2.5.tar.bz2 //首先安装zlib库,否则会报zlib.c错误无法进行#cd zlib-1.2.5#./configure#make#make install安装OpenSSL:#tar -zxvf openssl-1.0.1i.tar.gz#cd openssl-1.0.1i#./config shared zlib#make#make test#make installmv /usr/bin/openssl /usr/bin/openssl.OFFmv /usr/include/openssl /usr/include/openssl.OFFln -s /usr/local/ssl/bin/openssl /usr/bin/opensslln -s /usr/local/ssl/include/openssl /usr/include/openssl//移走原先系统自带的openssl,将自己编译产生的新文件进行链接配置库文件搜索路径# echo "/usr/local/ssl/lib" >> /etc/ld.so.conf# /sbin/ldconfig -v# openssl version -a(6)安装完成后再参考上面的步骤检查OpenSSL和Zlib的版本。

OpenSSH升级步骤

# rpm -e --nodeps openssh-5.3p1-94.el6.x86_64

# rpm -e --nodeps openssh-server-5.3p1-94.el6.x86_64

# rpm -e --nodeps openssh-clients-5.3p1-94.el6.x86_64

3、下载OPENSSH和OPENSSL

--从站点上下在最新的软件包

/

/

/

--解压

# tar -xvf openssl-1.0.1g.tar.gz

# tar -xvf openssh-6.6p1.tar.gz

tcp 0 0 :::22 :::* LISTEN 2204/sshd

--设置开机自启动

# cp -p /usr/local/openssh-6.6p1/contrib/redhat/sshd.init /etc/init.d/sshd

# yum install zlib-devel

# ./configure --prefix=/usr --sysconfdir=/etc/ssh --with-pam --with-zlib--without-zlib-version-check --with-openssl-includes=/usr/ --with-md5-passwords--mandir=/usr/share/man

5、安装openssl

5.1 备份openssl

# find / -name openssl

/usr/lib64/openssl

/usr/bin/openssl

# mv /usr/lib64/openssl /usr/lib64/openssl_old

升级openssl和openssh版本

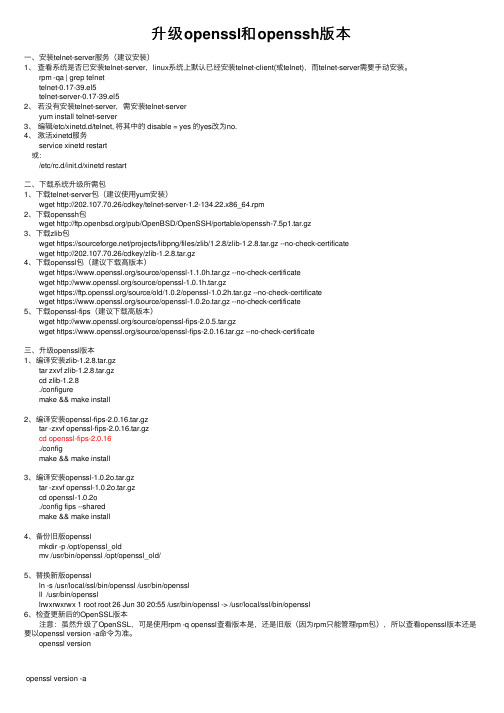

升级openssl和openssh版本⼀、安装telnet-server服务(建议安装)1、查看系统是否已安装telnet-server,linux系统上默认已经安装telnet-client(或telnet),⽽telnet-server需要⼿动安装。

rpm -qa | grep telnettelnet-0.17-39.el5telnet-server-0.17-39.el52、若没有安装telnet-server,需安装telnet-serveryum install telnet-server3、编辑/etc/xinetd.d/telnet, 将其中的 disable = yes 的yes改为no.4、激活xinetd服务service xinetd restart或:/etc/rc.d/init.d/xinetd restart⼆、下载系统升级所需包1、下载telnet-server包(建议使⽤yum安装)wget http://202.107.70.26/cdkey/telnet-server-1.2-134.22.x86_64.rpm2、下载openssh包wget /pub/OpenBSD/OpenSSH/portable/openssh-7.5p1.tar.gz3、下载zlib包wget https:///projects/libpng/files/zlib/1.2.8/zlib-1.2.8.tar.gz --no-check-certificatewget http://202.107.70.26/cdkey/zlib-1.2.8.tar.gz4、下载openssl包(建议下载⾼版本)wget https:///source/openssl-1.1.0h.tar.gz --no-check-certificatewget /source/openssl-1.0.1h.tar.gzwget https:///source/old/1.0.2/openssl-1.0.2h.tar.gz --no-check-certificatewget https:///source/openssl-1.0.2o.tar.gz --no-check-certificate5、下载openssl-fips(建议下载⾼版本)wget /source/openssl-fips-2.0.5.tar.gzwget https:///source/openssl-fips-2.0.16.tar.gz --no-check-certificate三、升级openssl版本1、编译安装zlib-1.2.8.tar.gztar zxvf zlib-1.2.8.tar.gzcd zlib-1.2.8./configuremake && make install2、编译安装openssl-fips-2.0.16.tar.gztar -zxvf openssl-fips-2.0.16.tar.gzcd openssl-fips-2.0.16./configmake && make install3、编译安装openssl-1.0.2o.tar.gztar -zxvf openssl-1.0.2o.tar.gzcd openssl-1.0.2o./config fips --sharedmake && make install4、备份旧版opensslmkdir -p /opt/openssl_oldmv /usr/bin/openssl /opt/openssl_old/5、替换新版opensslln -s /usr/local/ssl/bin/openssl /usr/bin/opensslll /usr/bin/openssllrwxrwxrwx 1 root root 26 Jun 30 20:55 /usr/bin/openssl -> /usr/local/ssl/bin/openssl6、检查更新后的OpenSSL版本注意:虽然升级了OpenSSL,可是使⽤rpm -q openssl查看版本是,还是旧版(因为rpm只能管理rpm包),所以查看openssl版本还是要以openssl version -a命令为准。

关于Linux系统升级至OpenSSH-6.6p1的解决办法(可解决OpenSSH相关漏洞)

OpenSSH相关漏洞解决本文主要针对绿盟对Linux服务器扫出OpenSSH相关漏洞总结出的解决方案,漏洞更新时间为2014年重要漏洞,本文将服务器更新至OpenSSH-6.6p1版本,可解决2014之前的OpenSSH重要漏洞,帮助通过验收。

OpenSSH-6.6p1具体更新步骤:1、修改设置文件/etc/xinetd.d/telnet 中disable字段改为no;2、打开telnet服务;#service xinetd start3、新建一个用户useradd swroot,passwd swroot;4、用telnet连接测试通过;5、停止sshd服务;#service sshd stop6、卸载原openssl和openssh的RPM包;#rpm -e openssl --nodeps#rpm -e openssl-devel –nodeps#rpm -e openssh --nodeps#rpm -e openssh-server --nodeps#rpm -e openssh-clients --nodeps#rpm -e openssh-askpass –nodeps7、安装openssl-1.0.1g和openssh-6.6p1;#rpm -ivh openssl-1.0.1g-1.el6.x86_64.rpm --nodeps#rpm -ivh openssl-devel-1.0.1-1.el6.x86_64.rpm --nodeps#rpm -ivh openssh-6.6p1-1.x86_64.rpm#rpm -ivh openssh-clients-6.6p1-1.x86_64.rpm#rpm -ivh openssh-server-6.6p1-1.x86_64.rpm#rpm -ivh openssh-askpass-gnome-6.6p1-1.x86_64.rpm8、启动sshd服务;#service sshd start9、停止telnet服务并恢复相关配置,不然telnet相关漏洞又会被发现;10、最后,上述安装步骤中提及的OpenSSL-1.0.1g及OpenSSH-6.6p1的相关RPM软件下载地址:/s/1qWx4CxA。

升级ssh修复CVE-2023-48795漏洞

升级ssh修复CVE-2023-48795漏洞一、升级openssl1、卸载opensshyum -y remove opensshyum -y remove openssl2、安装相关依赖包yum -y install pam pam-devel zlib zlib-devel openssl-devel3、将文件放到/usr/local并解压tar -zxvf openssl-1.1.1w.tar.gz4、编译安装#进入Openssl目录cd /usr/local/openssl-1.1.1w#编译安装./config shared --prefix=/usr/local/opensslmake -j 4make install5、做软连接echo "/usr/local/openssl/lib/" >> /etc/ld.so.conf#加载配置文件ldconfig#做软链接ln -s /usr/local/openssl/bin/openssl /usr/bin/openssl6、查看openssl版本openssl version#若为OpenSSL 1.1.1w 11 Sep 2023 则证明升级成功二、升级openssh1、查看当前OpenSSH包rpm -qa | grep openssh2、查看当前OpenSSH版本ssh -V3、上传OpenSSH并解压到/usr/local下tar -zxvf openssh-9.6p1.tar.gz#进入OpenSSH目录cd /usr/local/openssh-9.6p1#编译安装./configure --sysconfdir=/etc/ssh --with-zlib --with-ssl-dir=/usr/local/openssl make -j 4make install4、授权chmod 600 /etc/ssh/*5、复制配置文件#执行以下命令时,必须全部执行成功,否则影响最终结果cp -rf /usr/local/sbin/sshd /usr/sbin/sshdcp -rf /usr/local/bin/ssh /usr/bin/sshcp -rf /usr/local/bin/ssh-keygen /usr/bin/ssh-keygencp -ar /usr/local/openssh-9.6p1/contrib/redhat/sshd.init /etc/init.d/sshdcp -ar /usr/local/openssh-9.6p1/contrib/redhat/sshd.pam /etc/pam.d/sshd.pam6、配置sshd自动启动,生成服务配置文件,并重启服务#启用sshd自动启动systemctl enable sshd#重启服务systemctl restart sshd#查看状态systemctl status sshd7、验证结果ssh -VOpenSSH_9.6p1, OpenSSL 1.1.1w 11 Sep 20238、如果ssh登录不上去修改/etc/ssh/sshd_configPermitRootLogin yesPubkeyAuthentication yes。

Linux升级OpenSSH和OpenSSL,解决XMSSKey解析整数溢出漏洞、Open。。。

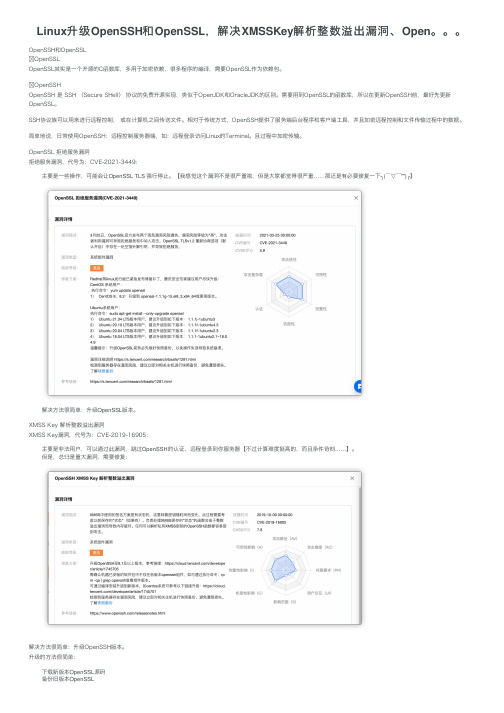

Linux升级OpenSSH和OpenSSL,解决XMSSKey解析整数溢出漏洞、Open。

OpenSSH和OpenSSLOpenSSLOpenSSL其实是⼀个开源的C函数库,多⽤于加密依赖,很多程序的编译,需要OpenSSL作为依赖包。

OpenSSHOpenSSH 是 SSH (Secure SHell) 协议的免费开源实现,类似于OpenJDK和OracleJDK的区别。

需要⽤到OpenSSL的函数库,所以在更新OpenSSH前,最好先更新OpenSSL。

SSH协议族可以⽤来进⾏远程控制, 或在计算机之间传送⽂件。

相对于传统⽅式,OpenSSH提供了服务端后台程序和客户端⼯具,并且加密远程控制和⽂件传输过程中的数据。

简单地说,⽇常使⽤OpenSSH:远程控制服务器端,如:远程登录访问Linux的Terminal。

且过程中加密传输。

OpenSSL 拒绝服务漏洞拒绝服务漏洞,代号为:CVE-2021-3449:主要是⼀些操作,可能会让OpenSSL TLS 强⾏停⽌。

【我感觉这个漏洞不是很严重啦,但是⼤家都觉得很严重……那还是有必要修复⼀下╮( ̄▽ ̄"")╭】解决⽅法很简单:升级OpenSSL版本。

XMSS Key 解析整数溢出漏洞XMSS Key漏洞,代号为:CVE-2019-16905:主要是⾮法⽤户,可以通过此漏洞,跳过OpenSSH的认证,远程登录到你服务器【不过计算难度挺⾼的,⽽且条件苛刻……】。

但是,总归是重⼤漏洞,需要修复:解决⽅法很简单:升级OpenSSH版本。

升级的⽅法很简单:下载新版本OpenSSL源码备份旧版本OpenSSL编译安装新版本OpenSSL下载新版本OpenSSL源码这边推荐下载地址:⽐如,我这边下载openssl-1.1.1k.tar.gz。

到Linux控制台内,使⽤wget下载即可(你也可以使⽤宝塔等软件下载,但是记得权限问题):wget 'https:///source/openssl-1.1.1k.tar.gz'之后,我们解压这个tar.gz⽂件夹,并进⼊:# 使⽤tar⼯具包解压tar -xf openssl-1.1.1k.tar.gz# 进⼊⽂件夹cd openssl-1.1.1k备份旧版本OpenSSL为了避免编译过程中,出现意外(如:远程SSH突然断连,导致编译失败);我们提前备份旧版本OpenSSL,给回滚“留条路”(如果你之前都没有安装OpenSSL,这步可以跳过):# 备份OpenSSL到⽤户⽬录,并重命名为openBakmv openssl ~/openBak编译安装新版本OpenSSL刚刚我们已经在新的OpenSSL⽬录,所以我们可以直接开始编译。

RedhatLinux6.5-OpenSSH升级安装步骤

RedhatLinux6.5-OpenSSH升级安装步骤各位朋友,Redhat Linux最新发布了6.5版本,不过这个版本仍旧是使用的三年前的OpenSSH版本,而我们国家对网络安全越来越重视,电信级的现网系统,每月都进行安全扫描,你们是否同样遇到这个问题了?安全扫描会报OpenSSH有较高级别的漏洞,需要更新版本!这可是才发布两个月的新系统啊,Redhat应该对此做出解释!为什么不更新OpenSSH?不过说归说,这Redhat不更新,我们也没办法,问题还是要处理。

去网上找了半天,发现没有适合Redhat Linux 6.5使用的RPM包下载,只能下载到源代码版,需要去现网编译安装,我了个去!现网机器几十台,20多个省,这要累死某家么?并且现网的机器多数都没有安装gcc,没法编译,没办法,只好自己来制作RPM包了。

好了,废话不多说,如何制作RPM不多说了,制作过程中修改spec文件中的N处问题,也不提了,反正是做出RPM包来了。

此包只适用于Redhat Linux 6.5,其他平台谨慎使用!因为现网系统,升级可不是小事,并且现网的平台都是通过4A系统访问管理,4A平台连接主机只有SSH方式,一旦升级有问题,就再也无法连接主机了,必须去机房!所以必须先弄一个备份连接,那就只能先把Telnet弄起来吧。

具体如何弄Telnet,我就不想多说了,本文并不是Telnet的安装操作手册,并且还有可能涉及到主机防火墙的配置,所以如何起动Telnet,并且测试能够通过4A平台访问,这是自己的事情,也许还有可能你们的4A平台不支持Telnet,但支持其他方式(虽然这种情况很少见,不支持Telnet的4A平台我还没见过),你就需要使用其他方式来建一个备份连接方式,防止SSH升级有问题,无法再连接主机。

我的步骤是考虑到现网系统的特殊性的,并不是自己在家玩,自己在家玩,怎么玩都行!但现网系统可不能乱玩。

一、在家里用一台测试机升级,试验。

linux下编译安装openssh-rhel5.8实测

linux下编译安装openssh,同时介绍安装zlib及openssl,aix也适用Linux下ssh升级安装配置RedHat Linux下升级SSH 服务当Telenet 已经渐渐退出历史舞台后,SSH ( Security SHell ) 就成为几乎所有Linux 操作系统的远程登录连接协议。

但是,目前很多Linux 发行版中集成的SSH 软件版本都比较老,存在着一些漏洞和安全隐患,因而升级SSH 服务软件修补漏洞提升系统安全成为Linux 系统安全中非常重要的一个环节。

下面就讲述一下如何升级SSH 服务。

SSH 有许多标准,通常Linux 中(Redhat, CentOS, SuSE 等)使用的是开源版本的OpenSSH,所以我们就是对OpenSSH 进行升级。

在升级OpenSSH 之前,需要升级系统中的OpenSSL (OpenSSL 可以为OpenSSH 提供加密传输支持,是OpenSSH 的一个中间件)版本和Zlib (提供压缩传输支持)版本,以达到最好的安全性。

注意:在开始升级之前一定要确认系统中已经安装了GCC 编译器!一、升级Zlib1、下载最新版本ZlibZlib 官方网站:/目前最新版本的Zlib 是zlib-1.2.8.tar.gz# cd /usr/local/src cd到安装目录下,可自己指定# wget -c /zlib-1.2.8.tar.gz2、编译安装Zlib# tar xzvf zlib-1.2.3.tar.gz# cd zlib-1.2.3# ./configure --prefix=/usr/local/zlib# make# make install这样,就把zlib 编译安装在/usr/local/zilib中了。

zlib-1.2.8.tar.gz openssl-0.9.8d.tar.gz openssh-6.0p1.tar.gzpam-devel-0.99.6.2-6.el5_5.2.x86_64.rpm二、升级 OpenSSL1、下载最新版本 OpenSSLOpenSSL 的官方网站:目前最新版的 OpenSSL 是 openssl-0.9.8d# cd /usr/local/src# wget -c /source/openssl-0.9.8d.tar.gz2、编译安装 OpenSSL# tar xzvf openssl-0.9.8d.tar.gz# cd openssl-0.9.8d# ./Configure --prefix=/usr/local/ssl (此处直接 ./configure 就可以,)# make# make test (这一步很重要哦!是进行 SSL 加密协议的完整测试,如果出现错误就要一定先找出哪里的原因,否则一味继续可能导致最终 SSH 不能使用,后果很严重哦!) # make install三、升级 OpenSSH1、下载最新版本 OpenSSHOpenSSH 的官方网站: (无法下载,可以自己百度下载openssh6.0,)# cd /usr/local/src# wget -c (此处省略)2、编译安装 OpenSSH# tar xzvf openssh-4.5p1.tar.gz# cd openssh-4.5p1# ./configure --prefix=/usr --sysconfdir=/etc/ssh --with-pam --with-zlib=/usr/local/zlib --with-ssl-dir=/usr/local/ssl --with-md5-passwords(注意,如果 configure 时提示 PAM 有错误,那一般是因为系统中没有安装 pam-devel RPM 包,找到安装光盘,安装 pam-devel 就可以解决啦)安装rpm包时遇到Header V3 DSA signature: NOKEY时解决办法2011-03-22 15:52:08| 分类:默认分类|举报|字号订阅最小化安装后,安装rpm包时经常会遇到复制代码代码如下:warning: rpmts_HdrFromFdno: Header V3 DSA signature: NOKEY, key ID*****这是由于yum安装了旧版本的GPG keys造成的,解决办法就是复制代码代码如下:rpm --import /etc/pki/rpm-gpg/RPM*linux/centos Header V3 DSA signature: NOKEY, key ID 错误解决方法后面加上--force --nodeps如# rpm -ivh db4-devel-4.3.29-9.fc6.i386.rpm --force --nodeps然后提示error: Failed dependencies:xinetd is needed by tftp-server-0.42-3.1.i386再安装rpm -ivh xinetd-2.3.14-10.el5.i386.rpm#service xinetd restart就好了或者#service xinetd start如果configure时出现configure: error: *** OpenSSL headers missing - please install first or check config.log ***解决办法:安装openssl以及openssl-devel# make# make install这样就完成了整个升级SSH 的工作,在升级完成后,我们还需要修改一下OpenSSH 的配置文件进一步提升安全性。

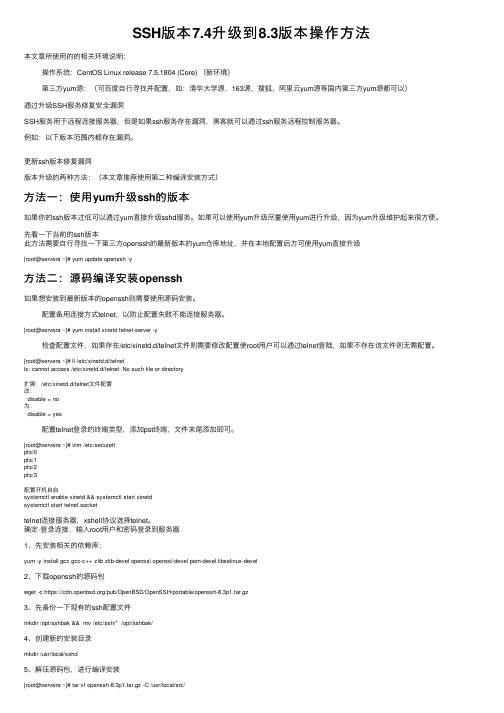

SSH版本7.4升级到8.3版本操作方法

SSH版本7.4升级到8.3版本操作⽅法本⽂章所使⽤的的相关环境说明:操作系统:CentOS Linux release 7.5.1804 (Core) (新环境)第三⽅yum源:(可百度⾃⾏寻找并配置,如:清华⼤学源,163源,搜狐、阿⾥云yum源等国内第三⽅yum源都可以)通过升级SSH服务修复安全漏洞SSH服务⽤于远程连接服务器,但是如果ssh服务存在漏洞,⿊客就可以通过ssh服务远程控制服务器。

例如:以下版本范围内都存在漏洞。

更新ssh版本修复漏洞版本升级的两种⽅法:(本⽂章推荐使⽤第⼆种编译安装⽅式)⽅法⼀:使⽤yum升级ssh的版本如果你的ssh版本过低可以通过yum直接升级sshd服务。

如果可以使⽤yum升级尽量使⽤yum进⾏升级,因为yum升级维护起来很⽅便。

先看⼀下当前的ssh版本此⽅法需要⾃⾏寻找⼀下第三⽅openssh的最新版本的yum仓库地址,并在本地配置后⽅可使⽤yum直接升级[root@servera ~]# yum update openssh -y⽅法⼆:源码编译安装openssh如果想安装到最新版本的openssh则需要使⽤源码安装。

配置备⽤连接⽅式telnet,以防⽌配置失败不能连接服务器。

[root@servera ~]# yum install xinetd telnet-server -y检查配置⽂件,如果存在/etc/xinetd.d/telnet⽂件则需要修改配置使root⽤户可以通过telnet登陆,如果不存在该⽂件则⽆需配置。

[root@servera ~]# ll /etc/xinetd.d/telnetls: cannot access /etc/xinetd.d/telnet: No such file or directory扩展:/etc/xinetd.d/telnet⽂件配置改:disable = no为:disable = yes配置telnet登录的终端类型,添加pst终端,⽂件末尾添加即可。

openSSH升级方法

检查/etc/rc.conf中是否inetd_enable="YES,/etc/rc.d/inetd restart,启动inetd

用telnet登陆服务器,进行下面操作

2.升级openssh

cd /root/

wget -c ftp:///pub/OpenBS ... penssh-5.0p1.tar.gz

d) make

e) make install

3、 配置SSH 5.0p1,增SSH的安全性

a) vi /etc/ssh/sshd_config

b) 将#Protocol 2,1修改为Protocol 2

c) 将X11Forwarding yes修改为X11Forwarding no

d) 修改完之后保存退出

3.关于openssl的升级:

最新的openssl包,/source/openssl-0.9.8g.tar.gz

可采用源码安装的形式,

./config --prefix=/usr/local/openssl-0.9.8

make

make install

KEYGEN=/usr/bin/ssh-keygen

SSHD=/usr/sbin/sshd

PID_FILE=/var/run/sshd.pid

改成:

KEYGEN=/usr/local/bin/ssh-keygen

SSHD=/usr/local/sbin/sshd

PID_FILE=/var/run/sshd2.pid

先备份原来的脚本cp /etc/init.d/sshd /etc/init.d/sshd.bak

主要是修改ssh-keygen和sshd的路径。PID文件也作相应修改,避免跟之前的sshd有冲突,这样就能够在保证原有sshd不受影响的情况下配置新的sshd服务。修改下面三项:

linux升级OpenSSL和OpenSSH

4.最后关掉telnet

#mv /usr/include/openssl /usr/include/openssl.old //有些版本这个目录下没有openssl

将新安装好的openssl命令和目录分别软链接到旧版本

#ln -s /usr/local/openssl/bin/openssl /usr/bin/openssl

#ln -s /usr/local/openssl/include/openssl /usr/include/openssl

配置库文件搜索路径

#echo “/usr/local/openssl/lib” >> /etc/ld.so.conf

#ldconfig

#ldconfig -v 查看动态链接库

ldd查看程序依赖库

[root@ns1 ~]# ldd /usr/local/openssl/bin/openssl

linux-gate.so.1 => (0x00f02000)

libdl.so.2 => /lib/libdl.so.2 (0x00d2e000)

5、查看是否升级成功

[root@ns1 ~]# openssl version

OpenSSL 1.0.1l 15 Jan 2015

三、升级安装Openssh

1.在安装之前需要卸载系统里原Openssh相关包:

# rpm –qa|grep openssh

# rpm -e openssh openssh-server openssh-clients openssh-askpass --nodeps

[root@ns1 ~]# openssl version

Linux——OpenSSH如何升级到最新版本

Linux——OpenSSH如何升级到最新版本前⾔步骤升级⽅法⼀具体的内容请查看脚本内容#!/bin/bash## 查看现有的ssh的版本并升级到最新版本cd /optssh -Vopenssl versionyum update openssh -y## 安装启动并配置telnet服务 | 防⽌ssh升级失败⽆法访问服务器yum install -y telnet-server* telnet xinetdsystemctl enable xinetd.servicesystemctl enable telnet.socketsystemctl start telnet.socketsystemctl start xinetd.serviceecho 'pts/0' >>/etc/securettyecho 'pts/1' >>/etc/securettyecho 'pts/2' >>/etc/securetty## 升级sshyum install -y gcc gcc-c++ glibc make autoconf openssl openssl-devel pcre-devel pam-develyum install -y pam* zlib*wget -c https://openbsd.hk/pub/OpenBSD/OpenSSH/portable/openssh-8.1p1.tar.gzwget -c https:///source/openssl-1.0.2r.tar.gztar xfz openssh-8.1p1.tar.gztar xfz openssl-1.0.2r.tar.gzmv /usr/bin/openssl /usr/bin/openssl_bakmv /usr/include/openssl /usr/include/openssl_bakcd /opt/openssl-1.0.2r./config shared && make && make installecho $?ln -s /usr/local/ssl/bin/openssl /usr/bin/opensslln -s /usr/local/ssl/include/openssl /usr/include/opensslecho "/usr/local/ssl/lib" >> /etc/ld.so.conf/sbin/ldconfigopenssl versioncd /opt/openssh-8.1p1chown -R root.root /opt/openssh-8.1p1cp -r /etc/ssh /tmp/rm -rf /etc/ssh./configure --prefix=/usr/ --sysconfdir=/etc/ssh --with-openssl-includes=/usr/local/ssl/include --with-ssl-dir=/usr/local/ssl --with-zlib --with-md5-passwords --with-pam && make && make install echo $?cat > /etc/ssh/sshd_config <<EOFPermitRootLogin yesAuthorizedKeysFile .ssh/authorized_keysUseDNS noSubsystem sftp /usr/libexec/sftp-serverEOFgrep "^PermitRootLogin" /etc/ssh/sshd_configcat /tmp/ssh/sshd_config |grep -v '#' |grep -v '^$'cp -a contrib/redhat/sshd.init /etc/init.d/sshdcp -a contrib/redhat/sshd.pam /etc/pam.d/sshd.pamchmod +x /etc/init.d/sshdchkconfig --add sshdsystemctl enable sshdmv /usr/lib/systemd/system/sshd.service /opt/mv /usr/lib/systemd/system/sshd.socket /opt/chkconfig sshd onservice sshd restartopenssl versionssh -V关闭telnet服务⾃测后如果没有问题的话,⾃⾏把telnet服务关闭systemctl disable xinetdsystemctl disable telnet.socketsystemctl stop xinetd.servicesystemctl stop telnet.socket效果如下升级⽅法⼆确认gcc等⼯具已经安装好了为了安全直接屏蔽了root账户,确认创建好⾮root账户登录ssh##SSH升级mv /usr/bin/openssl /usr/bin/openssl.baktar -zxvf openssl-1.1.1g.tar.gzcd openssl-1.1.1g./config shared && make && make install\cp -rvf include/openssl /usr/include/ln -s /usr/local/bin/openssl /usr/bin/opensslln -snf /usr/local/lib64/libssl.so.1.1 /usr/lib64/libssl.soln -snf /usr/local/lib64/libssl.so.1.1 /usr/lib64/libssl.so.1.1ln -snf /usr/local/lib64/libcrypto.so.1.1 /usr/lib64/libcrypto.soln -snf /usr/local/lib64/libcrypto.so.1.1 /usr/lib64/libcrypto.so.1.1ldconfigopenssl version# 备份cp /usr/bin/ssh /usr/bin/ssh.bakcp /usr/sbin/sshd /usr/sbin/sshd.bakmv /etc/ssh /etc/ssh.baktar -zxvf openssh-8.3p1.tar.gzcd openssh-8.3p1./configure --prefix=/usr/ --sysconfdir=/etc/ssh --with-ssl-dir=/usr/local/ssl --with-zlib --with-md5-passwords make && make install# 修改启动⽂件和pamcp ./contrib/redhat/sshd.init /etc/init.d/sshdcp -a contrib/redhat/sshd.pam /etc/pam.d/sshd.pammv /usr/lib/systemd/system/sshd.service /usr/lib/systemd/system/sshd.service_baksystemctl daemon-reloadsystemctl restart sshdsystemctl status sshd。

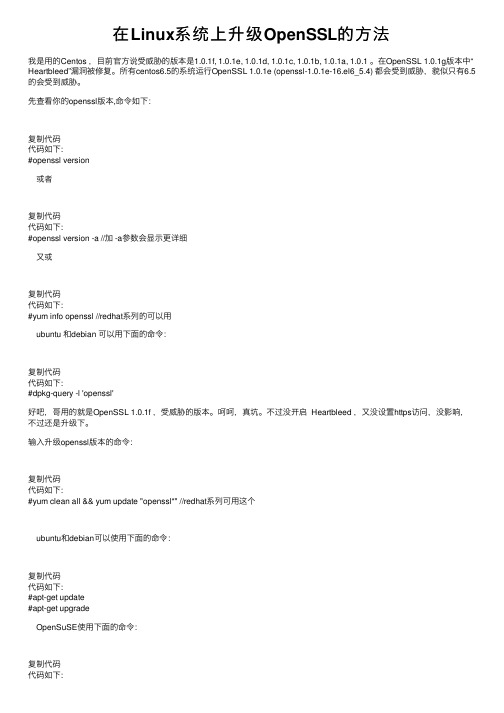

在Linux系统上升级OpenSSL的方法

在Linux系统上升级OpenSSL的⽅法我是⽤的Centos ,⽬前官⽅说受威胁的版本是1.0.1f, 1.0.1e, 1.0.1d, 1.0.1c, 1.0.1b, 1.0.1a, 1.0.1 。

在OpenSSL 1.0.1g版本中“Heartbleed”漏洞被修复。

所有centos6.5的系统运⾏OpenSSL 1.0.1e (openssl-1.0.1e-16.el6_5.4) 都会受到威胁,貌似只有6.5的会受到威胁。

先查看你的openssl版本,命令如下:复制代码代码如下:#openssl version或者复制代码代码如下:#openssl version -a //加 -a参数会显⽰更详细⼜或复制代码代码如下:#yum info openssl //redhat系列的可以⽤ubuntu 和debian 可以⽤下⾯的命令:复制代码代码如下:#dpkg-query -l 'openssl'好吧,哥⽤的就是OpenSSL 1.0.1f ,受威胁的版本。

呵呵,真坑。

不过没开启 Heartbleed ,⼜没设置https访问,没影响,不过还是升级下。

输⼊升级openssl版本的命令:复制代码代码如下:#yum clean all && yum update "openssl*" //redhat系列可⽤这个ubuntu和debian可以使⽤下⾯的命令:复制代码代码如下:#apt-get update#apt-get upgradeOpenSuSE使⽤下⾯的命令:复制代码代码如下:#zypper update确保你安装的是openssl-1.0.1e-16.el6_5.7版本或者更新的版本。

yum源中没有这个包的话,只能⾃⼰去下载rpm包安装了。

我估计是肯定有的。

然后再执⾏以下命令,检查还有哪些进程仍然在使⽤被删掉的旧版本openssl库:复制代码代码如下:#lsof -n | grep ssl | grep DEL没有就是正常了。

Linux升级OpenSSH,OpenSSL

Linux升级OpenSSH、OpenSSL1.安装最新zlib:/# cd /usr/local/src# wget -c /zlib-1.2.8.tar.gz(如果无法下载,可以先windows下载好,再传上来)编译安装Zlib# tar -xzvf zlib-1.2.8.tar.gz# cd zlib-1.2.8# ./configure --prefix=/usr/local/zlib# make# make install2. 升级OpenSSH,下载最新版ftp:///pub/OpenBSD/OpenSSH/portable/例如:ftp:///pub/OpenBSD/OpenSSH/portable/openssh-6.7p1.tar.gz(如果无法下载,可以先windows下载好,再传上来)编译安装 openssh# tar -xzvf openssh-6.7p1.tar.gz# cd openssh-6.7p1# ./configure --prefix=/usr --sysconfdir=/etc/ssh --with-pam --with-zlib=/usr/local/zlib --with-ssl-dir=/usr/local/openssl --with-md5-passwords3.提示出现OpenSSL headers missing错误,解决方式:1)从光盘安装以下包:zlib-devel、keyutils-libs-devel、e2fsprogs-devel、libsepol-devel、libselinux-devel、krb5-devel、OpenSSL-devel、pam-devel如果安装某个包时候有依赖就把依赖包也装上。

2)升级OpenSSL , 官方网站:,下载最新openssl-1.0.1j.tar.gz # cd /usr/local/src# wget /source/openssl-1.0.1j.tar.gz(如果无法下载,可以先windows下载好,再传上来)编译安装:# tar -xzvf openssl-1.0.1j.tar.gz# cd openssl-1.0.1j# ./config --prefix=/usr/local/openssl# make# make test# make install注:make test 通过之后再安装, test出现问题还可以修改。

最新RedHat_Linux主机升级openssh手记

RedHat Linux主机升级openssh步骤对平台进行安全扫描时,下属4台redhat系统的主机报出:OpenSSH复制块远程拒绝服务漏洞(OpenSSH在处理ssh报文中多个完全一样的块时存在拒绝服务漏洞,如果启用了ssh协议1的话,则远程攻击者就可以通过发送特制的ssh报文耗尽CPU资源),需要对openssh进行升级。

一、安装前的准备:由于redhat系统存在很多包依赖问题,无法通过rpm包直接升级,需要下载tar包进行手工编译安装。

在编译安装tar包之前,需要确定当前系统是否安装了gcc编译工具,而这4台机器均未安装gcc包。

可通过yum来进行gcc工具的安装。

1.yum –y install gcc //完成gcc安装2.因为升级openssh还需要zlib库和openssl的支持,所以还需要下载相关升级包3.为保险起见,需要开启Telnet远程管理服务,避免SSH操作中途意外中断无法连接服务器。

3.1 修改/etc/xinetd.d/telnet文件:telnet文件内容如下:# default: off# description: The kerberized telnet server accepts normal telnet sessions, # but can also use Kerberos 5 authentication.service telnet{flags = REUSEsocket_type = streamwait = nouser = rootserver = /usr/kerberos/sbin/telnetdlog_on_failure += USERIDdisable = no //将yes改为no,即启用telnet服务}3.2 设置root用户可以进行telnet连接修改/etc/securetty文件文件末尾增加pts/0、pts/1...# vi /etc/securettyconsolevc/1vc/2vc/3vc/4vc/5vc/6vc/7vc/8vc/9vc/10vc/11tty1tty2tty3tty4tty5tty6tty7tty8tty9tty10tty11pts/0pts/1pts/2pts/33.3 重启xinetd服务,启动Telnet:# /etc/init.d/xinetd restart[root@web2 ~]# /etc/init.d/xinetd restart停止xinetd:[确定]启动xinetd:[确定]# netstat -tnlp | grep :23[root@web2 ~]# netstat -tnlp | grep :23tcp 0 0 0.0.0.0:23 0.0.0.0:* LISTEN 1433/xinetd通过telnet连接到主机,进行操作。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1、官网获取光盘镜像

登录,找到相关的光盘镜像并下载:rhel-server-7.3-x86_64-dvd.iso(大约3.7GB)

2、通过ftp工具以二进制方式传输光盘镜像到目标服务器

例如:ftp传到/tmp/rhel-server-7.1-x86_64-dvd.iso

3、挂载光盘镜像

例如:[root@omcr63 ~]# mkdir /mnt/iso

[root@omcr63 ~]# mount -o,loop /tmp/rhel-server-7.1-x86_64-dvd.iso /mnt/iso/

mount: /dev/loop0 写保护,将以只读方式挂载

4、更新yum源

vi编辑/etc/yum.repos.d/local.repo文件加入如下内容;例如:

[root@omcr63 yum.repos.d]#vi /etc/yum.repos.d/local.repo#如果没有该文件则创建一个新的写入如下配置

[local]

name=local

baseurl=file:///mnt/iso

enabled=1

gpgcheck=0

5、升级ssh

依次执行yum clean all,yumrepolist,yum install openssh命令,例如:

[root@omcr63 yum.repos.d]# yum clean all

已加载插件:langpacks, product-id, subscription-manager

This system is not registered to Red Hat Subscription Management. You can use

subscription-manager to register.

正在清理软件源:local

Cleaning up everything

[root@omcr63 yum.repos.d]# yumrepolist

已加载插件:langpacks, product-id, subscription-manager

This system is not registered to Red Hat Subscription Management. You can use

subscription-manager to register.

local

| 4.1 kB 00:00:00

(1/2): local/group_gz

| 136 kB 00:00:00

(2/2): local/primary_db

| 3.9 MB 00:00:00

源标识源名称状态

locallocal 4,751 repolist: 4,751

[root@omcr63 yum.repos.d]# yum install openssh

已加载插件:langpacks, product-id, subscription-manager

This system is not registered to Red Hat Subscription Management. You can use

subscription-manager to register.

正在解决依赖关系

-->正在检查事务

--->软件包openssh.x86_64.0.6.6.1p1-11.el7 将被升级

-->正在处理依赖关系openssh = 6.6.1p1-11.el7,它被软件包

openssh-clients-6.6.1p1-11.el7.x86_64 需要

-->正在处理依赖关系openssh = 6.6.1p1-11.el7,它被软件包

openssh-server-6.6.1p1-11.el7.x86_64 需要

--->软件包openssh.x86_64.0.6.6.1p1-31.el7 将被更新

6、升级后验证

执行如下命令确认openssh已更新到openssh-6.6.1p1-31版本

[root@omcr63 yum.repos.d]# rpm -qa |grepopenssh

openssh-6.6.1p1-31.el7.x86_64

openssh-server-6.6.1p1-31.el7.x86_64

openssh-clients-6.6.1p1-31.el7.x86_64

7、重启SSH服务

rhel7以后重启ssh命令变成了systemctl,r hel6以前是service

[root@omcr63 yum.repos.d]# service ssh restart #rhel6以下用

Redirecting to /bin/systemctlrestart ssh.service

Failed to restart ssh.service: Unit not found

[root@omcr63 yum.repos.d]# systemctl restart sshd #rhe l7以上

注释1:ssh重启之前建议开启telnet防止ssh重启后服务器无法正常连接,RHEL7开启telnet 方法如下:

1、首先查找telnet和xinetd守护进程软件是否有安装

rpm -qa |grepxinet

rpm -qa |grep telnet

2、如果没安装,则安装 telnet-server、xinetd软件

yum install telnet-server -y

yum install xinetd -y

3、启动以上两个服务:

systemctl start telnet.socket

systemctl start xinetd

4、将xinetd、telnet服务加入开机自启动:

systemctl enable xinetd.service

systemctl enable telnet.socket

注释2:如果./configure检查编译环境的时候报如下错误

[root@LTJNOMC-XJZ01-1 openssh-7.5p1]# ./configure

checking for gcc... no

checking for cc... no

checking for cl.exe... no

configure: error: in `/tmp/openssh-7.5p1':

configure: error: no acceptable C compiler found in $PATH

See `config.log' for more details

[root@LTJNOMC-XJZ01-1 openssh-7.5p1]#

处理方法:

加载光盘镜像执行yum install gcc命令安装gcc编译环境即可。