Apache漏洞处理方法

服务器安全漏洞的检测与修复方法

服务器安全漏洞的检测与修复方法服务器安全是一个至关重要的问题,因为一个存在漏洞的服务器可能会导致数据泄露、系统瘫痪以及其他潜在的风险。

因此,及时检测和修复服务器安全漏洞至关重要。

本文将介绍一些常见的服务器安全漏洞检测与修复方法。

一、漏洞扫描工具漏洞扫描工具是检测服务器安全漏洞的首选方法之一。

这些工具能够自动扫描服务器系统和应用程序,寻找已知的漏洞。

一旦发现漏洞,管理员可以根据扫描报告进行及时修复。

常见的漏洞扫描工具包括OpenVAS、Nessus等。

二、操作系统和应用程序的及时更新服务器的操作系统和应用程序需要及时更新到最新版本,以确保安全性。

供应商经常发布新的软件版本,修复已知的漏洞,并提供更好的安全功能。

管理员应该定期检查操作系统和应用程序的更新,并及时进行升级。

三、加强访问控制访问控制是保护服务器的重要层面之一。

通过合理的访问控制策略,可以限制未授权的访问和减少潜在的安全风险。

管理员应该强化访问密码的复杂性,采用双因素认证等安全措施,限制用户对服务器的访问权限,并定期审查和更新访问控制策略。

四、配置安全防火墙安全防火墙是保护服务器免受未经授权访问和恶意攻击的关键工具。

管理员应该配置防火墙以过滤网络流量,禁止未授权的访问,允许合法的服务和端口访问,并定期审查和更新防火墙策略。

五、加密通信加密通信可以确保服务器与客户端之间的数据传输安全。

通过使用SSL/TLS协议等加密技术,可以有效防止敏感信息的泄露和拦截。

管理员应该配置服务器以支持加密通信,并要求使用加密协议进行访问。

六、日志监控与分析日志监控与分析可以及时识别服务器安全漏洞和潜在的攻击行为。

管理员应该开启日志记录,定期审查服务器的日志文件,及时发现并应对异常活动。

此外,使用日志分析工具可以帮助管理员自动化监控与报警,提高安全响应的效率。

七、定期备份与灾难恢复计划定期备份服务器数据是防止数据丢失的重要步骤之一。

管理员应该制定灾难恢复计划,包括定期备份数据、测试备份的完整性和可用性,并建立恢复过程以应对潜在的安全事件。

ApacheShiro系列漏洞利用以及实战总结

ApacheShiro系列漏洞利用以及实战总结在使用 Apache Shiro 进行开发时,可能会出现一些漏洞,这些漏洞可能会被攻击者利用来绕过认证、越权访问、执行任意代码等。

下面是一些常见的 Apache Shiro 漏洞以及相应的利用方式。

1. Apache Shiro 反序列化漏洞这是 Apache Shiro 最常见的漏洞之一,攻击者可以通过构造恶意的序列化对象来执行任意代码。

利用这个漏洞的一种方式是构造一个带有恶意代码的序列化对象,并将其提交到 Apache Shiro 的身份认证接口,当应用程序尝试对该对象进行反序列化时,恶意代码会被执行。

2. Apache Shiro 权限绕过漏洞在 Apache Shiro 中,权限是通过权限字符串进行管理的,每个权限都有一个唯一的标识符。

攻击者可以通过修改请求参数的方式来绕过权限检查,例如在 URL 或请求头中添加一个不存在的权限字符串,从而获取未授权的资源。

3. Apache Shiro 会话固定漏洞Apache Shiro 使用会话管理来跟踪用户的状态和身份。

攻击者可以通过固定会话ID的方式来劫持用户的会话,从而冒充用户进行非法操作。

这可以通过将固定的会话ID设置为Cookie或URL参数的方式实现。

以上是一些常见的 Apache Shiro 漏洞和对应的利用方式。

为了保护应用程序免受这些漏洞的影响,可以采取以下措施:1. 及时更新 Apache Shiro 版本2.序列化对象的安全性处理确保只接受可信的序列化对象,并限制反序列化操作的范围。

可以使用一些安全的序列化库,如 Java 6+ 内置的 `java.util.util.Base64`。

同时,对于接收到的序列化对象,需要进行严格的输入验证和过滤。

3.严格验证权限对于用户的请求,需要进行严格的权限验证,确保只有具备相应权限的用户才能进行对应操作。

可以在请求处理器中添加权限验证的逻辑,拒绝未授权的操作。

常见的操作系统漏洞及解决方法

常见的操作系统漏洞及解决方法操作系统功能强大,但同样也会有漏洞会被病毒利用。

下面由店铺整理了常见的操作系统漏洞及解决方法,希望对你有帮助。

常见的操作系统漏洞及解决方法常见的操作系统漏洞一、SQL注入漏洞SQL注入攻击(SQL Injection),简称注入攻击、SQL注入,被广泛用于非法获取网站控制权,是发生在应用程序的数据库层上的安全漏洞。

在设计程序,忽略了对输入字符串中夹带的SQL指令的检查,被数据库误认为是正常的SQL指令而运行,从而使数据库受到攻击,可能导致数据被窃取、更改、删除,以及进一步导致网站被嵌入恶意代码、被植入后门程序等危害。

通常情况下,SQL注入的位置包括:(1)表单提交,主要是POST请求,也包括GET请求;(2)URL参数提交,主要为GET请求参数;(3)Cookie参数提交;(4)HTTP请求头部的一些可修改的值,比如Referer、User_Agent等;(5)一些边缘的输入点,比如.mp3文件的一些文件信息等。

SQL注入的危害不仅体现在数据库层面上,还有可能危及承载数据库的操作系统;如果SQL注入被用来挂马,还可能用来传播恶意软件等,这些危害包括但不局限于:(1)数据库信息泄漏:数据库中存放的用户的隐私信息的泄露。

作为数据的存储中心,数据库里往往保存着各类的隐私信息,SQL注入攻击能导致这些隐私信息透明于攻击者。

(2)网页篡改:通过操作数据库对特定网页进行篡改。

(3)网站被挂马,传播恶意软件:修改数据库一些字段的值,嵌入网马链接,进行挂马攻击。

(4)数据库被恶意操作:数据库服务器被攻击,数据库的系统管理员帐户被篡改。

(5)服务器被远程控制,被安装后门。

经由数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统。

(6)破坏硬盘数据,瘫痪全系统。

解决SQL注入问题的关键是对所有可能来自用户输入的数据进行严格的检查、对数据库配置使用最小权限原则。

通常使用的方案有:(1)所有的查询语句都使用数据库提供的参数化查询接口,参数化的语句使用参数而不是将用户输入变量嵌入到SQL语句中。

网站常见漏洞及解决办法

网站常见漏洞以及解决办法远端HTTP服务器类型和版本信息泄漏1、ServerTokens 指令语法- ServerTokens Major|Minor|Min[imal]|Prod[uctOnly]|OS|Full默认值- ServerTokens Full这个指令控制了服务器回应给客户端的"Server:"应答头是否包含关于服务器操作系统类型和编译进的模块描述信息。

ServerTokens Prod[uctOnly] 服务器会发送(比如):Server: ApacheServerTokens Major 服务器会发送(比如):Server: Apache/2ServerTokens Minor 服务器会发送(比如):Server: Apache/2.0ServerTokens Min[imal] 服务器会发送(比如):Server: Apache/2.0.41ServerTokens OS 服务器会发送(比如):Server: Apache/2.0.41 (Unix) ServerTokens Full (或未指定) 服务器会发送(比如):Server: Apache/2.0.41 (Unix) PHP/4.2.2 MyMod/1.2此设置将作用于整个服务器,而且不能用在虚拟主机的配置段中。

2.0.44版本以后,这个指令还控制着ServerSignature指令的显示内容。

2、ServerSignature 指令说明: 配置服务器生成页面的页脚语法: ServerSignature On|Off|Email默认值: ServerSignature OffServerSignature 指令允许您配置服务器端生成文档的页脚(错误信息、mod_proxy的ftp目录列表、mod_info的输出)。

您启用这个页脚的原因主要在于处于一个代理服务器链中的时候,用户基本无法辨识出究竟是链中的哪个服务器真正产生了返回的错误信息。

Apache 文件解析漏洞

Apache文件解析漏洞

作者美创科技安全实验室

Apache简介

Apache是世界使用排名第一的Web服务器软件。

它可以运行在几乎所有广泛使用的计算机平台上,由于其跨平台和安全性被广泛使用,是最流行的Web服务器端软件之一。

它快速、可靠并且可通过简单的API扩充,将Perl/Python等解释器编译到服务器中。

解析漏洞

漏洞介绍及成因

Apache文件解析漏洞与用户的配置有密切关系,严格来说属于用户配置问题。

Apache文件解析漏洞涉及到一个解析文件的特性:

Apache默认一个文件可以有多个以点分隔的后缀,当右边的后缀无法识别(不在mime.tyoes内),则继续向左识别,当我们请求这样一个文件:

shell.php.xxx.yyy

yyy->无法识别,向左

xxx->无法识别,向左

php->发现后缀是php,交给php处理这个文件

漏洞复现

上传一个后缀名为360的php文件

正常解析

漏洞修复

将AddHandler application/x-httpd-php.php的配置文件删除。

目录遍历

漏洞介绍及成因

由于配置错误导致的目录遍历

漏洞复现

漏洞修复

修改apache配置文件httpd.conf

找到Options+Indexes+FollowSymLinks+ExecCGI修改成Options-Indexes+FollowSymLinks+ExecCGI并保存;。

常见漏洞及其解决方法

常见漏洞及其解决方案1、SQL注入漏洞漏洞描述:SQL注入被广泛用于非法入侵网站服务器,获取网站控制权。

它是应用层上的一种安全漏洞。

通常在设计存在缺陷的程序中,对用户输入的数据没有做好过滤,导致恶意用户可以构造一些SQL语句让服务器去执行,从而导致数据库中的数据被窃取,篡改,删除,以及进一步导致服务器被入侵等危害。

SQL注入的攻击方式多种多样,较常见的一种方式是提前终止原SQL语句,然后追加一个新的SQL命令。

为了使整个构造的字符串符合SQL语句语法,攻击者常用注释标记如“-- ”(注意空格)来终止后面的SQL字符串。

执行时,此后的文本将被忽略。

如某个网站的登录验证SQL查询代码为strSQL = "SELECT * FROM users WHERE name = ‘”+ userName + “’and pw =’”+ passWord +”’”,其中userName 和passWord是用户输入的参数值,用户可以输入任何的字符串。

如果用户输入的userName=admin’-- ,passWord为空,则整个SQL语句变为SELECT * FROM users WHERE name=’admin’-- ‘and pw=’’,等价于SELECT * FROM users WHERE name=’admin’,将绕过对密码的验证,直接获得以admin的身份登录系统。

漏洞危害:•数据库信息泄漏,例如个人机密数据,帐户数据,密码等。

•删除硬盘数据,破坏整个系统的运行。

•数据库服务器被攻击,系统管理员帐户被窜改(例如ALTER LOGIN sa WITH PASSWORD='xxxxxx')。

•取得系统较高权限后,可以篡改网页以及进行网站挂马。

•经由数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统,植入后门程序(例如xp_cmdshell "net stop iisadmin"可停止服务器的IIS服务)。

服务器系统漏洞修复方法及最佳实践

服务器系统漏洞修复方法及最佳实践随着信息技术的不断发展,服务器系统在我们的日常生活和工作中扮演着越来越重要的角色。

然而,随之而来的安全威胁也日益增多,服务器系统漏洞成为黑客攻击的重要入口之一。

因此,及时修复服务器系统漏洞并采取最佳实践是确保系统安全的关键。

本文将介绍服务器系统漏洞修复的方法及最佳实践,帮助管理员更好地保护服务器系统安全。

一、漏洞修复方法1. 及时更新补丁服务器系统厂商通常会定期发布安全补丁来修复系统中已知的漏洞。

因此,管理员应该及时关注厂商发布的安全公告,并在第一时间内安装最新的补丁。

这样可以有效地防止黑客利用已知漏洞对系统进行攻击。

2. 定期漏洞扫描定期对服务器系统进行漏洞扫描是发现潜在漏洞的有效手段。

管理员可以借助专业的漏洞扫描工具对系统进行全面扫描,及时发现系统中存在的漏洞并采取相应的修复措施。

定期漏洞扫描可以帮助管理员及时了解系统安全状况,提高系统的整体安全性。

3. 强化访问控制合理设置访问控制是保护服务器系统安全的重要措施。

管理员应该根据用户的权限和需求,合理设置用户的访问权限,避免未授权用户对系统进行访问。

此外,管理员还可以采用多因素认证、访问审计等手段来加强访问控制,提高系统的安全性。

4. 加密通信在服务器系统中,数据的传输过程往往是最容易被攻击的环节之一。

因此,管理员应该采用加密通信的方式来保护数据的传输安全。

可以使用SSL/TLS协议对数据进行加密,防止黑客窃取数据或进行中间人攻击。

加密通信可以有效保护数据的机密性和完整性,提高系统的安全性。

二、最佳实践1. 定期备份数据定期备份数据是保护服务器系统安全的重要实践之一。

管理员应该定期对系统中重要数据进行备份,并将备份数据存储在安全可靠的地方。

在系统遭受攻击或数据丢失时,可以及时恢复数据,减少损失。

同时,备份数据也可以帮助管理员更好地应对系统故障或灾难,确保系统的可靠性和稳定性。

2. 实施安全培训安全意识培训是提高系统安全的有效途径。

安全漏洞应急处置措施

安全漏洞应急处置措施

背景

随着信息技术的快速发展,网络安全问题日益突出。

安全漏洞是网络系统中可能存在的弱点或错误,可能导致系统被黑客攻击或数据泄露。

及时发现并处置安全漏洞对于维护网络安全至关重要。

应急处置措施

1. 漏洞扫描和评估

及时进行漏洞扫描和评估是发现系统中存在的安全漏洞的关键步骤。

可以使用专业的漏洞扫描工具对系统进行全面的扫描,识别出潜在的漏洞。

2. 漏洞修复

一旦发现安全漏洞,立即采取措施修复。

对于已知的漏洞,应及时安装修复程序或补丁。

对于未知的漏洞,可以通过更新系统软件版本或配置防火墙来增强系统安全性。

3. 漏洞通报和风险评估

在发现和修复安全漏洞后,应及时向相关人员通报,并进行风险评估。

通报可以帮助其他相关系统及时采取相应的防护措施,减少被攻击的风险。

4. 安全策略和培训

建立完善的安全策略和培训计划非常重要。

安全策略可以规范系统的安全要求和操作规范,提高系统的安全性。

培训计划可以增加员工的安全意识,提升其应对安全漏洞的能力。

5. 安全监控和日志分析

建立强大的安全监控和日志分析系统,可以及时发现异常行为

和安全事件。

通过实时监控和分析日志,可以迅速发现和处置安全

漏洞,减少损失和恢复时间。

结论

及时发现和处置安全漏洞是保障网络安全的重要举措。

通过漏

洞扫描和评估、漏洞修复、漏洞通报和风险评估、安全策略和培训、安全监控和日志分析等措施,可以有效提升系统的安全性,保护关

键信息资源的安全。

apache漏洞处置情况汇报

apache漏洞处置情况汇报最近,我们公司的服务器出现了一些安全漏洞,其中最为严重的就是Apache 漏洞。

在这篇文档中,我将向大家汇报我们针对这一漏洞的处置情况。

首先,我们立即启动了紧急应对措施。

我们的技术团队迅速对服务器进行了全面检查,确认了漏洞的具体情况和影响范围。

随后,我们立即暂时关闭了受影响的服务器,以防止漏洞被进一步利用,同时也避免了可能的数据泄露和损失。

接下来,我们开始了漏洞的修复工作。

我们的技术团队积极与Apache官方联系,获取了最新的漏洞修复方案,并立即进行了部署。

在修复过程中,我们还对服务器的其他安全配置进行了全面检查和升级,以确保服务器的整体安全性。

除了修复漏洞外,我们还加强了对服务器的监控和防护措施。

我们引入了更加先进的安全防护设备和软件,并对服务器的安全策略进行了全面优化。

我们还对公司内部的员工进行了安全意识培训,提高了整体的安全防护意识。

在漏洞修复和安全加固工作完成后,我们对服务器进行了全面的安全测试。

我们模拟了各种可能的攻击场景,确保服务器在面对各种安全威胁时能够做出有效的应对。

通过测试,我们确认服务器的安全性得到了有效提升,漏洞修复工作取得了成功。

最后,我们对整个事件进行了总结和分析。

我们深入挖掘了漏洞暴露的原因和教训,提出了进一步加强公司服务器安全防护的建议和措施。

我们还对整个处置过程中的不足进行了反思和改进,以便在未来的安全事件中能够更加高效地应对。

总的来说,我们针对Apache漏洞的处置工作取得了积极的成效。

通过紧急应对、漏洞修复、安全加固、全面测试和总结分析,我们成功地保护了公司服务器的安全,避免了可能的损失和影响。

我们将继续加强公司的安全防护工作,确保服务器始终处于一个安全稳定的状态。

感谢大家的配合和支持!。

漏洞加固方案

1. MS15-034/CVE-2015-1635 HTTP远程代码执行漏洞1.1 漏洞清单1.2 加固方案Windows6.1-KB3042553-x64.msu安装此补丁即可,系统会重启1.3 回退方案1、控制面板-添加删除程序,如下图右键删除程序即可1/362/361.4 加固结果未加固,需要搭建并行替换系统后方可加固2. Redis 未授权访问漏洞2.1 漏洞清单2.2 加固方案找到cd /usr/local/etc/中的redis.conf,用vi 编辑redis.conf,在redis.conf 中找到“requirepass”字段,取消注释并在后面填上需要的密码即可;需要重启系统才能生效;注:因为是主从设备请联系redis搭建人员确认加固方案风险3/362.3 回退方案找到cd /usr/local/etc/中的redis.conf,用vi 编辑redis.conf,在redis.conf 中找到“requirepass”字段,注释即可;需要重启系统才能生效注:因为是主从设备请联系redis搭建人员确认加固方案风险2.4 加固结果已经加固3. PostgreSQL数据库空密码漏洞3.1 漏洞清单3.2 加固方案如psql的默认用户为postgres,1、使用su – postgres进入postgres用户模式,2、使用psql –l查看用户,3、使用psql进入数据库输入ALTER USER postgres WITH PASSWORD '复杂密码',再输入psql进入数据库输入select * from pg_shadow就能看见加过密的密码了。

4/363.3 回退方案如psql的默认用户为postgres,1、使用su – postgres进入postgres用户模式,2、使用psql –l查看用户,3、使用psql进入数据库输入ALTER USER postgres WITH PASSWORD 紧靠的双引号啥都不输入,再输入psql进入数据库输入select * from pg_shadow就没有密码了。

漏洞修补

漏洞名称:Apache Server ETag头文件信息泄露CVE编号:CVE-20030-1418修改方法:在httpd.conf添加FileETag none,重新启动apache漏洞名称:Aapche允许TRACE方法CVE编号:修改方法:在虚拟主机标签下(<VirtualHost _default_:***>)添加TraceEnable off,重新启动apache漏洞名称:SSH Protocol Version 1 Session Key RetrievalCVE编号:CVE-2001-0361、CVE-2001-0572、CVE-2001-1473修改方法:修改sshd_config(Protocol 2,1 改成Protocol 2)漏洞名称:SSL Medium Strength Cipher Suites SupportedCVE编号:修改方法:需要修改ssl的配置文件sha256,重新生成证书和私钥漏洞名称:Deprecated SSLv2 and SSLv3 Protocol DetectionCVE编号:修改方法:apache配置文件中禁用sslv2和sslv3两个协议漏洞名称:SSL Medium Strength Cipher Suites SupportedCVE编号:修改方法:需要修改ssl的配置文件sha256,重新生成证书和私钥漏洞名称:SSH Weak Algorithms SupportedCVE编号:修改方法:修改ssh的配置文件去掉里面的arcfour相关加密算法漏洞名称:CSRF(跨站请求伪造)CVE编号:修改方法:需要对框架进行修改,对于每个请求对校验sessionid漏洞名称:跨站脚本攻击漏洞CVE编号:修改方法:漏洞名称:CVE编号:修改方法:。

ApacheShiro反序列化漏洞(CVE-2016-4437)

ApacheShiro反序列化漏洞(CVE-2016-4437)Apache Shiro反序列化漏洞(CVE-2016-4437)漏洞描述Apache Shiro是⼀个强⼤且易⽤的Java安全框架,执⾏⾝份验证、授权、密码和会话管理。

使⽤Shiro的易于理解的API,您可以快速、轻松地获得任何应⽤程序,从最⼩的移动应⽤程序到最⼤的⽹络和企业应⽤程序。

shiro官⽅描述:⼤概意思是,shiro在登录处提供了Remember Me这个功能,来记录⽤户登录的凭证,然后shiro使⽤了CookieRememberMeManager类对⽤户的登陆凭证,也就是Remember Me的内容进⾏⼀系列处理:使⽤Java序列化 ---> 使⽤密钥进⾏AES加密 ---> Base64加密 ---> 得到加密后的Remember Me内容同时在识别⽤户⾝份的时候,需要对Remember Me的字段进⾏解密,解密的顺序为:Remember Me加密内容 ---> Base64解密 ---> 使⽤密钥进⾏AES解密 --->Java反序列化问题出在AES加密的密钥Key被硬编码在代码⾥,这意味着攻击者只要通过源代码找到AES加密的密钥,就可以构造⼀个恶意对象,对其进⾏序列化,AES加密,Base64编码,然后将其作为cookie的Remember Me字段发送,Shiro将RememberMe进⾏解密并且反序列化,最终造成反序列化漏洞。

漏洞特征shiro反序列化的特征:在返回包的 Set-Cookie 中存在 rememberMe=deleteMe 字段影响范围只要rememberMe的AES加密密钥泄露,Apache Shiro <= 1.2.4版本均存在威胁漏洞复现1. docker环境启动docker-compose up -d2. 浏览器访问⽹址http://172.16.100.170:8080GitHub上下载exp可视化⼯具https:///insightglacier/Shiro_exploit 3. 使⽤图形化界⾯ exp 检测利⽤漏洞3.1⽅式⼀:3.1.1 输⼊⽬标地址,点击“下⼀步”3.1.2 使⽤ceye.io进⾏检测3.1.3 检测完成,尝试执⾏命令,命令执⾏,但没有反应,没有获得回显⽅式⼆:3.2.1 尝试反弹shell 到kali(IP 172.16.100.169 端⼝:4444)3.2.2 反弹 shell 成功,命令执⾏成功。

修复服务器漏洞的方案

修复服务器漏洞的方案Fixing server vulnerabilities is a critical task that requires a comprehensive approach to ensure the security and integrity of the system. One of the most effective ways to address this issue is to conduct regular security audits and vulnerability scans. 修复服务器漏洞是一个关键任务,需要综合性的方法来确保系统的安全性和完整性。

解决这个问题的最有效方式之一是定期进行安全审计和漏洞扫描。

During a security audit, it is essential to assess the server configuration, patch management, user access controls, and network security measures. By carefully reviewing these areas, it is possible to identify potential vulnerabilities and address them proactively. 在安全审计过程中,必须评估服务器配置、补丁管理、用户访问控制和网络安全措施。

通过仔细审查这些领域,可以识别潜在的漏洞并积极加以解决。

Patch management is a crucial aspect of server security, as outdated software can expose the system to various vulnerabilities. It is essential to regularly update and patch the server's operating system, applications, and firmware to protect against known security flaws. 补丁管理是服务器安全的一个关键方面,因为过时的软件可能会使系统暴露在各种漏洞之中。

Apache的poi存在dos攻击漏洞

也无法进行大小判断 , 成功实施了dos攻击

结论:

虽然3.11版本对之前的dos漏洞进行了修复 ,但是没有彻底修复 , 只是判断引用后的实体大小来防止dos攻击, 这种方法是失效的 , 问题根本是我们

应该去限制实体的引用次数

影响范围:

poi-3.15和3.16不受影响, 此外所有版本均受影响.

""设置为空串即可实现dos攻击 , 拒绝服务

原因:是poi底层语法分析器 PiccoloLexer.yylex中 , 的参数, 当yy_action值为38时会调用reportCdata函数 , 最终

会判断entityBytesLimit实体的大小限制 , 为4096 , 但是将payload中的<!ENTITY lol "">时, yy_action始终部位38, 无法进入reportCdate函数

Apache的皮存在dos攻击漏洞 , 3.15版本之前均存在漏洞

பைடு நூலகம்

分析:

由于Excel的底层是xml的数据格式 , 当你输入内容后 , 会生成一个sharedSstring.xml文件,

里面就是你在表格中输入的内容以xml的格式存在. 删除可以构建一个xml实体攻击代码 , 将lol

常见安全漏洞的处理及解决方法1

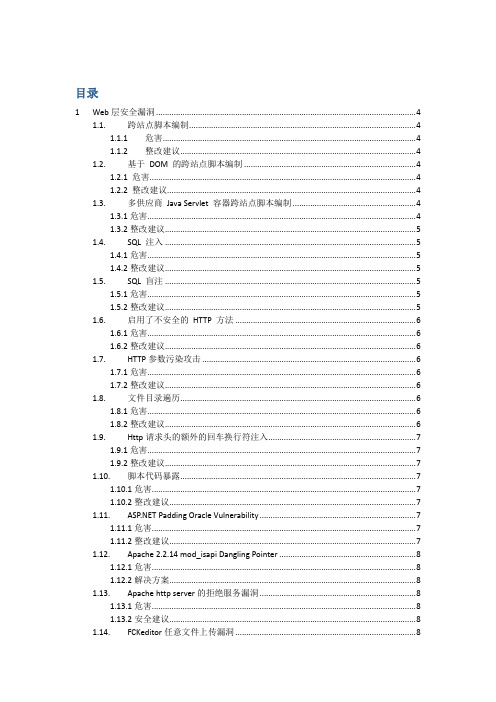

目录1Web层安全漏洞 (4)1.1.跨站点脚本编制 (4)1.1.1危害 (4)1.1.2整改建议 (4)1.2.基于DOM 的跨站点脚本编制 (4)1.2.1 危害 (4)1.2.2 整改建议 (4)1.3.多供应商Java Servlet 容器跨站点脚本编制 (4)1.3.1危害 (4)1.3.2整改建议 (5)1.4.SQL 注入 (5)1.4.1危害 (5)1.4.2整改建议 (5)1.5.SQL 盲注 (5)1.5.1危害 (5)1.5.2整改建议 (5)1.6.启用了不安全的HTTP 方法 (6)1.6.1危害 (6)1.6.2整改建议 (6)1.7.HTTP参数污染攻击 (6)1.7.1危害 (6)1.7.2整改建议 (6)1.8.文件目录遍历 (6)1.8.1危害 (6)1.8.2整改建议 (6)1.9.Http请求头的额外的回车换行符注入 (7)1.9.1危害 (7)1.9.2整改建议 (7)1.10.脚本代码暴露 (7)1.10.1危害 (7)1.10.2整改建议 (7) Padding Oracle Vulnerability (7)1.11.1危害 (7)1.11.2整改建议 (7)1.12.Apache 2.2.14 mod_isapi Dangling Pointer (8)1.12.1危害 (8)1.12.2解决方案 (8)1.13.Apache http server的拒绝服务漏洞 (8)1.13.1危害 (8)1.13.2安全建议 (8)1.14.FCKeditor任意文件上传漏洞 (8)1.14.1危害 (8)1.14.2整改建议 (8)1.15.Apache mod_rewrite模块单字节缓冲区溢出漏洞 (9)1.15.1危害 (9)1.15.2整改建议 (9)1.16.已解密的登录请求 (9)1.16.1危害 (9)1.16.2整改建议 (9)1.17.目录列表 (9)1.17.1危害 (9)1.17.2整改建议 (9)1.18.Microsoft FrontPage 目录列表 (10)1.18.1危害 (10)1.18.2整改建议 (10)1.19.Jquery XSS (10)1.19.1危害 (10)1.19.2整改建议 (10)1.20.会话固定 (10)1.20.1危害 (10)1.20.2整改建议 (10)1.21.CSRF跨站请求伪造 (11)1.21.1危害 (11)1.21.2整改建议 (11)1.22.Url重定向漏洞 (11)1.22.1危害 (11)1.22.2整改建议 (11)1.23.IIS短文件/文件夹漏洞 (12)1.23.1危害 (12)1.23.2整改建议 (12)1.24.HTML敏感信息泄露 (12)1.24.1危害 (12)1.24.2整改建议 (12)1.25.通过框架钓鱼 (13)1.25.1 危害 (13)1.25.2整改建议 (13)1.26.主机允许从任何域进行flash访问 (13)1.26.1危害 (13)1.26.2整改建议 (13)1.27.信息泄露 (13)1.27.1危害 (13)1.27.2整改建议 (13)1.28.文件上传漏洞 (14)1.28.1危害 (14)1.28.2整改建议 (14)1.29.文件包含 (14)1.29.1 危害 (14)1.29.2整改建议 (14)1.30.错误的页面信息 (14)1.30.1危害 (14)1.30.2整改建议 (14)2应用层 (15)2.1网站木马 (15)2.1.1危害 (15)2.1.2整改建议 (15)2.2网站暗链 (15)2.2.1危害 (15)2.2.2整改建议 (15)2.3页面篡改 (16)2.3.1危害 (16)2.3.2整改建议 (16)2.4后台管理 (16)2.4.1危害 (16)2.4.2 整改建议 (16)2.5攻击痕迹 (17)2.5.1危害 (17)2.5.2整改建议 (17)2.6危险端口 (17)2.6.1危害 (17)2.6.2整改建议 (17)2.7中间件 (17)2.7.1危害 (17)2.7.2整改建议 (18)2.8第三方插件 (18)2.8.1危害 (18)2.8.2整改建议 (18)2.9配置文件 (18)2.9.1危害 (18)2.9.2整改建议 (18)2.10冗余文件 (18)2.10.1危害 (18)2.10.2整改建议 (19)2.11系统漏洞 (19)2.11.1危害 (19)2.11.2整改建议 (19)常见安全漏洞的处理及解决方法1Web层安全漏洞1.1. 跨站点脚本编制1.1.1危害可能会窃取或操纵客户会话和cookie,它们可能用于模仿合法用户,从而使黑客能够以该用户身份查看或变更用户记录以及执行事务。

ApacheShiro反序列化漏洞(Shiro-721CVE-2016-4437)

ApacheShiro反序列化漏洞(Shiro-721CVE-2016-4437)0x00 漏洞介绍Apache Shiro 存在⾼危代码执⾏漏洞。

该漏洞是由于Apache Shiro cookie中通过 AES-128-CBC 模式加密的rememberMe字段存在问题,⽤户可通过Padding Oracle 加密⽣成的攻击代码来构造恶意的rememberMe字段,并重新请求⽹站,进⾏反序列化攻击,最终导致任意代码执⾏。

0x01 影响版本Apache Shiro 1.2.5, 1.2.6, 1.3.0, 1.3.1, 1.3.2, 1.4.0-RC2, 1.4.0, 1.4.1版本。

0x02 漏洞指纹1.set-Cookie: rememberMe=deleteMe2.URL中有shiro字样3.有⼀些时候服务器不会主动返回 rememberMe=deleteMe, 直接发包即可0x03 利⽤技巧1.该漏洞需要登录后获取到合法的Cookie: rememberMe=XXX后才可以进⾏利⽤, 看起来不是很好利⽤但实际上有⼀些⽹站是开放注册的, ⽽且这个洞不需要知道服务端密钥所以后续的利⽤还是可以同Shiro-550⼀样利⽤, ⽽且这⾥是AES加密的, ⾃带过WAF属性;2.如果攻击没有⽣效, 可以试⼀下删除Cookie中的JSESSIONID 字段, 很多时候这个字段存在的话, 服务端不会去处理 rememberMe。

0x04 漏洞原理由于Apache Shiro cookie中通过 AES-128-CBC 模式加密的rememberMe字段存在问题,⽤户可通过Padding Oracle 加密⽣成的攻击代码来构造恶意的rememberMe字段,并重新请求⽹站,进⾏反序列化攻击,最终导致任意代码执⾏。

0x04 环境搭建1.利⽤docker搭建环境⼀:root@backlion-virtual-machine:/opt# docker pull vulfocus/shiro-cve_2016_4437root@backlion-virtual-machine:/opt#docker psroot@backlion-virtual-machine:/opt#docker run -d -p 8080:8080 -v /var/run/docker.sock:/var/run/docker.sock -e VUL_IP=192.168.1.14 be60cf0b77042.利⽤dokcer 搭建环境⼆:复现环境: Apache Shiro 1.4.1 + tomcat:8-jre8git下载shiro-720到本地环境git clone对shiro-720进⾏编译cd Shiro-721/Dockerdocker build -t shiro-721 .启动dokcer并将端⼝8080映射到主机端⼝8080上docker run -p 8080:8080 -d shiro-721查看是否搭建成功docker ps3.通过⾃⾏编译1.4.1war 包放⼊tomcat容器中运⾏安装mavenwgettar zxvf apache-maven-3.6.3-bin.tar.gz -C /usr/localvi /etc/profileexport MAVEN_HOME=/usr/local/apache-maven-3.6.3export PATH=$MAVEN_HOME/bin:$PATHsource /etc/profilemvn -vvim /usr/local/apache-maven-3.6.3/conf/settings.xml找到mirrors节点添加阿⾥镜像库地址:<mirrors><mirror><id>alimaven</id><name>aliyun maven</name><url>/nexus/content/groups/public/</url><mirrorOf>central</mirrorOf></mirror></mirrors>可从 Apache Shiro Gtihub 官⽅仓库⾃⾏下载漏洞影响版本(https:///apache/shiro),使⽤ Apache Maven(软件项⽬管理及⾃动构建⼯具) 编译构建⽣成 war Java 应⽤程序包。

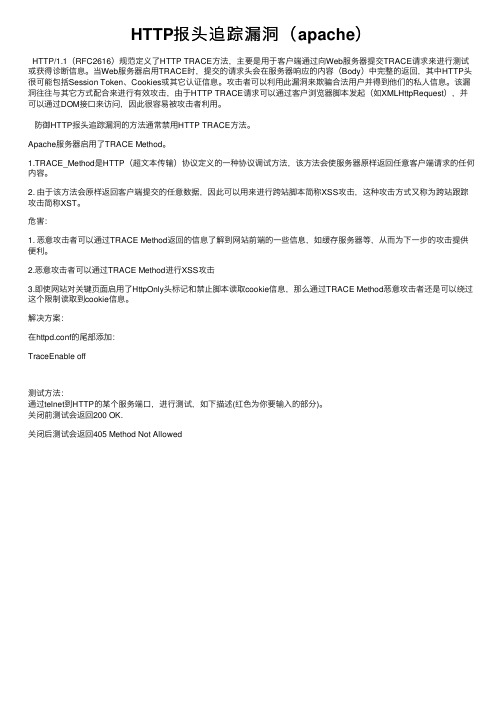

HTTP报头追踪漏洞(apache)

HTTP报头追踪漏洞(apache)HTTP/1.1(RFC2616)规范定义了HTTP TRACE⽅法,主要是⽤于客户端通过向Web服务器提交TRACE请求来进⾏测试或获得诊断信息。

当Web服务器启⽤TRACE时,提交的请求头会在服务器响应的内容(Body)中完整的返回,其中HTTP头很可能包括Session Token、Cookies或其它认证信息。

攻击者可以利⽤此漏洞来欺骗合法⽤户并得到他们的私⼈信息。

该漏洞往往与其它⽅式配合来进⾏有效攻击,由于HTTP TRACE请求可以通过客户浏览器脚本发起(如XMLHttpRequest),并可以通过DOM接⼝来访问,因此很容易被攻击者利⽤。

防御HTTP报头追踪漏洞的⽅法通常禁⽤HTTP TRACE⽅法。

Apache服务器启⽤了TRACE Method。

1.TRACE_Method是HTTP(超⽂本传输)协议定义的⼀种协议调试⽅法,该⽅法会使服务器原样返回任意客户端请求的任何内容。

2. 由于该⽅法会原样返回客户端提交的任意数据,因此可以⽤来进⾏跨站脚本简称XSS攻击,这种攻击⽅式⼜称为跨站跟踪攻击简称XST。

危害:1. 恶意攻击者可以通过TRACE Method返回的信息了解到⽹站前端的⼀些信息,如缓存服务器等,从⽽为下⼀步的攻击提供便利。

2.恶意攻击者可以通过TRACE Method进⾏XSS攻击3.即使⽹站对关键页⾯启⽤了HttpOnly头标记和禁⽌脚本读取cookie信息,那么通过TRACE Method恶意攻击者还是可以绕过这个限制读取到cookie信息。

解决⽅案:在httpd.conf的尾部添加:TraceEnable off测试⽅法:通过telnet到HTTP的某个服务端⼝,进⾏测试,如下描述(红⾊为你要输⼊的部分)。

关闭前测试会返回200 OK.关闭后测试会返回405 Method Not Allowed。

关于ApacheHTTPD2.2.15的部分漏洞修复建议

关于ApacheHTTPD2.2.15的部分漏洞修复建议关于Apache HTTPD 2.2.15的部分漏洞修复建议修复Apache HTTP Server畸形Range和Range-Request选项处理远程拒绝服务漏洞该漏洞有如下⼏种修补⽅法⽅式1:升级Apache httpd⾄2.2.21及以上版本⽅式2:可以从官⽹,重新打包编译Apache。

⽅式3:修改httpd.conf⽂件(⼀般位于/usr/local/apache2/conf/httpd.conf,具体视安装Apache时的配置⽽定),相关配置参考,(绿盟也有,不过翻译并不准确,不建议参考),这⾥使⽤官⽅建议的修复⽅式2Step1. 引⼊mod_rewrite和mod_headers模块,这⾥去掉两个模块的默认的注释即可Step2. 在正⽂部分引⼊如下配置(配置说明:Range:标头中超过5个范围时即拒绝请求,并且总是丢弃Request-Range,因为是旧版的)<IfModule rewrite_module><IfModule mod_headers># Reject request when more than 5 ranges in the Range: header.# CVE-2011-3192#RewriteEngine onRewriteCond %{HTTP:range} !(^bytes=[^,]+(,[^,]+){0,4}$|^$) [NC]RewriteRule .* - [F]# We always drop Request-Range; as this is a legacy# dating back to MSIE3 and Netscape 2 and 3.#RequestHeader unset Request-Range</IfModule></IfModule>Step3:重启Apache httpd修复⽬录遍历漏洞Step1:打开httpd.conf⽂件(⼀般位于/usr/local/apache2/conf/httpd.conf,具体视安装Apache时的配置⽽定)Step2:将Options Indexes FollowSymLinks中的Indexes删除更改为Options FollowSymLinks,这样web⽬录下的所有⽬录都不再⽣成索引。

网站漏洞修复方案

网站漏洞修复方案1. 引言网站作为企业在线展示和与用户交互的重要渠道,具有重要的商业价值。

然而,许多网站存在漏洞,这些漏洞可能被恶意攻击者利用,导致用户数据泄露、网站遭到篡改或服务不可用等安全问题。

因此,修复网站漏洞至关重要,以确保网站的安全性和可靠性。

本文将介绍一些常见的网站漏洞,以及应对这些漏洞的修复方案。

修复网站漏洞不是一次性的任务,而是一个持续的过程,需要网站管理员和开发人员密切合作,采取多种策略来确保网站的安全。

2. 常见的网站漏洞以下是几个常见的网站漏洞:2.1 SQL注入漏洞SQL注入是一种常见的攻击方式,攻击者通过构造恶意的SQL查询语句,从应用程序的数据库中获取敏感信息或修改数据。

为了修复SQL注入漏洞,可以采取以下措施:•使用参数化查询或预编译语句来过滤用户输入的数据,确保输入的数据不会被误解为SQL代码。

•对所有用户输入的数据进行严格的验证和过滤,避免特殊字符和关键字被插入到SQL查询语句中。

•限制数据库用户的权限,确保他们只能访问必要的数据和功能,最小化潜在的损失。

2.2 跨站脚本漏洞(XSS)跨站脚本漏洞是指攻击者通过注入恶意脚本代码,使得网站在用户浏览器中执行这些脚本,从而实现盗取用户信息、修改网页内容等攻击行为。

为了修复跨站脚本漏洞,可以采取以下措施:•对用户输入的数据进行严格的验证和过滤,确保特殊字符被转义或移除。

•使用内容安全策略(Content Security Policy)来限制网页中脚本的执行范围,只允许来自指定域名的脚本执行。

•使用HTTPOnly属性来限制脚本对Cookie的访问,防止攻击者窃取用户的会话信息。

2.3 跨站点请求伪造漏洞(CSRF)跨站点请求伪造漏洞是指攻击者通过伪造用户的请求,使得用户在不知情的情况下执行意想不到的操作。

为了修复跨站点请求伪造漏洞,可以采取以下措施:•在用户进行重要操作时,要求用户提供额外的验证信息,例如输入密码、验证码等。