domino配置如何配置SSO

Domino配置LDAP步骤

Domino配置LDAPDomino配置LDAP认证说明1 概述本文介绍了Domino LDAP 配置过程。

具体的细节,请参考Domino Administrator 帮助中的“目录服务”一节。

2 运行环境(1)Domino 域名是people-domino;(2)Domino 组织名是people2000;(3)Domino 服务器名是people-domino/people2000,其Internet 主机名为,IP 地址是192.168.86.116;(4)Domino 服务器安装的是企业版V8.5;(5)Domino 管理员帐户是Admin;(6)服务器操作系统是Windows XP 专业版。

3 domino安装以及配置3.1Domino群组软件的安装3.1.1运行dominoV8.5的安装程序安装类型这里选择Domino Enterprise Server。

成功安装之后,桌面有Lotus Domino Server图标。

然后可选安装的是Domino的中文语言包。

3.1.2Lotus Domino Server初始化选择set up the first server选项,其他的按照推荐进行设置。

服务器类型选择界面中选择HTTP service、LDAP service和Mail Service,如下图:在Domino服务器安全性界面,不要选择“Prohibit Anonymous access to all database ”这一项,如下图:在这里,将Domino的域设为people-domino,组织名设为people2000,Domino 服务器为people-domino/people2000,这样就完成了Domino Server的安装。

再次双击桌面图标运行服务器。

3.1.3Domino Administrator的安装为了管理方便,这里再安装Domino Administrator,它是Lotus Notes Domino Designer And Admin Client.v8.5软件包的一部分。

Domino附加服务器的配置实例

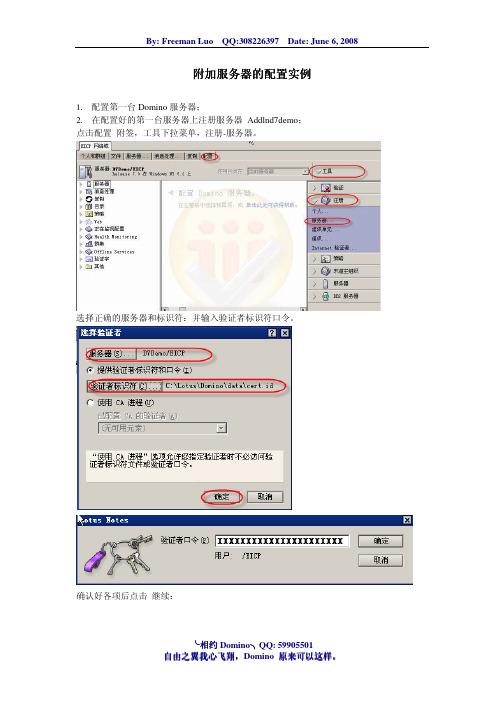

╰相约Domino ╮QQ: 59905501附加服务器附加服务器的的配置实例1. 配置第一台Domino 服务器;2. 在配置好的第一台服务器上注册服务器 Addlnd7demo ;点击配置 附签,工具下拉菜单,注册-服务器。

选择正确的服务器和标识符:并输入验证者标识符口令。

确认好各项后点击 继续:打开配置附签,服务器,所有服务器文档。

可以看到刚才注册的服务器的服务器文档。

╰相约Domino╮QQ:599055013.设置附加服务器:选择设置一个附加的服务器:╰相约Domino╮QQ:59905501选择附加服务器的服务器Id的存放位置:并按照提示输入附加服务器的Id的口令。

╰相约Domino╮QQ:59905501可以看到服务器的名字,就是刚才注册的服务器。

╰相约Domino╮QQ:59905501输入主服务器的名称和全局主机名(计算机名+域名)如:计算机名为:server 邮件主机域名为:。

则此处应填写名称为:╰相约Domino╮QQ:59905501╰相约Domino╮QQ:59905501点击Finish完成附加服务器的配置:输入在注册附加服务器时,附加服务器的ID的口令:╰相约Domino╮QQ:59905501╰相约Domino ╮QQ: 59905501打开附加服务器上的Domino Administrator 。

在配置Domino Administrator 的时候,可以使用主服务器的Admin.id ,服务器名称可以填写主服务器的名称,也可以填写附加服务器的名称。

3. 在附加服务器上创建一个与主服务器的连接文档,以便和主服务器之间实现数据复制。

附:复制信息:到此全部设置完毕:测试:1.主服务器和附加服务器是使用同一个Names.nsf的。

测试在主服务器上注册用户,是否可以将用户自动复制到附加服务器的Names.nsf中去。

答案:可以看到,在主服务器中注册的用户很快就可以复制到附加服务器中。

sso集成对接流程

sso集成对接流程单点登录(Single Sign-On,简称SSO)是一种身份验证和授权机制,允许用户使用一组凭据登录多个应用或系统,而不需要为每个应用都输入独立的用户名和密码。

SSO集成对接流程可以根据具体的身份提供者和应用系统的要求有所不同,以下是一般的SSO集成对接流程的主要步骤:1.选择合适的SSO协议:SSO可以使用多种协议,如OAuth、OpenID Connect、SAML(Security Assertion Markup Language)等。

选择适合你系统的协议,并确保要集成的应用系统和身份提供者都支持该协议。

2.注册应用系统:在身份提供者的管理控制台中注册你的应用系统。

在这一步,你将会得到一些标识应用系统的信息,如客户端ID、客户端密钥等。

3.配置身份提供者:配置身份提供者,将应用系统的信息添加到身份提供者的系统中。

这通常包括指定授权范围、重定向URL等。

4.实现SSO认证:在你的应用系统中实现SSO认证逻辑,通常包括将用户重定向到身份提供者的登录页面,用户进行登录验证后,身份提供者将生成授权令牌或身份断言,并将其返回给你的应用系统。

5.处理回调和令牌:应用系统接收身份提供者返回的授权令牌或身份断言,解析其中的信息,验证其有效性,并在本地创建或更新用户会话。

6.实现单点注销(Single Log-Out,SLO):如果需要支持单点注销,实现单点注销机制,确保用户在一个应用系统注销后,其他关联的应用系统也能注销用户。

7.测试:进行全面的测试,确保SSO集成对接流程在各种情况下都能正常工作,包括正常登录、单点注销、异常情况处理等。

8.监控和维护:部署监控机制,及时发现和处理SSO集成可能出现的问题。

定期检查身份提供者和应用系统的配置,确保其一致性和安全性。

以上流程的具体步骤和实现方式可能因采用的SSO协议而有所不同,因此在具体的实施中,需要根据选用的技术和系统要求进行适当的调整。

domino服务器客户端设置

Domino的服务器配置Lotus Domino服务器和Lotus Notes终端安装好了之后,我们再来介绍它们的配置,首先介绍Domino服务器的配置,Notes终端配置留待下期继续介绍:1.第一次从开始菜单的程序项启动Lotus Domino,系统即进入Lotus Domino的配置窗口。

我们来看看Lotus Domino配置窗口(如图1所示),配置窗口顶端有阿拉伯数字标示的“1、2、3、4”四个步骤,其右有“<、>”(向前向后)两个步骤控制按钮,接着有“保存并退出”按钮,可以随时保存设置结果,下一次启动Lotus Domino时将自动从该步骤开始。

配置窗口主体区一般有步骤标题和步骤详细内容两项,其右是该步骤的详细帮助信息。

2.第一步,创建新的Domino服务器这一步要求选择是否创建组织中的第一台Domino服务器,如果在组织中添加服务器,则选择“附加的Domino服务器”,否则选择默认的“第一台Domino服务器”。

3.第二步,选择设置方法Lotus Domino服务器系统提供“快捷配置”和“高级配置”两种配置方式。

一般用户只需选择“快捷配置”方式,然后按照向导一步步的设置即可。

这里我们选择“高级配置”方式,详细介绍一下Lotus Domino配置的各项内容。

高级配置有两大部分,一部分是“服务器用户”配置,主要设置Lotus Domino所提供的服务;另一部分是“管理设置”,主要设置Lotus Domino 服务器管理方面内容。

以下分别予以详细介绍。

4.第三步,服务器用户设置这项设置包括:(1) 标准服务。

这是缺省项,即系统一定需要设置的,不能取消,它又包括:管理进程、索引器、复制器、代理管理器等。

(2) 附加服务。

包括日历连接器、事件管理器、日程安排管理器、统计信息等,建议全部选择。

(3) Web浏览器。

包括HTTP、IIOP等服务。

如果你希望Domino服务器作WebServer,必须选择HTTP,这时将出现更多的选项(Web邮件服务:提供基于Internet的邮件处理服务;Web应用程序:提供HTML语言的支持,如:java,CGI等;Web邮件程序和应用程序;高级定制等),建议选择Web邮件程序和应用程序。

domino中配置安全证书

何配置SSL(secure socket layer)配置步骤(一)配置验证字权威服务器1创建验证字权威数据库1)点击菜单"文件"--"数据库"--"新建"2)服务器:选择验证字权威服务器模板服务器:选择验证字权威服务器模板:点击"显示高级模板",选择"Domino R5验证字权威"模板(cca50.ntf)数据库名称:certca.nsf(在R4.6X中必须是该名称)3)点击"确定"按钮2配置验证字权威数据库1)打开验证字权威数据库,左边点击"验证字权威配置"视图2)右边点击"创建验证字权威密钥文件和证书"密钥文件信息:密钥文件名称:存储验证字权威密钥和证书文件名称,相对于管理员客户端数据目录.如果文件放在别目录下,输入绝对路径.缺省值是CAKey.kyr密钥文件口令:推荐最少六个字符口令证实:重新输入口令文件尺寸:密钥尺寸:选择512或1024层次名称:提供了验证字权威唯一标识,包括普通名称:验证字权威名称,例如Cyber CA组织:公司名称,例如Cyber州\省:至少三个字符,例如beijing国家:两个字符国家代码,例如CN点击"创建验证字权威密钥文件"按钮,出现一个窗口显示验证字权威信息,点击"确定"按钮3)右边点击"配置验证字权威简要表"配置相关选项,点击"保存关闭"按钮4)右边点击"创建服务器密钥文件和证书"服务器密钥文件信息:密钥文件名称:存储服务器密钥和证书文件名称,相对于管理员客户端数据目录.如果文件放在别目录下,输入绝对路径.缺省值是keyfile.kyr密钥文件口令:推荐最少六个字符口令证实:重新输入口令文件尺寸:密钥尺寸:选择512验证字权威证书标识:输入验证字权威名称,例如Cyber CA服务器层次名称:提供了您站点唯一标识,包括普通名称:服务器名称,例如组织:公司名称,例如Cyber州\省:至少三个字符,例如beijing国家:两个字符国家代码,例如CN点击"创建服务器密钥文件"按钮,输入验证字权威密钥文件口令,点击"确定"按钮.出现一个窗口显示服务器密钥文件信息,点击"确定"按钮(二)配置验证字权威服务器文档1打开公共通信录数据库,选择"服务器"视图下"服务器"子视图,编辑CA服务器文档2点击标签"端口"--"Internet端口"--"web"SSL密钥文件名称:输入CA服务器密钥文件名称,相对于服务器数据目录.如果文件放在别目录下,输入绝对路径.缺省值是keyfile.kyrSSL端口号:443SSL端口状态:启用验证选项:根据需要选择以下验证方式(客户端证书,名字和口令,匿名)3重新启动服务器生效4启动http服务器任务(三)配置服务器验证字管理数据库,为web服务器向CA服务器申请证书注意:该数据库是系统自动生成.若您web服务器和CA服务器是同一台Domino服务器,则web服务器使用CA服务器证书,您不需配置该步.1打开服务器上服务器验证字管理数据库(certsrv.nsf),左边点击"创建密钥文件和证书"视图2右边点击"创建密钥文件",过程同上面"创建验证字权威密钥文件和证书",在此不再赘述.3右边点击"创建证书请求"确认密钥文件名称选择请求方式,共有两种:从CA站点粘贴;通过e-mail发送给CA.下面以前者为例来描述.点击按钮"创建证书请求",输入该服务器密钥文件口令,点击"确定"按钮在随后出现创建证书请求窗口中,将下面段落中所有字符拷贝到剪贴板上,点击"确定"按钮4提交证书请求启动浏览器,在URL输入http://caservername/certca.nsf,其中caservername是您CA服务器名称.左边点击"请求服务器证书",右边输入联系人信息,将第3步中剪贴板上信息粘贴到下面域中,点击"提交证书请求"按钮5提取验证字权威作为信任根证书启动浏览器,在URL输入http://caservername/certca.nsf,其中caservername是您CA服务器名称.左边点击"在您服务器中接受该权威",在屏幕右边将最下面段落拷贝到剪贴板上6在服务器密钥文件中安装验证字权威证书作为信任根证书1)打开服务器上服务器验证字管理数据库(certsrv.nsf),左边点击"创建密钥文件和证书"视图2)右边点击"在密钥文件中安装信任根证书"确认密钥文件名称证书标识:输入验证字权威名称,例如Cyber CA证书来源:选择"剪贴板"将第5步中剪贴板上信息粘贴到下面域中,点击按钮"将信任根证书合并入服务器密钥文件"输入验证字权威口令,点击"确定"按钮查看合并信息,点击"确定"按钮点击"确定"按钮7验证字权威管理员同意证书请求1)打开验证字权威数据库,左边点击"服务器证书请求"视图2)右边屏幕会出现web服务器提交证书请求文档,打开该文档修改使用期限,记住提取ID,点击"同意"按钮输入验证字权威口令,点击"确定"按钮输入该站点主机名,点击"确定"按钮8提取服务器证书启动浏览器,在URL输入http://caservername/certca.nsf,其中caservername是您CA服务器名称.左边点击"提取服务器证书",右边输入刚才记下提取ID,点击"提取签名证书"按钮将下面段落中所有字符拷贝到剪贴板上9在服务器密钥文件中安装签名证书1)打开服务器上服务器验证字管理数据库(certsrv.nsf),左边点击"创建密钥文件和证书"视图2)右边点击"在密钥文件中安装证书"确认密钥文件名称证书来源:选择"剪贴板"将第8步中剪贴板上信息粘贴到下面域中,点击按钮"将证书合并入服务器密钥文件"输入验证字权威口令,点击"确定"按钮查看合并信息,点击"确定"按钮点击"确定"按钮10配置web服务器文档1)打开公共通信录数据库,选择"服务器"视图下"服务器"子视图,编辑web服务器文档2)点击标签"端口"--"Internet端口"--"web"SSL密钥文件名称:输入web服务器密钥文件名称,相对于服务器数据目录.如果文件放在别目录下,输入绝对路径.缺省值是keyfile.kyrSSL端口号:443SSL端口状态:启用验证选项:根据需要选择以下验证方式(客户端证书,名字和口令,匿名)3)重新启动服务器生效4)启动http服务器任务(四)配置浏览器,为用户向CA服务器申请证书1浏览器信任该验证字权威启动浏览器,在URL输入http://caservername/certca.nsf,其中caservername是您CA服务器名称.左边点击"在您浏览器中接受该权威",右边窗口中点击"在您浏览器中接受该权威"连续点击五次"下一步"按钮,输入验证字权威名称,例如Cyber CA,点击"完成"按钮2浏览器提交证书请求启动浏览器,在URL输入http://caservername/certca.nsf,其中caservername是您CA服务器名称.左边点击"请求客户端证书",右边窗口中输入证书信息,联系人信息,加密长度选择512,点击"提交证书请求"按钮在生成私有密钥窗口中,点击"确定"按钮设置communicator口令,点击"确定"按钮3验证字权威管理员同意证书请求1)打开验证字权威数据库,左边点击"客户端证书请求"视图2)右边屏幕会出现客户端提交证书请求文档,打开该文档选择在公共通讯录中注册证书用户名称:从通讯录中选择使用该证书用户修改使用期限,记住提取ID,点击"同意"按钮输入验证字权威口令,点击"确定"按钮4提取客户端证书启动浏览器,在URL输入http://caservername/certca.nsf,其中caservername是您CA服务器名称.左边点击"提取客户端证书",右边输入刚才记下提取ID,点击"提取签名证书"按钮点击"接受证书"按钮5(可选)如果您使用是第三方CA,还要在左边点击"注册客户端证书".这样配置完成后,您就可以在URL中以https://方式访问web服务器.。

Domino验证字配置

验证字验证字是标识用户或服务器的唯一数字签名。

服务器和用户标识符包含一个或多个 Notes 验证字。

另外,用户标识符可以包含一个或多个 Internet 验证字,Internet 验证字在用户使用 SSL 连接到 Internet 服务器或发送经签名的S/MIME 邮件时对用户进行标识。

验证字包含:∙发布验证字的验证者的名称。

∙验证字要发送到的用户或服务器的名称。

∙存储在 Domino 目录和标识符文件中的公用密钥。

Notes 使用公用密钥对发送给公用密钥所有者的消息进行加密,并验证标识符所有者的签名。

∙数字签名。

∙验证字的到期日期。

验证字存储在标识符文件和 Domino 目录的“个人”、“服务器”和“验证者”文档中,也称为 Notes 验证过的公用密钥。

公用密钥是公开的。

任何用户都可以查看其他用户的公用密钥,并使用它向该用户发送加密邮件或对该用户进行验证。

由于 Domino 使用公用密钥作为标识,因此查看公用密钥的用户深入地了解公用密钥是非常重要的。

用户必须首先能够获取发布验证字的验证者的公用密钥,才能验证验证字的所有者。

如果某个用户与另一个用户或服务器具有同一个验证者发布的验证字,则该用户可以检验验证字的公用密钥,然后即可确切地知道与该服务器或用户名相关联的公用密钥。

如果用户没有由该验证者发布的验证字,则需要交叉验证字来进行验证。

当您注册用户和服务器时,Domino 自动为每个用户和服务器标识符创建一个Notes 验证字。

另外,可以使用 Domino 或第三方 CA(验证字认证中心)来为用户标识符创建一个 Internet 验证字。

Domino 使用 x.509 验证字格式来创建Internet 验证字。

Notes 验证字有到期日期。

因此,当 Notes 验证字接近到期日期时,必须重新验证 Notes 标识符。

此外,如果用户或服务器的名称发生了更改,则必须重新验证相应的 Notes 标识符,以便新的验证字将公用密钥绑定到新的名称。

Domino安装配置

Domino安装配置Domino安装及配置一、Domino安装安装完成后,安装语言包,然后再进行Domino服务配置。

语言包安装需按操作系统选择,32位的操作系统执行DomLP802_W32.EXE,64位的操作系统执行DomLP802_W64.EXE。

确认后,点击“下一步”执行语言更换:语言包安装完成后,在程序里面找到Lotus Domino Server,打开后进行Domino服务配置:点击“NEXT”,输入验证组织ID的密码(password):进入配置页面:Domino安装完成。

二、Domino服务配置1、将提供的oa目录复制到安装目录(D:\Program Files\Lotus\Domino\data)下面。

2、删除安装目录(D:\Program Files\Lotus\Domino\data)下domino 目录,mail8.ntf文件,mail下面的admin.nsf文件3、将提供的domino目录,mail目录,mail8.ntf和domcfg.nsf文件复制到安装目录(D:\Program Files\Lotus\Domino\data)下面。

4、将提供的notes的目录复制到D:\Program Files\Lotus下面。

该目录是已安装好的lotus6.5客户端文件。

5、在服务里面启动lotus Domino服务,也可以直接在桌面上双击“Lotus Domino Server”启动服务,在D:\Program Files\Lotus\Notes 目录下面双击admin.exe(Domino 管理工具)进入Domino服务配置界面。

单击左上角的“文件”,选择“打开服务器”,输入新的服务器ip 地址打开Domino服务选择“安全性”,配置Domino服务安全设置:选择“端口”,将默认的“80”端口改成“8080”端口,以免与门户网站的“80”端口相冲突。

点击“因特网协议”配置Domino Web服务点击“保存关闭”,然后重启服务器。

配置SSO并使用IP地址访问系统方案

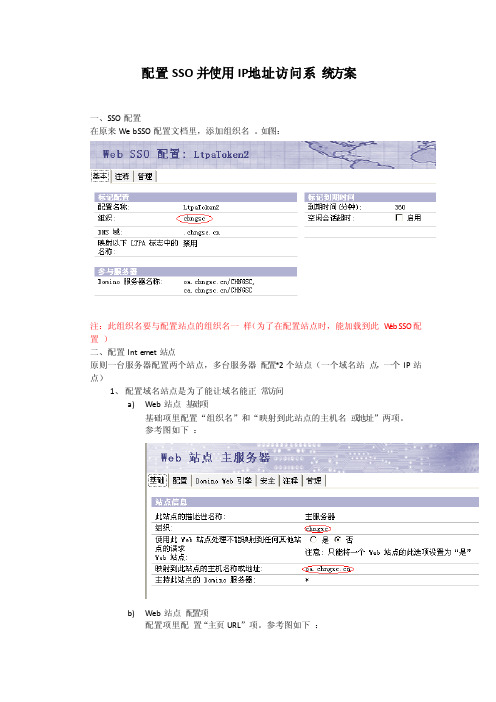

配置SSO并使用IP地址访问系统方案一、SSO配置在原来Web SSO配置文档里,添加组织名。

如图:注:此组织名要与配置站点的组织名一样(为了在配置站点时,能加载到此W eb SSO配置)二、配置Inte rnet站点原则一台服务器配置两个站点,多台服务器配置*2个站点(一个域名站点,一个IP站点)1、配置域名站点是为了能让域名能正常访问a)Web站点基础项基础项里配置“组织名”和“映射到此站点的主机名或地址”两项。

参考图如下:b)Web站点配置项配置项里配置“主页URL”项。

参考图如下:c)Web站点D o mino Web引擎项Domino Web 引擎项配置“H TTP会话”下的【会话认证】和【Web SSO配置】。

参考图如下:2、配置IP站点是为了跳转页面到一个没有访问控制的数据库表单里(此数据库和表单需要新建)。

此表单使用【window.location.href】JavaSc ript代码再跳转U RL 使用域名访问系统。

a)此站点需要配置替换规则,凡是用IP访问系统的U RL都替换为指定路径b)新建一个数据库和表单,在表单里写入以下代码:注:JavaSc ript代码有两个方案:1、直接写死跳转路径;2使用Pat h_Inf o域,获取Web站点规则里配置的“替换模式”路径,然后拼写跳转路径。

c)其他配置跟域名站点配置一样。

(除了“映射到此站点的主机名或地址”一项不一样)参考图如下:3、配置完域名站点和IP站点后,效果图如下:。

Domino双机集群配置攻略

1、192.168.1.5(主)和192.168.1.8(从)2、host文件解析3、注册从机的server验证字,名字为backup.id4、在从机上安装domino,把主机domino下的admin.id、cert.id和bcakup.id拷到从机domino/data下,启动开始配置下图这个地方,第2个空里头填网络域名称,不填IP地址后面都是下一步,直到setup 成功。

5、先不要配集群,先把从机上的OA 调到能够正常访问和使用,参照OA 安装配置手册6、启动Lotus 的Administrator ,打开主服务器,在“配置-〉服务器” 打开 “所有服务器文档”,选中主服务器的文档,应用“添加到群集中”操作,创建一个新的群集”cluster ”,选中备份服务器的文档,应用“添加到群集中”操作,选择使用2中创建的群集,在 “配置-〉复制” 打开 “连接”,创建从主机到从机的连接主机到从机的链接(在主机服务器配置上新建):7、分别为两个服务器添加群集连接端口:administrator - 配置- 右边工具栏- 服务器- 设置端口- 新建一个端口比如cluster,类型为tcp务器的ip或主机名,并启用他(空格键是启用);9、修改两个服务器的notes.ini文件,添加如下配置:Server_Cluster_Default_Port=clusterTCPIP_TcpIPAddress=0,10.0.1.1:1352 //根据你自己的服务器ip地址来设置cluster_TcpIPAddress=0,10.0.1.1:1352 ////根据你自己的服务器ip地址来设置10、重起两个domino服务器。

11、从主机将后面的库拷到从机相同路径下,oaserver整个文件件、mail整个文件件、names.nsf、admin4.nsf,还有OA控件、文本编辑器、图片资源等等都要拷过来。

12、测试,主机的邮件、发文、收文、档案、新闻公告等等,逐一模块进行增、删、该操作,看从机能否进行数据同步。

配置Domino_CA以支持SSL(HTTPS)

配置Domino CA以支持SSL(HTTPS)使用模板cca50.ntf创建Domino CA数据库,如下:在Lotus Domino Administrator->文件标签查看创建的Domino CA数据库,eastdawnCA.nsf:打开Domino CA数据库,选择”1.Create Certificate Authority Key Ring & Certificate”在打开的表单中,输入必要的信息,注意这里的Common Name。

输入完成后,点击表单最下面的”Create Certificate Authority Key Ring”。

将在本地客户机的Notes/data目录下创建文件CAKey.kyr。

打开Server Certificate Admin(服务器验证字管理)数据库,certsrv.nsf,此数据库在配置完Domino服务器第一次启动时将自动创建。

选择”1.Create Key Ring”在打开的表单中,输入必要的信息,注意这里的Common Name为全限定的Internet主机名,此主机名将出现在使用https协议访问Web服务器的URL地址中,还有POP3客户端(outlook 或者Foxmail) 使用SMTP SSL连接Domino服务器的发送和接受邮件服务器的主机名)。

输入完成后,点击表单最下面的”Create Key Ring”。

选择”2. Create Certificate Request”。

在打开的表单中,默认选择/输入即可点击表单最下方的”Create Certificate Rquest”按钮,按照屏幕提示输入key的密码显示创建的Certificate Request,拷贝窗口下方显示的所有文本至剪切板里。

在浏览器访问数据库,缺省匿名访问,从左侧导航选择”Request Server Certifcate”,在左侧视图输入相关的信息,并将拷贝的Certificate Request信息粘贴到屏幕下方的方框中,点击”Submit Certificate Request”按钮。

Lotus Domino安装、配置和管理

开放的开发平台,支持多种开发语言,跨平台

产品线包括Lotus Notes/Domino,Portal、SameTime,Quicker,

Connections,Maskup,Traveler等

Lotus Domino软件平台有Lotus Administrator(管理端) ,Lotus Notes

Lotus Domino的基本概念-2

Domino验证字 •也叫证书、凭证,组织、组织单元、人员、服务器都必须要有自己的验 证字。 验证者(Certifier) •也叫证明者、证明人。在Domino环境中,组织和组织单元被称为验证 者。 标识符(ID) •保存组织、组织单元、人员、服务器的验证字有关的信息的文件。

Lotus Domino的安装-6

Domino语言包的安装 •选择需要安装的语言包 •选择中文(简体) •完成安装

提纲

Domino简介 Domino服务器安装 Domino服务器配置 Notes客户端安装配置(重点熟悉) Domino基本概念介绍 Domino管理 实验

Lotus Domino的配置-1

•七个等级 •Default缺省和Anonymous匿名

Lotus Domino管理-5

常用的控制台命令 •启动http: load http •停止http: tell http quit •显示http用户:tell http show users •查看当前的服务器属性:show server •查看当前服务器的服务:show task •对数据库进行修复:load fixup database •更新索引:load updall database

Lotus Domino的基本概念-1

Domino的层次结构

Domino单点登录LTPAtoken生成原理

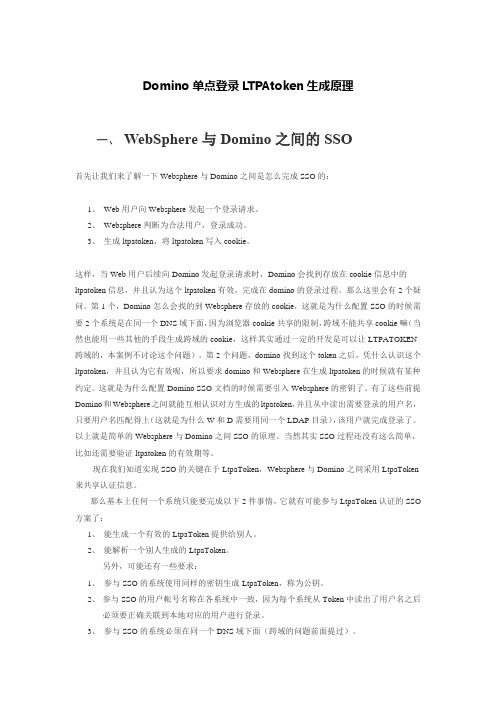

Domino单点登录LTPAtoken生成原理一、WebSphere与Domino之间的SSO首先让我们来了解一下Websphere与Domino之间是怎么完成SSO的:1、Web用户向Websphere发起一个登录请求。

2、Websphere判断为合法用户,登录成功。

3、生成ltpatoken,将ltpatoken写入cookie。

这样,当Web用户后续向Domino发起登录请求时,Domino会找到存放在cookie信息中的ltpatoken信息,并且认为这个ltpatoken有效,完成在domino的登录过程。

那么这里会有2个疑问。

第1个,Domino怎么会找的到Websphere存放的cookie,这就是为什么配置SSO的时候需要2个系统是在同一个DNS域下面,因为浏览器cookie共享的限制,跨域不能共享cookie嘛(当然也能用一些其他的手段生成跨域的cookie,这样其实通过一定的开发是可以让LTPATOKEN 跨域的,本案例不讨论这个问题)。

第2个问题,domino找到这个token之后,凭什么认识这个ltpatoken,并且认为它有效呢,所以要求domino和Websphere在生成ltpatoken的时候就有某种约定。

这就是为什么配置Domino SSO文档的时候需要引入Websphere的密钥了。

有了这些前提Domino和Websphere之间就能互相认识对方生成的ltpatoken,并且从中读出需要登录的用户名,只要用户名匹配得上(这就是为什么W和D需要用同一个LDAP目录),该用户就完成登录了。

以上就是简单的Websphere与Domino之间SSO的原理。

当然其实SSO过程还没有这么简单,比如还需要验证ltpatoken的有效期等。

现在我们知道实现SSO的关键在于LtpaToken,Websphere与Domino之间采用LtpaToken 来共享认证信息。

那么基本上任何一个系统只能要完成以下2件事情,它就有可能参与LtpaToken认证的SSO 方案了:1、能生成一个有效的LtpaToken提供给别人。

Domino SSO配置

具体的步骤如下:1。

在Domino的NOTES.INI 中添加如下两行:NoWebFileSystemACLs=1h_ScopeUrlInQP=12。

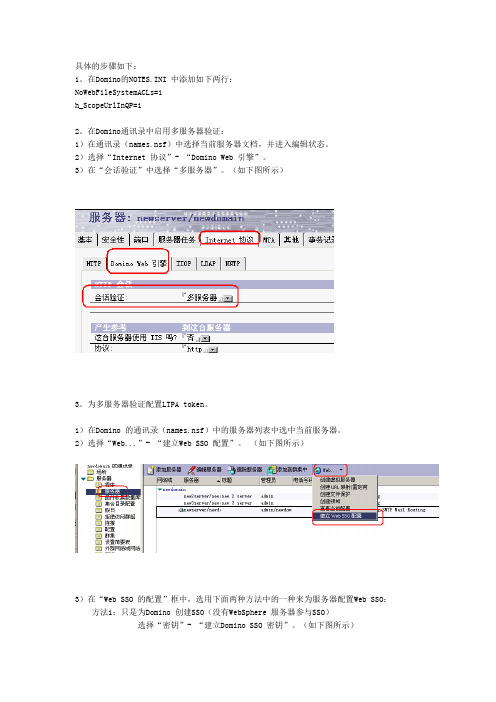

在Domino通讯录中启用多服务器验证:1)在通讯录(names.nsf)中选择当前服务器文档,并进入编辑状态。

2)选择“Internet 协议”- “Domino Web 引擎”。

3)在“会话验证”中选择“多服务器”。

(如下图所示)3。

为多服务器验证配置LTPA token。

1)在Domino 的通讯录(names.nsf)中的服务器列表中选中当前服务器。

2)选择“Web...”- “建立Web SSO 配置”。

(如下图所示)3)在“Web SSO 的配置”框中,选用下面两种方法中的一种来为服务器配置Web SSO:方法1:只是为Domino 创建SSO(没有WebSphere 服务器参与SSO)选择“密钥”- “建立Domino SSO 密钥”。

(如下图所示)方法2:为Domino 和WebSphere 创建SSO(有WebSphere 3.5参与的SSO)I. 选择“密钥”- “引入WebSphere LTPA 密钥”。

(如下图所示)II. 选择WebSphere LTPA 密钥的文件。

III. 输入口令。

I V. 此Web SSO 的配置文档将会被WebSphere LTPA 密钥的文件所载的信息更新。

4)在“Token 的截至时间”中T输入Token 过期的分钟,例如:720。

5)在“Token 网络域”中输入DNS 网络域的名字。

例如: 。

(如果您未输入起始句点,则系统会自动添加一个句点。

)6)在“Domino 服务器名称”中输入此个服务器的层次名。

(如下图所示)注意:此Web SSO 的配置文档会被创建此文档的用户加密,只有列在此文档的所有者和管理者的用户以及列在服务器中的服务器才可以看到。

而且,群组和通配符是不允许加在“Domino 服务器名称”的域中的。

Domino数据库配置

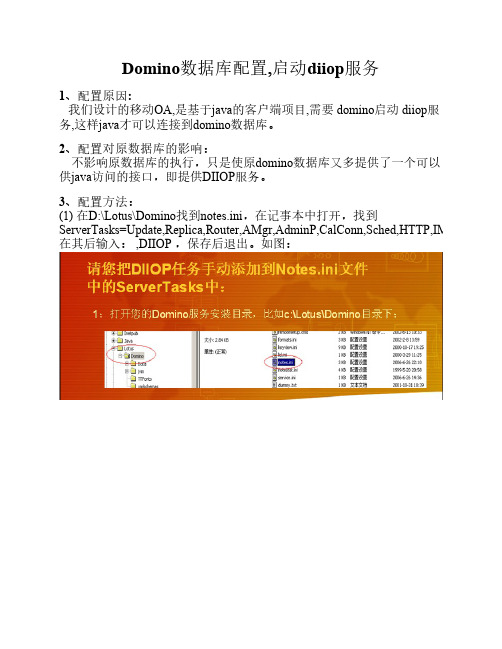

Domino数据库配置,启动diiop服务1、配置原因:我们设计的移动OA,是基于java的客户端项目,需要 domino启动 diiop服务,这样java才可以连接到domino数据库。

2、配置对原数据库的影响:不影响原数据库的执行,只是使原domino数据库又多提供了一个可以供java访问的接口,即提供DIIOP服务。

3、配置方法:(1) 在D:\Lotus\Domino找到notes.ini,在记事本中打开,找到ServerTasks=Update,Replica,Router,AMgr,AdminP,CalConn,Sched,HTTP,IMAP,LDAP,在其后输入: ,DIIOP ,保存后退出。

如图:重新启动domino server,然后在Domino Server启动的控制命令行上输入命令“Tell DIIOP Show Config”,Domino会告诉我们DIIOP一系列参数,如图:(2) 用Domino Admin 7管理工具打开原数据库,检查 Domino Directory 中 Server 文档。

转至 Ports 选项卡,然后转向 Internet Ports 选项卡。

查看 IIOP 选项卡,“Authentication options”中的“Name & password”应该是Yes,如下图所示。

这些部分有用于指定端口号以及启用/禁用端口的字段。

下图显示了 Internet Ports--IIOP 选项卡:(3) 检查 Domino R7的Directory 中 Server 文档。

转至 Security 选项卡,然后查看 “Server Access”中的“Access Server”应该是“All users can access this server”,如下图所示。

只要满足(4) 检查 Domino 的Directory 中 Server 文档。

SSO 单点登录配置方案

SO系统Single Sign On(单点登录)配置1关于SSO实现一个易用的、能跨不同Web应用的单点登录认证中心。

实现统一的用户身份和密钥管理,减少多套密码系统造成的管理成本和安全漏洞。

降低认证模块在IT系统设计中的耦合度,提供更好的SOA设计和更弹性的安全策略。

2关于CASCAS是目前能够找到的最好的开源单点登录产品。

CAS采用Cookie机制。

CAS单点登录系统最早由耶鲁大学开发。

3配置环境到CAS 官方网站下载CAS Server 和Client,我用的版本是:/downloads/cas/cas-server-3.1.1-release.zip/downloads/cas-clients/cas-client-java-2.1.1.zipWEB服务器:apache-tomcat-7.0.10JDK :jdk1.6.0_144配置过程4.1配置默认的认证服务器下载cas-server-3.1.1-release.zip ,解压后,将\modules\ cas-server-webapp-3.1.1.war改名为cas.war,并拷贝cas.war到D:\Java\apache-tomcat-6.0.14\webapps目录下。

启动Tomcat,访问网址http://localhost:8080/cas/index.jsp,出现以下画面。

输入用户名和密码,只要相同就可登录。

且进入如下界面。

至此,默认配置的服务器配置成功。

4.2扩展服务器端接口(后继工作内容)4.2.1JDBC方式4.2.2LDAP方式各个银行都是用这种方式。

4.2.3XML 方式?(还有MAP 方式)4.3个性化页面(后继工作内容)CAS 提供了 2 套默认的页面,分别为“default”和“ simple”,分别在目录“ cas/WEB-INF/view/jsp/default”和“ cas/WEB-INF/view/jsp/simple””下。

常见SSO原理及其实现

29

Cookie-Based方式

Portal Server

1、用户登录

2、返回Token到浏览器

3、Token

4、验证Token 返回UID

5、Token

6、验证Token,返回UID

30

Cookie-Based方式

31

目录

1 SSO概述 2 WAS LTPA配置 3 Domino LTPA配置 4 DSAPI 5 Cookie Based认证

常见SSO原理及其实现

-IBM Portal实战培训

徐金龙 xujl@

1

目录

√ 1 SSO概述

2 WAS LTPA配置 3 Domino LTPA配置 4 DSAPI 5 Cookie Based认证 6 凭证保险库 7 TAM 统一认证授权

2

SSO概念介绍 • 单点登录(Single Sign On)

Browser客户端

23

DSAPI的部署 • DSAPI ---- Domino Web Server Application Programming Interface

24

DSAPI的部署 • Domino Data目录下新建DSAPI的目录 • 将libdsapifilter.dll(NT)libdsapifilter.so(Solaris) libdsapifilter.a(AIX)放到DSAPI目录 • dsapifilter.ini放到Domino Data的上一级目录 • sso.ini放到Dsapi目录 • domino_auth.ini放到Dsapi目录

34

目录

1 SSO概述 2 WAS LTPA配置 3 Domino LTPA配置 4 DSAPI 5 Cookie Based认证 6 凭证保险库

Domino第三方证书ssl配置

Domino第三方证书ssl配置Moving an IIS SSL certificate to a Domino Keyring FileGabriella Davis February 11 2009 11:25:53 PMToday I had a support call from a customer who had bought an SSL certificate from Verisign to cover their entire domain. Verisign had issued the certificate and it had been applied to their existing IIS servers however they now wanted to use it on their Domino web server as well. The scope of the certifier covered the Domino server (same wildcard domain) but Verisign wouldn't process another request from a Domino keyring file as they had already issued the key in response to the IIS request. They agreed to cancel the IIS certificate and issue a new one for Domino but according to their tech support"the use of the wildcard domain covers you for up to 10 servers so long as you can copy the same certificate between the servers. As Domino and IIS are incompatible you have to buy a new certificate"Well that seemed like a gyp so I decided to prove it could be done. With the help of some related IBM technotes this is what I did to get it working.1.Created an exported pfx file from IIS2.Went to a domino server and from a prompt found the directory \domino\jvm\bindirectory and ran the file "ikeyman" within it3.Created a new Key DB file by browsing to the IIS exported pfx file and importing it asPKCS4.Examined the imported certificate and noted the certificate settings such as Organisation,OU, L etc5.Closed ikeyman6.Created a new key ring file using the Secure Certificate Admin db on Domino7.Gave it the exact same settings as the original IIS certificate noted down in step 4.8.Installed the trusted root certificate into the key ring file9.Copied the .kyr and .sth files to the server where ikeyman ran and where the PKCS filegenerated in step 3 was located10.Downloaded gsk version of ikeyman to handle Domino key ring files from hereftp:///software/lotus/tools/Domino/gsk5-ikeyman.zip11.Extracted zip file to folder 'gsk' on server (folder can be called anything but no spaces)12.Ran "gskregmod.bat Add" from command prompt within extracted folderunched the ikeyman from dos prompt in the newly extracted folder by typing"runikeyman.bat"14.Chose Key Database File - Open and selected the kyr file I copied to the server in step 915.Go to Personal Certificates and click 'Import' then choose 'PKCS' and import the filegenerated in step 3You should now have a .kyr file that contains the certificate and can be copied back to your destination Domino server along with its .sth file.。

Domino智能办公信息系统管理手册

密级:文档编号:OA003 第1.0版分册名称:智能办公信息系统管理手册S/N: 第 1 册/共 1 册智能办公信息系统管理手册目录1系统安装与升级 (4)1.1系统概述 (4)1.2D OMINO服务器的安装 (5)1.2.1 Domino R6安装 (5)1.2.2 数据文件的拷贝............................................................. 错误!未定义书签。

1.3系统客户端的安装 (26)1.3.1 编辑工作站的hosts文件............................................... 错误!未定义书签。

1.3.2 安装Notes工作站应用程序 (27)1.3.3 配置Notes工作站 (30)1.3.4 修改服务器配置 (34)1.4数据访问接口的安装和配置........................................ 错误!未定义书签。

1.4.1 访问基础软件的ODBC ................................................. 错误!未定义书签。

1.4.2 访问档案管理的接口..................................................... 错误!未定义书签。

1.4.3 访问短信前置机的ODBC ............................................. 错误!未定义书签。

1.4.4 短信息使用说明............................................................. 错误!未定义书签。

2用户设置与管理 (37)2.1用户管理设计思想 (37)2.2注册用户 (38)2.3管理用户 (38)3权限设置与管理 (39)4系统维护与管理 (40)4.1部门信息的维护 (41)4.2员工个人信息的维护 (41)4.2.1 存取控制列表 (41)4.2.2 配置简要表视图 (42)4.2.3 进行机构注册 (42)4.2.4 人员注册 (42)4.2.5 系统管理员注意要点 (43)4.3设置收发文流程 (43)4.3.1 存取控制列表 (44)4.3.2 设置公文流程 (44)4.3.3 新建流程 (44)4.4设置值班安排................................................................ 错误!未定义书签。