M0000007中低端路由器AAA及Radius配置(中文版V1.1)定稿资料

AAA 及RADIUS 协议配置

AAA 及RADIUS 协议配置一、aaa 及radius 协议简介1. aaa 的功能aaa 是authentication(认证)、authorization(授权)和accounting(计费)的简称。

它提供对用户进行认证、授权和计费三种安全功能。

具体如下:a、认证(authentication):认证用户是否可以获得访问权,确定哪些用户可以访问网络。

b、授权(authorization):授权用户可以使用哪些服务。

c、计费(accounting):记录用户使用网络资源的情况。

aaa 一般采用客户/服务器结构,客户端运行于被管理的资源侧,服务器上则集中存放用户信息。

这种结构既具有良好的可扩展性,又便于用户信息的集中管理。

计费网关主要使用aaa 中的认证功能对终端用户进行认证管理。

2. radius 协议(1) radius 简介radius 是remote authentication dial-in user service(远程认证拨号用户服务)的简称,最初由livingston enterprise 公司开发,作为一种分布式的客户机/服务器系统,能提供aaa 功能。

radiu s 技术可以保护网络不受未授权访问的干扰,常被用在既要求较高安全性、又要求维持远程用户访问的各种网络环境中(如用来管理使用串口和调制解调器的大量分散拨号用户)。

radius 服务包括三个组成部分:a、协议:rfc2865、2866 协议基于udp/ip 层定义了radius 帧格式及消息传输机制,并定义了1812 作为认证端口,1813 作为计费端口。

b、服务器:radius 服务器运行在中心计算机或工作站上,包含了相关的用户认证和网络服务访问信息。

c、客户端:位于拨号访问服务器nas(network access server)侧,可以遍布整个网络。

radius 基于客户/服务器模型,nas(如路由器)作为radius 客户端,负责传输用户信息到指定的r adius 服务器,然后根据从服务器返回的信息进行相应处理(如接入/挂断用户)。

01-01 AAA及用户管理配置

Quidway NetEngine40E操作手册-安全分册目录目录1 AAA及用户管理配置.................................................................................................................1-11.1 简介..............................................................................................................................................................1-21.1.1 AAA简介............................................................................................................................................1-21.1.2 RADIUS协议简介..............................................................................................................................1-31.1.3 HWTACACS协议简介......................................................................................................................1-51.1.4 基于域的用户管理简介.....................................................................................................................1-51.1.5 本地用户管理简介.............................................................................................................................1-61.2 配置AAA....................................................................................................................................................1-61.2.1 建立配置任务.....................................................................................................................................1-61.2.2 配置认证方案.....................................................................................................................................1-81.2.3 配置授权方案.....................................................................................................................................1-81.2.4 配置计费方案.....................................................................................................................................1-81.2.5 配置记录方案.....................................................................................................................................1-91.2.6 配置为用户分配IP地址...................................................................................................................1-91.2.7 在用户端配置接口IP地址为可协商.............................................................................................1-101.2.8 检查配置结果...................................................................................................................................1-101.3 配置RADIUS服务器...............................................................................................................................1-111.3.1 建立配置任务...................................................................................................................................1-111.3.2 创建RADIUS服务器模板..............................................................................................................1-121.3.3 配置RADIUS认证服务器..............................................................................................................1-121.3.4 配置RADIUS计费服务器..............................................................................................................1-131.3.5 配置RADIUS服务器的协议版本..................................................................................................1-131.3.6 配置RADIUS服务器的密钥..........................................................................................................1-131.3.7 配置RADIUS服务器的用户名格式..............................................................................................1-131.3.8 配置RADIUS服务器的流量单位..................................................................................................1-141.3.9 配置RADIUS服务器的重传参数..................................................................................................1-141.3.10 配置RADIUS服务器的NAS端口..............................................................................................1-141.3.11 检查配置结果.................................................................................................................................1-151.4 配置HWTACACS服务器........................................................................................................................1-151.4.1 建立配置任务...................................................................................................................................1-15目录Quidway NetEngine40E操作手册-安全分册1.4.2 创建HWTACACS服务器模板.......................................................................................................1-16 1.4.3 配置HWTACACS认证服务器.......................................................................................................1-16 1.4.4 配置HWTACACS授权服务器.......................................................................................................1-17 1.4.5 配置HWTACACS计费服务器.......................................................................................................1-17 1.4.6 配置HWTACACS服务器的源IP地址.........................................................................................1-17 1.4.7 配置HWTACACS服务器的密钥...................................................................................................1-18 1.4.8 配置HWTACACS服务器的用户名格式.......................................................................................1-18 1.4.9 配置HWTACACS服务器的流量单位...........................................................................................1-18 1.4.10 配置HWTACACS服务器的定时器.............................................................................................1-18 1.4.11 检查配置结果.................................................................................................................................1-191.5 配置域........................................................................................................................................................1-191.5.1 建立配置任务...................................................................................................................................1-191.5.2 创建域..............................................................................................................................................1-201.5.3 配置域的认证、授权和计费方案...................................................................................................1-201.5.4 配置域的RADIUS服务器模板......................................................................................................1-201.5.5 配置域的HWTACACS服务器模板...............................................................................................1-211.5.6 配置域的地址相关属性...................................................................................................................1-211.5.7 配置域的状态...................................................................................................................................1-211.5.8 配置域允许的最大接入用户数.......................................................................................................1-221.5.9 检查配置结果...................................................................................................................................1-22 1.6 配置单独本地用户管理............................................................................................................................1-221.6.1 建立配置任务...................................................................................................................................1-221.6.2 创建本地用户帐号...........................................................................................................................1-231.6.3 配置本地用户的服务类型...............................................................................................................1-231.6.4 配置本地用户的FTP目录权限......................................................................................................1-241.6.5 配置本地用户的状态.......................................................................................................................1-241.6.6 配置本地用户的优先级...................................................................................................................1-241.6.7 配置本地用户的接入限制...............................................................................................................1-241.6.8 检查配置结果...................................................................................................................................1-25 1.7 维护............................................................................................................................................................1-251.7.1 清除HWTACACS服务器的统计信息...........................................................................................1-251.7.2 调试RADIUS或HWTACACS服务器..........................................................................................1-25 1.8 AAA及用户管理典型配置举例................................................................................................................1-261.8.1 采用RADIUS协议认证和计费......................................................................................................1-261.8.2 对用户采用本地和HWTACACS认证、HWTACACS授权和进行实时计费............................1-291.8.3 采用RADIUS协议对Telnet用户的认证......................................................................................1-33 1.9 AAA及用户管理故障诊断与排除............................................................................................................1-351.9.1 用户本地认证总被拒绝...................................................................................................................1-361.9.2 用户RADIUS认证总被拒绝..........................................................................................................1-36Quidway NetEngine40E操作手册-安全分册目录1.9.3 未配置认证却对用户进行认证.......................................................................................................1-371.9.4 Telnet用户通过RADIUS认证后不能进入系统视图....................................................................1-37插图目录Quidway NetEngine40E 操作手册-安全分册插图目录图1-1 RADIUS客户端与服务器间的消息流程..............................................................................................1-3图1-2 RADIUS消息结构..................................................................................................................................1-4图1-3 AAA示例组网图..................................................................................................................................1-27图1-4 对用户使用本地和HWTACACS认证、HWTACACS授权和进行实时计费................................1-30图1-5 采用Radius协议对telnet用户的认证...............................................................................................1-33操作手册-安全分册表格目录表格目录表1-1 HWTACACS协议与RADIUS协议的比较..........................................................................................1-5操作手册-安全分册 1AAA及用户管理配置1 AAA及用户管理配置关于本章本章描述内容如下表所示。

AAA协议和RADIUS协议

AAA认证认证名称由来:AAA系统的简称:认证(Authentication):验证用户的身份与可使用的网络服务;授权(Authorization):依据认证结果开放网络服务给用户;计帐(Accounting):记录用户对各种网络服务的用量,并提供给计费系统。

AAA-----身份验证 (Authentication)、授权 (Authorization)和统计(Accounting)Cisco开发的一个提供网络安全的系统。

奏见authentication。

authorization和accounting常用的AAA协议是Radius,参见RFC 2865,RFC 2866。

另外还有 HWTACACS协议(Huawei Terminal Access Controller Access Control System)协议。

HWTACACS是华为对TACACS进行了扩展的协议HWTACACS是在TACACS(RFC1492)基础上进行了功能增强的一种安全协议。

该协议与RADIUS协议类似,主要是通过“客户端-服务器”模式与HWTACACS服务器通信来实现多种用户的AAA功能。

HWTACACS与RADIUS的不同在于:l RADIUS基于UDP协议,而HWTACACS基于TCP协议。

l RADIUS的认证和授权绑定在一起,而HWTACACS的认证和授权是独立的。

l RADIUS只对用户的密码进行加密,HWTACACS可以对整个报文进行加密。

认证方案与认证模式AAA支持本地认证、不认证、RADIUS认证和HWTACACS认证四种认证模式,并允许组合使用。

组合认证模式是有先后顺序的。

例如,authentication-mode radius local表示先使用RADIUS认证,RADIUS认证没有响应再使用本地认证。

当组合认证模式使用不认证时,不认证(none)必须放在最后。

例如:authentication-mode radius local none。

AAARadius安装手册

AAARaiuds 宽带管理系统前言本文档主要是为了让用户能够全面的认识和了解本产品,通过文档用户可以了解到产品从安装到使用的相关方法和支持功能。

一、系统安装1.系统简介服务器以UNIX 64位为平台研发,采用了当今最为稳定的系统架构,以保证系统在使用过程中的稳定和高效。

以国际标准的RADIUS协议为基础,能够兼容市面上大多数的PPPoE,VPN,802.1x产品的认证和计费功能。

使终端用户接入互联网能够得到合法的接入认证,保障了互联网资源的合理使用以及网络安全。

产品广泛使用于小区宽带,酒店,学校,政府企事业单位等,得到了市场的广泛认可。

1,认证,授权,计帐(AAA)2,WEB管理,WEB自助界面管理3,支持多网关用户集中化管理4,支持工单管理,财务管理5,支持双机热备,双机负载6,支持市面大多数网关的认证,授权,记帐。

如:华为,RouteOS,WayOS,海蜘蛛...、12.硬件要求2.1.实体机配置要求:(详细参照Centos6.4硬件列表)2.1.1.主板英特尔平台服务器版,只要稳定;其他平台均可。

(根据官方提供的硬件配置参数)2.2.CPU英特尔平台,双核或者多核均可;其他平台均可。

(根据官方提供的硬件配置参数)2.3.内存2G或者2G以上。

(根据支持用户数来决定)。

2.4.网卡英特尔千兆网卡2张或者2张以上,百兆也可以,最好是相同型号;普通的千兆和百兆网卡也可以,稳定性相对性不高。

(根据用户数来决定)2.5.硬盘40G以上。

测试使用8G或者以上CF卡和电子盘均可。

(根据用户数来决定)注意:硬盘最好是用没有数据的硬盘或者存储空间,因为安装了本系统后里面的数据会给全部删除,且不能恢复。

22.2.虚拟机要求:无条件的也可以使用虚拟机安装本系统进行测试!虚拟机版本要求6.5或者以上。

3.系统安装3.1工具准备1、CD光盘2、PC电脑一台3、网线一条4、USB光驱3.2.刻录光盘将ISO按照引导光盘的刻录方式刻录ISO文件到CD-R(RW)光盘上。

AAA原理与配置

AAA原理与配置概述 AAA是Authentication(认证)、Authorization(授权)和Accounting(计费)的简称,它提供了认证、授权、计费三种安全功能。

AAA可以通过多种协议来实现,⽬前华为设备⽀持基于RADIUS(Remote Authentication Dial-In User Service)协议或HWTACACS(Huawei Terminal Access Controller Access Control System)协议来实现AAA。

应⽤场景例如,企业总部需要对服务器的资源访问进⾏控制,只有通过认证的⽤户才能访问特定的资源,并对⽤户使⽤资源的情况进⾏记录。

NAS为⽹络接⼊服务器,负责集中收集和管理⽤户的访问请求。

AAA服务器表⽰远端的Radius 或 HWTACACS服务器,负责制定认证、授权和计费⽅案。

认证⽅式AAA有三种认证⽅式:不认证:完全信任⽤户,不对⽤户⾝份进⾏合法性检查。

本地认证:将本地⽤户信息(包括⽤户名、密码和各种属性)配置在NAS上。

缺省为本地认证。

远端认证:将⽤户信息(包括⽤户名、密码和各种属性)配置在认证服务器上。

注:如果⼀个认证⽅案采⽤多种认证⽅式,这些认证⽅式按配置顺序⽣效。

授权⽅式AAA⽀持以下三种授权⽅式:不授权:不对⽤户进⾏授权处理。

本地授权:根据NAS上配置的本地⽤户账号的相关属性进⾏授权。

远端授权: 1. HWTACACS授权,使⽤TACACS服务器对⽤户授权。

2. RADIUS授权,对通过RADIUS服务器认证的⽤户授权。

RADIUS协议的认证和授权是绑定在⼀起的,不能单独使⽤RADIUS进⾏授权。

计费⽅式AAA⽀持以下两种计费⽅式:不计费:为⽤户提供免费上⽹服务,不产⽣相关活动⽇志。

远端计费:通过RADIUS服务器或HWTACACS服务器进⾏远端计费。

AAA域 设备基于域来对⽤户进⾏管理,每个域都可以配置不同的认证、授权和计费⽅案,⽤于对该域下的⽤户进⾏认证、授权和计费。

中国电信在线计费系统AAA设备改造要求

中国电信企业标准中国电信在线计费系统C网AAA设备改造要求〕版本号:V1.2中国电信股份有限公司2008年5月前言整个在线计费系统技术方案主要包括:《中国电信在线系统计费AAA设备改造要求》本规范由中国电信股份有限公司提出并归口。

本规范起草单位:中国电信股份有限公司上海研究院本规范主要起草人:周峰史仿研、王伊霖、夏文勇、周俊超、王志刚、何余锋、刘玉龙、虞江华、涂学清、罗槟、杨瑜芹、许培煜目录1范围 (2)2规范性引用文件 (3)3术语和缩略语 (4)3.1术语 (4)3.2缩略语 (4)4系统结构 (5)5设备功能 (6)5.1AAA新增功能 (6)5.2AAA新增功能描述 (7)6接口与信令 (11)6.1835C与OCP消息映射 (11)6.2CCR时R ADIUS到D IAMETER的消息映射 (11)6.3CCA时D IAMETER到R ADIUS的消息映射 (12)7业务流程 (15)7.1基于流量的预付费 (15)7.2基于时长的预付费 (17)7.3费率按时间切换预付费 (19)7.4漫游处理流程 (22)8异常流程 (27)8.1AAA判断OCS异常的条件 (27)8.2AAA判断OCS恢复可用的条件 (27)8.3AAA对OCS异常时业务处理 (27)8.4AAA对OCS恢复时业务处理 (33)8.5OCS异常话单处理 (34)1 范围本设备改造要求规定了CDMA 1x分组网AAA设备为实现OCS 系统所做的改造。

本标准适用于中国电信C网分组网AAA设备的改造,仅适用于用户使用非内容计费业务,内容计费业务由CCG网元完成,不在本规范描述之内。

2 规范性引用文件《中国电信在线计费系统(OCS)OCP接口规范》《IS835C预付费规范》3 术语和缩略语3.1 术语下列术语和定义适用于本标准。

3.2 缩略语缩略语英文全名中文全名OCS Online Charging System 在线计费系统OCP Online Charging Protocol 在线计费协议AAA Authentication, Authorization and Accounting 认证、授权和计费AVP Attribute Value Pairs 属性值对RADIUS Remote Authentication Dial-In User Service 远端拨入用户验证服务PPS PrePaid System 预付费系统PDSN Packet Data Switch Node 分组数据交换节点4 系统结构在3GPP2的CDMA1X 分组网规范中,预付费采用835系列规范。

华为交换机AAA配置与管理

华为交换机AAA配置与管理AAA配置与管理一、基础1、AAA是指:authentication(认证)、authorization(授权)、accounting(计费)的简称,是网络安全的一种管理机制;Authentication是本地认证/授权,authorization和accounting是由远处radius(远程拨号认证系统)服务或hwtacacs (华为终端访问控制系统)服务器完成认证/授权;AAA是基于用户进行认证、授权、计费的,而NAC方案是基于接入设备接口进行认证的。

在实际应用中,可以使用AAA的一种或两种服务。

2、AAA基本架构:C/S结构,AAA客户端(也叫NAS-网络接入服务器)是使能了aaa功能的网络设备(可以是一台或多台、不一定是接入设备)3、AAA基于域的用户管理:通过域来进行AAA用户管理,每个域下可以应用不同的认证、授权、计费以及radius或hwtacacs服务器模板,相当于对用户进行分类管理缺省情况下,设备存在配置名为default(全局缺省普通域)和default_admin(全局缺省管理域),均不能删除,只能修改,都属于本地认证;default为接入用户的缺省域,default_admin为管理员账号域(如http、ssh、telnet、terminal、ftp用户)的缺省域。

用户所属域是由域分隔符后的字符串来决定的,域分隔符可以是@、|、%等符号,如user@/doc/565019850.html,就表示属于huawei域,如果用户名不带@,就属于系统缺省default域。

自定义域可以被配置为全局缺省普通域或全局缺省管理域,但域下配置的授权信息较AAA服务器的授权信息优先级低,通常是两者配置的授权信息一致。

4、radius协议Radius通过认证授权来提供接入服务、通过计费来收集、记录用户对网络资源的使用。

定义UDP 1812、1813作为认证(授权)、计费端口Radius服务器维护三个数据库:Users:存储用户信息(用户名、口令、使用的协议、IP地址等)Clients:存储radius客户端信息(接入设备的共享密钥、IP地址)Dictionary:存储radius协议中的属性和属性值含义Radius客户端与radius服务器之间通过共享密钥来对传输数据加密,但共享密钥不通过网络来传输。

H3C AAA认证配置

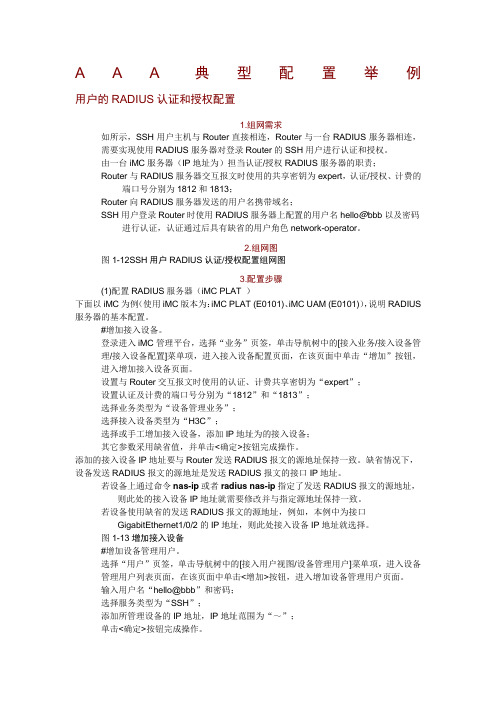

A A A典型配置举例用户的RADIUS认证和授权配置1.组网需求如所示,SSH用户主机与Router直接相连,Router与一台RADIUS服务器相连,需要实现使用RADIUS服务器对登录Router的SSH用户进行认证和授权。

由一台iMC服务器(IP地址为)担当认证/授权RADIUS服务器的职责;Router与RADIUS服务器交互报文时使用的共享密钥为expert,认证/授权、计费的端口号分别为1812和1813;Router向RADIUS服务器发送的用户名携带域名;SSH用户登录Router时使用RADIUS服务器上配置的用户名hello@bbb以及密码进行认证,认证通过后具有缺省的用户角色network-operator。

2.组网图图1-12SSH用户RADIUS认证/授权配置组网图3.配置步骤(1)配置RADIUS服务器(iMC PLAT )下面以iMC为例(使用iMC版本为:iMC PLAT (E0101)、iMC UAM (E0101)),说明RADIUS 服务器的基本配置。

#增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备管理/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

设置与Router交互报文时使用的认证、计费共享密钥为“expert”;设置认证及计费的端口号分别为“1812”和“1813”;选择业务类型为“设备管理业务”;选择接入设备类型为“H3C”;选择或手工增加接入设备,添加IP地址为的接入设备;其它参数采用缺省值,并单击<确定>按钮完成操作。

添加的接入设备IP地址要与Router发送RADIUS报文的源地址保持一致。

缺省情况下,设备发送RADIUS报文的源地址是发送RADIUS报文的接口IP地址。

若设备上通过命令nas-ip或者radius nas-ip指定了发送RADIUS报文的源地址,则此处的接入设备IP地址就需要修改并与指定源地址保持一致。

AAA服务器优先级解释与新的RADIUS服务器Line命令

AAA服务器优先级解释与新的RADIUS服务器Line命令目录简介先决条件要求使用的组件背景信息配置在客户端路由器的配置验证(视频)相关信息简介本文描述Cisco互联网操作系统(IOS)如何从配置的多个AAA服务器列表选择验证、授权和核算(AAA)服务器,当使用一个新式的AAA Line命令口译员(CLI)时“RADIUS服务器<AAA服务器name>”。

先决条件要求思科建议您符合此要求,在您尝试此配置前:AAA服务器从IOS设备是可及的(referrred对作为从这里的客户端路由器)q在AAA服务器(IP地址)配置的客户端互联网协议地址q在AAA服务器配置的用户策略q使用的组件本文档不限于特定的软件和硬件版本。

本文档中的信息都是基于特定实验室环境中的设备编写的。

本文档中使用的所有设备最初均采用原始(默认)配置。

如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

背景信息“RADIUS服务器主机<AAA服务器IP地址>”很快将贬抑。

因此我们需要移植新建的CLI “RADIUS服务器<AAA服务器name>”。

参考从实验路由器的下面的示例Client(config)#radius192.168.10.1CLIRADIUS<name> CLI配置Note:使用命令查找工具(仅限注册用户)可获取有关本部分所使用命令的详细信息。

在客户端路由器的配置配置的示例在客户端路由器的显示此处:aaa new-modelAAApppRAD1aaaradius RAD1SERVER1SERVER2RADIUSSERVER2ipv4 10.106.60.9 auth1645 acct-port 1646RADIUSSERVER1ipv4 10.106.61.9 auth1645 acct-port 1646验证(视频)请通过下面视频为一个快速验证。

相关信息在接入服务器上配置基本 AAAq技术支持和文档 - Cisco Systemsq。

华为交换机AAA配置与管理

AAA配置与管理一、基础1、AAA是指:authentication(认证)、authorization(授权)、accounting(计费)的简称,是网络安全的一种管理机制;Authentication是本地认证/授权,authorization和accounting是由远处radius(远程拨号认证系统)服务或hwtacacs (华为终端访问控制系统)服务器完成认证/授权;AAA是基于用户进行认证、授权、计费的,而NAC方案是基于接入设备接口进行认证的。

在实际应用中,可以使用AAA的一种或两种服务。

2、AAA基本架构:C/S结构,AAA客户端(也叫NAS-网络接入服务器)是使能了aaa功能的网络设备(可以是一台或多台、不一定是接入设备)3、AAA基于域的用户管理:通过域来进行AAA用户管理,每个域下可以应用不同的认证、授权、计费以及radius或hwtacacs服务器模板,相当于对用户进行分类管理缺省情况下,设备存在配置名为default(全局缺省普通域)和default_admin(全局缺省管理域),均不能删除,只能修改,都属于本地认证;default为接入用户的缺省域,default_admin为管理员账号域(如http、ssh、telnet、terminal、ftp用户)的缺省域。

用户所属域是由域分隔符后的字符串来决定的,域分隔符可以是@、|、%等符号,如***************就表示属于huawei域,如果用户名不带@,就属于系统缺省default域。

自定义域可以被配置为全局缺省普通域或全局缺省管理域,但域下配置的授权信息较AAA服务器的授权信息优先级低,通常是两者配置的授权信息一致。

4、radius协议Radius通过认证授权来提供接入服务、通过计费来收集、记录用户对网络资源的使用。

定义UDP 1812、1813作为认证(授权)、计费端口Radius服务器维护三个数据库:Users:存储用户信息(用户名、口令、使用的协议、IP地址等)Clients:存储radius客户端信息(接入设备的共享密钥、IP地址)Dictionary:存储radius协议中的属性和属性值含义Radius客户端与radius服务器之间通过共享密钥来对传输数据加密,但共享密钥不通过网络来传输。

H3C-RADIUS配置

目录1 AAA配置1.1 AAA简介1.2 RADIUS协议简介1.2.1 客户端/服务器模式1.2.2 安全和认证机制1.2.3 RADIUS的基本消息交互流程1.2.4 RADIUS报文结构1.2.5 RADIUS扩展属性1.3 HWTACACS协议简介1.3.1 HWTACACS协议与RADIUS协议的区别1.3.2 HWTACACS的基本消息交互流程1.4 协议规范1.5 AAA配置任务简介1.6 配置AAA1.6.1 配置准备1.6.2 创建ISP域1.6.3 配置ISP域的属性1.6.4 配置ISP域的AAA认证方案1.6.5 配置ISP域的AAA授权方案1.6.6 配置ISP域的AAA计费方案1.6.7 配置本地用户的属性1.6.8 配置用户组的属性1.6.9 配置强制切断用户连接1.6.10 AAA显示与维护1.7 配置RADIUS1.7.1 创建RADIUS方案1.7.2 配置RADIUS认证/授权服务器1.7.3 配置RADIUS计费服务器及相关参数1.7.4 配置RADIUS报文的共享密钥1.7.5 配置RADIUS报文的超时重传次数最大值1.7.6 配置支持的RADIUS服务器的类型1.7.7 配置RADIUS服务器的状态1.7.8 配置发送给RADIUS服务器的数据相关属性1.7.9 配置RADIUS服务器的定时器1.7.10 配置RADIUS服务器的安全策略服务器1.7.11 使能RADIUS客户端的监听端口1.7.12 RADIUS显示和维护1.8 配置HWTACACS1.8.1 创建HWTACACS方案1.8.2 配置HWTACACS认证服务器1.8.3 配置HWTACACS授权服务器1.8.4 配置HWTACACS计费服务器1.8.5 配置HWTACACS报文的共享密钥1.8.6 配置发送给HWTACACS服务器的数据相关属性1.8.7 配置HWTACACS服务器的定时器1.8.8 HWTACACS显示和维护1.9 AAA典型配置举例1.9.1 Telnet/SSH用户通过RADIUS服务器认证、授权、计费的应用配置1.9.2 FTP/Telnet用户本地认证、授权、计费配置1.9.3 PPP用户通过HWTACACS服务器认证、授权、计费的应用配置1.10 AAA常见配置错误举例1.10.1 RADIUS认证/授权失败1.10.2 RADIUS报文传送失败1.10.3 RADIUS计费功能异常1.10.4 HWTACACS常见配置错误举例1 AAA配置1.1 AAA简介AAA是Authentication、Authorization、Accounting(认证、授权、计费)的简称,是网络安全的一种管理机制,提供了认证、授权、计费三种安全功能。

华为设备AAA和RADIUS协议配置

华为设备AAA和RADIUS协议配置一、AAA概述AAA是Authentication,Authorization and Accounting(认证、授权和计费)的简称,它提供了一个用来对认证、授权和计费这三种安全功能进行配置的一致性框架,实际上是对网络安全的一种管理。

这里的网络安全主要是指访问控制,包括:l 哪些用户可以访问网络服务器;l 具有访问权的用户可以得到哪些服务;l 如何对正在使用网络资源的用户进行计费;针对以上问题,AAA必须提供下列服务:l 认证:验证用户是否可获得访问权。

l 授权:授权用户可使用哪些服务。

l 计费:记录用户使用网络资源的情况。

AAA一般采用客户/服务器结构:客户端运行于被管理的资源侧,服务器上集中存放用户信息。

因此,AAA框架具有良好的可扩展性,并且容易实现用户信息的集中管理。

RADIUS协议概述如前所述,AAA是一种管理框架,因此,它可以用多种协议来实现。

在实践中,人们最常使用RADIUS协议来实现AAA。

1. 什么是RADIUSRADIUS是Remote Authentication Dial-In User Service(远程认证拨号用户服务)的简称,它是一种分布式的、客户机/服务器结构的信息交互协议,能保护网络不受未授权访问的干扰,常被应用在既要求较高安全性、又要求维持远程用户访问的各种网络环境中(例如,它常被应用来管理使用串口和调制解调器的大量分散拨号用户)。

RADIUS系统是 NAS(Network Access Server)系统的重要辅助部分。

当RADIUS系统启动后,如果用户想要通过与NAS(PSTN环境下的拨号接入服务器或以太网环境下带接入功能的以太网交换机)建立连接从而获得访问其它网络的权利或取得使用某些网络资源的权利时,NAS,也就是RADIUS客户端将把用户的认证、授权和计费请求传递给RADIUS服务器。

RADIUS 服务器上有一个用户数据库,其中包含了所有的用户认证和网络服务访问信息。

AAA协议配置(迈普)

AAA协议配置手册目录第1章AAA配置简介 (3)第2章AAA基本配置命令 (4)第3章AAA相关命令描述 (6)第4章AAA配置示例 (20)第5章AAA的检测与调试 (22)第1章AAA配置简介本章主要描述如何在路由器上进行AAA的配置。

AAA是认证、授权和统计(Authentication, Authorization and Accounting)的简称。

它是运行于网络访问服务器(NAS)上的客户端程序。

它提供了一个用来对认证、授权和统计这三种安全功能进行配置的一致性框架。

本章主要内容:●配置AAA相关命令描述●AAA配置示例●AAA调试第2章AAA基本配置命令1.命令描述前带“*”符号的表示该命令有配置实例详细说明。

2.配置模式指可以执行该配置命令的模式,如:config、config-if-××(接口名)、config-××(协议名称)等。

第3章AAA相关命令描述⏹aaa new-model在路由器上启动AAA功能。

本命令的no形式用来关闭AAA。

aaa new-modelno aaa new-model【缺省情况】不启动AAA。

【命令模式】全局配置模式。

注:执行了此命令后AAA的其他配置命令才可见。

⏹aaa authentication banner修改当用户登录到路由器上时显示的欢迎信息。

本命令的no形式恢复缺省欢迎信息。

aaa authentication banner bannerno aaa authentication banner语法描述banner 登录到路由器上时显示的欢迎信息。

欢迎信息头尾用相同的字符作为头尾表示符。

如:希望输出的欢迎信息显示为“welcome”,则输入的banner为“^welcome^”。

“^”即是首尾标示符。

【缺省情况】缺省欢迎信息为“User Access Verification”。

【命令模式】全局配置模式。

AAA路由器配置

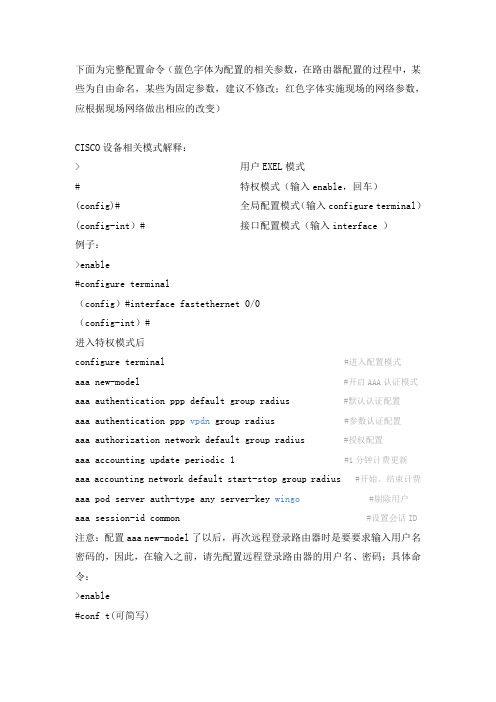

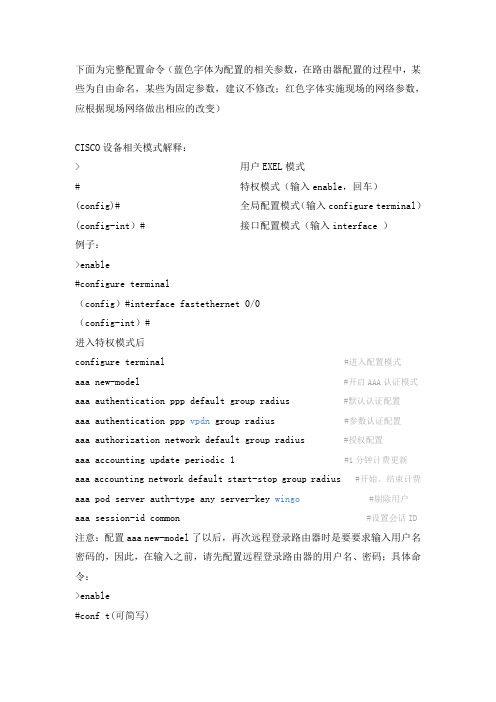

下面为完整配置命令(蓝色字体为配置的相关参数,在路由器配置的过程中,某些为自由命名,某些为固定参数,建议不修改;红色字体实施现场的网络参数,应根据现场网络做出相应的改变)CISCO设备相关模式解释:> 用户EXEL模式# 特权模式(输入enable,回车)(config)# 全局配置模式(输入configure terminal)(config-int)# 接口配置模式(输入interface )例子:>enable#configure terminal(config)#interface fastethernet 0/0(config-int)#进入特权模式后configure terminal #进入配置模式aaa new-model #开启AAA认证模式aaa authentication ppp default group radius #默认认证配置aaa authentication ppp vpdn group radius #参数认证配置aaa authorization network default group radius #授权配置aaa accounting update periodic 1 #1分钟计费更新aaa accounting network default start-stop group radius #开始、结束计费aaa pod server auth-type any server-key wingo #剔除用户aaa session-id common #设置会话ID 注意:配置aaa new-model了以后,再次远程登录路由器时是要要求输入用户名密码的,因此,在输入之前,请先配置远程登录路由器的用户名、密码;具体命令:>enable#conf t(可简写)(config)#username xxx password xxxvpdn enable #启动VPDN vpdn-group wingo-l2tp #设置VPDN组accept-dialin #允许接入protocol l2tp #配置l2tp协议virtual-template 2 #创建虚拟模版2 exitno l2tp tunnel authentication #关闭l2tp隧道认证exitvpdn-group wingo-pptp#设置VPDN组accept-dialin #允许接入protocol pptp #配置pptp协议virtual-template 1 #创建虚拟模版1 exitexitinterface Virtual-Template1 #进入模版1接口模式ip unnumbered fastethernet0/0 #借用内网端口peer default ip address pool wingo-pptp-pool#指向pptp地址池ppp authentication chap ms-chap #配置认证方式exitinterface Virtual-Template2 #进入模版2接口模式ip unnumbered fastethernet0/0 #借用内网端口peer default ip address pool wingo-l2tp-pool #指向l2tp地址池ppp authentication chap ms-chap #配置认证方式exitip local pool wingo-pptp-pool 192.168.1.211 192.168.1.230#配置pptp地址池ip local pool wingo-l2tp-pool 192.168.1.231 192.168.1.240#配置l2tp地址池radius-server attribute list wingoattribute #配置radius服务器属性attribute 4,6,8,11,25,30-32,44,55,69,77,188,218 #配置相关属性值exitradius-server attribute 31 mac format ietf #配置拨入ID属性值为mac地址radius-server host 192.168.1.65 auth-port 1812 acct-port 1813#指向服务器radius-server key wingo #与服务器间协商的钥匙radius-server accounting system host-config #发送系统的计费记录到radius服务器radius-server vsa send cisco-nas-port #发送cisco属性端口到radius服务器(专用)radius-server vsa send accounting #发送计费要求到radius服务器radius-server vsa send authentication #发送认证要求到radius服务器修改好红色部分参数以后直接在特权模式下直接粘贴以下配置即可conf taaa new-modelaaa authentication ppp default group radiusaaa authentication ppp vpdn group radiusaaa authorization network default group radiusaaa accounting update periodic 1aaa accounting network default start-stop group radiusaaa pod server auth-type any server-key wingoaaa session-id commonvpdn enablevpdn-group wingo-l2tpaccept-dialinprotocol l2tpvirtual-template 2exitno l2tp tunnel authenticationexitvpdn-group wingo-pptpaccept-dialinprotocol pptpvirtual-template 1exitexitinterface Virtual-Template1ip unnumbered fastethernet0/0peer default ip address pool wingo-pptp-poolppp authentication chap ms-chapexitinterface Virtual-Template2ip unnumbered fastethernet0/0peer default ip address pool wingo-l2tp-poolppp authentication chap ms-chapexitip local pool wingo-pptp-pool 192.168.1.211 192.168.1.230ip local pool wingo-l2tp-pool 192.168.1.231 192.168.1.240 radius-server attribute list wingoattributeattribute 4,6,8,11,25,30-32,44,55,69,77,188,218exitradius-server attribute 31 mac format ietfradius-server host 192.168.1.65 auth-port 1812 acct-port 1813 radius-server key wingoradius-server accounting system host-configradius-server vsa send cisco-nas-portradius-server vsa send accountingradius-server vsa send authentication。

AAA路由器配置

下面为完整配置命令(蓝色字体为配置的相关参数,在路由器配置的过程中,某些为自由命名,某些为固定参数,建议不修改;红色字体实施现场的网络参数,应根据现场网络做出相应的改变)CISCO设备相关模式解释:> 用户EXEL模式# 特权模式(输入enable,回车)(config)# 全局配置模式(输入configure terminal)(config-int)# 接口配置模式(输入interface )例子:>enable#configure terminal(config)#interface fastethernet 0/0(config-int)#进入特权模式后configure terminal #进入配置模式aaa new-model #开启AAA认证模式aaa authentication ppp default group radius #默认认证配置aaa authentication ppp vpdn group radius #参数认证配置aaa authorization network default group radius #授权配置aaa accounting update periodic 1 #1分钟计费更新aaa accounting network default start-stop group radius #开始、结束计费aaa pod server auth-type any server-key wingo #剔除用户aaa session-id common #设置会话ID 注意:配置aaa new-model了以后,再次远程登录路由器时是要要求输入用户名密码的,因此,在输入之前,请先配置远程登录路由器的用户名、密码;具体命令:>enable#conf t(可简写)(config)#username xxx password xxxvpdn enable #启动VPDN vpdn-group wingo-l2tp #设置VPDN组accept-dialin #允许接入protocol l2tp #配置l2tp协议virtual-template 2 #创建虚拟模版2 exitno l2tp tunnel authentication #关闭l2tp隧道认证exitvpdn-group wingo-pptp#设置VPDN组accept-dialin #允许接入protocol pptp #配置pptp协议virtual-template 1 #创建虚拟模版1 exitexitinterface Virtual-Template1 #进入模版1接口模式ip unnumbered fastethernet0/0 #借用内网端口peer default ip address pool wingo-pptp-pool#指向pptp地址池ppp authentication chap ms-chap #配置认证方式exitinterface Virtual-Template2 #进入模版2接口模式ip unnumbered fastethernet0/0 #借用内网端口peer default ip address pool wingo-l2tp-pool #指向l2tp地址池ppp authentication chap ms-chap #配置认证方式exitip local pool wingo-pptp-pool 192.168.1.211 192.168.1.230#配置pptp地址池ip local pool wingo-l2tp-pool 192.168.1.231 192.168.1.240#配置l2tp地址池radius-server attribute list wingoattribute #配置radius服务器属性attribute 4,6,8,11,25,30-32,44,55,69,77,188,218 #配置相关属性值exitradius-server attribute 31 mac format ietf #配置拨入ID属性值为mac地址radius-server host 192.168.1.65 auth-port 1812 acct-port 1813#指向服务器radius-server key wingo #与服务器间协商的钥匙radius-server accounting system host-config #发送系统的计费记录到radius服务器radius-server vsa send cisco-nas-port #发送cisco属性端口到radius服务器(专用)radius-server vsa send accounting #发送计费要求到radius服务器radius-server vsa send authentication #发送认证要求到radius服务器修改好红色部分参数以后直接在特权模式下直接粘贴以下配置即可conf taaa new-modelaaa authentication ppp default group radiusaaa authentication ppp vpdn group radiusaaa authorization network default group radiusaaa accounting update periodic 1aaa accounting network default start-stop group radiusaaa pod server auth-type any server-key wingoaaa session-id commonvpdn enablevpdn-group wingo-l2tpaccept-dialinprotocol l2tpvirtual-template 2exitno l2tp tunnel authenticationexitvpdn-group wingo-pptpaccept-dialinprotocol pptpvirtual-template 1exitexitinterface Virtual-Template1ip unnumbered fastethernet0/0peer default ip address pool wingo-pptp-poolppp authentication chap ms-chapexitinterface Virtual-Template2ip unnumbered fastethernet0/0peer default ip address pool wingo-l2tp-poolppp authentication chap ms-chapexitip local pool wingo-pptp-pool 192.168.1.211 192.168.1.230ip local pool wingo-l2tp-pool 192.168.1.231 192.168.1.240 radius-server attribute list wingoattributeattribute 4,6,8,11,25,30-32,44,55,69,77,188,218exitradius-server attribute 31 mac format ietfradius-server host 192.168.1.65 auth-port 1812 acct-port 1813 radius-server key wingoradius-server accounting system host-configradius-server vsa send cisco-nas-portradius-server vsa send accountingradius-server vsa send authentication。

华为思科设备RADIUS配置教程

华为思科设备RADIUS配置教程1.RADIUS配置RADIUS客户端配置:思科设备例子:交换机和路由器的配置:aaa new-modelaaa authentication login auth group radius local //配置登陆认证的优先级radius-server host 139.123.252.245 auth-port 1812 acct-port 1813//配置RADIUS服务器IP地址和端口。

radius-server host 139.123.252.244 auth-port 1812 acct-port 1813radius-server retransmit 3radius-server key ZDBF%51 //配置密码line vty 0 4login authentication auth防火墙PIX的配置:aaa-server radius-authport 1812aaa-server radius-acctport 1813aaa-server TACACS+ protocol tacacs+aaa-server RADIUS protocol radiusaaa-server rsa_radius protocol radiusaaa-server auth protocol radiusaaa-server auth (inside) host 192.168.41.226 ZDBF%51 timeout 10aaa-server LOCAL protocol tacacs+aaa-server radius protocol radiusaaa authentication telnet console auth华为设备例子:VRP3.X版本的配置:radius scheme authprimary authentication 192.168.41.226 1812 //配置主用服务器IP地址和端口primary accounting 192.168.41.226 1813 secondary authentication 192.168.41.227 1812 //配置备用服务器IP地址和端口secondary accounting 192.168.41.227 1813 key authentication ZDBF%51 //配置密码key accounting ZDBF%51user-name-format without-domaindomain authscheme radius-scheme auth localaccounting optionaldomain default enable authuser-interface vty 0 4authentication-mode schemeVRP5.X版本的配置:radius scheme authprimary authentication 192.168.41.226 1812 //配置主用服务器IP地址和端口primary accounting 192.168.41.226 1813 secondary authentication 192.168.41.227 1812 //配置备用服务器IP地址和端口secondary accounting 192.168.41.227 1813 key authentication ZDBF%51 //配置密码key accounting ZDBF%51domain authauthentication default radius-scheme auth local //配置AAA 中的认验模式authorization default radius-scheme auth local //配置AAA中的授权模式accounting optionaldomain default enable authuser-interface vty 0 4authentication-mode scheme华为E100、E200和E500的配置:radius-server template authradius-server shared-key ZDBF%51radius-server authentication 192.168.41.226 1812radius-server authentication 192.168.41.227 1812 secondary radius-server accounting 192.168.41.226 1813radius-server accounting 192.168.41.227 1813 secondaryaaalocal-user huawei password cipher N`C55QK<`=/Q=^Q`MAF4<1!!authentication-scheme defaultauthentication-mode radius local#authorization-scheme default#accounting-scheme default#domain defaultradius-server authNETSCREEN设备例子:set auth-server "Local" id 0set auth-server "Local" server-name "Local"set auth-server "radius" id 1set auth-server "radius" server-name "192.168.41.226" set auth-server "radius" backup1 "192.168.41.227"set auth-server "radius" account-type authset auth-server "radius" radius port 1812set auth-server "radius" radius secret "ZDBF%51"set auth default auth server "radius"set admin auth server "radius"set admin privilege read-write。

路由器开启AAA后做身份验证的配置

路由器开启AAA后做身份验证的配置AAA是装在一台设备上的软件,最新的Cisco版本是ACS4.0AAA必须装在Server上才可以用1645端口做认证和授权,1646端口做统计在路由器上启动使用AAA:R1(config)#aaa new-model----------------------------------------------------------------如果没有这条命令,连接到R1将出现下面的提示(直接拒绝或提示输入密码):R2#telnet 10.0.0.1Trying 10.0.0.1 ... OpenPassword required, but none set[Connection to 10.0.0.1 closed by foreign host]开启后:R2#telnet 10.0.0.1Trying 10.0.0.1 ... OpenUser Access VerificationUsername: ciscoPassword:---------------------------------------------------------------指定一台Radius Server IP地址:R1(config)#radius-server host 10.0.0.100 key cisco指定一台Tacacs+ Server IP地址:R1(config)#tacacs-server host 10.0.0.100 key cisco注:Radius是公共协议,Tacacs+是Cisco协议,后面的key是指路由器和AAA服务器通信的密码定义进入用户模式(>)时使用的认证列表,可以选择默认的列表:WORD Named authentication list.default The default authentication list.enable Use enable password for authentication.group Use Server-groupkrb5 Use Kerberos 5 authentication.krb5-telnet Allow logins only if already authenticated via Kerberos VTelnet.line Use line password for authentication.local Use local username authentication.local-case Use case-sensitive local username authentication.none NO authentication.WORD Server-group nameradius Use list of all Radius hosts.tacacs+ Use list of all Tacacs+ hosts.enable Use enable password for authentication.group Use Server-groupkrb5 Use Kerberos 5 authentication.line Use line password for authentication.local Use local username authentication.local-case Use case-sensitive local username authentication.none NO authentication.<cr>最后加个none的意思是如果radius服务器失败,则不需要密码就可以进入,但是一般不这样设置none 远程登录和console口登录都会去radius服务器做检查实验显示:加了none:R2#telnet 10.0.0.1Trying 10.0.0.1 ... OpenUser Access VerificationUsername: ciscoPassword:R1>en% Error in authentication.(这里不能进入用户模式,因为路由器上没有设置进入#的密码)如果设置成面这条:则不去radius服务器检查,不需要密码直接可以登录路由器,不管console还是远程登录----------------------------------------------------------------------------没加none:R2#telnet 10.0.0.1Trying 10.0.0.1 ... OpenUser Access VerificationUsername: ciscoPassword:% Authentication failedUsername: sdafPassword:% Authentication failedUsername: dsafPassword:% Authentication failed[Connection to 10.0.0.1 closed by foreign host]R2#这条命令意味着如果radius服务器不可用,则没有办法登录路由器,包括远程和console口----------------------------------------------------------------------------如果把none改成enable,则告诉路由器如果找不到radius就用进入用户模式(打en进入#的那个)的密码来验证:R2#10.0.0.1Trying 10.0.0.1 ... OpenUser Access VerificationUsername: dasf 用户名随便输入Password:这里的用户名和密码是拿去radius验证的Password: 如果找不到radius,就要求在这里输入enable的密码来进行验证,如果路由器没有设置enable 密码,则不能进入路由器,console下登录也是一个原理R1>如果设置成下面这条:则不去radius服务器检查,直接用enable密码认证,如果路由器没有设置enable密码,则不能进入路由器,console下登录也是一个原理R2#10.0.0.1Trying 10.0.0.1 ... OpenUser Access VerificationPassword: 这里不提示输入用户名了,因为无需去radius验证身份--------------------------------------------------------------------------如果把none改成local,则使用路由器本地设置的用户名和密码进入:设置的方法:如果没有设置本地密码,也就不能进入路由器如果设置成下面这条:则说明远程登陆时不经过radius,直接用local用户名和密码认证,包括console口也用local来认证R2#10.0.0.1Trying 10.0.0.1 ... OpenUser Access VerificationUsername: dsafPassword:% Authentication failedUsername: 123Password:cisco1R1>----------------------------------------------------------------------------自定义实例:这里调用上面的one,表示用enable密码来验证(使用aaa后必须要指定使用哪种认证实例,默认是default)这里调用上面的two,表示用本地用户名密码来验证配置好上面后连入console显示:配置好上面后从R2telnet连入vty显示:说明不同实例指定的不同的登录验证方法可以用在不同的访问介质上,比较灵活也可以用:来先让radius认证,不可用后再按照相应的配置进行验证另外,实验结果好像显示:和两条命令没有区别,相反,如果line后不加参数则应用在line console下就需要在登录console时输入line console下设置的密码应用在line vty下就需要在远程telnet登录时输入line vty下设置的密码从>进入#模式的验证设置:为设置前使用enable secret password设置的密码,设置后如果是console口登录的,就用line console 下设置的密码,如果是telnet登录的就用line vty下设置的密码进入用户模式如果开了AAA模式,则以AAA为准,即使console下已经设置了密码并要求输入登录,但是AAA设置里只打了aaa new-model,则进入console还是不用输密码,输入了任何一条aaa authentication login...(非none)命令,登录console和vty都会提示输入相应设置的密码,所以要先设置好各个密码才打authentication 命令,不然可能进不了路由器radius-server host IP key ...可以打多条,按次序为主和备份aaa authentication username-prompt 新的文字aaa authentication password-prompt 新的文字可以把登录时的用户名和密码提示符改成想要的文字,以提高安全性。

AAA认证设置

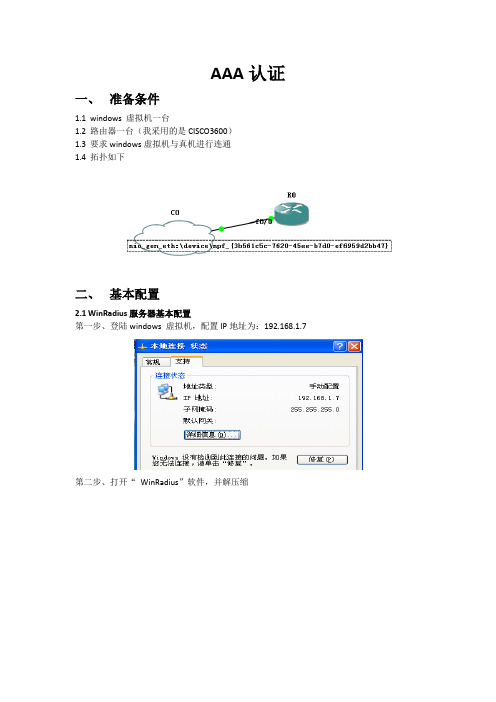

AAA认证一、准备条件1.1windows 虚拟机一台1.2路由器一台(我采用的是CISCO3600)1.3要求windows虚拟机与真机进行连通1.4拓扑如下二、基本配置2.1 WinRadius服务器基本配置第一步、登陆windows 虚拟机,配置IP地址为:192.168.1.7第二步、打开“WinRadius”软件,并解压缩第三步、在解压缩的文件里,打开“”服务,出现如下图所示:“加载账户数据失败”第四步、点击《设置——数据库》出现下图,在点击图中的《自动配置ODBC》第五步、根据上图日志提示:重新启动“WinRadius”服务,服务器启动正常第六步、点击《设置——系统》出现下图,确定认证端口:1812,计费端口:1813第七步、点击《设置——多重密钥》出现下图,其中对于IP[NAS]填写:AAA路由器与交换机的管理地址,采用密钥填写:交换机、路由器与WinRadius服务器之间的认证密钥。

在此,我以路由器192.168.1.1,密钥为123 为例。

最后点击“添加”。

第八步、点击《操作——添加账号》。

此处以用户名:wang ,口令为:wang第九步、查看新增加的账号:wang 《操作——查询——查用户信息》2.2 路由器基本配置首先、对路由器的接口F0/0配置IP地址并激活该端口Router#sh run inter f0/0Building configuration...Current configuration : 96 bytes!interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0duplex autospeed autoendRouter#其次、测试路由器与WinRadius服务器之间的网络是否正常通讯Router#ping 192.168.1.7Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.7, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 4/14/36 ms Router#最后、测试路由器与客户机(telnet该路由器的客户端)能否正常通讯Router#ping 192.168.1.8Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.8, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 4/12/48 msRouter#三、AAA认证配置Router(config)#aaa new-model (启用AAA认证)Router(config)#username xiong password xiong (创建本地用户与口令)aaa authentication login haha group radius local (先进行radius服务器认证,在radius 服务器不可达时,采用本地认证)aaa authentication login hehe none (登陆不进行认证)no radius-server host 192.168.1.7 auth-port 1645 acct-port 1646 (关闭默认的认证、授权端口与审计端口)radius-server host 192.168.1.7 auth-port 1812 acct-port 1813 key 123 (改写通用的认证、授权端口与审计端口,同时配置路由器与radius服务器之间的口令123)Router(config)#line vty 0 4Router(config-line)#login authentication haha (当用户telnet该路由器时,调用认证haha进行认证)Router(config-line)#exitRouter(config)#line con 0Router(config-line)#login authentication hehe (当用户con该路由器时,调用认证heh 进行认证)Router(config-line)#end路由器具体配置如下:Router#sh runBuilding configuration...Current configuration : 720 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname Router!boot-start-markerboot-end-marker!!aaa new-model!aaa authentication login haha group radius localaaa authentication login hehe none!aaa session-id commonmemory-size iomem 5!!ip cef!!username xiong password 0 xiong!!!!interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0duplex autospeed auto!ip http server!radius-server host 192.168.1.7 auth-port 1812 acct-port 1813 key 123 !control-plane!!line con 0login authentication heheline aux 0line vty 0 4login authentication haha!!endRouter#Router#sh runBuilding configuration...Current configuration : 720 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname Router!boot-start-markerboot-end-marker!aaa new-model!!aaa authentication login haha group radius localaaa authentication login hehe none!aaa session-id commonmemory-size iomem 5!!ip cef!username xiong password 0 xiong!interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0duplex autospeed auto!ip http server!radius-server host 192.168.1.7 auth-port 1812 acct-port 1813 key 123 !control-plane!line con 0login authentication heheline aux 0line vty 0 4login authentication haha!!endRouter#四、测试4.1 用客户机telnet该路由器成功(用radius服务器的用户wang进行验证)同时在WinRadius服务器上查看相应的日志4.2 当WinRadius服务器出现异常,我们在用“wang”登陆时,就失败了,同时,只能采用本地账户“xiong”登陆来进行管理该路由器路由器PING不同WinRadius服务器客户机用wang登陆失败采用本地xiong登陆成功五、用密文进行认证Router(config)#enable secret 123456用sh run 查看刚配置的口令enable secret 5 $1$cGdg$Um3fHK8td9KRSKAG.5Lst.把上面记录好的密钥口令保存好,同时要记住它所对应的明文口令在路由器上修改与服务器之间的认证:Router(config)#radius-server host 192.168.1.7 auth-port 1812 acct-port 1813 key $1$cGdg$Um3fHK8td9KRSKAG.5Lst.最后,一样正常登陆采用同样的方式对服务器上用户wang的密码进行更换成密文的口令(只要确定在20个字符以内)。

实验4 AAA的管理和配置

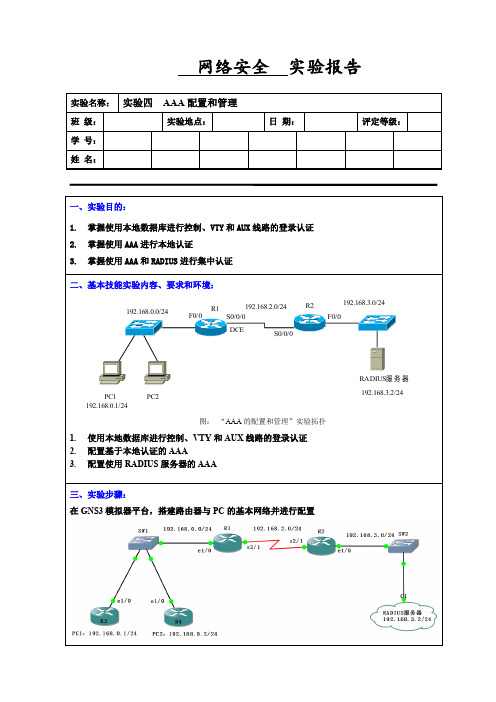

F0/0

RADIUS服 务 器 PC1 192.168.0.1/24 PC2 192.168.3.2/24

图: “AAA 的配置和管理”实验拓扑

1. 2. 3.

使用本地数据库进行控制、VTY 和 AUX 线路的登录认证 配置基于本地认证的 AAA 配置使用 RADIUS 服务器的 AAA

三、实验步骤: 在 GNS3 模拟器平台,搭建路由器与 PC 的基本网络并进行配置

(1)配置路由器接口和配置路由(略) (2)配置主机 PC1(config)#no ip routing PC1 (config)#ip default-gateway 192.168.0.254 PC1 (config)#inter e1/0 PC1 (config-if)#ip add 192.168.0.1 255.255.255.0 PC1 (config-if)#no sh PC2 配置同上 2、使用本地数据库进行控制线路和 VTY 线路的登录认证 (1)配置使用本地数据库进行控制线路的登录认证 R2(config)#username mart secret cisco R2(config)#line console 0 R2(config-line)#login local (2)配置使用本地数据库进行 VTY 线路的登录认证 R2 (config)#line vty 0 4 R2 (config-line)# login local 3、配置基于本地认证的 AAA (1)清除前面的认证配置 (2)为控制访问配置基于本地认证的 AAA R2(config)#username mart privilege 15 secret cisco R2(config)#aaa new-model R2(config)#aaa authentication login default local none (3)为 VTY 访问配置基于本地认证的 AAA R2(config)#aaa authentication login MART local R2 (config)#line vty 0 4 R2 (config-line)#login authentication MART (4)测试 4、配置使用 RADIUS 服务器的 AAA (1)清除前面的认证配置 (2) 在 VMware 虚拟机下安装 Windows 2003 Server 系统, 安装配置 RADIUS 服务器并测试 (详 细配置参照 ACS 安装教程) (3) 在 GNS3 模拟器与 VMware 中 Windows 2003 Server 网卡进行关联, 两者能够相互通信 (详 细配置参照 GNS3+VMware 配置教程) (4)在路由器上配置 AAA 、访问 RADIUS 服务器并测试 R2(config)#aaa new-model R2(config)#aaa authentication login default group radius local R2(config)#aaa authorization network default group radius R2(config)#radius-server host 192.168.3.2 auth-port 1645 acct-port 1646 key cisco

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.1 验证、授权和记费(AAA)1.1.1 AAA概述AAA·ÄÉölа֤£¨Authentication£¦lÉÚǨ£¨Authorization£¦l»Å«Ð£¨Accounting£¦Quidway Series Router Quidway Series RouterAAA Serverª½µØɵÎÖAAAɸÓ«þÍñŶɵÎÖAAA验证(Authentication):验证用户身份。

授权(Authorization) :授权用户可以使用哪些服务。

计费(Accounting):记录用户使用网络资源的情况,对用户进行计费。

实现AAA功能可以在本地进行,也可以由AAA服务器在远程进行。

计费功能由于占用系统资源大通常都使用AAA服务器实现。

对于用户数量大的情况,验证和授权也应该使用AAA服务器。

AAA服务器与网络设备的通信有标准的协议,目前比较流行的是RADIUS协议。

1.1.2 提供AAA 支持的服务 Ë®¸¦AAA Ö§³ÖµÃ«þÍñQuidway Series RouterQuidway Series Router Quidway Series RouterEXEC Ô¶³Ëȯª·FTP Client PPPPPP :PPP 的PAP 、CHAP 验证的用户。

EXEC :指通过telnet 登陆到路由器,以及通过各种方式(如console 口,aux 口等)进入到路由器进行配置的操作。

FTP :通过ftp 登陆到路由器的用户。

1.1.3 验证与授权а֤ÓëÉÚǨа֤ÉÚǨÓº§Âû¡¢¾ÚÀîа֤PPPµÃCHAPаֶ֤¼Ï¹ÄÁëÇÎÖ¤«þÍñ¿Ï̺عò¹ÄÁëʳµ¿ÉòÏÔ1、验证用户名、口令验证:包括PPP的PAP验证、PPP的CHAP验证、EXEC用户验证、FTP用户验证。

拨号的PPP用户可以进行主叫号码验证。

2、授权服务类型授权:对一个用户授权提供的服务。

可以是PPP、EXEC、FTP中的一种或几种。

回呼号码:对PPP回呼用户可以设定回呼号码。

隧道属性:配置L2TP的隧道属性。

验证、授权可以在本地进行,也可以在RADISU服务器进行。

但对一个用户的验证和授权使用相同的方法,即或者验证、授权均在本地进行,或者均使用RADIUS 服务器。

1.1.4 计费及AAA使用特别提醒ðË®Ïлūл©AAAɸÓÂËتl»ÆÁ»Óº§É¸Ó¬ÉÔ´Æ°¾ölÖºÃÜɸÓÂAAA«þÍñŶ¼øϻūÐl¶ÔÓÚ¼øÏÀÊа֤µÃÓº§ÇªÉ¡¶»Ò§¼øϻūÐlÇç¸û²ºÎ£Ìû»Å«ÐÒº¶¨Ô¾ÄäÖÂÇçÎÁÂüÀèaaa accounting-scheme optional首次使用AAA,经常发生配置了用户而验证不通过的情况。

这实际上是由于没有学会灵活使用aaa accounting-scheme optional的原因。

其实这种情况不是验证不通过,而是计费失败,切断了用户。

因为开始使用的时候启用AAA,这时缺省使用本地验证。

而本地验证也是需要计费的,由于没有配置RADIUS服务器,造成计费失败,而因为没有配置aaaaccounting-scheme optional,在计费失败时的处理就是断开用户,因此用户不能成功上网。

aaa accounting-scheme optional的作用是在计费失败时允许用户继续使用网络。

因此在只验证不计费的情况下,一定要注意配置aaa accounting-schemeoptional命令。

1.1.5 AAA基本配置命令AAAº·ª½ÄäÖÂÂüÀîlÄäÖÂÂüÀîèaaa-enableèaaa accounting-scheme optionalèaaa authentication-scheme login{ default| methods-list}{ method1[ method2 ...] }èaaa authentication-scheme ppp{ default| methods-list}{ method1} [ method2 ...]l«¼«¨ª³è5ÖÓÏϧ¬°¹Î£¹radius¡¢local¡¢none¡¢radius local¡¢radius noneaaa-enable:启用AAA。

aaa accounting-scheme optional:计费处理选项。

aaa authentication-scheme login{ default| methods-list} { method1[ method2 ... ] }aaa authentication-scheme ppp{ default| methods-list} { method1}[ method2 ... ]配置login的验证方法表和ppp的验证方法表,方法表的名字可以是default也可以自己取。

缺省方法表的缺省方法为本地验证。

验证方法有三种:radius、local、none。

配置多种方法时,前面的方法失败则使用后面的方法,这里说的失败不是验证失败,而是验证不能成功进行,比如与RADIUS服务器通信失败,因此只有RADIUS方法才可能有失败的情况。

所以只有5种有意义的方法组合:后面的方法有5种有效组合:radius、local、none、radius local、radius none。

方法表的概念:login只能配置一个方法表,配置了方法表即自动应用到所有需要AAA的FTP用户、EXEC用户。

PPP可以配置多个方法表,特定的接口使用哪个方法表还需要将这个方法表应用到接口上。

即在接口上配置ppp authentication-mode { chap | pap } [ callin ][ scheme { default | name-list } ],缺省使用default方法表。

1.1.6 本地用户数据库 ª½µØÓº§Éý½Ý¾âª½µØÓº§Éý½Ý¾âÓº§ÂûÓº§¾ÚÀîÉÚǨ«þÍñÖ¶¼Ï¹ÄÁëºØ¹ò¹ÄÁëFTP ÉÚǨþÁ»Î¸ØÂüÀîLocal-userDisplay aaa userÓû§Êý¾Ý使用本地验证、授权需要在路由器上维护用户数据库。