基于状态转移相似性的P2P僵尸网络检测方法

国家科技进步奖提名材料公示

国家科技进步奖提名材料公示一、项目名称高级持续性威胁(APT)攻击检测关键技术及应用二、提名者中国科学院三、提名意见有组织的高级持续性威胁(APT)攻击已对国家安全、社会经济稳定造成严重影响,对传统的网络空间安全防御体系形成了严重威胁。

该项目针对APT攻击的技术对抗难题,历经十多年的关键技术研发,形成了一套以基于硬件模拟软件深度分析技术为核心的APT攻击检测关键技术和产品体系,实现了高透明、细粒度的软件深度分析能力,解决了传统安全产品面临的检测系统与被检测目标同系统平台技术竞争难题;提出了漏洞利用攻击检测、基于数据流的攻击特征提取、协议逆向追踪与僵尸网络溯源等技术与方法,有效解决了类攻击代码识别、动态生成代码提取等难题。

基于动态分析基础引擎,研制了金刚软件智能分析系统、高级持续性威胁检测系统、天眼新一代威胁感知系统等系列产品,提升了APT攻击的检测防御能力。

项目研制的产品已广泛应用在通信、金融、能源等国家关键信息基础设施,工信部等国家部委,军队、公安等国家安全部门,百度、中船、航天等大型企业应用和专业机构。

近三年新增产值11.56亿元;项目成果还为APEC会议、“一带一路”国际合作高峰论坛等重大活动提供安全保障;在海莲花、蓝宝菇等重大APT攻击事件的发现与处置过程中发挥重要作用。

项目所取得的成绩多次获得主管部门和国家领导人的肯定和嘉奖,取得了显著的经济效益和社会效益。

项目部分成果分别获得2018年度中国通信学会科学技术一等奖和2017年北京市科学技术二等奖。

提名该项目为国家科学技术进步奖二等奖。

四、项目简介该项目属于计算机信息技术领域。

网络空间安全是关乎国家安全、社会稳定、百姓利益的重大战略问题。

《国家中长期科学和技术发展规划纲要(2006-2020)》将网络空间安全技术列为重点发展的关键技术方向。

高级持续性威胁(APT)攻击以强大的、有组织的技术力量作支撑,以特定的高价值任务为目标,攻击破坏性强,对抗能力高,是当前网络空间安全的重要威胁。

一种新型的P2P僵尸网络检测模型

一种新型的P2P僵尸网络检测模型摘要:僵尸网络已经给当前的计算机网络安全带来严重的安全威胁,特别是僵尸网络在融合对等网络作为通信技术之后,僵尸网络大大提高了其生存能力,为有效降低采用P2P技术的僵尸网络带来的安全威胁,如何有效检测出基于P2P技术的僵尸网络成为一个热点。

针对这种现状提出了一种基于P2P技术的Botnet检测模型。

关键词:僵尸网络;检测模型;对等网络;模糊逻辑0引言僵尸网络是一个由大量被感染了僵尸程序的主机所构成的重叠网络。

攻击者借助各种手段使得主机感染僵尸程序,比如缓冲区溢出攻击、电子邮件、钓鱼网站等。

感染了僵尸程序的主机通过各种组网协议构成僵尸网络。

根据僵尸网络的组网协议分类,僵尸网络可分为集中控制的僵尸网络,基于P2P技术的僵尸网络。

其中前者又分IRC 僵尸网络和HTTP僵尸网络,相应的有Rbot、Zeus等。

而基于P2P 技术的僵尸网络又分为非结构化的僵尸网络、结构化僵尸网络、层次化的僵尸网络,相应的有Sinit、Phatbot、Storm等。

本文主要讨论后者即基于P2P技术的僵尸网络检测,当前常见的检测方法有两大类:一种是基于流量分析的方法,一种基于异常行为的检测方法。

1僵尸网络的特征僵尸网络的组网以及攻击时都会有大量特征存在。

特征一:文献指出僵尸网络会产生大量异常报文。

首先在僵尸主机通过引导结点加入网络时,由于引导结点的动态波动性,造成部分引导结点的IP失效,所以网络中会出现大量的ARP报文,其次如果目的节点最终不可到达还会有ICMP报文大量出现,最后僵尸主机在加入网络进行攻击时,会发送大量的恶意邮件,会造成大量SMTP报文的出现;特征二:感染的结点具有相似的特征。

加入网络的僵尸主机接受的是相同的任务命令,在攻击时也会表现出一些共同的特征,因此,也会造成通信数据具有相同的特点。

2僵尸网络的检测模型僵尸网络的特征为检测僵尸网络带来部分依据,然而这些特征很难精确地去检测,因此,结合模糊逻辑的相关理论,提出了一种新型的僵尸网络检测模型RLDB。

名词解释-僵尸网络

僵尸网络僵尸网络Botnet僵尸网络是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序),从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。

在Botnet的概念中有这样几个关键词。

“bot程序”是robot的缩写,是指实现恶意控制功能的程序代码;“僵尸计算机”就是被植入bot的计算机;“控制服务器(Control Server)”是指控制和通信的中心服务器,在基于IRC(因特网中继聊天)协议进行控制的Botnet中,就是指提供IRC聊天服务的服务器。

Botnet首先是一个可控制的网络,这个网络并不是指物理意义上具有拓扑结构的网络,它具有一定的分布性,随着bot程序的不断传播而不断有新位置的僵尸计算机添加到这个网络中来。

其次,这个网络是采用了一定的恶意传播手段形成的,例如主动漏洞攻击,邮件病毒等各种病毒与蠕虫的传播手段,都可以用来进行Botnet的传播,从这个意义上讲,恶意程序bot也是一种病毒或蠕虫。

最后一点,也是Botnet的最主要的特点,就是可以一对多地执行相同的恶意行为,比如可以同时对某目标网站进行分布式拒绝服务(DDos)攻击,同时发送大量的垃圾邮件等,而正是这种一对多的控制关系,使得攻击者能够以极低的代价高效地控制大量的资源为其服务,这也是Botnet攻击模式近年来受到黑客青睐的根本原因。

在执行恶意行为的时候,Botnet充当了一个攻击平台的角色,这也就使得Botnet不同于简单的病毒和蠕虫,也与通常意义的木马有所不同。

僵尸网络是互联网上受到黑客集中控制的一群计算机,往往被黑客用来发起大规模的网络攻击,如分布式拒绝服务攻击(DDoS)、海量垃圾邮件等,同时黑客控制的这些计算机所保存的信息,譬如银行帐户的密码与社会安全号码等也都可被黑客随意“取用”。

因此,不论是对网络安全运行还是用户数据安全的保护来说,僵尸网络都是极具威胁的隐患。

僵尸网络的威胁也因此成为目前一个国际上十分关注的问题。

基于P2P僵尸主机网络行为的检测与监控方案设计

5 6. 9% l 1 J

.

所 在位置 . 对 于这 种基 于客 户 端一 服务 器 架构 的 僵 尸 网络 来说 , 容 易被 跟踪 、 检 测 和反 制 , 当该 僵

已成 为影响互联 网安全 的重要 因素 .

1 相 关 研 究

僵尸 网络 的命 令 与通 信 机 制 通 过 多 年 的 演

变 逐渐形 成 了 3种形 式 : ( 1 ) 基于 I R C协 议 的僵

尸 网络 ; ( 2 ) 基于 H q ' T P 、 D N S协 议 的 僵 尸 网 络 ; ( 3 ) 基于P 2 P协议 的僵 尸 网络 . 基于 I R C协 议 和 H 1 T r P协 议 的僵 尸 网 络 在

破坏, 因此基 于 P 2 P协议 的僵 尸 网络较 前两种 僵 尸 网络更 具 隐蔽性 和抗 打击 性 .

由僵尸 网络而 引发 的在 网络失 窃 、 发 动

拒绝 服务式 攻击 和发 送 大量 的垃 圾 邮件等 方 面 , 对政府 部 门 、 商业 机 构 以及 普通 用 户 造成 了严 重 危害 , 甚 至给 国家 信息安全 带来 极大 的威 胁 , 目前

[ 作者简介] 樊郁徽 ( 1 9 7 6一) , 男, 安徽 淮南人 , 讲师, 硕士 , 主要从事计算机 网络安全方面的研究

9 9

目前 针对 基 于 P 2 P协 议 僵 尸 网络 的检 测 方

法 主要有 两种 形 式 : 一 种 采 用 离线 检 测方 式 , 通

僵尸网络 (最终版)

DNS 反应行为分析

进程的 DNS 反应行为: 指的是进程进行DNS 查询活动以及对查询结果的反应事件构 成的事件序列,其中反应事件指的是使用 DNS查询中涉及的 IP地址尝试建立连接的行为及结果。

召集与保护

召集:僵尸网络客户端首次发起与僵尸命令与控制(Command and Control,

C&C)服务器联系。主要目的是让傀儡牧人知道其已经加入僵尸网络。

通信:不同的僵尸网络采用不同的网络协议来构建C&C信道

协议

➢ IRCP (Internet Relay Chat Protocol,因特网中继聊天); ➢ HTTP(HyperText Transfer Protocol,超文本传输协议); ➢ P2P(peer-to-peer)。

僵尸网络的保护措施:

对抗反病毒模块:保护新僵尸机以防被删除。

例子:半分布式P2P僵尸网络

从半分布式 P2P 僵尸程序(bot 程序)植入受控主机,到组建成完整的半分布式 P2P Botnet,共经过了以下几个阶段:

僵尸网络命令与控制机制

自身安全性

• 隐蔽性和匿名性 • 加密机制 • 认证机制 • 网络发现机制

记录时间间隔T内待检测 进程的DNS反应行为

提取特征值H(Sd)和rate

用训练得到的分类器 进行检测

判断是否为僵尸进程

检测过程

图 DNS反应检测流程图

僵尸程序检测算法

僵尸程序数据收集

序号 Bot1 Bot2 Bot3 Bot4 Bot5 Bot6 Bot7 Bot8

P2P僵尸网络的检测方法

S a a d 等 提 出一种 基于 网络 行为分 析和 机 器学 习技

术的 P 2 P僵尸 网络 检 测方 法 。该方 法通 过从 网络流 和

_ 2 0 1 3 墓

通 信模 式 中提 取 1 7种 特 征 建 立特 征 组 来 区分僵 尸 网 络 c&c、非 P 2 P流量 和 正常 P 2 P流 i l l 量 为 了满足 新奇 检测 ( 检测未知僵尸网络 ) 和 在 线 检 测 ,使 用 1 0倍

利 用这些 特征 来判 断 网络流 量 中是 否存 在 P 2 P僵 尸流

量

H o I Z 等通过 对病 毒 的二进 制代码 进 行反 汇编来 剖 析P 2 P 僵 尸病 毒 的传 播机 制 、恶 意行 为 、控制 信道 加 密方 式 等 特 点 从 而 实 现 了对 P 2 P 僵 尸 网 络 的跟 踪 、

M ∞ e术 学

P U 。

技

¨术

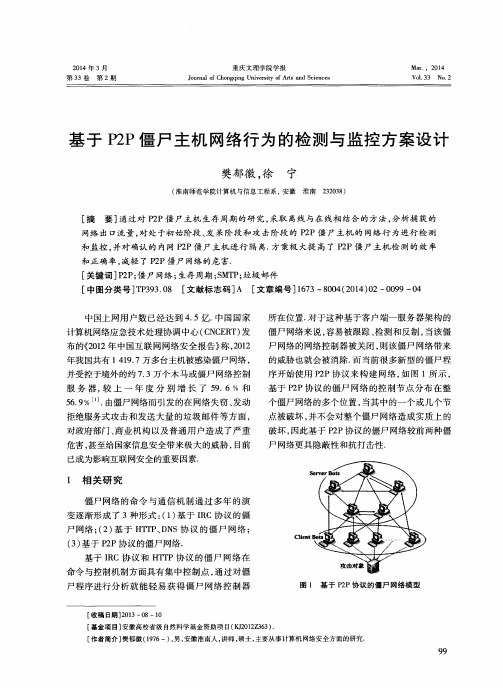

僵尸 网络 主要 包括僵 尸主控 者 ( B o t ma s t e r ) 、僵尸 主机 、命令 与控 制 ( C o m m a n d a n d C o n t r o l , C & C ) 网

络 等 三 部分 。P 2 P僵 尸 网络 的 结构 如 图 1所 示 。 由此 可 见 ,P 2 P僵 尸 网络 没 有 中心节 点 对 等 节点 之 间通 过P 2 P协 议 进 行连 接 从 而 在 网络 拓扑 上继 承 了 P 2 P

术 : 支 持 向量机 ( S u p p o r t V e c t o r Ma c h i n e ,S V M) 、人 工 神经 网络 ( A r t i f i c i a I N e u r a N l e t wo r k ,A N N ) 、近邻 分 类器 ( N e a r e s t N e i g h b o r s C l a s s i f i e r .N N C) 高 斯分 类器 ( G a u s s i a n -B a s e d Cl a s s i f i e r ,G B C) 和 朴素 贝 叶斯 分类器 ( N a i v e s B a y e s C l a s s i f i e r ,N B C) 。最后 ,使 用 4

僵尸网络 (最终版)

集中式

IRC僵尸网络 HTTP僵尸网络 自定义协议僵尸网络

分布式

结构化 P2P 僵尸网络 无结构 P2P 僵尸网络 层次化僵尸网络

Sodot,Agodot,GT-Bot,Rbot Rustock,Clickbot,Naz,Conficker,Torpig MegaD, Mariposa

Phatbot Sinit, Nugache Koobface, Storm, Waledac

检测

基于 DNS 查询的 Bot 检测

Bot的两种本质特征: • Bot为自动运行的程序,不需要人类行为的驱使 • 无论是采用何种协议结构,Bot通过域名系统查询相

应的C&C(命令与控制模块)僵尸网络服务器地址并连 接通信,是 Botnet的核心。

两阶段检测框架

人机交互监控 (键盘/鼠标事件)

发展

僵尸网络的发展历程可以概括为五个阶段: • 以IRC协议为代表的开创阶段; • 以HTTP协议、简单P2P协议和Fast-flux技术为代表的

发展阶段; • 以Domain Flux、URLFlux、Hybrid P2P协议为代表的对

抗阶段; • 以智能手机僵尸网络为代表的融合阶段; • 以攻击物理隔离内网的僵尸网络为代表的广泛攻击

IRC僵尸网络

IRC 僵尸网络采用 已知明文协议,在端口 和通信内容等方面具 有比较明显的特征;而 且 IRC 协议在网络流 量中的比例很小,便于 监测和分析.

HTTP僵尸网络

使用 HTTP 协议构建僵尸网络使得僵尸网络控制 流量淹没在大量的互联网 Web 通信中,使得僵尸网 络活动更难以被检测,控制信息可以绕过防火墙。

人 机

交

互

分

网络连接监控

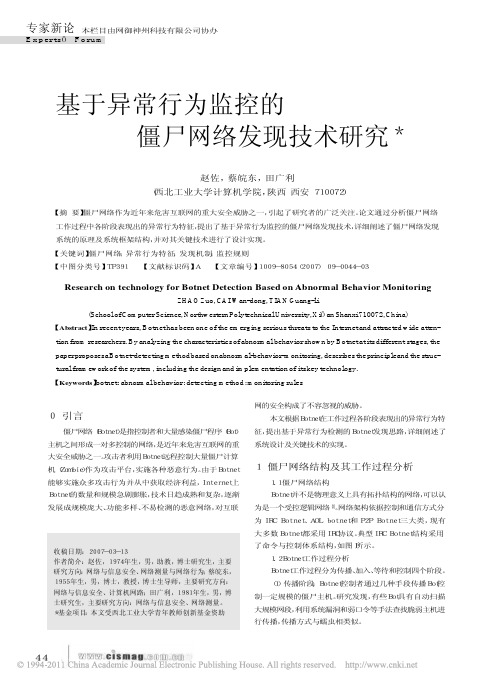

基于异常行为监控的僵尸网络发现技术研究

专家新论本栏目由网御神州科技有限公司协办44赵佐,蔡皖东,田广利(西北工业大学计算机学院,陕西 西安 710072)【摘 要】僵尸网络作为近年来危害互联网的重大安全威胁之一,引起了研究者的广泛关注。

论文通过分析僵尸网络工作过程中各阶段表现出的异常行为特征,提出了基于异常行为监控的僵尸网络发现技术,详细阐述了僵尸网络发现系统的原理及系统框架结构,并对其关键技术进行了设计实现。

【关键词】僵尸网络;异常行为特征;发现机制;监控规则【中图分类号】TP391 【文献标识码】A 【文章编号】1009-8054(2007) 09-0044-03Research on technology for Botnet Detection Based on Abnormal Behavior M onitoringZ H A O Z u o , C A I W a n -d o n g , T I A N G u a n g -l i(S c h o o l o f C o m p u t e r S c i e n c e , N o r t h w e s t e r n P o l y t e c h n i c a l U n i v e r s i t y , X i Õa n S h a n x i 710072, C h i n a )【Abstract 】I n r e c e n t y e a r s , B o t n e t h a s b e e n o n e o f t h e e m e rg i n g s e r i o u s th r e a t s t o t h e I n t e r n e t a n d a t t r a c t e d w i d e a t t e n -t i o n f r o m r e s e a r c h e r s . B y a n a l y z i n g t h e c h a r a c t e r i s t i c s o f a b n o r m a l b e h a v i o r s h o w n b y B o t n e t a t i t s d i f f e r e n t s t a g e s , t h e p a p e r p r o p o s e s a B o t n e t -d e t e c t i n g m e t h o d b a s e d o n a b n o r m a l -b e h a v i o r -m o n i t o r i n g , d e s c r i b e s t h e p r i n c i p l e a n d t h e s t r u c -t u r a l f r a m e w o r k o f t h e s y s t e m , i n c l u d i n g t h e d e s i g n a n d i m p l e m e n t a t i o n o f i t s k e y t e c h n o l o g y .【Keywords 】b o t n e t ; a b n o r m a l b e h a v i o r ; d e t e c t i n g m e t h o d ; m o n i t o r i n g r u l e s基于异常行为监控的 僵尸网络发现技术研究*0 引言僵尸网络(Botnet)是指控制者和大量感染僵尸程序(Bot)主机之间形成一对多控制的网络,是近年来危害互联网的重大安全威胁之一。

关于僵尸网络

僵尸网络是怎样形成的?僵尸网络并不是一个特定的安全攻击事件,而是攻击者手中的一个攻击平台。

利用这个攻击平台,攻击者可以实施各种各样的破坏行为,比如DDoS攻击、传播垃圾邮件等,并且使这些破坏行为比传统的实施方法危害更大、更难防范。

比如,传统的蠕虫不能“回收成果”,也即,蠕虫的释放者通常不知道蠕虫代码成功入侵了哪些计算机,也不能从释放蠕虫的行为中给自己带来直接的利益。

但是攻击者让蠕虫携带僵尸程序(Bot),就不但可以“回收”蠕虫蔓延的成果,还可以对感染蠕虫的计算机集中进行远程控制。

通过僵尸网络实施这些攻击行为,简化了攻击步骤,提高了攻击效率,而且更易于隐藏身份。

僵尸网络的控制者可以从攻击中获得经济利益,这是僵尸网络日益发展的重要原动力。

简单地说,僵尸网络是指攻击者利用互联网上的计算机秘密建立的、可被集中控制的计算机群。

它涉及到以下有关具体概念。

Bot: “RoBot”(机器人)的简写,是秘密运行在被控制计算机中、可以接收预定义的命令和执行预定义的功能,具有一定人工智能的程序,本文称之为“僵尸程序”。

Bot的本质是一个网络客户端程序,它会主动连接到服务器读取控制指令,按照指令执行相应的代码。

Zombie: Zombie经常被与Bot混为一谈,但严格地说,它们是不同的概念。

Bot是一个程序,而Zombie是被植入了Bot程序的计算机,称之为“僵尸计算机”。

含有Bot或其他可以远程控制程序的计算机都可以叫Zombie。

IRC Bot: 利用IRC协议进行通信和控制的Bot。

通常,IRC Bot连接预定义的服务器,加入到预定义的频道(Channel)中,接收经过认证的控制者的命令,执行相应的动作。

运用IRC协议实现Bot、服务器和控制者之间的通信和控制具有很多优势,所以目前绝大多数Bot属于IRC Bot。

当然,采用其他协议甚至自定义的协议也可以实现Bot。

Command&Control Server: 可以形象地将IRC Bot连接的IRC服务器称为命令&控制服务器,简写为C&C S,因为控制者通过该服务器发送命令,进行控制。

3-僵尸网络原理与检测技术ppt课件

攻击者

僵尸主机

僵尸主机 僵尸网络

僵尸主机

被攻击服务器

12

p2p僵尸网络没有固定服务器做主机,分散式主机。 P2P僵尸网络或者使用已存在的P2P协议,或者使用自定

义的 P2P协议存在只充当服务器角色的僵尸网络控制器 ,而是由 僵尸程序同时承担客户端和服务器的双重角色。每个僵尸 主机(节点)接受攻击者的命令时扮演的是客户端角色。同 时 ,它把接收到的命令传播到其它节点,这时扮演的是服 务端角色。

量垃圾邮件等,同时黑客控制的这些计算机所保存的信息,譬如银行

帐户的密码与社会安全号码等也都可被黑客随意“取用”。因此,不

论是对网络安全运行还是用户数据安全的保护来说,僵尸网络都是极

具威胁的隐患。僵尸网络的威胁也因此成为目前一个国际上十分关注

的问题。然而,发现一个僵尸网络是非常困难的,因为黑客通常远程、

件病毒等各种病毒与蠕虫的传播手段,都可以用来进行Botnet的传播,从这

个意义上讲,恶意程序bot也是一种病毒或蠕虫。

最后

也是Botnet的最主要的特点,就是可以一对多地执行相同的恶意行为,

比如可以同时对某目标网站进行分布式拒绝服务(DDos)攻击,同时发送大

量的垃圾邮件等,而正是这种一对多的控制关系,使得攻击者能够以极低的

根据互联网公开资料整理-曾剑平

1

一、定义 二、网络特点 三、出现原因 四、发展历程 五、工作原理 六、网络危害形式 七、案例分析

2

中文名称:僵尸网络 英文名称:botnet 定 义:通过各种手段在大量计算机

中植入特定的恶意程序,使控制者能够 通过相对集中的若干计算机直接向大量 计算机发送指令的攻击网络。攻击者通 常利用这样大规模的僵尸网络实施各种 其他攻击活动。

什么是僵尸网络?

什么是僵⼫⽹络?1.定义ddos僵⼫⽹络 僵⼫⽹络是指已被恶意软件感染并受到恶意⾏为者控制的⼀组计算机。

僵⼫⽹络⼀词是机器⼈和⽹络⼀词的组合,每个受感染的设备都称为bot。

僵⼫⽹络可以设计为完成⾮法或恶意任务,包括发送垃圾邮件,窃取数据,勒索软件,欺诈性点击⼴告或分布式拒绝服务(DDoS)攻击。

虽然某些恶意软件(例如勒索软件)将直接对设备所有者产⽣影响,但DDoS僵⼫⽹络恶意软件可能具有不同级别的可见性。

某些恶意软件旨在完全控制设备,⽽其他恶意软件则作为后台进程静默运⾏,同时静默等待攻击者或“机器⼈牧民”发出指令。

⾃我传播的僵⼫⽹络通过各种不同的渠道招募其他僵⼫⽹络。

感染途径包括利⽤⽹站漏洞,特洛伊⽊马恶意软件和破解弱认证以获取远程访问。

⼀旦获得访问权限,所有这些感染⽅法都会在⽬标设备上安装恶意软件,从⽽允许僵⼫⽹络操作员进⾏远程控制。

⼀旦设备被感染,它可能会通过在周围⽹络中募集其他硬件设备来尝试⾃我传播僵⼫⽹络恶意软件。

虽然⽆法确定特定僵⼫⽹络中确切的僵⼫程序数⽬,但对复杂僵⼫⽹络中僵⼫程序总数的估计范围从数千到⼀百万以上不等。

2.为什么创建僵⼫⽹络? 使⽤僵⼫⽹络的原因从激进主义到国家⽀持的破坏,其中许多攻击都是为了牟利⽽进⾏的。

在线租⽤僵⼫⽹络服务相对便宜,尤其是与它们可能造成的损失有关。

创建僵⼫⽹络的障碍也很低,不⾜以使其对某些软件开发⼈员来说是⼀笔可观的收⼊,特别是在法规和执法受到限制的地理位置。

这种结合导致在线服务激增,提供了“按需出租”功能。

3.僵⼫⽹络如何控制? 僵⼫⽹络的核⼼特征是能够从僵⼫⽹络中接收更新的指令的能⼒。

与⽹络中每个漫游器进⾏通信的能⼒使攻击者可以更改攻击媒介,更改⽬标IP地址,终⽌攻击以及其他⾃定义操作。

僵⼫⽹络的设计各不相同,但控制结构可以分为两⼤类: 客户端/服务器僵⼫⽹络模型: 在客户机/服务器模型模仿传统远程⼯作站的⼯作流,其中每个单独的机器连接到集中式服务器(或少数集中式服务器),以便访问信息。

浅谈僵尸网络

浅谈僵尸网络僵尸网络是攻击者利用互联网上的计算机秘密建立的、可被集中控制的计算机群体。

僵尸网络对互联网络的危害很大,主要危害有分布式拒绝服务攻击、发送垃圾邮件、蠕虫释放、控制系统资源、窃取私密、为跳板,实施二次攻击。

标签:僵尸网络Bot .Botnet计算机日益成为人们日常生活中不可或缺的一部分,电子邮件、即时通信、网络娱乐、网络游戏、网上银行、网上炒股、远程教育、网上购物、网上求职等,逐步成为人们的日常活动。

在这种形式下,任何基于互联网的破坏行为都会给网络应用造成连锁反应的损失。

僵尸网络是在传统恶意代码形态包括网络蠕虫、计算机病毒、特洛伊木马和后门工具的基础上进化而来的,并通过相互融合发展而成的目前最为复杂的攻击方式之一。

由于僵尸网络为攻击者提供了更为隐匿、灵活且高效的一对多控制机制,越来越受到攻击者的重视,目前已成为因特网最为严重的威胁之一。

利用僵尸网络,攻击者可以控制成千上万台主机对目标主机发起分布式拒绝服务攻击,发送大量垃圾邮件,从受控主机上窃取敏感信息或者进行点击欺诈等非法活动以牟取经济利益。

1 僵尸网络的定义僵尸网络是指攻击者利用互联网上的计算机秘密建立的、可被集中控制的计算机群体。

它涉及到以下有关具体概念。

1.1 Bot:“RoBot”(机器人)的简写,是“BotMaster”(攻击者)通过某种方式植入计算机中,具有一定人工智能的恶意程序,用于执行预定义的功能,本文称这为“僵尸程序”。

Bot的本质是一个被攻击者改造过的网络客户端程序,它会主动连接到服务器读取控制指令,按照指令执行相应的代码。

1.2 Zombie:Zombie是被植入了Bot程序的计算机,称之为“僵尸计算机”。

含有Bot或其他可以远程控制程序的计算机都可以叫Zombie。

1.3 Command&Control Server:命令与控制服务器,简写为C&C S,攻击者可以通过该服务器将僵尸网络中所有Bot连接在一起从而方便地进行控制和攻击,比如基于IRC协议实现的僵尸网络的命令与控制服务器为IRC服务器。

僵尸网络(Botnet)的检测方法

僵尸网络在传播和准备发起攻击之前,都会有一些异常的行为,如发送大量的DNS查询(Botnet倾向于使用动态DNS定位C&C服务器,提高系统的健壮性和可用性)、发送大量的连接请求等等。

综上所述,可供统计的一些异常行为包括:IRC服务器隐藏信息、长时间发呆(平均回话时长3.5小时)、昵称的规律性、扫描、频繁发送大量数据包(每个客户端每秒至少发生 5~10个包)、大量陌生的DNS查询、发送攻击流量、发送垃圾邮件、同时打开大量端口、传输层流特征(flows-per-address(fpa), packets-per-flow(ppf) and bytes-per-packet(bpp) )、包大小(包大小的中值≤100Bytes)、特定的端口号(6667, 6668, 6669, 7000, 7514)

这方面的研究有很多,其中一个主要的理论分支称为 “告警焊接”, 例如把类似的告警事件放在同一个标签下。最基本的目标就是减少日志,在大多数系统中,要么是基于多事件归因于一个单一的威胁,要么是提供一个针对一个单一的目标的经过整理的通用事件集的视图,我们引入了“证据追踪”的方法通过分析感染过程的通信序列来识别成功的Bot 感染,称为会话关联策略。在这个策略中, Bot 感染过程可以建模成感染主机与外部实体间一个松散顺序的通讯流。特别是所有Bot都共享同样的发生在感染周期的活动集:目标扫描、感染漏洞、二进制文件下载并执行、C&C频道建立、向外地扫描。不必假设所有这些事件都是必须的,也没有要求这些每个事件都被检测到。系统收集每个内部主机的事件踪迹找到一个满足我们对bot 检测要求的合并序列的门限。

Binkley等人提出了一个基于TCP扫描权重(TCP work weight)的启发式异常检测算法以检测IRC僵尸网络控制通信, w=(Ss+Fs+Rr)/Tsr

基于命令语法结构特征的IRC僵尸网络频道检测方法

基于命令语法结构特征的IRC僵尸网络频道检测方法闫健恩1李欣2 许海燕1张宏莉1张兆心1(1.哈尔滨工业大学计算机科学与技术学院,哈尔滨150001;2.国家计算机网络应急技术处理协调中心,北京100010)摘要:僵尸频道是基于Int ernet I沁layCha t(IRC)协议僵尸网络传递控制命令,操纵整个网络的主要途径。

针对I R C僵尸网络频道检测问题,通过分析僵尸网络控制命令的语法结构特征,提出了一种利用控制命令检测僵尸网络频道的方法。

使用可信系数描述频道中的字符串为僵尸网络控制命令的可能性,结合可信系数并借鉴Threshold R an d om wal k(TR w)算法,加快僵尸网络频道检测速度。

实验表明,方法对控制命令的识别较高,频道检测速度提高明显。

关键词:僵尸网络;命令语法结构;T R W中图分类号:TP393文献标识码:AA D etecti on Method o f IRCB ot n e tC&C Based on the Instruction SyntaxyA N J泌以P nl LJ Xin XU H aiyn刀1ZHANG Ho竹gZil ZHANG Z^口ozi”1 (1.School of Computer Science and Technology,Harbin Institute of Technology,Harbin l50001,China 2.The Natjona】ComPuter network Emergency Response“jchnicalTeam Coordination Center of China,Bei ji ng,100029,Ch in a)Abstract:It is ma in w ay that co n t ro l and commu ni ca ti on channel tr an sf e rs c on tr01 instruc—tions for controlling Internet Relay Chat(IRC)Botnet.Througll analysis of the s y n t a x charac—teristics of the co n tr o l li n g ins tr uc ti on s,t hi s paper provides m et h o d of d e t ec t in g t he c h an n e l by the instructions.Defining cr ed it a bl e c oe ff ic ie nt describes th e p oss ib ili ty tha t s e n t e n c e in chan—nel w ou l d be Botnet co nt r o ll l ng instruction.Exte n de d T hr es ho ld Ra nd om Walk algori thm c om—b in e d wit h t he c r ed i ta bl e c oef“cie nt is proposed an d a c c el e ra t e s t h e de t e ct i on p ro ce du re.t h e ex一基金项目:国家科技支撑计划资助项目(2012BA H45801);国家自然科学基金资助项目(61l00189,61 370215,61370211);国家信息安全计划资助项目(201 4A085)。

博士生开题报告_李书豪_DOC

开题报告混合结构僵尸网络构建及评估李书豪中科院计算所二零一一年四月一、开展本课题研究的意义当今世界,互联网(Internet)已经深入到人类活动的很多方面,其影响力越来越大,网络安全问题也接踵而来。

对于处于互联网高速发展时期的中国,三网融合不断推进和手机用户快速增长给中国互联网发展增添了新的动力和机遇,同时也使网络信息安全面临新的问题和挑战。

其中,僵尸网络(Botnet)给网络信息安全带来了巨大威胁和严重危害,而且程度不断加深,因此受到了工业界和学术界越来越多的重视。

作为能够发起各种攻击的平台,僵尸网络已被公认为是互联网安全最大的威胁之一。

赛门铁克(Symantec)公司2010年4月发布的《互联网安全威胁报告》[2]指出:中国是僵尸网络的最大受害国之一,仅列美国之后。

Arbor Networks公司2010年1月发布的安全报告[1]显示:僵尸网络是全球网络服务提供商(ISP)的第二大运营威胁,仅列分布式拒绝服务(DDoS)攻击之后,而DDoS往往是由僵尸网络发起的。

僵尸网络的危害主要表现以下几个方面。

(1)窃取敏感信息。

攻击者利用僵尸程序非法入侵个人电脑、手机等各种网络终端,拥有最高级权限,可以窃取僵尸终端上用户的任何信息,比如邮箱地址、手机号、聊天工具帐号密码、网游帐号密码、网上银行帐号密码,甚至是很多网络应用的好友信息等等。

(2)盗用资源。

攻击者利用僵尸程序可以盗用僵尸终端的网络资源,可能会使僵尸终端的网络性能受到影响,甚至遭受损失。

比如,ClickBot的控制者利用僵尸终端虚假点击网络广告,以牟取非法经济利益[3]。

(3)发送大量垃圾邮件和垃圾信息。

攻击者利用僵尸程序,可以发送垃圾邮件和其他垃圾信息(比如IM消息、微博消息、手机短信等)。

赛门铁克的研究人员指出全世界80%以上的垃圾邮件竟然出自十大垃圾邮件僵尸网络[4]。

另外,最近的报道[5]指出,手机僵尸病毒利用社会工程学攻击,通过大量发送垃圾短信来感染更多的移动终端。

木马与僵尸网络介绍

木马与僵尸网络调查木马程序简介“木马”程序是比较流行的病毒文件,与一般的病毒不同,它不会自我繁殖,也并不“刻意”地去感染其他文件,它通过将自身伪装吸引用户下载执行,向施种木木马者提供打开被种者电脑的门户,使施种者可以任意毁坏、窃取被种者的文件,甚至远程操控被种者的电脑。

定义木马(Trojan)这个名字来源于古希腊传说(荷马史诗中木马计的故事,Trojan一词的本意是特洛伊的,即代指特洛伊木马,也就是木马计的故事)。

木马会想尽一切办法隐藏自己,主要途径有:在任务栏中隐藏自己,这是最基本的办法。

只要把Form的Visible属性设为False,ShowInTaskBar设为False,程序运行时就不会出现在任务栏中了。

在任务管理器中隐形:将程序设为“系统服务”可以很轻松地伪装自己。

当然它也会悄无声息地启动,黑客当然不会指望用户每次启动后点击“木马”图标来运行服务端,“木马”会在每次用户启动时自动装载。

Windows系统启动时自动加载应用程序的方法,“木马”都会用上,如:启动组、Win.ini、System.ini、注册表等都是“木马”藏身的好地方。

它是指通过一段特定的程序(木马程序)来控制另一台计算机。

木马通常有两个可执行程序:一个是客户端,即控制端,另一个是服务端,即被控制端。

植入被种者电脑的是“服务器”部分,而所谓的“黑客”正是利用“控制器”进入运行了“服务器”的电脑。

运行了木马程序的“服务器”以后,被种者的电脑就会有一个或几个端口被打开,使黑客可以利用这些打开的端口进入电脑系统,安全和个人隐私也就全无保障了!木马的设计者为了防止木马被发现,而采用多种手段隐藏木马。

木马的服务一旦运行并被控制端连接,其控制端将享有服务端的大部分操作权限,例如给计算机增加口令,浏览、移动、复制、删除文件,修改注册表,更改计算机配置等。

随着病毒编写技术的发展,木马程序对用户的威胁越来越大,尤其是一些木马程序采用了极其狡猾的手段来隐蔽自己,使普通用户很难在中毒后发觉。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1前言

在 21 0 0年 l 0月微 软 发 布 一 份 安全 报 告 M S R I 中显 示 ,僵 尸 网络 感 染最 多的 国家 是 美 国 ,感染 数

目已 超 过 2 0万 台。在 巴 西 已 检 测 到 约 5 0 5万 台 的

பைடு நூலகம்

为 复 杂 的攻 击 方 式之 一 。 它具 有 一 定 的组 织 结构 ,

僵 尸 网络 是 一 个 可 以 由攻 击 者远 程 控 制 的 已被

Ab ta t: Wih h c niu u d v lp n o P2 nt r s, P P ae b te c me no en s rc t te o tno s e e me t f o P e wok 2 -b sd on t a it b ig. I hs a e , l tde te ae o P - n i t p pr su id h cs s f 2P b sd b te , a aysd h a v na e a d dsd a t g s o cre ¥ d tcin a e o n t n l e t e d a t g s n ia v n a e f uPn e eto meh d , p t fr r a d tcin to s u owal e eto me h d whc i dt cig to ih s ee t n bt e a c rig o h smirt o t e o rmi d o o hr c odn t te i l iy f h cmp o s bt’ t ast n f t t a e rnii o sa e, moeig ih h h dn o d l wt t e i e Mak v n d ro moe S oe b oma e a ir d1 tr a n r l h vo b

娃

De e tn P2 t c ig P Bo n t a e n t e b s d o Th Si l rt o a e e mi iy f St t Tr n ii n a a sto P . —n, F N Mn —Y U Qa j A . n g u

(c o o opt cneadEg e l , U/ r? fE c ocSic n e noy Ce d,iun 6 7 抛 Sh l fCmue Sec n n/e> o r l n rg n e / o l :n cnea T hog ,hn u ̄he 73 . ? v ' sy e r/ e d c l g c 7 7

网络感 染分 布 的具体 情 况 。

涮 _

㈣

的僵 尸 网络 。 前二 者通 常 具 有 集 中的 C&C控 制 信 道 ,当进 行命 令 发放 时 会 产生 大量 流 量 ,使用 异 常 流 量监 控 的方 法可 以有 效地 检测 。基 于 P P协议 的 2 僵 尸 网络 由于 不 存在 中心控 制 点 , 当一 些僵 尸主机 被 发现 或 消灭 时 ,整 个 僵尸 网络不 会 受到 影 响 。这 种 形 式的 僵尸 网络 更具 鲁棒 性 和灵 活性 ,对 互 联 网

未 被 检测 到 的僵 尸 网络 , 由此可 见僵 尸 网络 对 全球

务攻 击 ) ,垃圾 邮件 ,信 息 窃取 ,网络 钓鱼 等 。

僵 尸 网 络 根 据 其 C&C机 制 划 分 , 括 基 于 包 I C协议 的 ,基于 HTTP协议 的 ,基于 P P协 议 R 2

计 算 机 安全 造 成 了 巨大 的 威胁 … 。图 1 示 了僵 尸 显

深入研 究,分析现有检测 方法的优 缺点后 ,提 出了一 种根据 Bf O 主机状态转移 的相似性来进行检测 的方 法,使用 隐马尔科 夫链

进行建 模 ,采用分布 式存储异 常行 为数据 ,集中数据挖掘 方式提升检 测的效率和 准确率。 关键 词 :对等 网络 ;僵尸 网络 ;状 态转移 ;数据挖掘 ;隐 马尔科夫链

基于状态转移相似性的 P P僵尸网络检测方法 2

蒲 倩 妮 , 范 明钰

( 子科 技大 学 计 算机 科 学与工 程 学院 ,四 川 成 都 6 l3) 电 17 1

凇

摘 要 :随着对等 网络 (2 ) P P 的不 断发展 ,基于 P P架构的僵尸 网络 (ont 也应运而生 。在对 P P 2 Bte) 2 僵尸 网络从案例和 全局进行

的 威胁也 更 大 。

翻

融

} e

& 瀚 粼 0

2 P P僵尸 网络的发展和案例 2

20 0 7年 美 国 约 翰 霍 普 金 斯 大 学 的 J la uin

图 1僵 尸 网络 感 染分 布

钿

B. iz r Grz a d等人 在文 献 [】 3 中总 结 了 P P僵 尸网络 2 的发 展并 针对 实例 P a o e c mm 蠕 虫进 行分析 。根据

木 马似 的 后 门特 征 ,蠕 虫似 的传 播 特征 ,并 往往 采

用 Ro t i、变形 等病 毒技 术 ,是恶 意代 码技 术的 o kt 综合 。可 能造 成 的威胁 包括 DD0 ( 布 式 拒绝 服 S分

僵 尸主 机 。在 我 国排 名 约 有 2 万 台计 算机 受控 于 3 僵 尸 网络 。这 些数 字还 仅 仅被 检 测 到 的 ,还 有 一 些

.

ds r u e i i td, Miig a a n e taie p t om,n re t e h ne h e fc ny n a cr c o d tc in tb n d t i n cn rl d l f r i z a od r o na c te fii c a d c ua y f e e t . e o Ke wor y ds: P P N; B t e O hr; Sa e t t Trn frig; D ; H a sern M MM