僵尸网络检测

如何识别和应对网络僵尸网络

如何识别和应对网络僵尸网络网络僵尸网络(Botnet)是当前互联网的一种重要安全威胁,在网络攻击和信息窃取等方面具有广泛的应用。

识别和应对网络僵尸网络是保护个人隐私和网络安全的关键。

本文将介绍网络僵尸网络的特征,以及应对网络僵尸网络的有效方法。

一、网络僵尸网络的特征网络僵尸网络是一种由多台已被恶意软件控制的计算机组成的网络。

这些计算机被称为“僵尸主机”,它们在未经用户授权的情况下,被远程控制,执行各种恶意活动。

以下是识别网络僵尸网络的一些特征:1. 异常网络流量:网络僵尸网络通常会通过僵尸主机发送大量的网络流量。

这些流量可能是用于发起分布式拒绝服务攻击(DDoS攻击),传播垃圾邮件或进行端口扫描等恶意活动。

2. 异常行为模式:僵尸主机在执行恶意活动时,通常会表现出异常的行为模式,如频繁与指定的控制服务器进行通信、执行未知或恶意程序等。

3. 弱密码和漏洞利用:网络僵尸网络利用计算机系统和网络设备上的弱密码和安全漏洞,通过暴力破解或利用漏洞控制主机。

二、识别网络僵尸网络的方法为了有效识别网络僵尸网络,我们可以采取以下措施:1. 安装防火墙和杀毒软件:防火墙和杀毒软件可以检测并阻止僵尸网络的活动。

确保这些软件及时更新,并对计算机进行定期全面扫描。

2. 监控网络流量:使用网络流量监控工具,监测网络流量的异常情况。

当检测到大量的流量来自某个IP地址或IP地址范围时,可能存在网络僵尸网络。

3. 检查系统日志:定期检查操作系统和路由器的系统日志,并寻找异常活动的记录。

比如大量的登录失败记录或疑似恶意软件的运行记录。

4. 过滤邮件和网络浏览器设置:通过设置邮件过滤器和网络浏览器的安全设置,阻止来自未知发件人的可疑邮件和恶意网站。

三、应对网络僵尸网络的方法一旦发现存在网络僵尸网络的风险,我们可以采取以下措施应对:1. 隔离感染主机:如果发现某台计算机已被感染成僵尸主机,应立即隔离该主机,离线处理。

这有助于防止僵尸网络的扩散。

僵尸网络检测研究

僵尸网络检测研究僵尸网络检测研究概述:随着互联网的迅速发展,网络安全问题日益突出。

其中,僵尸网络成为网络安全的一大威胁。

僵尸网络是指由僵尸主机控制的大量被感染的计算机,这些计算机在不知情的情况下执行恶意操作,如发送垃圾邮件、进行DDoS攻击等。

因此,僵尸网络的检测研究具有重要意义。

1. 僵尸网络的危害:僵尸网络的存在给网络安全带来了巨大的危害。

首先,僵尸网络可以发送大量的垃圾邮件,给用户的收件箱带来骚扰。

其次,僵尸网络还可以进行DDoS攻击,将目标服务器或网站淹没在大量的流量中,导致其无法正常运行。

此外,僵尸网络还可以用于传播恶意软件和进行网络钓鱼等活动,危害用户的隐私和财产安全。

2. 僵尸网络的检测方法:为了及时发现和遏制僵尸网络的活动,研究人员提出了多种检测方法。

其中,基于网络流量的检测方法是较为常见的一种。

通过对网络流量进行分析,可以发现异常的流量模式,并识别出潜在的僵尸主机。

此外,还可以通过监测网络中的异常行为和恶意代码等方法,来检测僵尸网络的存在。

3. 基于网络流量的检测方法:基于网络流量的检测方法是目前研究较为深入的一种。

它通过对网络流量进行分析和挖掘,来发现潜在的僵尸主机。

具体来说,可以从以下几个方面进行检测:首先,通过分析流量的源IP地址和目标IP地址等信息,来判断是否存在异常的通信模式。

其次,可以通过分析流量的协议类型和端口号等信息,来判断是否存在异常的协议行为。

最后,还可以通过分析流量的传输速率和传输量等信息,来判断是否存在异常的数据传输行为。

4. 基于异常行为的检测方法:除了基于网络流量的检测方法,还可以通过监测网络中的异常行为来检测僵尸网络的存在。

具体来说,可以从以下几个方面进行检测:首先,可以通过监测大量的无效请求和连接等异常行为,来判断是否存在僵尸网络的活动。

其次,可以通过监测大量的帐号登录失败和异常登录等异常行为,来判断是否存在僵尸网络的攻击。

最后,还可以通过监测大量的网络扫描和信号干扰等异常行为,来判断是否存在僵尸网络的入侵。

基于网络流量分析的僵尸网络在线检测技术的研究的开题报告

基于网络流量分析的僵尸网络在线检测技术的研究的开题报告一、选题背景和意义随着互联网技术的不断发展,网络安全问题也越来越受到重视。

其中,僵尸网络成为当前互联网中流行的一种安全威胁,它通过控制大量的“僵尸主机”(即受到攻击者控制的合法主机),对其他主机进行攻击或传播病毒、木马等恶意软件,对网络安全形成了较大威胁。

因此,如何快速、准确地检测僵尸网络成为当前亟待解决的问题。

通过对网络流量进行分析,可以精确地识别出存在的僵尸网络节点,进而快速采取防御措施,提升网络安全水平。

二、研究内容和目标本研究的主要内容是基于网络流量分析的僵尸网络在线检测技术研究。

具体包括以下几个方面:1. 僵尸网络的特征提取通过对网络流量进行分析,确定僵尸网络的行为特征,如通信模式、数据包大小、传输协议等。

2. 构建算法模型结合机器学习技术,设计合适的算法模型,对提取的特征进行分类处理,确定僵尸网络节点。

3. 实现在线检测系统在研究基础上,实现一个基于网络流量分析的僵尸网络在线检测系统,完成节点的实时识别和防御措施的应用。

三、研究方法和步骤本研究将采用以下步骤进行研究:1. 文献调查:回顾近年来关于网络流量分析和僵尸网络检测方面的相关文献和技术报告,对研究方向进行熟悉和理解。

2. 数据采集与预处理:通过网络数据采集器获取数据流,进行基本预处理和简单分析,获取特定的网络流量数据。

3. 特征提取:根据分析网络流量数据中的特征,采用时间序列等算法技术,提取网络流量中的行为特征,如通信模式、数据包大小、传输协议等。

4. 数据分类:结合机器学习技术,将提取的特征交给算法模型进行分类处理,确定僵尸网络节点。

5. 系统实现:在确定的算法模型基础上,实现一个基于流量分析的僵尸网络在线检测系统,实现实时检测和防御功能。

四、研究进度安排1. 前期准备(1个月):熟悉相关文献和技术报告,确定研究方向和目标。

2. 数据采集和预处理(2个月):采用网络数据采集器获取数据流,进行基本预处理和简单分析,获取特定的网络流量数据。

3-僵尸网络原理与检测技术

•

•

僵尸网络发展历程

• 1993年,首次发现 • 20世纪90年代末,初步发展 • 1999 年,在第八届DEFCON 年会上发布的SubSeven 2.1 版开始使用IRC 协议构建攻击者对僵尸主机的控制信 道,也成为第一个真正意义上的bot程序。随后基于IRC协 议的bot程序的大量出现,如GTBot、Sdbot 等,使得基于 IRC协议的Botnet成为主流。 • 2003 年之后,随着蠕虫技术的不断成熟,bot的传播开始 使用蠕虫的主动传播技术,从而能够快速构建大规模的 Botnet。著名的有2004年爆发的Agobot/Gaobot 和 rBot/Spybot。同年出现的Phatbot 则在Agobot 的基础上, 开始独立使用P2P 结构构建控制信道。

僵尸网络原理与检测

根据互联网公开资料整理-曾剑平

目录 一、定义 二、网络特点 三、出现原因 四、发展历程 五、工作原理 六、网络危害形式 七、案例分析

僵尸网络定义

• 中文名称:僵尸网络 • 英文名称:botnet • 定 义:通过各种手段在大量计算机中植入 特定的恶意程序,使控制者能够通过相对集中 的若干计算机直接向大量计算机发送指令的攻 击网络。攻击者通常利用这样大规模的僵尸网 络实施各种其他攻击活动。

僵尸网络的分类

僵尸网络主要由攻击者、僵尸主机、命令与控 制信道构成。 通过命令与控制信道的类型对僵尸网络进行分 类: (1) 使用中心服务器的僵尸网络,主要有基 于IRC的僵尸网络;(2) 不使用中心服务器的僵

尸网络,主要是基于P2P 的僵尸网络。

•

IRC通信控制方式 即攻击者在公共或者私密的IRC聊天服务器中开 辟私有聊天频道作为控制频道,僵尸程序在运行 时会根据预置的连接认证信息自动寻找和连接这 些IRC控制频道,收取频道中的控制信息。攻击 者则通过控制频道向所有连接的僵尸程序发送指 令。

僵尸网络检测技术研究

的 、实时 的 特点 已 经成 为 当前 网络 中最 为普 遍使 用

的通信 方 式 。 由于具 有 广大 的用 户群 体 ,在僵 尸 网

络 发展 过程 中 ,I 议 业 已成为构 建 一对 多命 令 R C协

与 控 制 信 道 的 主 流 协 议 。 然 而 ,鉴 于 对 基 于 I C R

WA G Z og e , I Xn hn, U N Qu u N hn -m i YN i -cu Y A i -y

f D r } f O p  ̄ ,la Y# ag ce sSho 醯帅 喻 豫 . ad #2 20 # Ci . i } o Cl Ue g B # i uG # mahr colL ? # # n s 2 0 ,h m,

2 co lo Ifr #o E 2250 , h} S h o / n oma n er Y n h u u ie  ̄ ,Yn h u d gs j a 0g C /a:  ̄

5 T I # n# fL nuGn,L nu a# dns 2 0 6C/) h TGh/ mm o z Y e e # e n d zyn n,/gu2 2 0 .ha a g a n

tc n l i h hg er r eo t 、 lc o pe iu f rc s a d x esv d t poesn o te e hoo gy s e ih ro rp rs a k f rvo s oea t n e csie a a rc si t g f h Zo i nt r d tc in e h o g o mbe ewo k e e t t cn l y f s o o d n mi f a ue ; ls ,u y a c e tr s At a t s mmaie h t te WO meh d mut e o i d rz t a h t c os s b cmbn whc c n b te rd c te rc sig d t a d i r v te e ih a e tr e ue h p oesn a a n mpo e h

P2P僵尸网络的检测方法

S a a d 等 提 出一种 基于 网络 行为分 析和 机 器学 习技

术的 P 2 P僵尸 网络 检 测方 法 。该方 法通 过从 网络流 和

_ 2 0 1 3 墓

通 信模 式 中提 取 1 7种 特 征 建 立特 征 组 来 区分僵 尸 网 络 c&c、非 P 2 P流量 和 正常 P 2 P流 i l l 量 为 了满足 新奇 检测 ( 检测未知僵尸网络 ) 和 在 线 检 测 ,使 用 1 0倍

利 用这些 特征 来判 断 网络流 量 中是 否存 在 P 2 P僵 尸流

量

H o I Z 等通过 对病 毒 的二进 制代码 进 行反 汇编来 剖 析P 2 P 僵 尸病 毒 的传 播机 制 、恶 意行 为 、控制 信道 加 密方 式 等 特 点 从 而 实 现 了对 P 2 P 僵 尸 网 络 的跟 踪 、

M ∞ e术 学

P U 。

技

¨术

僵尸 网络 主要 包括僵 尸主控 者 ( B o t ma s t e r ) 、僵尸 主机 、命令 与控 制 ( C o m m a n d a n d C o n t r o l , C & C ) 网

络 等 三 部分 。P 2 P僵 尸 网络 的 结构 如 图 1所 示 。 由此 可 见 ,P 2 P僵 尸 网络 没 有 中心节 点 对 等 节点 之 间通 过P 2 P协 议 进 行连 接 从 而 在 网络 拓扑 上继 承 了 P 2 P

术 : 支 持 向量机 ( S u p p o r t V e c t o r Ma c h i n e ,S V M) 、人 工 神经 网络 ( A r t i f i c i a I N e u r a N l e t wo r k ,A N N ) 、近邻 分 类器 ( N e a r e s t N e i g h b o r s C l a s s i f i e r .N N C) 高 斯分 类器 ( G a u s s i a n -B a s e d Cl a s s i f i e r ,G B C) 和 朴素 贝 叶斯 分类器 ( N a i v e s B a y e s C l a s s i f i e r ,N B C) 。最后 ,使 用 4

基于增强学习的僵尸网络检测系统

基于增强学习的僵尸网络检测系统近年来,随着互联网的迅猛发展,僵尸网络对网络安全带来了巨大威胁。

为了有效应对僵尸网络的威胁,研究人员提出了许多网络检测系统。

本文将介绍一种基于增强学习的僵尸网络检测系统,并探讨其优势和问题。

一、引言随着互联网的广泛应用,人们越来越依赖于网络进行各种活动,网络安全问题也日益凸显。

僵尸网络是网络安全的头号威胁之一。

它利用潜在受害者计算机的安全漏洞,将其控制为一个被攻击者操纵的“僵尸”节点。

这些僵尸节点可以被用作发送恶意垃圾邮件、发起分布式拒绝服务攻击(DDoS)等非法活动。

为了及时检测和阻止僵尸网络的攻击,研究人员提出了各种僵尸网络检测系统。

二、基于增强学习的僵尸网络检测系统原理基于增强学习的僵尸网络检测系统是一种利用机器学习算法对网络流量进行分析和判定的系统。

它利用已知的正常行为和僵尸网络攻击行为的特征作为训练数据,通过训练模型来识别异常流量。

增强学习是一种通过智能体与环境的交互来学习最佳行为策略的机器学习方法。

在基于增强学习的僵尸网络检测系统中,智能体通过观察网络流量数据来了解环境,并采取相应的行动。

每次行动结束后,系统会给出一个奖励或惩罚,智能体通过这个反馈来调整策略,以达到最优的检测效果。

具体而言,基于增强学习的僵尸网络检测系统可以分为以下几个步骤:1. 数据采集:系统需要收集网络流量数据作为训练样本。

这些数据可以来自于现有的网络数据包捕获工具,如Wireshark等。

2. 特征提取:系统从采集到的网络流量数据中提取出各种特征,用于描述正常行为和僵尸网络攻击行为。

这些特征可以包括数据包大小、传输协议、源IP地址、目的IP地址等。

3. 模型训练:系统使用增强学习算法,如Q-learning、Deep Q Network等,对提取到的特征进行训练,以建立一个检测模型。

4. 流量检测:当新的流量进来时,系统将根据训练好的模型对其进行检测。

如果流量被判定为僵尸网络攻击,则采取相应措施进行拦截或隔离。

基于P2P的僵尸网络的检测技术

基于P2P的僵尸网络的检测技术[摘要]僵尸网络是攻击者以控制他人主机为目的,恶意传播僵尸程序,并通过一对多的命令、控制信道所组成的网络。

僵尸网络已步入快速发展期,是当前因特网面临的最大威胁之一。

本文介绍了基于P2P僵尸网络的结构、控制和传播,并归纳总结了目前僵尸网络的检测方法。

[关键词]僵尸网络P2P 检测一、绪论1.课题背景和目的僵尸网络(botnet)是攻击者出于恶意目的传播的僵尸程序(bot)来控制大量主机,并通过一对多的命令与控制信道所组成的网络。

随着网络系统应用及复杂性的增加,僵尸网络成为网络系统安全的重要威胁。

Symantec公司2006年监测数据表明,中国大陆被Botnet控制的主机数占全世界总数的比例从上半年的20%增长到下半年的26%,已超过美国,成为最大的僵尸网络受害国,但国内对Botnet 的关注和研究工作还不够全面。

作为一种日趋严重的因特网安全威胁,Botnet 己成为计算机安全领域研究者所的关注热点。

Botnet成为计算机网络对抗研究的首要课题,预示着计算机网络威胁新的发展趋势。

2.国内研究现状尽管僵尸网络在很早之前就已经出现了,但直到近几年,随着僵尸网络的危害越来越大,对僵尸网络检测技术的研究才被各方面所关注。

国际上的一些蜜网组织,如法国蜜网项目组织Richard Clarke等,最早对僵尸网络进行了研究,他们利用蜜网分析技术对僵尸网络的活动进行了深入的跟踪和分析。

早期由于IRC僵尸网络占据着主导地位,所以对僵尸网络的大多数研究都是在基于IRC僵尸网络上的。

而IRC僵尸网络的检测基本上无一例外都致力于研究其C&C(Command & Control)信道。

2003年Puri在“Bobs $ Botnet:An Overview”一文中主要针对当时的IRC僵尸网络进行了比较全面系统的概述。

近年来随着计算机网络的高速发展,出现了许多新型的僵尸网络,如基于IM、HTTP等不同协议的僵尸网络,并出现了采用树型结构、随机网络拓扑结构以及具有部分P2P特征的僵尸网络。

僵尸网络的检测与对策

僵尸网络的检测与对策院系:软件学院专业:网络工程0901 郭鹏飞学号:2009923891.关于僵尸网络僵尸网络(botnet)是指通过各种传播手段,在大量计算机中植入特定的恶意程序,将大量主机感染僵尸程序病毒,使控制者能够通过相对集中的若干计算机直接向大量计算机发送指令的攻击网络。

攻击者通常利用这样大规模的僵尸网络实施各种其他攻击活动。

起名为僵尸,很形象地揭示了这类危害的特点:众多的计算机在不知不觉中如同僵尸一般驱赶和指挥着,成为被人利用的一种工具。

◆僵尸网络中涉及到的概念:bot程序:rebot的缩写,指实现恶意控制功能的程序。

僵尸计算机:指被植入bot的计算机。

控制服务器(Control Server):指控制和通信的中心服务器,在基于IRC 协议进行控制的僵尸网络中,就是指提供IRC聊天服务的服务器。

DDoS 攻击:利用服务请求来耗尽被攻击网络的系统资源,从而使被攻击网络无法处理合法用户的请求。

◆僵尸网络特点:首先,是一个可控制的网络,这个网络并不是具有拓扑结构的网络,它具有一定的分布性,新的计算机会随着bot程序的传播,不断被加入到这个网络中。

其次,这个网络是采用了一定的恶意传播手段形成的,例如主动漏洞攻击,邮件病毒等各种病毒与蠕虫的传播手段,都可以用来进行僵尸网络的传播。

最后,僵尸网络的最主要的特点,就是可以一对多地执行相同的恶意行为,比如可以同时对某目标网站进行DDos攻击,同时发送大量的垃圾邮件等,这一特点使得攻击者能够以较低的代价高效地控制大量的资源为其服务。

◆Bot程序的传播途径:主动攻击漏洞。

邮件病毒。

即时通信软件。

恶意网站脚本。

特洛依木马。

僵尸网络的工作过程包括传播、加入和控制三个阶段。

在传播阶段之后,将进入加入阶段。

在加入阶段,每一个被感染主机都会随着隐藏在自身上的bot程序的发作而加入到僵尸网络中去。

在IRC协议的僵尸网络中,感染bot程序的主机会登录到指定的服务器和频道中,登录后,该主机会在在频道中等待控制者发来的指令。

3-僵尸网络原理与检测技术

• 发送垃圾邮件(m)

•

• 窃取秘密

•

• 滥用资源

•

僵尸网络案例分析

一、全球最大垃圾邮件 源头Rustock僵尸网络 被关闭 二、河北黑客操控六万 台电脑制造僵尸网络 攻击案

全球最大垃圾邮件源头Rustock • Rustock僵尸网 络是由一群受到病 毒感染的电脑组成 的国际网络,多年 来它每天要发送几 十亿个垃圾电子邮 件,在网上推销未 经当局许可的配方 和廉价壮阳药。

攻击者

僵尸主机

僵尸主机 僵尸主机 僵尸网络

被攻击服务器

• p2p僵尸网络没有固定服务器做主机,分散式主机。 • P2P僵尸网络或者使用已存在的P2P协议,或者使用自定 义的 P2P协议。 • 由于 P2P 网络本身具有的对等节点特性,在 P2P僵尸网 络中不存在只充当服务器角色的僵尸网络控制器 ,而是由 僵尸程序同时承担客户端和服务器的双重角色。每个僵尸 主机(节点)接受攻击者的命令时扮演的是客户端角色。同 时 ,它把接收到的命令传播到其它节点,这时扮演的是服 务端角色。 • 僵尸主机中又分为两种:一种是有公网IP,另一种没有公 网IP。没有公网IP的主机只能做被控主机。

• •

• •

僵尸网络出现原因

• 僵尸网络是互联网上受到黑客集中控制的一群计算机,往往被黑 客用来发起大规模的网络攻击,如分布式拒绝服务攻击(DDoS)、海 量垃圾邮件等,同时黑客控制的这些计算机所保存的信息,譬如银行 帐户的密码与社会安全号码等也都可被黑客随意“取用”。因此,不 论是对网络安全运行还是用户数据安全的保护来说,僵尸网络都是极 具威胁的隐患。僵尸网络的威胁也因此成为目前一个国际上十分关注 的问题。然而,发现一个僵尸网络是非常困难的,因为黑客通常远程、 隐蔽地控制分散在网络上的“僵尸主机”,这些主机的用户往往并不 知情。因此,僵尸网络是目前互联网上黑客最青睐的作案工具。 • 对网友而言,感染上“僵尸病毒”却十分容易。网络上搔首弄姿 的美女、各种各样有趣的小游戏,都在吸引着网友轻轻一点鼠标。但 事实上,点击之后毫无动静,原来一切只是骗局,意在诱惑网友下载 有问题的软件。一旦这种有毒的软件进入到网友电脑,远端主机就可 以发号施令,对电脑进行操控。下载时只用一种杀毒软件查不出来。

僵尸网络攻击的检测和防范研究

僵尸网络攻击的检测和防范研究第一章僵尸网络攻击概述在互联网时代,网络安全问题已经成为了各行各业都必须面对的问题,因为网络攻击随着网络化的发展而日益猖獗,其中最为常见的攻击方式是僵尸网络攻击。

僵尸网络攻击指的是利用大量被感染的计算机,自动化发起攻击,从而影响受害者的机器或者网络资源的正常使用,以达到攻击者的目的。

传统的反病毒软件需要及时升级才能发现新型病毒,而僵尸网络攻击在策略和技术上都具有灵活性和隐蔽性,因此,如何检测和防范僵尸网络攻击是一个亟待解决的问题。

第二章僵尸网络攻击的类型僵尸网络攻击主要分为以下几种类型:1.拒绝服务攻击(DoS)拒绝服务攻击旨在使受害者的网络或系统资源不可用,以达到攻击者的目的。

攻击者通过发送大量的请求,消耗网络或系统的资源,从而导致其崩溃。

该类型的攻击最常见的形式是分布式拒绝服务攻击(DDoS),攻击者会利用大量感染机器同时向一个目标发起攻击,因而更加有威力和难以抵御。

2.数据窃取攻击攻击者通过感染用户计算机,获取其敏感信息等。

数据窃取攻击可以利用用户误操作、漏洞等多种方式进行攻击。

3.恶意软件攻击攻击者通过在计算机中植入病毒、木马等恶意软件,实现获取计算机信息、窃取敏感信息等目的。

常用的攻击手段包括邮件附件、下载网站等。

4.网络钓鱼攻击网络钓鱼攻击是攻击者通过伪装成合法机构的方式,欺骗受害者的账号密码、信用卡等敏感信息,造成财产损失等危害。

第三章僵尸网络攻击的检测技术1.数据分析技术数据分析技术可以根据僵尸网络攻击活动对用户网络流量、网络行为等进行分析,以便发现僵尸网络攻击的痕迹。

该技术主要应用于实时监控和日志分析等方面。

2.特征分析技术特征分析技术可以根据已知的僵尸网络攻击特征,对用户网络行为、攻击流量等进行比对和分析。

该技术除了能够提前识别攻击外,还能够为网络管理者提供针对性防护手段。

3.机器学习技术机器学习技术主要包括监督学习、无监督学习和半监督学习等。

通过统计数据分析、聚类、分类等方法,学习识别僵尸网络攻击行为和攻击特征,提高检测的准确率和发现率。

如何识别和防范个人电脑僵尸网络

如何识别和防范个人电脑僵尸网络个人电脑僵尸网络(PC Botnet)是网络犯罪活动中的一种常见威胁。

由于电脑僵尸网络的危害性极大,因此识别和防范个人电脑僵尸网络非常重要。

本文将介绍如何识别和防范个人电脑僵尸网络的方法和技巧。

一、什么是个人电脑僵尸网络个人电脑僵尸网络是指黑客通过恶意软件感染用户的个人电脑,并将其控制起来,形成一个由大量被感染电脑组成的网络。

黑客通过远程控制这些被感染的电脑,进行恶意活动,如发起大规模的网络攻击、信息窃取、传播垃圾邮件等。

二、如何识别个人电脑僵尸网络1.检查网络流量:个人电脑僵尸网络需要与控制服务器进行通信才能接收指令,因此网络流量的异常是识别个人电脑僵尸网络的一个重要指标。

如果发现网络流量异常大、频繁且来源不明的数据包,有可能是个人电脑被感染。

2.注意计算机响应速度:个人电脑如果感染了僵尸网络,其响应速度通常会明显变慢,因为黑客通过远程控制会消耗大量的计算资源。

如果计算机在正常情况下变得明显变慢,有可能是被感染了。

3.注意网络连接状态:个人电脑僵尸网络需要与控制服务器保持连接,因此可以通过查看网络连接状态来判断是否存在僵尸网络的活动。

如果有大量的长时间连接到不明服务器的记录,就需要密切关注。

三、如何防范个人电脑僵尸网络1.及时更新系统和软件:及时更新操作系统和常用软件是防范个人电脑僵尸网络的重要手段之一。

因为黑客常常利用系统和软件的漏洞来感染电脑,及时更新能够修复这些漏洞,提高电脑的安全性。

2.安装可信的安全软件:安装可信的防病毒软件和防火墙是防范个人电脑僵尸网络的重要措施。

这些安全软件能够及时发现并阻止潜在的恶意软件感染,并提供实时保护,保证个人电脑的安全。

3.谨慎点击链接和下载附件:黑客常常通过电子邮件、社交媒体等方式发送恶意链接和附件,引诱用户点击或下载,从而感染个人电脑。

因此,我们应该保持警惕,对于不明来源的链接和附件要慎重对待,以免触发恶意软件。

4.加强密码安全:使用强密码可以有效防范个人电脑被黑客入侵。

僵尸网络检测方法研究——十四所201102007陈辰

如何定量度量?

内容相似性

组成相似性

结构相似性

相似性度量属性

a.公共子串比率:

——反应内容的相似性

正常昵称<0.2

僵尸昵称>0.4

相似性度量属性

b.组成距离: ——反应组成相似性

将呢称表示为四元向量: 字符串X的总长度记为LT(X) 字母长度记为LL(X) 数字长度记为LN(X) 特殊字符长度记为LS(X)

1 0.6 2 0.3 3 0.1

1 1 / i i 1 (Y ) 1 , Yi 1 0 (Y i ) (Y i 1 ) 1 , Y 0 i / 0 i

基于动态聚类算法的检测技术

僵尸呢称的RN_Dice系数大 多为1,可见僵尸昵称普遍 具备相同的结构

RN_Dice系数仅仅是衡量僵尸呢 称的充分条件,属性强度最弱 例如正常昵称为纯数字纯字母

昵称相似性算法流程

H0假定频道C是一个正常频道 H1假定频道C是一个僵尸频道

Pr [Yi 0 | H 0 0] 0 , Pr [Yi 1| H 0 0] 1 0 , Pr [Yi 0 | H 0 1] 1 , Pr [Yi 1| H 0 1] 1 1 , 其中 0 1,表示如果是正常频道, 那么昵称具备低相似性的概率较高

——每个频道的主机IP数、频道内的突发式链接主机数增 多、IRC服务器所发送的IRC消息、每个频道内的 PING/DONG命令计数

可采用TCP扫描权重的异常检测算法: 在同一IRC频道中链接大量僵尸主机,并接受C2 信息,随之进行大规模的TCP SYN扫描

w (Ss Fs Rr ) / Tsr

在Bot中都已经把这些信 息编译设置好,因此,这 些特征不会在检测的过程 中发生变化。 ——所谓静态特征的形式

僵尸系统判定标准

僵尸系统判定标准僵尸系统(Zombie botnet)是指被黑客控制的大规模僵尸网络,由大量的僵尸主机组成。

黑客通过控制这些僵尸主机,可远程操控它们执行恶意活动,如发送垃圾邮件、发起分布式拒绝服务攻击(DDoS攻击)或者进行网络钓鱼等恶意行为。

因此,判定一个系统是否为僵尸系统非常重要,可以帮助保护网络安全,防止恶意活动的发生。

下面是一些判定僵尸系统的参考内容:1. 异常网络流量:检测网络传输过程中的异常流量是判定僵尸系统的一个重要指标。

比如,大量的传输数据或频繁的连接请求等异常现象可以表明系统可能受到僵尸网络的控制。

2. 异常主机行为:僵尸系统中的主机被黑客控制后,会表现出异常行为。

因此,通过监控主机的行为特征来判定其是否为僵尸系统。

比如,频繁的网络连接、文件变动、系统进程的异常运行等都可能是僵尸系统的表现。

3. 非法网络活动:僵尸系统常常会被用于进行非法的网络活动,如发送垃圾邮件、攻击其他网络系统等。

因此,通过检测网络系统是否存在高频率的非法活动,可以判定其是否存在僵尸系统。

4. 异常电脑资源占用:使用僵尸系统的黑客常常会利用大量的系统资源来执行恶意活动,如使用大量带宽、占用大量的处理器和内存资源。

因此,通过检测系统资源使用情况是否异常,可以判定是否存在僵尸系统。

5. 异常数据包:僵尸系统常用于进行网络攻击,如DDoS攻击。

因此,通过检测网络数据包中是否存在异常的数据包,比如大量的无效数据包、源IP地址欺骗等,可以帮助判定是否存在僵尸系统。

6. 异常防火墙日志:防火墙是保护网络安全的重要设备,通过分析防火墙日志可以发现异常活动和攻击行为。

如果发现有大量的来自某一IP地址的恶意连接尝试或异常数据包,就有可能存在僵尸系统。

7. 异常进程和服务:僵尸系统中的黑客会通过操控进程和服务来实施恶意活动。

因此,通过检测系统中的进程和服务是否有异常行为,如非法进程和服务的出现、未知进程的运行等,可以判定是否存在僵尸系统。

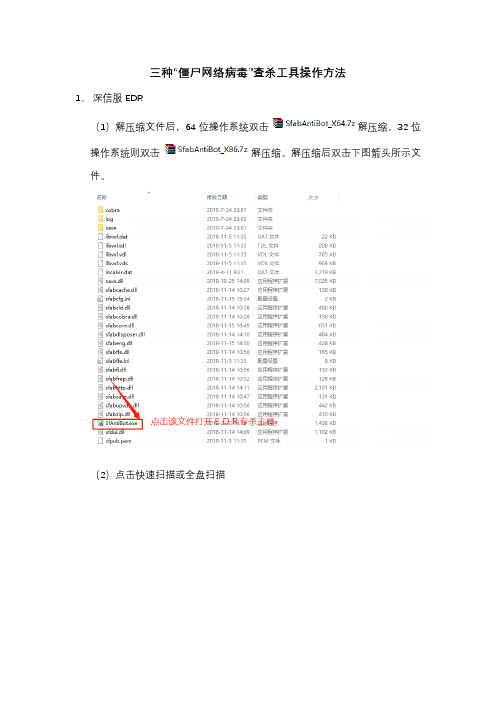

三种“僵尸网络病毒”查杀工具操作方法

三种“僵尸网络病毒”查杀工具操作方法

1、深信服EDR

(1)解压缩文件后,64位操作系统双击解压缩,32位操作系统则双击解压缩。

解压缩后双击下图箭头所示文件。

(2)点击快速扫描或全盘扫描

2、火绒安全

(1)双击安装火绒安全软件。

(2)点击“急速安装”。

(3)安装成功后打开软件。

点击“病毒查杀”。

(4)点击全盘查杀或快速查杀。

根据扫描结果进行相应的查杀操作。

3. 360 杀毒

(1)双击(32位操作系统)或

(64位操作系统)安装360杀毒软件。

(2)安装完成后点击“全盘扫描”或“快速扫描”。

(3)扫描结束后按软件扫描结果进行查杀操作。

P2P僵尸网络检测技术研究的开题报告

P2P僵尸网络检测技术研究的开题报告题目:P2P僵尸网络检测技术研究一、选题的背景和意义随着计算机和互联网的普及,网络攻击事件逐渐增多,其中P2P (Peer-to-Peer)僵尸网络已成为重要的网络攻击手段之一。

P2P僵尸网络是由一组感染了病毒的主机组成的网络,这些主机会通过P2P网络互相传播病毒,从而形成一个庞大的网络,攻击者可以通过这个网络进行各种攻击,如DDoS攻击、钓鱼攻击等,给网络安全带来了极大的威胁。

因此,对P2P僵尸网络进行检测和防御已成为当前网络安全工作的一个重要领域。

本文将着重探究P2P僵尸网络的检测技术,寻求最佳的防御方案。

二、研究内容和目标本研究的主要内容是探究P2P僵尸网络检测技术的方法和原理,结合现有的研究成果,评估其优缺点,寻求最佳的防御方案。

具体研究目标如下:1. 研究P2P网络的基本原理和工作机制。

2. 总结已有的P2P僵尸网络检测技术,分析其优缺点,提出改进和优化的方法。

3. 设计、实现P2P僵尸网络检测系统,并对系统进行测试和评估。

4. 提出基于机器学习、云计算等新技术的P2P僵尸网络检测方案,并与传统方案进行对比分析。

三、研究方法和步骤1. 研究P2P网络的基本原理和工作机制本步骤主要通过查阅相关文献和参考资料,深入理解P2P网络的基本原理和工作机制。

2. 总结已有的P2P僵尸网络检测技术本步骤主要通过文献综述,总结已有的P2P僵尸网络检测技术,分析其优缺点,并提出改进和优化的方法。

3. 设计、实现P2P僵尸网络检测系统本步骤主要根据前两步的研究成果,设计、实现P2P僵尸网络检测系统,并对系统进行测试和评估。

4. 提出基于机器学习、云计算等新技术的P2P僵尸网络检测方案本步骤主要提出基于机器学习、云计算等新技术的P2P僵尸网络检测方案,并与传统方案进行对比分析。

四、预期成果和应用前景本研究预期能够提出一种高效、准确、实用的P2P僵尸网络检测方案,为网络安全提供更好的保障。

僵尸网络(Botnet)的检测方法

僵尸网络在传播和准备发起攻击之前,都会有一些异常的行为,如发送大量的DNS查询(Botnet倾向于使用动态DNS定位C&C服务器,提高系统的健壮性和可用性)、发送大量的连接请求等等。

综上所述,可供统计的一些异常行为包括:IRC服务器隐藏信息、长时间发呆(平均回话时长3.5小时)、昵称的规律性、扫描、频繁发送大量数据包(每个客户端每秒至少发生 5~10个包)、大量陌生的DNS查询、发送攻击流量、发送垃圾邮件、同时打开大量端口、传输层流特征(flows-per-address(fpa), packets-per-flow(ppf) and bytes-per-packet(bpp) )、包大小(包大小的中值≤100Bytes)、特定的端口号(6667, 6668, 6669, 7000, 7514)

这方面的研究有很多,其中一个主要的理论分支称为 “告警焊接”, 例如把类似的告警事件放在同一个标签下。最基本的目标就是减少日志,在大多数系统中,要么是基于多事件归因于一个单一的威胁,要么是提供一个针对一个单一的目标的经过整理的通用事件集的视图,我们引入了“证据追踪”的方法通过分析感染过程的通信序列来识别成功的Bot 感染,称为会话关联策略。在这个策略中, Bot 感染过程可以建模成感染主机与外部实体间一个松散顺序的通讯流。特别是所有Bot都共享同样的发生在感染周期的活动集:目标扫描、感染漏洞、二进制文件下载并执行、C&C频道建立、向外地扫描。不必假设所有这些事件都是必须的,也没有要求这些每个事件都被检测到。系统收集每个内部主机的事件踪迹找到一个满足我们对bot 检测要求的合并序列的门限。

Binkley等人提出了一个基于TCP扫描权重(TCP work weight)的启发式异常检测算法以检测IRC僵尸网络控制通信, w=(Ss+Fs+Rr)/Tsr

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

过滤掉非TCP数 据流、连接失败 的包; 过滤高比特的数 据流、非聊天数 据包、40字节以 下的数据包;

区分IRC数据流 和非IRC数据流; 平均数据包大小; 平均比特率; 平均包率; 持续时间;

包传送间隔

-最近的传送间隔 -加权移动平均值 -加权移动变化值

一个流看作5维空间里的一 个点.前3个维度是包的传送 间隔,第4,5维是数据包的大 小

Your site here

活动聚类模型

Your site here

关联模型

目的:找出两个类群的联系,进一步证明一个主机是属于某个僵尸网络的。

score ( h ) =

ϕ ( AS ) = 2

∑ ϕ ( A m )ϕ ( A n )

,n m>n

Am ∩ An Am ∪ An

+ ∑ ϕ ( A i)

LOGO

Botnet Detection

滨工业 学( 网络与

)

Contents

1 2 3 4 网络 检测

DNSŠk 测 Šk 检测 检 罐 网 检测

Your site here

检测

-

针对IRC协议 称—针对 针对 协议

Rishi系统 系统

相关文章:Rishi : Identify bot contaminated host s by IRC nickname evaluation 僵尸程序必须采取一定随机策略避免昵称的重复, 固定串+ 特殊字符+ 随机串 USA|016887436,bmdut _13,RBOT|XP|48124 根据已存在的昵称模式与捕获的昵称匹配 昵称评分系统

Your site here

聚类分析模型

通信流特征分析

表1典型的流特征

start/end pkts Bytes duration ppf abpp abps apps 个数 流中平均每 包字节 流中平均每 秒字节 流中平均每 秒数据包 ppf(单位:个) abpp (单位:字节/包) abps (单位:字节/秒) apps(单位:个/秒) 1825 912 0.5 2367460 65 76 3 2367460 开始时间和 结束时间 流中双方传 输的数据包总数 流中双方传 输的总字节数 流持续时间 流中数据包

扫描 水平扫描—一个端口 垂直扫描—一个IP 块扫描—多个端口多个IP

Your site here

DNSŠk 测 Šk 检测 检

1、将DNS系统作为一个 、 系统作为一个IDS 系统作为一个

相关文献:The Domain Name Service as an IDS: How DNS can be used for detecting and monitoring badware in a network 采集DNS数据 一是通过在DNS服务器上运行日志程序将收到的查询请求记录到数据库 中,但如果客户端不使用本地的DNS服务器则采集不到; 另一种方法是在网络流量中过滤出DNS通信,处理后记录到数据库中, 这样不论客户端是否使用本地DNS服务器都可被采集到。 分析DNS数据 查询已知的恶意域名 监测被感染主机的查询 异常查询(新查询的域名) 域名解析时间差 不常用的查询(MX/AXFR)

所以关注流量特征:ppf,abpp,apps 考虑到僵尸网络具有时区性,增加一个流量特征fph(flow per hour)

Your site here

通信聚类模型

职能:负责读取通信监测平台生成的日志文件并将具有类似通信模式的主机 群聚类到一起

用于聚类的四个流量特征 1、每小时流量数(the number of flows per hour,缩写为fph):计算 中 的TCP/IP数据流的个数。 2、每个数据流的数据包个数(the number of packets per flow,缩写为 ppf):计算 每个中数据流发出的数据包总数。 3、平均每个数据包的字节数(the average number of bytes per packets,缩写为abpp):每个 传输的总字节数除以fj发送的数据包的总数。 4、平均每秒字节数(the average number of bytes per second,缩写为 abps): 中每个 传送的字节总数除以 的持续时间后的总和。

Your site here

阈值确定

实验环境:3台可控僵尸主机 h

1

阈值 取1

− h

3

,3台正常主机 h

4

− h6

。

因为正常主机没有任何恶意活动,公式右边第一项和第二项都为0 。

score ( h 4 ) = score ( h 5 ) = score ( h 6 ) = 0

情况1:同一个僵尸网络的所有僵尸主机执行同样的恶意活动

3、BotProbe系统 、 系统——因果关联 系统 因果关联

相关文献:Active Botnet Probing to Identify Obscure Command and Control Channels 非人为引起的

Your site here

BotHunter和BotProbe针对单个bot,botminer和botsniffer针对bot群

暂无

Your site here

网络

检测

1、TCP扫描权重 、 扫描权重——IRC,HTTP,P2P 扫描权重

相关文献:An algorithm for anomaly-based botnet detection. 计算TCP扫描权重的公式 w = (Ss + Fs + Rr)/Tsr 公式计算所有TCP控制报文数(SYN 包、FIN包、RESETS包)占总TCP报文数 的比例

Your site here

网络

检测

4、基于行为的网络流数据检测 、

相关文献: Detecting Botnets Based on Their Behaviors perceived from Netflow Data 根据恶意活动签名检测僵尸网络 DDoS TCP SYN flooding—使用SYN控制包检测 UDP flooding—陡增的流量 垃圾邮件 1.计算入境的SMTP流/出境的SMTP流,小于0.005的留下 2.对外连接大于200的IP留下 3.如果idle time>80%, 该IP留下 4.过滤后的IP计算以下值

表2僵尸程序与正常客户端流量特征对比

流量特征 start/end (pcap记录时间) pkts (单位:个) Bytes(单位:字节) duration(单位:秒) 僵尸程序 1213026691/ 1213076148 1768 121264 49457 正常客户端 1274611864/ 1274650539 4875 378750 48675

扫描活动: score ( h1) = score (h 2) = score ( h3) = 0 + ϕ ( AS ) *1 = 0 + 2 *1 = 2; 下载活动: score( h1) = score(h 2) = score(h3) = 0 + ϕ ( AL) *1 = 0 + 1*1 = 1; 垃圾邮件: score(h1) = score(h 2) = score(h3) = 0 + ϕ ( AE ) *1 = 0 + 2 *1 = 2; score ( h1) = score (h 2) = score ( h3) = 0 + ϕ ( AD ) *1 = 0 + 2 *1 = 2; DDoS:

优点:对于有扫描和DDoS活动的使用不同协议的僵尸网络都能检测 优点: 不足:对于没有执行扫描和DDoS活动的僵尸网络无法检测 不足:

2、命令控制流——IRC 、命令控制流

相关文献:Detecting Botnets with Tight Command and Control

过滤时期

分类时期

关联时期

优点:简单高效,准确率高,漏报率也高 优点: 不足: 只对IRC协议的僵尸网络有效 不足:

对于无规律生成的昵称无法检测

Your site here

检测

IRC botnet

PING/PONG数据包的比例 Bot连接服务器后到加入频道的时间差

HTTP botnet

与服务器周期性的连接

P2P botnet

i, j

A i ∩ fj A i ∪ fj

ϕ ( AL) = 1

ϕ ( AE ) = 2

ϕ ( AD ) = 2

公式前半部分所表示的是一个主机同时执行了2个恶意活动的分数,两个集合的 交集除以两个集合的并集,表示2个恶意活动都出现的统计情况;后半部分表示 fj流分类 中出现恶意活动 的分布情况。 score值大于某个阈值时,就表示进行了主机 进行恶意活动与通信活动,我们就 score 认为是一个可疑僵尸主机,倘若 , ( h i ) > θ , score ( h j ) > θ ,而且hi和hj 属于同一 个流分类 ,则他们属于同一个僵尸网络

Your site here

DNSŠk 测 Šk 检测 检

2、DNS通信数据挖掘 、 通信数据挖掘

相关文献:基于DNS通信数据挖掘的Botnet检测方法研究 DNS数据采集 在DNS服务器上运行日志程序记录查询请求 网络流量中过滤出DNS通信 训练数据 数据挖掘算法 ripper算法 算法的基本思想 : 训练过程分为两部分 : 根据贪心原则(greedy)采用启发式方法(heuristics)利用信息增益的手段构造一个 最初的规则集合 ; 通过一个优化过程剪除(prune)规则集合并提高规则集合的准确性. 分类过程: 文档满足某个规则就认为它属于该类.

2、BotSniffer系统 、 系统——水平关联 系统 水平关联

相关文献:BotSniffer Detecting Botnet Command and Control Channels 协议分析模块