iptables防火墙架构实验报告

信息安全技术之防火墙实验报告

信息安全技术之防火墙实验报告目录一、实验概述 (2)1. 实验目的 (2)2. 实验背景 (3)3. 实验要求 (4)二、实验环境搭建 (5)1. 实验硬件环境 (6)1.1 设备配置与连接 (6)1.2 设备选型及原因 (7)2. 实验软件环境 (8)2.1 系统软件安装与配置 (9)2.2 防火墙软件安装与配置 (10)三、防火墙配置与实现 (12)1. 防火墙策略制定 (12)1.1 访问控制策略 (13)1.2 数据加密策略 (15)1.3 安全审计策略 (16)2. 防火墙具体配置步骤 (17)2.1 配置前准备工作 (18)2.2 配置过程详述 (19)2.3 配置结果验证 (21)四、实验结果与分析 (22)1. 实验结果展示 (23)1.1 防火墙运行日志分析 (24)1.2 网络安全状况分析 (25)2. 结果分析 (27)2.1 防火墙效果分析 (28)2.2 网络安全风险评估与应对方案讨论 (29)五、实验总结与展望 (30)一、实验概述随着信息技术的迅猛发展,网络安全问题日益凸显其重要性。

作为保障网络安全的重要手段之一,防火墙技术广泛应用于各类网络环境中,用以保护内部网络免受外部网络的攻击和威胁。

本次实验旨在通过搭建实验环境,深入理解和掌握防火墙的基本原理、配置方法以及其在实际应用中的重要作用。

在本次实验中,我们将模拟一个企业内部网络环境,并设置相应的防火墙设备。

通过搭建这一实验环境,我们将能够模拟真实的网络安全场景,从而更好地理解防火墙在保障网络安全方面的作用和价值。

通过实验操作,我们将更加深入地掌握防火墙的基本配置方法和步骤,为今后的网络安全工作打下坚实的基础。

通过本次实验,我们还将学习到如何针对不同的网络威胁和攻击类型,合理配置和使用防火墙,以保障网络系统的安全性和稳定性。

这对于提高我们的网络安全意识和技能水平具有重要意义。

1. 实验目的本次实验旨在通过实际操作,深入理解防火墙的工作原理、配置方法及其在网络安全防护中的关键作用。

防火墙实验报告

防火墙实验报告防火墙是网络安全的重要组成部分,在计算机网络中扮演着重要的角色。

本实验旨在通过使用防火墙来提高网络安全性,实现网络安全管理以及攻击检测和预防的功能。

本报告将介绍我们在实验中的实现和结果。

实验环境和条件:实验使用的系统环境为Ubuntu 18.04 LTS,我们使用了iptables来搭建防火墙。

实验过程使用的工具包括netcat、nmap和wireshark等,我们还使用了云端服务器和本地虚拟机作为实验环境的架设。

实验操作步骤:我们首先修改了iptables的默认策略,将所有的INPUT、FORWARD、OUTPUT三个链的默认策略都设置为DROP。

这样,所有的数据包将被默认丢弃,只有经过规则匹配的数据包才会被成功转发。

接着,我们针对不同的应用程序和服务,定义了不同的规则,实现了特定端口的开放与封闭。

此外,我们还添加了一些基础的防火墙规则,例如阻止一些不安全的网络协议、禁止外部主机进行ping测试等操作。

在配置完防火墙规则后,我们就可以开始进行攻击测试了。

我们使用了nmap等工具进行端口扫描,使用netcat模拟攻击等方式对防火墙进行了实际测试。

实验结果:通过我们的测试和实验结果,我们证实了iptables防火墙的功能准确性和稳定性。

防火墙成功地过滤了不符合规则的数据包,保护了受保护的网络。

我们还通过nmap扫描等测试对攻击行为进行了模拟,结果表明规则已正确地被应用,攻击未能通过防火墙。

结论:本次实验通过防火墙的安装和配置,学会了使用iptables等工具搭建防火墙,使网络安全更加健壮。

我们还在安装过程中掌握了显示和设置规则的方法。

通过测试,我们证明了防火墙的有效性和稳定性。

在今后的网络安全管理中,防火墙仍然是一项有效的措施,将继续得到广泛应用。

iptables实验报告

二.实验目的1.熟悉这几个概念INPUT (进入本机的数据包)filter表{FORW ARD(从本机转发的数据包)OUTPUT(从本机发出去的数据包)PREROUTINGnat 表{OUTPUTPOSTROUTING2.学会限制进入防火墙的源ip,目标ip,协议和端口号3.学会使用防火墙做NAT和发布内网服务器三.实验环境虚拟机中拓扑图FIREW ALL主机作IPTABLES防火墙和DHCP服务器RHAT5 WEB主机作WEB服务器和FTP服务器Client xp1作客户端四.实验过程1.查看防火墙两块网卡的配置2.开启路由功能Vi /etc/rc.d/rc.local3.修改DHCP的配置文件,所分配的地址和eth1是一个网段的切记这点4.在防火墙上做NAT,命令Iptables –t nat -A POSTROUTING –s 192.168.11.0/24 –j SNAT –to-source 192.168.10.205.组织一切经过防火墙的ipmp包6.发布内外服务器五.检测1.客户机是否可以自动获取ip2.测试是可以上网3.测试是否可以ping防火墙和4.直接访问服务器的ftp和web5.通过访问防火墙的外部ip 192.168.10.20来访问服务器的web和ftpftp有问题,可能是APACHE拒绝192.168.10.20这个IP我们设置一下vsftp的访问权限编辑vi /etc/hosts.allow保存,重启httpd服务,咱们再次在客户端上访问还是弹错,小菜郁闷了,在检查一下,果然,web服务器的/etc/hosts.allow又填写错误,大家以后要多加小心,不要像我这么大意,耽误几分钟时间会少赚多少钱!。

企业防火墙实验报告

企业防火墙实验报告实验目的本次实验旨在通过搭建企业防火墙,并模拟外部攻击来评估防火墙的性能和安全性。

实验环境- 操作系统:Ubuntu 18.04- 防火墙软件:iptables- 实验设备:- 一台服务器作为企业防火墙- 一台笔记本电脑作为攻击者- 一台笔记本电脑作为内部员工机器实验步骤1. 搭建企业防火墙首先,我们在一台服务器上安装并配置iptables防火墙软件。

通过在终端中输入相应的命令,我们可以设置防火墙的规则,以控制进出网络的数据流。

2. 配置内部网络我们将一台笔记本电脑作为内部员工机器,将其连接到企业防火墙的内部网络。

通过分配一个内部的IP地址,并将其配置为默认网关,我们可以模拟出企业内部网络的场景。

3. 模拟攻击使用另一台笔记本电脑作为攻击者,将其连接到企业防火墙的外部网络。

我们可以发送不同类型的攻击请求,例如DDoS攻击、端口扫描等,来测试企业防火墙的安全性和性能。

4. 监控和调试在模拟攻击过程中,我们需要实时监控防火墙的行为。

查看日志文件和使用网络流量分析工具,可以帮助我们定位防火墙规则中的问题,并进行必要的调试与优化。

实验结果与分析通过实验,我们发现企业防火墙在过滤外部流量方面表现出色。

无论是针对特定端口的攻击还是大规模的DDoS攻击,防火墙都能够及时识别并阻止恶意请求,确保企业内部网络的安全性。

另外,我们也注意到防火墙的配置和规则设置对其性能有着重要的影响。

合理设置防火墙规则,可以减少误判和阻拦合法请求的情况,提高整个网络的通信效率。

在实验过程中,我们发现防火墙的日志记录功能对于定位和排查问题非常有帮助。

通过查阅日志文件,我们可以追踪攻击者的IP地址、攻击类型以及阻断的数据包数量,帮助我们更好地了解网络的安全状况,并及时做出相应的调整。

实验总结通过本次实验,我们深入了解了企业防火墙的工作原理和配置方法。

防火墙是企业网络安全的重要组成部分,其作用不仅仅是阻挡外部攻击,还能保护企业内部敏感信息的安全。

使用Iptables搭建实验室网络防火墙

关键词 :防火墙 ;pas l x; l l ;i t e n 实验 室 u

Cr a i n o Fiewal f e t o f r r l La or t r Ne wor Us n It b e o b aoy t k ig p a ls

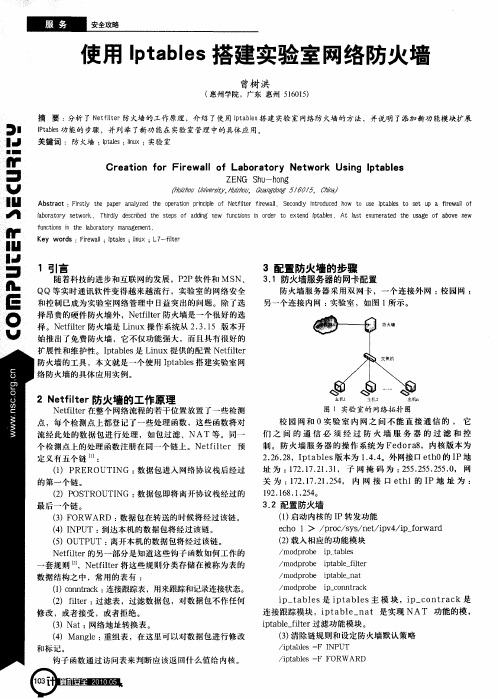

3 配置防火墙的步骤

3 1防火墙服务 器的网卡配ห้องสมุดไป่ตู้ .

防火 墙服 务 器采 用双 网卡 ,一 个连 接 外 网 : 园 网 ; 校

另一个连 接 内网 : 实验室 ,如 图 1 示。 所

始 推 出了免费 防火墙 ,它 不仅功 能强大 ,而 且具 有很好 的

扩 展性 和维护性 。I tb e 是 L n x提供 的配置 Nef tr p a ls iu ti e l

e ho c 1 > / o /s / t p 4 p f r r pr c ys ne/i v /i — o wa d

()F 3 ORWARD : 数据 包在 转送 的时候将 经过该 链 。

() NP T : 达本机 的数 据包将 经过该 链 。 4I U 到 () U P T : 5O TU 离开 本机 的数据 包将 经过该链 。

个检 测点上 的处 理函数 注册在 同一个 链上 。Nefle 预 tit r

定义 有五个 链 …:

校 园 网和 0实 验 室 内 网之 间 不 能 直 接 通 信 的 , 它 们 之 间 的 通 信 必 须 经 过 防 火 墙 服 务 器 的 过 滤 和 控

制 。 防火 墙 服务 器 的操 作 系统 为 F d r 8 e o a ,内 核版 本 为

实验:iptables防火墙配置

网络管理与维护实验报告实验名称Iptables防火墙配置

班级网络三班

组员姓名学号王晖1006403028

实验地点406

日期 5.14 成绩

一、实验目的

(1)掌握iptables命令的语法;

(2)掌握Linux下防火墙的配置。

二、实验使用环境(本次实验所使用的平台和相关软件)

VMware、Red Hat Enterprise Linux 5.3

三、实验内容

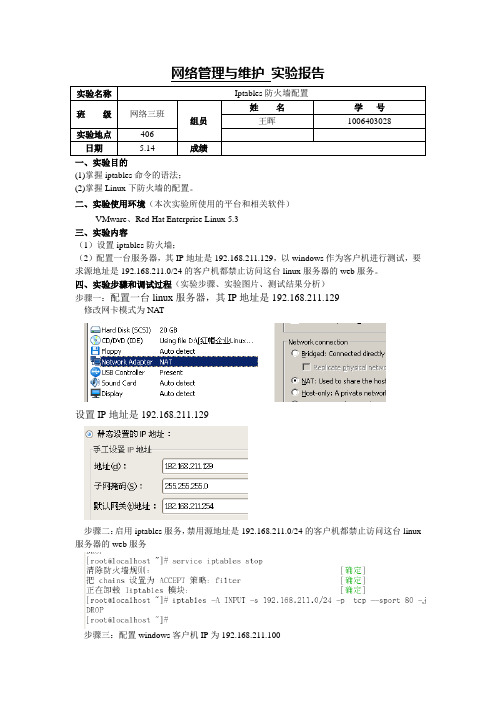

(1)设置iptables防火墙;

(2)配置一台服务器,其IP地址是192.168.211.129,以windows作为客户机进行测试,要求源地址是192.168.211.0/24的客户机都禁止访问这台linux服务器的web服务。

四、实验步骤和调试过程(实验步骤、实验图片、测试结果分析)

步骤一:配置一台linux服务器,其IP地址是192.168.211.129

修改网卡模式为NAT

设置IP地址是192.168.211.129

步骤二:启用iptables服务,禁用源地址是192.168.211.0/24的客户机都禁止访问这台linux 服务器的web服务

步骤三:配置windows客户机IP为192.168.211.100

步骤四:测试

在客户机用ping测试能否访问主机

显示可以ping通主机

在客户机IE浏览器访问192.168.211.129主机

显示不能访问

五、实验小结(实验中遇到的问题及解决过程、实验中产生的错误及原因分析、实验体会和收获)

实验时通过百度查资料完成的。

实验四:iptables实验环境搭建

网络安全与管理实验报告实验名称:iptables防火墙实验环境的搭建学院:计算机学院专业班级:计算机科学与技术四班学号:14142400808姓名:罗前指导教师:刘衍斌完成日期: 2017年 5月 7日一.实验目的:完成iptables防火墙环境的搭建,为后面学习iptables规则做准备实验使用环境:VMware,RedHatlinux,四台客户机(window操作系统)二.实验原理:1.Iptables工作机理:netfilter/iptables(简称为iptables)组成Linux平台下的包过滤防火墙,与大多数的Linux软件一样,这个包过滤防火墙是免费的,它可以代替昂贵的商业防火墙解决方案,完成封包过滤、封包重定向和网络地址转换(NAT)等功能。

规则(rules)其实就是网络管理员预定义的条件,规则一般的定义为“如果数据包头符合这样的条件,就这样处理这个数据包”。

规则存储在内核空间的信息包过滤表中,这些规则分别指定了源地址、目的地址、传输协议(如TCP、UDP、ICMP)和服务类型(如HTTP、FTP和SMTP)等。

当数据包与规则匹配时。

iptables就根据规则所定义的方法来处理这些数据包,如放行(accept)、拒绝(reject)和丢弃(drop)等。

配置防火墙的主要工作就是添加、修改和删除这些规则。

三.实验内容:安装好虚拟机,配置安装好的RadHatLinux,修改网卡模式为NAT模式,按照下图拓扑图配置,iptables假设在Linux路由器上对整个网络进行安全防护,Linux作为独立的防火墙系统,处于外网和局域网之间,由于防火墙架设在路由器上面,因此可以对进入局域网的所有数据包进行过滤处理,同时也可以对局域网内主机进行访问限制。

1.实验拓扑图如下:2. 客户机IP配置主机IP地址功用Fire2 192.168.2.2,192.168.1.112 控制整个网段的数据报文的流入流出及过滤DNS 192.168.2.3 提供DNS服务FTP 192.168.2.5 提供FTP服务Web 192.168.2.4 提供web服务除了fire主机其他主机都关闭iptablesWin xp的IP地址配置:Fire2 Fire1192.168.1.0/24主机均设置静态的IP地址即可。

防火墙实验报告

防火墙实验报告防火墙实验报告一、引言防火墙是网络安全的重要组成部分,它能够保护网络免受潜在的威胁。

本实验旨在通过搭建一个简单的防火墙实验环境,探究防火墙的工作原理和功能。

二、实验目的1. 了解防火墙的基本原理和工作方式;2. 学习配置和管理防火墙规则;3. 掌握防火墙的常见功能和应用。

三、实验环境1. 操作系统:Ubuntu 20.04 LTS;2. 软件:iptables、Wireshark。

四、实验步骤1. 搭建实验网络环境:使用VirtualBox创建两个虚拟机,一个作为内部网络,一个作为外部网络;2. 安装并配置iptables:在内部网络虚拟机上安装iptables,并设置规则,允许特定的网络流量通过;3. 进行网络通信测试:使用Wireshark监控网络流量,在内部网络虚拟机上尝试与外部网络虚拟机进行通信,观察防火墙的过滤效果;4. 分析和总结:根据实验结果,总结防火墙的功能和作用。

五、实验结果与分析通过配置iptables规则,我们成功地实现了防火墙的过滤功能。

在测试过程中,我们发现防火墙可以根据源IP地址、目标IP地址、端口号等信息对网络流量进行过滤和控制。

通过设置不同的规则,我们可以允许或禁止特定的网络连接。

在实验中,我们还观察到了防火墙对网络性能的影响。

当防火墙规则较为复杂或网络流量较大时,防火墙可能会对网络延迟和吞吐量产生一定影响。

因此,在实际应用中,需要权衡安全性和性能之间的平衡。

六、实验心得通过本次实验,我们对防火墙的工作原理和功能有了更深入的了解。

防火墙作为网络安全的重要组成部分,能够有效地保护网络免受潜在的威胁。

在实际应用中,我们需要根据具体需求和风险评估来配置和管理防火墙规则,以实现最佳的安全性和性能。

此外,我们还学习到了使用Wireshark等工具进行网络流量分析的方法。

通过观察和分析网络流量,我们可以更好地理解防火墙的过滤效果和网络通信的细节。

总结起来,防火墙是网络安全的重要保障,它能够帮助我们防范各种网络威胁。

《网络安全》实验指导书 — Linux系统iptables防火墙

《网络安全》实验指导书Linux系统iptables防火墙一、实验目的1、熟悉和掌握TCP/IP协议的基础概念和方法;2、掌握防火墙的概念、功能分类及实现方法;3、掌握Linux系统防火墙和iptables防火墙的配置方法。

二、实验原理1、防火墙的任务防火墙在实施安全的过程中是至关重要的。

一个防火墙策略要符合四个目标,而每个目标通常都不是一个单独的设备或软件来实现的。

大多数情况下防火墙的组件放在一起使用以满足公司安全目的需求。

防火墙要能满足以下四个目标:1>实现一个公司的安全策略防火墙的主要意图是强制执行你的安全策略,比如你的安全策略需要对MAIL服务器的SMTP流量做限制,那么你要在防火墙上强制这些策略。

2>创建一个阻塞点防火墙在一个公司的私有网络和分网间建立一个检查点。

这种实现要求所有的流量都要经过这个检查点。

一旦检查点被建立,防火墙就可以监视,过滤和检查所有进出的流量。

网络安全中称为阻塞点。

通过强制所有进出的流量都通过这些检查点,管理员可以集中在较少的地方来实现安全目的。

3>记录internet活动防火墙还能强制记录日志,并且提供警报功能。

通过在防火墙上实现日志服务,管理员可以监视所有从外部网或互联网的访问。

好的日志是适当网络安全的有效工具之一。

4>限制网络暴露防火墙在你的网络周围创建了一个保护的边界。

并且对于公网隐藏了内部系统的一些信息以增加保密性。

当远程节点侦测你的网络时,他们仅仅能看到防火墙。

远程设备将不会知道你内部网络的布局以及都有些什么。

防火墙提高认证功能和对网络加密来限制网络信息的暴露。

通过对所能进入的流量进行检查,以限制从外部发动的攻击。

2、iptables及其命令格式iptables是Linux 2.4.X 的内核防火墙,其工作原理为对经过网络模块的数据包的处理,各数据包按流经位置进入相应的规则链,iptables逐条对比链内的规则,如果满足条件,则进行相应的动作。

防火墙实验报告

防火墙实验报告防火墙实验报告一、引言防火墙是网络安全的重要组成部分,它可以帮助保护网络免受恶意攻击和未经授权的访问。

本实验旨在通过搭建防火墙实验环境,了解防火墙的原理和功能,并对其进行实际应用和测试。

二、实验环境搭建1. 硬件设备:一台运行Linux操作系统的服务器、一台运行Windows操作系统的客户机。

2. 软件工具:iptables(Linux防火墙软件)、Wireshark(网络抓包工具)。

三、实验步骤1. 配置网络环境:将服务器和客户机连接到同一个局域网中,确保它们能够相互通信。

2. 搭建防火墙:在服务器上安装iptables,并根据需求配置规则,如允许特定IP地址的访问、禁止某些端口的访问等。

3. 客户机测试:在客户机上尝试访问服务器上的服务,观察防火墙是否起作用,是否能够成功访问。

4. 抓包分析:使用Wireshark对服务器和客户机之间的通信进行抓包,分析防火墙的过滤规则是否生效,是否有异常流量等。

四、实验结果与分析1. 防火墙配置:根据实验需求,我们配置了以下规则:- 允许特定IP地址的访问:只允许来自局域网内部的主机访问服务器,其他IP地址的访问将被阻止。

- 禁止某些端口的访问:禁止外部主机访问服务器的FTP服务和Telnet服务,只允许SSH访问。

2. 客户机测试:我们在客户机上尝试通过FTP和Telnet访问服务器,结果发现无法连接,符合我们的预期。

而通过SSH访问服务器时,成功连接并登录,说明防火墙配置生效。

3. 抓包分析:使用Wireshark对服务器和客户机之间的通信进行抓包,发现被阻止的FTP和Telnet连接请求被防火墙过滤掉,而SSH连接请求成功通过。

同时,我们还发现了一些未经授权的访问尝试,但由于防火墙的存在,这些攻击都被阻止了。

五、实验总结通过本次实验,我们深入了解了防火墙的原理和功能,并通过实际应用和测试验证了其有效性。

防火墙作为网络安全的重要组成部分,可以帮助我们保护网络免受恶意攻击和未经授权的访问。

实验报告_53

一、嵌入式防火墙设计1. 基于 Iptables-Ipset-NF-hipac 的防火墙设计Iptables 的优势在于具有足够的灵活度,并且功能强大,面面俱到;劣势是在数量巨大的规则集时性能低下。

然而 Ipset 虽然具有很好的性能,将 Iptables 的时间复杂度从O(n) 降到了O(1),但集合里所有的 IP 对应到同一个处理操作,在面对并非一次性更新的规则集合时,显得用处不大。

NF-hipac 的灵活性和性能处于前二者之间,但是只能代替 Iptables-t filter 选项。

因此,综合三个工具的优势,设计出一个更加优秀的防火墙方案: (1) Ipset 负责一次性大规模更新同一处理操作的IP 集; (2) NF-hipac 负责独立零散的过滤规则的更新;(3) Iptables 用来进行其他子功能(数据包转发、数据包地址伪装等)操作。

这样既保证了系统运行的高性能,又能覆盖所需的全部功能。

本文设计的嵌入式 Linux 防火墙的整体体系架构如图1所示。

硬件层为ARM9的处理器,操作系统内核为经过移植的Linux (版本2.6.13) 内核,并且支持 NetFilter 。

用户态则移植了三款防火墙工具,并且都是在 Netfilter 架构的基础上进行开发的,包括Iptables 、Ipset 以及NF-hipac 。

2. 开发平台及编译环境本文设计的嵌入式Linux 防火墙方案是在HIT-ES-DK01平台上实现的。

该平台采用ATMEL 公司 AT91RM9200(ARM920T) 嵌入式处理器,主频180MHz ,带有 MMU 存储器管理单元,内嵌 10M / 100M 自适应以太网。

开发板上还包括64MBSDRAM 、256MB / 1GBNand Flash 和16MB Nor Flash ,板上集成4线电阻式触摸屏接口、TFT 液晶屏接口,最大支持16BPP 模式800觹600分辨率,板载RS232、RS485、RJ45、USB 等接口以及 CAN 总线接口及多种存储卡接口。

实验十五 LINUX iptables 防火墙(理论部分)

防火墙原理一.iptables简介从1.1内核开始,linux就已经具有包过滤功能了,在2.0的内核中我们采用ipfwadm 来操作内核包过滤规则。

之后在2.2内核中,采用了大家并不陌生的ipchains来控制内核包过滤规则。

在2.4内核中我们不再使用ipchains,而是采用一个全新的内核包过滤管理工具—iptables。

这个全新的内核包过滤工具将使用户更易于理解其工作原理,更容易被使用,当然也将具有更为强大的功能。

iptables只是一个内核包过滤的工具,iptables可以加入、插入或删除核心包过滤表格(链)中的规则。

实际上真正来执行这些过滤规则的是netfilter(Linux内核中一个通用架构)及其相关模块(如iptables模块和nat模块)。

netfilter提供了一系列的“表(tables)”,每个表由若干“链(chains)”组成,而每条链中有一条或数条规则(rule)组成。

我们可以这样来理解,netfilter是表的容器,表是链的容器,链又是规则的容器。

netfilter系统缺省的表为“filter”,该表中包含了INPUT、FORW ARD和OUTPUT 3个链。

每一条链中可以有一条或数条规则,每一条规则都是这样定义的“如果数据包头符合这样的条件,就这样处理这个数据包”。

当一个数据包到达一个链时,系统就会从第一条规则开始检查,看是否符合该规则所定义的条件:如果满足,系统将根据该条规则所定义的方法处理该数据包;如果不满足则继续检查下一条规则。

最后,如果该数据包不符合该链中任一条规则的话,系统就会根据预先定义的策略(policy)来处理该数据包。

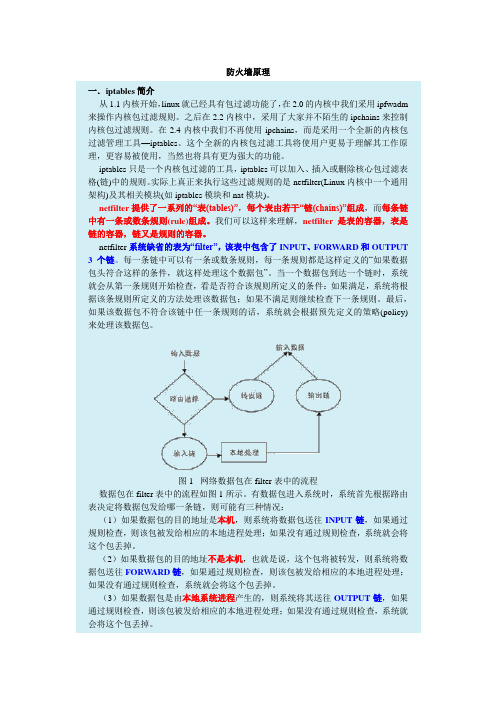

图1 网络数据包在filter表中的流程数据包在filter表中的流程如图1所示。

有数据包进入系统时,系统首先根据路由表决定将数据包发给哪一条链,则可能有三种情况:(1)如果数据包的目的地址是本机,则系统将数据包送往INPUT链,如果通过规则检查,则该包被发给相应的本地进程处理;如果没有通过规则检查,系统就会将这个包丢掉。

防火墙与入侵检测技术-iptables基本使用实验报告

实验一:iptable基本使用

一、实验目的:

1、学会iptables安装及维护;

2、掌握常用iptables命令的使用;

3、能使用Linux上的iptables防火墙进行交互。

二、实验步骤:

1、停止并屏蔽Centos7自带的防火墙firewalld:

systemctl status firewalld //查看状态

systemctl stop firewalld

systemctl mask firewalld //屏蔽FirewallD服务,如果需要取消屏蔽呢就是用systemctl unmask firewalld

systemctl disable firewalld //删除开机启动

2、安装 iptable 与 iptable-service

#先检查是否安装了iptables

[root@localhost ~]# service iptables status

#安装iptables

[root@localhost ~]# yum install -y iptables #通常情况下是安装好了的

#安装iptables-services

[root@localhost ~]# yum install iptables-services #通常情况下没有安装

3、查看iptables当前链中的规则集:

iptables -nL --line-number

或查看iptables列表:

iptables -L

4、运行教材第一章的shell脚本(iptables.sh)

5、测试(教材的TCP、UDP和ICMP测试)

三、实验反思

有些指令不适用于新版本的虚拟机。

网络安全之防火墙实验

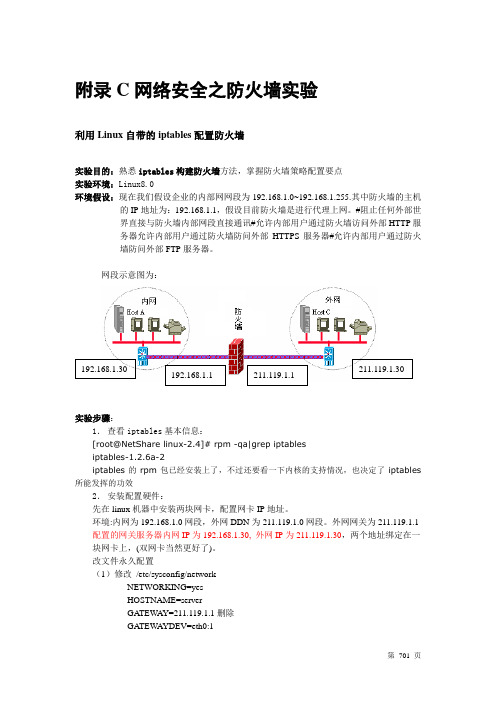

附录C 网络安全之防火墙实验利用Linux 自带的iptables 配置防火墙实验目的:熟悉iptables 构建防火墙方法,掌握防火墙策略配置要点 实验环境:Linux8.0环境假设:现在我们假设企业的内部网网段为192.168.1.0~192.168.1.255.其中防火墙的主机的IP 地址为:192.168.1.1,假设目前防火墙是进行代理上网。

#阻止任何外部世界直接与防火墙内部网段直接通讯#允许内部用户通过防火墙访问外部HTTP 服务器允许内部用户通过防火墙防问外部HTTPS 服务器#允许内部用户通过防火墙防问外部FTP 服务器。

网段示意图为:实验步骤: 1. 查看iptables 基本信息:[root@NetShare linux-2.4]# rpm -qa|grep iptablesiptables-1.2.6a-2iptables 的rp m 包已经安装上了,不过还要看一下内核的支持情况,也决定了iptables 所能发挥的功效2. 安装配置硬件:先在linux 机器中安装两块网卡,配置网卡IP 地址。

环境:内网为192.168.1.0网段,外网DDN 为211.119.1.0网段。

外网网关为211.119.1.1 配置的网关服务器内网IP 为192.168.1.30, 外网IP 为211.119.1.30,两个地址绑定在一 块网卡上,(双网卡当然更好了)。

改文件永久配置(1)修改 /etc/sysconfig/networkNETWORKING=yesHOSTNAME=serverGA TEWAY=211.119.1.1删除GA TEWAYDEV=eth0:1192.168.1.30211.119.1.30 192.168.1.1 211.119.1.1(2)在/etc/sysconfig/network-scripts目录下创建文件ifcfg-eth0:1 DEVICE=eth0:1ONBOOT=yes 启动BROADCAST=211.119.1.8 删除NETWORK=211.119.1.0NETMASK=255.255.255.0IPADDR=211.119.1.1 #本机在上级网络的ip(3)用/ect/rc.d/init.d/network restart 使IP配置生效(4)检查配置:ifconfig3.设置代理转发功能:(1)建立防火墙脚本文件cd /etc/rc.d/touch firewall.rules规则编写:利用iptables的写如下脚本firewall.rules:echo 1 > /proc/sys/net/ipv4/ip_forward 打开ip转发#!/bin/sh#refresh all firewall rules 加载必要的模块modprobe iptable_natmodprobe ip_conntrackmodprobe ip_conntrack_ftpiptables -F INPUTiptables -F FORW ARDiptables -F OUTPUTiptables -F POSTROUTING -t natiptables -P FORWARD ACCEPTiptables -P INPUT DROP 设置链默认的规则iptables -P OUTPUT DROP规则生效./firewall.rules功能测试ping 192.168.1.30http:// 192.168.1.30/ftp:// 192.168.1.30/将gw.sh改成可执行权限运行,其他机器以之为网关,即可上网!也可加在/ect/rc.d/rc.local最后达到开机自动运行的目的。

网络安全实验报告 - iptables应用

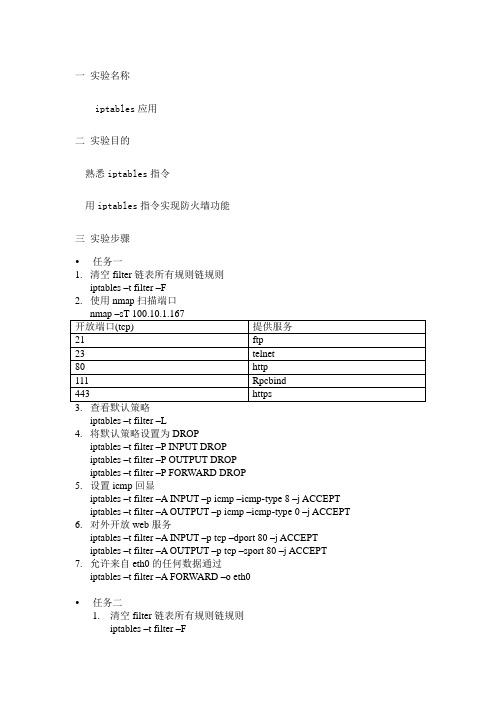

一实验名称iptables应用二实验目的熟悉iptables指令用iptables指令实现防火墙功能三实验步骤•任务一1.清空filter链表所有规则链规则iptables –t filter –F2.使用nmap扫描端口iptables –t filter –L4.将默认策略设置为DROPiptables –t filter –P INPUT DROPiptables –t filter –P OUTPUT DROPiptables –t filter –P FORWARD DROP5.设置icmp回显iptables –t filter –A INPUT –p icmp –icmp-type 8 –j ACCEPT iptables –t filter –A OUTPUT –p icmp –icmp-type 0 –j ACCEPT 6.对外开放web服务iptables –t filter –A INPUT –p tcp –dport 80 –j ACCEPTiptables –t filter –A OUTPUT –p tcp –sport 80 –j ACCEPT7.允许来自eth0的任何数据通过iptables –t filter –A FORWARD –o eth0•任务二1.清空filter链表所有规则链规则iptables –t filter –F2.iptables –A INPUT –p tcp –-tcp-flags ALL SYN –j ULOG –-ulog-prefix“SYN request”iptables –A INPUT –p tcp –-tcp-flags ALL SYN –j DROP•任务三1. 清空filter链表所有规则链规则iptables –t filter –F2. 设置全部链表默认规则为允许iptables –t filter –P INPUT ACCEPTiptables –t filter –P OUTPUT ACCEPTiptables –t filter –P FORWARD ACCEPT3. 禁止所有新建连接通过iptables –A INPUT –m state --state NEW –j DROP4. 禁止新建网络会话请求iptables –A INPUT –m state --state RELATED –j DROPtelnet 100.10.1.168结果:telnet无法登陆成功web可以访问成功5. 删除4中所有规则iptables –t filter –D 16. 禁止已建网络会话请求iptables –A INPUT –m state --state ESTABLISHED –j DROP结果:telnet连接失败web访问失败7. 清空filter链表规则,设置全部默认策略为DROP,并开放FTPiptables –t filter –Fiptables –t filter –P INPUT DROPiptables –t filter –P OUTPUT DROPiptables –t filter –P FORWARD DROPiptables –t filter –A INPUT –p tcp –-dport 21 –j ACCEPTiptables –t filter –A OUTPUT –p tcp –-sport 21 –j ACCEPTiptables –t filter –A INPUT –p tcp –-dport 20 –j ACCEPTiptables –t filter –A OUTPUT –p tcp –-sport 20 –j ACCEPTiptables –A INPUT –m state --state NEW, RELATED ,ESTABLISHED –j ACCEPTiptables –A OUTPUT –m state --state NEW, RELATED ,ESTABLISHED –j ACCEPT结果:无法上传文件,提示没有权限•任务四:NAT转换1. 确定网络接口IP地址(1)内网主机IP:100.10.1.2,默认网关:100.10.1.1外网主机IP:100.10.2.2NAT服务器内网接口IP:100.10.1.1,MAC:00:0C:29:43:3F:47(2)防止ARP欺骗外网接口IP:100.10.2.1,MAC:00-0C-29-43-3F-51(3)连通性ping可以Ping通2. 设置iptables(1)开启路由echo 1 > /proc/sys/net/ipv4/ip_forward(2)清空filter表规则链,设置默认规则为禁止iptables –t filter –Fiptables –t filter –P INPUT DROPiptables –t filter –P OUTPUT DROPiptables –t filter –P FORWARD DROP(3)添加filter表新规则,允许来自内网的数据流进入外网,并允许任何返回流量回到内网iptables –A FORWARD –i eth0 –s 100.10.1.0/24 –d any/0 –j ACCEPTiptables –A FORWARD –m state --state ESTABLISHED,RELATED –j ACCEPT(4)外网主机启动snort(/opt/ExpNIS/NetAD-Lab/Tools/ids/snort)以网络嗅探方式运行(设置过滤器仅监听icmp数据包)iptables –t filter –A INPUT –i eth0 –p icmp --icmp-type 8 –j ACCEPTiptables –t filter –A OUTPUT –o eth0 –p icmp --icmp-type 0 –j ACCEPT外网主机没有指向NAT服务器的外网接口,内网主机不能PING通外网,snort没有捕获到任何数据外网主机指向NAT服务器的外网接口,内网主机可以PING通外网,snort 捕获到内网的源IP地址为100.10.1.2,因为没有设置net转换,防火墙只是将数据包转发3.设置iptables规则通过NAT屏蔽内部网络拓扑结构(1)添加nat表新规则,通过网络地址转换实现内网主机访问外网。

实验三——用iptables构建linux防火墙(2)

实验三:用iptables构建Linux防火墙【实验目的】1) 掌握防火墙的基础架构。

2)掌握利用iptables构建Linux防火墙的基本方法。

3)掌握利用iptables实现NAT代理、IP伪装等高级设置。

4)掌握简单的Shell脚本语言编程。

【原理简介】静态报过滤器是最老的防火墙,静态数据包过滤发生在网络层上,也就是OSI模型的第三层上。

对于静态报过滤防火墙来说,决定接受还是拒绝一个数据包取决于对数据包中IP头和协议头的特定区域的检查,这些特定的区域包括:1、数据源地址2、目的地址3、应用或者协议4、源端口号5、目的端口号Iptables软件是netfilter框架下定义的一个包过滤子系统。

Netfilter作为中间件在协议栈中提供了一些钩子函数(Hooks),用户可以利用钩子函数插入自己的程序,扩展所需的功能。

图1中IPv4共有5个钩子函数:1、NF_IP_PRE_ROUTING2、NF_IP_LOCAL_IN3、NF_IP_FORWARD4、NF_IP_POST_ROUTING5、NF_IP_LOCAL_OUT数据包从左边进入系统进行IP校验后,经过第一个钩子函数NF_IP_PRE_ROUTING进行处理;然后进入路由代码,它决定改数据包是转发还是发给本机;若是发给本机,则该数据包经过钩子函数NF_IP_LOCAL_IN处理后传给上层协议;若该数据包需转发则被NF_IP_FORWARD处理;然后,经过最后一个钩子函数NF_IP_POST_ROUTING处理后传到网络上;本地产生的数据经钩子函数NF_IP_LOCAL_OUT处理后,进行路由选择处理,然后经NF_IP_POST_ROUTING处理发送到网络上。

【实验环境】1、环境搭建(1)准备普通PC一台。

(2)在该PC上安装Red Hat Linux操作系统虚拟机。

在装有linux2.6的PC上,可以直接利用iptables实现防火墙功能,利用命令service iptables start或者在启动菜单中启动该服务,并根据下面的参数说明,设置规则,然后利用本机的网络访问进行测试。

Iptables防火墙实验-孙斌

实验四 Iptables防火墙(一)教学要求Iptables是Linux提供的一个非常优秀的防火墙工具,学生通过该实验,应掌握Iptables工作机理,了解Iptables包过滤命令及规则,学会利用Iptables对网络事件进行审计,了解Iptables NAT工作原理及实现流程,学会利用Iptables+squid实现Web应用代理。

(二)主要知识点重点:1.Iptables工作机理:netfilter/iptables(简称为iptables)组成Linux平台下的包过滤防火墙,与大多数的Linux软件一样,这个包过滤防火墙是免费的,它可以代替昂贵的商业防火墙解决方案,完成封包过滤、封包重定向和网络地址转换(NAT)等功能。

规则(rules)其实就是网络管理员预定义的条件,规则一般的定义为“如果数据包头符合这样的条件,就这样处理这个数据包”。

规则存储在内核空间的信息包过滤表中,这些规则分别指定了源地址、目的地址、传输协议(如TCP、UDP、ICMP)和服务类型(如HTTP、)等。

当数据包与规则匹配时,iptables就根据规则所定义的方法来处理这些数据包,如放行(accept)、拒绝(reject)和丢弃(drop)等。

配置防火墙的主要工作就是添加、修改和删除这些规则。

2.Iptables NAT工作原理及实现流程:完成nat的实现,数据要经过prerouting—forword--postrouting这3个链。

首先进入prerouting,发现不是本网段的地址,而后开始查找路由表(查找路由的过程在prerouting和forword之间),于是经过forword链进行转发,在通过postrouting时进行NAT转换。

在这个流程中,NAT转换的步骤在postrouting链上实现,之所以不再prerouting上做nat是因为数据包在进来之前,还不知道是本网段地址还是外网地址。

在DNAT中,NAT要在prerouting链上做。

信息安全实验报告Linux下的防火墙配置

【实验6】 使用iptables 实现防火墙一、 实验目的:1. 掌握iptables 命令的语法。

2. 掌握Linux 下防火墙的配置。

二、 【实验环境】1. 虚拟机软件VM Ware 6.0,Redhat Enterprise Linux 虚拟机或光盘镜像文件。

2. 3台以上机器组成的局域网。

三、 实验内容:某单位由于业务需要,假设了3台服务器,分别提供WWW 服务、FTP 服务和电子邮件服务。

该单位拥有一个局域网,IP 地址范围是192.168.1.0/24;使用一台Linux 主机配置包过滤防火墙以保护内部网络的安全,该Linux 主机有两个网络接口:eth0: 192.168.1.1,用于连接内网。

Eth1: 218.98.1.26,用于连接外网(internet )。

三台服务器的IP 地址分别为: WWW 服务器:192.168.1.11 FTP 服务器:192.168.1.12 电子邮件服务器:192.168.1.13WWW192.168.1.11 FTP192.168.1.12这个实验中以虚拟机模拟Linux防火墙四、实验步骤1、配置内网和外网接口的网络参数内网接口eth0:192.168.1.1 子网掩码:255.255.255.0外网接口eth0:218.98.1.26 子网掩码:255.255.255.02、建立脚本文件,使防火墙在Linux启动时自动运行。

在/etc/rc.d目录下建立一个名为“filter-firewall”的文件;打开/etc/rc.d目录下的rc.local文件,在最后一行添加:/etc/rc.d/filter-firewall保存,退出。

3、刷新所有规则链:[root@localhost ~]# iptalbes –F4、禁止转发任何包。

[root@localhost ~]# iptalbes –P FORWARD DROP5、设置防火墙的包过滤规则:(1)WWW服务器:IP地址为192.168.1.11,端口为80,使用的协议为TCP 或者UDP,允许符合这些要求的数据包通过:iptables –A FORWARD –p tcp –d 192.168.1.11 –-dport www –i eth0 –j ACCEPT(2)FTP服务器:IP地址为192.168.1.12,端口为20和21,使用的协议为TCP,允许符合这些要求的数据包通过:iptables –A FORWARD –p tcp –d 192.168.1.12 –-dport ftp –i eth0 –j ACCEPT(3)邮件服务器:IP地址为192.168.1.13,端口为25和110,使用的协议为TCP,允许符合这些要求的数据包通过:iptables –A FORWARD –p tcp –d 192.168.1.13 –-dport smtp –i eth0 –j ACCEPTiptables –A FORWARD –p tcp –d 192.168.1.13 –-dport pop3 –i eth0 –j ACCEPT4、思考题:(1) 防火墙的主要作用是什么?(1)防火墙是保全决策的重点防火墙为一个咽喉点,所有进入和出去的传输都必须通过这个狭窄、唯一的检查点,在网路安全防护上,防火墙提供非常大的杠杆效益,因为它把安全措施集中在这个检查点上。

实验五:iptables防火墙实现安全防护和NAT

网络安全与管理实验报告实验名称:iptables防火墙实现安全防护和NAT 学院:计算机学院专业班级:计算机科学与技术四班学号: 14142400808姓名:罗前指导教师:刘衍斌完成日期: 2017年 5月 8日一、实验目的1.掌握在iptables中添加、修改和删除规则。

2.利用iptables防火墙实现网络安全。

二、实验内容1.网络拓扑图192.168.1.0/24Fire1 Fire2 1.清除预设表filter中所有规则链中和使用者自定链中的规则2设置链的默认策略首先允许所有的包,然后再禁止有危险的包通过防火墙3.列出链中的所有规则,默认只列出filter表4.向链中添加规则:5.使用iptables配置NAT步骤:添加基本的NAT地址转换;添加规则,在这里只添加DROP链,因为默认链全是ACCEPT,防止外网用内网IP欺骗[root@bbogpn Desktop]# iptables -t nat -A PREROUTING -i eth0 -s 192.168.3.1 -j DROP[root@bbogpn Desktop]# iptables -t nat -A PREROUTING -i eth0 -s 192.168.2.4-jDROP[root@bbogpn Desktop]# iptables -t nat -A PREROUTING -i eth0 -s 192.168.1.1 -j DROP允许XP访问web主机[root@bbogpnDesktop]# iptables -L -n -vChain INPUT (policy ACCEPT 782 packets, 74731 bytes)pkts bytes target prot opt in out source destinationChain FORWARD (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destinationChain OUTPUT (policy ACCEPT 72 packets, 12516 bytes)pkts bytes target prot opt in out source destination [root@bbogpnDesktop]# iptables -t filter -A INPUT -s 192.168.1.1 -d 192.168.2.4 -j ACCEPT[root@bbogpnDesktop]# iptables -t filter -A INPUT -s 172.16.11.207 -d 192.168.2.4 -j DROP[root@bbogpnDesktop]# iptables -t filter -L -n -vChain INPUT (policy ACCEPT 53 packets, 4997 bytes)pkts bytes target prot opt in out source destination0 0 ACCEPT all -- * * 192.168.1.1192.168.2.4 Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destinationChain OUTPUT (policy ACCEPT 29 packets, 4152 bytes)pkts bytes target prot opt in out source destination[root@bbogpnDesktop]# ssh root@192.168.2.4The authenticity of host '192.168.2.4 (192.168.2.4)' can't be established.ECDSA key fingerprint isd8:88:76:ef:30:e0:f5:f7:4b:a2:63:51:55:2e:74:28.Are you sure you want to continue connecting (yes/no)? yesWarning: Permanently added '192.168.2.4' (ECDSA) to the list of known hosts.root@192.168.2.4's password:There was 1 failed login attempt since the last successful login.[root@bbogpnDesktop]# ip addr2: eno16777736: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdiscpfifo_fast state UP qlen 1000link/ether 00:0c:29:4d:a0:50 brd ff:ff:ff:ff:ff:ffinet 192.168.1.0/24 brd 172.16.255.255 scope global eno16777736 valid_lft forever preferred_lft foreverinet6 fe80::20c:29ff:fe4d:a050/64 scope linkvalid_lft forever preferred_lft forever实验结果:发现可以ping通,实验成功。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

iptables防火墙架构实验报告

班级:10网工三班学生姓名:谢昊天学号:1215134046

实验目的和要求:

1、熟悉和掌握TCP/IP协议的基础概念和方法;

2、掌握防火墙的概念、功能分类及实现方法;

3、掌握Linux系统防火墙和基于iptables的防火墙的配置方法。

4、参考课本课本P201,图9-2,完整实现SNAT的功能。

实验内容与分析设计:

防火墙在实施安全的过程中是至关重要的。

一个防火墙策略要符合四个目标,而每个目标通常都不是一个单独的设备或软件来实现的。

大多数情况下防火墙的组件放在一起使用以满足公司安全目的需求。

防火墙要能满足以下四个目标:

1> 实现一个公司的安全策略

防火墙的主要意图是强制执行你的安全策略,比如你的安全策略需要对MAIL服务器的SMTP流量做限制,那么你要在防火墙上强制这些策略。

2> 创建一个阻塞点

防火墙在一个公司的私有网络和分网间建立一个检查点。

这种实现要求所有的流量都要经过这个检查点。

一旦检查点被建立,防火墙就可以监视,过滤和检查所有进出的流量。

网络安全中称为阻塞点。

通过强制所有进出的流量都通过这些检查点,管理员可以集中在较少的地方来实现安全目的。

3> 记录internet活动

防火墙还能强制记录日志,并且提供警报功能。

通过在防火墙上实现日志服务,管理员可以监视所有从外部网或互联网的访问。

好的日志是适当网络安全的有效工具之一。

4> 限制网络暴露

防火墙在你的网络周围创建了一个保护的边界。

并且对于公网隐藏了内部系统的一些信息以增加保密性。

当远程节点侦测你的网络时,他们仅仅能看到防火墙。

远程设备将不会知道你内部网络的布局以及都有些什么。

防火墙提高认证功能和对网络加密来限制网络信息的暴露。

通过对所能进入的流量进行检查,以限制从外部发动的攻击。

实验详细步骤:

iptables 基本命令使用链的基本操作

1)清除预设表filter中所有规则链中的规则。

# iptables -F

2)清除预设表filter中使用者自定链中的规则。

#iptables -X

#iptables –Z

.防火墙上初始化

#service iptables stop

#iptables -F

#iptables -t nat -F

#iptables -X

#iptables -t nat -X

#iptables -Z

#iptables -t nat -Z

#iptables -P INPUT DRO

#iptables -P OUTPUT DROP

#iptables -P FORWARD DROP

#iptables -t nat -P POSTROUTING DROP

#service iptables start

2、设置链的默认策略。

首先允许所有的包

然后再禁止有危险的包通过放火墙。

指令:

#iptables -P INPUT ACCEPT

#iptables -P OUTPUT ACCEPT

#iptables -P FORWARD ACCEPT

3、列出表/链中的所有规则。

默认只列出filter表。

4、向链中添加规则。

下面的语句用于开放网络接口:

#iptables -A INPUT -i lo -j ACCEPT

#iptables -A OUTPUT -o lo -j ACCEPT

#iptables -A INPUT -i eth0 -j ACEPT

#iptables -A OUTPUT -o eth1 -j ACCEPT

#iptables -A FORWARD -i eth1 -j ACCEPT

#iptables -A FORWARD -0 eth1 -j ACCEPT

5、使用者自定义链。

#iptables -N custom#iptables -A custom -s 0/0 -d 0/0 -p icmp -j DROP#iptables -A INPUT -s 0/0 -d 0/0 -j

DROP

二.Iptables的配置,一个是防止公网的入侵,一个是让内网的兄弟们上网。

在没配IPTABLES之前,只有本机能上网。

1.Rh8.0的“系统设置”中有个“安全级别”,它主要是针对本机来说的,不能用它来配置iptables。

打开“安全级别”,把它配成“无防火墙”级别。

2.为了配置、测试方便,可以先用“KWrite”编个“脚本”,采用“复制”、“粘

贴”方式,把全部语句一次性粘贴到“终端”里执行。

这样修改测试都很方便。

3.打开“其他”—“辅助设施”中的“KWrite”,添加相关代码(其中,eth0、eth1分别是外、内网卡):

三.使用iptables配置NAT

想法:

用广域网IP替换xx.xx.xx.xx

用局域网IP替换yy.yy.yy.yy

(比如: 192.168.0.0/16, 172.16.0.0/12, 10.0.0.0/8)

WAN = eth0 有一个外网ip地址xx.xx.xx.xx

LAN = eth1 有一个内网ip地址yy.yy.yy.yy/ 255.255.0.0

过程:

1. 添加2块网卡到Linux系统.

2. 确认网卡是否正确安装:

ls /etc/sysconfig/network-scripts/ifcfg-eth* | wc -l

结果输出应为”2″

3. 配置eth0, 使用外网ip地址(基于ip的外部网络或互连网)

4. 配置eth1, 使用局域网地址(内部网络)

5. 配置主机(可选)

cat /etc/hosts

127.0.0.1 nat localhost.localdomain localhost

6. 配置网关

7. 配置DNS

8. 使用IP Tables配置NAT

9. 测试

四.利用iptables实现SNAT服务

步骤如下:

1.分别为pc1、pc2、server配置IP。

pc1的网卡配置

pc2的网卡配置

server的双网卡配置

2.编写脚本snat.sh,其内容如下;

#!/bin/sh

modprobe ip_nat_ftp

iptables –F

iptables –t nat –F

iptables –P PORWARD ACCEPT

iptables –A FORWORD –i eth1 –d 192.168.1.0/24 –p tcp –syn –j DROP

iptables –t nat –A POSTROUTING –s 192.168.1.0/24 –o eth1 –j SNAT --to-source 218.28.21.100

3.设置脚本snat.sh具有可执行权限,使配置生效。

[root@local ~]#chmod 755 snat.sh

[root@local ~]#./snat.sh

3.测试SNAT的功能。

我们用ping命令来测试结果。

实验结果:

iptables的包过滤(使用ping ,telnet服务,web服务测试)配置ip地址

Iptables端的ip配置

Client的ip配置测试网络

Ping的测试

Tlnet的测试

Web的测试

编辑iptables的脚本,并执行脚本

编辑脚本

Ping的策略添加

Telnet的策略添加

Web的策略添加测试iptables有包过滤的功能

Ping的测试

Telent的测试

Web 的测试

(二)nat地址转换(私有转换为公有)

1.ip的配置

Iptables端的ip配置

Internet_clicent的ip配置

2.测试网站

3.编辑iptables的脚本,并执行

私有地址转换公有地址的策略4.测试

访问网站测试

client抓包测试

Internet_client抓包测试(三)发布web服务

1.测试web_server

2.编辑iptables的脚本,并执行

3.测试

(四)多个ip转换为ip一个ip

1.编辑iptables的脚本,并执行

单个设置的策略

集体设置的策略

2.client登录测试

Client抓包测试3.web_server登录测试

internet_client抓包测试(比较)

Client访问时抓包

疑难小结:

通过本次试验,了解了iptables防火墙架构部署与配置的一些基础知识,学习到了iptables防火墙架构相关的服务器操作。

学习到了设置iptables防火墙架构的相关内容,在实验过程中,通过学习我知道了iptables其实是工作在用户态的,netfilter才是真正起到防火墙的作用的,它工作在内核态,iptables只是工作在用户和netfilter之间的一个接口,通过它来调用netfilter。

从而更加深刻的理解iptables防火墙架构相关的特点。

同时,在实验过程中,回顾书本上的理论知识,巩固了我的知识。