VMware NSX网络虚拟化设计指南

VMware网络虚拟化产品NSX安装配置指南

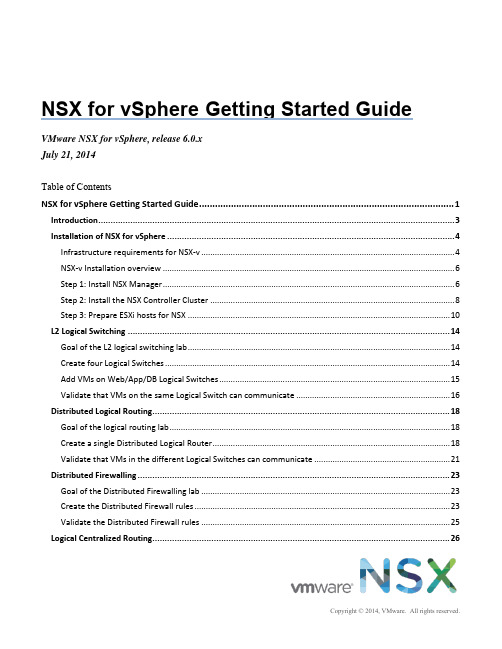

NSX for vSphere Getting Started GuideVMware NSX for vSphere, release 6.0.xJuly 21, 2014Table of ContentsNSX for vSphere Getting Started Guide (1)Introduction (3)Installation of NSX for vSphere (4)Infrastructure requirements for NSX-v (4)NSX-v Installation overview (6)Step 1: Install NSX Manager (6)Step 2: Install the NSX Controller Cluster (8)Step 3: Prepare ESXi hosts for NSX (10)L2 Logical Switching (14)Goal of the L2 logical switching lab (14)Create four Logical Switches (14)Add VMs on Web/App/DB Logical Switches (15)Validate that VMs on the same Logical Switch can communicate (16)Distributed Logical Routing (18)Goal of the logical routing lab (18)Create a single Distributed Logical Router (18)Validate that VMs in the different Logical Switches can communicate (21)Distributed Firewalling (23)Goal of the Distributed Firewalling lab (23)Create the Distributed Firewall rules (23)Validate the Distributed Firewall rules (25)Logical Centralized Routing (26)Goal of the Logical Centralized Routing lab (26)Create a single Logical Centralized Router (Edge) (27)Configure Dynamic Routing on Logical Distributed and Centralized Routers (29)Validate that dynamic routes are being learned (32)Validate communication from internal to Centralized Router external interface (33)Create many-to-one NAT (for traffic initiated from Web-Tier01 to external) (33)Validate communication from Web-Tier-01 to Internet (34)Logical Load Balancing (35)Goal of the Logical Load Balancing lab (35)Create one new Load Balancer (36)Configure the Load Balancer (37)Update the Distributed Firewall rules to allow Load Balancer-to-Web server communication (40)Validate that the Server Pool is UP (40)Create a one-to-one NAT rule on the External Edge Router (for traffic initiated from external to loadbalancer) (41)Check that external network hosts can communicate to VIP (42)Getting Help and More Information (43)NSX-v Documentation (43)Contacting the NSX Technical Services Team (43)NOTE: To obtain the latest information about NSX for vSphere, please visit/products/nsxIntroductionThis document provides step-by-step examples that demonstrate how to set up the following network services in NSX for vSphere:∙Logical Switches∙Logical Distributed Routers∙Distributed Firewalls∙Logical Centralized Routers (Edge)∙with Dynamic Routing∙with many-to-one NAT∙Logical Load Balancers (Edge)At the end, you’ll have the following logical network deployed in your lab:Figure 1 – Logical View of labL2 bridging, VPN, and service composer are not covered in this document. Likewise, integrations with third party vendors, such as Palo Alto Networks, Symantec and F5, are not covered here.Installation of NSX for vSphereThis section guides you through the step-by-step installation, configuration and validation of a new NSX for vSph ere (“NSX-v”) deployment.Infrastructure requirements for NSX-vVMware elements:Prior to installing NSX for vSphere, you must deploy:∙vCenter 5.5 with:∙one or more Compute clusters∙Management and Edge cluster∙two or more ESXi 5.5 in each clusterEach ESXi host has the following characteristics:∙Server hardware is listed on the VMware HCL for vSphere 5.5∙2x Quad Core x86_64 compatible CPUs with a speed of 2Ghz or greater, plus hardware-assisted virtualization support (total of 8 physical cores)∙32GB of RAM or greater∙2x Physical NICs∙Either 5GB of Local Disk/Dedicated boot from SAN LUN or supported ESXi embedded device (USB/SD). Local Disk is not required if vSphere Auto Deploy is used.Figure 2 – Infrastructure for NSXFor resource constraints, this lab uses only one Compute Cluster, as shown in the following screenshots.Network fabric:Configure at least 1600 byte of MTU frame sizes on all the physical switches/routers between ESXi.vCenter:Clusters:∙One Compute Cluster “Cluster-CompA” with two ESXi.∙One Mana gement + Edge Cluster “Cluster-Mgt_Edge” with two ESXi.Figure 3 – vCenter Host ViewNetworking:∙Virtual Standard Switch (vSS) for Cluster-CompA and Cluster-Mgt_Edge:∙Management: This vSS is used for the ESXi-Compute and ESXi-Mgt_Edge management.Interface to use: The interface of the ESXi in Cluster-CompA + Cluster-Mgt_Edge on theManagement network is used.∙Virtual Distributed Switch (vDS) for Cluster-CompA:∙vDS-CompA: This vDS will be used for the VM production traffic. Interface to use: The interface of the ESXi in Cluster-CompA on the Transport network is used. Note: No ESXi IP@ isconfigured yet.∙Virtual Distributed Switch (vDS) for Cluster-Mgt_Edge:∙vDS-Mgt_Edge: This vDS will be used for the VM production traffic. Interface to use: The interface of the ESXi in Cluster-Mgt_Edge on the Transport network is used. Note: No ESXi IP@ is configured yet. Note2: Create a Management Network for the future logical routers“LogicalRouter_Mgt”∙vDS-External: This vDS will be used to talk to the physical external network. Interface to use: The interface of the ESXi in Cluster-Mgt_Edge on the External network is used. Note: No ESXi IP@ is configured.Figure 4 – vCenter Networking ViewNSX-v Installation overviewIn this step, you’ll deploy the NSX Manager and NSX Controller Nodes:Figure 5 – NSX elementsStep 1: Install NSX ManagerThe NSX Manager is the centralized management component of NSX, and runs as a virtual appliance on an ESX host.1.Install NSX Manager: From vCenter Home-> Hosts and Clusters, select Cluster-Mgt_Edge andDeploy OVF TemplateFigure 6 – Installation NSX Manager2.Register NSX Manager with vCenter: Log in NSX Manager and from NSX Manager Manage ->NSX Management Services, register to vCenterFigure 7 – NSX Manager registration to vCenter3.Validate registration: Log out of vCenter if already logged in. And re-log in with root (required toget the NSX plugin installed in vCenter). Note: The first login can take a few minutes. After registration, you will see the Network & Security plugin in the Inventory:Figure 8 – NSX plugin in vCenterStep 2: Install the NSX Controller ClusterThe NSX Controller Cluster is a distributed state management system that controls virtual networks and overlay transport tunnels1.Install the first NSX Controller Node: From NSX Home -> Installation, add first NSX ControllerNode.Figure 9 – First NSX Controller Node installationThe IP Pool “NSX Controller Cluster” has been created with the following settings:Figure 10 – NSX Controller Cluster IP pool2.Validate the installation of first NSX Controller Node: The deployment of an NSX ControllerNode can take few minutes.Figure 11 – First NSX Controller Node deployedNote: In rare cases, the Controller takes too long install and is automatically deleted. In such cases, you can install a DHCP server in the Controller’s subnet to speed up its installation. That DHCP server can be configured with fake IP addresses since the Controller will still get its IP address from the NSX IP Pool.3.Install the second and third NSX Controller Nodes:Note: You can run with only one NSX Controller in a lab (not supported in a production setting), but this will render you unable to test Controller Node high-availability. For a productiondeployment or to test high-availability, you must install a total of three Controller Nodes.From NSX Home -> Installation, add second and third NSX Controller NodesFigure 12 – Second and third NSX Controller Nodes installation4.Validate installation of all three NSX Controller NodesFigure 13 –NSX Controller Cluster deployedStep 3: Prepare ESXi hosts for NSXTo provide all the NSX services, special kernel modules and user space tools have to be installed on the ESXi hosts.1.Install NSX elements on cluster hosts: From NSX Home -> Installation-> Host Preparation,click Install for all the clusters:Figure 14 –Installation of NSX elements on cluster hosts2.Check the installation of NSX elements on cluster hostsFigure 15 – Validation of installation of NSX elements on clusters hosts3.Configure the VXLAN VTEP interface for Cluster-CompA hosts: From NSX Home ->Installation-> Host Preparation, click Configure for the Cluster-CompA:Figure 16 – Configuration of VTEP interface for Cluster-CompA hostsFigure 17 – Configuration of VTEP IP@ pool for the Cluster-CompA hosts4.Validate the VTEP configuration on the Cluster-CompA hosts. Note: You may see an “ErrorUncon figure” message. This is a known display issue. Refresh the window to see the correct status.Figure 18 – Validation VTEP IP@ configuration for the Cluster-CompA hosts5.Configure the VXLAN VTEP interface for Cluster-Mgt_Edge hosts:Figure 19 – Configuration of VTEP interface for Cluster-Mgt_Edge hostsFigure 20 – Configuration of VTEP IP@ pool for the Cluster-Mgt_Edge hosts6.Validate the VTEP configuration on the Cluster-Mgt_Edge hosts. Note: You may see an “ErrorUnconfigure” message. This is a known display issue. Refresh the window to see the correct status.Figure 21 – Validation VTEP IP@ configuration for the Cluster-Mgt_Edge hosts7.View of the VTEP IP@ allocated to each Cluster hosts. From NSX Home -> Installation->Logical Network Preparation -> VXLAN Transport:Figure 22 – View of the VTEP IP@ allocated to each Cluster hosts8.Configure VXLAN Segment ID (VXLAN Network Identifier – VNI): From NSX Home ->Installation-> Logical Network Preparation -> Segment ID, click Edit. Note: Since NSX 6.0 with ESXi 5.5, multicast support is no longer required on the physical fabric.Figure 23 – View of the VTEP IP@ allocated to each Cluster hosts9.Configure a Transport Zone: The transport zone is the compute diameter of your cloud. You wantall your ESXi hosts to participate to your cloud. From NSX Home -> Installation-> LogicalNetwork Preparation -> Transport Zone, click +. Note: Since NSX 6.0 with ESXi 5.5, multicastsupport is no longer required on the physical fabric.Figure 24 – Creation of the Transport Zone that spans among all ClustersThis completes the installation of the NSX-v elements of your deployment. Proceed to the logical switch set-up steps in the next section.L2 Logical SwitchingGoal of the L2 logical switching labIn this section, you will create Logical Switches.Figure 25 – Logical View Logical SwitchesCreate four Logical SwitchesFrom NSX Home -> Logical Switches, create four Logical Switches called: ∙Transit-Network-01∙Web-Tier-01∙App-Tier-01∙DB-Tier-01Figure 26 –Logical Switch creationNote: You will notice that one vDS Port Group is automatically created for each Logical Switch. From vCenter Home -> NetworkingFigure 27 –vDS Port Groups created for each logical switchAdd VMs on Web/App/DB Logical SwitchesYou have VMs on the different Cluster-CompA hosts:Figure 28 – VMs in Cluste-CompAFrom NSX Home -> Logical Switches, add VMs to the appropriate logical switchFigure 29 – Add VMs onLlogical SwitchFigure 30 – Select VMsNote: You can check the VMs are connected to the correct Logical Switch on vCenter too: From vCenter Home -> Hosts and Clusters, look at the VM HardwareFigure 31 – Validate VM Network adapter is connected to vDS port groupValidate that VMs on the same Logical Switch can communicateFigure 32 – ping between Web VMsNote: The VM traffic flow in the fabric is:Figure 33 – Logical Switch traffic flowDistributed Logical RoutingGoal of the logical routing labIn this step, you’ll create a Distributed Logical Router.Figure 34 – Logical View Distributed Logical RouterCreate a single Distributed Logical RouterFrom NSX Home -> NSX Edges, create a Distributed Logical Router with four interfaces (LIFS) ∙Uplink to Transit-Network-01 with an IP of 172.16.1.2/29∙Internal connected to Web-Tier-01 Logical Switch with IP 10.0.1.1/24∙Internal connected to App-Tier-01 Logical Switch with IP 10.0.2.1/24∙Internal connected to DB-Tier-01 Logical Switch with IP 10.0.3.1/24Figure 35 – Logical Distributed Router creation, first paneFigure 36 – Logical Distributed Router creation, second paneFigure 37 – Logical Distributed Router creation, third paneNote: One Management Interface must be configured. This interface is to access the Logical Router Control VM via SSH for management/troubleshooting (t he VM production traffic doesn’t reac h the Logical Router Control VM - see Figure 39 and Figure 40). For SSH access, configure a management IP address (not shown in the screenshot above).Validate that VMs in the different Logical Switches can communicateFigure 38 – ping between Web and App VMNote: The Logical Router Control VM (in the Mgt_Edge Cluster) is not involved in the L3 VM traffic flow.The VM traffic flow in the fabric is shown below.Figure 39 – L3 traffic flow – case both VMs are in the same ESXi hostFigure 40 – L3 traffic flow – case both VMs are in different ESXi hostsDistributed FirewallingGoal of the Distributed Firewalling labIn this step, you’ll create the Distributed Firewall rules.Figure 41 – Logical View Distributed FirewallCreate the Distributed Firewall rulesFor ease of use, the example below is using Logical Switch Names for the “Source” and “Destination” instead of subnets.This option works only if you have the VM Tools installed on the VMs.If you do not have the VM Tools on your VMs, use subnet.From NSX Home -> Firewall, create the rules:1)External access: Source any, Destination Web-Tier-01, Allow https, Apply To Web-Tier-012)Inter Web-Tier-01: Source Web-Tier-01, Destination Web-Tier-01, Allow icmp + ssh + http, ApplyTo Web-Tier-013)Inter Web-Tier-01_block: Source Web-Tier-01, Destination Web-Tier-01, Block any, Apply To Web-Tier-014)Web-Tier-01-App-Tier-01: Source Web-Tier-01, Destination App-Tier-01, Allow icmp + http, ApplyTo Web-Tier-01 + App-Tier-015)Inter App-Tier-01: Source App-Tier-01, Destination App-Tier-01, Allow icmp + ssh + http, Apply ToApp-Tier-016)App-Tier-01-DB-Tier-01: Source App-Tier-01, Destination DB-Tier-01, Allow icmp + mysql, ApplyTo App-Tier-01 + DB-Tier-017)Web-Tier-01-External: Source Web-Tier-01, Destination any, Allow all, Apply To Web-Tier-018)Everything else: Source any, Destination any, Block any, Apply To Web-Tier-01 + App-Tier-01 +DB-Tier-01Note: To display the field “Apply To”, click on the grid:Figure 42 –Distributed Firewall fields selectionFigure 43 –Distributed Firewall rulesValidate the Distributed Firewall rulesFigure 44 – ping and ssh between Web and App VM Note: The non-authorized traffic is dropped at the beginning:Figure 45 – Distributed Firewall traffic flowLogical Centralized RoutingGoal of the Logical Centralized Routing labIn this step, you’ll create a Logical Centralized Router (Edge) with:∙dynamic routing∙many-to-one NATFigure 46 – Logical View Logical Centralized RouterCreate a single Logical Centralized Router (Edge)From NSX Home -> NSX Edges, create an Edge Service Gateway with two interfaces (LIFS) ∙Uplink to External with an IP of 20.20.20.2/24∙Internal to Transit-Network-01 with an IP of 172.16.1.1/29Figure 47 – Logical Centralized Router creation, first paneFigure 48 – Logical Centralized Router creation, third paneFigure 49 – Logical Centralized Router creation, fourth paneFigure 50 – Logical Centralized Router creation, fifth paneFigure 51 – Logical Centralized Router creation, sixth paneConfigure Dynamic Routing on Logical Distributed and Centralized RoutersDynamic routing configuration on Logical Distributed Router1)Enable Dynamic Routing:a)From NSX Home -> NSX Edges, select the Logical Distributed Router and navigate to Manage ->Routing -> Global Configuration, and click Edit Dynamic Routing Configuration.b)Accept the default Router ID and Publish change (don’t click “Enable OSPF” here because aProtocol Address needs to be defined first)Figure 52 – Logical Distributed Router Dynamic Routing configuration2)Enable OSPFa)Navigate to Manage -> Routing -> OSPF, click Edit:o Enable OSPF checkboxo Add a Protocol Address of 192.168.10.3o Forwarding Address of 192.168.10.2b)and Publish changeFigure 53 – Logical Distributed Router OSPF configuration3)Configure OSPFa)Navigate to Manage -> Routing -> OSPF, click Edit:b)Add a new Area Definition with the default values:Figure 54 – Logical Distributed Router OSPF area configuration4)Add the Area to Interface Transit-Uplink and Publish change:Figure 55 – Logical Distributed Router OSPF area interface configuration5)Validate Route Redistribution for connected networks is permitted:Figure 56 – Logical Distributed Router dynamic routing route redistributionDynamic routing configuration on Logical Centralized Router1)Enable Dynamic Routinga)From NSX Home -> NSX Edges, select the Logical Centralized Router and navigate to Manage ->Routing -> Global Configuration, Click Edit Dynamic Routing Configurationb)Accept the default Router ID and Publish change (don’t click “Enable OSPF” here because aProtocol Address needs to be defined first)Figure 57 – Logical Centralized Router Dynamic Routing configuration2)Configure OSPFa)Navigate to Manage -> Routing -> OSPF, click Edit:b)Add a new Area Definition with the default values:Figure 58 – Logical Centralized Router OSPF area configuration3)Add the Area to Interface Transit-Uplink and Publish change:Figure 59 – Logical Centralized Router OSPF area interface configuration 4)Add Route Redistribution for connected networks and static routes and Publish change:Figure 60 – Logical Centralized Router dynamic routing route redistribution Validate that dynamic routes are being learnedFigure 61 – OSPF status on Logical Distributed RouterFigure 62 – OSPF status on Logical Centralized RouterValidate communication from internal to Centralized Router external interfaceFigure 63 – Communication from web-01 to Centralized Router external interfaceCreate many-to-one NAT (for traffic initiated from Web-Tier01 to external)1)Add a NAT IP address to a Centralized Router external interface. From NSX Home -> NSX Edges,select the Centralized Distributed Router and navigate to Manage -> Settings -> Interfaces, Click Edit External interface and add IP address 20.20.20.3Figure 64 – NAT IP address on External interface2)Configure many-to-one NAT. Navigate to Manage -> NAT, Add DNAT and Publish change.Figure 65 – DNAT configuration for Web-Tier-01 subnetValidate communication from Web-Tier-01 to InternetFigure 66 – ping from Web VM to Internet Note: The VM traffic flow in the fabric is shown below:Figure 67 – Centralized Logical Router traffic flowLogical Load BalancingGoal of the Logical Load Balancing labIn this step, you’ll create a Logical Load Balancer (Edge) in one-arm mode.Figure 68 – Logical View Logical Load BalancerThe end-users access the VIP over https. The load balancer terminates https and talks to the servers over http.Create one new Load BalancerFrom NSX Home -> NSX Edges, create one Edge Service Gateway with one interface (LIF) Uplink to Web-Tier-01 with an IP of 10.0.1.5/24Figure 69 – Logical Distributer Router creation, first paneFigure 70 – Logical Distributer Router creation, third paneFigure 71 – Logical Distributer Router creation, fourth paneFigure 72 – Logical Distributer Router creation, fifth paneFigure 73 – Logical Distributer Router creation, sixth paneConfigure the Load Balancer1.Enable Load Balancinga.From NSX Home -> NSX Edges, select the Logical Load Balancer and navigate toManage -> Load Balancer -> Global Configuration, click Edit and enable load balancer.Figure 74 – Enable Load Balancing2.Create a self-signed certificate by navigateing to Manage -> Settings->Certificates, add a new self-signed certificate clicking on:a.Actions – Generate CSRFigure 75 – Certificate Signing Request (CSR)b.Actions – Self Sign CertificateFigure 76 – Self Signing Certificate3.Create an Application Profilea.Navigate to Manage -> Load Balancer -> Application Profiles, add a new ApplicationProfile with the following values:Figure 77 – Application Profile creation4.Create a Server Pool by navigating to Manage -> Load Balancer -> Pools, adding a new Pool withthe following values:Figure 78 – Server Pool creation5.Create VIP by navigating to Manage -> Load Balancer -> Virtual Servers, add a new VIP with thefollowing values:Figure 79 – VIP creationUpdate the Distributed Firewall rules to allow Load Balancer-to-Web server communicationFrom NSX Home -> Firewall, update the rule “Inter Web-Tier-01” with the IP@ of the Load Balancer 10.0.1.5:Note: You have to add the IP@ of the load balancer because the Edge doesn’t have the VM Tools.Figure 80 – Updated Distributed Firewall rulesValidate that the Server Pool is UPFrom NSX Home -> NSX Edges, select the Logical Load Balancer and navigate to Manage -> Load Balancer -> Pools, click Show Pool Statistics and validate the VIP is UPFigure 81 – Server Pool statusCreate a one-to-one NAT rule on the External Edge Router (for traffic initiated from external to load balancer)1.Add NAT IP address to Centralized Router external interfaceFrom NSX Home -> NSX Edges, select the Logical Centralized Router and navigate to Manage -> Settings -> Interfaces, click Edit External interface and add IP address 20.20.20.4Figure 82 – NAT IP address on External interface for VIP2.Configure one-to-one NAT:Navigate to Manage -> NAT, Add DNAT and Publish changeFigure 83 – DNAT configuration for VIPCheck that external network hosts can communicate to VIPFigure 84 – HTTPS access to VIP from externalBelow, we depict the VM traffic flow in the fabric.Figure 85 – Load Balancer traffic flowGetting Help and More InformationNSX-v DocumentationIn addition to this document, you can read the following documents for help setting up NSX-v. All are available from https:///support/pubs/nsx_pubs.html:∙NSX for vSphere Installation and Upgrade Guide∙NSX for vSphere Administration Guide∙NSX for vSphere API Reference Guide∙NSX for vSphere Command Line Interface ReferenceContacting the NSX Technical Services TeamYou can reach the NSX technical services team at /support.html.。

VMWare NSX网络与安全解决方案

收益

跨数据中心扩展多租户 在3层基础架构上实现2层网络 基于VXLAN, STT, GRE等实现Overlay 可跨越多个物理主机和网络交换机的逻辑交换 服务

逻辑交换 –将网络的扩展性提高1000倍

14

VMware NSX

逻辑交换服务

15

VMware NSX三层路由: 分布式、功能全面

NSX管理器

逻辑网络

13

VMware NSX逻辑交换机

Logical Switch 1

Logical Switch 2

Logical Switch 3

挑战

• • • • 应用/租户之间的分段 虚拟机的移动性需要大二层网络 大的二层物理网络扩展导致生成树问题 硬件内存 (MAC, FIB)表限制 • • • •

Tenant A Tenant B

L2 L2 L2 L2 L2 L2 L2 L2

CMP

Tenant C

控制器集群

VM to VM Routed Traffic Flow

挑战

• 物理基础架构的扩展性存在挑战—— 路由扩展性 • 虚拟机的移动性存在挑战 • 多租户路由的复杂度 • 流量的发夹问题

收益

• • • • • 在虚拟化层实现分布式路由 动态的,基于API的配置 完整功能——OSPF, BGP, IS-IS 基于租户的逻辑路由器 可与物理交换机协同

收益

• • • • • 分布在虚拟化层 动态,基于API的配置 使用VM名字和基于标识的规则 线速,每主机15+ Gbps 对封装的流量完全可见

性能与扩展性 ——1,000+主机 30Tbps防火墙

18

虚拟网络:一个通过软件定义的完整网络

vmware虚拟化实施方案

vmware虚拟化实施方案VMware 虚拟化技术是目前最为流行和成熟的虚拟化技术之一,可以帮助企业提高资源利用率、降低硬件和能源消耗、简化管理和维护,并提供灵活高效的IT基础设施。

为了实施一套有效的 VMware 虚拟化方案,以下是一些关键步骤和注意事项。

1.规划和设计首先,需要明确企业的虚拟化需求和目标。

确定需要虚拟化的服务器数量、业务应用的性能需求、存储和网络的要求等。

然后根据需求和目标设计整体的 VMware 虚拟化架构,并选择合适的硬件和软件。

考虑到高可用性和故障容错需求,可以使用 VMware vSphere 企业版,并配备适当的存储设备和网络设备。

2.硬件准备根据设计方案购买所需的硬件设备,如服务器、存储设备和网络设备等。

要确保硬件设备的兼容性,并遵循VMware 的建议和最佳实践,如选择支持虚拟化的 CPU、确保足够的内存和存储空间等。

3.安装和配置按照 VMware 的文档和指南,安装和配置 VMware vSphere。

这包括安装 ESXi 主机、设置网络和存储连接、创建 vCenter Server 等。

同时,还需要进行一些基本的安全设置,如配置防火墙、访问控制和日志记录等。

4.虚拟机迁移和部署一旦 VMware 环境设置好,就可以将原有的物理服务器上的应用程序迁移到虚拟机上。

这可以通过使用VMware vMotion 或VMware Converter 等工具来实现。

在迁移之前,需要对原有的应用程序和操作系统进行适当的测试和调整,以确保其在虚拟机上的正常运行。

5.性能优化与管理虚拟化环境中的性能优化和管理是一个持续的过程。

可以使用 VMware vSphere 的性能监控工具来监控虚拟机和物理主机的性能指标,并根据需要进行调整和优化。

此外,可以配置虚拟机和主机的资源限制和分配策略,以确保每个虚拟机都能获得足够的资源。

6.备份和恢复虚拟化环境中的备份和恢复是非常重要的。

可以使用VMware 的备份解决方案,如VMware Data Protection,来定期备份虚拟机和主机的数据,并确保备份数据的完整性和可恢复性。

VMware NSX网络虚拟化 - 解决方案-微分段无比强大且易于添加的七个原因_Intel

普遍性、精确度和动态安全必须融入数据中心的 DNA 中VMware NSX® 网络虚拟化平台可提供诸多突破性益处,微分段便是其中之一。

NSX 可创建一个独立于底层 IP 网络硬件的虚拟网络。

管理员能够以编程方式对复杂网络执行创建、调配、拍摄快照、删除和还原操作,而且这一切都能以软件方式实现。

VMware 将微分段描述为一种“将安全机制植入网络的 DNA 中”的能力。

就好比在分子或细胞级别对植物进行工程设计,使之有能力抵御病虫害。

因为 hypervisor 已在数据中心内广泛分布,所以您可以通过 VMware NSX 在任意位置创建策略来保护任意数据,让安全真正无所不在。

从某种意义上说,物理安全就像戴上手套来防范细菌。

这是外在的、有限的保护措施(如果有人对着您的脸打喷嚏,您可能还是会感冒或染上流感)。

微分段就像是强化数据中心的免疫系统:让“细菌”(即恶意软件)对它无能为力。

或者,如果有漏网之鱼,该系统会在该恶意软件开始扩散之前就将其关闭。

策略绑定到虚拟机,执行效力可向下延伸至虚拟网卡 (NIC),这种精确度是传统的硬件设备无法比拟的。

您也可以使用灵活的参数来定义安全策略,例如虚拟机名称、工作负载类型和客户操作系统类型。

微分段无比强大且易于添加的七个原因1. 无需更换您目前拥有的设施,亦不会对其造成不利影响VMware NSX 可在任意网络硬件上运行,因此您无需购买或更换任何设备。

此外,NSX 不会给您的计算机和网络基础架构或应用造成中断。

2. 降低不断攀升的硬件成本为处理数据中心内日益增多的工作负载量而部署更多物理设备的成本过于高昂。

仅从资金开销的角度衡量,VMware NSX 可以让企业组织的实际开销节省 68%1。

这一节省比例基于以下估算,即 IT 管理员要实现接近微分段的控制力需要多大的物理防火墙开销。

3. 遏制防火墙规则剧增状况数量激增的防火墙规则是安全管理领域里的一个大问题。

年复一年,管理员积攒了不少不必要的和多余的规则,而且无法使用简单的方法来找出哪些规则是不再需要的。

VMware NSX Data Center for vSphere 6.4 安装指南说明书

NSX 安装指南Update 14修改日期:2021 年 5 月 12 日VMware NSX Data Center for vSphere 6.4您可以从 VMware 网站下载最新的技术文档:https:///cn/。

VMware, Inc.3401 Hillview Ave. Palo Alto, CA 94304 威睿信息技术(中国)有限公司北京办公室北京市朝阳区新源南路 8 号启皓北京东塔 8 层 801/cn上海办公室上海市淮海中路 333 号瑞安大厦 804-809 室/cn广州办公室广州市天河路 385 号太古汇一座 3502 室/cn版权所有© 2010 - 2021 VMware, Inc. 保留所有权利。

版权和商标信息NSX 安装指南目录NSX 安装指南51NSX Data Center for vSphere 概述6NSX Data Center for vSphere 组件7数据层面8控制层面8管理层面9消费平台9NSX Edge10NSX Services122安装准备工作14NSX Data Center for vSphere 的系统要求14NSX Data Center for vSphere 所需的端口和协议16NSX 和 vSphere Distributed Switch17示例:使用 vSphere Distributed Switch19了解复制模式25安装工作流程和示例拓扑27跨 vCenter NSX 和增强型链接模式283安装 NSX Manager 虚拟设备304在 NSX Manager 中注册 vCenter Server 34 5配置单点登录366为 NSX Manager 配置 syslog 服务器387添加并分配许可证398部署 NSX Controller 群集419从防火墙保护中排除虚拟机4410为 NSX 准备主机群集4611向准备好的群集添加主机49NSX 安装指南12从准备好的群集中移除主机5013配置 VXLAN 传输参数5114分配分段 ID 池和多播地址范围5415添加传输区域5616添加逻辑交换机6017添加分布式逻辑路由器6518添加 Edge 服务网关7619在逻辑(分布式)路由器上配置 OSPF8420在 Edge 服务网关上配置 OSPF8821在主机群集上安装 Guest Introspection9322卸载 NSX Data Center for vSphere 组件96卸载 Guest Introspection 模块96卸载 NSX Edge 服务网关或分布式逻辑路由器97卸载逻辑交换机97从主机群集中卸载 NSX97安全移除 NSX 安装98NSX 安装指南NSX 安装指南介绍了如何使用 VMware NSX®Manager™用户界面、VMware vSphere® Web Client 和 VMware vSphere®Client™配置、监控和维护 VMware NSX® Data Center for vSphere®系统。

VMware NSX网络虚拟化 - 设计指南-VMware NSX for vSphere (NSX-V) 网络虚拟化

VMware®NSX for vSphere (NSX-V) 网络虚拟化设计指南目标受众 (4)概述 (4)网络虚拟化简介 (5)NSX-v 网络虚拟化解决方案概述 (5)控制平面 (5)数据平面 (5)管理平面和使用平台 (6)NSX 功能性服务 (6)NSX-v 功能组件 (7)NSX Manager (7)Controller 集群 (8)VXLAN 入门 (10)ESXi Hypervisor 与 VDS (11)用户空间和内核空间 (12)NSX Edge 服务网关 (12)传输域 (14)NSX 分布式防火墙 (DFW) (15)NSX-v 功能性服务 (21)多层应用部署示例 (21)逻辑交换 (22)多目标流量的复制模式 (23)多播模式 (23)单播模式 (25)混合模式 (26)填充 Controller 表 (27)单播流量(虚拟到虚拟通信) (28)单播流量(虚拟到物理通信) (29)逻辑路由 (32)逻辑路由组件 (33)逻辑路由部署选项 (37)物理路由器作为下一个跃点 (38)Edge 服务网关作为下一个跃点 (38)逻辑防火墙 (40)网络隔离 (41)网络分段 (41)充分利用抽象化 (42)高级安全服务注入、串联和引导 (43)跨物理和虚拟基础架构的一致的可见性和安全模式 (44)通过 NSX DFW 实现的微分段用户场景和实施 (45)逻辑负载均衡 (49)虚拟专用网络 (VPN) 服务 (52)L2 VPN (53)L3 VPN (54)NSX-v 设计注意事项 (55)物理网络要求 (56)简易性 (57)分支交换机 (57)主干交换机 (58)可扩展性 (58)高带宽 (58)容错 (59)差异化服务–服务质量 (60)NSX-v 部署注意事项 (61)NSX-v 域中的 ESXi 集群设计 (62)计算、边缘和管理集群 (62)NSX-v 域中的 VDS 上行链路连接 (64)NSX-v 域中的 VDS 设计 (68)ESXi 主机流量类型 (68)VXLAN 流量 (69)管理流量 (69)vSphere vMotion 流量 (69)存储流量 (70)适用于 VMkernel 接口 IP 寻址的主机配置文件 (70)边缘机架设计 (71)NSX Edge 部署注意事项 (72)NSX 第 2 层桥接部署注意事项 (80)总结 (82)目标受众本文档面向有兴趣在 vSphere 环境中部署 VMware® NSX 网络虚拟化解决方案的虚拟化和网络架构师。

VMware NSX网络虚拟化概览

VMware NSX网络虚拟化概览目录序言 (2)1. VMware NSX网络虚拟化解决方案简介 (2)1.1 VMware服务器虚拟化的前世今生 (2)1.2 服务器虚拟化的优势移植到了网络虚拟化 (8)1.3 NSX解决方案概览 (10)1.4 NSX网络虚拟化应用场景 (14)2.当前主流的Overlay隧道技术 (16)2.1 VXLAN技术 (16)2.2 NVGRE技术 (18)2.3 STT技术 (18)2.4 三种Overlay技术的对比和应用场景 (19)2.5 下一代Overlay技术——Geneve (20)3.各厂商的网络虚拟化解决方案 (22)3.1 Cisco ACI解决方案 (22)3.2 在MicrosoftHyper-V中实现网络虚拟化 (24)3.3 JuniperContrail解决方案 (25)3.4 各厂商网络虚拟化解决方案的比较 (26)4.与VMwareNSX相关的认证 (28)4.1 VMware认证体系简介 (28)4.2 与NSX相关的VMware认证与考试 (30)总结 (31)序言网络虚拟化技术诞生后,有不少厂商都推出了所谓的网络虚拟化解决方案。

这些厂商实现“网络虚拟化”的方式各异,有些是自己研发的项目,有些是通过收购,有些是利用开源项目进行再开发。

而VMware NSX网络虚拟化平台的基本架构到底是怎样的,它与别的厂家有哪些不同?这些问题会在本章进行探讨。

1. VMware NSX网络虚拟化解决方案简介尽管VMware NSX网络虚拟化平台是通过收购Nicira而获得的,但是在收购一年多时间之后,NSX才正式发布。

在这一年多时间里,VMware的研发人员与前Nicira的极客们一起通力合作,将VMware服务器虚拟化平台与Nicira网络虚拟化平台进行了融合,我们现在会发现NSX架构和技术细节(尤其是用于vSphere平台的NSX-V),其实与早期的Nicira NVP平台还是有很大区别,它增加了很多VMware的基因在里面。

VMware虚拟化配置手册(完整版)

VMware虚拟化培训手册一、VMware虚拟化架构概述1.1VMware虚拟化架构图如上图所示,虚拟化由物理主机(即ESXI主机)、虚拟化管理程序(vCenter Server)、虚拟机(操作系统)、存储等基本组成。

1.2登陆ESXI模式概述VMware虚拟化需要以下安装程序:vSphere Client、ESXI、vCenter Server,三者之间的关系如下图示:登陆模式区别:(1)vSphere Client- ESXI主机,如下图示(2)vSphere Client- vCenter Server-ESXI主机,如下图示区别:通过vCenter Server登陆可以管理其他物理主机以及对虚机的管理操作(克隆,迁移,模板等)。

1.3数据存储概述如上图所示,VMware中的存储主要有本地磁盘(ESXI主机的磁盘)、磁盘阵列;在虚拟化中存储技术主要有直接连接、光纤通道、FCoE、Iscsi、NAS。

1.4 VMware虚拟网络如上图所示,虚拟网络由外部环境(物理交换机)、物理主机(ESXI主机)组成;虚机可以通过虚拟交换机连接到不同的Vlan,实现虚机的高可用性。

二、VMware虚拟化部署1、部署硬件准备1.1硬件架构图注:此图为每台服务器与磁盘阵列的连接图;每台服务器需要四块HBA,每两块连接一台磁盘阵列(HBA卡冗余);虚拟化高可用的应用中需要共享存储2-5个,每增加一台磁盘阵列,服务器需增加两块HBA卡。

1.2服务器硬件要求CPU支持虚拟化、主板支持至少4块HBA卡、内存不低于64G。

1.3共享存储(1)创建虚拟磁盘登陆磁盘阵列管理端软件,P6550菜单下共包含五个子项:Virtual Disks、Hosts、Disk Groups、Data Replication、Hardware。

单击“Virtual Disks”,进入虚拟磁盘页面,如下图所示:在右侧页面中,单击“Create Vdisks”按钮,出现下图所示:在Name对话框内输入要创建的虚拟磁盘的名称,在Size对话框内输入要划分磁盘的空间大小,在Redundancy右侧选择冗余级别为“Vraid6”,单击“Create Vdisks”,系统操作完成后出现下图所示:单击“OK”按钮,完成虚拟磁盘创建(如需继续创建新的虚拟磁盘,单击“Create more Vdisks”按钮)。

VMware NSX网络虚拟化 - NSX电子书-让微分段为您所用·客户案例分享

IlliniCloud 选择了由 VMware 提供支持、以 VMware NSX 为基础构建的软件定义的数据中心。

性,帮助 IlliniCloud 节约了资金。 此外,它还可以使 IlliniCloud 推迟投入硬件资金的时间,因为 VMware NSX 可以在现有的基础架构内使用。

助微分段,FireHost 可以针对租户工作负载调配网络和安

全服务及策略(包括第 2 层和第 3 层的分段和防火墙),

5

提升敏捷性

由于 VMware NSX 以软件形式运作,因此能够更快交付网络和安全服务。

6

JOIN Experience 构建了软件定义的

基础架构,以抢占未来市场

“ JOIN Experience 是一家移动通信市场

网络虚拟化使微分段成为可能

VMware® NSX™ 是适用于软件定义的数据中心的网络虚拟 化平台,可创建独立于底层 IP 网络硬件的虚拟网络。 IT 可以将物理网络视为一个容量传输池。

“网络 hypervisor”与服务器虚拟化模式极为类似,它采 用软件方式重现了第 2 至第 7 层的网络连接服务。 这些服 务可在几秒内组建为任意组合,以生成新的网络配置。 您 能够以编程方式对复杂网络执行创建、调配、拍摄快照、 删除和还原操作。

2

改善安全性

VMware NSX 的微分段可帮助阻止恶意软件在数据中心内扩散。 这也能有效阻止其 扩散到端点。

3

Synergent 改善托管金融服务应用的安全性

vmware 虚拟化实施方案

vmware 虚拟化实施方案VMware 虚拟化实施方案随着信息技术的不断发展,虚拟化技术已经成为企业IT基础设施的重要组成部分。

VMware作为虚拟化技术的领军企业,提供了一系列的虚拟化解决方案,帮助企业实现资源的最大化利用和降低成本。

本文将针对VMware虚拟化实施方案进行详细介绍,包括实施步骤、优势和注意事项等内容。

一、实施步骤1. 环境评估:在实施VMware虚拟化方案之前,首先需要对企业的IT环境进行全面评估。

包括现有的硬件设备、网络结构、应用系统等方面的评估,以确定是否适合部署虚拟化解决方案。

2. 规划设计:根据评估结果,制定详细的虚拟化实施规划。

包括虚拟化平台的选择、虚拟机的规划、存储和网络的设计等方面的内容。

3. 硬件准备:根据设计方案,对硬件设备进行准备工作。

包括服务器的采购、存储设备的布局、网络设备的配置等。

4. 软件安装:安装VMware虚拟化平台软件,包括vSphere、vCenter等组件。

并对其进行基本配置,包括网络设置、存储配置等。

5. 虚拟机部署:根据设计方案,创建虚拟机并进行部署。

包括操作系统的安装、应用程序的部署等工作。

6. 系统集成:将虚拟化环境集成到企业的现有IT系统中,确保各个系统之间的正常通信和协作。

7. 测试验证:对实施的虚拟化方案进行全面的测试验证,确保其稳定性和可靠性。

8. 运维管理:建立完善的虚拟化环境运维管理体系,包括监控、备份、故障处理等方面的内容。

二、优势1. 资源利用率高:通过虚拟化技术,可以将物理服务器的资源进行最大化利用,降低硬件设备的采购成本。

2. 灵活性强:虚拟化环境可以随时根据业务需求进行扩展或缩减,提高了IT资源的灵活性和可调度性。

3. 管理简便:通过vCenter等管理工具,可以对虚拟化环境进行集中管理,大大降低了运维成本和工作量。

4. 高可用性:VMware提供了一系列的高可用性解决方案,包括vMotion、HA等功能,确保业务系统的高可用性和灾备能力。

NSX网络与安全解决方案简介

动态安全

NSX解决方案采用了动态安全策略, 可以根据业务需求和安全风险,自动 调整安全策略,提高了安全管理的灵 活性和响应速度。

微分段

NSX解决方案支持微分段技术,可以 将虚拟化环境中的不同业务进行隔离, 提高了安全性。

高效性能

高效性能

NSX解决方案采用了高效的性能优化技术,可以大幅提高网络和安全设备的性能,减少了网络延迟和拥堵。

环境准备

配置物理和虚拟化环境,包括计算资 源、存储和网络设备,确保满足NSX 运行要求。

01

03

软件安装

安装VMware NSX软件,包括控制组 件、分布式组件和服务组件。

部署微分段

根据业务需求,部署虚拟化网络和安 全微分段,实现租户隔离和安全防护。

05

04

配置管理

配置NSX控制器和管理服务器,设置 网络和安全参数,定义租户网络和安 全策略。

提高了安全性。

快速创新

03

NSX允许用户快速部署新的网络和安全服务,加快了业务创新。

产品的发展历程

早期阶段

NSX的前身是VMware的vCloud Networking and Security(vCN)项目。

发布与推广

VMware于2013年正式发布了NSX,并逐步将其推 广到全球市场。

演进与扩展

分布式防火墙

01

分布式防火墙是NSX安全解决方案的重要组成部分,它为虚拟 机提供了安全防护。

02

分布式防火墙部署在每个虚拟机上,实现了对虚拟机网络流量

的安全检查和控制。

分布式防火墙支持多种安全策略和规则,可以根据实际需求进

03

行定制和配置。

微分段

微分段是一种网络安全技术,通过对虚拟机进行细粒度的隔离和访问控制, 提高了网络安全性和可靠性。

NSX网络虚拟化部署手册

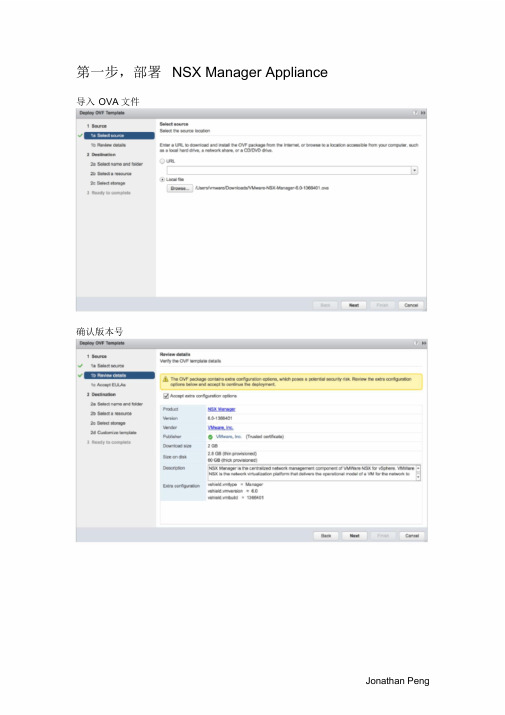

第一步,部署NSX Manager Appliance导入OVA文件确认版本号Jonathan Peng选择NSX Manager的管理端口组,与vCenter 通信使用。

确认EULA和选择部署的集群与存储后,对NSX Manager进行自定义,这里设置admin 密码和CLI 模式的密码。

VMware展开Network Properties ,填写NSX Manager主机名和配置管理的IPv4 地址与vcenter 通信使用展开DNS和Services Configuration ,配置DNS和域名,配置NTP服务器信息注意:NSX的时间同步必须要与vcenter 和esxi 主机一致,时间敏感!Jonathan Peng确认配置信息,并完成Appliance 部署。

VMware第二步,设置NSX Manager与vCenter 关联。

登陆https://172.20.21.3 ,使用admin 和设置好的密码登陆NSX Manager管理页面。

(可选)选择Manager Appliance Settings ,配置IP、NTP、主机名、DNS和备份恢复等信息。

Jonathan Peng选择Manage vCenter Registration 配置SSO和vCenter 信息,显示绿灯后NSX Manager配置完成。

VMware第三步,配置NSX虚拟网络稍等一会,重新登陆vCenter 主页(使用NSX注册vCenter SSO 和vCetner 服务的权限,如:administrator@vsphere.local ),会出现Networking&Security 控件和按钮,点击进入NSX管理页面。

Jonathan Peng1) 点击Installation ,可见NSX Manager信息,并按+添加首个Controller节点。

配置Controller 信息,包括创建IP Pool 用于Controller 使用,Connected To的端口组,以及IP Pool 地址是与NSX Manager通信使用。

VMware网络虚拟化平台NSX及其实现

虚拟机

运维模式

数据中心网络

独立于硬件 Create, Delete, Grow, Shrink 应用透明 可编程监控 可扩展

向操作虚机一样管理网络…

6

介绍VMware NSX

软件 硬件

7

L2 Switch L3 Router Firewall Load Balancer

借助NSX实现网络虚拟化

像管理虚机一样管 理网络

逻辑交换– Layer 2 over Layer 3, 虚拟交换网 络与物理网络脱钩

逻辑路由– 分布式的东西向One-hop路由,同 时支持软件实现南北向的路由

逻辑防火墙 – 高性能的分布式防火墙

逻辑负载均衡 – 软件实现应用负载均衡

逻辑VPN – 软件实现Site-to-Site & Remote Access VPN

VMware之软件定义网络: NSX网络虚拟化平台及实现

议题

网络虚拟化 需求

VMware NSX 功能

利用NSX实

现网络虚拟 化

NSX 运维管理

NSX 合作伙 伴

Ecosystem

总结/在 VMware平

台上的实现

2

网络虚拟化 需求

VMware NSX 功能

利用NSX实

现网络虚拟 化

NSX 运维管理

Physical

INTERNET WAN LAN

网络虚拟化 需求

VMware NSX: 功能

利用NSX实

现网络虚拟 化

NSX 运维管理

NSX 合作伙 伴

Ecosystem

总结

11

什么是逻辑交换网络

12

VMware NSX 逻辑交换

vmware 虚拟化解决方案

VMware 虚拟化解决方案引言虚拟化技术是近年来广泛应用的一项关键技术,它允许将一台物理服务器分割成多个虚拟服务器,从而提高硬件资源的利用率和灵活性。

VMware 是虚拟化技术领域的知名厂商,提供了一系列成熟的虚拟化解决方案。

本文将介绍 VMware 的虚拟化解决方案及其优势。

VMware 的虚拟化解决方案VMware vSphereVMware vSphere 是 VMware 的核心虚拟化平台,它提供了一套完整的虚拟化解决方案,包括虚拟化服务器、虚拟化存储和虚拟化网络。

vSphere 可以将物理服务器转换为虚拟服务器,并在虚拟服务器上运行多个虚拟机,提供了更高效和可靠的服务器资源管理方式。

vSphere 的核心组件包括:•VMware ESXi:一种裸机虚拟化的服务器操作系统,提供了硬件虚拟化和资源管理功能。

•VMware vCenter Server:用于集中管理虚拟基础架构的中央化管理平台,提供了一套强大的管理工具和接口,简化了虚拟化环境的管理和维护。

•VMware vSAN:一种软件定义存储解决方案,通过将服务器上的硬盘资源汇集起来,构建出高效、可靠的虚拟化存储系统。

•VMware NSX:一种虚拟化网络解决方案,提供了网络虚拟化和安全性的功能,使虚拟机和应用程序能够在虚拟网络中实现高性能和安全的通信。

VMware HorizonVMware Horizon 是一种虚拟桌面基础设施(VDI)解决方案,它将用户的桌面环境虚拟化到数据中心中,用户可以通过任何设备远程访问虚拟桌面。

Horizon 提供了灵活的桌面交付方式和强大的管理工具,可以显著减少桌面管理的成本和复杂性。

Horizon 的主要特点包括:•桌面虚拟化:将用户的桌面环境虚拟化到服务器上,用户可以随时随地访问自己的个人桌面。

•应用程序虚拟化:将应用程序虚拟化,实现应用程序的集中管理和交付。

•统一的管理平台:提供了一套统一的管理工具,简化了虚拟桌面基础设施的管理和维护。

vmware nsx实施方案

vmware nsx实施方案VMware NSX 实施方案VMware NSX 是一款用于软件定义数据中心和网络虚拟化的解决方案,它可以帮助企业实现网络和安全的自动化,提高 IT 灵活性和敏捷性,降低成本,同时增强安全性。

在实施 VMware NSX 时,需要考虑一些关键因素和步骤,以确保顺利完成部署并实现预期的效果。

首先,进行网络基础设施的评估。

在实施 VMware NSX 之前,需要对现有的网络基础设施进行全面的评估,包括网络拓扑、硬件设备、网络流量、安全策略等方面。

这将有助于确定是否需要进行网络重构以支持 NSX 的部署,并为后续的规划和设计工作提供重要参考。

其次,制定详细的实施计划。

在评估基础设施的基础上,制定详细的实施计划至关重要。

实施计划应当包括部署时间表、资源分配、风险评估、测试计划等内容,以确保实施过程有条不紊地进行,并最大程度地减少潜在的风险。

接下来,进行网络虚拟化的设计和部署。

在实施 VMware NSX 时,需要根据实际业务需求和网络环境特点进行网络虚拟化的设计和部署。

这包括逻辑网络的划分、网络隔离策略、安全组规则的定义等工作。

在设计和部署过程中,需要充分考虑网络性能、可靠性和安全性等方面的要求。

然后,进行安全策略的配置和管理。

VMware NSX 提供了丰富的安全功能,包括防火墙、安全组、安全策略等,可以帮助企业加强对网络流量的监控和管理。

在实施过程中,需要根据实际安全需求,配置和管理相应的安全策略,以保护企业网络免受各种安全威胁的侵害。

最后,进行性能优化和监控。

在实施 VMware NSX 后,需要进行性能优化和监控工作,以确保网络虚拟化的稳定性和高效性。

这包括对网络流量、带宽利用率、延迟等性能指标进行监控和分析,及时发现和解决潜在的性能问题,提高网络的整体运行效率。

综上所述,实施 VMware NSX 是一项复杂的工程,需要全面的规划和准备工作。

通过对网络基础设施的评估、制定详细的实施计划、进行网络虚拟化的设计和部署、配置和管理安全策略,以及进行性能优化和监控,可以帮助企业顺利实施 VMware NSX,并最大程度地发挥其在软件定义数据中心和网络虚拟化方面的优势。

部署NSX网络和安全

部署NSX网络和安全1.网络规划:首先需要对网络进行规划,确定需要部署NSX的区域和规模。

在规划过程中需要考虑网络的拓扑结构、IP地址分配方案、路由策略等。

此外,还需要评估当前的网络设备和组件是否支持NSX的部署。

2.部署NSX Manager:NSX Manager是NSX的核心组件,负责管理和配置NSX网络和安全功能。

在部署NSX Manager之前,需要确保已满足其硬件和软件要求。

部署NSX Manager可以通过虚拟机在vSphere环境中进行,也可以使用物理硬件进行部署。

3.部署NSX Controller:NSX Controller是NSX的另一个核心组件,负责提供控制平面功能。

在部署NSX Controller之前,需要确定所需的控制器数量,通常建议至少部署三个控制器以提供冗余和高可用性。

部署NSX Controller可以通过虚拟机进行,也可以使用物理硬件进行部署。

4.部署NSX Edge:NSX Edge是NSX的边缘路由器,提供网络边缘的路由和安全功能。

在部署NSX Edge之前,需要规划和设计边缘路由器的功能和配置,包括外部网络连接、NAT配置、VPN配置等。

部署NSX Edge可以通过虚拟机进行,也可以使用物理硬件进行部署。

5.创建逻辑交换机和端口组:逻辑交换机是NSX中的虚拟交换机,用于连接虚拟机和其他网络设备。

在部署NSX之前,需要创建逻辑交换机,并将物理网络中的端口组与逻辑交换机关联起来,以实现虚拟机和物理网络之间的通信。

6.配置网络和安全策略:一旦部署了NSX网络和安全组件,就可以开始配置网络和安全策略。

这包括配置防火墙规则、负载均衡、虚拟私有网络、IP地址分配和路由等。

配置过程还可以使用NSX提供的网络和安全服务,如分布式防火墙、虚拟隧道等。

7.测试和验证:在部署NSX网络和安全之后,需要进行测试和验证,确保网络和安全功能正常运行。

测试可以包括网络连通性测试、防火墙策略测试、负载均衡测试等。

NSX网络虚拟化整体解决方案

自助化应用组装

应用蓝图

应用服务

应用发布标准化

自助服务 门户

基础架构服务

服务目录

无需管理员参与

软件定义数据中心

管理

监控

自动化

软件定义网络 虚拟化主机与存储

基础架构云

应用服务云

数据中心网络现状及面临的挑战

12

数据中心网络的现状

POD C:应用C

X86 服务器

接入层

L2

汇聚层

安全边界

L3

安全边界 汇聚层 L3 L2 接入层

▪ 每个组件都在特定的层进行操作。

使用模式 管理层 控制层

数据层

NSX 概述:数据层组件

▪ 数据层负责处理端点间的数据流。

使用模式

管理层

控制层

数据层

NSX Virtual Switch

分布式 交换机

ESXi

VXLAN

分布式 逻辑路由器

防火墙

虚拟化管理程序内核模块

• VMware NSX Virtual Switch™ NSX Edge • 分布式网络边缘 服务网关 • 线速性能

通用网络硬件

虚拟网络

网络虚拟化带来的价值

打破壁垒:使网络及其相关服务部署不再受 制于底层物理网络硬件和物理位置的限制

✓ 实现按需/自动化部署虚拟网络 ✓ 按需动态部署虚拟网络,不受物理位置限制 ✓ 面向对象的QoS以及安全策略配置 ✓ 集中控制,系统性的可视, 监控与管理 ✓ 逻辑区域完全隔离 (L2 & L3) ✓ 95+% 减少物理网络资源消耗(IP,VLAN,MAC地址等) ✓ 智能边界,分布式转发

• 虚拟化之后

– 数千台虚拟机 – 服务器和物理交换机的连接变为VLAN Trunking – 不同的团队管理不同的网络组件 – Features仍然依赖于硬件功能 – 绝对数量的服务器,加剧了复杂的网络服务(如防火墙等)的

VMware虚拟架构规划设计指南

VMware Infrastructure 规划和设计VI 体系结构设计适用对象:示例客户高级顾问 Jane Q. Consultant VMware 咨询服务修订历史2007 年 5 月 5 日 1 Jane Consultant初稿2007 年 5 月 17 日 2 John Smith 新增了其他设计注意事项 2007 年 5 月 22 日3 Jane Consultant新增了设计审查的反馈目录I. 目的和假设 (3)II.物料清单 (4)III.ESX Server 主机规格 (5)A. 主机硬件和设备规格 (5)B. 主机设备位置 (6)C. 本地存储分区 (7)IV.VirtualCenter Server 规格 (8)A. VirtualCenter Server 规格 (8)B. VirtualCenter 数据库规格 (9)C. License Server 规格 (9)V. VI Client 规格 (10)VI.网络连接规格 (11)A. ESX Server 主机 (11)B. 逻辑网络配置 (12)C. VirtualCenter Server (12)D. ESX Server 主机安全要求 (13)E. VirtualCenter Server 和 License Server 安全要求 (15)F. VI Client 要求 (15)G. Converter 要求 (15)H. 网络冗余注意事项 (16)VII.存储规格 (17)A. 共享存储 (17)B. 逻辑存储配置 (19)C. 存储路径冗余注意事项 (19)D. SAN LUN 分区注意事项 (19)VIII.VirtualCenter 数据中心体系结构 (20)A. 命名标准 (20)B. 群集 (21)C. 资源池 (21)D. 用户组 (21)E. 角色 (21)F. VI3 体系结构冗余 (21)IX.VI 备份体系结构 (23)A. VMware ESX Server 主机备份 (24)B. VMware ESX Server 主机恢复 (25)X. VI 监控体系结构 (26)A. 虚拟基础架构管理 (26)B. VirtualCenter 配置 (27)XI.预期工作负载假设 (29)A. 虚拟机配置特征 (29)B. 主机负载特征 (29)C. 主机群集特征 (30)XII.VI 体系结构设计的特殊注意事项 (31)XIII.假设 (33)A. 硬件 (33)B. 外部依赖性 (33)XIV.参考文档 (34)I. 目的和假设本《VI 体系结构设计》包含 VMware Infrastructure 组件清单、详细规格以及对可实施的计划 VMware Infrastructure 体系结构进行概括说明的准则。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

设计指南 / 3

VMware NSX 网络虚拟化设计指南

当然,也可以提供类似的优势。例如,就像虚拟机独立于底层 x86 平台并允许 IT 将物理主机视为计算容量池一样, 虚拟网络也独立于底层 IP 网络硬件并允许 IT 将物理网络视为可以按需使用和调整用途的传输容量池。与旧式体系 结构不同,可以编程方式调配、更改、存储、删除和还原虚拟网络,而无需重新配置底层物理硬件或拓扑。这种革命 性的联网方法能够与企业从熟悉的服务器和存储虚拟化解决方案获得的能力和优势相匹配,从而可发挥软件定义的数 据中心的全部潜能。 有了 VMware NSX,您就有了部署新一代软件定义的数据中心所需的网络。本文将重点介绍为了充分利用您的现有网 络投资并通过 VMware NSX 优化该投资,您应该考虑的设计因素。

数据板 ............................................................4 控制板 ..........................................................................................5 管理板 ..........................................................................................5 使用平台 ........................................................................................5 功能服务 ........................................................................................5 网络虚拟化设计注意事项 ............................................................................6 物理网络 ........................................................................................6

图 1.服务器和网络虚拟化类比

图 1 对计算和网络虚拟化进行了类比。实现服务器虚拟化后,软件抽象层(服务器虚拟化管理程序)可在软件中重 现人们所熟悉的 x86 物理服务器属性(例如 CPU、RAM、磁盘、网卡),从而可通过编程方式以任意组合来组装这些 属性,只需短短数秒,即可生成一台独一无二的虚拟机 (VM)。 实现网络虚拟化后,与“网络虚拟化管理程序”等效的功能可在软件中重现第 2 层到第 7 层的一整套网络服务(例 如,交换、路由、访问控制、防火墙、QoS 和负载平衡)。因此,可通过编程方式以任意组合来组合这些服务,只需 短短数秒,即可生成独一无二的隔离式虚拟网络。

VMware® NSX

网络虚拟化 设计指南

VMware NSX 网络虚拟化设计指南

目录

目标读者 ..........................................................................................3 概述 ..............................................................................................3 VMware NSX 解决方案的组件 .........................................................................4

数据中心访问层部署情景 ...........................................................................12 数据中心访问层中的第 3 层 ......................................................................12 计算机架 ....................................................................................13 连接虚拟化管理程序 ..........................................................................13 VXLAN 流量 ...............................................................................14 管理流量 .................................................................................14 vSphere vMotion 流量......................................................................14 存储流量 .................................................................................14 边缘机架 ....................................................................................14 基础架构机架 ................................................................................17 VLAN 配置 ...................................................................................17 多层边缘和多层应用设计注意事项 ..............................................................18

逻辑交换 .........................................................................................20 组件 ........................................................................................20

• 利用 VXLAN、STT、GRE 等协议以及集中式网络配置支持覆盖网络。覆盖网络可实现以下功能: ○ 在现有物理基础架构上创建一个覆盖现有 IP 网络的灵活的逻辑层 2(第 2 层),而无需重新设计任 何数据中心网络 ○ 配置通信(东西向和南北向),同时让租户之间保持相互隔离 ○ 应用工作负载和虚拟机独立于覆盖网络,并且就像连接到物理第 2 层网络一样运行

逻辑路由 .........................................................................................24 分布式路由 ..................................................................................24

数据中心结构属性 .............................................................................6 简单 ......................................................................................7 可扩展 ....................................................................................8 高带宽 ....................................................................................9 容错 ......................................................................................9 差异化服务 – 服务质量....................................................................11

设计指南 / 2

VMware NSX 网络虚拟化设计指南

目标读者

本文档面向想要部署 VMware® 网络虚拟化解决方案的虚拟化和网络架构师。

概述

IT 组织已经直接从服务器虚拟化中获得了显著好处。服务器整合降低了物理复杂性,提高了运营效率,并且能够动 态地重新调整底层资源的用途,以便以最佳方式快速满足日益动态化的业务应用需求,而这些只是已经实现的众多好 处中的少数几个。 现在,VMware 的软件定义的数据中心 (SDDC) 体系结构正在跨整个物理数据中心基础架构扩展虚拟化技术。VMware NSX 网络虚拟化平台是 SDDC 体系结构中的一款重要产品。使用 NSX,现在可以对网络提供已对计算和存储实现的相 同虚拟化功能。就像服务器虚拟化可以通过编程方式创建、删除和还原基于软件的虚拟机 (VM) 以及拍摄其快照一样, NSX 网络虚拟化也对基于软件的虚拟网络实现这些同样的功能。结果是一种具有彻底革命性的联网方法,不仅使数据 中心管理人员能够将敏捷性和经济性提高多个数量级,而且还能大大简化底层物理网络的运营模式。NSX 能够部署在 任何 IP 网络上,包括现有的传统网络模型以及任何供应商提供的新一代体系结构,是一个完全无中断的解决方案。 事实上,使用 NSX,您已经拥有的物理网络基础架构就是部署软件定义的数据中心所需的全部基础。