【EP3537660A1】包括集中式系统和分布式系统的网络中的接入点部署【专利】

数据中心网络架构

数据中心网络架构数据中心网络架构是指在数据中心内部搭建一个高效、可靠、安全的网络架构,以支持数据中心的各种业务需求。

一个优秀的数据中心网络架构可以提供高带宽、低延迟、高可用性和易管理的网络环境,从而确保数据中心的正常运行和高效的数据传输。

数据中心网络架构通常包括以下几个关键要素:1. 网络拓扑结构:数据中心网络通常采用三层结构,包括核心层、汇聚层和接入层。

核心层负责数据中心内部的互联,汇聚层负责连接核心层和接入层,接入层则连接服务器和存储设备。

这种层次化的结构可以提供高度可扩展性和冗余性,同时降低网络延迟。

2. 交换机和路由器:在数据中心网络架构中,交换机和路由器是核心设备。

交换机负责在局域网内转发数据包,而路由器则负责在不同的子网之间进行数据包转发。

这些设备需要具备高性能、低延迟、高可靠性和可管理性的特点。

3. 负载均衡:数据中心通常会部署大量的服务器来处理用户请求,为了提高整体性能和可用性,需要使用负载均衡技术将用户请求均匀分配到不同的服务器上。

负载均衡可以提高系统的吞吐量和响应速度,并且可以实现故障转移,确保服务的连续性。

4. 安全性:数据中心网络架构必须具备强大的安全性能,以保护数据中心内的重要数据和业务。

常见的安全措施包括访问控制、防火墙、入侵检测和防御系统等。

此外,数据中心网络还需要支持虚拟化技术,以提供隔离性和安全性。

5. 高可用性:数据中心网络架构需要具备高可用性,即在发生故障时能够快速恢复服务。

为了实现高可用性,可以采用冗余设计,包括冗余交换机、冗余链路和冗余电源等。

此外,还可以使用虚拟化技术实现虚拟机的迁移和故障恢复。

6. 管理和监控:数据中心网络架构需要具备易管理和监控的特点,以便及时发现和解决问题。

可以使用网络管理系统对网络设备进行集中管理和监控,同时还可以使用性能监控工具来监测网络的带宽利用率、延迟和丢包率等指标。

综上所述,一个优秀的数据中心网络架构应该具备高带宽、低延迟、高可用性和易管理的特点,同时还需要具备安全性和高可靠性。

中国移动集家客交付与运维通道考试题库(最新版)

中国移动集家客交付与运维通道考试题库(最新版)一、单选题1.承载高价值小区千兆宽带业务的OLT设备退服故障处理时长必须控制在____小时以内。

()A、1.5B、4C、2D、5.5参考答案:C2.自收到投诉工单起,应在____分钟内与用户电话联系,完成首次响应。

()A、10B、20C、25D、30参考答案:D3.显性低满意度客户分数为____。

()A、1-8分客户B、1-9分客户C、1-7分客户D、1-6分客户参考答案:A4.目前双频网关主要的Wi-Fi标准为_____。

()A、Wi-Fi4B、Wi-Fi5C、Wi-Fi6D、Wi-Fi7参考答案:B5.OTTX装机认证成功后,机顶盒网络配置页面发现获取到的100段IP 地址时有时无,不可能出现的原因是()A、机顶盒故障B、网线故障C、OLT数据配置问题D、以上均不对参考答案:C6.关于OAM部署的总体原则,说法错误的是()A、在启用保护时,默认开启CC连通性检测功能,CC报文的发包间隔配置为10ms。

B、在启用保护时,默认开启CC连通性检测功能,CC报文的发包间隔配置为3.3ms。

C、在没有启用保护时,至少需要配置TMPOAM,CC检测时间建议为100ms;对配置PW双归的情况,可以采用告警繁殖来触发PW倒换,此时不需要配置TMCCV功能,但需要配置TMCMEP/MEG。

D、PW层不启用OAM。

其它OAM功能按需启用。

参考答案:A7.目前最新装维服务规范中,要求装维人员配备“()个一”()A、三B、五C、七D、九参考答案:B8.针对综调中心六大职能,建议配置6个分组,()个岗位。

A、6B、7C、8D、9参考答案:D9.机顶盒、网关均支持OTTX,机顶盒也使用制作规范的网线与网关LAN4口连接,拨号认证失败,查询机顶盒网络配置,发现机顶盒获取到的是192段IP地址,以下分析正确的是()A、机顶盒故障B、网关OTTXWAN连接下勾选了DHCP使能C、B.RAS配置错误D、以上均正确参考答案:B10.关于ZXONE800040波系统,放大器采用EOBA2520,EOBA增益可调范围是()A、21-28B、20-30C、22-28D、21-27参考答案:C11.省内对签约带宽配置了_____的带宽冗余。

数据中心网络架构

数据中心网络架构数据中心网络架构是指为数据中心提供高性能、高可靠性和灵活性的网络架构设计。

一个优秀的数据中心网络架构应该能够满足数据中心的需求,提供高带宽、低延迟和高可扩展性的网络连接,同时保证数据的安全性和可靠性。

以下是一个标准格式的数据中心网络架构文本:一、概述数据中心网络架构是为了满足数据中心的需求而设计的网络架构。

它是数据中心中各个服务器、存储设备和网络设备之间的连接方式和布局。

一个优秀的数据中心网络架构应该具备高性能、高可靠性和灵活性的特点,能够支持大规模的数据传输和处理,并能够适应不断增长的业务需求。

二、设计原则1. 高带宽:数据中心网络架构应该能够提供足够的带宽,以满足数据中心内部服务器之间以及数据中心与外部网络之间的数据传输需求。

可以采用多层次的网络设计,通过横向扩展来提供更高的带宽。

2. 低延迟:数据中心网络架构应该能够提供低延迟的网络连接,以确保数据中心内部的实时应用能够获得良好的用户体验。

可以采用短路径、多路径和快速交换技术来减少网络延迟。

3. 高可靠性:数据中心网络架构应该具备高可靠性,能够在网络设备故障或链路故障时实现快速的故障转移和恢复。

可以采用冗余设计、多路径设计和网络虚拟化技术来提高网络的可靠性。

4. 可扩展性:数据中心网络架构应该具备良好的可扩展性,能够适应数据中心业务的不断增长。

可以采用分层设计、模块化设计和可编程网络技术来实现网络的灵活扩展。

5. 安全性:数据中心网络架构应该能够保障数据的安全性,防止未经授权的访问和数据泄露。

可以采用安全隔离、访问控制和加密技术来提高网络的安全性。

三、网络拓扑数据中心网络架构可以采用不同的拓扑结构,如树状结构、蜂窝状结构、背靠背结构等。

树状结构是一种常见的拓扑结构,可以提供较好的可扩展性和冗余性。

蜂窝状结构是一种高性能的拓扑结构,可以提供低延迟和高带宽的网络连接。

背靠背结构是一种高密度的拓扑结构,可以提供更多的网络连接端口。

数据中心网络架构

数据中心网络架构数据中心网络架构是指在数据中心环境下,为了满足大规模数据处理、存储和传输需求,设计和构建的网络结构。

数据中心网络架构的设计需要考虑网络的可扩展性、高可用性、低延迟以及安全性等因素,以提供高效、可靠的数据中心服务。

一、设计原则1. 可扩展性:数据中心网络架构应该能够支持快速增加或减少服务器和存储设备的数量,以适应不断变化的业务需求。

2. 高可用性:数据中心网络架构应该具备冗余和容错能力,以保证网络的稳定性和可靠性,避免单点故障影响整个数据中心的运行。

3. 低延迟:数据中心网络架构应该能够提供低延迟的数据传输,以满足实时数据处理和交互的需求。

4. 安全性:数据中心网络架构应该具备强大的安全机制,包括访问控制、数据加密、防火墙等,以保护数据中心的机密性和完整性。

二、网络拓扑结构1. 三层网络结构:数据中心网络通常采用三层结构,包括核心层、汇聚层和接入层。

核心层负责数据中心内部不同区域之间的高速互联,汇聚层负责连接核心层和接入层,接入层则连接服务器和存储设备。

2. 聚合交换机:在汇聚层和核心层之间使用聚合交换机,以提供高带宽和冗余连接,以及灵活的网络流量管理。

3. 交换机堆叠:在接入层使用交换机堆叠技术,以提供更高的端口密度和可扩展性,同时减少网络设备的数量和复杂度。

三、网络虚拟化技术1. 虚拟局域网(VLAN):通过划分不同的VLAN,实现逻辑上的隔离和流量控制,提高网络的安全性和性能。

2. 虚拟机(VM)迁移:利用虚拟机迁移技术,将虚拟机从一台物理服务器迁移到另一台物理服务器,以实现负载均衡和故障恢复。

3. 虚拟交换机:使用虚拟交换机技术,将虚拟机的网络流量在物理网络上进行隔离和转发,提高网络的灵活性和可管理性。

四、网络安全技术1. 防火墙:在数据中心网络中部署防火墙,对进出数据中心的流量进行过滤和检查,保护数据中心的安全。

2. 虚拟专用网络(VPN):使用VPN技术,为远程访问数据中心的用户提供安全的连接,防止数据泄露和非法访问。

网络安全设备功能和部署方式

远程访问

VPN允许远程用户通过虚拟专用网络 访问公司内部网络资源,如文件服务 器、邮件服务器等。

多协议支持

VPN支持多种协议,如PPTP、L2TP 、IPSec等,以满足不同用户的需求 。

防病毒功能

病毒扫描

实时监控

防病毒软件能够对计算机进行全面或自定 义的病毒扫描,检测和清除病毒、木马等 恶意程序。

面临的挑战

威胁的快速变化

随着网络攻击手段的不断演变,网络安全设 备需要不断更新防御策略和技术。

部署和管理复杂性

随着设备数量的增加,如何有效地部署和管 理这些设备成为一大挑战。

数据隐私

在收集和分析安全数据时,需要确保用户的 隐私权益得到保护。

合规性要求

不同地区和国家对网络安全有不同的法规要 求,需要确保设备符合所有相关规定。

防病毒软件能够对计算机进行实时监控, 对文件、邮件、网络传输等内容进行检查 ,及时发现并处理病毒威胁。

自我保护

云安全技术

防病毒软件具备自我保护功能,防止病毒 对防病毒软件本身进行篡改或破坏。

防病毒软件采用云安全技术,利用互联网 大数据进行威胁情报收集和共享,提高病 毒查杀的准确性和及时性。

03 网络安全有网络安全设备集中部署在核心节点,便于统一管理和 监控。

详细描述

集中式部署将防火墙、入侵检测系统、内容过滤等安全组件 集中部署在数据中心或网络核心节点,以实现统一的安全策 略和管理。这种部署方式有利于降低管理成本和提高安全事 件的响应速度。

分散式部署

总结词

将网络安全设备分散部署在网络各个节点,实现局部安全防护。

详细描述

分散式部署将安全组件分别部署在网络的不同节点,如每个分支机构或子网。 这种部署方式能够提高局部节点的安全性,但可能导致安全策略不一致和管理 困难。

网络安全部署方案

网络安全部署方案一、整体方案概述:本文档旨在提供一个完整的网络安全部署方案,用于保护企业网络系统的安全和稳定运行。

通过以下措施,实现网络防护、入侵检测和响应、数据保密和备份等目标。

二、网络防护措施:1. 网络边界防护- 配置边界防火墙,限制外部访问和流量- 实施入侵防御系统,监测和阻断恶意网络流量- 设置虚拟专用网(VPN)来进行安全的远程访问2. 网络内部安全- 实施网内防火墙,限制内部网络流量- 对网络设备和服务器进行定期漏洞扫描和安全更新- 配置网络入侵检测系统(NIDS)实时监测内部网络的异常活动三、入侵检测和响应措施:1. 行为分析- 使用入侵检测系统(IDS)和行为分析工具来监测网络活动 - 根据异常行为和特征,及时发出警报和采取相应措施2. 漏洞管理- 定期进行漏洞评估和扫描,修补系统和应用程序中的漏洞- 建立漏洞管理流程,针对高危漏洞进行优先处理四、数据保密和备份措施:1. 数据加密- 使用对称加密和非对称加密等手段保护敏感数据的传输和存储- 实施访问控制策略,限制敏感数据的访问权限- 定期进行加密算法评估和更新,确保数据安全2. 数据备份和恢复- 建立定期的数据备份流程,包括全量备份和增量备份- 将备份数据存储在安全可靠的介质上,并定期测试和验证恢复性能- 设立数据恢复计划,及时恢复数据以降低因数据丢失而导致的风险五、员工培训和意识提升:1. 员工安全意识培训- 为员工提供网络安全培训,教育其正确使用网络和识别网络威胁- 提供定期的安全告警和警报,更新员工关于网络安全的知识2. 安全策略和准则- 制定并推广网络安全策略和准则,明确员工在网络安全方面的责任和行为规范- 定期组织安全策略和准则的培训和宣传活动,确保员工遵守安全规定六、定期评估和改进:建立网络安全评估和改进机制,定期对网络安全措施进行自查和评估,根据评估结果优化和改进网络安全部署方案。

七、风险管理:结合实际情况,制定风险管理计划,明确风险评估和处理的方法和流程,确保网络安全得到动态管理和持续改进。

信息安全基础(习题卷6)

信息安全基础(习题卷6)第1部分:单项选择题,共152题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]局域网内如果一个计算机的IP地址与另外一台计算机的IP地址一样,则( )A)两台计算机都正常B)两台计算机都无法通讯C)一台正常通讯一台无法通讯答案:C解析:2.[单选题]Spark Streaming是一种()的实时计算框架。

A)无延迟B)低延迟C)高延迟答案:B解析:3.[单选题]口令攻击的主要目的是()?A)获取口令破坏系统B)获取口令进入系统C)仅获取口令没有用途D)获取口令关闭系统答案:B解析:4.[单选题]配置用户单点登录时,采用接收PC消息模式,其认证过程有以下步骤: = 1 \* GB3 ①访问者PC执行登录脚本,将用户登录信息发给AD监控器 = 2 \* GB3 ②防火墙从登录信息中提取用户和IP的对应关系添加到在线用户表 = 3 \* GB3 ③AD监控器连接到AD服务器查询登录用户信息,并将查询到的用户信息转发到防火墙 = 4 \* GB3 ④访问者登录AD域,AD服务器向用户返回登录成功消息并下发登录脚本以下哪项的排序是正确的?A)1-2-3-4B)4-1-3-2C)3-2-1-4D)1-4-3-2答案:B解析:5.[单选题]关于审核组的现场审核,以下说法错误的是: ( )A)审核组在审核期间现场可根据受审核方实际情况及时变更审核范围B)审核组在审核期间现场可调整审核路线和审核资源分配C)审核组遇到重大风险应报告委托方以决定后续措施D)审核组遇到重大风险应报告受审核方以决定后续措施答案:A解析:6.[单选题]ExeBind程序可以将指定的攻击程序捆绑到任何一个广为传播的热门软件上,使宿主程序执行时,寄生程序也在后台被执行,且支持多重捆绑。

此类型的攻击属于______?A)逻辑炸弹B)DDos攻击C)邮件病毒D)特洛伊木马答案:D解析:7.[单选题]"DES是一种数据分组的加密算法,DES它将数据分成长度为多少位的数据块,其中一部分用作奇偶校验,剩余部分作为密码的长度?"( )[]*A)56位B)64位C)112位D)128位答案:B解析:8.[单选题]网络中有一个控制中心,用于控制所有节点的发送和接受( )A)集线器可以放大所接收的信号B)集线器将信息帧只发送给信息帧的目的地址所连接的端口C)集线器所有节点属于一个冲突域和广播域D)10M和100M的集线器不可以互连答案:B解析:9.[单选题]( )是防火墙的合理补充,帮助系统应对网络攻击,扩展系统管理员的安全管理能力,提高信息安全基础结构的完整性。

APN专网组网模式与设置

APN专网组网模式与设置APN (Access Point Name)专网是指由运营商提供的私有网络,用于连接企业或组织的分支机构和移动设备。

APN专网采用虚拟专网(VPN)技术,提供安全、稳定的连接,使得企业或组织能够跨地域、跨运营商进行数据传输和通信。

1.中心式组网模式:在中心数据中心设立APN专网服务器,分支机构通过专网与服务器相连。

这个模式适用于需要集中管理和控制数据传输的企业或组织,可以实现数据的集中存储和管理。

2.网状式组网模式:各个分支机构之间互相连接,形成一个网状的APN专网。

这个模式适用于分支机构之间需要频繁互联的企业或组织,可以提高信息的传输速度和效率。

3.星状式组网模式:所有分支机构都通过专网与中心数据中心相连,形成一个星状的APN专网。

这个模式适用于分支机构之间的通信需求较少或者以与中心数据中心的通信为主的企业或组织。

1.配置APN:需要根据运营商提供的网络信息,进行APN的配置。

APN的名称、APN的用户认证设置、APN的接入点等信息需要正确设置,以确保成功连接到运营商的专网。

2.设定VPN:根据运营商提供的VPN设置,进行VPN的设定。

VPN设定包括加密方式、协议、VPN服务器地址等,需要根据实际需求进行设定,以确保数据传输的安全性。

3.确保网络安全:除了VPN的设定外,还需要加强网络的安全措施。

可以使用防火墙、入侵检测和防护系统等技术手段,保护APN专网的安全。

4.网络优化:对于APN专网的连接和传输进行优化,使得网络的速度和稳定性得到提高。

可以采用负载均衡、带宽优化等技术手段,提高网络的性能和可用性。

5.故障排除和监控:设置故障排除和监控系统,及时发现和解决网络故障。

可以使用网络管理工具和监控系统,对APN专网进行实时监控和管理,保证网络的正常运行。

总的来说,APN专网组网模式和设置需要根据实际需求和运营商提供的服务进行选择和设定,目的是为了提供安全、稳定的连接和传输,满足企业或组织的通信需求。

网络安全部署方案

网络安全部署方案网络安全部署方案随着网络技术的不断发展,网络安全问题日益突出。

为了确保网络的安全和稳定,加强网络安全部门的建设是非常重要的一个方面。

以下是一个网络安全部署方案。

一、网络安全部门的组建为了构建一个完善的网络安全系统,需要建立一个专门负责网络安全事务的部门。

该部门可以由网络安全专家组成,他们具备网络安全知识和技能,能够及时发现和处理网络安全问题。

同时,部门应与其他部门密切合作,共同制定和落实网络安全政策和措施。

二、安全设备的部署1. 防火墙安装和配置防火墙是网络安全的基本措施之一。

防火墙可以拦截非法入侵和网络攻击,同时限制网络流量,防止网络拥堵。

因此,可以在网络的入口、出口和内部网络的关键节点部署防火墙,以保证网络的安全和稳定。

2. 入侵检测系统(IDS)和入侵防御系统(IPS)IDS和IPS是实时监测和防止网络入侵的关键设备。

IDS可以监测网络流量,发现异常行为和入侵行为。

而IPS则可以检测到入侵后及时阻止攻击,保护网络安全。

因此,可以在关键节点部署IDS和IPS,及时发现并应对网络入侵。

3. 安全审计系统安全审计系统可以跟踪和记录网络的各种操作行为,并根据预设的规则进行分析和报告。

通过安全审计系统可以及时发现和查阅网络操作的异常行为,提高网络的安全性。

因此,在网络的关键节点部署安全审计系统是非常重要的。

三、网络安全策略的制定与落实1. 用户认证和访问控制制定有效的用户认证和访问控制策略是确保网络安全的重要措施。

可以通过用户名和密码进行身份认证,同时限制用户的访问权限,确保只有授权用户能够访问关键数据和系统。

此外,可以配置网络访问控制列表(ACL)来限制网络流量,防止未经授权的访问和传输。

2. 加密与解密技术的应用加密与解密技术是保障网络数据传输安全的基础。

可以采用对称加密算法和非对称加密算法对数据进行加密,确保数据在传输过程中不被窃取和篡改。

同时,可以使用数字证书和数字签名来验证身份和保障数据的完整性。

华为DatacomHCIE891试卷五

华为DatacomHCIE891试卷五华为DatacomHCIE891试卷五1.【多选题】1分|网络管理员想使用AS-Path Filter匹配出BCP路由属性AS_PATH [100 200 300]的路由条目,该网络管理员梳理出图中的四种配置,图中哪些配置可以满足网络管理员的要求?(多选)A 方式BB 方式DC 方式AD 方式C2.【多选题】1分|请根据图中给出的信息.判断,以下描述正确的是哪些项?(多选)A 1evel-2网络中,总共有8台路由器B R1既有1evel-1、又有1evel-2的链路状态信息C R1只有1evel-2的链路状态信息D R1的system-ID是ee8c.a0c2.baf13.【单选题】1分| 根据图中给出的信息,以下描述正确的是哪一项?(单选)A 无法判断R3的设备类型B R3的设备类型一定是Level-2C R3的设备类型一定是Level-1D R3的设备类型一定是Lecel-1-24.【多选题】1分|网络管理员希望使用ACL匹配特定的路由条目,以下哪些路由条目会被图中的ACL规则匹配?(多选)A 10.0.1.0/24B 10.0.0.0/24C 10.0.0.1/32D 10.0.2.0/245.【多选题】1分| 以下关于如图所示拓扑的描述中,正确的有哪些项?(多选)A PC1、PC2所关联的BD相同,但VNI值不同,所以两者无法通信B PC1、PC2的掩码不同,因此两者无法相互通信C PC1、FC2的掩码不同,但这不是两者无法通信的根本原因D PC1、PC2关联在相同的BD域中,因此两者可以相互通信6.【判断题】1分| 通过EGP EVPN动态建立LAN隧道的场景中,BGP EVPN在传递路由时通过扩展团体属性EVPN Router's MAC Extended Comunity携带VTEP的Router MAC。

A对B错7.【判断题】1分| iMaster NCE-Campus控制器不支持通过SNMP纳管设备。

信息系统部署与运维-题库带答案

信息系统部署与运维-题库带答案1、下面哪一项不是集中式部署的设计原则:A、便捷性B、可靠性C、安全性D、灵活性答案: A2、集中式部署需要具有非常高的安全性,下面哪一项不是集中式部署可提供的硬件安全方案:A、身份认证技术B、防火墙C、入侵防御系统D、 RAID技术答案: D3、提高集中式部署可靠性的技术是:A、身份认证技术B、双机热备C、 RAID技术D、防火墙技术答案: B4、采用集中式部署方案需要解决的关键技术是:A、高速度B、高可用C、高并发D、安全性答案: C5、集中式部署方案的特点:A、信息集中共享B、快速集中部署C、维护方便D、安全性高答案: ABC6、集中式部署的系统必须具有先进的技术架构及支撑大量用户访问的设计,包括大并发下的缓存技术、页面异步数据交换等等最新的互联网技术?答案:正确解析:集中式部署设计原则先进性的体现7、采用集中式部署的方式,可能存在哪些问题?答案:(1)成员单位访问速度慢:各成员单位所有人都必须通过外网进行访问,网络速度成为瓶颈。

(2)各成员单位业务保密:因为在一台服务器上工作,各成员单位之间可能会存在业务保密的问题。

在系统中各种权限的管理需要按照集团部门、级别、岗位来管理,同时系统自身具有足够的安全性设计,只要合理设置就能确保安全.解析:略8、什么是集中式部署?答案:集中部署其实就是将所有的应用软件都部署在服务器,客户不用安装任何软件,客户通过远程登录应用,保留和本地相同的体验,实现任何时间、任何地点、采用任何设备、任何网络实时应用。

解析:略9、分布式部署可以提高系统的:A、可靠性B、可用性C、安全性D、扩展性答案: ABD10、下面哪一项不是分布式部署的设计原则:A、独立性B、分布式交换C、灵活性D、最小授权答案: C11、分布式部署的特点 :A、危险分散B、管理上独立C、访问速度快D、大容量、大负荷能力答案: ABCD12、实现分布式部署需要的关键技术是:A、文件加密传输系统B、高速网络系统C、防火墙系统D、双机热备系统答案: A13、对称密钥加密算法支持:A、 DESB、 RSAC、 SHA-1D、 MD5。

20200707万能题库sheet8

覆盖问题

容量问题

干扰问题

以上都不对

5G NR的每个()中的OFDM符号可配置成上行、下行或flexible。

1

时隙

子帧

帧

以上都不对

下列哪项应用不属于URLLC应用场景

4

工业自动化

远程医疗

自动驾驶

智能抄表

5G中的高频部分属于()波范围,覆盖能力受限,易受干扰

1

毫米

厘米

分米

以上都不对

5G的CU主要处理()的协议栈功能,DU主要处理()的协议栈功能

以上均不对

eLTE eNB和gNB之间的接口称为()接口

3

X1

X2

Xn

Xx

5G室分的主流信源形态是()

2

2T2R

4T4R

8T8R

64T64R

子载波间隔为30kHz时,最大支持的带宽配置为()

3

20M

50M

100M

400M

5G支持高速移动场景,最大移动速度可达

3

300km\h

350km\h

500km\h

1,2,4

PSS

SSS

PCFICH

PBCH

PUCCH信道可以携带的UCI信息包括()。

1,2,3

CSI

HARQ

SR

SRS

下列哪些不是5G网络关键性能指标空口时延

2,3,4

1ms

5ms

10ms

20ms

在5G的FR2频段范围中,可以支持的系统带宽是()

1,2,3,4

50Mhz

100 Mhz

200Mhz

400Mhz

PDSCH

5G上行都有哪些物理信号

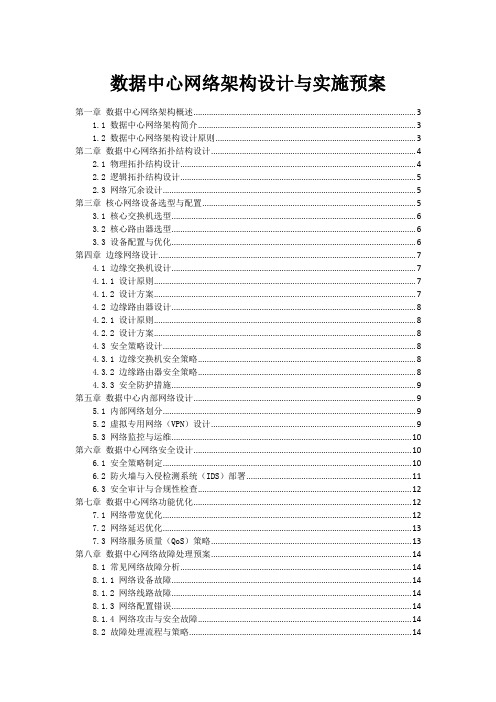

数据中心网络架构设计与实施预案

数据中心网络架构设计与实施预案第一章数据中心网络架构概述 (3)1.1 数据中心网络架构简介 (3)1.2 数据中心网络架构设计原则 (3)第二章数据中心网络拓扑结构设计 (4)2.1 物理拓扑结构设计 (4)2.2 逻辑拓扑结构设计 (5)2.3 网络冗余设计 (5)第三章核心网络设备选型与配置 (5)3.1 核心交换机选型 (6)3.2 核心路由器选型 (6)3.3 设备配置与优化 (6)第四章边缘网络设计 (7)4.1 边缘交换机设计 (7)4.1.1 设计原则 (7)4.1.2 设计方案 (7)4.2 边缘路由器设计 (8)4.2.1 设计原则 (8)4.2.2 设计方案 (8)4.3 安全策略设计 (8)4.3.1 边缘交换机安全策略 (8)4.3.2 边缘路由器安全策略 (8)4.3.3 安全防护措施 (9)第五章数据中心内部网络设计 (9)5.1 内部网络划分 (9)5.2 虚拟专用网络(VPN)设计 (9)5.3 网络监控与运维 (10)第六章数据中心网络安全设计 (10)6.1 安全策略制定 (10)6.2 防火墙与入侵检测系统(IDS)部署 (11)6.3 安全审计与合规性检查 (12)第七章数据中心网络功能优化 (12)7.1 网络带宽优化 (12)7.2 网络延迟优化 (13)7.3 网络服务质量(QoS)策略 (13)第八章数据中心网络故障处理预案 (14)8.1 常见网络故障分析 (14)8.1.1 网络设备故障 (14)8.1.2 网络线路故障 (14)8.1.3 网络配置错误 (14)8.1.4 网络攻击与安全故障 (14)8.2 故障处理流程与策略 (14)8.2.2 故障定位与诊断 (15)8.2.3 故障处理与恢复 (15)8.3 应急预案与恢复措施 (15)8.3.1 应急预案 (15)8.3.2 恢复措施 (15)第九章数据中心网络维护与升级 (15)9.1 网络设备维护 (15)9.1.1 设备巡检 (16)9.1.2 设备保养 (16)9.1.3 故障处理 (16)9.2 网络升级策略 (16)9.2.1 设备升级 (16)9.2.2 网络架构调整 (16)9.2.3 网络安全升级 (17)9.3 网络迁移与重构 (17)9.3.1 网络迁移 (17)9.3.2 网络重构 (17)第十章数据中心网络监控与管理 (17)10.1 网络监控系统设计 (17)10.2 网络管理策略制定 (18)10.3 网络功能监控与分析 (19)第十一章数据中心网络能耗与绿色环保 (19)11.1 能耗分析与评估 (19)11.1.1 能耗分析方法 (19)11.1.2 能耗评估指标 (20)11.2 绿色网络技术 (20)11.2.1 虚拟化技术 (20)11.2.2 高效电源技术 (20)11.2.3 网络节能技术 (20)11.2.4 环保材料应用 (20)11.3 能耗管理与优化 (20)11.3.1 能耗监测与评估 (20)11.3.2 能耗目标设定 (20)11.3.3 能耗优化措施 (20)第十二章数据中心网络项目实施与验收 (21)12.1 项目实施计划 (21)12.1.1 项目目标 (21)12.1.2 项目范围 (21)12.1.3 项目进度安排 (21)12.1.4 项目组织架构 (21)12.1.5 项目风险管理 (21)12.1.6 项目预算 (21)12.2 项目验收标准与流程 (21)12.2.2 验收流程 (21)12.3 项目总结与评估 (22)12.3.1 项目实施过程总结 (22)12.3.2 项目成果评估 (22)12.3.3 项目成本与效益分析 (22)12.3.4 项目团队协作评估 (22)12.3.5 项目改进措施 (22)第一章数据中心网络架构概述数据中心作为现代信息化社会的重要基础设施,其网络架构的设计与优化对于保证数据传输的高效、稳定和安全。

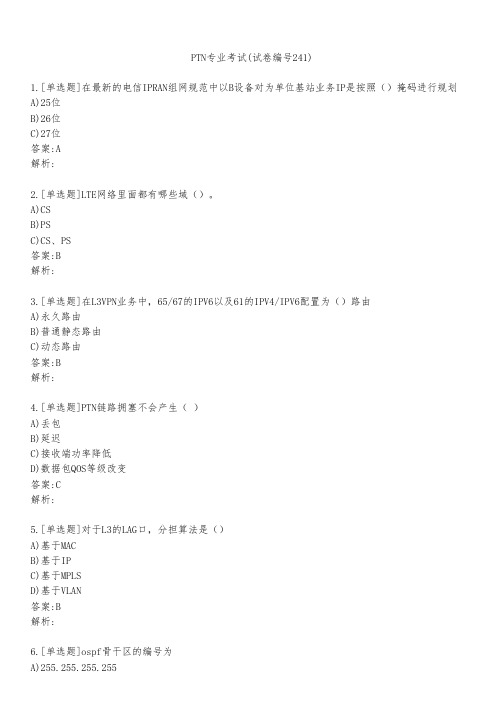

PTN专业考试(试卷编号241)

PTN专业考试(试卷编号241)1.[单选题]在最新的电信IPRAN组网规范中以B设备对为单位基站业务IP是按照()掩码进行规划A)25位B)26位C)27位答案:A解析:2.[单选题]LTE网络里面都有哪些域()。

A)CSB)PSC)CS、PS答案:B解析:3.[单选题]在L3VPN业务中,65/67的IPV6以及61的IPV4/IPV6配置为()路由A)永久路由B)普通静态路由C)动态路由答案:B解析:4.[单选题]PTN链路拥塞不会产生( )A)丢包B)延迟C)接收端功率降低D)数据包QOS等级改变答案:C解析:5.[单选题]对于L3的LAG口,分担算法是()A)基于MACB)基于IPC)基于MPLSD)基于VLAN答案:B解析:B)0.0.0.255C)0.0.0.0D)0.0.0.1答案:C解析:7.[单选题]单节点最多能配置多少个V3逻辑环A)16B)32C)64D)128答案:C解析:8.[单选题]prefix-segment冲突处理原则:1、前缀掩码更大者优选 2、SID更小者优选 3、前缀更小者优选A)A 123B)B 132C)C 231D)D 312答案:B解析:9.[单选题]下面哪一项正确描述了路由协议A)允许数据包在主机间传送的一种协议B)定义数据包中域的格式和用法的一种方式C)通过执行一个算法来完成路由选择的一种协议D)指定MAC地址和IP地址捆绑的方式和时间的一种协议答案:C解析:10.[单选题]IPRAN网络配置中L3对接保护常用的保护有IPFRR,其中关于IPFRR保护配置说明正确的是:A)IPFRR保护检测方式通过OAM检测B)IPFRR保护检测方式通过BFD检测C)IPFRR保护检测方式通过心跳报文触发D)以上说法均不正确答案:B解析:B)汇聚节点部署MS-PW保护时,LSP 1:1保护需要进行分段部署C)实际组网时LSP 1:1保护与PW主备保护叠加使用时,需要配置PW倒换延时D)采用LDP协议生成外层标签时,可以部署LSP 1:1保护答案:D解析:12.[单选题]四星网络DCC/MCC/IP路由情况A)规划不合理B)现网规划完整C)现网规划满足厂家规范D)无规划答案:C解析:13.[单选题]下列选项中,关于LDP协议消息的说法正确的是()A)Discovery(发现消息),用于通告和维护网络中LSR的存在B)Session(会话消息),用于建立,维护和结束LDP对等实体之间的会话连接C)Advertisement(通告消息),用于通告特定FEC-标签绑定信息D)Notification(通知消息),用于提供消息通告和差错通知答案:C解析:14.[单选题]对于ZXCTN设备的QOS,()将超过带宽限额的突发数据缓冲起来,等流量下降后再发送出去,使发送出去的流量变得平滑A)拥塞避免B)流量监控C)流量整形D)队列调度答案:C解析:15.[单选题]查看网元邻居的命令正确的是A)sh ip rB)sh ip oC)sh ip r tD)sh ip os n答案:D解析:16.[单选题]ptn640设备在配置1:1保护时,lsp标签值正向与反向?C)一定不同D)没有要求答案:C解析:17.[单选题]以下关于WrappingV3环保护说法错误的是A)WRAPPING_V3保护的触収条件是TMP层的CV告警B)WRAPPING_V3环保护只有収生倒换时业务才有3层标签C)1个V3物理环最多可对应N个逻辑环,N为组成物理环的站点数D)N个WRAPPING_V3环可以共用物理线路答案:B解析:18.[单选题]1588V2时间协议配置采用OSC带外方式时,主用时间服务器注入设备单盘的单盘配置中:PTP配置模式、端口工作模式、线路不对称时延属性、延时机制、消息模式配置正确的是A)BMC、Auto、Delay(M2S)<Delay(S2M)、E2E、One_stepB)OC、Auto、Delay(M2S)>Delay(S2M)、E2E、One_stepC)BMC、Auto、Delay(M2S)>Delay(S2M)、E2E、One_stepD)BMC、Auto、Delay(M2S)=Delay(S2M)、E2E、One_step答案:D解析:19.[单选题]广播报文的目的MAC地址是()A)FFFFFFFFFFFFB)0C)255.255.255.255D)0.0.0.0答案:A解析:20.[单选题]在配置LSP1:1后,再配置PW冗余时需要设置拖延时间,以下比较合适的为()A)0B)30msC)400msD)1S答案:B解析:21.[单选题]设备线缆布放原则错误的是()A)线缆沿机柜两侧的走纤槽布放,并利用扎线梁、隔线板等部件分类布放D)线缆完成连接和布放后,需将机柜门安装并关闭,用以保护设备及线缆答案:B解析:22.[单选题]IPRAN设备RCU单盘在( )之后的版本不要锁定主用A)V2.3SP3B)V2.3SP3BD2C)V2.3SP4D)V2.3SP5答案:B解析:23.[单选题]下列关于1+1保护说法错误的是A)1+1模式是指发送侧在主备通道上双发业务,在接收侧选收业务B)在1+1 T-MPLS路径保护结构中,如果工作连接上发生单向故障(从节点A 到节点Z 的传输方向),此故障将在保护域宿端节点Z 被检测到,然后节点Z 选择器将倒换至保护连接。

集中式网络名词解释

集中式网络名词解释

集中式网络是一种网络结构,它有一台中央的计算机,被称为服务器,连接在服务器上的所有用户都会通过服务器进行交互。

这种网络结构能够有效地将用户分组,它有许多优势。

首先,集中式网络提供了一个共享的数据库,使用户能够共享信息。

这样,即使是在不同的位置,用户也可以轻松获取和修改信息,提高了企业的工作效率。

其次,集中式网络确保了数据的安全性,因为所有的数据都存储在服务器上,只有服务器的管理员才能访问这些数据,有效地防止外部攻击。

此外,集中式网络支持网络管理,可以有效地控制用户的访问,防止用户访问未授权的资源。

最后,集中式网络支持网络拓扑结构,可以有效地控制网络的拓扑结构,使网络性能得到提高和优化。

总之,集中式网络是一种常用的网络结构,在企业网络系统中发挥着重要作用。

它可以提供一个共享的数据库,确保数据安全,支持网络管理和拓扑结构,有助于企业提高工作效率和安全性。

2024版网络安全工作计划

划目录•引言•网络安全现状分析•网络安全目标与策略•网络安全工作计划详细方案•资源与预算分配•时间表与里程碑•风险评估与应对计划•总结与展望引言01CATALOGUE随着网络技术的快速发展,网络安全威胁日益严重,为保护公司资产和客户数据,制定全面的网络安全工作计划至关重要。

应对网络安全威胁遵守国家和行业的网络安全法规和标准,确保公司业务合规运行。

合规性要求通过展示强大的网络安全能力,提升公司品牌声誉和客户信任度。

提升公司声誉目的和背景安全培训和意识提升针对全体员工的安全知识培训和意识提升活动。

包括用户身份认证、权限管理和行为审计等。

数据安全涉及数据的存储、传输和处理过程中的加密、备份和恢复等策略。

网络基础设施安全包括网络设备的配置、管理和漏洞修补等。

应用安全涵盖公司所有在线应用和内部系统的安全防护。

工作计划范围网络安全现状分析02CATALOGUE现有网络安全措施防火墙和入侵检测系统已部署防火墙以监控和过滤网络流量,并配置入侵检测系统以实时检测潜在的网络攻击。

数据加密对敏感数据和传输中的数据进行加密,以确保数据的机密性和完整性。

访问控制实施严格的访问控制策略,包括身份验证和授权机制,以确保只有授权人员能够访问网络资源。

可能存在尚未被发现的软件漏洞,攻击者可利用这些漏洞进行攻击。

零日漏洞恶意软件社交工程攻击网络环境中可能存在恶意软件,如病毒、蠕虫和特洛伊木马等,它们可能对系统和数据造成损害。

攻击者可能通过社交工程手段获取敏感信息,进而对组织进行网络攻击。

030201潜在风险与威胁1 2 3遵守相关的数据保护法规,如欧盟的通用数据保护条例(GDPR),以确保个人数据的合法处理和保护。

数据保护法规遵守国家和地区的网络安全法规和政策,如网络安全法、信息安全等级保护制度等。

网络安全法规遵循行业标准和最佳实践,如ISO 27001信息安全管理体系标准,以提高网络安全水平。

行业标准和最佳实践法规与合规性要求网络安全目标与策略03CATALOGUE保障网络系统的可用性、机密性、完整性和可追溯性。

网络安全架构设计和网络安全设备部署

网络安全架构设计和网络安全设备部署网络安全架构设计及网络安全设备部署1、简介2、网络安全架构设计2.1 网络拓扑网络拓扑是网络安全架构设计的基础。

根据组织的需求和规模,可以采用分层、多层次或分散架构。

合理的网络拓扑应包括边界防护、内部防御和用户访问层。

2.2 边界防护边界防护层是保护网络资源的第一道防线。

合理设置防火墙、入侵检测系统(IDS)和入侵防御系统(IPS)等设备,限制对网络的未授权访问。

2.3 内部防御内部防御层是保护内部网络资源的关键。

通过合理划分内部网络、设置安全域和访问控制列表(ACL),限制用户对网络资源的访问权限并减少内部威胁。

2.4 用户访问层用户访问层是让用户可以安全地访问网络资源的关键。

采用虚拟专用网络(VPN)和远程访问服务器等技术,确保用户可以远程访问网络资源并保障数据的安全性。

3、网络安全设备部署3.1 防火墙防火墙是网络安全设备中最常用的组件之一。

在架构设计中,合理选择防火墙,并设置相应的访问控制策略、应用层代理等功能,保障网络资源的安全。

3.2 入侵检测系统(IDS)和入侵防御系统(IPS)IDS和IPS是主要用于检测和防止网络入侵的设备。

根据网络规模和需求,合理部署IDS和IPS,并及时更新其规则和签名文件,保护网络资源免受攻击。

3.3 虚拟专用网络(VPN)VPN技术可以提供安全的远程访问和站点间连接。

根据组织需求,选择适当的VPN解决方案,并构建安全的VPN连接,保证用户和站点的数据传输安全。

3.4 安全信息和事件管理(SIEM)系统SIEM系统可以帮助组织对网络安全事件进行监控和分析,并及时采取相应的措施。

部署SIEM系统是网络安全设备中的一项重要工作,它可以提高网络安全的监测和响应能力。

4、附件本文档的附件包括相关的网络安全架构图、设备配置文件、策略文件等。

5、法律名词及注释以下是本文档中涉及的一些法律名词及其注释:- 《网络安全法》:指中华人民共和国国家法律,于2017年6月1日正式实施,旨在保障网络安全和维护网络空间的秩序。

5G无线技术及部署练习题附答案

5G无线技术及部署练习题附答案Chapter 1Exercise after class1.Multiple choice ns1) In the ork architecture of 5G mobile n system。

the device of wireless access ork is (C).A。

BTSB。

BSCC。

XXXD。

XXX2) When divided from the physical layer。

the 5G bearer ork is divided into (ABD).3) In order to meet the needs of low latency services。

part of the ork in the core ork needs to be sunk into (D).4) The global 3G standard includes (ABCD).5) XXX used by 4G is (D).2.Short answer ns1) Please write down the eight ability goals of 5G defined by ITU.2) Please describe the three major n s of 5G.The n s of 5G are divided into three categories: enhanced mobile broadband (eMBB)。

ultra-reliable and low-XXX (URLLC)。

and massive machine-type n (mMTC)。

Different XXX。

peak rate。

latency。

and n density are key XXX。

the XXX rate。

The peak rate of 5G is 100 times higher than that of LTE。

网络部署及配置方案

网络部署及配置方案概述本文档旨在提供一个网络部署及配置方案,以确保网络的安全和高效运行。

网络拓扑我们建议采用层级结构的网络拓扑,以便实现简单而可靠的网络部署。

以下是我们建议的网络拓扑结构:- 核心设备:包括路由器和交换机,用于连接各个子网络和提供互联网连接。

- 子网络:划分为不同的子网,分别用于不同的部门或功能。

每个子网络都应该有独立的IP地址段和子网掩码。

- 终端设备:包括计算机、打印机、服务器等。

这些设备将连接到各个子网络中的交换机。

IP地址规划为了有效管理网络中的IP地址,我们建议采用以下IP地址规划:- 互联网接入点:分配一个公共IP地址作为互联网接入点的外部地址。

- 核心设备:为核心设备分配一个独立的IP地址段。

这些IP地址应该是私有IP地址,以确保内部网络的安全性。

- 子网络:为每个子网络分配一个独立的IP地址段。

这些IP地址也应该是私有IP地址。

- 终端设备:为每个终端设备分配一个独立的IP地址。

网络安全为了确保网络的安全,我们建议采取以下网络安全措施:- 防火墙:在核心设备上配置防火墙来限制入站和出站的流量。

只允许必要的流量通过,并禁止不信任的流量。

- 访问控制列表(ACL):在核心设备和交换机上配置ACL,以限制对网络资源的访问。

只允许经授权的用户访问必要的资源。

- 加密通信:对重要的网络通信使用加密协议,如SSL或IPSec,以保护数据的机密性。

- 定期更新设备和应用程序:确保核心设备和终端设备上的操作系统和应用程序得到及时的更新和修补,以弥补潜在的安全漏洞。

网络监控为了及时发现和解决网络问题,我们建议采用以下网络监控措施:- 日志记录:启用核心设备和终端设备的日志记录功能,以便跟踪和分析网络活动。

- 网络流量分析:使用网络流量分析工具监控和分析网络中的流量模式,从而检测异常或潜在的网络安全威胁。

- 告警系统:配置告警系统以及时通知管理员关于网络问题和安全事件。

管理员应该能够迅速采取行动来解决问题。

网络安全架构设计和网络安全设备部署

网络安全架构设计和网络安全设备部署引言在信息时代,网络安全已经成为重要的议题。

随着互联网的普及和信息化程度的提高,网络攻击的风险也不断增加。

为了保护企业或组织的网络资产和数据安全,网络安全架构设计和网络安全设备部署变得至关重要。

网络安全架构设计网络安全架构设计是指在企业或组织内部建立一套完整的网络安全体系,以保护网络资产免受恶意攻击和未授权访问。

以下是一些常见的网络安全架构设计原则:1. 分层防御:将网络分为不同的安全区域,每个区域都有适当的安全措施,以确保攻击者无法轻易进入关键网络资源。

2. 源与目的认证:建立明确的身份验证机制,确保每个用户具有适当的权限,并且只能访问他们有权限的资源。

3. 内部网络隔离:将内部网络分为多个子网,每个子网之间设置适当的防火墙规则,以防止横向攻击。

4. 安全审计和监控:建立有效的安全审计和监控机制,及时发现和应对网络安全事件,确保网络安全的持续性。

网络安全设备部署网络安全设备是指用于检测和预防网络攻击的技术设备。

以下是一些常见的网络安全设备:1. 防火墙:防火墙是网络安全的第一道防线。

它通过检测和过滤网络流量,阻止未经授权的访问和攻击。

2. 入侵检测系统(IDS):IDS通过监控网络流量和系统活动来检测潜在的攻击行为。

当检测到可疑活动时,IDS会发出警报并采取必要措施。

3. 入侵防御系统(IPS):IPS与IDS类似,但不仅可以检测攻击行为,还可以主动阻止攻击。

4. 虚拟专用网络(VPN):VPN通过建立安全的隧道连接,将远程用户与企业内部网络连接起来。

它使用加密技术保护数据传输的安全性。

5. 安全网关:安全网关是一台设备,集成了多种安全功能,如防火墙、IDS/IPS、VPN等。

它可以提供全面的网络安全保护。

网络安全架构设计和网络安全设备部署是保护企业和组织网络资产的重要措施。

通过合理地设计网络安全架构,并部署适当的网络安全设备,可以有效地预防网络攻击和保护网络安全。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Printed by Jouve, 75001 PARIS (FR)(19)E P 3 537 660A 1TEPZZ¥5¥766ZA_T(11)EP 3 537 660A1(12)EUROPEAN PATENT APPLICATION(43)Date of publication:11.09.2019Bulletin 2019/37(21)Application number: 19157870.7(22)Date of filing: 18.02.2019(51)Int Cl.:H04L 12/24(2006.01)(84)Designated Contracting States:AL AT BE BG CH CY CZ DE DK EE ES FI FR GB GR HR HU IE IS IT LI LT LU LV MC MK MT NL NO PL PT RO RS SE SI SK SM TR Designated Extension States: BA MEDesignated Validation States: KH MA MD TN(30)Priority:08.03.2018US 201815915723(71)Applicant: Hewlett Packard EnterpriseDevelopment LPHouston, TX 77070 (US)(72)Inventors:•LIU, Hsiu-WeiSanta Clara, CA 95054 (US)•PEI, JikuiChaoyang District, Beijing 100027 (CN)•DUNSBERGEN, BenSanta Clara, CA 95054 (US)•BALAY, RajiniSanta Clara, CA 95054 (US)(74)Representative: Haseltine Lake Kempner LLPRedcliff Quay120 Redcliff Street Bristol BS1 6HU (GB)(54)ACCESS POINT DEPLOYMENT IN A NETWORK COMPRISING A CENTRALIZED SYSTEM AND A DISTRIBUTED SYSTEM(57)An example apparatus can comprise a memory;a processor executing instructions stored in the memory to: receive a message from an AP requesting a role in a network; based on receiving the message, access a de-ployment policy; determine whether the deployment pol-icy is defined for the AP; and based on determining that the deployment policy is defined for the AP, assign the role to the AP corresponding to the deployment policy and corresponding to at least one of a centralized system or a distributed system of the network.EP 3 537 660A12510152025303540455055Description Background[0001]Systems and devices can comprise access points (APs) to connect user devices to a network. The network can be a local area network (LAN). The network can comprise a centralized system comprising multiple APs and user devices.Brief Description of the Drawings [0002]Figure 1 illustrates an example of a network for de-ploying an AP consistent with the disclosure.Figure 2 illustrates an example of a network for de-ploying an AP consistent with the disclosure.Figure 3 illustrates an example a network for deploy-ing an AP consistent with the disclosure.Figure 4 illustrates an example of an apparatus for deploying an AP consistent with the disclosure.Figure 5 illustrates an example flow diagram of a method for deploying an AP consistent with the dis-closure.Figure 6 illustrates an example non-transitory ma-chine-readable medium for deploying an AP consist-ent with the disclosure.Detailed Description[0003]An access point (AP) may be deployed to a net-work environment. The AP may be deployed to a network without active configurations for a centralized system of the network or a distributed system of the network, and later provisioned as an AP in the centralized system or the distributed system after joining the network. In a number of examples, a controller of the network can as-sign an AP role to the AP to instruct the AP to function in the centralized system and/or the distributed system of the network. The AP can activate functionalities con-sistent with the AP role.[0004]As used herein, a network and a network envi-ronment can describe a wireless network such as a wire-less local area network (WLAN), among other types of wireless networks. The network can include a mixed WLAN infrastructure in a same layer 2 network or a single WLAN infrastructure. For example, the network can in-clude multiple systems. In some examples, the network can include at least two different systems. The network can include a centralized system and/or a distributed sys-tem. The centralized system and the distributed system of the network can be referred to as a centralized network and a distributed network of the network, respectively.[0005]The centralized system manages, allocates,and/or controls network resources from a main location.That is, the centralized system can manage and/or con-trol network resources from a centralized point compris-ing multiple computing devices. The centralized system can utilize a client-server model through which network resources and/or data passes. The network resources can include APs, among other network resources. In some examples, the centralized system can comprise a portion of a network in which the APs are coupled to a central server which is the acting agent for communica-tions. The central server can manage and/or control the AP. The central server can be referred to as a controller.[0006] A distributed system can provide connectivity using multiple access points without a central server.Within a distributed system, APs may be assigned differ-ent roles. An AP can be a main base station, a relay base station, and/or a remote base station, among other roles that an AP can assume within a distributed system of a network. A main base station can provide a wired con-nection to the Ethernet. A relay base station can relay data between the remote base station and the main base station. In some examples, the relay base station can relay data to other relay base stations. The remote base station can accept connections from user devices and pass received data to relay base stations and/or the main base station.[0007]As used herein, an AP comprises hardware and software to connect a device to a wired network utilizing a wireless service such as WLAN. An AP can function in a controller-based mode and/or in a controller-less mode.In a controller-based mode, the AP can function as a controller-based AP. A controller-based AP can commu-nicate with a controller. In a controller-less mode, the AP can function as a controller-less AP. A controller-less AP can function without communicating with a controller. The controller-based AP can define a device configured for a centralized system. The controller-less AP can define a device configured for a distributed system. As such, an AP functioning in a controller-based mode can function in a centralized system and an AP functioning in a con-troller-less mode can function in a distributed system..[0008]An AP that is initially introduced to a network comprised of a centralized system or a distributed system may not include activated functionalities to function within the network. Said differently, the AP may not include ac-tivated functionalities to function within a centralized sys-tem or a distributed system of the network. It may be useful to determine whether the AP is to function within a centralized system or a distributed system of the net-work after deploying the UAP to a particular network. In some examples, the AP may learn an AP role through interacting with a network environment using a dynamic host configuration protocol (DHCP), a domain name server (DNS) protocol, and/or a discover protocol (e.g.,Aruba discovery protocol (ADP)), etc. The AP can attach to a corresponding management entity and activate the set of software features corresponding to the particular network that the UAP is deployed at (e.g., either the cen-tralized system or the distributed system). For example,the AP can attach to a management entity of the central-ized system and activate features corresponding to the12。