H3C关于组播配置示例之令狐文艳创作

H3C配置案例大全(内部分享)

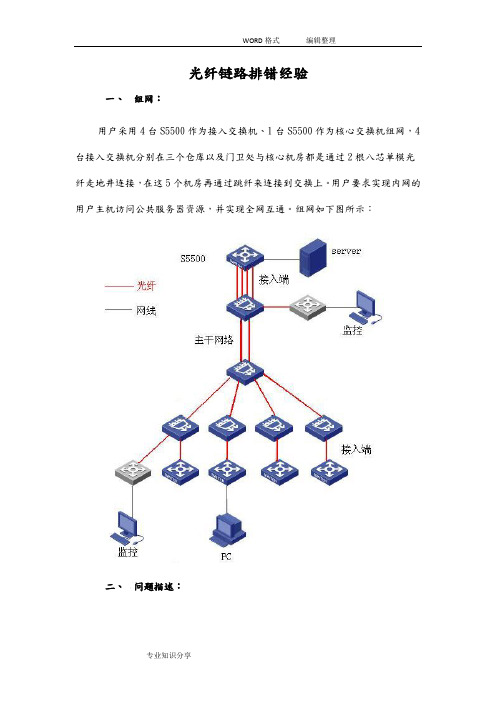

光纤链路排错经验一、组网:用户采用4台S5500作为接入交换机、1台S5500作为核心交换机组网,4台接入交换机分别在三个仓库以及门卫处与核心机房都是通过2根八芯单模光纤走地井连接,在这5个机房再通过跳纤来连接到交换上。

用户要求实现内网的用户主机访问公共服务器资源,并实现全网互通。

组网如下图所示:二、问题描述:PC现无法访问server服务器,进一步发现S5500光纤端口灯不亮,端口信息显示down状态。

在核心交换机端通过自环测试发现该端口以及光模块正常,接入交换机端也同样测试发现正常。

监控网络正常使用,再将网络接口转接到监控主干链路上,发现网络同样无法正常使用。

三、过程分析:想要恢复链路,首先要排查出故障点,根据故障点情况结合实际恢复链路通畅。

在这里主要分析光纤通路,光信号从接入交换机光口出来通过跳线,转接到主干光纤,然后再通过核心跳线转接到核心交换上。

由于该链路不通,首先要排除两端接口以及光模块问题,这里使用自环检测(如果是超远距离传输光纤线缆需要接光衰然后在自环,防止烧坏光模块)。

当检测完成发现无问题,再测试接入端的光纤跳纤:如果是多模光纤可以将一端接到多模光纤模块的tx口,检测对端是否有光;单模光纤如果没有光功率计可以使用光电笔检测(该方法只能检测出中间无断路,并不能检测出线路光衰较大的情况)。

最后再检测主线路部分,检测方式同跳线一样。

光路走向流程如图所示:四、解决方法:从上述的分析可以看出,只要保证了光信号一出一收两条路径都能正常就可以解决用户无法访问服务器的问题。

为了保证光路正常通路,最好的解决方法就是,通过使用光功率计来检测对端发射光在本端的光功率是否在光口可接受范围内。

由于用户组网使用了一些监控设备来接入该主干光缆,并且该光路现正常使用,通过将网络光纤转接到该监控主干光缆,发现网络光路仍然不通;并且两端端口自环检测正常。

由此可以判断出主要问题在两端的跳纤上。

如图所示:在没有光功率计并且客户业务又比较着急恢复的情况,可以先将两端的接入跳纤更换。

[史上最详细]H3C路由器NAT典型配置案例

![[史上最详细]H3C路由器NAT典型配置案例](https://img.taocdn.com/s3/m/882e4d6942323968011ca300a6c30c225801f060.png)

H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

1.11 NAT典型配置举例1.11.1 内网用户通过NAT地址访问外网(静态地址转换)1. 组网需求内部网络用户10.110.10.8/24使用外网地址202.38.1.100访问Internet。

2. 组网图图1-5 静态地址转换典型配置组网图3. 配置步骤# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置内网IP地址10.110.10.8到外网地址202.38.1.100之间的一对一静态地址转换映射。

<Router> system-view[Router] nat static outbound 10.110.10.8 202.38.1.100# 使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat static enable[Router-GigabitEthernet1/2] quit4. 验证配置# 以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat staticStatic NAT mappings:There are 1 outbound static NAT mappings.IP-to-IP:Local IP : 10.110.10.8Global IP : 202.38.1.100Interfaces enabled with static NAT:There are 1 interfaces enabled with static NAT.Interface: GigabitEthernet1/2# 通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

园区网络组播配置和维护

IGMP Snooping配置命令

全局和VLAN视图使能IGMP Snooping

[H3C ] igmp-snooping

[H3C-vlan2 ] igmp-snooping enable

配置端口快速离开功能

[H3C-Ethernet1/0/1] igmp-snooping fast-leave vlan vlan-list

Multicast Source 10.10.10.1/24

VLAN10 E1/0/2

E1/0/1

E1/0/24

E1/0/24

VLAN10

PCA

SWA

10.10.10.2/24

Querier

VLAN10

VLAN100

E1/0/1

PCB

10.10.10.3/24

SWB

E1/0/2

VLAN200

PCC

10.10.10.4/24

配置查询器

[H3C-vlan2] igmp-snooping querier

配置普遍查询报文的源地址

[H3C-vlan2] igmp-snooping general-query sourceip ip-address

配置特定组查询报文的源地址

[H3C-vlan2] igmp-snooping special-query sourceip ip-address

5

IGMP配置命令(续)

接口视图使能IGMP

[H3C-Vlan-interface100 ] igmp enable

配置发送普遍查询报文的时间间隔

[H3C-Vlan-interface100 ] igmp time query interval

H3C路由器配置VLAN

H3C路由器配置VLANH3C路由器配置VLAN以前经常使用的VLAN设置,基本都是靠交换机来实现。

但随着路由器技术的发展,VLAN技术也被引入到路由器中。

一,路由器中实现VLAN益处1,在路由器上实现VLAN可以把一些原本需要上面组合的情况变成路由器、二层交换机搭配接入交换机的组合。

而一般二层交换机的价格是三层交换机的1/2 ~ 1/3,所以通过使用路由器VLAN可以节省整体采购成本。

2,H3C新一代宽带路由器ER系列能够全面支持VLAN特性,通过路由器可以轻松把局域网划成多个虚拟隔离区域,例如按照企业的不同部门进行划分,可以保证虚拟网络之前互相独立,以保证信息安全。

同时基于WEB的智能化管理界面,让管理员的手工操作更简单,这也有助于提升管理效率。

3,H3C ER系列路由器针对不同行业还作了定制的优化设计。

如,在酒店网络环境中,根据公安部82号令,要求酒店中每一个房间都必须划分VLAN,而且报文必须携带VLAN号以进行上网监控。

管理员需要对每间客房、办公区都单独划分VLAN,来保证信息安全与可控。

如果管理员分别去配置每一个房间的VLAN,工作量将非常大。

H3C ER5100是ER系列中专门针对酒店业务的路由器,配套有专用酒店网络管理软件。

在此软件中,管理员只需要输入地址池和VLAN范围,ER 5100便会自动为房间分配网络地址和VLAN,而不需要手工一一输入,这也大大减少了管理维护的工作量。

H3C ER系列路由器的VLAN特性,非常适用于酒店、企业、网吧等场所。

既可帮您节省成本又可助您提升工作效率。

二,下面看一个有关H3C路由器配置VLAN的例子H3C华为路由器qos car+nat+dhcp+vlan配置一个小型办公网络,有两家公司(A、B)在一个写字楼办公,共申请一条4M独享VDSL专线(其中A是缴3M 的专线费用,B是缴1M的专线费用),共60台电脑左右,各30台电脑,各三台非网管24口D-LINK交换机,一台华为1821路由器(1wan口,4lan口)。

H3c配置实例

H3c配置实例system-viewsysname DZW_11_M_A02_H3C5210 // 设备名称 user-interface vty 0 15 //虚拟终端(连接方式 )authentication-mode scheme //验证方式 schemeuser privilege level 3 //远程用户权限级别 3protocol inbound telnet //入境 telnet协议 quitlocal-user admin //用户名 admin password cipher dzw!2014@cdht //密码authorization-attribute level 3 //赋予admin最高登录权限3 service-type telnet //服务类型 quitvlan 102quitinterface Vlan-interface 102 ip address 74.8.74.7 255.255.255.128 quitinterface GigabitEthernet1/0/48port link-type hybridport hybrid vlan 102 taggedport hybrid vlan 1 untagged interface GigabitEthernet1/0/49port link-type hybridport hybrid vlan 102 taggedport hybrid vlan 1 untagged interface GigabitEthernet1/0/50port link-type hybridport hybrid vlan 102 taggedport hybrid vlan 1 untagged interface GigabitEthernet1/0/51port link-type hybridport hybrid vlan 102 taggedport hybrid vlan 1 untagged interface GigabitEthernet1/0/52port link-type hybridport hybrid vlan 102 taggedport hybrid vlan 1 untagged Quitip route 0.0.0.0 0.0.0.0 74.8.74.1 saveY华为3COM交换机配置命令详解1、配置文件相关命令[Quidway]display current-configuration ;显示当前生效的配置[Quidway]display saved-configuration ;显示flash中配置文件,即下次上电启动时所用的配置文件<Quidway>reset saved-configuration ;檫除旧的配置文件<Quidway>reboot ;交换机重启<Quidway>display version ;显示系统版本信息2、基本配置[Quidway]super password ;修改特权用户密码[Quidway]sysname ;交换机命名[Quidway]interface ethernet 0/1 ;进入接口视图[Quidway]interface vlan x ;进入接口视图[Quidway-Vlan-interfacex]ip address 10.65.1.1 255.255.0.0 ;配置VLAN 的IP地址[Quidway]ip route-static 0.0.0.0 0.0.0.0 10.65.1.2 ;静态路由,网关3、telnet配置[Quidway]user-interface vty 0 4 ;进入虚拟终端[S3026-ui-vty0-4]authentication-mode password ;设置口令模式 [S3026-ui-vty0-4]set authentication-mode password simple 222 ;设置口令 [S3026-ui-vty0-4]user privilege level 3 ;用户级别4、端口配置[Quidway-Ethernet0/1]duplex {half|full|auto} ;配置端口工作状态[Quidway-Ethernet0/1]speed {10|100|auto} ;配置端口工作速率 [Quidway-Ethernet0/1]flow-control ;配置端口流控[Quidway-Ethernet0/1]mdi {across|auto|normal} ;配置端口平接扭接[Quidway-Ethernet0/1]port link-type {trunk|access|hybrid} ;设置端口工作模式 [Quidway-Ethernet0/1]undo shutdown ;激活端口[Quidway-Ethernet0/2]quit ;退出系统视图7、VLAN配置[Quidway]vlan 3 ;创建VLAN[Quidway-vlan3]port ethernet 0/1 to ethernet 0/4 ;在VLAN中增加端口配置基于access的VLAN[Quidway-Ethernet0/2]port access vlan 3 ;当前端口加入到VLAN 注意:缺省情况下,端口的链路类型为Access类型,所有Access端口均属于且只属于VLAN1配置基于trunk的VLAN[Quidway-Ethernet0/2]port link-type trunk ;设置当前端口为trunk [Quidway-Ethernet0/2]port trunk permit vlan {ID|All} ;设trunk允许的VLAN注意:所有端口缺省情况下都是允许VLAN1的报文通过的[Quidway-Ethernet0/2]port trunk pvid vlan 3 ;设置trunk端口的PVID 配置基于Hybrid端口的VLAN[Quidway-Ethernet0/2]port link-type hybrid ;配置端口的链路类型为Hybrid类型 [Quidway-Ethernet0/2]port hybrid vlan vlan-id-list { tagged | untagged } ;允许指定的VLAN通过当前Hybrid端口注意:缺省情况下,所有Hybrid端口只允许VLAN1通过[Quidway-Ethernet0/2]port hybrid pvid vlan vlan-id ;设置Hybrid端口的缺省VLAN注意:缺省情况下,Hybrid端口的缺省VLAN为VLAN1VLAN描述[Quidway]description string ;指定VLAN描述字符[Quidway]description ;删除VLAN描述字符[Quidway]display vlan [vlan_id] ;查看VLAN设置私有VLAN配置[SwitchA-vlanx]isolate-user-vlan enable ;设置主vlan[SwitchA]Isolate-user-vlan <x> secondary <list> ;设置主vlan包括的子vlan[Quidway-Ethernet0/2]port hybrid pvid vlan <id> ;设置vlan的pvid [Quidway-Ethernet0/2]port hybrid pvid ;删除vlan的pvid [Quidway-Ethernet0/2]port hybrid vlan vlan_id_list untagged ;设置无标识的vlan如果包的vlan id与PVId一致,则去掉vlan信息. 默认PVID=1。

H3C BGP配置【精选文档】

1。

14 BGP典型配置举例1.14。

1 BGP基本配置1. 组网需求如图1-15所示,所有路由器均运行BGP协议。

要求Router A和Router B之间建立EBGP连接,Router B和Router C之间建立IBGP连接,使得Router C能够访问Router A直连的8。

1。

1。

0/24网段.2. 组网图图1-15 BGP基本配置组网图3. 配置步骤(1)配置各接口的IP地址(略)(2)配置IBGP连接•为了防止端口状态不稳定引起路由震荡,本举例使用Loopback接口来创建IBGP 对等体.•使用Loopback接口创建IBGP对等体时,因为Loopback接口不是两对等体实际连接的接口,所以,必须使用peer connect-interface命令将Loopback接口配置为BGP连接的源接口。

•在AS 65009内部,使用OSPF协议,保证Router B到Router C的Loopback 接口路由可达。

#配置Router B。

〈RouterB〉 system-view[RouterB] bgp 65009[RouterB—bgp] router-id 2。

2。

2.2[RouterB-bgp] peer 3.3。

3。

3 as-number 65009[RouterB—bgp] peer 3。

3.3.3 connect—interface loopback 0[RouterB-bgp] quit[RouterB] ospf 1[RouterB—ospf-1] area 0[RouterB—ospf-1—area-0。

0。

0。

0] network 2.2。

2。

2 0。

0.0.0[RouterB-ospf—1—area-0.0.0。

0] network 9。

1.1.1 0.0.0。

255[RouterB-ospf—1-area-0.0。

0.0] quit[RouterB—ospf-1] quit#配置Router C。

H3C S5500-SI 02-组播VLAN命令

<Sysname> system-view [Sysname] multicast-vlan 100 [Sysname-mvlan-100] port gigabitethernet1/0/1 to gigabitethernet1/0/5

1.1.4 port multicast-vlan

【命令】 port multicast-vlan vlan-id undo port multicast-vlan

i

1 组播 VLAN 配置命令

1.1 组播 VLAN 配置命令

1.1.1 display multicast-vlan

【命令】 display multicast-vlan [ vlan-id ]

【视图】 任意视图

【缺省级别】 1:监控级

【参数】 vlan-id:查看指定组播 VLAN 的信息,取值范围为 1~4094。如果不指定该参数,将 ........................................................................................................................... 1-1 1.1 组播VLAN配置命令 ........................................................................................................................... 1-1 1.1.1 display multicast-vlan ............................................................................................................. 1-1 1.1.2 multicast-vlan.......................................................................................................................... 1-2 1.1.3 port (Multicast-VLAN view)..................................................................................................... 1-2 1.1.4 port multicast-vlan .................................................................................................................. 1-3 1.1.5 subvlan (Multicast-VLAN view)............................................................................................... 1-4

关于H3C三层交换机的策略路由实例配置

关于H3C 三层交换机的策略路由实例配置 [复制链接]seoquxiaba 二星会员 签到天数: 32 天[L V .5]常住居民I 阅本帖为原创,特别针对我单位网络配置手写稿,在VLAN 方面、ACL 方面稍做了些简化 希望对各位网管弟弟们有一些帮助,我把所以配置过程从一台新的交换机到一台可以正常运行的状态。

如果不明白可以回帖在线解决。

我下面以一台H3C S5800交换机为例: 一、系统的配置 给交换机命名<H3C>system-view[H3C] sysname NH001 [NH001]启用telnet 服务[NH001] telnet server enable配置telnet 登录名和密码[NH001] local-user adminpassword cipher passwordauthorization-attribute level 3service-type telnet[NH001]user-interface vty 0 4authentication-mode scheme二、VLAN 的配置 在用户模式下使用命令vlan 来添加vlan ID 可使用description 命令对VLAN 进行描述与命名方便今后维护与管理。

[NH001] vlan 1description "Manager" [NH001]vlan 10description "VLAN 10"[NH001]vlan 11读权限积分主题帖子日志description "VLAN 11" [NH001]vlan 12description "VLAN 12"在三层交换机上创建了vlan 后还需要给它配置IP 地址既我们所说的网关。

在用户模视图模式下输入interface vlan-interface1进入VLAN1的三层接口视图中。

H3C交换机划分vlan及配置组播

quit

2、限制部分端口加入该组播组。

在超级终端中输入:

//限制端口12加入该组播组

acl number 3001

rule 0 deny ip

quit

interface GigabitEthernet1/0/12

igmp-snooping group-policy 3001 vlan 10

quit

可以通过displaycurrent-configuration来查看当前配置

H3C交换机划分VLAN及配置组播:

一、划分VLAN

1、通过超级终端连接交换机consol口,波特率9600.2、在超级终端中输入:

sys

vlan 10 //划分vlan10

portg1/0/1 to g1/0/20//分配端口1-20

vlan20 //划分vlan20

portg1/0/21 to g1/0/24//分配端口21-24

quit

至此划分vlan完成,其中端口1-20属于vlan10,端口21-24属于vlan20.

可以通过输入:display vlan 10查看vlan10下的端口

二、配置组播

1、开启vlan组播功能。

在超级终端中输入:

sys

igmp-snooping

quit

vlan 10

igmp-snooping enable//开启igmp-snooping功能

H3C交换机_典型配置举例-6W100-组播VLAN典型配置举例

[SwitchA] multicast-vlan 1024 [SwitchA-mvlan-1024] subvlan 2 to 5

(2) 配置 Switch B # 全局使能 IGMP Snooping。

# 创建 VLAN 1024,把端口 GigabitEthernet1/0/1 添加到该 VLAN 中,并在该 VLAN 内使能 IGMP Snooping。

[SwitchA] vlan 1024 [SwitchA-vlan1024] port gigabitethernet 1/0/1 [SwitchA-vlan1024] igmp-snooping enable [SwitchA-vlan1024] quit

i

1 组播VLAN典型配置举例

1.1 简介

本章介绍了使用组播 VLAN 功能减轻三层设备负担的典型配置案例。组播 VLAN 有两种方式的典型 组网: (1) 基于子 VLAN 的组播 VLAN:IGMP Snooping 在用户子 VLAN 中对成员端口进行维护,适用

环境不限。 (2) 基于端口的组播 VLAN:IGMP Snooping 在组播 VLAN 中对成员端口进行维护,适用于组播

1.3.2 组网需求

如 图 1 所示,某二层用户网络通过Switch A与PIM-DM域内的IGMP查询器Router A相连,以接收组 播源Source发送的组播数据报文,用户网络内的每个VLAN中都有相同组播组的接收者(Receiver)。 现要求通过在靠近三层组播路由器的交换机 Switch A 上配置基于子 VLAN 的组播 VLAN 功能,实 现边缘三层组播路由器仅向组播 VLAN 分发组播数据报文,而用户网络内不同 VLAN 内的接收者都 可以接收到该报文的目的,从而节省了三层网络边界带宽,也减轻了边缘三层组播路由器的负担。

H3C配置经典全面教程

H3C配置经典全面教程H3C配置经典全面教程是一篇面向拥有一定网络配置经验的用户的全面教程。

本文将收集和整理H3C配置经典的经验和资料,详细介绍H3C设备的配置过程和步骤,包括基本设置、VLAN配置、静态路由配置、ACL配置等内容。

一、基本设置1.连接H3C设备的串口线,使用串口终端软件进行连接。

2. 登录H3C设备,使用默认的用户名和密码(通常为admin/admin)登录。

3. 进入用户模式,输入system-view命令。

4.配置设备的基本信息,如设备名称、管理IP地址、登录限制等。

5. 设定设备的登录密码,可以使用password simple命令设置简单密码,或者使用password cipher命令设置加密密码。

二、VLAN配置1. 创建VLAN,使用vlan命令创建一个新的VLAN,并指定VLAN的ID。

2. 配置接口,使用接口命令进入接口视图,并使用port link-type命令设置接口工作方式。

3. 将接口划分到VLAN中,使用port vlan命令将接口划分到指定的VLAN。

4. 配置接口IP地址,使用ip address命令为接口配置IP地址。

5. 配置VLAN间的互通,使用vlan inter命令设置VLAN之间的互通关系。

三、静态路由配置1. 创建静态路由,使用ip route-static命令创建一个静态路由,并指定目标网络和下一跳。

2. 配置默认路由,使用ip route-static命令创建默认路由,并指定下一跳为网关的IP地址。

3. 配置静态路由的优先级,使用ip preference命令设置静态路由的优先级。

四、ACL配置1. 创建ACL,使用acl命令创建一个新的ACL,并指定ACL的编号。

2. 配置ACL规则,使用rule命令配置ACL的规则,包括源地址、目标地址和允许或拒绝的动作。

3. 将ACL应用到接口,使用rule permit source命令将ACL应用到指定的接口。

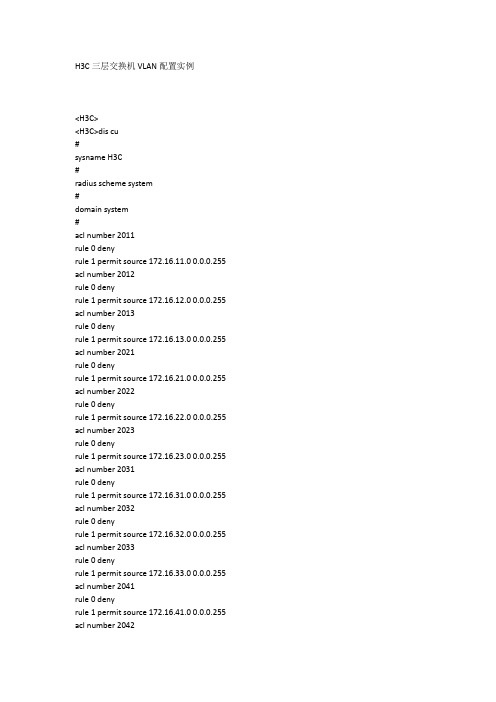

H3C三层交换机VLAN配置实例

H3C三层交换机VLAN配置实例<H3C><H3C>dis cu#sysname H3C#radius scheme system#domain system#acl number 2011rule 0 denyrule 1 permit source 172.16.11.0 0.0.0.255 acl number 2012rule 0 denyrule 1 permit source 172.16.12.0 0.0.0.255 acl number 2013rule 0 denyrule 1 permit source 172.16.13.0 0.0.0.255 acl number 2021rule 0 denyrule 1 permit source 172.16.21.0 0.0.0.255 acl number 2022rule 0 denyrule 1 permit source 172.16.22.0 0.0.0.255 acl number 2023rule 0 denyrule 1 permit source 172.16.23.0 0.0.0.255 acl number 2031rule 0 denyrule 1 permit source 172.16.31.0 0.0.0.255 acl number 2032rule 0 denyrule 1 permit source 172.16.32.0 0.0.0.255 acl number 2033rule 0 denyrule 1 permit source 172.16.33.0 0.0.0.255 acl number 2041rule 0 denyrule 1 permit source 172.16.41.0 0.0.0.255 acl number 2042rule 0 denyrule 1 permit source 172.16.42.0 0.0.0.255 acl number 2043rule 0 denyrule 1 permit source 172.16.43.0 0.0.0.255 acl number 2080rule 0 denyrule 1 permit source 172.16.80.0 0.0.0.255 #vlan 1#vlan 11#vlan 12#vlan 13#vlan 21#vlan 22#vlan 23#vlan 31#vlan 32#vlan 33#vlan 41#vlan 42#vlan 43#vlan 80#interface Aux1/0/0#interface Ethernet1/0/1port link-type hybridport hybrid vlan 1 11 untaggedport hybrid pvid vlan 11packet-filter inbound ip-group 2011 rule 0packet-filter inbound ip-group 2011 rule 1 #interface Ethernet1/0/2port link-type hybridport hybrid vlan 1 12 untaggedport hybrid pvid vlan 12packet-filter inbound ip-group 2012 rule 0 packet-filter inbound ip-group 2012 rule 1 #interface Ethernet1/0/3port link-type hybridport hybrid vlan 1 13 untaggedport hybrid pvid vlan 13packet-filter inbound ip-group 2013 rule 0 packet-filter inbound ip-group 2013 rule 1 #interface Ethernet1/0/4port link-type hybridport hybrid vlan 1 21 untaggedport hybrid pvid vlan 21packet-filter inbound ip-group 2021 rule 0 packet-filter inbound ip-group 2021 rule 1 #interface Ethernet1/0/5port link-type hybridport hybrid vlan 1 22 untaggedport hybrid pvid vlan 22packet-filter inbound ip-group 2022 rule 0 packet-filter inbound ip-group 2022 rule 1 #interface Ethernet1/0/6port link-type hybridport hybrid vlan 1 23 untaggedport hybrid pvid vlan 23packet-filter inbound ip-group 2023 rule 0 packet-filter inbound ip-group 2023 rule 1 #interface Ethernet1/0/7port link-type hybridport hybrid vlan 1 31 untaggedport hybrid pvid vlan 31packet-filter inbound ip-group 2031 rule 0 packet-filter inbound ip-group 2031 rule 1 #interface Ethernet1/0/8port link-type hybridport hybrid vlan 1 32 untaggedport hybrid pvid vlan 32packet-filter inbound ip-group 2032 rule 0 packet-filter inbound ip-group 2032 rule 1 #interface Ethernet1/0/9port link-type hybridport hybrid vlan 1 33 untaggedport hybrid pvid vlan 33packet-filter inbound ip-group 2033 rule 0 packet-filter inbound ip-group 2033 rule 1 #interface Ethernet1/0/10port link-type hybridport hybrid vlan 1 41 untaggedport hybrid pvid vlan 41packet-filter inbound ip-group 2041 rule 0 packet-filter inbound ip-group 2041 rule 1 #interface Ethernet1/0/11port link-type hybridport hybrid vlan 1 42 untaggedport hybrid pvid vlan 42packet-filter inbound ip-group 2042 rule 0 packet-filter inbound ip-group 2042 rule 1 #interface Ethernet1/0/12port link-type hybridport hybrid vlan 1 43 untaggedport hybrid pvid vlan 43packet-filter inbound ip-group 2043 rule 0 packet-filter inbound ip-group 2043 rule 1 #interface Ethernet1/0/13#interface Ethernet1/0/14#interface Ethernet1/0/15#interface Ethernet1/0/16#interface Ethernet1/0/17interface Ethernet1/0/18#interface Ethernet1/0/19#interface Ethernet1/0/20port link-type hybridport hybrid vlan 1 80 untaggedport hybrid pvid vlan 80packet-filter inbound ip-group 2080 rule 0packet-filter inbound ip-group 2080 rule 1#interface Ethernet1/0/21#interface Ethernet1/0/22port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface Ethernet1/0/23port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface Ethernet1/0/24port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface GigabitEthernet1/1/1#interface GigabitEthernet1/1/2#interface GigabitEthernet1/1/3port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface GigabitEthernet1/1/4port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #undo irf-fabric authentication-mode#interface NULL0#user-interface aux 0 7user-interface vty 0 4returnF100-C的设置问题回复方法一:F100-C恢复出厂设置,你以前的配置就会删除了,你可以重新配置你的固定IP配置固定IP配置实例:[H3C]dis cur#sysname H3C#firewall packet-filter enablefirewall packet-filter default permit#insulate#undo connection-limit enableconnection-limit default denyconnection-limit default amount upper-limit 50 lower-limit 20#nat address-group 1 218.94.*.* 218.94.*.*#firewall statistic system enable#radius scheme system#domain system#local-user wjmpassword simple wjmservice-type telnetlevel 3#acl number 2000 match-order autorule 0 permit source 192.168.0.0 0.0.255.255#interface Aux0async mode flow#interface Ethernet0/0ip address 192.168.0.1 255.255.255.0#interface Ethernet0/1#interface Ethernet0/2#interface Ethernet0/3#interface Ethernet1/0ip address 218.94.*.* 255.255.255.240#interface Ethernet1/1#interface Ethernet1/2#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface Ethernet0/0add interface Ethernet0/1add interface Ethernet0/2add interface Ethernet0/3set priority 85#firewall zone untrustadd interface Ethernet1/0add interface Ethernet1/1add interface Ethernet1/2set priority 5#firewall zone DMZset priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DMZ#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#ip route-static 0.0.0.0 0.0.0.0 218.94.*.*preference 60##user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#return华为交换机配置命令本文网址:/121555 复制华为QuidWay交换机配置命令手册:1、开始建立本地配置环境,将主机的串口通过配置电缆与以太网交换机的Console口连接。

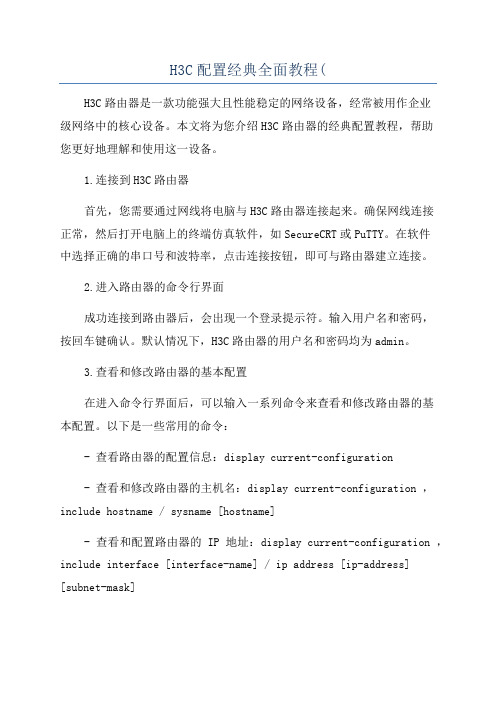

H3C配置经典全面教程(

H3C配置经典全面教程(H3C路由器是一款功能强大且性能稳定的网络设备,经常被用作企业级网络中的核心设备。

本文将为您介绍H3C路由器的经典配置教程,帮助您更好地理解和使用这一设备。

1.连接到H3C路由器首先,您需要通过网线将电脑与H3C路由器连接起来。

确保网线连接正常,然后打开电脑上的终端仿真软件,如SecureCRT或PuTTY。

在软件中选择正确的串口号和波特率,点击连接按钮,即可与路由器建立连接。

2.进入路由器的命令行界面成功连接到路由器后,会出现一个登录提示符。

输入用户名和密码,按回车键确认。

默认情况下,H3C路由器的用户名和密码均为admin。

3.查看和修改路由器的基本配置在进入命令行界面后,可以输入一系列命令来查看和修改路由器的基本配置。

以下是一些常用的命令:- 查看路由器的配置信息:display current-configuration- 查看和修改路由器的主机名:display current-configuration ,include hostname / sysname [hostname]- 查看和配置路由器的IP地址:display current-configuration ,include interface [interface-name] / ip address [ip-address] [subnet-mask]- 查看和配置路由器的静态路由:display current-configuration ,include ip route-static [destination-network-address] [subnet-mask] [next-hop-ip-address]4.配置和管理VLANVLAN是虚拟局域网的缩写,用于将物理网络划分为逻辑上独立的多个虚拟网络。

以下是配置和管理VLAN的一些常用命令:- 创建VLAN:vlan [vlan-id]- 删除VLAN:undo vlan [vlan-id]- 查看VLAN信息:display vlan- 将端口加入VLAN:interface [interface-name] / port link-type access / port-link-type hybrid / port hybrid pvid vlan[vlan-id] / port hybrid untagged vlan [vlan-id]5.配置和管理静态路由静态路由是手动配置的路由项,用于指定数据包从一个网络到另一个网络的路径。

H3C交换机vlan简单配置范例

H3C交换机vlan简单配置范例 H3C交换机vlan简洁配置范例杭州华三通信技术有限公司(H3C)坚持技术领先的同时,关注产品质量的管理。

我们通过国际标准的质量管理体系的认证,为产品质量的提升和客户满意度的提升提供保证。

下面是关于H3C 交换机vlan简洁配置,希望大家认真阅读!进入系统视图vlan 10display vlan allport e0/1 to e0/2quitvlan 20port e0/3 to e0/4quit vlan 30port e0/1 to e0/4此时缺省一个端口只属于一个vlan,需要修改e0/1--e0/4的'端口模式为混杂模式,一个端口可属于多个vlan有多个vlanid 但只能有一个pvidinterface e0/1port link-type hybrid(混杂模式)port hybrid vlan 10 30 untaggedport hybrid pvid vlan 10 修改端口的pvidquitinterface e0/2port link-type hybrid(混杂模式)port hybrid vlan 10 30 untaggedport hybrid pvid vlan 10quitinterface e0/3port link-type hybrid(混杂模式)port hybrid vlan 20 30 untaggedport hybrid pvid vlan 20quitinterface e0/4port link-type hybrid(混杂模式)port hybrid vlan 20 30 untaggedport hybrid pvid vlan 20quitinterface e0/9port link-type hybrid(混杂模式)port hybrid vlan 10 20 30 untagged port hybrid pvid vlan 30quit;vlan 10 1 2 9;vlan 20 3 4 9;vlan 30 1 2 3 4 9 vlanid配置完成,此时需要确定pvid 是否正确display interface e 0/1 ; 查看端口信息中的缺省pvid项端口untagged 的目的是假如9口接不支持标记的设备如单台服务器的网卡,则不通信,假如9口接上级交换则也可tagged。

H3C交换机Trunk端口配置

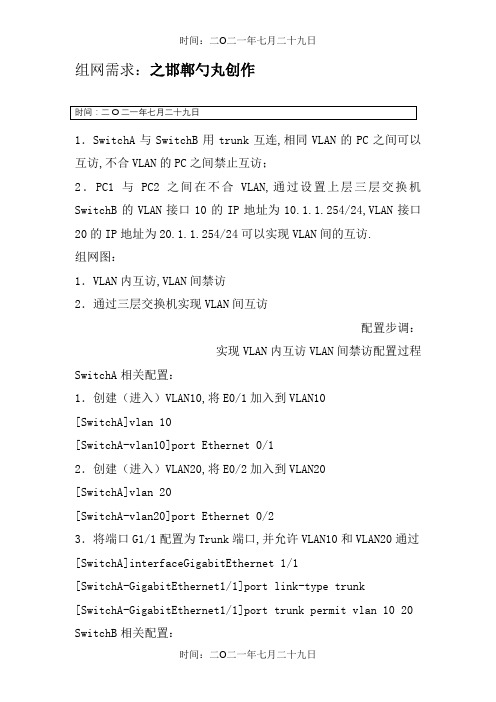

组网需求:之邯郸勺丸创作1.SwitchA与SwitchB用trunk互连,相同VLAN的PC之间可以互访,不合VLAN的PC之间禁止互访;2.PC1与PC2之间在不合VLAN,通过设置上层三层交换机SwitchB的VLAN接口10的IP地址为10.1.1.254/24,VLAN接口20的IP地址为20.1.1.254/24可以实现VLAN间的互访.组网图:1.VLAN内互访,VLAN间禁访2.通过三层交换机实现VLAN间互访配置步调:实现VLAN内互访VLAN间禁访配置过程SwitchA相关配置:1.创建(进入)VLAN10,将E0/1加入到VLAN10[SwitchA]vlan 10[SwitchA-vlan10]port Ethernet 0/12.创建(进入)VLAN20,将E0/2加入到VLAN20[SwitchA]vlan 20[SwitchA-vlan20]port Ethernet 0/23.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interfaceGigabitEthernet 1/1[SwitchA-GigabitEthernet1/1]port link-type trunk [SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20 SwitchB相关配置:1.创建(进入)VLAN10,将E0/10加入到VLAN10[SwitchB]vlan 10[SwitchB-vlan10]port Ethernet 0/102.创建(进入)VLAN20,将E0/20加入到VLAN20[SwitchB]vlan 20[SwitchB-vlan20]port Ethernet 0/203.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchB]interfaceGigabitEthernet 1/1[SwitchB-GigabitEthernet1/1]port link-type trunk [SwitchB-GigabitEthernet1/1]port trunk permit vlan 10 20通过三层交换机实现VLAN间互访的配置SwitchA相关配置:1.创建(进入)VLAN10,将E0/1加入到VLAN10[SwitchA]vlan 10[SwitchA-vlan10]port Ethernet 0/12.创建(进入)VLAN20,将E0/2加入到VLAN20[SwitchA]vlan 20[SwitchA-vlan20]port Ethernet 0/23.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interfaceGigabitEthernet 1/1[SwitchA-GigabitEthernet1/1]port link-type trunk [SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20 SwitchB相关配置:1.创建VLAN10[SwitchB]vlan 102.设置VLAN10的虚接口地址[SwitchB]interfacevlan 103.创建VLAN20[SwitchB]vlan 204.设置VLAN20的虚接口地址[SwitchB]interfacevlan 205.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interfaceGigabitEthernet 1/1[SwitchA-GigabitEthernet1/1]port link-type trunk [SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20。

H3C关于组播配置示例

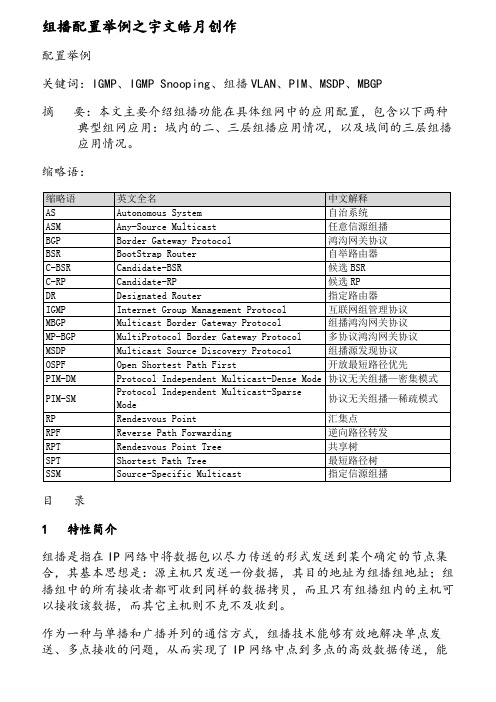

组播配置举例之宇文皓月创作配置举例关键词:IGMP、IGMP Snooping、组播VLAN、PIM、MSDP、MBGP摘要:本文主要介绍组播功能在具体组网中的应用配置,包含以下两种典型组网应用:域内的二、三层组播应用情况,以及域间的三层组播应用情况。

缩略语:目录1 特性简介组播是指在IP网络中将数据包以尽力传送的形式发送到某个确定的节点集合,其基本思想是:源主机只发送一份数据,其目的地址为组播组地址;组播组中的所有接收者都可收到同样的数据拷贝,而且只有组播组内的主机可以接收该数据,而其它主机则不克不及收到。

作为一种与单播和广播并列的通信方式,组播技术能够有效地解决单点发送、多点接收的问题,从而实现了IP网络中点到多点的高效数据传送,能够节约大量网络带宽、降低网络负载。

以下是对各经常使用组播协议的简单介绍:1. IGMPIGMP是TCP/IP协议族中负责IP组播组成员管理的协议,用来在IP主机和与其直接相邻的组播路由器之间建立、维护组播组成员关系。

IGMP运行于主机和与主机直连的路由器之间,其实现的功能是双向的:一方面,主机通过IGMP通知路由器希望接收某个特定组播组的信息;另一方面,路由器通过IGMP周期性地查询局域网内的组播组成员是否处于活动状态,实现所连网段组成员关系的收集与维护。

2. IGMP SnoopingIGMP Snooping是运行在二层设备上的组播约束机制,用于管理和控制组播组。

运行IGMP Snooping的二层设备通过对收到的IGMP报文进行分析,为二层端口和组播MAC地址建立起映射关系,并根据这个映射关系转发组播数据。

3. 组播VLAN在传统的组播点播方式下,当连接在二层设备上、属于分歧VLAN的用户分别进行组播点播时,三层组播设备需要向该二层设备的每个VLAN分别发送一份组播数据;而当二层设备运行了组播VLAN之后,三层组播设备只需向该二层设备的组播VLAN发送一份组播数据即可,从而既防止了带宽的浪费,也减轻了三层组播设备的负担。

h3c路由器配置案例

h3c路由器配置案例#version 5.20, ESS 1807#sysname Navigator#l2tp enable#tcp syn-cookie enabletcp anti-naptha enabletcp state closing connection-number 500tcp state established connection-number 500tcp state fin-wait-1 connection-number 500tcp state fin-wait-2 connection-number 500tcp state last-ack connection-number 500tcp state syn-received connection-number 500#info-center source default channel 2 log level errors info-center source default channel 9 log level errors #domain default enable rzglj.vpdn.sd#dns resolvedns proxy enabledns server 219.146.1.66#telnet server enable#dar p2p signature-file flash:/p2p_default.mtdport-security enable#ip http acl 199#acl number 199rule 65534 permit#vlan 1#radius scheme rzteleprimary authentication *.*.*.* 1645 primary accounting *.*.*.* 1646key authentication 1231key accounting 1231#domain *.vpdn.sdauthentication ppp radius-scheme rztele authorization ppp radius-scheme rztele accounting ppp radius-scheme rztele access-limit disablestate activeidle-cut disableself-service-url disableip pool 1 10.0.0.2 10.0.0.254domain systemaccess-limit disablestate activeidle-cut disableself-service-url disablepki domain navigatorcrl check disable#pki domain tr069_vpn_domcrl check disable#ike proposal 1encryption-algorithm 3des-cbcdh group2#ike peer navigatorpre-shared-key cipher AD1LqehiOrugHKZPCChabQ== #ipsec proposal navigatorencapsulation-mode transportesp authentication-algorithm sha1esp encryption-algorithm 3des#ipsec proposal navigator1esp authentication-algorithm sha1esp encryption-algorithm 3des#ipsec policy-template gateway 1ike-peer navigatorproposal navigator navigator1#ipsec policy navigator 1 isakmp template gateway#dhcp server ip-pool vlan1 extendeduser-group system#local-user telecomadminpassword cipher QQB<1!!authorization-attribute level 3service-type telnetlocal-user useradminpassword cipher (@KW6^>_R%UH;C/!R%=1I authorization-attribute level 3service-type telnet#wlan rrmdot11b mandatory-rate 1 2dot11b supported-rate 5.5 11dot11g mandatory-rate 1 2 5.5 11dot11g supported-rate 6 9 12 18 24 36 48 54 #wlan service-template 1 clearssid ChinaNet-cszz#wlan service-template 2 cryptossid ChinaNet-000#wlan service-template 3 cryptossid ChinaNet-111cipher-suite tkipcipher-suite ccmpsecurity-ie rsnsecurity-ie wpaservice-template enable#ssl server-policy chinanetpki-domain navigator#cwmpundo cwmp enablecwmp acs username navigatorcwmp acs password navigatorcwmp cpe inform interval enablecwmp cpe inform interval 43200cwmp cpe username bbms password bbms#l2tp-group 1mandatory-lcpallow l2tp virtual-template 0 remote SHDLAC domain rzglj.vpdn.sdtunnel passwor<1!!d simple rzglj001tunnel name rztest#interface Ethernet0/0port link-mode routenat outboundip address *ipsec policy navigator#interface Ethernet0/1port link-mode routeinterface Virtual-T emplate0ppp authentication-mode pap domain rzglj.vpdn.sd remote address pool 1ip address 10.0.0.1 255.255.255.0#interface NULL0#interface Vlan-interface1ip address 192.168.10.1 255.255.255.0dhcp server apply ip-pool vlan1dhcp select relay#interface Ethernet0/2port link-mode bridge#interface Ethernet0/3port link-mode bridge#interface Ethernet0/4port link-mode bridge#interface Ethernet0/5port link-mode bridge#interface Ethernet0/6port link-mode bridge#interface Ethernet0/7port link-mode bridgeinterface Ethernet0/8port link-mode bridge#interface Ethernet0/9port link-mode bridge#interface WLAN-BSS0#interface WLAN-BSS1#interface WLAN-BSS2port-security port-mode pskport-security tx-key-type 11keyport-security preshared-key pass-phrase sdrz0633 #interface WLAN-Radio2/0service-template 1 interface wlan-bss 0service-template 2 interface wlan-bss 1service-template 3 interface wlan-bss 2#ip route-static 0.0.0.0 0.0.0.0 *#dhcp enable#ip https ssl-server-policy chinanetip https enable#nms primary monitor-interface Ethernet0/0#load xml-configuration#load tr069-configuration#user-interface con 0user-interface vty 0 4 authentication-mode scheme #return。

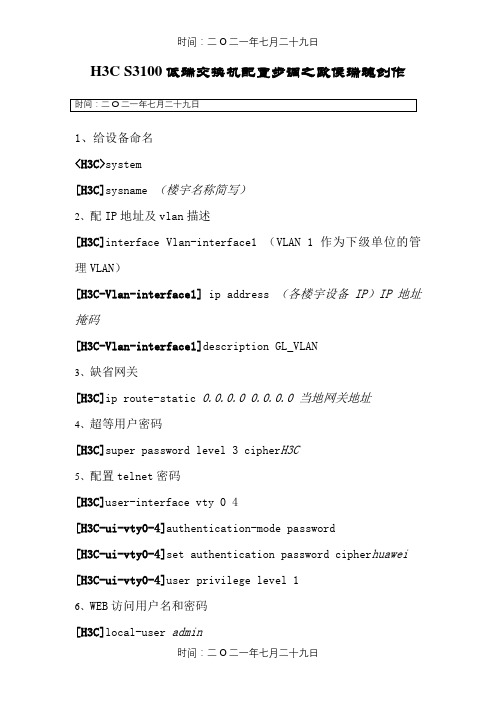

H3C S3100 交换机配置步骤

H3C S3100低端交换机配置步调之欧侯瑞魂创作1、给设备命名<H3C>system[H3C]sysname (楼宇名称简写)2、配IP地址及vlan描述[H3C]interface Vlan-interface1 (VLAN 1作为下级单位的管理VLAN)[H3C-Vlan-interface1] ip address (各楼宇设备IP)IP地址掩码[H3C-Vlan-interface1]description GL_VLAN3、缺省网关[H3C]ip route-static 0.0.0.0 0.0.0.0 当地网关地址4、超等用户密码[H3C]super password level 3 cipher H3C5、配置telnet密码[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode password[H3C-ui-vty0-4]set authentication password cipher huawei [H3C-ui-vty0-4]user privilege level 16、WEB访问用户名和密码[H3C]local-user admin[H3C-luser-admin]password cipher huawei[H3C-luser-admin]service-type telnet [H3C-luser-admin]level 37、网管配置[H3C]snmp-agent community read public[H3C]snmp-agent community write H3C[H3C]snmp-agent sys-info version all[H3C]snmp-agent trap enable8、链路捆绑及端口描述[H3C]link-aggregation group1modemanual[H3C]interface GigabitEthernet3/0/1[H3C-GigabitEthernet3/0/1]port link-type trunk[H3C-GigabitEthernet3/0/1]port trunk permit vlan1000[H3C-GigabitEthernet3/0/1]port link-aggregation group1[H3C-GigabitEthernet3/0/1]description TO_对端设备名_对端设备型号_对端接口#[H3C]interface GigabitEthernet3/0/2[H3C-GigabitEthernet3/0/2]port link-type trunk[H3C-GigabitEthernet3/0/2]port trunk permit vlan1000[H3C-GigabitEthernet3/0/2]port link-aggregation group19、Trunk链路配置[H3C]interface GigabitEthernet1/1/3[H3C-GigabitEthernet1/1/3]port link-type trunk[H3C-GigabitEthernet1/1/3]port trunk permit vlan all10、S3100交换机堆叠[H3C]stacking ip-pool IP地址前缀堆叠交换机个数IP地址掩码[H3C]stacking enable11、O SPF简易配置过程[H3C]ospf[H3C -ospf-1]area 区域编码[H3C -ospf-1-area-0.0.0.1]network IP地址 IP地址反掩码12、O SPF和RIP路由的双向引入[H3C]ospf[H3C -ospf-1]import-route rip[H3C]rip[H3C -ospf-1]import-route ospf。

华3路由器基本配置和维护之令狐文艳创作

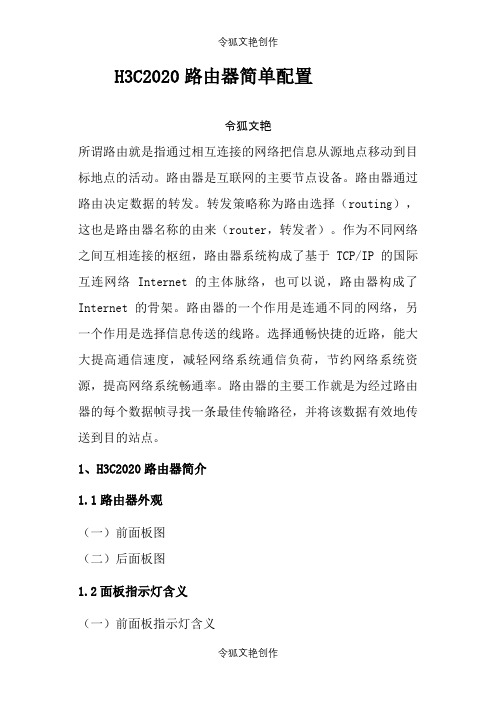

H3C2020路由器简单配置令狐文艳所谓路由就是指通过相互连接的网络把信息从源地点移动到目标地点的活动。

路由器是互联网的主要节点设备。

路由器通过路由决定数据的转发。

转发策略称为路由选择(routing),这也是路由器名称的由来(router,转发者)。

作为不同网络之间互相连接的枢纽,路由器系统构成了基于 TCP/IP 的国际互连网络 Internet 的主体脉络,也可以说,路由器构成了Internet 的骨架。

路由器的一个作用是连通不同的网络,另一个作用是选择信息传送的线路。

选择通畅快捷的近路,能大大提高通信速度,减轻网络系统通信负荷,节约网络系统资源,提高网络系统畅通率。

路由器的主要工作就是为经过路由器的每个数据帧寻找一条最佳传输路径,并将该数据有效地传送到目的站点。

1、H3C2020路由器简介1.1路由器外观(一)前面板图(二)后面板图1.2面板指示灯含义(一)前面板指示灯含义(二)后面板指示灯含义2、路由器的启动一般来说,可以用5种方式来设置路由器:1.Console口接终端或运行终端仿真软件的微机;2.AUX口接MODEM,通过电话线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器;4.通过Ethernet上的TELNET程序;5.通过Ethernet上的SNMP网管工作站。

但路由器的第一次设置必须通过第一种方式进行,此时终端的硬件设置如下: 波特率:9600 数据位:8 停止位: 1 奇偶校验: 无数据流控制: 无第一次安装使用H3C系列路由器时,只能通过配置口(Console)进行配置。

2.1.1搭建配置环境1. 连接路由器到配置终端搭建本地配置环境,如下图所示,只需将配置口电缆的RJ45一端与路由器的配置口相连,DB9一端与微机的串口相连;图2-1通过CON口进行本地配置2. 设置配置终端的参数第一步:打开配置终端,建立新的连接。

如果使用微机进行配置,需要在微机上运行终端仿真程序(如Windows3.1的Terminal,Windows95/Windows98/Windows NT/Windows2000/Windows XP的超级终端),建立新的连接。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

组播配置举例令狐文艳配置举例关键词:IGMP、IGMP Snooping、组播VLAN、PIM、MSDP、MBGP摘要:本文主要介绍组播功能在具体组网中的应用配置,包括以下两种典型组网应用:域内的二、三层组播应用情况,以及域间的三层组播应用情况。

缩略语:目录1 特性简介组播是指在IP网络中将数据包以尽力传送的形式发送到某个确定的节点集合,其基本思想是:源主机只发送一份数据,其目的地址为组播组地址;组播组中的所有接收者都可收到同样的数据拷贝,并且只有组播组内的主机可以接收该数据,而其它主机则不能收到。

作为一种与单播和广播并列的通信方式,组播技术能够有效地解决单点发送、多点接收的问题,从而实现了IP网络中点到多点的高效数据传送,能够节约大量网络带宽、降低网络负载。

以下是对各常用组播协议的简单介绍:1. IGMPIGMP是TCP/IP协议族中负责IP组播组成员管理的协议,用来在IP主机和与其直接相邻的组播路由器之间建立、维护组播组成员关系。

IGMP运行于主机和与主机直连的路由器之间,其实现的功能是双向的:一方面,主机通过IGMP通知路由器希望接收某个特定组播组的信息;另一方面,路由器通过IGMP周期性地查询局域网内的组播组成员是否处于活动状态,实现所连网段组成员关系的收集与维护。

2. IGMP SnoopingIGMP Snooping是运行在二层设备上的组播约束机制,用于管理和控制组播组。

运行IGMP Snooping的二层设备通过对收到的IGMP报文进行分析,为二层端口和组播MAC地址建立起映射关系,并根据这个映射关系转发组播数据。

3. 组播VLAN在传统的组播点播方式下,当连接在二层设备上、属于不同VLAN的用户分别进行组播点播时,三层组播设备需要向该二层设备的每个VLAN分别发送一份组播数据;而当二层设备运行了组播VLAN之后,三层组播设备只需向该二层设备的组播VLAN发送一份组播数据即可,从而既避免了带宽的浪费,也减轻了三层组播设备的负担。

4. PIMPIM是Protocol Independent Multicast(协议无关组播)的简称,表示可以利用静态路由或者任意单播路由协议(包括RIP、OSPF、IS-IS、BGP等)所生成的单播路由表为IP组播提供路由。

组播路由与所采用的单播路由协议无关,只要能够通过单播路由协议产生相应的组播路由表项即可。

PIM借助单播路由表对组播报文进行RPF检查,以实现对组播数据的转发。

根据转发机制的不同,PIM分为以下两种模式:PIM-DM:属于密集模式的组播路由协议,使用“推(Push)模式”传送组播数据,通常适用于组播组成员相对比较密集的小型网络;PIM-SM:属于稀疏模式的组播路由协议,使用“拉(Pull)模式”传送组播数据,通常适用于组播组成员分布相对分散、范围较广的大中型网络。

5. MSDP在基本的PIM-SM模式下,组播源只向本PIM-SM域内的RP注册,且各域的组播源信息是相互隔离的,因此RP仅知道本域内的组播源信息,只能在本域内建立组播分发树。

如果能够有一种机制,使不同域内的RP共享其组播源信息,就可以实现组播数据的跨域传输。

MSDP就是为了解决多个PIM-SM域之间的互连而开发的一种域间组播解决方案,用来发现其它PIM-SM域内的组播源信息。

它通过在各域的RP之间建立MSDP对等体关系,使这些RP可以共享各域内的组播源信息。

尽管MSDP是为域间组播开发的,但它在PIM-SM域内还有着一项特殊的应用——Anycast RP(任播RP)。

Anycast RP是指在同一PIM-SM域内通过设置两个或多个具有相同地址的RP,并在这些RP之间建立MSDP对等体关系,以实现域内各RP之间的负载分担和冗余备份。

6. MBGP当组播源与接收者分布在不同的AS中时,需要跨AS建立组播转发树。

应用MP-BGP协议就可以专门跨AS传输组播路由信息。

BGP-4协议仅应用于单播,MP-BGP是对BGP的多协议扩展,它在现有BGP-4的基础上增强了功能,使BGP能够为包括组播路由协议在内的多种路由协议提供路由信息:MP-BGP可以同时为单播和组播维护路由信息,将它们储存在不同的路由表中,保持单播和组播之间路由信息相互隔离;作为BGP的多协议扩展,MP-BGP可以同时支持单播和组播模式,为两种模式构建不同的网络拓扑结构;原BGP-4所支持的单播路由策略和配置方法大部分都可应用于组播模式,从而可以根据路由策略为单播和组播维护不同的路由。

MP-BGP在组播上的应用简称为MBGP(组播BGP)。

2 应用场合利用组播技术可以方便地提供一些新的增值业务,包括在线直播、网络电视、网络电台、远程教育、远程医疗、视频会议等对带宽和数据交互的实时性要求较高的信息服务。

如图1 所示,是各常用组播协议在网络中的应用场合示意图。

图1 常用组播协议应用场合示意图3 域内二、三层组播配置举例3.1 组网需求(1) 需求分析某企业的核心网内部通过OSPF协议互连,并拥有两个视频源:Source 1通过组播组G1(225.1.1.1)传送节目1,Source 2则通过组播组G2(225.2.2.2)传送节目2。

要求在核心网通过使用PIM-SM协议实现视频流的组播分发,并利用Anycast RP功能实现双RP 负载分担和冗余备份,提高网络可靠性。

该企业的接入网按部门划分为多个VLAN以方便管理,各部门内的点播者(Receiver)有不同的点播需求:Host A和Host C点播节目1,Host E点播节目2。

要求在接入网通过IGMP、IGMP Snooping和组播VLAN 的结合使用,使视频流按需送达各点播者,提高带宽利用率。

(2) 网络规划设备接口IP地址设备接口IP地址Source 1 - 10.110.1.100/24 Source2- 10.110.3.100/24Router A Eth1/1 10.110.1.1/24 RouterCEth1/1 10.110.2.1/24 S2/1 192.168.1.1/24 S2/1 192.168.2.2/24 S2/2 192.168.2.1/24 Loop0 1.1.1.1/32RouterBS2/1 192.168.1.2/24 Loop1 10.2.2.2/32S2/2 192.168.3.1/24 RouterDEth1/1 10.110.3.1/24Loop0 1.1.1.1/32 Eth1/2 10.110.4.1/24Loop1 10.1.1.1/32 S2/1 192.168.3.2/24 图2 域内二、三层组播配置组网图3.2 配置思路(1) 配置核心网:在所有路由器上都配置OSPF协议,并在其各接口上使能PIM-SM协议;为了避免物理接口down而导致的网络振荡,将Router B和Router C各自的Loopback1接口配置为C-BSR、Loopback0接口配置为C-RP;在Router B和Router C各自的Loopback1接口之间建立MSDP对等体关系,以实现Anycast RP功能。

(2) 配置接入网:在Router C和Router D的主机侧接口上使能IGMP协议;在所有交换机上划分VLAN,并在VLAN内使能IGMP Snooping,同时使能丢弃未知组播数据报文功能,以防止交换机在没有二层组播转发表项时将组播数据在VLAN内广播;在Switch A上配置基于子VLAN的组播VLAN,以避免Router C将不同VLAN内点播的相同组播数据重复发至Switch A。

3.3 配置步骤说明:以下配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下配置不冲突。

本文档不严格与具体软、硬件版本对应。

3.3.1 Router A的配置1. 配置步骤# 配置OSPF协议。

<RouterA> system-view[RouterA] ospf 1[RouterA-ospf-1] area 0.0.0.0[RouterA-ospf-1-area-0.0.0.0] network 10.110.1.0 0.0.0.255[RouterA-ospf-1-area-0.0.0.0] network 192.168.1.0 0.0.0.255[RouterA-ospf-1-area-0.0.0.0] network 192.168.2.0 0.0.0.255[RouterA-ospf-1-area-0.0.0.0] quit[RouterA-ospf-1] quit# 使能IP组播路由,并在各接口上使能PIM-SM。

[RouterA] multicast routing-enable[RouterA] interface ethernet 1/1[RouterA-Ethernet1/1] pim sm[RouterA-Ethernet1/1] quit[RouterA] interface serial 2/1[RouterA-Serial2/1] pim sm[RouterA-Serial2/1] quit[RouterA] interface serial 2/2[RouterA-Serial2/2] pim sm[RouterA-Serial2/2] return2. 配置文件<RouterA> display current-configuration#sysname RouterA#multicast routing-enable#interface Ethernet1/1port link-mode routeip address 10.110.1.1 255.255.255.0 pim sm#interface Serial2/1link-protocol pppip address 192.168.1.1 255.255.255.0 pim sm#interface Serial2/2link-protocol pppip address 192.168.2.1 255.255.255.0 pim sm#ospf 1area 0.0.0.0network 10.110.1.0 0.0.0.255network 192.168.1.0 0.0.0.255network 192.168.2.0 0.0.0.255#return3.3.2 Router B的配置1. 配置步骤#配置OSPF协议。

<RouterB> system-view[RouterB] ospf 1[RouterB-ospf-1] area 0.0.0.0[RouterB-ospf-1-area-0.0.0.0] network 1.1.1.1 0.0.0.0 [RouterB-ospf-1-area-0.0.0.0] network 10.1.1.1 0.0.0.0[RouterB-ospf-1-area-0.0.0.0] network 192.168.1.00.0.0.255[RouterB-ospf-1-area-0.0.0.0] network 192.168.3.00.0.0.255[RouterB-ospf-1-area-0.0.0.0] quit[RouterB-ospf-1] quit# 使能IP组播路由,并在各接口上使能PIM-SM。