chap4-16-自动入侵响应技术-v3.1

虚拟化服务器杀毒软件技术参数

二பைடு நூலகம்攻击防护

无代理模式反网络攻击:能够与VMwareNSX接口技术集成,提供IDS/IPS的反网络攻击防护功能,有效拦截针对系统和第三方应用程序的漏洞利用攻击;

★轻代理模式具备反网络攻击虚拟补丁功能,检测和抵御危险的网络活动和网络攻击,支持漏洞入侵防护技术,即系统未修补补丁程序可实现补丁自动热修复无需再安装补丁,并自动将攻击源加入攻击列表,黑客入侵拦截功能,能对永恒之蓝、暴力破解、端口扫描等网络攻击流量具有防护功能;提供拦截永恒之蓝漏洞攻击的技术功能截图证明;

★轻代理模式提供更完善的安全防护体系,支持邮件和网页反病毒,至少支持下列协议:POP3/SMTP/IMAP/MAPI/NNTP,提供产品功能截图;

★轻代理提供主动防御技术,安全防护能力高于无代理模式,产品具备系统监控主动防御技术,当恶意行为对系统关键区域比如注册表进破坏或修改后,可回滚恶意软件在操作系统上执行的操作,如通过系统监控主动防御技术发现未知勒索病毒进行拦截的同时能够回滚还原被勒索病毒加密破坏的文件,提供产品技术功能截图;

★支持多种事件导出方式联动SOC.SIEM等大数据系统平台,支持RFC5424.Sp1uk(CEF格式)、Arcsight(CEF格式)及QRadar(1EEF格式)等,提供产品技术功能截图;

丰富的报表功能,包括:保护状态、感染最严重的情况、客户端被网络攻击的情况、终端产品版本和病毒库版本等;

五、病毒库、规则库和产品的升级与更新

支持以SVA安全虚拟机为单位的方式进行升级,同时轻代理客户端也无须更新病毒库,消除反病毒风暴隐患,节约虚拟化性能开销;

★具有减少网络负载功能,管理控制中心可针对IP子网或者IP段进行数据传输速度的控制,通过建立相关配置规则,可对最大传输速率和时间等参数进行定义,最佳优化虚拟化网络传输环境,提供技术功能截图;

数据处理核心设备

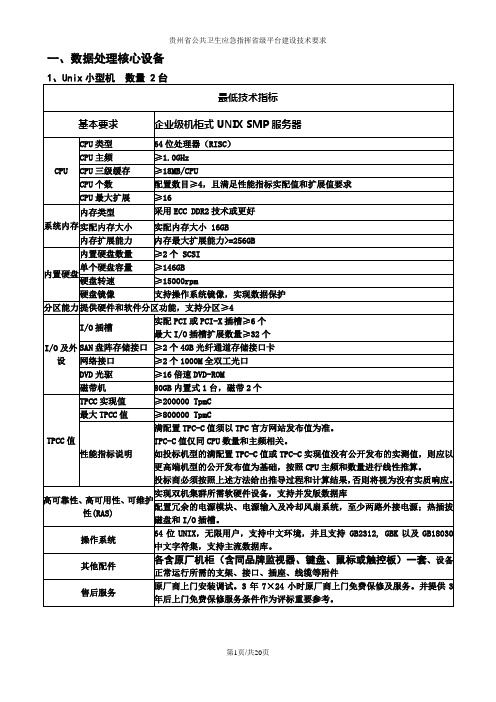

一、数据处理核心设备1、Unix小型机数量 2台最低技术指标基本要求企业级机柜式UNIX SMP服务器CPU CPU类型64位处理器(RISC)CPU主频≥1.0GHzCPU三级缓存≥18MB/CPUCPU个数配置数目≥4,且满足性能指标实配值和扩展值要求CPU最大扩展≥16系统内存内存类型采用ECC DDR2技术或更好实配内存大小实配内存大小 16GB内存扩展能力内存最大扩展能力>=256GB内置硬盘内置硬盘数量≥2个 SCSI单个硬盘容量≥146GB硬盘转速≥15000rpm硬盘镜像支持操作系统镜像,实现数据保护分区能力提供硬件和软件分区功能,支持分区≥4I/O及外设I/O插槽实配PCI或PCI-X插槽≥6个最大I/O插槽扩展数量≥32个SAN盘阵存储接口≥2个4GB光纤通道存储接口卡网络接口≥2个1000M全双工光口DVD光驱≥16倍速DVD-ROM磁带机80GB内置式1台,磁带2个TPCC值TPCC实现值≥200000 TpmC最大TPCC值≥800000 TpmC性能指标说明满配置TPC-C值须以TPC官方网站发布值为准。

TPC-C值仅同CPU数量和主频相关。

如投标机型的满配置TPC-C值或TPC-C实现值没有公开发布的实测值,则应以更高端机型的公开发布值为基础,按照CPU主频和数量进行线性推算。

投标商必须按照上述方法给出推导过程和计算结果,否则将视为没有实质响应。

高可靠性、高可用性、可维护性(RAS) 实现双机集群所需软硬件设备,支持并发版数据库配置冗余的电源模块、电源输入及冷却风扇系统,至少两路外接电源;热插拔磁盘和I/O插槽。

操作系统64位UNIX,无限用户,支持中文环境,并且支持 GB2312, GBK以及GB18030中文字符集,支持主流数据库。

其他配件各含原厂机柜(含同品牌监视器、键盘、鼠标或触控板)一套、设备正常运行所需的支架、接口、插座、线缆等附件售后服务原厂商上门安装调试。

VOS3000操作手册

VOS3000操作手册版权所有侵权必究目录第一章手册使用指南 (1)第二章功能操作指南 (2)1 系统登录 (3)2 费率管理 (4)2.1 费率组管理 (4)2.2 费率组费率管理 (6)3 套餐管理 (9)3.1 套餐组管理 (9)3.2 套餐赠送时长管理 (10)3.3 套餐时段费率管理 (11)4 账户管理 (12)4.1 普通账户 (12)4.2 账户缴费 (15)4.3 代理账户 (16)4.4 账户的计费 (17)4.5 账户权限管理 (18)4.6 账户号码段限制 (20)5 呼叫跟踪 (21)6 业务管理 (22)6.1 网关业务 (22)6.2 话机业务 (53)6.3 当前通话 (71)6.4 通话性能 (73)6.5 呼叫分析 (74)6.6 注册分析 (75)6.7 域名管理 (76)6.8 软交换管理 (77)7 语音管理 (80)7.1 语音业务 (80)7.2 语音文件 (83)7.3 内置语音 (85)7.5 语言管理 (87)7.6 IVR管理 (88)8 数据查询 (90)8.1 历史话单 (90)8.2 缴费记录 (92)8.3 话费查询 (93)8.4 卡类查询 (99)8.5 结算查询 (101)9 数据报表 (104)9.1 话费报表 (105)9.2 卡类报表 (111)9.3 结算报表 (113)9.4 报表管理 (116)10 话单分析 (117)10.1 接通分析 (117)10.2 中断分析 (118)10.3 地区分析 (119)10.4 呼叫分布 (120)10.5 历史性能 (121)10.6 网关性能 (122)10.7 时段接通分析 (123)10.8 网关地区分析 (124)11 卡类管理 (127)11.1 电话卡 (127)11.2 在用电话卡 (129)11.3 绑定号码 (130)12 系统管理 (131)12.1 用户管理 (131)12.2 系统日志 (133)12.3 系统参数 (134)12.4 系统信息 (135)12.6 在线用户 (137)13 号码管理 (138)13.1 号段查询 (138)13.2 手机地区 (139)13.3 城市号码 (140)13.4 地区信息 (141)13.5 号码变换 (142)13.6 主叫名单 (143)13.7 被叫名单 (144)第三章操作补充说明 (145)1 过滤条件 (145)2 快捷方式 (146)3 颜色说明 (147)4 改写规则说明 (148)5 参数说明 (149)5.1 软交换管理参数说明 (149)5.2 IVR管理参数说明 (156)5.3 系统参数 (158)6 通话终止原因 (160)6.1 服务器原因 (160)6.2 VoIP设备产生原因 (162)第四章服务器维护 (167)1 服务启动 (167)2 服务关闭 (167)3 服务重新启动 (167)第五章产品安装 (168)第六章系统需求 (169)第一章手册使用指南本手册适用于昆石网络技术有限公司VOS3000虚拟运营支撑系统客户端,本部分内容,有助于您更好的理解本手册的组织方式手册各操作环节均有实际图示供用户参考,用户可参照样例,实现各类功能,手册章节主要内容如下●第一章:功能操作指南,详细介绍VOS3000虚拟运营支撑系统各模块功能●第二章:操作补充说明,对功能操作的补充●第三章:服务器维护,简单介绍服务的启动重启和关闭。

网御入侵检测系统V3.2用户安装手册(TD3000系列)

内存 硬盘 网卡 其他设备

最低配置:2G 内存,推荐配置:4G 内存 最低 120GB 数据库专用磁盘空间 至少一块网卡,无特殊要求 光驱、键盘、鼠标、显示器

Web 浏览器,具体硬件要求

3

网御入侵检测系统用户安装手册

硬件形式 浏览器类型 处理器 内存 硬盘 网卡 其他设备

PC IE6.0/IE7.0/IE8.0/Firfox (默认允许运行 ActiveX) N/A 内存 2G 以上,建议 4G。 N/A 至少一块网卡,无特殊要求 键盘、鼠标、显示器

北京网御星云信息技术有限公司 北京市海淀区东北旺西路 8 号中关村软件园 21 号楼 售后服务热线:400 810 7766 电子邮箱:shfw@

1

网御入侵检测系统用户安装手册

目

录

第 1 章 简述 ...................................................... 1 第 2 章 安装准备 .................................................. 2

2.1.1 硬件要求

控制中心:安装在一台 PC 之上的硬件要求

硬件形式 操作系统

PC Windows 2003(支持 32 位与 64 位)/ Windows Server Standard 2008(支持 32 位与 64 位)

处理器

最低配置: Pentium (R) Dual-Core CPUE5200 @ 2.5GHz 2.50GHz 推荐配置:四核 CPU

第 3 章 开箱检查 .................................................. 7 第 4 章 软件安装 .................................................. 8

国家信息安全产品认证获证名单

有限公司 成都三零盛安 信息系统有限

公司 成都三零盛安 信息系统有限

公司 成都三零盛安 信息系统有限

公司 北京山石网科 信息技术有限

公司 北京安氏领信 科技发展有限

公司 北京安氏领信 科技发展有限

公司

发证时间 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28

(万兆)

网神 SecIDS3600 入侵检测系统 V4.0 (千兆)

第三级

网神 SecGate3600 防火墙 V3.6.6.(0 千 第二级

兆)

SecFox 安全管理系统(安全审计产品) 基本级

V1.0

网神 SecSIS3600 安全隔离与信息交换 系统(V2.0)

第二级

捷普防火墙 F4000/V4.0(百兆)

公司

发证时间 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28 2009-8-28

证书状 态

有效 有效 有效 有效 有效 有效 有效 有效 有效 有效 有效 有效

第二级

H3C SecPath?千兆防火墙 V3

第二级

迪普?DPtech?百兆防火墙 V1

第二级

迪普?DPtech?千兆防火墙 V1

第二级

鹰眼安全审计系统 NSAS/V5

基本级

鹰眼主页防篡改系统 PPS/V6.0

常见高危端口

弱口令

tcp1723

PPTP(点对点隧道协议)

爆破,想办法钓VPN账号,进内网

tcp 2082,2083

cPanel (虚拟机控制系统)

弱口令

tcp 2181

ZooKeeper(分布式系统得可靠协调系统)

未授权访问

tcp2601,2604

Zebra (zebra路由)

弱口令

tcp 8443

Plesk(虚拟主机管理面板)

弱口令

tcp8069

Zabbix(系统网络监视)

远程执行,SQL注入

tcp8080-8089

Jenkins,JBoss(应用服务器)

反序列化,控制台弱口令

tcp9080-9081,9090

WebSphere(应用服务器)

Java反序列化/弱口令

tcp 9200,9300

SVN(开放源代码得版本控制系统)

svn泄露,未授权访问

tcp 4848

GlassFish(应用服务器)

弱口令

tcp 5000

Sybase/DB2(数据库)

爆破,注入

tcp 5432

PostgreSQL(数据库)

爆破,注入,弱口令

tcp 5900,5901,5902

VNC(虚拟网络控制台,远控)

弱口令爆破

端口

服务

渗透测试

tcp 20,21

FTP(文件传输协议)

允许匿名得上传下载,爆破,嗅探,win提权,远程执行(proftpd1、3。5),各类后门(pro2。3、4)

tcp 22

SSH(安全外壳协议)

可根据已搜集到得信息尝试爆破,v1版本可中间人,ssh隧道及内网代理转发,文件传输等等

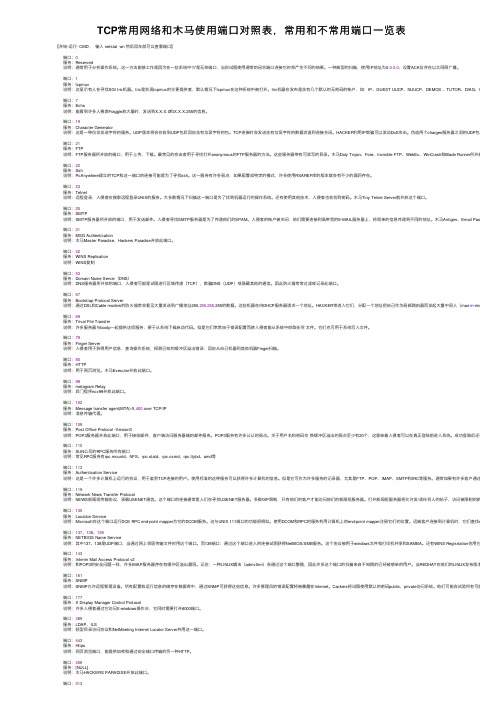

TCP常用网络和木马使用端口对照表,常用和不常用端口一览表

TCP常⽤⽹络和⽊马使⽤端⼝对照表,常⽤和不常⽤端⼝⼀览表【开始-运⾏- CMD ,输⼊ netstat -an 然后回车就可以查看端⼝】 端⼝:0 服务:Reserved 说明:通常⽤于分析操作系统。

这⼀⽅法能够⼯作是因为在⼀些系统中“0”是⽆效端⼝,当你试图使⽤通常的闭合端⼝连接它时将产⽣不同的结果。

⼀种典型的扫描,使⽤IP地址为0.0.0.0,设置ACK位并在以太⽹层⼴播。

端⼝:1 服务:tcpmux 说明:这显⽰有⼈在寻找SGI Irix机器。

Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。

Irix机器在发布是含有⼏个默认的⽆密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等 端⼝:7 服务:Echo 说明:能看到许多⼈搜索Fraggle放⼤器时,发送到X.X.X.0和X.X.X.255的信息。

端⼝:19 服务:Character Generator 说明:这是⼀种仅仅发送字符的服务。

UDP版本将会在收到UDP包后回应含有垃圾字符的包。

TCP连接时会发送含有垃圾字符的数据流直到连接关闭。

HACKER利⽤IP欺骗可以发动DoS攻击。

伪造两个chargen服务器之间的UDP包。

同样Fraggle 端⼝:21 服务:FTP 说明:FTP服务器所开放的端⼝,⽤于上传、下载。

最常见的攻击者⽤于寻找打开anonymous的FTP服务器的⽅法。

这些服务器带有可读写的⽬录。

⽊马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash和Blade Runner所开放的端⼝。

端⼝:22 服务:Ssh 说明:PcAnywhere建⽴的TCP和这⼀端⼝的连接可能是为了寻找ssh。

这⼀服务有许多弱点,如果配置成特定的模式,许多使⽤RSAREF库的版本就会有不少的漏洞存在。

端⼝:23 服务:Telnet 说明:远程登录,⼊侵者在搜索远程登录UNIX的服务。

安全技术防护体系设计方案(等保三级)

网络安全等级保护安全技术防护体系设计方案XXX科技有限公司20XX年XX月XX日目录一安全物理环境 (3)1.1 物理位置选择 (3)1.2 物理访问控制 (3)1.3 防盗窃和防破坏 (3)1.4 防雷击 (4)1.5 防火 (4)1.6 防水和防潮 (4)1.7 防静电 (5)1.8 温湿度控制 (5)1.9 电力供应 (6)1.10 电磁防护 (6)二安全通信网络防护设计 (6)2.1 网络架构 (6)2.2 通信网络安全传输 (7)2.3 可信验证 (7)2.4 远程安全接入防护 (7)2.5 通信网络安全审计 (7)三安全区域边界防护设计 (8)3.1 边界防护 (8)3.2 访问控制 (8)3.3 入侵防护 (9)3.4 边界恶意代码防护和垃圾邮件防范 (9)3.5 安全审计 (9)3.6 可信验证 (9)3.7 带宽流量负载管理 (10)3.8 无线网络安全管理 (10)3.9 抗DDoS攻击防护 (10)3.10 APT攻击检测防护 (10)3.11 违规外联/安全接入控制 (10)四安全计算环境防护设计 (11)4.1 身份鉴别 (11)4.2 安全审计 (11)4.3 入侵防范 (12)4.4 恶意代码防范 (12)4.5 可信验证 (12)4.6 数据完整性 (12)4.7 数据保密性 (13)4.8 数据备份恢复 (14)4.9 剩余信息保护 (16)4.10 个人信息保护 (17)4.11 安全通信传输 (18)4.12 主机安全加固 (18)4.13 终端安全基线 (18)4.14 漏洞检测扫描 (19)4.15 Web应用安全防护 (19)4.16 主机运行监控 (19)4.17 安全配置核查 (19)五安全管理中心设计 (20)5.1 系统管理 (20)5.2 审计管理 (20)5.3 安全管理 (21)5.4 集中管控 (21)一安全物理环境依据《网络安全等级保护基本要求》中的“安全物理环境”要求,同时参照《信息系统物理安全技术要求》(GB/T 21052-2007),对等级保护对象所涉及到的主机房、辅助机房和异地备份机房等进行物理安全设计,设计内容包括物理位置选择、物理访问控制、防盗窃和防破坏、防雷击、防火、防水和防潮、防静电、温湿度控制、电力供应及电磁防护等方面。

mitmproxy win 使用 -回复

mitmproxy win 使用-回复如何在Windows上使用mitmproxy进行中间人攻击(MITM攻击)一、介绍中间人攻击(MITM攻击)是一种网络攻击技术,攻击者会在通信过程中窃取、篡改或伪造通信数据。

然而,中间人攻击也可以用于安全测试和漏洞分析。

mitmproxy是一款功能强大的中间人代理工具,可以用于拦截和修改网络流量。

本文将介绍如何在Windows上使用mitmproxy进行中间人攻击。

二、准备工作在开始之前,您需要完成以下准备工作:1. 下载并安装Python:mitmproxy是用Python编写的,因此您需要安装Python来运行mitmproxy。

您可以从Python官方网站(2. 安装mitmproxy:打开命令提示符(CMD),运行以下命令来安装mitmproxy:pip install mitmproxy三、打开mitmproxy一旦您完成了准备工作,可以按照以下步骤打开mitmproxy:1. 打开命令提示符(CMD):按下Win + R键,然后输入"CMD"并按下Enter键,以打开命令提示符。

2. 运行mitmproxy:在命令提示符中,输入以下命令来启动mitmproxy:mitmproxy四、设置浏览器代理mitmproxy已经在您的计算机上成功运行后,您需要将浏览器配置为使用mitmproxy作为代理服务器。

以下是如何配置不同浏览器的步骤:1. Google Chrome:打开Chrome浏览器,点击右上角的菜单图标,选择"设置"。

在"设置"页面的底部,点击"高级"。

然后,在"系统"部分,点击"打开你的计算机的代理设置"。

这将打开计算机的"Internet属性"对话框。

在对话框的"连接"选项卡中,点击"局域网设置",然后勾选"使用代理服务器"复选框。

希尔斯通 S 系列网络入侵防御系统(NIPS)S600 S1060 S1560 S190

Hillstone S-SeriesNetwork Intrusion Prevention System (NIPS)S600 / S1060 / S1560 / S1900 / S2100 / S2160 / S2700 / S2660 / S3560 / S3500 /S3860 / S3900 / S5500 /S5560As the threat landscape continues to evolve aggressively, an increasing number of network pro-tection technologies have quickly emerged. Among these various technologies, Intrusion Preven-tion System (IPS) remains one of the most widely deployed solutions, regardless of platform or form factor.Hillstone Network-based IPS (NIPS) appliance operates in-line, and at wire speed, performing deep packet inspection, and assembling inspection of all network traffic. It also applies rules based on several methodologies, including protocol anomaly analysis and signature analysis to block threats. Hillstone NIPS can be deployed in the network to inspect traffic left undetected by perimeter solutions, and is an integral part of network security systems for its high-performance, no compromise, best-of-breed protection capability and broad and flexible deployment scenarios.Product HighlightsUnparalleled Threat Protection without Performance CompromiseThe Hillstone NIPS platform has the most comprehensive high performance inspection engine, combined with the best-of-breed signature partnering with leading technology part-ners, providing customers the highest threat detection rate with the lowest total cost of ownership (TCO). Hillstone IPS engine has 99.6% blocking rate of static exploits and 98.325% blocking rate of live exploits (reported by NSS Labs).The Hillstone NIPS platform provides high throughput, low latency and maximum availability to maintain efficient secu -rity operations without compromising network performance. NIPS combines protocol analysis, threat reputation and other features that deliver threat protection from Layer 2 to Layer 7, including ARP attack, Dos/DDoS attack, abnormal protocols, malicious URLs, malwares and web attacks.Granular Reporting with User Targeted ViewpointsHillstone NIPS provides comprehensive visibility based on protocol, application, user and content. It can identify more than 4,000 applications, including hundreds of mobile and cloud applications.Bringing multiple sources together, the system can identify contextual information to make proper blocking decisions. With a granular and robust reporting function, it offers visibil-ity across different views:• Unique templates, based on whether you are a business system administrator, a security administrator or the CIO or executive.• Organized Threat Content – whether a security, system risk, network threat or traffic view – in order to help you clearly understand the risk and make the right decision.Product Highlights (Continued) FeaturesIntrusion Prevention• 12,700+ signatures, protocol anomaly detection, rate-based detection, custom signatures, manual, automatic push or pull signature updates, integrated threat encyclopedia• IPS Actions: monitor, block, reset (attackers IP or victim IP, incoming interface) with expiry time• Packet logging option• Filter based selection and review: severity, target, OS, application or protocol • IP exemption from specific IPS signatures• IDS sniffer mode• IPv4 and IPv6 rate based DoS protection with threshold settings against TCP Syn flood, TCP/UDP/SCTP port scan, ICMP sweep, TCP/UDP/SCIP/ICMP session flooding (source/destination)• Active bypass with bypass interfaces• Predefined prevention configuration• Support web server protection, including CC attack, external link attack, iframe, cross-site request forgery (CSRF) attack, etc.• Support protection of brute force attack including FTP, MSRPC, POP3, SMTP, SUNRPC and telnet• Support weak password detection for FTP, MSRPC, POP3, SMTP, SUNRPC and telnet• Threat Details support URI and Attack Data Decoding• Support MPLS frame inspectionThreat Correlation Analytics• Correlation among unknown threats, abnormal behavior and application behavior to discover potential threat or attacks• Multi-dimension correlation rules, automatic daily update from the cloud Advanced Threat Detection• Behavior-based advanced malware detection• Detection of more than 2000 known and unknown malware families including Virus, Worm, Trojan, Spyware, Overflow etc• Real-time, online, malware behavior model database updateAbnormal Behavior Detection• Behavior modeling based on L3-L7 baseline traffic to reveal anomalous network behavior, such as HTTP scanning, Spider, SPAM, SSH/FTP weak password, and spyware• Detection of DDoS including Flood, Sockstress, zip of death, reflect, DNS query, SSL DDos and application DDoS• Supports inspection of encrypted tunneling traffic for unknown applications • Real-time, online, abnormal behavior model database updateAntivirus• Manual, automatic push or pull signature updates• Flow-based antivirus: protocols include HTTP/HTTPS, SMTP, POP3, IMAP, FTP/ SFTP, SMB• Compressed file virus scanning Attack Defense• Abnormal protocol attack defense• Anti-DoS/DDoS, including SYN Flood, DNS Query Flood defense• ARP attack defense• IP scanning and port scanningURL Filtering• Flow-based web filtering inspection• Manually defined web filtering based on URL, web content and MIME header• Dynamic web filtering with cloud-based real-time categorization database: over 140 million URLs with 64 categories (8 of which are security related)• Additional web filtering features:- Filter Java Applet, ActiveX or cookie- Block HTTP Post- Log search keywords- Exempt scanning encrypted connections on certain categories for privacy• Web filtering profile override: allows administrator to temporarily assign different profiles to user/group/IP• Web filter local categories and category rating override• Support allow/block list• Customizable alarmAnti-Spam• Real-time spam classification and prevention• Confirmed spam, suspected spam, bulk spam, valid bulk• Protection regardless of the language, format, or content of the message• Support both SMTP and POP3 email protocols• Inbound and outbound detection• Whitelists to allow emails from trusted domain/email addresses• User-defined blacklistsCloud-Sandbox• Upload malicious files to cloud sandbox for analysis• Support protocols including HTTP/HTTPS, POP3, IMAP, SMTP and FTP• Support file types including PE, ZIP, RAR, Office, PDF, APK, JAR and SWF• File transfer direction and file size control• Provide complete behavior analysis report for malicious files• Global threat intelligence sharing, real-time threat blocking• Support detection only mode without uploading filesData Security• Web content filtering and file content filtering• Support file filtering with over 100 file formats• Support network behavior recordingEase of Deployment and Centralized Management Deploying and managing the Hillstone NIPS is simple, with minimum overhead. It can be deployed in the following modes to meet security requirements and ensure optimal network connectivity:• Active protection (intrusion prevention mode), real time monitoring and blocking.• Passive detection (intrusion detection mode), real time monitoring and alert.The Hillstone NIPS can be managed by the Hillstone Security Management Platform (HSM). Administrators can centrally register, monitor, and upgrade NIPS devices deployed in differ-ent branches or locations, with a unified management policy across the network for maximum efficiency.Features (Continued)Botnet C&C Prevention• Discover intranet botnet host by monitoring C&C connections and block further advanced threats such as botnet and ransomware• Regularly update the botnet server addresses• Prevention for C&C IP and domain• Support TCP, HTTP, and DNS traffic detection• IP and domain whitelistsIP Reputation• Identify and filter traffic from risky IPs such as botnet hosts, spammers, Tor nodes, breached hosts, and brute force attacks• Logging, dropping packets, or blocking for different types of risky IP traffic• Regular IP reputation signature database upgradeApplication Control• Over 4,000 applications that can be filtered by name, category, subcategory, technology and risk• Each application contains a description, risk factors, dependencies, typical ports used, and URLs for additional reference• Actions: block, monitor• Provide multi-dimensional monitoring and statistics for applications running in the cloud, including risk category and characteristics• Support encrypted applicationQuality of Service (QoS)• Support encrypted application• Max/guaranteed bandwidth tunnels or IP/user basis• Tunnel allocation based on security domain, interface, address, user/user group, server/server group, application/app group, TOS, VLAN• Bandwidth allocated by time, priority, or equal bandwidth sharing• Type of Service (TOS) and Differentiated Services (DiffServ) support• Prioritized allocation of remaining bandwidth• Maximum concurrent connections per IP• Bandwidth allocation based on URL category• Bandwidth limit by delaying access for user or IPIPv6• Management over IPv6, IPv6 logging and HA• IPv6 tunneling, DNS64/NAT64 etc• IPv6 routing protocols, static routing, policy routing, ISIS, RIPng, OSPFv3 and BGP4+• IPS, Application identification, Antivirus, Access control, ND attack defense VSYS• System resource allocation to each VSYS• CPU virtualization• Non-root VSYS support IPS, URL filtering, Policy, QoS, etc.• VSYS monitoring and statistics• Support backup of all VSYS configurations at onceSSL Proxy• SSL offload: SSL traffic decryption• SSL require/ exempt: SSL traffic allowed or block based on the policy rules without decryptionFlexible Traffic Analysis and Control• Support 3 operation modes: Route/NAT (layer 3) , Transparent (layer 2) with optional bypass interface, and TAP mode (IDS Mode) with Hillstone Firewall Integration• Traffic analysis and control based on policy rules by source/destination zone, source/destination IP address, users, service or applications High Availability• Redundant heartbeat interfaces• AP and peer mode• Standalone session synchronization• HA reserved management interface• Failover:- Port, local & remote link monitoring- Stateful failover- Sub-second failover- Failure notification• Deployment Options:- HA with link aggregation- Full mesh HA- Geographically dispersed HAVisible Administration• Management access: HTTP/HTTPS, SSH, telnet, console• Central Management: Hillstone Security Manager (HSM), web service APIs • Two-factor authentication: username/password, HTTPS certificates file• System Integration: SNMP, syslog, alliance partnerships• Rapid deployment: USB auto-install, local and remote script execution• Dynamic real-time dashboard status and drill-in monitoring widgets• Storage device management: storage space threshold customization and alarm, old data overlay, stop recording.• Language support: EnglishLogs and Reporting• Logging facilities: local storage for up to 6 months, multiple syslog servers and multiple Hillstone Security Audit (HSA) platforms• Encrypted logging and log integrity with HSA scheduled batch log uploading • Reliable logging using TCP option (RFC 3195)• Detailed traffic logs: forwarded, violated sessions, local traffic, invalid packets • Comprehensive event logs: system and administrative activity audits, routing & networking, VPN, user authentications, WiFi related events• Log aggregation: support aggregation of AV and C&C logs• IP and service port name resolution option• Brief traffic log format option• Granular Reporting with User Targeted Viewpoints- HA Management/C-level View- Business System Owner View- Network Security Administrator ViewStatistics and Monitoring• Application, URL, threat events statistic and monitoring• Real-time traffic statistic and analytics• System information such as concurrent session, CPU, Memory and temperature• iQOS traffic statistic and monitoring, link status monitoring• Support traffic information collection and forwarding via Netflow (v9.0)• Cloud-based threat intelligence push service• Geographical distribution of external network attacksCloudView• Cloud-based security monitoring• 24/7 access from web or mobile application• Device status, traffic and threat monitoring• Cloud-based log retention and reporting500 GB (optional)Dimension (W×D×H, mm)16.9 × 11.8 × 1.7 in(430×300×44mm)17.1×12.6×1.7 in(436x 320x 44mm)16.9 x 14.8 x 1.7 in(430x375x44mm)Weight14.3 lb (6.5 kg)14.33 lb (6.5kg)22.0 lb (10 kg)Temperature32-104°F (0-40°C)32-104°F (0-40°C)32-104°F (0-40°C) Relative Humidity5-85% (no dew)10%~95% (no dew)5-85% (no dew)14 GbpsConsumption 1 + 1 1 + 1 1 + 1Dimension (W×D×H, mm)16.9 × 19.7 × 3.5 in(430×500×88mm)16.9 × 19.7 × 3.5 in(430×500×88mm)17.1×21.3×1.7 in(436x542x44mm)Weight35.3 lb (16 kg)35.3 lb (16 kg)32.6 lb (14.8kg)Temperature32-104°F (0-40°C)32-104°F (0-40°C)32-104°F (0-40°C) Relative Humidity5-85% (no dew)5-85% (no dew)10%~95% (no dew)ModuleIOC-S-4GE-B-LIOC-S-4SFP-LIOC-S-4GE-BIOC-S-4SFPIOC-S-8SFPIOC-S-4GE-4SFPI/O Ports 4 x SFP Ports4 × SFP Ports 4 × GE and 4 × SFP Ports Dimension slot)1U (Occupies 1 generic slot)slot)1U (Occupies 1 generic slot)generic slot) 1U (Occupies 1 generic slot)Weight0.22 lb (0.1 kg)0.22 lb (0.1 kg)0.33 lb (0.15 kg)0.33 lb (0.15 kg)0.55 lb (0.25 kg)0.55 lb (0.25 kg)ModuleIOC-S-2SFP+IOC-S-4SFP+IOC-S-4SFP-BIOC-S-2SFP+-BIOC-S-4SFP+-BIOC-S-4GE-B-HIOC-S-4GE-4SFP-HI/O Ports 2 × SFP+ Ports 4 × SFP+ Ports 4 × SFP Bypass Ports 2 × SFP+ Bypass Ports 4 × SFP+ Bypass Ports 4 × GE Bypass Ports 4 × GE and 4 × SFP Ports Dimension 1U (Occupies 1 generic slot)1U (Occupies 1 generic slot)1U (Occupies 1 generic slot) Weight0.44 lb (0.2 kg)0.88 lb (0.4 kg)0.33 lb (0.15 kg)ModuleIOC-S-8GE-B-HIOC-S-8SFP-HIOC-S-4SFP-HIOC-S-2SFP+-HIOC-S-4SFP+-HIOC-S-4SFP-B-HIOC-S-2SFP+-B-HI/O Ports 8 × GE Bypass Ports 8 × SFP Ports 4 × SFP Ports 2 × SFP+ Ports 4 × SFP+ Ports 4 × SFP Bypass Ports 2 × SFP+ Bypass Ports Dimension 1U (Occupies 1 generic slot)1U (Occupies 1 generic slot)1U (Occupies 1 generic slot) Weight0.55 lb (0.25 kg)0.33 lb (0.15 kg)0.88 lb (0.4 kg)Module OptionsNOTES:(1) IPS throughput data is obtained under HTTP traffic with all IPS rules being turned on;(2) Maximum concurrent connections are obtained under TCP traffic; and it can be upgraded with Additional Enhanced License (AEL);(3) New sessions are obtained under TCP traffic.Unless specified otherwise, all performance, capacity and functionality are based on StoneOS5.5R5. Results may vary based on StoneOS ® version and deployment.ModuleIOC-S-4SFP+-AIOC-S-2MM-BE-AIOC-S-2SM-BE-AIOC-S-2QSFP+-AI/O Ports 4 × SFP , MM bypass (2 pairs of bypass ports) 2 × QSFP+Dimension 1U1UWeight2.09 lb (0.96 kg)2.09 lb (0.96 kg)2.09 lb (0.96 kg)2.09 lb (0.96 kg)。

计算机网络课后题答案第七章

第七章网络安全7-01 计算机网络都面临哪几种威胁?主动攻击和被动攻击的区别是什么?对于计算机网络的安全措施都有哪些?答:计算机网络面临以下的四种威胁:截获(interception),中断(interruption),篡改(modification),伪造(fabrication)。

网络安全的威胁可以分为两大类:即被动攻击和主动攻击。

主动攻击是指攻击者对某个连接中通过的PDU 进行各种处理。

如有选择地更改、删除、延迟这些PDU。

甚至还可将合成的或伪造的PDU 送入到一个连接中去。

主动攻击又可进一步划分为三种,即更改报文流;拒绝报文服务;伪造连接初始化。

被动攻击是指观察和分析某一个协议数据单元PDU 而不干扰信息流。

即使这些数据对攻击者来说是不易理解的,它也可通过观察PDU 的协议控制信息部分,了解正在通信的协议实体的地址和身份,研究PDU 的长度和传输的频度,以便了解所交换的数据的性质。

这种被动攻击又称为通信量分析。

还有一种特殊的主动攻击就是恶意程序的攻击。

恶意程序种类繁多,对网络安全威胁较大的主要有以下几种:计算机病毒;计算机蠕虫;特洛伊木马;逻辑炸弹。

对付被动攻击可采用各种数据加密动技术,而对付主动攻击,则需加密技术与适当的鉴别技术结合。

7-02 试解释以下名词:(1)重放攻击;(2)拒绝服务;(3)访问控制;(4)流量分析;(5)恶意程序。

答:(1)重放攻击:所谓重放攻击(replay attack)就是攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程。

(2)拒绝服务:DoS(Denial of Service)指攻击者向因特网上的服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。

(3)访问控制:(access control)也叫做存取控制或接入控制。

必须对接入网络的权限加以控制,并规定每个用户的接入权限。

(4)流量分析:通过观察PDU 的协议控制信息部分,了解正在通信的协议实体的地址和身份,研究PDU 的长度和传输的频度,以便了解所交换的数据的某种性质。

产品说明-天融信WEB应用安全防护系统

天融信WEB应用安全防护系统TopWAF产品说明天融信TOPSEC®市海淀区上地东路1号华控大厦100085:+86传真:+87服务热线:+8610-400-610-5119+8610-800-810-5119http: //声明本手册的所有容,其属于天融信公司(以下简称天融信)所有,未经天融信许可,任何人不得仿制、拷贝、转译或任意引用。

本手册没有任何形式的担保、立场倾向或其他暗示。

若因本手册或其所提到的任何信息引起的直接或间接的资料流失、利益损失,天融信及其员工恕不承担任何责任。

本手册所提到的产品规格及资讯仅供参考,有关容可能会随时更新,天融信恕不承担另行通知之义务。

所有不得翻印© 1995-2012天融信公司商标声明本手册中所谈及的产品名称仅做识别之用。

手册中涉及的其他公司的注册商标或是属各商标注册人所有,恕不逐一列明。

TOPSEC®天融信公司信息反馈目录1. 产品概述 (1)2. 产品主要特性 (1)2.1先进的设计理念 (2)2.1.1“三高”设计理念 (2)2.1.2“一站式”解决方案 (2)2.1.3 “无故障运行时间提升”的核心原则 (2)2.2独有的核心技术 (2)2.2.1稳定、高效、安全的系统核 (2)2.2.2领先的多维防护体系 (2)2.2.3“主动式”应用安全加固技术 (2)2.3丰富的数据展现 (3)2.3.1多角度的决策支撑数据 (3)2.3.2多角色视角的数据展示 (3)2.3.3清晰详尽的阶段性报表 (3)3. 产品功能 (3)3.1产品核心功能 (4)3.1.1 WEB应用威胁防御 (4)3.1.2网页防篡改 (5)3.1.3抗拒绝服务攻击 (5)3.1.4 WEB应用漏洞扫描 (6)3.1.5 WEB应用加速 (6)3.1.6 业务智能分析 (6)3.2产品功能列表 (8)4. 产品部署 (11)4.1透明串接部署 (11)4.2反向代理部署 (12)4.3单臂部署 (13)5. 产品规格 (14)6. 产品资质 (15)7. 特别声明 (15)1. 产品概述天融信WEB 应用安全防护系统(以下简称TopWAF )是天融信公司根据当前的互联网安全形势,并经过多年的技术积累,研制出品的专业级WEB 威胁防护类网络安全产品。

思科Stealthwatch云许可证产品手册说明书

产品手册思科 Stealthwatch 云许可证使用思科 Stealthwatch™ 终端许可证,您可以对表现出可疑行为的终端执行深入、情景丰富的调查。

在我们的互联世界,移动性才是王道。

相比以往,有更多的用户从更多的地方使用更多的设备连接到企业网络。

普通员工一般使用三台个人设备用于处理工作事宜。

如此一来,全球有 150 亿多台移动设备接入企业网络。

事实上,这些设备中的大多数已经受侵害。

安全专业人员需要调查从网络边缘到远程设备的应用和进程。

通过思科 Stealthwatch 终端解决方案,安全专业人员可以对表现出可疑行为的用户设备执行更加高效、情景丰富的调查。

Stealthwatch 终端解决方案与思科 AnyConnect® 网络可视性模块紧密集成,提供更好的网络可视性,同时加强终端调查。

它可提供对终端应用和安全分析师所需信息的便捷访问,从而加快事件响应,补救策略违规。

工作原理通过引入思科 AnyConnect 4.2 版网络可视性模块 (NVM),终端许可证可提供对思科® 网络可视性流 (nvzFlow) 协议的支持。

AnyConnect NVM 可收集高价值终端情景数据。

它通过 nvzFlow 协议将该遥测数据导出到终端集中器,其中nvzFlow 协议是基于标准的 IP 流信息导出 (IPFIX) 协议的延伸。

终端集中器从多个终端收集这些遥测数据并将数据转发到流量收集器。

在收集器中,通过拼接和去重过程,将特定终端的域插入到在流量收集器数据库中维护的对话流记录。

随后,对终端数据进行分析,并在 Stealthwatch 控制台上进行显示,以通过单个视图显示整个网络上发生的活动。

从终端生成的遥测数据,可提供情景和感知。

在获得保护终端所需的可视性的过程中,它是关键的一步。

组成部分和架构图 1 显示了此解决方案的组成部分和架构。

表 1 列出其主要优势。

表 2 中提供了订购信息,表 3 列出虚拟版本的规格。

金万维天联高级版安装使用说明书

北京金万维科技有限公司2010年03月01日金万维®天联高级版安装使用说明书目录第一章系统 ......................................................................................................................................................... - 3 -1.1关于天联高级版系统简介 ..................................................................................................................... - 3 -1.2系统要求 ................................................................................................................................................. - 4 -1.3系统快速安装 ......................................................................................................................................... - 5 -1.4在线组管理平台 ................................................................................................................................... - 13 -第二章服务器后台管理 ................................................................................................................................... - 17 -2.1用户与组管理 ....................................................................................................................................... - 17 -2.1.1用户管理 .................................................................................................................................... - 17 -2.1.2组管理 ........................................................................................................................................ - 19 -2.2发布管理 ............................................................................................................................................... - 21 -2.2.1发布应用程序 ............................................................................................................................ - 21 -2.2.2发布文件夹 ................................................................................................................................ - 26 -2.2.3发布链接 .................................................................................................................................... - 27 -2.2.4发布桌面 .................................................................................................................................... - 28 -2.3 配置许可证 .......................................................................................................................................... - 28 -2.4 安全配置 .............................................................................................................................................. - 32 -2.5 在线监控 .............................................................................................................................................. - 34 -2.6集群配置 ............................................................................................................................................... - 35 -2.6.1集群简介 .................................................................................................................................... - 35 -2.6.2使用方法 .................................................................................................................................... - 35 -2.6.3支持的负载均衡策略 ................................................................................................................ - 38 -第三章客户端登录使用 ................................................................................................................................... - 39 -3.1 客户端安装 .......................................................................................................................................... - 39 -3.2 客户端配置 .......................................................................................................................................... - 42 -3.3 远程打印 .............................................................................................................................................. - 45 -3.3.1安装打印驱动 ............................................................................................................................ - 45 -3.3.2实现远程虚拟打印 .................................................................................................................... - 47 -附件1:常见问题 .............................................................................................................................................. - 49 -附件2:常用网络命令 ...................................................................................................................................... - 53 -金万维天联高级版用户使用说明书第一章系统1.1关于天联高级版系统简介●产品简介天联高级版将异速联的集中管理与天联的VPN远程连接功能完美地结合起来,使用金万维天联高级版可以方便、安全及时地接入到公司内部应用信息系统。

ettercap 使用方法 -回复

ettercap 使用方法-回复标题:使用Ettercap进行网络嗅探和中间人攻击引言:网络安全是当今互联网时代的一个重要问题,为了保护自己和组织的信息安全,了解网络嗅探和中间人攻击工具显得尤为重要。

Ettercap是一款强大的开源工具,可用于网络嗅探和中间人攻击,本文将一步一步介绍Ettercap的基本使用方法。

第一部分:Ettercap工具介绍1.1 什么是Ettercap?Ettercap是一款功能强大的网络嗅探和中间人攻击工具,可以在局域网中窃听网络流量,获取敏感信息,并对网络数据包进行修改、重定向或丢弃。

它支持多种攻击技术和插件,可应用于各种网络安全测试和攻击场景。

1.2 Ettercap的特点- 跨平台支持:Ettercap可在多个操作系统上运行,包括Windows、Linux 和Mac OS。

- 丰富的功能:Ettercap提供了多种功能和模块,包括嗅探、ARP欺骗、DNS欺骗、SSL中间人攻击等。

- 用户友好的界面:Ettercap提供了图形用户界面(GUI)和命令行界面(CLI),以满足不同用户的需求。

第二部分:Ettercap安装与配置2.1 安装Ettercap根据您的操作系统,从Ettercap官方网站上下载安装程序,并按照提示进行安装。

您也可以选择适合您的系统的源码包进行编译和安装。

2.2 配置Ettercap在安装完成后,打开Ettercap,并进行一些基本的配置:- 选择适当的网络接口:在Ettercap中选择要监听的网络接口,可通过菜单或命令行进行配置。

- 启用IP转发功能:在某些操作系统上,需要启用IP转发功能以便Ettercap可以转发数据包。

- 配置插件和过滤规则:根据需要,启用或禁用Ettercap的各种插件和过滤规则。

第三部分:基本嗅探与窃听操作3.1 嗅探局域网中的流量- 打开Ettercap并选择要监听的网络接口。

- 点击“开启嗅探”按钮或在命令行中输入相应的命令。

2023年上半年中级系统集成项目管理师《基础知识》真题及答案

2023年上半年中级系统集成项目管理师《基础知识》真题及答案[单选题]1.在()领域,我国还远未达到世界先进水平,需要发挥新型举国体制优势,集中政府和市场两方面的力量全力发展。

A.卫星导航B.航天C.集(江南博哥)成电路D.高铁正确答案:C参考解析:考查先进水平成果。

卫星导航、航空航天和高铁领域,我国已经达到世界先进水平,集成电路、芯片领域还任重道远。

故此题正确答案为C。

[单选题]2.ChatGPT于2022年11月30日发布,它是人工智能驱动的()工具。

A.自然语言处理B.数据存储托管C.网络隐私安全D.数据采集算法正确答案:A参考解析:考查ChatGPT。

ChatGPT是人工智能(Artificial Intelligence)技术驱动的自然语言处理工具,它能够通过学习和理解人类的语言来进行对话,还能根据聊天的上下文(context)进行互动。

故此题正确答案为A。

[单选题]3.()不属于智慧城市建设的基本原则。

A.以人为本,务实推进B.因地制宜,科学有序C.政府主导,协同创新D.可管可控,确保安全正确答案:C参考解析:考查智慧城市。

智慧城市建设的基本原则:①以人为本,务实推进;②因地制宜,科学有序;③市场为主,协同创新;④可管可控,确保安全。

故此题正确答案为C。

[单选题]4.《“十四五”国家信息化规划》中提出建立高效利用的数据要素资源体系,聚焦数据管理、()、数据应用、授权许可、安全和隐私保护、风险管控等方面,探索多主体协同治理机制。

A.数据脱敏B.数据收集C.共享开放D.信息监测正确答案:C参考解析:考查《“十四五”国家信息化规划》。

《“十四五”国家信息规划》中(二)建立高效利用的数据要素资源体系中-加强数据治理中指出:加强数据治理。

强化国家数据治理协同,健全数据资源治理制度体系。

深化数据资源调查,推进数据标准规范体系建设,制定数据采集、存储、加工、流通、交易、衍生产品等标准规范,提高数据质量和规范性。

职业院校技能大赛中职组《网络安全》赛项样题

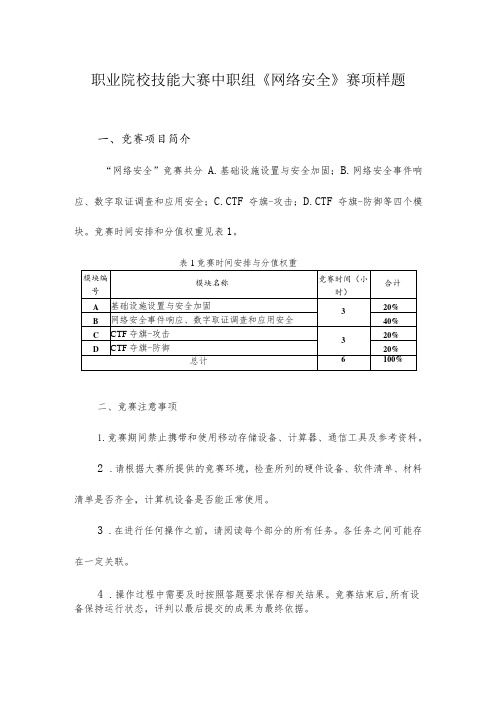

职业院校技能大赛中职组《网络安全》赛项样题一、竞赛项目简介“网络安全”竞赛共分A.基础设施设置与安全加固;B.网络安全事件响应、数字取证调查和应用安全;C.CTF夺旗-攻击;D.CTF夺旗-防御等四个模块。

竞赛时间安排和分值权重见表1。

二、竞赛注意事项1.竞赛期间禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

2.请根据大赛所提供的竞赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.在进行任何操作之前,请阅读每个部分的所有任务。

各任务之间可能存在一定关联。

4.操作过程中需要及时按照答题要求保存相关结果。

竞赛结束后,所有设备保持运行状态,评判以最后提交的成果为最终依据。

5.竞赛完成后,竞赛设备、软件和赛题请保留在座位上,禁止将竞赛所用的所有物品(包括试卷等)带离赛场。

6.禁止在提交资料上填写与竞赛无关的标记,如违反规定,可视为O分。

模块A基础设施设置与安全加固(本模块共200分)一、项目和任务描述假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用登录和密码策略、数据库安全策略、流量完整性保护策略、事件监控策略、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。

本模块要求对具体任务的操作截图并加以相应的文字说明,并以Word文档的形式书写,以PDF格式保存,并以赛位号作为文件名.二、服务器环境说明IDS:入侵检测系统服务器(Snort),操作系统为Linux1.OG:日志服务器(SPIUnk),操作系统为LinuxWeb:IIS服务器,操作系统为WindowsData:数据库服务器(MySq1),操作系统为LinUX三、具体任务任务一登录安全加固1.密码策略(IDS,LOG,Web,Data)a.最小密码长度不少于12个字符;2.登录策略(IDS,LOG,Web,Data)a.在用户登录系统时,应该有"Forauthorizedusersonly”提示信息;3.用户权限分配(WEB)a.禁止来宾账户登录和访问;任务二数据库加固(Data)1.以普通帐户安全运行mysqld,禁止mysql以管理员帐号权限运行;4.删除默认数据库(test);任务三Web安全加固(Web)1.删除默认站点;5.限制目录执行权限,对图片或者上传目录设置执行权限为无;任务四流量完整性保护(Web,Data)1.HTTP重定向HTTPS,仅使用HTTPS协议访问网站(Web);6.防止密码被窃取,仅使用证书登录SSH(Data)o任务五事件监控7.Web服务器开启审核策略:登录事件成功/失败;特权使用成功;策略更改成功/失败;进程跟踪成功/失败;模块B网络安全事件、数字取证调查和应用安全(本模块共400分)一、项目和任务描述:假定你是某网络安全技术支持团队成员,某企业的服务器系统被黑客攻击,你的团队前来帮助企业进行调查并追踪本次网络攻击的源头,分析黑客的攻击方式,发现系统漏洞,提交网络安全事件响应报告,修复系统漏洞,删除黑客在系统中创建的后门,并帮助系统恢复正常运行。

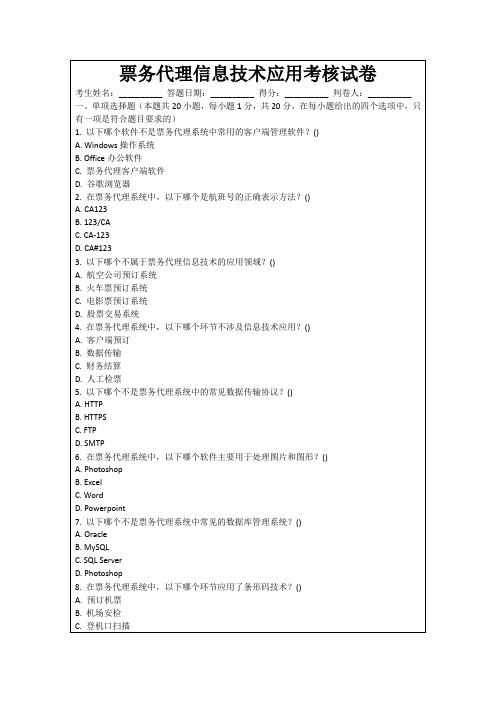

票务代理信息技术应用考核试卷

C. Linux

D. Android

7.票务代理系统中,以下哪些技术可以用于身份验证?()

A.密码

B.生物识别

C.数字证书

D.二维码

8.以下哪些是票务代理系统中的常见网络协议?()

A. HTTP

B. FTP

C. SMTP

D. SNMP

9.票务代理系统在处理支付事务时,以下哪些安全措施是必要的?()

A.预订机票

B.机场安检

C.登机口扫描

D.航空公司内部管理

15.以下哪个不属于票务代理系统中的常见支付方式?()

A.现金支付

B.信用卡支付

C.支付宝支付

D.货币兑换

16.在票务代理系统中,以下哪个软件主要用于制作和展示演示文稿?()

A. Photoshop

B. Excel

C. Word

D. Powerpoint

8.旅客在预订机票时,必须使用生物识别技术进行身份验证。()

9.票务代理系统的服务器可以部署在本地也可以部署在云端。()

10.在票务代理系统中,所有的数据处理都是自动完成的,无需人工干预。()

五、主观题(本题共4小题,每题5分,共20分)

1.请简述票务代理系统中信息技术的主要应用领域,并举例说明。

2.描述票务代理系统中如何利用大数据技术提升客户服务体验。

A. Photoshop

B. Excel

C. Word

D. Powerpoint

7.以下哪个不是票务代理系统中常见的数据库管理系统?()

A. Oracle

B. MySQL

C. SQL Server

D. Photoshop

8.在票务代理系统中,以下哪个环节应用了条形码技术?()

nsg-1460 参数

nsg-1460 参数NSG-1460是一种网络安全网关设备,用于保护企业的网络安全。

本文将介绍NSG-1460的特点和功能,并探讨其在网络安全中的重要性。

NSG-1460具备强大的防火墙功能。

它能够检测和过滤进入企业网络的流量,阻止潜在的网络攻击,如DDoS攻击和SQL注入攻击。

通过深度包检测技术,它能够分析和识别网络流量中的恶意代码和漏洞,及时阻止攻击者的入侵行为,保护企业的网络安全。

NSG-1460还具备入侵检测和防御的功能。

它能够监控企业网络中的异常行为和恶意活动,及时发现并阻止入侵者的攻击。

同时,它还能够自动更新攻击特征库,提高入侵检测的准确性和及时性,确保企业网络的安全。

NSG-1460还支持虚拟专用网络(VPN)功能。

VPN通过加密通信和隧道技术,实现远程用户与企业内部网络之间的安全通信。

NSG-1460作为VPN服务器,能够为企业员工和外部合作伙伴提供安全的远程访问服务,保护敏感数据不被未经授权的人员获取。

NSG-1460还具备流量控制和带宽管理的功能。

它能够根据企业的需求,对网络流量进行分类和优先级管理,确保关键业务的网络性能和稳定性。

通过流量控制和带宽管理,NSG-1460可以避免网络拥堵和资源浪费,提高网络的利用率和效率。

NSG-1460还支持安全审计和日志记录功能。

它能够记录和分析企业网络中的所有网络活动和安全事件,为企业提供全面的安全审计和合规性报告。

通过安全审计和日志记录,企业可以及时发现和应对潜在的安全威胁,提高网络的安全性和可靠性。

NSG-1460是一种功能强大的网络安全网关设备。

它能够保护企业的网络免受各种网络攻击和威胁,提高网络安全性和稳定性。

在当今信息化时代,网络安全已成为企业不可忽视的重要问题。

只有通过采用先进的网络安全设备,如NSG-1460,才能有效保护企业的网络安全,确保业务的正常运行。

因此,NSG-1460在网络安全中的重要性不言而喻。

千兆防火墙(新版)

一、投标产品技术要求

本项目的网络安全建设项目所涉及的安全产品为防火墙系统,要求如下:1、千兆硬件防火墙配置要求

数量:xxx 台

参照品牌:蓝盾千兆BDFWH-G5000H防火墙

技术指标要求(带“★”为重要的指标要求)

★二、投标产品要求

1、★防火墙必须为国产品牌,并通过公安部检测认证,有相应的销售许可证,符合国家

行业安全政策规范和行业标准的国产产品。

2、★防火墙厂商有本地化的专业安全服务和应急响应能力,在广东省内的机构必须具

有省级或省级以上公安部门颁发的一级《计算机信息系统安全服务资质证》资质,同时必须为广东省公安厅计算机信息网络安全协会安全服务中心的指定服务单位。

3、防火墙厂商必须具备ISO质量体系认证证书以及国家保密局颁发的《涉及国家秘密的

计算机系统集成资质》。

4、★投标人在投标文件中建议提供的设备必须给出具体的选型依据说明,并提供有关

产品技术白皮书,国产产品的技术白皮书必须为盖有原厂商公章的标准印刷成品。

所提供的技术白皮书必须能反映投标人在“安全产品要求”中的指标,否则将视为不响应。

5、★投标人必须提供所投安全产品的原厂商出具的针对本项目的授权书。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

罗森林

信息安全与对抗技术实验室

内容

自动响应的概念 自动入侵响应技术 实现方法

自动响应的概念

所谓自动响应,就是响应系统不需要管理员手工干 预,检测到入侵行为后,系统自动进行响应决策,自 动执行响应措施,从而大大缩短了响应时间.同时响 应系统的自动化也使得应对大量的网络安全事件成为 可能. 除了对攻击发出警报,有些入侵检测系统还能自动抵 御这些攻击.抵御方式有很多,如可以通过重新配置 路由器和防火墙,拒绝那些来自同一地址的信息流; 通过在网络上发送reset包切断连接等.

自动入侵响应的必要性

自动入侵响应缩短了从检测到响应的这一段时间 ,这 对于成功地防止入侵,恢复系统 ,消除或降低入侵所带 来的损失至关重要.自动入侵响应的响应速度最快 . 它可以做到及时发现及时处理. 自动入侵响应中的决策机制就是集相关知识于一体的 专家系统 ,它可以自动对报警信息进行分析 ,然后综 合各种实际情况 ,进行推理决策. 总之,自动入侵响应机制对于发挥系统的安全保护作 用都至关重要.

自动入侵响应系统的实现方法

目前,自动入侵响应大多只是建立于入侵检测 系统中的一个功能模块,而且主要以记录和报 警等被动响应为主; 少数自动入侵响应系统实现了一些主动响应的 功能,但是基本上是通过简单的静态决策表来 实现响应决策的. 真正采用动态决策的自动入侵响应系统很少, 如CSM和AAIRS.

�

基本特征

合理性:响应措施的选择应该在技术可行的前 提下,综合考虑法律,道德,制度,代价,资 源约束等因素,采用合理可行的响应措施.当 响应的代价大于攻击持续所造成的损失时,响 应就没有必要了. 安全性:自动入侵响应系统的作用在于保护网 络及主机免遭非法入侵,显然自身安全性是最 基本的要求.

自动入侵响应系统模型

响应决策技术

意图识别技术:将 IDS 检测出的一系列原始安全事件流作为意 图识别模块的输入,意图识别模块推断出攻击者的意图,从而使 系统能够尽早地做出适当的响应.攻击者意图识别有助于入侵响 应系统做出更合理的响应. 攻击者意图识别能够尽快地发现或预 测攻击者的意图,从而尽早到地做出响应,减少系统的损失. 成本敏感模型:对于检测到的入侵行为,如果其损失代价大于响 应代价,则有必要采取响应措施;反之, 则不进行响应.损失代 价可通过两个指标衡量,即重要性和致命性.响应代价应该包括 响应实施本身所消耗的资源以及响应给合法用户可能带来的额外 损失.

实现方法

AAIRS 采用了下图所示体系结构.

– Interface Agent 将不同 IDS 的安全事件报告转化为统一的格 式,并赋予安全事件一定的可信度. – Master Analysis Agent 的作用是判断当前收到的安全事件是 一个新的攻击的开始,还是已有攻击的继续,若是新的攻击 的开始则创建一个新的 Analysis Agent 进行分析,否则将安 全事件送给已有的 Analysis Agent. – Analysis Agent 的作用是对当前收到的安全事件,结合考虑该 事件对应的攻击的历史状态做出合理的响应决策.该 agent 还检查以前做出的响应是否成功.

自动入侵响应系统的实现方法

AAIRS(Adaptive Agent-based Intrusion Response System)

大规模网络环境下的协同响应

Discoveryity Neighborhood

IDS Boundary Controller

IDS

响应方式

抑制:针对入侵者可以采取断开危险连接,从新配置防火墙以阻 拦来自入侵发起的IP地址的数据包等措施;针对受攻击系统的措 施包括备份系统,关闭系统对外提供的某些服务,甚至在认为必 要的时候将受攻击系统从网络隔离出来或关闭系统. 根除:修正系统,以弥补导致入侵事件发生的系统缺陷,从而从 根本上避免类似事件的再发生.这种方法类似生物体的免疫系 统,可以辨认出问题所在并将引起问题的部分隔离并修复;根除 是真正实质性的响应方式. 恢复:系统恢复目的是把所有被破坏的系统,应用,数据库等恢 复到它们正常的任务状态.

安全事件 响应策略

响应 决策

响应执 行

响应决策 知识库

响应 工具库

响应方式

响应方式可分为基于主机的和基于网络的响应方式.

– 基于网络的响应,包括:记录安全事件,产生报警信息,记 录附加日志,激活附加的入侵检测工具,隔离入侵者 IP , 禁止被攻击对象的特定服务,隔离被攻击对象,警告攻击者, 跟踪攻击者 ,断开危险连接 ,攻击攻击者. – 基于主机的响应,包括:记录安全事件,产生报警信息,记 录附加日志,激活附加的入侵检测工具,提供附加的认证措 施,暂停用户任务的执行,中止用户的会话,锁住用户的帐 户,关闭被攻击主机.

自动入侵响应系统的实现方法

CSM(Cooperating Security Managers)

– CSM是一个分布式的基于主机的入侵检测与 响应系统. – CSM通过三个不同模块完成入侵响应功能: 命令审计(Command Auditor,CA),损 失控制(Damage Control Processor, DCP),损失评估(Damage Assessment Processor,DAP)

基本特征

有效性:自动响应措施应该能够有效阻止入侵的延续 和最大限度降低系统损失,这是入侵响应的目的所在 及时性:要求系统能够及时的采取有效响应措施,尽 最大可能缩短入侵发现和响应之间的时间.要求支持 响应决策和响应执行算法的时间复杂度不能太高. 自适应性:实际环境中有许多不确定的因素,因此响 应系统不能做成静态的形式,而是能不断适应环境的 变化.例如,响应系统应当避免对可信度低的攻击做 出严厉的响应,响应方式也应当能随着攻击的进行不 断地调整.