ssh选择题目7

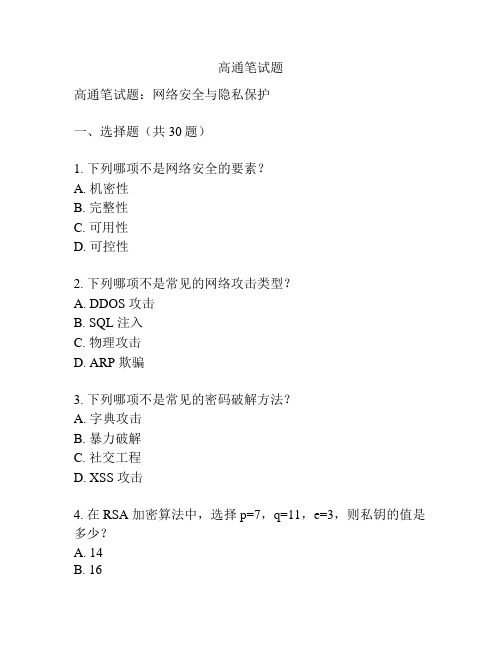

高通笔试题

高通笔试题高通笔试题:网络安全与隐私保护一、选择题(共30题)1. 下列哪项不是网络安全的要素?A. 机密性B. 完整性C. 可用性D. 可控性2. 下列哪项不是常见的网络攻击类型?A. DDOS 攻击B. SQL 注入C. 物理攻击D. ARP 欺骗3. 下列哪项不是常见的密码破解方法?A. 字典攻击B. 暴力破解C. 社交工程D. XSS 攻击4. 在 RSA 加密算法中,选择 p=7,q=11,e=3,则私钥的值是多少?A. 14B. 16C. 21D. 335. 下列哪项不是网络隐私保护的手段?A. 数据加密B. 防火墙C. 行为分析D. 虚拟专网6. 下列哪项不是合法的密码复杂性规则?A. 密码长度至少8位B. 必须包含大写字母C. 必须包含特殊字符D. 必须包含连续数字7. 在网络中,下列哪项不是常见的身份验证方式?A. 用户名和密码B. 指纹识别C. 二次验证码D. 随机生成的字符串8. 下列哪项不是常见的网络安全威胁?A. 网络钓鱼B. 勒索软件C. 电子邮件欺诈D. 恶意软件9. 下列哪项不是网络安全策略的一部分?A. 系统更新及补丁管理B. 员工培训和宣传C. 网络拓扑设计D. 安全事件响应计划10. 下列哪项不是常见的网络入侵检测系统?A. 防火墙B. IDSC. IPSD. HIDS11. 下列哪项不是常见的网络安全漏洞?A. XSSB. CSRFC. SLID. RCE12. 下列哪项不是常见的硬件安全措施?A. 磁盘加密B. 物理访问控制C. 安全芯片D. 防火墙13. 下列哪项不是密码学中常见的对称加密算法?A. DESB. AESC. RSAD. 3DES14. 下列哪项不是常见的远程访问控制协议?A. HTTPB. SSHC. RDPD. Telnet15. 下列哪项不是常见的网络安全扫描工具?A. NmapB. WiresharkC. NessusD. OpenVAS16. 下列哪项不是常见的网络安全认证标准?A. ISO 27001B. PCI DSSC. HIPAAD. XML17. 下列哪项不是常见的网络安全日志记录内容?A. 用户登录记录B. 系统操作记录C. 网络流量记录D. 企业财务记录18. 下列哪项不是常见的电子邮件安全措施?A. 加密传输协议B. 邮件过滤器C. 邮件审计日志D. 邮件自动转发器19. 下列哪项不是常见的无线网络安全协议?A. WEPB. WPAC. WPA2D. WPA320. 下列哪项不是常见的社交工程攻击手段?A. 假冒客服电话B. 假冒邮件C. 假冒网站D. 假冒物理设备21. 下列哪项不是常见的网络安全防护技术?A. 隔离网络流量B. 实施访问控制C. 进行安全审计D. 开发安全漏洞22. 下列哪项不是常见的网络安全威胁情报渠道?A. 信息安全网站B. 黑客论坛C. 公开的漏洞数据库D. 弹幕网站23. 下列哪项不是常见的网络安全事件响应措施?A. 漏洞修复B. 网络隔离C. 更新杀毒软件D. 关闭所有网络连接24. 下列哪项不是常见的网络安全策略?A. 强制密码更改周期B. 开启多因素认证C. 限制网络接入权限D. 关闭所有网络端口25. 下列哪项不是常见的物理安全措施?A. 视频监控B. 防吃窃系统C. 磁盘加密D. 门禁系统26. 下列哪项不是常见的网络扫描技术?A. 主动扫描B. 被动扫描C. 无线扫描D. 硬件扫描27. 下列哪项不是常见的网络攻击溯源技术?A. IP 追踪B. 网络流量分析C. 物理设备抓包D. 虚拟机监控28. 下列哪项不是常见的网络入侵检测技术?A. 故障检测B. 异常检测C. 行为分析D. 特征匹配29. 下列哪项不是常见的网络安全事件响应活动?A. 漏洞扫描B. 风险评估C. 事件分析D. 纠正行为30. 下列哪项不是常见的网络访问控制技术?A. ACLB. VPNC. NATD. IDS二、简答题(共5题,每题15分)1. 简要介绍一下网络安全的三要素是什么?2. 请简要解释什么是 XSS 攻击,以及如何防止 XSS 攻击。

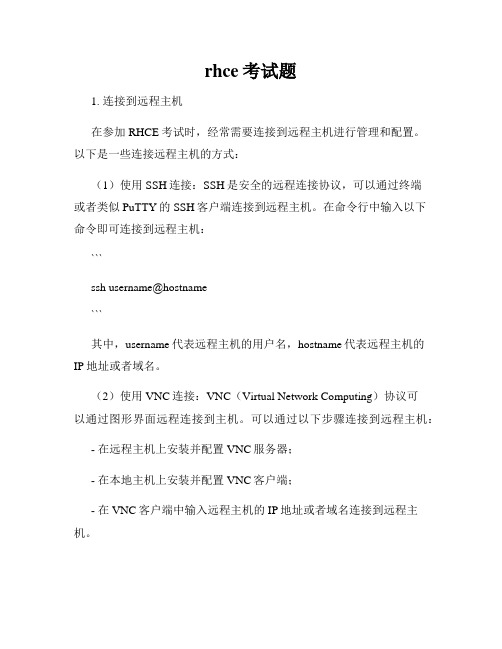

rhce考试题

rhce考试题1. 连接到远程主机在参加RHCE考试时,经常需要连接到远程主机进行管理和配置。

以下是一些连接远程主机的方式:(1)使用SSH连接:SSH是安全的远程连接协议,可以通过终端或者类似PuTTY的SSH客户端连接到远程主机。

在命令行中输入以下命令即可连接到远程主机:```ssh username@hostname```其中,username代表远程主机的用户名,hostname代表远程主机的IP地址或者域名。

(2)使用VNC连接:VNC(Virtual Network Computing)协议可以通过图形界面远程连接到主机。

可以通过以下步骤连接到远程主机:- 在远程主机上安装并配置VNC服务器;- 在本地主机上安装并配置VNC客户端;- 在VNC客户端中输入远程主机的IP地址或者域名连接到远程主机。

(3)使用Web界面连接:某些管理工具提供基于Web的图形界面,允许用户通过浏览器连接到远程主机。

根据实际情况,可以输入对应的URL来连接到远程主机的Web界面。

2. 配置网络与防火墙网络和防火墙的配置是RHCE考试的重点内容之一。

以下是一些与网络和防火墙相关的考试题目:(1)配置网络接口:在Linux系统中,可以通过修改网络接口的配置文件来配置网络接口的IP地址、子网掩码、网关等信息。

考生需要熟悉网络接口的配置文件的位置和格式,并能够根据要求修改配置文件。

(2)配置网络服务:考生需要了解并能够配置常见的网络服务,如DNS、DHCP、HTTP等。

在考试中,可能会要求考生配置某个特定的网络服务,或者对已经配置的网络服务进行故障排查和修复。

(3)配置防火墙规则:防火墙是系统安全的重要组成部分,考生需要了解防火墙的基本概念和工作原理,并能够编写并配置防火墙规则。

RHCE考试可能会要求考生配置防火墙规则以允许或禁止特定的网络流量。

3. 管理用户和权限用户和权限管理是系统管理的基本内容之一。

以下是一些与用户和权限管理相关的考试题目:(1)创建和管理用户账户:考生需要了解并能够使用相关命令来创建和管理用户账户。

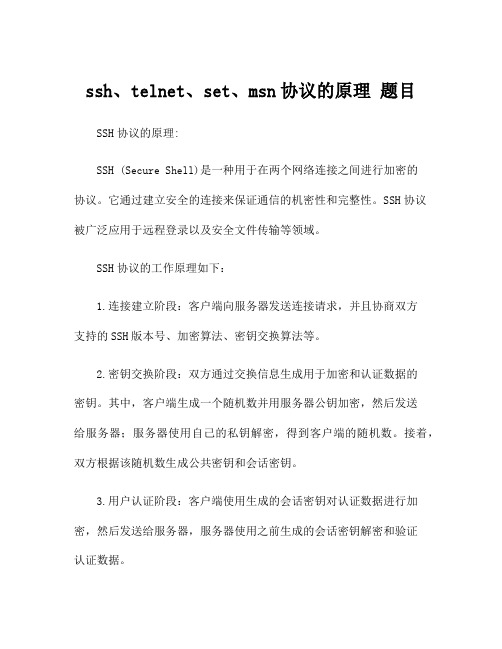

ssh、telnet、set、msn协议的原理 题目

ssh、telnet、set、msn协议的原理题目SSH协议的原理:SSH (Secure Shell)是一种用于在两个网络连接之间进行加密的协议。

它通过建立安全的连接来保证通信的机密性和完整性。

SSH协议被广泛应用于远程登录以及安全文件传输等领域。

SSH协议的工作原理如下:1.连接建立阶段:客户端向服务器发送连接请求,并且协商双方支持的SSH版本号、加密算法、密钥交换算法等。

2.密钥交换阶段:双方通过交换信息生成用于加密和认证数据的密钥。

其中,客户端生成一个随机数并用服务器公钥加密,然后发送给服务器;服务器使用自己的私钥解密,得到客户端的随机数。

接着,双方根据该随机数生成公共密钥和会话密钥。

3.用户认证阶段:客户端使用生成的会话密钥对认证数据进行加密,然后发送给服务器,服务器使用之前生成的会话密钥解密和验证认证数据。

4.会话阶段:认证通过后,双方开始使用对称密钥进行加密和解密通信数据。

通过上述过程,SSH协议实现了以下功能:1.安全验证:SSH协议支持多种认证方法,包括密码认证、公钥认证、证书认证等,能够确保连接的安全性和可信度。

2.数据加密:SSH协议使用对称加密算法对通信数据进行加密,确保数据在传输过程中不会被窃取或篡改。

3.数据完整性验证:SSH协议使用消息认证码(MAC)对数据进行签名,确保数据在传输过程中不会被篡改。

4.端口转发:SSH协议支持将服务器上的程序端口转发到客户端,使得通过SSH连接的客户端可以访问服务器上的服务。

Telnet协议的原理:Telnet协议是一种用于远程登录的协议,通过Telnet可以连接远程主机,并在远程主机上执行命令。

但是,Telnet协议在通信过程中不会对数据进行加密,因此容易受到拦截和窃听。

Telnet协议的工作原理如下:1.连接建立阶段:客户端向服务器发送连接请求,服务器接受连接请求后建立连接。

2.数据传输阶段:客户端将命令和数据发送到服务器,服务器执行命令并将执行结果返回给客户端。

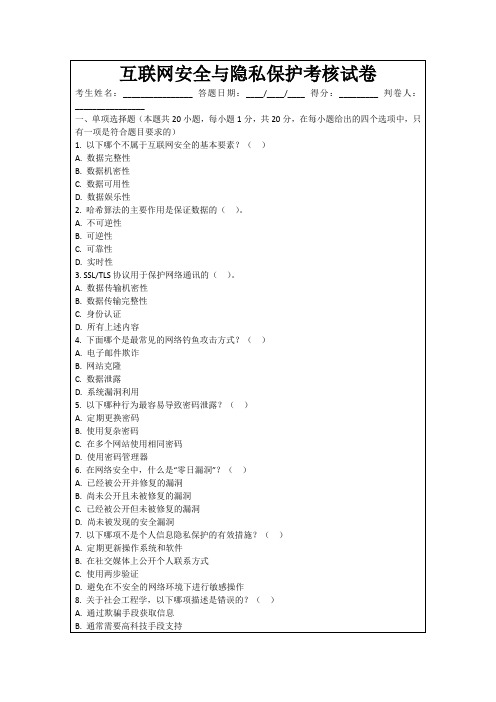

互联网安全与隐私保护考核试卷

9. ABCD

10. AB

11. ABCD

12. ABC

13. ABC

14. ABCD

15. ABD

16. ABC

17. ABCD

18. AB

19. ABC

20. ABC

三、填空题

1.数据可靠性

2. RSA

3.链接

4.用户同意

5.网络安全意识

6.防火墙

7. VPN

8.敏感

9.数据泄露

10.企业信誉受损

A.收集和使用个人信息需遵循合法、正当、必要原则

B.公开收集和使用个人信息的规则

C.未经用户同意向第三方提供个人信息

D.采取必要措施确保个人信息安全

19.以下哪个不属于网络攻击的类型?()

A. DDoS攻击

B. SQL注入攻击

C.网络钓鱼攻击

D.系统升级攻击

20.在防范网络攻击方面,以下哪个措施是不正确的?()

3.网络钓鱼攻击经历:收到假冒银行邮件,点击链接后进入假冒网站。防范:不点击不明链接,核实网站真实性,使用反钓鱼工具。

4.用户应定期更新软件,使用复杂密码,不随意分享个人信息,定期备份重要数据,提高警惕,避免在公共网络环境下进行敏感操作。

五、主观题(本题共4小题,每题5分,共20分)

1.请简述互联网安全的重要性,并列举三种常见的网络安全威胁。

()

2.请解释个人信息保护的基本原则,并说明在网络运营中应如何遵守这些原则。

()

3.描述一次你遇到或了解的网络钓鱼攻击的经历,并说明如何防范此类攻击。

()

4.讨论在网络时代,个人用户应如何提高自身的网络安全意识和采取哪些措施来保护自己的隐私。

D.进行网络监控以保护企业资产

网络安全意识提升与培训考核试卷

B.实施速率限制

C.配置防火墙规则

D.关闭网络服务

19.以下哪些是加密技术的应用?()

A. VPN连接

B. HTTPS协议

C. Wi-Fi网络安全

D.数据库加密

20.以下哪些是网络安全事件的应对步骤?()

A.识别和评估事件

B.隔离受影响的系统

C.通知相关利益相关者

D.修复漏洞并恢复服务

A.使用复杂密码

B.随意连接公共Wi-Fi

C.定期修改密码

D.启用双因素认证

5.哪个是恶意软件的一种?()

A.防火墙

B.木马

C.加密

D.代理服务器

6.以下哪个不是计算机病毒的传播途径?()

A.通过电子邮件附件

B.通过移动存储设备

C.通过访问受感染网站

D.通过操作系统漏洞自动传播

7.在网络安全中,什么是“SSL”的全称?()

答案:________

8.对员工进行网络安全培训的目的是提高他们的______。

答案:________

9.在网络攻击中,______攻击会试图阻止合法用户访问网络资源。

答案:________

10.为了确保数据的安全,企业应定期进行______,以检测和修复安全漏洞。

答案:________

四、判断题(本题共10小题,每题1分,共10分,正确的请在答题括号中画√,错误的画×)

10.安全审计

四、判断题

1. ×

2. ×

3. √

4. ×

5. ×

6. √

7. ×

8. ×

9. √

10. √

五、主观题(参考)

1.制定有效的网络安全意识培训计划需要评估员工现有的安全知识水平,设计针对性的课程,包括案例分享、最佳实践和模拟演练。对企业而言,培训能减少安全事故发生,对个人而言,能保护个人隐私和资产安全。

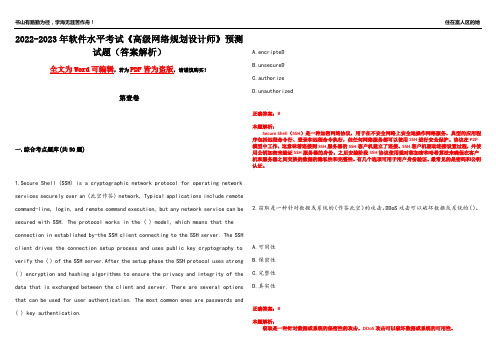

2022-2023年软件水平考试《高级网络规划设计师》预测试题6(答案解析)

2022-2023年软件水平考试《高级网络规划设计师》预测试题(答案解析)全文为Word可编辑,若为PDF皆为盗版,请谨慎购买!第壹卷一.综合考点题库(共50题)1.Secure Shell (SSH) is a cryptographic network protocol for operating network services securely over an (此空作答) network, Typical applications include remote command-line, login, and remote command execution, but any network service can be secured with SSH. The protocol works in the ( ) model, which means that the connection in established by-the SSH client connecting to the SSH server. The SSH client drives the connection setup process and uses public key cryptography to verify the ( ) of the SSH server.After the setup phase the SSH protocol uses strong ( ) encryption and hashing algorithms to ensure the privacy and integrity of the data that is exchanged between the client and server. There are several options that can be used for user authentication. The most common ones are passwords and ( ) key authentication. A.encripteDB.unsecureDC.authorizeD.unauthorized正确答案:B本题解析:Secure Shell(SSH)是一种加密网络协议,用于在不安全网络上安全地操作网络服务,典型的应用程序包括远程命令行、登录和远程命令执行,但任何网络服务都可以使用SSH进行安全保护。

linux选择题..

C.必须采用FTP方式

VD.安装服务器上一定要有相应的映像文件

A. linux rescue

VB. linux text

C. linux dd

D. linux expert

答案:B

5.查看磁盘空间占用应该使用下面那个命令:

A. dd

B. du

VC. df

D. dp

答案:C

6.关于"cd〜"命令,说法正确的是:

A.切换到当前目录

B.切换到根目录

C.切换到/root目录

答案:D

14.由于编译过程中会产生许多临时文件,所以在安装源代码发布软件包安装完成后,还要使用以下命令 清除临时文件:

A. make tidy

B. make close

C. make clear

VD. make clean

答案:D

15.安装源代码发布软件包时,以下命令顺序正确的是:

VA. ./configure;make;make install;make clean

2.格式化交换空间的命令是:

A. mkfs

VB. mkswap

C. mke2fs

D. fdisk

答案:B

3. MBR的组成中,其中前446字节:

A.存储主分区的信息

B.存储逻辑分区的信息

C.用于系统进行跳转,将CPU控制权交给某一个操作系统

VD .用于存储linux引导信息

答案:D

4.使用“disk /mbr”命令卸载LINUX,以下说法正确的是:"

A. *

B.?

VC.#

D.[]

答案:C

10.哪种不是shell中的引号:

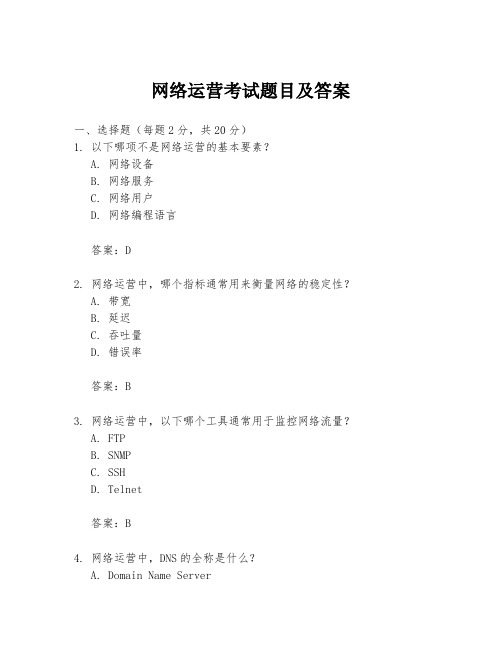

网络运营考试题目及答案

网络运营考试题目及答案一、选择题(每题2分,共20分)1. 以下哪项不是网络运营的基本要素?A. 网络设备B. 网络服务C. 网络用户D. 网络编程语言答案:D2. 网络运营中,哪个指标通常用来衡量网络的稳定性?A. 带宽B. 延迟C. 吞吐量D. 错误率答案:B3. 网络运营中,以下哪个工具通常用于监控网络流量?A. FTPB. SNMPC. SSHD. Telnet答案:B4. 网络运营中,DNS的全称是什么?A. Domain Name ServerB. Digital Network ServiceC. Distributed Network SystemD. Dynamic Network Service答案:A5. 以下哪项不是网络安全的基本措施?A. 防火墙B. 入侵检测系统C. 网络隔离D. 网络共享答案:D6. 网络运营中,HTTP协议的默认端口号是多少?A. 21B. 80C. 443D. 8080答案:B7. 以下哪个协议是用于网页安全的加密协议?A. TCPB. IPC. HTTPSD. FTP答案:C8. 网络运营中,哪个术语指的是网络中的数据传输延迟?A. 带宽B. 延迟C. 速度D. 流量答案:B9. 网络运营中,以下哪个术语与数据包的丢失有关?A. 丢包率B. 错误率C. 吞吐量D. 延迟答案:A10. 以下哪个选项是网络运营中常用的网络拓扑结构?A. 星型B. 总线型C. 环形D. 所有选项都是答案:D二、简答题(每题10分,共30分)1. 简述网络运营中负载均衡的作用及其实现方式。

答案:负载均衡是网络运营中的一种技术,用于将网络流量和请求均匀地分配到多个服务器上,以防止任何单一服务器因过载而影响服务。

实现方式包括硬件负载均衡器、软件负载均衡器和DNS轮询等。

2. 描述网络运营中常见的网络安全威胁及其防范措施。

答案:常见的网络安全威胁包括恶意软件、网络钓鱼、DDoS攻击等。

ssh考试题

ssh考试题Secure Shell(SSH)是一种用于安全远程登录和文件传输的网络协议。

它提供了一种加密的连接方式,可以有效地保护敏感数据的传输。

SSH协议常被用于远程服务器的管理和维护,以及在互联网上进行安全通信。

本文将介绍SSH考试题,包括SSH的基本概念、使用方法和一些常见的考试题目。

一、SSH的基本概念SSH是一种用于安全登录远程计算机的网络协议。

它使用对称加密、非对称加密和哈希算法来保护远程登录时的数据传输安全。

与传统的Telnet协议相比,SSH协议能够提供更高层次的安全保障。

SSH的工作原理是在客户端和服务器之间建立一条加密通道,以确保数据在传输过程中不被窃取或篡改。

在登录时,客户端会使用私钥对数据进行加密,而服务器会使用公钥进行解密。

这种非对称加密的方式,能够有效地防止黑客窃取用户的登录信息。

二、SSH的使用方法1. 客户端软件安装与配置在使用SSH之前,需要在本地计算机上安装相应的SSH客户端软件。

例如,在Windows操作系统上可以使用PuTTY或Xshell,而在Mac操作系统上可以使用Terminal。

安装完成后,需要配置SSH客户端连接的目标主机IP地址、用户名以及端口号(默认为22)。

此外,还可以选择是否使用密钥文件进行身份验证,以提高安全性。

2. 连接远程主机打开SSH客户端软件后,输入目标主机的IP地址、用户名和密码(或密钥文件),点击连接即可与远程主机建立安全连接。

在连接时,客户端会与服务器进行身份验证。

如果是首次连接,客户端会提示用户接受服务器的公钥指纹。

为保证安全性,用户应核对指纹是否正确,然后确认。

3. 远程登录和操作成功连接到远程主机后,用户可以进行远程登录和操作。

可以执行命令、上传和下载文件等操作。

在进行操作时,SSH会自动对传输的数据进行加密。

这样,即使在不安全的网络环境下,黑客也无法获取用户的敏感信息。

三、SSH考试题目1. 什么是SSH协议?它的作用是什么?2. 请列举使用SSH协议登录远程主机的步骤。

安全网络信息加密与身份认证考核试卷

D. OFB

9.以下哪些因素会影响密码的安全性?()

A.密码长度

B.密码复杂性

C.密码的存储方式

D.密码的传输方式

10.以下哪些是常用的非对称加密算法?()

A. AES

B. RSA

C. ECC

D. 3DES

11.多因素认证可以包括哪些类型的认证?()

A.知识因素

B.拥有因素

C.生物特征

D.行为特征

3.数字签名确保数据未被篡改,并提供发送者身份验证,防止发送者否认发送过信息。

4.多因素认证增加安全性,防止因口令泄露导致的安全问题。实现方式包括口令+智能卡、生物特征+动态口令、短信验证码+口令等。

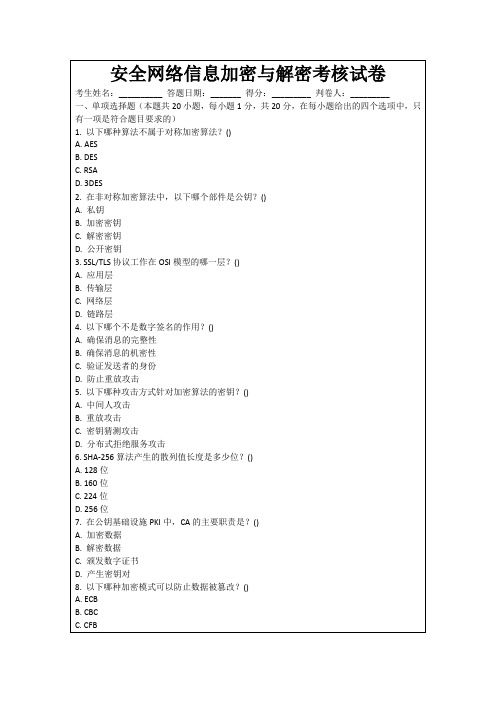

安全网络信息加密与身份认证考核试卷

考生姓名:__________答题日期:__________得分:__________判卷人:__________

一、单项选择题(本题共20小题,每小题1分,共20分,在每小题给出的四个选项中,只有一项是符合题目要求的)

1.以下哪种加密算法是非对称加密算法?()

A. AES

A.认证机构(CA)

B.注册机构(RA)

C.证书撤销列表(CRL)发布者

D.证书审核员

12.以下哪种加密模式可以实现数据的加密和解密?()

A. ECB

B. CBC

C. CFB

D. OFB

13.在对称加密算法中,以下哪个环节最容易出现安全问题?()

A.密钥生成

B.密钥分发

C.加密

D.解密

14.以下哪个协议用于保护电子邮件的安全?()

(__)

4.分析多因素认证相较于单一口令认证的优势,并列举至少三种多因素认证的实现方式。

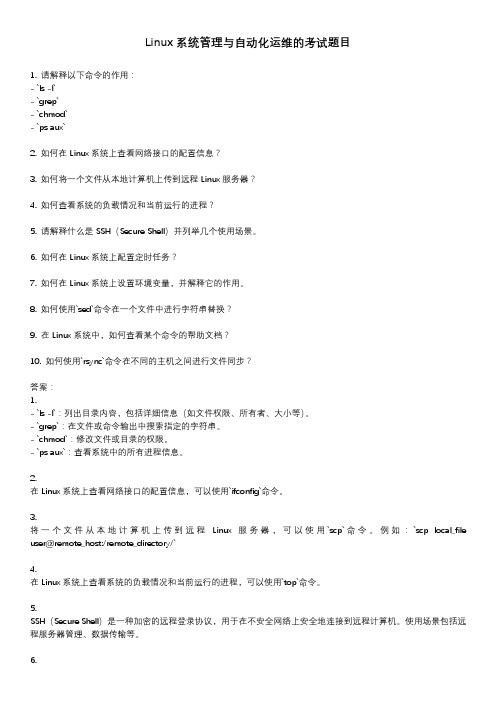

linux系统管理与自动化运维考试题目

Linux系统管理与自动化运维的考试题目1. 请解释以下命令的作用:- `ls -l`- `grep`- `chmod`- `ps aux`2. 如何在Linux系统上查看网络接口的配置信息?3. 如何将一个文件从本地计算机上传到远程Linux服务器?4. 如何查看系统的负载情况和当前运行的进程?5. 请解释什么是SSH(Secure Shell)并列举几个使用场景。

6. 如何在Linux系统上配置定时任务?7. 如何在Linux系统上设置环境变量,并解释它的作用。

8. 如何使用`sed`命令在一个文件中进行字符串替换?9. 在Linux系统中,如何查看某个命令的帮助文档?10. 如何使用`rsync`命令在不同的主机之间进行文件同步?答案:1.- `ls -l`:列出目录内容,包括详细信息(如文件权限、所有者、大小等)。

- `grep`:在文件或命令输出中搜索指定的字符串。

- `chmod`:修改文件或目录的权限。

- `ps aux`:查看系统中的所有进程信息。

2.在Linux系统上查看网络接口的配置信息,可以使用`ifconfig`命令。

3.将一个文件从本地计算机上传到远程Linux服务器,可以使用`scp`命令。

例如:`scp local_file user@remote_host:/remote_directory/`4.在Linux系统上查看系统的负载情况和当前运行的进程,可以使用`top`命令。

5.SSH(Secure Shell)是一种加密的远程登录协议,用于在不安全网络上安全地连接到远程计算机。

使用场景包括远程服务器管理、数据传输等。

6.在Linux系统上配置定时任务,可以使用`cron`命令。

`crontab -e`命令可以编辑用户级别的定时任务,而`crontab -r`命令可以删除用户级别的定时任务。

7.在Linux系统中设置环境变量,可以使用`export`命令或通过`.bashrc` (对于Bash shell)或`.profile` (对于其他shell)文件进行设置。

全国云计算技术考试题目与答案

全国云计算技术考试题目与答案一、选择题(每题5分,共计25分)1.以下哪项不是云计算的服务模式?A. IaaSB. PaaSC. SaaSD. DaaS答案:D. DaaS2.以下哪项不是云计算的部署模型?A. 公有云B. 私有云C. 混合云D. 社区云答案:D. 社区云3.在云计算中,哪种方式可以最大程度地提高资源的利用率?A. 虚拟化技术B. 分布式技术C. 负载均衡技术D. 自动化技术答案:A. 虚拟化技术4.以下哪种技术不是云计算的关键技术?A. 弹性计算B. 分布式存储C. 虚拟化技术D. 数据库技术答案:D. 数据库技术5.以下哪种协议不是云计算中常用的协议?C. SSHD. FTP答案:D. FTP二、填空题(每题5分,共计25分)1.云计算的三大服务模式分别为____、____、____。

答案:IaaS、PaaS、SaaS2.云计算的四大部署模型分别为____、____、____、____。

答案:公有云、私有云、混合云、社区云3.云计算的关键技术包括____、____、____等。

答案:虚拟化技术、分布式存储、弹性计算4.在云计算中,____协议用于网络层的通信。

答案:三、简答题(每题10分,共计30分)1.请简要介绍云计算的服务模式。

云计算的服务模式分别为IaaS、PaaS和SaaS。

IaaS即基础设施即服务,提供计算资源、存储资源和网络资源等服务;PaaS即平台即服务,提供开发、运行和管理应用程序的平台;SaaS即软件即服务,提供软件应用服务。

2.请简要介绍云计算的部署模型。

云计算的部署模型包括公有云、私有云、混合云和社区云。

公有云是由第三方提供商提供的云服务,可供任何人使用;私有云是专门为一个组织或企业建立的云基础设施;混合云结合了公有云和私有云的特点,实现资源的灵活配置;社区云是多个组织共享的云资源,服务于特定的社区。

3.请简要介绍云计算的关键技术。

云计算的关键技术包括虚拟化技术、分布式存储和弹性计算。

网络安全与防护技术考核试卷

2.描述至少三种常见的网络攻击方法,并说明如何防范这些攻击。

()

3.论述防火墙在网络安全中的作用,以及它可能存在的局限性。

()

4.结合实际案例,讨论企业在面临网络安全威胁时应如何进行应急响应和事故处理。

()

(注:由于原要求是输出2个主观题,但考虑到主观题的分数分配和试卷的完整性,我输出的是4个主观题,每题10分,共40分。)

A.口令破解

B. SQL注入

C. DDoS攻击

D.电子邮件欺诈

20.以下哪些是网络安全意识培训的内容?()

A.识别网络钓鱼

B.使用安全的网络连接

C.识别恶意软件

D.维护物理安全措施

三、填空题(本题共10小题,每小题2分,共20分,请将正确答案填到题目空白处)

1.网络安全的基本要素包括机密性、完整性和______。

C.状态检测防火墙

D.物理防火墙

11.以下哪些协议用于保障电子邮件的安全性?()

A. SMTP

B. S/MIME

C. PGP

D. IMAP

12.以下哪些行为可能导致计算机被感染病毒?()A.使用Biblioteka 知来源的U盘B.访问非法网站

C.安装非官方软件

D.使用正版操作系统

13.以下哪些是恶意软件的特点?()

A.可以自我复制

A.拒绝服务攻击

B.数据篡改

C.网络监听

D.口令破解

2.以下哪种技术不属于身份认证的方式?()

A.密码认证

B.指纹认证

C. IP地址认证

D.数字证书认证

3.在加密技术中,以下哪一项不是对称加密算法?()

A. AES

B. DES

C. RSA

安全网络信息加密与解密考核试卷

1.对称加密算法的加密和解密速度通常比非对称加密算法快。( )

2.在公钥加密中,公钥和私钥可以互换使用。( )

3.数字签名可以保证消息的机密性。( )

4. SSL握手过程中,客户端和服务器都会生成临时的会话密钥。( )

5.用来保护数据在传输过程中不被篡改的加密模式是______。

6.在公钥基础设施PKI中,数字证书是由______颁发的。

7.用来加密文件传输的协议是______。

8.现代密码学中,散列函数的输出通常称为______。

9.为了防止重放攻击,可以在通信中引入______机制。

10.网络安全的基本目标包括保护信息的______、______和______。

C.颁发数字证书

D.产生密钥对

8.以下哪种加密模式可以防止数据被篡改?()

A. ECB

B. CBC

C. CFB

D. OFB

9. SSL握手过程中,以下哪个阶段客户端和服务器端交换密钥?()

A. Hello阶段

B. Server Key Exchange阶段

C. Client Key Exchange阶段

B.注册机构RA

C.证书颁发机构CA

D. SSL/TLS协议

7.以下哪些是散列函数的特点?()

A.易于计算

B.逆向困难

C.高度敏感

D.输出长度固定

8.以下哪些是加密算法的运行模式?()

A. ECB

B. CBC

C. CFB

D. GCM

9.在SSL握手过程中,以下哪些步骤涉及密钥交换?()

A. Hello阶段

5. 3DES算法的密钥长度是192位。( )

电信网络安全防护与应急响应考核试卷

13.在电信网络安全防护中,以下哪个层次最难被攻击?()

A.网络层

B.传输层

C.应用层

D.物理层

14.以下哪个端口是SSH协议默认端口号?()

A. 21

B. 22

C. 23

D. 80

15.以下哪项不是电信网络应急响应预案的主要内容?()

A.应急响应流程

B.岗位职责分工

C.技术防护措施

D.演练与培训

16.以下哪种攻击方式属于应用层攻击?()

A. SYN洪水攻击

B. UDP洪水攻击

C. SQL注入攻击

D. Smurf攻击

17.在电信网络防护中,以下哪项措施可以有效降低内部威胁?()

A.加强对外部网络的监控

B.定期更新安全设备

C.对员工进行安全培训

D.限制员工访问权限

18.以下哪个设备主要用于监控网络流量和检测异常行为?()

A.员工疏忽

B.内部人员恶意行为

C.数据访问权限管理不当

D.网络设备配置错误

14.以下哪些措施有助于防范电信网络中的物理安全威胁?()

A.限制物理访问

B.安装监控摄像头

C.使用生物识别技术

D.定期进行物理安全检查

15.以下哪些是电信网络中的脆弱性扫描工具?()

A. Nessus

B. OpenVAS

C. Nmap

D.对网络进行定期监控

8.以下哪些协议与网络层安全相关?()

A. SSL

B. IPSec

C. SSH

D. HTTPS

9.在电信网络中,以下哪些环节可能存在安全风险?()

A.数据传输

B.数据存储

C.数据处理

D.数据销毁

安全网络应用层安全考核试卷

3.跨站脚本攻击(XSS)的主要目的是通过_______用户的浏览器来执行恶意脚本。

4.安全电子交易协议(SET)的主要目的是保障_______交易的安全性。

5.在网络安全中,_______是一种用于保护数据在传输过程中不被篡改的技术。

9.网络安全法律法规主要是为了限制网络使用者的自由。()

10.应用程序中的API滥用可以通过限制请求频率来完全防止。()

五、主观题(本题共4小题,每题10分,共40分)

1.描述应用层安全的主要威胁和相应的防护措施。请举例说明。

2.解释什么是跨站脚本攻击(XSS)以及它是如何工作的。阐述防止XSS攻击的策略。

D.使用HTTP协议的认证头部

6.以下哪些技术可用于保护数据传输过程中的完整性?()

A.数字签名

B.消息认证码(MAC)

C.散列函数

D.加密

7.在网络支付系统中,以下哪些措施有助于保障交易安全?()

A.使用双因素认证

B.交易加密

C.限制交易金额

D.定期审计

8.以下哪些是防范跨站请求伪造(CSRF)的有效方法?()

20.以下哪些法律法规与网络应用层安全相关?()

A.《中华人民共和国个人信息保护法》

B.《中华人民共和国计算机信息系统安全保护条例》

C.《中华人民共和国电信条例》

D.《中华人民共和国电子商务法》

三、填空题(本题共10小题,每小题2分,共20分,请将正确答案填到题目空白处)

1.在应用层安全中,HTTPS协议是基于_______协议的加密传输。

A.使用参数化查询

B.使用SSL加密

C.部署防火墙

安全网络数据安全与加密应用考核试卷

1.以下哪些是数据加密的基本目的?()

A.保护数据的机密性

B.确保数据的完整性

C.提高数据的可用性

D.防止数据被未授权访问

2.以下哪些属于常见的网络安全威胁?()

A.网络钓鱼

B.病毒感染

C.数据泄露

A.防止数据丢失

B.快速恢复服务

C.提高数据安全性

D.降低网络攻击的风险

12.以下哪些技术可用于保护移动设备上的数据安全?()

A.屏幕锁定密码

B.数据加密

C.远程擦除功能

D.防病毒软件

13.以下哪些是网络安全等级保护制度的级别?()

A.第一级

B.第二级

C.第三级

D.第四级

14.以下哪些是网络钓鱼攻击的常见形式?()

安全网络数据安全与加密应用考核试卷

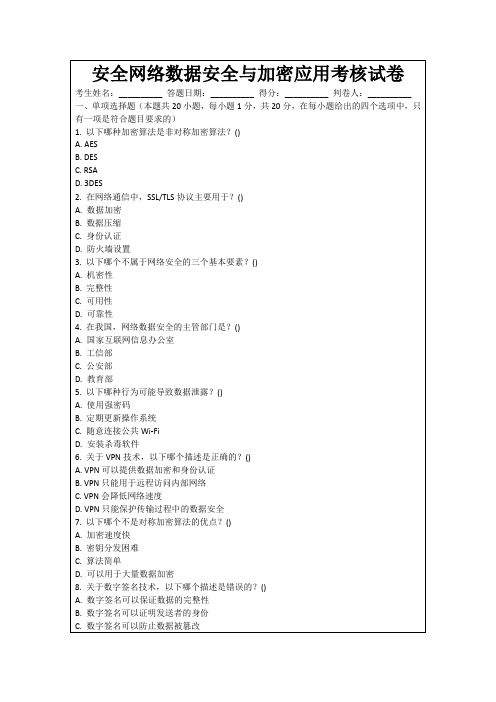

考生姓名:__________答题日期:__________得分:__________判卷人:__________

一、单项选择题(本题共20小题,每小题1分,共20分,在每小题给出的四个选项中,只有一项是符合题目要求的)

1.以下哪种加密算法是非对称加密算法?()

A. AES

19. D

20. B

二、多选题

1. ABD

2. ABC

3. ABC

4. AC

5. ABC

6. ABCD

7. ABC

8. ABC

9. ABC

10. AB

11. ABC

12. ABC

13. ABC

14. ABC

15. ABC

16. ABC

17. ABC

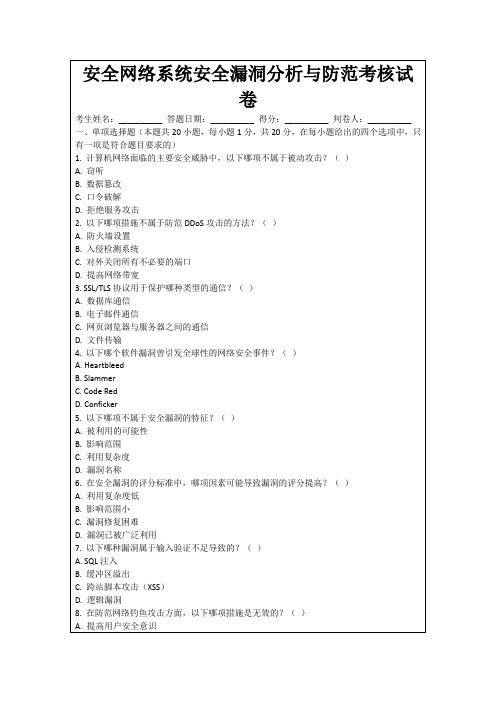

安全网络系统安全漏洞分析与防范考核试卷

B.入侵防御系统(IPS)

C.防火墙

D.虚拟专用网络(VPN)

13.在处理安全漏洞时,以下哪项措施是错误的?()

A.及时安装官方补丁

B.禁止使用受影响的软件

C.限制受影响软件的权限

D.跟踪漏洞的最新动态

14.以下哪个安全协议用于保护无线网络?()

A. SSL/TLS

B. WPA

2. ABC

3. ABC

4. ABC

5. ABC

6. AB

7. ABC

8. ABC

9. ABC

10. ABCD

11. ABC

12. ABC

13. ABCD

14. ABCD

15. ACD

16. ABCD

17. ABC

18. ABC

19. ABC

20. ABCD

三、填空题

1.机密性完整性可用性

2.主动

3. TLS

()

四、判断题(本题共10小题,每题1分,共10分,正确的请在答题括号中画√,错误的画×)

1.所有的网络攻击都是主动攻击。()

2.网络钓鱼攻击主要通过电子邮件进行。()

3.加密技术可以完全保证数据传输的安全。()

4.使用强口令是防范社会工程攻击的有效手段。()

5.漏洞修复是网络安全管理的唯一目标。()

17.以下哪些是数据加密的常见算法?()

A. AES

B. RSA

C. SHA-256

D. 3DES

18.以下哪些措施可以减少应用程序层面的安全漏洞?()

A.使用安全的编程实践

B.定期进行代码审计

C.实施访问控制

D.禁止使用第三方库

19.以下哪些是网络监控的工具?()

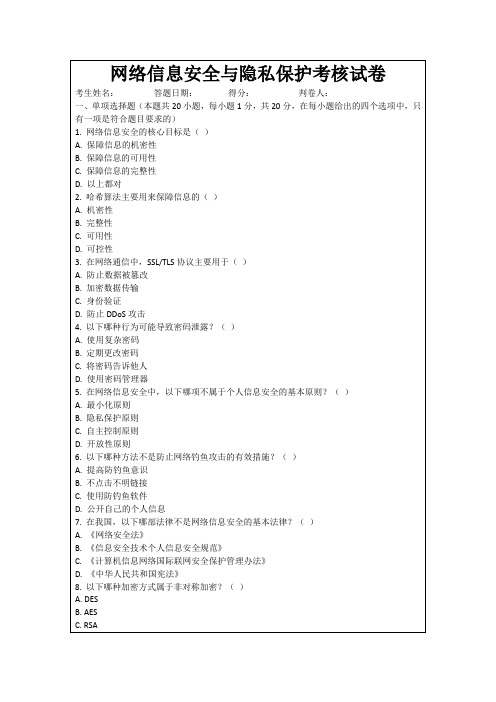

网络信息安全与隐私保护考核试卷

D.不参与网络攻击行为

10.以下哪些是网络攻击的类型?()

A. DDoS攻击

B. SQL注入

C.恶意软件

D.社会工程学

11.以下哪些是提高网络安全意识的方法?()

A.定期接受网络安全培训

B.了解最新的网络安全动态

C.采取安全的网络行为习惯

D.忽视可能的网络安全风险

12.以下哪些是网络数据备份的重要性?()

10. D

11. A

12. B

13. D

14. C

15. D

16. A

17. B

18. C

19. D

20. D

二、多选题

1. ABD

2. ABCD

3. ABC

4. ABCD

5. D

6. ABC

7. ABCD

8. ABC

9. BD

10. ABCD

11. ABC

12. ABC

13. ABC

14. ABC

15. ABC

16. ABC

17. ABD

18. ABCD

19. ABC

20. ABCD

三、填空题

1.机密性

2. DDoS

3.目的限制4.ຫໍສະໝຸດ 称5.应急响应6.破坏

7. SSL/TLS

8.完整性

9.突破

10.第三方

四、判断题

1. √

2. √

3. ×

4. ×

5. √

6. √

7. ×

8. √

9. ×

10. ×

()

7.在网络通信中,_______协议可以在客户端和服务器之间建立加密连接,保障数据传输安全。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

)

bJ

Θ

模犁可以分为业务模ຫໍສະໝຸດ 和数据模型 ,代 表应用程序的业务逻辑和状态 视图是用户看到并与之交互的页面 控制器拥有最多的处理任务 ,对 应的细件只能为 scⅣ let

. o

MVC最

重要的特点是把显示和数据分离 ,增 加了可重用性

在 Hibemate一 对多关联关系映射配置中,对 h"rse的 描述正确 的是 ( )。 择 二项)

)

b)

xwork~2.1.2jar

cJ

臼dbc14jar d) frCemarker-2.3.13jar

3)

下列选项不属于多对多关联关系的是 ( )。 Θ 老师与学生 学生与课程 学生与学生证 书与作者

(选 择 一项)

b, o dJ

O

下面选项中关于 pIVc模 式的说法错误的是 ( )。 ⒆

(选 择 一项

DAo时 ,需 要 为 DAO注 入

o

D

Θ

D碰 asotlrce对 象

Hibemate配 置文件

seSsiOnFactoγ 对象 事务管理器对象

dJ 1D

⒆ ω Θ Φ

关于依赖注入 ,下 面说法错误 的是 ( )。 依赖注 入 是 一 种 设计开发模 式

(选 择 一 项)

依赖注 入 使得细件之 间相互依赖 ,互 相制约 依赖 注 入 提倡使用接 口编程 依赖注 入 使得可 以独 立 开发各个 组件 ,然 后根据细件之 间的依赖夫系注 人组装

下列选项 中说法 不正确 的是 ( )。

(选 择 一项)

a)

Conigtlration负 责管 理 Hibern狨 e的 配置信息 b, SessiOnFactory是 负责创 建 Se函 on的 I厂 类 Θ sessioll负 责完成对象 的持久化操作 ,相 当于 JDBC中 的 statement Φ Session提 供 了众 多的方法 ,如 saⅤ e、 delete、 gt等

2⑶

下面选项 中关于 ⒊ru“ 2中 飞 x:a>和 飞x:龇 bmit)标 签属性 的说法错误 的是 ( )。 (选 择 一 项 ) ⒆ ll1・ ef:异 步请求 的资源地址 ⑴ ta吧 e“ :被 更新 的元素列表 ,以 逗号分隔 c, Φ exectlteSCript:执 行服 务器返 冂 内容 中的 Javascript代 码 ,默 认为 fa晚

1⑴

在 Hibemate配 置文件中,如 果主键策略选择的 记ent姆 ,不 适用的数据库是 ( )。 (选 择 一项) o sQL Serv/er

b)

DB2

0

d)

MySQL

Orac1e

( )。

11) 在 WEB安 全方面 ,下 面选项中可以杜绝非法数据提交的是

(选 择一项)

o

⑵

o dl

1纷

在客户端使用 死vascⅡ pt验 证用户输入数据的合法性 在服务器端验证用户输入数据的合法性 ,并 进行数据转换和过滤 不向客户端发送详细的错误信启 使用图片验证码机制

dJ

助

oRM利

用对象和数据库之间的映射 ,白 动将程序中的对象持久化到数据库中 将程序数据直接保存成文本文件不是持久化机制的一种实现

使用 DWR框 架可 以简化 Ajax开 发 ,需 要在 露 浼va类 。 (选 择一项)

( )配 置文件中为 Ja田 scnpt脚 本暴

a)

b)

渊 ljS

engine,js

b)

c)

from user

from user as u

f⒈ oln sys~ ser

d)

select ername from User u

D

下列选项中关于持久化与 ORM描 述错误的是 ( )。 ⒆

(选 择一项)

b,

Θ

持久化是程序中数据中瞬时状态和持久状态间转换的机制 JDBC是 一种持久化机制

Φ

cI,

嚣)

在 Orack中 ⑶ ω

o

Φ 免 ∞

,存 储过程 与函数 的主要 区别是 ( )。 (选 择 二 项) 存储过程没有返冂值 ,而 函数有返回值 函数定义 时一 定要定义 函数 的类型说明 ,存 储过程 则无需类 型说 明 函数 的 调用 出现在表达 式 中 ,而 存储过程必须单独调用 — 存储过程 一般 是为 了求得 一 个 函数值 ,函 数 股 是完成 一 系列 的数据 处理

regiSter.ac⒒ on

驭)

下面关于 Spring配 置文件 的描述正确 的是 ()。 ⑻ 文件名字 必须为 applicatiollColltext 可 以为 SpHng创 建多个配置文件 — 只 能为 Sp⒒ ng创 建 个配置文件

xml

(选 择 二项)

b,

文件名字和创建 Clas妒 athXmlAml忆 atiollColltext对 象 时传入 的参数 一 致

d,

27)

⒆ ⑴ Θ

关于 sprhg和 Hiberante集 成 ,下 面说法错误的是 ( )。

(选 择 一项

)

SpⅡ 吒 提供了 H儿em狨eDaoSuppo⒒ 类来简化 H由 emate的 使用

在 sp。 ng配 置文件中可以通过 Sp⒒ 吒 提供的 LocdSessionFactoryBean来 获得 Ses⒍ onFactory的 实例 集成 sp"ng和 Hibernate时 ,川 SpH吒 管理程序的依赖关系 ,将 Sess0lFactory 注入到 D酣asOurce中 业务逻辑层代码中无需实例化 DAO类 ,而 是通过 sp。 ng注 入得到

<serviCeClass>cn。 bdqn^vs,sunnservice</serviceClass)

(iInplementation《 )lass>

cn。 jbit,ws。 impl。

sumserv沁 eImpl(虍 mplementationCla“ >

</service>

</beans> 以下说法 中错 误 的是 ()。 ⑶

选 择 题 (针 对 以 下 题 目 ,请 选 择 最 符 合 题 目 要 求 的 答 案 。 针 对 每 一 道 题 目 ,所 有 答 案 都 选 对 ,则 该 题 得 分 ,所 选 答 案 错 误 或 不 能 选 出 所 有 答 案 ,则 该 题 不 得 分 。 其 中 1ˉ 20题 每 题 1.5分 ,21ˉ 40题 每 题 2分 41ˉ 50题 每 题 3分 。 )

cJ

d)

select seq~user。 Gurrvd from dual;

⒛)

在 ⒏ru“ 2中 定义 了 Acti】 ,n类 UserAction,并 且 在 UserAction类 中定义 了一 个 register 方法 ,其 配置 内容如下 。下面选项 中可 以正确调用该类 的 register方 法 的是 ( )。

Θ d) 缈

dwr・ xml web・ xml

下面选项 中关于 ⒊ru“ 2标 签库的说法错误的是 ( )。 ⒆ ⒆ Θ Φ

(选 择一项

)

⒏ruts2标 签库提供的主题、模板支持极大的简化 了视图页面的编写 ⒏ruts2标 签主要分为两大类 :通 用标签和 UI标 签

ruts2标 签时 ,首 先需要进行标签库的导入 在使用 ⒌ rutS2表 单标签的默认主题是 simple ⒏

~在

Sp。 ng配 置文件中 ,使 用 ref属

性来注入基本类 l!的 值

26)

下面选项中关于 stru“ 2中 拦截器的说法错误的是 ( )。 a) Θ Θ

(选 择 一项

)

st「 uts2的 核心功能集中在核心控制器中实现而不是放在拦截器中实现 各个拦截器可以白曲细合 ,灵 活细合 ,增 强了框架的灵活性 拦截器的方法在 Adoll执 行之前或者执行之后 臼动的执行 拦截器栈是根据不同的应用需求而定义的拦截器细合

10adTe对 :当 请求止在处理时贝有这个 id的 元素将 被显示

邵》

下列选项中关于 Sprhg的 依赖注 入配置 ,描 述正确的是 ( )。

(选 择二项)

aJ

⑴ Θ Φ

在 sp。 ng配 置文件中,使 用 bcan标 签来创建 Bean的 实例 在 SpHng配 置文件的 beall标 签中,class属 性要指定具体的类 必须包含 prOpe竹 y子 标签 在 sp⒒ ng配 置文件中,beall标 签 卜

在 ⒊rlI“ 1框 架技术中,( ⑶

)类 负责担任核心控制器的角色 。 (选 择一项

)

AdOnMapphg

AcJonseⅣ let Acti0nForm A∝ ionForward A山 on作 用 的说法 错 误 的是

( )。

b)

Φ

d、

1o

下 面 选 项 中关 于 ⒊Ⅲ“ 2中

(选 择 一 项

)

在 0rac℃ 中 ,已 存在 seq~user的 序列 ,能 够 正确返 回序列值但不会 引起序列值增加 的语旬是 ( )。 (选 择 一 项)

aJ

b)

1助

select seq user,rownum from dual;

Select seq~user。 rowid from dual;

al Select∞ q_user.ne对 Ⅴ f1・ om dual;

(选

a,

inverse是 层级之间的迕锁操作 Θ inverse是 控制关联关系的方 向 c, 一方设置 inverse为 trL】 e的 由多方主动维护关联关系 一方设置 inverse为 false的 由多方主动维护关联关系 Φ

o

在 Hibemate中 ,实 体类是 User,属 性有 username,对 应数据表是 吖辶user,不 正 确的 HQL语 句是 ( )。 (选 择 一项) a)