基于BP神经网络和特征选择的入侵检测模型

基于机器学习的网络入侵检测模型设计

基于机器学习的网络入侵检测模型设计网络入侵是指未经授权侵入其他计算机系统或网络的行为,它给互联网和网络安全带来了巨大的威胁。

为了保护网络免受入侵,人们采用了各种安全措施,其中一项重要的措施是网络入侵检测系统(Intrusion Detection System,简称IDS)。

而在现如今大数据时代,基于机器学习的网络入侵检测模型能够更好地识别和阻止网络入侵行为。

在网络入侵检测领域,机器学习模型通过学习大量的网络流量数据和入侵行为特征,能够自动识别潜在的入侵行为。

以下是一个基于机器学习的网络入侵检测模型的设计过程。

首先,我们需要收集大量的网络流量数据以及相应的标签。

这些标签用于指示网络流量是否为正常流量或是恶意的入侵流量。

可以通过网络监听设备、网络流量捕获工具等方式来获取大量流量数据。

其次,我们需要对收集到的数据进行预处理。

预处理的目的是将原始数据转化为机器学习算法所需要的特征向量。

预处理的步骤包括数据清洗、特征提取和特征选择。

数据清洗主要是对原始数据进行去噪、去冗余和去重等操作,以提高数据的质量。

特征提取是从原始数据中提取与入侵检测相关的特征信息,例如流量的源IP地址、目的IP地址、协议类型等。

特征选择是从提取到的特征中选择最具有代表性和区分性的特征,以减少数据的维度和冗余。

接下来,我们需要选择合适的机器学习算法。

常用的机器学习算法包括支持向量机(Support Vector Machine,SVM)、决策树(Decision Tree)、朴素贝叶斯(Naive Bayes)和深度学习模型如卷积神经网络(Convolutional Neural Network,CNN)等。

选择合适的算法需要综合考虑数据的特征、分类准确率和算法的计算效率等因素。

然后,我们需要将数据划分为训练集和测试集。

训练集用于训练机器学习模型,而测试集用于评估模型的性能。

通常采用交叉验证的方式,将数据集划分为多个子集,训练集和测试集的划分比例可以根据具体情况进行调整。

入侵智能检测实验报告(3篇)

第1篇一、实验背景随着信息技术的飞速发展,网络安全问题日益凸显。

入侵检测技术作为网络安全的重要手段,能够实时监控网络系统的运行状态,及时发现并阻止非法入侵行为,保障网络系统的安全稳定运行。

本实验旨在通过构建一个入侵智能检测系统,验证其有效性,并分析其性能。

二、实验目的1. 理解入侵检测技术的基本原理和实现方法。

2. 掌握入侵检测系统的构建过程。

3. 评估入侵检测系统的性能,包括检测准确率、误报率和漏报率。

4. 分析实验结果,提出改进建议。

三、实验材料与工具1. 实验材料:KDD CUP 99入侵检测数据集。

2. 实验工具:Python编程语言、Scikit-learn库、Matplotlib库。

四、实验方法1. 数据预处理:对KDD CUP 99入侵检测数据集进行预处理,包括数据清洗、特征选择、归一化等操作。

2. 模型构建:选择合适的入侵检测模型,如支持向量机(SVM)、随机森林(Random Forest)等,进行训练和测试。

3. 性能评估:通过混淆矩阵、精确率、召回率等指标评估入侵检测系统的性能。

4. 实验结果分析:分析实验结果,总结经验教训,提出改进建议。

五、实验步骤1. 数据预处理(1)数据清洗:删除缺失值、异常值和重复数据。

(2)特征选择:根据相关性和重要性选择特征,如攻击类型、服务类型、协议类型等。

(3)归一化:将数据特征进行归一化处理,使其在相同的量级上。

2. 模型构建(1)选择模型:本实验选择SVM和Random Forest两种模型进行对比实验。

(2)模型训练:使用预处理后的数据对所选模型进行训练。

(3)模型测试:使用测试集对训练好的模型进行测试,评估其性能。

3. 性能评估(1)混淆矩阵:绘制混淆矩阵,分析模型的检测准确率、误报率和漏报率。

(2)精确率、召回率:计算模型的精确率和召回率,评估其性能。

4. 实验结果分析(1)对比SVM和Random Forest两种模型的性能,分析其优缺点。

网络安全的入侵检测方法

网络安全的入侵检测方法随着互联网的广泛应用和发展,网络安全问题日益受到关注。

网络入侵已经成为网络安全的一个重要环节。

为了保护网络安全,我们需要有效的入侵检测方法。

本文将介绍几种常用的网络安全的入侵检测方法。

一、基于特征的入侵检测方法基于特征的入侵检测方法是通过分析已知的攻击特征,实现对入侵行为的检测。

这种方法的核心是构建特征数据库,将各种已知攻击的特征进行收集和分类。

当网络中出现与这些特征相似的行为时,就可以判定为入侵行为。

二、基于异常行为的入侵检测方法基于异常行为的入侵检测方法是通过监视网络流量、主机活动等,检测出与正常行为不一致的异常行为。

这种方法的核心是建立对正常行为的模型,当网络中出现与模型不一致的行为时,就可以判定为入侵行为。

三、基于机器学习的入侵检测方法基于机器学习的入侵检测方法是利用机器学习算法对网络流量、主机活动等数据进行分析和学习,建立模型来判断是否存在入侵行为。

该方法可以通过对大量数据的学习和训练,提高入侵检测的准确性和效率。

四、基于行为规则的入侵检测方法基于行为规则的入侵检测方法是制定一系列网络安全策略和规则,通过监控网络活动,检测与规则不符的行为,判断是否存在入侵行为。

这种方法的核心是对网络行为进行规范和规则制定,通过与规则进行比对来进行入侵检测。

五、混合入侵检测方法混合入侵检测方法是将多种入侵检测方法结合起来,通过综合分析多个入侵检测方法的结果,提高入侵检测的准确性和可靠性。

这种方法可以综合利用各种入侵检测方法的优点,弥补单一方法的不足,提高入侵检测的效果。

总结:网络安全的入侵检测是确保网络安全的重要环节。

本文介绍了几种常用的入侵检测方法,包括基于特征、异常行为、机器学习、行为规则等不同的方法。

每种方法都有其优点和适用场景,可以通过综合应用来提高入侵检测的效果。

在实际应用中,也可以根据具体情况结合使用多种方法,以更好地保护网络安全。

网络安全入侵检测方法的发展是一个不断演进和改进的过程,我们需要不断关注最新的技术和方法,及时更新和优化入侵检测策略,以应对不断变化的网络安全威胁。

网络安全中基于人工智能的入侵检测系统

网络安全中基于人工智能的入侵检测系统一、背景随着互联网的发展,越来越多的企业和个人使用网络进行日常操作,同时网络安全问题也变得越来越严重。

黑客攻击、恶意软件、钓鱼欺诈等威胁不断出现,使得保护网络安全变得更为重要。

为了避免数据泄露、网络瘫痪等影响,许多组织和机构都采取了入侵检测系统来确保网络安全。

而随着人工智能技术的不断发展,基于人工智能的入侵检测系统已经成为了一个越来越被需要的重要领域。

二、基于人工智能的入侵检测系统1. 传统入侵检测系统的缺陷传统的入侵检测系统主要分为基于规则的入侵检测系统和基于异常检测的入侵检测系统。

前者通过事先定义的规则输出,以确定网络流量中的入侵行为;后者则通过比较网络流量和先前建立的应用程序和行为模型来检测异常事件。

但是传统的入侵检测系统中存在很多缺陷,例如:规则方法需要使用先验知识和经验规则,如果网络攻击的类型没有考虑到,系统就会失效;而基于异常检测的入侵检测系统在误报和误判方面都存在很大的问题。

因此传统的入侵检测系统的可靠性和准确性都有待提高。

2. 基于人工智能的入侵检测系统原理基于人工智能的入侵检测系统就是将机器学习技术应用于网络入侵检测中。

它可以通过自动化学习和训练来发现新的威胁,并且在更短的时间内执行入侵检测。

基于人工智能的入侵检测系统通常利用以下这些人工智能技术:(1)机器学习机器学习指的是一种计算机利用数据和模型来构建预测模型的方法。

在入侵检测中,机器学习可以从历史数据中学习入侵的特征,并根据学习结果预测新数据是否构成入侵。

(2)深度学习深度学习是一种机器学习的分支,它使用神经网络来处理复杂的输入。

深度学习在入侵检测中可以通过训练神经网络来识别恶意流量,以及在恶意流量中找到隐藏的模式和规律。

(3)人工神经网络人工神经网络是由多个相互连接的神经元组成的。

它可以根据大量的数据训练自己的神经元,从而进行分类和识别。

3. 基于人工智能的入侵检测系统的优势与传统的入侵检测系统相比,基于人工智能的入侵检测系统具有以下优势:(1)提高准确性和可靠性基于人工智能的入侵检测系统可以利用机器学习、深度学习和人工神经网络等高级算法,可以准确识别网络攻击,并可以在更短的时间内执行入侵检测,从而提高了网络的保护能力。

基于机器学习的网络入侵检测系统设计与实现

基于机器学习的网络入侵检测系统设计与实现网络入侵检测系统(Intrusion Detection System,简称IDS)可以帮助网络管理员及时发现和应对恶意的网络入侵行为,保障网络的安全性。

随着机器学习技术的不断发展,基于机器学习的网络入侵检测系统被广泛应用。

本文将介绍基于机器学习的网络入侵检测系统的设计与实现方法。

首先,基于机器学习的网络入侵检测系统需要建立一个强大的数据集。

该数据集应包含大量的正常网络流量和恶意攻击的样本。

可以通过网络流量捕获设备或网络协议分析工具采集网络数据,并手动标记恶意攻击的样本。

这样的数据集将为机器学习算法提供足够的训练样本,以便进行准确的网络入侵检测。

其次,针对网络入侵检测系统的设计,可以采用传统的分类算法或深度学习模型。

传统的分类算法包括决策树、朴素贝叶斯、支持向量机等,这些算法适用于特征维度较小的情况。

而深度学习模型如卷积神经网络(CNN)和循环神经网络(RNN)具有强大的特征提取和学习能力,适用于处理较复杂的网络数据。

根据实际情况选择合适的算法或模型进行网络入侵检测。

接着,对于模型的训练与测试,可以采用交叉验证的方法进行模型的评估与选择。

通过划分数据集为训练集和测试集,并在训练集上进行模型参数的优化训练,然后在测试集上对模型的性能进行评估。

通过比较不同模型的评估指标如准确率、召回率、F1值等,选择最优的模型进行进一步的部署。

同时,在训练模型时需要注意数据样本不平衡问题,采用合适的采样策略来平衡正负样本数量,以提高模型的性能。

为了进一步提高网络入侵检测系统的准确性和实时性,可以应用特征选择和特征提取技术。

特征选择是从海量的特征中选择对分类有用的特征,去除冗余和噪声特征,以减少特征空间的维度和计算复杂度。

常用的特征选择方法有方差选择法、相关系数选择法和互信息选择法等。

特征提取是将原始数据转换为更具有代表性和可区分性的特征。

常用的特征提取方法有主成分分析(PCA)、线性判别分析(LDA)和独立成分分析(ICA)等。

基于人工智能的网络入侵检测与防御研究

基于人工智能的网络入侵检测与防御研究简介随着互联网的不断发展和普及,网络安全问题也日益凸显,网络入侵成为现代社会中常见的威胁之一。

传统的网络安全防御手段已经无法满足对于不断进化和变化的网络攻击的需求。

因此,基于人工智能的网络入侵检测与防御技术应运而生。

本文旨在探讨并研究基于人工智能的网络入侵检测与防御技术的原理、方法以及其在网络安全领域中的应用。

一、网络入侵检测与防御技术概述网络入侵检测与防御技术是指通过对网络流量和系统行为进行实时监测与分析,识别潜在的网络入侵行为并及时采取相应的防御措施。

传统的网络入侵检测与防御技术主要基于规则匹配和特征库的方式,但由于网络攻击手段的日益复杂和多样化,传统方法已经不足以应对这些威胁。

基于人工智能的网络入侵检测与防御技术通过机器学习、深度学习和自然语言处理等技术手段,具备更强大的智能化和自适应性,能够实现对网络攻击的实时检测和防御。

二、基于人工智能的网络入侵检测技术1. 机器学习方法基于机器学习的网络入侵检测技术通过构建合适的特征向量和选择适当的算法模型,实现对网络数据流量的分类和识别。

其中,监督学习和无监督学习是常用的机器学习方法。

监督学习根据已标记的样本数据训练模型,再对未知样本进行分类,而无监督学习则通过分析样本数据的相似性和异常性,实现对网络入侵的检测。

2. 深度学习方法深度学习技术是人工智能领域的热点研究方向,也被广泛应用于网络入侵检测。

深度学习通过构建深层神经网络结构,实现对网络数据的高层次抽象和特征学习。

卷积神经网络(CNN)和递归神经网络(RNN)是常用的深度学习模型,在网络入侵检测领域取得了一定的成果。

三、基于人工智能的网络入侵防御技术1. 强化学习方法强化学习是一种通过试错和奖励机制来训练智能体的机器学习方法。

在网络入侵防御中,强化学习可以用于构建网络入侵防御策略和动态调整系统参数。

智能体通过与环境的交互和学习,逐渐提高对网络攻击的应对能力,并实现自适应的网络入侵防御。

基于机器学习的网络入侵检测技术综述

基于机器学习的网络入侵检测技术综述随着互联网的迅速发展和普及,网络安全问题也日益突出。

网络入侵成为一个严重的威胁,给个人、企业乃至国家带来了巨大的损失。

为了提高网络安全水平,研究人员提出了各种网络入侵检测技术。

其中,基于机器学习的方法因其高效且准确的特点而备受关注。

本文将对基于机器学习的网络入侵检测技术进行综述。

首先,我们需要了解什么是网络入侵。

网络入侵指的是未经授权的个人或组织通过网络对目标系统进行非法活动,例如窃取数据、破坏系统等。

传统的网络入侵检测方法主要是通过特征匹配,即事先定义好的规则匹配入侵行为所具有的特征。

但是,这种方法往往难以适应日益复杂多变的入侵手段。

基于机器学习的网络入侵检测技术通过训练算法从大量的网络数据中学习入侵模式,进而对新的网络流量进行分类。

其中,最常用的机器学习算法包括支持向量机(SVM)、决策树、朴素贝叶斯等。

支持向量机是一种常用的分类算法,它通过找到一个超平面将不同类别的数据分开。

在网络入侵检测中,支持向量机可以学习到入侵和正常流量的不同特征,从而能够对新的数据进行准确分类。

然而,支持向量机的训练过程比较耗时,且对于大规模数据的处理存在困难。

决策树是一种以树形结构表示的分类模型,它能够根据特征的重要性依次进行划分。

在网络入侵检测中,决策树可以根据网络流量的各种特征进行分类。

与支持向量机相比,决策树的训练速度更快,但在处理高维数据和特征选择上存在一定的困难。

朴素贝叶斯是一种基于贝叶斯定理的分类算法,它假设各个特征之间是相互独立的。

在网络入侵检测中,朴素贝叶斯可以学习到入侵和正常流量之间的概率分布,从而能够对新的数据进行分类。

然而,朴素贝叶斯算法对于特征之间的依赖关系的处理存在一定的局限性。

除了上述几种常用的机器学习算法,还有一些其他的技术被应用于网络入侵检测中。

例如,深度学习算法,如卷积神经网络(CNN)和循环神经网络(RNN),能够提取更复杂的特征,从而提高网络入侵检测的准确性。

基于人工智能的网络入侵检测方法研究

基于人工智能的网络入侵检测方法研究随着网络技术的发展和应用的广泛,网络安全问题愈演愈烈。

网络入侵攻击威胁着网上用户的安全与隐私,如何有效地检测和防范网络入侵威胁成为了当前迫切需要解决的问题之一。

人工智能技术因其在处理复杂问题方面具有的优势而逐渐成为网络入侵检测领域中的重要手段。

本文对基于人工智能的网络入侵检测技术进行了研究和探讨,并提出了相应的应对方案。

一、人工智能在网络入侵检测领域的应用人工智能技术在网络入侵检测领域中的应用主要体现在以下三个方面:1. 基于机器学习的网络入侵检测方法。

机器学习是一种能够让计算机不断地学习和适应的技术,通过对样本数据进行学习和模型构建,使得计算机能够在没有人类干预的情况下自动识别和处理数据。

在网络入侵检测领域,基于机器学习的方法通过建立模型来学习网络入侵行为的规律,并将新的数据与模型进行比对来判断其是否存在入侵行为。

相较于传统的基于规则的检测方法,机器学习技术能够更加全面地考虑网络入侵的各个方面,提高检测精度和准确性。

2. 基于神经网络的网络入侵检测方法。

神经网络是一种类似于人类大脑神经细胞相互连接的计算模型,能够学习和处理复杂的非线性关系。

在网络入侵检测领域,基于神经网络的方法通过构建网络模型来学习和识别网络流量特征,从而实现网络入侵检测。

相较于基于机器学习的方法,基于神经网络的方法能够更加准确地识别数据流量中的复杂关系,从而提高检测精度和准确性。

3. 基于深度学习的网络入侵检测方法。

深度学习是一种基于神经网络的机器学习方法,在处理复杂问题方面具有明显的优势。

在网络入侵检测领域,基于深度学习的方法通过多层次的神经网络架构来学习和识别网络入侵行为。

相较于传统的基于规则和特征提取的方法,深度学习技术能够更加高效地识别复杂的网络入侵行为和攻击类型。

二、基于人工智能的网络入侵检测技术的发展现状当前,基于人工智能的网络入侵检测技术已经逐渐成为网络安全领域的重要研究方向。

基于遗传神经网络的入侵特征选择模型

1 入 侵 特 征 选 择 与 遗传 神经 网络

1 入 侵特 征选择 与遗 传神 经 网络 1 . 1 入侵 特征 选择 的数 学描述

遮△堡挂 金 £ { ^, , …, } , 是集合的大小, 则入侵特征选择可以用一个二进制向量集合 s表

收 稿 日期 : 2 0 1 3 — 0 6 — 0 4 基金项 目: 国 家 自然 科 学 基 金 ( 6 1 3 0 9 0 1 5 )

进行 随机搜 索 , 然 后再 利用 提供 的数据 , 用无 约束优 化线性 支 持 向量 机上 的平 均分 类 正确 率 , 作 为特 征 子集 的评 价标 准 , 从 而获 取最优 特征 子集 川。但这 些特 征选 择 方 法仍 存 在 缺点 , 如入 侵 检 测准 确 率 低 、 漏 报率 高 , 以及 对 于不 同入 侵表 现 的不 平衡 性欠缺 充分 的考虑 等 。因此 , 文 中提 出 了基于遗传 神经 网络 的入侵 特征 选择模 型 , 该 模

基 于 遗 传 神 经 网络 的入 侵 特 征 选 择 模 型

李 享梅 , 张仕 斌

( 成都信 息工程 学院 网络 工程 学院 , 四川 成都 6 1 0 2 2 5 )

摘要 : 针对 高维数据包含 的不相关和冗余特征影 响检测 方法性能 的问题 , 提 出了基 于遗传神 经网络入 侵特征

受保 护 的网络 中 , 从 主机 日志 、 审计数据 及 网络流量 中寻 找 已知或潜 在 的威 胁 。

入侵 检测 的数据 源来 自系 统和应 用程序 的审 计 日志 以及 网络 中 的数 据包 等 , 其原 始 数 据通 常 包含 几 十个 特

征, 此类高维数据中无关属性和冗余属性的存在使各种入侵检测算法的检测率低 、 检测速度慢等。入侵特征选择 是根 据 给定 的方法从 所有 的入 侵特征 中挑选 出部 分有 效 的特 征 , 从 而 降低 特征 空 间 的特征 数 , 冗余 的 、 误 用 的 以 及很 少使 用 的特征将 被 删除 … 1。因此 , 入 侵特 征选择 可 以看作 是在 一 定 的约束 条 件下 , 找 到一 组入 侵 特 征集 合 , 使 检测 率最高 , 同时误报 率低 [ 。关于 入侵检 测 的特征选 择 , 做 了大量 的工作 , 牟 琦等 Ⅲ 2 J 利用 粗糙 集 正 区域 的 属 性重要性计算公式作为启发信息 , 设计一种快速屙 f 生 约简算法去除网络数据的冗余属性 , 实现 网络入侵特征子集 的优化 选择 ; 孙 宁青[ ] 采用 基于关 联 的特 征选 择技 术 对 入侵 的特征 进行 选 择 和 约 简 , 将 约简 后 的 特征 建 立 神 经 网络的入侵检测模型 , 从而达到有效地识别各种入侵; 陈友、 沈华伟和李洋等_ 4 J 采用改进的遗传算法对特征子集

基于深度神经网络的入侵检测系统

基于深度神经网络的入侵检测系统一、基于深度神经网络的入侵检测系统概述随着信息技术的快速发展,网络安全问题日益受到重视。

入侵检测系统(Intrusion Detection System, IDS)作为网络安全的重要组成部分,其主要任务是监测网络流量,识别并响应可能的恶意行为。

传统的入侵检测方法,如基于签名的检测和异常检测,虽然在某些情况下有效,但面对日益复杂的网络攻击手段,其局限性也日益凸显。

基于深度神经网络的入侵检测系统以其强大的特征学习能力和泛化能力,为提高检测准确性和应对新型攻击提供了新的解决方案。

1.1 深度学习在入侵检测中的应用深度学习是机器学习的一个分支,通过构建多层的神经网络模型,能够自动提取数据的高层次特征。

在入侵检测系统中,深度学习可以应用于流量分析、行为分析和异常模式识别等多个方面。

与传统方法相比,深度学习模型能够更好地捕捉到数据的内在复杂性,从而提高检测的准确性和效率。

1.2 深度神经网络的结构和原理深度神经网络由多层神经元组成,每层神经元通过权重连接到下一层,形成复杂的网络结构。

网络的输入层接收原始数据,中间层进行特征提取和转换,输出层则根据学习到的特征进行分类或回归。

通过反向传播算法和梯度下降方法,网络可以不断调整权重,优化模型性能。

二、基于深度神经网络的入侵检测系统设计设计一个有效的基于深度神经网络的入侵检测系统,需要考虑数据预处理、网络模型选择、训练与验证等多个环节。

2.1 数据预处理数据预处理是构建深度学习模型的第一步,包括数据清洗、特征选择和数据标准化等。

在入侵检测系统中,原始网络流量数据可能包含大量的噪声和无关信息,需要通过预处理步骤来提高数据质量。

此外,为了提高模型的泛化能力,还需要对数据进行归一化处理,使其分布更加均匀。

2.2 网络模型选择选择合适的深度神经网络模型对于入侵检测系统的性能至关重要。

常见的深度学习模型包括卷积神经网络(CNN)、循环神经网络(RNN)和长短期记忆网络(LSTM)。

基于GAN和特征选择技术的入侵检测数据增强

第14卷㊀第3期Vol.14No.3㊀㊀智㊀能㊀计㊀算㊀机㊀与㊀应㊀用IntelligentComputerandApplications㊀㊀2024年3月㊀Mar.2024㊀㊀㊀㊀㊀㊀文章编号:2095-2163(2024)03-0174-07中图分类号:TP393.08文献标志码:A基于GAN和特征选择技术的入侵检测数据增强崔子才,钟伯成,赵欣阳(上海工程技术大学电子电气工程学院,上海201620)摘㊀要:为了解决传统GAN模型的缺陷,更好地扩展网络入侵数据和缓解数据高维性问题,本文提出了GAN-CS数据增强模型㊂对数据进行预处理后,使用改进后的WGAN-GP对攻击数据进行增强,生成额外的攻击样本后,使用卡方检验方法选择最能够代表数据集的特征,生成用于分类器训练平衡后的数据集,最后使用多种不同的分类器对数据集进行分类,评估模型效果㊂本文基于UNSW-NB15分别进行了数据增强数据量选择实验㊁模型可行性实验㊁模型优越性比较等3个维度的实验㊂结果表明,在多个分类器下,本文提出的模型均表现出比同类模型更好的效果,可以有效提高入侵检测模型的检测性能㊂关键词:入侵检测;数据增强;WGAN-GP算法;UNSW-NB15数据集IntrusiondetectiondataaugmentationbasedonGANandfeatureselectiontechniqueCUIZicai,ZHONGBocheng,ZHAOXinyang(SchoolofElectronicandElectricalEngineering,ShanghaiUniversityofEngineeringScience,Shanghai201620,China)Abstract:InordertoaddresstheshortcomingsofthetraditionalGANmodel,betterextendthenetworkintrusiondataandalleviatetheproblemofhighdimensionalityofdata,thispaperproposestheGAN-CSdataenhancementmodel.ThedataispreprocessedandthenaugmentedwithattackdatausingtheimprovedWGAN-GPtogenerateadditionalattacksamples.Then,thefeaturesthatbestrepresentthedatasetareselectedusingaChi-Squaretestmethod,andabalanceddatasetisgeneratedforclassifiertraining,finallythedatasetisclassifiedusingavarietyofdifferentclassifierstoevaluatethemodeleffect.Inthispaper,experimentsbasedonUNSW-NB15areconductedtoperformthreedimensionsexperimentssuchasdataenhancementdatavolumeselectionexperiments,modelfeasibilityexperiments,andmodelsuperioritycomparison,respectively,andtheresultsshowthatthemodelsproposedinthispaperallshowbetterresultsthansimilarmodelsundermultipleclassifiers,whichcaneffectivelyimprovethedetectionperformanceofintrusiondetectionmodels.Keywords:intrusiondetection;dataenhancement;WGAN-GPalgorithm;UNSW-NB15dataset基金项目:国家自然基金青年科学基金项目(62102241)㊂作者简介:崔子才(1998-),女,硕士研究生,主要研究方向:网络安全;赵欣阳(1996-),男,硕士研究生,主要研究方向:网络安全㊂通讯作者:钟伯成(1964-),男,博士,教授,主要研究方向:计算机网络安全㊂Email:bczhong@sues.edu.cn收稿日期:2023-03-080㊀引㊀言随着信息技术的不断发展,互联网已在政治㊁军事㊁经济㊁交通等领域发挥着重大作用㊂与此同时,各种网络攻击行为始终存在于互联网中,不仅可能造成巨大的经济损失,严重时甚至还会威胁到国家安全和社会的稳定发展㊂入侵检测系统(IntrusionDetectionSystem,IDS)是一种积极主动的安全防护技术,通过对网络进行实时监控,能够有效感知网络攻击行为,为安全管理人员提供相应决策㊂近年来,入侵检测系统已广泛地利用机器学习算法监控恶意活动,如贝叶斯网络㊁支持向量机㊁决策树等㊂此外,随着深度学习的快速发展,卷积神经网络㊁循环神经网络等陆续在入侵检测系统中得到广泛应用㊂然而,基于深度学习的检测系统高度依赖数据集,数据类间不平衡将严重影响检测的准确率㊂研究中发现,异常流量数据远小于征程流量数据,并且获取所需供给流量的途径有限㊂主要包括3方面:(1)采用真实攻击手段对网络用户进行入侵;(2)根据各种攻击代码的行为对其进行建模后,根据模型生成所需的攻击流量;(3)从真实存在的攻击事件中获取攻击流量[1]㊂第1种方法的网络攻击代码难以获取,第2种方法模型的准确率会影响攻击流量的可靠性,第3种方法不适合进行大规模的采集工作㊂数据增强(DataAugmentation)技术通过某些技术手段让有限的数据产生更多的等价数据,实现数据更加复杂的表征,能够一定程度缓解数据缺乏和类间不平衡等问题㊂在已有的研究中,成本函数等算法级别上的解决方案,在IDS数据不平衡问题上的研究较少,部分研究是通过欠采样㊁过采样等方法解决该问题,但欠采样的方式缩小了整体的样本数量,而过采样的方式又容易引发过拟合问题,并不能较好地处理数据不平衡问题㊂2014年,Goodfellow等学者[2]提出了一种新的生成模型生成对抗网络(GenerativeAdversarialNetworks,GAN),通过生成模型和判别模型的相互博弈学习生成高质量样本,能够很好地处理数据类别不平衡问题㊂然而,传统的GAN模型对于网络入侵中的离散数据生成效果较差,生成的离散数据不能够以均匀的概率分布㊂为了解决传统GAN模型的缺陷㊁更好地扩展网络入侵数据,本文对WGAN-GP模型的网络结构进行改进,结合特征选择算法,提出了GAN-CS模型㊂将预处理后的数据输入GAN-CS模型,生成的样本数据更加逼真和详细,整体效果更稳定,增强后数据多分类的准确性得到了提高㊂1㊀相关研究传统的数据增强方法(如:过采样),通过随机过采样和合成过采样来生成新的少数类样本,以均衡数据集中各类别的数量[3]㊂为了缓解随机过采样生成的新样本与原样本相似度高的问题,Chawla等学者[4]提出SMOTE算法,通过随机选择少数类样本点作为采样种子点,并使用线性插值的方法生成新的少数类样本㊂但是,当少数类样本由多个子群组成,并且多数类样本分布在子群中间时,线性插值法会生成与多数类重叠的样本,导致分类性能下降㊂Barua等学者[5]提出基于多数类加权的少数类样本过采样技术,用来确定边界的少数类样本㊂但该方法的性能在很大程度上取决于如何对少数类样本进行分区以及加权,并且所选样本可能存在冗余信息㊂Bej等学者[6]提出LoRAS方法,通过基于样本点的凸集生成新的少数类样本㊂传统的过采样方法更适于处理低维数据,难以处理高维数据㊂随着深度学习的不断发展,在不均衡图像数据分类中会经常用到深度生成模型㊂其中变分自动编码器(VariationalAutoencoder,VAE)[7],以及生成对抗网络(GAN)被广泛应用㊂VAE应用于给定的不均衡数据来捕捉特征维度间的关联性,进而获得样本在隐空间上的分布,最后通过解码器获得原始空间上的扩充数据集[8]㊂研究是利用最小平方误差,衡量生成样本分布与原始样本分布之间的距离㊂然而,基于元素点之间的误差无法很好地捕捉数据的真实分布㊂为了提升VAE的性能,GUO等学者[9]通过2个高斯分布,分别对多数类和少数类的隐空间变量进行建模,该模型适用于多分类数据㊂作为一种数据生成策略,GAN能有效地学习隐空间到原始空间的映射函数㊂研究者提出了条件GAN(ConditionalGAN,cGAN)[10],用来生成特定类别的样本㊂基于GAN的数据生成方法中,生成器的输入通常是随机噪声,可能会导致特征高度纠缠并破坏方向相关的特征[11]㊂为了缓解该问题,研究人员提出BAGAN[12],是将AE(Autoencoder)和cGAN集成在一起,将新的隐空间编码作为cGAN的输入㊂但该方法中,GAN模式崩溃以及梯度消失和爆炸的问题仍无法避免,生成的数据甚至可能导致类别边界变形[13]㊂Salem等学者[14]使用Cycle-GAN将ADFA-LD数据集转换为图像,再使用Cycle-GAN学习正常数据的图像来创建异常数据的图像,将生成的综合异常数据与原始数据一起用于模型的训练㊂实验结果表明,该方法优于综合采样技术,显示了生成对抗网络在异常生成中的潜力㊂Yin等学者[15]提出Bot-GAN模型㊂该模型根据各种流量的异常行为提取出相关特征,并结合GAN生成假样本,经判别器判别为真样本后,可继续细分为正常或异常样本㊂实验结果表明,相较于原始检测模型,Bot-GAN模型在测试集上有较高的检测准确率㊂然而,入侵检测数据属于非图像类数据,在将其转换成图像处理的过程中可能会带来精度损失,因此本文提出GAN-CS模型解决IDS数据的不平衡问题㊂2㊀关键技术2.1㊀生成对抗网络生成对抗网络(GAN)中包含2个网络㊂一是生成网络G,用于生成假样本;另一个是判别网络D,用于判别样本的真假㊂这2个目标相反的网络不断地进行交替训练,当最后收敛时,如果判别网络再也无法判断出一个样本的来源,也就等价于生成网571第3期崔子才,等:基于GAN和特征选择技术的入侵检测数据增强络可以生成符合真实数据分布的样本㊂GAN的对抗博弈可以通过判别函数D(X):Rn➝[0,1]和生成函数G:Rd➝Rn之间目标函数的极大极小值来进行数学化表示㊂生成器G将随机样本zɪRd分布γ,转化为生成样本G(z)㊂判别器D试图将其与来自分布μ的训练样本区分开来,而G试图使生成的样本在分布上与训练样本相似㊂GAN解决的极小极大值的描述如下所示:minGmaxDV(D,G):=minGmaxD(Ex μ[logD(x)]+㊀㊀㊀㊀㊀Ez γ[log(1-D(G(z)))])(1)其中,E表示关于下标中指定分布的期望值㊂对于给定的生成器G,maxDV(D,G)优化判别器D,以区分生成的样本G(z)㊂其原理是尝试将高值分配给来自分布μ的真实样本,并将低值分配给生成的样本G(z)㊂相反,对于给定的判别器D,minGV(D,G)优化G,使得生成的样本G(z)将试图误导判别器D以分配高值㊂GAN算法描述如下㊂算法1㊀生成对抗网络的训练过程㊀㊀输入㊀训练集D,对抗训练迭代次数T,每次判别网络的训练迭代次数K,小批量样本数量M㊀㊀输出㊀生成对抗网络G(z,θ)1.随机初始化θ和φ2.㊀Fort 1toTdo3.㊀//训练判别器网络D(x,φ)4.㊀Fork-1toKdo5.㊀㊀//采集小批量训练成本6.㊀㊀从训练集合D中采集M个样本{x(m)},1ɤmɤM7.㊀㊀从分布N(0,1)中采集M个样本{z(m)},这里1ɤmɤM8.㊀㊀使用随机梯度上升更新φ,梯度为:9.㊀㊀∂∂φ[1MðMm=1(logD(x(m),φ)+log(1-D(G(z(m),θ),φ)))]10.Endfor11.//训练判别器网络D(z,θ)12.从分布N(0,1)中采集M个样本{z(m)},1ɤmɤM13.使用随机梯度上升更新θ,梯度为:14.∂∂θ[1MðMm=1(D(G(z(m),θ),φ))]15.Endfor2.2㊀WGAN-GP在实际训练中,GAN经常遇到的问题:一是模式崩溃,生成器生成非常窄的分布,仅覆盖数据分布中的单一模式,即生成器只能生成非常相似的样本;二是没有指标可以表征收敛情况㊂总之,判别器越好,生成器梯度消失越严重㊂在判别器最优的前提下,把原始GAN定义的生成器loss等价变换为最小化真实分布与生成分布之间的JS散度,最小化生成器的loss即近似于最小化真实分布与生成分布之间的JS散度㊂若希望2个分布之间的JS散度越小,通过优化JS散度就能将生成分布转化为真实分布,最终实现以假乱真;若2个分布完全没有重叠的部分,或者相互重叠的部分可忽略,则两者之间的JS散度就一直是log2㊂因此,原始GAN问题的根源可以归结为2点:等价优化的距离衡量(JS散度)不合理,以及生成器随机初始化后的生成分布很难与真实分布有不可忽略的重叠㊂基于以上问题,研究者提出了Wasserstein距离,即Earth-Move距离衡量2个分布之间的距离[16]㊂其优越性在于,即使2个分布没有任何重叠,也可以反映两者之间的距离,公式如下㊂W(Pr,Pg)=1KSUPf LɤKEx Pr[f(x)]-Ex Pg[f(x)](2)其中,Pr为最小化真实分布,Pg为生成分布㊂WGAN算法描述如下㊂算法2㊀WGAN的训练过程输入㊀学习率α,裁剪参数c,对抗训练迭代次数T,每次判别网络的训练迭代次数K㊂初始临界参数w0,初始生成器参数θ01.㊀whileθ未收敛do2.㊀fort=0,1, ,Kdo3.㊀㊀x(i){}Ti=1 Prabatchfromrealdata4.㊀㊀z(i){}Ti=1 p(z)abatchofpriors5.㊀㊀gwѳÑw[1TðTi=1fw(x(i))-1TðTi=1fw(gθ(z(i)))]6.㊀㊀wѳw+α㊃RMSProp(w,gw)7.㊀㊀wѳclip(w,-c,c)8.㊀Endfor9.㊀z(i){}Ti=1 p(z)abatchofpriorsamples10.㊀gθѳ-Ñθ1TðTi=1fw(gθ(z(i)))11.㊀θѳθ-α㊃RMSProp(θ,gθ)12.㊀㊀∂∂θ[1MðMm=1(D(G(z(m),θ),φ))]671智㊀能㊀计㊀算㊀机㊀与㊀应㊀用㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀第14卷㊀13.㊀Endwhile㊀㊀然而,WGAN中权重裁剪的实现方式存在2个重要问题:(1)判别器的loss希望尽可能拉大真假样本的分数差,实验发现基本上最终权重集中在两端,这样参数的多样性会减少,使判别器得到的神经网络学习一个简单的映射函数,造成巨大的浪费㊂(2)容易导致梯度消失或者梯度爆炸,若把裁剪阈值设得较小,每经过一个网络,梯度就会变小,多级之后会成为指数衰减;反之则会导致指数爆炸㊂为此,WGAN-GP引入了梯度惩罚项(GradientPenalty)[17]㊂当且仅当一个可微函数的梯度范数(GradientNorm)在任意处都不超过1时,该函数满足1-Lipschitz条件㊂损失函数公式如下:L=Ex Pg[D(x )]-Ex Pr[D(x)]+λE^x P¥(Ñ^x 2-1)2[](3)3㊀GAN-CS模型本文提出GAN-CS模型对不平衡数据进行增强,并对模型的性能进行评估㊂模型框架如图1所示㊂由图1可知,模型包括数据预处理㊁数据增强㊁特征选择及性能评估四部分㊂为验证模型生成的数据质量,分别使用处理后的数据集和混合数据集训练相同的分类器,通过比较2种数据集下的多分类结果,评估本文所提模型的性能㊂原始数据集生成数据混合数据集数值化子数据集训练&测试M L模型特征选择数据增强归一化图1㊀模型框架Fig.1㊀Modelframeworkdiagram3.1㊀数据预处理入侵检测数据通常包含非数字特征,例如协议和状态等㊂为了能更好地被计算机识别和处理,需先通过one-hot编码方法将入侵检测数据集中存在的离散型数据进行数值化,然后将所有数字特征进行归一化,以保证消除数据的可读性和消除异常值㊂这些非数字特征需要转换为数字特征以适合本文模型㊂非数字特征映射到0到S-1之间的整数值,其中S是符号数㊂不同维度的数据特征尺度不一致会影响入侵检测的结果㊂需要对数据进行归一化处理,以消除指标之间的维度影响㊂除了攻击类型标签,将所有特征缩放到[0,1]㊂min-max归一化用于线性缩放数据值,如下所示:xᶄ=x-xminxmax-xmin(4)㊀㊀其中,x为归一化前的值;xᶄ为归一化后的值;xmax为样本数据的最大值;xmin为样本数据的最小值㊂将预处理后的数据集通过改进后的WGAN-GP模型进行扩充,与预处理数据集混合,形成混合数据集㊂3.2㊀特征选择特征选择是一种数据降维方法,常用于处理高维㊁复杂的数据㊂从所有的特征中,选择出有意义㊁对模型有帮助的特征,以避免必须将所有特征都导入模型去训练的情况,从而提升模型的训练速度和效率,并提升准确率㊂卡方检验是以χ2分布为基础的一种常用假设检验方法㊂方法的无效假设H0是:观察频数与期望频数没有差别[18]㊂该检验的基本思想是:首先假设H0成立,基于此前提计算出χ2值,则表示观察值与771第3期崔子才,等:基于GAN和特征选择技术的入侵检测数据增强理论值之间的偏离程度㊂根据χ2分布及自由度可以确定在H0假设成立的情况下获得当前统计量及更极端情况的概率P㊂如果当前统计量大于P值,说明观察值与理论值偏离程度太大,应当拒绝无效假设,表示比较资料之间有显著差异;否则就不能拒绝无效假设,尚不能认为样本所代表的实际情况和理论假设有差别㊂其公式如下:χ2=ð(A-E)2E(5)㊀㊀其中,A为实际值,E为理论值㊂4㊀实验结果与分析4.1㊀UNSW-NB15数据集UNSW-NB15数据集[19]由澳大利亚网络安全中心的网络靶场实验室创建㊂该数据集包含各种新颖的攻击,因此已广泛用于入侵检测㊂其中包含9种类型的攻击来模拟真实网络环境,即Fuzzers㊁Analysis㊁Backdoor㊁DoS㊁Exploits㊁Generic㊁Reconnaissance㊁Shellcode和Worms㊂UNSW-NB15数据集包含一个训练集和一个测试集㊂训练集有82332条记录,测试集有175341条记录㊂UNSW-NB15数据集构成如图2所示㊂由图2可知,不同种类流量数据分布严重不均,且数据间存在数量的差异㊂如Worms在数据集中的分布仅占不足0.1%,而Nomal的数量超过整体数据集中的1/3㊂N o r m a lR e c o n n a i s s a n c eS h e l l c o d eWo r m sB a c k d o o r D o sE x p l o i t sF u z z e r sG e n e r i cA n a l y s i s图2㊀UNSW-NB15数据集构成Fig.2㊀UNSW-NB15dataset4.2㊀评价指标数据在二分类问题中可被分为正样本和负样本,并将数据按照真实类别和预测类别划分为4种类型:当样本预测为正且实际为正时的真阳性(TP),当样本预测为负且实际为负时的真阴性(TN),当样本预测为正但实际为负时的假阳性(FP),当样本预测为负但实际上为正时的假阴性(FN)㊂为了评价本文所提模型的性能,采用识别准确率(Accurary)㊁精确率(Precision)㊁召回率(Recall)㊁F值(F-Measure)作为评价指标㊂(1)准确率(Accuracy)㊂研究推得的定义公式为:A=TP+TNTP+FP+TN+FN(6)㊀㊀(2)精确率(Precision)㊂精确率又称查准率,是常用的评价指标,就是计算所有被预测为正的样本中实际为正样本的概率,公式如下:P=TPTP+FP(7)㊀㊀(3)召回率(Recall)㊂召回率又称查全率,就是计算实际为正的样本中被预测为正样本的概率,公式如下:R=TPTP+FN(8)㊀㊀其中,FN(FalseNegative)表示将正样本预测为负样本的数量㊂(4)F1值(F1-value)㊂为避免精确率和召回率相矛盾的情况,需要将两者进行综合考虑,最常见的方法为F值,就是计算精确率和召回率的加权调和平均,公式如下:F=α2+1()ˑPˑRα2ˑP+R()(9)㊀㊀其中,当参数α=1时,即为F1值㊂4.3㊀实验结果与分析本文所有实验结果均由10次实验后取平均值得到㊂研究内容分述如下㊂(1)实验一:数据增强数据量选择实验㊂为更好地体现本文提出模型的数据增强的效果,在使用同一分类器(实验选择决策树)的前提下,分别将不同攻击类别的数据由原来的数据量增加10000㊁增加至10000㊁20000和37000(Normal的数据量为37000)(见表1),并对混合后数据集中的准确率和原数据集的准确率做了比较(见表2)㊂由此可见,当攻击样本数据增加至20000时,分类器的准确率最高㊂871智㊀能㊀计㊀算㊀机㊀与㊀应㊀用㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀第14卷㊀表1㊀数据增强前后数据量对比Table1㊀Comparisonofdatavolumebeforeandafterdataaugmentation攻击类别增强前数量增强10000增强至10000增强至20000增强至37000Analysis67710677100002000037000Backdoor58310583100002000037000Dos408914089100002000037000Exploits1113211132111322000037000Fuzzers606216062100002000037000Generic1887118871188712000037000Normal3700037000370003700037000Reconnaissance349613496100002000037000Shellcode37810378100002000037000Worms4410044100002000037000表2㊀数据增强前后准确率对比(使用决策树分类器)Table2㊀Comparisonofaccuracybeforeandafterdataaugmentation(usingdecisiontreeclassifier)数据量准确率增强前0.4983增强100000.6965增强至100000.4657增强至200000.7025增强至370000.6998㊀㊀(2)实验二:模型有效性实验㊂在实验一的基础上,使用决策树㊁随机森林㊁KNN和神经网络对原数据集和混合数据集进行多分类,比较结果如图3所示㊂由图3可知,每个分类器的准确率都有不同程度的提高,表明本文所提模型可以提高分类器的整体性能,数据增强模型是有效的,且效果明显㊂所有分类器的召回率也都有不同程度的提高,表明本文生成的样本提高了攻击样本的多样性,从而增强了分类器知识学习的泛化性㊂由于不同的检测器具有不同的学习能力,因此影响程度存在一定差异㊂最后,分类器的F1值表明分类器的整体性能得到了有效的提升㊂(a )准确率(b )查准率(c )召回率(d )F 1值N B D TR FK N N 神经网络N B D T R F K N N神经网络N BD T R F K N N 神经网络N B D TR FK N N 神经网络增强前增强后增强前增强后增强前增强后增强前增强后0.80.70.60.50.40.30.20.100.80.70.60.50.40.30.20.100.90.80.70.60.50.40.30.20.100.80.70.60.50.40.30.20.10.57250.60730.49830.73590.72190.79630.71540.72540.63730.73680.52580.70640.50430.75310.70210.81260.69940.73600.59210.75110.57250.56330.49630.68480.72190.72170.71540.70090.63730.69920.53060.64190.44270.73160.67660.79720.68150.72910.54830.7559图3㊀增强前后对比Fig.3㊀Comparisonbeforeandafterenhancement㊀㊀(3)实验三:模型优越性比较实验㊂为了证明本文提出的数据增强模型GAN-CS优于同类模型,本实验将WGAN-GP和GAN-FS作为对比对象㊂实验结果见表3㊂971第3期崔子才,等:基于GAN和特征选择技术的入侵检测数据增强表3㊀本文模型与其他模型在UNSW-NB15数据增强效果的比较Table3㊀ComparisonoftheenhancementeffectofthismodelwithothermodelsinUNSW-NB15data分类器NBAccuracyF1DTAccuracyF1RFAccuracyF1KNNAccuracyF1神经网络AccuracyF1WGAN-GP[17]0.56330.52360.70150.68480.72170.68350.70090.67480.67920.5866GAN-FS[20]0.59700.53810.68600.65970.72060.68280.70090.67480.68320.5897GAN-CS0.60730.54190.73590.70160.79630.73720.72540.68910.73680.6159㊀㊀从表3中数据可以看出,基于本文提出的模型的分类器性能高于其他方案,且GAN-CS在DT和RF上表现更好㊂DT模型的思想是使用信息熵作为度量来构建熵下降最快的树,WGAN-GP算法基于原始分布生成样本,增加了样本的多样性,并通过特征选择去除了不必要的特征,因此,经过过采样后,决策树可以更好地对样本进行分类㊂与DT相比,RF是综合学习算法,学习能力更优异,可以提高分类性能㊂试验结果还表明RF的性能普遍高于DT㊂5㊀结束语为缓解数据缺乏和类间不平衡等问题,本文提出了GAN-CS数据增强模型㊂将预处理过的数据集通过改进后的WGAN-GP模型中进行增强,生成后的数据和原数据集混合后得到的混合数据集经特征选择后用于训练入侵检测多分类器㊂经过3种不同维度的实验可以得出,本文方法提高了入侵检测模型的性能,并且优于其他同类方案㊂虽然好的数据增强模型能够提升入侵检测的性能,但分类器又影响了入侵检测模型性能的提升,因此设计一个好的分类器将成为下一步的研究方向㊂参考文献[1]陈家浩,王轶骏,吕诚.一种基于Python符号执行的自动化网络攻击流量获取方法[J].计算机应用与软件,2019,36(2):294-307.[2]GOODFELLOWIJ,POUGET-ABADIEJ,MIRZAM,etal.Generativeadversarialnets[C]//Proceedingsofthe27thInternationalConferenceonNeuralInformationProcessingSystems.Cambridge:MITPress,2014:26722680.[3]王馨月.生成式数据增强的不均衡数据分类方法研究[D].北京:北京交通大学,2021.[4]CHAWLANV,BOWYERKW,HALLLO,etal.SMOTE:syntheticminorityover-samplingtechnique[J].JournalofArtificialIntelligenceResearch,2002,16:321-357.[5]BARUAS,ISIAMMM,YAOXin,etal.MWMOTE majorityweightedminorityoversamplingtechniqueforimbalanceddatasetlearning[J].IEEETransactionsonKnowledgeandDataEngineering,2012,26:405-425.[6]BEJS,NAREKD,MARKUSW,etal.LoRAS:Anoversamplingapproachforimbalanceddatasets[J].MachineLearning,2021,110:279-301.[7]KINGMADP,WELLINGM.Auto-encodingvariationalbayes[J].arXivpreprintarXiv:1312.6114,2013.[8]WANZhiqiang,ZHANGYazhou,HEHaibo.Variationalautoencoderbasedsyntheticdatagenerationforimbalancedlearning[C]//2017IEEESymposiumSeriesonComputationalIntelligence(SSCI).Honolulu,USA:IEEE,2017:1-7.[9]GUOTing,ZHUXingquan,WANGYang,etal.Discriminativesamplegenerationfordeepimbalancedlearning[C]//Twenty-EighthInternationalJointConferenceonArtificialIntelligence.Macao,China:InternationalJointConferencesonArtificialIntelligenceOrganization,2019:2406-2412.[10]GAUTHIERJ.Conditionalgenerativeadversarialnetsforconvolutionalfacegeneration[J].ClassProjectforStanfordCS231N:ConvolutionalNeuralNetworksforVisualRecognition,2014(5):2.[11]NAZRULH,BHATTACHARYYADK,KALITAJK.BotnetinDDoSattacks:Trendsandchallenges[J].IEEECommunicationsSurveys&Tutorials,2015,17(4):2242-2270.[12]MARIANIG,SCHEIDEGGERF,ISTRATER,etal.BAGAN:DataaugmentationwithbalancingGAN[J].arXivpreprintarXiv:1803.09655,2018.[13]SANTURKARS,SCHMIDTL,MADRYA.Aclassification-basedstudyofcovariateshiftinGANdistributions[C]//InternationalConferenceonMachineLearning.Stockholm,Sweden:PMLR,2018:4480-4489.[14]SALEMM,TAHERIS,YUANJS.Anomalygenerationusinggenerativeadversarialnetworksinhost-basedintrusiondetection[C]//20189thIEEEAnnualUbiquitousComputing,Electronics&MobileCommunicationConference(UEMCON).NewYork,USA:IEEE,2018:683-687.[15]YINChuanlong,ZHUYuelei,LIUShengli.Anenhancingframeworkforbotnetdetectionusinggenerativeadversarialnetworks[C]//2018InternationalConferenceonArtificialIntelligenceandBigData(ICAIBD).Chengdu,China:IEEE,2018:228-234.[16]ARJOVSKYM,CHINTALAS,BOTTOUL.Wassersteingenerativeadversarialnetworks[C]//InternationalConferenceonMachineLearning.Sydney:PMLR,2017:214-223.[17]GULRAJANII,AHMEDF,ARJOVSKYM,etal.ImprovedtrainingofWassersteinGANs[C]//Proceedingsofthe31stInternationalConferenceonNeuralInformationProcessingSystems.LongBeach:CurranAssociatesInc.,2017:5769-5779.[18]陈谌,梁雪春.基于基尼指标和卡方检验的特征选择方法[J].计算机工程与设计,2019,40(8):2342-2345,2360.[19]ZOGHIZ,SERPENG.UNSW-NB15computersecuritydataset:Analysisthroughvisualization[J].arXivpreprintarXiv:2101.05067,2021.[20]LIUXiaodong,LIT,ZhangRunzi,etal.AGANandfeatureselection-basedoversamplingtechniqueforintrusiondetection[J].SecurityandCommunicationNetworks,2021(1):1-15.081智㊀能㊀计㊀算㊀机㊀与㊀应㊀用㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀㊀第14卷㊀。

基于人工智能的网络入侵检测系统研究

基于人工智能的网络入侵检测系统研究随着互联网的高速发展,网络攻击和黑客入侵也日益增多。

为保护网络安全,人们不断探索新的技术手段,其中,基于人工智能的网络入侵检测系统越来越受到关注。

本文将从技术背景、研究现状、挑战与未来展望等方面来阐述基于人工智能的网络入侵检测系统。

一、技术背景网络入侵是指黑客或攻击者通过攻击网络获得访问各种系统和应用程序的权限,从而对用户的个人信息、公司的核心竞争力、敏感数据等造成不可估量的损失。

传统的网络入侵检测系统(NIDS)采用签名和规则匹配方式进行检测,主要限制在已知攻击类型的检测上。

然而,随着黑客的技术不断进步,传统的检测手段已经不能满足防护要求。

同时,随着人工智能技术的不断发展和应用,基于机器学习算法的网络入侵检测系统(ML-NIDS)由于其自适应性、泛化能力和在未知攻击类型检测方面的高效性等优点,成为当前网络安全中一个热门的难点。

二、研究现状目前,国内外研究者在基于人工智能的网络入侵检测系统上取得了一些进展。

研究方法主要有以下几种:1. 基于异常检测的方法该方法是通过构建系统的正常行为模型,检测出不符合正常行为模型的行为。

异常检测主要依赖于系统能够构建出精确的正常行为模型,而且在高维空间中检测异常的成本较高,一旦建立了不合适模型,就可能导致大量错误的误报。

近年来,随着深度学习技术的发展,网络入侵检测基于异常检测的方法已经得到了广泛应用。

2. 基于特征选择的方法该方法是通过对与网络入侵相关的特征进行筛选和选择,提高检测的准确性和精度。

只有筛选出能够有效区分正常数据和攻击数据的特征才能有效提升检测效果。

目前,对攻击行为进行特征化的工作已经相对成熟,但是如何选择合适的特征仍然是一个难点。

3. 基于深度学习的方法该方法是利用深度学习技术对网络流量进行建模和学习,提取有效的特征以实现网络入侵的检测。

该方法高度依赖大量的训练数据和计算资源,但是在处理非结构化数据和大规模数据方面具有明显的优势,已经成为当前网络入侵检测领域的一个热点方向。

基于机器学习的网络入侵检测算法研究

基于机器学习的网络入侵检测算法研究摘要:网络安全一直是人们关注的焦点,随着互联网的快速发展,网络攻击和入侵事件也日益增多。

因此,研究一种高效准确的网络入侵检测算法对于保障网络安全至关重要。

本文基于机器学习的方法,探讨了网络入侵检测算法的研究,包括数据集的构建、特征选择、模型训练及评估等方面的内容。

通过对历史入侵数据的分析和算法模型的构建,我们验证了所提出的网络入侵检测算法的可行性和有效性。

1. 引言随着互联网的普及和扩展,网络攻击和入侵事件带来的威胁越来越严重。

传统的基于规则的入侵检测系统无法满足对复杂入侵的检测需求,因此需要采用机器学习的方法来实现网络入侵检测。

2. 数据集的构建为了训练和测试网络入侵检测算法,我们需要构建一个合适的数据集。

数据集的构建涉及到收集网络流量数据、标记数据包是否为正常流量或入侵流量等步骤。

本文采用了XXXX数据集进行实验,该数据集包含了各种类型的网络入侵和正常流量数据,能够有效地模拟真实的网络环境。

3. 特征选择在进行网络入侵检测之前,我们需要从原始的网络流量数据中提取有用的特征。

特征选择是网络入侵检测的关键步骤之一,它能够帮助我们提高检测算法的准确性和效率。

本文采用了信息增益方法进行特征选择,并通过实验证明了所选择的特征集的有效性。

4. 模型训练在特征选择之后,我们可以使用机器学习算法对网络入侵进行分类。

本文选择了支持向量机(SVM)算法作为网络入侵检测的分类模型。

SVM算法基于统计学习理论和结构风险最小化原理,能够对非线性和高维的数据进行有效分类。

通过对数据集进行训练和调优,我们构建了一个高效准确的入侵检测模型。

5. 模型评估为了评估所构建的网络入侵检测模型的性能,我们使用了一系列评估指标,如准确率、召回率和F1值等。

通过与其他算法进行比较,我们证明了所提出的基于机器学习的网络入侵检测算法在性能上具有明显优势。

6. 结论本文基于机器学习的方法,探讨了网络入侵检测算法的研究。

基于人工智能的网络入侵检测技术

基于人工智能的网络入侵检测技术随着互联网的快速发展,网络安全问题日益突出。

网络入侵成为了一个严重的威胁,给个人和企业的信息安全带来了巨大的风险。

为了应对这一挑战,人工智能技术被引入到网络入侵检测中,以提高检测的准确性和效率。

本文将介绍基于人工智能的网络入侵检测技术的原理、方法和应用。

一、人工智能在网络入侵检测中的原理人工智能是一种模拟人类智能的技术,它可以通过学习和推理来解决复杂的问题。

在网络入侵检测中,人工智能可以通过学习网络流量的特征和行为模式,来判断是否存在入侵行为。

具体来说,人工智能可以通过以下几个方面来实现网络入侵检测:1. 数据采集:人工智能需要大量的数据来进行学习和训练。

网络入侵检测系统会收集网络流量数据、日志数据等信息,作为人工智能算法的输入。

2. 特征提取:人工智能算法需要从原始数据中提取有用的特征。

这些特征可以包括网络流量的源地址、目的地址、协议类型、数据包大小等信息。

3. 模型训练:人工智能算法会根据已有的数据进行训练,以建立一个模型来描述正常的网络行为。

训练过程中,算法会学习到网络流量的模式和规律。

4. 异常检测:一旦模型建立完成,人工智能算法就可以用来检测异常行为。

当网络流量的特征与模型不符合时,算法会判断为可能存在入侵行为。

二、基于人工智能的网络入侵检测方法基于人工智能的网络入侵检测方法主要包括机器学习方法和深度学习方法。

1. 机器学习方法:机器学习是一种通过训练数据来构建模型的方法。

在网络入侵检测中,常用的机器学习算法包括支持向量机(SVM)、决策树、随机森林等。

这些算法可以通过学习已有的网络流量数据,来建立一个模型来描述正常的网络行为。

当新的网络流量与模型不符合时,算法会判断为可能存在入侵行为。

2. 深度学习方法:深度学习是一种模拟人脑神经网络的方法。

在网络入侵检测中,深度学习可以通过多层神经网络来学习网络流量的特征和模式。

常用的深度学习算法包括卷积神经网络(CNN)、循环神经网络(RNN)等。

基于深度学习的网络入侵检测研究综述

基于深度学习的网络入侵检测研究综述一、概要随着网络技术的飞速发展,网络安全问题日益严重。

传统的防御方法已经难以满足需求,而入侵检测系统作为一种有效的安全防护手段,引起了越来越多的关注。

《基于深度学习的网络入侵检测研究综述》旨在对近年来深度学习在网络入侵检测领域的研究进行概括和总结。

本文从网络入侵检测技术的发展背景、基本原理以及基于深度学习的入侵检测方法等方面进行了深入探讨,并展望了未来的发展趋势。

介绍了网络入侵检测技术的发展背景。

随着互联网的普及和应用,网络攻击手段不断演变,传统的网络安全措施已经无法有效应对。

随着大数据和人工智能等技术的发展,为网络入侵检测提供了新的解决思路。

基于深度学习的网络入侵检测技术应运而生,并得到了广泛关注和研究。

阐述了网络入侵检测的基本原理。

网络入侵检测系统通过对网络流量进行监测和分析,发现异常行为或恶意访问并及时采取防范措施。

传统的基于签名的入侵检测方法容易受到各种攻击方式的规避,而基于机器学习的入侵检测方法能够自动学习和提取特征,具有较强的自适应性。

深度学习通过多层次的神经网络结构对网络数据进行表示和学习,能够更有效地捕捉到网络中的复杂模式和内在规律。

重点介绍了基于深度学习的入侵检测方法。

研究者们针对不同类型的网络攻击和场景,提出了多种基于深度学习的入侵检测模型。

基于卷积神经网络的异常检测模型能够自动提取图像特征并识别异常行为;基于循环神经网络的路由入侵检测模型能够根据网络流量的时序特征进行入侵检测;基于生成对抗网络的注入检测模型能够生成与正常流量相似的假数据来迷惑攻击者。

这些方法在一定程度上提高了入侵检测的性能和准确性,为网络安全防护提供了有力支持。

《基于深度学习的网络入侵检测研究综述》对近年来深度学习在网络入侵检测领域的研究进行了全面的回顾和总结。

通过分析发展趋势和存在的问题,随着未来研究的不断深入和技术进步,基于深度学习的入侵检测技术将在网络安全领域发挥越来越重要的作用。

基于卷积神经网络的网络入侵检测技术研究

基于卷积神经网络的网络入侵检测技术研究近年来,随着互联网的普及和信息化的发展,网络安全已经成为社会各界关注的焦点。

网络入侵作为网络安全的一个重要问题,已经得到广泛的研究和应用。

卷积神经网络是深度学习的一种重要技术手段,已经被应用到许多领域中,包括图像识别、自然语言处理等,其中之一就是网络入侵检测。

一、网络入侵概述网络入侵是指未经授权侵入计算机系统以获取信息、修改系统配置或破坏系统正常运行的一种行为。

它是一种违法行为,对于企业和个人的利益都具有重大的威胁。

网络入侵可以分为外部入侵和内部入侵。

外部入侵是指黑客通过互联网等外部网络进行攻击和破坏的行为。

例如:通过漏洞攻击、口令猜测、钓鱼邮件等方式进入企业网络系统,进行窃密、篡改、破坏等行为。

内部入侵是指企业内部员工或管理人员进行的恶意攻击或破坏系统的行为。

例如:企业员工泄露机密信息、故意破坏系统等。

网络入侵带来的危害包括:客户信任丧失、个人隐私泄露、信息资产损失以及企业声誉受损等。

因此,网络安全已经成为企业、政府和个人重要的责任和任务。

二、网络入侵检测技术概述网络入侵检测技术是一种通过分析网络数据流量,找出可能的入侵行为或安全风险的技术,是保障网络安全的重要手段之一。

可以分为基于签名的入侵检测和基于行为的入侵检测两种。

基于签名的入侵检测是指针对已经发现的攻击进行特征提取和匹配识别的一种检测方法。

这种方法的优点是可以及时发现已知的攻击行为,缺点是无法检测新型攻击。

基于行为的入侵检测通过对人工智能技术的应用,建立机器学习模型,分析网络流量数据,从而发现潜在的网络入侵行为。

这种方法具有较好的通用性和适应性,可以检测新型攻击行为,是目前广泛应用的一种入侵检测方法。

三、卷积神经网络介绍卷积神经网络是一种深度学习技术,主要应用于图像和语音等数据的处理和识别。

卷积神经网络是一种前向传播的神经网络,主要包括卷积层、池化层和全连接层等。

卷积层是卷积神经网络的核心组成部分,它的作用是通过卷积核对输入数据进行特征提取。

基于机器学习的网络入侵检测系统设计

基于机器学习的网络入侵检测系统设计近年来,随着互联网的普及和信息时代的到来,网络安全问题越来越受到人们的关注。

网络入侵成为了互联网用户面临的一个严重威胁。

为了保障网络的安全性,许多学者和工程师们利用机器学习技术开发了各种网络入侵检测系统。

本文将从数据采集、特征选择、模型建立和实验评估四个方面,介绍基于机器学习的网络入侵检测系统的设计。

一、数据采集网络入侵检测系统的设计首先需要收集一定量的网络流量数据作为样本。

数据采集可以通过监测网络流量来完成,在数据采集的过程中需要注意以下几个方面:1. 数据源选择:可以选择在实际网络环境中监测,也可以使用虚拟网络环境模拟网络流量。

选择数据源时,需保证数据的真实性和多样性。

2. 数据采集频率:需根据实际情况选择合适的采集频率,以保证获取足够的样本。

3. 数据清洗:采集到的网络流量数据需要进行预处理,包括去除异常数据、合并重复数据等。

二、特征选择特征选择是网络入侵检测系统设计中的一个关键环节,它的目的是从大量的网络流量数据中选择出与网络入侵行为相关的特征,以用于后续的模型建立。

1. 特征提取:从原始的网络流量数据中提取出各种特征,包括基于协议的特征、基于通信行为的特征等。

2. 特征筛选:筛选出与网络入侵相关的特征,可以利用统计分析方法、信息论方法等进行筛选。

3. 特征表示:将筛选出的特征进行适当的编码和归一化处理,以便于后续的模型建立。

三、模型建立模型建立是网络入侵检测系统设计的核心环节,选择合适的机器学习算法和建立有效的模型是关键。

1. 算法选择:可以采用传统的机器学习算法如决策树、支持向量机等,也可以选择深度学习算法如神经网络等。

算法选择需要综合考虑算法的准确性、计算效率、适应性等因素。

2. 模型训练:利用采集到的样本数据对选择的机器学习算法进行训练,得到一个可用的模型。

3. 模型优化:对得到的模型进行调参和优化,以提高模型的准确性和鲁棒性。

四、实验评估实验评估是评估网络入侵检测系统性能的重要环节,通过对设计的系统进行实验,可以评估系统的准确性、检测效率等指标。

网络安全中基于行为特征的入侵检测与预防

网络安全中基于行为特征的入侵检测与预防随着互联网的发展,越来越多的企业和个人都将自己的信息和运营放在了网络上,网络安全问题也日益严峻。

其中,入侵攻击是一种最为常见和可怕的安全威胁,一旦发生入侵事件,企业和个人将面临巨大的风险和损失。

因此,建立一套有效的入侵检测与预防系统显得尤为重要。

传统的入侵检测技术主要是基于签名或规则的方式,即预先定义一系列特征或规则,如果发现和这些特征或规则相匹配的数据包或流量,则判定为入侵攻击。

但是,这种基于规则的检测方式存在着较大的局限性,很难面对未知、变异或新型的攻击方式。

因此,基于行为特征的入侵检测技术逐渐进入人们的视野,成为网络安全领域的研究热点之一。

这种入侵检测技术通过收集网络中各种设备、主机或用户的行为特征数据,并利用机器学习、数据挖掘等技术,分析和判定是否存在潜在的入侵行为。

相比传统的入侵检测技术,基于行为特征的检测技术具有以下几个优势:首先,灵活性强。

与传统的规则方式相比,基于行为特征的入侵检测技术不需要预先定义大量的规则,更能够应对未知的攻击方式和变异的攻击技巧。

其次,检测精度高。

基于行为特征可以对网络中的行为进行全面、深入的分析和判定,从而更准确地发现和识别潜在的入侵攻击行为。

第三,实时性强。

基于行为特征的入侵检测技术可以抽取实时数据,并进行实时分析判定。

可以快速发现入侵者,从而防止和缓解损失。

在实际的应用中,基于行为特征的入侵检测技术主要可以分为以下几个步骤:第一,数据收集。

这是入侵检测的一项关键工作,需要收集网络中各个节点、设备、主机或用户的行为特征数据。

这些数据可以包括主机日志、网络流量、应用程序日志、用户访问日志等。

一般来说,这些数据可以通过网络安全设备(如防火墙、入侵检测系统等)或特定的日志分析软件进行收集。

第二,特征抽取。

在数据收集的基础上,需要从这些数据中提取出有意义的特征。

常用的特征包括网络流量的大小、方向、协议类型等信息,主机的CPU、内存使用情况,用户的登录时间、登录IP、操作次数等行为信息。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1 引言

入侵检测 系统是当前 网络安全领域的研究热点 , 保障 刚 在

络技术在模 式} 只别领域的应用取得了良好的效果 。 利用神经网 络技术 的 自学习能力 、 联想记忆能力和模 糊运 算能 力 , 一定 在 程度上应该可以解决入侵检测系统 存在 的某些问题。

络安全方面起着重要的作用 。当前 , 有两类 比较成熟 的入侵检 测系统 : 基于异常(nma — ae ) ao l bsd 的入侵检测和基于特 ̄ (l— y S g

1Xi n tn . a ga Unie st Xi n tn, na 41 00, v riy, a g a Hu n 11 Chia n

2 ntueo o p t gT c nlg ,hn s A a e y o S i csB in 0 0 0 C ia . stt fC m ui e ho y C iee cd m f c n e, e ig 10 8 , hn I i n o e j

络技术引入到 络入侵检测系统 中来 的思路是可行的 , 在实

表明它与正常用户的行为有明显的不 同 , 那么检测系统就会将

这种活动视为入侵 。 征入侵检测是事先对已知的入侵方式进 特

践 中是有较 好效果的 。

行定 义( 即定 义入侵方式 的特征 )并 且将这些方 式写 进系统 ,

中, 将 络上检测到的攻击与系统定 义的 已知入侵方式进行对 比, 如果两者相 问,1 ! 认为发生了入侵“ J 1 J I 。

C m ue E g er g ad A pi t n 计算机工程与应 用 o p tr ni ei n p l ai s n n c o

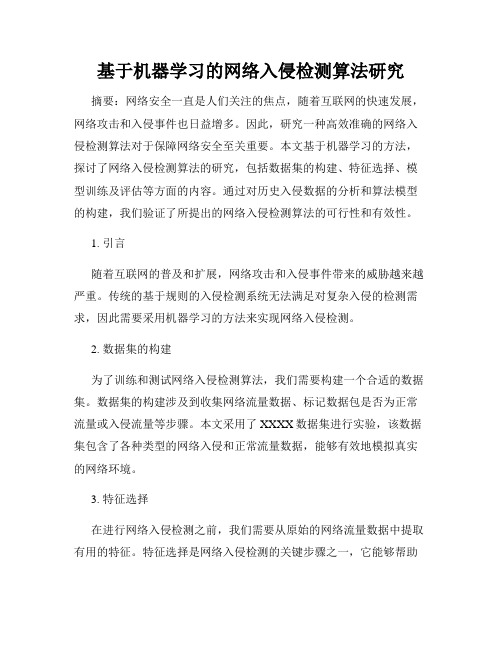

基于 B P神经 网络和特征选择 的入 侵检测模型

吴 峻 -李 洋 z ,

W U J n ,J Ya g u I n

1 . 大学 , 湘潭 湖南 湘潭 4 l0 1 1O 2中国科学院 计算技术研究所 , . 北京 10 8 00 0

报文捕获引擎捕获所有流经系统监测网段的网络数据流特征提取模块对捕获到的网络数据流进行分析处理提取出可以完备而准确代表该数据流的特征向量并将该特征向量提交给神经网络分类引擎以作为神经网络分类引擎的输入向量神经网络分类引擎对这一特征向量进行分析和处理从而判别出是否为入侵行为如果神经网络分类引擎经过分析处理以后认为是一种攻击行为则向用户发出警告信息并将攻击事件相关Βιβλιοθήκη 息记录在日志文件里以备事后安全取证

s lc in ee t me h n s I a ef cie y ee t e e a y e o t c s f r h p o e s f f au e ee t n n atc fau e o c a im. c n f t l d tc s v r l p s f at k a t t e r c s o e t r s lc i a d t k e t r t e v t a e o a

ntr~ ae ) a eb sd 的入侵检} 。 u ! 异常入侵检测系统 记录用户在 系统 f ! I J 上的活动 , = 并J 根据这些记录创建活动的统 汁报告 。如果报告 L

基于这个思路 , 设计并实现 了一个基于神经网络技术 的网 络入侵检测系统 原型 。对该原型系统的测试结果表明 , 神经 将

E m i d.uu 1 3 6 . l - al r j n 6 @1 3 O : w Cn

W U u LI J n. Ya gI t u i n e e t n n .n r so d t c i mo e b s d n o d l a e o BP e r l e wo k a d e t r s l ci n. mp t r n u a n t r n f a u e e e t o Co u e En i e rn gn e i g

摘

要 : 出了一种基于后向传播神 经网络和特征选择 的入侵检测模型。 提 通过使 用该模型对经过特征提取后的攻击数据 的训练学

习 , 以有 效 地识 别各 种 入 侵 在 经 典 的 K D 19 可 D 9 9数 据 集 上 的 测试 说 明 : 该模 型 与传 统 的入 侵 检 测 模 型 相 比 , 够 轻便 、 能 高效 地 对 攻 击 模 式进 行 训 练 学 习 , 而 正 确 有 效地 检 测 网络 攻 击 。 从 键渊: 网络安 全 ; 入侵 检 测 ; 经 网络 ; 征提 取 神 特 D :03 74i n10 — 3 1 0 8 00 5 文章 编 :0 2 8 3 ( 0 83 一 l4 0 文 献 标 识 码 : 中图 分 类 号 :P 0 OI 1. 8 .s . 2 8 3 . 0 . .3 7 s 0 2 3 10 — 3 12 0 )0 O — 4 1 A T 39

a d Ap l ain .0 8。4( 0) 1 4 1 7 n pi t s 2 0 4 3 : 1 - 1 . c o

A s a t hs p p r po oe id o t s n d t t n m d lb sd o a k P o a ai ( P e rln tok a d f tr b t c :T i a e rp s sa kn fi r i ee i o e ae n B c rp g t n B )n ua ew r n e u r nuo eo o a e

tani . e x rme s n ls i KDD 1 9 r i ngTh e pe i nt o ca sc 99 daa e mo ta e h mo e i a c ae nd fe tv ts t de nsr t t e d l s c ur t a ef cie. Ke w o ds: newor s cu iy;nr so dee to n ur l ewo k;e t e ee to y r t k e rt i tu i n tc in; e a n t r faur s lci n

2 P B c r p g t n 神 经 网络 B ( a k P o a ai ) o

人工神经 网络方法是现在模拟大脑 智能所 采用的主要技