MSP430常用加密总结

MSP430单片机的加密熔断器设计

输 入 输 入 输 入 输 出

J TAG 状 态 机 控 制 信 号 线 J TAG 时 钟输 入线 J TAG 数 据 输 入 线 / C K 输 入 TL J TAG 数 据 输 出 线

拟 比较器 与定时器 配合 , 可方便地 实现 AD ; 晶驱 动多 C液

达 10笔 段 ; 件 A C模 块 在 小 于 1 s的 速 率 下 实 现 6 硬 D O J AG接 口为 程 序 的调 试 、 真 及 监 控 带 来 了 很 大 的 T 仿

MS 4 O系 列 单 片 机 在 上 电 复 位 时 会 通 过 TDI P3 / TC K 端 对 保 险 丝 进 行 检 测 , 保 险 丝 完 好 时 , TDI L 当 在 /

提 供 了 3 字 节 2 6位 的 密 码 保 护 , 完 全 确 保 代 码 的 安 2 5 能

全性 。

1 熔 断加 密原 理

MS 4 O系 列 单 片 机 采 用 J AG ( 际 上 称 为 P3 T 实 I E 14 . E E 19 1或 边 界 扫 描 ) 口技 术 , 现 对 单 片 机 全 部 存 接 实 储 器 的访 问 , 括 程 序 Fah R M 、 AM , 可 对 其 进 行 包 l 、O R s 并

对于 Fah型的 MS 40单片机初期 开发 进行 的仿真 , l s P3 只 需要 1台 P C机 和 1 J AG控制器 即可实现 。进入产 品 个 T

级 开 发 阶 段 , 了保 护 用 户 代 码 , 断 Fah的 保 护 熔 丝 为 烧 l s 以后 就 无 法 再 通 过 J AG 口 访 问 单 片 机 , 时 用 户 对 T 这

密 处 理 , 止 程 序 代 码 的 泄 漏 。J 防 TAG 接 口 的 安 全 性 很

msp430学习的深度解析和总结

msp430学习的深度解析和总结一、MSP430开发环境建立1.安装IAR dor msp430 软件,软件带USB仿真器的驱动。

2.插入USB仿真器,驱动选择安装目录的/drivers/TIUSBFET3.建立一个工程,选择"option"选项,设置a、选择器件,在"General"项的"Target"标签选择目标器件b、选择输出仿真,在"Linker"项里的"Output"标签,选择输出"Debug information for C-SPY",以输出调试信息用于仿真。

c、若选择"Other",Output下拉框选择"zax-m"即可以输出hex文件用以烧录,注意,此时仿真不了。

d、选择"Debugger"项的"Setup"标签,"Driver"下拉框选择"FET Debugger"e、选择"FET Debugger"项的"Setup"标签,"Connection"下拉框选择"Texas Instrument USB-I"4.仿真器的接口,从左到右分别为" GND,RST,TEST,VCC"二、IO口数字输入/输出端口有下列特性:每个输入/输出位都可以独立编程。

允许任意组合输入、输出。

P1 和P2 所有8 个位都可以分别设置为中断。

可以独立操作输入和输出数据寄存器。

可以分别设置上拉或下拉电阻。

在介绍这四个I/O口时提到了一个“上拉电阻”那么上拉电阻又是一个什么东东呢?他起什么作用呢?都说了是电阻那当然就是一个电阻啦,当作为输入时,上拉电阻将其电位拉高,若输入为低电平则可提供电流源;所以如果P0口如果作为输入时,处在高阻抗状态,只有外接一个上拉电阻才能有效。

单片机加密及几种方法

单片机加密及几种方法单片机加密的几种方法(1)单片机加密方法:科研成果保护是每一个科研人员最关心的事情, 目的不使自己的辛苦劳动付注东流。

加密方法有软件加密, 硬件加密, 软硬件综合加密, 时间加密, 错误引导加密, 专利保护等措施。

有矛就有盾, 有盾就有矛, 有矛、有盾, 才促进矛、盾质量水平的提高。

加密只讲盾, 也希望网友提供更新的加密思路。

现先讲一个软件加密: 利用MCS-51 中A5 指令加密,( 本人85 年发现的, 名软件陷阱), 其实世界上所有资料, 包括英文资料都没有讲这条指令, 其实这是很好的加密指令。

A5 功能是二字节空操作指令。

加密方法在A5 后加一个二字节或三字节操作码, 因为所有反汇编软件都不会反汇编A5 指令, 造成正常程序反汇编乱套, 执行程序无问题。

仿制者就不能改变你的源程序, 你应在程序区写上你的大名、单位、开发时间及仿制必究的说法, 以备获得法律保护。

我曾抓到过一位“获省优产品”仿制者, 我说你们为什么把我的名字也写到你的产品中?硬件加密:8031/8052 单片机就是8031/8052 掩模产品中的不合格产品, 内部有ROM( 本人85 年发现的), 可以把8031/8052 当8751/8752 来用, 再扩展外部程序器, 然后调用8031 内部子程序。

当然你所选的同批8031 芯片的首地址及所需用的中断入口均应转到外部程序区。

(2) 单片机加密方法:各位, 我在这里公开场合讲加密, 有的只能讲思路, 有的要去实验, 要联想, 要综合应用各种方法, 甚至有的不能言传, 只能意会。

因为这里有的造矛者也在看我们如何造盾, 当然, 我们也要去看人家怎样造矛, 目前国内、外最高造矛的水平怎样。

“知已知彼, 才能百战百胜”。

硬件加密: 使他人不能读你的程序① 用高电压或激光烧断某条引脚, 使其读不到内部程序, 用高电压会造成一些器件损坏。

② 重要RAM 数据采用电池( 大电容, 街机采用的办法) 保护, 拔出芯片数据失去。

几种常用的单片机加密方法

几种常用的单片机加密方法一、加密方法1、烧断数据总线。

这个方法我想应不错,但应有损坏的风险,听说也能**。

2、芯片打磨改型,这个方法有一定作用,改了型号能误导,但同时也增加成本,解密者一般也能分析出来。

3、用不合格的单片机的的存储器:这个方法听起来不错,值得一试。

很多单片机有这种情况,有的是小容量改为大容量来用,**者应很难发现。

例:8031/8052 单片机就是8731/8752掩模产品中的不合格产品,内部可能有ROM。

可把8031/8052 当8751/8752 来用.但使用时要测试可靠。

4、其他还有添加外部硬件电路的加密方法。

但那样增加成本,效果不一定好。

5、软件加密,是一些防止别人读懂程序的方法,单一的这种方法不能防止别人全盘复制。

须配合其他的加密方法。

6、通过序列号加密,这个方法当你的产品是连接PC时或网络,我想是一个比较理想的方法。

原理跟电话产品防伪标志相近。

就是在你的单片机中生成一个唯一的随机长序列号,并加入复杂的特种算法,或加入你们重新编码的企业信息在里面,每个芯片内不同,复制者只能复制到一个序列号。

这个方法不能防止复制,但能发现复制品,并可在升级或在网络状态控制它或让他自毁。

如果产品不联机或不可升级,则这个方法完全无效,只能是在上法院时可当作证据,因为内含特种算法破解者是无法知道的。

7、通过单片机唯一的特性标识(不可修改)进行加密这个方法最好,能很好的防止复制。

但大多单片机没有唯一标识。

STC单片机里面含唯一标识,但本人没用过,下次一定要研究使用一下。

理论上只要含唯一标识是单片机都可实现,ATMEL AVR系列单片大部分型号有RC校正字节(几十个芯片才有一个相同,并且不可修改)能实现这个理想功能,可做到即使芯片内程序被读出也无法直接在另一个同型号的单片机上正常运行。

并且如果用这个唯一标识来生成含有加密算法的序列号,结合第6种方法,哪应是最理想的加密方法。

以上方法应都是一种加密的思路,各种方法可接合着用,6、7两种方法是本人认为比较合适,实现起来比较容易的方法。

MSP430常用加密总结

MSP430 常用加密总结1>为何要加密,怎样加密?当您的产品推向市场的时候,您的竞争敌手就开始盯上它了,假如您的产品硬件很简单被模拟,并且您使用的 MSP430 单片机没有被加密的话,那么您辛辛苦苦的劳动成功就很简单成为您竞争敌手的产品了,使用 JTAG 调试工具 FET 固然能够将程序下载到芯片内部,但只有使用专业编程器能够防备程序被盗取。

2> JTAG、 BSL 、 BOOTLOADER 、熔丝的差别和关系是什么?JTAG 接口能够接见 MSP430 单片机内部所有资源,经过JTAG 能够对芯片进行程序下载、代码调试、内存改正等等,经过 JTAG 还可以烧断加密熔丝,熔丝一旦被烧断,JTAG 接口绝大多数功能无效,就不再可以经过它进行编程了。

BSL 接口是利用芯片内部驻留的bootloader 程序实现的自编程,经过特定的时序使得CPU 进入 bootloader 代码断,而后利用每个MSP430 芯片内部都有的Timer A 组成一个软件串口来与上位机通信,这样能够将代码下载到芯片内部。

实现BSL 除了 JTAG 接口的一些引脚外,还需要用到两个TA0 功能引脚,所以在设计产品时假如需要加密,则应当考虑将这两个引脚也连出来。

要烧断熔丝(加密)一定使用JTAG 接口;烧断熔丝后只好经过BSL 或许用户代码来实现编程更新。

3> BSL 的考证密码是怎么回事?BSL 也能读出芯片内部的代码,这样能够实现编程后的校验等功能。

经过BSL擦除所有 Flash 信息时不需要考证密码,可是要进一步操作,就得输入 32 字节密码进行考证。

BSL 的协议规定这 32 字节密码为芯片 FLASH 地区的最高 32 字节,也就是程序的 16 其中止向量,假如您拥有这段程序的最后32 字节,就能经过 BSL 将芯片内部所有代码读拿出来。

4>为何要使用高级加密? 32 字节的密码看似几乎完整没可能使用穷举法来实现破解,可是各位别忘了,msp430 的 16 其中止向量未必每一个都用到了,没用到的中断向量为 0xffff ,假如您的程序只用到了复位向量,那么破解者只要试试最多32768 次(中止向量为偶数,所以除以2)就能将其破解,此外,假如芯片自己Flash 容量较小,比方 4K 字节,那么破解者只要试试最多2K次就能将其破解。

MSP430学习笔记加密熔丝烧断器的制作

MSP430加密熔丝烧断器的制作在过去,如果一个项目做完后。

将交付客户检收时往往需将芯片进行加密保护措施,如果要买一个专业的TI编程器带加密功能的设备价格可达1000-2000RMB左右。

如果认为太贵的话,大家不防考虑一下采用以简单的方法为你的芯片。

成本也较专业级的低得多,同时也可以直接应用于产品生产时之用。

以下是为大家编写的教大家如何制作的MSP430加密熔丝烧断器的制作主要要点,有兴趣的朋友不防一起动手试试制作。

提出MSP430 系列单片机在代码保护及加密方面的解决方案;在此方案的基础上,对MSP430 系列单片机的JTAG结构及加密熔断的应用范围、原理、条件参数、操作时序及具体的方法进行阐述;结合实际对一款MSP430系列加密熔断器的功能特征、硬件结构、软件流程及部分程序进行详细的说明。

引言MSP430系列单片机是德州仪器(TI)公司推出的一款16位超低功耗单片机。

它能够在1.8~3.6V电压、1MHz频率的条件下运行,耗电电流在0.1~400μA。

在运算速度上,MSP430系列单片机能在8 MHz 晶振的驱动下,实现125ns的指令周期。

16位的数据宽度、125ns的指令周期以及多功能的硬件乘法器相配合,能实现数字信号处理的某些算法(如FFT等) 。

在整合方面,MSP430系列单片机将大量的CPU外围模块集成在片内,有如下一些模块:看门狗(WDT) 、模拟比较器、串口、硬件乘法器、液晶驱动器、10位/12位/14位ADC、端口0~6 、基本定时器。

其中定时器A、B均带有多个捕获/ 比较寄存器,同时可实现多路PWM 输出;模拟比较器与定时器配合,可方便地实现ADC;液晶驱动多达160 笔段;硬件ADC 模块在小于10 μs的速率下实现10~14 位的高速、高精度转换,同时提供采样/保持与参考电压;端口0、1、2能够接收外部上升沿或下降沿的中断输入。

MSP430系列单片机的开发调试有多种技术方案,其中以JTAG和BOOTSTRAP(简称“BSL”) 方式最为方便。

基于MSF430无线遥控密码锁

1 MSP430 单片机简介 MSP430 单片机采用 16 位的总线 , 外

设和内存统一编址 , 寻址范围可达 64K, 还 可 以 外 扩展 存 储 器,具 有 统 一 的中断 管 理 , 具 有 丰富 的片上 外围模 块 , 片内有 精 密 硬 件 乘 法器、两 个 16 位 定 时 器、一 个 14 路 的 12 位 的 模 数 转 换 器、一 个 看 门 狗、6 路 P 口、两 路 U S A R T 通 信 端口、一 个 比 较 器、一 个 D C O 内 部 振 荡 器 和 两 个 外 部 时 钟 , 支 持 8M 的 时 钟。由 于 为 F L A S H 型 , 则可以在线对单片机进行调试和下 载 , 且 JTAG 口直 接和 FET(FLASH E MUL AT ION T O OL) 的相连 , 不须另 外的仿真工具 , 方便实用 ,可以在超低功 耗模式下工作 , 对环境和人体的辐射小 , 测量结果为 100m W 左右的功 耗 ( 电流 为 14m A 左右 ), 可靠性能 好 , 加强电干扰 运 行 不 受 影 响,适 应 工业 级 的 运 行 环 境 , 适 合与做手 柄 之类 的自动 控 制 的 设 备 . 我们 相信 M S P430 单片 机 将 会在工程 技 术应 用中得以广泛应 用 [2]。

无 线 接 收电 路 采 用超 再 生 接 收电 路, 它 的 工 作 电 压 为 5 V,静 态 电 流 4 m A,接 收 灵 敏 度 为 - 105d b m,频 率 稳 定 度 为 ±2 0 0 k H Z。接 收天 线 为 2 5 ~ 3 0 c m 的 导 线,最好能 竖 立 起 来。

浅谈西门子plc程序加密和程序块加密及解密

浅谈西门子plc程序加密和程序块加密及解密第一种情况。

是在硬件组态中,在CPU属性中按照保护等级设置密码,将CPU中程序锁住,不影响CPU的正常运行。

这种情况是往往是程序设计编程人员出于安全和知识产权的保护等目的而进行的设置。

常见的加密方式有三种。

1、程序可读出,数据可修改,运行可监视,只是程序不可更改。

(出于安全考虑)2、数据可修改,运行可监视,程序即不能读出也不能修改。

(出于安全考虑,也为保护知识产权)3、程序、数据、运行均不可读出、监视和更改。

(安全性最高)方法:在硬件组态中打开CPU的protection(保护)选项,选择所需加密方式,设置密码后保存编译重新下载硬件组态就可以了。

注意:如何设置密码忘记或丢失,那么只有通过编程软件在线连接PLC,清空PLC程序,(包括程序块,系统块和数据块)然后将备份的程序重新下载。

第二种情况就是程序中程序块的加密和解密。

方法步骤如下。

1、在STEP7中打开要加密的程序块,点击菜单“文件/生成源文件(File/Generate source)”,生成要加密保护的程序块的原代码文件。

2、关闭程序块,在项目管理器中打开“源文件(source)”,打开生成的源文件。

3、在程序块的声明部分,TITLE行下面的一行中输入“KNOW_HOW_PROTECT”。

4、执行菜单命令“文件/保存(File/Save)”然后“文件/编译(File/Compile)”。

5、编译成功后,可在“块”中看到加锁的程序块。

6、解除密码,打开相应的“源文件”,把“KNOW_HOW_PROTECT”删除,然后编译即可。

注意,保存好源文件,否则已加密的程序块将无法打开。

同时,你用SCL源程序编译完成后,删除SCL源程序就行了。

别人没SCL源程序,打开你程序中的块时就只能显示成STL程序了。

第三种情况就是我们在打开别人的程序时,遇到的那些加密程序块,又没有源程序的情况下,就只能靠一些解密工具或者其他方式了。

西门子 PLC加密与解密方法汇总

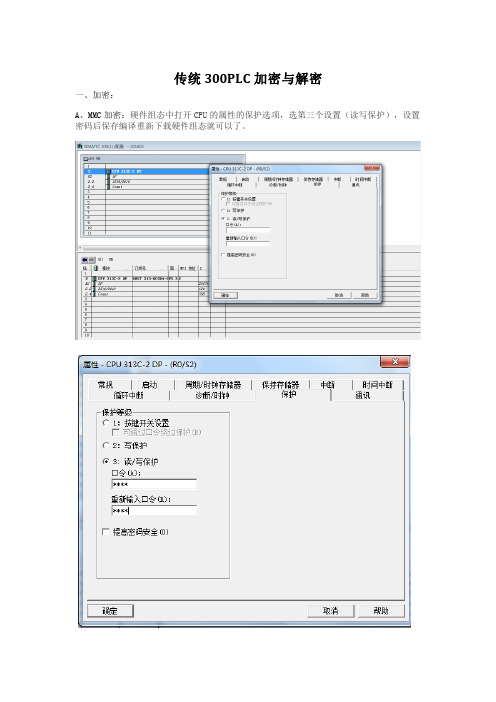

传统300PLC加密与解密一、加密:A、MMC加密:硬件组态中打开CPU的属性的保护选项,选第三个设置(读写保护),设置密码后保存编译重新下载硬件组态就可以了。

这里输了一个“1234567”的密码。

B、功能块的保护单个功能块只能保护,不能加密码,需要注意加密后的源文件一定要保存好,如果丢失或删除了源文件就无法打开自己的程序了。

如何实现程序块保护:1.打开程序编辑窗口LAD/FBD/STL;2.将要进行加密保护的程序块生成转换为源代码文件(通过选择菜单文件—>生成源文件);3.在LAD/FBD/STL 窗口中关闭您的程序块,并在SIMATIC Manager项目管理窗口的源文件文件夹中打开上一步所生成的源文件;4.在程序块的声明部分,TITLE行下面的一行中输入”KNOW_HOW_PROTECT”;5.存盘并编译该源文件(选择菜单文件—>保存,文件—>编译);6.现在就完成了您程序块的加密保护;二、解密:先用S7-MMC (S7imgRD)读卡,建一个 .s7img的文件,再用s7 200/300解锁打开该文件,按一下password下的S7-300密码就会出现,有了密码这样你就可以在线把程序下下来,如果程序加了锁再用124725这个软件解锁即全搞定。

1、选择S7imgRD软件2、把MMC卡从PLC上取下来,用MMC读卡器连接到电脑,并在S7imgRD软件中选择MMC卡盘符。

点击Start ,另存一个 .s7img的文件3、点开223925软件4、选择File—>Open 选择之前保存的*.s7img的文件5、选择Password—> S7300这样就出现了S7-300的密码。

6、如果需要解程序的锁,再用124725这个软件解锁。

选择需要解锁的程序,选择需要解锁的块,点击解锁即可。

新版300PLC加密与解密A、加密:1、右击块选择Block Privacy2、选择需要加密的块,右键选择Encrypt Block3、选择如下设置,在Enter Key位置输入你想设定的密码(12位以上),在Reenter Key 位置确认刚才输入的密码,并选择OK。

MSP430学习总结

MSP430学习总结MSP430学习总结前言这次主要看的资料是MSP430F425型号的,与MSP430F169有点区别,但由于MSP430单片机采用模块化结构,在不同型号的单片机中,同一种模块的使用方法和寄存器都是相同的。

下面会对它们的功能和区别加以说明。

一、MSP430单片机的特点1、我觉得MSP430最大的特点就是超低功耗,430之所以能够在低功耗的条件下运行,主要是由于引入了“时钟系统”的概念,和采用模块化结构。

让CPU可以间歇性的工作,节省功耗。

在MSP430单片机中,通过时钟配置可以产生3种时钟:MCLK:主时钟,MCLK是专门为CPU运行提供的时钟,MCLK配置的越高,CPU执行的速度就越快。

一旦关闭MCLKE,CPU 就停止工作,所以在超低功耗中通过间接开启MCLK的方式降低功耗。

SMCLK:子系统时钟,为单片机内部某些高速设备提供时钟,并且SMCLK是独立于MCLK的,关闭MCLK让CPU停止工作,子系统SMCLK开启,仍然可以使外设继续工作。

ACLK:活动时钟;ACLK一般是由32.768KHz晶振直接产生的低频时钟,在单片机运行时一般不关闭,和定时器使用间接唤醒CPU。

时钟系统对于3种时钟不同程度的关闭,就可以进入不同的低功耗模式(低功耗在下面讨论)。

2、MSP430单片机采用模块化结构,每一种模块都具有独立而完整的结构,这样就可以单独开启或者关闭某些模块,只需要激活某些使用的模块,以节省电力。

3、MSP430单片机的内核是16位RISC处理器,其运算能力和速度都具有一定的优势。

MSP430还有其它的一些优势在这里就不一一列举了。

二、MSP430单片机的内部资源1、I/O口寄存器PxIN: Px口输入寄存器PxOUT: Px口输出寄存器PxDIR : Px口方向寄存器 0=输入 1=输出PxSET: Px口第二功能选择寄存器 0=普通I/O 1=第二功能使用总结:以上的4个寄存器是所有I/O都具有的,在使用I/O 口之前首先要设置PxDIR,对于要使用第二功能的还要设置PxSET 下面介绍的是430中P1,P2口引发中断需要设置的寄存器(MSP430单片机只有P1、P2口能引发中断)PxIE : Px口中断允许寄存器 0=不允许 1=允许PxIES : Px口中断沿选择寄存器0=上升沿1=下降沿PxIFG :Px口中断标志位寄存器 0=中断条件不成立1=中断条件曾经成立(说明:无论中断是否被允许,也不论是否正在执行中断服务程序,只要I/O满足中断条件,PxIFG的相应位就会置1,只能通过软件清除,这个可以用来判断哪一位I/O发生了中断,也不会漏掉每一次中断。

MSP430常见问题汇总(利尔达)

LSD MCU TECHNOLOGY CO., LTD .

利尔达单片机技术有限公司

利尔达科技有限公司

技术一部

LSD SCIENCE & TECHNOLOGY CO., LTD.

MSP430 相关 Q&A

Question & answer

版本号:V1.0 提交人:MSP430 项目组 整理时间:2009 年 02 月

Q12 : 装了 MSP-FET430UIF 仿真 器 , 但 是 在 AQ430 的 Options 中, 无 法 找 到 该 仿 真 器 , 正 常 应 该 有 LPT1/LPT2/LPT3/TIUSB 四个选项,为什么看不到 TIUSB? A12:先看看硬件管理器中有没有那个硬件,有则先用 IAR 试试.

公司地址:杭州市登云路 425 号杭州利尔达科技大厦 Tel:0571-88800000 Fax:0571-89908519

第2页 共68页

LSD MCU TECHNOLOGY CO., LTD .

利尔达单片机技术有限公司

第一章:开发工具类

Q1:我自己做了一块 MSP430F149 的试验板,以前用下载线进行调试没有出现过问题,但是,最近我每次 make 后用下载线调试时,总是弹出一个窗口,给我提示:Could not find target status. 然后就死到那儿了,请问这是 什么问题呢? A1:检查 Jtag 口线是否连接正常,如果 JTAG 口线连接正常,可能是供电不足,目标板加电再测试。

MSP430的BSL介绍

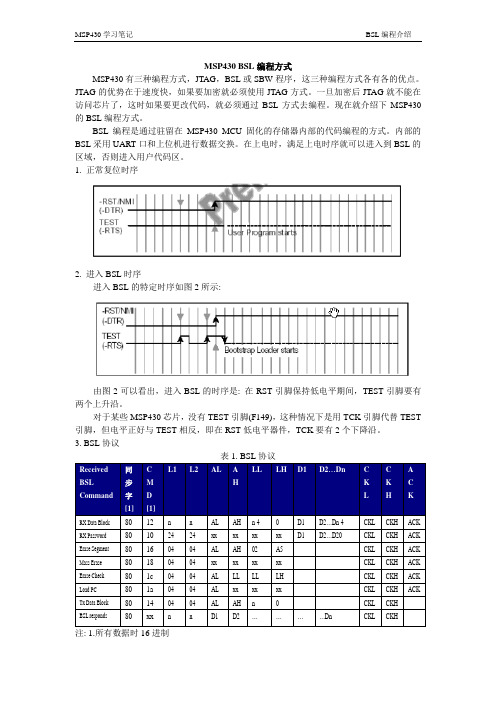

MSP430 BSL编程方式MSP430有三种编程方式,JTAG,BSL或SBW程序,这三种编程方式各有各的优点。

JTAG的优势在于速度快,如果要加密就必须使用JTAG方式。

一旦加密后JTAG就不能在访问芯片了,这时如果要更改代码,就必须通过BSL方式去编程。

现在就介绍下MSP430的BSL编程方式。

BSL编程是通过驻留在MSP430 MCU固化的存储器内部的代码编程的方式。

内部的BSL采用UART口和上位机进行数据交换。

在上电时,满足上电时序就可以进入到BSL的区域,否则进入用户代码区。

1. 正常复位时序2. 进入BSL时序进入BSL的特定时序如图2所示:由图2可以看出,进入BSL的时序是: 在-RST引脚保持低电平期间,TEST引脚要有两个上升沿。

对于某些MSP430芯片,没有TEST引脚(F149),这种情况下是用TCK引脚代替TEST 引脚,但电平正好与TEST相反,即在RST低电平器件,TCK要有2个下降沿。

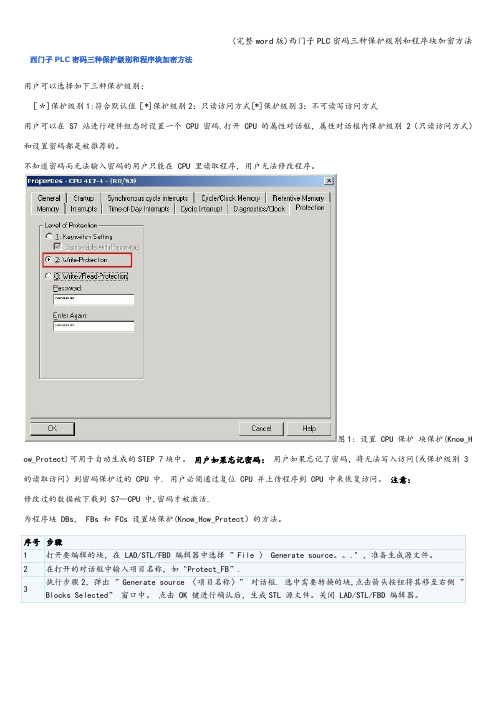

3. BSL协议表1. BSL协议Received BSL Command 同步字[1]CMD[1]L1 L2 AL AHLL LH D1 D2…Dn CKLCKHACKRX Data Block 80 12 n n AL AH n-4 0 D1 D2…Dn-4 CKL CKH ACK RX Password 80 10 24 24 xx xx xx xx D1 D2…D20 CKL CKH ACK Erase Segment 80 16 04 04 AL AH 02 A5 - --- CKL CKH ACK Mass Erase 80 18 04 04 xx xx xx xx - --- CKL CKH ACK Erase Check 80 1c 04 04 AL LL LL LH - --- CKL CKH ACK Load PC 80 1a 04 04 AL xx xx xx - --- CKL CKH ACK Tx Data Block 80 14 04 04 AL AH n 0 - --- CKL CKH - BSL responds 80 xx n n D1 D2 …………Dn CKL CKH - 注: 1.所有数据时16进制2. ACK是由BSL返回的3. Error Check 不是标准的功能,是为将来扩展用的。

(完整word版)西门子PLC密码三种保护级别和程序块加密方法

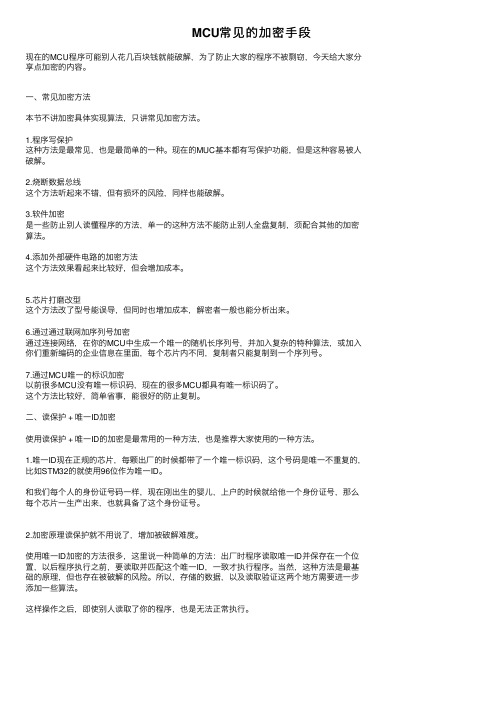

西门子PLC密码三种保护级别和程序块加密方法用户可以选择如下三种保护级别:[*]保护级别1:符合默认值[*]保护级别2:只读访问方式[*]保护级别3:不可读写访问方式用户可以在 S7 站进行硬件组态时设置一个 CPU 密码.打开 CPU 的属性对话框,属性对话框内保护级别 2(只读访问方式)和设置密码都是被推荐的。

不知道密码而无法输入密码的用户只能在 CPU 里读取程序,用户无法修改程序。

图1: 设置 CPU 保护块保护(Know_H ow_Protect)可用于自动生成的STEP 7块中。

用户如果忘记密码:用户如果忘记了密码,将无法写入访问(或保护级别 3 的读取访问)到密码保护过的 CPU 中. 用户必须通过复位 CPU 并上传程序到 CPU 中来恢复访问。

注意:修改过的数据被下载到 S7—CPU 中,密码才被激活.为程序块 DBs, FBs 和 FCs 设置块保护(Know_How_Protect)的方法。

序号步骤1打开要编辑的块,在 LAD/STL/FBD 编辑器中选择”File 〉 Generate source。

." ,准备生成源文件。

2在打开的对话框中输入项目名称,如"Protect_FB”.3执行步骤2,弹出”Generate source 〈项目名称〉” 对话框. 选中需要转换的块,点击箭头按钮将其移至右侧”Blocks Selected” 窗口中。

点击 OK 键进行确认后,生成STL 源文件。

关闭 LAD/STL/FBD 编辑器。

图 014生成的源文件存放在 Simatic Manager —> S7 program —〉 Sources 文件夹中,打开源文件。

在声明部分的”TITLE” 语句下插入”KNOW_HOW_PROTEC T" 命令。

5图 026点击菜单”File > Save" 和"File > Compile” 保存编译 STL 源文件。

基于CycloneII和MSP430的网络数据加密实现

基于CycloneII和MSP430的网络数据加密实现

1 引言

随着信息技术和网络化进程的发展,网络通信安全问题日益突出。

现场

可编程门阵列(FPGA)以其自身设计灵活、可靠性高的优点广泛应用于加密领域。

硬件实现的加密算法不占用计算机资源.加密过程完全与外部总线隔离,具有

较高的数据保护能力。

算法可灵活改变,具有较强的独立性。

加密机由单片机,FPGA 和El 通信接口组成。

FPGA 内部算法由VHDL 语言编写。

该系统适用于要求数据安全较高的场合,其终端可为计算机,银行POS 机等,提供数据传输的安全性和保密性。

2 流加密解密原理及算法

2.1 流加密解密原理

流密码由密钥和密码算法两部分组成,密钥一般存储在加解密设备内部,在数据传输前已设置完成。

密码算法在较长时间内是不变的。

在同步流密码中,只要发送端和接收端有相同的密钥和内部状态,就能产生相同的密钥流。

数据传输时,加密端和解密端使用同一个初始密钥,加密时密码流与明

文相异或得到密文,同时每隔一定时间加入同步数据;解密时以同步模式产生

的密文与密码流进行异或得到明文,同步模式采用63 位Gold 码。

整个加解密过程与发送数据格式如图1 所示。

在发送密文中加入初始同步码,接收端利用Gold 码的三值特性检测Gold 码实现同步数据。

对接收数据流和Gold 码做互相关运算,相关结果满足Gold 码的三值特性,说明当前数据流是发送端加入的

同步Gold 码.标志为密文的起始,然后调用解密算法对后续的密文解密,恢

复传输的数据。

MCU常见的加密手段

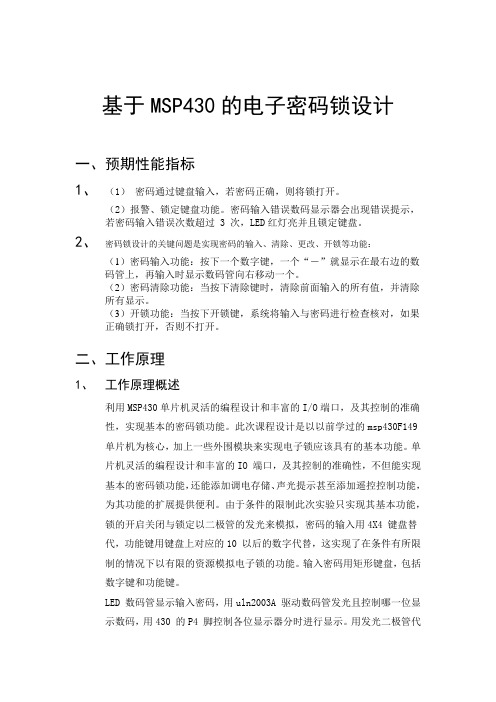

MCU常见的加密⼿段现在的MCU程序可能别⼈花⼏百块钱就能破解,为了防⽌⼤家的程序不被剽窃,今天给⼤家分享点加密的内容。

⼀、常见加密⽅法本节不讲加密具体实现算法,只讲常见加密⽅法。

1.程序写保护这种⽅法是最常见,也是最简单的⼀种。

现在的MUC基本都有写保护功能,但是这种容易被⼈破解。

2.烧断数据总线这个⽅法听起来不错,但有损坏的风险,同样也能破解。

3.软件加密是⼀些防⽌别⼈读懂程序的⽅法,单⼀的这种⽅法不能防⽌别⼈全盘复制,须配合其他的加密算法。

4.添加外部硬件电路的加密⽅法这个⽅法效果看起来⽐较好,但会增加成本。

5.芯⽚打磨改型这个⽅法改了型号能误导,但同时也增加成本,解密者⼀般也能分析出来。

6.通过通过联⽹加序列号加密通过连接⽹络,在你的MCU中⽣成⼀个唯⼀的随机长序列号,并加⼊复杂的特种算法,或加⼊你们重新编码的企业信息在⾥⾯,每个芯⽚内不同,复制者只能复制到⼀个序列号。

7.通过MCU唯⼀的标识加密以前很多MCU没有唯⼀标识码,现在的很多MCU都具有唯⼀标识码了。

这个⽅法⽐较好,简单省事,能很好的防⽌复制。

⼆、读保护 + 唯⼀ID加密使⽤读保护 + 唯⼀ID的加密是最常⽤的⼀种⽅法,也是推荐⼤家使⽤的⼀种⽅法。

1.唯⼀ID现在正规的芯⽚,每颗出⼚的时候都带了⼀个唯⼀标识码,这个号码是唯⼀不重复的,⽐如STM32的就使⽤96位作为唯⼀ID。

和我们每个⼈的⾝份证号码⼀样,现在刚出⽣的婴⼉,上户的时候就给他⼀个⾝份证号,那么每个芯⽚⼀⽣产出来,也就具备了这个⾝份证号。

2.加密原理读保护就不⽤说了,增加被破解难度。

使⽤唯⼀ID加密的⽅法很多,这⾥说⼀种简单的⽅法:出⼚时程序读取唯⼀ID并保存在⼀个位置,以后程序执⾏之前,要读取并匹配这个唯⼀ID,⼀致才执⾏程序。

当然,这种⽅法是最基础的原理,但也存在被破解的风险。

所以,存储的数据,以及读取验证这两个地⽅需要进⼀步添加⼀些算法。

这样操作之后,即使别⼈读取了你的程序,也是⽆法正常执⾏。

基于MSP430的电子密码锁设计

基于MSP430的电子密码锁设计一、预期性能指标1、(1)密码通过键盘输入,若密码正确,则将锁打开。

(2)报警、锁定键盘功能。

密码输入错误数码显示器会出现错误提示,若密码输入错误次数超过 3 次,LED红灯亮并且锁定键盘。

2、密码锁设计的关键问题是实现密码的输入、清除、更改、开锁等功能:(1)密码输入功能:按下一个数字键,一个“-”就显示在最右边的数码管上,再输入时显示数码管向右移动一个。

(2)密码清除功能:当按下清除键时,清除前面输入的所有值,并清除所有显示。

(3)开锁功能:当按下开锁键,系统将输入与密码进行检查核对,如果正确锁打开,否则不打开。

二、工作原理1、工作原理概述利用MSP430单片机灵活的编程设计和丰富的I/O端口,及其控制的准确性,实现基本的密码锁功能。

此次课程设计是以以前学过的msp430F149 单片机为核心,加上一些外围模块来实现电子锁应该具有的基本功能。

单片机灵活的编程设计和丰富的IO 端口,及其控制的准确性,不但能实现基本的密码锁功能,还能添加调电存储、声光提示甚至添加遥控控制功能,为其功能的扩展提供便利。

由于条件的限制此次实验只实现其基本功能,锁的开启关闭与锁定以二极管的发光来模拟,密码的输入用4X4 键盘替代,功能键用键盘上对应的10 以后的数字代替,这实现了在条件有所限制的情况下以有限的资源模拟电子锁的功能。

输入密码用矩形键盘,包括数字键和功能键。

LED 数码管显示输入密码,用uln2003A 驱动数码管发光且控制哪一位显示数码,用430 的P4 脚控制各位显示器分时进行显示。

用发光二极管代替开锁的电路,发光表示开锁锁定。

输入密码错误次数超过3 次,系统蜂鸣器响,发出警报。

打开电源后,显示器显示“0000”,设原始密码为“1234”,只要输入此密码便了开门。

这样可预防停电后再来电时无密码可用。

按“C”键,清除显示器为“000000”。

欲重新设定密码,先输入密码在案“*”。

常用的单片机加密手段(二)

常用的单片机加密手段(二)昨天写了一种常用的单片机加密手段,受到很多电子同行的反响,也引起来很多此类话题讨论,是我没想到的。

由于现在的公众号还没开通原创功能,没办法针对同学们的提问进行解答,而且内容也比较复杂,所以我单独再开一章来讲解关于单片机加密方面,大家普遍比较关心的问题。

第一:昨天的那种常用方法,有部分同学担心量产效率问题。

效率肯定是影响的,既要保证安全性,必然要牺牲少许效率,但是影响远远比同学们想象的影响低。

其实就是烧写两次程序,首先,写一个读取芯片ID,然后根据我们设计的算法计算出来数据,并且写入到EEPROM里数据的这样一个程序1,我们的功能程序作为程序2。

那烧写程序时,我们先烧写程序1进入单片机,固话好我们的数据后,再然后烧写程序2到单片机;或者采用流水线式工作,工作人员甲专门烧写程序1来一遍,工作人员乙烧写程序2来一遍。

程序1的功能其实非常简单,因此烧写起来肯定很快,不管如何影响到一定的效率,但是影响是非常小的。

第二:昨天的那种方法,就可以确保万无一失了么?当然不是。

这个世界上就不存在绝对安全的东西,就看付出多大的代价。

据称STM32的某些型号内部的96位的ID是烧写在system区域,而破解者找到了原厂的调试工具,可以直接烧录改变这个ID。

在利益面前,总是会有人去做这种事情,甚至说这种原厂调试工具的泄露,不排除是他们自己人做的。

那我们电子工程师的劳动成果就这么白白窃取,我们无能为力么?当然不是了。

安全和攻击一直在较量着,我们只需要多方面增强我们产品的安全性,让破解着花费的代价,超过了重新开发出来花费的代价,那就可以让破解着直接望而却步了。

我们一个产品可以采用多层加密的手段来做,这样就可以尽可能的加大破解者的难度,提高我们产品的安全性能。

------------------------------------------------------------------下面我给大家介绍几种安全加密方面的方法,由于部分方法详细讲解比较复杂,我只是简单给大家介绍一下原理,先让各位同学涨一下见识,让你知道有这么回事。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

MSP430 常用加密总结

1> 为什么要加密,如何加密?当您的产品推向市场的时候,您的竞争对手就开始盯上它了,如果您的产品硬件很容易被模仿,而且您使用的MSP430 单片机没有被加密的话,

那么您辛辛苦苦的劳动成功就很容易成为您竞争对手的产品了,使用JTAG 调试工具FET 虽然可以将程序下载到芯片内部,但只有使用专业编程器能够防止程序被窃取。

2> JTAG、BSL 、BOOTLOADER 、熔丝的区别和关系是什么?JTAG 接口能够访问MSP430 单片机内部所有资源,通过JTAG 可以对芯片进行程序下载、代码调试、内存修改等等,通过JTAG 还能烧断加密熔丝,熔丝一旦被烧断,

JTAG 接口绝大部分功能失效,就再也不能通过它进行编程

了。

BSL接口是利用芯片内部驻留的bootloader程序实现的

自编程,通过特定的时序使得CPU 进入bootloader 代码断,然后利用每个MSP430 芯片内部都有的Timer A 构成一个软件串口

来与上位机通讯,这样可以将代码下载到芯片内部。

实现

BSL 除了JTAG 接口的一些引脚外,还需要用到两个TA0 功能引

脚,因此在设计产品时如果需要加密,则应该考虑将这两个引脚也连出来。

要烧断熔丝(加密)必须使用JTAG 接口;烧断熔丝后只能通过BSL 或者用户代码来实现编程更新。

3> BSL 的验证密码是怎么回事?BSL 也能读出芯片内部的代码,这样可以实现编程后的校验等功能。

通过BSL 擦除所有Flash 信息时不需要验证密码,但是要进一步操作,就得输入32 字节密码进行验证。

BSL 的协议规定这32 字节密码为芯片FLASH 区域的最高32 字节,也就是程序的16 个中断向量,如果您拥有这段程序的最后32字节,就能通过BSL 将芯片内部所有代码读取出来。

4> 为什么要使用高级加密?32 字节的密码看似几乎完全没可能使用穷举法来实现破解,但是各位别忘了,msp430 的16 个中断向量未必每一个都用到了,没用到的中断向量为0xffff ,如果您的程序只用到了复位向量,那么破解者只需尝试最多32768 次(中断向量为偶数,所以除以2)就能将其破解,另外,如果芯片本身Flash容量较小,比如4K字节,那么破解者只需尝试最多2K

就能将其破解。

这对自动操作的计算机来说几乎是一瞬间的事情。

那么如果用到的中断向量越多,就越难破解,最好的办法就是将所有未用到的中断向量全部填充为随机数据,

这就是“高级加密”。

5>关于TI - TXT文件TI - TXT文件是TI 公司为MSP430 单片机定义的一种编程代码格式,其内容为纯文本格式,使用任何文本编辑器都能对其进行阅读,下面是一个这类文件的例子:@FEFE

B2 40 80 5A 20 01 F2 40 9D 00 90 00 F2 40 2E 00

40 00 F2 D0 80 00 01 00 F2 43 33 00 C2 43 95 00

C2 43 9A 00 F2 D0 20 00 53 00 F2 40 1F 00 52 00

F2 43 91 00 F2 43 92 00 F2 43 93 00 F2 43 94 00

F2 43 95 00 F2 43 96 00 F2 43 97 00 F2 43 98 00

F2 43 99 00 F2 43 9A 00 32 D0 D0 00 FD 3F 31 40

00 03 B0 12 A2 FF 0C 93 18 24 3C 40 00 02 0E 43

30 12 00 00 B0 12 C4 FF 3C 40 00 02 3E 40 FE FE

30 12 00 00 B0 12 A6 FF 21 52 3C 40 00 02 3E 40

FE FE 30 12 00 00 B0 12 A6 FF B0 12 FE FE 30 40

A0 FF FF 3F 1C 43 30 41 0A 12 1D 41 04 00 0F 4C

0A 4D 1D 83 0A 93 05 24 EF 4E 00 00 1F 53 1E 53

F7 3F 3A 41 30 41 0A 12 1D 41 04 00 0F 4C 0A 4D

1D 83 0A 93 04 24 CF 4E 00 00 1F 53 F8 3F 3A 41

30 41

@FFFE 5C FFEETOP 专业博客--- 电子工程师自己的家园@-P*Z-Vb

sy9LwZB

第一行的@FEFE 表示从地址0xFEFE 开始,有如下代码。

每行为16 字节,每个字节使用16 进制数表示,每两个字节之间用一个空格格开。

内容末尾的@FFFE 就是程序的复位向量了,表示程序的入口地址为0xFF5C。

最后用一个小写的q字符加换行结束,当然也可以把中断向量的那两行放到最前面去,

比如下面这段代码的含义跟上面的是一样的,同样符合规

则。

@FFFE

@FEFE

B2 40 80 5A 20 01 F2 40 9D 00 90 00 F2 40 2E 00

40 00 F2 D0 80 00 01 00 F2 43 33 00 C2 43 95 00

C2 43 9A 00 F2 D0 20 00 53 00 F2 40 1F 00 52 00

F2 43 91 00 F2 43 92 00 F2 43 93 00 F2 43 94 00

F2 43 95 00 F2 43 96 00 F2 43 97 00 F2 43 98 00

F2 43 99 00 F2 43 9A 00 32 D0 D0 00 FD 3F 31 40

00 03 B0 12 A2 FF 0C 93 18 24 3C 40 00 02 0E 43

30 12 00 00 B0 12 C4 FF 3C 40 00 02 3E 40 FE FE

30 12 00 00 B0 12 A6 FF 21 52 3C 40 00 02 3E 40

FE FE 30 12 00 00 B0 12 A6 FF B0 12 FE FE 30 40

A0 FF FF 3F 1C 43 30 41 0A 12 1D 41 04 00 0F 4C

0A 4D 1D 83 0A 93 05 24 EF 4E 00 00 1F 53 1E 53

F7 3F 3A 41 30 41 0A 12 1D 41 04 00 0F 4C 0A 4D

1D 83 0A 93 04 24 CF 4E 00 00 1F 53 F8 3F 3A 41

30 41 手动修改TI -TXT 文件来实现高级加密:下面是使用

到中断向量较少的一段代码的中断向量:

@FFE0

10 FF A0 FF

@FFFE

5C FF 它与下面这段代码意义是一样的:

@FFE0

10 FF A0 FF FF FF FF FF FF FF FF FF FF FF FF FF

FF FF FF FF FF FF FF FF FF FF FF FF FF FF 5C FF 这里我们把未用到中断向量改成随机数据,就实现高级加密了,不过注意不要把有效的中断向量也改了

@FFE0

10 FF A0 FF A5 5A 37 21 F3 44 E0 77 9A 00 22 33

44 55 66 77 88 99 AA BB CC DD EE 3E E3 0F 5C FF。