网络工程师道基础试题.doc

网络工程师基础考试试题(含答案)jf

网络工程师考试试题(含答案)一、单项选择题1.下面关于DPSK调制技术的描述,正确的是。

A.不同的码元幅度不同B.不同的码元前沿有不同的相位改变C.由四种相位不同的码元组成D.由不同的频率组成不同的码元【解析】DPSK()是利用调制信号前后码元之间载波相对相位的变化来传递信息的。

【正确答案】B2.WLAN采用扩频技术传输数据,下面哪一项不是扩频技术的优点?()A.对无线噪声不敏感B.占用的带宽小C.产生的干扰小D.有利于安全保密【解析】既然是扩频,当然不会减小带宽占用。

【正确答案】B3.要显示路由器的运行配置,下面的路由器命令中,哪一条是正确的?()。

A.R1#showrunning-configB.R1#showstartup-configC.R1>showstartup-configD.R1>showrunning-config【解析】running-config是运行配置,startup-config是启动配置。

该命令必须在进入特权模式后才可以使用,提示符是<设备名>#。

【正确答案】A4.确定网络的层次结构及各层采用的协议是网络设计中()阶段的主要任务。

A.网络需求分析B.网络体系结构设计C.网络设备选型D.网络安全性设计【解析】此题主要考查了网络系统设计工程的相关知识。

网络需求分析主要任务是确定网络系统的建设目的,明确网络系统要求实现的功能和所要达到的性能。

网络体系结构设计即选择组网技术,确定拓扑结构,主要任务是将需求归纳总结,抽象化,形成一个附带着需求的具体模型,确定网络的层次结构及各层采用的协议。

网络设备选型即确定网络节点的一部分,主要任务是根据每一个节点的功能和其所需要实现的性能,利用产品调研的结果,选择合适的设备,并为重要节点配置相关的附加设备。

网络安全性设计即确定安全系统,主要任务是在原有系统设计的基础,加入一些安全保护措施,检测设备,提供维护的工具和方法。

网络工程师基础考试试题(含答案)li

网络工程师考试试题(含答案)一、单项选择题1.在FTP协议中,控制连接是由()主动建立的。

A.服务器端B.客户端C.操作系统D.服务提供商【解析】在FTP协议中,由客户端通过服务器的TCP21端口向服务器发起连接。

常识!【正确答案】B2.建立一个家庭无线局域网,使得计算机不但能够连接因特网,而且WLAN内部还可以直接通信,正确的组网方案是()。

A.AP+无线网卡B.无线天线+无线MODEMC.无线路由器+无线网卡D.AP+无线路由器【正确答案】C3.ADSL是一种宽带接入技术,这种技术使用的传输介质是()。

A.电话线B.CA TV电缆C.基带同轴电缆D.无线通信网【正确答案】A4.TCP是互联网中的传输层协议,使用()次握手协议建立连接。

这种建立连接的方法可以防止()。

A.1B.2C.3D.4A.出现半连接B.无法连接C.产生错误的连接D.连接失效【正确答案】C,C5.计算机在进行浮点数的相加()运算之前先进行对阶操作,若x的阶码大于y的阶码,则应将②。

②A.x的阶码缩小至与y的阶码相同,且使x的尾数部分进行算术左移。

B.x的阶码缩小至与y的阶码相同,且使x的尾数部分进行算术右移。

C.y的阶码扩大至与x的阶码相同,且使y的尾数部分进行算术左移。

D.y的阶码扩大至与x的阶码相同,且使y的尾数部分进行算术右移。

【解析】为了减少误差(),要将阶码值小的数的尾数右移。

【正确答案】D6.对路由选择协议的一个要求是必须能够快速收敛,所谓“路由收敛”是指()。

A.路由器能把分组发送到预订的目标B.路由器处理分组的速度足够快C.网络设备的路由表与网络拓扑结构保持一致D.能把多个子网汇聚成一个超网【解析】所谓“收敛”,就是当路由环境发生变化后,各路由器调整自己的路由表以适应网络拓扑结构的变化。

“收敛”得越快,路由器就越快适应网络拓扑结构的变化。

【正确答案】C7.下列选项中,()不属于Windows的网络应用程序接口()。

网络工程师基础考试试题(含答案)aka

网络工程师考试试题(含答案)一、单项选择题1.有4个子网:10.1.201.0/24、10.1.203.0/24、10.1.207.0/24和10.1.199.0/24,经路由汇聚后得到的网络地址是()。

A.10.1.192.0/20B.10.1.192.0/21C.10.1.200.0/21D.10.1.224.0/20【解析】前两个字节和最后一个字节不做比较了,只比较第三个字节。

201→11001001203→11001011207→11001111199→11000111显然,这四个数字只有前四位是完全相同的,因此汇聚后的网络的第三个字节应该是11000000→192。

汇聚后的网络的掩码中1的数量应该有8+8+4=20。

因此答案是10.1.192.0/20。

【正确答案】A2.下面的地址中,属于本地回路地址的是()。

A.10.10.10.1B.255.255.255.0C.127.0.0.1D.192.0.0.1【解析】所有形如127.xx.yy.zz的地址,都作为保留地址,用于回路()测试。

【正确答案】C3.()能够显示路由器配置了哪种路由协议。

A.R1(config)#showiprouteB.R1>showiprouteC.R1>showipprotocolD.R1(config-if)#showipprotocol【解析】IOS中,在用户模式下运行showipprotocol即可显示路由协议的情况。

【正确答案】C4.在CPU与主存之间设置高速缓冲存储器Cache,其目的是为了②。

②A.扩大主存的存储容量B.提高CPU对主存的访问效率C.既扩大主存容量又提高存取速度D.提高外存储器的速度【解析】Cache是不具有扩大主存容量功能的,更不可能提高外存的访问速度。

但Cache的访问速度是在CPU和内存之间,可以提高CPU对内存的访问效率。

【正确答案】B5.以下关于Samba的描述中,不正确的是()。

网络工程师基础考试试题(含答案)ais

网络工程师考试试题(含答案)一、单项选择题1.关于OSPF协议,下列说法错误的是()。

A.OSPF的每个区域()运行路由选择算法的一个实例B.OSPF路由器向各个活动端口组播Hello分组来发现邻居路由器C.Hello协议还用来选择指定路由器,每个区域选出一个指定路由器D.OSPF协议默认的路由更新周期为30秒【解析】OSPF使用Hello数据报发现邻居并建立邻接。

Hello数据报以组播形式每隔一定时间()发送一次。

在不同网络中,HelloInterval的时间也不同。

在X.25网中,HelloInterval 的值为30秒;在局域网中,HelloInterval的值为10秒。

【正确答案】D2.若文件系统容许不同用户的文件可以具有相同的文件名,则操作系统应采用来实现。

A.索引表B.索引文件C.指针D.多级目录【解析】索引表、索引文件和指针可以让不同用户访问相同的文件。

如果是不同用户的不同文件要使用相同的文件名,使用多级目录就可以简单实现了。

【正确答案】D3.配置VLAN有多种方法,下面哪一条不是配置VLAN的方法?()。

A.把交换机端口指定给某个VLANB.把MAC地址指定给某个VLANC.由DHCP服务器动态地为计算机分配VLAND.根据上层协议来划分VLAN【解析】配置VLAN的方法有很多种,就是没有通过DHCP动态划分的那一种。

【正确答案】C4.在路由器的特权模式下键入命令setup,则路由器进入()模式。

A.用户命令状态B.局部配置状态C.特权命令状态D.设置对话状态【解析】设置对话模式是一台新的交换机开机时自动进入的模式,在特权命令模式()下使用setup 命令也可以进入此模式,这时可以通过对话方式对交换机进行设置。

【正确答案】D5.当数据在两个VLAN之间传输时需要哪种设备?()A.二层交换机B.网桥C.路由器D.中继器【解析】VLAN之间的数据传输需要通过网络层设备来实现。

【正确答案】C6.ADSL采用的两种接入方式是()。

网络工程师基础考试试题(含答案)oh

网络工程师考试试题(含答案)一、单项选择题1.使用ADSL拨号上网,需要在用户端安装协议。

A.PPPB.SLIPC.PPTPD.PPPoE【解析】PPPoE()是基于以太网的PPP协议,它继承了PPP拨号的用户验证和动态IP地址分配功能。

宽带网络运营商在管理xDSL、HFC等接入网络时,通常使用PPPoE进行数据封装和用户验证。

客户端的PPPoE包在ADSLModem中封装成AAL5帧,由ATM信元传输到局端的DSLAM()。

【正确答案】D2.关于交换机,下面说法中错误的是。

A.以太网交换机根据MAC地址进行交换B.帧中继交换机根据虚电路号DLCI进行交换C.三层交换机根据网络层地址进行转发,并根据MAC地址进行交换D.ATM交换机根据虚电路标识和MAC地址进行交换【解析】ATM交换机是根据VPI()和VCI()进行交换的。

【正确答案】D3.内聚性和耦合性是度量软件模块独立性的重要准则,软件设计时应力求。

A.高内聚,高耦合B.高内聚,低耦合C.低内聚,高耦合D.低内聚,低耦合【解析】对于软件开发来说,要追求模块内部的高内聚,模块之间的低耦合。

常识!【正确答案】B4.互联网中常用的音频文件格式不包括()。

A.WaveB.RealAudioC.MPEGD.JPEG【解析】JPEG是图片文件格式。

【正确答案】D5.采用以太网链路聚合技术将()。

A.多个逻辑链路组成一个物理链路B.多个逻辑链路组成一个逻辑链路C.多个物理链路组成一个物理链路D.多个物理链路组成一个逻辑链路【解析】在局域网应用中,由于数据通信量的快速增长,交换机带宽往往不够用,于是出现了将多条物理链路当作一条逻辑链路使用的链路聚合技术,这时网络通信由聚合到逻辑链路中的所有物理链路共同承担。

【正确答案】D6.配置VLAN有多种方法,下面哪一条不是配置VLAN的方法?()。

A.把交换机端口指定给某个VLANB.把MAC地址指定给某个VLANC.由DHCP服务器动态地为计算机分配VLAND.根据上层协议来划分VLAN【解析】配置VLAN的方法有很多种,就是没有通过DHCP动态划分的那一种。

网络工程师基础考试试题(含答案)tl

网络工程师考试试题(含答案)一、单项选择题1.TCP段头的最小长度是()字节。

A.16B.20C.24D.32【解析】TCP数据段为两部分,前面是头标(),后面是数据。

TCP头标的前20个字节格式是固定的,后面是可能的选项。

因此TCP头标的最小长度是20个字节。

【正确答案】B2.在以太网协议中使用1-坚持型监听算法的特点是()。

A.能及时抢占信道,但增加了冲突的概率B.能即使抢占信道,并减少了冲突的概率C.不能及时抢占信道,并增加了冲突的概率D.不能及时抢占信道,但减少了冲突的概率【解析】1-坚持CSMA的做法是:当一个站点要发送数据帧时,它就监听媒体,判断当前时刻是否有其他站点正在传输数据。

如果媒体忙的话,该站等待直至媒体空闲。

一旦该站检测到媒体空闲,它就立即发送数据帧。

如果产生冲突,则等待一个随机时间再监听。

之所以叫“1-坚持”,是因为当一个站点发现媒体空闲的时候,它传输数据帧的概率是1。

1-坚持CSMA 的优点是:只要媒体空闲,站点就立即发送;它的缺点在于:假如有两个或两个以上的站点有数据要发送,冲突就不可避免。

【正确答案】A3.无线局域网()标准IEEE802.11g规定的最大数据速率是()。

A.1Mb/sB.11Mb/sC.5Mb/sD.54Mb/s【正确答案】D4.快速以太网标准比原来的以太网标准的数据速率提高了10倍,这时它的网络跨距()()。

A.没有改变B.变长了C.缩短了D.可以根据需要设定【解析】由于CSMA/CD的约束,速率增加,长度就得减少。

【正确答案】C5.某DHCP服务器的地址池范围为192.36.96.101~192.36.96.150,该网段下某Windows 工作站启动后,自动获得的IP地址是169.254.220.167,这是因为()。

A.DHCP服务器提供保留的IP地址B.DHCP服务器不工作C.DHCP服务器设置租约时间太长D.工作站接到了网段内其他DHCP服务器提供的地址【解析】Windows操作系统在无法通过DHCP获取IP地址时,会自动配置IP地址为169.254.×.×。

网络工程师基础考试试题(含答案)xs

网络工程师考试试题(含答案)一、单项选择题1.关于路由器,下列说法中正确的是。

A.路由器处理的信息量比交换机少,因而转发速度比交换机快B.对于同一目标,路由器只提供延迟最小的最佳路由C.通常的路由器可以支持多种网络层协议,并提供不同协议之间的分组转换D.路由器不但能够根据逻辑地址进行转发,而且可以根据物理地址进行转发【解析】路由器是第三层设备,要处理的内容比第二层设备交换机要多,因而转发速度比交换机慢。

虽然一些路由协议可以将延迟作为参数进行路由选择,但路由协议使用最多的参数是传输距离,此外还有其他的一些参数。

路由器只能够根据逻辑地址进行转发。

【正确答案】C2.在千兆以太网物理层标准中,采用长波()激光信号源的是()。

A.1000BASE-SXB.1000BASE-LXC.1000BASE-CXD.1000BASE-T【解析】即使记不得编号也没关系。

L——Long(),S——Short(),C——Copper(),T——twisted-pair()。

【正确答案】B3.某校园网的地址是202.100.192.0/18,要把该网络分成30个子网,则子网掩码应该是(),每个子网可分配的主机地址数是()。

A.255.255.200.0B.255.255.224.0C.255.255.254.0D.255.255.255.0A.32B.64C.510D.512【解析】由于24<30<25,因此子网位的长度应该是5位,所以掩码中1的数量应该为18+5=23,转换后得到掩码255.255.254.0,每个子网可分配主机地址数是29-2=510。

【正确答案】C()C4.以下属于对称数字用户线路()的是()。

A.HDSLB.ADSLC.RADSLD.VDSL【解析】【正确答案】A5.如果两名以上的申请人分别就同样的发明创造申请专利,专利权应授予是()。

A.最先发明的人B.最先申请的人C.所有申请人D.协商后的申请人【正确答案】B6.配置路由器端口,应该在哪种提示符下进行?()A.R1(config)#B.R1(config-in)#C.R1(config-intf)#D.R1(config-if)#【解析】If是interface的缩写,在IOS中,config-if是端口配置状态的提示符。

网络工程师基础考试试题(含答案)all

网络工程师考试试题(含答案)一、单项选择题1.关于链路状态协议与距离矢量协议的区别,以下说法中错误的是()。

A.链路状态协议周期性地发布路由信息,而距离矢量协议在网络拓扑发生变化时发布路由信息B.链路状态协议由网络内部指定的路由器发布路由信息,而距离矢量协议的所有路由器都发布路由信息C.链路状态协议采用组播方式发布路由信息,而距离矢量协议以广播方式发布路由信息D.链路状态协议发布的组播报文要求应答,这种通信方式比不要求应答的广播通信可靠【解析】链路状态协议和距离矢量协议类似,都会周期性地发布路由信息。

【正确答案】A2.简单邮件传输协议()默认的端口号是()。

A.21B.23C.25D.80【解析】简单邮件传输协议()默认的端口号是TCP25端口。

常识!【正确答案】C3.若内存地址区间为4000H~43FFH,每个存储单位可存储16位二进制数,该内存区域由4片存储器芯片构成,则构成该内存所用的存储器芯片的容量是。

A.512×16bitB.256×8bitC.256×16bitD.1024×8bit【解析】总存储单位=()=400H=1024()每个存储器芯片的容量为:1024×16/4=4096。

由于每个存储单位可存储16位二进制数,所以可以采用256×16bit或者512×8bit的芯片。

最好是前者,这样系统控制比较简单。

【正确答案】C4.在网络管理中要防护各种安全威胁。

在SNMPv3中,不必要或无法防护的安全威胁是()。

A.篡改管理信息:通过改变传输中的SNMP报文实施未经授权的管理操作B.通信分析:第三者分析管理实体之间的通信规律,从而获取管理信息C.假冒合法用户:未经授权的用户冒充授权用户,企图实施管理操作D.消息泄露:SNMP引擎之间交换的信息被第三者偷听【解析】SNMPv3中增加的最重要功能是安全认证。

在SNMPv1和SNMPv2中只是使用共同体的概念提供了有限的安全识别,没有任何保密性。

网络工程师基础考试试题(含答案)ld

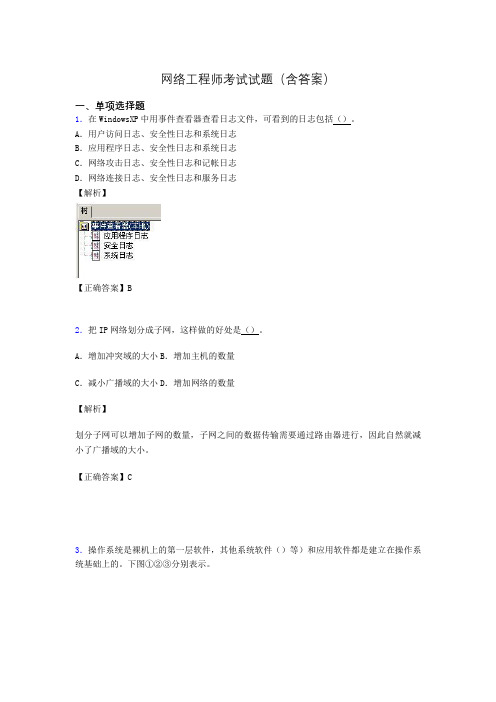

网络工程师考试试题(含答案)一、单项选择题1.在WindowsXP中用事件查看器查看日志文件,可看到的日志包括()。

A.用户访问日志、安全性日志和系统日志B.应用程序日志、安全性日志和系统日志C.网络攻击日志、安全性日志和记帐日志D.网络连接日志、安全性日志和服务日志【解析】【正确答案】B2.把IP网络划分成子网,这样做的好处是()。

A.增加冲突域的大小B.增加主机的数量C.减小广播域的大小D.增加网络的数量【解析】划分子网可以增加子网的数量,子网之间的数据传输需要通过路由器进行,因此自然就减小了广播域的大小。

【正确答案】C3.操作系统是裸机上的第一层软件,其他系统软件()等)和应用软件都是建立在操作系统基础上的。

下图①②③分别表示。

A.编译程序、财务软件和数据库管理系统软件B.汇编程序、编译程序和java解释器C.编译程序、数据库管理系统软件和汽车防盗程序D.语言处理程序、办公管理软件和气象预报软件A.应用软件开发者、最终用户和系统软件开发者B.应用软件开发者、系统软件开发者和最终用户C.最终用户、系统软件开发者和应用软件开发者D.最终用户、应用软件开发者和系统软件开发者【正确答案】BD4.ARP协议的作用是由IP地址求MAC地址,ARP请求是广播发送,ARP响应是()发送。

A.单播B.组播C.广播D.点播【解析】由于不知道目标设备的MAC地址在哪里,因此ARP请求必须使用广播方式。

但是ARP请求包中包含有发送方的MAC地址,因此应答的时候就应该使用单播方式了。

【正确答案】A5.浏览器与Web服务器通过建立()连接来传送网页。

A.UDPB.TCPC.IPD.RIP【解析】这个要是错了,还是不要考网工好了。

【正确答案】B6.快速以太网物理层规范100BASE-TX规定使用()。

A.1对5类UTP,支持10M/100M自动协商B.1对5类UTP,不支持10M/100M自动协商C.2对5类UTP,支持10M/100M自动协商D.2对5类UTP,不支持10M/100M自动协商【正确答案】C7.一个局域网中某台主机的IP地址为176.68.160.12,使用22位作为网络地址,那么该局域网的子网掩码为(),最多可以连接的主机数为()。

网络工程师基础考试试题(含答案)ja

网络工程师考试试题(含答案)一、单项选择题1.使用ADSL拨号上网,需要在用户端安装协议。

A.PPPB.SLIPC.PPTPD.PPPoE【解析】PPPoE()是基于以太网的PPP协议,它继承了PPP拨号的用户验证和动态IP地址分配功能。

宽带网络运营商在管理xDSL、HFC等接入网络时,通常使用PPPoE进行数据封装和用户验证。

客户端的PPPoE包在ADSLModem中封装成AAL5帧,由ATM信元传输到局端的DSLAM()。

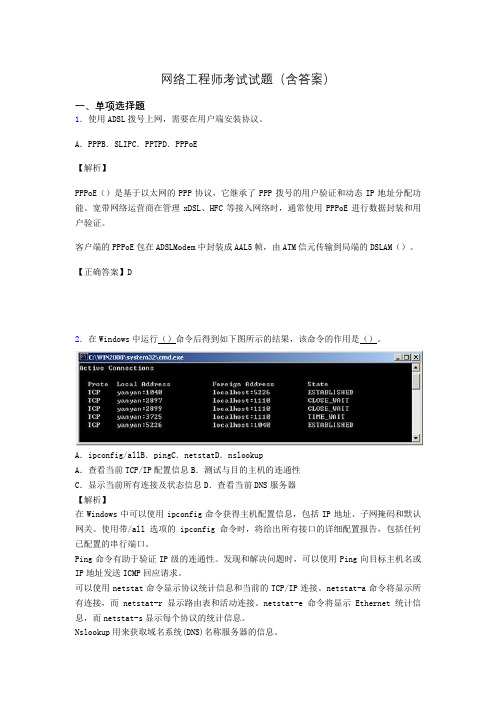

【正确答案】D2.在Windows中运行()命令后得到如下图所示的结果,该命令的作用是()。

A.ipconfig/allB.pingC.netstatD.nslookupA.查看当前TCP/IP配置信息B.测试与目的主机的连通性C.显示当前所有连接及状态信息D.查看当前DNS服务器【解析】在Windows中可以使用ipconfig命令获得主机配置信息,包括IP地址、子网掩码和默认网关。

使用带/all选项的ipconfig命令时,将给出所有接口的详细配置报告,包括任何已配置的串行端口。

Ping命令有助于验证IP级的连通性。

发现和解决问题时,可以使用Ping向目标主机名或IP地址发送ICMP回应请求。

可以使用netstat命令显示协议统计信息和当前的TCP/IP连接。

netstat-a命令将显示所有连接,而netstat-r显示路由表和活动连接。

netstat-e命令将显示Ethernet统计信息,而netstat-s显示每个协议的统计信息。

Nslookup用来获取域名系统(DNS)名称服务器的信息。

很显然,图中显示的内容是当前所有连接及其状态信息。

【正确答案】C()C3.以下关于Samba的描述中,不正确的是()。

A.Samba采用SMB协议B.Samba支持WINS名字解析C.Samba向Linux客户端提供文件和打印共享服务D.Samba不支持Windows的域用户管理【解析】samba只能支持部分的Windows的域用户管理功能,早期的samba则基本不支持,所以这道题目只适合选D。

网络工程师基础考试试题(含答案)pa

网络工程师考试试题(含答案)一、单项选择题1.TCP段头的最小长度是()字节。

A.16B.20C.24D.32【解析】TCP数据段为两部分,前面是头标(),后面是数据。

TCP头标的前20个字节格式是固定的,后面是可能的选项。

因此TCP头标的最小长度是20个字节。

【正确答案】B2.活动目录()是由组织单元、域、()和域林构成的层次结构,安装活动目录要求分区的文件系统为()。

A.超域B.域树C.团体D.域控制器A.FAT16B.FAT32C.ext2D.NTFS【解析】活动目录()服务是一个分布式的目录服务,它把网络中分布在不同计算机的信息和资源通过统一的标准组织起来,向服务使用者提供统一友好的访问和管理接口,同时,提高网络资源的利用效率。

域是网络名称空间的一部分,是活动目录逻辑结构的核心单元。

域树是由多个域通过信任关系连接起来形成的,这些域共享同一表结构和配置。

域树是一个连续的名称空间。

活动目录一般包括一个或多个域树。

域林是一个或多个域树的集合,这些域树共享同一表结构、配置和全局目录,但是不构成连续名称空间。

安装活动目录要求分区的文件系统为NTFS。

【正确答案】BD3.实现VPN的关键技术主要有隧道技术、加解密技术、()和身份认证技术。

如果需要在传输层实现VPN,可选的协议是()。

A.入侵检测技术B.病毒防治技术C.安全审计技术D.密钥管理技术A.L2TPB.PPTPC.TLSD.IPSec【解析】入侵检测技术和病毒防治技术都与VPN没有什么关系。

安全审计技术可以在VPN中应用,但不是VPN本身的组成部分。

L2TP和PPTP可以实现网络接口层的VPN,IPSec可以实现网际层的VPN,而TLS可以实现传输层的VPN。

【正确答案】D()C4.在网络管理中要防护各种安全威胁。

在SNMPv3中,不必要或无法防护的安全威胁是()。

A.篡改管理信息:通过改变传输中的SNMP报文实施未经授权的管理操作B.通信分析:第三者分析管理实体之间的通信规律,从而获取管理信息C.假冒合法用户:未经授权的用户冒充授权用户,企图实施管理操作D.消息泄露:SNMP引擎之间交换的信息被第三者偷听【解析】SNMPv3中增加的最重要功能是安全认证。

网络工程师基础考试试题(含答案)ca

网络工程师考试试题(含答案)一、单项选择题1.建立一个家庭无线局域网,使得计算机不但能够连接因特网,而且WLAN内部还可以直接通信,正确的组网方案是()。

A.AP+无线网卡B.无线天线+无线MODEMC.无线路由器+无线网卡D.AP+无线路由器【正确答案】C2.在网络管理中要防护各种安全威胁。

在SNMPv3中,不必要或无法防护的安全威胁是()。

A.篡改管理信息:通过改变传输中的SNMP报文实施未经授权的管理操作B.通信分析:第三者分析管理实体之间的通信规律,从而获取管理信息C.假冒合法用户:未经授权的用户冒充授权用户,企图实施管理操作D.消息泄露:SNMP引擎之间交换的信息被第三者偷听【解析】SNMPv3中增加的最重要功能是安全认证。

在SNMPv1和SNMPv2中只是使用共同体的概念提供了有限的安全识别,没有任何保密性。

SNMPv3引入了基于用户的安全模型,来保证消息安全性。

目前该安全模型定义了使用HMAC-MD5-96和HMAC-SHA-96作为可能的鉴别协议,使用CBC-DES作为保密协议。

同时SNMPv3也加强了远程控制,引入了VACM()用于访问控制。

但是,SNMPv3没有阻止第三者进行通信分析的能力。

【正确答案】B3.在以太网中使用CRC校验码,其生成多项式是。

【解析】谁都不会刻意记忆CRC编码的生成多项式。

但以太网帧格式的校验段总共有4个字节却是很多人熟识的,因此以太网的CRC码的生成多项式的最高阶必定是4*8=32,D是唯一满足条件的答案。

【正确答案】D4.在下面关于以太网与令牌环网性能的比较中,正确的是()。

A.在重负载时,以太网比令牌环网的响应速度快B.在轻负载时,令牌环网比以太网的利用率高C.在重负载时,令牌环网比以太网的利用率高D.在轻负载时,以太网比令牌环网的响应速度慢【解析】以太网采用的是CSMA/CD技术,当负载比较轻、站点数比较少的时候,网络传输的响应速度比较快;但当负载比较重、站点数量多的时候,冲突发生概率将急剧上升,造成响应速度下降,线路利用率降低。

网络工程师基础考试试题(含答案)wf

网络工程师考试试题(含答案)一、单项选择题1.关于自治系统(),以下说法错误的是()。

A.AS是由某一管理部门统一控制的一组网络B.AS的标识是唯一的16位编号C.在AS内部采用相同的路由技术,实现统一的路由策略D.如果一个网络要从Internet获取路由信息,可以使用自定义的AS编号【解析】Internet的自治系统号是由各级互联网管理中心进行分配的,不能由网络管理者自行定义。

【正确答案】D2.在E1载波中,每个子信道的数据速率是,E1载波的控制开销占。

A.32kb/sB.64kb/sC.72kb/sD.96kb/sA.3.125%B.6.25%C.1.25%D.25%【解析】E1()是欧洲电子传输格式,由ITU-TS设计并由欧洲邮政电讯管理委员会()命名。

E1线路将32个信道复用在1个E1的数据帧中,每个信道占8个比特,每秒传输8000帧。

因此E1的速率为32×8×8000=2.048Mbps。

使用E1进行传输的ISDN使用了30个B信道传输数据,因此控制开销=()/32=6.25%。

()【正确答案】BB3.8个9600b/s的信道按时分多路复用在一条线路上传输,在统计TDM情况下,假定每个子信道有80%的时间忙,复用线路的控制开销为5%,那么复用线路的带宽为。

A.32kb/sB.64kb/sC.72kb/sD.96kb/s【解析】()*80%/()≈64kb/s。

【正确答案】B4.确定网络的层次结构及各层采用的协议是网络设计中()阶段的主要任务。

A.网络需求分析B.网络体系结构设计C.网络设备选型D.网络安全性设计【解析】此题主要考查了网络系统设计工程的相关知识。

网络需求分析主要任务是确定网络系统的建设目的,明确网络系统要求实现的功能和所要达到的性能。

网络体系结构设计即选择组网技术,确定拓扑结构,主要任务是将需求归纳总结,抽象化,形成一个附带着需求的具体模型,确定网络的层次结构及各层采用的协议。

网络工程师基础考试试题(含答案)kg

网络工程师考试试题(含答案)一、单项选择题1.无线局域网标准IEEE802.11i提出了新的TKIP协议来解决()中存在的安全隐患。

A.W AP协议B.WEP协议C.MD5D.无线路由器【解析】WAP()是一种向移动终端提供互联网内容和先进增值服务的全球统一的开放式协议标准,是简化了的无线Internet协议。

WEP()是802.11标准安全机制的一部分,用来对无线传输的802.11数据帧进行加密,在链路层提供保密性和数据完整性的功能。

但WEP的安全性很弱。

WPA()是Wi-Fi联盟()为了弥补WEP缺陷采用的最新安全标准。

WPA实现了IEEE802.11i标准的部分内容,是在IEEE802.11i完善之前替代WEP的过渡方案。

WPA采用了TKIP()和IEEE802.1x来实现WLAN的访问控制、密钥管理和数据加密,针对WEP出现的安全问题加以改进。

【正确答案】B2.以太网协议中使用了二进制指数后退算法,这个算法的特点是()。

A.容易实现,工作效率高B.在轻负载下能提高网络的利用率C.在重负载下能有效分解冲突D.在任何情况下不会发生阻塞【解析】“容易实现,工作效率高”,可以算是吧,不过这不能算是核心特点。

“在轻负载下能提高网络的利用率”,这句话说得似是而非,二进制指数后退算法在轻负载下可以有效地解决冲突问题,但不能提高网络的利用率。

“在重负载下能有效分解冲突”,是。

“在任何情况下不会发生阻塞”,胡扯。

以太网的思想就是允许冲突,只是采用二进制指数后退算法来处理冲突。

但二进制指数后退算法不是万能的,负载过重网络冲突会造成阻塞。

【正确答案】C3.在IPv4中,组播地址是()地址。

A.A类B.B类C.C类D.D类【正确答案】D4.如果两名以上的申请人分别就同样的发明创造申请专利,专利权应授予是()。

A.最先发明的人B.最先申请的人C.所有申请人D.协商后的申请人【正确答案】B5.BGP协议的作用是()。

网络工程师基础考试试题(含答案)ajz

网络工程师考试试题(含答案)一、单项选择题1.以下协议中属于传输层的是()。

A.UCPB.UDPC.TDPD.TDC【正确答案】B2.若内存地址区间为4000H~43FFH,每个存储单位可存储16位二进制数,该内存区域由4片存储器芯片构成,则构成该内存所用的存储器芯片的容量是。

A.512×16bitB.256×8bitC.256×16bitD.1024×8bit【解析】总存储单位=()=400H=1024()每个存储器芯片的容量为:1024×16/4=4096。

由于每个存储单位可存储16位二进制数,所以可以采用256×16bit或者512×8bit的芯片。

最好是前者,这样系统控制比较简单。

【正确答案】C3.内聚性和耦合性是度量软件模块独立性的重要准则,软件设计时应力求。

A.高内聚,高耦合B.高内聚,低耦合C.低内聚,高耦合D.低内聚,低耦合【解析】对于软件开发来说,要追求模块内部的高内聚,模块之间的低耦合。

常识!【正确答案】B4.无线局域网标准IEEE802.11i提出了新的TKIP协议来解决()中存在的安全隐患。

A.W AP协议B.WEP协议C.MD5D.无线路由器【解析】WAP()是一种向移动终端提供互联网内容和先进增值服务的全球统一的开放式协议标准,是简化了的无线Internet协议。

WEP()是802.11标准安全机制的一部分,用来对无线传输的802.11数据帧进行加密,在链路层提供保密性和数据完整性的功能。

但WEP的安全性很弱。

WPA()是Wi-Fi联盟()为了弥补WEP缺陷采用的最新安全标准。

WPA实现了IEEE802.11i标准的部分内容,是在IEEE802.11i完善之前替代WEP的过渡方案。

WPA采用了TKIP()和IEEE802.1x来实现WLAN的访问控制、密钥管理和数据加密,针对WEP出现的安全问题加以改进。

网络工程师基础考试试题(含答案)ou

网络工程师考试试题(含答案)一、单项选择题1.快速以太网标准比原来的以太网标准的数据速率提高了10倍,这时它的网络跨距()()。

A.没有改变B.变长了C.缩短了D.可以根据需要设定【解析】由于CSMA/CD的约束,速率增加,长度就得减少。

【正确答案】C2.实现VPN的关键技术主要有隧道技术、加解密技术、()和身份认证技术。

如果需要在传输层实现VPN,可选的协议是()。

A.入侵检测技术B.病毒防治技术C.安全审计技术D.密钥管理技术A.L2TPB.PPTPC.TLSD.IPSec【解析】入侵检测技术和病毒防治技术都与VPN没有什么关系。

安全审计技术可以在VPN中应用,但不是VPN本身的组成部分。

L2TP和PPTP可以实现网络接口层的VPN,IPSec可以实现网际层的VPN,而TLS可以实现传输层的VPN。

【正确答案】D()C3.在CPU与主存之间设置高速缓冲存储器Cache,其目的是为了②。

②A.扩大主存的存储容量B.提高CPU对主存的访问效率C.既扩大主存容量又提高存取速度D.提高外存储器的速度【解析】Cache是不具有扩大主存容量功能的,更不可能提高外存的访问速度。

但Cache的访问速度是在CPU和内存之间,可以提高CPU对内存的访问效率。

【正确答案】B4.配置路由器端口,应该在哪种提示符下进行?()A.R1(config)#B.R1(config-in)#C.R1(config-intf)#D.R1(config-if)#【解析】If是interface的缩写,在IOS中,config-if是端口配置状态的提示符。

【正确答案】D5.分配给某校园网的地址块是202.105.192.0/18,该校园网包含()个C类网络。

A.6B.14C.30D.62【解析】C类地址的缺省掩码应该有24个“1”,24-18=6,因此正确答案应该是26=64。

但选项中没有64,只有62和它比较接近。

这是因为出题者还是遵循早已被废弃的“子网段中全0和全1都不可用”的旧规定。

网络工程师基础考试试题(含答案)ade

网络工程师考试试题(含答案)一、单项选择题1.关于链路状态协议与距离矢量协议的区别,以下说法中错误的是()。

A.链路状态协议周期性地发布路由信息,而距离矢量协议在网络拓扑发生变化时发布路由信息B.链路状态协议由网络内部指定的路由器发布路由信息,而距离矢量协议的所有路由器都发布路由信息C.链路状态协议采用组播方式发布路由信息,而距离矢量协议以广播方式发布路由信息D.链路状态协议发布的组播报文要求应答,这种通信方式比不要求应答的广播通信可靠【解析】链路状态协议和距离矢量协议类似,都会周期性地发布路由信息。

【正确答案】A2.要使Samba服务器在网上邻居中出现的主机为smbserver,其配置文件smb.conf中应包含()。

A.workgroup=smbserverB.netbiosname=smbserverC.serverstring=smbserverD.guestaccount=smbserver【解析】在Linux/Unix中,配置文件smb.conf规定网上邻居中出现的主机要采用netbiosname定义。

对于不熟悉这些配置的人来说,可以采用排除法缩小选择范围。

例如:workgroup这个关键字主要是用于描述工作组有关的信息,因此A可以排除;Guest这个关键字主要是用于描述用户有关的信息,因此D可以排除。

【正确答案】B3.某网络工程计划图如下所示,边上的标记为任务编码及其需要的完成时间(),则整个工程的工期为。

A.16B.17C.18D.21【解析】寻找最长路径1→2→3→4→5→6,路径之和就是整个工程的工期。

【正确答案】D4.在下面关于以太网与令牌环网性能的比较中,正确的是()。

A.在重负载时,以太网比令牌环网的响应速度快B.在轻负载时,令牌环网比以太网的利用率高C.在重负载时,令牌环网比以太网的利用率高D.在轻负载时,以太网比令牌环网的响应速度慢【解析】以太网采用的是CSMA/CD技术,当负载比较轻、站点数比较少的时候,网络传输的响应速度比较快;但当负载比较重、站点数量多的时候,冲突发生概率将急剧上升,造成响应速度下降,线路利用率降低。

网络工程师基础考试试题(含答案)mr

网络工程师考试试题(含答案)一、单项选择题1.关于OSPF协议,下列说法错误的是()。

A.OSPF的每个区域()运行路由选择算法的一个实例B.OSPF路由器向各个活动端口组播Hello分组来发现邻居路由器C.Hello协议还用来选择指定路由器,每个区域选出一个指定路由器D.OSPF协议默认的路由更新周期为30秒【解析】OSPF使用Hello数据报发现邻居并建立邻接。

Hello数据报以组播形式每隔一定时间()发送一次。

在不同网络中,HelloInterval的时间也不同。

在X.25网中,HelloInterval 的值为30秒;在局域网中,HelloInterval的值为10秒。

【正确答案】D2.100BASE-FX采用4B/5B和NRZ-I编码,这种编码方式的效率为。

A.50%B.60%C.80%D.100%【解析】4B/5B编码法就是将数据流中的每4bits作为一组,然后按编码规则将每一个组转换成为5bits,因此效率为4/5=80%。

【正确答案】C3.操作系统是裸机上的第一层软件,其他系统软件()等)和应用软件都是建立在操作系统基础上的。

下图①②③分别表示。

A.编译程序、财务软件和数据库管理系统软件B.汇编程序、编译程序和java解释器C.编译程序、数据库管理系统软件和汽车防盗程序D.语言处理程序、办公管理软件和气象预报软件A.应用软件开发者、最终用户和系统软件开发者B.应用软件开发者、系统软件开发者和最终用户C.最终用户、系统软件开发者和应用软件开发者D.最终用户、应用软件开发者和系统软件开发者【正确答案】BD4.李某在《电脑与编程》杂志上看到张某发表的一组程序,颇为欣赏,就复印了一百份作为程序设计辅导材料发给了学生。

李某又将这组程序逐段加以评析,写成评论文章后投到《电脑编程技巧》杂志上发表。

李某的行为。

A.侵犯了张某的著作权,因为其未经许可,擅自复印张某的程序。

B.侵犯了张某的著作权,因为在评论文章中全文引用了发表的程序。

网络工程师基础考试试题(含答案)dn

网络工程师考试试题(含答案)一、单项选择题1.下面关于DPSK调制技术的描述,正确的是。

A.不同的码元幅度不同B.不同的码元前沿有不同的相位改变C.由四种相位不同的码元组成D.由不同的频率组成不同的码元【解析】DPSK()是利用调制信号前后码元之间载波相对相位的变化来传递信息的。

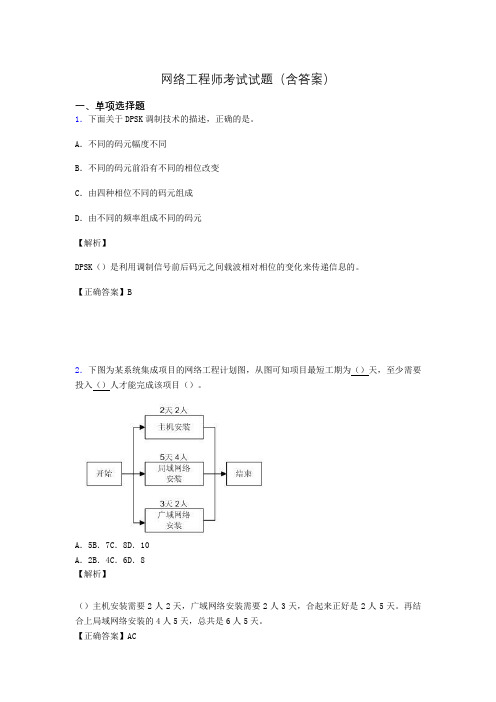

【正确答案】B2.下图为某系统集成项目的网络工程计划图,从图可知项目最短工期为()天,至少需要投入()人才能完成该项目()。

A.5B.7C.8D.10A.2B.4C.6D.8【解析】()主机安装需要2人2天,广域网络安装需要2人3天,合起来正好是2人5天。

再结合上局域网络安装的4人5天,总共是6人5天。

【正确答案】AC3.若某人持有盗版软件,但他本人确实不知道该软件是盗版的,则()承担侵权责任。

A.应由该软件的持有者B.应由该软件的提供者C.应由该软件的提供者和持有者共同D.该软件的提供者和持有者都不【解析】不知者无罪!【正确答案】B4.关于路由器,下列说法中错误的是。

A.路由器可以隔离子网,抑制广播风暴B.路由器可以实现网络地址转换C.路由器可以提供可靠性不同的多条路由选择D.路由器只能实现点对点的传输【解析】D显然错误。

【正确答案】D5.采用Kerberos系统进行认证时,可以在报文中加入()来防止重放攻击。

A.会话密钥B.时间戳C.用户IDD.私有密钥【解析】会话密钥、用户ID和私有密钥都不具备防止重放攻击的能力。

【正确答案】B6.在Linux系统中,利用()命令可以分页显示文件的内容。

A.listB.catC.moreD.cp【正确答案】C7.局域网中某主机的IP地址为172.16.1.12/20,该局域网的子网掩码为(),最多可以连接的主机数为()。

A.255.255.255.0B.255.255.254.0C.255.255.252.0D.255.255.240.0A.4094B.2044C.1024D.512【解析】/20表示子网掩码中有20个“1”,因此子网掩码是255.255.240.0。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1000道基础知识题目有时间可以练习一下有的题目已经过时但是选择性地看一下吧1 As system administrator, you type "debug ipx sap" and receivethe following lines as part of the IOS response: type 0x4,"HELLO2", 199.0002.0003.0006 (451), 2 hops type 0x4,"HELLO1", 199.0002.0003.0008 (451), 2 hops What does "0x4"signify?A. That is a Get Nearest Server response.B. That it is a General query.C. That it is a General response.D. That it is a Get Nearest Server request.Ans A2 To monitor IP igrp traffic, you can use "debug IP igrptransaction" or "debug IP igrp events". How do you displayinformation about IPX routing update packets?A. debug routingB. debug ipx transactionC. debug ipx routing activityD. debug ipx eventsAns: C3 To monitor ipx traffic on a network, what command would you use?A. debug ipx transactionB. show ipx trafficC. show ipx eventsD. display ipx trafficAns B4 What command would you use to find out the names of Novell serverson a network? A. show ipx servers B. show ipx hostsC. show ipx sapD. show ipx nodes.Ans A5 The "ipx delay number" command will allow an administrator to change the default settings. What are the default settings?A. For LAN interfaces, one tick; for WAN interfaces, six ticksB. For LAN interfaces, six ticks; for WAN interfaces, one tickC. For LAN interfaces, zero ticks; for WAN interfaces, five ticksD. For LAN interfaces, five ticks; for WAN interfaces, zero TicksAns A The default is--for LAN interfaces, one tick; for WAN interfaces, six ticks 6 As a system administrator, you need to set up one Ethernetinterface on the Cisco router to allow for both sap and Novell-ether encapsulations. Which set of commands will accomplish this?A. interface ethernet 0.1 ipx encapsulation Novell-ether ipx network 9e interface ethernet0.2 ipx network 6cB. interface ethernet 0 ipx encapsulation Novell-ether ipx network 9e interfaceethernet 0ipx encapsulation sap ipx network 6cC. interface ethernet 0.1 ipxencapsulation Novell-ether interfaceethernet 0.2 ipx encapsulation sapD. interface ethernet 0.1 ipxencapsulation Novell-ether ipxnetwork 9e interface ethernet 0.2 ipxencapsulation sap ipx network 6cAns DThe following commands setup the subinterfaces to allow for two types of encapsulation: interface ethernet 0.1 ipx encapsulation Novell-ether ipx network 9e interface ethernet 0.2ipx encapsulation sap ipx network 6c7 What does the "IPX maximum-paths 2" command accomplish?A. It enables load sharing on 2 paths if the paths are equal metricpaths.B. It sets up routing to go to network 2.C. It is the default for Cisco IPX load sharing.D. It enables load sharing on 2 paths if the paths areunequal metric paths.Ans A It enables load sharing on 2 paths if the paths are equal metric paths. The default is 1path and the maximum is 512 paths.8 You want to enable both arpa and snap encapsulation on one routerinterface. How do you do this?A. The interface can handle multiple encapsulation types withno extra configuration.B. Assign two network numbers, one for each encapsulation type.C. Enable Novell-ether to run multiple encapsulation types.D. Both arpa and snap are enabled by default so you don't have toconfigure anything.Ans B To assign multiple network numbers, you usually use subinterfaces. A sample configuration follows: ipx ethernet 0.1 ipx encapsulation novell-ether ipx network 9e interface ethernet 0.2 ipx encapsulation sap ipx network 6c8 By default, Cisco routers forward GNS SAPs to remote networks.A. FalseB. TrueAns AGNS is Novell's protocol to Get Nearest Server.If there is a server on the local network, that server will respond. If there isn't, the Cisco router has to be configured to forward theGNS SAP.9 To prevent Service Advertisements (SAPs) from flooding anetwork, Cisco routers do not forward them. How are servicesadvertised to other networks?A. Each router builds its own SAP table and forwards that every60 seconds.B. Each router assigns a service number and broadcasts that.C. SAPs aren't necessary with Cisco routers.D. Cisco routers filter out all SAPs. Ans: A Cisco routers build SAP tables and forward the table every 60 seconds. All SAPs can't be filtered even with 4.x since NDS and time synchronization uses SAPs.10 Novell's implementation of RIP updates routing tables every ____seconds.A. 60B. 90C. 10D. 30Ans A Novell's RIP updates routing tables every 60 seconds, Apple's RTMP is every 10 seconds, routers ARP every 60 seconds, IGRP signal every 90 seconds, and Banyan VINES signals every 90 seconds.11 In Novell's use of RIP, there are two metrics used to makerouting decisions. Select the two metrics.A. Ticks.B. HopsC. LoopsD. CountsAns:A &B It first uses ticks (which is about 1/18 sec.); if there is a tie, it uses hops; if hopsare equal, then it uses an administratively assigned tiebreaker.12 What is the Cisco name for the encapsulation type used on a serialinterface?A. HDLCB. SDLCC. SAPD. SNAPAns A13 "arpa" is used by the Cisco IOS for which encapsulation types?A. Ethernet_IIB. Ethernet_802.3C. Ethernet_802.2D. Ethernet_SNAPAns A Novell's IPX and Cisco's IOS name their protocols differently. Cisco uses sap forEthernet_802.2, Token-Ring, and Novell's FDDI_802.2. Cisco uses snap forEthernet_SNAP, Token-Ring_SNAP, and FDDI_SNAP. Cisco uses arpa for Ethernet_II and, finally the default is Novell-ether for Novell's Ethernet_802.3.14 "snap" is used by the Cisco IOS for which encapsulation types?A. Ethernet_SNAPB. Token-Ring_SNAPC. FDDI_SNAPD. Novell-SNAPE. Novell-FDDI.Ans: A,B &C Novell's IPX and Cisco's IOS name their protocols differently. Cisco uses sapfor Ethernet_802.2, Token-Ring, and Novell's FDDI_802.2. Cisco uses snap for Ethernet_SNAP, Token-Ring_SNAP, and FDDI_SNAP. Cisco uses arpa for Ethernet_II and, finally the default is Novell-ether for Novell's Ethernet_802.3. 15"sap" is used by the Cisco IOS for which encapsulation types?A. Ethernet_802.2B. Token-RingC. FDDI_SNAPD. Ethernet_802.3E. FDDI_802.2Ans A,B &ENovell's IPX and Cisco's IOS name their protocols differently. Cisco uses sap for Ethernet_802.2, Token-Ring, and Novell's FDDI_802.2. Cisco uses snap forEthernet_SNAP, Token-Ring_SNAP, and FDDI_SNAP. Cisco uses arpa for Ethernet_II and, finally the default is Novell-ether for Novell's Ethernet_802.3.16 Which type of Ethernet framing is used for TCP/IP andAppleTalk?A. Ethernet 802.3B. Ethernet 802.2C. Ethernet IID. Ethernet SNAPAns D Ethernet 802.3 is used with NetWare versions 2 through 3.11, Ethernet 802.2 is usedwith NetWare 3.12 and later plus OSI routing, Ethernet II is used with TCP/IP and DECnet, and Ethernet SNAP is used with TCP/IP and AppleTalk.17 Which type of Ethernet framing is used for TCP/IP andDECnet?A. Ethernet 802.3B. Ethernet 802.2C. Ethernet IID. Ethernet SNAP Ans: C Ethernet 802.3 is used with NetWare versions 2 through 3.11, Ethernet 802.2 isused with NetWare 3.12 and later plus OSI routing, Ethernet II is used with TCP/IP and DECnet, and Ethernet SNAP is used with TCP/IP and AppleTalk.18 You are a system administrator on a NetWare network, you arerunning NetWare 4.11 and you cannot communicate with your router.What is the likely problem?A. NetWare 4.11 defaults to 802.2 encapsulation.B. NetWare 4.11 defaults to 802.3 encapsulationC. Cisco routers only work with NetWare 3.11.D. NetWare 3.11 defaults to 802.2 encapsulation.Ans A The default encapsulation on Cisco routers is Novell Ethernet_802.3 and NetWare 3.12 and later defaults to802.2 encapsulation, 3.11 and earlier defaults to 802.3.19 NetWare IPX addressing uses a network number and a nodenumber. Which statements are true?A. The network address is administratively assigned and can be upto 16 hexadecimal digits long.B. The node address is always administratively assigned.C. The node address is usually the MAC address.D. If the MAC address is used as the node address, then IPXeliminates the use of ARP.Ans A, C &DThe network address can be up to 16 hexadecimal digits in length. The node number is 12hexadecimal digits. The node address is usually the MAC address. An example IPX address is 4a1d.0000.0c56.de33. The network part is 4a1d. The node part is 0000.0c56.de33. The network number is assigned by the system administrator of the Novell network.20 Which NetWare protocol works on layer 3--network layer--of theOSI model?A. IPXB. NCPC. SPXD. NetBIOSAns A IPX (Internetwork Packet Exchange) is a NetWare network layer 3 protocol used fortransferring information on LANs.21Which NetWare protocol provides link-state routing?A. NLSPB. RIPC. SAPD. NCPAns: ANetWare Link Services Protocol (NLSP) provides link-staterouting. SAP (Service Advertisement Protocol) advertises networkservices. NCP (NetWare Core Protocol) provides client-to-serverconnections and applications. RIP is a distance vector routingprotocol.22 As a system administrator, you want to debug igrp but areworried that the "debug IP igrp transaction" command will floodthe console. What is the command that you should use?A. debug IP igrp eventB. debug IP igrp-eventsC. debug IP igrp summaryD. debug IP igrp eventsAns D The "debug IP igrp events" is used to only display a summary of IGRP routing information. You can append an IP address onto either command to see only the IGRPupdates from a neighbor.23 What does the following series of commands accomplish?router igrp 71 network10.0.0.0 router igrp 109network 172.68.7.0A. It isolates networks 10.0.0.0 and 172.68.7.0.B. It loads igrp for networks 109 and 71.C. It disables RIP.D. It disables all routing protocols.Ans A It isolates network 10.0.0.0 and 172.68.7.0 and associates autonomous systems 109and 71 with IGRP. IGRP does not disable RIP, both can be used at the same time.24 In the command "router igrp 109" what does 109 signify?A. an autonomous systemB. any network number which the router is attached toC. the allowable length of the routing tableD. the network socket numberAns A The Cisco IOS global configuration command "router igrp xxx" is used to configure the Interior Gateway Routing Protocol. In this case, the 109 is called the process-id , whichcan also be used for an autonomous system number. 25 IGRP supports a feature that allows traffic to bedistributed among up to 6 (4 default) paths to provide greateroverall throughput and reliability. What is this called?A. unequal-cost load balancingB. equal-cost load balancingC. proportionate load balancingD. low cost load balancingAns A An unequal-cost load balancing is used to provide alternate paths for data distribution on an internetwork. Cisco developed this method to use unused or under utilized links to increase bandwidth and network availability.26 IGRP uses flash updates, poison reverse updates, holddown times,and split horizon. How often does it broadcast its routing tableupdates?A. 90 secondsB. 10 secondsC. 30 secondsD. 45 secondsAns A27 The command "show IP protocol" displays which information?A. routing timersB. network informationC. contents of the IP routing tableD. information about all known network and subnetworksAns A & B"show IP protocol" displays routing timers and networkinformation. "show IP route" displays the routing table withinformation about all known networks and subnetworks.28 When using RIP, routing updates are broadcast every ____seconds.A. 30B. 10C. 60D. 90Ans: A Novell's RIP updates routing tables every 60 seconds, Apple's RTMP is every 10 seconds, routers ARP every 60 seconds, DECnet hosts and IGRP signal every 15 seconds, and Banyan VINES signals every 90 seconds.29 An autonomous system can only exist if all routers in that systemmeet which criteria?A. interconnectedB. run the same routing protocolC. assigned same autonomous system numberD. run IGRP onlyE. run RIP onlyAns A,B &C An autonomous system is a set of routers and networks under the same administration. Each router must be interconnected, run the same routing protocol, and assigned the same autonomous system number. The network Information Center (NIC) assigns a unique autonomous system number to enterprises.30 A default route is analogous to a _________.A. default gatewayB. static routeC. dynamic routeD. one-way routeAns: A A default route is analogous to a default gateway. It is used to reduce the length ofrouting tables and to provide complete routing capabilities when a router might not knowthe routes to all other networks.31 Routers can learn about destinations through static routes,default, or dynamic routing. By default, a router will useinformation derived from __________.A. IGRPB. RIPC. IPD. TCPAns A The quality of information is rated: Connected interface 0 Static route 1 IGRP 100RIP 120 Unknown 255 The lower the value, the more reliable the source with 255 signifying information that the router will ignore. So, the router will use IGRP, rated at 100,before RIP, rated at120.32 You are logged into a router, what command would showyou the IP addresses of routers connected to you?A. show cdp neighbors detailB. show runC. show neighborsD. show cdp Ans A33 As a system administrator, you perform an extended ping at theprivileged EXEC prompt. As part of the display, you see "Set DF bitin IP header? [yes] :" What would happen if you answered no at theprompt.A. This lets the router fragment the packet.B. It tells the router not to fragment the packet.C. This lets the router direct the packet to the destination it findsin its routing table.D. It tell the router to send the packet to the next hop router.Ans A "Set DF bit in IP header?" is a response to an extended ping at the router. If youanswer yes (the default) the router will not fragment the packet. If you answer no, the routerwill fragment the packet.34 You have typed "ping" 172.16.101.1 and get the following display: Type escape sequence to abort. Sending 5, 100-byte ICMP Echoes to 172.16.101.1,timeout is 2 seconds:.!!!!What does the "." signify?A. That one message timed out.B. That all messages were successful.C. That one message was successful.D. That one message completed in under the allottedtimeframe.Ans AThe possible responses from the ping command are:! Successful receipt of an echo reply. .Timed out waiting for a reply U Destinationunreachable C Congestion-experiencedpacket I Ping interrupted ? Packet typeunknown & Packet TTL exceeded35 Which command, that is used to test address configuration, usesTime-To-Live (TTL) values to generate messages from each router.A. traceB. pingC. telnetD. bootpAns: A The Cisco IOS EXEC command "trace [protocol] [destination]" is used to discover routes that packets will travel to their destination hosts. Trace uses TTL (Time to Live) values to report destination route information.36 What does the command "IP name-server 255.255.255.255"accomplish?A. It sets the domain name lookup to be a local broadcast.B. This is an illegal command.C. It disables domain name lookup.D. The command is now defunct and has been replaced by "IPserver-name ip any"Ans A By default DNS is enabled on a router with a server address of 255.255.255.255, which provides for a local broadcast.37 As a system administrator, you need to provide your routers with a Domain Name System (DNS) server. How many DNS servers can you specify with one command?A. 6B. 1C. 2D. 4Ans A You can only specify six name servers in one command. The syntax is "IP name-server server-address1 [[ server-address2 ]...server-address6]. You must also enableDNS.38 How would you configure one host name that points to two IPaddresses?A. IP host jacob 1.0.0.5 2.0.0.8B. IP jacob 1.0.0.5 2.0.0.8C. IP host jacob 1.0.0.5D. IP host duplicate "all"Ans A The correct syntax is IP host name [ TCP-port-number ] address [ address ]..... So,"IP host P1R1 1.0.0.5 2.0.0.8" is the correct choice. "IP host jacob 1.0.0.5" only points thehost name jacob to one IP address--1.0.0.5.39 The following selections show the command prompt and the configuration of the IP network mask. Which two are correct?A. Router#term IP netmask-format { bitcount | decimal | hexadecimal }B. Router(config-if)#IP netmask-format { bitcount | decimal | hexadecimal }C. Router(config-if)#netmask-format { bitcount | decimal | hexadecimal }D. Router#ip netmask-format { bitcount | decimal | hexadecimal }Ans A & B Router#term IP netmask-format { bitcount | decimal | hexadecimal } and Router(config-if)#IP netmask-format { bitcount | decimal | hexadecimal } are correct. You values to report destination route information.36 What does the command "IP name-server 255.255.255.255"accomplish?A. It sets the domain name lookup to be a local broadcast.B. This is an illegal command.C. It disables domain name lookup.D. The command is now defunct and has been replaced by "IPserver-name ip any"Ans A By default DNS is enabled on a router with a server address of 255.255.255.255, which provides for a local broadcast.37 As a system administrator, you need to provide your routers with a Domain Name System (DNS) server. How many DNS servers can you specify with one command?A. 6B. 1C. 2D. 4Ans A You can only specify six name servers in one command. The syntax is "IP name-server server-address1 [[ server-address2 ]...server-address6]. You must also enableDNS.38 How would you configure one host name that points to two IPaddresses?A. IP host jacob 1.0.0.5 2.0.0.8B. IP jacob 1.0.0.5 2.0.0.8C. IP host jacob 1.0.0.5D. IP host duplicate "all"Ans A The correct syntax is IP host name [ TCP-port-number ] address [ address ]..... So,"IP host P1R1 1.0.0.5 2.0.0.8" is the correct choice. "IP host jacob 1.0.0.5" only points thehost name jacob to one IP address--1.0.0.5.39 The following selections show the command prompt and the configuration of the IP network mask. Which two are correct?A. Router#term IP netmask-format { bitcount | decimal | hexadecimal }B. Router(config-if)#IP netmask-format { bitcount | decimal | hexadecimal }C. Router(config-if)#netmask-format { bitcount | decimal | hexadecimal }D. Router#ip netmask-format { bitcount | decimal | hexadecimal }Ans A & B Router#term IP netmask-format { bitcount | decimal | hexadecimal } and Router(config-if)#IP netmask-format { bitcount | decimal | hexadecimal } are correct. You can configure the mask for the current session and you can configure it for a specific line.40 When configuring the subnet mask for an IP address, whichformats can be used?A. dotted-decimal.B. HexadecimalC. Bit-countD. OctalE. BinaryAns A, B &C41 You are given the following address: 153.50.6.27/25. Determinethe subnet mask, address class, subnet address, and broadcastaddress.A. 255.255.255.128, B,153.50.6.0, 153.50.6.127B. 255.255.255.128, C,153.50.6.0, 153.50.6.127C. 255.255.255.128, C,153.50.6.127, 153.50.6.0D. 255.255.255.224, C,153.50.6.0, 153.50.6.127Ans A42 You are given the following address: 128.16.32.13/30.Determine the subnet mask, address class, subnet address, andbroadcast address.A. 255.255.255.252, B,128.16.32.12, 128.16.32.15B. 255.255.255.252, C,128.16.32.12, 128.16.32.15C. 255.255.255.252, B,128.16.32.15, 128.16.32.12D. 255.255.255.248, B,128.16.32.12, 128.16.32.15Ans A43 You are given the following address: 15.16.193.6/21. Determinethe subnet mask, address class, subnet address, and broadcastaddress.A. 255.255.248.0, A, 15.16.192.0, 15.16.199.255B. 255.255.248.0, B, 15.16.192.0, 15.16.199.255C. 255.255.248.0, A, 15.16.199.255, 14.15.192.0D. 255.255.242.0, A, 15.16.192.0, 15.16.199.255Ans A44 You have an IP host address of 201.222.5.121 and a subnet maskof 255.255.255.248. What is the broadcast address? A. 201.222.5.127B. 201.222.5.120C. 201.222.5.121D. 201.222.5.122Ans A The easiest way to calculate this is to subtract255.255.255.248 (subnet mask) from 255.255.255.255, this equals 7. Convert the address 201.222.5.121 to binary--11001001 11011110 00000101 01111001. Convert the mask 255.255.255.248 to binary--11111111 11111111 11111111 11111000. AND themtogether to get: 11001001 11011110 00000101 01111000 or 201.222.5.120. 201.222.5.120 is the subnet address, add 7 to this address for 201.222.5.127 or the broadcast address. 201.222.5.121 through 201.222.5.126 are the valid host addresses.45 Given the address 172.16.2.120 and the subnet mask of255.255.255.0. How many hosts are available?A. 254B. 510C. 126D. 16,372Ans A172.16.2 120 is a standard Class B address with a subnet mask that allows 254 hosts. Youare a network administrator and have been assigned the IP address of 201.222.5.0. You need to have 20 subnets with 5 hosts per subnet. The subnet mask is 255.255.255.248.46 Which addresses are valid host addresses?A. 201.222.5.17B. 201.222.5.18C. 201.222.5.16D. 201.222.5.19E. 201.222.5.31Ans A,B & D Subnet addresses in this situation are all in multiples of 8. In this example, 201.222.5.16 is the subnet, 201.22.5.31 is the broadcast address. The rest are valid host IDson subnet 201.222.5.16.47 You are a network administrator and have been assigned the IPaddress of 201.222.5.0. You need to have 20 subnets with 5 hosts persubnet. What subnet mask will you use?A. 255.255.255.248B. 255.255.255.128C. 255.255.255.192D. 255.255.255.240Ans A By borrowing 5 bits from the last octet, you can. have 30 subnets. If you borrowed only 4 bits you could only have 14 subnets. The formula is (2 to the power of n)-2. By borrowing 4 bits, you have (2x2x2x2)-2=14. By borrowing 5 bits, you have(2x2x2x2x2)-2=30. To get 20 subnets, you would need to borrow 5 bits so the subnet mask would be255.255.255.248.48 You are given the IP address of 172.16.2.160 with a subnet maskof 255.255.0.0. What is the network address in binary?A. 10101100 00010000B. 00000010 10100000C. 10101100 00000000D. 11100000 11110000Ans: A To find the network address, convert the IP address to binary--10101100 000100000 00000010 10100000--then ANDed it with the subnet mask--1111111111111111 00000000 00000000. The rest is 10101100 00010000 00000000 00000000,which is 172.16.0.0 in decimal. The first octet rule states that the class of an address can bedetermined by the numerical value of the first octet.49 Which addresses are INCORRECTLY paired with their class?A. 128 to 191, Class BB. 192 to 223 Class BC. 128 to 191, Class CD. 192 to 223, Class CAns B & C Address classes are: 1 to 126, Class A; 128 to 191, Class B, 192 to 223, Class C;224 to 239, Class D; and 240 to 255, Class E. The first octet rule states that the class of anaddress can be determined by the numerical value of the first octet.50 Which addresses are INCORRECTLY paired with their class?A. 1 to 126, Class AB. 128 to 191, Class AC. 1 to 126, Class BD. 128 to 191, Class BAns:B & C. Address classes are: 1 to 126, Class A; 128 to 191, Class B, 192 to 223, ClassC; 224 to 239, Class D; and 240 to 255, Class E. The first octet rule states that the class ofan address can be determined by the numerical value of the first octet.51 Which addresses are INCORRECTLY paired with their class?A. 240 - 255, Class DB. 240 - 255, Class EC. 224 - 239, Class DD. 224 - 239, Class E Ans A & D Address classes are: 1 to 126, Class A; 128 to 191, Class B, 192 to 223, Class C;224 to 239, Class D; and 240 to 255, Class E.52 Which IP Address Class is INCORRECTLY paired with its range ofnetwork numbers?A. Class A addresses include 192.0.0.0 through 223.255.255.0B. Class A addresses include 1.0.0.0 through 126.0.0.0C. Class B addresses include 128.0.0.0 through 191.255.0.0D. Class C addresses include 192.0.0.0 through 223.255.255.0E. Class D addresses include 224.0.0.0 through 239.255.255.0Ans A Class A addresses include 1.0.0.0 through126.0.0.0 Class B addresses include 128.0.0.0 through 191.255.0.0 Class C addresses include 192.0.0.0 through 223.255.255.0 Class D addresses include 224.0.0.0 through 239.255.255.053 Which IP Address Class can have 16 million subnets butsupport 254 hosts?A. Class CB. Class AC. Class BD. Class DAns A Possible Subnets IP Address Class Possible Hosts 254 A 16M. 64K B 64K 16M C 25454 Which IP Address Class can have 64,000 subnets with 64,000 hostsper subnet?A. Class BB. Class AC. Class CD. Class DAns A IP Address Class Possible Subnets Possible Hosts 254 A 16M 64K B 64K 16M C 25455 There are two processes to pair MAC address with IPaddresses. Which process finds an IP address from a MACaddress?A. RARPB. ARPC. RIPD. IGRPAns A ARP (Address Resolution Protocol) maps an IP address to the MAC address, RARP (Reverse Address Resolution Protocol) maps the MAC address to the IP address. ARP and RARP work at the internet layer of the Internet Model or the network layer of the OSI model.56 When the router runs out of buffer space, this is called________.A. Source QuenchB. RedirectC. Information RequestD. Low MemoryAns A Source quench is the process where the destination router, or end internetworking device will "quench" the date from the "source", or the source router. This usually happenswhen the destination router runs out of buffer space to process packets.57 Which protocol carries messages such as destination Unreachable,Time Exceeded, Parameter Problem, Source Quench, Redirect, Echo,Echo Reply, Timestamp, Information Request, Information Reply,Address Request, and Address Reply?A. ICMPB. UDPC. TCPD. TFTPE. FTPAns A ICMP (Internet Control Message Protocol) is a network layer internet protocol described in RFC # 792. ICMP reports IP packet information such as destination Unreachable, Time Exceeded, Parameter Problem, Source Quench, Redirect, Echo, Echo Reply, Timestamp, Information Request, Information Reply, Address Request, and Address Reply.58 Two of the protocols that can be carried in the Protocol field ofan IP packet are?A. TCPB. UDPC. FTPD. TFTPAns A & BThe following are the fields in an IP segment, their length, and their definitions: VERS (Version number - 16 bits) HLEN (Number of 32-bit words in the header - 4 bits)Type of Server (How the datagram should be handled - 32 bits) Total Length (Total length of header and data - 32 bits) Identification (Provide fragmentation of datagrams to allowdifferent MTUs in the internet - 4 bits) Flags (Provide fragmentation of datagrams to allowdifferent MTUs in the internet - 4 bits) Frag Offset (Provide fragmentation of datagrams toallow different MTUs in the internet - 6 bits) TTL (Time-To-Live - 6 bits) Protocol (Upperlayer protocol sending the datagram - 16 bits) Header Checksum )Integrity check onthe header - 16 bits) Source IP Address (32 bits) Destination IP Address (32 bits) IP Options (network testing, debugging, security and others- 4 bits) Data (4bits).59 Where would network testing be included in an IP packet?A. IP Options fieldB. Identification fieldC. Type of Service fieldD. Reservation fieldAns A The following are the fields in an IP segment, their length, and their definitions: VERS (Version number - 16 bits)HLEN (Number of 32-bit words in the header - 4 bits) Type of Server (How the datagram should be handled - 32 bits) Total Length (Total length of header and data - 32 bits) Identification (Provide fragmentation of datagrams to allowdifferent MTUs in the internet - 4 bits) Flags (Provide fragmentation of datagrams to allowdifferent MTUs in the internet - 4 bits) Frag Offset (Provide fragmentation of datagrams toallow different MTUs in the internet - 6 bits) TTL (Time-To-Live - 6 bits) Protocol (Upperlayer protocol sending the datagram - 16 bits) Header Checksum )Integrity check onthe header - 16 bits) Source IP Address (32 bits) Destination IP Address (32 bits) IP Options (network testing, debugging, security and others- 4 bits) Data (4bits).60 What field tells the Internet layer how to handle an IP packet?A. Type of Service。