Linux系统下ssh服务器详解

linuxssh使用深度解析(key登录详解)

linuxssh使用深度解析(key登录详解)Linux SSH 是一种远程登录协议,能够通过加密的方式在网络上安全地传输数据。

SSH 允许用户使用远程计算机上的命令行来执行操作,而无需直接物理访问该计算机。

SSH 使用公钥加密技术来验证用户身份,并通过密钥登录来确保通信的安全性。

在 Linux 中使用 SSH,可以使用两种方法进行身份验证:密码登录和密钥登录。

密码登录需要输入用户名和密码,而密钥登录则使用公钥和私钥进行身份验证。

密钥登录是一种更安全和方便的方式。

在密钥登录中,用户生成一对密钥:公钥和私钥。

用户将公钥复制到远程计算机上的`~/.ssh/authorized_keys` 文件中,而私钥则保存在用户本地计算机上。

当用户尝试通过 SSH 连接到远程计算机时,系统会使用私钥对用户的身份进行验证。

下面是使用密钥登录的详细步骤:1. 生成密钥对:使用 `ssh-keygen` 命令生成密钥对。

该命令会提示用户选择密钥的保存位置和输入密钥密码。

2. 将公钥复制到远程计算机:使用 `ssh-copy-id` 命令将公钥复制到远程计算机上。

该命令会提示用户输入远程计算机的密码。

使用密钥登录有以下优点:1.安全性:密钥登录使用公钥加密技术,比密码登录更加安全。

私钥只保存在用户本地计算机上,不会在网络传输中暴露。

2.方便性:密钥登录可以免去输入密码的麻烦。

用户只需输入私钥密码(如果设置了)即可登录。

3.自动化:密钥登录可以与脚本和自动化工具结合使用,实现自动化部署和管理。

需要注意以下几点:1.密钥的安全性:私钥是用户身份的关键,需要妥善保存。

私钥不应该被泄露或丢失,否则可能导致未经授权的访问。

2. 密钥的权限:在将公钥复制到远程计算机上时,需要确保`~/.ssh/authorized_keys` 文件的权限设置正确。

该文件应该只对所有者可写,并且不能对其他用户可读或写。

3.密钥的备份:为了避免因为私钥丢失而导致无法访问远程计算机,建议将私钥备份到安全的地方。

Linux系统下的ssh使用(依据个人经验总结)

Linux系统下的ssh使⽤(依据个⼈经验总结)对于linux运维⼯作者⽽⾔,使⽤ssh远程远程服务器是再熟悉不过的了!对于ssh的⼀些严格设置也关系到服务器的安全维护,今天在此,就本⼈⼯作中使⽤ssh的经验⽽⾔,做⼀些总结记录来下。

-bash: ssh: command not found解决办法;yum install -y openssh-server openssh-clinets(0)ssh登录时提⽰:Read from socket failed: Connection reset by peer.尝试了很多解决⽅案均⽆效,⽆奈!卸载sshd,然后重新安装# yum remove openssh*# rm -rf /etc/ssh*# yum install -y openssh*# systemctl start sshd.service(1)ssh远程登陆后的提⽰信息,标题信息我们经常会使⽤中控机ssh信任跳转到其他机器上,但是不知道有没有运维朋友注意到ssh跳转成功后的终端显⽰的提⽰信息?这些提⽰信息,是为了⽅便我们在第⼀时间知道ssh跳转到哪台⽬标机上,也是为了避免长期频繁跳转后由于⼤意造成的误⼊机器操作的风险,我们通常会在ssh跳转到⽬标机器后显⽰⼀些提⽰信息,在⼀些国家, 登⼊给定系统前, 给出未经授权或者⽤户监视警告信息, 将会受到法律的保护.如下:[root@bastion-IDC ~]# ssh -p22 192.168.1.15Last login: Fri Jul 15 13:26:53 2016 from 124.65.197.154===================================|||||||||||||||||||||||||||||||||||===================================HOSTNAME: monit-serverIPADDRES: 192.168.1.15===================================IDC监控机===================================那么上⾯红⾊区域的提醒信息是在哪设置的呢?做法⼀:其实很简单,这些信息是在⽬标机器的/etc/motd⽂件⾥⾃定义的[root@monit-server ~]# cat /etc/motd===================================|||||||||||||||||||||||||||||||||||===================================HOSTNAME: monit-serverIPADDRES: 192.168.1.15===================================IDC监控机===================================做法⼆:在⽬标机器的/etc/ssh/sshd_config⽂件⾥定义,然后重启sshd服务即可。

SSH安装及使用

SSH安装及使用SSH(Secure Shell)是一种安全的网络协议,用于在网络上进行安全的远程登录和执行命令。

它使用加密技术来保护传输的数据,可以安全地远程访问服务器或计算机,并在安全通道中传输数据。

本文将介绍如何在Linux系统上安装和使用SSH。

一、安装SSH要安装SSH,首先需要确保您的系统已经安装了OpenSSH软件包。

在大多数Linux发行版中,OpenSSH软件包已经预装,如果您使用的是Debian或Ubuntu等系统,可以通过以下命令来确认是否已安装OpenSSH:```dpkg --list , grep openssh-server```如果输出的结果中包含“ii openssh-server”字样,则表示OpenSSH已安装。

如果没有安装OpenSSH,可以通过以下命令来安装:```sudo apt-get updatesudo apt-get install openssh-server```安装完成后,SSH服务将自动启动。

二、使用SSH登录远程服务器要通过SSH登录远程服务器,您需要知道目标服务器的IP地址和端口号(默认为22),以及服务器的用户名和密码。

在本地计算机上打开终端或命令提示符,并使用以下命令登录:``````其中,username是服务器上的用户名,ip_address是服务器的IP地址,port_number是服务器的端口号。

如果您使用的是默认的端口号22,则可以省略-p参数:``````例如,如果服务器的IP地址是192.168.0.100,用户名是admin,端口号是22,则登录命令如下:``````首次登录时,您可能会收到一条关于服务器身份验证的警告。

按下y 键并按回车键,继续连接。

然后,系统会要求您输入密码。

输入密码后按回车键,即可成功登录到远程服务器。

三、通过SSH执行远程命令通过SSH登录远程服务器后,您可以在远程服务器上执行命令,就像在本地计算机上一样。

ssh的用法

ssh的用法SSH是一种安全的远程登录协议,可以让用户通过网络远程登录到另一台计算机上执行命令或操作文件。

SSH的使用非常广泛,特别是在Linux和Unix系统中,下面我们来详细介绍一下SSH的用法。

1. 安装SSH客户端和服务器如果你要使用SSH连接到另一台计算机上,你需要安装一个SSH客户端。

如果你想让其他人通过SSH连接到你的计算机上,你需要安装一个SSH服务器。

在Linux系统中,可以使用以下命令来安装OpenSSH客户端和服务器:sudo apt-get install openssh-clientsudo apt-get install openssh-server2. 连接到远程主机要连接到远程主机,你需要知道远程主机的IP地址或域名、用户名和密码。

在命令行中输入以下命令:ssh username@remote_host当然,这里的“username”应该替换为你在远程主机上的用户名,“remote_host”应该替换为远程主机的IP地址或域名。

如果是第一次连接到该主机,会提示你确认是否信任该主机,并询问是否将其公钥添加到本地计算机上。

3. 使用密钥进行身份验证除了使用密码进行身份验证外,还可以使用密钥进行身份验证。

首先,在本地计算机上生成一个密钥对(公钥和私钥),然后将公钥复制到远程主机上。

在远程主机上,将公钥添加到授权文件中。

这样,在连接到远程主机时,就不需要输入密码了。

4. 传输文件SSH还可以用于安全地传输文件。

可以使用scp命令将本地文件复制到远程主机上,也可以使用scp命令将远程主机上的文件复制到本地计算机上。

5. 使用SSH隧道SSH还可以用于创建安全的隧道,以便在不安全的网络中传输数据。

例如,你可以使用SSH隧道来加密和保护你的Web浏览器和Web 服务器之间的通信。

总之,SSH是一种非常有用的工具,它可以让你在网络上安全地访问其他计算机,并保护你的数据免受黑客和恶意软件的攻击。

linux ssh用法

Linux 中的SSH(Secure Shell)是一种加密的网络传输协议,用于在不安全的网络上安全地进行远程登录和数据传输。

以下是SSH 命令的基本用法:1. 基本语法:```ssh [选项] user@host```其中,`user` 是远程计算机的用户名,`host` 是远程计算机的IP 地址或域名。

2. 常用选项:- `-p` 或`--port`:设置SSH 端口,默认为22。

- `-i` 或`--identity`:指定使用的身份验证文件(私钥)。

- `-l` 或`--login`:指定登录远程计算机的用户名,等同于`user@host`。

- `-v` 或`--verbose`:打印详细日志。

- `-a` 或`--agent`:启用身份验证代理。

- `-x` 或`--x11`:启用X11 转发(远程桌面连接)。

3. 实例:以下是一些SSH 命令的实例:- 远程登录:`ssh user@host`- 远程执行命令:`ssh user@host command`- 不登录远程主机,仅执行命令:`ssh -l user host command`- 设置SSH 端口为8080:`ssh -p 8080 user@host`- 使用私钥进行身份验证:`ssh -i private_key user@host`4. 配置SSH:要在Linux 系统中配置SSH,可以参考以下步骤:- 安装:使用软件包管理器(如`apt`、`yum`等)安装SSH 服务。

- 启动:确保SSH 服务已启动,可以使用`sudo service ssh start` 命令启动。

- 配置:编辑SSH 配置文件(通常位于`/etc/ssh/ssh_config` 或`~/.ssh/config`),设置相关选项。

- 防火墙:如果使用防火墙,请确保允许SSH 端口(如22)的流量。

SSH简单使用教程

SSH简单使用教程SSH是一种加密网络协议,用于远程登录和安全文件传输。

它提供了一个安全的通信通道,允许用户通过一个非安全网络(如互联网)来远程访问和控制远程计算机。

本文将为您提供一个简单的使用教程,以帮助您了解如何使用SSH。

第一步:安装SSH客户端和服务器在使用SSH之前,您需要在您的计算机上安装SSH客户端和服务器。

对于大多数Linux和Unix系统,SSH客户端和服务器在默认情况下已经安装。

对于Windows系统,您需要安装SSH客户端,例如PuTTY。

第二步:启动SSH服务器在使用SSH之前,您需要启动SSH服务器。

在大多数Linux和Unix 系统中,您可以通过在终端中运行以下命令来启动SSH服务器:```sudo service ssh start```对于Windows系统,您需要启动SSH服务器软件,例如OpenSSH。

第三步:连接到远程主机一旦SSH服务器已经运行,您可以使用SSH客户端连接到远程主机。

在终端中,您可以使用以下命令来连接到远程主机:``````其中,username是您在远程主机上的用户名,hostname是远程主机的IP地址或域名。

第四步:验证身份在进行连接之前,SSH将要求您验证身份。

首次连接到远程主机时,系统将询问您是否信任此主机。

您需要输入yes来确认信任。

然后,系统将要求您输入密码来验证身份。

第五步:使用SSH命令一旦连接成功,您可以使用SSH命令来远程控制和管理远程主机。

以下是一些常用的SSH命令:- 远程执行命令:您可以使用ssh命令在远程主机上执行命令。

例如,要在远程主机上列出文件和目录,您可以使用以下命令:``````- 文件传输:您可以使用scp命令在本地主机和远程主机之间传输文件。

例如,要将本地文件传输到远程主机,您可以使用以下命令:````````````第六步:断开SSH连接当您完成了对远程主机的操作之后,您可以断开SSH连接。

在终端中,您可以使用以下命令来断开连接:```exit```第七步:保持安全为了保持SSH连接的安全性,您应该采取以下措施:-使用复杂的密码:使用包含大写字母、小写字母、数字和特殊字符的复杂密码来增加安全性。

Linux实验ssh配置详解

Linux实验ssh配置详解⼀、ssh详解1、什么是ssh简单来说,ssh是⼀种⽹络协议,⽤于计算机之间的加密登录。

如果⼀个⽤户从本地计算机,使⽤ssh协议登录另⼀台远程计算机,我们就可以认为,这种登录是安全的,即使被中途截获,密码也不会泄露。

需要指出的是,ssh只有⼀种协议,存在多种实现,既有商业实现,也有开源实现。

2、基本⽤法(1)使⽤某个⽤户(例如user)登录远程主机host命令:ssh user@host(2)如果本地⽤户名和远程⽤户名⼀致,则登录时可以省略⽤户名命令:ssh host(3)ssh的默认端⼝是22,也就是说,你的登录请求会送进远程主机的22端⼝。

使⽤-p参数,可以修改这个端⼝命令:ssh –p 端⼝号 user@host3、中间⼈攻击SSH之所以能够保证安全,原因在于它采⽤了公钥加密。

整个过程如下:(1)远程主机收到⽤户的登录请求,把⾃⼰的公钥发给⽤户。

(2)⽤户使⽤这个公钥,将登录密码加密后,发送回来。

(3)远程主机⽤⾃⼰的私钥,解密登录密码,如果密码正确,就同意⽤户登录。

这个过程本⾝是安全的,但是实施的时候存在⼀个风险:如果有⼈截获了登录请求,然后冒充远程主机,将伪造的公钥发给⽤户,那么⽤户很难辨别真伪。

因为不像https协议,SSH协议的公钥是没有证书中⼼(CA)公证的,也就是说,都是⾃⼰签发的。

可以设想,如果攻击者插在⽤户与远程主机之间(⽐如在公共的wifi区域),⽤伪造的公钥,获取⽤户的登录密码。

再⽤这个密码登录远程主机,那么SSH的安全机制就荡然⽆存了。

这种风险就是著名的"中间⼈攻击"。

4、ssh的安全验证SSH有⾃⼰的⼀套验证⽅式,可以阻拦⼤部分的攻击,当然如果有⼈想通过撞库来尝试密码的话,就只有设置防⽕墙或者做其它的安全措施了。

从客户端来看,SSH提供两种级别的安全验证。

(1)第⼀种级别(基于⼝令的安全验证)只要你知道⾃⼰帐号和⼝令,就可以登录到远程主机。

在Linux终端中使用ssh命令远程登录服务器

在Linux终端中使用ssh命令远程登录服务器随着科技的进步和互联网的普及,远程登录服务器成为了我们日常工作中不可或缺的一部分。

在Linux操作系统中,我们可以使用ssh命令来实现远程登录服务器的功能。

本文将详细介绍在Linux终端中使用ssh命令远程登录服务器的步骤,以及常见问题的解决方法。

1. 确认远程服务器的IP地址和用户名在进行远程登录之前,我们首先要确认需要登录的远程服务器的IP 地址和用户名。

IP地址是服务器在网络中的唯一标识,而用户名则是用于识别和管理用户身份的标识。

2. 打开终端并输入ssh命令打开Linux终端,并输入以下命令:```ssh [用户名]@[IP地址]```将命令中的[用户名]替换为远程服务器的用户名,[IP地址]替换为远程服务器的IP地址。

例如,如果服务器的用户名是"admin",IP地址是"192.168.0.1",则命令为:```****************.0.1```3. 输入远程服务器的密码在输入完ssh命令后,按下回车键后,系统会提示输入远程服务器的密码。

输入密码时,终端不会显示任何字符,这是为了保护密码的安全性。

输入密码后,按下回车键登录远程服务器。

4. 根据需要进行相关操作成功登录远程服务器后,我们可以根据需要进行相关操作。

例如,可以查看系统状态、执行命令、上传或下载文件等操作。

在远程登录过程中,需要熟悉Linux常用命令以及服务器管理技巧,以便更好地完成工作。

常见问题及解决方法:1. 连接超时或连接失败如果在使用ssh命令连接远程服务器时出现连接超时或连接失败的情况,可能是由于网络问题或服务器配置不正确导致的。

可以先检查网络连接是否正常,确保能够正常访问互联网。

如果网络连接正常,可以尝试检查服务器配置是否正确,例如用户名、IP地址等是否输入正确。

2. 密码错误或密码忘记如果在输入密码时提示密码错误或者忘记密码,可尝试联系服务器管理员进行密码重置。

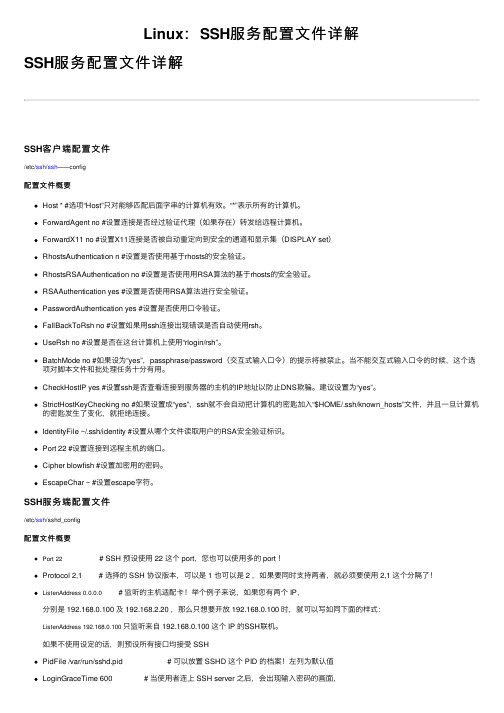

Linux:SSH服务配置文件详解

Linux:SSH服务配置⽂件详解SSH服务配置⽂件详解SSH客户端配置⽂件/etc/ssh/ssh——config配置⽂件概要Host * #选项“Host”只对能够匹配后⾯字串的计算机有效。

“*”表⽰所有的计算机。

ForwardAgent no #设置连接是否经过验证代理(如果存在)转发给远程计算机。

ForwardX11 no #设置X11连接是否被⾃动重定向到安全的通道和显⽰集(DISPLAY set)RhostsAuthentication n #设置是否使⽤基于rhosts的安全验证。

RhostsRSAAuthentication no #设置是否使⽤⽤RSA算法的基于rhosts的安全验证。

RSAAuthentication yes #设置是否使⽤RSA算法进⾏安全验证。

PasswordAuthentication yes #设置是否使⽤⼝令验证。

FallBackToRsh no #设置如果⽤ssh连接出现错误是否⾃动使⽤rsh。

UseRsh no #设置是否在这台计算机上使⽤“rlogin/rsh”。

BatchMode no #如果设为“yes”,passphrase/password(交互式输⼊⼝令)的提⽰将被禁⽌。

当不能交互式输⼊⼝令的时候,这个选项对脚本⽂件和批处理任务⼗分有⽤。

CheckHostIP yes #设置ssh是否查看连接到服务器的主机的IP地址以防⽌DNS欺骗。

建议设置为“yes”。

StrictHostKeyChecking no #如果设置成“yes”,ssh就不会⾃动把计算机的密匙加⼊“$HOME/.ssh/known_hosts”⽂件,并且⼀旦计算机的密匙发⽣了变化,就拒绝连接。

IdentityFile ~/.ssh/identity #设置从哪个⽂件读取⽤户的RSA安全验证标识。

Port 22 #设置连接到远程主机的端⼝。

Cipher blowfish #设置加密⽤的密码。

Linux系统下OpenSSH的安装及基本配置文件详解

Linux系统下OpenSSH的安装及基本配置⽂件详解远程安装调试SSH特别注意,OpenSSH卸载后,可能导致凡使⽤SSH协议连接服务器的⼯具都⽆法登陆,⽐如WINSCP、PUTTY等,如果你正使⽤远程桌⾯,最好先开启TELNET并确保开机启动(或其它可替代的远程管理⼯具也可以),客户端可以正常连接后才可动⼿更新SSH,否则⼀旦SSH启动失败,就只能找机房了。

⼀、卸载原来SSH默认SSH会安装为服务,且开机启动,所以要先把服务停⽌(本⽂环境RedHat5.4):复制代码代码如下:service sshd stop这时,建议备份⼀下/etc/init.d/sshd这个启动⽂件,因为下⽂编译安装OpenSSH后,没这个启动⽂件,尽管实际修改使⽤也不是太⽅便,除⾮你下⽂的安装⽬录跟原来的⼀样的。

复制代码代码如下:mv /etc/init.d/sshd /etc/init.d/sshd.old卸载软件包:复制代码代码如下:rmp -qa|grep openssh*把输出列表中的SSH软件包都卸载掉。

卸载⽅法请参考:⼆、下载并安装新的OPENSSH复制代码代码如下:cd /tmpwget http://ftp.jaist.ac.jp/pub/OpenBSD/OpenSSH/portable/openssh-5.9p1.tar.gztar xzvf openssh-5.9p1.tar.gzcd openssh-5.9p1./configure --prefix=/usr/local/openssh --sysconfdir=/etc/ssh --with-pam --with-ssl-dir=/usr/local/openssl --with-md5-passwords --mandir=/usr/share/man --with-zlib=/usr/local/zlib2make && make install这⾥需要注意,上⾯的./configure配置,天缘的默认路径如下:复制代码代码如下:openssl -> /usr/local/opensslzlib -> /usr/local/zlib2确认这些路径跟你的系统对应。

linux ssh参数

linux ssh参数Linux SSH参数详解SSH是一种安全的远程登录协议,它可以在不安全的网络中安全地传输数据。

在Linux系统中,SSH是一种非常常用的工具,它可以让用户在远程服务器上执行命令、上传和下载文件等操作。

在使用SSH时,我们可以通过一些参数来控制SSH的行为,下面就来详细介绍一下这些参数。

1. -p参数-p参数用于指定SSH连接的端口号。

默认情况下,SSH连接使用的是22端口,但是有些服务器可能会将SSH服务的端口号修改为其他值。

在这种情况下,我们就需要使用-p参数来指定端口号。

例如,如果SSH服务的端口号为2222,我们可以使用以下命令连接服务器:ssh -p 2222 user@server_ip2. -i参数-i参数用于指定SSH连接时使用的私钥文件。

在SSH连接时,我们通常需要使用公钥和私钥进行身份验证。

如果我们使用的是默认的密钥文件,那么就不需要使用-i参数。

但是如果我们使用的是自己生成的密钥文件,那么就需要使用-i参数来指定私钥文件的路径。

例如,如果我们的私钥文件名为mykey.pem,我们可以使用以下命令连接服务器:ssh -i /path/to/mykey.pem user@server_ip3. -X参数-X参数用于启用SSH的X11转发功能。

X11转发功能可以让我们在远程服务器上运行图形界面程序,并将程序的图形界面显示在本地计算机上。

如果我们需要在远程服务器上运行图形界面程序,就需要使用-X参数。

例如,如果我们需要在远程服务器上运行Firefox 浏览器,我们可以使用以下命令连接服务器:ssh -X user@server_ip firefox4. -L参数-L参数用于启用SSH的本地端口转发功能。

本地端口转发功能可以让我们将本地计算机上的端口映射到远程服务器上,从而实现本地计算机和远程服务器之间的数据传输。

例如,如果我们需要将本地计算机上的8080端口映射到远程服务器的80端口,我们可以使用以下命令连接服务器:ssh -L 8080:localhost:80 user@server_ip5. -R参数-R参数用于启用SSH的远程端口转发功能。

Linux下sshd服务及服务管理命令详解

Linux下sshd服务及服务管理命令详解sshdSSH为Secure Shell的缩写,是应⽤层的安全协议。

SSH是⽬前较可靠,专为远程登陆会话和其他⽹络服务提供安全性的协议。

利⽤SSH协议可以有效防⽌远程管理过程中的信息泄露问题。

openssh-server功能:让远程主机可以通过⽹络访问sshd服务,开始⼀个安全shell客户端连接⽅式ssh 远程主机⽤户@远程主机ip 先rm -rf /root/.ssh/清掉之前的配置ssh 远程主机⽤户@远程主机ip -X 调⽤远程主机图形⼯具ssh 远程主机⽤户@远程主机ip command直接在远程主机执⾏某条命令sshkey加密基于⼝令的安全认证只要你知道⾃⼰帐号和⼝令,就可以登陆到远程主机。

但会出现“中间⼈”攻击ssh remoteuser@remotehostssh remoteuser@remotehost hostname基于密匙的安全验证你必须为⾃⼰创建⼀对密匙,把公匙放在需要访问的服务器上。

如果你要连接到SSH服务器上,客户端软件就会向服务器发出请求,请求⽤你的密匙进⾏安全验证.服务器受到请求之后,先在该服务器上你的⽬录下寻找你的公匙,然后把它和你发送过来的公匙进⾏⽐较。

如果两个密匙⼀致,服务器就⽤公⽤密匙加密“质询”(challenge)并把它发送给客户端软件。

客户端软件收到“质询”之后就可以⽤你的私⼈密匙解密再把它发送给服务器1.⽣成公钥私钥ssh-keygen ##⽣成公钥私钥⼯具ls /root/.ssh/id_rsa ##私钥,就是钥匙id_rsa.pub ##公钥,就是锁2.添加key认证⽅式ssh-copy-id -i /root/.ssh/id_rsa.pub root@172.25.254.101ssh-copy-id ##添加key认证⽅式的⼯具-i ##指定加密key⽂件/root/.ssh/id_rsa.pub ##加密keyroot ##加密⽤户为root@172.25.254.101 ##被加密主机ip3.分发钥匙给client主机scp /root/.ssh/id_rsa root@172.25.254.201:/root/.ssh/4.测试ssh root@172.25.254.101 ##通过id_rsa直接连接不⽤输⼊⽤户密码服务端客户端第⼀次没有密钥,需要密码服务端发送密钥给客户端⽆需密码即可远程登陆提升openssh的安全级别1.openssh-server配置⽂件vim /etc/ssh/sshd_config78 PasswordAuthentication yes|no ##是否开启⽤户密码认证,yes为⽀持no为关闭48 PermitRootLogin yes|no ##是否允许超级⽤户登录49 AllowUsers student westos##⽤户⽩名单,只有在名单出现的⽤户可以使⽤sshd建⽴shell50 DenyUsers westos ##⽤户⿊名单2.控制ssh客户端访问vim /etc/hosts.deny sshd:ALL ##拒绝所有⼈链接sshd服务系统服务的控制1.systemd系统初始化程序,系统开始的第⼀个进程,pid为12.systemctl 命令systemctl list-units ##列出当前系统服务的状态systemctl list-unit-files ##列出服务的开机状态systemctl status sshd ##查看指定服务的状态systemctl stop sshd ##关闭指定服务systemctl start sshd ##开启指定服务systemctl restart sshd ##重新启动服务systemctl enable sshd ##设定指定服务开机开启systemctl disable sshd ##设定指定服务开机关闭systemctl reload sshd ##使指定服务重新加载配置systemctl list-dependencies sshd ##查看指定服务的依赖关系systemctl mask sshd ##冻结指定服务systemctl unmask sshd ##启动服务systemctl set-default multi-user.target ##开机不开启图形systemctl set-default graphical.target ##开机启动图形setterm ##⽂本界⾯设定colorvga=ask3.服务状态systemctl status 服务名称active(running) ##系统服务已经初始化形成,加载过配置;正有⼀个或多个程序正在系统中执⾏;vsftpd就是这种模式active(exited) ##仅执⾏⼀次就正常结束的服务;⽬前并没有任何程序正在系统中执⾏active(waiting) ##正在执⾏当中;不过还得再等待其他事件才能继续处理inactive ##服务关闭enable ##服务开机启动disable ##服务开机不⾃启以上所述是⼩编给⼤家介绍的Linux下sshd服务及服务管理命令详解整合,希望对⼤家有所帮助,如果⼤家有任何疑问请给我留⾔,⼩编会及时回复⼤家的。

Linux下的openssh详解

Linux下的openssh详解前⾔SSH(Secure Shell)是⼀个提供数据通信安全、远程登录、远程指令执⾏等功能的安全⽹络协议,由芬兰赫尔⾟基⼤学研究员Tatu Ylönen,于1995年提出,其⽬的是⽤于替代⾮安全的Telnet、rsh、rexec等远程Shell协议。

之后SSH发展了两个⼤版本SSH-1和SSH-2。

通过使⽤SSH,你可以把所有传输的数据进⾏加密,这样"中间⼈"这种攻击⽅式就不可能实现了,⽽且也能够防⽌DNS欺骗和IP欺骗。

使⽤SSH,还有⼀个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。

SSH有很多功能,它既可以代替Telnet,⼜可以为FTP、Pop、甚⾄为PPP提供⼀个安全的"通道"。

SSH的基本框架SSH协议框架中最主要的部分是三个协议:传输层协议(The Transport Layer Protocol):传输层协议提供服务器认证,数据机密性,信息完整性等的⽀持。

⽤户认证协议(The User Authentication Protocol):⽤户认证协议为服务器提供客户端的⾝份鉴别。

连接协议(The Connection Protocol):连接协议将加密的信息隧道复⽤成若⼲个逻辑通道,提供给更⾼层的应⽤协议使⽤。

SSH-AUTH是SSH⾥⾯⽤于验证客户端⾝份的协议。

我们在⽤ssh命令输⼊密码的那⼀步实际上就是在这个阶段。

可以看到的是,虽然传输的是⽤户名和密码,但是由于这个协议建⽴在SSH-TRANS之上,所以内容都是加密的,可以放⼼的传输。

⽽SSH-CONN是真正的应⽤协议。

在这⾥可以定义各种不同的协议,其中我们经常使⽤的scp、sftp还有正常的remote shell都是定义在这⾥的⼀种协议实现。

这⾥的各种应⽤协议都要⾸先经过SSH-AUTH的验证之后才可以使⽤。

这个三个协议之间的关系可以⽤下⾯这幅图来说明:SSH的加密SSH从安全和性能两⽅⾯综合考虑,结合使⽤了Public Key/Private key(公钥/私钥)和Secret Key(密钥)。

linux下怎么用ssh连接另一台linux服务器

linux下怎么⽤ssh连接另⼀台linux服务器

linux系统⼤家都知道是服务器版本⼀般都没有图像界⾯,通过字符界⾯操作。

⽤ssh远程⽅式远程,如果要从⼀台linux远程到另外⼀台系统应该怎么操作呢本经验咗嚛以cenots7为例演⽰

⽅法/步骤

1.

先确认被远程的主机的IP,如图输⼊ifconfig 或ip addr查看

2.

启动ssh服务,需要启动sshd服务。

同时需要对外开放此端⼝

3.

到需要ssh的电脑上测试能否联通远程linux服务,确认IP和测试⽹络情况。

4.

安装ssh组件,如果要ssh远程到那台服务器。

需要安装ssh-client组件。

5.

如果没有此组件,可以通过yum install 命令来安装。

6.

远程linux接着使⽤ ssh root@⽬标服务器IP 来远程,会提⽰是否需要远程。

7.

接着输⼊远程服务器linux的root密码,查看IP确认。

已经连上了

8.

退出ssh如果要退出远程,直接输⼊exit命令可以退出远程。

9.。

Linux下SSH命令使用方法详解

Linux下SSH命令使用方法详解1、查看SSH客户端版本有的时候需要确认一下SSH客户端及其相应的版本号。

使用ssh -V命令可以得到版本号。

需要注意的是,Linux一般自带的是OpenSSH: 下面的例子即表明该系统正在使用OpenSSH:$ ssh -VOpenSSH_3.9p1, OpenSSL 0.9.7a Feb 19 2003下面的例子表明该系统正在使用SSH2:$ ssh -Vssh: SSH Secure Shell 3.2.9.1 (non-commercial version) on i686-pc-linux-gnu2、用SSH登录到远程主机当你第一次使用ssh登录远程主机时,会出现没有找到主机密钥的提示信息。

输入"yes"后,系统会将远程主机的密钥加入到你的主目录下的.ssh/hostkeys下,这样你就可以继续操作了。

示例如下:1 2 3 4 5 6 7 8 localhost$ ssh -l jsmith Host key not found from database.Key fingerprint:xabie-dezbc-manud-bartd-satsy-limit-nexiu-jambl-title-jarde-tuxumYou can get a public key…s fingerprint by running % ssh-keygen -F publickey.pub on the keyfile.Are you sure you want to continue connecting (yes/no)? YesHost key saved to /home/jsmith/.ssh2/hostkeys/key_22_.pub host key for,accepted by jsmith Mon May 26 2008 16:06:50 -0700 jsmith@ password: $因为远程主机的密钥已经加入到ssh客户端的已知主机列表中,当你第二次登陆远程主机时,只需要你输入远程主机的登录密码即可。

Linux学习第一天——ssh登录和软件安装详解

Linux学习第⼀天——ssh登录和软件安装详解操作环境:Ubuntu 16.04in10系统,使⽤putty_V0.63本⾝学习Linux就是想在服务器上使⽤的。

实际情况,可能我很难直接到坐在服务器前,使⽤界⾯操作系统。

事实上,界⾯对于服务器来说就是⼀个多于的内容。

于是Linux的桌⾯就像⼀个程序⼀样,可以卸载。

卸载后怎么⽤呢?使⽤shell命令。

在哪⾥使⽤呢?当然是在遥远的另⼀⽅。

于是,我学习的第⼀个内容就是远程访问Linux系统,进⾏⼀系列操作。

远程访问⽅式很多,我不做孔⼄⼰,所以随便选择⼀种简单点的⼊⼿。

SSH(Secure Shell)的缩写。

SSH为建⽴在应⽤层基础上的安全协议,是⽬前较可靠,专为远程登录会话和其他⽹络服务提供安全性的协议。

于是就选择这个了。

开始动⼿实现主要有下列步骤:1、更新源列表2、安装ssh并启动(如果使⽤root⽤户修改配置⽂件)3、配置Ip地址(虚拟机需要配置⽹络连接⽅式)4、使⽤远程控制软件连接⼀、更新源列表相当于Windows的更新补丁。

使得系统是最新的。

因为如果系统不是最新的可能造成有些软件安装有问题。

系统会去/etc/apt/sources.lis⽂件中搜索可⽤的源信息如果嫌弃下载软件慢,可以修改此⽂件。

具体修改成什么可以百度可以看到这个⽂件⾥是有各种地址的怎么更新呢?在桌⾯右键,打开终端。

执⾏⼀条命令sudo apt-get updatesudo:Linux系统管理指令,意思是把后⾯的命令⽤管理员⾝份执⾏。

减少了⽤户的切换,同时不⽤使⽤root⽤户,增加了安全性apt-get:适⽤于deb包管理式的操作系统,主要⽤于⾃动从互联⽹的软件仓库中搜索、安装、升级、卸载软件或操作系统apt-get update 更新,确保软件包列表是最新的apt-get install 安装⼀个新软件包apt-get remove 卸载⼀个已安装的软件包apt-get autoremove 删除包及其依赖的软件包apt-get autoremove –purge 删除包及其依赖软件包和配置⽂件基本上上⾯⼏个⽐较常⽤吧既然使⽤管理员⾝份运⾏上⾯语句,所以需要输⼊管理员密码。

linux ssh命令参数

linuxssh命令参数一、概述SSH(SecureShell)是一种安全的远程登录工具,通过SSH协议可以在不安全的网络上加密数据传输,保护用户隐私和数据安全。

在Linux系统中,SSH命令提供了许多参数,用于配置和使用SSH服务。

本文将介绍一些常用的LinuxSSH命令参数。

二、常用参数1.-i参数:指定私钥文件,用于身份验证。

通常与用户名和主机名一起使用。

2.-p参数:设置端口号,默认为22端口。

3.-l参数:设置本地主机名或IP地址,用于远程登录。

4.-f参数:后台运行SSH服务。

5.-N参数:不执行任何操作,仅连接远程主机。

6.-v参数:详细模式,显示详细的输出信息。

7.-q参数:低优先级模式,显示较少的信息。

8.-R参数:将本地端口映射到远程主机的一个端口上。

9.-g参数:允许通过防火墙进行无密码认证登录。

三、示例假设有两个Linux系统A和B,其中A为主机,B为远程主机。

下面是一些使用SSH命令的示例:1.连接到远程主机B:`sshuser@hostname`如果指定了私钥文件,可以加上-i参数指定私钥文件路径:`ssh-i/path/to/private_keyuser@hostname`2.在远程主机B上执行命令:`sshuser@hostname'command'`在命令中指定要执行的命令。

注意使用引号将命令括起来,以免被Shell解释器误解。

3.在后台运行SSH服务:`ssh-fuser@hostname`使用-f参数可以在后台运行SSH服务,节省系统资源。

4.设置本地主机名或IP地址:`ssh-llocal_hostnameuser@hostname`使用-l参数设置本地主机名或IP地址,以便远程登录时显示正确的主机名。

5.将本地端口映射到远程主机端口上:`ssh-Rport:localhost:remote_portuser@hostname`使用-R参数将本地端口映射到远程主机的端口上,实现反向代理功能。

linux ssh命令用法

linux ssh命令用法SSH(Secure Shell)是一种用于远程登录和执行命令的网络协议。

在Linux系统中,SSH提供了一种安全的方式,使用户能够通过终端或命令行界面远程登录到远程服务器,以及执行各种系统管理任务。

下面是Linux中SSH命令的用法:1. 连接到远程服务器:SSH命令的基本用法是连接到远程服务器。

以下是连接到远程服务器的命令: ```ssh username@remote_host```其中,"username"是您在远程服务器上的用户名,“remote_host”是远程服务器的IP地址或主机名。

连接成功后,您将需要输入密码进行验证。

2. 使用密钥登录:为了提高安全性,您可以使用SSH密钥对进行身份验证,而不是使用密码。

该过程包括生成公钥和私钥,然后将公钥添加到远程服务器。

以下是使用密钥登录的步骤:- 生成密钥对:```ssh-keygen -t rsa```该命令将生成一个RSA密钥对,存储在本地计算机上。

- 复制公钥到远程服务器:```ssh-copy-id username@remote_host```这将把公钥复制到远程服务器上指定用户的`~/.ssh/authorized_keys`文件中。

- 登录到远程服务器:```ssh -i /path/to/private_key username@remote_host```这将使用私钥进行身份验证,并登录到远程服务器。

3. 传输文件:SSH还提供了一个名为`scp`的命令,用于在本地计算机和远程服务器之间安全地传输文件。

以下是使用`scp`命令的示例:- 从远程服务器复制文件到本地:```scp username@remote_host:/path/to/remote_file /path/to/local_directory```- 将文件从本地复制到远程服务器:```scp /path/to/local_file username@remote_host:/path/to/remote_directory```4. 执行远程命令:SSH命令还可以用于在远程服务器上执行命令,而无需直接连接到远程服务器的终端。

linux中ssh的用法

linux中ssh的用法SSH(SecureShell)是一种安全协议,用于在不安全网络上进行远程登录和执行命令。

在Linux系统中,SSH是一种常用的远程管理工具,它提供了加密和身份验证机制,保护了传输过程中的数据安全。

一、SSH客户端工具在Linux系统中,常用的SSH客户端工具有OpenSSH、PuTTY和Securecrt等。

其中,OpenSSH是默认的SSH客户端工具之一,它提供了简洁易用的命令行界面和脚本支持。

二、SSH服务器配置要使用SSH进行远程管理,需要在Linux系统中安装SSH服务器,并配置相关参数。

常见的SSH服务器软件包括OpenSSH、ProFTPD 和Apache等。

在安装完成后,需要配置服务器的主机名、IP地址、用户名和端口号等参数。

三、SSH用法介绍1.连接远程服务器:使用SSH客户端工具,输入远程服务器的IP 地址或主机名,输入用户名和密码即可连接远程服务器。

2.命令行操作:在远程服务器上执行命令时,可以使用本地终端的命令行界面。

可以使用Ctrl+Shift+T打开新的终端窗口,输入命令即可执行。

3.文件传输:使用SCP(SecureCopy)命令可以传输本地文件到远程服务器,使用SFTP(SecureFileTransferProtocol)可以安全地传输文件。

4.远程登录:使用SSH客户端工具的远程登录功能,可以进入远程服务器进行操作。

可以使用无密码登录方式,通过公钥进行身份验证,这样更加安全。

5.配置自动登录:可以将用户配置为自动登录到远程服务器,只需输入一次密码即可多次使用SSH连接。

可以使用ssh-copy-id命令进行配置。

6.端口转发:使用SSH的端口转发功能,可以将本地计算机上的端口映射到远程服务器上,实现远程访问本地计算机上的服务。

7.密钥认证:使用密钥认证可以提高远程管理安全性。

可以在本地计算机上生成一对公钥和私钥文件,并将公钥发送给远程服务器。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SSH是远程连接linux系统的一种服务协议,简单的说就是Sscure Shell protocol的缩写。

SSH协议采用的加密传输数据的,因此相对于telnet这种在internet上进行明文传输数据要安全的多。

数据加密就是将看的懂的电子数据,经过一些运算,让这些数据变成没意义的信息,然后再在网络上传输,而当用户要想查看这些数据的时候在经过反向运算还原出原始数据。

数据加密通常是通过一对公钥与私钥组合成的密钥对进行加密与解密操作的。

即主机端吧数据传给客户端会先通过公钥加密后在传到网上去,而到达客户端的时候在经过私钥将加密的数据解开了,因此数据相对安全。

SSH两种版本的联机模式:1、SSH protocol version 1每台SSH服务器主机都可以使用RAS加密方式来产生一个1024字节的RSA Key,这个RAS 的加密的方式步骤如下:1>、当ssh服务启动的时候会产生一个768-bit的公钥(server key)存放在server中2>、若有客户端的ssh机器联机过来,server就会将这个公钥传给客户端并判断此公钥的正确性。

3>、客户端接收到768-bit的公钥之后会随机产生一个256-bit的私钥(host key),并以加密的方式将公钥和私钥整合到一起形成一个完成的Key pair并传回给Server。

之后Server与Client端在这次联机中记忆这一对1024-bit的Key pair来进行数据的传输。

这是Server与Client联机过程中的原理。

2、SSH protocol version 2上述传输原理中存在着不安全的因素,就是当Server端接收到Client端的私钥之后就不会对本次连接进行Key pair的校验,此时要是有不发分子针对该次连接传送恶意代码,而服务端又不进行连接校验,就容易造成主机被黑掉,因此SSH protocol version 2很好的解决了这个问题,即增加了一个确认联机正确的Diffie-Hellman机制来查看在每次的联机过程中检查来源是否正确以避免服务端被黑掉。

启动SSH服务启动SSH服务非常的简单,在现在大多数的linux版本中都是默认启动了SSH服务的。

启动的方式:server sshd restart 或 /etc/init.d/sshd sshd。

后一种是最原始的启动方式。

SSH客户端联机:客户端要联机SSH服务器很简单,使用ssh命令即可。

1、直接登录对方的主机:[root@centos ~]#ssh 用户@主机名或[root@centos ~]#ssh 对方的IP2、不登录对方主机直接在对方主机上执行命令:[root@centos ~]#ssh 用户@主机名命令或[root@centos ~]#ssh 对方的IP 命令SSH SFTP功能:Sftp的使用功能与SSH基本上相同。

[root@centos ~]#ssh 用户@主机名或[root@centos ~]#ssh 对方的IP进入到sftp后和一般的FTP的功能没什么两样了,下面是一些基本的命令:ls,dir 列出当前的目录下的文件名mkdir,rmdir 建立和删除空目录pwd,rm 显示当前所在的目录和删除文件、目录rename,exit,quit 更改文件或目录和退出chgrp,chown,chmod 与文件和目录权限相关的操作命令put,get 上传和下载文件或目录lls,lmkdir,lpwd 针对本机的:列出本机所在目录下的文件名、建立目录和显示本机目录。

SSH SCP功能:SCP是基于SSH的安全远端拷贝与文件的工具,相对于ftp而言比较简单。

SCP命令语法:1、将本地文件拷贝到远端主机scp 文件用户@主机名:远端目录2、将远端目录拷贝到本地scp –r 用户@主机名:远端目录本地目录Windows客户端联机Linux工具:在linux系统下要想连接SSH服务器,可直接使用ssh命令就可以了。

Windows环境下要想连接SSH服务器必须通过第三方软件才能实现。

目前市面上比较常用的用:putty和SSHSecureShellClient等等,putty方便快捷有效,而SSHSecureShellClient则能提供windows与linux之间文件共享的功能也是不错的。

以putty为例:在hostname位置输入要登录的主机名称,选择端口22(默认),点击open,输入正确的用户名和密码即可登录。

点击open并输入正确的用户名和密码即可登录。

其实在windows环境先联机linux系统的软件还有好多,就不多介绍了。

SSH服务器配置文件解析所有的SSH相关的设置文件都在/etc/ssh这个文件夹中,其中sshd_config则是主配置文件。

下面是sshd_config主配置文件的主要参数设置以及功能:Port 22SSH 预设使用22 这个port,您也可以同事使用多个端口Protocol 2,1选择的SSH 协议版本,一般使用2版本,如果要同时使用1和2这两个版本则用逗号将其隔开。

ListenAddress 0.0.0.0监听的主机适配卡举个例子来说如果您IP,分别是192.168.0.10和192.168.2.20,那么只想要开放192.168.0.100 时,就可以写如同下面的样式:ListenAddress 192.168.0.100只监听来自192.168.0.100 这个IP 的SSH联机,如果不使用设定的话,则预设所有接口均接受SSHPidFile /var/run/sshd.pid可以放置SSHD 这个PID 的档案!左列为默认值LoginGraceTime 600当使用者连接SSH服务器的时候,在指定的时间内要是没连接上SSH服务器,则会断开Compression yes是否可以使用压缩命令,默认是可以的HostKey /etc/ssh/ssh_host_keySSH version 1 使用的私钥HostKey /etc/ssh/ssh_host_rsa_keySSH version 2 使用的RSA 私钥HostKey /etc/ssh/ssh_host_dsa_keySSH version 2 使用的DSA 私钥KeyRegenerationInterval 3600由前面联机的说明可以知道,version 1 会使用server 的Public Key ,那么如果这个Public Key 被偷的话,岂不完蛋?所以需要每隔一段时间来重新建立一次!这里的时间为秒!ServerKeyBits 768这个是Server key 的长度SyslogFacility AUTH当有人使用SSH 登入系统的时候,SSH会记录资讯,LogLevel INFO登录记录的等级PermitRootLogin no是否允许root 登入,预设是允许的,但是建议设定成noUserLogin no在SSH 底下本来就不接受login 这个程序的登入StrictModes yes当使用者的host key 改变之后,Server 就不接受联机,可以抵挡部分的木马程序RSAAuthentication yes是否使用纯的RSA 认证!?仅针对version 1PubkeyAuthentication yes是否允许Public Key ?当然允许啦!只有version 2AuthorizedKeysFile .ssh/authorized_key s上面这个在设定若要使用不需要密码登入的账号时,那么那个账号的存放档案所在档名!RhostsAuthentication no本机系统不止使用 .rhosts ,因为仅使用 .rhosts 太不安全了,所以这里一定要设定为no !IgnoreRhosts yes是否取消使用~/.ssh/.rhosts 来做为认证!当然是!RhostsRSAAuthentication no这个选项是专门给version 1 用的,使用rhosts 档案在/etc/hosts.equiv配合RSA 演算方式来进行认证!不要使用HostbasedAuthentication no这个项目与上面的项目类似,不过是给version 2 使用的!IgnoreUserKnownHosts no是否忽略家目录内的~/.ssh/known_hosts 这个档案所记录的主机内容?当然不要忽略,所以这里就是no 啦!PasswordAuthentication yes密码验证当然是需要的!所以这里写yes 啰!PermitEmptyPasswords no若上面那一项如果设定为yes 的话,这一项就最好设定为no ,这个项目在是否允许以空的密码登入!当然不许!ChallengeResponseAuthentication yes挑战任何的密码认证!所以,任何login.conf 规定的认证方式,均可适用!PAMAuthenticationViaKbdInt yes是否启用其它的PAM 模块!启用这个模块将会导致PasswordAuthentication 设定失效以下四行是有关Kerberos有关的参数设定!因为我们没有Kerberos 主机,所以底下不用设定!KerberosAuthentication noKerberosOrLocalPasswd yesKerberosTicketCleanup yesKerberosTgtPassing noX11Forwarding yesX11DisplayOffset 10X11UseLocalhost yesPrintMotd no登入后是否显示出一些信息呢?例如上次登入的时间、地点等,预设是yes ,但是,如果为了安全,可以考虑改为noPrintLastLog yes显示上次登入的信息!可以啊!预设也是yes !KeepAlive yes一般而言,如果设定这项目的话,那么SSH Server 会传送KeepAlive 的讯息给Client 端,以确保两者的联机正常,这个情况下,任何一端死掉后,SSH 可以立刻知道!而不会有僵尸程序的发生!UsePrivilegeSeparation yes使用者的权限设定项目!就设定为yes 吧!MaxStartups 10同时允许几个尚未登入的联机画面?当我们连上SSH ,但是尚未输入密码时,这个时候就是我们所谓的联机画面啦!在这个联机画面中,为了保护主机,所以需要设定最大值,预设最多十个联机画面,而已经建立联机的不计算在这十个当中DenyUsers *拒绝某些用户使用SSH服务器,直接在后面加上用户名称即可DenyDroups阻止某些群组用户使用SSH,后面加上组名称即可关于SFTP 服务的设定项目Subsystem sftp /usr/lib/ssh/sftp-server设置不用输密码可立即登录的SSH用户前面知道了SSH服务器与客户端之间的传输原理,那么我们就可以吧Client产生的私钥复制到Server中去,然后Client端登录Server的时候,由于两者之间在SSh要联机的信号传递中就已经比对的公钥和私钥,因此可以直接进行数据的传输,而不需要输入密码。