实验 8 IP过滤,NAT与PAT配置

NAT配置命令

NAT配置命令一、静态NAT的配置1、设置外部端口的IP地址2、设置内部端口的IP地址3、在内部局部地址和外部全局地址之间建立静态地址转换router(config)#ip nat inside source static local-ip global-iprouter(config)#ip nat inside source static 192.168.1.2 61.159.62.130(将内部局部地址192.168.1.2 转换为内部全局地址61.159.62.130 )4、在内部和外部端口上启用NATrouter(config)#interface serial 0/0router(config-if)#ip nat outsiderouter(config)#interface fastethernet 0/0router(config-if)#ip nat inside二、动态NAT的配置1、设置外部端口的IP地址2、设置内部端口的IP地址3、定义内部网络中允许访问外部网络的访问控制列表router(config)#access-list 1 permit 102.168.1.0 0.0.0.2554、定义合法IP地址池router(config)#ip nat pool pool-name star-ip end-ip netmask [type rotary]pool-name:放置转换后地址的地址池的名称star-ip/end-ip:地址池内起始和结束的IP地址netmask:子网掩码type rotary(可选):地址池中的地址为循环使用router(config)#ip nat pool test0 61.159.62.130 61.159.62.190 netmask 255.255.255.192 5、实现网络地址转换router(config)#ip nat inside source list access-list-number pool pool-name [overload] access-list-number:为1--99之间的整数pool-name:池名overload(可选):使用地址复用,用于PATrouter(config)#ip nat inside source list 1 pool test06、在内部和外部端口上启用NATrouter(config)#interface serial 0/0router(config-if)#ip nat outsiderouter(config)#interface fastethernet 0/0router(config-if)#ip nat inside三、PAT的配置A、使用外部全局地址1、设置外部端口的IP地址2、设置内部端口的IP地址3、定义内部网络中允许访问外部网络的访问控制列表router(config)#access-list 1 permit 102.168.1.0 0.0.0.2554、定义合法IP地址池router(config)#ip nat pool onlyone 61.159.62.130 61.159.62.130 netmask255.255.255.248在这里合法地址池的名称是onlyone ,合法地址范围是61.159.62.130 ,掩码是255.255.255.248 ,由于只有一个地址,所以起始地址与结束地址相同。

实验报告——实验一:NAT配置

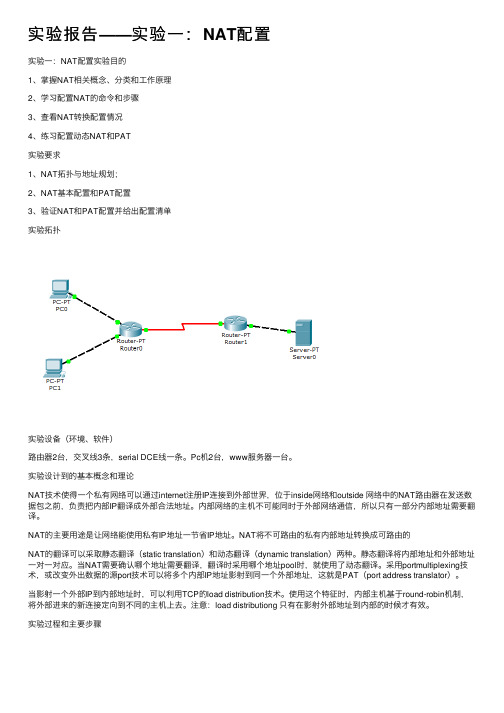

实验报告——实验⼀:NAT配置实验⼀:NAT配置实验⽬的1、掌握NAT相关概念、分类和⼯作原理2、学习配置NAT的命令和步骤3、查看NAT转换配置情况4、练习配置动态NAT和PAT实验要求1、NAT拓扑与地址规划;2、NAT基本配置和PAT配置3、验证NAT和PAT配置并给出配置清单实验拓扑实验设备(环境、软件)路由器2台,交叉线3条,serial DCE线⼀条。

Pc机2台,www服务器⼀台。

实验设计到的基本概念和理论NAT技术使得⼀个私有⽹络可以通过internet注册IP连接到外部世界,位于inside⽹络和outside ⽹络中的NAT路由器在发送数据包之前,负责把内部IP翻译成外部合法地址。

内部⽹络的主机不可能同时于外部⽹络通信,所以只有⼀部分内部地址需要翻译。

NAT的主要⽤途是让⽹络能使⽤私有IP地址⼀节省IP地址。

NAT将不可路由的私有内部地址转换成可路由的NAT的翻译可以采取静态翻译(static translation)和动态翻译(dynamic translation)两种。

静态翻译将内部地址和外部地址⼀对⼀对应。

当NAT需要确认哪个地址需要翻译,翻译时采⽤哪个地址pool时,就使⽤了动态翻译。

采⽤portmultiplexing技术,或改变外出数据的源port技术可以将多个内部IP地址影射到同⼀个外部地址,这就是PAT(port address translator)。

当影射⼀个外部IP到内部地址时,可以利⽤TCP的load distribution技术。

使⽤这个特征时,内部主机基于round-robin机制,将外部进来的新连接定向到不同的主机上去。

注意:load distributiong 只有在影射外部地址到内部的时候才有效。

实验过程和主要步骤步骤⼀:主机与服务器的IP地址配置1、PC0上IP的配置192.168.3.12、PC1上IP的配置192.168.2.13、服务器IP的配置222.22.22.1步骤⼆:Router0的配置1、端⼝配置Router>enableRouter#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#interface f0/0Router(config-if)#ip address 192.168.3.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upRouter(config-if)#exitRouter(config)#interface f1/0Router(config-if)#ip address 192.168.2.2 255.255.255.0Router(config-if)#no shutRouter(config-if)#%LINK-5-CHANGED: Interface FastEthernet1/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet1/0, changed state to upRouter(config-if)#exitRouter(config)#interface s2/0Router(config-if)#ip address 202.196.32.1 255.255.255.0Router(config-if)#clock rate 9600Router(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to downRouter(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleRouter#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]Router#2、配置静态默认路由Router#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#ip route 0.0.0.0 0.0.0.0 s2/0Router(config)#endRouter#步骤三:Router1的配置1、端⼝配置Router>enableRouter#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#interface s2/0Router(config-if)#ip address 202.196.32.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to upRouter(config-if)#exitRouter(config)#interface f0%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial2/0, changed state to up /0Router(config-if)#exitRouter(config)#interface f0/0Router(config-if)#ip address 222.22.22.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed stateto upRouter(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleRouter#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]步骤四:NAT配置把路由器Router0作为局域⽹的边界路由,在其上配置静态NAT转换,⽬的是形成如下对⽐,使得PC1可以通信,⽽PC0不能通信。

7.PAT的配置

7.PAT的配置

PAT的配置

PAT又称端口NAT(Port NAT),它可将多个内部地址映射为一个合法地址,用不同的端口号区分各个内部地址。

这种方法只需要一个合法IP地址,但可能会导致信道的一定拥塞。

图3

在R1上配置PAT,将内网中网络地址为192.168.10.0/24中任一个私有IP地址翻译成R1的S0口的IP地址,配置方法如下:

1、配置NAT的入端和出端:

R1(config)#interface e0

R1(config-if)#ip nat inside

R1(config-if)#interface s0

R1(config-if)#ip nat outside

本例中R1路由器的e0口是NAT的入端,s0口是NAT的出端。

2、配置PAT:

R1(config)#access-list 1 permit 192.168.10.0 0.0.0.255

R1(config)#ip nat inside source list 1 interface s0 overload

第1句:定义一个访问列表,编号为1,列表规则是前24位为192.168.10,最后8位为任意值。

这个列表用于匹配内网IP。

第2句:启用NAT翻译,条件是匹配列表1的地址用接口S0的地址进行翻译。

配置完成后,从外网来看,整个内网只有一个IP地址,就是R1的S0口的地址。

NAT的配置

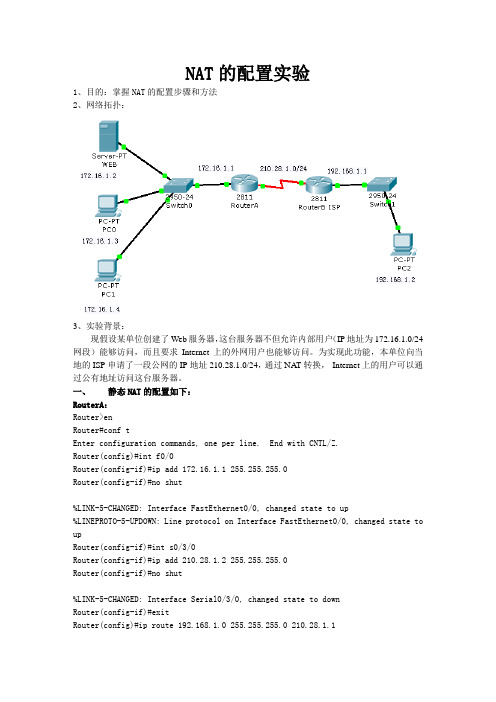

NAT的配置实验1、目的:掌握NAT的配置步骤和方法2、网络拓扑:3、实验背景:现假设某单位创建了Web服务器,这台服务器不但允许内部用户(IP地址为172.16.1.0/24网段)能够访问,而且要求Internet上的外网用户也能够访问。

为实现此功能,本单位向当地的ISP申请了一段公网的IP地址210.28.1.0/24,通过NA T转换,Internet上的用户可以通过公有地址访问这台服务器。

一、静态NAT的配置如下:RouterA:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#int f0/0Router(config-if)#ip add 172.16.1.1 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upRouter(config-if)#int s0/3/0Router(config-if)#ip add 210.28.1.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface Serial0/3/0, changed state to downRouter(config-if)#exitRouter(config)#ip route 192.168.1.0 255.255.255.0 210.28.1.1Router(config)#endRouter#%SYS-5-CONFIG_I: Configured from console by console%LINK-5-CHANGED: Interface Serial0/3/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/3/0, changed state to up Router#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#ip nat inside source static 172.16.1.2 210.28.1.10Router(config)#int f0/0Router(config-if)#ip nat insideRouter(config-if)#int s0/3/0Router(config-if)#ip nat outsideRouter(config-if)#endRouter#%SYS-5-CONFIG_I: Configured from console by consoleRouter#sh ip nat translationsPro Inside global Inside local Outside local Outside globalicmp 210.28.1.10:5 172.16.1.2:5 192.168.1.2:5 192.168.1.2:5icmp 210.28.1.10:6 172.16.1.2:6 192.168.1.2:6 192.168.1.2:6icmp 210.28.1.10:7 172.16.1.2:7 192.168.1.2:7 192.168.1.2:7icmp 210.28.1.10:8 172.16.1.2:8 192.168.1.2:8 192.168.1.2:8--- 210.28.1.10 172.16.1.2 --- ---RouterB配置如下:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#int f0/0Router(config-if)#ip add 192.168.1.1 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upRouter(config-if)#int s0/3/0Router(config-if)#ip add 210.28.1.1 255.255.255.0Router(config-if)#no shutRouter(config-if)#clock rate 56000%LINK-5-CHANGED: Interface Serial0/3/0, changed state to upRouter(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/3/0, changed state to upexit Router(config)#ip route 172.16.1.0 255.255.255.0 210.28.1.2Router(config)#endRouter#%SYS-5-CONFIG_I: Configured from console by consoleRouter#二、配置动态NAT在原来的基础上,在RouterA上输入:Router#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#ip nat pool a 210.28.1.21 210.28.1.30 netmask 255.255.255.0 Router(config)#access-list 1 permit 172.16.1.0 0.0.0.255Router(config)#ip nat inside source list 1 pool aRouter(config)#endRouter#三、配置PAT在原来的基础上,在RouterA上输入:Router#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#no ip nat pool a%Pool a in use, cannot destroyRouter(config)#no ip nat inside source list 1 pool aRouter(config)#no access-list 1Router(config)#no ip nat pool aRouter(config)#access-list 1 permit 172.16.1.0 0.0.0.255Router(config)#ip nat inside source list 1 interface s0/3/0 overloadRouter(config)#endRouter#%SYS-5-CONFIG_I: Configured from console by consoleRouter#sh ip nat tranPro Inside global Inside local Outside local Outside global icmp 210.28.1.10:45 172.16.1.2:45 192.168.1.2:45 192.168.1.2:45 icmp 210.28.1.10:46 172.16.1.2:46 192.168.1.2:46 192.168.1.2:46 icmp 210.28.1.10:47 172.16.1.2:47 192.168.1.2:47 192.168.1.2:47 icmp 210.28.1.10:48 172.16.1.2:48 192.168.1.2:48 192.168.1.2:48 icmp 210.28.1.2:41 172.16.1.3:41 192.168.1.2:41 192.168.1.2:41 icmp 210.28.1.2:42 172.16.1.3:42 192.168.1.2:42 192.168.1.2:42 icmp 210.28.1.2:43 172.16.1.3:43 192.168.1.2:43 192.168.1.2:43 icmp 210.28.1.2:44 172.16.1.3:44 192.168.1.2:44 192.168.1.2:44 icmp 210.28.1.2:37 172.16.1.4:37 192.168.1.2:37 192.168.1.2:37 icmp 210.28.1.2:38 172.16.1.4:38 192.168.1.2:38 192.168.1.2:38 icmp 210.28.1.2:39 172.16.1.4:39 192.168.1.2:39 192.168.1.2:39 icmp 210.28.1.2:40 172.16.1.4:40 192.168.1.2:40 192.168.1.2:40 --- 210.28.1.10 172.16.1.2 --- ---tcp 210.28.1.10:80 172.16.1.2:80 192.168.1.2:1025 192.168.1.2:1025 tcp 210.28.1.10:80 172.16.1.2:80 192.168.1.2:1026 192.168.1.2:1026 tcp 210.28.1.10:80 172.16.1.2:80 192.168.1.2:1027 192.168.1.2:1027。

NAT技术详解及配置实例

NAT技术详解及配置实例NAT技术详解及配置实例2007年02⽉26⽇ 22:17:00阅读数:28241NAT作为⼀种减轻IPv4地址空间耗尽速度的⽅法,最早出现在Cisco IOS 11.2版本中。

为什么要使⽤NAT1 内⽹中主机过多,没有⾜够的合法IP地址可⽤。

2 当ISP发⽣变化时,使⽤NAT技术避免了IP地址的重新编址。

3 当两个合并的⽹络中出现了重复地址的时候。

4 利⽤NAT来解决TCP的负载均衡问题。

5 隐藏内部⽹络,增强安全性。

NAT就是将内⽹中使⽤的私有地址转换成可在Internet上进⾏路由的合法地址的技术。

私有地址范围:10.0.0.0 ~ 10.255.255.255172.16.0.0 ~ 172..31.255.255192.168.0.0 ~ 192.168.255.255NAT技术主要分为NAT和PAT。

NAT是从内部本地地址到内部全局地址的⼀对⼀转换。

PAT是从多个内部本地地址到内部全局地址的多对⼀转换。

通过端⼝号确定其多个内部主机的唯⼀性。

NAT术语Inside network:需要翻译成外部地址的内部⽹络。

Outside network:使⽤合法地址进⾏通信的外部⽹络。

Local address:内部⽹络使⽤的地址。

Global address:外部⽹络使⽤的地址。

Inside local address:内部本地地址。

数据在内部⽹络使⽤的地址,⼀般为private ip address。

Inside global address:内部全局地址。

数据为了到达外部⽹络,⽤来代表inside local address的地址,⼀般为ISP提供的合法地址。

Outside local address:外部本地地址,不必是合法地址。

当外部⽹络数据到达内部⽹络,外部⽹络中的主机IP地址与内部⽹络中的主机处在同⼀⽹段时,为防⽌内部主机误认外部主机与⾃⼰在同⼀⽹段⽽⼴播ARP请求,造成⽆法通信,将外部主机的地址转换成外部本地地址之后再与内部主机进⾏通信。

NAT与PAT

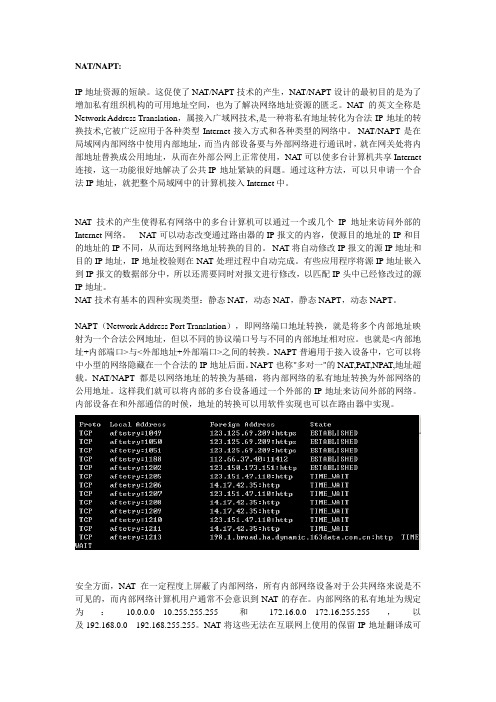

NAT/NAPT:IP地址资源的短缺。

这促使了NA T/NAPT技术的产生,NAT/NAPT设计的最初目的是为了增加私有组织机构的可用地址空间,也为了解决网络地址资源的匮乏。

NAT的英文全称是Network Address Translation,属接入广域网技术,是一种将私有地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

NA T/NAPT是在局域网内部网络中使用内部地址,而当内部设备要与外部网络进行通讯时,就在网关处将内部地址替换成公用地址,从而在外部公网上正常使用,NA T可以使多台计算机共享Internet 连接,这一功能很好地解决了公共 IP地址紧缺的问题。

通过这种方法,可以只申请一个合法IP地址,就把整个局域网中的计算机接入Internet中。

NA T技术的产生使得私有网络中的多台计算机可以通过一个或几个IP地址来访问外部的Internet网络。

NA T可以动态改变通过路由器的IP报文的内容,使源目的地址的IP和目的地址的IP不同,从而达到网络地址转换的目的。

NA T将自动修改IP报文的源IP地址和目的IP地址,IP地址校验则在NAT处理过程中自动完成。

有些应用程序将源IP地址嵌入到IP报文的数据部分中,所以还需要同时对报文进行修改,以匹配IP头中已经修改过的源IP地址。

NA T技术有基本的四种实现类型:静态NAT,动态NA T,静态NAPT,动态NAPT。

NAPT(Network Address Port Translation),即网络端口地址转换,就是将多个内部地址映射为一个合法公网地址,但以不同的协议端口号与不同的内部地址相对应。

也就是<内部地址+内部端口>与<外部地址+外部端口>之间的转换。

NAPT普遍用于接入设备中,它可以将中小型的网络隐藏在一个合法的IP地址后面。

NAPT也称"多对一"的NAT,PAT,NPAT,地址超载。

NAT与PAT原理

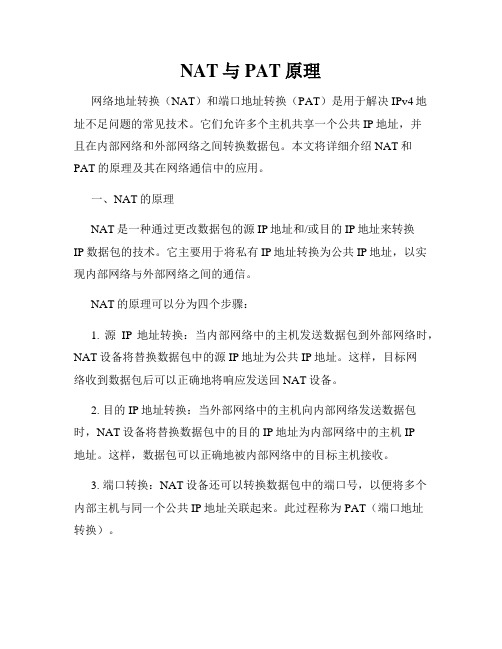

NAT与PAT原理网络地址转换(NAT)和端口地址转换(PAT)是用于解决IPv4地址不足问题的常见技术。

它们允许多个主机共享一个公共IP地址,并且在内部网络和外部网络之间转换数据包。

本文将详细介绍NAT和PAT的原理及其在网络通信中的应用。

一、NAT的原理NAT是一种通过更改数据包的源IP地址和/或目的IP地址来转换IP数据包的技术。

它主要用于将私有IP地址转换为公共IP地址,以实现内部网络与外部网络之间的通信。

NAT的原理可以分为四个步骤:1. 源IP地址转换:当内部网络中的主机发送数据包到外部网络时,NAT设备将替换数据包中的源IP地址为公共IP地址。

这样,目标网络收到数据包后可以正确地将响应发送回NAT设备。

2. 目的IP地址转换:当外部网络中的主机向内部网络发送数据包时,NAT设备将替换数据包中的目的IP地址为内部网络中的主机IP地址。

这样,数据包可以正确地被内部网络中的目标主机接收。

3. 端口转换:NAT设备还可以转换数据包中的端口号,以便将多个内部主机与同一个公共IP地址关联起来。

此过程称为PAT(端口地址转换)。

4. 跟踪转换:NAT设备还可以维护一个转换表,用于跟踪内部主机与外部主机之间的通信。

这样,NAT设备可以正确地将响应数据包传递回正确的内部主机。

二、PAT的原理PAT是NAT的一种变种,用于将多个内部主机共享一个公共IP地址和端口号。

其原理与NAT类似,不同之处在于它还转换了数据包中的端口号。

PAT的原理可以分为以下几个步骤:1. 源IP地址转换:PAT设备将内部主机发送的数据包的源IP地址替换为公共IP地址。

2. 目的IP地址转换:PAT设备将外部网络发送的数据包的目的IP 地址替换为内部网络中的内部主机IP地址。

3. 端口转换:PAT设备将内部主机发送的数据包的端口号转换为一个唯一的端口号。

这样,当响应数据包到达PAT设备时,它可以根据目的端口号将响应数据包传递给正确的内部主机。

NAT配置实验实验报告

网络工程实验四NAT和PAT配置一、实验环境一台装有Boson NetSim for CCNP和Boson Network Designer软件的PC 机。

二、实验目的本实验的目的是通过配置静态地址传输,动态地址传输,对NAT的工作原理有初步的熟悉,把握NAT在路由器上的配置方法,对NAT在网络上的应用有更深的了解。

三、实验步骤1、通过Boson Network Designer画出实验拓扑图。

2、配置静态NAT,查看配置并用Ping命令检验3、配置动态NAT,同样查看配置并检验4、配置动态PAT四、实验过程Step1:在Boson Network Designer画出实验拓扑图如图3-1所示。

图3-1 实验拓扑图Step2:配置各个路由器端口的IP地址,并在RouterB和RouterC上配置到网段的静态路由。

而在RouterA上分别为RouterB和RouterC配置一条到达内部全局地址的静态路由。

如图4-1,4-2,4-3,4-4,4-5,4-6所示。

图 4-1Host_1IP图 4-2Host_1IP图 4-3Host_1IP图 4-4RouterA各端口和静态路由配置图 4-5RouterB各端口和静态路由配置图 4-6RouterC各端口和静态路由配置Step3:在RouterB上配置静态NAT,将Host_2的内部局部地址10.0.1.2转化为外部全局地址。

如图4-7所示。

图 4-7在RouterB配置静态NAT在Host_1主机上使用Ping检验静态NAT,如图4-8所示可以Ping通,证明静态NAT配置成功。

图 4-8使用Ping命令检验静态NATStep4:在RouterB上配置静态NAT,允许Host_3所在网段通过外部全局地址到地址访问Internet。

如图4-9所示。

图 4-9在RouterC上配置动态NATStep5:配置PAT,先删除所有NAT配置,保留ACL的配置。

NATNAPT(PAT)的基本概念和工作原理及区别

NATNAPT(PAT)的基本概念和工作原理及区别NAT(Network Address Translation)是一种将私有IP地址转换为公共IP地址的技术,用于解决IPv4地址空间不足的问题。

NAT是在路由器或防火墙上实现的,它负责将内部网络中的私有IP地址转换为公共IP 地址,以便与外部网络进行通信。

NAT的基本原理是在IP数据包的头部修改源或目的IP地址,使得数据包能够正确地在内部网络和外部网络之间传输。

NAT的工作原理如下:1.在内部网络上配置私有IP地址,并将数据包发送到路由器。

2.路由器检查数据包的源IP地址是否是私有IP地址,如果是,则将其替换为路由器的公共IP地址。

3.路由器记录下这个映射关系,并将数据包发送到外部网络。

4.外部网络返回数据包时,路由器将目的IP地址替换为对应的内部网络上的主机的私有IP地址,并将数据包发送到内部网络。

NAPT(Network Address Port Translation),也被称为PAT(Port Address Translation),是NAT的一种扩展形式。

PAT在NAT的基础上还进行了端口转换,以进一步解决地址短缺问题。

与NAT只转换IP地址不同,PAT还转换源或目的数据包的端口号,从而实现多个私有IP地址与多个公共IP地址之间的映射。

NAPT的工作原理如下:1.在NAT的基础上,PAT还检查数据包的源或目的端口号,如果是私有端口号,则在转换时将其替换为公共端口号。

2.路由器通过对转换后的端口号和IP地址进行记录,实现多个私有主机与外部网络之间的映射。

3.外部网络返回数据包时,路由器根据映射表中的记录,将数据包转发到正确的私有主机。

NAT与NAPT(PAT)的区别如下:1.功能:-NAT主要用于将私有IP地址转换为公共IP地址,解决IPv4地址短缺问题。

-NAPT在NAT的基础上增加了端口转换的功能,同时解决IP地址和端口号的短缺问题。

静态 动态 nat和pat实验命令

clockrate 64000

!

ip nat pool ippool 80.1.1.2 80.1.1.9 prefix-length 28

ip nat inside source list 10 pool ippool

ip nat inside source list 11 interface Serial0 overload

R1(config-if)#ip address 10.1.1.3 255.255.255.0 secondary

R1(config-if)#ip address 10.1.1.4 255.255.255.0 secondary

R1(config-if)#no keepalive ?关闭检测

R1(config-if)#no shutdown

步骤一、基本配置

R1的配置:

R1(config)#interface e0

R1(config-if)#ip address 10.1.1.1 255.255.255.0

R1(config-if)#ip address 10.1.1.2 255.255.255.0 secondary ?设置辅助IP

!

interface Serial1

ip address 30.1.1.2 255.255.255.0

!

ip route 80.1.1.0 255.255.255.240 Serial1

line con 0

exec-timeout 0 0

logging synchronous

end

R1(config)#access-list 10 permit host 10.1.1.3

NAT、PAT、DMZ、端口映射、端口转发、UPNP

NAT、PAT、DMZ、端⼝映射、端⼝转发、UPNP前⾔:⼀般运营商宽带分为“运营商公⽹宽带”和“运营商内⽹宽带”,企业或者家庭中⽤公⽹宽带可以实现⼀些对外的服务器环境,但因为全球⽹络设备的增多,ipv4⽆法给所有⽹络设备分配地址,这时候便出现了“运营商内⽹宽带”,通过NAT和内⽹(局域⽹)、公⽹的⽅法解决了ipv4地址紧张问题,⽬前家庭宽带⼀般都是内⽹宽带(电信、联通个⼈可以申请公⽹IP,移动基本⽆法申请成功),也正是因为“运营商内⽹宽带”,所以⼀般家⽤宽带现在均⽆法实现在家建设对外服务器,不过可以通过内⽹穿透等技术实现,本⽂不做过多阐述。

本⽂中的DMZ、端⼝映射、端⼝转发、UPNP只有在“运营商公⽹宽带”中⽤来做对外web服务器或远程跳板机等才有意义,所以⽤它们之前,你得有个公⽹宽带。

这⾥提供⼀种如何查看⾃⼰是否有公⽹IP的⽅法:打开百度输⼊“IP”进⾏搜索,会跳出来⼀个IP地址,然后你打开路由器设置界⾯,查看WAN的IP地址,如果这两个IP地址⼀模⼀样,那么恭喜你,你拥有⼀个公⽹IP。

如果不⼀样就不是公⽹IP。

下⾯是简单画的俩张运营商宽带⽹络图:对⽐这俩张图可以发现内⽹宽带⽐公⽹宽带在运营商那边多了⼀个NAT,相当于保留地址实际就是运营商那边的⼀个局域⽹IP,当然图⽚只是⽰意,运营商那边可能不⽌⼀个NAT(某动的宽带就有⼤量这种⾏为,⼀层⼀层的NAT,这也是为什么某动宽带有些⽹站打不开的原因之⼀),⽽这也是为什么内⽹宽带⽆法做对外服务器的原因,左图公⽹宽带只要设置路由器中的NAT(静态端⼝映射)内⽹IP+内⽹端⼝和公⽹IP+端⼝对应就能实现内⽹主机与公⽹主机的双向访问,⽽右图中尽管路由设置了NAT(静态端⼝映射),此时也只是实现了保留地址与局域⽹的对应关系,在运营商部分的NAT是PAT(动态端⼝映射),即⼀个公⽹IP,通过多个不同端⼝来映射内⽹设备,当没有连接时,映射将会取消,再次连接时再⾃动分配⼀个映射端⼝,且个⼈⽆法进⾏设置对应关系,所以内⽹IP+端⼝映射到最后的公⽹IP+未知端⼝上,此时局域⽹中的主机只能访问公⽹中其他主机,⽽公⽹中其他主机因为找不到局域⽹中映射的公⽹具体端⼝,不能访问局域⽹主机,针对这种情况,我个⼈有个想法,就是通过扫描最后的公⽹IP开放端⼝,然后⼀个端⼝⼀个端⼝进⾏连接测试,最终应该会找到映射的那个端⼝,不过这种⽅法不够现实。

NAT地址转换原理及配置

NAT地址转换原理及配置NAT(Network Address Translation)是一种网络地址转换技术,主要用于解决IPv4地址不足的问题。

NAT工作在网络层,主要通过修改数据包的源地址和目的地址来实现地址转换。

下面将详细介绍NAT地址转换的原理和配置方法。

一、NAT地址转换原理当一个网络中的主机要与另一个网络中的主机进行通信时,需要知道目标主机的IP地址。

在IPv4中,IP地址空间有限,且分配不均,导致很多地方IP地址紧张。

NAT技术通过将内部网络的私有IP地址转换成外部网络的公有IP地址,使得内部网络中的主机能够访问Internet。

NAT地址转换的原理可以分为三种模式:静态NAT、动态NAT和PAT(端口地址转换)。

1.静态NAT:将特定的内部IP地址映射为特定的外部IP地址。

这种模式需要手动配置,一个内部IP地址只能映射为一个外部IP地址。

2.动态NAT:动态NAT是在静态NAT的基础上增加了地址池的概念。

内部主机可以动态地获取一个可用的外部IP地址,并在通信结束后释放。

这种方式可以使多个内部IP地址映射为多个外部IP地址,提高地址利用率。

3. PAT(端口地址转换):PAT是一种特殊的动态NAT技术。

在PAT 中,将多个内部IP地址映射到一个外部IP地址,并通过源端口号来区分不同的内部主机。

这样就可以实现多个内部主机通过一个公有IP地址访问Internet。

PAT是最常用的一种NAT方式。

二、NAT地址转换的配置方法1.配置地址池首先需要配置NAT的地址池,即可用的公有IP地址范围。

这个地址池可以是一个或多个连续的IP地址段。

配置地址池的命令如下:ip nat pool pool-name start-ip-address end-ip-address netmask netmask2.配置访问列表为了确定哪些数据包需要进行NAT地址转换,需要配置一个访问列表。

访问列表可以根据源地址、目的地址、协议、端口等条件进行匹配。

Cisco–NAT和PAT的配置

Cisco–NAT和PAT的配置下面是实验拓扑图:相关说明:NAT用于提供几乎无限的地址空间并掩藏内部网络寻址方案,地址管理更加容易,它允许严格控制进入和离开网络的流量;但是静态或动态NAT都存在一个问题,它只能提供一对一的地址转换。

使用端口地址转换PA T可以实现地址复用的功能,使用PAT后,所有通过地址转换设备的机器都拥有了分配给它们相同IP地址,因此源端口号用来区分不同的连接。

实验过程:I:配置各路由器的IP地址,确保直连接口能Ping通。

II:KC-R1模拟企业网关路由器。

KC-R1(config)#ip route 0.0.0.0 0.0.0.0 173.16.1.128 #指向外网的静态路由IV:配置NAT。

方法一:静态NA TKC-R1(config)#int f0/0KC-R1(config-if)#ip nat inside #将f0/0设置为内网口*Mar 1 00:05:49.875: %LINEPROTO-5-UPDOWN: Line protocol on Interface NVI0, changed state to upKC-R1(config-if)#exitKC-R1(config)#int s1/0KC-R1(config-if)#ip nat outside #将s1/0设置为外网口KC-R1(config-if)#exitKC-R1(config)#ip nat inside source static 10.1.1.1 173.16.1.56 #静态NATKC-R1(config)#exitPing测试:PC-1#ping 202.101.1.149 #测试证明能通Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.101.1.149, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 120/122/132 ms此时PC-1能通,PC-2不能通。

NAT的3种实现方式配置示范

NAT的3种实现方式配置示范网络地址转换(NAT)是一种网络协议,用于将私有IP地址转换为公共IP地址,以实现多台设备共享一个公共IP地址的功能。

NAT有三种实现方式:静态NAT、动态NAT和PAT(端口地址转换)。

1.静态NAT静态NAT是将一个私有IP地址映射到一个公共IP地址,实现一对一的映射关系。

静态NAT适用于需要固定映射关系的情况,如将内部服务器映射到公共IP地址,以便外部用户可以访问该服务器。

示范配置:1.配置内部接口的IP地址和子网掩码。

2.配置外部接口的IP地址和子网掩码,该接口将使用公共IP地址。

3.创建一个静态NAT转换规则,将内部服务器的IP地址映射到外部接口的公共IP地址。

例如,假设内部服务器的IP地址为192.168.1.10,外部接口的公共IP地址为203.0.113.10,配置如下:```interface fastethernet0/0ip address 192.168.1.1 255.255.255.0interface fastethernet0/1ip address 203.0.113.1 255.255.255.0ip nat inside source static 192.168.1.10 203.0.113.10```2.动态NAT动态NAT是将内部设备的私有IP地址动态映射到可用的公共IP地址,实现一对多的映射关系。

动态NAT适用于多个内部设备共享有限的公共IP地址的情况。

示范配置:1.配置内部接口的IP地址和子网掩码。

2.配置外部接口的IP地址和子网掩码,该接口将使用公共IP地址。

3.配置一个动态NAT池,指定可用的公共IP地址范围。

4.创建一个动态NAT转换规则,将内部设备的IP地址映射到动态NAT池中的公共IP地址。

例如,假设内部子网的IP地址范围为192.168.1.0/24,外部接口的公共IP地址为203.0.113.1,配置如下:```interface fastethernet0/0ip address 192.168.1.1 255.255.255.0interface fastethernet0/1ip address 203.0.113.1 255.255.255.0ip nat pool dynamic-nat-pool 203.0.113.10 203.0.113.20 netmask 255.255.255.0ip nat inside source list 1 pool dynamic-nat-pool overload access-list 1 permit 192.168.1.0 0.0.0.255```3.PAT(端口地址转换)PAT是一种特殊的动态NAT方法,它除了将内部设备的IP地址映射到公共IP地址外,还使用端口号来区分不同的连接。

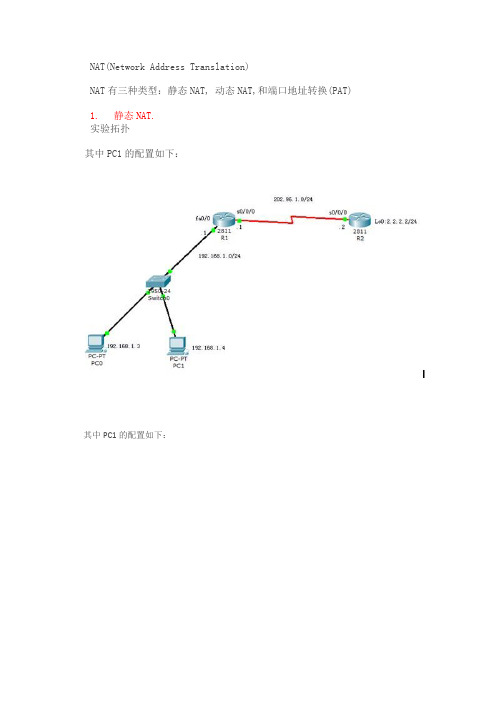

NAT配置实验

NAT(Network Address Translation)NAT有三种类型:静态NAT, 动态NAT,和端口地址转换(PAT)1.静态NAT.实验拓扑其中PC1的配置如下:其中PC1的配置如下:最关键的:配置路由器R1:R1(config)#ip nat inside source static 192.168.1.3 202.96.1.3 R1(config)#ip nat inside source static 192.168.1.4 202.96.1.4 //配置静态NAT映射R1(config)#inR1(config)#interface fR1(config)#interface fastEthernet 0/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#no shR1(config-if)#ip natR1(config-if)#ip nat inR1(config-if)#ip nat inside//配置NAT内部接口,进口R1(config-if)#inR1(config-if)#inter s0/0/0R1(config-if)ip address 202.96.1.1 255.255.255.0 R1(config-if)clock rate 64000R1(config-if)no shR1(config-if)#ip naR1(config-if)#ip nat ouR1(config-if)#ip nat outside//配置NAT外部接口,出口R1(config-if)#routR1(config-if)#routeR1(config-if)#exit//配置路由ripR1(config)#rouR1(config)#router riR1(config)#router ripR1(config-router)#version 2R1(config-router)#no autoR1(config-router)#no auto-summaryR1(config-router)#netwR1(config-router)#network 202.96.1.0R1(config-router)#配置路由器R2:R2(config)#inter s0/0/0R2(config-if)#ip address 202.96.1.2 255.255.255.0 R2(config-if)#no shR2(config-if)#inter lp 0R2(config-if)#ip address 2.2.2.2 255.255.255.0 R2(config-if)#exitR2(config)#router ripR2(config)#version 2R2(config)#no auto-summaryR2(config)#network 202.96.1.0R2(config)#network 2.0.0.0NAT调试:在路由器R1上开启debug ip nat然后在PC1上ping 2.2.2.2可以看到调试信息:R1#debug ip naR1#debug ip natIP NAT debugging is onR1#NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]R1#可以很清楚看到NAT转换的过程,私有地址192.168.1.4转换成公网地址202.96.1.4 然后再访问2.2.2.2Show ip nat translationR1#sh ip nat traR1#sh ip nat translationsPro Inside global Inside local Outside local Outside global--- 202.96.1.3 192.168.1.3 --- ------ 202.96.1.4 192.168.1.4 --- ---R1#2.动态NAT只需要改变R1的配置即可:R1(config)#R1(config)#ip natR1(config)#ip nat poR1(config)#ip nat pool natR1(config)#ip nat pool NR1(config)#ip nat pool NAR1(config)#ip nat pool natR1(config)#ip nat pool nat 202.96.1.3 202.96.1.100 netR1(config)#ip nat pool nat 202.96.1.3 202.96.1.100 netmask 255.255.255.0R1(config)#ip nat insR1(config)#ip nat inside souR1(config)#ip nat inside source list 1 poR1(config)#ip nat inside source list 1 pool natipnat_add_dynamic_cfg: id 1, flag 5, range 0poolstart 202.96.1.3 poolend 202.96.1.100id 1, flags 0, domain 0, lookup 0, aclnum 1 ,aclname 1 , mapname idb 0R1(config)#accR1(config)#access-list 1 perR1(config)#access-list 1 permit 192.168.1.0 0.0.0.255R1(config)#intR1(config)#interface faR1(config)#interface fastEthernet 0/0R1(config-if)#ip nat insR1(config-if)#ip nat insideR1(config-if)#interface s0/0/0R1(config-if)#ip nat ouR1(config-if)#ip nat outsideR1(config-if)#简单调试:R1#debug ip natIP NAT debugging is onR1#NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]R1#sh ip nat traR1#sh ip nat translationsPro Inside global Inside local Outside local Outside global--- 202.96.1.3 192.168.1.3 --- --- --- 202.96.1.4 192.168.1.4 --- ---R1#sh ip nat staR1#sh ip nat statisticsTotal translations: 2 (2 static, 0 dynamic, 0 extended)Outside Interfaces: Serial0/0/0Inside Interfaces: FastEthernet0/0Hits: 32 Misses: 22Expired translations: 0Dynamic mappings:-- Inside Sourceaccess-list 1 pool nat refCount 0pool nat: netmask 255.255.255.0start 202.96.1.3 end 202.96.1.100。

PAT和NAT的配置

实例:PAT的配置一、要求某企业网内部采用专用网络地址192.168.1.0/24;申请到的合法Internet地址为201.6.2.5/24。

通过配置PAT使内网的主机均可访问Internet。

二、配置过程1、配置局域网口IP地址指定内部端口router> enrouter# conf trouter(config)#interface f0/0router(config-if)#ip address 192.168.1.1 255.255.255.0 router(config-if)#no shutdownrouter(config-if)#ip nat inside2、配置广域网口IP地址指定外部端口router(config-if)#interface s0router(config-if)# ip address 201.6.2.5 255.255.255.0router(config-if)# ip nat outsiderouter(config-if)# no shutdownrouter(config-if)# exit3、设置允许访问的内部IP地址列表router(config)#access-list 1 permit 192.168.1.0 0.0.0.255 4、配置全局IP地址池aarouter(config)#ip nat pool aa 201.6.2.5 201.6.2.5 netmask 255.255.255.05、配置端口地址转换router(config)#ip nat inside source list 1 pool aa overload 或:router(config)#ip nat inside source list 1 interface s0 overload6、配置路由router(config)# ip route 0.0.0.0 0.0.0.0 serial0三、测试用命令:show ip nat translations和show ip nat statistics 来查看NAT的配置。

Iptabes设置实验报告

一.实验描述【实验背景】IP-Table是与最新的2.6.x版本Linux内核集成的IP信息包过滤系统。

如果Linux系统连接到因特网或LAN的服务器,或连接到LAN和因特网的代理服务器,则该系统有利于在Linux系统上更好地控制IP 信息包过滤和防火墙配置。

netfilter/IP-Table IP 信息包过滤系统是一种功能强大的工具,可用于添加、编辑和除去规则,这些规则是在做信息包过滤决定时,防火墙所遵循和组成的规则。

这些规则存储在专用的信息包过滤表中,而这些表集成在Linux 内核中。

在信息包过滤表中,规则被分组放在我们所谓的链(chain)中。

【实验目的】根据实验要求配置IP-Table,掌握IP-Table规则的编写。

【实验环境】虚拟机使用信息:VirtualBox 与VmwareLinux 版本信息:Ubuntu 12.04.2 (Final)Linux 内核版本: 3.8.0二.实验准备在进行IP-Table设置前需要搭建实验环境,实验所需的环境配置如下图所示:【基于实验指导书Lab-6】其中,1号机、3号机是内网计算机,2号机为网关,最右边蓝色区域为外网。

实验环境搭建成功之后,需要完成下面的实验步骤:【Part A】1、在2号机上用NAT表的POSTROUTING链配置NAT1)伪装(MASQUERADE)包使内网的IP地址从外网隐藏2)从1号机和3号机,只允许通过SSH连接到外网2、此步骤的NAT配置在整个实验过程中持续有效【Part B】为来自或者到达2号机(网关)的包编写规则,到达以下目的:1、允许来自或者到达2号机的SSH连接2、允许来自或者到达2号机的ping连接3、阻断来自或者到达2号机的其他所有通信4、提示:Part B需要INPUT和OUTPUT链,但不需要FORWARD链【Part C】1、清除Part B中filter表设置的规则2、仅允许1号机(不允许3号机)向外网中的主机发起SSH通信3、阻断其他所有通信4、提示:Part C需要FORWARD,INPUT和OUTPUT链三.I P-Table规则分析【IP-Table规则】——基于网络百科知识(摘要)功效:IP-Table规则指定所检查包的特征和目标。

网络地址转换(PAT)

网络地址转换(PAT)一、静态NAT1.实验环境GNS3模拟软件2.网络拓扑及IP地址规划如图3. 通过配置PAT实现IP地址的多路复用,达到节省IP地址的目的4.实验步骤(IP地址配置步骤省略)R1上的配置R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255R1(config)#ipnat pool test 12.0.0.3 12.0.0.3 netmask 255.255.255.0R1(config)#ipnat inside source list 1 pool test overlR1(config)#ipnat inside source list 1 pool test overloadR1(config)#int fa0/0R1(config-if)#ipnat inside R1(config)#int fa0/1R1(config-if)#ipnat outside 在R1上开启debug信息R1#R1#debug ipnatIP NAT debugging is onR1#使用ping命令,验证地址转换通过上述实验,可以看到PCI和PC2都是转换成12.0.0.3后和外部网络进行通信二、复用路由器外部端口的PAT(端口多路复用)端口多路复用的原理和上述实验的原理都是一样的,这里不用配置转换的地址池。

这里使用同样的拓扑图和IP地址进行配置R1上的配置(IP地址配置省略)R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255R1(config)#ipnat inside source list 1 interface fa0/1 overloadR1(config)#int fa0/0R1(config-if)#ipnat insideR1(config)#R1(config)#int fa0/1R1(config-if)#ipnat outside在R1上开启debug信息R1#R1#debug ipnatIP NAT debugging is on R1#使用ping命令验证地址转换通过上述实验可以看到,PC1和PC2都是转换成R1的f0/1接口地址12.0.0.1后和外部网络进行通信的有兴趣朋友可以了解更多java教程/java/video.shtml。

路由器pt配置

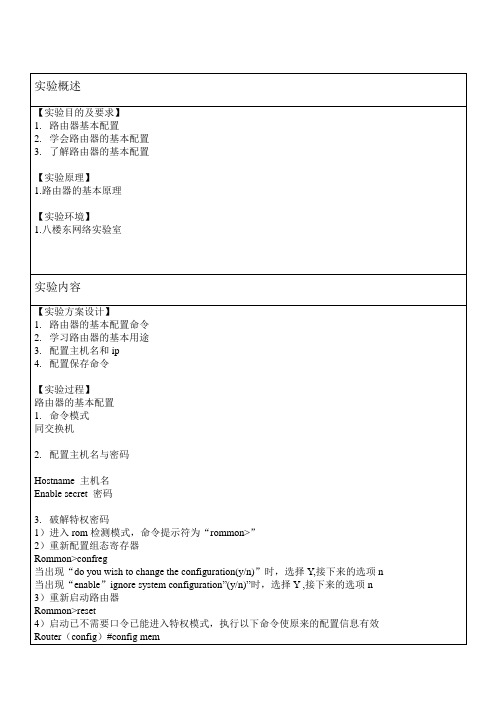

【实验目的及要求】

1.路由器基本配置

2.学会路由器的基本配置

3.了解路由器的基本配置

【实验原理】

1.路由器的基本原理

【实验环境】

1.八楼东网络实验室

实验内容

【实验方案设计】

1.路由器的基本配置命令

2.学习路由器的基本用途

3.配置主机名和ipBiblioteka 4.配置保存命令【实验过程】

路由器的基本配置

1.命令模式

6、配置远程登录密码

配置fastethernet 1/0的ip地址配置登陆密码Line vty 0 4Passwork密码login

【结论】

试验成功

个

人

总

结

通过此次试验让我学会了路由器的基本配置命令,对此路由器有了更深成的了解,使我所学的知识有一个全面的发展,在对以后的试验中面对这样的问题能够独立的解决,感谢老师对我们的教导。

同交换机

2.配置主机名与密码

Hostname主机名

Enable secret密码

3.破解特权密码

1)进入rom检测模式,命令提示符为“rommon>”

2)重新配置组态寄存器

Rommon>confreg

当出现“do you wish to change the configuration(y/n)”时,选择Y,接下来的选项n

当出现“enable”ignore system configuration”(y/n)”时,选择Y ,接下来的选项n

3)重新启动路由器

Rommon>reset

4)启动已不需要口令已能进入特权模式,执行以下命令使原来的配置信息有效

Router(config)#config mem

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验 8 IP 过滤、NA T 及PAT 配置目录实验网络图 ............................................................................................................................................................... 1 实验 8.1 – IP 过滤 .................................................................................................................................................... 2 实验 8.2 NAT/PAT(网络地址转换/端口地址转换) (3)实验网络图用NetSim Designer 创建如下结构的网络拓扑:?router1E0 S0 S1 BRI0160.10.1.1 175.10.1.1 215.10.1.1 200.10.1.1 255.255.255.0 255.255.255.0 255.255.255.0 255.255.255.0router3S0175.10.1.2255.255.255.0S1 E0180.10.1.1197.10.1.1255.255.255.0255.255.255.0router5S0215.10.1.2255.255.255.0switch2-195.10.1.100255.255.255.0switch4-197.10.1.100255.255.255.0pc2-197.10.1.2255.255.255.0实验8.1 – IP过滤1.在本实验中,你将创建一个标准且可扩展的IP访问列表,以过滤router1的serial0接口之外的流量。

2. 确保从router3和router4都可ping通router2 (160.10.1.2),它们都通过router1的serial0 接口。

如果不能,检查是否分配了正确的IP地址,是否所有接口都启动,以及所有路由器上是否在都运行动态路由协议(RIP, IGRP, EIGRP, or OSPF)。

router3# ping 160.10.1.2router4# ping 160.10.1.23. 在router1上创建一个标准的IP访问列表,允许来自子网175.10.1.0的流量通过,但阻塞来自其它设备的流量。

将此访问列表应用到router1的serial0接口上。

router1(config)# access-list 1 permit 175.10.1.0 0.0.0.255router1(config)# interface serial0router1(config-if)# ip access-group 1 in4. 测试你的访问列表: 从router3路由器和路由器router4 ping 路由器router2。

路由器router3应当可以ping通router2,路由器router4应当ping不通router2,5.在路由器router1中创建一个扩展的IP访问列表,它允许来自主机175.10.1.2(router3)的Telnet 流量,以及来自主机180.10.1.2 (router4)的ICMP流量,其余全部阻塞。

删除先前的访问列表,将此新列表应用到router1的serial0接口。

router1(config)# access-list 100 permit tcp host 175.10.1.2 any eq telnetrouter1(config)# access-list 100 permit icmp host 180.10.1.2 anyrouter1(config)# interface serial0router1(config-if)# no ip access-group 1 inrouter1(config-if)# ip access-group 100 in6. 测试访问列表100,分别从router3 路由器和router4路由器ping 和telnet router2路由器。

Router3 (175.10.1.2) 应当可以telnet到router2,但ping不通. Router4 (180.10.1.2) 应当可以ping通router2但telnet不通.router3# ping 160.10.1.2router3# telnet 160.10.1.2router4# ping 160.10.1.2rotuer4# telnet 160.10.1.2实验8.2 NAT/PAT(网络地址转换/端口地址转换)1. 本实验将在路由器router1上配置NAT/PAT功能。

你将配置三种格式的转换:静态网络地址转换、动态地址转换和重载(端口地址转换)。

2. 在路由器上router1进行配置,静态地将路由器router2上以太网内地址从160.10.1.2 转换为169.10.1.2.router1(config)# ip nat inside source static 160.10.1.2 169.10.1.2router1(config)# interface ethernet0router1(config-if)# ip address 160.10.1.1 255.255.255.0router1(config-if)# ip nat insiderouter1(config-if)# interface serial0router1(config-if)# ip address 175.10.1.1 255.255.255.0router1(config-if)# ip nat outsiderouter1(config-if)# no shut3. 通过从router2路由器telnet到router3路由器来测试静态NAT转换。

一旦进入了router3,发出show users命令。

该命令的输出应当显示所登入的设备IP为169.10.1.2 (被转换过的IP 地址).router2# telnet 175.10.1.2router3# show users4. 在路由器上显示NAT转换表。

显示输出应当表明其中的本地IP地址(160.10.1.2)被转换为全局IP地址(169.10.1.2).router1# show ip nat translations5. 在路由器router1上清除先前的静态NAT命令,将到router2上以太网地址转换配置成动态分配的地址。

这将要用到一个范围为169.10.1.50到169.10.1.100.的公共地址池。

router1(config)# no ip nat inside source static 160.10.1.2 169.10.1.2router1(config)# ip nat pool pool1 169.10.1.50 169.10.1.100 netmask 255.255.255.0router1(config)# ip nat inside source list 1 pool pool1router1(config)# access-list 1 permit 160.10.1.0 0.0.0.2556. 通过从router2 Telnet到router3来测试动态NAT转换功能。

进入router3后立即发出显示用户命令。

该命令的输出将显示登入的设备是169.10.1.50(转换后的地址)。

再用命令show ip nat translations显示router1上的NAT转换表。

router2# telnet 175.10.1.2router3# show usersrouter1# show ip nat translations7. 清除先前配置的NAT命令,在路由器router1上配置路由器router2以太网地址(160.10.1.2)到router1串口地址(175.10.1.1)的NAT重载转换(端口地址转换)。

router1(config)# ip nat inside source list 1 interface serial0 overloadrouter1(config)# interface Ethernet 0router1(config-if)# ip address 160.10.1.1 255.255.255.0router1(config-if)# ip nat insiderouter1(config-if)# interface serial 0router1(config-if)# ip address 175.10.1.1 255.255.255.0router1(config-if)# ip nat outsiderouter1(config-if)# exitrouter1(config)# access-list 1 permit 160.10.1.0 0.0.0.2558. 通过自router2 向router3发出telnet命令来测试端口重载(PAT)功能。

在router3上发出show user命令。

它应当显示登入的设备为175.10.1.1(转换后的地址)。

再在router1上发出show ip nat translations以显示NAT转换表。

router2# telnet 175.10.1.2 router3# show usersrouter1# show ip nat translations。