IT基础5

IT5——精选推荐

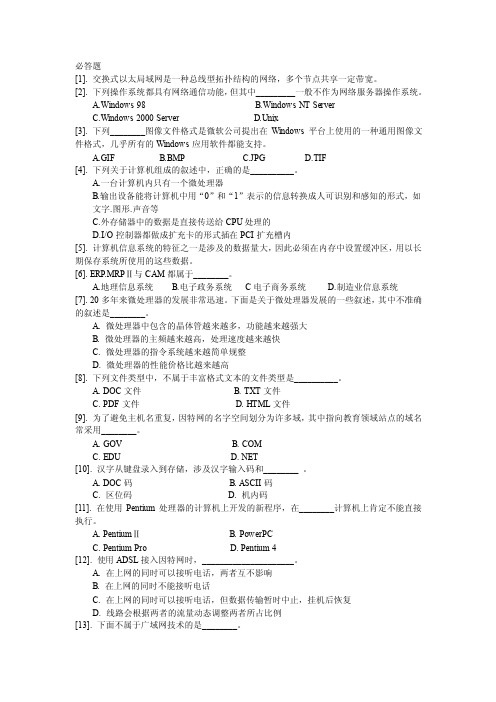

必答题[1]. 交换式以太局域网是一种总线型拓扑结构的网络,多个节点共享一定带宽。

[2]. 下列操作系统都具有网络通信功能,但其中_________一般不作为网络服务器操作系统。

A.Windows 98B.Windows NT ServerC.Windows 2000 ServerD.Unix[3]. 下列________图像文件格式是微软公司提出在Windows平台上使用的一种通用图像文件格式,几乎所有的Windows应用软件都能支持。

A.GIFB.BMPC.JPGD.TIF[4]. 下列关于计算机组成的叙述中,正确的是__________。

A.一台计算机内只有一个微处理器B.输出设备能将计算机中用“0”和“1”表示的信息转换成人可识别和感知的形式,如文字.图形.声音等C.外存储器中的数据是直接传送给CPU处理的D.I/O控制器都做成扩充卡的形式插在PCI扩充槽内[5]. 计算机信息系统的特征之一是涉及的数据量大,因此必须在内存中设置缓冲区,用以长期保存系统所使用的这些数据。

[6]. ERP.MRPⅡ与CAM都属于________。

A.地理信息系统B.电子政务系统C电子商务系统 D.制造业信息系统[7]. 20多年来微处理器的发展非常迅速。

下面是关于微处理器发展的一些叙述,其中不准确的叙述是________。

A. 微处理器中包含的晶体管越来越多,功能越来越强大B. 微处理器的主频越来越高,处理速度越来越快C. 微处理器的指令系统越来越简单规整D. 微处理器的性能价格比越来越高[8]. 下列文件类型中,不属于丰富格式文本的文件类型是__________。

A. DOC文件B. TXT文件C. PDF文件D. HTML文件[9]. 为了避免主机名重复,因特网的名字空间划分为许多域,其中指向教育领域站点的域名常采用________。

A. GOVB. COMC. EDUD. NET[10]. 汉字从键盘录入到存储,涉及汉字输入码和________ 。

精选IT基础知识完整考题库588题(含答案)

2020年IT基础知识考试题库588题[含答案]

学校:__________ 姓名:__________ 班级:__________ 考号:__________

一、单选题

1.syslog日志讯息中一般包含()几项

A.发生此事件的服务名称

B.发生此事件的主机名

C.事件内容记录

D.事件发生的日期与时间

答案.ABCD

2.如何将/etc/passwd这个文件的属主改变成root

A.chgrp root /etc/passwd

B.chown root /etc/passwd

C.chown test /etc/passwd

D.chgrp test /etc/passwd

答案.B

3.对于文件扩展名为tar.Z的源代码发布的软件安装包解压和解压缩,正确的tar命令参数是

A.tar qxvf 文件名

B.tar jxvf 文件名

C.tar Zxvf 文件名

D.tar xvf 文件名

答案.C

4.同一台物理机上的两台虚拟机之间的网络通信不需要经过物理网卡和物理交换机

A.不确定

B.说法正确

C.说法错误

答案.A

5.存放用户主目录的系统定义变量是

A.PATH

B.PS2

C.HOME

D.PS1

答案.C。

it5文档

IT5IntroductionIn today’s digital age, information technology (IT) plays a vital role in every aspect of our lives. Whether it is communication, business, education, healthcare, or entertainment, IT has revolutionized the way we operate. IT5 refers to the latest advancements and trends in the field of information technology. This document explores the key features and benefits of IT5 and its impact on various industries.Key Features of IT51.Artificial Intelligence (AI): AI is the cornerstone ofIT5. It involves the development of intelligent machinesthat can perform tasks that typically require humanintelligence. AI-powered technologies such as machinelearning, natural language processing, and computer vision are transforming industries by automating processes,improving decision-making, and enabling better customer experiences.2.Big Data Analysis: With the exponential growth ofdata, organizations are leveraging IT5 to analyze vastamounts of information for valuable insights. Big dataanalysis involves processing and interpreting structured and unstructured data to uncover patterns, trends, andcorrelations. This allows businesses to make data-driven decisions, enhance operational efficiency, and gain acompetitive edge.3.Internet of Things (IoT): The IoT is a network ofinterconnected devices that collect and exchange data. IT5 facilitates the seamless integration of IoT devices andenables real-time communication between them. This has revolutionized industries such as healthcare,manufacturing, transportation, and energy. IoT-drivensolutions enhance automation, improve efficiency, andprovide valuable data for decision-making.4.Cloud Computing: Cloud computing allowsorganizations to store, manage, and process data on remote servers accessed via the internet. IT5 enables scalable and secure cloud infrastructure, reducing the need for physical storage and infrastructure costs. Cloud computing provides flexibility, scalability, and accessibility to businesses,making it a vital component of IT5.5.Cybersecurity: With the increasing digitization andinterconnectedness of systems, cybersecurity has become a paramount concern. IT5 focuses on developing robustsecurity measures to protect against cyber threats such as data breaches, malware, and unauthorized access. Thisincludes implementing firewalls, encryption, multi-factor authentication, and regular security audits to ensure theintegrity and confidentiality of sensitive information.Impact on Industries1. Communication and CollaborationIT5 has transformed the way people communicate and collaborate. From instant messaging to video conferencing, IT5 tools allow seamless communication across different locationsand time zones. Remote work has become more prevalent, enabling organizations to tap into a global talent pool and increasing productivity. Additionally, collaborative platforms and project management tools facilitate efficient teamwork and enhance creativity and innovation.2. Business and EntrepreneurshipIT5 has significantly impacted the business landscape, enabling organizations to streamline operations, automate processes, and reach a wider customer base. E-commerce platforms have revolutionized retail, allowing businesses to expand their reach globally. Data analytics and AI-powered tools help businesses make informed decisions, optimize pricing strategies, personalize marketing campaigns, and enhance customer experiences.Startups and entrepreneurs leverage IT5 to develop innovative products and services, harnessing the power of technology to disrupt traditional industries and create new business models.3. Education and E-learningIT5 has revolutionized education by providing access to a vast array of online resources, e-learning platforms, and virtual classrooms. Students can access educational materials, interact with teachers and peers, and receive personalized feedback from anywhere in the world. IT5 also enables adaptive learning, where AI algorithms analyze student performance and provide tailored content to enhance learning outcomes.4. HealthcareIT5 has transformed healthcare delivery, improving patient care, diagnostics, and treatment. Electronic Health Records (EHR) have digitized patient data, enabling seamless data sharing among healthcare providers. Telemedicine allows patients to access medical consultations remotely, eliminating the need for physical visits. AI-powered tools facilitate diagnosis, drug discovery, and predictive analytics, enhancing timely and accurate healthcare interventions.5. Entertainment and MediaIT5 has revolutionized the entertainment and media industry. Streaming platforms provide on-demand access to movies, TV shows, and music. Social media platforms enable content creators to reach a vast audience and engage with their fans directly. Virtual and augmented reality technologies offer immersive experiences, transforming the way we interact with entertainment and media content.ConclusionIT5 is a transformative force that is reshaping industries and societies. Through advancements in AI, big data analysis, IoT, cloud computing, and cybersecurity, IT5 enables organizations to enhance efficiency, make informed decisions, and create innovative solutions. From communication and collaboration to healthcare and entertainment, every industry is impacted by IT5. Embracing and harnessing the power of IT5 is essential for organizations and individuals to thrive in today’s digital world.。

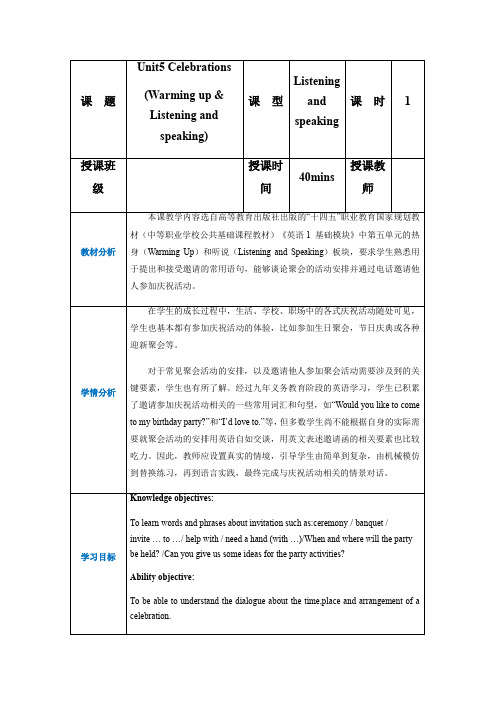

中职英语高教版2021英语基础模块1Part01 Unit5 Celebrations教案

3.Listen and complete.

Ask students read the memo first and be prepared.

1.Listen and tick.

Understand the language points and take notes.

本环节主让学生听录音对文本有初步熟悉,再就是通关观看视频让学生回答问题,带着问题观看视频,更熟悉文本。

最后对重点词句分析,夯实重点词句,为后面的语言输出做准备。

Step 5:

Speaking

1.Imitate and talk.

本环节通过训练学生利用问题和选项预测听力内容,在听的过程中提取所需信息并判断正误,旨在提升学生提取关键信息的能力和语言交互能力,同时也为下一环节中的语言输出做准备。

Step 4:

Dialogue learning

1.Listen read and underline.

Introduce the background of the dialogue and play the listening. Ask students to read after it and underline sentences about activity arrangement.

Lead students to find out the key information and then give an example.Finally ask students to imitate activity 6 to practice speaking.

英语语法分类总复习五it的用法及系动

1.D。it指代上文提到的事。另外, 1.D。it指代上文提到的事。另外,指 指代上文提到的事 代上文提到的情况,还可用that that; 代上文提到的情况,还可用that;指 代下文的情况用this this。 代下文的情况用this。 1. The boy became fatter and fatter each day and _made his parents sad. A. which B. what C. he D. it

13.B who引导的从句是强调句型, who引导的从句是强调句型 引导的从句是强调句型, 在句中作宾语,用陈述语序。 在句中作宾语,用陈述语序。

13. Our classroom is very clean. Do you know who___cleaned it? who___ ___cleaned A.was it that B.it was that C.was it who D.he was

17.D。It’ 17.D。It’s no wonder that意为“毫无疑问”, that意为 毫无疑问” 意为“ 难怪” that意为 意为“ “难怪”。而There is no doubt that意为“毫 不怀疑” 毫无疑问” 不怀疑”,“毫无疑问”。 17. —— Few children are as bright as he is, and also, he works very hard. —— It’s no _ that he always gets the first place in any examination. A.question B.doubt C.problem D.wonder

18.A。第一空为不定式作目的状语, 18.A。第一空为不定式作目的状语,用来回答问 第二空的主语是what 应用被动意义的to what, 句。第二空的主语是what,应用被动意义的to be that的意思是 务必使……” 的意思是“ ……”, done. see to it that的意思是“务必使……”,“注意 ……”。 使……”。

第5章 IT项目时间管理

1.项目进度计划编制的步骤

(1)选择模板。 (2)确定任务。 (3)确定时间值。 (4)进行资源分配计划评审。 (5)画出网络计划图。

2.制订项目进度计划的方法

(1)系统分析法。 (2)资源平衡法。 (3)项目管理软件是广泛应用于项目工 期计划编制的一种辅助方法。

5.6.3 计划编制技术

1.甘特图

5.7.2 进度控制的工具和方法

1.各种进度控制报告和报表

(1)项目执行状态报告。 (2)重大突发性事件或例外报告。

(3)特别分析报告。 (4)关键点检查报告。 (5)项目变更申请报告。 (6)项目管理报告。 (7)项目进度控制总结等。

2.甘特图检查法 3.S形曲线检查法

(1)实际工程进展速度。 (2)项目实际进度超前或拖后的时间。 (3)工程量的完成情况。 (4)后续工程进度预测。

5.7 IT项目进度控制

5.7.1 IT项目进度控制

项目组内控制 企业控制 用户方控制 第三方控制

1.项目进度控制的依据

(1)项目进度计划文件。 (2)项目工期计划实施情况报告。 (3)项目变更的请求。 (4)项目进度管理的计划安排。

2.项目计划进度控制的流程

图5-12 项目计划进度控制流程图

活动历时估算:估计完成单项计划活动开展 的具体活动时间。 项目进度安排:分析计划活动顺序、计划活 动持续时间、资源要求和进度制约因素,制 订项目进度表的过程。 项目进度控制:控制项目进度变更的过程。

5.1.4 IT项目时间管理的特点

(1)时间管理是一个动态过程。 (2)项目进度计划和控制是一个复杂的系 统工程。 (3)时间管理有明显的阶段性。 (4)时间管理风险性大。

3.项目执行信息的收集

2024-2025版英语选择性必修夯实基础进阶训练Unit5课时练习4(带答案)

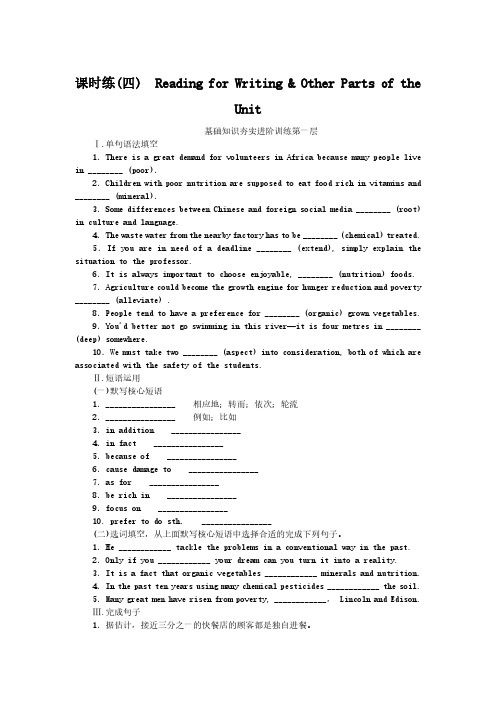

课时练(四) Reading for Writing & Other Parts of theUnit基础知识夯实进阶训练第一层Ⅰ.单句语法填空1.There is a great demand for volunteers in Africa because many people live in ________ (poor).2.Children with poor nutrition are supposed to eat food rich in vitamins and ________ (mineral).3.Some differences between Chinese and foreign social media ________ (root) in culture and language.4.The waste water from the nearby factory has to be ________ (chemical) treated.5.If you are in need of a deadline ________ (extend), simply explain the situation to the professor.6.It is always important to choose enjoyable, ________ (nutrition) foods.7.Agriculture could become the growth engine for hunger reduction and poverty ________ (alleviate) .8.People tend to have a preference for ________ (organic) grown vegetables.9.You'd better not go swimming in this river—it is four metres in ________ (deep) somewhere.10.We must take two ________ (aspect) into consideration, both of which are associated with the safety of the students.Ⅱ.短语运用(一)默写核心短语1.________________ 相应地;转而;依次;轮流2.________________ 例如;比如3.in addition ________________4.in fact ________________5.because of ________________6.cause damage to ________________7.as for ________________8.be rich in ________________9.focus on ________________10. prefer to do sth. ________________(二)选词填空,从上面默写核心短语中选择合适的完成下列句子。

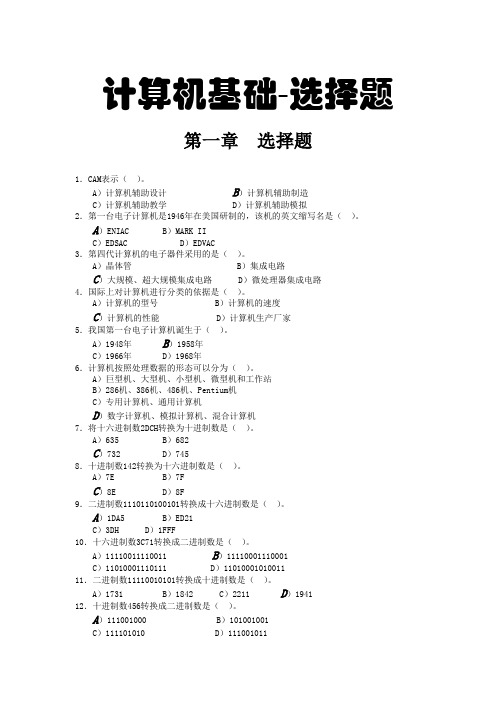

计算机基础-选择题1-5

计算机基础-选择题第一章选择题1.CAM表示()。

A)计算机辅助设计B)计算机辅助制造C)计算机辅助教学D)计算机辅助模拟2.第一台电子计算机是1946年在美国研制的,该机的英文缩写名是()。

A)ENIAC B)MARK IIC)EDSAC D)EDVAC3.第四代计算机的电子器件采用的是()。

A)晶体管 B)集成电路C)大规模、超大规模集成电路 D)微处理器集成电路4.国际上对计算机进行分类的依据是()。

A)计算机的型号 B)计算机的速度C)计算机的性能 D)计算机生产厂家5.我国第一台电子计算机诞生于()。

A)1948年B)1958年C)1966年D)1968年6.计算机按照处理数据的形态可以分为()。

A)巨型机、大型机、小型机、微型机和工作站B)286机、386机、486机、Pentium机C)专用计算机、通用计算机D)数字计算机、模拟计算机、混合计算机7.将十六进制数2DCH转换为十进制数是()。

A)635 B)682C)732 D)7458.十进制数142转换为十六进制数是()。

A)7E B)7FC)8E D)8F9.二进制数1110110100101转换成十六进制数是()。

A)1DA5 B)ED21C)3DH D)1FFF10.十六进制数3C71转换成二进制数是()。

A)11110011110011 B)11110001110001C)11010001110111 D)1101000101001111.二进制数11110010101转换成十进制数是()。

A)1731 B)1842 C)2211 D)194112.十进制数456转换成二进制数是()。

A)111001000 B)101001001C)111101010 D)11100101113.在微型计算机中,应用最普遍的字符编码是()。

A)ASCII码 B)BCD码C)汉字编码 D)补码14.100个24×24点阵的汉字字模信息所占用的字节数是()。

it基础架构岗位职责8篇

it基础架构岗位职责8篇任职要求:5-years working experience within it infrastructure department【第4篇】it基础架构岗位职责it基础架构经理工作职责:1、负责集团全球it基础架构(网络、数据中心、统一通讯、信息安全、安防等)的整体规划设计,并根据集团业务的发展要求进行持续的优化调整;2、负责制定it基础设施运维流程和管理规范(包括供应商管理、it固定资产管理、设备巡检/维修流程、信息安全管理规范、系统集成项目验收标准等)并执行落实;3、定期回顾集团it基础架构规划,起草年度it基础架构预算,逐步建设和优化全集团的it基础设施,包括it系统集成、网络综合布线等大小型的弱电项目的管理,以及非项目型的产品/设备的技术评估和选型4、管理数据中心与通讯基础设施的运维工作。

配合本地(分子公司)的it经理提高本地it管理的标准化程序,并维护系统与网络的稳定性,并提高其可靠性。

5、建立灾备计划和变更程序,针对网络故障、网络攻击或安全事件可进行紧急响应、及时恢复系统;6、定期(每月)对企业信息安全风险进行评估并完成分析报告,制定应对策略及实施计划,并采取措施降低信息泄露风险;7、根据行业的实践itil,开发整体的it运维的政策、流程与标准,向内外部客户交付高质量的it服务8、管理it服务的优先级,监督一、二线支持团队的日常考勤,节假日值班及巡检安排,绩效考评。

9、定期查看相应服务关键指标数据。

定期对日常运维数据和服务关键指标总结和分析,回顾和提供报告10、督导团队员工(含合同工)的日常操作规范,it专业服务技能和技巧的提升,不断提高客户满意度。

任职资格:1、全日制本科以上学历、计算机、电子信息相关专业2、英文良好3、有大型制造企业基础架构8年以上的设计与运维经验,2年以上管理经验4、有cism,ccna,vcp,有pmp证书优先5、熟悉 itil foundation v3服务管理体系和实践6、良好的团队管理能力、沟通能力,乐于学习和创新正直、专业、有热情,很强的团队合作能力工作职责:1、负责集团全球it基础架构(网络、数据中心、统一通讯、信息安全、安防等)的整体规划设计,并根据集团业务的发展要求进行持续的优化调整;2、负责制定it基础设施运维流程和管理规范(包括供应商管理、it固定资产管理、设备巡检/维修流程、信息安全管理规范、系统集成项目验收标准等)并执行落实;3、定期回顾集团it基础架构规划,起草年度it基础架构预算,逐步建设和优化全集团的it基础设施,包括it系统集成、网络综合布线等大小型的弱电项目的管理,以及非项目型的产品/设备的技术评估和选型4、管理数据中心与通讯基础设施的运维工作。

IT软件项目管理讲座5.项目方法选择

方பைடு நூலகம்集成

实际问题并不能简单划为四个阶段,各个阶段会在问 题的不同层次上同时并存 软件开发实际上是一个“混沌”(chaos)过程 (Raccoon) 9

编码修正模型

Code and Fix Code like Hell(鲁莽编码) 从一个大致的想法开始工作,然后经过非正规的

上海交通大学计算机集成技术开放实验室

过程模型的选择

开发一个软件需要选择开发策略(包括过程,方

法和工具)以及通用阶段,这些策略和阶段被称 为过程模型 “过程”:相关联的活动 过程模型的选择基于项目和应用的特性,使用的 工具和方法,所需要的控制方法和交付物。

8

问题求解的一般过程

问题求解的一般过程

18

瀑布模型变种:具有子项目的瀑布模型

纯瀑布模型的一个问题是必须完成全部的架构设

计后才能进行详细设计,但是,整个系统中有些 部分可能有些特殊性,可以有自己的步骤,即将 这些部分划分为为子项目。 问题:该模型有何问题? 这种方法的主要风险是相关性无法预料。

19

瀑布模型变种:能够降低风险的瀑布模型

选择通用的生命周期方法

6

Too often, software work follows the first law of bicycling: No matter where you’re going, it’s uphill and against the wind

2001/9/23

4

练习

识别学院工资系统中的风险

金融和职员之间的矛盾 职员对系统不接受 缺少运行该系统的经验 缺少管理系统的计算机专业人员 需求变化

新职业英语IT英语_Unit_5

新职业英语新职业英语Warming-upReading AListeningSpeakingProjectVocabulary and StructureReading BWritingTask 1Look at the following logos of famous telecom companies and give the name of the country each company is basedChinaUKUSChinaUKTask 2Work in groups. Discuss what kinds of cell phone services are usually offered by telecom companies. Some examples are already given to you and you can add more in the blanks.1.text messaging2. email3. video calling4. web browsing5. multimedia messaging6. voicemail7. Voicemail8. music downloading9.__________________10. ___________________Reading ATask 1Before reading the passage see how much you know about a good salesperson by answering the following questions.1.How can one become a top salesperson What do you think is the secret to their success2. In what ways are top salespersons different from the average onesPara.1Intoday’smarketcompetitionhasneverbeentougher.Yetafewsalespersonsarestill doingagreatjob.DoyouknowthesecrettotheirsuccessHerearethereasons:How to Become a Top SalespersonReadingAPara.21.BePersonallyResponsibleUnsuccessfulsalespersonsalwaysaskquestionssuchas: WhenwillmanagementdosomethingaboutourserviceproblemsWhenwillcustomersstopbein gsodemandingIfyoutalktotopsalespersonsyou’llfindth eyaskverydifferentquestions:Howca nImeetmynumbersdespitethedifficultmarketconditionsWhatnewskillsdoIneedtolearntobe moresuccessfulWhatcanIdotohelpmarketingDoIneeddifferenttoolstosellmoreNoticehowto psalespersons’questionsstartwith“HowcanI”or“WhatcanI”.Byaskin gthesesamequestionsy oucanthinkofmanyideastokeepyouincontrolofyourdestiny.ReadingAPara.32.SayIWillNotI’llTryThismaysoundtooeasybutit’sakeystep.Topsalespersonsdon’t say“I’lltry.”Theyknowchangeisdifficulttakestimeandisanongoingprocess.Their“Iwill”com mitmentkeepsthemgoingevenwhentimesaretough.Para.43.TakeActionTopsalespersonsdon ’tjustcomeupwithabunchofideas.Theyactonthem.Iftheyfeeltheirsellingskillsneedtobeenhan cedtheysignupforworkshops.Ifthecompanywon’tpaytheyusetheirownmoney.Ifacustomer’s problemsaffectfuturesalestheymakeeveryefforttoresolvethem.Meanwhiletheirlesssuccessf ulcolleaguesarestillonthephoneplayingthe“Ain’titAwful”game.ReadingAPara.54.GetStartedNowAneasywaytogetstartedistoanalyzeasaleyou’verecentlylost.Asky ourself:WhatcouldIhavedonedifferentlytoincreasemychanceofsuccessAnalyzeyoursaleind etailandthenlookateverystageofthesalescycletoidentifywheremistakesmayhavebeenmadest epsomittedtheprocessrushedorimportantinformationoverlooked.Thinkaboutwhatelseyouc ouldhavedoneorhowyoucouldhavehandledthingsdifferently.ReadingAPara.65.ReflectionintheMirrorBeingbrutallyhonestwithyourselfcanbepainfulbuttopsales personsarewillingtodoitonaregularbasis.Tobelikethemyouneedtotakeagoodhardlookinthe mirrortoo.Noonecanmakeyoudothingsdifferentlythedecisiontochangeisyoursalone.Therea ren’tanyshortcutstosuccess.It’salifelongprocessofgrowthanddevelopment.Butifyoumaketh iscommitmentyouwillbeatopsalesperson—maybenotovernightbutovertimeandconsistently .Reading A如何成为一名优秀的推销员当今市场上竞争是无比激烈的但是有些推销员却能脱颖而出。

it培训课程

第六阶段பைடு நூலகம்

第七阶段

第八阶段

综合运用前 三阶段所学 知识、为毕 业就业做最 后冲刺;大 型实战项目 开发、面试 准备

Python全栈+人工智能

大数据开发工程师

第一阶段 Python从入门 第一阶段 大数据入门基 到精通 础课程

基本语法、 字符串解析 、时间日历 、文件操作 、Python模 块、异常处 理、实战项 目

1.JavaSE 2.MySQL 3.JDBC 4.Linux 5.shell 6.HTML 7.CSS 8.JavaScrip t 9.JSP 10.Servlet

PHP开发工程师 基础阶段

JavaEE+大数据工程师

UI/UE全能设计师

HTML5全栈工程师 第一阶段 HTML5+CSS3 经典表格布 局制作简 历;规范代 码盒模型布 局小米等网 站;3D旋转+ 动画制作正 方体;最流 行的pc端, App页面响应 式布局;工 作要求,实 战大型电商 网站静态页 面

第三部分 数据库、集群 第三阶段 Web全栈、 和虚拟化技术实战 MySQL

第三阶段 大数据离线分 析

HTML5+CSS3 、PS应用、 1、负载均衡 JavaScript 集群与高可 1.Hive数据 、JQuery、 用性集群实 仓库 项目、 战 2、监控 2.Sqoop ETL JavaScript 集群实战 3 工具 单页应用技 、云计算集 3.Azkaban工 术开发实战 群与虚拟化 作流引擎 、Django框 集群实战 4 4.Ooize 架开发、 、大数据实 5.Impala 6. RESTful接口 战 5、Linux 全真实训项 开发、微信 安全防护实 目 公众号开发 战 、MySQL数据 库设计 第四阶段 现代软件开发 第四阶段 大数据实时计 第四部分 项目实战 方法 算 本阶段由学 员小组按照 项目立项、 需求、设计 、实施、维 护流程,全 部独立完 成,讲师负 责答疑与技 术指导。让 学员在两周 的时间内, 在接近实际 的环境中, 把所学知识 综合利用, 完成毕业项 目,为实际 就业做好准 备。 第五阶段 1.Zookeeper 分布式协调 系统 2.HBase分布 式数据库 Git项目代码 3.Redis数据 管理和项目 库 4.mogDB 开发流程、 数据库 MarkDown文 5.Kudu列式 档编写、Git 存储系统 分布式版本 6.Storm实时 控制器、敏 数据处理平 捷、代码重 台 7.Kafka 构、测试驱 分布式发布 动开发、自 订阅消息系 动化 统 8.Flume 海量日志采 集系统 9.全 真实训综合 项目 第五阶段 企业级实战项 NoSQL 目 1.Hadoop基 础实战项目 MongoDB、 2. 大数据离 Redis、 线实战项目 Elasticsear 3. 大数据实 ch 时全真项目 4. Spark阶 段项目 Python运维 Linux、 Linux网络编 程、Shell脚 本编程 人工智能 网络爬虫、 大数据科学 分析、机器 学习、深度 学习 毕业冲刺

IT5中文补充课件

帧开始

IIPP 数数据据报报

帧结束

帧帧首首部部 从这里开始发送

帧帧的的数数据据部部分分 ≤ MTU

数据链路层的帧长

帧帧尾尾部部

图4-4 用帧首部和帧尾部进行帧定界

《计算机网络技术》

4.2.1 帧定界

帧开始符 SSOOHH

发送在前

装装在在帧帧中中的的数数据据部部分分 帧

帧结束符 EEOOTT

图4-5 用控制字符进行帧定界的方法举例

《计算机网络技术》

4.3 点对点协议PPP

4.3.1 PPP协议的特点

对于点对点的链路,点对点协议PPP (Point-to-Point Protocol) 是目前使 用得最广泛的数据链路层协议。 (P79)

《计算机网络技术》

4.3.1 PPP协议的特点

图4-9 用户到ISP的链路使用PPP协议

计算机网络技术心脑血管病是世界卫生组织总干事讲过只要采取预防措施就能减少一半的死亡也就是说一半的死亡完全是可以预防的数据链路层数据链路层的基本概念41三个基本问题42点对点协议ppp43hdlc协议44计算机网络技术心脑血管病是世界卫生组织总干事讲过只要采取预防措施就能减少一半的死亡也就是说一半的死亡完全是可以预防的41数据链路层的基本概念411数据链路层的简单模型pp7171图41数据链路层的地位计算机网络技术心脑血管病是世界卫生组织总干事讲过只要采取预防措施就能减少一半的死亡也就是说一半的死亡完全是可以预防的411数据链路层的简单模型链路层应用层运输层网络层物理层链路层应用层运输层网络层物理层链路层网络层物理层链路层网络层物理层链路层网络层物理层图42只考虑数据在数据链路层的流动计算机网络技术心脑血管病是世界卫生组织总干事讲过只要采取预防措施就能减少一半的死亡也就是说一半的死亡完全是可以预防的411数据链路层的简单模型数据链路层的协议数据单元帧

2024年度企业IT基础设施外包服务合同

20XX 专业合同封面COUNTRACT COVER甲方:XXX乙方:XXX2024年度企业IT基础设施外包服务合同本合同目录一览第一条合同主体与定义1.1 甲方名称及地址1.2 乙方名称及地址1.3 甲方定义1.4 乙方定义第二条服务内容2.1 服务范围2.2 服务地点2.3 服务时间第三条服务质量与标准3.1 乙方应提供的服务质量3.2 乙方应遵守的标准和规范3.3 服务监督与评估第四条服务费用4.1 服务费用的计算方式4.2 服务费用的支付方式4.3 服务费用的调整机制第五条保密条款5.1 保密信息的定义5.2 保密义务的期限5.3 保密信息的范围第六条违约责任6.1 乙方违约的情形6.2 甲方违约的情形6.3 违约责任的计算方式第七条争议解决7.1 争议解决的方式7.2 争议解决的地点7.3 争议解决的时间第八条合同的变更与终止8.1 合同变更的条件8.2 合同终止的条件8.3 合同终止后的处理第九条合同的生效9.1 合同签署的时间9.2 合同生效的条件第十条一般条款10.1 通知与送达10.2 法律的适用10.3 合同的完整性与互斥性第十一条不可抗力11.1 不可抗力的定义11.2 不可抗力事件的处理第十二条甲方权利与义务12.1 甲方的权利12.2 甲方的义务第十三条乙方权利与义务13.1 乙方的权利13.2 乙方的义务第十四条其他条款14.1 双方约定其他事项14.2 附件:服务内容明细表第一部分:合同如下:第一条合同主体与定义1.1 甲方名称及地址甲方全称为:×××有限公司甲方地址:××省××市××区××路××号1.2 乙方名称及地址乙方全称为:×××信息技术有限公司乙方地址:××省××市××区××路××号1.3 甲方定义甲方是指本合同中承担权利和义务的企业,即×××有限公司。

新职业英语--IT英语 Unit 5

< Back

Next >

Home

Reading A

Para.3

2. Say I Will, Not I’ll Try

This may sound too easy, but it’s a key step. Top salespersons don’t

say, “I’ll try.” They know change is difficult, takes time and is an ongoing process. Their “I will” commitment keeps them going even when times are tough. Para.4 3. Take Action Top salespersons don’t just come up with a bunch of ideas. They act on them. If they feel their selling skills need to be enhanced, they sign up for workshops. If the company won’t pay, they use their own money. If a customer’s problems affect future sales, they make every effort to resolve them. Meanwhile, their less successful colleagues are still on the phone playing the “Ain’t it Awful” game.

customers stop being so demanding?

If you talk to top salespersons, you’ll find they ask very different questions: How can I meet my numbers despite the difficult market conditions? What new skills do I need to learn to be more successful?

普通高中技术课程标准

普通高中技术课程标准(实验)第一部分前言技术是人类文明的有机组成部分,也是经济发展和社会进步的重要推动力量。

随着时代的发展,IT、新材料技术、新能源技术、现代生物技术等新技术,正迅猛而又深刻地影响着人类的生产和生活方式,影响着人们的社会关系和人们对世界的认识。

一方面,技术在科学知识实现其经济与社会价值过程中的转化作用,在国民经济增长和人们生活质量提高中的推动作用,在增进人们的沟通与理解、加速不同民族文化融合中的促进作用更加显著;另一方面,技术发展中所产生的负面问题也日益凸现。

实践证明:一个高速发展、高度繁荣的国家,不仅应有先进的科学,而且应有与科学发展相匹配、相协调的技术。

因此,在普通高中设立技术学习领域,既是加强和改进基础教育中的技术教育、深入推进以创新精神和实践能力培养为重点的素质教育的需要,也是贯彻落实“科教兴国”的战略决策、促进经济与社会的可持续发展的需要。

普通高中阶段的技术课程以提高学生的技术素养、促进学生全面而又富有个性的发展为基本目标,着力发展学生以信息的交流与处理、技术的设计与应用为基础的技术实践能力,努力培养学生的创新精神、创业意识和一定的人生规划能力。

技术课程不仅注重学生对符合时代需要、与学生生活紧密联系的基础知识与基本操作技能的学习,而且注重学生对技术的思想和方法的领悟与运用,注重学生对技术的人文因素的感悟与理解,注重学生技术学习中的探究、试验与创造,注重学生情感态度、价值观以及共通能力的发展,为学生应对未来挑战、实现终身发展奠定基础。

一、课程性质:普通高中技术课程是与九年义务教育中的IT 教育和劳动与技术教育相衔接,以提高学生的技术素养为主旨,以设计学习、操作学习为主要特征的基础教育课程,是国家规定的普通高中学生的必修课程。

在我国普通高中课程结构中,技术是一个基础的学习领域。

1.普通高中技术课程是一门立足实践的课程技术课程立足于学生的直接经验和亲身经历,立足于“做中学”和“学中做”。

it5尺寸公差

IT5是标准公差等级之一,它指的是**尺寸大于500~3150mm的零件**的标准公差。

根据国标规定,尺寸公差是用来限制实际尺寸变化的范围,即允许尺寸的变动量。

理论上,尺寸公差是一个没有单位的数值,它与基本尺寸和配合类型无关。

对于IT5尺寸公差,可以通过查表得到。

根据标准公差因子i(I)的确定方法,当D≤500mm时,IT5至IT18的标准公差因子的计算式为I=0.004D+2.1。

对于尺寸分段的首尾两项的几何平均值,也需要按规定的尾数修约规则进行修约。

在实际应用中,不同等级的配合公差数值和配合公差等级的选用需要遵循一定的原则和方法。

例如,优先选用基孔制配合,优先选用较低的公差等级等。

标准公差与基本偏差

2.极限与配合

概内述基容极本公限术公差与语差带配及与与合定配配的义合合国的的家选代标择号准及标注

(二)基准制的选择

1. 一般情况下应优先选用基孔制

孔难加工,定径刀具

2.特殊情况下选用基轴制

(1)直接使用有一定公差等级( IT8 ~IT11 ) 而不再进行机械加工的冷拔钢材(这种钢材是 按基准轴的公差带制造)制作轴。 (2)加工尺寸小于 1mm 的精密轴比同级孔要 困难,因此在仪器制造、钟表生产、无线电工 程中,常使用经过光轧成形的钢丝直接做轴, 这时采用基轴制较经济。

ei = es – IT5 = 0 - 0.006 = - 0.006

(4)公差带图

·

2.极限与配合

概内述基容极本公限术公差与语差带配及与与合定配配的义合合国的的家选代标择号准及标注

45H 7 / k6 配合种类

基公

基

准差

本

制等

偏

级

差

2.极限与配合

概内述基容极本公限术公差与语差带配及与与合定配配的义合合国的的家选代标择号准及标注

等 级

精度最高 -----------------------------------------------------

精度最低

IT01 IT0 IT1 IT2 IT3 IT4 IT5 IT6 IT7 IT8 IT9...IT18

高精度 级

精度级

中、低 级

共20级

2.极限与配合

概述内容基本极术限语与及配定合义的国家标准

2.极限与配合

概内述容基极本公限术差与语带配及与合定配的义合国的家代标号准及标注

(一)公差带标注

?轴公差带 基本尺寸≤500mm,国家标准规定了一般、常用和优

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

NAI Gauntlet

Gauntlet Firewall2.1 for NT/UNIX 基于软件的防火墙 、支持NT和UNIX系统

天融信网络卫士

我国第一套自主版权的防火墙 、软件防火墙 包括包过滤、应用代理、NAT、VPN、防攻击等功能模块

身份证主要内容

姓名 身份证号码 照片 有效期 签发单位 签发单位盖章、防伪标志

36/467

安装证书管理软件和服务(1)

37/467

安装证书管理软件和服务(2)

38/467

安装证书管理软件和服务(3)

39/467

安装证书管理软件和服务(4)

40/467

安装证书管理软件和服务(5)

41/467

30/467

入侵检测系统的部署

Internet

IDS 2

交换机

子网 A

IDS 3

子网 B

IDS 1 IDS 4

带主机IDS感应器 的服务器

服务器

31/467

入侵检测系统 – 当前主流产品

Cisco公司

NetRanger IDS

Intrusion Detection公司

Kane Security Monitor

14/467

加密技术 – 非对称加密

提供保密性

发送方 Alice

接收方 Bob

传送

明文

密文

接收方的公钥加密 接收方的私钥解密

15/467

加密技术 – 非对称加密

提供认证和抗抵赖

接收方 Bob

发送方 Alice 传送

明文

密文 发送方的私钥加密 发送方的公钥解密

16/467

数字签名

数字签名

通过某种密码运算生成一系列符号及代码 组成电子密码进行签名,来代替书写签名 或印章,对于这种电子式的签名还可进行 技术验证,其验证的准确度是一般手工签 名和图章的验证而无法比拟的。

防火墙是一种网络访问控制软件或设备,是 置于不同网络安全域之间的一系列部件的组 合,是不同网络安全域间通信的唯一通道, 能根据企业有关的安全策略控制(允许、拒 绝、监视、记录)进出网络的访问行为。 防火墙使得内部网络与Internet之间或者与 其他外部网络互相隔离,限制网络互相访问 以达到保护内部网络的目的。 防火墙有许多种形式,有的以软件形式运行 在普通计算机之上,有的以硬件形式单独实 现,也有的以固件形式设计在路由器之中。

高 性 能 加 密 芯 片 产 品

数 字 签 名 产 品

数 字 证 书 管 理 系 统

用 户 安 全 认 证 卡

智 能 IC 卡

鉴 别 与 授 权 服 务 器

安 全 操 作 系 统

安 全 数 据 库 系 统

Web 安 全 平 台

网 络 病 毒 检 查 预 防 和 清 除 产 品

网 络 安 全 隐 患 扫 描 检 测 工 具

27/467

数据源身份认证

内部WWW 对原始数据包进行Hash Hash

DSS

得到数字签名 摘要

一般子网 原始数据包 原始数据包 管理子网

私钥

加密

DSS

将数字签名附在原始包 后面供对方验证签名

重点子网

原始数据包

取出DSS

DSS

原始数据包 摘要

Hash

摘要

DSS

解密

两摘要相比较 相等吗?

验证通过

内部工作子网

11/467

常用的安全技术手段

加密技术 身份认证技术 防火墙技术 病毒防治技术 入侵检测技术 VPN技术

12/467

加密技术 – 对称加密

明文

私钥 A

密文

网络传输

明文

同一私钥 A

密文

13/467

加密技术 – 非对称加密

Alice

明文

Bob的公钥 B

密文

网络传输

Bob

Bob的私钥 B’ 密文

特洛伊木马

黑客攻击

后门、隐蔽通道 计算机病毒

网络

信息丢失、 篡改、销毁 拒绝服务攻击

逻辑炸弹

蠕虫

内部、外部泄密

信息安全的目的

进 不 来

拿 不 走

改 不 了

看 不 懂

跑 不 了

可 审 查

2 网络安全与信息安全 – 网络安全

研究安全漏洞以防之

控制 广播 工业

研究攻防技术以阻之 通讯

因特网

金融

信息对抗的威胁在增加

获取了一个用户的证书,就得到了该用户的公钥。可以 利用该公钥给这个用户发送加密信息

33/467

PKI实现的安全功能

1.1你是谁? 1.2怎么确认你就是你? 1.1我是Rick. 1.2 口令是1234. 2. 我能干什么? Internet/Intranet 2.你能干这个,不能干那个. 3.如何让别人无法偷听? 4.如何保证不能被篡改? 4.别怕,我有数字签名. 5.我偷了机密文件,我不承认.

Internet

VPN网关 VPN网关

移动用户

VPN通道

25/467

数据机密性保护

内部WWW

WWW Mail DNS

DMZ区域

Router

Internet

一般子网 明文传输 管理子网 拨号服务器

PSTN

重点子网

明文传输

密文传输

下属机构

内部子网

DDN/FR X.25专线 26/467

数据完整性保护

内部WWW

对原始数据包进行Hash 对原始数据包进行加密

Hash 加密

摘要 加密后的数据包

一般子网 原始数据包 加密后的数据包 管理子网 摘要

重点子网 加密后的数据包

解密

原始数据包

Hash

摘要

摘要

与原摘要进行比较,验证数据的完整性

内部子网

原始数据包

DDN/FR X.25专线

加密后的数据包

摘要

下属机构

34/467

认证

授权

应 用 系 统

R

保密性 完整性 防抵赖

3. 我有密钥?

M

5.我有你的罪证.

CA生成证书的过程

生产密钥对

Priv pub

Certificate 请求生成证书 Authority 证书

核实申请者的身份, 并生成数字证书

35/467

证书

公钥证书的主要内容

持有者(Subject)标识 序列号 公钥 有效期 签发者(Issuer)标识 CA的数字签名

下载证书(1)

58/467

下载证书(2)

59/467

下载证书(3)

60/467

下载证书(4)

来自内部网用户的安全威胁;

缺乏有效的手段监视、评估网络的安全性; 电子邮件病毒、Web页面中存在恶意的Java/ActiveX控件; 应用服务的访问控制、安全设计存在漏洞。

10/467

知彼知己:都有哪些攻击手段?

物理破坏 窃听 数据阻断攻击 数据篡改攻击 数据伪造攻击 数据重放攻击 盗用口令攻击 中间人攻击 缓冲区溢出攻击 分发攻击 野蛮攻击 SQL注入攻击 计算机病毒 蠕虫 后门攻击 欺骗攻击 拒绝服务攻击 特洛伊木马

22/467

防火墙的弱点

无法防护内部用户之间的攻击 无法防护基于操作系统漏洞的攻击 无法防护内部用户的其他行为 无法防护病毒的侵袭 无法防护非法通道出现

23/467

防火墙 – 当前主流产品

NetScreen

硬件防火墙 集防火墙、VPN、流量控制三种功能于一体

Checkpoint Firewall

49/467

提交证书申请(2)

50/467

提交证书申请(3)

51/467

提交证书申请(4)

52/467

提交证书申请(5)

53/467

为证书申请者颁布证书(1)

54/467

为证书申请者颁布证书(2)

55/467

为证书申请者颁布证书(3)

56/467

为证书申请者颁布证书(4)

57/467

信息安全属性

保密性 完整性 真实性 可用性 可控性

7/467

安全是过程

安全存在于过程

安全不仅仅是一个产品,它是一个汇集了硬件 、软件、网络、人以及他们之间相互关系和接 口的系统。 安全最主要的问题不是安全技术、安全工具或 者是安全产品上的缺乏,而是网络管理人员、 企业经理人和用户对安全知识的忽视。

20/467

防火墙

评价指标: •吞吐量 • 延迟 • 并发连接数 • 平均无故障时间

Server

Client

注解:防火墙类似一堵城墙,将服务器与客户主机进行物理隔离, 21/467 并在此基础上实现服务器与客户主机之间的授权互访、互通等功能。

防火墙的部署

DMZ Internet

Firewall

Internal Network

Computer Associates公司

SessionWall-3/eTrust Intrusion Detection

NFR公司

Intrusion Detection Appliance 4.0

中科网威

“天眼”入侵检测系统

启明星辰

SkyBell(天阗)

32/467

“数字签名”是目前电子商务、电子政 务中应用最普遍、技术最成熟的、可操 作性最强的一种电子签名方法。 PKI技术

17/467

3 安全产品类型

信息保密产品 安全授权认证产品 安全平台/系统 安全检测与监控产品 安 全 路 由 器 与 虚 拟 专 用 网 络 产 品