第23章SNMP配置

02-基础配置(bdcom配置手册)

基础配置目录第1章系统管理配置 (1)1.1 配置文件管理 (1)1.1.1 文件系统的管理 (1)1.1.2 文件系统命令 (1)1.1.3 手工从某一文件中启动 (1)1.1.4 软件更新 (2)1.1.5 配置更新 (4)1.1.6 使用ftp进行软件和配置的更新 (4)1.2 基本系统管理配置 (5)1.2.1 配置以太网IP地址 (5)1.2.2 配置缺省路由 (6)1.2.3 利用PING测试网络连通状态 (6)1.3 HTTP配置 (7)1.3.1 HTTP配置 (7)1.3.2 http配置示例 (8)第2章配置终端 (9)2.1 VTY配置概述 (9)2.2 配置任务 (9)2.2.1 线路和接口之间的关系 (9)2.3 监视与维护 (9)2.4 VTY配置举例 (10)第3章网络管理配置 (11)3.1 配置SNMP (11)3.1.1 概述 (11)3.1.2 SNMP配置任务 (12)3.1.3 配置实例 (16)3.2 配置RMON (17)3.2.1 RMON配置任务 (17)3.3 配置PDP (20)3.3.1 概述 (20)3.3.2 PDP配置任务 (20)3.3.3 PDP配置实例 (22)第4章 SSH 配置命令 (23)4.1 SSH概述 (23)4.1.1 SSH server (23)4.1.2 SSH client (23)4.1.3 实现特性 (23)4.2 配置任务 (23)4.2.1 配置认证方法列表 (23)4.2.2 配置访问列表 (23)4.2.3 配置认证超时时长 (24)4.2.4 配置认证重试次数 (24)4.2.5 使能ssh server (24)4.3 Ssh server配置示例 (24)4.3.1 访问控制列表 (24)4.3.2 全局配置 (24)第1章系统管理配置1.1 配置文件管理1.1.1 文件系统的管理FLASH中文件的名字最长只能有20个字符,且不区分大小写。

网络mini PTZ 摄像机 用户手册 - 海康威视说明书

网络mini PTZ摄像机用户手册UD.6L0101D1551A01版权所有©杭州海康威视数字技术股份有限公司2015。

保留一切权利。

本手册的任何部分,包括文字、图片、图形等均归属于杭州海康威视数字技术股份有限公司或其子公司(以下简称“本公司”或“海康威视”)。

未经书面许可,任何单位和个人不得以任何方式摘录、复制、翻译、修改本手册的全部或部分。

除非另有约定,本公司不对本手册提供任何明示或默示的声明或保证。

关于本手册本手册描述的产品仅供中国大陆地区销售和使用。

本手册作为指导使用。

手册中所提供照片、图形、图表和插图等,仅用于解释和说明目的,与具体产品可能存在差异,请以实物为准。

因产品版本升级或其他需要,本公司可能对本手册进行更新,如您需要最新版手册,请您登录公司官网查阅()。

海康威视建议您在专业人员的指导下使用本手册。

商标声明为海康威视的注册商标。

本手册涉及的其他商标由其所有人各自拥有。

责任声明●在法律允许的最大范围内,本手册所描述的产品(含其硬件、软件、固件等)均“按照现状”提供,可能存在瑕疵、错误或故障,本公司不提供任何形式的明示或默示保证,包括但不限于适销性、质量满意度、适合特定目的、不侵犯第三方权利等保证;亦不对使用本手册或使用本公司产品导致的任何特殊、附带、偶然或间接的损害进行赔偿,包括但不限于商业利润损失、数据或文档丢失产生的损失。

●若您将产品接入互联网需自担风险,包括但不限于产品可能遭受网络攻击、黑客攻击、病毒感染等,本公司不对因此造成的产品工作异常、信息泄露等问题承担责任,但本公司将及时为您提供产品相关技术支持。

●使用本产品时,请您严格遵循适用的法律。

若本产品被用于侵犯第三方权利或其他不当用途,本公司概不承担任何责任。

●如本手册内容与适用的法律相冲突,则以法律规定为准。

前言本节内容的目的是确保用户通过本手册能够正确使用产品,以避免操作中的危险或财产损失。

在使用此产品之前,请认真阅读产品手册并妥善保存以备日后参考。

第二十三章 TCP协议

3

TCP/UDP端口号

Telnet FTP HTTP SMTP DNS TFTP SNMP BootP

23

20/21

80

25

53

69

161

67/68

TCP

协议号6

UD装

TCP封装

IP包 TCP段

IP头

TCP头

载荷数据

5

TCP连接的建立

HostA HostB

IP网络

6

TCP连接的拆除

HostA HostB

IP网络

7

传输确认

HostA HostB

8

超时重传

HostA HostB

RTT

9

滑动窗口

HostA HostB

要求减小窗口

描述TCP协议的特点

理解TCP封装

描述TCP/UDP端口号的作用

描述TCP协议的连接建立和断开过程

描述TCP的可靠传输和流量控制机制

TCP的特点

三次握手

建立可靠连接

确认机制

应答接收

端口号

多路复用

序列号

丢失检测、乱序重排

完整性校验

差错检测

窗口机制

流量控制

TCP头格式

0 8 Source Port 16 Sequence Number

ACK PSH RST FIN SYN

24

31

Destination Port

Data Offset

Reserved Checksum

Window Urgent Pointer Padding

23-LLDP配置

LLDP配置目录第1章二层发现协议(LLDP) (2)1.1 LLDP概述 (2)1.1.1 协议初始化 (2)1.1.2 LLDP发送模型初始化 (2)1.1.3 LLDP接收模型初始化 (2)1.1.4 LLDPDU报文结构说明 (3)1.2 LLDP配置任务列表 (3)1.3 LLDP配置任务 (4)1.3.1 禁止/启动LLDP (4)1.3.2 配置holdtime (4)1.3.3 配置timer (5)1.3.4 配置reinit (5)1.3.5 配置选择需要发送的tlv (5)1.3.6 发送/接收状态配置 (7)1.3.7 显示命令配置 (7)1.3.8 清除命令配置 (8)1.4 配置示例 (8)1.4.1 网络环境需求 (8)1.4.2 网络拓扑图 (8)1.4.3 配置步骤 (8)第1章二层发现协议(LLDP)1.1 LLDP概述802.1AB链接层发现协议(Link Layer Discovery Protocol),能够使企业网络的故障查找变得更加容易,并加强网络管理工具在多厂商环境中发现和保持精确网络拓扑结构的能力。

它可使邻近设备向其他设备发出其状态信息的通知,并且所有设备的每个端口上都存储着定义自己的信息,如果需要还可以向与它们直接连接的近邻设备发送更新的信息,近邻的设备会将信息存储在标准的SNMP MIBs。

网络管理系统可从MIB处查询出当前第二层的连接情况。

LLDP不会配置也不会控制网络元素或流量,它只是报告第二层的配置。

简单说来,LLDP是一种邻近发现协议。

它为以太网网络设备,如交换机、路由器和无线局域网接入点定义了一种标准的方法,使其可以向网络中其他节点公告自身的存在,并保存各个邻近设备的发现信息。

例如设备配置和设备识别等详细信息都可以用该协议进行公告。

具体来说,LLDP定义了一个通用公告信息集、一个传输公告的协议和一种用来存储所收到的公告信息的方法。

要公告自身信息的设备可以将多条公告信息放在一个局域网数据包内传输,传输的形式为类型长度值(TLV)域。

snmp mib的用法

snmp mib的用法SNMP(Simple Network Management Protocol)MIB (Management Information Base)是用于管理网络设备的一种标准协议。

MIB是一种数据库,其中包含了关于网络设备的信息,例如设备的配置、性能统计和状态信息等。

SNMP协议通过MIB来管理网络设备,允许网络管理员监控和控制网络设备。

首先,让我们来看一下SNMP MIB的结构。

SNMP MIB由一组层次结构的对象标识符(OID)组成,每个OID对应一个特定的管理信息。

这些OID按照树状结构进行组织,类似于文件系统中的目录结构,使得管理者可以轻松地定位到所需的信息。

SNMP MIB的用法主要包括以下几个方面:1. 监控,通过SNMP MIB,网络管理员可以监控网络设备的性能和状态信息。

例如,可以使用MIB中的OID来查询设备的CPU利用率、内存使用情况、接口流量等信息。

2. 配置,SNMP MIB也可以用于配置网络设备。

管理员可以使用MIB中的OID来修改设备的配置参数,例如修改路由器的路由表、配置交换机的VLAN等。

3. 告警,通过监控MIB中的特定OID,管理员可以设置告警规则,当设备的某些指标超出预设的阈值时,系统可以自动发送告警通知,以便及时采取措施。

4. 故障诊断,当网络设备出现故障时,管理员可以通过查询MIB中的信息来进行故障诊断,找出故障的原因和位置。

5. 性能优化,通过分析MIB中的性能数据,管理员可以对网络设备进行性能优化,提高网络的稳定性和性能。

总之,SNMP MIB是管理网络设备的重要工具,通过合理利用MIB中的信息,可以帮助管理员更好地监控、配置和优化网络设备,保障网络的正常运行。

天工 iSpirit 8806 用户说明书

目录第1章 CLI命令行介绍 (12)1.1 访问交换机的CLI (13)1.1.1 用户通过Console口访问CLI (13)1.1.2 用户通过TELNET访问CLI (14)1.2 CLI模式介绍 (15)1.2.1 CLI模式的作用 (15)1.2.2 CLI模式的标识 (16)1.2.3 CLI模式的分类 (16)1.3 命令语法介绍 (19)1.3.1 命令组成 (19)1.3.2 参数类型 (19)1.3.3 命令语法规则 (19)1.3.4 命令缩写 (21)1.3.5 语法帮助 (21)1.3.6 命令行错误信息 (22)1.4 命令行快捷键 (22)1.4.1 行编辑快捷键 (22)1.4.2 显示命令快捷键 (23)1.5 历史命令 (23)第2章系统管理配置 (24)2.1 系统安全配置 (25)2.1.1 多用户管理控制 (25)2.1.2 Telnet密码控制 (26)2.1.3 enable密码控制 (27)2.1.4 Telnet服务控制 (28)2.1.5 源IP地址控制 (29)2.2 系统维护和调试 (29)2.2.1 配置系统的主机名 (30)2.2.2 配置系统的时钟 (30)2.2.3 配置终端超时属性 (31)2.2.4 系统复位 (31)2.2.5 查看系统信息 (32)2.2.6 网络连通性调试 (32)2.2.7 Traceroute调试 (33)2.2.8 Telnet 客户端 (33)2.3 系统监控 (33)2.4 配置文件管理 (35)2.4.1 查看配置信息 (36)2.4.2 保存配置 (36)2.4.3 删除配置文件 (37)2.4.4 配置文件上下载 (37)2.5 软件版本升级 (40)2.5.1 联合文件 (40)2.5.2 软件版本升级的命令 (40)2.5.3 软件升级过程 (41)第3章配置模块 (44)3.1 管理模块的自动配置 (45)3.2 业务模块的自动配置 (45)3.3 业务模块的手动配置 (47)3.3.1 用户手动创建业务模块 (47)3.3.2 用户手动删除业务模块 (48)3.4 电源模块的自动配置 (48)3.5 风扇模块的自动配置 (48)3.6 管理模块,业务模块,电源模块,风扇模块信息查询 (49)3.7 风扇模块故障自动告警 (50)3.8 电源模块故障自动告警 (51)3.9 业务模块不匹配自动告警 (51)第4章配置端口 (53)4.1 端口的通用配置 (54)4.1.1 端口的打开和关闭 (54)4.1.2 端口的速率配置 (54)4.1.3 显示端口的信息 (55)4.2 配置MIRROR (55)4.2.1 配置MIRROR的监听端口和被监听端口 (55)4.2.2 显示MIRROR的配置 (56)4.3 配置STORM-CONTROL (56)4.3.1 缺省配置 (57)4.3.2 广播抑制配置 (57)4.3.3 组播抑制配置 (57)4.3.4 DLF抑制配置 (58)4.3.5 显示STORM-CONTROL 配置 (58)4.4 配置FLOW-CONTROL (58)4.4.1 缺省配置 (59)4.4.2 设置端口发送侧流控 (59)4.4.3 设置端口接收侧流控 (59)4.4.4 关闭端口流控 (59)4.4.5 显示流控信息 (59)4.5 配置端口带宽 (60)4.5.1 缺省配置 (60)4.5.2 设置端口发送或接收带宽控制 (60)4.5.3 取消端口发送或接收带宽控制 (60)4.5.4 显示端口配置的带宽控制 (61)4.6 配置TRUNK (61)4.6.1 TRUNK组的配置 (61)4.6.2 TRUNK组成员端口配置 (62)4.6.3 TRUNK负载均衡策略配置 (62)4.6.4 TRUNK的显示 (63)第5章配置VLAN (64)5.1 VLAN 介绍 (65)5.1.1 VLAN 的好处 (65)5.1.2 VLAN ID (66)5.1.3 VLAN 端口成员类型 (67)5.1.4 基于MAC的VLAN和基于IP子网的VLAN (67)5.1.5 端口的缺省VLAN (67)5.1.6 端口的VLAN模式 (68)5.1.7 VLAN 中继 (68)5.1.8 数据流在VLAN 内的转发 (69)5.1.9 VLAN 的子网 (70)5.2 VLAN 配置 (71)5.2.1 创建和删除VLAN (71)5.2.2 配置端口的VLAN模式 (71)5.2.3 ACCESS模式的VLAN配置 (72)5.2.4 TRUNK模式的VLAN配置 (73)5.2.5 HYBRID模式的VLAN配置 (74)5.2.6 查看VLAN的信息 (75)5.2.7 基于MAC的VLAN和基于IP子网的VLAN配置 (76)5.3 VLAN 配置示例 (77)5.3.1 基于PORT 的VLAN (77)5.3.2 基于802.1Q 的VLAN (78)5.3.3 基于MAC的VLAN和基于IP子网的VLAN (80)第6章配置QinQ (83)6.1 QinQ介绍 (84)6.2 QinQ配置 (86)6.3 QinQ配置示例 (87)6.3.1 配置 (87)第7章配置MSTP (88)7.1 MSTP介绍 (89)7.1.1 概述 (89)7.1.2 多生成树域 (89)7.1.3 IST, CIST, 和 CST (89)7.1.4 域内操作 (90)7.1.5 域间操作 (90)7.1.6 跳的计数 (91)7.1.7 边界端口 (91)7.1.8 MSTP和802.1d STP的互用性 (92)7.1.9 端口角色 (92)7.1.10 802.1D生成树简介 (94)7.2 MSTP配置 (96)7.2.1 缺省配置 (96)7.2.2 一般配置 (96)7.2.3 域配置 (99)7.2.4 实例配置 (99)7.2.5 端口配置 (100)7.2.6 PORTFAST 相关配置 (102)7.2.7 Root Guard相关配置 (104)7.3 MSTP 配置示例 (105)第8章配置EAPS (107)8.1 EAPS简介 (107)8.2 EAPS基本概念 (107)8.3 EAPS协议介绍 (108)8.3.1 Link-Down 报警 (108)8.3.2 环路检查 (109)8.3.3 环的恢复 (109)8.3.4 兼容Extreme的EAPS (110)8.3.5 多EAPS Domain (110)8.4 EAPS配置 (110)8.5 限制条件 (110)8.6 EAPS 命令的简单介绍 (111)8.6.1 EAPS配置命令 (111)8.7 配置示例 (112)第9章配置IGMP SNOOPING (118)9.1 IGMP SNOOPING介绍 (119)9.1.1 IGMP SNOOPING处理过程 (119)9.1.2 二层动态组播 (120)9.1.3 加入一个组 (120)9.1.4 离开一个组 (122)9.2 IGMP SNOOPING配置 (123)9.2.1 IGMP SNOOPING缺省配置 (123)9.2.2 打开和关闭IGMP SNOOPING (123)9.2.3 配置生存时间 (124)9.2.4 配置 fast-leave (124)9.2.5 配置 MROUTER (125)9.2.6 显示信息 (125)9.3 IGMP SNOOPING配置示例 (126)9.3.1 配置 (126)第10章配置ACL (128)10.1 ACL资源库介绍 (129)10.2 ACL过滤介绍 (130)10.3 ACL资源库配置 (132)10.4 ACL过滤配置 (135)10.5 ACL配置示例 (136)第11章配置QOS (138)11.1 QOS介绍 (139)11.1.1 QOS概述 (139)11.1.2 QOS模型 (139)11.1.3 QOS业务分类 (140)11.1.4 QOS策略 (141)11.1.5 QOS调度 (142)11.2 QOS配置 (143)11.2.1 QOS缺省配置 (143)11.2.2 配置QOS映射表 (144)11.2.3 配置QOS信任端口 (145)11.2.4 配置 QOS业务类 (146)11.2.5 配置 QOS策略 (147)11.2.6 配置QOS非信任端口 (149)11.2.7 配置QOS调度方法 (151)11.3 QOS配置示例 (151)11.3.1 配置 (151)第12章配置IP路由 (153)12.1 配置VLAN接口 (154)12.2 配置ARP (155)12.2.1 配置静态ARP (156)12.2.2 配置ARP绑定 (157)12.2.3 查看ARP的信息 (158)12.3 配置静态路由 (159)12.4 路由冗余备份 (161)12.5 配置策略路由 (163)12.6 IP路由配置示例 (165)12.6.1 三层接口 (165)12.6.2 静态路由 (166)12.6.3 ARP (166)第13章配置RIP (167)13.1 RIP介绍 (168)13.2 RIP配置 (168)13.2.1 启动RIP并进入RIP配置模式 (169)13.2.2 使能RIP接口 (169)13.2.3 配置单播报文传送 (170)13.2.4 配置接口的工作状态 (170)13.2.5 配置缺省路由权值 (171)13.2.6 配置管理距离 (171)13.2.7 配置计时器 (172)13.2.8 配置版本 (172)13.2.9 引入外部路由 (173)13.2.10 配置路由过滤 (173)13.2.11 配置附加路由权值 (174)13.2.12 配置接口的RIP版本 (174)13.2.13 配置接口的收发状态 (175)13.2.14 配置水平分割 (176)13.2.15 报文认证 (176)13.2.16 配置接口权值 (177)13.2.17 显示信息 (177)13.3 RIP配置示例 (178)第14章配置OSPF (180)14.1 OSPF介绍 (181)14.2 OSPF配置 (182)14.2.1 启动OSPF并进入OSPF模式 (183)14.2.2 使能接口 (183)14.2.3 指定主机 (184)14.2.4 配置路由器ID (184)14.2.5 配置邻接点 (185)14.2.6 禁止接口发送报文 (186)14.2.7 配置SPF计算时间 (186)14.2.8 配置管理距离 (187)14.2.9 引入外部路由 (188)14.2.10 配置接口的网络类型 (189)14.2.11 配置hello报文发送时间间隔 (189)14.2.12 配置邻居路由器失效时间 (190)14.2.13 配置重传时间 (190)14.2.14 配置接口延时 (191)14.2.15 配置接口在DR选举中的优先级 (191)14.2.16 配置接口上发送报文的代价 (192)14.2.17 配置接口发送DD报文是否填MTU域 (193)14.2.18 配置接口报文认证 (193)14.2.19 配置区域虚链路 (194)14.2.20 配置区域路由聚合 (195)14.2.21 配置区域报文认证 (196)14.2.22 配置stub区域 (196)14.2.23 配置nssa区域 (197)14.2.24 配置外部路由聚合 (197)14.2.25 配置外部路由的缺省权值 (197)14.2.26 显示信息 (198)14.3 OSPF配置示例 (199)第15章配置VRRP (201)15.1 VRRP介绍 (202)15.1.1 VRRP概述 (202)15.1.2 VRRP术语 (204)15.1.3 VRRP协议交互 (205)15.1.4 虚拟主路由器的选举 (207)15.1.5 虚拟路由器的状态 (208)15.1.6 VRRP跟踪 (210)15.2 VRRP配置 (211)15.2.1 创建和删除虚拟路由器 (211)15.2.2 配置虚拟路由器的虚拟IP地址 (212)15.2.3 配置虚拟路由器的参数 (213)15.2.4 配置VRRP跟踪 (214)15.2.5 启动和关闭虚拟路由器 (215)15.2.6 查看VRRP信息 (216)15.3 VRRP配置示例 (216)第16章配置VLLP (219)16.1 VLLP介绍 (220)16.2 VLLP配置 (222)16.2.1 在三层接口上创建vllp设备 (223)16.2.2 使能vllp设备 (223)16.2.3 在二层接口上创建vllp端口 (223)16.2.4 配置vllp设备优先级 (223)16.2.5 配置vllp设备查询计时器间隔 (224)16.2.6 显示信息 (224)16.3 VLLP配置示例 (224)第17章配置DHCP RELAY (227)17.1 DHCP RELAY介绍 (228)17.2 DHCP RELAY配置 (229)17.2.1 启动接口的DHCP-relay功能 (229)17.2.2 配置接口对应的DHCP server (229)17.2.3 启动DHCP snooping功能 (230)17.3 DHCP RELAY配置示例 (230)第18章配置IGMP (232)18.1 IGMP介绍 (233)18.2 IGMP配置 (234)18.2.1 启动接口的IGMP功能 (234)18.2.2 配置接口的组过滤访问控制列表 (234)18.2.3 配置接口离开组过滤的访问控制列表 (235)18.2.4 配置接口的特定组查询的次数 (235)18.2.5 配置接口的特定组查询间隔 (236)18.2.6 配置接口的非查询者计时器时间 (236)18.2.7 配置接口的查询计时器间隔 (236)18.2.8 配置接口的最大响应时间 (237)18.2.9 配置接口的活力参数 (237)18.2.10 配置接口的协议版本 (238)18.3 IGMP配置示例 (238)第19章配置PIM-SM (241)19.1 PIM-SM介绍 (242)19.2 PIM-SM配置 (243)19.2.1 启动组播路由功能 (244)19.2.2 配置组播路由表容量 (244)19.2.3 配置组播接口ttl值 (245)19.2.4 启动接口pim-sm功能 (245)19.2.5 配置接口的被动模式 (246)19.2.6 配置接口优先级 (246)19.2.7 配置接口hello报文不包含genid信息 (246)19.2.8 配置接口hello计时器间隔 (247)19.2.9 配置接口上邻居的保持时间 (247)19.2.10 配置接口的邻居列表过滤 (248)19.2.11 配置单播注册报文的源地址 (248)19.2.12 配置注册报文数量限制 (248)19.2.13 配置注册时检查RP可达 (249)19.2.14 配置注册抑止计时器时间值 (249)19.2.15 配置注册KAT计时器时间值 (249)19.2.16 配置注册源地址过滤 (250)19.2.17 配置注册报文cisco方式的校验和 (250)19.2.18 配置静态RP地址 (251)19.2.19 配置候选RP (251)19.2.20 配置忽略RP-set优先级 (252)19.2.21 配置cisco方式的C-RP-Adv报文 (252)19.2.22 配置候选BSR (252)19.2.23 配置JP计时器间隔 (253)19.2.24 配置SPT切换 (253)19.2.25 配置SSM (254)19.2.26 配置组播安全 (254)19.3 PIM-SM配置示例 (255)第20章配置SNMP (258)20.1 SNMP 介绍 (259)20.2 SNMP 配置 (260)20.3 SNMP 配置示例 (262)20.3.1 配置 (262)第21章配置系统日志 (264)21.1 系统日志介绍 (265)21.1.1 日志信息的格式 (265)21.1.2 日志的存储 (267)21.1.3 日志的显示 (268)21.1.4 debugging工具 (268)21.2 系统日志配置 (268)21.2.1 配置终端实时显示开关 (269)21.2.2 查看日志信息 (270)21.2.3 配置debugging开关 (270)21.2.4 查看debugging信息 (272)第1章 CLI命令行介绍本章对CLI 命令行接口进行详细的描述,主要包括以下内容:z访问交换机的CLIz CLI模式介绍z命令语法介绍z命令行快捷键z历史命令1.1 访问交换机的CLI交换机的CLI 命令行接口提供了用户管理交换机的界面。

CiscoH3C交换机高级配置与管理技术手册_随笔

《CiscoH3C交换机高级配置与管理技术手册》阅读记录目录一、手册概述与读者背景 (2)二、手册内容结构概览 (2)2.1 手册章节概览 (3)2.2 关键知识点梳理 (5)三、第一章 (6)3.1 交换机基本概念及原理 (8)3.2 初始配置步骤与要点 (9)3.3 配置示例及解析 (10)四、第二章 (12)4.1 VLAN配置与管理 (13)4.2 链路聚合与负载均衡配置 (14)4.3 网络安全配置 (15)五、第三章 (17)5.1 交换机的日常管理与监控 (18)5.2 故障诊断与排除方法 (20)5.3 系统维护与升级流程 (21)六、第四章 (23)6.1 典型案例分析 (24)6.2 实践操作经验分享与心得交流区 (26)6.3 专家建议与行业前沿技术动态分享区 (27)一、手册概述与读者背景旨在帮助他们全面掌握H3C交换机的配置和管理技能。

本手册从基础到高级,通过详细的步骤和实例,涵盖了交换机的基本配置、接口设置、VLAN管理、路由协议、网络安全以及故障排查等多个方面。

本手册的目标读者主要是具备一定网络基础知识的工程师和技术支持人员。

他们熟悉网络基础概念,如OSI模型、TCPIP协议等,并且对交换机有一定的操作经验。

对于初学者,本手册将通过循序渐进的教学方式,逐步引导读者掌握交换机的配置和管理技巧。

而对于有一定经验的工程师,本手册将提供更深入的知识和技巧,帮助他们解决更复杂的网络问题。

《Cisco H3C交换机高级配置与管理技术手册》是一本实用性强的技术参考书,适合网络专业人士和高级技术人员使用,无论是新手还是资深工程师,都能从中获得宝贵的知识和经验。

二、手册内容结构概览本《Cisco H3C交换机高级配置与管理技术手册》旨在为读者提供一套完整的理论知识和实践技能,以便更好地理解和使用H3C交换机。

全书共分为五个部分,分别是:基础知识篇:主要介绍H3C交换机的基础知识,包括交换机的基本概念、硬件组成、接口类型、工作模式等内容,帮助读者建立起对H3C交换机的基本认识。

2-管理信息库mib

由哪些对象 怎样统一描 组成? 管理对象标 述管理对 准化? 象?

代 理 Get GetNext Set T rap

internet(1) {1.3.6....} directory(1) mgmt(2) mib(1) system(1) interface(2) tcp(6) tcpConnT able(13) tcpConnE ntry(1) … private(4)

…

internet (1) directory (1)

mgmt (2)

dod (6)

1.3.6.1

experimental (3) private (4) security (5) snmpv2 (6) 1.3.6.1.2.1 enterprises(1) 1.3.6.1.4.1

mib-2 (1)

…

第2章 管理信息库 mib

2.1 Snmp的基本概念 2.2 管理信息库mib结构 2.3 标量对象和表对象 2.4 Mib2功能组

2013年6月15日6时39分

1

第2章 管理信息库 mib

2.1 Snmp的基本概念 2.2 管理信息库mib结构 2.3 标量对象和表对象 2.4 Mib2功能组

2013年6月15日6时39分 10

第2章 管理信息库 mib

SMI的内容

SMI为每一个对象定义以下成分:名字、 语法和编码三部分组成。

名字,对象名字明确代表一个对象,提供标准

化的全球统一标识符 语法,使用ASN.1宏定义来统一描述使用的对 象类型 编码,提供标准化的技术来对对象数据进行编 码

SNMP协议下有众多的供应商提供设备和 服务,如果没有一种约束机制,可能各个 企业写出来的MIB都各不相同 需要一种机制,来限制和规范MIB的定义, 这就是:管理信息结构(SMI)。 SMI是ASN.1的一个子集,约定了使用到的 语法、类型、宏、数据格式等。 管理信息结构(Structure of Management Information SMI)

yeastar ta400 800 fxs 网关用户手册说明书

电话:************传真:************国内销售邮件:****************技术支持邮件:*******************网址:版权版权所有©2006-2020厦门星纵信息科技有限公司。

保留一切权利。

未经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容,并不得以任何形式传播。

按照法律规定,复制包括翻译成其它语言或转换成其它格式。

当本文档在网络媒体传播时,厦门星纵信息科技有限公司允许进行私人用途的下载或打印。

文档的任何部分都不允许进行修改或用于商业用途。

对任何非法修改或转换文档而引起的伤害和损失,厦门星纵信息科技有限公司将不承担任何责任。

声明该设备符合CE、FCC的基本要求及其他有关规定。

保证关于本指南的信息,如有修改,恕不另行通知。

本指南尽量提供最准确的陈述、信息和建议,对构成的任何明示或暗示不进行担保。

用户对产品的应用应负全部责任。

厦门星纵信息科技有限公司对本指南不作任何保证,包括但不限于隐含的适销性和特定目的的担保。

对由于错误使用本指南造成的间接或附带的任何损失,本公司不承担任何责任。

WEEE警告由于电器和电子设备存在有害物质,为了避免对环境和人类健康可能产生的影响,用户应该了解该标志的含义。

对于WEEE产品,不能和其他生活垃圾一起处理,要分开单独收集处置。

目录简介 (5)第一章配置向导 (6)1.登录配置界面 (6)2.状态 (7)2.1系统状态 (7)2.1.1端口状态 (7)2.1.2网络状态 (7)2.1.3系统信息 (8)2.2报告 (8)2.2.1通话记录 (8)2.2.2系统日志 (9)2.2.3抓包工具 (9)2.2.4端口录音工具 (9)3.系统 (11)3.1网络参数 (11)3.1.1LAN设置 (11)3.1.2网络服务 (12)3.1.3VLAN设置 (12)3.1.4VPN设置 (13)3.1.5DDNS设置 (14)3.1.6静态路由 (14)3.1.7SNMP设置 (15)3.1.8TR-069设置 (16)3.2安全中心 (17)3.2.1安全中心 (17)3.2.2警报设置 (18)3.2.3证书 (20)3.2.4防火墙规则 (20)3.2.5IP禁止名单 (22)3.3系统参数 (23)3.3.1密码设置 (23)3.3.2日期和时间 (23)3.3.3邮件配置 (24)3.3.4自动配置设置 (25)3.3.5固件升级 (27)3.3.6备份与还原 (29)3.3.7重置与重启 (29)4.网关 (30)4.1FXS端口列表 (30)4.1.1FXS端口列表 (30)4.1.2寻线组 (34)4.2VoIP设置 (36)4.2.1VoIP服务器设置 (36)4.2.2拨号规则模板 (40)4.2.3SIP设置 (40)4.2.4IAX设置 (44)4.3网关设置 (45)4.3.1常规设定 (45)4.3.2特征码 (46)4.3.3速拨设置 (48)4.4语音文件设置 (48)4.4.1自定义提示音 (48)4.4.2等待音乐 (49)4.4.3系统提示音设置 (49)4.5高级设置 (50)4.5.1特色响铃 (50)4.5.2呼叫音设置 (50)4.5.3RADIUS设置 (51)第二章基础操作 (53)1.TA FXS网关语音菜单 (53)2.内部端口呼叫 (53)3.IP直呼 (53)4.呼叫保持 (54)5.呼叫等待 (54)6.呼叫转移 (54)7.三方会议 (55)简介TA400/800FXS网关是Yeastar面向小型企业、家庭式办公室和远程办公室而推出的桌面式模拟VoIP语音网关,采用标准的SIP、IAX协议,兼容各种IPPBX和VoIP语音平台(如:IMS、软交换系统、呼叫中心等),可满足不同网络环境下的组网应用需求。

TP-LINK TL-SL5428 命令行手册

24+4G千兆二层全网管交换机TL-SL5428命令行手册声明Copyright © 2010 深圳市普联技术有限公司版权所有,保留所有权利未经深圳市普联技术有限公司明确书面许可,任何单位或个人不得擅自仿制、复制、誊抄或转译本书部分或全部内容。

不得以任何形式或任何方式(电子、机械、影印、录制或其他可能的方式)进行商品传播或用于任何商业、赢利目的。

为深圳市普联技术有限公司注册商标。

本文档提及的其他所有商标或注册商标,由各自的所有人拥有。

本手册所提到的产品规格和资讯仅供参考,如有内容更新,恕不另行通知。

除非有特殊约定,本手册仅作为使用指导,本手册中的所有陈述、信息等均不构成任何形式的担保。

目录手册概述 (1)第1章命令行使用指导 (3)1.1 使用命令行 (3)1.2 命令行模式 (7)1.3 命令行安全等级 (9)1.4 命令行格式约定 (9)第2章用户界面 (11)2.1enable (11)2.2enable password (11)2.3disable (11)2.4configure (12)2.5exit (12)2.6end (13)第3章IEEE 802.1Q VLAN配置命令 (14)3.1vlan database (14)3.2vlan (14)3.3interface vlan (15)3.4description (15)3.5switchport type (15)3.6switchport allowed vlan (16)3.7switchport pvid (16)3.8switchport general egress-rule (17)3.9show vlan (17)3.10show interface switchport (18)第4章MAC VLAN配置命令 (19)4.1mac-vlan add (19)4.2mac-vlan remove (19)4.3mac-vlan modify (20)4.4mac-vlan interface (20)4.5show mac-vlan (20)4.6show mac-vlan interface (21)第5章协议VLAN配置命令 (22)5.1protocol-vlan template (22)5.2protocol-vlan vlan (22)5.3protocol-vlan interface (23)5.4show protocol-vlan template (23)5.5show protocol-vlan vlan (24)5.6show protocol-vlan interface (24)第6章VLAN-VPN配置命令 (25)6.1vlan-vpn enable (25)6.3vlan-vpn vlan-mapping add (25)6.4vlan-vpn vlan-mapping modify (26)6.5vlan-vpn vlan-mapping remove (26)6.6vlan-vpn vlan-mapping interface (27)6.7vlan-vpn uplink (27)6.8show vlan-vpn global (27)6.9show vlan-vpn uplink (28)6.10show vlan-vpn vlan-mapping (28)6.11show vlan-vpn vlan-mapping interface (28)第7章语音VLAN配置命令 (29)7.1voice-vlan enable (29)7.2voice-vlan aging-time (29)7.3voice-vlan priority (30)7.4voice-vlan oui (30)7.5switchport voice-vlan mode (31)7.6switchport voice-vlan security (31)7.7show voice-vlan global (31)7.8show voice-vlan oui (32)7.9show voice-vlan switchport (32)第8章GVRP配置命令 (33)8.1gvrp (33)8.2gvrp (interface) (33)8.3gvrp registration (34)8.4gvrp timer (34)8.5show gvrp global (35)8.6show gvrp interface (35)第9章端口汇聚配置命令 (36)9.1interface link-aggregation (36)9.2interface range link-aggregation (36)9.3link-aggregation (37)9.4link-aggregation hash-algorithm (37)9.5description (38)9.6show interfaces link-aggregation (38)第10章LACP配置命令 (39)10.1lacp (39)10.2lacp (interface) (39)10.3lacp admin-key (40)10.4lacp system-priority (40)10.5lacp port-priority (40)10.6show lacp (41)10.7show lacp interface (41)第11章用户管理配置命令 (43)11.1user add (43)11.2user remove (43)11.3user modify status (44)11.4user modify type (44)11.6user access-control disable (45)11.7user access-control ip-based (45)11.8user access-control mac-based (46)11.9user access-control port-based (46)11.10user max-number (47)11.11user idle-timeout (47)11.12show user account-list (48)11.13show user configuration (48)第12章绑定列表配置命令 (49)12.1binding-table user-bind (49)12.2binding-table remove (49)12.3dhcp-snooping (50)12.4dhcp-snooping global (50)12.5dhcp-snooping information enable (51)12.6dhcp-snooping information strategy (51)12.7dhcp-snooping information user-defined (52)12.8dhcp-snooping information remote-id (52)12.9dhcp-snooping information circuit-id (53)12.10dhcp-snooping trusted (53)12.11dhcp-snooping mac-verify (53)12.12dhcp-snooping rate-limit (54)12.13dhcp-snooping decline (54)12.14show binding-table (55)12.15show dhcp-snooping global (55)12.16show dhcp-snooping information (55)12.17show dhcp-snooping interface (56)第13章ARP防护配置命令 (57)13.1arp detection (global) (57)13.2arp detection trust-port (57)13.3arp detection (interface) (58)13.4arp detection limit-rate (58)13.5arp detection recover (58)13.6show arp detection global (59)13.7show arp detection interface (59)13.8show arp detection statistic (60)13.9arp detection reset-statistic (60)第14章IP源防护配置命令 (61)14.1ip source guard (61)14.2show ip source guard (61)第15章DoS防护命令 (62)15.1dos-prevent (62)15.2dos-prevent global (62)15.3dos-prevent type (63)15.4dos-prevent detect (63)15.5dos-prevent reset-statistic (64)15.6show dos-prevent (64)第16章IEEE 802.1X配置命令 (65)16.2dot1x authentication-method (65)16.3dot1x guest-vlan (66)16.4dot1x quiet-period (66)16.5dot1x timer (66)16.6dot1x retry (67)16.7dot1x (67)16.8dot1x guest-vlan (68)16.9dot1x port-control (68)16.10dot1x port-method (69)16.11radius authentication primary-ip (69)16.12radius authentication secondary-ip (70)16.13radius authentication port (70)16.14radius authentication key (71)16.15radius accounting enable (71)16.16radius accounting primary-ip (71)16.17radius accounting secondary-ip (72)16.18radius accounting port (72)16.19radius accounting key (73)16.20radius response-timeout (73)16.21show dot1x global (73)16.22show dot1x interface (74)16.23show radius authentication (74)16.24show radius accounting (75)第17章系统日志配置命令 (76)17.1logging local buffer (76)17.2logging local flash (76)17.3logging clear (77)17.4logging loghost (77)17.5show logging local-config (78)17.6show logging loghost (78)17.7show logging buffer (79)17.8show logging flash (79)第18章SSH配置命令 (80)18.1ssh server enable (80)18.2ssh version (80)18.3ssh idle-timeout (81)18.4ssh max-client (81)18.5ssh download (81)18.6show ssh (82)第19章SSL配置命令 (83)19.1ssl enable (83)19.2ssl download certificate (83)19.3ssl download key (84)19.4show ssl (84)第20章地址配置命令 (85)20.1bridge address port-security (85)20.5show bridge dynamic-bind (87)20.6show bridge address (87)20.7show bridge aging-time (88)第21章系统配置命令 (89)21.1system-descript (89)21.2ip address (89)21.3ip dhcp-alloc (90)21.4ip bootp-alloc (90)21.5reset (90)21.6reboot (91)21.7user-config backup (91)21.8user-config load (92)21.9user-config save (92)21.10firmware upgrade (92)21.11ping (93)21.12tracert (93)21.13loopback (94)21.14show system-info (94)21.15show ip address (95)第22章以太网配置命令 (96)22.1interface ethernet (96)22.2interface range ethernet (96)22.3description (97)22.4shutdown (97)22.5flow-control (97)22.6negotiation (98)22.7storm-control (98)22.8storm-control disable bc-rate (99)22.9storm-control disable mc-rate (99)22.10storm-control disable ul-rate (100)22.11port rate-limit (100)22.12port rate-limit disable ingress (101)22.13port rate-limit disable egress (101)22.14show interface configuration (101)22.15show interface status (102)22.16show interface counters (102)22.17show storm-control ethernet (103)22.18show port rate-limit (103)第23章QoS配置命令 (104)23.1qos (104)23.2qos dot1p enable (104)23.3qos dot1p config (105)23.4qos dscp enable (105)23.5qos dscp config (106)23.6qos scheduler (106)23.7show qos port-based (107)第24章端口监控配置命令 (109)24.1port mirror (109)24.2port mirrored (109)24.3show port mirror (110)第25章ACL配置命令 (111)25.1acl time-segment (111)25.2acl holiday (112)25.3acl create (112)25.4acl rule mac-acl (112)25.5acl rule std-acl (114)25.6acl policy policy-add (115)25.7acl policy action-add (115)25.8acl bind to-port (116)25.9acl bind to-vlan (116)25.10show acl time-segment (117)25.11show acl holiday (117)25.12show acl config (117)25.13show acl bind (118)第26章MSTP配置命令 (119)26.1spanning-tree global (119)26.2spanning-tree common-config (120)26.3spanning-tree region (121)26.4spanning-tree msti (121)26.5spanning-tree msti (122)26.6spanning-tree tc-defend (122)26.7spanning-tree security (123)26.8spanning-tree mcheck (124)26.9show spanning-tree global-info (124)26.10show spanning-tree global-config (125)26.11show spanning-tree port-config (125)26.12show spanning-tree region (125)26.13show spanning-tree msti config (126)26.14show spanning-tree msti port (126)26.15show spanning-tree security tc-defend (126)26.16show spanning-tree security port-defend (127)第27章IGMP配置命令 (128)27.1igmp global (128)27.2igmp config (128)27.3igmp vlan-config-add (129)27.4igmp vlan-config (129)27.5igmp multi-vlan-config (130)27.6igmp static-entry-add (131)27.7igmp filter-add (131)27.8igmp filter-config (132)27.9igmp filter (132)27.13show igmp multi-vlan (134)27.14show igmp multi-ip-list (135)27.15show igmp filter-ip-addr (135)27.16show igmp port-filter (135)27.17show igmp packet-stat (136)27.18show igmp packet-stat-clear (136)第28章SNMP配置命令 (137)28.1snmp global (137)28.2snmp view-add (137)28.3snmp group-add (138)28.4snmp user-add (139)28.5snmp community-add (140)28.6snmp notify-add (140)28.7snmp-rmon history sample-cfg (141)28.8snmp-rmon history owner (142)28.9snmp-rmon history enable (142)28.10snmp-rmon event user (143)28.11snmp-rmon event description (143)28.12snmp-rmon event type (144)28.13snmp-rmon event owner (144)28.14snmp-rmon event enable (145)28.15snmp-rmon alarm config (145)28.16snmp-rmon alarm owner (146)28.17snmp-rmon alarm enable (147)28.18show snmp global-config (147)28.19show snmp view (147)28.20show snmp group (148)28.21show snmp user (148)28.22show snmp community (148)28.23show snmp destination-host (149)28.24show snmp-rmon history (149)28.25show snmp-rmon event (149)28.26show snmp-rmon alarm (150)第29章集群配置命令 (151)29.1cluster ndp (151)29.2cluster ntdp (151)29.3cluster explore (152)29.4cluster (152)29.5cluster create (153)29.6cluster manage config (153)29.7cluster manage member-add (154)29.8cluster manage role-change (154)29.9show cluster ndp global (155)29.10show cluster ndp port-status (155)29.11show cluster neighbour (156)29.12show cluster ntdp global (156)29.13show cluster ntdp port-status (156)29.16show cluster manage member (157)手册概述本手册提供CLI(Command Line Interface,命令行界面)参考信息,适用于TP-LINK TL-SL5428 24+4G千兆二层全网管交换机。

Hillstone山石网科多核安全网关快速配置手册

Hillstone山石网科多核安全网关快速配置手册Hillstone山石网科QS-UG0509-V1.1-01前言手册内容首先感谢您使用山石网科的网络安全产品。

本手册为Hillstone山石网科多核系列安全网关的快速配置手册,对Hillstone山石网科多核系列安全网关的主要功能模块配置进行介绍,帮助用户快速掌握安全网关的WebUI的配置。

本手册的内容包括以下各章:♦搭建配置环境。

介绍配置环境信息以及WebUI配置环境的搭建。

♦第2章系统管理。

介绍系统固件StoneOS的升级、配置文件的备份等。

♦第3章快速部署安全网关。

介绍安全网关的路由应用模式部署。

♦第4章对外发布服务器。

介绍DNAT的基本配置。

♦第5章IP QoS。

介绍IP QoS的配置用例。

♦第6章应用QoS。

介绍应用QoS的配置用例。

♦第7章SCVPN。

介绍SCVPN的配置用例。

手册约定为方便用户阅读与理解,本手册遵循以下约定:内容约定本手册内容约定如下:♦提示:为用户提供相关参考信息。

♦说明:为用户提供有助于理解内容的说明信息。

♦注意:如果该操作不正确,会导致系统出错。

♦『』:用该方式表示WebUI页面上的链接、标签或者按钮。

♦< >:用该方式表示WebUI页面上提供的文本信息,包括单选按钮名称、复选框名称、文本框名称、选项名称以及文字描述。

目录第1章搭建配置环境 (1)配置环境介绍 (1)搭建WebUI配置环境 (1)搭建Console配置环境 (3)安全网关的基本配置 (3)第2章系统管理 (5)介绍 (5)时间配置 (5)升级StoneOS (5)配置信息操作 (6)保存配置信息 (6)导出配置信息 (7)导入配置信息 (7)恢复出厂配置 (8)第3章快速部署安全网关 (9)介绍 (9)组网 (9)配置步骤 (9)第4章对外发布服务器 (15)介绍 (15)组网 (15)配置步骤 (16)第5章IP QoS (23)介绍 (23)配置需求 (23)配置步骤 (23)第6章应用QoS (25)介绍 (25)配置需求 (25)配置步骤 (25)第7章SCVPN (26)介绍 (26)组网 (26)配置步骤 (26)第1章搭建配置环境配置环境介绍Hillstone山石网科多核安全网关是山石网科自主研发的专用高性能纯硬件安全网关,可应用于大中小型企业、大型区域办事结构、电信运营商、数据中心等。

宏电工业智能物联网关使用说明书

使用说明书工业智能物联网关深圳市宏电技术股份有限公司为客户提供全方位的技术支持,用户可直接与公司总部联系。

深圳市宏电技术股份有限公司地址:深圳市龙岗区布澜大道中海信科技园总部中心14A栋16层网址:技术专线:400-00-64288拨2投诉热线:400-00-64288拨3传真:*************邮政编码:518112版权所有©2018深圳市宏电技术股份有限公司。

保留一切权利。

本使用说明书包含的所有内容均受版权法的保护,未经深圳市宏电技术股份有限公司的书面授权,任何组织和个人不得以任何形式或手段对整个说明书和部分内容进行复制和转载。

商标声明、DTU是深圳市宏电技术股份有限公司的商标,本说明书中提及到的其他商标由拥有该商标的机构所有,宏电公司并无拥有其它商标的权利。

注意由于产品版本升级或其他原因,本文档内容会不定期进行更新。

除非另有约定,本文档仅作为使用指导,本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保。

前言概述工业智能物联网关是宏电面向工业领域推出的带边缘计算能力的新一代4G无线VPN路由器,其采用全工业级硬件平台,具有强大的数据处理和计算能力,支持数据本地存储和分析决策,开放式的系统设计,支持二次开发和第三方SDK。

该设备凭借4G无线网络和多种带宽服务,提供随处可得的稳定可靠的互联网接入,以其出色的产品质量和全面的安全性,实现数以万计的设备联网,为真正意义上的设备信息化、制造智能化、工业互联网化提供解决方案。

本文档的主要功能在于:帮助读者了解本产品功能特点及典型应用方式、熟悉本产品安装部署及配置操作方法、掌握使用过程中常见故障处理。

读者对象本文档适用于以下人员:●研发工程师●技术支持工程师●客户如果是初次接触和使用宏电工业路由和工业网关产品,建议从第一章开始,阅读本文档全部内容,以便获得相应的产品了解和正确使用。

如果已经了解或使用过宏电工业路由和工业网关产品,建议可通过文档结构导航选择性阅读想了解的章节内容。

天清异常流量清洗系统 ADM-Guard Web 管理用户手册说明书

天清异常流量清洗系统A D M-G u a r d W e b管理用户手册北京启明星辰信息安全技术有限公司Beijing Venustech Cybervision Co., Ltd二零一二年五月版权声明北京启明星辰信息安全技术有限公司版权所有,并保留对本文档及本声明的最终解释权和修改权。

本文档中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明外,其著作权或其他相关权利均属于北京启明星辰信息安全技术有限公司。

未经北京启明星辰信息安全技术有限公司书面同意,任何人不得以任何方式或形式对本手册内的任何部分进行复制、摘录、备份、修改、传播、翻译成其它语言、将其全部或部分用于商业用途。

免责条款本文档依据现有信息制作,其内容如有更改,恕不另行通知。

北京启明星辰信息安全技术有限公司在编写该文档的时候已尽最大努力保证其内容准确可靠,但北京启明星辰信息安全技术有限公司不对本文档中的遗漏、不准确、或错误导致的损失和损害承担责任。

信息反馈如有任何宝贵意见,请反馈:信箱:北京市海淀区东北旺西路8号中关村软件园21号楼启明星辰大厦邮编:100193 电话:************传真:************您可以访问启明星辰网站:获得最新技术和产品信息。

目录第1章前言 (9)1.1 导言 (9)1.2 本书适用对象 (9)1.3 本书适合的产品 (9)1.4 手册章节组织 (9)1.5 相关参考手册 (10)第2章如何开始 (11)2.1 概述 (11)2.1.1 产品特点 (11)2.1.2 主要功能 (11)2.1.3 硬件描述 (13)2.1.4 软件描述 (15)2.1.5 附带软件描述 (16)2.2 拆箱检查 (16)2.3 安装 (16)2.3.1 检查安装场所 (16)2.3.2 安装 (17)2.3.3 网络连接 (17)2.4 配置管理方法 (17)2.4.1 网络接口WEB配置 (17)2.4.2 网络接口CLI配置 (17)2.4.3 本地串口CLI配置 (18)2.5 登录管理界面 (18)2.5.1 登录方法 (18)2.5.2 证书认证 (19)2.5.3 登录过程 (19)2.5.4 一般配置过程 (20)2.5.5 退出登录 (20)第3章系统管理 (22)3.1 系统信息 (22)3.1.1 版本信息 (22)3.1.2 License信息 (22)3.1.3 设备名称 (23)3.1.4 日期时间 (23)3.2 系统服务 (25)3.2.1 本地服务 (25)3.2.2 SSH服务 (26)3.2.3 Telnet服务 (28)3.2.4 SNMP配置 (29)3.2.5 WebUI超时 (31)3.3 配置管理 (31)3.3.2 存储设备管理 (32)3.3.3 当前配置查看 (33)3.4 维护升级 (33)3.4.1 系统升级 (33)3.4.2 License升级 (35)3.4.3 特征库升级 (35)3.5 证书管理 (36)3.5.1 导入证书 (36)3.5.2 本地证书 (37)3.5.3 CA中心 (42)3.6 集中管理 (45)3.7 批处理工具 (45)第4章网络管理 (46)4.1 网络接口 (46)4.1.1 接口IP地址 (46)4.1.2 接口配置 (51)4.2 ARP (56)4.2.1 静态ARP (56)4.2.2 ARP查看 (58)4.2.3 免费ARP (58)4.3 路由 (59)4.3.1 静态路由 (59)4.3.2 OSPF (62)4.3.3 智能路由 (65)4.3.4 路由表信息 (71)4.3.5 ISIS (71)4.4 DNS设置 (73)4.5 DHCP (74)4.5.1 服务器配置 (74)4.5.2 地址池配置 (75)4.5.3 DHCP中继 (78)第5章IPv6 (80)5.1 网络管理 (80)5.1.1 地址配置 (80)5.1.2 邻居配置 (81)5.1.3 服务段前缀 (81)5.1.4 自动配置 (82)5.1.5 静态路由 (82)5.2 资源定义 (83)5.2.1 地址 (83)5.2.2 服务 (85)5.2.3时间 (90)5.3 防火墙 (97)5.3.1 包过滤 (97)5.3.2 默认过滤策略 (97)5.4 流量牵引 (98)5.4.1 BGP牵引 (98)5.4.2 OSPF (109)5.5 流量分析 (110)5.5.1 自学习配置 (110)5.5.2 自学习管理 (112)5.6 流量清洗 (113)5.6.1 攻击处理方式 (113)5.6.2 日志采样 (114)5.6.3 DNS防护 (114)5.6.4 高级型攻击 (120)5.6.5 自定义特征 (124)5.7 流量统计 (126)5.7.1 事件统计 (126)5.7.2 攻击类型TOP5 (126)5.7.3 攻击来源TOP5 (127)5.7.4 攻击目的TOP5 (127)5.7.5 攻击流量统计 (128)5.7.6 保护域流量统计 (128)第6章虚拟网关 (130)6.1 网关管理 (130)6.1.1 虚拟网关划分 (130)6.1.2 接口归属查看 (132)6.2 全局资源 (132)6.2.1 地址 (132)6.2.2 服务 (137)6.2.3 时间 (142)6.2.4 应用协议 (145)6.2.5 包分类 (146)6.3 全局策略 (150)6.3.1 包过滤 (150)6.3.2 DNAT策略 (151)6.3.3 SNAT策略 (152)6.3.4 长连接 (154)第7章资源定义 (156)7.1 地址 (156)7.1.1 地址列表 (156)7.1.2 地址池 (157)7.1.3 地址组 (158)7.2 服务 (161)7.2.1 服务对象定义 (161)7.2.2 ICMP服务 (162)7.2.3 基本服务 (162)7.2.4 服务组 (164)7.2.5 ALG定义 (165)7.3 时间 (166)7.3.1 时间列表 (167)7.3.2 时间组 (168)7.4 应用协议 (169)7.4.1 应用协议 (169)7.4.2 应用协议组 (170)7.5 包分类 (170)第8章流量牵引 (174)8.1 BGP牵引 (174)8.1.1 BGP本地配置 (174)8.1.2 BGP邻居配置 (175)8.1.3 访问控制链表 (177)8.1.4 路由映射 (179)8.1.5 路由牵引配置 (181)8.2 OSPF (183)8.2.1 配置路由重分发 (183)8.2.2 启动、停止OSPF功能 (184)8.2.3 修改路由器ID (184)8.2.4 设置区域 (184)8.2.5 设置网络 (184)8.2.6 设置网络接口认证 (185)第9章流量分析 (186)9.1 自学习配置 (186)9.1.1 学习配置 (186)9.1.2 学习过程 (188)9.2 自学习管理 (188)9.2.1 学习结果 (188)9.2.2 学习曲线 (189)9.2.3 应用查看 (190)第10章流量清洗 (191)10.1 攻击处理方式 (191)10.2 日志采样 (191)10.3 攻击证据提取 (191)10.3.1 攻击证据提取 (191)10.3.2 捉包分析取证 (192)10.4 DNS防护 (193)10.4.2 域名访问限制 (195)10.4.3 DNS攻击保护 (197)10.4.4 域名长度参数 (199)10.5 基本型攻击 (199)10.6 高级型攻击 (200)10.7 自定义特征 (206)10.7.1 TCP (206)10.7.2 UDP (207)10.7.3 ICMP (207)10.7.4 自定义特征开启配置 (208)第11章流量回注 (209)11.1 接口转发 (209)11.2 启动GRE (211)11.3 隧道配置 (211)第12章流量统计 (213)12.1 事件统计 (213)12.1.1 开启统计 (213)12.1.2 事件统计 (213)12.2 攻击类型TOP5 (213)12.3 攻击来源TOP5 (214)12.4 攻击目的TOP5 (214)12.5 攻击流量统计 (215)12.5.1 即时流量统计 (215)12.5.2 异常流量统计 (215)12.6 保护域流量统计 (215)12.6.1 牵引流量统计 (215)12.6.2 清洗流量统计 (216)第13章防火墙 (217)13.1 包过滤 (217)13.1.1 默认过滤策略 (218)13.2 DNAT策略 (218)13.3 SNAT策略 (220)13.4 二层协议 (221)13.5 地址绑定 (222)13.6 服务器探测 (229)第14章会话管理 (232)14.1 会话配置 (232)14.2 长连接 (232)14.3 会话日志 (233)14.4 会话状态 (233)14.5 同步选项配置 (234)第15章带宽管理 (235)15.1 基于管道的带宽管理 (235)15.1.1 配置中心 (235)15.1.2 管道管理 (235)15.1.3 IP型策略管理 (236)15.1.4 动作管理 (237)15.2 基于接口的带宽管理 (238)15.2.1 物理限速 (238)15.2.2 QoS标签 (240)15.2.3 IPQoS (241)15.2.4 流量监管 (243)15.2.5 流量整形 (246)15.2.6 拥塞管理 (249)15.3 流量优化 (268)15.3.1 带宽借用 (268)15.3.2 流量建模 (271)第16章高可用性 (273)16.1 节点配置 (274)16.2 工作模式 (275)16.3 查看状态 (277)第17章应用安全 (278)17.1 DNS应用防火墙 (278)17.1.1 基本配置 (278)17.1.2 自定义域名监测 (279)17.1.3 静态域名表 (279)17.1.4 域名黑名单 (280)17.1.5 QPS信息 (282)17.1.6 重定向统计 (282)17.2 缓存感染监测 (283)17.2.1 缓存感染监测配置 (283)17.2.2 缓存感染实时监测统计 (283)17.2.3 缓存感染历史监测统计 (284)第18章应用识别 (285)18.1 特征策略 (285)18.2 策略应用 (288)18.3 统计图表 (290)18.4 日志采样 (290)第19章用户认证 (291)19.1 本地用户 (291)19.2 AAA认证 (292)19.2.1 认证服务器 (293)19.2.2 登录用户 (294)19.2.3 在线Portal用户 (294)19.2.4 Portal用户组 (294)19.2.5 Portal服务器 (296)第20章日志信息 (298)20.1 日志配置 (298)20.1.1 日志服务器 (298)20.1.2 终端信息控制 (298)20.1.3 信息终端 (299)20.1.4 U盘日志输出 (301)20.2 日志查看 (301)20.2.1 日志查看 (301)20.2.2 管理日志 (302)20.2.3 会话日志 (302)20.2.4 抗攻击日志 (302)20.2.5 流量牵引日志 (303)20.2.6 云安全日志 (303)20.3 邮件报警 (303)20.3.1 邮件报警 (304)20.3.2 邮件测试 (306)第21章流量可视 (308)21.1 统计配置 (308)21.2 网络概览 (309)21.3 接口统计 (309)21.4 应用统计 (310)21.5 会话统计 (312)21.6 IP统计 (313)21.7 自定义统计 (313)第22章系统监控 (316)22.1 CPU监控 (316)22.2 内存监控 (316)22.3 接口流量统计 (317)第23章在线支持 (318)23.1 技术支持 (318)23.2 关于 (318)第1章前言1.1 导言《天清异常流清洗系统ADM-Guard Web管理用户手册》是启明星辰天清异常流量管理与抗拒绝服务系统(天清ADM)管理员手册中的一本。

银河麒麟高级服务器操作系统v10系统管理员手册说明书

银河麒麟高级服务器操作系统V10系统管理员手册麒麟软件有限公司2022年10月目录麒麟软件有限公司(简称“麒麟软件”) (1)银河麒麟最终用户使用许可协议 (3)银河麒麟操作系统隐私政策声明 (7)特别提示说明 (12)第一章基本系统配置 (13)1.1.系统地区和键盘配置 (13)1.1.1.配置系统地区 (13)1.1.2.配置键盘布局 (14)1.1.3.其他资源 (15)1.2.网络访问配置 (15)1.2.1.动态网络配置 (15)1.2.2.静态网络配置 (15)1.2.3.配置DNS (15)1.3.日期和时间配置 (15)1.3.1.Timedatectl工具使用说明 (16)1.3.2.Date工具使用说明 (17)1.3.3.hwclock工具使用说明 (18)1.4.用户配置 (19)1.5.Kdump机制 (21)1.5.1.Kdump命令行配置 (21)1.6.获取特权 (22)1.6.1.Su命令工具 (22)1.6.2.Sudo命令工具 (23)第二章基本开发环境 (24)2.1.Qt-5.14.2 (24)2.3.GDB-9.2 (24)2.4.Python3-3.7.9 (25)2.5.Openjdk-1.8.0 (26)第三章常用图形化工具 (27)3.1.刻录工具 (27)3.2.磁盘 (27)3.2.1.磁盘管理 (27)3.2.2.磁盘管理工具使用 (29)3.3.远程桌面 (33)3.3.1.VNC查看器 (33)3.3.2.远程查看程序SSH (34)3.4.Cockpit远程管理 (36)3.4.1.Cockpit (36)3.4.2.启动和查看Cockpit服务 (36)3.4.3.Cockpit Web控制台 (37)3.5.系统日志 (43)第四章安装和管理软件 (44)4.1.检查和升级软件包 (44)4.1.1.软件包升级检查 (44)4.1.2.升级软件包 (44)4.1.3.利用系统光盘与dnf离线升级系统 (45)4.2.管理软件包 (46)4.2.1.检索软件包 (46)4.2.2.安装包列表 (46)4.2.3.显示软件包信息 (47)4.2.4.安装软件包 (48)4.2.6.删除软件包 (48)4.3.管理软件包组 (49)4.3.1.软件包组列表 (49)4.3.2.安装软件包组 (49)4.3.3.删除软件包组 (50)4.4.软件包操作记录管理 (51)4.4.1.查看操作 (51)4.4.2.审查操作 (52)4.4.3.恢复与重复操作 (53)第五章基础服务 (53)5.1.使用systemd管理系统服务 (53)5.1.1.Systemd介绍 (53)5.1.2.管理系统服务 (56)5.1.3.管理目标 (61)5.1.4.在远程机器上使用systemd (63)5.1.5.创建和修改systemd单元文件 (64)5.2.OpenSSH (73)5.2.1.SSH协议 (74)5.2.2.SSH连接的事件序列 (76)5.2.3.配置OpenSSH (77)5.2.4.不只是一个安全的Shell (85)5.3.TigerVNC (87)5.3.1.VNC服务端 (87)5.3.2.共享一个已存在的桌面 (90)5.3.3.VNC查看器 (91)第六章服务器 (92)6.1.1.Apache HTTP服务器 (92)6.2.目录服务器 (103)6.2.1.OpenLDAP (103)6.2.2.安装OpenLDAP组件 (105)6.2.3.配置OpenLDAP服务器 (107)6.2.4.使用LDAP应用的SELinux策略 (116)6.2.5.运行OpenLDAP服务 (117)6.2.6.配置系统使用OpenLDAP作为验证 (118)6.3.文件和打印服务器 (119)6.3.1.Samba (119)6.3.2.FTP (131)6.3.3.打印设置 (135)6.4.使用chrony套件配置NTP (136)6.4.1.chrony套件介绍 (136)6.4.2.理解CHRONY及其配置 (137)6.4.3.使用chrony (141)6.4.4.为不同的环境设置chrony (145)6.4.5.使用chronyc (146)6.5.配置NTP使用NTPD (147)6.5.1.NTP介绍 (147)6.5.2.NTP分层 (147)6.5.3.理解NTP (148)6.5.4.理解drift文件 (148)6.5.5.UTC,TIMEZONES和DST (148)6.5.6.NTP身份验证选项 (148)6.5.7.在虚拟机中管理时间 (149)6.5.8.理解闰秒 (149)6.5.10.理解ntpd的sysconfig文件 (150)6.5.11.禁止chrony (151)6.5.12.检查NTP守护进程是否安装 (151)6.5.13.ntpd的安装 (151)6.5.14.检查ntp的状态 (151)6.5.15.配置防火墙允许ntp包进入 (152)6.5.16.配置ntpdate服务器 (152)6.5.17.配置ntp (153)6.5.18.配置硬件时钟更新 (157)6.5.19.配置时钟源 (157)6.6.使用ptp4l配置PTP (157)6.6.1.PTP介绍 (157)6.6.2.使用PTP (158)6.6.3.和多个接口使用PTP (160)6.6.4.指定一个配置文件 (160)6.6.5.使用PTP管理客户端 (161)6.6.6.同步时钟 (161)6.6.7.验证时间同步 (162)6.6.8.使用NTP服务PTP时间 (163)6.6.9.使用PTP服务NTP时间 (163)6.6.10.使用timemaster同步PTP或NTP时间 (164)6.6.11.提高准确性 (167)第七章监控和自动化 (168)7.1.系统监控工具 (168)7.1.1.查看系统进程 (168)7.1.2.查看内存使用情况 (170)7.1.3.查看CPU使用 (171)7.1.5.检查硬件错误 (177)7.1.6.使用Net-SNMP监控性能 (178)7.2.查看和管理日志文件 (187)7.2.1.日志文件的位置 (188)7.2.2.Rsyslog的基本配置 (188)7.2.3.使用新的配置格式 (198)7.2.4.使用Rsyslog队列 (200)7.2.5.在日志服务器上配置rsyslog (206)7.2.6.使用Rsyslog模块 (208)7.2.7.Syslogd服务和日志的交互 (210)7.3.Syslogd日志结构 (211)7.3.1.从日志中导入数据 (212)7.3.2.过滤结构化消息 (213)7.3.3.解析JSON (213)7.3.4.向MongoDB中存储消息 (214)7.4.调试Rsyslog (214)7.5.使用日志 (215)7.5.1.查看日志文件 (215)7.5.2.访问控制 (215)7.5.3.使用Live view (216)7.5.4.过滤消息 (216)7.5.5.使能持续存储 (218)7.6.自动化系统任务 (219)7.6.1.Cron和Anacron (219)7.6.2.安装Cron和Anacron (220)7.6.3.运行Crond服务 (220)7.6.4.配置Anacron任务 (221)7.6.6.控制对Cron的访问 (225)7.6.7.Cron任务的黑白名单 (226)7.6.8.At和Batch (226)第八章系统安全 (231)8.1.安全基础服务 (231)8.1.1.防火墙 (231)8.1.2.审计管理(audit) (243)8.2.安全增强组件 (250)8.2.1.KYSEC安全机制 (250)8.2.2.数据隔离保护机制 (253)8.2.3.强制访问控制 (255)8.2.4.三权分立机制 (260)8.2.5.核外安全功能及配置 (265)8.3.麒麟安全管理工具-安全中心 (270)8.4.麒麟文件保护箱 (271)第九章FAQ (271)9.1.版本查询方法 (271)9.2.字体安装方法 (272)9.3.详细包信息查询 (272)9.4.检查包是否被篡改 (273)麒麟软件有限公司(简称“麒麟软件”)为顺应产业发展趋势、满足国家战略需求、保障国家网络空间安全、发挥中央企业在国家关键信息基础设施建设中主力军作用,中国电子信息产业集团有限公司(简称“中国电子”)于2019年12月将旗下天津麒麟信息技术有限公司和中标软件有限公司强强整合,成立麒麟软件有限公司(简称“麒麟软件”),打造中国操作系统核心力量。

NMC卡使用手册

Network Management Card(NMC卡)使用手册目录目录 ____________________________________________________________ 2 第一章简介 ______________________________________________________ 31.1 NMC相关的包装内容 _________________________________________________ 31.2 NMC CD相关内容 ___________________________________________________ 31.3 特色 ______________________________________________________________ 31.4 NMC应用 __________________________________________________________ 4 第二章通过串口设置NMC ___________________________________________ 52.1 通过串口进行NMC 设置 ______________________________________________ 5 第三章通过网页浏览器设置NMC与管理UPS ___________________________ 113.1 通过网页浏览器监控NMC ____________________________________________ 113.1.1 NMC系统配置 __________________________________________________ 113.1.2 NMC日期与时间设置 ____________________________________________ 123.1.3 NMC邮件通知设置 ______________________________________________ 123.1.4 NMC Trap接收者设定 ____________________________________________ 133.1.5 SNMPv1/2 配置 ________________________________________________ 143.1.6 SNMPv3用户管理 _______________________________________________ 153.1.7 网络唤醒 ______________________________________________________ 163.1.8 NMC固件更新 __________________________________________________ 173.1.9 NMC文件管理 __________________________________________________ 173.1.10 NMC系统日志 _________________________________________________ 173.1.11 NMC重新启动 _________________________________________________ 183.1.12 NMC网络权限控制 _____________________________________________ 183.2 通过网页浏览器监控UPS的状态参数____________________________________ 193.2.1 UPS状态以及实时参数 ___________________________________________ 193.2.2 UPS当前告警信息_______________________________________________ 203.2.3 UPS额定参数 __________________________________________________ 213.2.4 UPS连接设备 __________________________________________________ 213.2.5 UPS型号别名信息及固件版本______________________________________ 223.2.6 UPS数据日志 __________________________________________________ 233.2.7 UPS统计记录 __________________________________________________ 243.2.8 UPS事件日志 __________________________________________________ 253.3 通过网页浏览器管理UPS _____________________________________________ 263.3.1 UPS立即电池自检设置 ___________________________________________ 263.3.2 UPS排程电池自检设置 ___________________________________________ 273.3.3 UPS立即开关机控制 _____________________________________________ 283.3.4 UPS排程开关机设置 _____________________________________________ 293.3.5 UPS以及客户端关机条件设置______________________________________ 303.3.6 UPS过载过温阈值设置及环境温湿度侦测设置 _________________________ 31 第四章通过SNMP管理NMC&UPS ___________________________________ 33 第五章 NMC Upgrade Tool-局域网内卡片快速定位软件 __________________ 34第一章简介NMC(Network Management Card)可以接收来自 UPS 的状态信息以及发送指令至UPS。

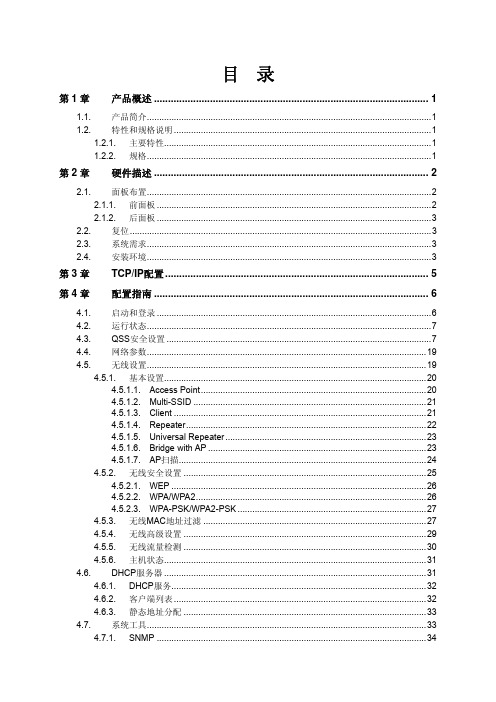

tp-link无线ap使用说明书

目录第1章产品概述 (1)1.1.产品简介 (1)1.2.特性和规格说明 (1)1.2.1.主要特性 (1)1.2.2.规格 (1)第2章硬件描述 (2)2.1.面板布置 (2)2.1.1.前面板 (2)2.1.2.后面板 (3)2.2.复位 (3)2.3.系统需求 (3)2.4.安装环境 (3)第3章TCP/IP配置 (5)第4章配置指南 (6)4.1.启动和登录 (6)4.2.运行状态 (7)4.3.QSS安全设置 (7)4.4.网络参数 (19)4.5.无线设置 (19)4.5.1.基本设置 (20)4.5.1.1.Access Point (20)4.5.1.2.Multi-SSID (21)4.5.1.3.Client (21)4.5.1.4.Repeater (22)4.5.1.5.Universal Repeater (23)4.5.1.6.Bridge with AP (23)4.5.1.7.AP扫描 (24)4.5.2.无线安全设置 (25)4.5.2.1.WEP (26)4.5.2.2.WPA/WPA2 (26)4.5.2.3.WPA-PSK/WPA2-PSK (27)4.5.3.无线MAC地址过滤 (27)4.5.4.无线高级设置 (29)4.5.5.无线流量检测 (30)4.5.6.主机状态 (31)4.6.DHCP服务器 (31)4.6.1.DHCP服务 (32)4.6.2.客户端列表 (32)4.6.3.静态地址分配 (33)4.7.系统工具 (33)4.7.1.SNMP (34)4.7.2.诊断工具 (35)4.7.3.看门狗 (35)4.7.4.软件升级 (36)4.7.5.恢复出厂设置 (37)4.7.6.备份和载入配置 (37)4.7.7.重启系统 (38)4.7.8.修改登录口令 (39)4.7.9.系统日志 (39)附录A FAQ (40)附录B POE的使用 (41)第1章 产品概述1.1. 产品简介TL-WA801N无线接入器使移动用户或难以实施布线工程的用户能够轻松的访问网络,将有线以太网扩展到整幢大楼或整个园区。

迈普路由器配置手册

第1章系统基础本章主要讲述迈普路由器中MYPOWER-R系统的基本知识,包括MYPOWER-R系统模式、配置环境的准备及命令行接口的有关知识等。

本章主要内容:●路由器配置方式●命令运行模式●搭建配置环境●命令行接口●路由器WEB配置1.1路由器配置方式迈普路由器为用户提供了四种典型的配置方式,分别是:●通过console口,采用shell命令进行配置●通过336modem模块LINE口进行配置●通过Telnet远程登录到路由器上配置●通过SNMP网管系统对路由器进行配置其中最后一种配置方式提供中英文的用户界面,主要用于用户监控网络的工作状态及收集系统统计信息。

本用户手册主要描述通过console口配置路由器的方法,通过336modem模块LINE口、Telnet远程登录配置路由器的方法与之类似,通过SNMP网管系统对路由器进行配置的细节详见路由器网管系统说明书。

1.2命令运行模式迈普路由器MYPOWER-R 为系统命令的管理及执行专门提供了一个命令处理子系统,称之为shell,其主要功能包括:●系统命令的注册●系统配置命令的用户编辑●用户输入命令(通过Console口或Telnet连接)的语法分析●系统命令的执行用户通过shell命令配置路由器时,系统为命令的执行提供了多种运行模式,每种命令模式分别支持特定的MYPOWER-R 配置命令,从而达到分级保护系统的目的,确保系统不受未经授权的访问。

Shell子系统当前为配置命令的运行提供以下多种模式,不同的模式对应于不同的系统提示符,用以提示用户当前所处的系统模式。

可能的一些模式如下:●普通用户模式(user EXEC)●特权用户模式(privileged EXEC)●全局配置模式(global configuration)●接口配置模式(interface configuration)●路由配置模式(router configuration)●文件系统模式(file system configuration)●访问列表配置模式(access list configuration)●语音口配置模式(voice-port configuration)●拨号端配置模式(dial-peer configuration)●加密变换配置模式(crypto transform-set configuration)●加密映射配置模式(crypto map configuration)●IKE策略配置模式(isakmp configuration)●公钥系列配置模式(pubkey-chain configuration)●公钥配置模式(pubkey-key configuration)●DHCP配置模式(dhcp configuration)其他配置模式在相关章节中进行介绍,表1-1描述了各种命令模式的进入方法及模式间的切换方法。

OPCOM3500E 配置指导200809

约定:本文档中出现的 OPCOM3500E 均指 OPCOM3500E-12 系统。

文档的组织

本文档的主要内容分为七个章节: 第一章:系统概述 系统介绍了 OPCOM3500E、OPCOM3500E-6 设备的功能特点。 第二章:命令行使用方法 介绍了 OPCOM3500E、OPCOM3500E-6 设备使用命令行配置设备的使用的基本方法和使 用特点。 第三章:系统命令配置 介绍了 OPCOM3500E、OPCOM3500E-6 设备系统命令的功能和配置方法。 第四章:网络协议配置 介绍了 OPCOM3500E、OPCOM3500E-6 设备网络协议的功能和配置方法。 第五章:交叉配置 介绍了 OPCOM3500E、OPCOM3500E-6 设备中交叉连接的配置方法。 第六章:时隙指派 介绍了 OPCOM3500E、OPCOM3500E-6 设备中时隙指派的配置方法。 第七章:群路盘保护配置 介绍了 OPCOM3500E、OPCOM3500E-6 设备中的群路盘保护功能和配置方法。 第八章:业务盘保护配置 介绍了 OPCOM3500E、OPCOM3500E-6 设备中的业务盘保护功能和配置方法。 第九章:组网应用 介绍了 OPCOM3500E、OPCOM3500E-6 设备如何用于组网。 第十章:配置实例 介绍了 OPCOM3500E 设备网管通道的配置实例。 第十一章:多路径远端设备配置实例 介绍了 OPCOM3500E、OPCOM3500E-6 设备的多路径远端设备配置原则,并提供了一个配置

2008-9-18

200809

“OPCOM3500E-6”为 “OPCOM3500E”

前

编写目的

言

本文档是为具有配置OPCOM3500E、OPCOM3500E-6设备专业知识的人员编写的。本文档系统 介绍OPCOM3500E、OPCOM3500E-6设备的功能及配置指导。主要读者是瑞斯康达工程师。

中兴 ZXSEC US 管理员手册

第14章 第15章 第16章 第17章 地址配置 第18章

防火墙地址 防火墙服务 防火墙时间表 防火墙虚拟 IP

保护内容表

置。 本章将对在 NAT/路由以及透明模式下怎样添加保护内容表 进行描述。 本章是有关通过 web 管理器界面配置通道模式以及基于路由 (接口模式)互联网安全协议 VPN 选项的说明。 本章是有关通过 web 管理器界面配置通道模式以及基于路由 (接口模式)互联网安全协议 VPN 选项的说明。 本章是有关通过基于 Web 的管理器配置 VPN 菜单项下 SSL 功能的描述。 只有运行于 NAT/路由模式下的 ZXSEC US 设备支 持 SSL VPN 功能。 本章是有关通过基于 web 管理器如何操作并管理 X.509 安全 证书的内容。 本章就有关如何建立用户帐户、用户组以及外部验证服务器 内容进行了说明。通过定义认证用户(或称为用户组)可以控 制对网络资源的访问。 当您创建防火墙保护文件时,进入反病毒保护菜单访问反病 毒配置选项。 ZXSEC US 入侵防护系统 (IPS) 将特征与异常入侵防护结合, 降低了威胁的潜伏期,增强了设备的可靠性。创建防火墙保护 内容列表同时可以配置 IPS 选项。 本章围绕四个部分,web 过滤功能、web 过滤内容屏蔽、URL

3. 鼠标操作约定

格式 单击 双击 右击 拖动 意义 快速按下并释放鼠标的左键 连续两次快速按下并释放鼠标的左键 快速按下并释放鼠标的右键 按住鼠标的左键不放,移动鼠标

4. 标志 本书采用四个醒目标志来表示在操作过程中应该特别注意的地方。

注意、 意的事项。

小心、

警告、

危险:提醒操作中应注

目

录

第 1 章 系统概述 ...............................................

SNMP关闭

novartis关闭打印机SNMP服务小结漏洞snmp (161/udp) Snmp口令Snmp口令: "public"很多朋友不清楚.我在这里为大家讲解下..........SNMP的前身是简单网关监控协议(SGMP),用来对通信线路进行管理。

随后,人们对SGMP进行了很大的修改,特别是加入了符合Internet定义的SMI和MIB:体系结构,改进后的协议就是著名的SNMP。

SNMP的目标是管理互联网Internet 上众多厂家生产的软硬件平台,因此SNMP受Internet标准网络管理框架的影响也很大。

现在SNMP已经出到第三个版本的协议,其功能较以前已经大大地加强和改进了。

SNMP的体系结构是围绕着以下四个概念和目标进行设计的:保持管理代理(agent)的软件成本尽可能低;最大限度地保持远程管理的功能,以便充分利用Internet的网络资源;体系结构必须有扩充的余地;保持SNMP的独立性,不依赖于具体的计算机、网关和网络传输协议。

在最近的改进中,又加入了保证SNMP 体系本身安全性的目标。

另外,SNMP中提供了四类管理操作:get操作用来提取特定的网络管理信息;get-next操作通过遍历活动来提供强大的管理信息提取能力;set操作用来对管理信息进行控制(修改、设臵);trap操作用来报告重要的事件。

无需经过复杂的配臵。

通信字符串主要包含两类命令:GET命令,SET命令。

GET命令从设备读取数据,这些数据通常是操作参数,例如连接状态、接口名称等。

SET命令允许设臵设备的某些参数,这类功能一般有限制,例如关闭某个网络接口、修改路由器参数等功能。

但很显然,GET、SET命令都可能被用于拒绝服务攻击(DoS)和恶意修改网络参数。

最常见的默认通信字符串是public(只读)和private(读/写),除此之外还有许多厂商私有的默认通信字符串。

几乎所有运行SNMP的网络设备上,都可以找到某种形式的默认通信字符串。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第23章SNMP配置本章主要描述路由器SNMP代理服务器和RMON(远程网络监控)的配置。

本章主要内容:●SNMP代理服务器配置●RMON配置23.1SNMP代理服务器配置本节主要内容:●SNMP简介●SNMP基本指令描述●SNMP配置实例23.1.1SNMP简介SNMP(Simple Network Management Protocol:简单网络管理协议)是管理互联网络的一个标准协议。

其目的是保证管理信息能够在网管工作站(Network Managing Station)和被管设备——代理(Agent)之间传送。

便于系统管理员完成网络系统的管理。

SNMP协议采用树形的标记方法,对系统中的每一个被管对象编号,并确保编号的唯一性。

有关SNMP协议的详细信息请参见TCP/IP协议资料。

23.1.2SNMP基本指令描述注:1、命令描述前带“*”符号的表示该命令有配置实例详细说明。

23.1.3SNMP代理服务器配置详解⏹SNMP代理的启动router(config)#snmp-server start注:在设备启动后,SNMP代理默认为关闭,如果需要使用SNMP代理对设备进行管理,必须使用该命令启动SNMP代理。

在SNMP代理启动时,会自动配置一个初始的视图default和一个初始的团体名public。

⏹在路由器上删除SNMP: (关闭网管代理进程)在迈普路由器上关闭SNMP的配置如下:Router(config)#no snmp-server start注:执行了该命令后,则路由器上的网管代理进程被关闭,网管软件无法通过SNMP对该路由器进行管理。

⏹配置设备管理者的联系方式和设备放置位置Router(config)#snmp-server contact <LINE> 设置有关该设备管理者的联系方式Router(config)#snmp-server location <LINE> 设置有关该设备放置的位置注:在路由器上设置这两条命令的作用是让网管工作站可以读出有关路由器管理者信息以及路由器放置的具体位置,便于对路由器进行管理。

其默认配置为路由器生产厂家的全称和地址。

⏹视图配置router(config)#snmp-server view view-name oid-string {include|exclude}命令描述view view-name 设置视图名称oid-string 指定该视图的OID{include|exclude} 指定视图的属性注:SNMP代理在启动时会配置一个初始的视图:default,对应的OID为:1.3.6.1, include表示包含MIB库1.3.6.1子树下的所有对象,exclude表示排除MIB库1.3.6.1子树以外的所有对象⏹配置团体名:router(config)#snmp-server community community-name{view view-name/ro/rw} [access-list]]命令描述community community-name 设置团体名称view view-name 指定团体名对应的视图{ro|rw} 指定团体名的操作权限access-list 指定团体名的访问控制列表或名称注:参数community-name指定路由器要加入的团体名,通常该团体名和网管工作站上配置的团体名要相同,否则网管工作站无法对该路由器进行任何操作。

参数{ro|rw}用来设置网管工作站对该路由器的操作权限,ro为只读,rw为可读可写。

view用于为该团体指定的视图范围,对于迈普路由器参数view可以不用配置(使用默认值即可)。

access-list是使用访问控制列表对某一团体名中的主机进行访问控制,从而只允许那些与路由器具有相同团体名,且路由器访问控制列表允许访问的主机对路由器进行管理(具体详见迈普路由器访问控制模块)。

例子:在路由器上加入名字为public的community中,并且设置团体名为public的网管工作站对该路由器的操作权限为可读可写:Router(config)#snmp-server community public rw注:路由器启动后必须配置community,否则网管工作站无法通过snmpv1/v2c管理该路由器;在启动SNMP代理时,系统会配置一个初始的团体名:public,操作权限为:ro;如果不希望通过SNMPv1/v2对设备进行管理,而只需要使用SNMP/v3,则可以删除所有的团体名配置(包括初始的团体名配置);要通过网管工作站对路由器的部分配置进行更改,比如设备名、厂商信息,就必须在设置参数< ro/rw/view >的时候把参数设为rw(可读可写)。

⏹在路由器上配置发送traps信息:路由器发送trap信息的配置如下:Router (config)#snmp-server host ip-address/host-name[traps] [community community-name] [version {1|2}] [vrf vrf-name]命令描述host ip-address/host-name指定管理工作站的IP地址或名称traps 指定发送类型为trapscommunity community-name 指定团体名称version {1|2} 指定trap报文的版本号vrf vrf-anme指定发送trap的VRF名称注:参数ip-address/host-name指traps信息要发送的目的地的ip地址或名字,通常为安装网管程序的主机的ip地址或名字。

值得注意的一点是trap信息是路由器主动向安装网管程序的主机发送的信息。

如果没有配置host后面的各项参数(traps、community-name、version)时,系统将默认配置为:类型:traps,团体名:public,版本:2。

例子:设置接收traps信息的网管服务器的IP地址为192.168.0.100,团体名称为example,使用的SNMP 的版本号为2命令如下:Router(config)#snmp-server host 192.168.0.100 traps community example version 2⏹配置发送traps信息的接口:路由器发送trap信息接口的配置如下:Router(config)#snmp-server trap-source ip-address命令描述ip-addres指定发送trap信息的接口ip地址⏹配置发送traps信息的内容:配置路由器发送trap信息内容的配置如下:Router(config)# snmp-server enable traps [bgp] [dlsw] [frame-relay] [isdn] [ospf] [pim] [rsvp] [snmp] [x.25]注:这里可以配置需要发送的trap信息的内容,设备代理提供了bgp/dlsw/ frame-relay / isdn / ospf / pim / rsvp / snmp / x.25这些协议trap信息,如希望接收到这些trap需要执行此命令。

如果没有配置enable traps后面的参数,默认将发送所有的trap消息。

例子:设备需要发送coldstart类型的trap消息,配置命令如下:Router(config)#snmp-server enable traps snmp coldstart⏹配置发送keep-alive信息的内容:配置路由器发送keep-alive信息内容的配置如下:Router(config)# snmp-server enable keep-alive [IPsec] | [sync-config]ip_addr port interval命令描述IPsec IPsec模块使用的keep-alivesync-config配置同步使用的keep-aliveip_addr目的IP地址port目的端口interval发送间隔时间注:IPsec使用的keep-alive用于IPsec模块向网络管理服务器通告IPsec信息,如果未使用网络管理服务器配置该命令无效;Sync-config使用的keep-alive用于探测网络管理服务器之间的保活,该命令强制使设备和网络管理器之间保持通信,如果未能正确通信,将造成系统重启,因此,如果非必要的情况下不要使用该命令。

⏹配置SNMPv3引擎ID:router(config)#snmp-server engineID ?命令描述remote 配置远程engineIDlocal 配置本地engineID注:每一个SNMPv3实体包含一个引擎(或称为本地引擎),snmpEngineID在一个管理域中唯一地标识一个SNMPv3实体。

另外,当SNMPv3发送通告或转发消息时,则需要知道远端目的SNMP实体的engineID,因此此时必须配置远程engineID,并要为该engineID指定目的IP地址和UDP端口号。

router(config)#snmp-server engineID local engineID命令描述engineID 本地的engineID值例子:配置本地engineID为12345678,配置命令如下:router(config)#snmp-server engineID local 12345678router(config)#snmp-server engineID remote ip-address port-num[vrf vrf-name] engineID [engineGroup]命令描述ip-address 目的实体的IP地址port-num 目的实体的UDP端口号vrf vrf-name 指定设备向目的实体发送报文的VRF名称engineID 远程的engineID值engineGroup 引擎组名注:在配置自动代理转发的时候,由于可能不知道被代理设备的ip地址,这个时候,只要在ip-address 处输入0.0.0.0即可,另外,自动代理转发必须与保活机制结合在一起才行。

例子:配置目的实体的IP地址为1.1.1.1,端口号为162,engineID为abcdef1234,配置命令如下:Router(config)#snmp-server engineID remote 1.1.1.1 162 abcdef1234⏹配置SNMPv3引擎组:router(config)#snmp-server engineGroup groupname usrname {noauth|authnopriv|authpriv}命令描述groupname 引擎组名usrname 用户名{auth|noauth|authpriv} usrname的安全级别,分别为不鉴别不加密,鉴别不加密,鉴别加密注:这个是配置自动代理转发用到的一个命令,在配置这个命令之前,相应的usrname必须事先配好。