juniper srx240相关配置

Juniper SRX路由器命令配置手册

Juniper SRX配置手册目录一、JUNOS操作系统介绍 (3)1.1 层次化配置结构 (3)1.2 JunOS配置管理 (3)1.3 SRX主要配置内容 (4)二、SRX防火墙配置对照说明 (5)2.1 初始安装 (5)2.1.1 登陆 (5)2.1.2 设置root用户口令 (5)2.1.3 设置远程登陆管理用户 (5)2.1.4 远程管理SRX相关配置 (6)2.2 Policy (6)2.3 NAT (7)2.3.1 Interface based NAT (7)2.3.2 Pool based Source NAT (8)2.3.3 Pool base destination NAT (9)2.3.4 Pool base Static NAT (10)2.4 IPSEC VPN (10)2.5 Application and ALG (12)2.6 JSRP (12)三、SRX防火墙常规操作与维护 (14)3.1 设备关机 (14)3.2 设备重启 (15)3.3 操作系统升级 (15)3.4 密码恢复 (15)3.5 常用监控维护命令 (16)Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统。

(完整word版)JuniperSRX防火墙Web配置说明

Juniper SRX防火墙配置说明1系统配置 (1)1.1配置ROOT帐号密码 (1)1.2配置用户名和密码 (2)2接口配置 (8)2.1IPV4地址配置 (9)2.2接口T RUNK模式配置 (13)2.3接口A CCESS模式配置 (14)3VLAN配置 (15)3.1创建VLAN配置 (15)4路由配置 (19)4.1静态路由配置 (21)5自定义应用配置 (22)5.1自定义服务配置 (22)5.2应用组配置 (23)6地址组配置 (24)6.1地址簿配置 (24)6.2地址组配置 (25)7日程表配置 (27)8NAT配置 (30)8.1S TATIC NAT配置 (30)1系统配置1.1配置root帐号密码首次登陆设备时,需要采用console方式,登陆用户名为:root,密码为空,登陆到cli下以后,执行如下命令,设置root帐号的密码。

root# set system root-authentication plain-text-passwordroot# new password : root123root# retype new password: root123密码将以密文方式显示。

注意:必须要首先配置root帐号密码,否则后续所有配置的修改都无法提交。

SRX系列低端设备在开机后,系统会加载一个默认配置,设备的第一个接口被划分在trust区域,配置一个ip地址192.168.1.1,允许ping、telnet、web等管理方式,可以通过该地址登陆设备。

登陆后显示页面如下:在该页面上,可以看到设备的基本情况,在左边的chassis view中可以看到端口up/down情况,在system identification中可以看到设备序列号、设备名称、软件版本等信息,在resource utilization中可以看到cpu、menory、session、存储空间等信息,在security resources中可以看到当前的会话统计、策略数量统计等信息。

Juniper_SRX中文配置手册簿及现用图解

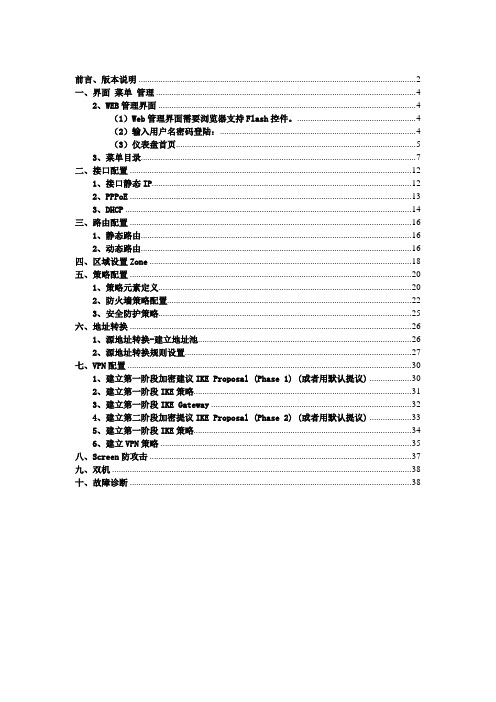

前言、版本说明 (3)一、界面菜单管理 (5)2、WEB管理界面 (6)(1)Web管理界面需要浏览器支持Flash控件。

(6)(2)输入用户名密码登陆: (7)(3)仪表盘首页 (7)3、菜单目录 (10)二、接口配置 (16)1、接口静态IP (16)2、PPPoE (17)3、DHCP (18)三、路由配置 (20)1、静态路由 (20)2、动态路由 (21)四、区域设置Zone (23)五、策略配置 (25)1、策略元素定义 (25)2、防火墙策略配置 (29)3、安全防护策略 (31)六、地址转换 (32)1、源地址转换-建立地址池 (33)2、源地址转换规则设置 (35)七、VPN配置 (37)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (38)2、建立第一阶段IKE策略 (39)3、建立第一阶段IKE Gateway (40)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (41)5、建立第一阶段IKE策略 (42)6、建立VPN策略 (43)八、Screen防攻击 (46)九、双机 (48)十、故障诊断 (49)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:rootsrx240-1%输入cli命令进入JUNOS访问模式:rootsrx240-1% clirootsrx240-1>输入configure进入JUNOS配置模式:rootsrx240-1% clirootsrx240-1> configureEntering configuration mode[edit]rootsrx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

JuniperSRX高端防火墙简明配置手册

Juniper SRX防火墙简明配置手册目录一、 JUNOS 操作系统介绍 (3)1.1层次化配置结构 (3)1.2 JunOS 配置管理 (4)1.3 SRX 主要配置内容 (4)二、 SRX 防火墙配置说明 (5)2.1初始安装 (5)2.1.1登陆 (5)2.1.2设置 root 用户口令 (9)2.1.3JSRP 初始化配置 (9)2.1.4设置远程登陆管理用户 (14)2.1.5远程管理 SRX相关配置 (15)2.1.6ZONE 及相关接口的配置 (15)2.2 Policy (16)2.3 NAT (17)2.3.1Interface based NAT (18)2.3.2Pool based Source NAT (18)2.3.3Pool base destination NAT (19)2.3.4Pool base Static NAT (20)2.4 IPSEC VPN (21)2.5 Application and ALG (22)三、 SRX 防火墙常规操作与维护 (22)3.1单机设备关机 (22)3.2单机设备重启 (23)3.3单机操作系统升级 (23)3.4双机模式下主备 SRX 关机 (23)3.5双机模式下主备设备重启 (24)3.6双机模式下操作系统升级 (24)3.7双机转发平面主备切换及切换后恢复 (25)3.8双机控制平面主备切换及切换后恢复 (25)3.9双机模式下更换备SRX (25)3.10双机模式下更换主SRX (26)3.11双机模式更换电源 (27)3.12双机模式更换故障板卡 (27)3.13配置备份及还原方法 (27)3.14密码修改方法 (28)3.15磁盘文件清理方法 (28)3.16密码恢复 (28)3.17常用监控维护命令 (29)四、 SRX 防火墙介绍 (31)Juniper SRX防火墙简明配置手册SRX系列防火墙是 Juniper 公司基于 JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

Juniper_SRX中文配置手册及图解

前言、版本说明 .............................................................................................. 错误!未定义书签。

一、界面菜单管理 ...................................................................................... 错误!未定义书签。

2、WEB管理界面 ..................................................................................... 错误!未定义书签。

(1)Web管理界面需要浏览器支持Flash控件。

...................... 错误!未定义书签。

(2)输入用户名密码登陆:......................................................... 错误!未定义书签。

(3)仪表盘首页............................................................................. 错误!未定义书签。

3、菜单目录............................................................................................. 错误!未定义书签。

二、接口配置 .................................................................................................. 错误!未定义书签。

1、接口静态IP........................................................................................ 错误!未定义书签。

Juniper_SRX配置手册

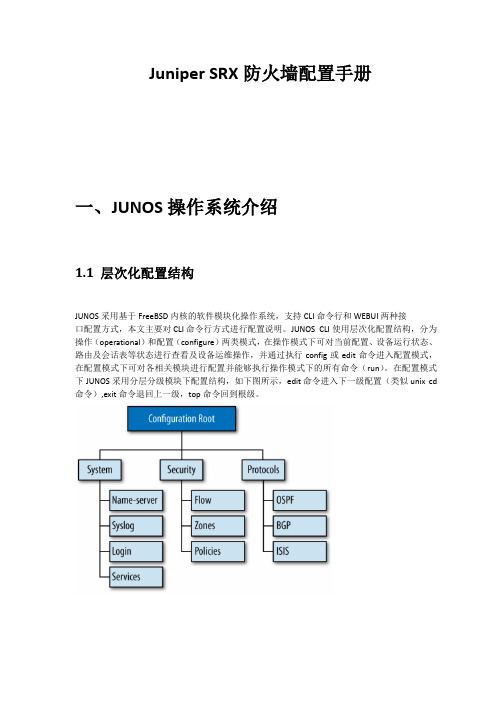

Juniper SRX防火墙配置手册一、JUNOS操作系统介绍层次化配置结构JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI命令行和WEBUI两种接口配置方式,本文主要对CLI命令行方式进行配置说明。

JUNOS CLI使用层次化配置结构,分为操作(operational)和配置(configure)两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令(run)。

在配置模式下JUNOS采用分层分级模块下配置结构,如下图所示,edit命令进入下一级配置(类似unix cd命令),exit命令退回上一级,top命令回到根级。

JunOS配置管理JUNOS通过set语句进行配置,配置输入后并不会立即生效,而是作为候选配置(Candidate Config)等待管理员提交确认,管理员通过输入commit命令来提交配置,配置内容在通过SRX 语法检查后才会生效,一旦commit通过后当前配置即成为有效配置(Active config)。

另外,JUNOS允许执行commit命令时要求管理员对提交的配置进行两次确认,如执行commit confirmed 2命令要求管理员必须在输入此命令后2分钟内再次输入commit以确认提交,否则2分钟后配置将自动回退,这样可以避免远程配置变更时管理员失去对SRX的远程连接风险。

在执行commit命令前可通过配置模式下show命令查看当前候选配置(Candidate Config),在执行commit后配置模式下可通过run show config命令查看当前有效配置(Active config)。

此外可通过执行show | compare比对候选配置和有效配置的差异。

SRX上由于配备大容量硬盘存储器,缺省按先后commit顺序自动保存50份有效配置,并可通过执行rolback和commit命令返回到以前配置(如rollback 0/commit可返回到前一commit 配置);也可以直接通过执行save 手动保存当前配置,并执行load override / commit调用前期手动保存的配置。

SRX防火墙PPPoE配置

1 SRX防火墙的PPPoE拔号配置Juniper SRX防火墙支持PPPoE拔号,这样防火墙能够连接ADSL链路,提供给内网用户访问网络的需求。

配置拓扑如下所示:Ge-0/0/4 via PPPoE to obtian IP addressJuniper SRX240防火墙在Juniper SRX防火墙上面设置ADSL PPPoE拔号,可以在WEB界面或者命令行下面查看PPPoE拔号接口pp0,在命令行下面的查看命令如下所示:juniper@HaoPeng# run show interfaces terse | match ppInterface Admin Link Proto Local Remotepp0 up up在WEB界面下,也能够看到PPPoE的拔号接口pp0配置步聚如下所示:第一步:选择接口ge-0/0/4作为PPPoE拔号接口的物理接口,将接口封装成PPPoE To configure PPPoE encapsulation on an Ethernet interface:juniper@HaoPeng# set interfaces ge-0/0/4 unit 0 encapsulation ppp-over-ether第二步:配置PPPoE接口PP0.0的参数To create a PPPoE interface and configure PPPoE options:user@host# set interfaces pp0 unit 0 pppoe-options underlying-interface ge-0/0/4.0 auto-reconnec t 100 idle-timeout 100 client第三步:配置PPPoE接口的MTU值To configure the maximum transmission unit (MTU) of the IPv4 family: user@host# set interfaces pp0 unit 0 family inet mtu 1492第四步:配置PPPoE接口的地址为negotiate-address To configure the PPPoE interface address: user@host# set interfaces pp0 unit 0 family inet negotiate-address第五步:配置PPPoE接口的PAP认证set int pp0 unit 0 ppp-options pap default password 88888878 local-name szdigicn1@163.gd loc al-password 88888878 passive 注意:default password和local password都必须设置成ADSL 拔号时所用的密码,local name必须是ADSL拔号时所用的用户名。

2019年Juniper_SRX中文配置手册及图解

前言、版本说明 .............................................................................................. 错误!未定义书签。

一、界面菜单管理 ...................................................................................... 错误!未定义书签。

2、WEB管理界面 ..................................................................................... 错误!未定义书签。

(1)Web管理界面需要浏览器支持Flash控件。

...................... 错误!未定义书签。

(2)输入用户名密码登陆:......................................................... 错误!未定义书签。

(3)仪表盘首页............................................................................. 错误!未定义书签。

3、菜单目录............................................................................................. 错误!未定义书签。

二、接口配置 .................................................................................................. 错误!未定义书签。

1、接口静态IP........................................................................................ 错误!未定义书签。

Juniper路由器配置详解

Juniper路由器配置详解第一章:Juniper路由器概述Juniper Networks是全球知名的网络设备供应商之一,其路由器产品以高性能和可靠性而闻名。

本章将介绍Juniper路由器的基本概念和架构。

首先将介绍Junos操作系统,然后探讨Juniper路由器的不同系列和型号。

第二章:Juniper路由器接口配置Juniper路由器的接口配置非常重要,它决定了如何连接路由器以及与其他设备进行通信。

本章将详细讨论接口类型、接口配置命令以及不同接口的特性和用途。

第三章:基本路由配置路由是网络中数据包传输的基础,对于Juniper路由器的配置来说非常重要。

本章将介绍如何配置静态路由和动态路由,包括OSPF和BGP等常用路由协议。

第四章:高级路由配置高级路由配置允许更复杂的路由策略和动态路由选择。

本章将讨论路由策略配置和路由过滤列表等高级路由功能,以及如何实现路由红istribution和路由聚合。

第五章:安全配置网络安全对于任何企业来说都是至关重要的。

本章将介绍如何配置Juniper路由器的安全功能,包括防火墙、虚拟私有网络(VPN)和安全策略等。

我们还将谈及如何使用Juniper安全套件提供的高级保护机制来保护网络。

第六章:QoS配置服务质量(QoS)是保证网络性能的重要因素之一。

本章将详细讨论如何使用Juniper路由器的QoS功能来管理带宽、优化流量和提供最佳用户体验。

第七章:管理配置管理配置是确保Juniper路由器正常运行的关键。

本章将讨论如何配置远程访问、系统日志和故障排除等管理功能。

我们还将介绍如何使用Junos Space网络管理平台来实现集中化管理和配置。

第八章:高可用性配置高可用性是企业网络的重要要求之一。

本章将介绍如何配置Juniper路由器的高可用性功能,包括冗余路由器、Virtual Chassis和Link Aggregation等。

我们还将讨论如何实现网络故障恢复和负载均衡。

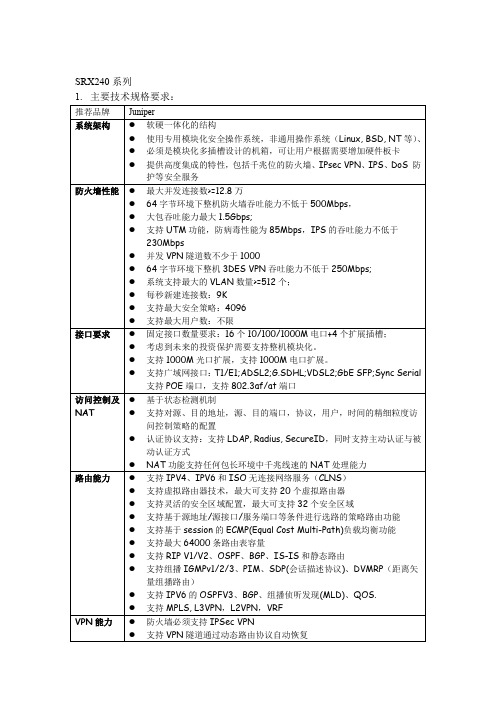

SRX240多功能业务网关

推荐品牌 系统架构 Juniper 防火墙性能 接口要求 访问控制及 NAT 路由能力 VPN 能力 软硬一体化的结构 使用专用模块化安全操作系统,非通用操作系统(Linux, BSD, NT 等) 、 必须是模块化多插槽设计的机箱,可让用户根据需要增加硬件板卡 提供高度集成的特性,包括千兆位的防火墙、IPsec VPN、IPS、DoS 防 护等安全服务 最大并发连接数>=12.8 万 64 字节环境下整机防火墙吞吐能力不低于 500Mbps, 大包吞吐能力最大 1.5Gbps; 支持 UTM 功能,防病毒性能为 85Mbps,IPS 的吞吐能力不低于 230Mbps 并发 VPN 隧道数不少于 1000 64 字节环境下整机 3DES VPN 吞吐能力不低于 250Mbps; 系统支持最大的 VLAN 数量>=512 个; 每秒新建连接数:9K 支持最大安全策略:4096 支持最大用户数:不限 固定接口数量要求:16 个 10/100/1000M 电口+4 个扩展插槽; 考虑到未来的投资保护需要支持整机模块化。 支持 1000M 光口扩展,支持 1000M 电口扩展。 支持广域网接口: T1/E1;ADSL2;G.SDHL;VDSL2;GbE SFP;Sync Serial 支持 POE 端口,支持 802.3af/at 端口 基于状态检测机制 支持对源、目的地址,源、目的端口,协议,用户,时间的精细粒度访 问控制策略的配置 认证协议支持:支持 LDAP, Radius, SecureID,同时支持主动认证与被 动认证方式 NAT 功能支持任何包长环境中千兆线速的 NAT 处理能力 支持 IPV4、IPV6 和 ISO 无连接网络服务(CLNS) 支持虚拟路由器技术,最大可支持 20 个虚拟路由器 支持灵活的安全区域配置,最大可支持 32 个安全区域 支持基于源地址/源接口/服务端口等条件进行选路的策略路由功能 支持基于 session 的 ECMP(Equal Cost Multi-Path)负载均衡功能 支持最大 64000 条路由表容量 支持 RIP V1/V2、OSPF、BGP、IS-IS 和静态路由 支持组播 IGMPv1/2/3、PIM、SDP(会话描述协议)、DVMRP(距离矢 量组播路由) 支持 IPV6 的 OSPFV3、BGP、组播侦听发现(MLD)、QOS. 支持 MPLS, L3VPN,L2VPN,VRF 防火墙必须支持 IPSec VPN 支持 VPN 隧道通过动态路由协装 管理 安全检测及 防护 AppSecure

Juniper_SRX配置手册

Juniper SRX防火墙配置手册一、JUNOS操作系统介绍1.1 层次化配置结构JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI命令行和WEBUI两种接口配置方式,本文主要对CLI命令行方式进行配置说明。

JUNOS CLI使用层次化配置结构,分为操作(operational)和配置(configure)两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令(run)。

在配置模式下JUNOS采用分层分级模块下配置结构,如下图所示,edit命令进入下一级配置(类似unix cd 命令),exit命令退回上一级,top命令回到根级。

1.2 JunOS配置管理JUNOS通过set语句进行配置,配置输入后并不会立即生效,而是作为候选配置(Candidate Config)等待管理员提交确认,管理员通过输入commit命令来提交配置,配置内容在通过SRX 语法检查后才会生效,一旦commit通过后当前配置即成为有效配置(Active config)。

另外,JUNOS 允许执行commit命令时要求管理员对提交的配置进行两次确认,如执行commit confirmed 2命令要求管理员必须在输入此命令后2分钟内再次输入commit以确认提交,否则2分钟后配置将自动回退,这样可以避免远程配置变更时管理员失去对SRX的远程连接风险。

在执行commit命令前可通过配置模式下show命令查看当前候选配置(Candidate Config),在执行commit后配置模式下可通过run show config命令查看当前有效配置(Active config)。

此外可通过执行show | compare比对候选配置和有效配置的差异。

SRX上由于配备大容量硬盘存储器,缺省按先后commit顺序自动保存50份有效配置,并可通过执行rolback和commit命令返回到以前配置(如rollback 0/commit可返回到前一commit配置);也可以直接通过执行save configname.conf手动保存当前配置,并执行load override configname.conf / commit调用前期手动保存的配置。

Juniper SRX防火墙简明配置手册

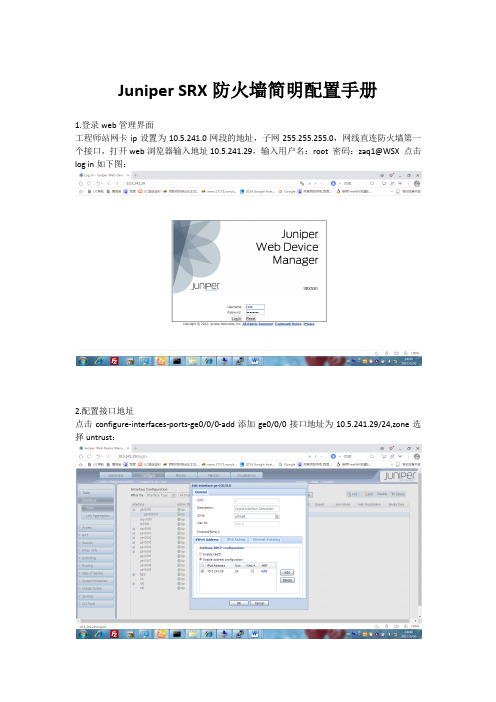

Juniper SRX防火墙简明配置手册1.登录web管理界面工程师站网卡ip设置为10.5.241.0网段的地址,子网255.255.255.0,网线直连防火墙第一个接口,打开web浏览器输入地址10.5.241.29,输入用户名:root 密码:zaq1@WSX 点击log in如下图:2.配置接口地址点击configure-interfaces-ports-ge0/0/0-add添加ge0/0/0接口地址为10.5.241.29/24,zone选择untrust:点击configure-interfaces-ports-ge0/0/1-add添加ge0/0/1接口地址为10.56.21.29/24,zone选择trust:3.配置静态nat点击nat-staticnat-add 配置rule名称,from选择untrust,rules点击add添加静态路由,如下图:4.配置proxy点击nat-proxy-add,interface选择ge0/0/0,将映射的外网ip地址添加进来,如下图:5.配置静态路由点击Routing-StaticRouting-Add,route配置为0.0.0.0,next-hop配置为10.5.241.1(外网网关地址)6.配置zone策略点击security-zones/screens-add配置zone name为untrust,binding screen选择untrust-screen,interface in the zone选择接口ge0/0/0.0,host inbound traffic-zone里配置好允许访问的服务端口。

点击security-zones/screens-add配置zone name为trust,interface in the zone选择接口ge0/0/1.0,host inbound traffic-zone里配置好允许访问的服务端口。

juniper_srx配置手册()

J u n i p e r S R X防火墙配置手册一、JUNOS操作系统介绍1.1 层次化配置结构JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI命令行和WEBUI 两种接口配置方式,本文主要对CLI命令行方式进行配置说明。

JUNOS CLI使用层次化配置结构,分为操作(operational)和配置(configure)两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令(run)。

在配置模式下JUNOS采用分层分级模块下配置结构,如下图所示,edit命令进入下一级配置(类似unix cd命令),exit命令退回上一级,top命令回到根级。

1.2 JunOS配置管理JUNOS通过set语句进行配置,配置输入后并不会立即生效,而是作为候选配置(CandidateConfig)等待管理员提交确认,管理员通过输入commit命令来提交配置,配置内容在通过SRX语法检查后才会生效,一旦commit通过后当前配置即成为有效配置(Active config)。

另外,JUNOS允许执行commit命令时要求管理员对提交的配置进行两次确认,如执行commit confirmed 2命令要求管理员必须在输入此命令后2分钟内再次输入commit以确认提交,否则2分钟后配置将自动回退,这样可以避免远程配置变更时管理员失去对SRX的远程连接风险。

在执行commit命令前可通过配置模式下show命令查看当前候选配置(Candidate Config),在执行commit后配置模式下可通过run show config命令查看当前有效配置(Active config)。

此外可通过执行show | compare比对候选配置和有效配置的差异。

SRX上由于配备大容量硬盘存储器,缺省按先后commit顺序自动保存50份有效配置,并可通过执行rolback和commit命令返回到以前配置(如rollback 0/commit可返回到前一commit配置);也可以直接通过执行save configname.conf 手动保存当前配置,并执行load override configname.conf / commit调用前期手动保存的配置。

juniperSRX系列防火墙srx210-240-650

面向分支办事处的SRX系列 业务网关

SRX0、SRX0和SRX0

产品概述

面向分支办事处的瞻博网络SRX系 列业务网关提供多项基本功能,能 够连接、保护和管理用户数量从几 名到数百名的办公机构。通过在单 一设备中整合快速且高度可用的交 换、路由、安全和应用功能,企业 将能够经济地提供多项新型服务, 确保安全的连接,并为最终用户带 来满意的体验。包括面向分支办事 处、园区和数据中心应用而扩展 的产品在内的所有SRX系列业务网 关,均采用了经过实践检验的瞻博 网络JUNOS软件操作系统,能够以 更低的总体拥有成本,带来无与伦 比的一致性、更出色的服务性能, 以及卓越的基础架构保护能力。

● 个固定端口0/00/000以太局域网端口,个千兆以太网背板物理接口模块 (GPIM) 插槽 ● 支持T、E、千兆以太局域网端口;支持最多个可转换为可选PoE的端口 (包括0.at) ,PoE+,后向兼容0.af ● 可提高IPS与ExpressAV性能的内容安全加速器 ● 完整的UTM;防病毒、防垃圾邮件、Web过滤和入侵防御系统 ● 统一接入控制和内容过滤 ● 模块化服务与路由引擎;未来内部故障切换与热插拔 ● 默认 GB DRAM,默认 GB紧凑型闪存,支持添加额外存储的外部紧凑型闪存插槽 ● 可选冗余AC电源;PoE就绪的标准AC电源;高达0瓦冗余PoE电源,或00瓦非冗余。

在不影响性能的情况下实现基于会话的转发

为了优化路由器与防火墙组合的吞吐量和延迟,JUNOS软件提供 了基于会话的转发能力。这一创新将传统防火墙的会话状态信息与 普通路由器的下一跳转发能力完美结合到单一操作之中。通过使用 JUNOS软件,转发策略所准许的会话将会添加到转发表中,同时还 会添加一个指向下一跳路由的指针。已建立的会话可对单一路由表 进行查找,来确认会话已经获得准许,并搜索下一跳地址。相比需 要执行多次路由表查找以确认会话信息、并搜索下一跳路由地址的 传统路由器,这种算法大大提高了执行效率,能够显著改进会话流 量的吞吐量并降低延迟。

JUNIPER全系列SRX技术参数表

间谍软件/广告软件/键盘记录防护:是 其他恶意软件防护:是 防止受感染的系统传播攻击:是 侦听防护:是 请求端和响应端的攻击防护:是 复合攻击 - 结合了状态签名和协议异常:是 创建定制的攻击签名:是

用于定制的接入上下文:500+ 攻击编辑(端口范围、其他):是 流特征:是 协议阈值:是 状态协议签名:是 大约覆盖的攻击数量:5,500+ 具体的攻击说明和修复/补丁信息:是 创建和执行适当的应用使用策略:是 攻击人和目标审计日志与报告:是 部署模式:线内 尺寸和电源 尺寸(W x H x D): 8.5 x 1.4 x 5.8 in (21.6 x 3.6 x 14.7 cm) 重量[设备和电源]:机箱:2.5 lb (1.1kg) 电源(AC):100-240 VAC, 30 W 最大功耗:30 W 平均功耗:10 W

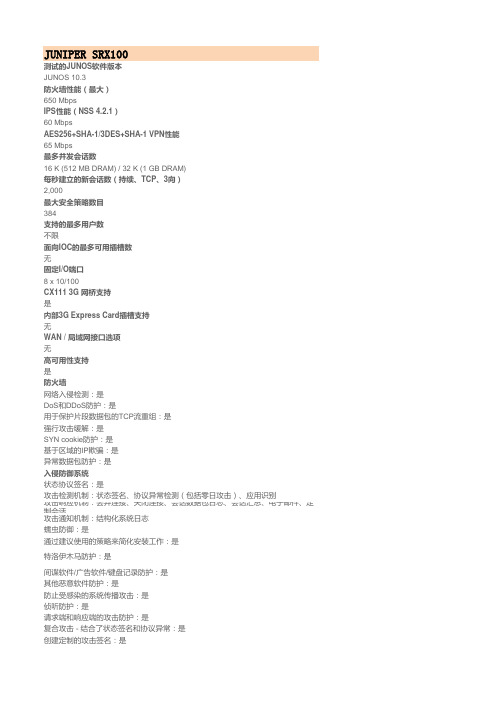

SRX240

测试的JUNOS软件版本 JUNOS 10.3 防火墙性能(最大) 1.5 Gbps IPS性能(NSS 4.2.1) 250 Mbps AES256+SHA-1/3DES+SHA-1 VPN性能 250 Mbps 最多并发会话数 64 K (512 MB DRAM) / 128 K (1 GB DRAM) 每秒建立的新会话数(持续、TCP、3向) 9,000 最大安全策略数目 4,096 支持的最多用户数 不限 面向IOC的最多可用插槽数 无 固定I/O端口 16 x 10/100/1000BASE-T CX111 3G 网桥支持 是 内部3G Express Card插槽支持 无 WAN / 局域网接口选项 T1/E1 ADSL2 Annex A ADSL2 Annex B SFP 同步串行 高可用性支持 是 防火墙 网络入侵检测:是 DoS和DDoS防护:是 用于保护片段数据包的TCP流重组:是 强行攻击缓解:是 SYN cookie防护:是 基于区域的IP欺骗:是 异常数据包防护:是 入侵防御系统 状态协议签名:是 攻击检测机制:状态签名、协议异常检测(包括零日攻击)、应用识别

Juniper_SRX中文配置手册及图解

前言、版本说明 (2)一、界面菜单管理 (4)2、WEB管理界面 (4)(1)Web管理界面需要浏览器支持Flash控件。

(4)(2)输入用户名密码登陆: (4)(3)仪表盘首页 (5)3、菜单目录 (7)二、接口配置 (12)1、接口静态IP (12)2、PPPoE (13)3、DHCP (14)三、路由配置 (16)1、静态路由 (16)2、动态路由 (16)四、区域设置Zone (18)五、策略配置 (20)1、策略元素定义 (20)2、防火墙策略配置 (22)3、安全防护策略 (25)六、地址转换 (26)1、源地址转换-建立地址池 (26)2、源地址转换规则设置 (27)七、VPN配置 (30)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (30)2、建立第一阶段IKE策略 (31)3、建立第一阶段IKE Gateway (32)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (33)5、建立第一阶段IKE策略 (34)6、建立VPN策略 (35)八、Screen防攻击 (37)九、双机 (38)十、故障诊断 (38)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:root@srx240-1%输入cli命令进入JUNOS访问模式:root@srx240-1% cliroot@srx240-1>输入configure进入JUNOS配置模式:root@srx240-1% cliroot@srx240-1> configureEntering configuration mode[edit]root@srx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet帐户,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

junipersrx240相关配置

junipersrx240相关配置1、在配置好相关参数后,可以ping通网站,但是发现网页打开网络很忙,这时候可通过如下方法解决:set security flow tcp-mss all-tcp mss 14002、拨号配置:set interfaces fe-0/0/2 unit 0 encapsulation ppp-over-ether (封装协议)set interfaces pp0 unit 0 ppp-options pap default-password "$9$2CoDHQznu01wYiqPQ6/MWLxdw"set interfaces pp0 unit 0 ppp-options pap local-name "********************"set interfaces pp0 unit 0 ppp-options pap local-password "$9$VSsaGmPT9CpNdZDHmQzrlKMXN"set interfaces pp0 unit 0 ppp-options pap passiveset interfaces pp0 unit 0 pppoe-options underlying-interface fe-0/0/2.0set interfaces pp0 unit 0 pppoe-options idle-timeout 0set interfaces pp0 unit 0 pppoe-options auto-reconnect 1set interfaces pp0 unit 0 pppoe-options clientset interfaces pp0 unit 0 family inet negotiate-addressset routing-options static route 0.0.0.0/0 next-hop pp0.0set security zones security-zone untrust interfaces fe-0/0/2.0 set security zones security-zone untrust interfaces pp0.03、# juniper srx防火墙status闪红灯run request system autorecovery state save4、新增vlan100set vlans vlan100 vlan-id 100set vlans vlan100 l3-interface vlan.100#(定义vlan100虚拟接口并开启3层配置功能)set interfaces vlan unit 100 family inet address 192.168.100.1/24#(配置vlan100的IP地址,注:vlan.100可以看作是vlan unit 100)set security zones security-zone trust interfaces vlan.100#(将vlan100放入trust区域)#将子接口加入vlan100set interface ge-0/0/0/12 unit 0 family ethernet-switching vlan members vlan100set interface ge-0/0/0/13 unit 0 family ethernet-switching vlan members vlan100set interface ge-0/0/0/14 unit 0 family ethernet-switching vlan members vlan100set interface ge-0/0/0/15 unit 0 family ethernet-switching vlan members vlan100#开通vlan100的DHCP功能set system services dhcp router 192.168.100.254set system services dhcp pool 192.168.100.254/24 address-range low 192.168.100.200set system services dhcp pool 192.168.100.254/24 address-range high 192.168.100.253#开通trust到trust的策略,确保vlan100和vlan0能相互通讯set security policies from-zone trust to-zone trust policy trust-to-trust match source-address anyset security policies from-zone trust to-zone trust policy trust-to-trust match destination-address anyset security policies from-zone trust to-zone trust policy trust-to-trust match application anyset security policies from-zone trust to-zone trust policy trust-to-trust then permit。

juniperSRX策略顺序配置

set security policies from-zone untrust to-zone trust policy Deny_Policy then deny

2、建立策略

set security policies from-zone untrust to-zone trust policy Deny_Policy match source-address 1.1.1.1

set security policies from-zone untrust to-zone trust policy Deny_Policy match destination-address any

3、将策略Deny_Policy移动到default-deny策略之前

insert security policies from-zone untrust to-zone trust policy Deny_Policy before policy default-deny

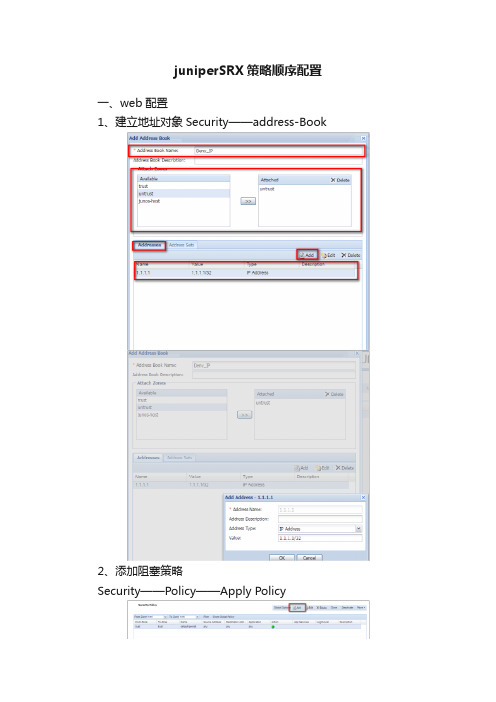

juniper srx策略顺序配置 一,web配置 1,建立地址对象security——address-book 2,添加阻塞策略 security——policy——apply policy 3,配置过滤策略 添加策略关键信息; 此策略为untrust——trust,拒绝源ip为1.1.1.1访问内部任何服务器和应用端口 过滤策略方向;从untrust到trust 调动策略顺序; 二,命令行配置 1,建立地址对象 set security address-book deny_ip address1.1.1.11.1.1.1/32 set security address-book deny_ip attach zone untrust 2,建立策略 set security policies from-zone untrust to-zone trust policy deny_policy match source-address 1.1.1.1 set security policies from-zone untrust to-zone trust policy deny_policy match destination-address any set security policies from-zone untrust to-zone trust policy deny_policy match application any set security policies from-zone untrust to-zone trust policy deny_policy then deny 3,将策略deny_policy移动到default-deny策略之前 insert security policies from-zone untrust to-zone trust policy deny_policy before policy default-deny 下载文档原格式( word原格式 ,共4页调动策略顺序;

井场服务器组网配置-Juniper防火墙配置手册

编号:005版本:1.0井场服务器组网配置—Juniper防火墙配置手册目录1.1 juniper SRX240防火墙配置说明 (1)1.1.1 初始安装 (1)1.1.2 Policy (2)1.1.3 NAT (6)1.1.4 IPSEC VPN (10)1.1juniper SRX240防火墙配置说明1.1.1初始安装1.1.1.1登陆Console口(通用超级终端缺省配置)连接SRX,root用户登陆,密码为root123login: rootPassword:--- JUNOS 9.5R1.8 built 2009-07-16 15:04:30 UTCroot% cli /***进入操作模式***/root>root> configureEntering configuration mode /***进入配置模式***/[edit]Root#1.1.1.2设置root用户口令设置root用户口令set system root-authentication encrypted-password密码将以密文方式显示"$1$rA9jkLwN$jMkZts1WXVc.Sx6NtZTLQ0"注意:强烈建议不要使用其它加密选项来加密root和其它user口令(如encrypted-password加密方式),此配置参数要求输入的口令应是经加密算法加密后的字符串,采用这种加密方式手工输入时存在密码无法通过验证风险。

注:root用户仅用于console连接本地管理SRX,不能通过远程登陆管理SRX,必须成功设置root口令后,才能执行commit提交后续配置命令。

1.1.1.3设置远程登陆管理用户root#set system login user lab uid 2000set system login user lab class super-userset system login user lab authentication encrypted-passwordroot# new password : lab123root# retype new password: lab123注:此lab用户拥有超级管理员权限,可用于console和远程管理访问,另也可自行灵活定义其它不同管理权限用户。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

3、# juniper srx防火墙status闪红灯

run request system autorecovery state save

4、新增vlan100

set vlans vlan100 vlan-id 100

set interfaces pp0 unit 0 family inet negotiate-address

set routing-options static route 0.0.0.0/0 next-hop pp0.0

set security zones security-zone untrust interfaces fe-0/0/2.0

1、在配置好相关参数后,可以ping通网站,但是发现网页打开网络很忙,这时候可通过如下方法解决:

set security flow tcp-mss all-tcp mss 1400

2、拨号配置:

set interfaces fe-0/0/2 unit 0 encapsulation ppp-over-ether (封装协议)

set interfaces pp0 unit 0 pppoe-options idle-timeout 0

set interfaces pp0 unit 0 pppoe-options auto-reconnect 1

set interfaces pp0 unit 0 pppoe-options client

set security policies from-zone trust to-zone trust policy trust-to-trust then permit

set security policies from-zone trust to-zone trust policy trust-to-trust match destination-address any

set security policies from-zone trust to-zone trust policy trust-to-trust match application any

set interfaces pp0 unit 0 ppp-options pap local-password "$9$VSsaGmPT9CpNdZDHmQzrlKMXN"

set interfaces pp0 unit 0 ppp-options pap passive

set interfaces pp0 unit 0 pppoe-options underlying-interface fe-0/0/2.0

set interfaces pp0 unit 0 ppp-options pap default-password "$9$2CoDHQznu01wYiqPQ6/MWLxdw"

set interfaces pp0 unit 0 ppp-options pap local-name "sztanxiaohong@163.gd"

set interface ge-0/0/0/15 unit 0 family ethernet-switching vlan members vlan100

#开通vlan100的DHCP功能

set system services dhcp router 192.168.100.254

set system services dhcp pool 192.168.100.254/24 address-range low 192.168.100.200

set security zones security-zone trust interfaces vlan.100

#(将vlan100放入trust区域)

#将子接口加入vlan100

set interface ge-0/0/0/12 unit 0 family ethernet-switching vlan members vlan100

set system services dhcp pool 192.168.100.254/24 address-range high 192.168.100.253

#开通trust到trust的策略,确保vlan100和vlan0能相互通讯

set security policies from-zone trust to-zone trust policy trust-to-trust match source-address any

set interface ge-0/0/0/13 unit 0 family ethernet-switching vlan members vlan100

set interfethernet-switching vlan members vlan100

set vlans vlan100 l3-interface vlan.100

#(定义vlan100虚拟接口并开启3层配置功能)

set interfaces vlan unit 100 family inet address 192.168.100.1/24

#(配置vlan100的IP地址,注:vlan.100可以看作是vlan unit 100)