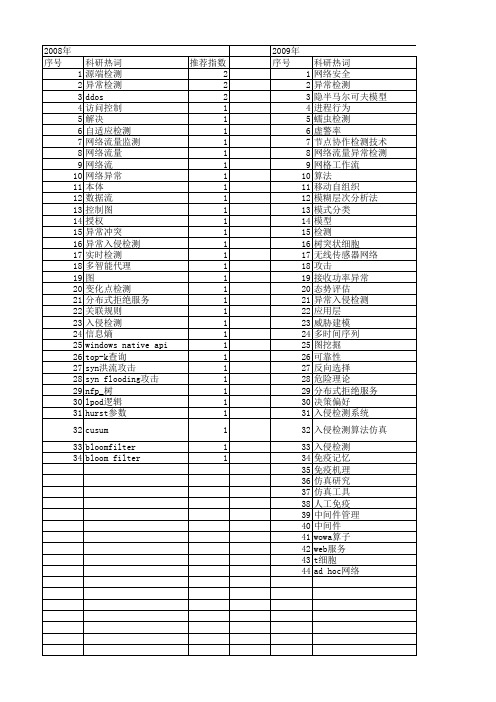

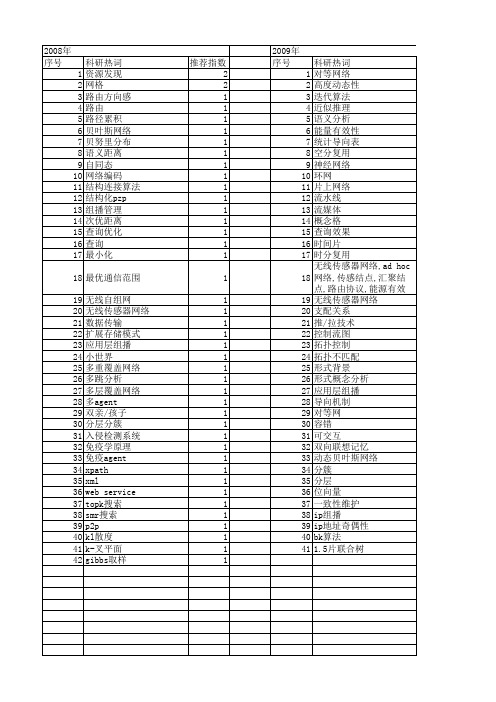

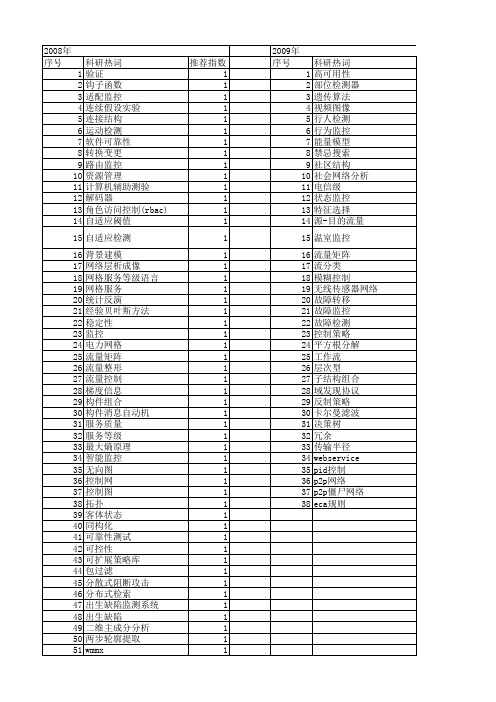

【计算机科学】_僵尸网络_期刊发文热词逐年推荐_20140723

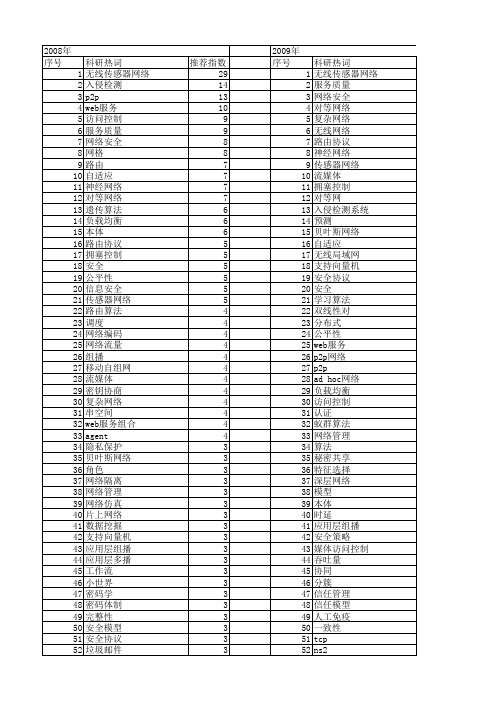

【计算机科学】_网络异常_期刊发文热词逐年推荐_20140724

科研热词 异常检测 数据挖掘 麒麟 行为分析 自相似性 短周期模型 用户访问行为 生命周期 模式匹配 架构 服务质量 异常度量化 存储安全性 包对 切比雪夫不等式 分布式加密存储系统 入侵检测 元数据处理 伪装攻击 人工免疫系统 一致性 web服务合成 syn shell命令 lc-ads l-call flooding攻击

推荐指数 4 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2013年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34

推荐指数 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2010年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27

2012年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34

科研热词 异常检测 异常处理 面向服务软件 面向服务流程 非一致性变异 集成分类 隐半马尔可夫模型 进化网络 软件可靠性 跨层结合 观测序列 蒙特卡洛方法 自组织映射 网络流量监控 策略描述语言 禁忌克隆 特征熵 特征提取 无线mesh网络 支持向量机 探针 指数平滑法 拒绝服务攻击 性能分析服务器 异常流识别 希尔伯特-黄变换 分支定界 分割缩减 入侵检测 免疫优势 克隆选择 信息获取 k-means d-s证据理论

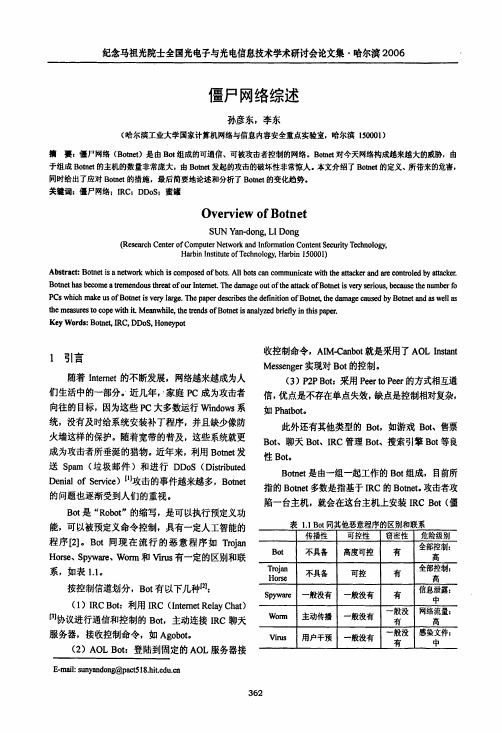

僵尸网络综述

纪念马祖光院士全国光电子与光电信息技术学术研讨会论文集・哈尔滨2006尸)14】,IRCBot就会自动连接到指定的IRC频道等候命令,这样由许多已被攻陷的,可在一个IRC频道被远程控制的主机组成的网络结构,叫作IRCBotnet(僵尸网络)。

虽然IRC协议作为实现Botnet的协议不是最好的,但由于lRC服务器可以免费获得并且容易搭建,许多攻击者又有几年的IRC通讯经验,IRC协议是目前最流行的Bomet通信协议。

2Botnet结构、形成及功能2.1Bomet结构由IRCBot组成的IRCBotnct(以下称Botnet)的结构如图2.1【5l:图2.1Botnet结构其中IRCBot模拟IRC客户端,使用IRC协议与IRC服务器进行通信,IRCBot至少要模拟以下命令12]:(1)NICK和USER:用于标志用户和用户所属主机,相当于一个ID。

(2)PASS:设置和发送口令。

(3)JOIN#Channel:加入频道。

(4)MODE:修改频道模式。

(5)P1NG和PONG:维护与服务器的连接,当用户空闲时,服务器端向用户发送PING,用户回应PONG,表示客户端存活。

(6)PRIVMSG:向频道或者用户发送消息。

(7)DCCSEND:发送文件。

2.2Bo仃let的形成及控制攻击者首先通过编写新的Bot或者修改现有的Bot得到将要投放的Bot,然后攻击者扫描某段网络,如C段网,一旦发现目标,攻击者就对目标进行探测和攻击,通常扫描的端口集中在以下几个端口,如表2.1161:表2.1端口服务对照表端口相关服务TCP/80HttpTCP/139CIFSTCP/445CIFSUDP/137NctBl0SUDP/1434MSSQLServer攻击者利用被扫描主机的漏洞,通常这个过程利用某种蠕虫进行攻击。

获得管理员权限。

如果成功攻陷主机,攻击者把编写好的Bot工具利用TFTP、FTP、HTTP或者Csend(IRC用来给其他用户发送文件的一个扩展,可比于DCCSEND)上传到主机。

名词解释-僵尸网络

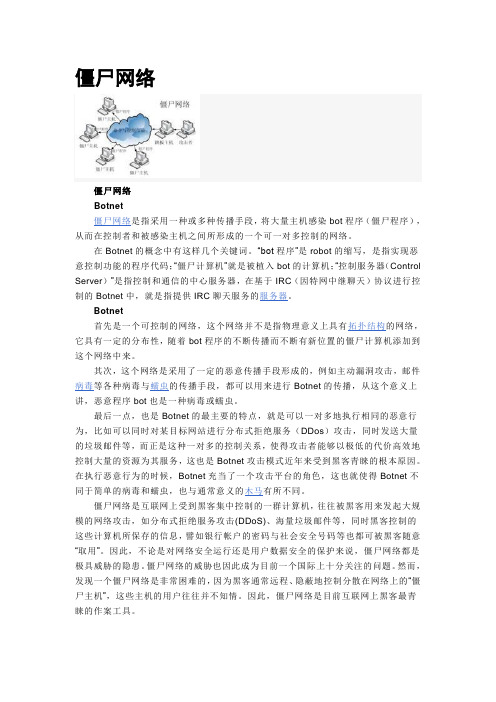

僵尸网络僵尸网络Botnet僵尸网络是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序),从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。

在Botnet的概念中有这样几个关键词。

“bot程序”是robot的缩写,是指实现恶意控制功能的程序代码;“僵尸计算机”就是被植入bot的计算机;“控制服务器(Control Server)”是指控制和通信的中心服务器,在基于IRC(因特网中继聊天)协议进行控制的Botnet中,就是指提供IRC聊天服务的服务器。

Botnet首先是一个可控制的网络,这个网络并不是指物理意义上具有拓扑结构的网络,它具有一定的分布性,随着bot程序的不断传播而不断有新位置的僵尸计算机添加到这个网络中来。

其次,这个网络是采用了一定的恶意传播手段形成的,例如主动漏洞攻击,邮件病毒等各种病毒与蠕虫的传播手段,都可以用来进行Botnet的传播,从这个意义上讲,恶意程序bot也是一种病毒或蠕虫。

最后一点,也是Botnet的最主要的特点,就是可以一对多地执行相同的恶意行为,比如可以同时对某目标网站进行分布式拒绝服务(DDos)攻击,同时发送大量的垃圾邮件等,而正是这种一对多的控制关系,使得攻击者能够以极低的代价高效地控制大量的资源为其服务,这也是Botnet攻击模式近年来受到黑客青睐的根本原因。

在执行恶意行为的时候,Botnet充当了一个攻击平台的角色,这也就使得Botnet不同于简单的病毒和蠕虫,也与通常意义的木马有所不同。

僵尸网络是互联网上受到黑客集中控制的一群计算机,往往被黑客用来发起大规模的网络攻击,如分布式拒绝服务攻击(DDoS)、海量垃圾邮件等,同时黑客控制的这些计算机所保存的信息,譬如银行帐户的密码与社会安全号码等也都可被黑客随意“取用”。

因此,不论是对网络安全运行还是用户数据安全的保护来说,僵尸网络都是极具威胁的隐患。

僵尸网络的威胁也因此成为目前一个国际上十分关注的问题。

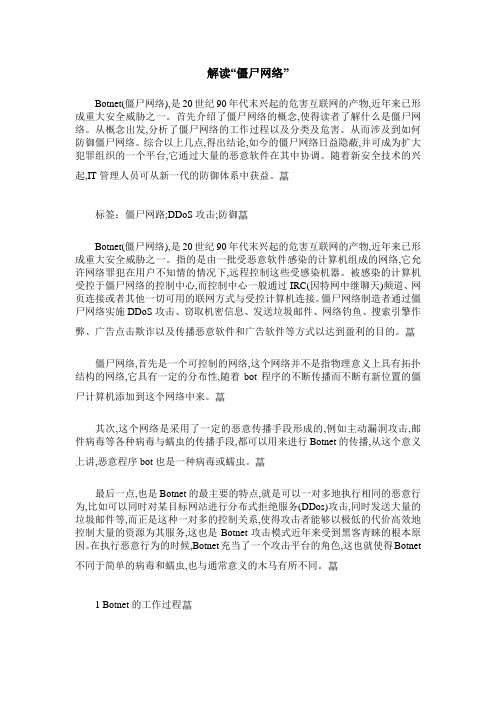

解读“僵尸网络”

解读“僵尸网络”Botnet(僵尸网络),是20世纪90年代末兴起的危害互联网的产物,近年来已形成重大安全威胁之一。

首先介绍了僵尸网络的概念,使得读者了解什么是僵尸网络。

从概念出发,分析了僵尸网络的工作过程以及分类及危害。

从而涉及到如何防御僵尸网络。

综合以上几点,得出结论,如今的僵尸网络日益隐蔽,并可成为扩大犯罪组织的一个平台,它通过大量的恶意软件在其中协调。

随着新安全技术的兴起,IT管理人员可从新一代的防御体系中获益。

标签:僵尸网路;DDoS攻击;防御Botnet(僵尸网络),是20世纪90年代末兴起的危害互联网的产物,近年来已形成重大安全威胁之一。

指的是由一批受恶意软件感染的计算机组成的网络,它允许网络罪犯在用户不知情的情况下,远程控制这些受感染机器。

被感染的计算机受控于僵尸网络的控制中心,而控制中心一般通过IRC(因特网中继聊天)频道、网页连接或者其他一切可用的联网方式与受控计算机连接。

僵尸网络制造者通过僵尸网络实施DDoS攻击、窃取机密信息、发送垃圾邮件、网络钓鱼、搜索引擎作弊、广告点击欺诈以及传播恶意软件和广告软件等方式以达到盈利的目的。

僵尸网络,首先是一个可控制的网络,这个网络并不是指物理意义上具有拓扑结构的网络,它具有一定的分布性,随着bot程序的不断传播而不断有新位置的僵尸计算机添加到这个网络中来。

其次,这个网络是采用了一定的恶意传播手段形成的,例如主动漏洞攻击,邮件病毒等各种病毒与蠕虫的传播手段,都可以用来进行Botnet的传播,从这个意义上讲,恶意程序bot也是一种病毒或蠕虫。

最后一点,也是Botnet的最主要的特点,就是可以一对多地执行相同的恶意行为,比如可以同时对某目标网站进行分布式拒绝服务(DDos)攻击,同时发送大量的垃圾邮件等,而正是这种一对多的控制关系,使得攻击者能够以极低的代价高效地控制大量的资源为其服务,这也是Botnet攻击模式近年来受到黑客青睐的根本原因。

关于僵尸网络

僵尸网络是怎样形成的?僵尸网络并不是一个特定的安全攻击事件,而是攻击者手中的一个攻击平台。

利用这个攻击平台,攻击者可以实施各种各样的破坏行为,比如DDoS攻击、传播垃圾邮件等,并且使这些破坏行为比传统的实施方法危害更大、更难防范。

比如,传统的蠕虫不能“回收成果”,也即,蠕虫的释放者通常不知道蠕虫代码成功入侵了哪些计算机,也不能从释放蠕虫的行为中给自己带来直接的利益。

但是攻击者让蠕虫携带僵尸程序(Bot),就不但可以“回收”蠕虫蔓延的成果,还可以对感染蠕虫的计算机集中进行远程控制。

通过僵尸网络实施这些攻击行为,简化了攻击步骤,提高了攻击效率,而且更易于隐藏身份。

僵尸网络的控制者可以从攻击中获得经济利益,这是僵尸网络日益发展的重要原动力。

简单地说,僵尸网络是指攻击者利用互联网上的计算机秘密建立的、可被集中控制的计算机群。

它涉及到以下有关具体概念。

Bot: “RoBot”(机器人)的简写,是秘密运行在被控制计算机中、可以接收预定义的命令和执行预定义的功能,具有一定人工智能的程序,本文称之为“僵尸程序”。

Bot的本质是一个网络客户端程序,它会主动连接到服务器读取控制指令,按照指令执行相应的代码。

Zombie: Zombie经常被与Bot混为一谈,但严格地说,它们是不同的概念。

Bot是一个程序,而Zombie是被植入了Bot程序的计算机,称之为“僵尸计算机”。

含有Bot或其他可以远程控制程序的计算机都可以叫Zombie。

IRC Bot: 利用IRC协议进行通信和控制的Bot。

通常,IRC Bot连接预定义的服务器,加入到预定义的频道(Channel)中,接收经过认证的控制者的命令,执行相应的动作。

运用IRC协议实现Bot、服务器和控制者之间的通信和控制具有很多优势,所以目前绝大多数Bot属于IRC Bot。

当然,采用其他协议甚至自定义的协议也可以实现Bot。

Command&Control Server: 可以形象地将IRC Bot连接的IRC服务器称为命令&控制服务器,简写为C&C S,因为控制者通过该服务器发送命令,进行控制。

僵尸网络研究1

民硕四班:刘倩

一、引言

1.1、僵尸网络的发现

僵尸网络是近年来兴起的危害互联网网络安全 重大安全威胁之一。据CNCERT/CC统计,中国内 地被控僵尸网络数量全球排名第一,2005年发现 的规模超过5000台的僵尸网络达143个,2006年 上半年发现的规模超过5000台的僵尸网络数量达 188个。这些僵尸网络的控制服务器很多位于国 外,对我公共互联网的安全造成了严重的威胁。

2) AOL botnet。 与IRC bot类似,AOL为美国在线提供的一种即时通信服 务,这类botnet是依托这种即时通服务形成的网络而建 立的,被感染主机登录到固定的服务器上接收控制命令。 3) P2P botnet。 该类botnet中使用的bot程序本身包含了P2P的客户端, 可以连入采用了Gnutella技术(一种开放源码的文件共 享技术)的服务器,利用WASTE文件共享协议进行相互 通信。由于这种协议分布式地进行连接,就使得每一个 僵尸主机可以很方便地找到其他的僵尸主机并进行通 信,而当有一些bot被查杀时,并不会影响到botnet的生 存,所以这类的botnet具有不存在单点失效但实现相对 复杂的特点。Agobot和Phatbot采用了P2P的方式。

3.2Botnet的跟踪

3.3Botnet的检测方法

3.3.1 行为特征统计分析的检测方法

僵尸网络有其自身无法避免的弱点,就其产生的异常行为 也具有一定的规律性。可供统计的bot-net一些异常行为规律 性包括: IRC服务器隐藏信息、长时间发呆(平均回话时长3. 5 小时),昵称的规律性,扫描,频繁发送大量数据包(每个客户端每 秒至少发生5~10个包),大量陌生的DNS查询,发送攻击流量,发 送垃圾邮件,同时打开大量端口,传输层流特征, 特定的端口号 (6667, 6668,6669, 7000, 7514)等。通过对上述特征的归纳 总结,形成了可以用来判断基于IRC协议的botnet的服务器端 的规则。利用该规则,就可以针对僵尸网络异常行为特征直接 确定出botnet的位置及其规模、分布等性质,为下一步采取应 对措施提供有力的定位支持。 AT&T实验室的AnestisKarasaridis等人提出一种针对僵尸 网络异常行为特征在ISP骨干网层面上检测和刻画僵尸网络 行为的方法。

【计算机科学】_网络结点_期刊发文热词逐年推荐_20140724

推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20

2011年 科研热词 片上网络 片上多处理器 拓扑 性能分析 随机petri网 资源信息元 语义标注 社区结构 本体 数据挖掘 多粒度 复杂网络 可靠性 副本冗余 信任聚合 信任网络 信任子图 依赖关系 web资源 p2p存储系统 推荐指数 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

推荐指数 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2013年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13

科研热词 贝叶斯网 语义树 蚁群算法 社交网络 模糊搜索 概率图模型 服务发现 时序多层概率图模型 对等网络 世系表示 不确定性数据 sybil攻击 p2p

2012年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26

科研热词 扰动学习 邻居缓存路由策略 路由策略 贝叶斯网络 计数器 蛋白质交互作用网络 编码 社会网络 特征选择 特征泄露 灵敏性分析 混合架构 深度包检测 正则表达式 查询优化 有限自动机 最大似然估计(mle) 数据发布 因果网络 因果结构 因果强度 命名数据网络(ndn) 加权聚集系数 划分建议器 人工鱼群算法 三级隐私保护

2008年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42

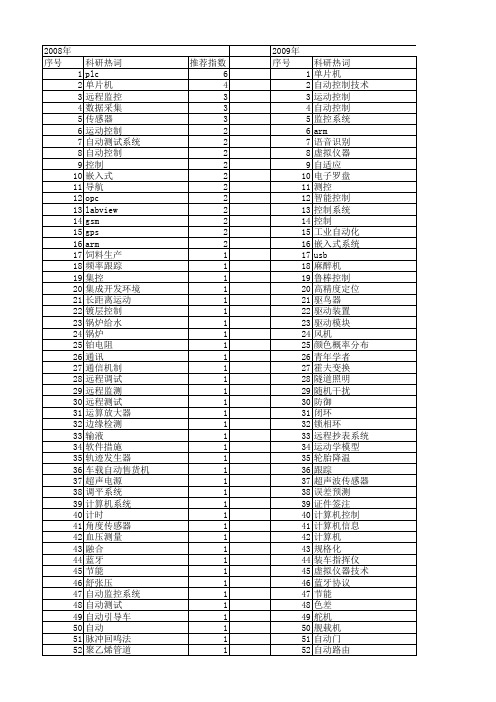

【微计算机信息】_自动控制技术_期刊发文热词逐年推荐_20140723

推荐指数 6 4 3 3 3 2 2 2 2 2 2 2 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2009年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106

联合卡尔曼滤波 网络集成 网络安全 绿色照明系统 综合自动化 组态监控 组态王6.5 线性自适应原理 立体车库 神经网络 真空净油器 直流电机 监控系统 电量累积 电话语音自动通知系统 电熔焊接机 电流检测 电力载波 电力信息 现场总线控制系统 现场总线 特征点 燃烧系统 燃油低烧 焊丝排线系统 热释电传感器 灰度 温度采集 温度 温室 添加剂控制 测量电路 泊位引导系统 河工模型 比例积分微分神经元网络控制 模糊输出 模糊输入 模糊积分控制 模糊推理 模糊控制器 模糊控制 模糊化 模糊pid控制 模糊pid 模型驱动 检测 智能控制 智能处理 映射规则 无线通信技术 无线网络 无线传感器网络技术(wsn) 数据库 数字校准

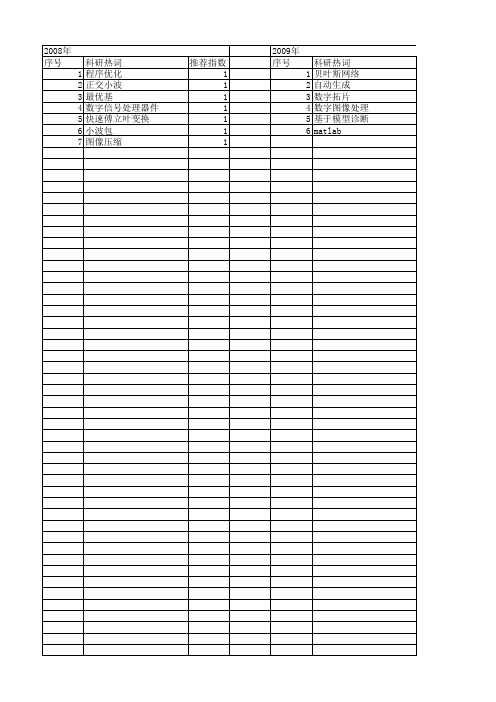

【计算机科学】_matlab_期刊发文热词逐年推荐_20140723

2014年 序号 1 2 3 4

2014年 科研热指数 1 1 1 1

科研热词 防碰撞算法 量子进化算法 轴测草图 解耦控制 草图识别 自适应 自抗扰控制器 油膜厚度 栅格法 板形平直度 板厚 最优跟踪控制 投影变换 开放量子系统 平面立体 实时路径规划 二进制搜索算法 三维重构 rfid liouville超算符 gui

推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2010年 序号 1 2 3 4 5

科研热词 硬件 插值算法 彩色滤波阵列 fpga bayer格式

推荐指数 1 1 1 1 1

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14

2011年 科研热词 非链型子代数 链型子代数 遗传算法 超宽带 窄带干扰 码移参考 滤子 格蕴涵子代数 无线传感器网 插值处理 传输参考 乘积格蕴涵代数 matlab仿真 hpgl 推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2008年 序号 1 2 3 4 5 6 7

科研热词 程序优化 正交小波 最优基 数字信号处理器件 快速傅立叶变换 小波包 图像压缩

推荐指数 1 1 1 1 1 1 1

2009年 序号 1 2 3 4 5 6

科研热词 贝叶斯网络 自动生成 数字拓片 数字图像处理 基于模型诊断 matlab

推荐指数 1 1 1 1 1 1

推荐指数 6 4 3 3 2 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2013年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21

【计算机科学】_监控_期刊发文热词逐年推荐_20140723

53 i5 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78

2011年 科研热词 推荐指数 监控 2 物联网 2 安全性 2 风险 1 频繁项挖掘 1 远程监控 1 资源 1 责任 1 视觉监控 1 蠕虫预警 1 蠕虫传播模型优化 1 蠕虫 1 蜜罐 1 虚拟机监控器 1 虚拟机 1 虚拟化 1 自动并行化 1 网络视频传输 1 网络监控 1 网络应用 1 网络安全 1 类内差异 1 程序运行时监控 1 科技文献 1 硬件虚拟化 1 码率调控 1 生物特征 1 特征自适应提取 1 混合分布估计 1 流量整形 1 流标签 1 欺骗 1 模糊逻辑 1 校园云 1 构件 1 智能家居 1 智能agent 1 智慧校园 1 无线传感器网络 1 数据完整性 1 控制流完整性 1 态势感知 1 异构传感器 1 异常检测 1 开放服务网关协议(osgi) 1 开关系统 1 带宽测量 1 嵌入式web服务器 1 实时视频质量 1 安防监控 1 失效检测 1 场景理解 1

推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

2010年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

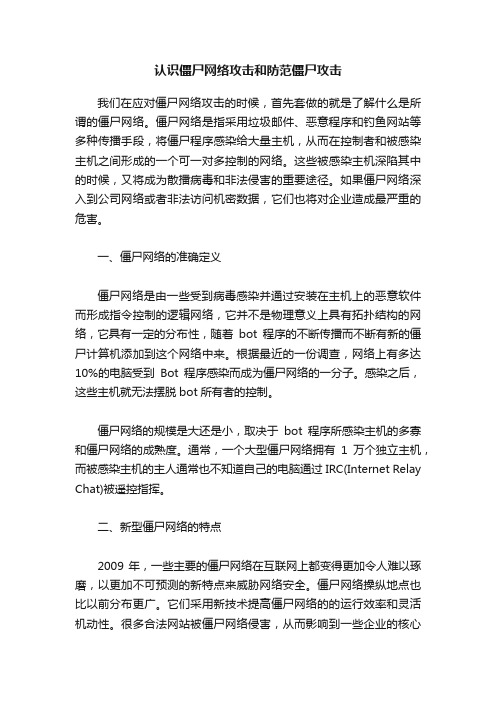

认识僵尸网络攻击和防范僵尸攻击

认识僵尸网络攻击和防范僵尸攻击我们在应对僵尸网络攻击的时候,首先套做的就是了解什么是所谓的僵尸网络。

僵尸网络是指采用垃圾邮件、恶意程序和钓鱼网站等多种传播手段,将僵尸程序感染给大量主机,从而在控制者和被感染主机之间形成的一个可一对多控制的网络。

这些被感染主机深陷其中的时候,又将成为散播病毒和非法侵害的重要途径。

如果僵尸网络深入到公司网络或者非法访问机密数据,它们也将对企业造成最严重的危害。

一、僵尸网络的准确定义僵尸网络是由一些受到病毒感染并通过安装在主机上的恶意软件而形成指令控制的逻辑网络,它并不是物理意义上具有拓扑结构的网络,它具有一定的分布性,随着bot程序的不断传播而不断有新的僵尸计算机添加到这个网络中来。

根据最近的一份调查,网络上有多达10%的电脑受到Bot程序感染而成为僵尸网络的一分子。

感染之后,这些主机就无法摆脱bot所有者的控制。

僵尸网络的规模是大还是小,取决于bot程序所感染主机的多寡和僵尸网络的成熟度。

通常,一个大型僵尸网络拥有1万个独立主机,而被感染主机的主人通常也不知道自己的电脑通过IRC(Internet Relay Chat)被遥控指挥。

二、新型僵尸网络的特点2009年,一些主要的僵尸网络在互联网上都变得更加令人难以琢磨,以更加不可预测的新特点来威胁网络安全。

僵尸网络操纵地点也比以前分布更广。

它们采用新技术提高僵尸网络的的运行效率和灵活机动性。

很多合法网站被僵尸网络侵害,从而影响到一些企业的核心竞争力。

最新型的僵尸网络攻击往往采用hypervisor技术。

hypervisor技术是一种可以在一个硬件主机上模拟躲过操作系统的程序化工具。

hypervisor可以分别控制不同主机上的处理器和系统资源。

而每个操作系统都会显示主机的处理器和系统资源,但是却并不会显示主机是否被恶意服务器或者其他主机所控制。

僵尸网络攻击所采用的另外一种技术就是Fast Flux domains。

这种技术是借代理更改IP地址来隐藏真正的垃圾邮件和恶意软件发送源所在地。

【计算机科学】_神经网络算法_期刊发文热词逐年推荐_20140724

推荐指数 5 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43

2008年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

2009年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

科研热词 神经网络 竞争hopfield神经网络 多边形近似 合并拆分 高阶交叉累量 预测 集成神经网络 阈值 遗传算法 迁移学习 车牌定位 调制识剐 覆盖算法 自适应粒子群算法 自适应 自组织神经网络 聚类分析 网络时延 综述 结构自适应确定 级联模糊神经网络 离子群优化算法 离子浓度预测 盲源分离 盲信号分离 独立分量分析 特征降维 特征选择 混杂案例推理 泛函网络 法向量场 模糊模型 模糊推理 概念格 权值直接确定 曲面重建 数字学习 散乱点集 故障诊断 改进的极值中值滤波 循环结构 形态学 形式背景 形式概念分析 序列图像 层次贝叶斯 学习算法 多目标识别 多学位识别 增长型神经网络 垃圾邮件过滤 回归

【计算机科学】_网络科学_期刊发文热词逐年推荐_20140724

科研热词 无线传感器网络 入侵检测 p2p web服务 访问控制 服务质量 网络安全 网格 路由 自适应 神经网络 对等网络 遗传算法 负载均衡 本体 路由协议 拥塞控制 安全 公平性 信息安全 传感器网络 路由算法 调度 网络编码 网络流量 组播 移动自组网 流媒体 密钥协商 复杂网络 串空间 web服务组合 agent 隐私保护 贝叶斯网络 角色 网络隔离 网络管理 网络仿真 片上网络 数据挖掘 支持向量机 应用层组播 应用层多播 工作流 小世界 密码学 密码体制 完整性 安全模型 安全协议 垃圾邮件

机器学习 服务发现 有色petri网 普适计算 显式控制协议 无线mesh网络 文件系统 数据融合 数据流 数据库 数据存储 数字签名 效用函数 效率 搜索引擎 拓扑控制 拓扑感知 拓扑发现 恶意程序 性能 形式化分析 异构 异常检测 广播 对象存储 容错 定位 多输入多输出 多智能体系统 多播 多agent 可靠性 可用性 参数估计 区分服务 动态分析 功率控制 分簇 分布式系统 分布式互斥 分布式 决策树 元数据 信息检索 信息提取 信息交换 仿真 仲裁集 代码分发 代理 人工神经网络 中间件 业务流程建模 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2

53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106

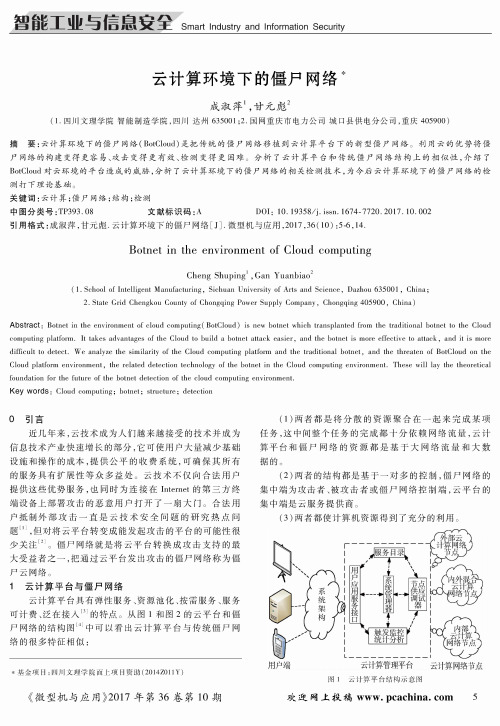

云计算环境下的僵尸网络

(1) 两者都是将分散的资源聚合在一起来完成某任务,这中间整个任务的完成都十分依赖网络流量,云计 算平台和僵尸网络的资源都是基于大网络流量和大数 据的。

(2)两者的结构都是基于一对多的控制,僵尸网络集中端为攻击者、被攻击者或僵尸网络控制端,云平台的 集中端是云服务提供商。

(3) 两者都使计算机资源得到了充分的利用。

云计算管理平台图1云计算平台结构示意图〇引言近几年来,云技术成为人们越来越接受的技术并成为 信息技术产业快速增长的部分,它可使用户大量减少基础 设施和操作的成本,提供公平的收费系统,可确保其所有 的服务具有扩展性等众多益处。

云技术不仅向合法用户 提供这些优势服务,也同时为连接在In te rn e t 的第三方终 端设备上部署攻击的恶意用户打开了一扇大门。

合法用 户抵制外部攻击一直是云技术安全问题的研究热点问 题[1],但对将云平台转变成能发起攻击的平台的可能性很 少关注[2]。

僵尸网络就是将云平台转换成攻击支持的最 大受益者之一,把通过云平台发出攻击的僵尸网络称为僵 尸云网络。

1云计算平台与僵尸网络云计算平台具有弹性服务、资源池化、按需服务、服务 可计费、泛在接入[3]的特点。

从图1和图2的云平台和僵 尸网络的结构图[4]中可以看出云计算平台与传统僵尸网 络的很多特征相似:!基金项目:四川文理学院面上项目资助(2014Z011Y)云计算环境下的僵尸网络#成淑萍\甘元彪2(1.四川文理学院智能制造学院,四川达州635001;2.国网重庆市电力公司城口县供电分公司,重庆405900)摘要:云计算环境下的僵尸网络(BotCloud )是把传统的僵尸网络移植到云计算平台下的新型僵尸网络。

利用云的优势将僵 尸网络的构建变得更容易、攻击变得更有效、检测变得更困难。

分析了云计算平台和传统僵尸网络结构上的相似性,介绍了BotCloud 对云环境的平台造成的威胁,分析了云计算环境下的僵尸网络的相关检测技术,为今后云计算环境下的僵尸网络的检测打下理论基础。

僵尸网络的发现与控制

用户可 以在 I C服 务器上 建立 、 择和 加入感 R 选

兴趣 的频道 ,一 个用户可 以将消息发送 给频道 内的 所 有其他用户 , 也可 以秘 密地发送 给单个用户 。 频道管理员 可 以设置频 道模式 ,比如需 要密码

组成 的可通信 、 控制 的网络 。典型 的基 于 I C协 可 R

维普资讯

< 山西置信斟技)0 7年簟 1期 20

Bt o 连接 的 I C服务器 称为命 令 & 控制 服务器 ,简 R 写为 C , &CS因为控制 者通过该 服务器 发送命令 , 进 行控制 。

B te: o t 即僵 尸 网 络 。 由 B tC C S和 控 制 者 N 是 o、 &

维普资讯

专文绩丝

僵尸网络的发坝与控制

土 尔 ‘ - - 冈 ’ J -

( 西省 专 用 通 信 局 ) 山

摘

要 t 从 僵 尸 网 络 基 本 概 念 入 手 , 过 分 析 其 工作 原 理 和 攻 击 特 征 , 绍 了一 些 发 现 及 控 制 方 法 , 及僵 通 介 以

的受害计算机 \

Bo 被植入 t程序

系

攻 击 者 建 立 的私 有聊

天 频 道 作 为 控 制 频 道

件 ,它是攻击 者手 中的一个攻击 平 台。利用这样 的 攻击 平 台,攻 击者可 以实施 各种 各样 的破坏行 为 , 但是具体 的危 害在静态 的情 况下 具有未知性和灵 活

性 。 利 用 僵 尸 网 络 展 开 不 同 的攻 击 ,可 以 导 致 整 个

的频 道 ( hn e) , 收 经 过 认 证 的控 制 者 的命 C an1 中 接

控制计算 机 中、可 以接收 预定义 的命令 和执行预定 义 的功能 , 具有一定人 工智能 的程序 。 Z m i: o be 现在 Z m i o be和 B t 常被 混 为一 谈 , o经 但 严格地说 , 它们 是不 同的概 念 。B t o 是一 个程 序 , 而Zmb o i e是被植入 B t o 程序的计算 机 ,本文称 之为

僵尸网络论文

P2P僵尸网络的检测摘要:点对点(P2P)分布式架构的提出为恶意代码提供了更具隐蔽性和弹性的命令分配机制,使得P2P僵尸网络成为互联网上最严重的威胁之一。

研究这种僵尸网络的检测技术非常具有现实意义,由于它具有较强的个性化差异,目前还没有通用的检测方法,现有的检测方法主要是通过分析其恶意行为及网络通信流量,析取其内在活动规律和传播机制等。

讨论了P2P僵尸网络的结构和机制,分析相关的几种主要的检测技术并对未来可能的研究重点作出了预测。

关键字:僵尸网络;点对点;检测技术;网络安全Abstract:The distributed architecture of Peer-to-Peer(P2P)has provided malwares (malicious softwares)the command distribution mechanism with increased resilence and obfuscation.P2P Botnet has become one of the most serious threats to Internet.At present,there is no general detection approach because of the strong differences between individuals,and most researches focus on analyzing their malicious behaviors on the host and communication SO as to understand the rules of their activities and transmission mechanism.This paper discussed the structure and mechanism of P2P Botnet.analyzed the major several related detecting research methods,and predicted the future detecting technology an d development.Key words:Botnet;Peer—to—Peer(P2P);detecting technology;network security1 引言僵尸网络(Botnet)是指采用一种或多种传播手段,将大量主机感染僵尸(Bot)程序,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。

欢迎订阅2023年《计算机科学》期刊

欢迎订阅2023年《计算机科学》期刊

佚名

【期刊名称】《计算机科学》

【年(卷),期】2023(50)3

【摘要】《计算机科学》系中国计算机学会(OCF)会刊、计算领城高质量科技期刊分级目录T2级(排名第一)期刊.CCF推荐B类中文科技期刊、中国期刊方阵双效期刊、中国科学引文数据库(CSCD)来源期刊、《中文核心期刊要目总览)(GCJC)收录期刊、中国科技核心期刊、RCCSE中国核心学术期刊、中文科技期刊数据库收录

期刊、中国核心期刊(逍选)数据库收录期刊,同时被瑞典开放存取期刊目录(DOAJ)、美国创桥科学文摘(CSA)、美国乌利希期刊指南(UPD)、日本科学技术振兴机构数

据库(JST)等收录。

2022年被评为重庆市“十四五”重点出版物项目资助期刊(领

军型学术类),2021年被评为重庆名刊、“鸿鹄计划”之精品科技期刊、首届“西

牛奖”之十佳优秀中文期刊,2020年入选中国WJCI Top20期刊,2019年被评为“中国国际影响力优秀学术期刊”,2018-2021年连续四年获得重庆市出版专项资金项目资助。

【总页数】1页(PF0003)

【正文语种】中文

【中图分类】G23

【相关文献】

1.欢迎订阅2022年《计算机科学》期刊

2.欢迎订阅2022年《计算机科学》期刊

3.欢迎订阅2022年《计算机科学》期刊

4.欢迎订阅2023年《计算机科学》期刊

5.欢迎订阅 2023年《计算机科学》期刊

因版权原因,仅展示原文概要,查看原文内容请购买。