在端对端网络中的分布式数据挖掘_翻译

数据挖掘简介

数据挖掘简介数据挖掘简介2010-04-28 20:47数据挖掘数据挖掘(Data Mining)是采用数学、统计、人工智能和神经网络等领域的科学方法,从大量数据中挖掘出隐含的、先前未知的、对决策有潜在价值的关系、模式和趋势,并用这些知识和规则建立用于决策支持的模型,为商业智能系统服务的各业务领域提供预测性决策支持的方法、工具和过程。

数据挖掘前身是知识发现(KDD),属于机器学习的范畴,所用技术和工具主要有统计分析(或数据分析)和知识发现。

知识发现与数据挖掘是人工智能、机器学习与数据库技术相结合的产物,是从数据中发现有用知识的整个过程。

机器学习(Machine Learning)是用计算机模拟人类学习的一门科学,由于在专家系统开发中存在知识获取的瓶颈现象,所以采用机器学习来完成知识的自动获取。

数据挖掘是KDD过程中的一个特定步骤,它用专门算法从数据中抽取模式(Patterns)。

1996年,Fayyad、Piatetsky-Shapiror和Smyth将KDD过程定义为:从数据中鉴别出有效模式的非平凡过程,该模式是新的、可能有用的和最终可理解的;KDD是从大量数据中提取出可信的、新颖的、有效的,并能被人理解的模式的处理过程,这种处理过程是一种高级的处理过程。

数据挖掘则是按照既定的业务目标,对大量的企业数据进行探索,揭示隐藏其中的规律性,并进一步将其设计为先进的模型和有效的操作。

在日常的数据库操作中,经常使用的是从数据库中抽取数据以生成一定格式的报表。

KDD与数据库报表工具的区别是:数据库报表制作工具是将数据库中的某些数据抽取出来,经过一些数学运算,最终以特定的格式呈现给用户;而KDD则是对数据背后隐藏的特征和趋势进行分析,最终给出关于数据的总体特征和发展趋势。

报表工具能制作出形如"上学期考试未通过及成绩优秀的学生的有关情况"的表格;但它不能回答"考试未通过及成绩优秀的学生在某些方面有些什么不同的特征"的问题,而KDD就可以回答。

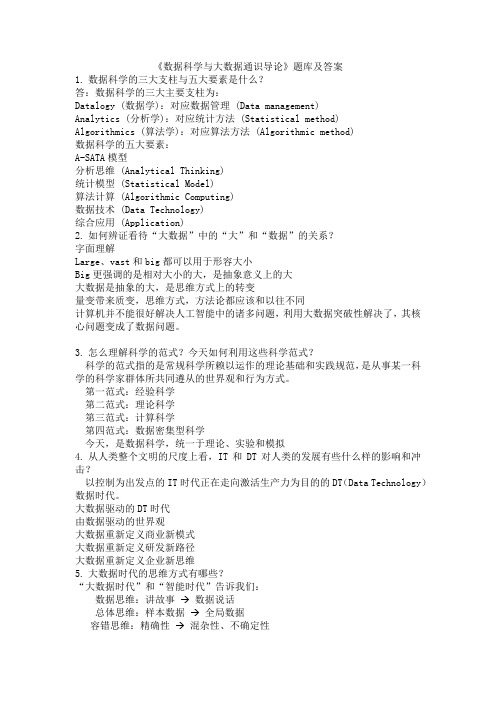

《数据科学与大数据通识导论》题库及答案

《数据科学与大数据通识导论》题库及答案1.数据科学的三大支柱与五大要素是什么?答:数据科学的三大主要支柱为:Datalogy (数据学):对应数据管理 (Data management)Analytics (分析学):对应统计方法 (Statistical method)Algorithmics (算法学):对应算法方法 (Algorithmic method)数据科学的五大要素:A-SATA模型分析思维 (Analytical Thinking)统计模型 (Statistical Model)算法计算 (Algorithmic Computing)数据技术 (Data Technology)综合应用 (Application)2.如何辨证看待“大数据”中的“大”和“数据”的关系?字面理解Large、vast和big都可以用于形容大小Big更强调的是相对大小的大,是抽象意义上的大大数据是抽象的大,是思维方式上的转变量变带来质变,思维方式,方法论都应该和以往不同计算机并不能很好解决人工智能中的诸多问题,利用大数据突破性解决了,其核心问题变成了数据问题。

3.怎么理解科学的范式?今天如何利用这些科学范式?科学的范式指的是常规科学所赖以运作的理论基础和实践规范,是从事某一科学的科学家群体所共同遵从的世界观和行为方式。

第一范式:经验科学第二范式:理论科学第三范式:计算科学第四范式:数据密集型科学今天,是数据科学,统一于理论、实验和模拟4.从人类整个文明的尺度上看,IT和DT对人类的发展有些什么样的影响和冲击?以控制为出发点的IT时代正在走向激活生产力为目的的DT(Data Technology)数据时代。

大数据驱动的DT时代由数据驱动的世界观大数据重新定义商业新模式大数据重新定义研发新路径大数据重新定义企业新思维5.大数据时代的思维方式有哪些?“大数据时代”和“智能时代”告诉我们:数据思维:讲故事→数据说话总体思维:样本数据→全局数据容错思维:精确性→混杂性、不确定性相关思维:因果关系→相关关系智能思维:人→人机协同(人 + 人工智能)6.请列举出六大典型思维方式;直线思维、逆向思维、跳跃思维、归纳思维、并行思维、科学思维7.大数据时代的思维方式有哪些?同58.二进制系统是如何实现的?计算机用0和1来表示和存储所有的数据,它的基数为2,进位规则是“逢二进一”,用1表示开,0表示关9.解释比特、字节和十六进制表示。

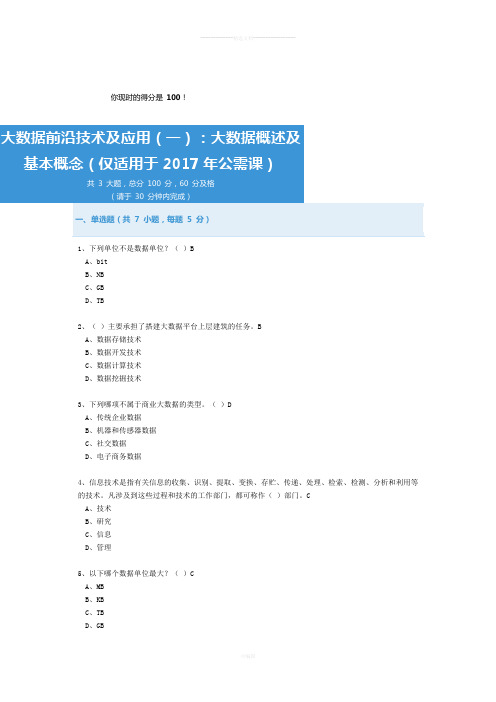

公需科目-大数据前沿技术及应用-考试与答案(全)

你现时的得分是100!1、下列单位不是数据单位?()BA、bitB、NBC、GBD、TB2、()主要承担了搭建大数据平台上层建筑的任务。

BA、数据存储技术B、数据开发技术C、数据计算技术D、数据挖掘技术3、下列哪项不属于商业大数据的类型。

()DA、传统企业数据B、机器和传感器数据C、社交数据D、电子商务数据4、信息技术是指有关信息的收集、识别、提取、变换、存贮、传递、处理、检索、检测、分析和利用等的技术。

凡涉及到这些过程和技术的工作部门,都可称作()部门。

CA、技术B、研究C、信息D、管理5、以下哪个数据单位最大?()CA、MBB、KBC、TBD、GB6、大数据技术的战略意义是()。

CA、掌握庞大的数据信息B、促进互联网和信息行业的发展C、对这些含有意义的数据进行专业化处理D、企业内部,以及企业与供应商、客户、合作伙伴和员工数字化共享所有形式的数据资源7、()主要利用分布式数据库,或者分布式计算集群来对存储于其内的海量数据进行普通的分析和分类汇总等。

BA、采集B、统计/分析C、导入 / 预处理D、数据挖掘1、云计算包括有三个部分,分别是()。

ABCA、基础设施服务B、平台服务C、软件服务D、数据服务2、“大数据”的特点是()。

ABCDA、数据体量大B、数据类别大C、数据处理速度快D、数据真实性高3、美国哈佛大学的研究小组给出了著名的资源三角形。

包括()ACDA、信息B、数据C、物质D、能量4、大数据平台的三个重要的技术部分。

ABDA、数据交易技术B、数据交互技术C、数据存储技术D、数据处理技术5、大数据处理流程可以概括为()。

ABCDA、采集B、导入和预处理C、统计和分析D、数据挖掘6、互连网上出现的海量信息可以划分为三种。

分别为()。

ABCA、结构化信息B、非结构化信息C、半结构化信息D、特殊化信息1、政府数据资源丰富,应用需求旺盛,政府应该是大数据发展的推动者,不是大数据应用的受益者。

错对错2、电子商务数据属于商业大数据的类型错对错3、大数据或称巨量资料,指的是所涉及的资料量规模巨大到无法透过目前主流软件工具,在合理时间内达到撷取、管理、处理、并整理成为帮助企业经营决策更积极目的的资讯。

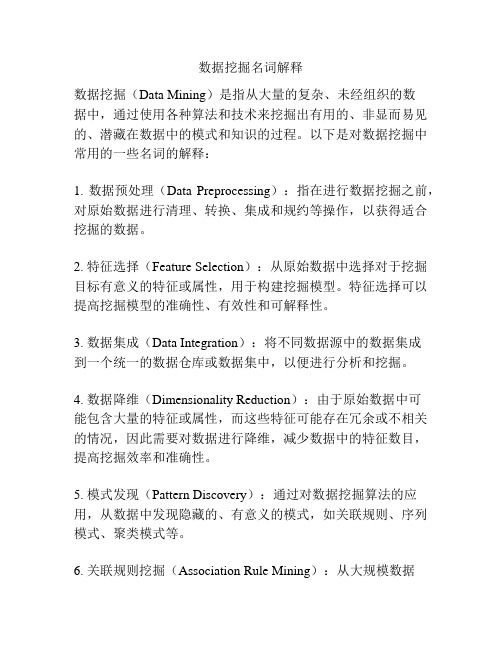

数据挖掘名词解释

数据挖掘名词解释数据挖掘(Data Mining)是指从大量的复杂、未经组织的数据中,通过使用各种算法和技术来挖掘出有用的、非显而易见的、潜藏在数据中的模式和知识的过程。

以下是对数据挖掘中常用的一些名词的解释:1. 数据预处理(Data Preprocessing):指在进行数据挖掘之前,对原始数据进行清理、转换、集成和规约等操作,以获得适合挖掘的数据。

2. 特征选择(Feature Selection):从原始数据中选择对于挖掘目标有意义的特征或属性,用于构建挖掘模型。

特征选择可以提高挖掘模型的准确性、有效性和可解释性。

3. 数据集成(Data Integration):将不同数据源中的数据集成到一个统一的数据仓库或数据集中,以便进行分析和挖掘。

4. 数据降维(Dimensionality Reduction):由于原始数据中可能包含大量的特征或属性,而这些特征可能存在冗余或不相关的情况,因此需要对数据进行降维,减少数据中的特征数目,提高挖掘效率和准确性。

5. 模式发现(Pattern Discovery):通过对数据挖掘算法的应用,从数据中发现隐藏的、有意义的模式,如关联规则、序列模式、聚类模式等。

6. 关联规则挖掘(Association Rule Mining):从大规模数据集中挖掘出频繁出现的项集和项集之间的关联规则。

关联规则挖掘常用于市场篮子分析、购物推荐、交叉销售等领域。

7. 分类(Classification):根据已知的样本和样本的标签,训练分类模型,然后用于对未标注样本的分类预测。

分类是数据挖掘中的一项重要任务,常用于客户分类、欺诈检测、垃圾邮件过滤等场景。

8. 聚类(Clustering):根据数据中的相似性或距离度量,将样本划分为若干个组或簇,使得同组内的样本更加相似,不同组之间的样本差异更大。

聚类可用于市场细分、用户群体划分、图像分析等领域。

9. 时间序列分析(Time Series Analysis):针对按时间顺序排列的数据,通过挖掘数据中的趋势、周期性、季节性等模式,预测未来的走势和变化。

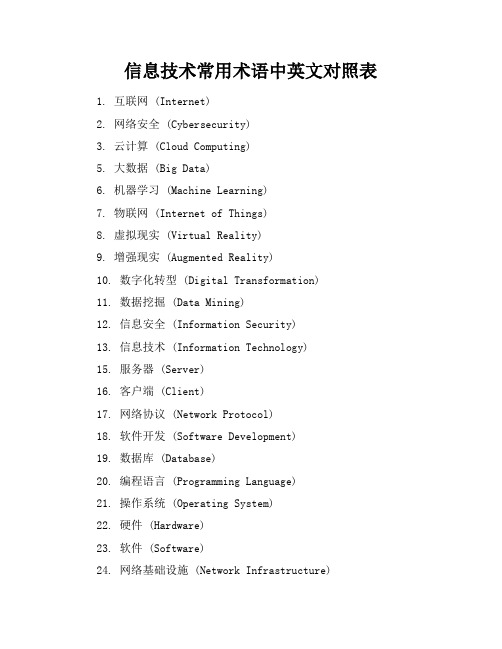

信息技术常用术语中英文对照表

信息技术常用术语中英文对照表1. 互联网 (Internet)2. 网络安全 (Cybersecurity)3. 云计算 (Cloud Computing)5. 大数据 (Big Data)6. 机器学习 (Machine Learning)7. 物联网 (Internet of Things)8. 虚拟现实 (Virtual Reality)9. 增强现实 (Augmented Reality)10. 数字化转型 (Digital Transformation)11. 数据挖掘 (Data Mining)12. 信息安全 (Information Security)13. 信息技术 (Information Technology)15. 服务器 (Server)16. 客户端 (Client)17. 网络协议 (Network Protocol)18. 软件开发 (Software Development)19. 数据库 (Database)20. 编程语言 (Programming Language)21. 操作系统 (Operating System)22. 硬件 (Hardware)23. 软件 (Software)24. 网络基础设施 (Network Infrastructure)26. 数字营销 (Digital Marketing)27. 网络攻击 (Cyber Attack)28. 数据加密 (Data Encryption)29. 信息架构 (Information Architecture)30. 网络安全漏洞 (Cybersecurity Vulnerability)31. 信息系统 (Information System)32. 网络安全策略 (Cybersecurity Strategy)33. 网络安全意识 (Cybersecurity Awareness)34. 数字化战略 (Digital Strategy)35. 网络安全法规 (Cybersecurity Regulation)36. 信息安全标准 (Information Security Standard)37. 网络安全解决方案 (Cybersecurity Solution)38. 网络安全威胁 (Cybersecurity Threat)39. 信息安全事件 (Information Security Incident)40. 网络安全审计 (Cybersecurity Audit)41. 信息安全风险管理 (Information Security Risk Management)42. 网络安全监控 (Cybersecurity Monitoring)43. 信息安全培训 (Information Security Training)44. 网络安全事件响应 (Cybersecurity Incident Response)45. 信息安全政策 (Information Security Policy)46. 网络安全评估 (Cybersecurity Assessment)47. 信息安全意识提升 (Information Security Awareness)48. 网络安全培训 (Cybersecurity Training)49. 信息安全策略 (Information Security Strategy)50. 网络安全管理体系 (Cybersecurity Management System)信息技术常用术语中英文对照表51. 网络服务 (Network Service)52. 数据传输 (Data Transmission)53. 信息架构 (Information Architecture)54. 信息安全审计 (Information Security Audit)55. 信息安全认证 (Information Security Certification)56. 信息安全管理体系 (Information Security Management System)57. 信息安全策略 (Information Security Strategy)58. 信息安全培训 (Information Security Training)59. 信息安全意识 (Information Security Awareness)60. 信息安全风险管理 (Information Security Risk Management)61. 信息安全事件 (Information Security Incident)62. 信息安全标准 (Information Security Standard)63. 信息安全法规 (Information Security Regulation)64. 信息安全解决方案 (Information Security Solution)65. 信息安全威胁 (Information Security Threat)66. 信息安全监控 (Information Security Monitoring)67. 信息安全评估 (Information Security Assessment)68. 信息安全政策 (Information Security Policy)69. 信息安全审计 (Information Security Audit)70. 信息安全认证 (Information Security Certification)71. 信息安全管理体系 (Information Security Management System)72. 信息安全策略 (Information Security Strategy)73. 信息安全培训 (Information Security Training)74. 信息安全意识 (Information Security Awareness)75. 信息安全风险管理 (Information Security Risk Management)76. 信息安全事件 (Information Security Incident)77. 信息安全标准 (Information Security Standard)78. 信息安全法规 (Information Security Regulation)79. 信息安全解决方案 (Information Security Solution)80. 信息安全威胁 (Information Security Threat)81. 信息安全监控 (Information Security Monitoring)82. 信息安全评估 (Information Security Assessment)83. 信息安全政策 (Information Security Policy)84. 信息安全审计 (Information Security Audit)85. 信息安全认证 (Information Security Certification). 信息安全管理体系 (Information Security Management System)87. 信息安全策略 (Information Security Strategy)88. 信息安全培训 (Information Security Training)89. 信息安全意识 (Information Security Awareness)Management)91. 信息安全事件 (Information Security Incident)92. 信息安全标准 (Information Security Standard)93. 信息安全法规 (Information Security Regulation)94. 信息安全解决方案 (Information Security Solution)95. 信息安全威胁 (Information Security Threat)96. 信息安全监控 (Information Security Monitoring)97. 信息安全评估 (Information Security Assessment)98. 信息安全政策 (Information Security Policy)99. 信息安全审计 (Information Security Audit)100. 信息安全认证 (Information Security Certification)信息技术常用术语中英文对照表51. 网络服务 (Network Service)52. 数据传输 (Data Transmission)53. 信息架构 (Information Architecture)54. 信息安全审计 (Information Security Audit)55. 信息安全认证 (Information Security Certification)56. 信息安全管理体系 (Information Security Management System)57. 信息安全策略 (Information Security Strategy)58. 信息安全培训 (Information Security Training)59. 信息安全意识 (Information Security Awareness)Management)61. 信息安全事件 (Information Security Incident)62. 信息安全标准 (Information Security Standard)63. 信息安全法规 (Information Security Regulation)64. 信息安全解决方案 (Information Security Solution)65. 信息安全威胁 (Information Security Threat)66. 信息安全监控 (Information Security Monitoring)67. 信息安全评估 (Information Security Assessment)68. 信息安全政策 (Information Security Policy)69. 信息安全审计 (Information Security Audit)70. 信息安全认证 (Information Security Certification)71. 信息安全管理体系 (Information Security Management System)72. 信息安全策略 (Information Security Strategy)73. 信息安全培训 (Information Security Training)74. 信息安全意识 (Information Security Awareness)75. 信息安全风险管理 (Information Security Risk Management)76. 信息安全事件 (Information Security Incident)77. 信息安全标准 (Information Security Standard)78. 信息安全法规 (Information Security Regulation)79. 信息安全解决方案 (Information Security Solution)80. 信息安全威胁 (Information Security Threat)81. 信息安全监控 (Information Security Monitoring)82. 信息安全评估 (Information Security Assessment)83. 信息安全政策 (Information Security Policy)84. 信息安全审计 (Information Security Audit)85. 信息安全认证 (Information Security Certification). 信息安全管理体系 (Information Security Management System)87. 信息安全策略 (Information Security Strategy)88. 信息安全培训 (Information Security Training)89. 信息安全意识 (Information Security Awareness)90. 信息安全风险管理 (Information Security Risk Management)91. 信息安全事件 (Information Security Incident)92. 信息安全标准 (Information Security Standard)93. 信息安全法规 (Information Security Regulation)94. 信息安全解决方案 (Information Security Solution)95. 信息安全威胁 (Information Security Threat)96. 信息安全监控 (Information Security Monitoring)97. 信息安全评估 (Information Security Assessment)98. 信息安全政策 (Information Security Policy)99. 信息安全审计 (Information Security Audit)100. 信息安全认证 (Information Security Certification) 101. 数据库管理系统 (Database Management System)102. 编程语言 (Programming Language)103. 硬件 (Hardware)104. 软件 (Software)105. 操作系统 (Operating System) 106. 服务器 (Server)107. 客户端 (Client)108. 网络协议 (Network Protocol) 109. 软件开发 (Software Development) 110. 数据库 (Database)111. 编程语言 (Programming Language) 112. 操作系统 (Operating System) 113. 硬件 (Hardware)114. 软件 (Software)115. 服务器 (Server)116. 客户端 (Client)117. 网络协议 (Network Protocol) 118. 软件开发 (Software Development) 119. 数据库 (Database)120. 编程语言 (Programming Language) 121. 操作系统 (Operating System) 122. 硬件 (Hardware)123. 软件 (Software)124. 服务器 (Server)125. 客户端 (Client)126. 网络协议 (Network Protocol)127. 软件开发 (Software Development) 128. 数据库 (Database)129. 编程语言 (Programming Language) 130. 操作系统 (Operating System) 131. 硬件 (Hardware)132. 软件 (Software)133. 服务器 (Server)134. 客户端 (Client)135. 网络协议 (Network Protocol) 136. 软件开发 (Software Development) 137. 数据库 (Database)138. 编程语言 (Programming Language) 139. 操作系统 (Operating System) 140. 硬件 (Hardware)141. 软件 (Software)142. 服务器 (Server)143. 客户端 (Client)144. 网络协议 (Network Protocol) 145. 软件开发 (Software Development) 146. 数据库 (Database)147. 编程语言 (Programming Language) 148. 操作系统 (Operating System) 149. 硬件 (Hardware)150. 软件 (Software)。

数据挖掘英语

数据挖掘英语随着信息技术和互联网的不断发展,数据已经成为企业和个人在决策和分析中不可或缺的一部分。

而数据挖掘作为一种利用大数据技术来挖掘数据潜在价值的方法,也因此变得越来越重要。

在这篇文章中,我们将会介绍数据挖掘的相关英语术语和概念。

一、概念1.数据挖掘(Data Mining)数据挖掘是一种从大规模数据中提取出有用信息的过程。

数据挖掘通常包括数据预处理、数据挖掘和结果评估三个阶段。

2.机器学习(Machine Learning)机器学习是一种通过对数据进行学习和分析来改善和优化算法的方法。

机器学习可以被视为是一种数据挖掘的技术,它可以用来预测未来的趋势和行为。

3.聚类分析(Cluster Analysis)聚类分析是一种通过将数据分组为相似的集合来发现数据内在结构的方法。

聚类分析可以用来确定市场细分、客户分组、产品分类等。

4.分类分析(Classification Analysis)分类分析是一种通过将数据分成不同的类别来发现数据之间的关系的方法。

分类分析可以用来识别欺诈行为、预测客户行为等。

5.关联规则挖掘(Association Rule Mining)关联规则挖掘是一种发现数据集中变量之间关系的方法。

它可以用来发现购物篮分析、交叉销售等。

6.异常检测(Anomaly Detection)异常检测是一种通过识别不符合正常模式的数据点来发现异常的方法。

异常检测可以用来识别欺诈行为、检测设备故障等。

二、术语1.数据集(Dataset)数据集是一组数据的集合,通常用来进行数据挖掘和分析。

2.特征(Feature)特征是指在数据挖掘和机器学习中用来描述数据的属性或变量。

3.样本(Sample)样本是指从数据集中选取的一部分数据,通常用来进行机器学习和预测。

4.训练集(Training Set)训练集是指用来训练机器学习模型的样本集合。

5.测试集(Test Set)测试集是指用来测试机器学习模型的样本集合。

2022年下半2022年上午-信息安全工程师-(软考)(考试真题-完整版)

2018年下半年上午-信息安全工程师(软考)(考试真题及答案)一、单项选择题(共 75 分,每题 1 分。

每题备选项中,只有 1 个最符合题意)第1题,2016年11月7日,十二届全国人大常委会第二十四次会议以154票赞成,1票弃权,表决通过了《网络安全法》。

该法律由全国,人民代表大会常务员会于2016年11月7日发布, ( )起施行。

A: 2017年1月1日B: 2017年6月1日C: 2017年7月1日D: 2017年10月1日第2题,近些年,基于标识的密码技术受到越来越多的关注,标识密码算法的应用也得到了快速发展,我国国密标准中的标识密码算法是( )。

A: SM2B: SM3C: SM4D: SM9第3题,《计算机信息系统安全保护等级划分准则》(GB17859 199中规定了计算机系统安全保护能力的五个等级, 其中要求对所有主体和客体进行自主和强制访问控制的是( )。

A:用户自主保护级B:系统审计保护级C:安全标记保护级D:结构化保护级第4题,密码分析者针对加解密算法的数学基础和某些密码学特性,根据数学方法破译密码的攻击方式称为( )。

A:数学分析攻击B:差分分析攻击C:基于物理的攻击D:穷举攻击第5题,《网络安全法》明确了国家落实网络安全工作的职能部门]和职责,其中明确规定由( )负责统筹协调网络安全工作和相关监督管理工作。

A:中央网络安全与信息化小组B:国务院C:国家网信部门D:国家公安部门第6题,一个密码系统如果用E表示加密运算,D表示解密运算,M表示明文,C表示密文,则下面描述必然成立的是( )A: E(E(M))=CB: D(E(M))=MC: D(E(M))=CD: D(D(M))=M第7题,S/key令是一种一次性口令生成方案,它可以对抗( ),A:恶意代码攻击B:暴力分析攻击C:重放攻击D:协议分析攻击第8题,面向数据挖据的隐私保护技术主要解高层应用中的隐私保护问题,致力于研究如何根据不同数据挖掘操作的特征来实现对隐私的保护,从数据挖掘角度,不属于隐私保护技术的是( )。

什么是数据挖掘

什么是数据挖掘数据挖掘(Data Mining),又称为数据库中的知识发现(Knowledge Discovery in Database, KDD),就是从大量数据中获取有效的、新颖的、潜在有用的、最终可理解的模式的非平凡过程,简单的说,数据挖掘就是从大量数据中提取或“挖掘”知识。

并非所有的信息发现任务都被视为数据挖掘。

例如,使用数据库管理系统查找个别的记录,或通过因特网的搜索引擎查找特定的Web页面,则是信息检索(information retrieval)领域的任务。

虽然这些任务是重要的,可能涉及使用复杂的算法和数据结构,但是它们主要依赖传统的计算机科学技术和数据的明显特征来创建索引结构,从而有效地组织和检索信息。

尽管如此,数据挖掘技术也已用来增强信息检索系统的能力。

数据挖掘的起源为迎接前一节中的这些挑战,来自不同学科的研究者汇集到一起,开始着手开发可以处理不同数据类型的更有效的、可伸缩的工具。

这些工作建立在研究者先前使用的方法学和算法之上,在数据挖掘领域达到高潮。

特别地,数据挖掘利用了来自如下一些领域的思想:(1) 来自统计学的抽样、估计和假设检验,(2) 人工智能、模式识别和机器学习的搜索算法、建模技术和学习理论。

数据挖掘也迅速地接纳了来自其他领域的思想,这些领域包括最优化、进化计算、信息论、信号处理、可视化和信息检索。

一些其他领域也起到重要的支撑作用。

特别地,需要数据库系统提供有效的存储、索引和查询处理支持。

源于高性能(并行)计算的技术在处理海量数据集方面常常是重要的。

分布式技术也能帮助处理海量数据,并且当数据不能集中到一起处理时更是至关重要。

数据挖掘能做什么1)数据挖掘能做以下六种不同事情(分析方法):·分类(Classification)·估值(Estimation)·预言(Prediction)·相关性分组或关联规则(Affinity grouping or association rules)·聚集(Clustering)·描述和可视化(Des cription and Visualization)·复杂数据类型挖掘(Text, Web ,图形图像,视频,音频等)2)数据挖掘分类以上六种数据挖掘的分析方法可以分为两类:直接数据挖掘;间接数据挖掘·直接数据挖掘目标是利用可用的数据建立一个模型,这个模型对剩余的数据,对一个特定的变量(可以理解成数据库中表的属性,即列)进行描述。

物联网总体能力

门

槛

OneNET平台支持NB-IOT生态链

API

芯片/模 组

终端

NB-IOT网络

数据信 息交换

中心

OneNET 平台

API API

API

芯片模组终端厂商

集成方案

通信协议:已完成物联网模组基础通信套件、DMEC 网络建设:已在浙江、广东、江苏等省份完成部分NB-IOT网络的基站改造部署 平台支持:已完成平台的架构部署,正在逐步研发NB-IoT 典型应用,深化垂直行业需求

首款满足通用技术规范的NBIoT模组

物联网C216B芯片

自主研发首款内置eSIM卡的2G芯片C216B,集一体化、通信模组、eSIM三大 功能于一体的物联网领域芯片,可应用于智能家电、智慧校园、智慧医疗、智能交通 等领域

应用 美的智慧家居科技有限公司,提供包括物联网平云台、芯片、模组、专网与设备

云服务的一体化方案;北京煤改电项目中运用

图形化开发工具

面向开发者提供图形化应用开发工具,通过可视化界面配置,即可完成应用后台开发。减少 50%的应用开发时间

物联网连接能力

物联网网络 通道

公众物联网是通过专属的通信网元设备,以高品质、广覆盖的通信接入、丰富的号码资源等,满足物联网业 务“规模性、流动性、安全性、稳定性”的特殊需求

业务信息

应用终端

应用孵化

5分钟快速创建设备管理的前端页面,实现数据 图形化和报表化,并实现对设备的远程管控

OneNET平台优势

自建型物联网应用开发

开发流程长

➢ 需要适配终端协议,研发周期较长 ➢ 需要解决大并发量问题,IT架构水平较

高 ➢ 搭建平台、功能研发,开发流程复杂

应用开发费用高昂

关于大数据你应该知道的50个专业术语

关于大数据你应该知道的50个专业术语在当今数字化时代,大数据已经成为了企业和组织的重要资产。

掌握相关的专业术语对于了解大数据的概念、应用和影响至关重要。

本文将为您介绍50个关于大数据的专业术语,帮助您更好地理解和应对这一领域的挑战和机遇。

1. 数据科学(Data Science): 数据科学是指利用统计学、计算机科学和领域知识等多个学科的方法和技术,从大量数据中提取知识和洞见的学科。

2. 大数据(Volume): 大数据是指数据量庞大、速度快、种类多样的数据集合,无法使用传统技术进行有效处理和分析。

3. 数据挖掘(Data Mining): 数据挖掘是一种从大数据中发现模式、关系和趋势的技术和方法。

4. 数据仓库(Data Warehouse): 数据仓库是一个用于集中存储和管理企业数据的综合性数据库。

5. 数据湖(Data Lake): 数据湖是指以原始、未加工的形式存储大数据的存储系统。

6. 云计算(Cloud Computing): 云计算是一种通过互联网提供计算资源和服务的模式。

7. 机器学习(Machine Learning): 机器学习是一种通过给计算机提供数据和算法,使其能够自动学习和改进性能的技术。

8. 人工智能(Artificial Intelligence): 人工智能是指让计算机具备像人类一样思考、学习和决策的能力。

9. 可视化(Visualization): 可视化是一种通过图表、图形和地图等形式来展示数据的技术。

10. 数据清洗(Data Cleansing): 数据清洗是指对数据进行预处理,以确保其质量和一致性。

11. 数据采集(Data Collection): 数据采集是指从不同来源获取数据并将其整合到一个统一的平台或系统中。

12. 数据加密(Data Encryption): 数据加密是一种通过应用密码技术对数据进行保护的方法。

13. 非结构化数据(Unstructured Data): 非结构化数据是指没有明确结构和格式的数据,如文本、音频和视频等。

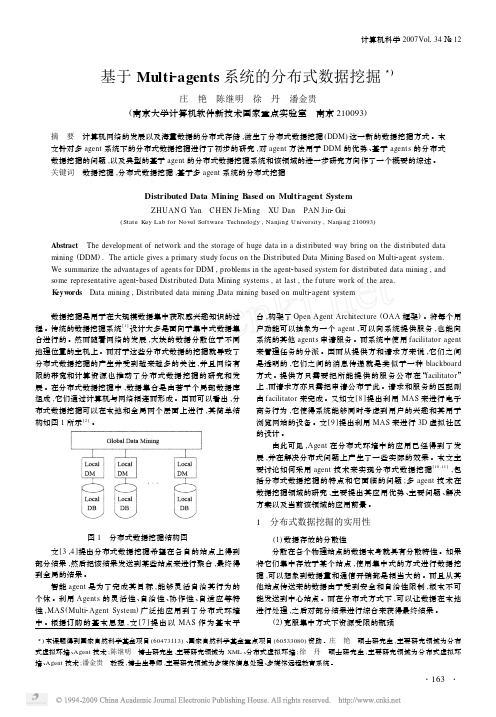

基于Multi_agents系统的分布式数据挖掘

3)本课题得到国家自然科学基金项目(60473113)、国家自然科学基金重点项目(60533080)资助。

庄 艳 硕士研究生,主要研究领域为分布式虚拟环境、Agent 技术;陈继明 博士研究生,主要研究领域为XML 、分布式虚拟环境;徐 丹 硕士研究生,主要研究领域为分布式虚拟环境、Agent 技术;潘金贵 教授,博士生导师,主要研究领域为多媒体信息处理、多媒体远程教育系统。

计算机科学2007Vol 134№112基于Multi 2agents 系统的分布式数据挖掘3)庄 艳 陈继明 徐 丹 潘金贵(南京大学计算机软件新技术国家重点实验室 南京210093)摘 要 计算机网络的发展以及海量数据的分布式存储,滋生了分布式数据挖掘(DDM )这一新的数据挖掘方式。

本文针对多agent 系统下的分布式数据挖掘进行了初步的研究,对agent 方法用于DDM 的优势、基于agents 的分布式数据挖掘的问题,以及典型的基于agent 的分布式数据挖掘系统和该领域的进一步研究方向作了一个概要的综述。

关键词 数据挖掘,分布式数据挖掘,基于多agent 系统的分布式挖掘 Distributed Data Mining B ased on Multi 2agent SystemZHUAN G Yan CH EN Ji 2Ming XU Dan PAN Jin 2Gui(State Key Lab for Novel Software Technology ,Nanjing University ,Nanjing 210093)Abstract The development of network and the storage of huge data in a distributed way bring on the distributed data mining (DDM ).The article gives a primary study focus on the Distributed Data Mining Based on Multi 2agent system.We summarize the advantages of agents for DDM ,problems in the agent 2based system for distributed data mining ,and some representative agent 2based Distributed Data Mining systems ,at last ,the f uture work of the area.K eyw ords Data mining ,Distributed data mining ,Data mining based on multi 2agent system 数据挖掘是用于在大规模数据集中获取感兴趣知识的过程。

数据挖掘ACM论文翻译-附录为英文原文

基于自然语言的Apriori关联规则的视觉挖掘方法摘要:抽象-可视化数据挖掘技术可以以图形方式向用户展示数据挖掘过程,从而使用户更易于理解挖掘过程及其结果,而且在数据挖掘中也非常重要。

然而,现在大多数视觉数据挖掘都是通过可视化的结果而进行的。

同时,它不适用于关联规则的可视化处理的图形显示。

鉴于上述缺点,本文采用自然语言处理方法,以自然语言视觉地进行Apriori关联规则的整体挖掘过程,包括数据预处理,挖掘过程和挖掘结果的可视化显示为用户提供了一套具有更多感知和更易于理解的特征的集成方案关键字:apriori 关联规则数据挖掘可视化1 引言视觉数据挖掘技术是可视化技术和数据挖掘技术的结合。

使用计算机图形、图像处理技术等方法将数据挖掘的源数据,中间结果和最终挖掘结果转换成易于理解的图形或图像,然后进行贯穿的理论,方法和技术交互式处理。

根据数据挖掘应用中可视化的不同阶段,数据挖掘的可视化可以分为源数据可视化,挖掘过程可视化和结果可视化。

(1)源数据可视化源数据可视化方法在数据挖掘之前,以可视化的形式将整个数据集呈现给用户。

目的是使用户能够快速找到有趣的地区,从而实现挖掘目标和目标的下一步。

(2)过程可视化过程可视化实现起来相当复杂。

主要有两种方法- 一种是在采矿过程中可视化地呈现中间结果,并使用户根据中间结果的反馈方便地调整参数和约束。

另一种方法是以图标和流程图的形式保持整个数据挖掘过程,根据用户可以观察数据源,数据集成,清理和预处理过程以及采矿结果的存储和可视化等等。

(3)结果可视化数据挖掘结果可视化是指在采矿过程结束时以图形和图像的形式描述挖掘结果或知识,以提高用户对结果的理解,并使用户更好地评估和利用采矿结果。

2、国外家庭视觉数据挖掘研究状况目前,视觉数据挖掘技术的研究在国内外都处于起步阶段,如何使用可视化技术来显示利用各种数据挖掘算法生成后的模型。

该方向的主要研究内容是通过一些特殊视觉图形中的关联规则、决策树和聚类等算法向用户显示生成的结果,以帮助用户更好地了解结果数据挖掘模型。

大数据专业术语名词

大数据专业术语名词1. 云计算(Cloud Computing):指通过网络将大量的计算资源(如存储、处理能力等)提供给用户使用,以实现高效、可扩展的数据处理和存储。

2. 大数据(Big Data):指规模庞大、复杂度高、多样性丰富的数据集合,通常需要使用特定的技术和工具来处理和分析。

3. 数据挖掘(Data Mining):指从大数据中发现新的模式、关系和趋势的过程。

数据挖掘通常包括数据清洗、预处理、模型构建和结果分析等步骤。

4. 机器学习(Machine Learning):指通过计算机算法和模型,使计算机能够自动从数据中学习,并根据学习的知识做出预测和决策。

5. 数据仓库(Data Warehouse):指用于存储和管理大规模的结构化和非结构化数据的系统。

数据仓库通常具有高性能、可扩展性和安全性等特点。

6. 数据湖(Data Lake):指将各种类型和格式的数据存储在一个集中的数据库中,以便后续分析和处理。

数据湖通常支持数据的批处理和实时处理。

7. 数据可视化(Data Visualization):指使用图表、图形和其他可视化方法来呈现数据,以便更好地理解和解释数据中的模式和关系。

8. 分布式计算(Distributed Computing):指将计算任务分成多个子任务,并在多台计算机上并行地执行,以加快计算速度和提高处理能力。

9. 数据流(Data Stream):指以连续、高速和不断变化的方式产生的数据。

数据流通常需要实时处理和分析。

10. 并行计算(Parallel Computing):指将计算任务分成多个子任务,并在多个处理单元上并行执行,以加快计算速度和处理能力。

数据挖掘中的名词解释

第一章1,数据挖掘(Data Mining), 就是从存放在数据库, 数据仓库或其他信息库中的大量的数据中获取有效的、新颖的、潜在有用的、最终可理解的模式的非平凡过程。

2,人工智能(Artificial Intelligence)它是研究、开发用于模拟、延伸和扩展人的智能的理论、方法、技术及应用系统的一门新的技术科学。

人工智能是计算机科学的一个分支, 它企图了解智能的实质, 并生产出一种新的能以人类智能相似的方式做出反应的智能机器。

3,机器学习(Machine Learning)是研究计算机怎样模拟或实现人类的学习行为, 以获取新的知识或技能, 重新组织已有的知识结构使之不断改善自身的性能。

4,知识工程(Knowledge Engineering)是人工智能的原理和方法, 对那些需要专家知识才能解决的应用难题提供求解的手段。

5,信息检索(Information Retrieval)是指信息按一定的方式组织起来, 并根据信息用户的需要找出有关的信息的过程和技术。

数据可视化(Data Visualization)是关于数据之视觉表现形式的研究;其中, 这种数据的视觉表现形式被定义为一种以某种概要形式抽提出来的信息, 包括相应信息单位的各种属性和变量。

6,联机事务处理系统(OLTP)实时地采集处理与事务相连的数据以及共享数据库和其它文件的地位的变化。

在联机事务处理中, 事务是被立即执行的, 这与批处理相反, 一批事务被存储一段时间, 然后再被执行。

7,8, 联机分析处理(OLAP)使分析人员, 管理人员或执行人员能够从多角度对信息进行快速一致, 交互地存取, 从而获得对数据的更深入了解的一类软件技术。

决策支持系统(decision support)是辅助决策者通过数据、模型和知识, 以人机交互方式进行半结构化或非结构化决策的计算机应用系统。

它为决策者提供分析问题、建立模型、模拟决策过程和方案的环境, 调用各种信息资源和分析工具, 帮助决策者提高决策水平和质量。

数据挖掘专业词汇中英对照

1、Bilingual 双语Chinese English bilingual text 中英对照2、Data warehouse and Data Mining 数据仓库与数据挖掘3、classification 分类systematize classification 使分类系统化4、preprocess 预处理The theory and algorithms of automatic fingerprint identification system (AFIS) preprocess are systematically illustrated.摘要系统阐述了自动指纹识别系统预处理的理论、算法5、angle 角度6、organizations 组织central organizations 中央机关7、OLTP On-Line Transactional Processing 在线事物处理8、OLAP On-Line Analytical Processing 在线分析处理9、Incorporated 包含、包括、组成公司A corporation is an incorporated body 公司是一种组建的实体10、unique 唯一的、独特的unique technique 独特的手法11、Capabilities 功能Evaluate the capabilities of suppliers 评估供应商的能力12、features 特征13、complex 复杂的14、information consistency 信息整合15、incompatible 不兼容的16、inconsistent 不一致的Those two are temperamentally incompatible 他们两人脾气不对17、utility 利用marginal utility 边际效用18、Internal integration 内部整合19、summarizes 总结20、application-oritend 应用对象21、subject-oritend 面向主题的22、time-varient 随时间变化的23、tomb data 历史数据24、seldom 极少Advice is seldom welcome 忠言多逆耳25、previous 先前的the previous quarter 上一季26、implicit 含蓄implicit criticism 含蓄的批评27、data dredging 数据捕捞28、credit risk 信用风险29、Inventory forecasting 库存预测30、business intelligence(BI)商业智能31、cell 单元32、Data cure 数据立方体33、attribute 属性34、granular 粒状35、metadata 元数据36、independent 独立的37、prototype 原型38、overall 总体39、mature 成熟40、combination 组合41、feedback 反馈42、approach 态度43、scope 范围44、specific 特定的45、data mart 数据集市46、dependent 从属的47、motivate 刺激、激励Motivate and withstand higher working pressure个性积极,愿意承受压力.敢于克服困难48、extensive 广泛49、transaction 交易50、suit 诉讼suit pending 案件正在审理中51、isolate 孤立We decided to isolate the patients.我们决定隔离病人52、consolidation 合并So our Party really does need consolidation 所以,我们党确实存在一个整顿的问题53、throughput 吞吐量Design of a Web Site Throughput Analysis SystemWeb网站流量分析系统设计收藏指正54、Knowledge Discovery(KDD)55、non-trivial(有价值的)--Extraction interesting (non-trivial(有价值的), implicit(固有的), previously unknown and potentially useful) patterns or knowledge from huge amounts of data.56、archeology 考古57、alternative 替代58、Statistics 统计、统计学population statistics 人口统计59、feature 特点A facial feature 面貌特征60、concise 简洁a remarkable concise report 一份非常简洁扼要的报告61、issue 发行issue price 发行价格62、heterogeneous (异类的)--Constructed by integrating multiple, heterogeneous (异类的)data sources63、multiple 多种Multiple attachments多实习64、consistent(一贯)、encode(编码)ensure consistency in naming conventions,encoding structures, attribute measures, etc.确保一致性在命名约定,编码结构,属性措施,等等。

dist计算机术语

dist计算机术语

摘要:

一、计算机术语简介

1.计算机术语的定义

2.计算机术语的作用

二、dist 计算机术语的含义

1.dist 的含义

2.dist 在计算机领域的应用

三、dist 与其他计算机术语的关联

1.与分布式系统的联系

2.与distributed computing 的联系

四、dist 计算机术语的应用实例

1.分布式计算中的应用

2.云计算中的应用

正文:

dist 是英文单词“distance”的缩写,在计算机领域中,dist 代表距离的意思。

在计算机术语中,dist 是一个十分重要的概念,它能够描述计算节点之间的物理距离或者网络延迟,从而对分布式系统的性能和稳定性产生影响。

dist 在计算机领域的应用主要集中在分布式计算和distributed computing。

分布式计算是一种计算模式,通过将任务分解成多个子任务,并将这些子任务分配给不同的计算节点进行处理,从而实现高效、快速的计算。

而distributed computing 则是一种计算机网络架构,通过将计算节点分布在不同的地理位置,从而实现对计算资源的共享和利用。

dist 与其他计算机术语的关联也十分紧密。

例如,在分布式计算中,dist 可以用来衡量不同计算节点之间的通信开销,从而对系统的性能进行优化。

而在云计算中,dist 则可以用来描述云服务提供商和用户之间的距离,从而影响云计算服务的质量和可靠性。

总的来说,dist 作为计算机术语,在分布式计算、云计算等领域具有重要的应用价值。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

端对端网络中的数据挖掘端对端网络正在很多应用中获得流行,例如文件分享,电子商务,和社交网络。

很多这种应用处理大量的,分布的数据源,这些数据源可从数据挖掘中获益。

P2P网络实际上很适合分布式数据挖掘,分布式数据挖掘在有着分布的数据,计算节点和用户的环境中处理数据分析的问题。

本文提供了一个DDM的综述和P2P环境的算法,特别针对于那些以有限的通信代价使用计算基元执行数据分析的位置算法。

作者同时描述了精确的和近似的位置P2P数据挖掘算法,这些算法以一个分散的和有效通信的方式工作。

局域网,端对端网络,移动和特定网络(自组网),和其他普遍的分布计算环境经常包含分布的数据和计算资源。

在这样的网络中的数据挖掘自然地需要适当的对这些分布的资源以一种有效的,分散的方式进行利用。

需要在节点,异步计算节点和完全中心控制间大量通信的数据挖掘算法很难在这样的分布的环境中具有伸缩性。

此外,在多方应用中的隐私关注和资源问题经常指示其数据集收集在不同的站点进行分析,而不是将所有数据收集到中心站点。

大多数现成的数据挖掘产品设计成以整体的集中地应用工作,下载相关的数据到中心的地点,运行数据挖掘操作,但是这种中心的方式在很多新兴的分布数据挖掘应用中并不能很好地工作。

DDM提供了一个解决这种使用分布资源的数据挖掘问题的替代的方法。

DDM对于分布的数据,计算,通信和人力资源花费了仔细的注意力去在一个近乎理想的状态下使用它们。

分布的P2P系统对于一个新的应用种类例如文件共享,协作电影和歌曲评分,电子商务和传感器网络监督,作为一个选择的解决方案而出现。

DDM作为先进的数据数据驱动应用,正在这些领域中获得不断增长的关注本文介绍了一个在P2P网络中使用DDM技术的成果的综述。

我们的目标是表述一个在这个带有进一步发掘的指针的领域中的高水平的介绍。

我们使用一些确切地和近似的DDM算法阐明理念。

P2P数据挖掘:为什么烦恼?数据挖掘这个词一般意味着对大型数据库的分析从而发现有用的模式。

在大多数商业的应用中,数据挖掘系统在大型集中的数据仓库上以一个垂直的应用运行。

尽管这种模型对于很多应用有着很好的服务,包括客户关系管理和财务欺诈发掘,但是很多出现的领域例如P2P系统,需要新的思考。

高速的网络连接和便宜的数字存储和数据记录设备正在增强着P2P 网络的流行,例如E-Mule和Kazaa文件共享网络,这些网络都是基于没有中心服务器的点对点连接的。

这种网络主持一个大量的广泛的变化的数据组,这些数据从不同的资源收集起来,并且分布在很大数量的对等点之间。

如果集成的话,这个数据估计呈现一个对于值得挖掘的仓库,但是计算资源的限制,隐私问题等等使得很难去集成分布的数据到一个仓库中。

许多普及的Web服务使用Web挖掘应用去分析和追踪用户的点击流行为。

现在,想象一下通过对连接到P2P网络的很多用户的浏览历史进行分析的Web站点访问者(而不是主机服务)做同样事情的客户站点Web挖掘。

今天,站点访问者对于运行在服务器上的Web挖掘算法并没有直接的访问权限,但是一个客户端P2P的Web挖掘算法可以授权给访问者以点击流数据挖掘以便更高级的应用,例如P2P搜索,感兴趣的社区构成,和基于P2P的商业。

图一展示了这样一种情况,在其中应用类别通过和其他端交换信息访问URLs符合的三个主题(电影,棒球和飓风)。

明显的,在这样一个应用中,维持用户的隐私将是一个重要的问题,并且隐私保留的DDM领域可能提供一些解决方案。

尽管很多当前的P2P网络主要处理文件共享应用(例如,音乐和电影),在本文中,我们认为P2P网络是一个大的,有着点对点连接的,无服务器的网络。

这个对P2P数据挖掘开启了其他潜在的应用领域,包括Manets,传感器网络,和无中央协调站点的联合数据库。

这些应用领域在一心方面是不同的,但是所有都可能从可以在动态地,大伸缩的P2P网络中有效的操作的数据分析和挖掘算法中受益。

在P2P系统的计算环境与那些传统的中心数据挖掘算法的计算环境很不同。

一些重要的需求包括:可伸缩性。

P2P系统的建模可以包括数亿的端点,这使得可伸缩性成为数据挖掘算法最重要的要求。

计算和通信(带宽)的资源要求应该理想地从系统规模中独立,或者至少与一个随着系统规模的增长而缓慢的增长的函数关联。

有效性。

因为在同一端的数据可以在计算期间改变,算法必须递增地工作并且应该在任何时候报到局部的,自组织的解决方案。

异步性。

为P2P系统所开发的算法不应该取决于总体的同步;任何尝试去同步一个整个的网络将有可能因连接的潜在因素而失败,受带宽的限制,或节点故障。

分散。

尽管一些P2P系统仍然对于不同的需求使用中心服务器,但是下一代的P2P算法可能需要在无协调器下运行(服务器或路由器),并且在网络上计算结果,而不是将数据收集到一个单一的端上。

容错性。

考虑到多端可以在任何给定的时间内离开或加入P2P系统,算法必须是足够强健,从而使得系统可以还原端故障和随后的数据丢失。

隐私。

隐私是一个授权的因素,它可让用户贡献数据而不必害怕类似展现敏感信息的结果。

这一点在有着多方应用中是特别重要的,例如为了威胁管理,社区构造和匹配服务的P2P网络监视。

安全和信任。

如同任何大的分布式系统,安全在P2P数据挖掘中是一个重要的问题,因为正在与其他端交换的信息可以增加一个对等端对于网络的易攻击性,例如服务拒绝或自身行为。

信任管理也将可能是一个重要的问题,因为P2P系统的用户必须处理那些他们可能没有直接与其他交互的对等端。

例如,在一个移动的车载自组织网络,一个车辆可能需要与一个临近的,每一分钟都在变化的车辆群进行通信。

我们现在把我们的注意力转到P2P数据挖掘的算法上,特别集中在本地算法上,它仅通过与临近的节点通信信息而执行计算。

从一个计算的观点观察这些算法,我们区分其为确切地和近似的方法。

P2P数据挖掘的算法一个P2P算法不大可能衡量,如果它需要每个节点与在一个网络中的所有其他节点通信的话。

不幸的是,很多在P2P网络上的数据挖掘工作需要这个情况。

例如,考虑一下,一个P2P网络在其中的每个节点有一个数据元组而且我们的目标是去计算远程的矩阵(在一些公制的空间),在那里第(i,j)个入口代表着在第i个和第j个节点的元组存储的距离。

为了在一个确切的方式下计算这个,我们除了在每个可能的对等端对之间交换信息以前,很少有其他的选择。

一个解决方案是保证每个节点与在一个网络中的其他节点对话并且计算相应的最小距离,但是这个方法在有着数亿的节点的P2P网络中是不可能衡量的。

另一方面,我们可能能够粗略估计问题并且消除这个广泛的通信载入的需求。

例如,我们可以仅标识有意义的远程的矩阵的入口并且开发一个有效地P2P算法,该算法不是必须要求在每对之间交换信息。

很多其他问题是内在的可分解的并且不需要每个节点直接地与在同一个网络中的其他节点分享数据。

地点的概念在开发P2P算法中是非常重要的,因为它通过一个本地计算的集合,以一个可衡量的方式促进P2P数据挖掘。

考虑由一个图代表的一个P2P网络,在该图中节点代表对等端,边线代表它们之间的链接。

令G=(V;E)是代表网络的图,其中,V表示节点的集合,E代表它们之间的连线。

一个v∈V的顶点的α邻域是一个距离到G为α或者小于α的顶点的集合,表示为:( ; ) ( ; )其中dist(u;v)表示u和v之间的最短路径的长度,一个路径的长度以一个在其边缘的数字定义它。

令每个v∈V的节点存储一个数据集。

一个由一些顶点v发起的α位置的查询是一个其响应可通过函数(())所计算,其中()(;),并且响应大小与一个常数c绑定。

如果一个算法从不需要一个类如β>α的β位置的查询计算,则该算法是α位置的。

当我们谈到位置算法时,我们因此意味着α位置算法,在其中α是一个小的常数。

在本文中,我们可以概括地将位置算法分为以下两类:●确切地位置算法与一个中央集中的算法产生相同的结果。

●近似的位置算法提供一个与中央集中算法所产生结果的近似值。

为了比较上述两者,我们通过讨论一个多数投票的确切位置算法而开始,我们可以像使用一个基元一样使用该算法从而监视一个K均值聚类。

K均值聚类的目标是通过将对象划分成一个固定数字的簇,同时最小化所有簇到簇中心的平均距离的和。

我们然后描述近似的位置算法,我们开发了该算法从而为递增地计算一个K均值聚类提供一个供选择的解决方案确切位置算法在讨论确切位置算法时,我们假设在P2P网络上维持一个叠加的树拓扑。

当前的P2P网络通常使用如此一个叠加信息。

这个树结构保证了算法产生正常的答案,考虑到对等端仅与它们在树中的邻居进行直接的通信。

多数投票基于Ran Wolff和Assaf Schuster的工作,多数投票问题是一个很好的基元,从其中我们可以开发更多的复杂的位置算法,例如频繁项集挖掘。

在这个问题中,每个对等端保持一个数字,(0或1)和一个临界值α>0(对于所有的对等端有着同样的临界值)。

对等端力求共同的决定于是否∑是在之上,其中n是网络中的所有的对等端的数量。

我们可以很容易地将这里所描述的方法扩展到两个其他的一般的情景:●每个对等端有一实数并且收集的目标是决定是否()>。

●每个对等端有一个实数对,并且收集目标是决定是否∑(∑)>。

为简单起见,我们不在这里描述这些,但是我们将在后面讨论K均值监视的确切位置算法和频繁项集挖掘时使用它们。

对等端仅和它的邻居通信,并且使用它收到的信息去维持总体的和与网络中的节点数的估算。

基于这些估算,如果>,认为多数的临界值已经达到,否则,将认为多数未达到。

我们将这个称为的临界置信度。

令表示由从其邻居所收到的最近的和估算。

同样的,我们定义为的最近的总体节点的估算。

方法的关键在于决定是否需要去发送消息给。

它必须发送一个消息除非它可以确信那儿没有任何将改变的临界信赖的信息。

为了做这个决定,必须估算的和与数量,基于它所知道的用于确信的信息。

换句话说,就是发送的和接收的信息:,和,。

如果估算到认为临界值将达到是( ) >,如果它的自有的估算将只是加强其置信(即( ) ),它将不需要去发送信息。

在这种情况下,可以是确信的,它没有任何信息可以改变的临界值置信。

类似的理论,如果估算P不相信临界值将达到。

如果决定去发送一个消息,它将给除收到全局的和与全局的个数的以外的所有节点发送信息。

这种方法自然地对数据和网络变化是强健的。

如果它的数据改变(反转),重新计算和并且把在之前段落中解释的状态提交给所有的它的邻居。

如果一个邻居离开了网络,重新计算和,而除去计算和,并且提交相同的状态给所有保留的邻居。

频繁项集挖掘多数投票基元直接引出了一个对分散在P2P网络上的数据的频繁项集的挖掘算法。

频繁项集挖掘算法在分析集中的数据中已经得到很大的普及(例如,决定顾客的购买模式),而且我们相信它在分析P2P网络上的散布的数据方面也有有趣的应用。