防火墙专题

“防火墙”实施方案

“防火墙”实施方案防火墙实施方案引言概述:在当今信息时代,网络安全问题日益突出,防火墙作为一种重要的网络安全设备,扮演着保护网络免受恶意攻击的重要角色。

本文将介绍防火墙的实施方案,包括防火墙的基本原理、部署位置、规则设置、日志分析和更新管理等方面。

正文内容:1. 防火墙基本原理1.1 分组过滤防火墙通过检查数据包的源地址、目的地址、协议类型和端口号等信息,对数据包进行过滤,只允许符合规则的数据包通过,从而阻止恶意攻击。

1.2 状态检测防火墙能够检测网络连接的状态,包括建立、维持和终止连接等,通过对连接状态的检测,可以防止一些网络攻击,如拒绝服务攻击。

1.3 地址转换防火墙可以实现网络地址转换(NAT),将内部私有地址转换为公共地址,从而隐藏内部网络拓扑结构,增加网络的安全性。

2. 部署位置2.1 边界防火墙边界防火墙位于内部网络和外部网络之间,用于保护内部网络免受外部网络的攻击,是网络安全的第一道防线。

2.2 内部防火墙内部防火墙位于内部网络的不同子网之间,用于保护内部网络中不同安全级别的子网之间的通信,防止横向攻击。

2.3 主机防火墙主机防火墙位于主机上,用于保护主机免受来自网络的攻击,可以对进出主机的数据包进行过滤和检测。

3. 规则设置3.1 入站规则入站规则用于控制外部网络到内部网络的数据流,可以设置允许或禁止特定的IP地址、端口号或协议类型的数据包进入内部网络。

3.2 出站规则出站规则用于控制内部网络到外部网络的数据流,可以设置允许或禁止特定的IP地址、端口号或协议类型的数据包离开内部网络。

3.3 转发规则转发规则用于控制内部网络中不同子网之间的通信,可以设置允许或禁止特定的IP地址、端口号或协议类型的数据包在不同子网之间转发。

4. 日志分析4.1 收集日志防火墙可以将所有的网络流量和事件记录下来,包括连接建立、连接断开、数据包过滤等信息,并将其存储在日志文件中。

4.2 分析日志对防火墙日志进行分析可以帮助发现潜在的安全威胁,如异常的连接行为、大量的连接尝试等,及时采取相应的安全措施。

防火墙的作用与建设

防火墙的作用与建设防火墙是网络安全的重要组成部分,它起到了保护网络免受未经授权访问以及恶意攻击的作用。

本文将从防火墙的作用和建设两个方面进行论述。

一、防火墙的作用1.1 网络安全保护防火墙可以根据预设的规则,对网络流量进行过滤,阻止恶意攻击和未经授权的访问,保护企业网络免受黑客和病毒的侵害。

1.2 访问控制防火墙可以限制内部网络对外部网络的访问,阻止内部敏感信息外泄,保障企业数据安全。

1.3 网络性能优化防火墙可以检测和清除不必要的流量,提高网络通信速度,优化网络性能。

1.4 日志记录与分析防火墙可以记录网络流量和安全事件,为网络管理员提供实时监控和历史数据分析,帮助快速发现和应对安全威胁。

二、防火墙的建设2.1 制定防火墙策略在部署防火墙之前,需要根据企业的实际情况和需求,制定合理的防火墙策略,包括网络流量的允许规则、拒绝规则、用户访问控制等。

2.2 选择合适的防火墙设备根据企业规模和网络架构,选择合适的防火墙设备,比如传统的防火墙、应用层防火墙、虚拟化防火墙等,确保设备性能和功能满足实际需求。

2.3 部署防火墙设备按照设计方案,合理部署防火墙设备,包括内外网接口的配置、访问控制策略的实施、安全策略的优化等,确保防火墙设备正常运行和有效保护网络安全。

2.4 定期维护和更新定期对防火墙设备进行安全漏洞扫描和更新补丁,保持设备的安全性和稳定性;同时定期优化防火墙策略,确保企业网络安全防护能力持续有效。

结语防火墙在企业网络安全中起着举足轻重的作用,正确而有效的建设和管理防火墙对于保障网络安全至关重要。

企业应该建立健全的网络安全管理制度,充分发挥防火墙在网络防护中的作用,不断提升网络安全防范能力,共同打造一个安全稳定的网络环境。

防火墙的选项与导购

当前位置:北大青鸟首页>网络学院>专题>网络系统设计>网络设备选型>防火墙的选型与选购(一)防火墙的选型与选购(一)通常所说的“防火墙"是指位于网络连接的边界防火墙,它是内、外部网络问的第一道安全关口。

如图7-32所示的是一款边界防火墙,一般的防火墙都提供两个以内的WAN端口,4个左右的LAN端口。

当然它也有百兆位、千兆位之分,还有双绞线和光纤传输介质之分。

它的主要作用就是通过不同的过滤规划或安全防护策略保护内部网络不受外部网络的攻击。

但它不能防止病毒的入侵,病毒的入侵是通过病毒防护软件进行的。

防火墙的选型防火墙相对前面介绍的交换机、路由器来说,在选型方面的考虑要简单些,主要考虑是选择软件防火墙,还是硬件防火墙,以及防火墙的少数几种包过滤类型、防火墙产品的品牌和服务等方面。

1.软、硬防火墙的选型考虑防火墙有软件防火墙和硬件防火墙两种。

软件防火墙是安装在计算机平台的软件产品,它通过在操作系统底层工作来实现网络管理和防御功能的优化。

硬件防火墙的硬件和软件都单独进行设计,采用专用的网络芯片处理数据包。

同时,采用专门的操作系统平台,从而避免通用操作系统的安全性漏洞。

所以硬件防火墙无论在性能方面,还是在自身安全性方面都较软件防火墙先进许多。

软件防火墙因为是基于主机方式的,所以通常用于保护单台主机,而硬件防火墙则是基于网络方式的,所以常用于网络的保护。

目前还有一种称之为“分布式防火墙’’的,它也有两种不同的类型,有的是纯软件系统的(如安氏分布式防火墙系统),而有些则是软件防火墙系统+硬件防火墙网卡(如3 COM的分布防火墙系统)。

在这种分布式防火墙系统中,既对关键主机实施保护,也在网络边界处部署防火墙软件系统,或者硬件防火墙网卡,通过管理中心进行集中的安全策略管理,以达到主机和网络的双重保护。

不过,可能由于效果不是很理想,目前这一防火墙技术还没有得到广泛应用。

无论采用哪种安全防护方式,在企业网络边界上,部署硬件边界防火墙是必不可少的,即使在分布式防火墙系统中,在网络边界部署的也同样是硬件防火墙。

防火墙保护措施

防火墙保护措施引言:在信息时代,网络安全问题受到了越来越多的关注。

为了保护网络安全,防火墙成为了重要的保护措施之一。

防火墙可以通过设置规则和策略,对网络流量进行监控和过滤,从而防止不受欢迎或有害的访问和攻击。

本文将详细阐述防火墙的保护措施,包括网络架构规划、访问控制策略、应用层过滤和入侵检测等方面。

一、网络架构规划网络架构规划是防火墙保护措施的基础。

一个好的网络架构可以有效地隔离内部和外部网络,减少潜在的攻击面。

具体而言,应遵循以下原则:1. 网络分段:将网络划分为多个子网,根据安全级别进行分段。

内部网络、外部网络和DMZ(代管区域)可以分别位于不同的子网中,以实现安全的隔离。

2. 双向通信:通过设置网络节点之间的安全访问规则,实现内部对外部和外部对内部的双向通信。

这样可以确保安全性和便利性的平衡。

3. 心理防线:根据重要性和敏感性,设置多层次的心理防线。

将网络设备、服务器和关键数据等资源分别放置在不同的防火墙内部,加强保护。

二、访问控制策略访问控制策略是防火墙保护措施中的核心内容之一。

通过设置访问规则和策略,可以控制和限制网络流量的流入和流出。

以下是几个关键方面:1. 黑白名单设置:根据需求,制定适当的黑名单和白名单。

黑名单限制某些IP 地址或特定协议的访问,而白名单则允许一些必要的合法访问。

2. 端口过滤:根据实际需要,过滤不必要的端口,防止攻击者利用某些开放的端口进行攻击或渗透。

3. 身份验证:对于某些敏感资源或关键系统,通过身份验证机制(如VPN、双因素认证等)确保只有经过认证和授权的用户才能访问。

4. 内部流量监控:监控内部流量的传输情况,发现异常的内部访问行为,及时进行响应和调查。

三、应用层过滤应用层过滤是一种高级的防火墙保护措施,通过深度检测和分析网络流量的应用层协议和数据,可以识别和阻止潜在的攻击和威胁。

以下是一些应用层过滤的方式:1. URL过滤:通过设置规则,禁止或限制访问某些特定的URL,以防止用户访问非法或危险的网站。

常见的网络防火墙设置问题及解决方案(五)

常见的网络防火墙设置问题及解决方案在当今信息爆炸与互联网快速发展的时代,网络安全问题变得尤为重要。

网络防火墙作为保护网络安全的重要工具,被广泛应用于各种网络环境中。

然而,很多人在设置网络防火墙时遇到各种问题。

本文将针对常见的网络防火墙设置问题提供解决方案,帮助用户更好地保护网络安全。

1. 阻断合法用户访问网络防火墙的一个重要功能是筛选并控制网络数据的流动。

然而,有时候用户可能会误设防火墙规则,使得合法的用户无法访问网络资源。

解决这个问题的方法是仔细检查防火墙规则,并确保允许合法用户的访问。

另外,可以通过监测和分析网络流量,及时发现并解决异常问题。

2. 防火墙规则过于宽松有些用户在设置网络防火墙时候容易过度放松规则,导致网络安全得不到有效保护。

要解决这个问题,我们可以采取以下步骤。

首先,了解自己网络的风险特性,并根据实际情况制定合理的防火墙策略。

其次,定期检查和更新防火墙规则,确保规则的适用性和有效性。

最后,使用网络安全工具对虚拟网络进行全面扫描,以确保网络安全。

3. 防火墙设置过于严格与规则过宽相反,一些用户可能设置网络防火墙时过于严格,导致合法的流量被阻断。

要解决这个问题,我们可以考虑以下措施。

首先,排除规则中潜在的冲突,并确保设置规则的精确性。

其次,利用网络监控工具,持续跟踪和分析网络流量,并根据实际情况调整防火墙规则。

最后,积极参与网络社区,获取更多的经验和建议。

4. 忽略防火墙日志的重要性防火墙日志是评估网络安全状况的重要依据。

然而,很多用户在设置网络防火墙时忽视了防火墙日志的重要性,这样可能会错过关键的安全事件。

为了解决这个问题,用户应该定期检查和分析防火墙日志。

如果发现任何异常活动,应该立即采取相应的措施,如切断网络连接或更新防火墙规则。

总结起来,网络防火墙的设置问题及解决方案是多种多样的。

从阻断合法用户访问到规则设置过于宽松或过于严格,以及忽视防火墙日志等问题,每个人都可能会面临不同的挑战。

信息安全技术之防火墙实验报告

信息安全技术之防火墙实验报告目录一、实验概述 (2)1. 实验目的 (2)2. 实验背景 (3)3. 实验要求 (4)二、实验环境搭建 (5)1. 实验硬件环境 (6)1.1 设备配置与连接 (6)1.2 设备选型及原因 (7)2. 实验软件环境 (8)2.1 系统软件安装与配置 (9)2.2 防火墙软件安装与配置 (10)三、防火墙配置与实现 (12)1. 防火墙策略制定 (12)1.1 访问控制策略 (13)1.2 数据加密策略 (15)1.3 安全审计策略 (16)2. 防火墙具体配置步骤 (17)2.1 配置前准备工作 (18)2.2 配置过程详述 (19)2.3 配置结果验证 (21)四、实验结果与分析 (22)1. 实验结果展示 (23)1.1 防火墙运行日志分析 (24)1.2 网络安全状况分析 (25)2. 结果分析 (27)2.1 防火墙效果分析 (28)2.2 网络安全风险评估与应对方案讨论 (29)五、实验总结与展望 (30)一、实验概述随着信息技术的迅猛发展,网络安全问题日益凸显其重要性。

作为保障网络安全的重要手段之一,防火墙技术广泛应用于各类网络环境中,用以保护内部网络免受外部网络的攻击和威胁。

本次实验旨在通过搭建实验环境,深入理解和掌握防火墙的基本原理、配置方法以及其在实际应用中的重要作用。

在本次实验中,我们将模拟一个企业内部网络环境,并设置相应的防火墙设备。

通过搭建这一实验环境,我们将能够模拟真实的网络安全场景,从而更好地理解防火墙在保障网络安全方面的作用和价值。

通过实验操作,我们将更加深入地掌握防火墙的基本配置方法和步骤,为今后的网络安全工作打下坚实的基础。

通过本次实验,我们还将学习到如何针对不同的网络威胁和攻击类型,合理配置和使用防火墙,以保障网络系统的安全性和稳定性。

这对于提高我们的网络安全意识和技能水平具有重要意义。

1. 实验目的本次实验旨在通过实际操作,深入理解防火墙的工作原理、配置方法及其在网络安全防护中的关键作用。

国内外著名防火墙集锦

国内外著名防火墙集锦http:GoldTach一个体积小巧但功能强大的个人防火墙,集成了4 个主要的功能:防火墙,进程控制、邮件保护、网页内容过滤。

它可以在应用层、TDI层和NDIS层截取和捕捉数据,根据现有的规则进行分析,删除恶意的数据来保护网络安全。

这就意味着你可以查看和控制进出网络的所有IP包,控制网络应用的各种操作:阻截Cookie、WSH教本和弹出广告窗口等。

http:McAfee.Personal.Firewall.Plus.2004ZoneAlarmZoneAlarm来保护你的电脑,防止Trojan(特洛伊木马)程序,Trojan也是一种极为可怕的程序。

Java applets,ActiveX空制,以防您的私人信息被窃取和损坏。

Outpost Firewall ProTiny Personal Firewall 5.1.1284Tiny Software公司是一家面向中小型网络路由器和防火墙软件的开发商,最近发布了其颇受欢迎的Tiny Personal Firewal第三版。

Tiny Personal Firewall目的是为了妨止非法使用时的不安全性,保障计算机的安全。

这一版本是基于通过ICSA认证的Win Route Pro安全保障技术,是Win Route的子集,只具备防火墙功能。

该项技术已经获得成功。

Tiny Personal Firewall 可以设置为手工启动,或者设置为一个服务器。

其中包括一个桌面管理工具,可用于对本地或远程计算机上的安全引擎进行详细配置。

用户的安全设置有高、中、低三级,通过它的包过滤特性( packet- filte ri ng ) ,每一级设置还可进行不同的配置,以满足特殊的需求。

高级用户可以建立基于断口,应用,协议和目标的规则,每当遇到新的情况,立即提示,包括拒绝,接受或者建立处理未来动作的规则。

其它的特性包括MD5 签名支持,密码保护,日志功能和高可配置的报告功能,记录特殊的侵入动作。

弱电安防--防火墙的作用及介绍

从零开始学布线:防火墙的作用及介绍1.防火墙的作用网络面临的安全威胁大体可分为两种:一是对网络数据的威胁;二是对网络设备的威胁。

这些威胁可能各种各样的因素;可能是有意的,也可能是无意的;可能是企业外部的,也可能是内部人员造成的,也可能是自然力造成的。

总结起来,大致有以下几种主要威胁:1)非人为、自然力造成的数据丢失、设备失效、线路阻断。

2)非人为属于无意的操作人员无意的失误造成的数据丢失。

3)来自外部和内部人员的恶意攻击和入侵。

前面两种的预防与传统电信网络基本相同。

最后一种是当前Internet所面临的最大的威胁,是电子商务、政府上网工程等顺利发展的最大障碍,也是企业网络安全策略最需要解决的问题。

目前解决网络安全最有效方法是采用防火墙。

由于Internet的迅速发展,提供了发布信息和检索信息的场所,但它也带来了信息污染和信息破坏的危险,人们为了保护其数据和资源的安全,出现了防火墙。

那么防火墙是什么呢?防火墙从本质上说是一种保护装置。

它保护什么呢?它保护的是数据、资源和用户的声誉。

□数据——是指用户保存在计算机里的信息,需要保护的数据有三个典型的特征:♦保密性:是用户不需要被别人知道的。

♦完整性:是用户不需要被别人修改的。

♦可用性:是用户希望自己能够使用的。

□资源——是指用户计算机内的系统资源。

□声誉——作为用户的计算机本身并不存在什么声誉的事情,问题在于一个入侵者冒充你的身份出现在Internet 上,做一些不是你做的事,或者冒充你的身份在Internet 上遍游世界,调阅需要付费的资料,这些费用由你来负责清算。

特别是软件盗版和色情描写,这是用户很难讲清的。

国内外的资料表明,入侵者一般有这几种类型:寻欢作乐者、破坏者、间谍等。

为确保网络系统的安全性,人们研究并使用了多种解决方法,特别是近年来,由于对安全问题的广泛,网络技术的开发应用取得了长足的发展,但是它仍然制约着网络应用的进一步发展。

具有关报告显示,“黑客”事件的发生每年都在增加,仅在美国就造成了150亿美元的损失,而且目前这种情况还在加剧。

防火墙设计方案(一)2024

防火墙设计方案(一)引言概述:防火墙是网络安全中重要的技术手段之一,用于保护网络免受恶意攻击和未授权访问。

本文将介绍防火墙的设计方案,主要包括网络拓扑、策略规则、访问控制、日志管理和性能优化等五个方面。

正文:一、网络拓扑1. 定义网络拓扑结构,例如边界防火墙、内部防火墙和DMZ (非信任区域)等的布局。

2. 划分安全域,确定安全区和非安全区,以实现不同安全级别的隔离。

二、策略规则1. 制定入站和出站策略规则,限制访问和通信的范围。

2. 针对不同的服务类型和协议,配置相关策略规则,例如FTP、HTTP和SMTP等。

3. 定时更新策略规则,及时应对新出现的安全威胁。

三、访问控制1. 配置访问控制列表(ACL)以过滤网络流量,限制网络访问。

2. 实施基于身份认证的访问控制措施,例如使用VPN和RADIUS等。

3. 设置访问控制策略,限制对特定资源的访问权限,确保安全性。

四、日志管理1. 配置日志记录,包括入站和出站数据包、安全事件和追踪记录等。

2. 定期检查和分析日志,发现异常行为和安全威胁,及时采取措施。

3. 合规需求管理,确保日志满足法规和合规要求,例如GDPR 和PCI DSS等。

五、性能优化1. 使用硬件加速和优化技术,提高防火墙的性能,并减少对网络带宽的影响。

2. 配置缓存和连接优化,减少连接建立和拆除的开销。

3. 监控和调整防火墙性能,合理规划资源,确保网络的稳定和高效运行。

总结:本文介绍了防火墙设计方案的五个主要方面,包括网络拓扑、策略规则、访问控制、日志管理和性能优化。

通过合理的设计和配置,可以有效地保护网络,减少安全风险,并提高网络的性能和可用性。

然而,随着安全威胁的不断演变和技术的发展,相关方面的设计和实践也需不断更新和改进。

“防火墙”实施方案

“防火墙”实施方案防火墙实施方案引言概述:防火墙是网络安全的重要组成部分,用于保护网络免受恶意攻击和未经授权的访问。

一个有效的防火墙实施方案是确保网络安全的基础。

本文将详细介绍防火墙实施方案的五个部分,包括网络拓扑设计、访问控制策略、日志和监控、更新和维护以及应急响应。

一、网络拓扑设计:1.1 确定网络边界:首先,需要明确网络的边界,包括内部网络和外部网络之间的连接点。

这可以是网络交换机、路由器或防火墙设备。

通过定义网络边界,可以限制外部网络对内部网络的访问。

1.2 划分安全区域:将网络划分为不同的安全区域,根据不同的安全级别设置不同的访问控制策略。

例如,可以将内部网络划分为DMZ(非信任区域)、内部网络(受限访问区域)和核心网络(高度受限访问区域)。

1.3 设计冗余和容错机制:在网络拓扑设计中考虑冗余和容错机制,以确保防火墙设备的高可用性。

通过使用冗余设备、链路聚合和热备份等技术,可以提高网络的可靠性和容错性。

二、访问控制策略:2.1 定义访问控制列表(ACL):根据安全需求,制定详细的ACL规则,限制网络流量的进出。

ACL可以基于源IP地址、目标IP地址、端口号等进行过滤,从而实现对网络访问的精细控制。

2.2 应用安全组策略:除了ACL,还可以使用安全组策略来增强访问控制。

安全组可以基于应用层协议(如HTTP、FTP)或特定应用(如Web服务器)进行配置,限制特定应用的访问权限。

2.3 强化身份认证:在访问控制策略中,应该加强身份认证机制,如使用双因素认证、单一登录(SSO)等技术,确保只有经过身份验证的用户可以访问网络资源。

三、日志和监控:3.1 配置日志记录:启用防火墙的日志记录功能,记录所有网络流量和安全事件。

日志记录可以帮助检测和分析潜在的安全威胁,并提供证据用于调查和取证。

3.2 实时监控和报警:设置实时监控和报警系统,及时发现异常活动和攻击行为。

通过监控防火墙日志、网络流量和系统性能等指标,可以快速响应和应对安全事件。

防火墙的作用与配置网络安全的第一道防线

防火墙的作用与配置网络安全的第一道防线在当今数字时代,网络安全成为了我们必须面对的一个重要问题。

随着互联网的发展,网络攻击和威胁也日益增加,因此,保护计算机和网络的安全变得至关重要。

而防火墙作为网络安全的第一道防线,起到了关键作用。

本文将介绍防火墙的作用,并讨论如何配置防火墙来增强网络安全。

一、防火墙的作用防火墙是一种网络安全设备,安装在网络的边界,监控进出网络的流量并根据预定的规则进行过滤和阻断。

它可以帮助我们保护网络不受未经授权的访问和恶意攻击。

下面是防火墙的主要作用:1. 访问控制:防火墙可以通过设置访问规则,控制用户和外部实体对网络资源的访问权限。

根据预定的规则,它可以允许或拒绝特定的数据包通过。

2. 网络隔离:防火墙通过将网络划分为不同的安全区域,可以隔离潜在的网络攻击。

它可以将内部网络与外部网络隔离开来,防止恶意攻击者从外部网络进入内部网络。

3. 攻击检测与预防:防火墙可以监控网络流量,识别潜在的网络攻击,并采取相应的措施进行阻断。

它可以检测到各种类型的攻击,例如入侵、病毒、恶意软件等。

4. 数据包过滤:防火墙可以根据特定的规则进行数据包过滤,只允许符合规则的数据包通过。

这可以帮助阻止未经授权的访问,并提供一定程度的网络安全。

二、配置防火墙提升网络安全要配置防火墙以增强网络安全,需要考虑以下几个方面:1. 指定访问规则:根据组织或个人的需求,制定适当的访问规则。

例如,可以配置防火墙只允许特定的IP地址或端口访问内部网络。

此外,也可以阻止来自已知恶意IP地址或特定国家的访问。

2. 更新防火墙规则:网络威胁和攻击技术不断演变,因此,及时更新防火墙的规则非常重要。

定期审查和更新防火墙规则,以便及时应对新出现的威胁。

3. 启用入侵检测系统(IDS):入侵检测系统是防火墙的重要补充,可以帮助识别网络攻击和入侵行为。

配置防火墙时,可以将IDS与防火墙集成,形成更全面的网络安全解决方案。

4. 日志管理:启用防火墙的日志功能,可以记录网络流量和安全事件的详细信息。

常见的网络防火墙设置问题及解决方案(八)

常见的网络防火墙设置问题及解决方案在当今数字化时代,网络安全问题日益突出。

为了保障个人和组织的数据安全,网络防火墙成为一项重要的安全设施。

然而,很多人在设置网络防火墙时遇到困难。

本文将探讨一些常见的网络防火墙设置问题,并提供解决方案。

1. 问题:防火墙设置太严格导致正常网络通信受阻。

解决方案:在设置防火墙规则时,需要仔细分析网络使用情况。

可以建立白名单,允许信任的IP地址或特定的应用程序通过防火墙,这样可以减少误拦截。

同时,定期监控防火墙日志,及时发现异常情况并作出调整。

2. 问题:防火墙设置过于宽松,容易受到网络攻击。

解决方案:在设置防火墙时,选择合适的安全策略非常重要。

可以采用细粒度的访问控制列表(ACL),只允许需要的端口和协议通过防火墙。

另外,及时更新防火墙软件和固件,以及定期进行漏洞扫描,可以更好地应对网络威胁。

3. 问题:网络防火墙设置繁琐,难以管理。

解决方案:可以考虑使用集中式管理工具来管理多个防火墙设备。

这样可以简化管理流程,提高效率。

同时,合理划分网络区域,实施网络隔离,有助于减少对防火墙的管理工作。

4. 问题:无法实时监控和响应网络攻击事件。

解决方案:部署入侵检测和入侵防御系统(IDS/IPS)可以更好地监控和响应网络攻击事件。

IDS可以及时检测到入侵行为,并生成警报。

IPS可以主动阻止入侵行为,并对攻击者进行反制。

5. 问题:防火墙设置与网络应用冲突。

解决方案:网络防火墙设置时,需要充分考虑网络应用的特点。

有些应用程序需要使用特定的端口或协议进行通讯,因此需要相应地修改防火墙规则。

同时,可以选择支持应用识别功能的防火墙设备,实时识别网络应用并作出相应的阻断或放行决策。

总结起来,网络防火墙设置问题的解决方案可以归纳为以下几点:合理设置防火墙规则,确保正常网络通信;采用细粒度的访问控制策略,防范网络攻击;使用集中式管理工具简化管理流程;部署IDS/IPS 系统,加强入侵检测和防御能力;充分考虑网络应用的需求,避免与防火墙设置的冲突。

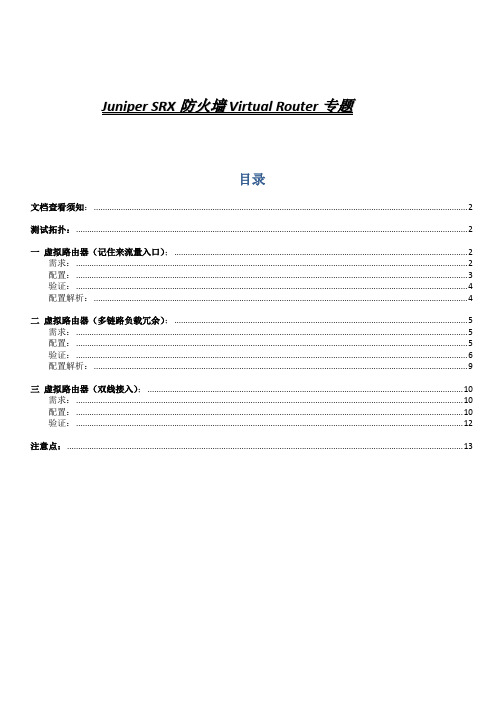

Juniper_SRX_Virtual_Router_专题

J u n i p e r S R X防火墙V i r t u a l R o u t e r专题目录文档查看须知: (2)测试拓扑: (2)一虚拟路由器(记住来流量入口); (2)需求: (2)配置: (3)验证: (4)配置解析: (4)二虚拟路由器(多链路负载冗余); (5)需求: (5)配置: (5)验证: (6)配置解析: (9)三虚拟路由器(双线接入); (10)需求: (10)配置: (10)验证: (12)注意点: (13)文档查看须知:测试环境:SRX 220H拓扑对应IP:G-0/0/3:192.168.3.1/24G-0/0/4:192.168.4.1/24G-0/0/5:192.168.5.1/24G-0/0/6:10.10.30.189/24F0/1:192.168.4.2/24F0/2:192.168.5.2/24F0/3:192.168.100.1/24(模拟遥远互联网)测试拓扑:一虚拟路由器(记住来流量入口);需求:外网用户访问防火墙的外网接口3389端口NAT到内网服务器192.168.3.5:3389,流量按原路返回;放行所有外网用户到主机192.168.3.5的3389端口;(双线接入)配置:set routing-instances Tel instance-type virtual-routerset routing-instances Tel interface ge-0/0/4.0set routing-instances Tel routing-options interface-routes rib-group inet Big-ribset routing-instances Tel routing-options static route 0.0.0.0/0 next-hop 192.168.4.2set routing-instances CNC instance-type virtual-routerset routing-instances CNC interface ge-0/0/5.0set routing-instances CNC routing-options interface-routes rib-group inet Big-ribset routing-instances CNC routing-options static route 0.0.0.0/0 next-hop 192.168.5.2set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.1/24set interfaces ge-0/0/4 unit 0 family inet address 192.168.4.1/24set interfaces ge-0/0/5 unit 0 family inet address 192.168.5.1/24set interfaces ge-0/0/6 unit 0 family inet address 10.10.30.189/24set routing-options interface-routes rib-group inet Big-ribset routing-options static route 10.0.0.0/8 next-hop 10.10.30.1set routing-options static route 0.0.0.0/0 next-hop 192.168.4.2set routing-options static route 0.0.0.0/0 installset routing-options static route 0.0.0.0/0 no-readvertiseset routing-options rib-groups Big-rib import-rib inet.0set routing-options rib-groups Big-rib import-rib CNC.inet.0set routing-options rib-groups Big-rib import-rib Tel.inet.0set security nat destination pool 111 address 192.168.3.5/32set security nat destination rule-set 1 from zone Tel-trustset security nat destination rule-set 1 rule 111 match source-address 0.0.0.0/0set security nat destination rule-set 1 rule 111 match destination-address 192.168.4.1/32set security nat destination rule-set 1 rule 111 match destination-port 3389set security nat destination rule-set 1 rule 111 then destination-nat pool 111set security nat destination rule-set 2 from zone CNC-trustset security nat destination rule-set 2 rule 222 match source-address 0.0.0.0/0set security nat destination rule-set 2 rule 222 match destination-address 192.168.5.1/32set security nat destination rule-set 1 rule 111 match destination-port 3389set security nat destination rule-set 2 rule 222 then destination-nat pool 111set applications application tcp_3389 protocol tcpset applications application tcp_3389 destination-port 3389set security zones security-zone trust address-book address H_192.168.3.5 192.168.3.5/32set security policies from-zone Tel-trust to-zone trust policy default-permit match source-address anyset security policies from-zone Tel-trust to-zone trust policy default-permit match destination-address H_192.168.3.5 set security policies from-zone Tel-trust to-zone trust policy default-permit match application tcp_3389set security policies from-zone Tel-trust to-zone trust policy default-permit then permitset security policies from-zone CNC-trust to-zone trust policy default-permit match source-address anyset security policies from-zone CNC-trust to-zone trust policy default-permit match destination-address H_192.168.3.5 set security policies from-zone CNC-trust to-zone trust policy default-permit match application tcp_3389set security policies from-zone CNC-trust to-zone trust policy default-permit then permitset security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust host-inbound-traffic protocols allset security zones security-zone trust interfaces ge-0/0/3.0set security zones security-zone Tel-trust host-inbound-traffic system-services allset security zones security-zone Tel-trust host-inbound-traffic protocols allset security zones security-zone Tel-trust interfaces ge-0/0/4.0set security zones security-zone CNC-trust host-inbound-traffic system-services allset security zones security-zone CNC-trust host-inbound-traffic protocols allset security zones security-zone CNC-trust interfaces ge-0/0/5.0set security zones security-zone MGT host-inbound-traffic system-services allset security zones security-zone MGT host-inbound-traffic protocols allset security zones security-zone MGT interfaces ge-0/0/6.0验证:root@SRX-Ipsec-A> show security flow sessionSession ID: 9696, Policy name: default-permit/5, Timeout: 1794, ValidIn: 192.168.100.211/57408 --> 192.168.5.1/3389;tcp, If: ge-0/0/5.0, Pkts: 2, Bytes: 112 Out: 192.168.3.5/3389 --> 192.168.100.211/57408;tcp, If: ge-0/0/3.0, Pkts: 1, Bytes: 60============================================================================ root@SRX-Ipsec-A> show security flow sessionSession ID: 9697, Policy name: default-permit/4, Timeout: 1796, ValidIn: 192.168.100.211/57409 --> 192.168.4.1/3389;tcp, If: ge-0/0/4.0, Pkts: 2, Bytes: 112 Out: 192.168.3.5/3389 --> 192.168.100.211/57409;tcp, If: ge-0/0/3.0, Pkts: 1, Bytes: 60 配置解析:set routing-instances Tel instance-type virtual-router//创建虚拟VR Telset routing-instances Tel interface ge-0/0/4.0//把逻辑接口加入虚拟VRset routing-instances Tel routing-options interface-routes rib-group inet Big-rib//定义新增的路由表属于路由组“Big-rib”set routing-instances Tel routing-options static route 0.0.0.0/0 next-hop 192.168.4.2//为Tel路由表配置路由set routing-instances CNC instance-type virtual-routerset routing-instances CNC interface ge-0/0/5.0set routing-instances CNC routing-options interface-routes rib-group inet Big-ribset routing-instances CNC routing-options static route 0.0.0.0/0 next-hop 192.168.5.2//配置路由表CNC相关信息set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.1/24set interfaces ge-0/0/4 unit 0 family inet address 192.168.4.1/24set interfaces ge-0/0/5 unit 0 family inet address 192.168.5.1/24set interfaces ge-0/0/6 unit 0 family inet address 10.10.30.189/24//配置逻辑接口的IP地址set routing-options interface-routes rib-group inet Big-rib//定义路由表组,并把接口路由加入到Big-rib路由组中set routing-options static route 10.0.0.0/8 next-hop 10.10.30.1set routing-options static route 0.0.0.0/0 next-hop 192.168.4.2//配置全局路由表路由信息set routing-options static route 0.0.0.0/0 install//把路由表安装到转发表set routing-options static route 0.0.0.0/0 no-readvertise//set routing-options rib-groups Big-rib import-rib inet.0set routing-options rib-groups Big-rib import-rib CNC.inet.0set routing-options rib-groups Big-rib import-rib Tel.inet.0//导入三张路由表之间的直连路由到路由表组set security nat destination pool 111 address 192.168.3.5/32//定义目的NAT后的内部服务器的IP地址set security nat destination rule-set 1 from zone Tel-trustset security nat destination rule-set 1 rule 111 match source-address 0.0.0.0/0set security nat destination rule-set 1 rule 111 match destination-address 192.168.4.1/32 set security nat destination rule-set 1 rule 111 match destination-port 3389set security nat destination rule-set 1 rule 111 then destination-nat pool 111//配置ZONE Tel-trust的目的NATset security nat destination rule-set 2 from zone CNC-trustset security nat destination rule-set 2 rule 222 match source-address 0.0.0.0/0set security nat destination rule-set 2 rule 222 match destination-address 192.168.5.1/32set security nat destination rule-set 1 rule 111 match destination-port 3389set security nat destination rule-set 2 rule 222 then destination-nat pool 111//配置ZONE CNC-trust的目的NATset applications application tcp_3389 protocol tcpset applications application tcp_3389 destination-port 3389set security zones security-zone trust address-book address H_192.168.3.5 192.168.3.5/32//自定义端口和配置地址表set security policies from-zone Tel-trust to-zone trust policy default-permit match source-address anyset security policies from-zone Tel-trust to-zone trust policy default-permit match destination-address H_192.168.3.5 set security policies from-zone Tel-trust to-zone trust policy default-permit match application tcp_3389set security policies from-zone Tel-trust to-zone trust policy default-permit then permit//配置Tel-trust到trust策略set security policies from-zone CNC-trust to-zone trust policy default-permit match source-address anyset security policies from-zone CNC-trust to-zone trust policy default-permit match destination-address H_192.168.3.5 set security policies from-zone CNC-trust to-zone trust policy default-permit match application tcp_3389set security policies from-zone CNC-trust to-zone trust policy default-permit then permit//配置CNC-trust到trust策略set security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust host-inbound-traffic protocols allset security zones security-zone trust interfaces ge-0/0/3.0set security zones security-zone Tel-trust host-inbound-traffic system-services allset security zones security-zone Tel-trust host-inbound-traffic protocols allset security zones security-zone Tel-trust interfaces ge-0/0/4.0set security zones security-zone CNC-trust host-inbound-traffic system-services allset security zones security-zone CNC-trust host-inbound-traffic protocols allset security zones security-zone CNC-trust interfaces ge-0/0/5.0set security zones security-zone MGT host-inbound-traffic system-services allset security zones security-zone MGT host-inbound-traffic protocols allset security zones security-zone MGT interfaces ge-0/0/6.0//定义逻辑接口到ZONE,并开放所有的协议及服务来访问防火墙的直连接口二虚拟路由器(多链路负载冗余);需求:内网用户访问端口22.3389.8080,走电信,其他所有流量走CNC;所有内网访问外网的流量NAT为对应外网接口IP地址;实现负载冗余的功能;放行所有服务;(双线接入)配置:set routing-instances Tel instance-type virtual-routerset routing-instances Tel interface ge-0/0/4.0set routing-instances Tel routing-options interface-routes rib-group inet Big-ribset routing-instances Tel routing-options static route 0.0.0.0/0 next-hop 192.168.4.2set routing-instances Tel routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.5.2 preference 100set routing-instances CNC instance-type virtual-routerset routing-instances CNC interface ge-0/0/5.0set routing-instances CNC routing-options interface-routes rib-group inet Big-ribset routing-instances CNC routing-options static route 0.0.0.0/0 next-hop 192.168.5.2set routing-instances CNC routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.4.2 preference 100set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.1/24set interfaces ge-0/0/4 unit 0 family inet address 192.168.4.1/24set interfaces ge-0/0/5 unit 0 family inet address 192.168.5.1/24set interfaces ge-0/0/6 unit 0 family inet address 10.10.30.189/24set routing-options interface-routes rib-group inet Big-ribset routing-options static route 10.0.0.0/8 next-hop 10.10.30.1set routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.5.2 preference 100set routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.4.2 preference 10set routing-options static route 0.0.0.0/0 installset routing-options static route 0.0.0.0/0 no-readvertiseset routing-options rib-groups Big-rib import-rib inet.0set routing-options rib-groups Big-rib import-rib CNC.inet.0set routing-options rib-groups Big-rib import-rib Tel.inet.0set security nat source rule-set Soure-NAT-Policy from zone trustset security nat source rule-set Soure-NAT-Policy to zone Tel-trustset security nat source rule-set Soure-NAT-Policy rule Source-nat-1 match source-address 192.168.3.0/24 set security nat source rule-set Soure-NAT-Policy rule Source-nat-1 match destination-address 0.0.0.0/0 set security nat source rule-set Soure-NAT-Policy rule Source-nat-1 then source-nat interfaceset security zones security-zone trust address-book address Net_192.168.3.0 192.168.3.0/24set security policies from-zone trust to-zone Tel-trust policy 1 match source-address Net_192.168.3.0set security policies from-zone trust to-zone Tel-trust policy 1 match destination-address anyset security policies from-zone trust to-zone Tel-trust policy 1 match application anyset security policies from-zone trust to-zone Tel-trust policy 1 then permitset security policies from-zone trust to-zone Tel-trust policy 1 then log session-initset security policies from-zone trust to-zone Tel-trust policy 1 then log session-closeset security nat source rule-set Soure-NAT-Policy-2 from zone trustset security nat source rule-set Soure-NAT-Policy-2 to zone CNC-trustset security nat source rule-set Soure-NAT-Policy-2 rule Source-nat-2 match source-address 192.168.3.0/24 set security nat source rule-set Soure-NAT-Policy-2 rule Source-nat-2 match destination-address 0.0.0.0/0 set security nat source rule-set Soure-NAT-Policy-2 rule Source-nat-2 then source-nat interfaceset security policies from-zone trust to-zone CNC-trust policy 2 match source-address Net_192.168.3.0set security policies from-zone trust to-zone CNC-trust policy 2 match destination-address anyset security policies from-zone trust to-zone CNC-trust policy 2 match application anyset security policies from-zone trust to-zone CNC-trust policy 2 then permitset security policies from-zone trust to-zone CNC-trust policy 2 then log session-initset security policies from-zone trust to-zone CNC-trust policy 2 then log session-closeset interfaces ge-0/0/3 unit 0 family inet filter input filter-1set firewall filter filter-1 term term-1 from destination-port 22set firewall filter filter-1 term term-1 from destination-port 3389set firewall filter filter-1 term term-1 from destination-port 8080set firewall filter filter-1 term term-1 then routing-instance Telset firewall filter filter-1 term default then routing-instance CNCset security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust host-inbound-traffic protocols allset security zones security-zone trust interfaces ge-0/0/3.0set security zones security-zone Tel-trust host-inbound-traffic system-services allset security zones security-zone Tel-trust host-inbound-traffic protocols allset security zones security-zone Tel-trust interfaces ge-0/0/4.0set security zones security-zone CNC-trust host-inbound-traffic system-services allset security zones security-zone CNC-trust host-inbound-traffic protocols allset security zones security-zone CNC-trust interfaces ge-0/0/5.0set security zones security-zone MGT host-inbound-traffic system-services allset security zones security-zone MGT host-inbound-traffic protocols allset security zones security-zone MGT interfaces ge-0/0/6.0验证:基于目标端口路由验证:Session ID: 9693, Policy name: 1121/6, Timeout: 1790, ValidIn: 192.168.3.5/52562 --> 192.168.100.211/3389;tcp, If: ge-0/0/3.0, Pkts: 2, Bytes: 112Out: 192.168.100.211/3389 --> 192.168.4.1/28262;tcp, If: ge-0/0/4.0, Pkts: 1, Bytes: 60Session ID: 9703, Policy name: 1121/7, Timeout: 2, ValidIn: 192.168.3.5/6252 -->192.168.100.211/1;icmp, If: ge-0/0/3.0, Pkts: 1, Bytes: 60 Out: 192.168.100.211/1 --> 192.168.5.1/4217;icmp, If: ge-0/0/5.0, Pkts: 1, Bytes: 60 当前路由表:root@SRX-Ipsec-A> show routeinet.0: 7 destinations, 8 routes (7 active, 0 holddown, 0 hidden)+ = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/10] 00:01:26> to 192.168.4.2 via ge-0/0/4.0[Static/100] 00:01:04> to 192.168.5.2 via ge-0/0/5.0192.168.3.0/24 *[Direct/0] 00:04:31> via ge-0/0/3.0192.168.3.1/32 *[Local/0] 16:44:09Local via ge-0/0/3.0192.168.4.0/24 *[Direct/0] 00:01:26> via ge-0/0/4.0192.168.4.1/32 *[Local/0] 00:01:26Local via ge-0/0/4.0192.168.5.0/24 *[Direct/0] 00:01:04> via ge-0/0/5.0192.168.5.1/32 *[Local/0] 00:01:04Local via ge-0/0/5.0CNC.inet.0: 7 destinations, 8 routes (7 active, 0 holddown, 0 hidden)+ = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/5] 00:01:04> to 192.168.5.2 via ge-0/0/5.0[Static/100] 00:01:26> to 192.168.4.2 via ge-0/0/4.0192.168.3.0/24 *[Direct/0] 00:04:31> via ge-0/0/3.0192.168.3.1/32 *[Local/0] 00:04:31Local via ge-0/0/3.0192.168.4.0/24 *[Direct/0] 00:01:26> via ge-0/0/4.0192.168.4.1/32 *[Local/0] 00:01:26Local via ge-0/0/4.0192.168.5.0/24 *[Direct/0] 00:01:04> via ge-0/0/5.0192.168.5.1/32 *[Local/0] 16:44:09Local via ge-0/0/5.0Tel.inet.0: 7 destinations, 8 routes (7 active, 0 holddown, 0 hidden)+ = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/5] 00:01:26> to 192.168.4.2 via ge-0/0/4.0[Static/100] 00:01:04> to 192.168.5.2 via ge-0/0/5.0192.168.3.0/24 *[Direct/0] 00:04:31> via ge-0/0/3.0192.168.3.1/32 *[Local/0] 00:04:31Local via ge-0/0/3.0192.168.4.0/24 *[Direct/0] 00:01:26> via ge-0/0/4.0192.168.4.1/32 *[Local/0] 16:44:09Local via ge-0/0/4.0192.168.5.0/24 *[Direct/0] 00:01:04> via ge-0/0/5.0192.168.5.1/32 *[Local/0] 00:01:04Local via ge-0/0/5.0双线冗余验证:root@SRX-Ipsec-A> show security flow sessionSession ID: 10321, Policy name: 1121/7, Timeout: 48, ValidIn: 192.168.3.2/188 --> 192.168.100.211/59209;icmp, If: ge-0/0/3.0, Pkts: 1, Bytes: 84 Out: 192.168.100.211/59209 --> 192.168.5.1/13586;icmp, If: ge-0/0/5.0, Pkts: 0, Bytes: 0 In: 192.168.3.2/189 --> 192.168.100.211/59209;icmp, If: ge-0/0/3.0, Pkts: 1, Bytes: 84 Out: 192.168.100.211/59209 -->192.168.4.1/19350;icmp, If: ge-0/0/4.0, Pkts: 0, Bytes: 0 Session ID: 10330, Policy name: 1121/6, Timeout: 2, ValidIn: 192.168.3.2/197 --> 192.168.100.211/59209;icmp, If: ge-0/0/3.0, Pkts: 1, Bytes: 84 Out: 192.168.100.211/59209 --> 192.168.4.1/3661;icmp, If: ge-0/0/4.0, Pkts: 1, Bytes: 84 当前路由表:root@SRX-Ipsec-A> show routeinet.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden)+ = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/10] 00:00:45> to 192.168.4.2 via ge-0/0/4.0192.168.3.0/24 *[Direct/0] 00:06:27> via ge-0/0/3.0192.168.3.1/32 *[Local/0] 16:46:05Local via ge-0/0/3.0192.168.4.0/24 *[Direct/0] 00:00:45> via ge-0/0/4.0192.168.4.1/32 *[Local/0] 00:00:45Local via ge-0/0/4.0192.168.5.1/32 *[Local/0] 00:00:37RejectCNC.inet.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden)+ = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/100] 00:00:45> to 192.168.4.2 via ge-0/0/4.0192.168.3.0/24 *[Direct/0] 00:06:27> via ge-0/0/3.0192.168.3.1/32 *[Local/0] 00:06:27Local via ge-0/0/3.0192.168.4.0/24 *[Direct/0] 00:00:45> via ge-0/0/4.0192.168.4.1/32 *[Local/0] 00:00:45Local via ge-0/0/4.0192.168.5.1/32 *[Local/0] 16:46:05RejectTel.inet.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden)+ = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/5] 00:00:45> to 192.168.4.2 via ge-0/0/4.0192.168.3.0/24 *[Direct/0] 00:06:27> via ge-0/0/3.0192.168.3.1/32 *[Local/0] 00:06:27Local via ge-0/0/3.0192.168.4.0/24 *[Direct/0] 00:00:45> via ge-0/0/4.0192.168.4.1/32 *[Local/0] 16:46:05Local via ge-0/0/4.0192.168.5.1/32 *[Local/0] 00:00:37Reject配置解析:set routing-instances Tel instance-type virtual-routerset routing-instances Tel interface ge-0/0/4.0set routing-instances Tel routing-options interface-routes rib-group inet Big-ribset routing-instances Tel routing-options static route 0.0.0.0/0 next-hop 192.168.4.2set routing-instances CNC routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.5.2 preference 100 //配置Tel路由表并配置相关信息,通过优先级来实现双广域网冗余,优先级值越小,优先级越高set routing-instances CNC instance-type virtual-routerset routing-instances CNC interface ge-0/0/5.0set routing-instances CNC routing-options interface-routes rib-group inet Big-ribset routing-instances CNC routing-options static route 0.0.0.0/0 next-hop 192.168.5.2set routing-instances CNC routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.4.2 preference 100 //配置CNC路由表并配置相关信息set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.1/24set interfaces ge-0/0/4 unit 0 family inet address 192.168.4.1/24set interfaces ge-0/0/5 unit 0 family inet address 192.168.5.1/24set interfaces ge-0/0/6 unit 0 family inet address 10.10.30.189/24//配置逻辑接口对应IP地址set routing-options interface-routes rib-group inet Big-rib//定义路由表组,并把接口路由加入到Big-rib路由组中set routing-options static route 10.0.0.0/8 next-hop 10.10.30.1set routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.5.2 preference 100set routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.4.2 preference 10//配置全局路由表路由信息,通过指定优先级来实现双广域网的冗余set routing-options static route 0.0.0.0/0 install//把路由表安装到转发表set routing-options static route 0.0.0.0/0 no-readvertise//set routing-options rib-groups Big-rib import-rib inet.0set routing-options rib-groups Big-rib import-rib CNC.inet.0set routing-options rib-groups Big-rib import-rib Tel.inet.0//导入三张路由表之间的直连路由到路由表组set security nat source rule-set Soure-NAT-Policy from zone trustset security nat source rule-set Soure-NAT-Policy to zone Tel-trustset security nat source rule-set Soure-NAT-Policy rule Source-nat-1 match source-address 192.168.3.0/24set security nat source rule-set Soure-NAT-Policy rule Source-nat-1 match destination-address 0.0.0.0/0set security nat source rule-set Soure-NAT-Policy rule Source-nat-1 then source-nat interface//配置ZONE Tel-trust基于接口的源NATset security zones security-zone trust address-book address Net_192.168.3.0 192.168.3.0/24//定义地址表set security policies from-zone trust to-zone Tel-trust policy 1 match source-address Net_192.168.3.0set security policies from-zone trust to-zone Tel-trust policy 1 match destination-address anyset security policies from-zone trust to-zone Tel-trust policy 1 match application anyset security policies from-zone trust to-zone Tel-trust policy 1 then permitset security policies from-zone trust to-zone Tel-trust policy 1 then log session-initset security policies from-zone trust to-zone Tel-trust policy 1 then log session-close//根据需求配置策略并记录LOG信息set security nat source rule-set Soure-NAT-Policy-2 from zone trustset security nat source rule-set Soure-NAT-Policy-2 to zone CNC-trustset security nat source rule-set Soure-NAT-Policy-2 rule Source-nat-2 match source-address 192.168.3.0/24 set security nat source rule-set Soure-NAT-Policy-2 rule Source-nat-2 match destination-address 0.0.0.0/0set security nat source rule-set Soure-NAT-Policy-2 rule Source-nat-2 then source-nat interface//配置ZONE CNC-trust基于接口的源NATset security policies from-zone trust to-zone CNC-trust policy 2 match source-address Net_192.168.3.0set security policies from-zone trust to-zone CNC-trust policy 2 match destination-address anyset security policies from-zone trust to-zone CNC-trust policy 2 match application anyset security policies from-zone trust to-zone CNC-trust policy 2 then permitset security policies from-zone trust to-zone CNC-trust policy 2 then log session-initset security policies from-zone trust to-zone CNC-trust policy 2 then log session-close//根据需求配置策略并记录LOG信息set interfaces ge-0/0/3 unit 0 family inet filter input filter-1//从接口ge-0/0/3进入的数据进行包过滤操作,并定义名称” filter-1”set firewall filter filter-1 term term-1 from destination-port 22set firewall filter filter-1 term term-1 from destination-port 3389set firewall filter filter-1 term term-1 from destination-port 8080//对符合包过滤名称”filter-1”的且符合目标端口22,3389,8080数据进行打标记,标记为term-1set firewall filter filter-1 term term-1 then routing-instance Tel//定义标记为term-1的数据,使用Tel路由表来转发数据set firewall filter filter-1 term default then routing-instance CNC//定义符合标记default数据使用CNC路由表来转发数据(default为自定义标记的名称,根据习惯随便取,如果没有指定符合条件则代表所有流量都匹配)set security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust host-inbound-traffic protocols allset security zones security-zone trust interfaces ge-0/0/3.0set security zones security-zone Tel-trust host-inbound-traffic system-services allset security zones security-zone Tel-trust host-inbound-traffic protocols allset security zones security-zone Tel-trust interfaces ge-0/0/4.0set security zones security-zone CNC-trust host-inbound-traffic system-services allset security zones security-zone CNC-trust host-inbound-traffic protocols allset security zones security-zone CNC-trust interfaces ge-0/0/5.0set security zones security-zone MGT host-inbound-traffic system-services allset security zones security-zone MGT host-inbound-traffic protocols allset security zones security-zone MGT interfaces ge-0/0/6.0//定义逻辑接口到ZONE,并开放所有的协议及服务来访问防火墙的直连接口三虚拟路由器(双线接入);需求:ZONE trust访问目标端口为22.3389.8080,走Tel;ZONE trust主机192.168.3.2的所有流量走Tel;所有未明确的指定的流量走CNC;ZONE trust主机192.168.3.5对外发布远程桌面应用Tel-trust(192.168.4.5),CNC-trust(192.168.5.5)实现从哪家运行商来的流量从哪家运行商返回;(主动发起的流量)放行ZONE trust所有主机访问外网的流量;放行所有从外网来访问内网主机192.168.3.5的远程桌面服务;实现负载冗余;配置:set routing-instances Tel instance-type virtual-routerset routing-instances Tel interface ge-0/0/4.0set routing-instances Tel routing-options interface-routes rib-group inet Big-ribset routing-instances Tel routing-options static route 0.0.0.0/0 next-hop 192.168.4.2set routing-instances Tel routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.5.2 preference 100set routing-instances CNC instance-type virtual-routerset routing-instances CNC interface ge-0/0/5.0set routing-instances CNC routing-options interface-routes rib-group inet Big-ribset routing-instances CNC routing-options static route 0.0.0.0/0 next-hop 192.168.5.2set routing-instances CNC routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.4.2 preference 100set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.1/24set interfaces ge-0/0/4 unit 0 family inet address 192.168.4.1/24set interfaces ge-0/0/5 unit 0 family inet address 192.168.5.1/24set interfaces ge-0/0/6 unit 0 family inet address 10.10.30.189/24set routing-options interface-routes rib-group inet Big-ribset routing-options static route 10.0.0.0/8 next-hop 10.10.30.1set routing-options static route 0.0.0.0/0 next-hop 192.168.4.2set routing-options static route 0.0.0.0/0 installset routing-options static route 0.0.0.0/0 no-readvertiseset routing-options rib-groups Big-rib import-rib inet.0set routing-options rib-groups Big-rib import-rib CNC.inet.0set routing-options rib-groups Big-rib import-rib Tel.inet.0set security nat destination pool 111 address 192.168.3.5/32set security nat destination rule-set 1 from zone Tel-trustset security nat destination rule-set 1 rule 111 match source-address 0.0.0.0/0set security nat destination rule-set 1 rule 111 match destination-address 192.168.4.5/32set security nat destination rule-set 1 rule 111 match destination-port 3389set security nat destination rule-set 1 rule 111 then destination-nat pool 111set security nat destination rule-set 2 from zone CNC-trustset security nat destination rule-set 2 rule 222 match source-address 0.0.0.0/0set security nat destination rule-set 2 rule 222 match destination-address 192.168.5.5/32set security nat destination rule-set 2 rule 222 match destination-port 3389set security nat destination rule-set 2 rule 222 then destination-nat pool 111set security zones security-zone trust address-book address Net_192.168.3.0 192.168.3.0/24set security zones security-zone trust address-book address H_192.168.3.5 192.168.3.5/32set applications application tcp_3389 protocol tcpset applications application tcp_3389 destination-port 3389set security nat proxy-arp interface ge-0/0/4.0 address 192.168.4.5/32set security nat proxy-arp interface ge-0/0/5.0 address 192.168.5.5/32set security policies from-zone Tel-trust to-zone trust policy default-permit match source-address anyset security policies from-zone Tel-trust to-zone trust policy default-permit match destination-address H_192.168.3.5 set security policies from-zone Tel-trust to-zone trust policy default-permit match application tcp_3389set security policies from-zone Tel-trust to-zone trust policy default-permit then permitset security policies from-zone CNC-trust to-zone trust policy default-permit-2 match source-address anyset security policies from-zone CNC-trust to-zone trust policy default-permit-2 match destination-address H_192.168.3.5 set security policies from-zone CNC-trust to-zone trust policy default-permit-2 match application tcp_3389set security policies from-zone CNC-trust to-zone trust policy default-permit-2 then permitset security policies from-zone trust to-zone Tel-trust policy 1121 match source-address Net_192.168.3.0set security policies from-zone trust to-zone Tel-trust policy 1121 match destination-address anyset security policies from-zone trust to-zone Tel-trust policy 1121 match application anyset security policies from-zone trust to-zone Tel-trust policy 1121 then permitset security policies from-zone trust to-zone CNC-trust policy 1122 match source-address Net_192.168.3.0set security policies from-zone trust to-zone CNC-trust policy 1122 match destination-address anyset security policies from-zone trust to-zone CNC-trust policy 1122 match application anyset security policies from-zone trust to-zone CNC-trust policy 1122 then permitset security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust host-inbound-traffic protocols allset security zones security-zone trust interfaces ge-0/0/3.0set security zones security-zone Tel-trust host-inbound-traffic system-services allset security zones security-zone Tel-trust host-inbound-traffic protocols allset security zones security-zone Tel-trust interfaces ge-0/0/4.0set security zones security-zone CNC-trust host-inbound-traffic system-services allset security zones security-zone CNC-trust host-inbound-traffic protocols allset security zones security-zone CNC-trust interfaces ge-0/0/5.0set security zones security-zone MGT host-inbound-traffic system-services allset security zones security-zone MGT host-inbound-traffic protocols allset security zones security-zone MGT interfaces ge-0/0/6.0set routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.5.2 preference 100set routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.4.2 preference 10set security nat source rule-set Soure-NAT-Policy from zone trust。

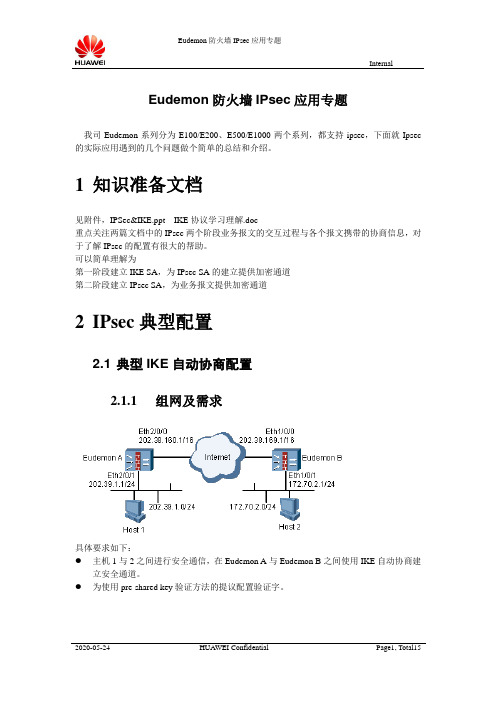

Eudemon防火墙IPsec应用专题V1

Eudemon防火墙IPsec应用专题我司Eudemon系列分为E100/E200、E500/E1000两个系列,都支持ipsec,下面就Ipsec 的实际应用遇到的几个问题做个简单的总结和介绍。

1知识准备文档见附件,IPSec&IKE.ppt IKE协议学习理解.doc重点关注两篇文档中的IPsec两个阶段业务报文的交互过程与各个报文携带的协商信息,对于了解IPsec的配置有很大的帮助。

可以简单理解为第一阶段建立IKE SA,为IPsec SA的建立提供加密通道第二阶段建立IPsec SA,为业务报文提供加密通道2IPsec典型配置2.1 典型IKE自动协商配置2.1.1组网及需求具体要求如下:●主机1与2之间进行安全通信,在Eudemon A与Eudemon B之间使用IKE自动协商建立安全通道。

●为使用pre-shared key验证方法的提议配置验证字。

2.1.2A的配置(默认参数示例)acl 3000rule permit ip source 202.39.1.0 0.0.0.255 destination 172.70.2.0 0.0.0.255 quitike proposal 10authentication-method pre-shareencryption-algorithm des-cbcauthentication-algorithm shadh group1sa duration 86400quitike peer aexchange-mode mainike-proposal 10local-id-type ippre-shared-key huaweiremote-address 202.38.169.1quitipsec proposal tran1transform espesp authentication-algorithm md5esp encryption-algorithm desencapsulation-mode tunnelquitipsec policy map1 10 isakmpike-peer aproposal tran1security acl 3000quitinterface Ethernet 2/0/0ipsec policy map1quit2.1.3B的配置(默认参数示例)acl 3000rule permit ip source 172.70.2.0 0.0.0.255 destination 202.39.1.0 0.0.0.255 quitike proposal 10authentication-method pre-shareencryption-algorithm des-cbcauthentication-algorithm shadh group1sa duration 86400quitike peer aexchange-mode mainike-proposal 10local-id-type ippre-shared-key huaweiremote-address 202.38.160.1quitipsec proposal tran1transform espesp authentication-algorithm md5esp encryption-algorithm desencapsulation-mode tunnelquitipsec policy map1 10 isakmpike-peer aproposal tran1security acl 3000quitinterface Ethernet 2/0/0ipsec policy map1quit2.1.4配置模板见附件:主模式A.txt 主模式B.txt2.2 配置多客户端的IPsec serverClientA ClientB2.2.1配置方法一(子策略方式)这种方式就是通过在server端设置多个ipsec子策略来匹配不同客户端,server端需要配置详细的IKE和IPsec参数,准确匹配client端的IPsec配置,可以主动发起连接。

党旗飘扬筑牢红色防火墙特别专题学习心得体会范文5篇

党旗飘扬筑牢红色防火墙特别专题学习心得体会范文5篇党旗飘扬筑牢红色防火墙特别专题的主题是致敬最美白衣天使,弘扬伟大抗疫精神.最美的〝逆行者〞,他们有颗勇敢的心,明知道前方有危险,他们依然奋勇向前,他们是白衣天使,更是白衣战士.下面给大家分享一些关于党旗飘扬筑牢红色防火墙特别专题心得体会,方便大学习.党旗飘扬筑牢红色防火墙特别专题心得体会1在原本应该举国欢庆的日子里,中国人民却迎来了继_年非典后的第二次病毒灾难一一新型冠状病毒.在这次病毒中,有人趁着混乱抬高价格赚灾难钱;有人为了保住官职,欺上瞒下,不把老百姓的安危当一回事;而有这样一群人,他们不顾自己的安危,只为了保证全国人民的生命,放弃与家人的团聚,奔赴疫区一线,与病毒作斗争,他们就是可爱可敬的白衣天使们!他们每天要穿着厚重的防护服,冒着被感染的风险,精心呵护救治着成百上千个病人.有一些女医生为了能够穿下防护服,不惜剪掉自己秀丽的长发.有一句话让我颇受感动:哪有什么所谓的白衣天使,只不过是一群孩子换了身衣服,学着前辈的样子和死神抢人罢了.是啊,那些医生护士们,也比我们大不了多少岁,他们也有疼爱自己的父母,也有温馨和睦的家庭,但他们却愿意牺牲自己的安全去履行他们的职责,去保证他人的健康.因为戴口罩戴久了,有些护士们的鼻梁上已经磨破了皮,却没有丝毫的抱怨.我也曾想过,如果没有他们,那我们该怎么办?可能感染甚至死亡的人数就不止这么多了,也可能会迎来一场更凶险的灾祸.在这样一群人中,有一位老爷爷,他年事已高,却还是冒着危险去了武汉._年非典肆虐,67岁的他说:〝把最重的病人送到我这来〞;如今,_年武汉因为冠状病毒,成为了重灾区,84岁的他一边告诉大家不要去武汉,一边自己挂帅出征,踏上了去武汉的征程.有一点让我感到很奇怪,84岁的钟南山老先生站在一线同病毒斗争,都没有多少人关注关心,而NBA球星科比突然的`离世,却让整个朋友圈微博都在哭泣丶叹息.我们难道不应该多关心这些为我们而奋斗的勇士们吗?大家也都知道这种病毒的高危人群是偏向高龄的,钟南山先生已经84岁了,他难道不怕被感染吗?他为的是整个国家的健康啊!我觉得我们应该多关心关心这些白衣天使们,他们或许是年轻人,也或许是老人,但他们都是为了同一个目标——战胜病毒保卫全国人民的健康而奋斗,我们也应该支持他们,关心他们.有这样一群人,替我们负重前行,是我们的幸运.谢谢你们可爱可敬的白衣天使们!有你们的陪伴,是我们的荣幸!党旗飘扬筑牢红色防火墙特别专题心得体会2疫情,像个大泥潭,人们一个接一个掉了进去.这个新年,是不同寻常的一年,每一天,我们都在和病毒战斗.在平常,我们可能是陌生人,也可能是朋友,但到了与病毒抗争的战场上,我们每一个人都是战友!看看这战场上最勇敢最可爱的人——白衣天使们.他们不顾危险,履行着医生的职责,时刻坚守在自己的岗位上.他们以无畏的勇气,坚定的信念,惊人的毅力感染着战场上的每个人.当我们走进他们的心扉,就会知道,白衣天使们太不简单了,他们也有亲人,他们也会产生对家的牵挂,心中也会闪过一丝担忧:万一我被感染了,我的孩子怎么办,但更多的,是作为白衣天使的使命感和责任感,让他们牺牲了太多太多,坚持着救死扶伤这个信仰.他们冲在战场最前线,与病毒直接抗争着,让我们向白衣天使们致敬!虽然我们普通人不能上前线,但无论我们来自哪里,也无论我们走到天涯海角,我们都是一家人,我们都能用一颗充满爱的心,互相加油.所以,让我们用温暖的目光,乐观的笑容,美好的鼓励相互关照,迈着坚定的步伐飞奔向前,一起努力,一起打赢这场病毒歼灭战.只要我们心连心,手拉手,众志成城,让病毒尝尝团结的力量,我们一定能够胜利!这个冬天一定难熬,但春天总会来到.黑夜即使漫长,白昼也终会到来.当春光烂漫时,你们这群战友们一起走出门,一起游玩,一起比心,然后一起喊〝我们胜利了!〞党旗飘扬筑牢红色防火墙特别专题心得体会3在我们迎接新年的除夕夜中,一场突如其来的新型冠状病毒感染的肺炎疫情降临在了我们的中国武汉.是您始终牢牢的坚守在一线岗位上,守护着我们的性命与安危.是啊!病毒与灾难的非常的可怕.而你们却不愿屈服于恶魔之上,铤而走险,戴上口罩,穿上沉重的隔离服,挺起胸膛,迈出矫健的步伐,全副武装,用尽全身心的力量抗击疫情.与你们较量的不止是生与死的考验,还有日日夜夜替你操劳.为你担心的家人啊!对于父母的劝告,孩子的呼喊.你们狠下心来奔赴前线,说着自己的使命和职责,令由不由深感敬畏之情.所谓的白衣天使,只不过是一群孩子,穿上了白衣,想前辈一样救死扶伤罢了.他们也是有血有肉的人啊,他们与我们有什么不同呢?在我们眼中他们就是我们的白衣天使,他们不惜自己的辛苦付出,站在了一线,为我们抵挡住了病毒的危害,他们是多么伟大,他们的精神是多么的高尚.许多的护士,家离得都很近,但他们却不愿回家,舍小家为大家,把思念化作力量,战斗在肺炎疫情的最前线.只有白衣天使的到来,才能使垂危的身躯变得痊愈.也是因为有你们的存在,才能使绝望的眼神变得明亮.凶恶的病毒,也是因为有你们的血肉身躯才收敛了疯狂.世界也是有了你们的奋力拼搏,才变得充满辉煌.你用你们的职责勇气和耐力换来了患者的健康与平安.也是因为你们精湛的医疗技术,才挽救了人民的命,给人类带来希望与和平.〝这是我们的责任面对这样的恶魔,我们不能退却,我们别无选择,因为只有勇往直前,才能保住我们的人民,我们的家园.〞一位护士平凡的语言谱写了一曲可歌可泣的英雄主义壮歌.正是因为你们无穷的力量才能把病情灭亡,才能把病人守望.只有大家万众一心众志成城的凝聚力,才能看到雨后绚丽的彩虹.在我的心里,他们就是我的白衣天使!加油武汉!加油白衣天使们!党旗飘扬筑牢红色防火墙特别专题心得体会4在全国上下抗击新型冠状病毒感染的肺炎疫情战役中,有那么一群人毅然奔赴抗疫前线,是他们的坚守和付出,筑起了一道守护人民健康的防护线.他们是最美〝逆行者〞.新春伊始,一场猝不及防的肺炎疫情席卷全国大地.在这场突如其来的战〝疫〞面前,一群〝最美逆行者〞没有退缩,逆〝风〞而行,迎难而上,为抗击疫情,奉献力量,传递温暖.他们义无反顾的〝逆行〞,是最勇敢的坚守,是最温暖的守护,值得我们每一个人点赞和致敬!最美逆行者,肩负的是责任与担当.责任重于泰山.面对疫情,广大医护工作者,写下请战书,按下鲜红的手印,主动请缨,毅然奔向这场没有硝烟的战场.公安干警.基层干部.运输司机等,义无反顾,奋战在防疫抗灾战场的第一线.他们手挽手.肩并肩,冲锋陷阵,为抗击疫情.稳定局面默默无闻地奉献着,他们都是最美.最帅的〝逆行者〞.正是这些最美〝逆行者〞,他们肩负起了责任,扛起身上的重担,用行动诠释着责任与担当.最美逆行者,传递的是信心与力量.疫情面前,人心是大的力量.危险紧要关头,最美〝逆行者〞迎难而上,挺身而出,这是对生命的尊重与救助,更是为社会传递着休戚与共.守望相助的力量与温情,坚定广大民众的抗疫斗志和决心,树立战胜疫情的坚强信念.在这些闪闪发光的普通人身上,我们看到了爱的伟大.爱的力量,对所有人的一颗大爱之心.正是这些〝最美逆行者〞的实际行动,鼓舞了人们对抗疫情的信心,有了直面危险的勇气和众志成城的毅力.最美逆行者,守护的是生命与希望.正是这些普通平凡的最美〝逆行者〞,用实际行动守护着我们的健康,守护着人民的安危,守护着城市的平安.每一个时代都有每一个时代的〝英雄〞,病毒肆虐时,医生.护士.警察……他们在默默奋战,守护我们,护佑国家,他们无愧于新时代的英雄.疫情当前,是他们在危险之境中逆风而行,以自己的生命守护着我们的生命,让我们战胜了恐惧,克服了困难,扛起了胜利希望,让我们温暖.安定,心中有力量,眼前有希望.在这场没有硝烟的战争中,勇敢逆行的他们,千千万万最美〝逆行者〞,谱写了一曲感人篇章,一首首赞美诗歌.他们都是新时代最可爱的人.最可敬的人,值得被所有人铭记.点赞.在这个不寻常的春节,让我们守望相助,向最可爱的人致敬,他们是最美逆行者!党旗飘扬筑牢红色防火墙特别专题心得体会5在这个世上做一个平凡的人很容易,但做一个既平凡又伟大的人却是难上加难.我们每个人都不愿在年少时做一个普通人,更何况是在疫情严重的现在呢!春节伊始,今日头条以及各大媒体纷纷报道新型冠状病毒肺炎,万万没想到这次的疫情对于我们来说有着很大的影响,它的爆发力完全不亚于_年前的非典.新型冠状病毒肺炎患者主要集中在湖北省的武汉市,各省各地的人都汇聚在这个中部六省唯一的省级城市和特大城市里,人流居多,再加上这时是逢年过节回家的时候,可见这次疫情有多严重,更何况新型冠状病毒是以空气.唾液等方式传播,在潜伏期也同样有传染性.全国上下居家隔离,积极防疫.而像我们这样普通的不能再普通的人,我们既没有钟南山对病毒的研究,也没有他在医学界的权威.我们能做的从始至终都是做好防控工作.有着乐观.积极向上的心态,把被传染的可能性降到最低.前几天,我看到过有关于这次疫情志愿者的新闻,我顿时感到一丝的惊讶.我没想到在这传染期的高峰期中,竟然有人肯冒着生命危险来帮助他人.那些志愿者他们不是医生,也不是我们任何人的亲人,他们只有自己那少得可怜的医学知识,这对于他们来讲不仅没有任何的好处,还随时随地都有生命的危险.我想,这些志愿者可能有很多人是不顾家人的反对,顶着很大的压力来做的志愿者.他们或许也曾想过如果自己被传染了,那么在这世上的某一个家庭中就会失去一个顶梁柱,就会有一对父母失去自己的儿子,有一个妻子失去自己的丈夫,有一个孩子失去自己的爸爸.也许他们可能想过放弃,但当他们想到那些被这场疫情所折磨的人时,他们的斗志就如同熊熊烈火一样燃烧了起来,众志成城防控疫情,加油武汉!加油中国!或许他们是也曾想过那一间茅屋.一亩良田.一壶浊茶的日子,想过等桃花开后,出门看看那满是淡香的桃花,看看那寒冬过后所迎来的春天.即使一生碌碌无为,但对于他们来说又何尝不是一种惬意呢?哪有什么岁月静好,只是有人替你负重前行.防疫志愿者们虽然在这场疫情中是一个普通的人,但他们却是最伟大的人.很多人在一生中或许只能做一个无名之辈,既然我们做不成像钟南山那样载入史册的伟人,那么我们又何尝不试着做一个平凡而又伟大的人呢?党旗飘扬筑牢红色防火墙特别专题学习心得体会精选范文5篇。

安全专题试题及答案

安全专题试题及答案

1. 什么是计算机病毒?

答案:计算机病毒是一种恶意软件,它能够自我复制,并且通过破坏、篡改或删除数据,或者使系统无法正常运行来影响计算机系统。

2. 列举至少三种网络安全威胁。

答案:1) 网络钓鱼;2) 恶意软件;3) 拒绝服务攻击。

3. 什么是防火墙,它的作用是什么?

答案:防火墙是一种网络安全系统,用于监控和控制进出网络的数

据流。

它的作用是防止未经授权的访问,同时允许合法的通信。

4. 描述什么是数据加密。

答案:数据加密是一种将数据转换成无法直接理解的形式的过程,

只有拥有解密密钥的人才能将其还原成原始形式。

5. 列举至少两种常见的密码破解技术。

答案:1) 暴力破解;2) 社会工程学。

6. 什么是入侵检测系统(IDS)?

答案:入侵检测系统是一种用于监测和分析网络或系统流量的设备,用于检测恶意活动或策略违规。

7. 简述什么是访问控制。

答案:访问控制是一种安全机制,用于限制对资源的访问,确保只

有授权的用户才能访问系统资源。

8. 什么是VPN,它的作用是什么?

答案:VPN(虚拟私人网络)是一种技术,允许远程用户通过加密的通道安全地连接到私有网络。

9. 什么是双因素认证?

答案:双因素认证是一种安全措施,要求用户提供两种形式的身份验证,通常包括密码和手机短信验证码,以增加安全性。

10. 列举至少三种数据泄露的原因。

答案:1) 内部人员疏忽;2) 恶意软件攻击;3) 未授权访问。

防火墙需求分析

防火墙需求分析随着互联网的快速发展和广泛应用,网络安全问题也日益凸显。

为了保护企业网络免受恶意攻击和非法侵入,防火墙这一网络安全设备变得越来越重要。

防火墙是一种位于企业网络与外部网络之间的安全网关设备,通过控制和监控网络流量,有效封堵潜在的威胁。

本文将对防火墙的需求进行分析。

一、防火墙的基本功能需求1. 访问控制:防火墙需具备区分内部和外部网络的能力,实现访问控制策略。

通过设置规则,仅允许授权的用户和应用程序访问企业网络,从而防止未经授权的访问和数据泄露。

2. 用户身份验证:防火墙应支持用户身份验证,确保只有经过验证的用户才能访问企业资源。

这可以通过使用用户凭据(如用户名和密码)、单一登录(Single Sign-On)或双因素认证等技术来实现。

3. 威胁检测与防御:防火墙需要能够检测并拦截恶意软件、病毒、网络钓鱼等威胁,确保企业网络的安全。

该功能可以通过使用反病毒软件、入侵检测系统( IDS)和入侵防御系统( IPS)等技术来实现。

4. 流量监控与分析:防火墙应提供对网络流量的实时监控和分析功能,以便及时发现异常流量和攻击行为。

同时,还需提供合适的日志记录和分析功能,帮助管理员对网络安全事件进行追溯和分析。

二、防火墙的性能需求1. 吞吐量:企业网络的流量通常非常大,因此防火墙需要具备足够的吞吐量,能够处理高速网络流量,避免成为网络瓶颈。

2. 延迟:防火墙应具备低延迟的性能,以确保网络通信的实时性和响应性。

3. 可靠性:防火墙是整个网络安全体系的核心组成部分,因此需要具备高可靠性。

防火墙的硬件和软件应具备冗余机制,确保在故障和攻击发生时能够正常工作,保护企业网络的安全。

三、防火墙的管理需求1. 简化管理:防火墙的管理界面应友好易用,尽可能简化管理员的配置和维护操作。

同时,还需提供对管理人员的权限管理功能,实现不同级别的管理权限划分。

2. 策略管理:防火墙应提供灵活的策略管理功能,允许管理员根据实际需求定义访问控制规则,方便管理企业网络的访问控制。

防火墙架构

防火墙架构防火墙架构企业的防火墙设计和安装是一项艰巨的工作。

在设计过程中对防火墙的选择在以后的多年中对安全的意义深远。

在这一系列文章中,我们将详细探讨防火墙的安装,希望对防火墙设计的过程会有帮助。

我们将会分四个部分来探讨。

如何选择防火墙尽管新的安全技术不断发展进化,防火墙仍然是网络结构的关键部分。

目前,企业可选择的防火墙种类很多。

本小节将列出选择适合企业网络安全需要的防火墙时的五个常见问题。

如何选择防火墙如何选择防火墙拓扑结构当为一个企业开发边界保护策略时,最常见的问题是“我应该把防火墙设置在哪里,以发挥其最大效用?”本小节将介绍三种最常见的防火墙拓扑结构,包括防御主机,屏蔽子网和双重防火墙结构。

防火墙拓扑结构选择如何在防火墙拓扑结构中配置系统一旦你决定了哪一种拓扑结构最适合你的IT架构,就需要决定在选种的拓扑结构中系统的位置。

本小节将介绍在防火墙拓扑结构中系统的位置,比如在防御主机,屏蔽子网和多宿防火墙等拓扑结构中的位置。

在防火墙拓扑结构中配置系统如何利用防火墙日志功能迅速而频繁的改变配置使得日常维护任务变得很难。

在这篇文章中,我们将探讨防火墙日志功能,来维持良好的状态。

防火墙行为审计如何选择防火墙现在市场上有一些不同种类的防火墙。

为你的组织选择一种防火墙是一项令人望而却步的工作——尤其是为一个充斥着流言和专利商标的行业。

我们来看一下防火墙技术的基本知识以及为公司选择防火墙时,你可能会问到的五个问题。

1.为什么要使用防火墙?当然,这可能听起来似乎是一个简单的问题。

你可能自己会解答,“因为我们需要!”但是重要的是你花费时间确定使用防火墙的技术目标。

这些目标会决定选择过程。

当一种简单的产品就能满足你的技术要求时,你就不想选择一种昂贵的、而功能丰富到迷惑管理员的防火墙。

2.防火墙如何能适合你的网络拓扑结构?这种防火墙是否存在于整个网络的周界,并直接与因特网相连接,或者是否适合公司其它地方的敏感局域网分段?它可以处理多大流量?它需要多少界面来分割流量?诸如这些的性能要求大大增加了推行新防火墙的总成本,这很容易造成购买产品的不足或过剩。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

内部发动攻击的可能性大大减少。 4.NAT 讨论到防火墙的主题,就一定要提到有一种路由器,尽管从技术上讲他根 本不是防火墙。网络地址转换(NAT)协议将内部网络的多个 IP 地址转换到一个 公共地址发到 Internet 上。 NAT 经常用于小型办公室、家庭等网络,多个用户分享单一的 IP 地址,并 为 Internet 连接提供一些安全机制。 当内部用户和一个公共主机通信时,NAT 追踪是哪一个用户作的请求,修 改传出的包,这样包就像是来自单一的公共 IP 地址,然后再打开连接。一旦建 立了连接,在内部计算机和 Web 站点之间来回流动的通信就都是透明的了。 当从公共网络传来一个未经请求的传入连接时,NAT 有一套规则来决定怎 么处理他。如果没有事先定义好的规则,NAT 只是简单的丢弃所有未经请求的 传入连接,就像包过滤防火墙所做的那样。 可是,就像对包过滤防火墙相同,你能将 NAT 设置为接受某些特定端口传 来的传入连接,并将他们送到一个特定的主机地址。 5.个人防火墙 目前网络上流传着非常多的个人防火墙软件,他是应用程式级的。个人防 火墙是一种能够保护个人计算机系统安全的软件,他能直接在用户的计算机上 运行,使用和状态/动态检测防火墙相同的方式,保护一台计算机免受攻击。通 常,这些防火墙是安装在计算机网络接口的较低级别上,使得他们能监视传入 传出网卡的所有网络通信。 一旦安装上个人防火墙,就能把他设置成“学习模式”,这样的话,对遇见 的每一种新的网络通信,个人防火墙都会提示用户一次,询问怎么处理那种通 信。然后个人防火墙便记住响应方式,并应用于以后遇见的相同那种网络通信。 例如,如果用户已安装了一台个人 Web 服务器,个人防火墙可能将第一个 传入的 Web 连接作上标志,并询问用户是否允许他通过。用户可能允许所有的 Web 连接、来自某些特定 IP 地址范围的连接等,个人防火墙然后把这条规则应 用于所有传入的 Web 连接。 基本上,你能将个人防火墙想象成在用户计算机上建立了一个虚拟网络接口。 不再是计算机的操作系统直接通过网卡进行通信,而是以操作系统通过和个人 防火墙对话,仔细检查网络通信,然后再通过网卡通信。 二、各类防火墙的优缺点 1.包过滤防火墙 使用包过滤防火墙的好处包括: ? 防火墙对每条传入和传出网络的包实行低水平控制。 ? 每个 IP 包的字段都被检查,例如源地址、目的地址、协议、端口等。防火墙 将基于这些信息应用过滤规则。

防火墙专题

Internet 的迅速发展给现代人的生产和生活都带来了前所未有的飞跃,大 大提高了工作效率,丰富了人们的生活,弥补了人们的精神空缺;而和此同时 给人们带来了一个日益严峻的问题―――网络安全。网络的安全性成为当今最 热门的话题之一,非常多企业为了保障自身服务器或数据安全都采用了防火墙。 随着科技的发展,防火墙也逐渐被大众所接受。不过,由于防火墙是属于高科 技产物,许多的人对此还并不是了解的十分透彻。而这篇文章就是给大家讲述 了防火墙工作的方式,及防火墙的基本分类,并且讨论了每一种防火墙的优缺 点。 一、防火墙的基本分类 1.包过滤防火墙 第一代防火墙和最基本形式防火墙检查每一个通过的网络包,或丢弃,或放行, 取决于所建立的一套规则。这称为包过滤防火墙。 本质上,包过滤防火墙是多址的,表明他有两个或两个以上网络适配器或接口。 例如,作为防火墙的设备可能有两块网卡(NIC),一块连到内部网络,一块连到 公共的 Internet。防火墙的任务,就是作为“通信警察”,指引包和截住那些有危 害的包。 包过滤防火墙检查每一个传入包,查看包中可用的基本信息(源地址和目的地 址、端口号、协议等)。然后,将这些信息和设立的规则相比较。如果已设立 了阻断 telnet 连接,而包的目的端口是 23 的话,那么该包就会被丢弃。如果 允许传入 Web 连接,而目的端口为 80,则包就会被放行。 多个复杂规则的组合也是可行的。 如果允许 Web 连接, 但只针对特定的服务器, 目的端口和目的地址二者必须和规则相匹配,才能让该包通过。 最后,能确定当一个包到达时,如果对该包没有规则被定义,接下来将会发生 什么事情了。通常,为了安全起见,和传入规则不匹配的包就被丢弃了。如果 有理由让该包通过,就要建立规则来处理他。 建立包过滤防火墙规则的例子如下: ? 对来自专用网络的包,只允许来自内部地址的包通过,因为其他包包含不正 确的包头部信息。这条规则能防止网络内部的所有人通过欺骗性的源地址发起 攻击。而且,如果黑客对专用网络内部的机器具有了不知从何得来的访问权, 这种过滤方式能阻止黑客从网络内部发起攻击。 ? 在公共网络,只允许目的地址为 80 端口的包通过。这条规则只允许传入的连 接为 Web 连接。这条规则也允许和 Web 连接使用相同端口的连接,所以他并 不是十分安全。

Generated by Foxit PDF Creator ? Foxit Software For evaluation only.

随后再两个系统之间的包,直到连接结束为止。在这种方式下,传入的包只有 在他是响应一个已建立的连接时,才会被允许通过。 ? UDP 包。UDP 包比 TCP 包简单,因为他们不包含所有连接或序列信息。他 们只包含源地址、目的地址、校验和携带的数据。这种信息的缺乏使得防火墙 确定包的合法性非常困难,因为没有打开的连接可利用,以测试传入的包是否 应被允许通过。可是,如果防火墙跟踪包的状态,就能确定。对传入的包,若 他所使用的地址和 UDP 包携带的协议和传出的连接请求匹配,该包就被允许通 过。和 TCP 包相同,没有传入的 UDP 包会被允许通过,除非他是响应传出的 请求或已建立了指定的规则来处理他。对其他种类的包,情况和 UDP 包类似。 防火墙仔细地跟踪传出的请求,记录下所使用的地址、协议和包的类型,然后 对照保存过的信息核对传入的包,以确保这些包是被请求的。 3.应用程式代理防火墙 应用程式代理防火墙实际上并不允许在他连接的网络之间直接通信。相反, 他是接受来自内部网络特定用户应用程式的通信,然后建立于公共网络服务器 独立的连接。网络内部的用户不直接和外部的服务器通信,所以服务器不能直 接访问内部网的所有一部分。 另外,如果不为特定的应用程式安装代理程式代码,这种服务是不会被支持的, 不能建立所有连接。这种建立方式拒绝所有没有明确设置的连接,从而提供了 额外的安全性和控制性。 例如,一个用户的 Web 浏览器可能在 80 端口,但也经常可能是在 1080 端口, 连接到了内部网络的 HTTP 代理防火墙。防火墙然后会接受这个连接请求,并 把他转到所请求的 Web 服务器。 这种连接和转移对该用户来说是透明的,因为他完全是由代理防火墙自动处理 的。 代理防火墙通常支持的一些常见的应用程式有: ? HTTP HTTPS/SSL? SMTP? POP3? IMAP? NNTP? TELNET? ? FTP ? IRC 应用程式代理防火墙能设置成允许来自内部网络的所有连接,他也能设置 成需求用户认证后才建立连接。需求认证的方式由只为已知的用户建立连接的 这种限制,为安全性提供了额外的确保。如果网络受到危害,这个特征使得从

本文由lijiezou贡献

pdf文档可能在W

Generated by Foxit PDF Creator ? Foxit Software For evaluation only.

Generated by Foxit PDF Creator ? Foxit Software For evaluation only.

丢弃从公共网络传入的包,而这些包都有你的网络内的源地址,从而减少 IP 欺骗性的攻击。 ? 丢弃包含源路由信息的包,以减少源路由攻击。要记住,在源路由攻击中, 传入的包包含路由信息,他覆盖了包通过网络应采取得正常路由,可能会绕过 已有的安全程式。通过忽略源路由信息,防火墙能减少这种方式的攻击。 2.状态/动态检测防火墙 状态/动态检测防火墙,试图跟踪通过防火墙的网络连接和包,这样防火墙 就能使用一组附加的标准,以确定是否允许和拒绝通信。他是在使用了基本包 过滤防火墙的通信上应用一些技术来做到这点的。 当包过滤防火墙见到一个网络包,包是孤立存在的。他没有防火墙所关心 的历史或未来。允许和拒绝包的决定完全取决于包自身所包含的信息,如源地 址、目的地址、端口号等。包中没有包含所有描述他在信息流中的位置的信息, 则该包被认为是无状态的;他仅是存在而已。 一个有状态包检查防火墙跟踪的不仅是包中包含的信息。为了跟踪包的状 态,防火墙还记录有用的信息以帮助识别包,例如已有的网络连接、数据的传 出请求等。 例如,如果传入的包包含视频数据流,而防火墙可能已记录了有关信息,是关 于位于特定 IP 地址的应用程式最近向发出包的源地址请求视频信号的信息。如 果传入的包是要传给发出请求的相同系统,防火墙进行匹配,包就能被允许通 过。 一个状态/动态检测防火墙可截断所有传入的通信,而允许所有传出的通信。因 为防火墙跟踪内部出去的请求,所有按需求传入的数据被允许通过,直到连接 被关闭为止。只有未被请求的传入通信被截断。 如果在防火墙内正运行一台服务器,设置就会变得稍微复杂一些,但状态包检 查是非常有力和适应性的技术。例如,能将防火墙设置成只允许从特定端口进 入的通信,只可传到特定服务器。如果正在运行 Web 服务器,防火墙只将 80 端口传入的通信发到指定的 Web 服务器。 状态/动态检测防火墙可提供的其他一些额外的服务有: ? 将某些类型的连接重定向到审核服务中去。 例如, 到专用 Web 服务器的连接, 在 Web 服务器连接被允许之前,可能被发到 SecutID 服务器(用一次性口令来 使用)。 ? 拒绝携带某些数据的网络通信,如带有附加可执行程式的传入电子消息,或 包含 ActiveX 程式的 Web 页面。 跟踪连接状态的方式取决于包通过防火墙的类型: ? TCP 包。当建立起一个 TCP 连接时,通过的第一个包被标有包的 SYN 标志。 通常情况下,防火墙丢弃所有外部的连接企图,除非已建立起某条特定规则来 处理他们。对内部的连接试图连到外部主机,防火墙注明连接包,允许响应及