ASA-SYSLOG-日志传送

syslog-系统日志应用

syslog 系统日志应用1) 概述syslog是Linux系统默认的日志守护进程。

默认的syslog配置文件是/etc/syslog.conf文件。

程序,守护进程和内核提供了访问系统的日志信息。

因此,任何希望生成日志信息的程序都可以向 syslog 接口呼叫生成该信息。

几乎所有的网络设备都可以通过syslog协议,将日志信息以用户数据报协议(UDP)方式传送到远端服务器,远端接收日志服务器必须通过syslogd 监听UDP 端口514,并根据 syslog.conf配置文件中的配置处理本机,接收访问系统的日志信息,把指定的事件写入特定文件中,供后台数据库管理和响应之用。

意味着可以让任何事件都登录到一台或多台服务器上,以备后台数据库用off-line(离线) 方法分析远端设备的事件。

通常,syslog 接受来自系统的各种功能的信息,每个信息都包括重要级。

/etc/syslog.conf 文件通知 syslogd 如何根据设备和信息重要级别来报告信息。

2) etc/syslog.conf/etc/syslog.conf 文件使用下面的格式:facility.level actionfacility.level为选择条件本身分为两个字段,之间用一个小数点(.)分隔。

action和facility.level之间使用TAB隔开。

前一字段是一项服务,后一字段是一个优先级。

选择条件其实是对消息类型的一种分类,这种分类便于人们把不同类型的消息发送到不同的地方。

在同一个syslog配置行上允许出现一个以上的选择条件,但必须用分号(;)把它们分隔开。

action字段所表示的活动具有许多灵活性,特别是,可以使用名称管道的作用是可以使 syslogd 生成后处理信息。

要素分析:facility 指定 syslog 功能,主要包括以下这些:kern 内核信息,首先通过 klogd 传递;user 用户进程;mail 邮件;daemon 后台进程;authpriv 授权信息;syslog 系统日志;lpr 打印信息;news 新闻组信息;uucp 由uucp生成的信息cron 计划和任务信息。

VMware SD-WAN 4.0 管理指南说明书

VMware SD-WAN 管理指南VMware SD-WAN 4.0您可以从 VMware 网站下载最新的技术文档:https:///cn/。

VMware, Inc.3401 Hillview Ave. Palo Alto, CA 94304 威睿信息技术(中国)有限公司北京办公室北京市朝阳区新源南路 8 号启皓北京东塔 8 层 801/cn上海办公室上海市淮海中路 333 号瑞安大厦 804-809 室/cn广州办公室广州市天河路 385 号太古汇一座 3502 室/cn版权所有© 2020 VMware, Inc. 保留所有权利。

版权和商标信息VMware SD-WAN 管理指南目录1关于 VMware SD-WAN 管理指南122新增功能133概览15解决方案组件16SD-WAN Edge 性能和规模数据17功能23隧道开销和 MTU26网络拓扑29分支站点拓扑30角色和特权级别34用户角色列表36重要概念38支持的浏览器42支持的调制解调器424用户协议435使用 SSO 以企业用户身份登录到 VMware SD-WAN Orchestrator446监控企业45监控导航面板45网络概览45监控 Edge48“概览”选项卡49QoE 选项卡50“传输”选项卡53“应用程序”选项卡55“源”选项卡56“目标”选项卡57“业务优先级”选项卡59“系统”选项卡59VMware SD-WAN Orchestrator 数据保留60监控网络服务64监控路由65PIM 邻居视图66监控警示66监控事件67自动回滚到上一个已知正常的配置68监控报告687使用新的 Orchestrator UI 监控企业70监控网络概览71监控 Edge72监控 Edge 概览74监控 Edge 的链路75监控路径可见性77监控 Edge 应用程序78监控 Edge 源80监控 Edge 目标82监控 Edge 的业务优先级83监控 Edge 的系统信息84监控连接到 Edge 的网关85监控网络服务86监控通过网关的非 SD-WAN 目标86监控云安全服务站点87监控 Edge 集群88监控 Edge VNF89监控路由详细信息89监控多播组90监控 PIM 邻居90监控 BGP Edge 邻居状态91监控 BFD92监控 BGP 网关邻居状态93监控警示93监控事件94企业报告96创建新的企业报告96创建自定义的报告98选择时间范围98选择数据100选择 Edge101提交报告102监控企业报告1038配置分段1079配置网络服务109关于 Edge 集群111Edge 集群的工作方式111配置 Edge 集群117Edge 集群故障排除119创建 Non VMware SD-WAN Site119VPN 工作流120配置通过网关的非 SD-WAN 目标124配置 Check Point125配置 Cisco ASA 类型的 Non VMware SD-WAN Site128配置 Cisco ISR 类型的 Non VMware SD-WAN Site130配置通过网关的通用 IKEv2 路由器类型的 Non VMware SD-WAN Site 132配置 Microsoft Azure Non VMware SD-WAN Site135配置 Palo Alto 类型的 Non VMware SD-WAN Site137配置 SonicWALL 类型的 Non VMware SD-WAN Site139配置 Zscaler141配置通过网关的通用 IKEv1 路由器类型的 Non VMware SD-WAN Site148配置通用防火墙(基于策略的 VPN)类型的 Non VMware SD-WAN Site150配置 Amazon Web Services152配置通过 Edge 的非 SD-WAN 目标153配置通过 Edge 的通用 IKEv1 路由器类型的 Non-VMware SD-WAN Site154配置通过 Edge 的“通用 IKEv2 路由器”类型的 Non-VMware SD-WAN Site156配置分支和通过 Edge 的非 SD-WAN 目标之间的隧道159在 Edge 级别配置云 VPN 和隧道参数159云安全服务161配置云安全提供程序161为配置文件配置云安全服务164为 Edge 配置云安全服务165为云安全服务配置业务策略167监控云安全服务168监控云安全服务事件169配置 DNS 服务170配置 Netflow 设置170IPFIX 模板173非 NAT 模板173NAT 模板180流量链路统计信息模板181隧道统计信息模板181应用程序选项模板183接口选项模板184VMware分段 ID 到分段的映射模板185链路选项模板185Netflow 源地址和分段186IPFIX 信息元素定义187专用网络名称191配置专用网络191删除专用网络名称191配置身份验证服务19110配置配置文件19311设置配置文件设备196配置设备196在配置文件中分配分段197配置身份验证设置199配置 DNS 设置199为配置文件配置 Netflow 设置200为配置文件配置 Syslog 设置201防火墙日志的 Syslog 消息格式204为配置文件配置云 VPN206云 VPN 概览207配置分支和通过网关的非 SD-WAN 目标之间的隧道211配置分支和 SD-WAN Hubs VPN 之间的隧道212配置分支和分支 VPN 之间的隧道221配置分支和通过 Edge 的非 SD-WAN 目标之间的隧道222配置多播设置222在接口级别配置多播设置224为配置文件配置 VLAN226配置管理 IP 地址228配置设备设置229配置接口设置242配置 Wi-Fi 无线设置249为配置文件配置第 2 层设置249为配置文件配置 SNMP 设置251为配置文件配置 NTP 设置252配置可见性模式254分配合作伙伴网关254分配控制器25712配置业务策略260为配置文件配置业务策略260配置 Edge 的业务策略261创建业务策略规则262为业务策略规则配置网络服务267配置链路转向模式268配置基于策略的 NAT273覆盖网络 QoS CoS 映射274具有合作伙伴网关的服务提供商的隧道调整程序27513配置防火墙277为配置文件配置防火墙279为 Edge 配置防火墙281配置防火墙规则287配置有状态防火墙设置290配置网络和泛洪保护设置291配置 Edge 访问294防火墙故障排除29514置备 Edge297置备新的 Edge297激活 Edge299使用零接触置备激活 Edge(技术预览版)300使用电子邮件激活 Edge300发送激活电子邮件300激活 Edge 设备302管理 Edge306分配软件映像308将 Edge 重置为出厂设置30915配置 Edge 信息31116配置 Edge 设备316配置 DSL 设置318为 Edge 配置 Netflow 设置320Edge 级别的 LAN 端 NAT 规则321为 Edge 配置 Syslog 设置329配置静态路由设置331配置 ICMP 探测/响应程序331配置 VRRP 设置332监控 VRRP 事件334在 Edge 级别配置云 VPN 和隧道参数335为 Edge 配置 VLAN337高可用性 (HA)339配置设备设置339在路由接口上配置 DHCP 服务器340在路由接口上启用 RADIUS 341配置 Edge LAN 替代项342配置 Edge WAN 替代项342配置 Edge WAN 覆盖网络设置343通过 MPLS 的 SD-WAN 服务可访问性353配置 MPLS CoS357配置热备用链路359监控热备用链路360配置 Wi-Fi 无线覆盖362安全 VNF363配置 VNF 管理服务366配置没有 HA 的安全 VNF370配置具有 HA 的安全 VNF374定义分段和服务 VLAN 之间的映射376为 VLAN 配置 VNF 插入377监控 Edge 的 VNF379监控 VNF 事件380配置 VNF 警示382为 Edge 配置第 2 层设置383为 Edge 配置 SNMP 设置384为 Edge 配置 NTP 设置386配置 Edge 激活38717Edge 软件映像管理389Edge 软件映像管理概述389启用 Edge 软件映像管理389Edge 映像分配和访问390升级 SD-WAN Edge39118对象组392配置地址组392配置端口组394使用对象组配置业务策略394使用对象组配置防火墙规则39619站点配置399数据中心配置399配置分支和 Hub40020为动态路由配置 OSPF 或 BGP411启用 OSPF411路由筛选器414配置 BGP415OSPF/BGP 重新分发423BFD 设置424配置 BFD424为 BGP 配置 BFD426为 OSPF 配置 BFD427监控 BFD 会话431监控 BFD 事件432BFD 故障排除433覆盖网络流量控制434配置全局路由首选项436配置子网43721配置警示44022测试和故障排除445远程诊断445执行远程诊断测试447远程操作467诊断包468请求数据包捕获包469请求诊断包470下载诊断包471删除诊断包47123企业管理472系统设置472配置企业信息472配置企业身份验证476单点登录概览477为企业用户配置单点登录477针对单点登录配置 IDP480管理管理员用户499创建新的管理员用户500配置管理员用户501角色自定义503创建新的自定义包504上载自定义的包507Edge 许可507Edge 许可示例50924配置 SD-WAN Edge 高可用性511SD-WAN Edge HA 概览511必备条件512高可用性选项512标准 HA512增强 HA516裂脑条件517脑裂检测和防御517故障场景518支持通过 HA 链接的 BGP519用于确定活动状态和备用状态的选择条件519通过 HA 链接的带 VLAN 标记的流量519配置 HA520启用高可用性520等待 SD-WAN Edge 担任活动设备角色521将备用 SD-WAN Edge 连接到活动 Edge521连接备用 SD-WAN Edge 上的 LAN 和 WAN 接口521 HA 事件详细信息522在 VMware ESXi 上部署 HA52225VMware 虚拟 Edge 部署527VMware 虚拟 Edge 的部署必备条件527VMware 虚拟 Edge 部署的特殊注意事项529创建 cloud-init530安装 VMware 虚拟 Edge531在 KVM 上启用 SR-IOV532在 KVM 上安装虚拟 Edge534在 VMware 上启用 SR-IOV538在 VMware ESXi 上安装虚拟 Edge53926Azure 虚拟 WAN SD-WAN Gateway 自动化545 Azure 虚拟 WAN SD-WAN Gateway 自动化概览545Azure 配置必备条件546注册 SD-WAN Orchestrator 应用程序546为 SD-WAN Orchestrator 应用程序分配参与者角色548注册资源提供程序549创建客户端密码550VMware SD-WAN 管理指南配置 Azure 虚拟 WAN 以启用分支到 Azure 的 VPN 连接551创建资源组552创建虚拟 WAN554创建虚拟 Hub555创建虚拟网络557在 VNet 和 Hub 之间创建虚拟连接559配置 SD-WAN Orchestrator 以启用分支到 Azure 的 VPN 连接560配置 IaaS 订阅网络服务560配置 Microsoft Azure 类型的 Non VMware SD-WAN Site561将 Non VMware SD-WAN Site 与配置文件相关联563编辑 VPN 站点564同步 VPN 配置565删除 Non VMware SD-WAN Site56627附录567企业级 Orchestrator 警示和事件567syslog 支持的 VMware SD-WAN Edge 事件588关于 VMware SD-WAN 管理指南1VMware SD-WAN™(以前称为 VMware SD-WAN™ by VeloCloud®)管理指南提供了有关 VMware SD-WAN Orchestrator 和核心 VMware 配置设置的信息,包括如何配置和管理网络、网络服务、Edge、配置文件以及使用 SD-WAN Orchestrator 的客户。

思科asa系列常规操作cli配置指南-软件版本9.4说明书

思科系统公司思科在全球设有 200 多个办事处。

有关地址、电话号码和传真号码信息, 可查阅思科网站:/go/offices 。

思科 ASA 系列常规操作 CLI 配置指南软件版本 9.4适用于 ASA 5506-X 、ASA 5506H-X 、ASA 5506W-X 、ASA 5508-X 、ASA 5512-X 、ASA 5515-X 、ASA 5516-X 、ASA 5525-X 、ASA 5545-X 、ASA 5555-X 、ASA 5585-X 、ASA 服务模块和自适应安全虚拟设备首次发行日期:2015 年 3 月 23 日最后更新日期:2015 年 4 月 7 日文本部件号: 不适用,仅在线提供本手册中有关产品的规格和信息如有更改,恕不另行通知。

本手册中的所有声明、信息和建议均准确可靠,但我们不为其提供任何明示或暗示的担保。

用户必须承担使用产品的全部责任。

随附产品的软件许可和有限担保在随产品一起提供的信息包中提供,且构成本文的一部分。

如果您无法找到软件许可或有限担保,请与思科代表联系以获取副本。

思科所采用的 TCP 信压缩是加州大学伯克莱分校 (UCB) 开发的一个程序的改版,是 UCB 的 UNIX 操作系统公共域版本的一部分。

保留所有权利。

版权所有 © 1981,加州大学董事会。

无论在该手册中是否作出了其他担保,来自这些供应商的所有文档文件和软件都按“原样”提供且仍有可能存在缺陷。

思科和上述供应商不承诺所有明示或暗示的担保,包括(但不限于)对特定用途的适销性、适用性、非侵权性以及因交易、使用或商业惯例所衍生的担保。

在任何情况下,对于任何间接、特殊、连带发生或偶发的损坏,包括(但不限于)因使用或无法使用本手册而导致的任何利润损失或数据损失或损坏,思科及其供应商概不负责,即使思科及其供应商已获知此类损坏的可能性也不例外。

思科和思科徽标是思科和/或其附属公司在美国和其他国家/地区的商标或注册商标。

Syslog命令手册

Syslog命令手册目录1简介 (3)2配置命令 (3)3典型配置 (10)4附件 (11)1简介Syslog是一种工业标准的协议,可用来记录设备的日志。

路由器、交换机等网络设备中,系统日志(System Log)记录系统中任何时间发生的大小事件。

管理者可以通过查看系统记录,随时掌握系统状况。

日志文件保存了系统中所发生事件的详细记录,这些记录称作日志文件或消息文件。

可以通过查阅日志文件来确定系统当前状态、观察入侵者踪迹、寻找某特定程序(或事件)相关的数据。

同时,由于守护进程并不拥有控制终端,因此无法将进程运行信息输出显示,因此会向相应的日志文件中写入记录。

而系统内核本身也会将一些系统信息写入相应的日志文件。

由此,构成日志文件的主要内容。

终端支持日志本地查询和过滤,支持访问日志,包括终端的登录记录、企业内部资源访问记录(SSL VPN)、管理配置操作记录等。

支持安全日志,包括外部攻击记录、告警信息记录等。

支持日志生成后上报到syslog服务器。

日志文件管理方面支持日志文件写入等级设置,只有日志等级高于此限制的信息才记入到日志文件。

2配置syslog3典型配置配置说明:host# con t //进入接口配置模式host(config)# log server addr 202.103.66.23 //日志服务器的IP地址host(config)# log server enable //将日志记录到syslog服务器host(config)# log server port 514 // <1-65535> Syslog server port host(config)#log server enablehost(config)#ip route 0.0.0.0/0 202.111.101.49 //配置路由信息host(config)# show log-config //可查看配置syslog服务器的相关信息。

syslog_搭建日志服务器报告

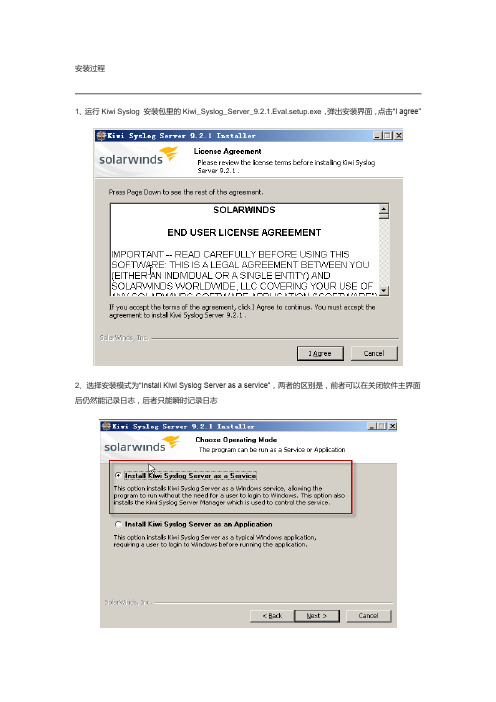

安装过程1、运行Kiwi Syslog 安装包里的Kiwi_Syslog_Server_9.2.1.Eval.setup.exe,弹出安装界面,点击“I agree”2、选择安装模式为“Install Kiwi Syslog Server as a service”,两者的区别是,前者可以在关闭软件主界面后仍然能记录日志,后者只能瞬时记录日志3、选择安装的用户,本地系统账户还是一个管理员的账户4、勾选“Install Kiwi Syslog Web Access”(可以不勾选),因为他提示了此功能只限注册用户使用、5、选择安装的组件6、选择安装的路径7、若第四步中没有勾选安装Kiwi Syslog Web Access,则会提示安装成功,若勾选了,则会提示安装Kiwi Syslog Web Access必备组件的向导,安装过程会自动下载并安装这些组件、8、之后就会弹出Kiwi Syslog Web Access的安装向导过程,也比较简单。

9、在Kiwi Syslog的安装包里还有个工具SolarWinds_LogForwarder_1.1.15_Eval_Setup.exe,安装也比较简单,这里不详细介绍。

配置过程Kiwi Syslog Server的各种详细配置主要在file-setup里面。

我们主要介绍2个方面的配置1、log文件的存放路径,点击Rules-Actions-Log to file,这里我们就可以设置存放的位置以及存放的格式2、配置计划任务,点击Rules-Shedules-Add new scheduleSchedule字段添加日志计划频率(按小时算、每6个小时记录一次,一天记录4次)Source字段(设置临时存储日志的路径)Destination字段(设置最终日志存储目录)实例测试Windows环境(亲测)把这两个文件拷贝到c:\windows\system32目录下。

打开Windows命令提示符(开始->运行输入CMD)C:\>evtsys –i –h 192.168.10.100-i 表示安装成系统服务-h 指定log服务器的IP地址如果要卸载evtsys,则:net stop evtsysevtsys -u启动该服务:C:\>net start evtsys打开windows组策略编辑器(开始->运行输入gpedit.msc)在windows设置-> 安全设置-> 本地策略->审核策略中,打开你需要记录的windows日志。

rsyslog 发送与接收日志

rsyslog 是一款用于发送与接收日志的开源工具,它广泛地用于管理系统日志和应用程序日志。

rsyslog 提供了强大的功能,能够灵活地管理日志的发送和接收,为系统管理员提供了便捷的工具来监控和分析系统的运行状态。

本文将从以下几个方面介绍 rsyslog 的发送与接收日志功能。

一、rsyslog 的基本介绍rsyslog 是一个现代化的 syslog 工具,它是基于 syslogd 的增强版本,提供了更多的功能和更好的性能。

rsyslog 的特点包括:1. 支持 TCP 和 UDP 协议:rsyslog 能够通过 TCP 或 UDP 协议发送和接收日志,这样可以更安全地传输日志数据,并且能够实现日志的可靠传输。

2. 支持日志过滤和路由:rsyslog 能够根据日志的内容、来源、级别等条件进行过滤和路由,使得日志能够根据需要被发送到特定的目的地。

这样可以实现日志的分类和集中管理。

3. 支持多种输出格式:rsyslog 能够将日志输出为不同的格式,如 pl本人n text、JSON、CSV 等,这样能够更好地满足不同场景下的日志分析和处理需求。

4. 支持日志存储和轮转:rsyslog 能够将日志存储到本地文件或远程数据库中,并且支持日志的定期轮转,防止日志文件过大导致系统性能下降。

二、rsyslog 的日志发送功能rsyslog 能够将日志发送到远程主机,以实现日志的集中管理和分析。

其发送日志的功能包括以下几个部分:1. 配置远程日志服务器:通过修改 rsyslog 的配置文件,可以指定远程日志服务器的位置区域和端口,以确保日志能够正确地发送到指定的目的地。

2. 选择日志发送方式:rsyslog 支持 TCP 和 UDP 两种发送方式,用户可以根据实际需求选择合适的发送方式。

TCP 方式能够确保日志的可靠传输,而 UDP 方式则更加简单和高效。

3. 定义日志规则:用户可以定义不同的日志规则,根据不同的条件选择发送不同的日志内容。

syslog详解及配置远程发送日志和远程日志分类

syslog详解及配置远程发送⽇志和远程⽇志分类syslog详解及配置远程发送⽇志和远程⽇志分类1、⽇志协议syslog# 1.1、syslog简介 完善的⽇志分析系统应该能够通过多种协议(包括syslog等)进⾏⽇志采集并对⽇志分析,因此⽇志分析系统⾸先需要实现对多种⽇志协议的解析。

其次,需要对收集到的海量⽇志信息进⾏分析,再利⽤数据挖掘技术,发现隐藏再⽇志⾥⾯的安全问题。

Syslog再UNIX系统中应⽤⾮常⼴泛,它是⼀种标准协议,负责记录系统事件的⼀个后台程序,记录内容包括核⼼、系统程序的运⾏情况及所发⽣的事件。

Syslog协议使⽤UDP作为传输协议,通过514端⼝通信,Syslog使⽤syslogd后台进程,syslogd启动时读取配置⽂件/etc/syslog.conf,它将⽹络设备的⽇志发送到安装了syslog软件系统的⽇志服务器,Syslog⽇志服务器⾃动接收⽇志数据并写到指定的⽇志⽂件中。

# 1.2、syslog⽇志格式syslog标准协议如下图: Syslog消息并没有对最⼩长度有所定义,但报⽂的总长度必须在1024字节之内。

其中PRI部分必须有3个字符,以‘<’为起始符,然后紧跟⼀个数字,最后以‘>’结尾。

在括号内的数字被称为Priority(优先级),priority值由Facility和severity两个值计算得出,这两个值的级别和含义见表1-1和表1-2。

下⾯是⼀个例⼦:<30>Oct 1020:30:10 fedora auditd [1780]: The audit daemon is exiting▶“<30>”是PRI部分,即Priority(优先级),取值范围0~191。

▶“Oct 10 20:30:10 fedora”是HEADER(报头部分)。

▶“auditd [1780]: The audit daemon is exiting”是MSG(信息)部分。

linux下syslog使用说明

linux下syslog使用说明2012-09-26 15:43:36分类:LINUXsyslog 系统日志应用1) 概述syslog是Linux系统默认的日志守护进程。

默认的syslog配置文件是/etc/syslog.conf文件。

程序,守护进程和内核提供了访问系统的日志信息。

因此,任何希望生成日志信息的程序都可以向 syslog 接口呼叫生成该信息。

几乎所有的网络设备都可以通过syslog协议,将日志信息以用户数据报协议(UDP)方式传送到远端服务器,远端接收日志服务器必须通过syslogd监听UDP 端口514,并根据 syslog.conf配置文件中的配置处理本机,接收访问系统的日志信息,把指定的事件写入特定文件中,供后台数据库管理和响应之用。

意味着可以让任何事件都登录到一台或多台服务器上,以备后台数据库用off-line(离线) 方法分析远端设备的事件。

通常,syslog 接受来自系统的各种功能的信息,每个信息都包括重要级。

/etc/syslog.conf 文件通知 syslogd 如何根据设备和信息重要级别来报告信息。

2) etc/syslog.conf/etc/syslog.conf 文件使用下面的格式:facility.level actionfacility.level为选择条件本身分为两个字段,之间用一个小数点(.)分隔。

action和facility.level之间使用TAB隔开。

前一字段是一项服务,后一字段是一个优先级。

选择条件其实是对消息类型的一种分类,这种分类便于人们把不同类型的消息发送到不同的地方。

在同一个syslog配置行上允许出现一个以上的选择条件,但必须用分号(;)把它们分隔开。

action字段所表示的活动具有许多灵活性,特别是,可以使用名称管道的作用是可以使 syslogd 生成后处理信息。

要素分析:facility 指定 syslog 功能,主要包括以下这些:kern 内核信息,首先通过 klogd 传递;user 用户进程;mail 邮件;daemon 后台进程;authpriv 授权信息;syslog 系统日志;lpr 打印信息;news 新闻组信息;uucp 由uucp生成的信息cron 计划和任务信息。

syslog转发audit日志

Syslog转发Audit日志1. 简介在计算机系统中,日志记录是一项重要的任务,它可以帮助管理员了解系统的运行状况,监控和审计系统活动。

其中,Audit日志是一种特殊的日志,用于记录系统的安全相关事件,如用户登录、文件访问等。

Syslog是一种用于日志记录和传输的标准协议,它可以将日志信息从一个设备传输到另一个设备。

本文将介绍如何将系统的Audit日志通过Syslog协议进行转发,以便集中管理和分析。

2. 安装和配置Auditd在开始之前,我们需要确保Auditd(Audit Daemon)已经安装并正确配置。

Auditd是一个Linux系统上的审计框架,负责收集和记录系统的安全事件。

2.1 安装Auditd可以使用系统的包管理工具(如apt、yum)安装Auditd。

以下是在Ubuntu和CentOS上安装Auditd的命令:在Ubuntu上:sudo apt-get install auditd在CentOS上:sudo yum install audit2.2 配置Auditd安装完成后,我们需要对Auditd进行一些基本的配置。

配置文件通常位于/etc/audit/auditd.conf。

以下是一些常见的配置选项:•log_file:指定Audit日志文件的路径,默认为/var/log/audit/audit.log。

•log_format:指定日志的格式,通常选择RAW以便于后续处理。

•flush:指定日志刷新的频率,可以根据需要进行调整。

•priority_boost:指定日志记录的优先级,较高的优先级可以提高日志记录的速度。

完成配置后,需要重启Auditd服务使配置生效:在Ubuntu上:sudo service auditd restart在CentOS上:sudo systemctl restart auditd3. 配置Syslog转发一旦Auditd已经正确配置,我们可以开始配置Syslog以将Audit日志转发到远程服务器。

ASA网络地址转换配置排除故障

如果NAT规则指定内部的服务器被转换为外部接口,接口的定货在NAT规则的“nat (里面,从外部 )…”;如果ASA的外部的一个客户端起动与服务器的一个新连接在里面, untranslate_hit计数器增加 。

再次,如果看到您新的NAT规则没有translate_hits或untranslate_hits,该意味着或者数据流不到达 ASA,或许或者有一更加高优先级在NAT表里的一个不同的规则匹配数据流。

Translate_hits :匹配在向前方向的NAT规则新连接的数量。

“向前方向”意味着连接通过ASA被建立了朝在NAT规则指定的接口的方向。如果NAT规则指定内部 的服务器被转换为外部接口,接口的定货在NAT规则的“nat (里面,从外部)…”;如果该服务器起动与 一台主机的一个新连接在外部, translate_hit计数器增加。

在下面的示例中的,进入内部接口和被注定到在互联网的一台主机产生的示例TCP信息包。信息包 跟踪程序工具表示,信息包匹配一个动态NAT规则和被转换为172.16.123.4的外部IP地址:

ASA# packet-tracer input inside tcp 10.10.10.123 12345 209.165.200.123 80

...(output omitted)...

Phase: 2 Type: NAT Subtype: Result: ALLOW Config: object network 10.10.10.0-net nat (inside,outside) dynamic interface Additional Information: Dynamic translate 10.10.10.123/12345 to 172.16.123.4/12345

IT服务管理的实践与总结

根据系统管理环节的定义, 在iEAI实现所有操作流程的 控制,对操作的执行过程保 留完整的执行现场数据; 实现项目流程的管理,保 证投入运行系统的质量;

在OVSD实现ITSM的工 作流程控制(人员角色间配 合)

IT服务管理建设的收获-主动系统管理

涵盖范围

应用系统日常变更、配置、事故处理策略与流程; 应用系统各类检查与应急处理流程; 应用系统的持续优化; 应用系统规范的细化以及与开发环节的衔接; 针对系统运行的各类统计分析报表;

用户投诉

《开发人员》

建立应用可 用检查清单

OVSD平台

《系统管理员》 建立应用IT 基础环境 检查清单

检查: 1)所有事故来源为监控体系

的有效性; 2)未被监控体系发现的事故,

确认监控检查方式;

《监控管理员》

依照以往经验 建立应用可用 基础检查清单

事故管理

ITSM建设初期目标_事故处理

事故的分类,由值班人员统一跟 踪

在应用开发阶段,逐步按照《应用系统投产文档建立规范》完善架构设 计、容灾、容错、性能等环节,并最终产生移交文档;(质量控制)

将移交文档在监控、配置管理等环节实施;

监控系统有效运行流程_(新系统投产)

《开发人员》 建立应用可 用检查清单

《系统管理员》 建立应用IT 基础环境 检查清单

《监控管理员》 依照以往经验 建立应用可用 基础检查清单

OVO的各类AGENT 各类设备的SNMP

应用自定义的服务 检查流程

ECC、ISEE 加密机 专用设备

OVSD与OVO的配合(日常工作流程)

与IT服务管理中其他功能的关系

与事故处理的关系

对于事故的发现与定位,主要依靠监控体系,同时对于没有在监控体系 发现与定位的事故,必须认真评估,查找原因后不断修补监控体系,提 高OVSD中故障主动发现的比例;

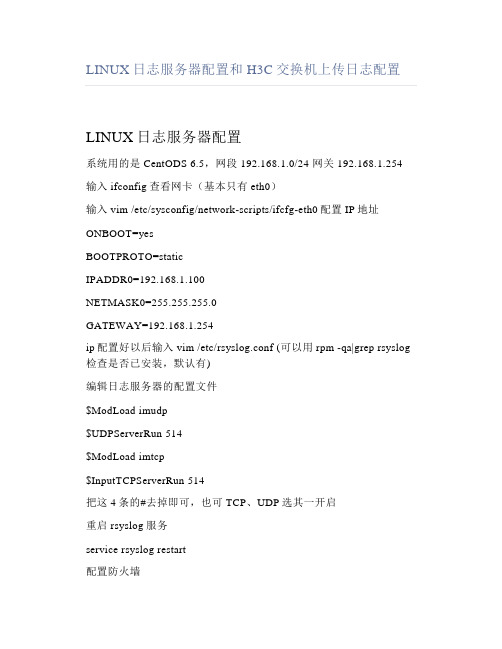

LINUX日志服务器配置和H3C交换机上传日志配置

LINUX日志服务器配置和H3C交换机上传日志配置LINUX日志服务器配置系统用的是CentODS 6.5,网段 192.168.1.0/24 网关 192.168.1.254输入ifconfig查看网卡(基本只有eth0)输入vim /etc/sysconfig/network-scripts/ifcfg-eth0配置IP地址ONBOOT=yesBOOTPROTO=staticIPADDR0=192.168.1.100NETMASK0=255.255.255.0GATEWAY=192.168.1.254ip配置好以后输入vim /etc/rsyslog.conf (可以用rpm -qa|grep rsyslog 检查是否已安装,默认有)编辑日志服务器的配置文件$ModLoad imudp$UDPServerRun 514$ModLoad imtcp$InputTCPServerRun 514把这4条的#去掉即可,也可TCP、UDP选其一开启重启rsyslog服务service rsyslog restart配置防火墙1、简单粗暴关闭防火墙service iptables stop2、配置防火墙规则iptables -A INPUT -s 192.168.1.0/24 -p tcp --dport 22 -j ACCEPT iptables -A INPUT -s 192.168.1.0/24 -p tcp --dport 514 -j ACCEPT iptables -A INPUT -s 192.168.1.0/24 -p udp --dport 514 -j ACCEPTiptables -A INPUT -m state --state INVALID -j DROPiptables -A OUTPUT -m state --state INVALID -j DROPiptables -A FORWARD -m state --state INVALID -j DROP保存、重启防火墙service iptables saveservice iptables restartH3C交换机上传日志配置<h3c>system-view配置IP[H3C]interface Vlan-interface 1[H3C-Vlan-interface1]ip address 192.168.1.101 255.255.255.0[H3C-Vlan-interface1]exit配置日志上传到外部服务器[H3C]info-center enable[H3C]info-center source default loghost level debugging[H3C]info-center loghost 192.168.200.100 facility local0(建议确定交换机的时间)开启ssh管理[H3C]ssh server enable(可以用[H3C]display ssh server status 查看是否开启)创建ssh用并赋予权限生成密钥[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA,并让用户接口支持SSH协议[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh创建用户[H3C]local-user admin[H3C-luser-manage-admin]password simple 123456定义登录协议[H3C-luser-manage-admin]service-type ssh配置SSH用户client001的服务类型为Stelnet,认证方式为password认证(可不配置)[H3C]ssh user admin service-type stelnet authentication-type password保存<H3C>save。

思科ASA防火墙命令

ASA配置命令(config)#hostname asa802 配置主机名(config)#domain-name 配置域名(config)#enable password asa802 配置特权密码(config)#passwd cisco 配置远程登录密码(TELNET,SSH)(config-if)#nameif inside 配置接口名字(config-if)#security-level 100 安全级别(0-100)(config)#route接口名目标网段和掩码下一跳配置路由#show route 查看路由表配置TELNET接入(config)#telnet(network|ip-address) mask interface-name例: (config)#telnet 192.168.0.0 255.255.255.0 inside 允许192.168.0.0/24 telnet (config)#telnet timeout minutes(1~1440分钟默认5分钟)配置空闲超时时间配置SSH接入(1)为防火墙分配一个主机名和域名,因为生成RSA密匙对需要用到主机名和域名(2)生成RSA密匙对(config)#crypto key generate rsa modulus (512 | 768 | 1024 | 2048)(3)配置防火墙允许SSH接入(config)#ssh 192.168.0.0 255.255.255.0 inside (config)#ssh version(1|2)SSH版本(config)#ssh timeout 30 配置SSH超时(config)#show ssh session查看SSH会话配置ASDM接入(自适应安全设备管理器)(1)启用防火墙HTTPS服务器功能(config)#http server enable (port) 默认使用443端口(2)配置防火墙允许HTTPS接入(config)#http {network|ip-address} mask interface-name(3)指定ASDM映像的位置(config)#asdm image disk0:/asdmfile(4)配置客户端登录使用的用户名和密码(config)#username user password password privilege 15客户端使用ASDM步骤(1)从网站下载安装jiava runtime environment (JRE),这里下载的是jre-6u10-windows-i586-p.exe(2) 在主机PC1上启动IE浏览器,输入ASA的IP地址NA T网络地址转换(config)#nat (interface_name) id local_ip mask(启用nat-control,可以使用nat0 指定不需要被转换的流量)如:(config)#nat(inside)1 192.168.0.0 255.255.255.0GLOBAL命令(config)#global (interface-name) nat-id (global-ip 【-global-ip】)如: (config)#global (outside) 1 200.1.1.100-200.1.1.150(config)#global (outside)1 Internet查看地址转换条目show xlate配置ACL(config)#access-list in_to_out deny ip 192.168.0.0 255.255.255.0 any应用到接口(config)#access-group in_to_out in interface inside启用nat-control后从低安全级别访问高安全级别要配置NA T规则Static NAT (config)#static (dmz,outside) 200.1.1.253 192.168.1.1如要让外网的主机访问DMZ的WEB站点(config)#static (dmz,outside) 200.1.1.253 192.168.1.1(config)#access-list out_to_dmz permit tcp any host 200.1.1.253 eq www(config)#access-group out_to_dmz in interface outsideICMP协议(config)#access-list 100 permit icmp any any echo-reply(config)#access-list 100 permit icmp any any echo-unreachable(config)#access-list 100 permit icmp any any time-exceeded(config)#access-group 100 in interface outsideURL过滤1)配置ACL(config)#access-list tcp_filter permit tcp 192.168.0.0 255.255.255.0 any eq www2)定义类关联到ACL(config)#class-map tcp_filter_class(config-cmap)#match access-list tcp_filter(config-cmap)#exit3)正则表达式(config)#regex url1 “\.out\.com”定义名为url1的正则表达式URL后缀是 4)类,关联正则表达式(config)#class-map type regex match-any url_class(config-camp)#match regex url1(config-camp)#exit5)类检查(config)#class-map type inspect http http_url_class(config-camp)#match not request header host regex class url_class(config-camp)#exit6)创建策略检查项(config)#policy-map type inspect http http_url_policy(config-pmap)#class http_url_class(config-pmap-c)#drop-connection log drop数据包并关闭连接,并发送系统日志(config-pmap-c)#exit(config-pmap)#exit7)策略关联类(config)#policy-map inside_http_url_policy(config-pmap)#class tcp_filter_class(config-pmap-c)#inspect http http_url_policy(config-pmap-c)#exit(config-pmap)#exit8)应用到接口(config)#service-policy inside_http_url_policy interface inside保存配置#write memory#copy running-config startup-config清除所有配置(config)#clear configure all清除access-list(config)#clear configure access-list配置日志Log buffer (config)#l ogging enable(config)#logging buffered informational (级别)清除(config)#clear logging bufferASDM日志(config)#logging enable(config)#logging asdm informational清除(config)#clear longing asdm配置日志服务器(config)#logging enable(config)#logging trap information(config)#logging host inside 192.168.1.1ASA基本威胁检测(config)#threat-detection basic-threat禁止IP分片通过(config)#fragment chain 1启用IDS功能(config)#ip audit name name (info|attack) {action [alarm] [drop] [reset] } Alarm对info和attack消息进行警告,信息会出现在syslog服务器上Reset 丢弃数据包并关闭连接Action定义策略采取的动作如:(config)#ip audit name inside_ids_info info action alarm (config)#ip audit name inside_ids_attack attack action alarm(config)#ip audit interface inside inside_ids_info(config)#ip audit interface inside inside_ids_info关闭ID为2000的签名(config)#ip audit signature 2000 disable启用ID为2000的签名(config)#no ip audit signature 2000 disableIPSec VPNISAKMP/IKE阶段1的配置命令建立ISAKMP管理连接策略Router(config))#crypto isakmp policy {1-10000}指定管理连接建立的最后两个数据报文采用何种加密方式Router (config-isakmp)#crypto {des | 3des | aea}HASH命令指定验证过程采用HMAC的功能Router (config-isakmp)#hash {sha|md5}指定设备身份验证的方式Router (config-isakmp)#euthentication {pre-share | rea-encr | rsa-sig}指定DH密匙组,默认使用DH1Router (config-isakmp)#group {1 | 2 | 5}指定管理连接的生存周期,默认为86400s(24小时)(Router config-isakmp)#lifetime seconds查看上述配置#show crypto isakmp policy配置预共享密钥Router(config))#crypto isakmp key {0 | 6} keystrin g address peer-address {subnet_mask}➢0表示密钥为明文,6表示密钥被加密➢Keystring表示密钥的具体内容➢Peer-address表示对端与之共享密钥的对等体设备地址➢Subnet_mask在这里为可选命令,如没有指定,默认使用255.255.255.255作为掩码显示密钥是明文还是密文#Show crypto isakmp key加密预共享密钥Router(config))#key config-key password-encryptNew key: (最少为8为字母)Confirm key:Router(config))#password encryption aes使用show run可以看到加密后的效果ISAKMP/IKE阶段2的配置命令(1) 配置crypto ACL (通常两端对端设备上的crypto ACL互为镜像) Router(config))#access-list access-list-number { deny | permit } protocol source source-wildcard destination destination-wildcard(2) 配置阶段2的传输集Router(config))#crypto ipsec transform-set transform_set_name transform1[transform2 [transform3]Router (cfg-crypto-tran)#mode { tunnel | transport }➢Transform_set_name为传输集的名称,该名称具有唯一性,不能与其他任何传输集相同查看路由器上的传输集,show crypto ipsec transform-set清除连接的生存周期Clear crypto sa 或clear crypto ipsec sa(3) 配置crypto mapRouter(config))# crypto map map_name seq_num ipsec-isakmpMap-name:crypto map的名称Seq_num:crypto map的序列号,其范围是1-65535,数值越小,优先级越高调用crypto ACL的名字或编号Router(config)-crypto-m)# match address ACL_name_or_num指定IPsec的对等体设备,即配置的设备应该与谁建立连接Router(config)-crypto-m)# set peer { hostname | IP_address }指定传输集的名称,这里最多可以列出6个传输集的名称Router(config)-crypto-m)# set transform-set transform_set_name1PFS(perfect forward secrecy)完美转发保密,保证两个阶段中的密钥只能使用一次启用PFS并指定使用哪个DH密钥组(可选命令)Router(config)-crypto-m)# set pfs [ group1 | group2 | group5 ]指定SA的生存周期,默认数据连接的生存周期为3600s或4608000KBRouter(config)-crypto-m)#set security-association lifetime {seconds seconds | kilobytes kilobytes} 设定空闲超时计时器,范围60~86400s (默认关闭)Router(config)-crypto-m)# set security-association idle-time seconds查看管理连接所处的状态show crypto isakmp policyshow crypto isakmp sashow crypto ipsec transform-setshow crypto ipsec security-association lifetimeshow crypto ipsec sashow crypto map在ASA上配置实现IPSec VPN分公司网关ASA1的配置基本配置ASA1(config)#route outside 0 0 100.0.0.2ASA1(config)#nat-controlASA1(config)#nat (inside) 1 0 0ASA1(config)#global (outside) 1 int配置NAT豁免ASA1(config)#access-list nonat extended permit ip 172.16.10.0 255.255.255.0 10.10.33.0 255.255.255.0ASA1(config)#nat (inside) 0 access-list nonat启用ISAKMPASA1(config)#crypto isakmp enable outside配置ISAKMP策略ASA1(config)#crypto isakmp policy 1ASA1(config-isakmp-policy)#encryption aesASA1(config-isakmp-policy)#hash shaASA1(config-isakmp-policy)#authentication pre-shareASA1(config-isakmp-policy)#group 1配置预共享密钥ASA1(config)#isakmp key benet address 200.0.0.1ASA从7.0版本开始一般使用隧道组来配置ASA1(config)#tunnel-group 200.0.0.1 type ipsec-l2lASA1(config)#tunnel-group 200.0.0.1 ipsec-attributesASA1(config-ipsec)#pre-shared-key benet配置crypto ACLASA1(config)#access-list yfvpn extended permit ip 172.16.10.0 255.255.255.0 10.10.33.0 255.255.255.0配置数据连接的传输集ASA1(config)#crypto ipsec transform-set benet-set esp-aes esp-sha-hmac配置crypto map并应用到outside接口上ASA1(config)#crypto map benet-map 1 match address yfvpnASA1(config)#crypto map benet-map 1 set peer 200.0.0.1ASA1(config)#crypto map benet-map 1 set transform-set benet-setASA1(config)#crypto map benet-map interface outside接口安全级别对于IPSec流量的影响流量无法通过具有相同安全级别的两个不同的接口流量无法从同一接口进入后再流出ASA(config)#same-security-traffic permit {intra-interface | inter-interface}路由器实现NAT-TRouter(config)#ip nat inside source list access-list-number interface f0/1 overloadRouter(config)#ip nat inside source static udp local-ip 500 interface f0/1 500Router(config)#ip nat inside source static udp local-ip 4500 interface f0/1 4500管理连接的状态状态说明MM_NO_STATE ISAKMP SA建立的初始状态;管理连接建立失败也会处于该状态。

思科ASDM 7.4(x)版本说明说明书

思科 ASDM 7.4(x) 版本说明首次发布日期:2015 年 3 月 23 日最后更新日期:2015 年 7 月 16 日本文档包含思科 ASA 系列的思科 ASDM 7.4(x) 版本信息。

⏹重要说明(第 1 页)⏹系统要求(第 1 页)⏹新功能(第 7 页)⏹升级软件(第 15 页)⏹遗留的漏洞和已修复的漏洞(第 15 页)⏹最终用户许可协议(第 16 页)⏹相关文档(第 16 页)⏹获取文档和提交服务请求(第 16 页)重要说明⏹统一通信电话代理和公司间媒体引擎代理已弃用 — ASA 9.4 版本不再支持电话代理和 IME 代理。

系统要求⏹ASDM 客户端操作系统和浏览器要求(第 2 页)⏹Java 和浏览器兼容性(第 2 页)⏹为 ASDM 安装身份证书(第 6 页)⏹增加 ASDM 配置内存(第 6 页)⏹ASA 和 ASDM 兼容性(第 7 页)⏹VPN 兼容性(第 7 页)思科系统公司ASDM 客户端操作系统和浏览器要求下表列出支持的建议用于 ASDM 的客户端操作系统和 Java 。

Java 和浏览器兼容性下表列出了 Java 、ASDM 和浏览器兼容性的兼容性警告。

表1操作系统和浏览器要求操作系统浏览器Java SE 插件Internet ExplorerFirefoxSafariChromeMicrosoft Windows (英文版和日文版):⏹8⏹7⏹Server 2008⏹Server 2012是是不支持是7.0 或更高版本Apple OS X 10.4 及更高版本不支持是是是(仅限 64 位版本)7.0 或更高版本Red Hat Enterprise Linux 5(GNOME 或 KDE ):⏹桌面版⏹带工作站选项的桌面版不适用是不适用是7.0 或更高版本表2Java 与 ASDM 兼容性相关注意事项Java 版本条件备注7 Update 51ASDM Launcher 需要可信证书要继续使用 Launcher,请执行以下其中一项操作:⏹将 Java 升级到 Java 8 或降级到 Java 7 update 45 或更低版本。

Syslog的格式说明

Syslog的格式说明设备必须通过一些规则来配置,以便显示或者传递事件信息。

不管管理员决定怎样配置对事件信息的处理,把这些信息发送到syslog接受者的过程一般都由下面部分构成:决定哪个帮助信息要被发送,要被发送的级别,定义远程的接受者。

被传输的syslog信息的格式主要有3个容易识别出来的部分,分别是PRI、HEADER、MSG。

数据包的长度小于1024个字节。

PRI部分必须有3、4、5个字符,以“<”开头,然后是一个数字,并以“>”结尾。

在方括号内的数字被称为优先级(Priority),由facility和severity两个值构成。

信息中的facilities和severities通过十进制值进行数字的编码。

一些操作系统的后台监控程序和进程被分配一个facility值,那些没有分配一个facility值的进程和daemons 将会使用“local use”的facilities值或者“用户级别”的facilities值。

下面的表格表示被指定的Facilities值和对应的数字代码。

Numerical Code Facility0kernel messages1user-level messages2mail system3system daemons4security/authorization messages5messages generated internally by syslogd6line printer subsystem7network news subsystem8UUCP subsystem9clock daemon10security/authorization messages11FTP daemon12NTP subsystem13log audit14log alert15clock daemon16local use 0(local0)17local use 1(local1)18local use 2(local2)19local use 3(local3)20local use 4(local4)21local use 5(local5)22local use 6(local6)23local use 7(local7)表1Syslog Message Facilities每个信息优先级也有一个表示十进制Severity登记的参数, 下面的表格描述出他们和对应数值。

syslog日志格式解析

syslog⽇志格式解析在⽹上搜的⽂章,写的很全乎。

摘抄如下,供⼤家参考学习1、介绍在Unix类操作系统上,syslog⼴泛应⽤于系统⽇志。

syslog⽇志消息既可以记录在本地⽂件中,也可以通过⽹络发送到接收syslog的服务器。

接收syslog的服务器可以对多个设备的syslog消息进⾏统⼀的存储,或者解析其中的内容做相应的处理。

常见的应⽤场景是⽹络管理⼯具、安全管理系统、⽇志审计系统。

完整的syslog⽇志中包含产⽣⽇志的程序模块(Facility)、严重性(Severity或 Level)、时间、主机名或IP、进程名、进程ID和正⽂。

在Unix类操作系统上,能够按Facility和Severity的组合来决定什么样的⽇志消息是否需要记录,记录到什么地⽅,是否需要发送到⼀个接收syslog的服务器等。

由于syslog简单⽽灵活的特性,syslog不再仅限于 Unix类主机的⽇志记录,任何需要记录和发送⽇志的场景,都可能会使⽤syslog。

长期以来,没有⼀个标准来规范syslog的格式,导致syslog的格式是⾮常随意的。

最坏的情况下,根本就没有任何格式,导致程序不能对syslog 消息进⾏解析,只能将它看作是⼀个字符串。

在2001年定义的RFC3164中,描述了BSD syslog协议:/rfc/rfc3164.txt不过这个规范的很多内容都不是强制性的,常常是“建议”或者“约定”,也由于这个规范出的⽐较晚,很多设备并不遵守或不完全遵守这个规范。

接下来就介绍⼀下这个规范。

约定发送syslog的设备为Device,转发syslog的设备为Relay,接收syslog的设备为Collector。

Relay本⾝也可以发送⾃⾝的syslog给Collector,这个时候它表现为⼀个Device。

Relay也可以只转发部分接收到的syslog消息,这个时候它同时表现为Relay和Collector。

syslog消息发送到Collector的UDP 514端⼝,不需要接收⽅应答,RFC3164建议 Device 也使⽤514作为源端⼝。

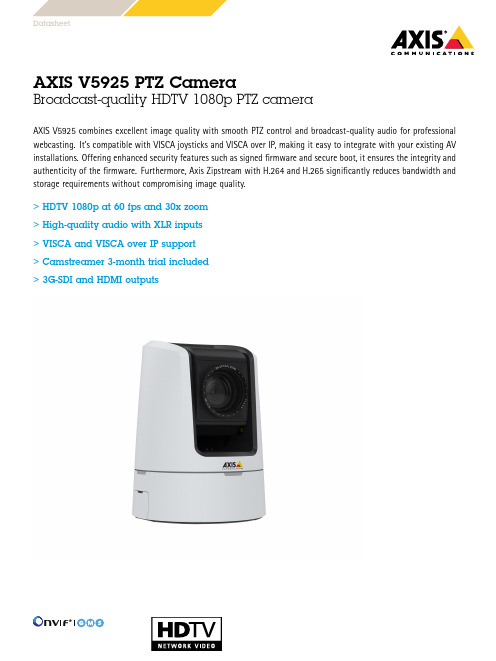

AXIS V5925 PTZ 摄像头:广播质量的HDTV 1080p PTZ 摄像头说明书

AXIS V5925PTZ CameraBroadcast-quality HDTV 1080p PTZ cameraAXIS V5925combines excellent image quality with smooth PTZ control and broadcast-quality audio for professional webcasting.It’s compatible with VISCA joysticks and VISCA over IP,making it easy to integrate with your existing AV installations.Offering enhanced security features such as signed firmware and secure boot,it ensures the integrity and authenticity of the firmware.Furthermore,Axis Zipstream with H.264and H.265significantly reduces bandwidth and storage requirements without compromising image quality.>HDTV 1080p at 60fps and 30x zoom >High-quality audio with XLR inputs >VISCA and VISCA over IP support >Camstreamer 3-month trial included >3G-SDI and HDMIoutputsDatasheetAXIS V5925PTZ Camera CameraImage sensor Progressive scan RGB CMOS1/2.8"Lens 4.4–132mm,F1.4-4.6Horizontal field of view:62°–2.3°Vertical field of view:37°–1.3°Autofocus,P-iris controlDay and night Automatically removable infrared-cut filterMinimum illumination Color:1.0lux at30IRE F1.4 B/W:0.03lux at30IRE F1.4Shutter speed1/10000s to1sPan/Tilt/Zoom Pan:±170°,0.2-100°/sTilt:-20°-90°,0.2-90°/sZoom:30x Optical,12x Digital,Total360x256presets positions,Control queue,On-screen directionalindicator,Adjustable zoom speed,PTZ response profiles System on chip(SoC)Model ARTPEC-7Memory1GB RAM,512MB FlashVideoVideo compression H.264(MPEG-4Part10/AVC)Baseline,Main and High Profiles H.265(MPEG-H Part2/HEVC)Main ProfileMotion JPEGResolution1920x1080HDTV1080p to160x90HDMI/SDI Output:1080p@50/60fps(50/60Hz)Frame rate Up to60/50fps(60/50Hz)in all resolutionsVideo streaming Multiple,individually configurable streams in H.264,H.265and Motion JPEGAxis Zipstream technology in H.264and H.265Controllable frame rate and bandwidthVBR/ABR/MBR H.264/H.265HDMIHD-SDI:SMPTE2923G-SDI:SMPTE424,SMPTE425(3G-SDI mapping supportsLevel A/Level B dual link mapping)Image settings Saturation,brightness,sharpness,white balance,day/nightthreshold,exposure mode,exposure zones,defogging,rotation:0°,180°AudioAudio streaming Two-way,stereoHD-SDI:SMPTE ST299-13G-SDI:SMPTE ST299-2Audio encoding SDI:AES324bit,48kHzHDMI:LPCMNetwork:AAC LC8/16/32/44.1/48kHz,G.711PCM8kHz,G.726ADPCM8kHz,Opus8/16/48kHz,LPCM48kHz,Configurable bit rateXLR input2balanced inputs(left/right)Microphone phantom power48VBalanced external microphoneBalanced line levelLine input impedance:>10kOhmMaximum input level:4.4VrmsBandwidth:20Hz-20kHz(±3dB),may be limited by samplerateTHD+N:<0.03%Signal-to-Noise ratio:>85dB@0dB gain,>78dB@30dB gain3.5mm input Microphone Power5V via2.2kOhmUnbalanced external microphoneUnbalanced lineLine input impedance:>10kOhmMaximum input level:2.2VrmsBandwidth:20Hz-20kHz(±3dB),may be limited by samplerateTHD+N:<0.03%Signal-to-Noise ratio:>87dB@0dB gain,>83dB@30dB gain3.5mm output 3.5mm unbalanced stereo outputOutput impedance:<100Ohm,short circuit proofMaximum output level:>0.707VrmsBandwidth:20Hz-20kHz(±3dB),may be limited by samplerateTHD+N:<0.03%@10kOhm loadSignal-to-Noise ratio:>87dBSDI output Bandwidth:20Hz-20kHz(±3dB)THD+N:<0.03%Signal-to-Noise ratio:>87dBHDMI output Bandwidth:20Hz-20kHz(±3dB)THD+N:<0.03%Signal-to-Noise ratio:>87dBNetworkSecurity Password protection,IP address filtering,HTTPS a encryption,IEEE802.1x(EAP-TLS)a network access control,digestauthentication,user access log,centralized certificatemanagement,brute force delay protection,signed firmware,secure bootSupportedprotocolsIPv4/v6,ICMPv4/ICMPv6,HTTP,HTTP/2,HTTPS a,TLS a,QoS Layer3DiffServ,FTP,CIFS/SMB,SMTP,mDNS(Bonjour),UPnP TM,SNMPv1/v2c/v3(MIB-II),DNS/DNSv6,DDNS,NTP,RTSP,RTP,SFTP,TCP,UDP,IGMPv1/v2/v3,RTCP,ICMP,DHCPv4/v6,ARP,SOCKS,SSH,SIP,LLDP,CDP,MQTT,Syslog,Link-Local address(ZeroConf),HDMI,3G-SDI,VISCASystem integrationApplicationProgrammingInterfaceOpen API for software integration,including VAPIX®andAXIS Camera Application Platform;specifications at One-click cloud connectionONVIF®Profile G,ONVIF®Profile M,ONVIF®Profile S,specification at Support for Session Initiation Protocol(SIP)for integration withVoice over IP(VoIP)systems,peer to peer or integrated withSIP/PBX.Event conditions Analytics,external input,edge storage events,virtual inputsthrough APIAudio:audio detectionCall:state,state changeDevice status:above operating temperature,above or belowoperating temperature,below operating temperature,fan failure,IP address removed,network lost,new IP address,storage failure,system ready,within operating temperatureEdge storage:recording ongoing,storage disruptionI/O:digital input,manual trigger,virtual inputMQTT subscribePTZ:PTZ malfunctioning,PTZ movement,PTZ preset positionreached,PTZ readyScheduled and recurring:scheduled eventVideo:average bitrate degradation,live stream openEvent actions MQTT publishRecord video:SD card and network shareUpload of images or video clips:FTP,SFTP,HTTP,HTTPS,networkshare and emailPre-and post-alarm video or image buffering for recording oruploadNotification:email,HTTP,HTTPS,TCP and SNMP trapPTZ:PTZ presetOverlay text,external output activation,play audio clip,zoompreset,day/night mode,make callData streaming Event dataBuilt-ininstallation aidsPixel counter,leveling guideAnalyticsApplications IncludedAXIS Video Motion Detection,AXIS PTZ AutotrackingSupport for AXIS Camera Application Platform enablinginstallation of third-party applications,see /acap GeneralCasing ASA plastic coverColor:White NCS S1002-BPower11–13V DC(12V power supply included),typical14W,max25W Connectors RJ4510BASE-T/100BASE-TXTerminal block for2configurable alarm input/output3.5mm stereo mic/line in,3.5mm stereo line outXLR-3(left+right)mic/line in(with48V phantom power)HDMI Type A,BNC for SDIDC inputRS232serial connector for VISCAStorage Support for microSD/microSDHC/microSDXC cardSupport for SD card encryption(AES-XTS-Plain64256bit)Recording to network-attached storage(NAS)For SD card and NAS recommendations see Operating conditions 0°C to40°C(32°F to104°F) Humidity10-85%RH(non-condensing)Storage conditions -40°C to65°C(-40°F to149°F) Humidity5-95%RH(non-condensing)Approvals EMCEN55032Class A,EN55035,EN61000-3-2,EN61000-3-3,EN61000-6-1,EN61000-6-2,FCC Part15Subpart B Class A,ICES-3(A)/NMB-3(A),VCCI Class A,RCM AS/NZS CISPR32Class A,KC KN32Class A,KC KN35SafetyIEC/EN/UL62368-1,CAN/CSA C22.2No.62368-1,KC-Mark,IS13252EnvironmentIEC60068-2-1,IEC60068-2-2,IEC60068-2-6,IEC60068-2-14,IEC60068-2-27,IEC60068-2-78NetworkNIST SP500-267Dimensions Height:180mm(7.1in)ø136mm(5.4in)Weight 1.5kg(3.3lb)IncludedaccessoriesPower supply,wall/ceiling mount,terminal connector for I/O,installation guide,Windows®decoder user license,Camstreamer3-month trialOptionalaccessoriesAXIS T8310Video Surveillance Control BoardAXIS VISCA CableFor more accessories,see Languages English,German,French,Spanish,Italian,Russian,SimplifiedChinese,Japanese,Korean,Portuguese,Traditional Chinese Warranty5-year warranty,see /warrantya.This product includes software developed by the OpenSSL Project for use in the OpenSSL Toolkit.(),and cryptographic software written by Eric Young (*****************).Environmental responsibility:/environmental-responsibility©2020-2021Axis Communications AB.AXIS COMMUNICATIONS,AXIS,ARTPEC and VAPIX are registered trademarks ofAxis AB in various jurisdictions.All other trademarks are the property of their respective owners.We reserve the right tointroduce modifications without notice.T10155563/EN/M10.4/2111。

Windows系统日志自动转发syslog

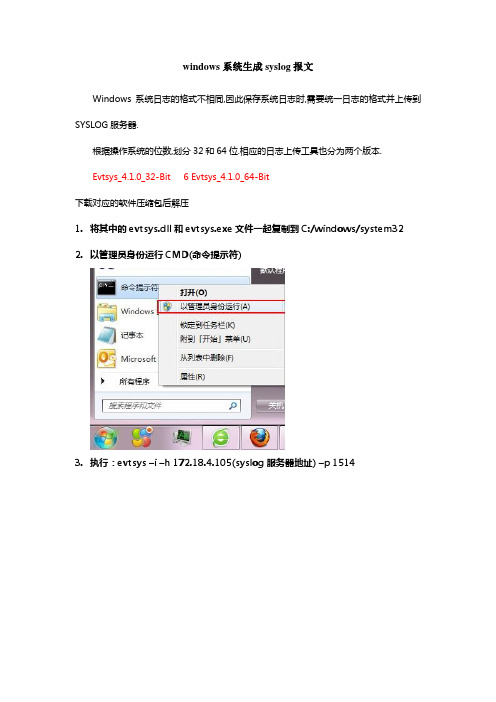

windows系统生成syslog报文

Windows系统日志的格式不相同,因此保存系统日志时,需要统一日志的格式并上传到SYSLOG服务器.

根据操作系统的位数,划分32和64位.相应的日志上传工具也分为两个版本.

Evtsys_4.1.0_32-Bit 6 Evtsys_4.1.0_64-Bit

下载对应的软件压缩包后解压

1.将其中的evtsys.dll和evtsys.exe文件一起复制到C:/windows/system32

2.以管理员身份运行CMD(命令提示符)

3.执行:evtsys –i –h 172.18.

4.105(syslog服务器地址) –p 1514

(PS:本机已经启动了evtsys服务,未开启服务的机器执行上面的命令即可) 4.服务启动后,便可以在SYSLOG服务器上查看到相应的系统信息命令解释:

1.启动服务:net start evtsys

2.停止服务:net stop evtsys

3.关联SYSLOG服务器:evtsys -i -h ip

-i 表示安装成系统服务

-h 表示指定log服务器的IP地址

4.卸载服务:evtsys –u evtsys(需要先将evtsys服务停止)。