网络信息侦听系统的研究与实现

信息网络安全核心技术

信息网络的根本----信息服务质量

信息价值的体现:

信息的新鲜程度(及时性) 信息的准确程度 信息的全面性 掌握信息的权利(信息=资本/权益/责任)

信息的价值是信息网络不安全的根源----

通过一定手段非法得到或阻止及时地、合法 地得到正确的、完整的信息

安全信息网络

具有防范非法手段获得或破坏正常信 息获取能力的信息网络。

密码系统算法、生物信息(看成一种密码)

其它 其它

权限模型与权利保护

权限模型与权限服务器(强制访问控制服务 器、XrML)

数字版权保护与安全内容分发 安全服务器(S-Web Server、S-Email

Server、主机攻击报警等)

可信的WEB SERVICE技术

安全的服务的发布、查找和调用技术 基于XML的信息加密和签名

技术成果1:因特网技侦平台

Internet

实时获取因特网数据包

协求输入/信息获取

成 果

2

网 络 信 息 预 报 警

最终用户(End Users)(包括政府领导、司法/安全/军队部门人员、网管人员、 专业信息消费者等等)

服务

预警系统

报警系统

其它专业系统

控制系统

安全攻击的基本模式说明

信息源 信信息息源源

信息源

信地息信信信目息息息的目目目地的的的地地 信息目的地

正非常目信的息地 流

被中断的信息流------对可用性的攻击 被拦中伪截间造/篡侦的改听信的信息信息流息流---流---对----真对--对实机完性密整的性性攻的的击攻攻击击

二 信息网络安全核心技术

信息网络的安全核心技术

信息网络的可用性保证技术 应用的安全 身份认证和权限管理 内容安全 密码学和加密技术

基于IPv6协议的网络安全分析的研究报告

基于IPv6协议的网络安全分析的研究报告随着互联网的发展,IPv6协议作为一种新型的互联网协议,越来越得到广泛的应用。

虽然IPv6协议在网络拓扑结构、IP 地址的分配等方面进行了优化,但是在网络安全上,IPv6协议也面临着各种安全问题。

1. IPv6地址的可溯源性IPv6地址长度的增加,使得IPv6地址的可溯源性变得更加强大。

IPv6地址具有更长的地址长度,使得用户的信息更容易被追踪。

这就意味着攻击者可以通过跟踪用户的IPv6地址,进行网络攻击、恶意下载和非法窃取用户信息等。

2. IPv6地址分配的不当IPv6地址的分配与管理对网络的安全非常关键。

IPv6地址的分配过程需要考虑到安全性问题。

但是实际上,在众多IPv6网络中,仍然存在一些缺乏安全管理的问题,导致地址的分配不当。

3. IPv6协议的认证与加密问题IPv6协议的认证与加密问题,是影响IPv6网络安全的重要因素。

IPv6协议不仅需要获得数据的完整性和机密性,还需要建立一个可信的传输通道。

4. 网络侦听和嗅探攻击IPv6协议通信时采用了多种保护机制,但是还是会存在被窃听和嗅探的风险。

攻击者可以利用软件和工具来监听网络流量,窃取敏感信息。

5. DoS攻击在IPv6协议中, 攻击者可以利用路由器、中间人等众多漏洞进行数据包过载攻击, 导致响应时间慢, 严重时甚至导致网络中断。

综上所述,IPv6协议在网络安全上的面临着巨大的安全风险。

为保证IPv6网络的安全,需要有一个全面的安全机制,以避免潜在的安全问题。

同时,网络安全方面的相关标准和技术应该不断的更新和升级,以及加强网络安全的意识培养,有效确保IPv6协议网络的安全和稳定运行。

根据最新统计数据,全球IPv6地址分配总量达到5.5亿,IPv6协议的应用也在不断增加。

但是,随着IPv6协议的普及,网络安全问题也越来越重要。

下面是IPv6协议中一些关键数据的分析:1. IPv6地址的可溯源性IPv6地址长度的增加,使得IPv6地址的可溯源性变得更加强大。

15春福师《网络信息安全》在线作业一 答案

福师《网络信息安全》在线作业一

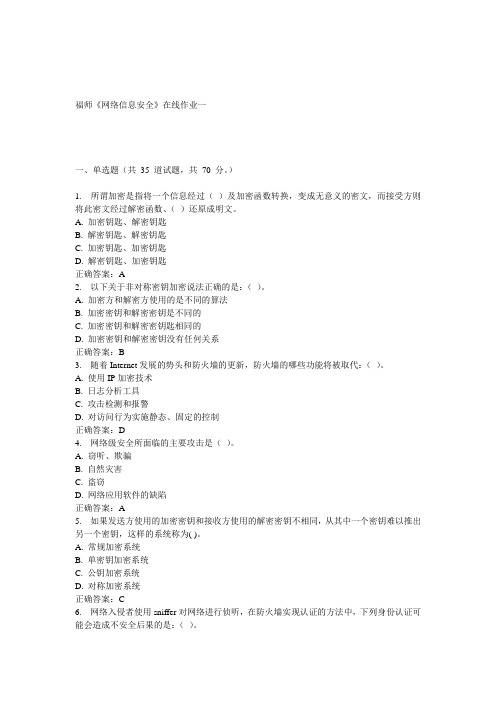

一、单选题(共35 道试题,共70 分。

)

1. 所谓加密是指将一个信息经过()及加密函数转换,变成无意义的密文,而接受方则将此密文经过解密函数、()还原成明文。

A. 加密钥匙、解密钥匙

B. 解密钥匙、解密钥匙

C. 加密钥匙、加密钥匙

D. 解密钥匙、加密钥匙

正确答案:A

2. 以下关于非对称密钥加密说法正确的是:()。

A. 加密方和解密方使用的是不同的算法

B. 加密密钥和解密密钥是不同的

C. 加密密钥和解密密钥匙相同的

D. 加密密钥和解密密钥没有任何关系

正确答案:B

3. 随着Internet发展的势头和防火墙的更新,防火墙的哪些功能将被取代:()。

A. 使用IP加密技术

B. 日志分析工具

C. 攻击检测和报警

D. 对访问行为实施静态、固定的控制

正确答案:D

4. 网络级安全所面临的主要攻击是()。

A. 窃听、欺骗

B. 自然灾害

C. 盗窃

D. 网络应用软件的缺陷

正确答案:A

5. 如果发送方使用的加密密钥和接收方使用的解密密钥不相同,从其中一个密钥难以推出另一个密钥,这样的系统称为( )。

A. 常规加密系统

B. 单密钥加密系统

C. 公钥加密系统

D. 对称加密系统

正确答案:C

6. 网络入侵者使用sniffer对网络进行侦听,在防火墙实现认证的方法中,下列身份认证可能会造成不安全后果的是:()。

无线传感器网络路由协议分析

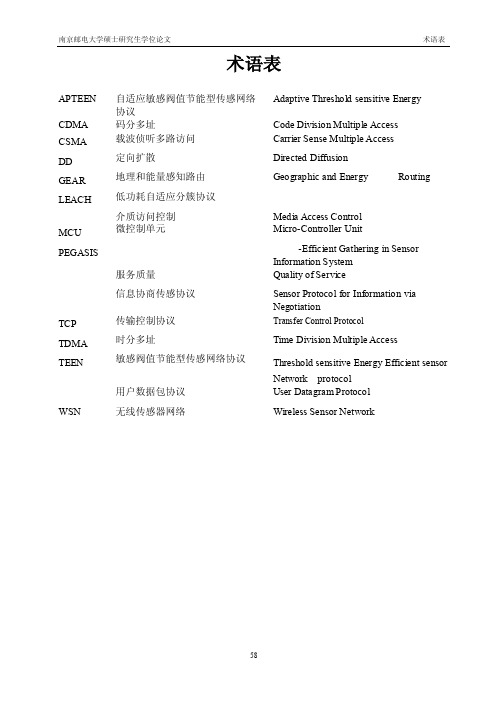

南京邮电大学硕士研究生学位论文术语表术语表Adaptive Threshold sensitive Energy APTEEN 自适应敏感阀值节能型传感网络协议CDMA码分多址Code Division Multiple AccessCSMA 载波侦听多路访问Carrier Sense Multiple AccessDD 定向扩散Directed DiffusionGEAR 地理和能量感知路由Geographic and Energy Routing LEACH 低功耗自适应分簇协议介质访问控制Media Access ControlMCU 微控制单元Micro-Controller UnitPEGASIS Po-Efficient Gathering in SensorInformation System服务质量Quality of Service信息协商传感协议Sensor Protocol for Information viaNegotiationTCP 传输控制协议Transfer Control ProtocolTDMA 时分多址Time Division Multiple AccessTEEN 敏感阀值节能型传感网络协议Threshold sensitive Energy Efficient sensorNetwork protocol用户数据包协议User Datagram ProtocolWSN 无线传感器网络Wireless Sensor Network南京邮电大学学位论文原创性声明本人声明所呈交的学位论文是我个人在导师指导下进行的研究工作及取得的研究成果。

尽我所知,除了文中特别加以标注和致谢的地方外,论文中不包含其他人已经发表或撰写过的研究成果,也不包含为获得南京邮电大学或其它教育机构的学位或证书而使用过的材料。

与我一同工作的同志对本研究所做的任何贡献均已在论文中作了明确的说明并表示了谢意。

网络安全实验报告[共五篇]

![网络安全实验报告[共五篇]](https://img.taocdn.com/s3/m/1aa839ecd05abe23482fb4daa58da0116c171f0c.png)

网络安全实验报告[共五篇]第一篇:网络安全实验报告实验一:网络扫描实验【实验目的】了解扫描的基本原理,掌握基本方法,最终巩固主机安全【实验内容】1、学习使用Nmap的使用方法2、学习使用漏洞扫描工具【实验环境】1、硬件 PC机一台。

2、系统配置:操作系统windows XP以上。

【实验步骤】1、端口扫描1)解压并安装ipscan15.zip,扫描本局域网内的主机2)解压nmap-4.00-win32.zip,安装WinPcap运行cmd.exe,熟悉nmap命令(详见“Nmap详解.mht”)。

3)试图做以下扫描:扫描局域网内存活主机,扫描某一台主机或某一个网段的开放端口扫描目标主机的操作系统试图使用Nmap的其他扫描方式,伪源地址、隐蔽扫描等2、漏洞扫描解压X-Scan-v3.3-cn.rar,运行程序xscan_gui.exe,将所有模块选择扫描,扫描本机,或局域网内某一台主机的漏洞【实验背景知识】1、扫描及漏洞扫描原理见第四章黑客攻击技术.ppt2、NMAP使用方法扫描器是帮助你了解自己系统的绝佳助手。

象Windows 2K/XP 这样复杂的操作系统支持应用软件打开数百个端口与其他客户程序或服务器通信,端口扫描是检测服务器上运行了哪些服务和应用、向Internet或其他网络开放了哪些联系通道的一种办法,不仅速度快,而且效果也很不错。

Nmap被开发用于允许系统管理员察看一个大的网络系统有哪些主机以及其上运行何种服务。

它支持多种协议的扫描如UDP,TCP connect(),TCP SYN(half open), ftp proxy(bounce attack),Reverse-ident, ICMP(ping sweep), FIN, ACK sweep,Xmas Tree, SYN sweep,1 和Null扫描。

可以从SCAN TYPES一节中察看相关细节。

Nmap还提供一些实用功能如通过tcp/ip来甄别操作系统类型、秘密扫描、动态延迟和重发、平行扫描、通过并行的PING侦测下属的主机、欺骗扫描、端口过滤探测、直接的RPC扫描、分布扫描、灵活的目标选择以及端口的描述。

网络嗅探技术和扫描技术

间可以有对机器进行数据传输并且数据是私有的。 网卡工作原理 再讲讲网卡的工作原理。网卡收到传输来的数据,网卡内的单片程序先接收数据头的 目的 MAC 地址,根据计算机上的网卡驱动程序设置的接收模式判断该不该接收,认为该接 收就在接收后产生中断信号通知 CPU,认为不该接收就丢弃不管,所以不该接收的数据网 卡就截断了,计算机根本就不知道。CPU 得到中断信号产生中断,操作系统就根据网卡驱 动程序中设置的网卡中断程序地址调用驱动程序接收数据, 驱动程序接收数据后放入信号堆 栈让操作系统处理。 局域网如何工作 数据在网络上是以很小的称为帧(Frame)的单位传输的帧由好几部分组成,不同的部分 执行不同的功能。 (例如, 以太网的前 12 个字节存放的是源和目的的地址, 这些位告诉网络: 数据的来源和去处。以太网帧的其他部分存放实际的用户数据、TCP/IP 的报文头或 IPX 报 文头等等) 。 帧通过特定的网络驱动程序进行成型, 然后通过网卡发送到网线上。 通过网线到达它们 的目的机器,在目的机器的一端执行相反的过程。接收端机器的以太网卡捕获到这些帧,并 告诉操作系统帧的到达,然后对其进行存储。就是在这个传输和接收的过程中,嗅探器会造 成安全方面的问题。 通常在局域网(LAN)中同一个网段的所有网络接口都有访问在物理媒体上传输的所有 数据的能力, 而每个网络接口都还应该有一个硬件地址, 该硬件地址不同于网络中存在的其 他网络接口的硬件地址,同时,每个网络至少还要一个广播地址。 (代表所有的接口地址) , 在正常情况下,一个合法的网络接口应该只响应这样的两种数据帧: 1、帧的目标区域具有和本地网络接口相匹配的硬件地址。 2、帧的目标区域具有“广播地址” 。 在接受到上面两种情况的数据包时, 网卡通过 cpu 产生一个硬件中断,该中断能引起操 作系统注意,然后将帧中所包含的数据传送给系统进一步处理。 当采用共享 HUB,用户发送一个报文时,这些报文就会发送到 LAN 上所有可用的机器。 在一般情况下,网络上所有的机器都可以“听”到通过的流量,但对不属于自己的报文则不 予响应(换句话说,工作站 A 不会捕获属于工作站 B 的数据,而是简单的忽略这些数据) 。 如果局域网中某台机器的网络接口处于杂收(promiscuous)模式(即网卡可以接收其 收到的所有数据包,下面会详细地讲) ,那么它就可以捕获网络上所有的报文和帧,如果一 台机器被配置成这样的方式,它(包括其软件)就是一个嗅探器。 Sniffer Sniffer 原理 有了这 HUB、网卡的工作原理就可以开始讲讲 SNIFFER。首先,要知道 SNIFFER 要捕 获的东西必须是要物理信号能收到的报文信息。 显然只要通知网卡接收其收到的所有包 (一 般叫作杂收 promiscuous 模式:指网络上的所有设备都对总线上传送的数据进行侦听,并不 仅仅是它们自己的数据。 ) ,在共享 HUB 下就能接收到这个网段的所有包,但是交换 HUB 下就只能是自己的包加上广播包。 要想在交换 HUB 下接收别人的包,那就要让其发往你的机器所在口。交换 HUB 记住 一个口的 MAC 是通过接收来自这个口的数据后并记住其源 MAC ,就像一个机器的 IP 与 MAC 对应的 ARP 列表,交换 HUB 维护一个物理口(就是 HUB 上的网线插口,这之后提 到的所有 HUB 口都是指网线插口)与 MAC 的表,所以可以欺骗交换 HUB 的。可以发一个 包设置源 MAC 是你想接收的机器的 MAC, 那么交换 HUB 就把你机器的网线插的物理口与 那个 MAC 对应起来了,以后发给那个 MAC 的包就发往你的网线插口了,也就是你的网卡

IDS入侵检测系统技术介绍(V1.0)

主机IDS和网络IDS的比较

基于网络的IDS系统的主要优点

成本底 攻击者转移证据很困难 实时检测和应答 能够检测未成功的攻击企图 操作系统独立。基于网络的IDS并与依赖主机的操作系 统做为检测资源。而基于主机的IDS系统需要特定的操 作系统才能发挥作用。

基于主机的IDS系统的主要优势

非常适用于加密和交换环境 实时的检测和应答 不需要额外的硬件

8

提 纲

什么是IDS IDS与FW IDS的实现方式 IDS的分析方式 IDS的结构 IDS面临的挑战 IDS的发展方向

9

入侵的分类

外部的: 你网络外面的侵入者,或者可能攻击你的外 部存在。外部的侵入者可能来自Internet, 拨号线, 物 理介入, 或者从同你网络连接的伙伴网络 内部的: 合法使用你的互连网络的侵入者。包括滥用 权力的人和模仿更改权力的人。

2

什么是IDS

IDS(Intrusion Detection System)就是入侵检测系 统; 它通过抓取网络上的所有报文,分析处理后,报告异 常和重要的数据模式和行为模式,使网络安全管理员 清楚的了解网络上发生的事件,并能够采取行动阻止 可能的破坏。

3

6

IDS的起源与发展

概念的诞生

1980年美国空军作了题为《Computer Security Threat Monitoring and Surveillance》(计算机安全威胁监控与监视),第一次详细 阐述了入侵检测的概念,同时提出了采用审计数据跟踪方法来监 视入侵活动的思想;

11

绕过防火墙的攻击

穿过防火墙的攻击行为

12

据统计80%的成功攻击来自 于防火墙内部!

13

防火墙的局限性

基于令牌的ARCNET故障侦听与解码原理及实现

现场总线通信网络的特点1 NET ()于ARCNET Attached Resource Computer Network 年首先在美国出现,先后形成——令牌1987ANSI/ATA878.1总线局域网()——数据报文2.5Mbps ,ATA878.2ARCNET 拆分标准,封装协议标准等个美国标ATA878.3-ARCNET 3准,在欧洲、北美和日本等企业的控制领域得到广泛应用。

是一种应用于工业自动化的工业控制及嵌入式系统ARCNET 联网技术,位于七层参考模型的物理层和数据链路层,OSI 网络上的所有节点按地址介质MAC ( Medium Access Control,访问控制由小到大的顺序构成一个逻辑环路。

令牌)(ITT-沿着逻辑环路在各个逻辑节点间依次传Invitation to Transmit)递。

作为一种现场总线()技术在控制Field Bus , ARCNET 网络领域引起重视的原因之一在于它采用限制性令牌传递协议(),保证为Deterministic Token Passing ANSI/ATA878.1各个节点提供平等的网络访问服务。

在一个网络ARCNET 中,持有令牌的节点作为网络的临时主节点,一次只能发送有限长度的信息(如果要发送的数据长度超过个字节,507就将信息拆分成多个数据帧,依次发送),一旦一帧信息发送完毕,必须将令牌传递给下一个节点(不管该节点信息长度是否发完),使下一个节点成为网络的临时主节点。

使用限制性的令牌传递机制来仲裁各网络节点对网ARCNET 络的访问权,因而网络性能在时间上是可预测的或确定的。

事实上,一个节点将信息传送给另一个节点在最坏情况下所需的时间是能够计算的[3]。

可见,正好满足了特殊ARCNET 控制应用下所要求的这种时间可确定性,即控制的实时性。

此外,作为工业控制网络,数据传送方式具有很强ARCNET 的数据包流量控制,提高了通信带宽和数据传递的可靠性。

无线传感器网络国内外研究现状概要

无线传感器网络国内外研究现状摘要:无线传感器网络(WSN综合了传感器技术、微电子机械系统(MEMS嵌入式计算技术.分布式信息处理技术和无线通信技术,能够协作地实时感知、采集、处理和传输各种环境或监测对象的信息.具有十分广阔的应用前景,成为国内外学术界和工业界新的研究领域研究热点。

本文简要介绍了无线传感器网络的网络结构、节点组成,分析了无线传感器网络的特点及其与现有网络的区别。

进而介绍现有无线传感器网络中的MAC层技术、路由技术、节点技术和跨层设计等关键技术。

最后展望无线传俄器网络的应用和发展并指出关键技术的进步将起到决定性的促进作用。

关键词:无线传感器网络节点MAC层路由协议跨层设计Abstract: Wireless sensor network (WSN is integration of sensor techniques, Micro-Electro-Mechanical Systems, embedded computation techniques, distributed computation techniques and wireless communication technique. They can be used for sensing, collecting, processing and transferring information of monitored objects for users. As a new research area and interest hotspot of academia and industries, Wireless Sensor Network(WSN has a wide application future. This paper briefly introduced the wireless sensor network of networks, nodes, the analysis of the characteristics of wireless sensor networks and the differences wihthe existing networks. And the MAC layer technology, routing technology, joint cross-layer design technology and key technology are introduced . At last the prospects of wireless sensor network are discussed in this article.Key Words: Wireless Sensor Network, node, MAC, routing protocol, Cross-layer design一、概述随着通信技术、嵌入式计算技术和传感器技术的发展进步,包括微电子机械系统(Micro-Electro-Mechanical Systems,MEMS以及相关的接口、信号处现技术的飞速发展和日益成熟,具有感知能力、计算能力和通信能力的微型传感器网络引起了人们的极大关注。

网络型监测报警系统

ROS/GW 集控室

Printer UPS

ROS/GW

CAN Bus 3 Ethernet 2 各ROS均配置双网卡,形成双冗余的Ethernet 网络 Ethernet 1

(Ethernet 1和Ethernet 2)。

CAN Bus 2 CAN Bus 1

机舱

RDi-32

RDi-32

RDo-16

一、DC C20 监视与报警系统的结构组成

工业以太网(Ethernet)介绍

一、DC C20 监视与报警系统的结构组成

工业自动化网络的发展-----底层现场控制网络与顶层 信息网络融合,以实现信息共享,满足对管理控制一体 化的需求。 上层的管理信息网络将逐步统一到工业以太网,实现 网络终端设备之间信息交换。 底层现场设备控制网络使用CAN现场总线,满足控制 系统实时性、可靠性的要求。 CAN总线构成的测控网络与以太网构成的管理监控信 息网络相融合,充分发挥两者的优势,并且在实现互联 以后,就可以在集中控制室采集现场的测控数据并对现 场的设备进行实时的控制,甚至可以通过互联网进行远 程控制和设备维护。

模块三网络型机舱监视报警系统

集散型系统

初期集散型系统:各子系统内部大多采用模拟信号传输 ,(在子系统计算机与机旁仪表之间使用模拟量进行信号 传输)在机旁和子系统计算机之间需敷设大量电缆,长距 离传输受干扰。典型产品SIEMENS公司的SIMOS32型集中监 视报警系统

改进:应用传统控制网络技术对子系统进行了改造 ,在控制对象附近设置现场处理单元实现模拟信号的 收发,现场处理单元与子系统计算机通过BITBUS、RS485进行数据交换,未能实现真正意义上的全分布控制 。典型产品:SIMOS IMA32C/DATACHIEF1000

无线传感器网络的关键技术

传感器网络关键技术无线传感器网络作为当今信息领域新研究热点,涉及多学科穿插研究领域,有非感常多关键技术有待发现和研究,下面仅列出局部关键技术。

1、网络拓扑控制对于无线自组织传感器网络而言,网络拓扑控制具有特别重要意义。

通过拓扑控制自动生成良好网络拓扑构造,能够提高路由协议和MAC协议效率,可为数据融合、时间同步和目标定位等很多方面奠定根底,有利于节省节点能量来延长网络生存期。

所以,拓扑控制是无线传感器网络研究核心技术之一。

传感器网络拓扑控制目前主要研究问题是在满足网络覆盖度和连通度前提下,通过功率控制和骨干网节点选择,剔除节点之间不必要无线通信链路,生成一个高效数据转发网络拓扑构造。

拓扑控制可以分为节点功率控制和层次型拓扑构造形成两个方面。

功率控制机制调节网络中每个节点发射功率,在满足网络连通度前提下,减少节点发送功率,均衡节点单跳可达邻居数目;已经提出了COMPOW等统一功率分配算法,LINT/LILT和LMN/LMA等基于节点度数算法,CBTC、LMST、RNG、DRNG和DLSS等基于邻近图近似算法。

层次型拓扑控制利用分簇机制,让一些节点作为簇头节点.由簇头节点形成一个处理并转发数据骨干网,其他非骨干网节点可以暂时关闭通信模块,进入休眠状态以节省能量;目前提出了TopDisc成簇算法,改良GAF虚拟地理网格分簇算法,以及LEACH和HEED等自组织成簇算法。

除了传统功率控制和层次型拓扑控制,人们也提出了启发式节点唤醒和休眠机制。

该机制能够使节点在没有事件发生时设置通信模块为睡眠状态,而在有事件发生时及时自动醒来并唤醒邻居节点,形成数据转发拓扑构造。

这种机制重点在于解决节点在睡眠状态和活动状态之间转换问题,不能够独立作为一种拓扑构造控制机制,因此需要与其他拓扑控制算法结合使用。

2.网络协议由于传感器节点计算能力、存储能力、通信能量以及携带能量都十分有限,每个节点只能获取局部网络拓扑信息,其上运行网络协议也不能太复杂。

基于SNMP协议的网络流量监测系统研究

基于SNMP协议的网络流量监测系统研究摘要:随着科技的发展,网络通信技术的应用范围不断扩大。

但网络的应用形式与流量监测还比较复杂,需要网络管理人员对网络进行流量监测,并据此做好网络管理维护工作。

本文将从SNMP的概念出发,分析其系统功能,进而对其网络流量监测的设计与实现进行探讨。

关键词:SNMP协议;网络流量监测;BNMP模型1、SNMP网络管理协议简述简单网络管理协议(SNMP)是根据互联网传输控制协议(TCP)与互联网IP地址对互联网进行管理的协议。

1988年以来,SNMP自出现以后就受到社会上广大群众的接受与专业人士的认可。

它主要是通过对互联网流量进行监测,可以发现不同设备在互联网中存在的问题,从而实现对不同设备的网络监测与管理。

SNMP的模型主要参考了工业标准的模型,下面笔者讲详细的说明SNMP模型的组成结构。

SNMP使用的是网络管理站与被管理网络实体的模式,被管理网络实体通常也称为代理。

因此一个完整的SNMP模型需要由管理站(NMS)、代理(被管理网络实体)、管理信息库(MIB)以及网管协议(SNMP)四个部分组成。

代理就是被管理的网络实体,主要是一些网络的连接设备以及配套的软件,例如服务器、路由器等。

通过被管理网络实体来接收管理站的命令,并发出相应的信息作为回应,通过MIB来实施对不同类型的互联网设备的监测与管理。

而SNMP网管协议主要是管理站与被管理实体直接的联系桥梁,通过其进行通信,同时网管站也能单向接收代理发送的消息,及时监测到互联网中的异常,发现可能存在的网络问题。

MIB是SNMP中的管理信息库,也是信息管理的基本单元。

MIB是实行互联网监测的重要组成部分,代理中的信息被共同收集到管理信息库中,通过MIB让管理站与代理的网管协议分离,实现在用户增加的同时并不影响双方的网管协议。

在BNMP模型中,与MIB关联最大的是SMI(管理信息结构),它决定了MIB的变量,MIB也是通过SMI建立起网络管理信息库。

《无线传感器网络技术与应用开发》习题与答案

第一章一、填空题:1.传感器网络的三个基本要素:传感器、感知对象、用户(观察者)。

2.传感器网络的基本功能:协作式的感知、数据采集、数据处理_、发布感知信息_。

3.无线传感器节点的基本功能:采集数据、数据处理、控制、通信。

4.1996年,美国UCLA大学的William J Kaiser教授向DARPA提交的“低能耗无线集成微型传感器”揭开了现代WSN网络的序幕。

5.2006年10月,在中国北京,中国计算机学会传感器网络专委会正式成立,标志着中国WSN技术研究开始进入一个新的历史阶段。

6.网络中间件完成无线传感器网络接入服务、网络生成服务、网络自愈合服务、网络连通等。

7.无线传感器网络的核心关键技术主要包括:组网模式、拓扑控制、媒体访问控制和链路控制、路由、数据转发及跨层设计、QoS保障和可靠性设计、移动控制模型。

8.无线传感器网络的关键支撑技术主要包括:网络拓扑控制、网络协议、时间同步、定信技术、数据融合及管理、网络安全、应用层技术等。

9.无线传感器网络特点:大规模网络、自组织网络、可靠的网络、以数据为中心的网络、应用相关的网络。

10.传感器节点由传感器模块、处理器模块、无线通信模块、和能量供应模块四部分组成。

二、简答题1.请简述无线传感器网络的定义。

答:无线传感器网络可以定义为:无线传感器网络就是部署在监测区域内大量的廉价微型传感器节点组成,通过无线通信方式形成的一个多跳自组织网络的网络系统,其目的是协作感知、采集和处理网络覆盖区域中感知对象的信息,并发送给观察者。

2.无线传感器网络具有哪些特点?答:无线传感器网络具有许多其鲜明的特点:(1) 电源能量有限传感器节点体积微小,通常携带能量十分有限的电池。

(2) 通信能量有限传感器网络的通信带宽窄而且经常变化,通信覆盖范围只有几十到几百米。

(3) 传感器接点的能量、计算能力和存储能力有限(能量、计算存储低、关键在有效简单的路由协议)。

(4) 网络规模大,分布广传感器网络中的节点分布密集,数量巨大。

基于Linux的网上信息侦听与分析系统的设计与实现

两 类 非法 信 息 ,提 出相 应 的 解决 方案 , 即建 立 基 于 Ln x平 台 的 网上 信 息 侦 听 与 分 析 系 统 . 主 要论 述 主 流 网 络 iu

2 关 键 技 术

2 1 TC /P协议 . PI

T PI C /P协议 ( rn frC nr l rtc lItre rtc 1的 中文 译 名 叫做 传 输 控 制/ T a se o to P ooo/nen t ooo) P N际 协议 ,又 叫网络通 讯协议 ,由网络层 的 I P协议 和 传 输层 的 TC P协议 组 成 的 ,是 用 于计 算 机 通 信 的 T P I 议 C /P协 族 . 它是美 国国防部 在 2 0世纪 7 0年 代 中期 为 A p n t r a e 广域 网开 发的 网络体 系结构 和协议 标准 ,以的计 算机 网络 ,使 得 T P I nen t C /P协议 成 为 I tr e 国际互 联 网络 nen t

第1 卷 第3 3 期

201 9月 1年

辽 宁 师 专 学 报

J u n lo i o i g T a h r l g o r a fL a n n e c e sCol e e

VO.1 1 3No. 3 Sp .2011 e

【 学术 研 究】

基 于 Ln x的网上信息 iu 侦 听与 分 析 系统 的设 计 与实 现

协 议 的分 析 技 术 , 网络 数 据包 的 接 受构 建 响 应 技 术 ,T P I C /P数 据 包 还 原 技 术 , 入 侵 检 测 原 理 以及 基 于 Ln x iu 平 台的 网上 信 息 侦 听与 分 析 系 统 的具体 设 计 与 实现 . 关键 词 : 网络 信 息 分 析 ;数 据包 接 受 重组 转 发 ;入 侵检 测 ;模 式 匹配 ; 协议 分 析 中 图分 类 号 :T 3 3 0 P 9 .8 文 献 标 识码 :A 文 章 编 号 :1 0 — 58 (0 1 0 —0 2 —0 0 8 6 8 2 1 )3 0 2 4

常用侦听技术比较

—科教导刊(电子版)·2019年第21期/7月(下)—259常用侦听技术比较曾品善(武警警官学院四川·成都610213)摘要为了能够在各类犯罪案件中获取关键证据,在打击犯罪行为时掌握先机,侦听,是一种必不可少的侦查措施。

随着科技的进步,侦听手段越来越多样,侦听技术也越来越成熟。

了解和掌握常用侦听技术及其优缺点,对侦听技术的进一步研究至关重要。

关键词侦听技术侦听技术比较中图分类号:TN219文献标识码:A 侦听又叫窃听、监听。

侦听的原意是指偷听别人之间的谈话。

随着科学技术的不断发展,侦听的涵义早已超出隔墙偷听、截听电话的一般概念,而是借助于高技术设备、先进手段,不仅能窃取语言信息,而且还能窃取数据、文字、图像等信息。

比较常用的侦听技术有有线侦听、软件无线电侦听、微波侦听和激光侦听四种。

1有线侦听使用较多的是以电话线为天线,通过无线电波传送信息给远方接收机的落入式电话窃听器,该窃听器只在用户通话时以送话器的方式工作,具有隐蔽性好,不易察觉的优点。

此外,还有一些肉眼很难找到的安装在电话机内的无线发射机,这种发射机只在用户打电话时才工作。

70年代轰动世界的美国“水门窃听事件”使用的就是这类电话窃听器。

有线侦听是最易实现的侦听方式,但是其缺点太多,实用性不强。

2软件无线电侦听软件无线电侦听技术通常是以计算机技术、通信软件和超大规模集成器构成的硬件平台为基础,采用基于无线通信原理进行被动接收的一种侦听技术。

软件无线电侦听接收机的硬件结构如图1所示,它由射频前端接收模块、信号处理模块和计算机显示模块三部分组成。

软件无线电侦听接收机的体积小、处理功能强大、信号频段宽、软件升级容易及设备间兼容性高,因而适合于网络高速发展的现代社会和信息化的现代战争。

缺点则在于信号直接在开放的空间传播,抗干扰性差,容易被发现。

图1:软件无线电侦听接收机系统结构图3微波侦听制成一定形状的玻璃、钢管(如空心钢管)不仅会放大声波引起的振动,而且会反射微波。

网上信息侦听系统的实现

网上信息侦听系统的实现摘要院随着互联网的发展,网络安全、网络环境越来越受到人们的重视,本系统就是对捕捉到的网络信息进行拦截、分析,屏蔽不良信息,本文着重探讨系统的实现过程。

Abstract: With the development of Internet, network security and network environment are attracting more and more people's attention.This system is to intercept and analyze network information capture and shield bad information. The paper focuses on the implementationprocess of the system.关键词院网络信息;数据包捕获;拦截消息Key words: network information;packet capture;intercept messages中图分类号院[X936] 文献标识码院A 文章编号院1006-4311(2014)10-0209-020引言随着互联网的发展,网络安全、网络环境越来越受到人们的重视,本系统就是对捕捉到的网络信息进行拦截、分析,屏蔽不良信息,本文着重探讨系统的实现过程,采用自顶向下的实现方法,即尽量先实现上层模块,逐步向下求精,最后实现下层基本模块。

1 系统开发环境本系统在Linux 系统环境中开发,是因为Linux 是一种可移植的操作系统,能够在从微型计算机到大型计算机的任何环境中和任何平台上运行,具有丰富的网络功能,完善的内置网络是Linux 的一大特点。

Linux 具有完善的TCP/IP 协议报头的定义,并且提供了功能强大针对于客户和服务器程序的面向用户的socket 函数库和可操作的Libpcap 库。

网络数据包的分析与实现

摘要随着网络技术的不断发展,社会进入了一个信息爆炸的时代,世界也由于网络而变小,人们通过各种技术和工具使交流突破了空间的限制。

在网络技术发展与普及的同时,网络安全问题引起了人们的广泛关注。

因此,研究并开发出一种能够有效地实时捕获网络信息的系统具有极其重要的意义。

基于这一情况,本论文针对网络数据的捕获与数据包信息分析等问题进行了深入的探讨和研究。

本论文逐一介绍了信息捕获中的相关技术及需求分析,在系统设计中对数据包捕获模块、解码数据包模块和数据库信息模块的实现进行了详细讲述。

通过运用Sniffer开发包实现网络数据包的捕获,利用TCP/IP 协议的封装理论和自下而上的分析实现了数据包信息的分析,并且将分析出来的信息存入数据库。

另外,还能实现一些功能,如对指定的IP地址进行数据包的捕获,对捕获结果进行显示等。

关键词:Sniffer;数据捕获;信息分析;局域网1AbstractAs development of the network and technology, the society comes into a age of information explosion. Due to the network, the world has become smaller, and people use all kinds of technologies and tools to break through the limitation of communication. The network security has been widely concerned followed by the development and universal of the network technology. Therefore, it is great significance that an effective real-time interception network information system is studied and developed. Base on this situation, this thesis in-depth studies to capture the network data and so on. Besides, it introduces relative technology and the needs information capture. The realization of the data capture module, data packet decoded module and database information module is displayed for detail in the system's design. The network data packet is captured through Sniffer, some functions has been realized, such as network data packet capture, data packets of information analysis by using TCP / IP protocol encapsulation theory and bottom-up, and will analyze the information stored in the database. Simultaneously, this software would also increases some functions, such as data packet capture by the IP address, make the results and statistics,display the results of data packet capture and so on.Key words: Sniffer; data capture; information analysis ; LAN2目录1引言 (1)1.1课题意义和背景 (1)1.2课题研究技术和方法 (2)1.3 sniffer简介 (3)2研究的目的及内容 (5)2.1研究的目的及内容 (5)2.2课题研究的相关技术 (6)3.需求 (9)3.1功能需求 (9)3.2性能需求 (9)4 网络嗅探器原理 (10)4.1系统功能概述 (10)4.2功能模块设计 (14)4.2.1数据包捕获模块设计 (15)4.2.2数据包解析存储模块 (16)4.2.3数据包信息分析模块设计 (17)4.2.4数据包信息显示模块设计 (18)5.网络嗅探器的设计 (18)35.1测试环境 (18)5.2测试结果 (21)6、总结................................... 错误!未定义书签。

转:网络监听原理

转:⽹络监听原理⽹络监听是指利⽤计算机的⽹络接⼝截获⽬的地为第三⽅计算机的数据报⽂的⼀种技术。

利⽤这种技术可以监听⽹络的当前流量状况;⽹络程序的运⾏以及⾮法窃取⽹络中传输的机密信息。

在共享式以太⽹中,所有的通讯都是⼴播的,也就是说通常在同⼀⽹段的所有⽹络接⼝都可以访问在物理媒体上传输的所有数据,使⽤ARP 和RARP协议进⾏相互转换。

在正常的情况下,⼀个⽹络接⼝应该只响应两种数据帧:与⾃⼰硬件地址相匹配的数据帧和发向所有机器的⼴播数据帧。

在⼀个实际的系统中,数据的收发由⽹卡来完成。

每个以太⽹卡拥有⼀个全球难⼀的以太⽹地址。

以太⽹地址是⼀个48位的⼆进制数。

在以太⽹卡中内建有⼀个数据报过滤器。

该数据包过滤器的作⽤是保留以本⾝⽹卡的MAC地址为通讯⽬的的数据包和⼴播数据包,丢弃所有其它⽆关的数据包,以免除CPU对⽆关的数据包做⽆谓的处理。

这是以太⽹卡在⼀般情况下的⼯作⽅式。

在这种⽅式下,以太⽹卡只将接收到的数据包中与本机有关部分向上传递。

然⽽数据包过滤器是可以通过编程禁⽤的。

禁⽤数据包过滤器后,⽹卡将把接收到的所有的数据包向上传递,上⼀层软件因此可以监听以太⽹中其它计算机之间的通讯。

我们称这种⼯作模式为“混杂模式”。

多数⽹卡⽀持“混杂模式”,⽽该模式还是微软公司的“pC99”规范中对⽹卡的⼀个要求。

⽹卡的“混杂模式”使得采⽤普通⽹卡作为⽹络探针,实现⽹络的侦听变得⾮常容易。

⼀⽅⾯⽅便了⽹络管理,另⼀⽅⾯,普通⽤户也能轻易地侦听⽹络通讯,对⽤户的数据通讯保密是⼀个很⼤的威胁。

在进⾏此种⽅式的数据监听时,是在⽹络的节点处设置⽹络设备为混杂模式,进⾏数据监听管理⽹络;⿊客则是利⽤ARP侦探⽹络上出于混杂模式的⽹络节点并将⿊客软件放置在节点处进⾏窃听的。

还有⼀种窃听⽅式是利⽤ARP欺骗达到的。

ARP欺骗⼜被称为ARP重定向技术,ARP地址解析协议虽然是⼀个⾼效的数据链路层协议,但是作为⼀个局域⽹的协议,它是建⽴在各主机之间互相信任基础之上的,因此存在⼀定的安全问题:(1)主机地址映射表是基于⾼速缓存动态更新的,这是ARP协议的特⾊,也是安全问题之⼀。

基于网络探针的网络安全防护系统

基于网络探针的网络安全防护系统摘要:本文介绍了一种带有网络探针的网络安全防护系统,该系统能够通过持续获取互联网流量数据,可以广泛检测各种攻击,能够识别威胁,并对网络行为进行分析研判,对于有害的网络攻击行为进行及时预警,对网络攻击行为进行及时处理,更加有效的对计算机终端网络进行保护,有效避免网络安全事件的发生。

关键词:网络安全防护系统网络探针网络攻击随着云计算、5G通信、多媒体等技术的快速发展,人们已经进入到了“互联网+”时代,在计算机上处理的业务也由基于单机的数学运算、文件处理,基于简单连接的内部网络的内部业务处理、办公自动化等发展到基于复杂的内部网(Intranet)、企业外部网(Extranet)、全球互联网(Internet)的企业级计算机处理系统和世界范围内的信息共享和业务处理,信息网络已经成为社会发展的重要保证,许多行业积极利用“互联网+”,构建了多种自动化系统,覆盖了金融证券、电子政务、在线学习、智能旅游和跨境电商等多个领域。

互联网在为人们提供便捷化应用的同时也面临着海量的攻击危险,网络犯罪越来越猖狂,各种人为攻击(例如信息泄露、信息窃取、数据篡改、数据删添、计算机病毒等)层出不穷,需要保证互联网时代背景下计算机网络安全,才能提升网络使用安全性及效率,同时满足时代发展要求,因此设计一种基于网络探针的网络安全防护系统具有重要意义。

1 网络安全威胁及网络安全防护现状分析1.1网络安全现状互联网安全威胁已经呈现出爆发式增长态势,据统计,互联网受到的木马和病毒攻击次数呈现出成倍激增的态势,其他各类网络安全威胁都有不同程度的增长。

目前,在互联网应用过程中,许多的黑客在视频流、声音流、文档流中隐藏病毒或木马,他们将带有病毒或木马的信息发送给接收方,一旦接收方接收并浏览,病毒或木马就会被植入终端机器,同时迅速在局域网中传播,进而盗取互联网用户信息,为互联网用户带来了极大的困扰。

目前,网络安全漏洞居高不下,旧的漏洞被管理人员后者技术人员修复后,新的、危害更严重的漏洞又随之出现,更严重的情况,有些黑客组织或者网络技术人员发现新的安全漏洞后,并不是马上公布,而是自己先进行利用,等到时机一到才公布出来,另一方面,管理人员没有时刻对网络系统进行升级和维护,造成了安全漏洞。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

u e y h c e o g t t e i f r t n l g l . s e n t e a ay i g o e o k s a ig me i , i a e r s n s h w s d b a k r t e h n o ma o i e al Ba d o l z f n t r h rn d a t s p p r p e e t o i l y h n n w h t i l me t s i e n o mp e n n f r i W i d ws a d ls ic s e o o o tmie i p ro ma c r u h t e r s a c n BP r no n ao d s u s s h w t p i z t efr n e t o g h e e rh o F a— s h

析 网络 传 输介 质 的 共 享特 性 , 论 了侦 听 系统 在 Widw 讨 n o s下 的 实 现 , P B F结 构 及 如 何 对 其 性 能 进 行 优 化 , 网 络 管理 员 为

对 网络 中 的信 息进 行 实 时 的 监 测 、 分析 提 供听 方 式 对 网 络 进 行 攻 击 。 并

关 键 词 网络 安 全

网络 侦 听

网络 管理 黑 客

文 章 编 号 10 — 3 1 (0 2 1 — 14 0 文 献 标 识 码 A 0 2 8 3 一 2 0 )7 0 8 - 3 中 图 分 类 号 T 3 30 P 9 .8

Re e r h a d I p e e t to f t e Ne wo k S i e y t m s a c n m lm n a i n o h t r n f r S se

.

me u e o o a od t e at c s b a k r s g s i e . s a r s h w t v i t k y h c e s u i n f r h a n f Ke wo d : Ne o k S c r y, e o k Dee t n, t o k Ma a e n , c e y rs w t r e u i N t r tc o Ne r n g me t Ha k r t w i w

维普资讯

网络信 息侦 听 系统 的研 究与 实现

梁 理 黄 樟 钦 侯 义斌 ( 安 交通 大 学 电脑信 息技 术研 究 所 , 西 西安 7 0 4 ) 10 9

E ma :@ctx ue u n - i l i.t. . l l ij d c 摘 要 网络 信 息侦 听 是 网 络 监 测 、 负载 分 析 等 管 理 活动 常 用 的 方 法 , 时 也 是 黑 客 非 法 窃 取 信 息 的 手段 。 文 章 通 过 分 同

o c i cu eT i a r n r d c s h e n t o k d n s a o u eu to f r n t o k n a e n a d i e te ht tr.hs e p p i t u e t e r a mi it t r a s f l o l o e e o w r w r ma g me t n g v s h m s me

Ab t a t Newo k n o ma o e e t n i h a i me o o a ay e t e t f c n d sr c : t r if r t n d t c o s t e b s c i i h t d t n lz r i a ma a e t e n t o k, i a s h a n g e r i sl o h w t

道 网 络 , 用 争 用 型 介 质 访 问 控 制 协 议 ( S / D 来 解 决 在 采 C MA C ) 相 互 竞 争 的 用 户 之 间 如何 分 配 信 道 的 问 题 。 正是 由 于 以 太 网采

2 侦 听 系统 基本 结构

网络 信 息 捕 获 器 的 实 现 机 制 1 赖 于 0 , 同 的 0 2 1 依 S不 S有 不 同 的 方 法 进 行 链 路 层 数 据 包 到 信 息 捕 获 器 缓 冲 区 的 拷 贝 。 在 Lnx系统 中 ,它 为 用 户 提 供 一种 工 作 在 数 据 链 路 层 的 套 接 字 iu S C E _ A K T, 0 K T P C E 它绕 过 系 统 协 议 栈 直 接 从 网 卡 驱 动 程 序 读 取 数 据 , 利 用 这 种 套 接 字 可 直 接 获 取 数 据 链 路 层 的 原 始 数 据 故 包 。若 先 用 设 备 管 理 函 数 1 C L把 网 卡 设 成 混 杂 模 式 , 户 就 0 r 用 能 用 此 套 接 字 捕 获 流 经 子 网 的 所 有 数 据 包 。另 外 在 B D 中提 S 供 了 B F ( ekl aktFl r ,u O P B rey P ce ie) Sn S中 有 Nr接 口 , E t I I ’ DC U tx中 U r ak tFl rS I I Ⅸ 中有 S O , 们 在 ii r hi P ce ie ,G 的 R x t N OP 它 各 自的 0 S环 境 中 完 成 网络 数 据 的捕 获 。在 Widw 系 统 中通 no s

,

1 引 言

计 算 机 网络 分 为 两类 : 用 点 到 点 连 接 的 网络 和 采 用 广 播 采

性 能 优 化 的 方 法 , 后 探 讨 如 何 检 测 和 避 免 黑 客 利 用 侦 听 的 方 最 法 对 网 络 发 动 攻 击 , 高 网络 的安 全 程 度 。 提

信 道 的 网络 。 在广 播 网 络 中 , 个 关 键 问 题 是 : 信 道 使 用 产 生 一 当 竞争时 , 如何 分 配 信 道 的使 用 权 。 以太 网【 一 种 典 型 的 广 播 信 。 1 是

Li g Hua Zha qi an Li ng ng n H o Yi n u bi

( o p tra d Ifr t n T c n lg n tue X 、n J oo g U i ri , e ig 7 4 ) C m ue n nomai e h oo y Is tt , i i tn nv st B in 0 9 o i a a e y j 1 0