OpenSSL加密-8页文档资料

openssl操作手册

OpenSSL 是一个开源的加密库,提供了各种加密算法、数字证书、SSL/TLS 协议等功能,被广泛用于网络安全和加密通信领域。

以下是OpenSSL 的一些常见用法和操作:1. 生成证书:使用OpenSSL 可以生成各种类型的数字证书,包括自签名证书、CA 证书、服务器证书、客户端证书等。

您可以使用OpenSSL 提供的命令行工具或API 接口来生成证书。

2. 加密和解密:OpenSSL 提供了各种加密算法,包括对称加密和非对称加密。

您可以使用OpenSSL 提供的命令行工具或API 接口来进行加密和解密操作。

3. 签名和验证:OpenSSL 提供了数字签名和验证的功能,可以用于保证数据的完整性和真实性。

您可以使用OpenSSL 提供的命令行工具或API 接口来进行签名和验证操作。

4. SSL/TLS 安全通信:OpenSSL 提供了SSL/TLS 协议的实现,可以用于安全通信。

您可以使用OpenSSL 提供的命令行工具或API 接口来实现SSL/TLS 安全通信。

5. 网络安全工具:OpenSSL 提供了各种网络安全工具,包括OpenSSL s_server、OpenSSL s_client、OpenSSL speed、OpenSSL rand 等。

这些工具可以用于测试和评估网络安全性能。

要使用OpenSSL,您需要安装OpenSSL 库,并包含相应的头文件。

在编写代码时,您可以调用OpenSSL 提供的函数和数据结构来实现您需要的加密、签名、SSL/TLS 安全通信等功能。

OpenSSL 提供了详细的文档和使用手册,您可以在OpenSSL 官方网站上找到完整的文档和参考手册。

在文档中,您可以找到各种函数的使用说明、示例代码和详细的接口说明,以帮助您更好地使用OpenSSL 库。

openssl_private_encrypt方法

openssl_private_encrypt方法摘要:1.openssl_private_encrypt方法简介2.参数说明3.示例代码及解析4.安全性与注意事项5.总结正文:**openssl_private_encrypt方法简介**openssl_private_encrypt是PHP中用于加密数据的一种方法,它使用OpenSSL库对数据进行加密。

此方法通常用于保护敏感信息,确保数据在传输过程中的安全性。

它是一个对称加密算法,需要一个私钥来进行加密和解密。

**参数说明**openssl_private_encrypt方法的主要参数如下:- $key:私钥,用于加密和解密数据。

私钥必须是一个加密过的密钥,通常由openssl_pkey_new方法生成。

- $data:需要加密的数据。

- $iv:初始化向量(IV),用于提高加密和解密的速度。

IV长度应与加密算法和密钥长度匹配。

- $options:可选参数,用于设置加密和解密的配置。

例如,OPENSSL_RAW_DATA模式表示使用原始数据模式进行加密。

**示例代码及解析**以下是一个使用openssl_private_encrypt方法的示例:```php<?php// 生成一个加密私钥$private_key = openssl_pkey_new(["private_key_bits" => 4096,"private_key_type" => OPENSSL_KEYTYPE_RSA, ]);// 要加密的数据$data = "这是一段敏感信息";// 使用私钥加密数据$encrypted_data = openssl_private_encrypt($data, $private_key, "12345678");// 输出加密后的数据echo "加密后的数据:".bin2hex($encrypted_data)."";// 解密数据$decrypted_data = openssl_private_decrypt($encrypted_data, $private_key, "12345678");// 输出解密后的数据echo "解密后的数据:".$decrypted_data."";>```在这个示例中,我们首先生成一个RSA私钥,然后使用openssl_private_encrypt方法对数据进行加密。

openssl enc 用法

openssl enc 用法OpenSSL enc 是一个功能强大的命令行工具,它可以用于加密和解密文件,支持多种加密算法和密码学参数。

在本文中,我将介绍 OpenSSL enc 的基本用法,以及如何使用它来进行文件加密和解密操作。

首先,我们需要确保OpenSSL 工具已经安装在我们的系统上。

如果没有安装,可以通过在终端中运行适用于您的操作系统的安装命令来安装 OpenSSL。

要使用 OpenSSL enc 进行文件加密,可以使用以下命令:openssl enc -<加密算法> -in <输入文件名> -out <输出文件名> -k <加密密钥>在上述命令中,<加密算法> 是指您希望使用的加密算法,例如 aes-256-cbc。

-in 参数用于指定输入文件名,-out 参数用于指定输出文件名,而 -k 参数是用于加密的密钥。

请记住,密钥的保密性是确保加密安全性的关键。

例如,如果我们想要使用 aes-256-cbc 算法将名为input.txt的文件加密,并将加密结果保存为output.txt,可以运行以下命令:openssl enc -aes-256-cbc -in input.txt -out output.txt -k mypassphrase在加密过程中,我们需要输入加密密钥的密码短语(即在 -k 参数后的mypassphrase),然后输入文件将被加密并保存为指定的输出文件名。

要解密一个加密文件,我们可以使用以下命令:openssl enc -<加密算法> -d -in <输入文件名> -out <输出文件名> -k <解密密钥> -<加密算法> 和 -k 参数的使用与加密命令相同。

但是,在解密命令中,我们需要使用 -d 参数来指示 OpenSSL enc 进行解密操作。

openssl 证书加密算法长度

openssl 证书加密算法长度摘要:I.简介- 简要介绍OpenSSL及其作用- 引出本文主题:证书加密算法长度II.证书加密算法长度的意义- 加密算法长度的定义和作用- 为什么加密算法长度对于安全性至关重要III.OpenSSL支持的加密算法长度- 概述OpenSSL支持的加密算法- 介绍不同加密算法的长度及特点IV.选择合适的加密算法长度- 如何根据需求选择合适的加密算法长度- 考虑因素:安全性和性能V.结论- 总结证书加密算法长度的重要性- 提醒用户在选择加密算法长度时要注意的因素正文:I.简介OpenSSL是一个开源的加密库,广泛应用于网络通信、数据存储等领域。

它提供了多种加密算法,如RSA、DSA、AES等,以保证数据的安全性。

然而,不同的加密算法有不同的长度,这对于加密强度有着重要的影响。

本文将探讨证书加密算法长度的意义,以及如何在OpenSSL中选择合适的加密算法长度。

II.证书加密算法长度的意义证书加密算法长度是指加密算法中密钥或参数的长度。

在密码学中,算法长度对于安全性至关重要,因为长度越长,破解所需的时间和计算资源就越多。

一般来说,较长的加密算法长度意味着更强的加密强度和更高的安全性。

III.OpenSSL支持的加密算法长度OpenSSL支持多种加密算法,如RSA、DSA、AES等。

这些算法的长度各不相同,下面简要介绍几种常见的加密算法长度:1.RSA:RSA是一种非对称加密算法,其密钥长度通常为2048位、4096位等。

密钥长度越长,加密强度越高,但性能会相应降低。

2.DSA:DSA是一种非对称加密算法,其密钥长度通常为1024位、2048位等。

与RSA类似,密钥长度越长,加密强度越高。

3.AES:AES是一种对称加密算法,其密钥长度可以为128位、192位、256位等。

密钥长度越长,加密强度越高,但性能会相应降低。

IV.选择合适的加密算法长度在选择合适的加密算法长度时,需要根据具体需求权衡安全性和性能。

openssl用法

openssl用法OpenSSL是一款广泛使用的加密库,它提供了许多加密和安全功能的实现。

本篇文章将介绍OpenSSL的基本用法,包括生成和管理证书、加解密数据、生成密码散列等常见功能。

1. 生成公私钥对OpenSSL可以用来生成公私钥对,用于加密数据。

生成公私钥对的命令如下:openssl genpkey -algorithm RSA -out private.keyopenssl rsa -in private.key -pubout -out public.key 其中,-algorithm指定算法,-out指定输出的文件名,-in指定输入的文件名。

2. 生成证书OpenSSL可以生成自签名证书,命令如下:openssl req -newkey rsa:2048 -nodes -keyout key.pem -x509 -days 365 -out certificate.pem其中,-newkey指定生成新的私钥,-nodes表示不加密私钥,-keyout指定私钥输出文件名,-x509指定生成自签名证书,-days指定证书有效期,-out指定证书输出文件名。

3. 加解密数据OpenSSL可以使用公私钥对加解密数据,命令如下:openssl rsautl -encrypt -in plaintext.txt -out ciphertext.txt -inkey public.keyopenssl rsautl -decrypt -in ciphertext.txt -out plaintext.txt -inkey private.key其中,-encrypt表示加密,-decrypt表示解密,-in指定输入文件名,-out指定输出文件名,-inkey指定输入的私钥或公钥。

4. 生成密码散列OpenSSL可以生成各种密码散列,包括MD5、SHA-1、SHA-256等,命令如下:openssl dgst -md5 -out message.md5 message.txtopenssl dgst -sha1 -out message.sha1 message.txtopenssl dgst -sha256 -out message.sha256 message.txt 其中,-md5表示使用MD5算法,-sha1表示使用SHA-1算法,-sha256表示使用SHA-256算法,-out指定输出文件名,message.txt 为输入文件名。

在Linux上使用Shell脚本实现文件加密与解密

在Linux上使用Shell脚本实现文件加密与解密在计算机的日常使用中,文件的安全性和隐私保护是非常重要的。

为了保护文件的机密性,我们可以使用加密技术来对文件进行加密和解密。

在Linux操作系统上,我们可以使用Shell脚本来实现文件的加密和解密功能。

本文将介绍在Linux上使用Shell脚本实现文件加密与解密的方法。

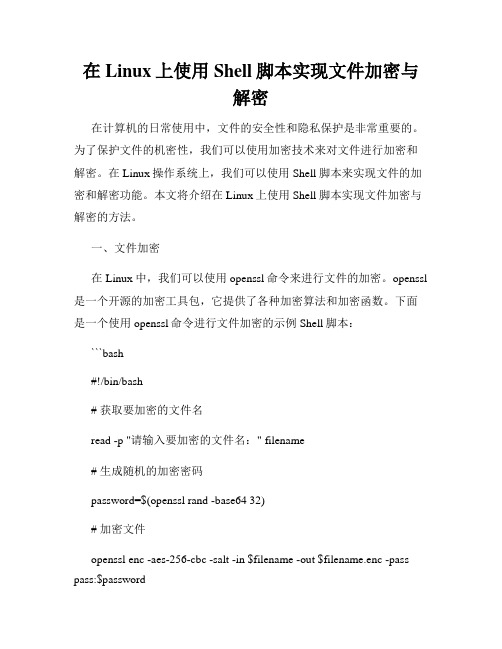

一、文件加密在Linux中,我们可以使用openssl命令来进行文件的加密。

openssl 是一个开源的加密工具包,它提供了各种加密算法和加密函数。

下面是一个使用openssl命令进行文件加密的示例Shell脚本:```bash#!/bin/bash# 获取要加密的文件名read -p "请输入要加密的文件名:" filename# 生成随机的加密密码password=$(openssl rand -base64 32)# 加密文件openssl enc -aes-256-cbc -salt -in $filename -out $filename.enc -pass pass:$passwordecho "文件加密成功!加密密码已保存在password.txt文件中。

"# 将加密密码保存到文件中echo $password > password.txt```在以上示例中,首先通过read命令获取用户输入的要加密的文件名,然后使用openssl rand命令生成一个随机的加密密码。

接下来,使用openssl enc命令对文件进行加密,加密算法使用的是aes-256-cbc,加密后的文件保存为原文件名加上.enc后缀。

最后,将生成的加密密码保存在password.txt文件中。

二、文件解密对于加密后的文件,我们可以使用相同的加密密码来进行解密。

下面是一个使用openssl命令进行文件解密的示例Shell脚本:```bash#!/bin/bash# 获取要解密的文件名read -p "请输入要解密的文件名:" filename# 获取加密密码password=$(cat password.txt)# 解密文件openssl enc -d -aes-256-cbc -in $filename -out $filename.dec -pass pass:$passwordecho "文件解密成功!解密后的文件保存为$filename.dec。

open ssl aes用法

标题:OpenSSL AES加密和解密用法详解1. 简介OpenSSL是一个强大的加密工具,提供了多种加密算法,其中包括AES(高级加密标准)。

AES是一种对称加密算法,能够提供高强度的数据加密和解密功能。

在本文中,我们将详细介绍如何使用OpenSSL来实现AES加密和解密。

2. 准备工作在使用OpenSSL进行AES加密和解密之前,需要确保已经安装了OpenSSL库,并且了解了基本的命令行操作。

还需要生成一个用于AES加密和解密的密钥和初始向量(IV)。

3. 生成密钥和初始向量在使用AES进行加密和解密时,需要一个密钥和一个初始向量。

可以使用OpenSSL的命令行工具来生成这些参数,比如可以使用以下命令来生成一个128位的随机密钥和一个随机的初始向量:```openssl rand -base64 16```上述命令会生成一个16字节(128位)的随机字符串作为密钥和初始向量。

可以将生成的密钥和初始向量保存在安全的地方,以便后续的加密和解密操作。

4. AES加密使用OpenSSL进行AES加密的命令如下:```openssl enc -aes-256-cbc -in input.txt -out encrypted.bin -pass pass:your_password -iv your_IV```其中,`-aes-256-cbc`表示使用AES算法进行加密,`-in`参数指定待加密的文件,`-out`参数指定加密后的输出文件,`-passpass:your_password`参数指定使用的密钥,`-iv`参数指定使用的初始向量。

5. AES解密使用OpenSSL进行AES解密的命令如下:```openssl enc -d -aes-256-cbc -in encrypted.bin -out decrypted.txt -pass pass:your_password -iv your_IV```其中,`-d`参数表示解密操作,其余参数与加密操作类似。

如何使用OpenSSL进行加密解密

如何使用OpenSSL进行加密解密OpenSSL是一种开源的加密库,它提供了许多功能和工具,用于加密解密数据和通信,以保护隐私信息不被未授权的人访问。

下面介绍如何使用OpenSSL进行加密解密。

一、生成公钥和私钥OpenSSL通过私钥和公钥加密和解密数据。

私钥是保密的,只有持有者知道,而公钥可以分发给其他人用于加密数据。

因此,首先要生成公钥和私钥。

使用以下命令生成私钥:```openssl genrsa -out private_key.pem 2048```这将生成一个2048位RSA私钥,并将其保存在名为“private_key.pem”的文件中。

然后,使用以下命令从私钥中生成公钥:```openssl rsa -in private_key.pem -pubout -out public_key.pem```这将从“private_key.pem”中提取公钥,并将其保存在名为“public_key.pem”的文件中。

二、加密和解密文件一旦生成了公钥和私钥,就可以使用OpenSSL加密和解密文件。

以下是使用OpenSSL加密和解密文件的步骤:1. 加密文件使用以下命令加密文件:```openssl rsautl -encrypt -in file.txt -out file_encrypted.txt -pubin -inkey public_key.pem```这将使用名为“public_key.pem”的公钥加密名为“file.txt”的文件,并将其保存在名为“file_encrypted.txt”的文件中。

2. 解密文件使用以下命令解密文件:```openssl rsautl -decrypt -in file_encrypted.txt -outfile_decrypted.txt -inkey private_key.pem```这将使用名为“private_key.pem”的私钥解密名为“file_encrypted.txt”的文件,并将其保存在名为“file_decrypted.txt”的文件中。

openssl加密技术 中文版

openssl简介(中文版本)(内部资料,禁止外传)目 录前言1openssl简介-证书2openssl简介-加密算法7openssl简介-协议9openssl简介-入门11openssl简介-指令 verify13openssl简介-指令asn1parse17 openssl简介-指令ca(一)19openssl简介-指令ca(二)22openssl简介-指令cipher24openssl简介-指令dgst28openssl简介-指令dhparam29openssl简介-指令enc31openssl简介-指令gendsa34openssl简介-指令genrsa35openssl简介-指令passwd36openssl简介-指令pkcs737openssl简介-指令rand38openssl简介-指令req(一)39 openssl简介-指令req(二)42 openssl简介-指令rsa45openssl简介-指令rsautl47openssl简介-指令s_client(一)50 openssl简介-指令s_client(二)53openssl简介-指令s_server57openssl简介-指令sess_id59openssl简介-指令speed61openssl简介-指令version62openssl简介-指令x509(一)63openssl简介-指令x509(二)66前言不久前接到有关ssl的活, 结果找遍中文网站资料实在奇缺。

感觉是好象现在国内做这个技术的人不多。

所有有兴趣写点东西来介绍一下。

我使用的ssl的toolkit是openssl就用openssl做例子来讲解openssl实在太大了,指令也多,API也多,更严重的是它的API没有说明。

我打算漫漫说清楚其主要指令的用法,主要API的中文说明,以及使用/编程的方法。

工作量很大,因为我接触它也没几个月,现在大概完成了1/10吧, 先把目前自己的一些心得,找到的资料和一些翻译出来的东西贴出来,希望对研究ssl 的人有帮助文章里的bug欢迎告之openssl简介-证书证书就是数字化的文件,里面有一个实体(网站,个人等)的公共密钥和其他的属性,如名称等。

openssl pkcs8用法

openssl pkcs8用于将私钥(PEM格式)转换为PKCS#8格式。

PKCS#8定义了一个通用的私钥信息语法,可用于存储加密的私钥信息。

在网络安全和密码学领域,PKCS#8已被广泛应用,因此了解openssl pkcs8的用法对于网络安全从业者至关重要。

本文将详细介绍openssl pkcs8的用法,以及相关注意事项。

一、openssl pkcs8概述openssl是一个开源的密码学工具包,提供了一系列工具和库用于处理证书、私钥、对称密钥、摘要和加密等操作。

其中,openssl pkcs8是openssl中的一个命令行工具,用于将私钥转换为PKCS#8格式,以便在不同系统和软件之间进行私钥的共享和使用。

二、openssl pkcs8的用法1.生成PKCS#8格式的私钥要将现有的PEM格式的私钥转换为PKCS#8格式,可以使用以下命令:```shellopenssl pkcs8 -topk8 -inform PEM -in yourPrivateKey.pem -outform PEM -nocrypt -out yourPKCS8PrivateKey.pem```其中,yourPrivateKey.pem为原始的PEM格式私钥文件,yourPKCS8PrivateKey.pem为生成的PKCS#8格式私钥文件。

2.将PKCS#8私钥转换为PEM格式如果需要将PKCS#8格式的私钥转换为PEM格式,可以使用以下命令:```shellopenssl pkcs8 -inform PEM -in yourPKCS8PrivateKey.pem -outform PEM -out yourPrivateKey.pem```其中,yourPKCS8PrivateKey.pem为PKCS#8格式私钥文件,yourPrivateKey.pem为生成的PEM格式私钥文件。

三、openssl pkcs8的注意事项1.密码保护在使用openssl pkcs8转换私钥格式时,建议对私钥进行密码保护,以增加私钥的安全性。

PHP的Openssl进行 RSA 加密与解密范例

//index.php<?php//需要配置PHP.INI文件,打开extension=php_openssl.dll include 'rsaclass.php';//以下是一个简单的测试demo,如果不需要请删除$rsa = new Rsa('D:\......\rsa'); //放项目的PHP目录//私钥加密,公钥解密echo 'source:Testing:Hello World!<br />';$pre = $rsa->privEncrypt('Testing:Hello World!');echo 'Private Encrypted:' . $pre . '<br />';$pud = $rsa->pubDecrypt($pre);echo 'Public Decrypted:' . $pud . '<br />';//公钥加密,私钥解密echo 'source:working in here!<br />';$pue = $rsa->pubEncrypt('working in here!');echo 'Public Encrypt:' . $pue . '<br />';$prd = $rsa->privDecrypt($pue);echo 'Private Decrypt:' . $prd;?>//rsaclass.php<?php/*** 使用openssl实现非对称加密*/class Rsa{private $_privKey; /*** private key*/private $_pubKey; /*** public key*/private $_keyPath; /*** the keys saving path*//*** the construtor,the param $path is the keys saving path*/public function __construct($path){if(empty($path) || !is_dir($path)){throw new Exception('Must set the keys save path');}$this->_keyPath = $path;}/*** create the key pair,save the key to $this->_keyPath*/public function createKey(){$r = openssl_pkey_new();openssl_pkey_export($r, $privKey);file_put_contents($this->_keyPath . DIRECTORY_SEPARATOR . 'key.pem', $privKey);$this->_privKey = openssl_pkey_get_public($privKey);$rp = openssl_pkey_get_details($r);$pubKey = $rp['key'];file_put_contents($this->_keyPath . DIRECTORY_SEPARATOR . 'pub.pem', $pubKey);$this->_pubKey = openssl_pkey_get_public($pubKey);}/*** setup the private key*/public function setupPrivKey(){if(is_resource($this->_privKey)){return true;}$file = $this->_keyPath . DIRECTORY_SEPARATOR . 'key.pem';$prk = file_get_contents($file);$this->_privKey = openssl_pkey_get_private($prk);return true;}/*** setup the public key*/public function setupPubKey(){if(is_resource($this->_pubKey)){return true;}$file = $this->_keyPath . DIRECTORY_SEPARATOR . 'pub.pem';$puk = file_get_contents($file);$this->_pubKey = openssl_pkey_get_public($puk);return true;}/*** encrypt with the private key*/public function privEncrypt($data){if(!is_string($data)){return null;}$this->setupPrivKey();$r = openssl_private_encrypt($data, $encrypted, $this->_privKey);if($r){return base64_encode($encrypted);}return null;}/*** decrypt with the private key*/public function privDecrypt($encrypted){if(!is_string($encrypted)){return null;}$this->setupPrivKey();$encrypted = base64_decode($encrypted);$r = openssl_private_decrypt($encrypted, $decrypted, $this->_privKey);if($r){return $decrypted;}return null;}/*** encrypt with public key*/public function pubEncrypt($data){if(!is_string($data)){return null;}$this->setupPubKey();$r = openssl_public_encrypt($data, $encrypted, $this->_pubKey);if($r){return base64_encode($encrypted);}return null;}/*** decrypt with the public key*/public function pubDecrypt($crypted){if(!is_string($crypted)){return null;}$this->setupPubKey();$crypted = base64_decode($crypted);$r = openssl_public_decrypt($crypted, $decrypted, $this->_pubKey);if($r){return $decrypted;}return null;}public function __destruct(){@ fclose($this->_privKey);@ fclose($this->_pubKey);}}?>加密使用公钥,解密使用私钥签名使用私钥,验证使用公钥私钥可以导出公钥e,通常是3,17,65537G e n e r a t i n g R S A p r i v a t e k e y,1024b i t l o n g m o d u l u s…..++++++……++++++e i s65537(0×10001)。

C#中使用OpenSSL的公钥加密私钥解密

C#中使⽤OpenSSL的公钥加密私钥解密在C#中进⾏公钥加密/私钥解密,需要⽤RSACryptoServiceProvider,但是它不⽀持由OpenSSL⽣成的公钥/私钥字符串。

公钥-----BEGIN PUBLIC KEY-----MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC7PyjMEuniN6BPn8oqzIZ6AO1NjSTO9R3adCCIwKfKIEoWXXM+tHDpktdPKSaAsWJPTNAGvEvtxOfzXib/EMXKqD0eUy5MatfpRjRdf1hJVimmfrb09Qx2j7CsKLy7nD23m4xubdYBwvkjMwt/L3JxB5D6qryW1wei/j1c+/OCxQIDAQAB-----END PUBLIC KEY-----私钥-----BEGIN RSA PRIVATE KEY-----MIICXQIBAAKBgQC7PyjMEuniN6BPn8oqzIZ6AO1NjSTO9R3adCCIwKfKIEoWXXM+tHDpktdPKSaAsWJPTNAGvEvtxOfzXib/EMXKqD0eUy5MatfpRjRdf1hJVimmfrb09Qx2j7CsKLy7nD23m4xubdYBwvkjMwt/L3JxB5D6qryW1wei/j1c+/OCxQIDAQABAoGAT7vGYJgRNf4f6qgNS4pKHTu10RcwPFyOOM7IZ9M5380+HyXuBB6MEjowKwpH1fcy+LepwaR+5KG7b5uBGY4H2ticMtdysBd9gLwnY4Eh4j7LCWE54HvELpeWXkWpFQdb/NQhcqMAGwYsTnRPdBqkrUmJBTYqEGkIlqCQ5vUJOCECQQDhe0KGmbq1RWp6TDvgpA2dUmlt2fdP8oNW8O7MvbDaQRduoZnVRTPYCDKfzFqpNXL1hAYgth1N0vzDnv3VoLcpAkEA1JcY+rLv5js1g5Luv8LaI5/3uOg0CW7fmh/LfGuz8k/OxASN+cAOUjPHrxtc5xn1zat4/bnV5GEdlOp/DhquPQJBAIV2Fsdi4M+AueiPjPWHRQO0jvDVjfwFOFZSn5YSRUa6NmtmPY6tumUJXSWWqKb1GwlVTuc3xBqXYsNLLUWwLhkCQQDJUJCiD0LohhdGEqUuSKnj5H9kxddJO4pZXFSI7UEJbJQDwcBkyn+FTm2BH+tZGZdQfVnlA89OJr0poOpSg+eNAkAKY85SR9KASaTiDBoPpJ8N805XEhd0Kq+ghzSThxL3fVtKUQLiCh7Yd8oMd/G5S3xWJHUXSioATT8uPRH2bOb/-----END RSA PRIVATE KEY-----⽹上有⽜⼈通过解析公钥/私钥字符串,将之导⼊到RSACryptoServiceProvider中(原⽂链接已不存在)。

openssl 工作原理

OpenSSL是一个开源的加密库,它提供了广泛的安全功能,包括加密、解密、数字签名、证书处理等。

OpenSSL的工作原理涉及多个层面的技术和算法,以下是一些关键点:1. 对称加密:OpenSSL使用对称加密算法来加密和解密数据。

对称加密意味着加密和解密使用相同的密钥。

常见的对称加密算法包括AES(高级加密标准)、DES(数据加密标准)、3DES(三重数据加密算法)等。

这些算法将数据分割成固定大小的块,然后逐块进行加密。

2. 非对称加密:OpenSSL也支持非对称加密算法,如RSA、ECC (椭圆曲线加密)等。

非对称加密使用一对密钥:公钥和私钥。

公钥可以公开,而私钥必须保密。

公钥用于加密数据,而私钥用于解密。

这种机制确保了即使公钥被公开,没有对应的私钥也无法解密数据。

3. 哈希算法:OpenSSL使用哈希算法来生成数据的摘要,这是一种单向加密过程,不可逆。

常见的哈希算法包括MD5、SHA-1、SHA-256等。

哈希函数用于确保数据的完整性,以及在数字签名中验证数据的未被篡改。

4. 数字签名:数字签名是一种验证消息来源和完整性的技术。

发送方使用其私钥对数据进行签名,接收方使用发送方的公钥来验证签名。

OpenSSL支持多种数字签名算法,如RSA、DSA、ECDSA等。

5. 证书和PKI:OpenSSL支持公钥基础设施(PKI),包括证书的生成、签发、吊销和验证。

证书由证书颁发机构(CA)签发,用于证明公钥的身份。

OpenSSL提供了工具来处理X.509格式的证书。

6. SSL/TLS协议:OpenSSL实现了SSL(安全套接字层)和TLS(传输层安全)协议,这些协议用于在互联网上安全地传输数据。

SSL/TLS 协议确保了数据在传输过程中的加密、数据完整性验证和服务器身份验证。

7. API和库:OpenSSL提供了一系列的API和库,允许开发人员在自己的应用程序中集成加密和安全功能。

这些API和库涵盖了加密、解密、数字签名、证书处理、哈希函数等。

openssl enc用法

openssl enc用法[openssl enc用法]在计算机网络通信和信息传输中,数据加密是一项关键的技术,它能够保护数据的机密性和安全性,防止数据在传输过程中被未经授权的用户访问和窃取。

而OpenSSL是一个广泛使用的加密工具包,它提供了一系列的加密算法和工具,其中的enc命令用于对数据进行加密和解密操作。

本文将详细介绍openssl enc 命令的使用方法和相关技术知识。

一、加密算法概述在开始介绍openssl enc命令的使用方法之前,首先需要了解一些加密算法的基本概念。

加密算法是一种通过定义密钥和一定的计算规则,将原始数据转换为密文数据的算法。

常见的加密算法包括对称加密算法和非对称加密算法。

对称加密算法使用相同的密钥对数据进行加密和解密,速度快但密钥分发困难;非对称加密算法使用公钥和私钥对数据进行加密和解密,密钥分发方便但速度较慢。

openssl enc命令支持多种对称加密算法,例如AES、DES、3DES等。

接下来我们将详细介绍openssl enc命令的用法。

二、openssl enc命令基本用法openssl enc命令是OpenSSL工具包中的一个命令行工具,用于对数据进行加密和解密操作,其基本用法如下:bashopenssl enc -ciphername [-d] -in filename -out filename -passpass:password其中,-ciphername参数指定了使用的加密算法,可以是aes-128-cbc、des-cbc、des3等;-d参数表示解密操作,如果不指定-d参数,则默认进行加密操作;-in 参数指定了输入文件;-out参数指定了输出文件;-pass参数指定了加密算法所需要的密码。

下面是一个简单的加密示例:bashecho "Hello, World!" > message.txtopenssl enc -aes-256-cbc -salt -in message.txt -out message.enc -pass pass:myPassword以上命令将对message.txt文件进行AES算法的CBC模式加密,加密后的内容保存在message.enc文件中,加密所使用的密码为myPassword。

Openssl_加密和解密

二、openssl下载与编译 下载与编译

1. Windows下编译 下编译openssl 下编译 Windows下编译 下编译openssl需要如下环境:openssl源 需要如下环境: 下编译 需要如下环境 源 编译器( 码、perl for win32、c编译器(vc++、borlan c等) 、 编译器 、 等 编译步骤: 编译步骤: 7、运行“ms\do_ms” 、运行“ 8、运行” 8、运行”nmake-f ms\ntdll.mak”,执行make进行编译。 ms\ntdll.mak”,执行 执行make进行编译 进行编译。 该命令将openssl编译成动态库,如果想编译成静 编译成动态库, 该命令将 编译成动态库 态库应使用命令“ 态库应使用命令“nmake –f ms\nt.mak ” 9、运行”nmake-f ms\ntdll.mak test”,检查上一步编 、运行” 检查上一步编 译是否成功。 译是否成功。 10、运行运行”nmake-f ms\ntdll.mak install”, 本步 、运行运行” 骤讲安装编译后的openssl到制定目录。 到制定目录。 骤讲安装编译后的 到制定目录 11、查看安装结果。打开 、查看安装结果。打开c:\openssl-0.9.8e目录将看到 目录将看到 bin\include\lib三个文件夹。 三个文件夹。 三个文件夹 12、编译完成。 、编译完成。

三、Openssl 加密和解密

• Openssl 加密和解密函数包含在密码算法库 libeay32.lib中。提供的对称加密算法包括 中 des,aes,rc2,rc4,分别声明在 分别声明在 “C:\openssl\include\openssl”目录下的 目录下的 des.h,aes.h,rc2.h,rc4.h中.调用算法对应的头文 中 调用算法对应的头文 件实现不同算法。 为了调用方便, 件实现不同算法。Openssl为了调用方便,把这 为了调用方便 些算法都封装在evp.h文件中。接下来就直接利 文件中。 些算法都封装在 文件中 用evp.h加密和解密算法实现对数据的对称加密 加密和解密算法实现对数据的对称加密 和解密,来保证数据保密密

实用密码库openssl简单编程实践

实用密码库openssl简单编程实践一、概述在网络信息安全的应用中,密码学技术是一项非常重要的技术之一。

而openssl是一个强大的密码库,提供了多种密码学算法的实现,是开发安全网络应用的理想选择。

本文将介绍openssl密码库的简单编程实践,帮助读者快速上手使用openssl库进行密码学应用的开发。

二、概述openssl密码库1. openssl密码库简介openssl密码库是一个开源的密码库,提供了丰富的密码学算法的实现,包括对称加密算法、非对称加密算法、数字签名算法等。

它广泛应用于网络安全、加密通信、数字证书等领域,是当前最流行的密码库之一。

2. openssl密码库的特点- 开源免费:openssl密码库是一个开源项目,可以免费获取源代码进行使用和修改。

- 跨评台:openssl密码库支持多种操作系统,包括Linux、Windows、Mac等,可以在不同评台上进行应用开发。

- 支持多种密码算法:openssl密码库支持对称加密算法如AES、DES,非对称加密算法如RSA、ECC,以及数字签名算法如DSA、ECDSA 等,满足各种安全需求。

- 丰富的应用库:openssl密码库还提供了丰富的应用库,包括SSL/TLS协议实现、数字证书管理等,可以满足各种安全应用的开发需求。

三、openssl密码库的安装和配置1. openssl密码库的安装在Linux系统中,openssl密码库通常已经预装。

如果没有预装,可以通过包管理工具安装openssl库:```sudo apt-get install openssl```在Windows系统中,可以从openssl全球信息站下载对应版本的openssl库进行安装。

2. openssl密码库的配置安装完成后,需要配置openssl密码库的环境变量,以方便编程时调用openssl库中的函数和头文件。

在Linux系统中,可以将openssl库的路径添加到LD_LIBRARY_PATH环境变量中:```export LD_LIBRARY_PATH=$LD_LIBRARY_PATH:/usr/local/ssl/lib```在Windows系统中,可以将openssl库的路径添加到环境变量中,在编译时指定openssl库的路径。

openssl用法

openssl用法OpenSSL是一个开放源代码的软件库,提供了开发应用程序所需要的各种加密算法、协议及工具。

下面是OpenSSL的用法简介:1. 生成私钥使用OpenSSL生成私钥的命令如下:```openssl genpkey -algorithm RSA -out private.key```该命令将生成一个RSA算法的私钥,保存在private.key文件中。

2. 生成自签名证书使用OpenSSL生成自签名证书的命令如下:```openssl req -x509 -newkey rsa:2048 -keyout private.key -out cert.crt -days 365```该命令将生成一个私钥和自签名证书,其中私钥保存在private.key文件中,证书保存在cert.crt文件中。

3. 加密和解密文件使用OpenSSL对文件进行加密和解密的命令如下:加密:`openssl enc -aes-256-cbc -in plaintext.txt -out encrypted.txt`该命令将使用AES-256-CBC算法对plaintext.txt文件进行加密,加密后的文件保存在encrypted.txt中。

解密:`openssl enc -aes-256-cbc -d -in encrypted.txt -out plaintext.txt`该命令将使用AES-256-CBC算法对encrypted.txt文件进行解密,解密后的文件保存在plaintext.txt中。

4. 生成摘要使用OpenSSL生成消息摘要的命令如下:```openssl dgst -sha256 filename```该命令将读取filename文件并使用SHA-256算法生成消息摘要。

以上是OpenSSL的简单用法,更多详细用法可参考OpenSSL的官方文档。

协议SSL加密

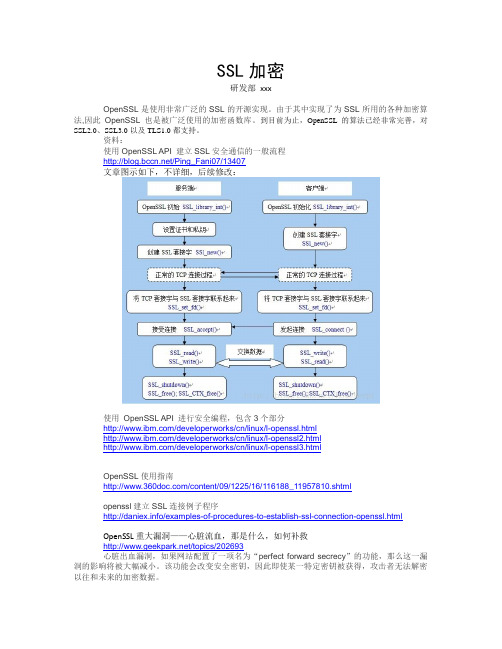

SSL加密研发部xxxOpenSSL是使用非常广泛的SSL的开源实现。

由于其中实现了为SSL所用的各种加密算法,因此OpenSSL也是被广泛使用的加密函数库。

到目前为止,OpenSSL的算法已经非常完善,对SSL2.0、SSL3.0以及TLS1.0都支持。

资料:使用OpenSSL API 建立SSL安全通信的一般流程/Ping_Fani07/13407文章图示如下,不详细,后续修改:OpenSSL使用指南/content/09/1225/16/116188_11957810.shtmlopenssl建立SSL连接例子程序/examples-of-procedures-to-establish-ssl-connection-openssl.htmlOpenSSL重大漏洞——心脏流血,那是什么,如何补救/topics/202693心脏出血漏洞,如果网站配置了一项名为“perfect forward secrecy”的功能,那么这一漏洞的影响将被大幅减小。

该功能会改变安全密钥,因此即使某一特定密钥被获得,攻击者无法解密以往和未来的加密数据。

OpenSSL漏洞补救办法详解(图文)/ucweb/news/id/2025856具体修补方式为:OpenSSL版本升级到最新的1.0.1g重新生成你的私钥请求和替换SSL的证书也可以使用-DOPENSSL_NO_HEARTBEATS参数重新编译低版本的OpenSSL以禁用Heartbleed模块,最新版本升级地址为:https:///source/. (OpenSSL官方)SSL/TLS & Perfect Forward Secrecy,SSL完善。

需确保Key循环常常发生,避免离线破解、信息泄密的风险。

http://vincent.bernat.im/en/blog/2011-ssl-perfect-forward-secrecy.html内容如下:Protocols[edit]∙Forward secrecy is an optional feature in IPsec (RFC 2412).∙SSH∙Off-the-Record Messaging, a cryptography protocol and library for many instant messaging clients, provides forward secrecy as well as deniable encryption.∙In Transport Layer Security (TLS), Diffie–Hellman key exchange-based PFSs (DHE-RSA, DHE-DSS) and elliptic curve Diffie–Hellman-based PFSs (ECDHE-RSA, ECDHE-ECDSA) are available. In theory, TLS can choose appropriate ciphers since SSLv3, but in everyday practice many implementations have refused to offer forward secrecy or only provide it with very lowencryption grade.[5]OpenSSL supports forward secrecy using elliptic curve Diffie–Hellman since version 1.0,[6] with a computational overhead of approximately 15%.[7]ECDHE-RSA-AES128-SHA运算效率更高,比DHE-RSA-AES128-SHA快约15%.《数据通信与网络》笔记--SSL/TLS/todd911/article/details/10300295openssl在多平台和多语言之间进行RSA加解密注意事项/fengfeng/archive/2013/08/22/3274676.htmlOpenSSL引擎与加密套件协商的应用研究/p-9972765428808.html加密算法调用方法:✓通用加密算法SSLEasy----加密套件Cipher suit,✓引擎cipher加密套件(openssl)/uid-24709751-id-4050413.htmlSSL建立链接之前,客户端和服务器端用openssl函数来设置自己支持的加密套件。

openssl 公钥加密 例子

英文回答:To encrypt data using OpenSSL public key encryption, it is imperative to first generate a key pair epassing a public key and a private key. The public key is exclusively utilized for encryption purposes, while the private key serves the sole function of decryption. Subsequently obtaining the public key, it bes feasible to encrypt any desired data that necessitates secure transmission to the proprietor of the associated private key.要使用OpenSSL公钥加密数据,必须首先生成一对通过公钥和私钥的密钥对。

公钥完全用于加密目的,而私钥则仅用于解密功能。

随后获得公用钥匙后,对需要安全传送给相关私人钥匙所有人的任何所需数据加密是可行的。

If you want to encrypt some data using OpenSSL and a public key, you can do it like this: Use themand "openssl rsautl -encrypt -in <input file> -out <output file> -inkey <public key file>". This will take the file you want to encrypt, the name of the file where the encrypted data will go, and the public key you made. Then, after running themand, your input file will be all encrypted and saved in the output file.如果您想要使用 OpenSSL 和一个公钥加密一些数据,您可以这样操作:使用它们和“ opens l rsautl —加密—在《输入文件》中—退出“ 输出文件” —inkey 《public key file 》)。

利用openssl进行RSA加密解密

利⽤openssl进⾏RSA加密解密openssl是⼀个功能强⼤的⼯具包,它集成了众多密码算法及实⽤⼯具。

我们即可以利⽤它提供的命令台⼯具⽣成密钥、证书来加密解密⽂件,也可以在利⽤其提供的API接⼝在代码中对传输信息进⾏加密。

RSA是⼀个⾮对称加密算法。

简单说来,⾮对称加密算法就是说加密解密⼀个⽂件需要有两个密钥,⼀个⽤来加密,为公钥,⼀个⽤来解密,为私钥。

证书可以⽤来授权公钥的使⽤。

今天⼩研究了下openssl的rsa加密,其中主要涉及利⽤公钥和密钥加解密⽂件,没有涉及对证书的操作。

想要集体了解的可以去:---------------------------------------------------------------------------------------------------------------------⾸先介绍下命令台下openssl⼯具的简单使⽤:⽣成⼀个密钥:openssl genrsa -out test.key 1024这⾥-out指定⽣成⽂件的。

需要注意的是这个⽂件包含了公钥和密钥两部分,也就是说这个⽂件即可⽤来加密也可以⽤来解密。

后⾯的1024是⽣成密钥的长度。

openssl可以将这个⽂件中的公钥提取出来:openssl rsa -in test.key -pubout -out test_pub.key-in指定输⼊⽂件,-out指定提取⽣成公钥的⽂件名。

⾄此,我们⼿上就有了⼀个公钥,⼀个私钥(包含公钥)。

现在可以将⽤公钥来加密⽂件了。

我在⽬录中创建⼀个hello的⽂本⽂件,然后利⽤此前⽣成的公钥加密⽂件:openssl rsautl -encrypt -in hello -inkey test_pub.key -pubin -out hello.en-in指定要加密的⽂件,-inkey指定密钥,-pubin表明是⽤纯公钥⽂件加密,-out为加密后的⽂件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

OpenSSL加密发信人:hgoldfish(老鱼),信区:Python标题:发个我学习M2Crypto的笔记发信站:水木社区(ThuNov2618:58:242009),转信俺是OpenSSL的初学者,放在这里抛砖引玉。

错误再所难免,请大家指正。

加解密数据、操作密钥、操作SSL协议普遍使用了OpenSSL。

虽然还有其它的使用C/C++开发的加密处理库,但是Python环境下支持最好的使用最广泛的还是OpenSSL。

据官方网站,目前有三个库提供了OpenSSL的包装。

1.PyOpenSSL。

这个库是比较早的,但是作者已经停止开发,并且只支持SSL功能,而没有提供加密、解密、X509等功能的包装。

2.M2Crypto。

完整支持OpenSSL。

单元测试比较全面。

在原有C语言API的基础上提供了Python的封装。

3.ssl4py。

与M2Crypto类似。

但是完全使用C编写,与OpenSSL的API很类似。

估计是用SWIG之类的工具生成的。

据我本人看他的源代码,在调用EVP_CipherUpdate()函数的时候,输出大小没有计算正确。

此错误会造成数据不正确,是一个比较严重的BUG。

我估计应该还有其它的BUG存在,可能比较不成熟。

4.ezPyCrypto。

全名是PythonCryptographyToolkit。

据水木网友josephpei说,这个很强大,有望进入官方CPython的标准库内。

不过考虑到学习OpenSSL的API以后找工作比较好办,所以暂时不考虑。

综上所述,我在开发中使用M2Crypto。

M2Crypto的API手册处于:目前,截止到2009年10月23日,官网上提供的M2CryptoforPython2.6(win32)安装包是不正确的。

因为它提供的0.19版本并没有兼容0.20。

所以需要下载M2Crypto的源代码自行编译。

以下是编译的步骤:1.下载安装mingw32:2.下载安装swig:。

选择下载SWIGforpython(win32)的版本。

并且把swig的路径加入$PATH环境变量内。

3.下载安装OpenSSL的Windows版本:4.把OpenSSL的include文件夹复制到Python的include文件夹内。

把OpenSSL的几个库文件(*.a)复制到mingw32的lib文件夹内。

5.OpenSSLforwindows的库文件与forUnix版本名字有些不大一样。

需要把libeay32.dll.a改名liblibeay32.a,把libssl32.dll.a改名libssleay32.a。

测试的版本是0.9.8h 6.运行setup.pybuild-cmingw32bdist_wininst 7.一切顺利的话在dist文件夹下可以找到安装程序。

(附记)M2Crypto主页提供了一处描述如何在windows平台下使用msvc编译openssl和M2Crypto的链接。

经过试验,该方法不能在mingw32下成功。

不过在一个用户评论上描述了mingw32下的方法,当时没仔细看,害我搞了半天没成功。

(注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意)(注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意)经过我测试,编译后的M2Crypto虽然导入正常,但是一旦使用BIO进行文件操作,M2Crypto就会异常退出。

并打印出NoAppLink这样的错误信息。

如果不使用BIO的话,好像又没啥问题。

(注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意)(注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意注意)下面是几个模块的大致介绍:M2Crypto.BIO用于操作IO抽象类型。

M2Crypto.BN用于操作大数M2Crypto.DH用于操作Diffie-HellmankeyexchangeprotocolM2Crypto.EVP高级的加密解密接口。

与直接使用具体的加密算法不同。

使用该接口,可以用相同的编程方式,调用不同的算法处理数据。

它包含了对称加密算法与非对称加密算法的支持。

M2Crypto.EC椭圆曲线非对称加密算法M2Crypto.DSADSA非对称加密算法M2Crypto.RSARSA非对称加密算法M2Crypto.Rand操作随机数M2Crypto.SSL操作SSL协议M2Crypto.X509操作X509接下来,我们通过日常的编程任务来看看如何使用这些接口。

一、如何使用MD5、SHA1等消息散列算法。

虽然OpenSSL提供了直接操作MD5、SHA1算法以及blowfish等各种对称加密算法的API,但是M2Crypto并没有将其包含进来。

不过也好,各种算法都有各自的API,记起来麻烦。

通过M2Crypto.EVP,我们仍然可以调用这些算法。

下面是一个MD5的例子:defmd5(s):m=EVP.MessageDigest("md5")#在构造函数中传入算法的名字可以选择不同的消息散列算法m.update(s)returnm.digest()#或者m.final()常用的散列算法还有sha1。

使用方法与MD5类似,只是构造函数是:m=EVP.MessageDigest("sha1")二、使用对称加密算法加密数据。

如前所述,我们需要使用EVP.Cipher这个比较抽象的API,而不是具体的算法。

与EVP.MessageDigest()类似,EVP.Cipher主要提供四个函数:EVP.Cipher.__init__(self,alg,key,iv,op,key_as_bytes=0,d='md5',salt=' 12345678',i=1,padding=1)EVP.Cipher.update(self,data)EVP.Cipher.final ()EVP.Cipher.set_padding(self,padding=1)下面是一段使用blowfish算法将明文"fishishere"加密成密文的函数代码:defblowfish_encrypt(s,password):out=StringIO()m=EVP.Cipher("bf_ecb",password,"123456",1,1,"sha1","sa ltsalt",5,1)out.write(m.update(s))out.write(m.final())returnout.getv alue()可以发现,最主要的是Cipher的构造函数:EVP.Cipher.__init__(self,alg,key,iv,op,key_as_bytes=0,d='md5',salt=' 12345678',i=1,padding=1)alg是指算法的名字,OpenSSL支持以下算法:des_cbcdes_ecbdes_cfbdes_ofbdes_ede_cbcdes_ededes_ede_ofbdes_ede_cfb2DES算法des_ede3_cbcdes_ede3des_ede3_ofbdes_ede3_cfb3DES算法desx_cbc rc4rc4_40密钥为40位的RC4算法idea_cbcidea_ecbidea_cfbidea_ofbidea_cbc rc4_cbcrc2_ecbrc2_cfbrc2_ofb rc2_40_cbcrc2_64_cbcbf_cbcbf_ecbbf_cfbbv_ofbBlowfish算法cast5_cbccast5_ecbcast5_cfbcast5_ofbrc5_32_12_16_cbcrc5_32_12_16_ecbrc5_32_12_16_cfbrc5_32_12_16_ofb key 是加密所用的密钥。

传入的是一段二进制数据,其长度是密钥的长度。

不过,如果后面的参数key_as_bytes==1,那key是一个普通的任意长度的字符串,将与salt,i参数一起生成一个真正的密钥。

比如说,假设算法alg的密钥长度是16,如果key_as_bytes==0,那么key应该传入"\xff\xff"两个字节的字符串。

如果key_as_bytes==1,则可以传入类似于123456这样子的字符串。

iv是指初始向量。

与加密算法所使用的加密块的长度一致。

有些加密算法并不使用iv这个变量。

如果key_as_bytes==1。

虽然OpenSSL的key_to_bytes()函数可以使用alt,key,salt,d,i四个参数生成真正的密钥和iv。

但是M2Crypto 内部并没有这样子做。

而是直接使用原来的iv.如果iv的长度超过了加密算法所使用的加密块的长度,超过的长度会被截取。

op用于指示解密或者加密操作。

op==1表示加密操作;op==0表示解密操作。

在做逆操作的时候,除了op不一样,其它参数应当保持一致。

key_as_bytes参数如前所述。

如果key_as_bytes==1。

M2Crypto会使用alg,key,d,salt,i五个参数生成真正的密钥(注意,没有使用IV)。

如果key_as_bytes==0,表示传入的是真正的密钥,d,salt,i三个参数就没有意义了。

d是指生成密钥时所使用的散列算法。

可以选择md5,sha1等。

最好使用sha1,因为md5的破解看来只是时间问题了。

salt是指生成密钥时所使用的盐。

M2Crypto默认是123456。

i是指生成密钥时所迭代的次数。

迭代次数越多,使用暴力攻击就越不容易。

padding是指填充加密块。

大多数加密算法是以块为单位进行加密的。

明文被切分为一个个固定大小的块。

然后分别进行加密,得到与原来大小一致的加密块。

但是明文的长度并不一定是加密块长度的整数倍。

因此在处理最后一个块时需要进行填充。

常用的填充算法是PKCSpadding.如果没有允许padding并且最后一段明文不足以达到加密块的长度。

EVP_EncryptFinal_ex()会返回一个错误。

如果padding是允许的,但是密文最后并没有包含一个正确的填充块,EVP_DecryptoFinal()就会返回一个错误。

padding默认是允许的。

三、生成RSA密钥DSA与RSA是比较常用的两种非对称加密算法。

他们的使用方法与特性正如他们的名字,基本上大同小异。

在OpenSSL内,使用与其它名字一样的结构体来表示这两个算法的密钥。