在Redhat linux下使用ADS进行用户验证

配置Linux使用LDAP用户认证的方法

配置Linux使⽤LDAP⽤户认证的⽅法我这⾥使⽤的是CentOS完成的LDAP⽤户管理,可能与⽹上的⼤部分教程不同,不过写出来了,那么是肯定能⽤的了,不过会有部分⽂件,忘指教。

这⾥使⽤的 OPENLdap 配合 CentOS7 完成的⽤户管理,需要配置 nssswitch 、pam 和 sssd 3个服务,需要先有⼀定的了解才能完成本⽂的配置。

基础配置#1.完成yum源的配置mkdir /root/backtar -Jcvf /root/back/yum.repos.d-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /etc/yum.repos.d/rm -rf /etc/yum.repos.d/*curl -o /etc/yum.repos.d/CentOS-Base.repo /repo/Centos-7.repocurl -o /etc/yum,repos.d/CentOS-epel.repo /repo/epel-7.repoyum makecache1.安装必要软件yum -y install vim bash-completion openldap-servers openldap-clients nss-pam-ldapd sssdOPENLdap服务部分配置#初始化过程就不再过多赘述,详细查询《》。

1.⾸先停⽌数据库服务:systemctl stop slapd1.然后编辑⽂件:# ⾸先备份⽂件,以免⽆法复原mkdir /root/backtar -Jcvf /root/back/slapd.config-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /etc/openldap/slapd.d/tar -Jcvf /root/back/slapd.data-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /var/lib/ldap/# 然后再删除配置⽂件rm -rf /etc/openldap/slapd.d/*rm -rf /var/lib/ldap/*# 复制配置⽂件到临时⽬录mkdir /root/ldapcd /root/ldap1.编写slapd的配置⽂件。

RedHat Linux9.0 ISO 安装指南

RedHat Linux9.0安装指南分类:linux档案2008.1.14 16:57 作者:AmxKing | 评论:0 | 阅读:0 以下安装指南适合于没有raid 卡的情况,若系统中有raid 卡,安装操作系统时请参见raid 卡用户手册。

一、安装前的准备工作参照万全慧眼导航版软件的使用说明,从随机配置的万全慧眼导航版光盘上把安装red hat linux 9.0 所需的scsi 卡驱动程序和网卡驱动程序备份到两张张软盘上,贴标签并注明“scsi 卡驱动程序for li nux 9.0”、“千兆网卡驱动程序for linux 9.0”和“marvell 网卡驱动程序for linux 9.0”。

二、安装步骤1. 将标识有redhat linux 9.0 安装光盘#1 放入光驱,使系统从光驱引导。

2. 光盘启动后,出现redhat linux 9.0 安装程序的欢迎界面,在boot:后键入linux dd,回车。

3. 系统提示“do you have a driver disk?”时,选择“yes”,继续。

如果系统提示“driver disk source”,请选择“fd0”,后回车继续。

4. 系统提示:“insert you driver disk into /dev/fd0 and press ‘ok’ to continue”时,将标有“scsi 卡驱动程序for redhat linux9.0”的软盘插入软驱,选择“ok”继续。

系统提示“do you wish to load any more driver disks?”,请选择“no”,回车继续。

系统提示“cd found”,请根据需要进行选择,本例以“skip”为例,回车继续。

5. 出现“welcome”界面,点击“next”继续。

6. 按照系统提示设置安装语言,点击“next”继续。

本安装指南以选择“english”为例。

7. 按照系统提示设置键盘的类型,点击“next”继续。

第一章 ADS的使用

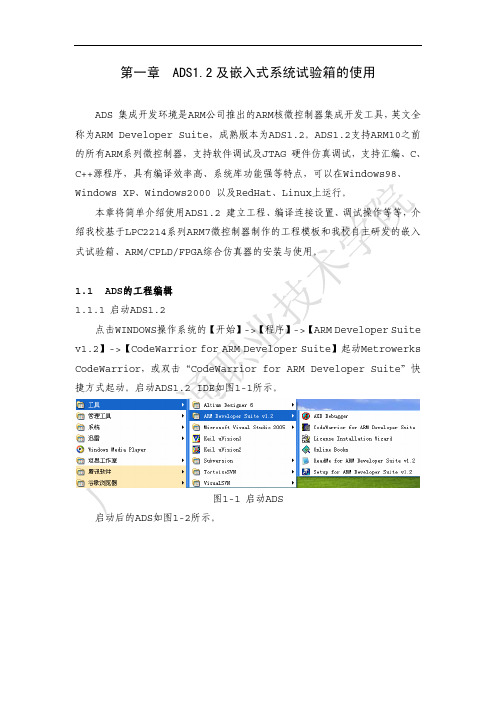

第一章 ADS1.2 及嵌入式系统试验箱的使用ADS 集成开发环境是ARM公司推出的ARM核微控制器集成开发工具, 英文全 称为ARM Developer Suite,成熟版本为ADS1.2.ADS1.2支持ARM10之前 的所有ARM系列微控制器,支持软件调试及JTAG 硬件仿真调试,支持汇编,C, C++源程序,具有编译效率高,系统库功能强等特点,可以在Windows98, Windows XP,Windows2000 以及RedHat,Linux上运行. 本章将简单介绍使用ADS1.2 建立工程,编译连接设置,调试操作等等,介 绍我校基于LPC2214系列ARM7微控制器制作的工程模板和我校自主研发的嵌入 式试验箱,ARM/CPLD/FPGA综合仿真器的安装与使用.1.1ADS的工程编辑1.1.1 启动ADS1.2 点击WINDOWS操作系统的【开始】->【程序】->【ARM Developer Suite v1.2】->【CodeWarrior for ARM Developer Suite】起动Metrowerks CodeWarrior,或双击"CodeWarrior for ARM Developer Suite"快 捷方式起动.启动ADS1.2 IDE如图1-1所示.图1-1 启动ADS 启动后的ADS如图1-2所示.图1-2 ADS与其他IDE软件一样,自上而下是标题栏,菜单栏,快捷方式和工作区. 1.1.2 建立新工程 ADS1.2与其他的简单IDE不同,其不仅可以从空白的新工程开始,同时也 支持基于模板的建立工程方法. 点击【File】菜单,选择【New…】即弹出New对话框,如图1-3所示. 我校嵌入式 系统试验使 用的工程模工程名称 项目存储路 径系统中已经 存在的工程 项目如果需要更 改路径, 可以 单击这里图1-3 新建工程属名称,路径设置在 【 New 】 对 话 框 中 首 先 选 择 使 用 我 校 嵌 入 式 系 统 试 验 使 用 的 模 板 【GDCP_EmbLib】,然后在【Project Name】里面输入教师指定的工程名称, 在【Location】中选择教师指定的工程存储路径,然后按【确定】建立新工程. 新工程建立后如图1-4所示.当前工程名 称 双击文件组 前 面 的 '+' 可以展开 当前编译连 接模式当前项目中 包含的文件 组图1-4 建立新工程 1.2.3建立新文件 点击【File】菜单,选择【New…】即弹出New对话框,选择【File】标 签,如图1-5所示.3,选择文件存储 的路径,可用默认2,输入文件名, 记得要加上扩展 名 1,选择"File" 选项卡 4,一定要记住 勾选"Add to Pprooject" 5 , 勾 选 Targets 里面 的全部选项图1-5 新建文件 1.2.4 编译工程 在对工程进行编译之前,首先要对工程选择编译模式.ADS1.2的编译与单 片机的IDE软件的编译有所区别,ADS1.2即可以编译成直接在Flash里面运行 的hex文件,也可以编译成在RAM里面调试的hex文件,这两种最终生成文件是 通过选择编译模式来实现的,如图1-6所示.选择不同的编 译模式图1-6 编译模式的选择 ADS支持多种编译模式,不同的编译模式可以配套不同的文件,我们学院的 模板支持三种模式,分别是: Release:发布模式,生成的是固化到ROM里面的程序代码,生成后可以通过烧写程序LPC2000 Flash Utility直接烧写到LPC2214片内Flash中,即 使断电也不会丢失,LPC2214在上电后运行的就是存储在片内Flash里面的程 序. Debug:调试模式,生成的是在LPC2214片内RAM中运行的程序代码,主要 作用是调试.之所以放在RAM中进行调试,一是因为在RAM中可以支持超过2个 以上的断点,二是因为程序在RAM中的运行速度快. OutChip:片外模式,生成的是用来下载到LPC2214片外Flash中的程序 代码,生成后可以通过第三方软件(如HJTAG)写入到片外的Flash中.因为 LPC2214的片内Flash较小,而篇外Flash相对较大,所以当程序较大时,需 要将其存储到片外Flash中. 针对不同的情况,我们要在编译之前从以上三种模式中选择一种: 1, 生成的程序要可以脱机运行,即下载到Flash中,实现断电后再次 上电也可以运行,编译模式要选择Relase模式. 2, 生成的程序是为了调试,不需要脱机运行,应该选择Debug模式.选择完编译模式后,就可以启动编译了,如图1-7所示. 1,选择编译模 式前面带"√" 意味着该文件 尚未成功编译2,启动编译图1-7 启动编译 1.2.5 排错在编译的过程中,工程中的源文件难免会出现错误,ADS1.2提供了快速的 错误定位方法让我们可以迅速找到错误所在. 一 旦 我 们 的 工 程 中 存 在 错 误 , 在 编 译 之 后 将 会 弹 出 一 个 Errors & Warnings的对话框,如图1-7所示. 指出了错误的 总数量1,单击错误提 示信息2, ADS 将会在出错的源代 码文件中用箭头指明出错 的程序行图1-8 排错 在源代码中定位了错误后,我们可以根据错误提示信息进行改错,从而排除 错误.在修改了源代码后一定要重新进行编译,直到编译成功,不存在任何错误 为止, 但是此时可能存在一些警告. 编译成功将会出现如图1-9所示的Errors & Warnings对话框.编译成功 后总错误 数为 0这个项目中需要 用到的系统资源, 包括 RAM 和 ROM图1-9 编译成功 1.2.6 调试 为了确定程序是否能实现我们预想的结果,调试是很重要的.在进行调试之 前,首要将我们的试验箱,调试器和电脑等硬件设备连接起来.连接方法如图 1-10所示.并口电缆调试器20PIN电缆计 算 机USB电缆试 验 箱图1-9 试验箱的连接 计算机通过并口与调试器相接,然后调试器通过20PIN电缆与试验箱相接,而计算机同时通过USB电缆与试验箱相接,一方面为试验箱提供+5V电源,同时 也产生一个经过USB转换而来的串口. 硬件连接完成之后,第二步要打开调试服务器,我们学院的嵌入式系统实验 室使用的调试服务器是H-JTAG.如图1-10所示.图1-10 H-JTAG 双击H-JTAG,启动H-JTAG调试服务器,启动后H-JTAG将自动开始搜索已 经连接的CPU,并将其初始化,一旦初始化成功,将显示如图1-11所示.目标 CPU 类型目标 CPU 的 ID图1-11 H-JTAG成功初始化CPU 如果H-JTAG没有发现连接CPU或者初始化CPU失败, 将显示如图1-12所示. 一旦发现H-JTAG出现此类提示对话框,请及时联系在场教师.图1-12 H-JTAG初始化CPU失败 在连接好硬件并且H-JTAG服务器成功初始化CPU后,我们就可以开始调试 了. 在启动调试之前,我们必须将我们的编译模式选择成调试模式,然后进行编 译排错,直到编译成功.编译成功之后,通过单击"调试"工具启动AXD进行调 试.如图1-13所示.通过单击"调试" 工具, 可以启动调 试图1-13 启动调试调试工具栏当前正在运行的 位置图1-14 AXD调试器 AXD调试器是一个综合性很高的调试器,可以实现全部的ARM功能调试.在 调试器的右上方是常用的调试工具.工作区域内显示的是当前正在运行的文件, 其中用一蓝色箭头指明当前在正在运行的程序行.调试工具栏及其作用如下图 1-15所示. 单步运行:每单击一 次将运行一行,函数 也当成一行来运行 单步跳出该函数.单 击后将立刻完成本函 数的运行,然后跳出全速运行 运行到当前位置:当 在某源文件设定了位 置后,单击该工具将 会立刻运行到当前指 定的位置单步运行.每点击一 次,则运行一行源代 码,但是遇到函数后将 会进入到函数中运行。

实现RedhatLinux6和Windows通过WindowsServerAD统一认证并共。。。

实现RedhatLinux6和Windows通过WindowsServerAD统⼀认证并共。

Windows Server 2012 AD设置1. 建⽴新的组织单位OU为⽤户提前建⽴好OU,是为了AD⽤户管理简单清晰。

2. 建⽴新的⽤户和⽤户组建⽴新的⽤户的时候,要同时将⽤户归属到正确的⽤户组,同时还要设定⽤户的Primary Group(主⽤户组)。

每个⽤户可能属于多个组,选择⼀个合适的有意义的组作为Primary Group。

Linux系统会从Primary Group中获取gidNumber,在⽂件系统的权限中会显⽰此⽤户属于Primary Group。

3. 编辑⽤户和组的Unix扩展属性在AD管理中⼼中选择⽤户或者组,选择扩展属性页,输⼊唯⼀的uidNumber和特定的gidNumber。

为了避免出现重复和混乱,建议管理员提前规划分配好每个⽤户和组的uid和gid值和范围(参考下⾯的Linux的smb.conf设置),然后再进⼊AD管理中⼼操作。

AD⽤户登录Linux时,会从AD中获取uid和gid,这个可以登录后通过id命令验证。

Windows⽤户访问Oracle ZS时,⽤户sid会被Oracle ZS的IDMU转换成AD中预先设置的uid和gid。

这个可以ssh Oracle ZS,进⼊shell,进⼊/export/查看⽂件系统验证,也可以通过Oracle ZS管理界⾯中的Identity Mapping中的Show Mappings⼯具验证。

这样就⾏保证Linux和Windows⽤户共享访问ZS中的⽂件。

Oracle ZS设置1. 设置DNS, NTP, AD在Configuration->Services中设置DNS,NTP,然后加⼊AD域。

2. 设置IDMU在Configuration->Services中的Identity Mapping⾥⾯,选择IDMU,点击Apply,⽆需其他配置输⼊。

《Linux网络操作系统项目教程(RHEL7.4 CentOS 7.4)(第3版))》习题及答案

《Linux网络操作系统项目教程(RHEL7、4/CentOS 7、4)(第3版)》课后习题答案1、11练习题一、填空题1.GNU得含义就是。

2。

Linux一般有3个主要部分:、、。

3。

目前被称为纯种得UNIX指得就就是以及这两套操作系统。

4.Linux就是基于得软件模式进行发布得,它就是GNU项目制定得通用公共许可证,英文就是。

5.史托曼成立了自由软件基金会,它得英文就是.6.POSIX就是得缩写,重点在规范核心与应用程序之间得接口,这就是由美国电气与电子工程师学会(IEEE)所发布得一项标准.7.当前得Linux常见得应用可分为与两个方面。

8.Linux得版本分为与两种。

9。

安装Linux最少需要两个分区,分别就是。

101、一个自由软件组织)2、内核(kernel)、命令解释层(Shell或其她操作环境)、实用工具3、System VBSD4、Copyleft(无版权)General PublicLicense,GPL)5、FSF,FreeSoftware Foundation6、便携式操作系统接口(Portable Operating System Interface)7、企业应用个人应用8、内核版本发行版本9、swap交换分区/(根)分区10、root二、选择题1.Linux最早就是由计算机爱好者()开发得。

A.Richard Petersen ﻩﻩB.Linus TorvaldsﻩC。

Rob Pick ﻩﻩﻩD.Linux Sarwar2。

下列中()就是自由软件。

A。

Windows XPﻩB。

UNIX C.Linux D.Windows20083。

下列中( )不就是Linux得特点。

A.多任务ﻩB.单用户C。

设备独立性D.开放性4.Linux得内核版本2、3、20就是( )得版本。

A。

不稳定B。

稳定得ﻩC.第三次修订ﻩﻩD.第二次修订5.Linux安装过程中得硬盘分区工具就是()。

A.PQmagicﻩﻩB.FDISKﻩﻩC。

红帽系统实现主体和客体安全标记

红帽系统实现主体和客体安全标记红帽系统是一个基于Linux操作系统的开源软件解决方案提供商,其目标是为企业用户提供稳定、可靠和安全的计算平台。

在红帽系统中,实现主体和客体的安全标记被认为是一个关键的安全措施。

本文将探讨红帽系统如何实现主体和客体安全标记,并提供深入的分析和理解。

首先,我们需要了解主体和客体在计算机安全中的概念。

主体指的是系统中执行操作的实体,可以是用户、进程或服务等。

客体则是主体操作的目标,可以是文件、目录、网络连接等。

在红帽系统中,为了保护客体免受未经授权的访问和恶意操作,需要为主体和客体进行安全标记。

红帽系统通过使用SELinux(Security-Enhanced Linux)实现主体和客体的安全标记。

SELinux是一个基于Mandatory Access Control (强制访问控制)的安全子系统,可以对系统资源和进程进行细粒度的访问控制。

在SELinux中,每个主体和客体都被赋予一个安全上下文。

安全上下文是一个包含了安全策略信息的标签,用于表示主体和客体所属的安全域。

安全上下文由三部分组成:用户标识、角色和类型。

用户标识用于标识主体或客体所属的用户,类似于Linux系统中的用户ID。

角色用于定义主体或客体的角色,不同的角色可以有不同的权限和访问控制规则。

类型则用于标识主体或客体的类型,如文件类型、进程类型等。

通过将安全上下文与主体和客体相关联,SELinux可以对其进行细粒度的访问控制。

例如,可以定义策略规则,只允许具有特定角色和类型的主体对特定类型的客体执行特定操作。

红帽系统还提供了一个管理工具,称为semanage,用于管理SELinux的安全策略。

通过semanage,管理员可以创建和修改安全上下文、定义策略规则以及分配角色和类型等。

除了SELinux之外,红帽系统还提供了其他安全措施来加强主体和客体的安全标记。

例如,系统管理员可以使用访问控制列表(ACL)为文件和目录设置更细粒度的权限控制;另外,红帽系统还提供了加密文件系统和防火墙等功能来增加系统的安全性。

第2章 交叉编译器ADS介绍

5、Realview Developer suite 、

RealView Developer Suite工具是 工具是ARM公司是推出的新一代 公司是推出的新一代 工具是 ARM集成开发工具。支持所有 集成开发工具。 系列核, 集成开发工具 支持所有ARM 系列核,并与众多第三方实时 操作系统及工具商合作简化开发流程。 操作系统及工具商合作简化开发流程。

3、Embest IDE 、

Embest IDE英文全称是 英文全称是Embest Integrated Development 英文全称是 Environment,是深圳市英蓓特信息技术有限公司推出的一套应 , 用于嵌入式软件开发的新一代集成开发环境。 用于嵌入式软件开发的新一代集成开发环境。Embest IDE包括 包括 编辑器、编译器、连接器、调试器、工程管理器等功能模块, 编辑器、编译器、连接器、调试器、工程管理器等功能模块,用 户同时可选配Embest JTAG仿真器。Embest IDE的所有与处理 仿真器。 户同时可选配 仿真器 的所有与处理 器和调试设备相关模块采用即插即用方式, 器和调试设备相关模块采用即插即用方式,可在同一个工作区中 同时管理多个应用软件和库工程, 同时管理多个应用软件和库工程,各工程均可配置不同的处理器 和仿真器,用户可在各工程中无缝切换。 和仿真器,用户可在各工程中无缝切换。

驱动器1 执 行 机 构 驱动器2 被控对象 .... 驱动器n 应用层 软 件 操作系统

传感器1 传感器2 .... 传感器n 用 户 应 用 程 序 (文 件 系 统 、 图形用户应用程序接口)

实 时 操 作 系 统 (RTOS) 设备驱动程序、硬件抽象层 (HAL)、 板 级 支 持 包 (BSP)

ADS codewarrior

ADS配置步骤

ADS配置步骤(Basic Authentication)1.检查配置情况a)运行报表FP_TEST_00---检查ABAP系统的表单处理功能是否配置正确i.登录ABAP系统,运行SA38,执行报表FP_TEST_00ii.在弹出窗口的Form字段中填写“FP_TEST_00”,ADS connection字段填写“ADS”,选择“Output in Print Preview”iii.在output device里选择打印机,并“Print Preview”结果:如配置正确,则显示表单。

如错误,则不显示,需检查配置b)运行报表FP_PDF_TEST_00---检查ABAP中的RFC连接是否正确i.在ABAP系统中运行SA38,执行报表FP_PDF_TEST_00ii.在connection字段中填写“ADS”,并运行结果:如果配置正确,则显示ADS版本,错误则需检查RFC连接配置。

c)检查用户名和密码和角色是否正确i.在IE中输入以下地址,其中server为J2EE的主机名,port为J2EE port.http://<server>:<500*0>/AdobeDocumentServices/Configii.选择”Test”,在页面上选择”rpdata(test…)”,不输入任何东西,直接点”Sent”iii.输入用户名“ADSUser”及对应密码,注意大小写结果:如正确则显示ADS版本号(Required stream: "PDFDocument" not found错误可以被忽略),如错误则检查ADSUser密码,角色和组d)检查destination service设置i.在ABAP系统中运行SA38,执行报表FP_CHECK_DESTINA TION_SERVICEii.分别在取消和选中“With Destination Service”的情况下运行测试,connection 字段填写ADS结果:如果错误,则检查ICF服务是否激活,ADS_AGENT是否配置正确,以及Destination service配置是否正确。

ADS

注意:若在添加文件窗口中没有显示DLL文 件,请设置WINDOWS文件浏览窗口的 “文件夹选项(O)...”,将查看页中的“隐藏 文件”项选用“显示所有文件”。

使用EASYJTAG-H仿真器

针对LPC213X微控制器,定义了4个工程模板,这 些模板一般包含的设置信息有FLASH起始地址 0x00000000、片内RAM起始地址0x40000000、 编译连接选项及编译优化级别等等;模板中包含了 LPC213X微控制器的启动文件,包括IRQ.S、 Startup.S、Target.C;模板还包含了LPC2100系列 ARM7微控制器的头文件(如:LPC2294.h和 LPC2294.inc,LPC2294的寄存器是向下兼容的), 分散加载描述文件(如:mem_a.scf、mem_b.scf、 mem_c.scf)等。

安装H-JTAG调试代理

首先,解压H-JTAG V0.3.1压缩包并运行H-JTAG 安装程序,安装路径没有特殊限制。安装完成后, 在桌面上出现两个快捷方式:H-JTAG Server 和 H-Flasher。点击Windows系统的【开始】->【程 序】->【ARM Developer Suite v1.2】->【AXD Debugger】可以直接运行AXD软件,打开 【Options】->【Configure Target...】,弹出 Choose Target窗口,如图1.12所示。点击“ADD” 添加仿真器的驱动程序,在添加文件窗口选择HJTAG安装目录下的H-JTAG . dll,点击“打开”即 可。

ADS 1.2集成开发环境的组成

开发一般直接操作的是CodeWarrior IDE集成开 发环境和AXD调试器,所以我们只介绍这两部 分软件在Windows下的使用。

ARM的ADS

选择ARM Executable Image工程,在Project name文本框 中输入工程文件名如Test,单击Set按钮,可更改该工程保

存的路径,将这些设置好后,单击“确定”即可建立一个新

的名为Test.mcp的ADS工程。*.mcp文件是ARM 的工程文件, 当建立一个工程文件后,可以通过打开该工程的*.mcp文件 在CodeWarrior中打开该工程。

进行字符串的搜索和替换。 ➢ 文件比较功能,可以使用户比较路径中的不同文本文件内容。

ARM ADS由6部分组成: 1)代码生成工具。 2)集成开发环境。 3)调试器。 4)指令集模拟器。 5)ARM开发包。 6)ARM应用库。

1.2 ADS应用

1. 建立一个工程 工程将所有的源码文件组织在一起,并能够决定最终生成文件 存放路径,输出文件格式等。 1)首先在CodeWarrior中新建一个工程的方法有两种,可以在 工具栏中单击New按钮,也可以在File菜单中选择New命令。

AXD的选择目标环境对话框

文件操作 工具条

寄存器

调试观察窗口 工具条

设置 断点

运行调试工 具条

存储 器

AXD调试环境

设置观察的 存储器地址

嵌入式系统设计与开发

链接器设置

在选中Simple方式后,就会出现Simple image,其各项含义: ➢ RO Base:即Read-only段,段是指描述映像文件的代码或

数据块。该段的加载域和运行域为同一个地址,默认是 0x8000。这里要根据实际的硬件SDRAM的地址空间来修改 这个地址,保证在这里填写的地址,是程序运行时SDRAM 地址空间所能覆盖的地址。 ➢ RW Base:即Read-write段,这个文本框设置了包含RW和 ZI(zero-initialized)输出段的运行域地址。如果选中split选 项,链接器生成的映像文件将包含两个加载域和两个运行域。 此时,在RW Base中所输入的地址为包含RW和ZI输出段的 域设置了加载域和运行域地址。 ➢ Ropi:选中这个复选框将告诉链接器使包含有RO输出段的 运行域位置无关。使用这个选项,链接器将保证:首先检查 各段之间的重地址是否有效,其次确保任何由ARM链接器 armlink自身生成的代码是只读位置无关的。

实验三 Linux操作系统安全实验 (一)

实验三Linux操作系统安全一、实验目的及要求(一)实验目的通过实验熟悉Linux环境下的用户管理、进程管理以及文件管理的相关操作命令。

掌握linux操作系统中相关的系统安全配置方法,建立linux操作系统的基本安全框架。

(二)实验要求根据实验中介绍的Linux操作系统的各项安全性实验要求,详细观察记录设置前后系统的变化,给出分析报告。

使用RPM对系统的软件进行管理,验证系统内软件的完整性,并分析结果。

试比较Linux下网了服务安全设置与Windows下安全设置异同。

二、实验环境安装Red hat9.0操作系统的计算机一台三、实验内容1、账户和口令安全2、文件系统管理安全3、查看和更改PAM模块设置4、RPM软件管理5、系统安全配置四、实验步骤任务一账户和口令安全1、查看和添加账户(1)在X_Windows窗口中单击鼠标右键,选择“信件中断”,输入下面的命令行:[root@localhost root]#useradd mylist利用useradd命令新建名为mylist的新账户。

(2)输入命令行:[root@localhost root]#cat/etc/shadow利用cat查看系统中的账户列表。

用su命令切换到新建的账户,重复步骤(2),检查shadow文件的权限设置是否安全。

设置安全时,普通用户mylist应该没有查看该系统文件的权限。

在终端中出现如下的提示:Cat:/etc/shadow:权限不够2、添加和更改密码(1)在终端输入[root@localhost root]#passwd mylist为新建账户添加密码。

注意:系统管理员无需输入原来密码即可以利用passwd命令添加或改变任意用户的密码,但普通用户只能改变自己的密码。

(2)输入后依次出现如下提示:Changjing passwd for user mylist.New passwd:Retype new passwd:Passwd:all authentication tokens updated susscessfully.输入密码,Linux系统不会将输入显示出来。

SAMBA共享集成活动目录验证(ADS)

实验过程中我发现可以把SAMBA服务器模拟成PDC,我没试过,不过我想既然可以模拟成DC,那就应该可以真正的实现集成AD身份验证了,这个实验我会马上着手去做的,可能需要一段时间,所以先把下面的这个实验写了文档注意:LINUX里是严格区分大小写的,这个一定要注意了,这个可是高手也会犯的错误哦!!注意:这里有一点要特别说明,AD中的所有账户在redhat中必须要有使用useradd username创建用户,这里的用户名必须和AD 中的一样,比如:AD中有个用户为TEST,那么在redhat中也必须要有一个TEST用户,但是验证的时候使用的是AD的TEST。

*只要创建用户就可以了,可以不设密码。

PS:本来可以早点做好的,却忽略了这一点,导致实验没有成功。

1、实验环境:Linux:Red Hat 9host/NetBIOS name –luxing(192.168.1.50)security = adsWin2k3:Machine name -dc(192.168.1.100)AD domain name - DNSWINSClient:Machine name –peter(192.168.1.200)FQDN:2、所需软件:samba-common-3.0.5-0.5.1.i386.rpmsamba-client-3.0.5-0.5.1.i386.rpmsamba-3.0.5-0.5.1.i386.rpmRedhat的几张光盘准备好插入REDHA T的第二张光盘,并进入到RPMS目录下,安装如下几个软件包(后面的版本号我没写,到时你可以用TAB键来补完)rpm –ivh krb5-workstationrpm -ivh krb5-server3、INSTALLING SAMBA 3.0:如果已经安装了低版本的SAMBA,就先删掉,具体命令我就省略删完后把从网上下的三个SAMBA软件包装上,具体命令我就省略4、CONFIGURE KERBEROS:[libdefaults]ticket_lifetime = 24000default_realm = dns_lookup_realm = falsedns_lookup_kdc = false[realms] = {kdc = 192.168.1.100admin_server = 192.168.1.100default_domain = }[domain_realm] = = [kdc]profile = /var/kerberos/krb5kdc/kdc.conf[appdefaults]pam = {debug = falseticket_lifetime = 36000renew_lifetime = 36000forwardable = truekrb4_convert = false}5、验证一下:(在做这步之前可能要重启一下,如果你是按以上顺序做的话,应该是不要重启的)[root@luxing root]# kinit administrator@Password for administrator@:[root@luxing root]#(上面输入密码后,如果正确,就直接到这里)root@luxing root]# smbclient -L /dc -kOS=[Windows Server 2003 3790 Service Pack 1] Server=[Windows Server 20035.2]Sharename Type Comment--------- ---- -------C$ Disk ─1/4╚¤╣▓¤Y'IPC$ IPC E`A^│╠ IPCADMIN$ Disk E`A^│╠╣▄└Y'SYSVOL Disk Logon server shareNETLOGON Disk Logon server shareOS=[Windows Server 2003 3790 Service Pack 1] Server=[Windows Server 20035.2]Server Comment--------- -------Workgroup Master--------- -------6、配置SAMBA:(这是我的smb.conf文件,对照你的smb.conf文件,进行修改)=======================GlobalSettings=========================[global]# workgroup = NT-Domain-Name or Workgroup-Nameworkgroup = TEST# server string is the equivalent of the NT Description field server string = Samba Server# if you want to automatically load your printer list rather# than setting them up individually then you'll need thisprintcap name = /etc/printcapload printers = yes# It should not be necessary to spell out the print system type unless# yours is non-standard. Currently supported print systems include:# bsd, sysv, plp, lprng, aix, hpux, qnxprinting = cups# Uncomment this if you want a guest account, you must add this to/etc/passwd# otherwise the user "nobody" is used; guest account = pcguest# this tells Samba to use a separate log file for each machine# that connectslog file = /var/log/samba/%m.log# all log information in one file# log file = /var/log/samba/smbd.log# Put a capping on the size of the log files (in Kb).max log size = 50# Security mode. Most people will want user level security. See# security_level.txt for details.security = adsrealm = winbind separator = +winbind uid = 10000-20000winbind gid = 10000-20000winbind enum users = yeswinbind emum users = yeswinbind use default domin = yes# Use password server option only with security = serverpassword server = 192.168.1.100# Password Level allows matching of _n_ characters of the password for# all combinations of upper and lower case.; password level = 8; username level = 8# You may wish to use password encryption. Please read# ENCRYPTION.txt, Win95.txt and WinNT.txt in the Samba documentation.# Do not enable this option unless you have read those documentsencrypt passwords = yes; smb passwd file = /etc/samba/smbpasswd# Most people will find that this option gives better performance.# See speed.txt and the manual pages for detailssocket options = TCP_NODELAY SO_RCVBUF=8192 SO_SNDBUF=8192# Browser Control Options:# set local master to no if you don't want Samba to become a master# browser on your network. Otherwise the normal election rules applylocal master = no# OS Level determines the precedence of this server in master browser# elections. The default value should be reasonable; os level = 33# Domain Master specifies Samba to be the Domain Master Browser. This# allows Samba to collate browse lists between subnets. Don't use this# if you already have a Windows NT domain controller doing this jobdomain master = no# Preferred Master causes Samba to force a local browser election on startup# and gives it a slightly higher chance of winning the electionpreferred master = no# Enable this if you want Samba to be a domain logon server for# Windows95 workstations.; domain logons = yes# Windows Internet Name Serving Support Section:# WINS Support - Tells the NMBD component of Samba to enable it's WINSServer; wins support = yes# WINS Server - Tells the NMBD components of Samba to be a WINS Client# Note: Samba can be either a WINS Server, or a WINS Client, but NOT bothwins server = 192.168.1.100# WINS Proxy - Tells Samba to answer name resolution queries on# behalf of a non WINS capable client, for this to work there must be# at least one WINS Server on the network. The default is NO.; wins proxy = yes# DNS Proxy - tells Samba whether or not to try to resolve NetBIOS names# via DNS nslookups. The built-in default for versions 1.9.17 is yes,# this has been changed in version 1.9.18 to no.dns proxy = no# Case Preservation can be handy - system default is _no_# NOTE: These can be set on a per share basis; preserve case = no; short preserve case = no# Default case is normally upper case for all DOS files; default case = lower# Be very careful with case sensitivity - it can break things!; case sensitive = no#==============ShareDefinitions=================[homes]comment = Home Directoriesbrowseable = nowritable = yesvalid users = %Screate mode = 0664directory mode = 0775[myshare]comment = Mary's and Fred's stuffpath = /sharepublic = yeswritable = yesprintable = nocreate mask = 07657、编辑nsswitch.conf:[root@luxing root]# vi /etc/nsswitch.conf[root@luxing root]# cat /etc/nsswitch.conf#passwd: db files nisplus nis#shadow: db files nisplus nis#group: db files nisplus nispasswd: files winbind(这里要改)shadow: filesgroup: files winbind(这里要改)8、[root@luxing root]# ln -s /lib/libnss_winbind.so /lib/libnss_winbind.so.2[root@luxing root]# /sbin/ldconfig -v | grep winbindlibnss_winbind.so -> libnss_winbind.so.2(使用上面的命令后出现这里的信息的如果)9、然后重启一下SAMBA 服务重启一下WINBIND(service winbind restart)使用net ads join -S TEST -U administrator把REDHAT加入到AD 中,在“AD用户和计算机”中会看到相对应的计算机10、TEST:[root@luxing root]# wbinfo -uTEST+AdministratorTEST+GuestTEST+SUPPORT_388945a0TEST+DC$TEST+krbtgtTEST+aTEST+abTEST+HOST/luxing11、在CLINET上使用192.168.1.50(用ab帐号登录)12、在CLINET1(没加入域)上使用192.168.1.50(提示要用户名和密码,我用了cd)13、做登录脚本,这个不用我说了,你一定会的,也就是net use p: ip address\%username% 这里不知为何只能用IP地址,可能那里设置还有误,不过也没有影响的14、以上是用不同用户连接到SAMBA 服务器时所有的共享资源,除了“MYSHARE”这个对外开放的共享文件夹外,每个用户对应人一个文件夹这里所共享的文件夹全部在/home下面,每个用户对应一个文件夹,。

linux加入windows域之完美方案

linux加入windows域之完美方案笔者这几天在研究samba服务通过ad域进行用户验证。

在查资料的过程中发现。

关于linux加入windows域,网上资料不少,但是按着网上的说法做大多不成功,甚至很多人估计都不知道自己在说什么,最后一个net ads join就认为已经成功加入到域了,可是然后呢?作为域内的一个成员,普通的机器要可以提供域内的用户登陆;作为samba服务要把共享加入到目录中,这样才起到加入域的作用嘛。

笔者经过反复实验,终于把linux加入到windows域一些细节记录下来,不敢独享,特拿出。

笔者用的linux为centos5.3。

ad域为win2k3 sp2。

域为:Win2k3:Name:ad1Ip:192.168.1.241Dns:192.168.1.241Centos5.3:Name:FilesrvIp:192.168.1.246Dns:192.168.1.241Ok,let’s go!1.samba服务器软件需求krb5-workstation-1.2.7-19pam_krb5-1.70-1krb5-devel-1.2.7-19krb5-libs-1.2.7-19samba-3.0.5-2[root@filesrv CentOS]# rpm -qa|grep krb5krb5-auth-dialog-0.7-1krb5-libs-1.6.1-25.el5krb5-devel-1.6.1-25.el5pam_krb5-2.2.14-1krb5-workstation-1.6.1-25.el5[root@filesrv CentOS]# rpm -qa|grep sambasamba-swat-3.0.28-0.el5.8samba-common-3.0.28-0.el5.8samba-client-3.0.28-0.el5.8samba-3.0.28-0.el5.8如果centos在安装的时候没有取消默认选中的”Base”,则krb5的包是默认全部安装如果没有选择安装samba可以这样安装[root@filesrv CentOS]# rpm -ivh xinetd-2.3.14-10.el5.i386.rpm[root@filesrv CentOS]# rpm -ivh --aid samba*.rpm2.配置kerberos和samba因为笔者用的系统为centos所以为保证一次成功的准确率,这里就使用字符界面下的图形工具来配置了。

ADS1.2操作步骤

ADS1.2操作1.ADS1.2简介ADS开发环境是ARM公司较早推出的ARM核微控制器集成开发工具,英文全程为ARM Developer Suite,成熟版本为ADS1.2。

ADS1.2支持ARM10之前的所有ARM 系列微控制器,支持软件调试以及JTAG硬件仿真调试,支持汇编、C和C++源程序,具有编译效率高、系统库功能强等特点,可以在Windows98、WindowsXP、Windows2000以及RedHat Linux上运行。

2.ADS1.2集成开发环境的组成简介ADS1.2由6个部分组成,如下表所示。

表4.3-1 ADS1.2的组成部分名称描述使用方式代码生成工具ARM汇编器,ARM的C、C++编译器,Thumb的C、C++编译器,ARM连接器由Code Warrior IDE调用集成开发环境Code Warrior IDE 工程管理,编译连接调试器AXD,armsd 仿真调试指令模拟器ARMulator 由AXD调用ARM开发包一些底层的例程,实用程序(如fromELF)实用程序由Code WarriorIDE调用ARM应用库C、C++函数库等由用户程序调用3.操作步骤选择Windows操作系统的“开始”->“程序”->ARM Develop Suite v1.2->CodeWarrior for ARM Develop Suite命令启动Metrowerks CodeWarrior,或者双击CodeWarrior for ARM Develop Suite快捷方式启动。

启动ADS1.2 IDE如图1所示。

图 1 启动ADS1.2 IDE单击菜单File,选择New菜单项即弹出New对话框,如图2所示。

图2 New对话框选择工程模板为ARM可执行映像(ARM Executable Image),Thumb可执行映像(Thumb Executable Image),或者Thumb和ARM交织映像(Thumb ARM Interworking Image),然后在Location项选择工程存放路径,并在Project Name项输入工程名称,单击“确定”按钮即可建立相应工程,工程文件后缀为.mcp,具体如图3.图3 新建工程会弹出test1.cmp工程管理对话框,,此时没有文件,管理文档的对话框时空的,点击File 下的New,选择File新建文件,,里面可选的只有Text File,c语言的加.C后缀,ARM汇编或是Thumb汇编用.s后缀,如图4图4 新建文件在回看工程管理文件,里面多了新建的test.s文件,图5图5在test1.s中输入汇编代码,具体如下图 64.编译连接工程如图7所示为工程窗口中的图标按钮,通过这些图标按钮,用户可以快速的进行工程设置、编译连接、启动调试等等(在不同的菜单项上可以分别找到对应的菜单命令)。

Linux 命令SHAN

linux命令是对Linux系统进行管理的命令。

对于Linux系统来说,无论是中央处理器、内存、磁盘驱动器、键盘、鼠标,还是用户等都是文件,Linux系统管理的命令是它正常运行的核心,与之前的DOS命令类似。

linux命令在系统中有两种类型:内置Shell命令和Linux命令。

目录Asdgsfd gwrqgw3tAfQWERFQWEGADSGASDGAWERYG ERHERHAERHJHK JKASDFAJWIETGIQUWEOTGJVASKDLVJKLERJGOWERTYIQKASDKGKALSKDGKAASDKF WEAWE TQOWE]GO WE]TWQEGQWPOE4GQOERQPGLASD;BLVcd [change directory]这个命令是用来进出目录的,它的使用方法和在dos下没什么两样,所以我觉得没什么可说的,但有两点我补充一下。

首先,和dos不同的是Linux的目录对大小写是敏感的,如果大小写没拼对,你的cd操作是成功不了的。

其次,cd如果直接输入,cd后面不加任何东西,会回到使用者自己的Home Directory。

假设如果是root,那就是回到/root.这个功能同cd ~是一样的。

编辑本段mkdir、rmdirmkdir [make directory] rmdir [remove directory]mkdir命令用来建立新的目录,rmdir用来删除已建立的目录,这两个指令的功能不再多加介绍,他们同dos下的md,rd功能和用法都是基本一样的。

编辑本段cpcp [copy]这个命令相当于dos下面的copy命令,具体用法是:cp –r 源文件(source) 目的文件(target)参数r是指连同源文件中的子目录一同拷贝。

熟悉dos的读者用起这个命令来会觉得更方便,毕竟比在dos下面要少敲两下键盘。

编辑本段rmrm [remove]这个命令是用来删除文件的,和dos下面的rm(删除一个空目录)是有区别的,大家千万要注意。

doe验证基本步骤

doe验证基本步骤English Answers:1. What is Domain Name System (DNS)?DNS is a hierarchical and decentralized naming system that translates human-readable domain names into IP addresses. It serves as the internet's phonebook, allowing devices to locate and communicate with each other.2. How does DNS work?DNS works through a series of interconnected servers that use protocols like DNS (UDP) port 53. When a user enters a domain name into their browser, the request is sent to a local DNS server. If the server has the requested IP address cached, it responds. Otherwise, it forwards the request to a root server, which may then refer it to other servers until the correct IP address is found.3. What is DNS validation?DNS validation verifies the authenticity and ownership of a domain name by checking its DNS records. It ensures that the domain is controlled by the party that claims to own it.4. Why is DNS validation important?DNS validation plays a crucial role in preventing phishing, domain hijacking, and other malicious activities by verifying the integrity of domain ownership. It helps protect users from fraudulent websites and ensures the authenticity of online services.5. What are the basic steps for DNS validation?a. Verify the ownership of the domain:Obtain the domain name.Verify the identity of the domain owner.Ensure that the domain is not expired or suspended.b. Check DNS records:Access the DNS records of the domain.Examine the MX, SOA, and TXT records.Identify the organization responsible for maintaining the records.c. Confirm the authenticity of DNS records:Check the WHOIS information for the domain.Verify the contact information and domain ownership details.Ensure that the DNS records align with WHOIS information.d. Document the validation process:Keep a record of all steps taken during thevalidation process.Document the date of validation.Store the documentation securely for future reference. Chinese Answers:1. 什么是域名系统(DNS)?DNS是一个分层和分散的命名系统,它将可读的域名转换成IP地址。

Shell脚本实现Linux系统用户密码强度检查

Shell脚本实现Linux系统用户密码强度检查在Linux系统中,为了保证用户账户的安全性,密码强度检查是非常重要的一项工作。

通过使用Shell脚本编写各种密码检查规则,可以有效地评估用户密码的强度,并提醒用户采取更安全的密码。

本文将介绍如何使用Shell脚本实现Linux系统用户密码强度检查,并提供一些常用的密码检查规则供参考。

一、密码长度要求密码的长度是密码强度的基本要求之一。

一般而言,建议设置最低长度为8个字符,包括字母、数字和特殊字符混合。

通过以下Shell脚本代码可以检查密码长度是否满足要求:```shell#!/bin/bashecho -n "Enter your password: "read passwordlength=${#password}if [ $length -ge 8 ]thenecho "Password length is valid."elseecho "Password length is invalid."fi```以上脚本中使用`read`命令获取用户输入的密码,并使用`${#password}`获取密码的长度。

通过if语句判断密码长度是否大于等于8,并给出相应的提示信息。

二、密码组成要求除了长度要求外,密码还应该包含字母、数字和特殊字符,以增加密码的复杂性。

通过以下Shell脚本代码可以检查密码是否包含字母、数字和特殊字符:```shell#!/bin/bashecho -n "Enter your password: "read passwordlowercase=$(echo $password | grep -c [a-z])uppercase=$(echo $password | grep -c [A-Z])number=$(echo $password | grep -c [0-9])special=$(echo $password | grep -c [\!\@\#\$\%])if [ $lowercase -ge 1 ] && [ $uppercase -ge 1 ] && [ $number -ge 1 ] && [ $special -ge 1 ]thenecho "Password composition is valid."elseecho "Password composition is invalid."fi```以上脚本通过使用grep命令和正则表达式检查密码是否包含至少一个小写字母、至少一个大写字母、至少一个数字和至少一个特殊字符。

ADS-B数据处理中心目标验证

ADS-B数据处理中心目标验证摘要:广播式自动相关监视(ADS-B)是国际航空界正在积极推进一种航行新技术。

本文主要介绍如何将不同格式的ADS-B数据与雷达数据通过坐标转换、时标处理接入到数据中心,数据中心通过多种校验手段(包括与雷达数据比对)从而提升ADS-B数据的质量与可靠性。

关键词:ADS-B 二级数据中心坐标转换目标验证0、引言广播式自动相关监视(ADS-B)是利用空地、空空数据通信完成交通监视和信息传递的一种航行新技术。

国际民航组织(ICA0)将其确定为未来监视技术发展的主要方向,国际航空界正在积极推进该项技术的应用,一些国家已投入实用。

与雷达系统相比,ADS-B能够提供更加实时和准确的航空器位置等监视信息,建设投资只有前者的十分之一左右,并且维护费用低,使用寿命长。

使用 ADS-B可以增加无雷达区域的空域容量,减少有雷达区域对雷达多重覆盖的需求,大大降低空中交通管理的费用。

本文主要介绍ADS-B二级数据处理中心通过多种验证方式(包括接入雷达数据对比验证),提升ADS-B信号的质量与可靠性,提升东北地区监视能力。

一、ADS-B数据中心相关设备介绍1.1ADS-B设备介绍1.1.1ADS-B信号采集——ADCD(ADS-B数据收集解析子系统)ADCD包括2*N台互为冗余的设备,运行在Redhat Enterprise Linux AS7操作系统之上。

系统对从网络接收到各地面站发出的ADS-B数据进行格式解析、坐标变换、质量监控、等方面处理,然后提供给ADV&ADF系统使用。

1.1.2雷达信号采集——RDCD(雷达数据处理子系统)RDCD包括2*N台互为冗余的设备,运行在LINUX操作系统之上。

系统对从网络接收到雷达数据、多点定位数据、综合航迹等数据进行格式转换、坐标变换、质量检查等方面处理,然后提供给ADV子系统作航迹验证使用。

1.1.3ADV(数据验证)&ADF(数据融汇)子系统ADV&ADF(以下简称ADVF)子系统处理单地面站数据、雷达数据、飞行计划数据,并且为其他子系统提供融汇验证后的ADS-B数据。

smb域验证

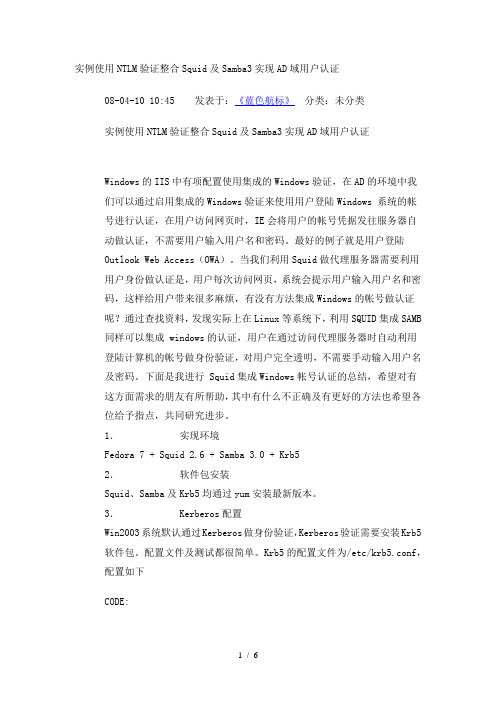

实例使用NTLM验证整合Squid及Samba3实现AD域用户认证08-04-10 10:45 发表于:《蓝色航标》分类:未分类实例使用NTLM验证整合Squid及Samba3实现AD域用户认证Windows的IIS中有项配置使用集成的Windows验证,在AD的环境中我们可以通过启用集成的Windows验证来使用用户登陆Windows 系统的帐号进行认证,在用户访问网页时,IE会将用户的帐号凭据发往服务器自动做认证,不需要用户输入用户名和密码。

最好的例子就是用户登陆Outlook Web Access(OWA)。

当我们利用Squid做代理服务器需要利用用户身份做认证是,用户每次访问网页,系统会提示用户输入用户名和密码,这样给用户带来很多麻烦,有没有方法集成Windows的帐号做认证呢?通过查找资料,发现实际上在Linux等系统下,利用SQUID集成SAMB 同样可以集成 windows的认证,用户在通过访问代理服务器时自动利用登陆计算机的帐号做身份验证,对用户完全透明,不需要手动输入用户名及密码。

下面是我进行 Squid集成Windows帐号认证的总结,希望对有这方面需求的朋友有所帮助,其中有什么不正确及有更好的方法也希望各位给予指点,共同研究进步。

1.实现环境Fedora 7 + Squid 2.6 + Samba 3.0 + Krb52.软件包安装Squid、Samba及Krb5均通过yum安装最新版本。

3. Kerberos配置Win2003系统默认通过Kerberos做身份验证,Kerberos验证需要安装Krb5软件包。

配置文件及测试都很简单。

Krb5的配置文件为/etc/krb5.conf,配置如下CODE:[logging]default = FILE:/var/log/krb5libs.logkdc = FILE:/var/log/krb5kdc.logadmin_server = FILE:/var/log/kadmind.log[libdefaults]default_realm = TESTaaa (验证域的realm,必须全部大写)dns_lookup_realm = falsedns_lookup_kdb = false[realms]TESTaaa = {kdc = 192.168.0.1:88 (域控制器名,可以是IP位置) default_domain = TESTaaa (缺省域名,同样必须全部大写)}[domain_realm].testaaa = TESTaaatestaaa = TESTaaa配置完成后可以通过Kinit工具进行测试方法如下CODE:root# kinit administrator@TESTaaaPassword for administrator@TESTaaa正确输入密码后系统返回CODE:kinit: NOTICE: ticket renewable lifetime is 1 week表示正确验证,如果返回有错误,检查krb5.conf文件设置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

在Redhat linux下使用ADS进行用户验证张会光msn:tony.guang@1.环境说明:ADS的主机名为ADSsrv,Linux的主机名为samplehost1,域名为。

Linux的版本为Redhat Entprise Linux V5.4,ADS的IP地址为192.168.1.103,Linux的IP地址为192.168.1.104。

IPTABLES和SELINUX均Disabled。

请根据实际情况进行设置。

ADS的配置方法与Troubleshooting不在本文档的范围内。

2.验证Windows的ADS域的正确性。

a)方法:在CMD里面ping ADS的主机名。

比如ADS的主机名为,则在CMD里面ping ,能够ping通。

3.安装一台全新的Linux系统,所有安装过程全部采用默认配置。

4.确保Linux系统时间和ADS的时间一致。

a)使用指令date查看。

如果不一致修改为时间一致。

5.安装必要的软件确保安装了以下软件:samba-common-3.0.33-3.14.el5system-config-samba-1.2.41-5.el5samba-client-3.0.33-3.14.el5samba-3.0.33-3.14.el5pam_krb5-2.2.14-10krb5-libs-1.6.1-36.el5krb5-workstation-1.6.1-36.el5krb5-auth-dialog-0.7-1krb5-devel-1.6.1-36.el56.配置基本的网络参数a)配置主机名修改/etc/sysconfig/networkNETWORKING=yesNETWORKING_IPV6=noHOSTNAME=samplehost1b)配置IP地址修改/etc/sysconfig/network-script/ifcfg-eth0内容如下:# Advanced Micro Devices [AMD] 79c970 [PCnet32 LANCE]DEVICE=eth0BOOTPROTO=staticHWADDR=00:0C:29:15:B9:48IPADDR=192.168.1.104NETMASK=255.255.255.0ONBOOT=yesc)配置本地IP解析修改/etc/hosts 内容如下:# Do not remove the following line, or various programs# that require network functionality will fail.127.0.0.1 localhost.localdomain localhost::1 localhost6.localdomain6 localhost6192.168.1.104 samplehost1d)配置DNS修改/etc/resolv.conf内容如下:search samplehost1nameserver 192.168.1.103e)验证配置#service network reload#ping 7.修改配置文件/etc/nsswitch.conf,主要修改内容如下:passwd: files winbindshadow: files winbindgroup: files winbind8.修改配置文件/etc/krb5.confa)配置/etc/krb5.conf内容如下:[logging]default = FILE:/var/log/krb5libs.logkdc = FILE:/var/log/krb5kdc.logadmin_server = FILE:/var/log/kadmind.log[libdefaults]default_realm = dns_lookup_realm = falsedns_lookup_kdc = falseticket_lifetime = 24hforwardable = yes[realms] = {kdc = 192.168.1.103:88default_domain = kdc = 192.168.1.103}[domain_realm] = = [appdefaults]pam = {debug = falseticket_lifetime = 36000renew_lifetime = 36000forwardable = truekrb4_convert = false}b)测试[root@samplehost1 ~]# kinit administrator@ Password for administrator@:[root@samplehost1 ~]#9.修改配置文件/etc/samba/smb.confa)创建文件夹/filedata/CIM和/filedata/DA TAb)配置,添加以下内容到/etc/samba/smb.conf里面:i.在global域里面添加以下行:workgroup = CFpassword server = 192.168.1.103realm = security = adsidmap uid = 16777216-33554431idmap gid = 16777216-33554431winbind separator = /template homedir = /home/%Utemplate shell = /bin/nologinwinbind use default domain = truewinbind offline logon = trueii.注释掉以下行:; security = user; passdb backend = tdbsamiii.注释掉home域和printers域里面的所有行:;[homes]; comment = Home Directories; browseable = no; writable = yes; valid users = %S; valid users = MYDOMAIN\%S;[printers]; comment = All Printers; path = /var/spool/samba; browseable = no; guest ok = no; writable = no; printable = yesiv.在文件的最后添加以下行:[CIM]comment = CIMpath = /filedata/CIMwriteable = yes[DA TA]comment = DA TApath = /filedata/DA TAwriteable = yesc)测试[root@samplehost1 ~]# testparmLoad smb config files from /etc/samba/smb.confProcessing section "[CIM]"Processing section "[DA TA]"Loaded services file OK.Server role: ROLE_STANDALONEPress enter to see a dump of your service definitions[global]workgroup = CFrealm = server string = Samba Server V ersion %vpassword server = 192.168.1.103idmap uid = 16777216-33554431idmap gid = 16777216-33554431template homedir = /home/%Utemplate shell = /bin/bashwinbind separator = /winbind use default domain = Y eswinbind offline logon = Y escups options = raw[CIM]comment = CIMpath = /filedata/CIMread only = No[DA TA]comment = DA TApath = /filedata/DA TAread only = No10.启动服务a)启动smb服务#service smb startb)启动winbind服务#service winbind start11.开启必要的服务、关闭不必要的服务[root@samplehost1 ~]# chkconfig smb on[root@samplehost1 ~]# chkconfig winbind on[root@samplehost1 ~]# chkconfig bluetooth off[root@samplehost1 ~]# chkconfig cups off[root@samplehost1 ~]# chkconfig firstboot off[root@samplehost1 ~]# chkconfig iptables off[root@samplehost1 ~]# chkconfig ip6tables off[root@samplehost1 ~]# chkconfig restorecond off[root@samplehost1 ~]# chkconfig rhnsd off[root@samplehost1 ~]# chkconfig sendmail off[root@samplehost1 ~]# chkconfig setroubleshoot off[root@samplehost1 ~]# chkconfig yum-updatesd off12.加入Windows域a)加入域[root@samplehost1 ~]# net rpc join -S -U administrator Password:Joined domain CF.b)重新启动smb、winbind服务[root@samplehost1 ~]# /etc/init.d/smb restartShutting down SMB services: [ OK ] Shutting down NMB services: [ OK ] Starting SMB services: [ OK ] Starting NMB services: [ OK ] [root@samplehost1 ~]# /etc/init.d/winbind restartShutting down Winbind services: [ OK ] Starting Winbind services: [ OK ]c)测试[root@samplehost1 ~]# wbinfo -tchecking the trust secret via RPC calls succeeded[root@samplehost1 ~]# wbinfo -gBUILTIN/administratorsBUILTIN/usersdomain computersdomain controllersschema adminsenterprise adminsdomain adminsdomain usersdomain guestsgroup policy creator ownersdnsupdateproxyaaaabbbbccccddddeeee[root@samplehost1 ~]# wbinfo -uadministratorguestsupport_388945a0__vmware_user__krbtgta1b1c1d1e113.自动创建用户目录a)配置修改/etc/pam.d/system-auth,添加以下行:session required pam_mkhomedir.so silent skel=/etc/skel umask=0077b)测试[root@samplehost1 ~]# su - a1[a1@samplehost1 ~]$ ls[a1@samplehost1 ~]$ pwd/home/a114.文件访问权限设置a)启动双机,通过clustat查看双机服务在那个机器上面。