某银行系统无线接入ACS之RADIUS认证方案

银行WLAN接入方案原理说明

银行WLAN接入方案原理说明

用户使用流程:

1、用户在搜索到移动WIFI信号后,接入移动WIFI网络,获取由移动BRAS 分配的IP地址信息。

2、用户打开浏览器访问任意网页,移动BRAS 内置POTAL服务器强制推送移动WIFI认证页面,要求用户输入手机号码获取动态密码。

3、用户输入手机号码提交后,移动BRAS以手机号码作为上网帐号生成帐号和密码,同时将密码通过短信网关中间服务器发送到移动短信系统。

4、移动短信系统将此密码发送到用户手机。

5、用户接受到密码后提交上网密码,移动BRAS检验帐户和密码后,通过认证,并反馈用户,同时提供网络服务。

6、Portal server根据账号属性(NAS ID等信息)推送个性化Portal页面到终端设备

7、移动BRAS 采集用户的上网内容,存储到后台日志服务器。

8、用户注销后,移动BRAS对此帐户和密码进行销户处理。

网络结构拓扑图:

方案特点:

1、支持多种无线终端,包括笔记本电脑、手机、平板电脑;

2、用户能自助获取上网密码,过程简便,无需人工参与;

3、能提供不同账号认证策略和控制策略,如带宽控制、使用有效期等,支持会员和非会员用户,提供差异化的服务;

4、采用WEB认证,能够推送银行自定义的Portal页面,并且跟用户进行互动,如进入等候区时提供相应广告及信息。

5、能够采集用户的访问日志,满足公安部82号文的要求,实现“落地查人”

6、通过客人手机号的上网记录,可以对记录进行数据挖掘。

银行Wifi接入改造工程服务方案

银行Wifi接入改造工程服务方案一、项目概述随着金融科技的不断发展,银行业务的数字化、智能化程度越来越高。

作为金融机构的重要基础设施,银行的Wifi接入系统需要不断升级和改造,以满足业务发展和客户需求。

本项目旨在对银行的Wifi接入系统进行改造,提升其覆盖范围、网络速度和安全性,为银行提供更加稳定、快捷、安全的无线网络服务。

二、项目目标1. 提升Wifi覆盖范围:通过改造Wifi设备和优化网络布局,扩大银行Wifi覆盖范围,满足银行分支机构和客户的网络接入需求。

2. 提高网络速度:更新网络设备,优化传输协议和加密算法,提高网络速度和稳定性,满足银行业务的传输需求。

3. 加强网络安全:采用先进的加密技术和安全策略,保护银行Wifi网络不受恶意攻击和数据泄露,保障客户信息安全。

三、项目范围本项目包括以下主要内容:1. 现场调研与需求分析:对银行现有Wifi接入系统进行全面调研,了解其性能和问题,分析用户需求,确定改造方案。

2. 网络设计与规划:根据需求分析结果,设计新的Wifi网络架构和布局方案,确定网络设备和接入点的位置和数量。

3. 设备选型与采购:根据网络设计方案,选购符合要求的Wifi设备、路由器、接入点等硬件设备。

4. 系统改造与优化:对现有Wifi接入系统进行改造和优化,更新网络设备、升级传输协议、优化信道选择和频谱利用等。

5. 网络安全加固:加强Wifi网络的安全性,配置防火墙、入侵检测系统、加密算法等,保护银行网络不受恶意攻击。

6. 网络测试与调试:对改造后的Wifi接入系统进行全面测试和调试,保证网络稳定运行。

7. 系统培训与交付:对银行工作人员进行系统使用培训,交付改造后的Wifi接入系统。

四、项目实施计划1. 阶段一:现场调研与需求分析,时间2周2. 阶段二:网络设计与规划,时间1周3. 阶段三:设备选型与采购,时间2周4. 阶段四:系统改造与优化,时间4周5. 阶段五:网络安全加固,时间3周6. 阶段六:网络测试与调试,时间2周7. 阶段七:系统培训与交付,时间1周项目总时长:15周五、项目实施方案1. 现场调研与需求分析在此阶段,我们将组织专业团队前往银行各个分支机构进行现场调研,了解现有Wifi接入系统的性能、问题和用户需求。

无线技术之RADIUS认证

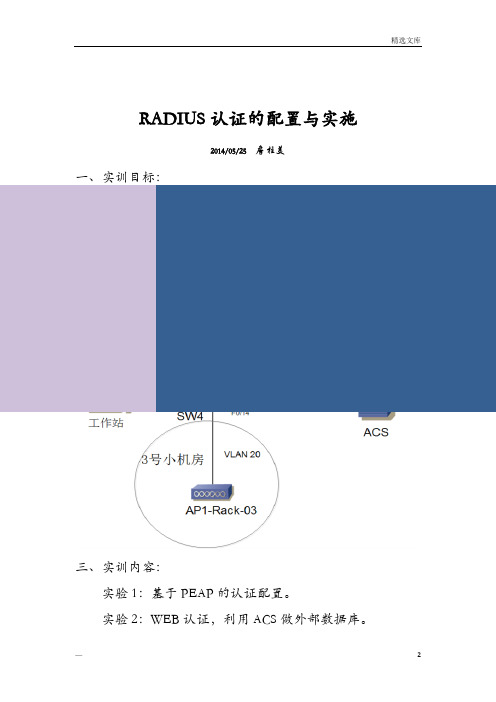

RADIUS认证的配置与实施2014/05/25詹柱美一、实训目标:利用思科的ACS服务器实现RADIUS认证。

掌握思科ACS的基本配置。

二、实训拓扑:三、实训内容:实验1:基于PEAP的认证配置。

实验2:WEB认证,利用ACS做外部数据库。

实验1:基于PEAP的认证配置说明:由于实验条件的限制,我们只好做PEAP的认证实验。

PEAP 也是802.1X认证中的一种。

认证凭据是用户名与密码。

在实际应用中,也是用的最多的一种认证方式。

首先,检查AP是否成功注册上WLC,如图示:下面开始创建动态接口:接着创建SSID,并与接口关联:配置SSID的安全模式是WPA2+802.1X:接着添加RADUIS服务器:输入ACS的地址密钥:添加完成后的图示:我们再次回到刚刚创建的SSID面板上,添加AAA服务器:DHCP的配置:以上是在控制器上的配置,下面我们开始在ACS上做配置。

首先登录到ACS服务器:添加一个客户端:输入WCL的IP密钥,注意:密钥要与前面WCL的密钥相同:成功添加完成后如图示:接着创建一个服务策略:再创建一条规则:在规则中调用刚刚创建的服务策略:我们还要选择我们需要的认证协议:下面我们就在ACS上创建用户:输入用户名与密码:以同样的方法,再添加一个用户w2,完成后如下图示:当这些都配置好以后,我们就开始在客户端上测试连接。

下面是以一台XP的电脑配置说明PEAP在电脑端的配置。

XP电脑端的基本配置:配置完成后,我们可以连接我们刚刚创建的SSID了:接着会看到一个认证框,我们输入刚刚在ACS上创建的用户名与密码:如果前面的配置没有错的话,这时我们是可以成功连接上的:并且成功获取到一个VLAN101的IP地址:我们是可以与网关通信的:下面我们也可以用智能手机连接SSID,因为现在的手机也支持精选文库802.1X 认证:我们也可以用手机看到我们刚刚创建的SSID:我们也可以点击连接,输入ACS上创建的用户名与密码:我们可以看到我们成功连接:并且也获取一个IP地址:实验2:WEB认证,利用ACS做外部数据库说明:以前我们有做过一个实验是WEB认证的,但是那个WEB 认证是利用控制器内部的用户名与密码认证,今天我们做的这个WEB认证是利用ACS做外部数据库。

radius技术方案

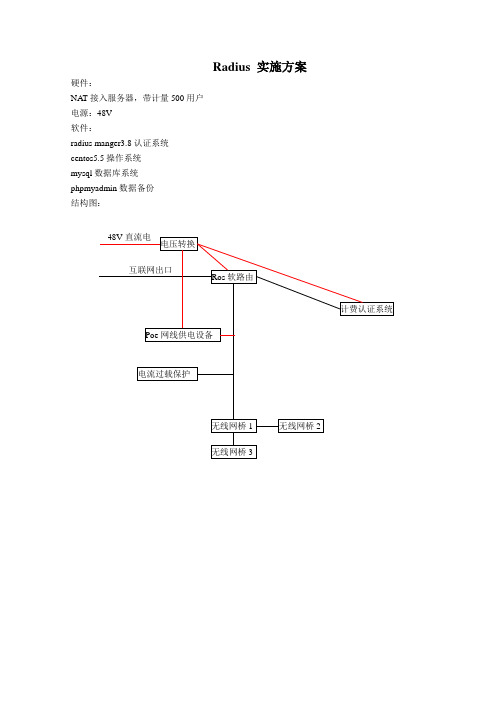

Radius 实施方案硬件:NA T接入服务器,带计量500用户电源:48V软件:radius manger3.8认证系统centos5.5操作系统mysql数据库系统phpmyadmin数据备份结构图:功能说明:1. 支持PPPOE和PPTP等认证方式2. 通过标准RADIUS接口,为支持RADIUS功能的网络设备,进行身份验证3. 最大可以支持不限用户4. 可以根据不同需要建立不同的用户模板5. 支持用户IP地址和MAC地址等硬件信息的绑定认证6. 对用户的接入时段可控制7. 开设不同权限的管理员,不同的管理员设定不同权限,分为系统管理员、账务管理员、前台营业员(1、系统管理员拥有全部查询,添加,删除,统计,审计的功能。

2、账务管理员拥有建立用户,充值,改密,查询费用,用户上网明细查询的功能。

用户WEB自助服务功能,3、前台营业员拥有个人资料的查询、密码修改、上网明细查询、缴费记录查询的功能。

)8. 支持修改客户密码9. 支持用户密码找回功能10. 消息提示和记录功能,包括系统广告、个性信息11. 统计分析功能,包括在线用户信息、用户分布情况、业务开通情况、用户欠费信息等12. 对所有的用户信息,可以导出为CSV,EXCEL,WORD,XML等格式13. 录入客户信息时,在一个页面录入多个字段,并可实时导出。

14. 到期前十五天,提醒管理员15. 为用户指定IP地址16. 用户在线监控、带宽监控、实时监控用户的流量17. 限定一个帐号一个用户在线18. 记录和查询RADIUS服务日志、系统日志、管理员操作日志、用户WEB自助服务日志19. 设定优惠政策,如充值半年送一个月等。

20. 支持普通包月、包月限时长、计天、计时长等多种计费策略21. 支持用户自行修改密码,查询电话、地址、到期时间等账号信息22. 支持用户MAC地址绑定功能,一个帐号只能一个用户上线23. 可以根据不同项目建立不同的管理员24. 支持通过用户帐号分发带宽、IP、及其他各种属性25. 支持用户中途停机,停机期间不计费功能26. 支持在线用户查看功能27. 支持公告下发功能,可以由管理员自由定义公告内容,用户在打开第一个网页时先弹出公告,才能继续上网28. 支持即时踢用户下线功能29. 支持到期用户查询及续费30. 支持即将到期用户查询及续费31. 到期账号自动停用32. 帐务管理功能,针对用户的帐务管理和针对管理员的营帐管理,提供日、月、年营业报表生成和打印功能;33. 提供适合运营的收费和帐单处理界面34. 统计每天(月)的上网流量和时长,掌握网络使用情况。

无线认证专项方案

无线WIFI认证方案1.1 项目需求分析伴随各个行业信息化应用广泛深入, 新业务需求不停出现, 用户资源争抢越来越猛烈。

从提升用户感知、加大宣传力度、提升工作效率等方面考虑, 准备在内布署无线网络。

关键应用为:1.提供业务等候区用户无线上网需求, 提升用户感知2.新产品新资讯实时广告, 加大宣传力度3、随时随地实现无线办公, 提升工作效率针对专业性需求订制了高性能无线宽带多业务支持系统来服务宣传公布、无线办公、用户等候区域无线上网等需求。

为用户提供安全稳定整体处理方案。

该方案含有多业务支持、安全、稳定、兼容性高、可靠性高、布署轻易特点完全能实现无线应用需求。

1.2 系统方案设计标准本方案设计将在追求性能优越、经济实用前提下, 本着严谨、慎重态度, 从系统结构、技术方法、设备选择、系统应用、技术服务和实施过程等方面综合进行系统总体设计, 力图使该系统真正成为符合需求无线网络系统。

系统总体设计本着总体计划、分布实施标准, 充足表现系统技术优异性、高度安全可靠性、良好开放性、可扩展性, 和经济性。

在网络设计和实现中, 本方案严格遵守以下标准:优异性标准采取优异设计思想, 选择优异网络设备, 使网络在以后一定时期内保持技术上优异性。

开放性标准网络采取开放式体系结构, 易于扩充, 使相对独立分系统易于进行组合和调整。

选择通信协议符合国际标准或工业标准, 网络硬件环境、通信环境、软件环境相互独立, 自成平台, 使相互间依靠减至最小, 同时确保网络互联。

可扩充性标准网络设计在充足考虑目前情况同时, 必需考虑到以后较长时期内业务发展需要, 留有充足升级和扩充可能性。

充足利用现有通讯资源, 为以后扩充到更高速率提供充足余地。

其次, 还必需为网络规模扩展留有充足余地。

安全性标准网络系统设计必需落实安全性标准, 以预防来自网络内部和外部多种破坏。

落实安全性标准表现在以下方面:1.设备采取是扩频技术;2.提供了射频信道加密;3.用户能够经过设置自己网桥或另加独立加密设备实现更高安全性;4.网络内部对资源访问授权、认证、控制和审计等安全方法: 预防网络内部用户对网络资源非法访问和破坏。

最新BANK银行业WiFi覆盖安全认证及Portal认证的技术方案

________________________________________........................................银行WiFi覆盖安全认证及Portal认证的技术方案__________________________________________________________________________..........................................................................1.客户需求银行希望通过在各大支行实施无线WLAN覆盖,建设稳定、安全可控的无线网络系统,用于为顾客提供免费便利的上网服务环境。

总体要求:1)接入网点无线网络专用光缆宽带,实现所有营业厅宽带接入,由运营商提供。

2)网点无线网络环境必须和银行内部网络严格物理隔离,严禁将支行内部网络通过连接无线设备接入互联网。

同时为确保体验设备的使用效果,采用合适带宽和其他控制手段,保障大多数用户上网质量。

3)顾客使用WiFi必须使用Portal认证机制,通过短信发送或接收密码来验证用户的真实性,并在全市范围内实现顾客的一次登录,全市自动漫游。

4)构建中心平台,实现所有WiFi的Portal管理,信息发布及推送,并且提供用户信息管理能力及报表。

5)自2005年以来,随着公安部82号令的执行和实施,相关网络服务的法律规范正式完整落实到位。

故凡是通过互联网向上网用户无偿提供具有公开性、共享性信息的服务活动。

根据《互联网信息服务管理办法》(国务院令第292号)第三条之规定,自然成为非经营性互联网信息服务场所。

根据《计算机信息网络国际联网安全保护管理办法》(1997年12月11日国务院批准1997年12月30日公安部发布的公安部33号令) 的相关规定,非经营性互联网信息服务场所必须在服务时落实互联网安全技术保护措施。

该保护措施必须满足《互联网安全保护技术措施规定》(2005年12月13日公安部发布的公安部第82号令)的详细规范。

ACS_5.2做为Radius服务器和无线控制器为无线客户端动态分配VLAN的配置

ACS 5.2做为Radius服务器和无线控制器为无线客户端动态分配VLAN 的配置上次讲了如何配置ACS 5.2来认证无线客户端。

下面通过图示看看如何配置ACS 5.2做为Radius服务器和无线控制器为无线客户端动态分配VLAN。

关于无线控制器的配置不做介绍请见下面文档:/web/CN/products/products_netsol/wireless/pdf/wlc_cg_4.pdf 关于无线客户端的配置请见之前的文章,这里也不描述了。

下面来看看如何配置ACS 5.2,主要配置步骤如下:- 生成证书;- 添加NAS client;- 配置用户和组;- 配置授权策略- 定义访问策略生成证书;请参考之前的文章,这里不做描述。

添加NAS client;请参考之前的文章,这里不做描述。

配置用户和组;这里我们要定义两个用户并将其归纳到不同的组中。

首先创建组,点击Users and Identity Stores -> Internal Identity Stores -> Identity Groups,点击Create,输入组名称,点击submit。

同样操作过程,再创建一个组然后创建用户,点击Users and Identity Stores -> Internal Identity Stores -> Users,点击Create,输入用户名/密码信息并将该用户对应到组,然后submit同样操作过程,再创建一个用户配置授权策略点击Policy Elements -> Authorization and Permissions -> Network Access -> Authorization Profiles,在General页面输入策略名称,在Common Tasks页面,VLAN处配置VLAN ID,此时如果没有其它需要设置项就可以submit 了。

某农行网点接入路由器技术标书说明

某农行网点改造项目网点接入路由器技术指标的说明XX农行网点改造项目对于网点接入路由器提出了如下技术指标:下面对重点技术指标做一个较为详细的说明:一、路由器协议H3C路由器设备几年前就已经支持包括OSPF、BGP和策略路由等功能特性,并且在国内外已经大规模成熟使用,这个可以从设备和发布的配置手册上可以查到相关的命令和说明。

注:锐捷的最新RGNOS 8.X版本(也是版本号最高的)的设备和网上发布的配置中均没有BGP路由的命令和说明,其6.X版本的配置手册中也没有说明,另外R2632的网站彩页也不支持,这些说明其设备不支持BGP。

我们在下面这个版本的设备上没有发现支持BGP的命令:Red-Giant#show versionRed-Giant Operating System SoftwareRGNOS (tm) RELEASE SOFTWARE, Version 8.51 (building 53)Copyright (c) 2004 by Red-Giant Network co.,LtdCompiled Jun 13 2007 15:20:40 by liudf二、应用&安全协议H3C路由器支持丰富的ACL(包括标准的、扩展的、基于接口和MAC、时间的等等)和完善的AAA功能(本地、Radius、Tacas的认证授权和计费)。

关于基于名字的ACL做一个说明:R系列和MSR路由器系列分别对应的VRP1.7X 与VRP5.X的版本均支持基于直接采用名字命名的ACL,但而AR路由器对应的AR系列路由器则是通过对ACL和Rule命令中增加名字备注的间接方式来实现的,引用ACL时采用名字备注对应的数字系列即可,即采用的是一种间接的名字命名ACL方式,但起的作用是一样的。

注:锐捷的路由器产品及资料均没有支持基于名字命名的ACL功能,我们在下面这个版本的设备上没有发现相应的命令:Red-Giant#show versionRed-Giant Operating System SoftwareRGNOS (tm) RELEASE SOFTWARE, Version 8.51 (building 53)Copyright (c) 2004 by Red-Giant Network co.,LtdCompiled Jun 13 2007 15:20:40 by liudf三、网络管理H3C路由器支持要求的elnet、SysLog、SNMP、网管系统的全部功能。

最新bank银行业wifi覆盖安全认证及portal认证的技术方案汇总

2013B A N K银行业W i F i覆盖安全认证及P o r t a l认证的技术方案________________________________________........................................银行WiFi覆盖安全认证及Portal认证的技术方案__________________________________________________________________________..........................................................................1.客户需求银行希望通过在各大支行实施无线WLAN覆盖,建设稳定、安全可控的无线网络系统,用于为顾客提供免费便利的上网服务环境。

总体要求:1)接入网点无线网络专用光缆宽带,实现所有营业厅宽带接入,由运营商提供。

2)网点无线网络环境必须和银行内部网络严格物理隔离,严禁将支行内部网络通过连接无线设备接入互联网。

同时为确保体验设备的使用效果,采用合适带宽和其他控制手段,保障大多数用户上网质量。

3)顾客使用WiFi必须使用Portal认证机制,通过短信发送或接收密码来验证用户的真实性,并在全市范围内实现顾客的一次登录,全市自动漫游。

4)构建中心平台,实现所有WiFi的Portal管理,信息发布及推送,并且提供用户信息管理能力及报表。

5)自2005年以来,随着公安部82号令的执行和实施,相关网络服务的法律规范正式完整落实到位。

故凡是通过互联网向上网用户无偿提供具有公开性、共享性信息的服务活动。

根据《互联网信息服务管理办法》(国务院令第292号)第三条之规定,自然成为非经营性互联网信息服务场所。

根据《计算机信息网络国际联网安全保护管理办法》(1997年12月11日国务院批准 1997年12月30日公安部发布的公安部33号令) 的相关规定,非经营性互联网信息服务场所必须在服务时落实互联网安全技术保护措施。

安朗某银行WLAN无线认证方案2013

安朗某银行WLAN无线认证解决方案广州安朗通信科技有限公司Guangzhou Amnoon Communication Tech. Co.Ltd2013年5月目录一. 用户需求分析 (3)二. 安朗公司WLAN无线认证解决方案说明 (3)三. WLAN集中认证方案(统一出口模式) (4)1. 拓朴示意图 (4)2. 方案说明: (5)3. 方案特点 (6)4. 产品清单 (6)四. WLAN分布式部署认证方案(各地出口模式) (7)1. 拓朴示意图 (7)2. 用户上网认证流程 (7)3. 方案概述 (8)4. 方案特点 (8)5. 产品清单 (9)五. 安朗公司及相关案例介绍 (9)1. 公司简介 (9)2. 成功案例 (10)2.1漕河泾开发区WIFI无线覆盖项目 (10)2.2广州电信本地WIFI认证平台 (12)2.3广交会WiFi+Portal 认证平台 (13)3. 部分成功客户名录 (14)一. 用户需求分析随着智能终端(如笔记本、智能手机、平板等)的大量普及,给Wi-Fi的应用带来了前所未有的机遇。

越来越多的经营者所希望利用部署WLAN给客户更好的体验,提升品牌和提高自身竞争力。

安朗某银行(以下简称某行)计划在全市100多个个营业网点架设wi-fi无线网络,为职工以及访客提供免费wi-fi接入服务。

为了安全接入考虑,拟配套一套无线portal认证系统,通过账号及密码的方式访问互联网,同时通过定制个性化的portal页面来提升品牌形象和推广金融业务。

在提供wi-fi接入服务的同时,遇到一个个棘手问题:1)如何有效管理无线接入用户,实现安全接入?2)如何区分不同用户的上网权限,实现灵活的接入认证?3)如何实现无线接入用户集中化管理?能否充分挖掘用户数据,实现主动式精准增值业务推广?4)Portal页面的灵活性,是否能够支持个性化定制并且可以按照不同营业网点推送不同的portal页面?5)无线接入用户,能否记录上网信息,实现上网记录可溯源,满足公安部对上网访问记录的要求?6)在提供免费wifi接入的同时,商家能否推广自身的业务,提供品牌形象?二. 安朗公司WLAN无线认证解决方案说明关键词:数据集中化、平台化、易扩展、易维护根据某行提出的wi-fi系统认证需求,安朗公司推荐使用web portal认证方式,即用户通过智能终端连接WIFI,打开浏览器访问外网域名,系统会强制弹出指定的上网认证页面。

通过Radius服务器下发ACL的ACS软件配置

downloadable ACL顾名思义,downloadable ACL 意思是让PIX 在用户认证后,从服务器上下载ACL 到本地用作用户的权限控制,如下图所示。

Downloadable ACL 在认证和授权方面的配置和上一节中介绍的差不多,唯独不同的是:downloadable ACL 必须使用radius 作为认证协议。

本节将介绍三种方法来实现downloadable ACL功能。

不管使用哪种方法,AAA 认证部分的配置都是一样的,主要配置如下:定义AAA 服务器以及认证、授权规则。

pixfirewall(config)# aaa-server test protocol radiuspixfirewall(config)# aaa-server test (inside) host 172.16.254.10 cisco pixfirewall(config)# access-list access-internet extended permit ip any anypixfirewall(config)# aaa authentication match access-internet inside test!在PIX 上配置Radius 时,不需要配置授权方法1第一种方法的思路是:事先在PIX 上定义好ACL,当用户通过PIX 认证时,radius 服务器将该用户对应的ACL 名称告诉PIX,然后PIX 将ACL 加载到用户的会话上。

该方法的优点是实现起来相对简单,缺点是必须事先在PIX 上将ACL 写好。

主要实现步骤如下:第一步,在PIX 上创建ACL,例如。

pixfirewall(config)# access-list wtest permit ip any host 218.1.1.2 pixfirewall(config)# access-list wtest deny ip any any第二步,在ACS 上进行如下设置:在ACS 的导航栏中点击“network configuration”,添加一个AAA 的client,认证协议选“RADIUS(Cisco IOS/PIX)”。

ACS与AD结合的Radius的认证

一、环境Windows2003、ACS 3.3二、ACS与AD同步步骤1. Windows2003升级为DC,然后新建一个OU再在OU里新建个组并且在组里添加几个用户账户2. 用域管理员身份登录域然后安装ACS,安装步骤如下3. ACS配置,配置如下1. Exterternal User Databases----->Unknown User Policy--->Check the following external user database--->Select Windows Database---->Submit2. External User Database---->>database configuration -----> windows Database -----> Configure -----> Dial permission ,check grant dialin permission---> Submit ACS Server所在机器这时应已加入到域中,同时“Dialin Permission”中的默认勾选项应去掉,如不去掉的话,域管理用户和终端用户均需设置Dial-in访问权限。

3. 由于使用Windows Active directory的用户名作为认证,因此配置此用户的授权由ACS 的组完成,然后将此group与Windows Active directory的组映射。

External User Database ---->>database configureation ----> windows Database ----> Configure ----> add config domain-list,local ----> SubmitExternal User Database---->database group mapping----->windows Database --->domain ,local->Add mapping---->Windows users group, Cisco acs group group1-----> Submit三、ACS Radius Server配置步骤1. 添加Radius ClientNetwork ConfigurationAdd Entry2. 配置Radius Client在AAA Client IP Address里填入Radius Client的ip地址在Key里填入Radius的秘钥在Authenticate Using里填入Radius(IETF)3. 配置Radius ServerNetwork Configuration ---->>Link已经存在的server link,在本例中为yxsec在AAA Server IP Address里填入Radius Server IP由于本例ACS与AD都是同在一台机上所以不需要填此项,此项自动为本机IP在Key项里填入Radius的密钥AAA Server Type为RadiusTraffic Type为inbound/outbound四、最后重启ACS服务System Configuration ---->> Service Control ----> Restart。

蓝信银行ATM无线接入认证解决方案无线接入解决方案

蓝信银行ATM无线接入认证解决方案-无线接入解决方案随着无线接入的普及和应用行业的延伸,一种全新的为银行提供无线接入的数字平台悄然出现。

这种解决方案的优势在于它的高安全性、稳定性,并且能够迅速降低建网成本,得到了众多银行用户的亲睐。

蓝信AAA安全认证系统在这个系统解决方案中,充分发挥其安全性高、部署简单方便等优势,为终端接入进行二次认证,是用户认证信息到达银行内部的第二把锁。

一、无线接入状况对于金融系统内部,目前全国各省、市、县各级通信专网的骨干网已经基本建成。

省、市、县各种业务的接入网也在建设中。

接入网相对于骨干网,有着网元多、支线多、分布广、投资低等特点。

银行网络目前建设于传统的电信数字网基础上,通过DDN、FR、远程拨号等方式实现,其主要缺点是:网络结构固定难变更且费用较高。

二、解决方案面对这些问题,毫无疑问,无线接入网是最佳选择之一。

构建在无线网络平台上的数字交换系统可以充分解决以上问题,银行总行、各支行及结算中心之间可以沿用以前高速带宽的专线网络,针对数量众多、分散布局的营业网点、银行POS机、ATM机则可以从以前的远程拨号的网络上过渡到无线网络平台上来,无线网络平台通过发卡控制号段使一个企业所有的无线接入终端接入网络后处在同一个VPN专网中,进入VPN专网以后,终端还需要一个AAA认证才能进入结算数据库。

通过一系列的安全措施可以充分保障交易网络的安全性。

无线终端可以在银行网络系统中不作任何改变的基础上实现平滑过渡。

三、方案特色a)造价低廉、覆盖面广i.无需布线,终端可以随意布置ii.无线网络能覆盖较广阔区域iii.无线资费比专线资费便宜b)安全的认证机制i.无线网络认证机制(无线AAA认证系统)作为用户在无线网络中的安全认证、授权及计费信息采集。

用户只有通过无线AAA认证后,并给其授权,才可以进入下一层。

ii.VPN安全机制VPN间信息的传输需要一个认证机制,用户也只有通过特定的认证,方能给予特定的权限通过。

银行营业点WIFI认证管理系统技术方案设计

实用文档银行portal认证类W I F I产品方案中国联合网络通信有限公司四川省分公司集团客户事业部2012年10月目录一、概述 (2).银行WIFI应用背景...................................................... - 2 -二、需求分析 (2)三、设计要求 (3)四、解决方案及实现 (4)1. AP接入方式........................................................... - 6 -2.接入认证系统.......................................................... - 6 -3. AC部署位置........................................................... - 7 -4.客户获取上网帐号方式.................................................. - 7 -5.溯源方案.............................................................. - 7 -6.用户地址分配.......................................................... - 7 -7.提供第三方系统集成接口................................................ - 7 -8.业务整体流程.......................................................... - 7 -五、设计组网方案特点 (8)1.实用、方便的统一管理系统.............................................. - 8 -2.有线无线一体化接入方案................................................ - 8 -4.无线组网可靠性方案特点................................................ - 9 -5.无线组网安全管理方案特点............................................. - 11 -六、平台系统其他要求 (12)1.系统智能管理平台..................................................... - 12 -2.系统安全管理......................................................... - 13 -七、关键覆盖设备要求 (14)一、概述.银行WIFI应用背景随着WiFi热点增多及智能终端的迅速发展,银行相继推出了网上银行、手机银行等更加便捷的服务模式,丰富业务服务手段的同时,减轻传统营业网点服务方式的压力。

无线接入点结合ACS 5.2进行端口认证的配置举例

简介 ..................................................................................................................... 2 先决条件 .............................................................................................................. 2

2. 您可以为所有的无线接入点配置 802.1x 的用户凭据(即用户名/密码),两种方式可选: * 全局配置。对于已加入无线控制器的无线接入点,可以在全局范围设置用户凭据,以

便加入无线控制器的每一个无线接入点均使用这些用户凭据。

* 逐个配置。为每个无线接入点配置 802.1x。在我们的例子中,我们逐个配置凭据。 1. 进入 Wireless > All APs 并选择有关的无线接入点。 2. 添加 802.1x 请求者的用户凭据,此处为用户名和密码。

背景资料

思科的轻型无线接入点在工厂进行设备制造时就安装了通过私钥签名的 X.509 证书。在加入 无线控制器过程中,轻型无线接入点使用此证书与无线控制器进行验证。本文介绍另一种方

法来验证轻型无线接入点。随着无线控制器 5.1 版本软件的推出,您可以配置思科 Aironet 无线接入点和思科交换机之间采用 802.1x 认证。无线接入点作为 802.1x 请求者被交换机到 RADIUS 服务器(ACS)进行匿名 PAC 配置的 EAP-FAST 认证。一旦交换机端口配置为 802.1x 认证,交换机不允许 802.1x 流量以外的任何数据流量通过端口传递,直到端口连接的设备 验证成功为止。无线接入点可以在加入无线控制器之前或之后被验证,后一种情况下,我们 在无线接入点加入无线控制器后在交换机上配置 802.1x。

银行营业厅WiFiportal认证方案

银行营业厅WiFiPortal认证方案提升服务品质提高店铺形象实用文档目录1.如何提高银行营业厅的服务质量和形象? (3)2.银行营业厅对WiFi的需求 (4)2.1提供顾客免费WiFi网络连接 (4)2.2 WiFi增值营销业务 (5)2.2.1网络入口营销 (5)2.2.2 银行营业厅与顾客短信互动或者微信互动营销 (5)3.无线技术方案 (6)3.1网络结构说明 (6)4.云Portal认证 (7)4.1标准Portal认证 (7)4.2漫游Portal认证 (7)4.4 Portal自定义 (8)4.5 Portal对操作系统、分辨率、语言自适应 (8)4.6 Portal对手机运营商自适应 (8)实用文档1.如何提高银行营业厅的服务质量和形象?对于普通消费者而言,去办理一次业务差不多平均要等待1个小时。

而每次去银行营业厅办理业务,除了可以在等候区手机上网看看新闻,基本百无聊赖。

网上戏传,三大排队到想死的行业是:医院、银行营业厅、4S店,而银行营业厅的VIP贵宾(VERY IMPORTANT PEOPLE)服务变成了“VIP”(VERY INQUIRY PATIENT)耐心大考验。

作为银行来说,如何以最小的成本撬起最大的用户体验?答案是寻找用户的痛点。

而痛点是什么呢?就是为消费者解决了底层的刚性需求,比如在营业厅增加一个免费Wi-Fi,这一点就能给消费者带来好的体验。

银行营业厅的客户大多是商务人士,在互联网接入方面有着极强的需求,由于经常出入星巴克等商务咖啡馆,有着较牢固的WiFi使用习惯。

与普通WiFi不同,VTache 实用文档的产品不仅保证企业级的WiFi使用体验,还能通过银行营业厅的WiFi帮银行积累粉丝会员,和顾客形成长期互动。

银行营业厅可以利用VTache提供的微信连WiFi功能让客户通过关注银行营业厅官方微信公众账号便捷的连上门店的免费WiFi,迅速将银行营业厅的顾客转化成了微信粉丝会员,还因此建立起了微信会员俱乐部,官方定期发起各种活动和互动,在会员中大获好评。

银行WLAN覆盖方案

苏州银行无线网络接入网项目建议书长城宽带网络服务有限公司苏州分公司2014.5目录一、概述 ................................................................................................ 错误!未定义书签。

1、WLAN技术介绍................................................................ 错误!未定义书签。

2、WLAN覆盖需求................................................................ 错误!未定义书签。

二、设计思路与依据............................................................................. 错误!未定义书签。

三、网络安全及管理需求..................................................................... 错误!未定义书签。

四、W LAN 建设方案............................................................................... 错误!未定义书签。

1.建设原则................................................................................. 错误!未定义书签。

2.组网方案................................................................................. 错误!未定义书签。

五、方案特点......................................................................................... 错误!未定义书签。

银行wifi方案

银行WiFi方案1. 简介随着移动互联网的不断发展,越来越多的人选择在手机上进行银行业务操作。

为了提供更好的服务体验,许多银行开始提供免费的无线网络服务,即WiFi。

本文档旨在设计一个适用于银行的WiFi方案,并提供相关配置和安全措施。

2. WiFi设备选型为了满足银行业务的需求,我们建议选择具有高速传输和稳定性能的企业级WiFi设备。

以下是我们推荐的设备型号:•型号:ACME WiFi-5000•最大连接数:1000•支持频段:2.4GHz和5GHz•最大传输速率:1200Mbps•安全性:WPA2-PSK、WPA3-PSK3. 网络拓扑银行WiFi方案的网络拓扑如下所示:graph LRA[Internet] --> B[防火墙]B --> C[核心交换机]C --> D[WLAN控制器]D --> E[AP1]D --> F[AP2]•防火墙:用于保护银行内部网络的安全,策略可以通过防火墙进行访问控制,限制对银行内部资源的访问。

•核心交换机:连接防火墙和WLAN控制器,负责转发和管理网络流量。

•WLAN控制器:用于集中管理和配置AP(访问点),提供无线网络的认证、流量控制等功能。

•AP1和AP2:根据银行的实际需求,布置在不同区域,提供覆盖整个银行的WiFi信号。

4. WiFi设置4.1 SSID设置SSID(Service Set Identifier)是WiFi网络的名称,用户可以通过搜索SSID来连接网络。

为了提高安全性,我们建议将SSID设置为隐藏状态,即不广播SSID。

只允许已知的银行客户连接。

4.2 认证方式银行WiFi方案应采用强化的认证方式,以保护用户信息安全。

我们推荐使用WPA2-PSK和WPA3-PSK认证方式,这两种方式都具有较高的安全性。

WPA2-PSK认证方式使用预共享密钥,用户需要输入预设的密码才能连接WiFi网络。

WPA3-PSK认证方式使用更为安全的Simultaneous Authentication of Equals (SAE)协议,该协议使用更强的密码短语,并提供更好的防护措施来抵御破解攻击。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

某银行系统无线接入ACS之RADIUS认证方案

项目背景:

无线接入、IPSEC加密是银行离行设备目前普遍采用的方案,本文专门介绍ACS认证功能中的RADIUS认证。

项目资料:

恒康3G通使用3G/4G无线拨号拨入运营商

运营商认证SIM卡信息(是否欠费、是否属于VPDN)

认证成功后不分配IP地址,将认证信息转发到LNS

LNS收到认证信息后交给ACS进行认证

ACS收到认证信息,通过认证则分配IP

恒康3G通获得了一个1.8.8.8的IP地址

LNS有1.8.8.8的路由但没有11.2.2.0的路由

VPN网关有1.8.8.8的路由,但不发布给内网

恒康3G通与VPN网关建立IPSEC隧道

终端最终可以ping通测试服务器

ACS部分配置

创建设备属性,将属性分配给设备

位置属性

命名设备所在地:LNS_beijing

类型属性

建立所有路由器属性、LNS_Cisco属于所有路由器

命名设备类型LNS_Cisco

创建一个AAA客户端并指定客户端所具备的参数

将前面创建的两项属性在此处调用,结合成一个属性组。

命名为LNS_Cisco

位置属于LNS_beijing

类型是LNS_Cisco

IP是192.168.5.41

共享密钥是cisco

创建用户属性

将属性分配给用户

IP地址分配属性

此属性控制创建用户时是否允许分配IP地址。

创建用户组属性:

这里建了日常和灾备两个组

创建用户账号,本例用户属于灾备组

创建策略组件:

授权策略需要使用策略组件

取名为ABC_3G_VPDN_Authorization

RADIUS Attributes选项卡允许分配IPV4地址

创建用户接入策略:

创建认证服务

选择匹配模块

点击保存

创建接入规则:

匹配选择条目后,使用刚创建的ABC_3G_VPDN_Access服务

返回修改服务具体内容

详细匹配灾备用户和IP授权规则。

修改默认规则为拒绝

查看效果

查看匹配到的用户名、准入规则、接入设备和IP地址。

点击放大镜可查看详细信息。

测试用设备均为CISCO模拟器

LNS配置

aaa new-model

!

!

aaa authentication ppp default if-needed group radius认证aaa authorization network default group radius授权

aaa accounting network default start-stop group radius审计radius-server host192.168.5.247key cisco服务器地址和密钥

interface Serial4/0

ip address192.168.8.254255.255.255.0

encapsulation ppp

no peer default ip address

ppp authentication chap

serial restart-delay0

no cdp enable

!

ppp配置

interface Serial4/0

ip address negotiated

encapsulation ppp

ppp chap hostname bfby

ppp chap password0bfby

ppp ipcp route default

serial restart-delay0

!。