H3C交换机AAA安全访问控制与管理

H3C-5120交换机安全设置

H3C-5120交换机安全设置一、安全设置概述H3C-5120交换机是一种功能丰富且常用的网络设备,但在网络环境中,安全性是至关重要的。

本文档旨在提供关于H3C-5120交换机安全设置的详细指南,以确保网络的安全性和稳定性。

二、物理安全设置1. 安全的位置安装交换机:H3C-5120交换机应该被安装在物理上安全的位置,避免被未授权的人员操作或恶意存取。

2. 限制访问:交换机的机柜应该配备可靠的锁,只开放给授权人员,以确保物理访问的安全性。

三、管理安全设置1. 管理口安全:交换机的管理口应只开放给授权的管理人员,禁止其他用户访问。

2. 密码设置:对于管理员账户和特权模式账户,应设置强密码,并定期更换。

3. 远程访问控制:限制远程访问交换机的IP地址和登录方式,仅允许授权的主机和用户访问。

四、网络安全设置1. VLAN划分:使用VLAN划分将不同的网络隔离开来,以增加网络的安全性。

2. ACL设置:通过配置访问控制列表(ACL),限制对交换机的某些服务或端口的访问权限,防止未经授权的访问和攻击。

3. 网络隔离:为敏感数据和重要设备建立独立的网络,禁止普通访问,以增强网络的安全性。

4. 安全升级:定期检查和安装最新的固件升级,以修补已知的安全漏洞,确保交换机的安全性。

五、日志和监控设置1. 日志配置:启用交换机的日志功能,并设置合适的日志级别,以便追踪和分析安全事件和故障。

2. 告警设置:配置告警,以便在出现异常情况时及时通知管理员,以便采取相应的措施。

3. 安全监控:使用网络安全工具对交换机进行实时监控,以及时发现和阻止任何潜在的安全威胁。

六、更新和维护1. 定期备份:定期备份交换机的配置文件,以防止数据丢失或设备故障时进行恢复。

2. 系统更新:定期检查和更新交换机的操作系统,以确保安全补丁和功能更新的及时安装。

七、培训和教育1. 培训管理人员:对交换机安全设置进行培训,使其了解和掌握最佳实践。

2. 用户教育:对网络用户进行安全意识教育,包括密码安全、远程访问规范和网络行为规范等。

H3C交换机典型ACL访问控制列表配置教程

H3C交换机典型ACL访问控制列表配置教程交换机的主要功能包括物理编址、网络拓扑结构、错误校验、帧序列以及流控。

交换机还具备了一些新的功能,如对VLAN(虚拟局域网)的支持、对链路汇聚的支持,甚至有的还具有防火墙的功能。

对于ACL,可能很多用户还不熟悉怎么设置,本文将介绍如何配置H3C交换机典型(ACL)访问控制列表,需要的朋友可以参考下配置步骤:H3C 3600 5600 5100系列交换机典型访问控制列表配置共用配置1.根据组网图,创建四个vlan,对应加入各个端口system-view[H3C]vlan 10[H3C-vlan10]port GigabitEthernet 1/0/1[H3C-vlan10]vlan 20[H3C-vlan20]port GigabitEthernet 1/0/2[H3C-vlan20]vlan 30[H3C-vlan30]port GigabitEthernet 1/0/3[H3C-vlan30]vlan 40[H3C-vlan40]port GigabitEthernet 1/0/4[H3C-vlan40]quit2.配置各VLAN虚接口地址[H3C]interface vlan 10[H3C-Vlan-interface10]ip address 10.1.1.1 24[H3C-Vlan-interface10]quit[H3C]interface vlan 20[H3C-Vlan-interface20]ip address 10.1.2.1 24[H3C-Vlan-interface20]quit[H3C]interface vlan 30[H3C-Vlan-interface30]ip address 10.1.3.1 24[H3C-Vlan-interface30]quit[H3C]interface vlan 40[H3C-Vlan-interface40]ip address 10.1.4.1 24[H3C-Vlan-interface40]quit3.定义时间段[H3C] time-range huawei 8:00 to 18:00 working-day需求1配置(基本ACL配置)1.进入2000号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1] acl number 20002.定义访问规则过滤10.1.1.2主机发出的报文[H3C-acl-basic-2000] rule 1 deny source 10.1.1.2 0 time-range Huawei3.在接口上应用2000号ACL[H3C-acl-basic-2000] interface GigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1] packet-filter inbound ip-group 2000[H3C-GigabitEthernet1/0/1] quit需求2配置(高级ACL配置)1.进入3000号的高级访问控制列表视图[H3C] acl number 30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule 1 deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.2553.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000] rule 2 deny ip source any destination 129.110.1.2 0.0.0.0 time-range Huawei[H3C-acl-adv-3000] quit4.在接口上用3000号ACL[H3C-acl-adv-3000] interface GigabitEthernet1/0/2[H3C-GigabitEthernet1/0/2] packet-filter inbound ip-group 3000需求3配置(二层ACL配置)1.进入4000号的二层访问控制列表视图[H3C] acl number 40002.定义访问规则过滤源MAC为00e0-fc01-0101的报文[H3C-acl-ethernetframe-4000] rule 1 deny source 00e0-fc01-0101 ffff-ffff-ffff time-range Huawei3.在接口上应用4000号ACL[H3C-acl-ethernetframe-4000] interface GigabitEthernet1/0/4[H3C-GigabitEthernet1/0/4] packet-filter inbound link-group 40002 H3C 5500-SI 3610 5510系列交换机典型访问控制列表配置需求2配置1.进入3000号的高级访问控制列表视图[H3C] acl number 30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule 1 deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.2553.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000] rule 2 deny ip source any destination 129.110.1.2 0.0.0.0 time-range Huawei[H3C-acl-adv-3000] quit4.定义流分类[H3C] traffic classifier abc[H3C-classifier-abc]if-match acl 3000[H3C-classifier-abc]quit5.定义流行为,确定禁止符合流分类的报文[H3C] traffic behavior abc[H3C-behavior-abc] filter deny[H3C-behavior-abc] quit6.定义Qos策略,将流分类和流行为进行关联[H3C]qos policy abc[H3C-qospolicy-abc] classifier abc behavior abc[H3C-qospolicy-abc] quit7.在端口下发Qos policy[H3C] interface g1/1/2[H3C-GigabitEthernet1/1/2] qos apply policy abc inbound8.补充说明:l acl只是用来区分数据流,permit与deny由filter确定;l 如果一个端口同时有permit和deny的数据流,需要分别定义流分类和流行为,并在同一QoS策略中进行关联;l QoS策略会按照配置顺序将报文和classifier相匹配,当报文和某一个classifier匹配后,执行该classifier所对应的behavior,然后策略执行就结束了,不会再匹配剩下的classifier;l 将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS策略,直至取消下发。

H3C配置AAA、RADIUS和TACACS+

AAA包含三种功能:认证、授权、计费

常用RADIUS协议和TACACS+协议 使用远程服务器,或交换机设备本身作本地认证

服务器

4

AAA支持的服务

AAA通过对服务器的详细配置,对多种 服务提供安全保证

支持FTP、TELNET、PPP、端口接入

验证动作包含核对用户名、密码、证书 授权表现为下发用户权限、访问目录、 用户级别等 计费表现为记录用户上网流量、时长等

22

TACACS+维护命令

操作 查看所有或指定 HWTACACS方案配置信 息或统计信息 显示缓存的没有得到响应 的停止计费请求报文 清除TACACS协议的统计 信息 清除缓存中没有得到响应 的停止计费请求报文 命令 display hwtacacs [ hwtacacsscheme-name [ statistics ] ] display stop-accounting-buffer hwtacacs-scheme hwtacacsscheme-name reset hwtacacs statistics { accounting | all | authentication | authorization } reset stop stop-accounting-buffer accounting buffer hwtacacs-scheme hwtacacsscheme-name

(6)用户访问资源 (7)计费结束请求包 (8)计费结束请求响应包 (9)通知访问结束

10

RADIUS属性

Attribute字段携带认证、授权、计费信 息 采用(Type y ,Length g ,Value)三元组 格式 常用属性

交换机AAA详解

交换机AAA详解1概述1.1AAAAAA是Authentication(认证)、Authorization(授权)和Accounting(计费)的简称,提供了认证、授权、计费三种安全功能。

这三种安全功能的具体作⽤如下:●认证:验证⽤户是否可以获得⽹络访问权。

●授权:授权⽤户可以使⽤哪些服务。

●计费:记录⽤户使⽤⽹络资源的情况⽤户可以只使⽤AAA提供的⼀种或两种安全服务。

例如,公司仅仅想让员⼯在访问某些特定资源的时候进⾏⾝份认证,那么⽹络管理员只要配置认证服务器即可。

但是若希望对员⼯使⽤⽹络的情况进⾏记录,那么还需要配置计费服务器。

如上所述,AAA是⼀种管理框架,它提供了授权部分⽤户去访问特定资源,同时可以记录这些⽤户操作⾏为的⼀种安全机制,因其具有良好的可扩展性,并且容易实现⽤户信息的集中管理⽽被⼴泛使⽤。

AAA可以通过多种协议来实现。

在实际应⽤中,最常使⽤RADIUS协议(UDP)和TACACS协议(TCP),华为和Cisco⼜有⾃⾝的协议:HWTACACS(华为)和TACACS+(Cisco)。

1)终端访问控制器的访问控制系统(TACACS)TACACS是⼀个远程认证协议,⽤作与认证服务器进⾏通信,通常使⽤在UNIX ⽹络中。

TACACS允许远程访问服务于认证服务通信,为了决定⽤户是否允许访问⽹络。

Unix后台是TACACSD,运⾏在49端⼝上,使⽤TCP。

2)TACACS+:TACACS+是为路由、⽹络访问服务和其它⽹络计算设备提供访问控制的协议,使⽤⼀个以上的中⼼服务器。

它使⽤TCP,提供单独认证、鉴权和审计服务,端⼝是49。

3)RADIUS:远程认证拨号⽤户服务是⼀个AAA应⽤协议,例如:⽹络认证或IP移动性。

后续章节中,我们会看到更多的RADIUS详情。

4)DIAMETERDiameter是计划替代RADIUS的⼀种协议。

2原理描述2.1基本构架AAA是采⽤“客户端/服务器”(C/S)结构,其中AAA客户端(也称⽹络接⼊服务器——NAS)就是使能了AAA功能的⽹络设备(可以是⽹络中任意⼀台设备,不⼀定是接⼊设备,⽽且可以在⽹络中多个设备上使能),⽽AAA服务器就是专门⽤来认证、授权和计费的服务器(可以由服务器主机配置,也可以有提供了对应服务器功能的⽹络设备上配置)如图2-1所⽰。

H3C-S3100-AAA认证方式的配置

CiscoH3C交换机高级配置与管理技术手册_随笔

《CiscoH3C交换机高级配置与管理技术手册》阅读记录目录一、手册概述与读者背景 (2)二、手册内容结构概览 (2)2.1 手册章节概览 (3)2.2 关键知识点梳理 (5)三、第一章 (6)3.1 交换机基本概念及原理 (8)3.2 初始配置步骤与要点 (9)3.3 配置示例及解析 (10)四、第二章 (12)4.1 VLAN配置与管理 (13)4.2 链路聚合与负载均衡配置 (14)4.3 网络安全配置 (15)五、第三章 (17)5.1 交换机的日常管理与监控 (18)5.2 故障诊断与排除方法 (20)5.3 系统维护与升级流程 (21)六、第四章 (23)6.1 典型案例分析 (24)6.2 实践操作经验分享与心得交流区 (26)6.3 专家建议与行业前沿技术动态分享区 (27)一、手册概述与读者背景旨在帮助他们全面掌握H3C交换机的配置和管理技能。

本手册从基础到高级,通过详细的步骤和实例,涵盖了交换机的基本配置、接口设置、VLAN管理、路由协议、网络安全以及故障排查等多个方面。

本手册的目标读者主要是具备一定网络基础知识的工程师和技术支持人员。

他们熟悉网络基础概念,如OSI模型、TCPIP协议等,并且对交换机有一定的操作经验。

对于初学者,本手册将通过循序渐进的教学方式,逐步引导读者掌握交换机的配置和管理技巧。

而对于有一定经验的工程师,本手册将提供更深入的知识和技巧,帮助他们解决更复杂的网络问题。

《Cisco H3C交换机高级配置与管理技术手册》是一本实用性强的技术参考书,适合网络专业人士和高级技术人员使用,无论是新手还是资深工程师,都能从中获得宝贵的知识和经验。

二、手册内容结构概览本《Cisco H3C交换机高级配置与管理技术手册》旨在为读者提供一套完整的理论知识和实践技能,以便更好地理解和使用H3C交换机。

全书共分为五个部分,分别是:基础知识篇:主要介绍H3C交换机的基础知识,包括交换机的基本概念、硬件组成、接口类型、工作模式等内容,帮助读者建立起对H3C交换机的基本认识。

H3C网络设备AAA授权管理方案

H3C网络设备AAA授权管理方案一、面临挑战禁止对网络设备的非法访问是网络安全的一项必要条件。

传统情况下,设备管理用户在访问网络设备前,需要先登录并在本地配置身份验证信息,只有拥有合法凭证的用户才能得到相应的访问授权,从而保证了网络的安全性。

然而当网络规模成倍扩张的时候,IT基础架构越来越庞大,网络设备的管理与维护也变得复杂化,对多个设备或网络服务进行多次认证与控制,增加了额外的工作成本。

这时就需要一个能够对整体网络做出统一认证与控制的服务平台,有效提高企业IT运维的工作效率及管理操作的安全性。

1、管理挑战:企业庞大的网络架构使得设备管理用户在繁杂的IT运维工作中存在多次重复认证过程,影响管理工作效率。

2、安全挑战:对设备管理用户的弱身份鉴别,以及在控制对其访问权限上的缺失或不力,会带来巨大的安全漏洞。

二、解决方案1. H3C网络设备AAA授权管理方案概述宁盾认证服务平台通过标准RADIUS协议,可实现H3C网络设备管理用户的统一身份认证,对其提出的认证请求、授权请求、审计请求做出响应,提供AAA 服务。

首先对设备管理用户的认证请求做出响应,验证其身份的合法性,并结合宁盾双因素认证,通过动态密码对账号进行双重保护;然后根据用户身份权限进行授权,控制用户的访问及操作行为;宁盾认证服务平台可全程跟踪用户行为动作,并出具详细的登录认证及操作行为日志报表,满足审计合规要求。

兼容的网络设备包括H3C交换机、路由器、防火墙及堡垒机、WAF等。

2. 网络拓扑3. 宁盾动态密码形式短信令牌:基于短信发送动态密码的形式手机令牌:基于时间的动态密码,由手机APP生成硬件令牌:基于时间的动态密码,由硬件生成三、方案价值①AAA授权管理:集成RADIUS协议,实现对H3C网络设备管理员实现统一认证、授权、日志审计,提升日常运维管理工作效率;②支持批量开户:支持对设备管理用户集中开户,可批量设定设备管理用户的登录密码、授权策略、失效时间、在线数量和权限提升密码;③与现有系统无缝集成:支持外部数据源,除AD、LDAP等标准帐号源外,还可以从客户自定义的系统中(OA、ERP、CRM)同步用户数据;④账号双重保护:支持通过短信令牌、硬件令牌、手机令牌等动态密码认证,提升设备运维账号密码强度,保护账号安全,避免定期修改密码;⑤风险账号隔离:通过设定账号认证登录规则,可以将自动猜测密码尝试恶意登陆设备的账号加入黑名单进行隔离;⑥访问授权策略:支持按场景分配授权策略,场景可以是设备位置区域、设备类型和接入时段的组合;支持基于角色的授权策略,包括权限级别、接入ACL、限制时长;⑦实名可审计:记录设备管理员的认证、授权及行为审计信息日志,并支持导出到文本文件中。

H3C__交换机_访问控制列表配置

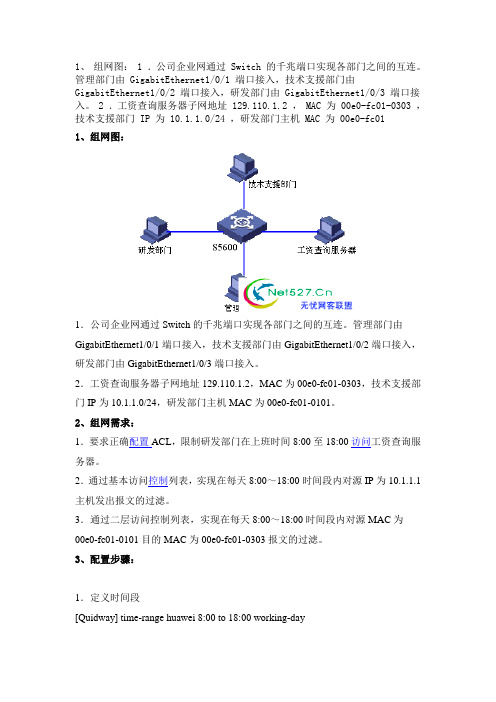

1、组网图: 1 .公司企业网通过 Switch 的千兆端口实现各部门之间的互连。

管理部门由 GigabitEthernet1/0/1 端口接入,技术支援部门由GigabitEthernet1/0/2 端口接入,研发部门由 GigabitEthernet1/0/3 端口接入。

2 .工资查询服务器子网地址 129.110.1.2 , MAC 为 00e0-fc01-0303 ,技术支援部门 IP 为 10.1.1.0/24 ,研发部门主机 MAC 为 00e0-fc011、组网图:1.公司企业网通过Switch的千兆端口实现各部门之间的互连。

管理部门由GigabitEthernet1/0/1端口接入,技术支援部门由GigabitEthernet1/0/2端口接入,研发部门由GigabitEthernet1/0/3端口接入。

2.工资查询服务器子网地址129.110.1.2,MAC为00e0-fc01-0303,技术支援部门IP为10.1.1.0/24,研发部门主机MAC为00e0-fc01-0101。

2、组网需求:1.要求正确配置ACL,限制研发部门在上班时间8:00至18:00访问工资查询服务器。

2.通过基本访问控制列表,实现在每天8:00~18:00时间段内对源IP为10.1.1.1主机发出报文的过滤。

3.通过二层访问控制列表,实现在每天8:00~18:00时间段内对源MAC为00e0-fc01-0101目的MAC为00e0-fc01-0303报文的过滤。

3、配置步骤:1.定义时间段[Quidway] time-range huawei 8:00 to 18:00 working-day2.进入3000号的高级访问控制列表视图[Quidway] acl number 30003.定义访问规则[Quidway-acl-adv-3000] rule 1 deny ip source any destination 129.110.1.2 0.0.0.0 time-range huawei4.进入GigabitEthernet1/0/1接口[Quidway-acl-adv-3000] interface GigabitEthernet1/0/15.在接口上用3000号ACL[Quidway-GigabitEthernet1/0/1] packet-filter inbound ip-group 30006.进入2000号的基本访问控制列表视图[Quidway-GigabitEthernet1/0/1] acl number 20007.定义访问规则[Quidway-acl-basic-2000] rule 1 deny source 10.1.1.1 0 time-range Huawei8.进入GigabitEthernet1/0/2接口[Quidway-acl-basic-2000] interface GigabitEthernet1/0/29.在接口上应用2000号ACL[Quidway-GigabitEthernet1/0/2] packet-filter inbound ip-group 200010.进入4000号的二层访问控制列表视图[Quidway-GigabitEthernet1/0/2] acl number 400011.定义访问规则[Quidway-acl-ethernetframe-4000] rule 1 deny source 00e0-fc01-0101 ffff-ffff-ffff dest 00e0-fc01-0303 ffff-ffff-ffff time-range Huawei12.进入GigabitEthernet1/0/3接口[Quidway-acl-ethernetframe-4000] interface GigabitEthernet1/0/313.在接口上应用4000号ACL[Quidway-GigabitEthernet1/0/3] packet-filter inbound link-group 40004、配置关键点:1.time-name 可以自由定义。

H3C 交换机网络管理和监控配置指导

密则是对 NMS 和 Agent 之间的传输报文进行加密,以免被窃听。通过有无认证和有无加密等 功能组合,可以为 SNMP NMS 和 SNMP Agent 之间的通信提供更高的安全性。 NMS 和 Agent 成功建立连接的前提条件是 NMS 和 Agent 使用的 SNMP 版本必须相同。

1.1.3 MIB简介

任何一个被管理的资源都可以表示成一个对象,称为被管理对象。MIB(Management Information Base,管理信息库)是被管理对象的集合。它定义了对象之间的层次关系以及对象的一系列属性, 比如对象的名字、访问权限和数据类型等。每个Agent都有自己的MIB。NMS根据权限可以对MIB 中的对象进行读/写操作。NMS、A 图1-1 NMS、Agent 和 MIB 关系图

SNMP 网络元素分为 NMS 和 Agent 两种。 z NMS(Network Management Station,网络管理站)是运行 SNMP 客户端程序的工作站,能

够提供非常友好的人机交互界面,方便网络管理员完成绝大多数的网络管理工作。 z Agent 是驻留在设备上的一个进程,负责接收、处理来自 NMS 的请求报文。在一些紧急情况

MIB是以树状结构进行存储的。树的节点表示被管理对象,它可以用从根开始的一条路径唯一地识 别(OID)。如 图 1-2所示,被管理对象B可以用一串数字{1.2.1.1}唯一确定,这串数字是被管理对 象的OID(Object Identifier,对象标识符)。

的关系。如果 SNMP 报文携带的团体名没有得到设备的认可,该报文将被丢弃。团体名起到 了类似于密码的作用,用来限制 SNMP NMS 对 SNMP Agent 的访问。 z SNMP v2c 也采用团体名认证。它在兼容 SNMP v1 的同时又扩充了 SNMP v1 的功能:它提 供了更多的操作类型(GetBulk 和 InformRequest);它支持更多的数据类型(Counter64 等); 它提供了更丰富的错误代码,能够更细致地区分错误。 z SNMP v3 提供了基于用户的安全模型(USM,User-Based Security Model)的认证机制。用 户可以设置认证和加密功能,认证用于验证报文发送方的合法性,避免非法用户的访问;加

H3C交换机AAA配置

H3C交换机AAA配置一、RADIUS相关配置【必要命令】系统视图[H3C] dot1x注:启用dot1x认证[H3C] dot1x authentication-method eap注:设置dot1x认证方式为EAP[H3C] MAC-authentication注:启用MAC认证[H3C] radius scheme skylark注:新建RADIUS方案[H3C-radius-skylark] primary authentication 10.18.10.223 1812注:设置RADIUS认证服务器地址,默认端口1812[H3C-radius-skylark] primary accounting 10.18.10.223 1813 注:设置RADIUS审计服务器地址,默认端口1812[H3C-radius-skylark] key authentication skylark注:设置交换机与RADIUS认证服务器的通信密码[H3C-radius-skylark] key accounting skylark注:设置交换机与RADIUS审计服务器的通信密码[H3C-radius-skylark] user-name-format without-domain注:交换机发送给RADIUS服务器的用户名验证不带ISP域名[H3C-radius-skylark] nas-ip 10.18.10.254注:当交换机有多个IP时,指定与RADIUS服务器通讯所使用的IP地址[H3C] domain /doc/b65985264.html, 注:在交换机新建ISP域[/doc/b65985264.html,] scheme radius-scheme skylark local注:给ISP域指定验证的RADIUS方案[/doc/b65985264.html,] vlan-assignment-mode string注:设置RADIUS服务器发送的vlan数为字符串型[H3C] domain default enable /doc/b65985264.html,注:设置新建的ISP域为默认域,默认接入终端都通过RADIUS 服务器进行认证[H3C] MAC-authentication domain /doc/b65985264.html,注:指定MAC地址认证的ISP域[H3C] undo dot1x handshake enable注:关闭dot1x的认证握手,防止已认证端口失败端口视图-dot1x认证[H3C] interface Ethernet1/0/10注:进入端口视图(配置所有接入端口)[H3C-Ethernet1/0/10] port link-type access注:设置端口模式为access[H3C-Ethernet1/0/10] dot1x注:在端口上启用dot1x认证[H3C-Ethernet1/0/10] dot1x port-control auto注:自动识别端口的授权情况[H3C-Ethernet1/0/10] dot1x port-method portbased注:设置端口基于端口认证,当第一个用户认证成功后,其他用户无须认证;若该用户下线后,其他用户也会被拒绝访问[H3C-Ethernet1/0/10] dot1x guest-vlan 3注:设置guestvlan,只有该端口为基于端口认证时支持,基于端口认证时不支持端口视图-MAC认证[H3C] interface Ethernet1/0/11注:进入端口视图(配置所有接入端口)[H3C-Ethernet1/0/11] port link-type access注:设置端口模式为access[H3C-Ethernet1/0/11] MAC-authentication注:在端口上启用MAC认证[H3C-Ethernet1/0/11] MAC-authentication guest-vlan 3注:设置guestvlan,guestvlan只支持一个MAC认证用户接入【可选命令】dot1x认证[H3C] dot1x retry 2注:交换机向RADIUS服务器发送报文的重传次数[H3C] dot1x timer tx-period 2注:交换机向dot1x端口定期多长时间重发报文[H3C] dot1x timer supp-timeout 10注:交换机向客户端发送报文,客户端未回应,多长时间后重发[H3C] dot1x timer server-timeout 100注:交换机向RADIUS服务器发送报文,服务器未回应,多长时间后重发[H3C] dot1x timer reauth-period 7200注:设置重认证间隔检测时间[H3C-Ethernet1/0/10] dot1x re-authenticate注:开启端口重认证功能MAC认证[H3C] mac-authentication timer server-timeout 100注:设置MAC认证交换机等待RADIUS服务器的超时时间二、其他配置【必要命令】SNMP设置作用:收集交换机信息,进行交换机管理[H3C] snmp-agent community write skylark注:设置community密码,用于管理交换机,接收交换机相关信息[H3C] snmp-agent sys-info version all注:设置SNMP支持版本DHCP中继代理(在网关交换机上配置)作用:根据指定IP查找DHCP服务器位置(方法一)[H3C] dhcp-server 0 ip 10.18.10.223注:新建DHCP组,设置DHCP服务器地址[H3C] interface vlan 2注:进入vlan接口[H3C-interface-vlan2] dhcp-server 0注:配置DHCP中继代理,指向DHCP组(方法二)[H3C] dhcp enable注:开启DHCP功能[H3C] dhcp relay server-group 0 ip 10.18.10.223注:新建DHCP组,设置DHCP服务器地址[H3C] interface vlan 2注:进入vlan接口[H3C-interface-vlan2] dhcp select relay注:设置接口为中继模式[H3C-interface-vlan2] dhcp relay server-select 0注:配置DHCP中继代理,指向DHCP组【可选命令】DHCP SNOOPING作用:保证DHCP服务器合法性,并记录客户端IP和MAC对应关系[H3C] dhcp-snooping注:开启DHCP-SNOOPING安全特性[H3C] interface G1/0/1(某些支持vlan接口)注:进入端口模式(配置级联端口和连接DHCP服务器的端口为信任端口)[H3C-interface-GigabyteEthernet1/0/1] dhcp-snooping trust 注:设置该端口为信任端口,默认其它未设置端口则为不信任端口,丢弃不信任的DHCP报文IP SOURCE GUARD(配合DHCP-SNOOPING使用)作用:在接口上绑定DHCP-SNOOPING表项IP及MAC信息[H3C] interface E1/0/10(某些支持vlan接口)注:进入接口[H3C-interface-Ethernet1/0/10] ip check source ip-address mac-address注:动态绑定DHCP-SNOOPING表项,过滤掉其它非DHCP分配的终端数据相关命令display dhcp-snoopingdisplay ip check source注意:S3100SI不支持IP SOURCE GUARD绑定。

华为交换机AAA配置与管理

AAA配置与管理一、基础1、AAA是指:authentication(认证)、authorization(授权)、accounting(计费)的简称,是网络安全的一种管理机制;Authentication是本地认证/授权,authorization和accounting是由远处radius(远程拨号认证系统)服务或hwtacacs (华为终端访问控制系统)服务器完成认证/授权;AAA是基于用户进行认证、授权、计费的,而NAC方案是基于接入设备接口进行认证的。

在实际应用中,可以使用AAA的一种或两种服务。

2、AAA基本架构:C/S结构,AAA客户端(也叫NAS-网络接入服务器)是使能了aaa功能的网络设备(可以是一台或多台、不一定是接入设备)3、AAA基于域的用户管理:通过域来进行AAA用户管理,每个域下可以应用不同的认证、授权、计费以及radius或hwtacacs服务器模板,相当于对用户进行分类管理缺省情况下,设备存在配置名为default(全局缺省普通域)和default_admin(全局缺省管理域),均不能删除,只能修改,都属于本地认证;default为接入用户的缺省域,default_admin为管理员账号域(如http、ssh、telnet、terminal、ftp用户)的缺省域。

用户所属域是由域分隔符后的字符串来决定的,域分隔符可以是@、|、%等符号,如***************就表示属于huawei域,如果用户名不带@,就属于系统缺省default域。

自定义域可以被配置为全局缺省普通域或全局缺省管理域,但域下配置的授权信息较AAA服务器的授权信息优先级低,通常是两者配置的授权信息一致。

4、radius协议Radius通过认证授权来提供接入服务、通过计费来收集、记录用户对网络资源的使用。

定义UDP 1812、1813作为认证(授权)、计费端口Radius服务器维护三个数据库:Users:存储用户信息(用户名、口令、使用的协议、IP地址等)Clients:存储radius客户端信息(接入设备的共享密钥、IP地址)Dictionary:存储radius协议中的属性和属性值含义Radius客户端与radius服务器之间通过共享密钥来对传输数据加密,但共享密钥不通过网络来传输。

H3C交换机典型(ACL)访问控制列表配置实例

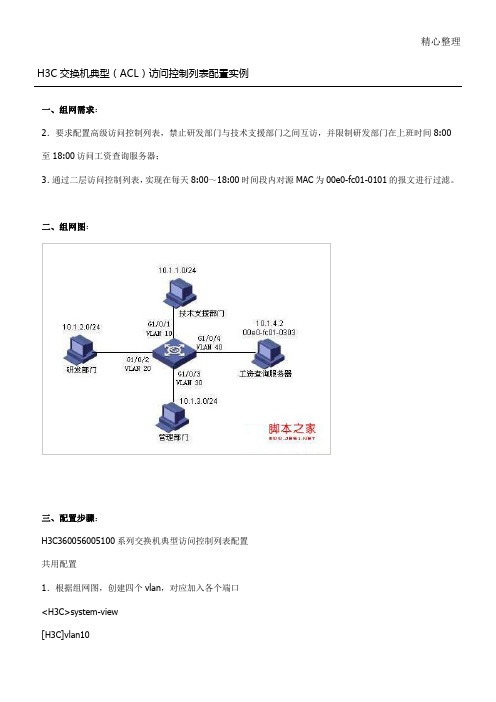

精心整理H3C交换机典型(ACL)访问控制列表配置实例一、组网需求:2.要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间8:00至18:00访问工资查询服务器;3.通过二层访问控制列表,实现在每天8:00~18:00时间段内对源MAC为00e0-fc01-0101的报文进行过滤。

二、组网图:三、配置步骤:H3C360056005100系列交换机典型访问控制列表配置共用配置1.根据组网图,创建四个vlan,对应加入各个端口<H3C>system-view[H3C]vlan10[H3C-vlan10]portGigabitEthernet1/0/1[H3C-vlan10]vlan20[H3C-vlan20]portGigabitEthernet1/0/2[H3C-vlan20]vlan30[H3C-vlan30]portGigabitEthernet1/0/3[H3C-vlan30]vlan402[H3C-Vlan-interface40]quit3.定义时间段[H3C]time-rangehuawei8:00to18:00working-day 需求1配置(基本ACL配置)1.进入2000号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1]aclnumber2000[H3C-acl-basic-2000]rule1denysource0time-rangeHuawei3.在接口上应用2000号ACL[H3C-acl-basic-2000]interfaceGigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1]packet-filterinboundip-group2000[H3C-GigabitEthernet1/0/1]quit需求2配置(高级ACL配置)1234需求312[H3C-acl-ethernetframe-4000]rule1denysource00e0-fc01-0101ffff-ffff-fffftime-rangeHuawei 3.在接口上应用4000号ACL[H3C-acl-ethernetframe-4000]interfaceGigabitEthernet1/0/4[H3C-GigabitEthernet1/0/4]packet-filterinboundlink-group40002H3C5500-SI36105510系列交换机典型访问控制列表配置需求2配置1.进入3000号的高级访问控制列表视图[H3C]aclnumber30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination3.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei4567[H3C]interfaceg1/1/2[H3C-GigabitEthernet1/1/2]qosapplypolicyabcinbound8.补充说明:lacl只是用来区分数据流,permit与deny由filter确定;l如果一个端口同时有permit和deny的数据流,需要分别定义流分类和流行为,并在同一QoS策略中进行关联;lQoS策略会按照配置顺序将报文和classifier相匹配,当报文和某一个classifier匹配后,执行该classifier所对应的behavior,然后策略执行就结束了,不会再匹配剩下的classifier;l将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS策略,直至取消下发。

H3C 交换机安全加固手册(Comware V7)-6W100-整本手册

H3C交换机安全加固手册(Comware V7)Copyright © 2019 新华三技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

除新华三技术有限公司的商标外,本手册中出现的其它公司的商标、产品标识及商品名称,由各自权利人拥有。

本文档中的信息可能变动,恕不另行通知。

目录1本书约定 (1)1.1 读者对象 (1)1.2 接口编号约定 (1)1.3 特别申明 (1)2概述 (1)2.1 安全威胁 (1)2.1.1 管理平面和控制平面的安全威胁 (1)2.1.2 转发平面的安全威胁 (2)2.2 安全体系架构 (3)2.3 安全加固的基本原则 (4)3管理平面安全加固 (4)3.1 登录及访问设备的安全 (4)3.1.1 通过Console口/USB口登录设备 (4)3.1.2 通过Stelnet登录设备 (6)3.1.3 通过RESTful访问设备 (8)3.1.4 通过SNMP访问设备 (8)3.1.5 通过Web登录设备 (10)3.1.6 文件访问安全 (10)3.1.7 EPON的ONU用户认证 (12)3.1.8 FC端口安全 (12)3.2 登录用户及权限管理 (13)3.2.1 管理登录用户权限(RBAC) (13)3.2.2 AAA(认证、授权、计费) (13)3.2.3 命令行授权 (14)3.2.4 Password Control (14)3.2.5 修改SmartMC成员设备的密码 (15)3.3 密码设置安全 (15)3.4 设备管理安全 (16)3.4.1 配置密码恢复功能 (16)3.4.2 关闭USB接口 (16)3.4.3 配置内存告警门限 (16)3.5 配置文件加密 (18)3.6 安全日志 (19)3.7 VXLAN安全 (20)3.7.1 MAC地址学习 (20)3.7.2 ARP/ND安全 (20)3.7.3 ARP迁移抑制 (21)3.7.4 泛洪抑制 (21)4控制平面安全加固 (22)4.1 二层协议安全 (22)4.1.1 生成树保护功能 (22)4.1.2 LLDP邻居验证与超时保护功能 (23)4.2 ARP攻击防御 (25)4.2.1 源MAC为组播的ARP表项检查功能 (25)4.2.2 泛洪类ARP报文攻击防范 (25)4.2.3 防御ARP欺骗类攻击功能 (27)4.3 ND攻击防御 (32)4.3.1 ND Snooping (32)4.3.2 ND协议报文源MAC地址一致性检查功能 (32)4.3.3 ND Detection功能 (33)4.3.4 RA Guard功能 (33)4.3.5 IPv6 Destination Guard功能 (35)4.4 接入业务安全 (35)4.4.1 802.1X (35)4.4.2 端口安全 (36)4.4.3 Portal (37)4.4.4 限制Web认证最大用户数 (39)4.4.5 FIP Snooping (39)4.4.6 HTTPS重定向 (39)4.5 DHCP安全 (40)4.5.1 DHCP Flood攻击防范功能 (40)4.5.2 防止DHCP饿死攻击功能 (41)4.5.3 DHCP用户类白名单功能 (42)4.5.4 DHCP中继用户地址表项管理功能 (42)4.5.5 DHCP中继支持代理功能 (43)4.5.6 DHCPv6服务器记录的地址租约表项转化为IP Source Guard动态表项功能 (43)4.5.7 DHCP Snooping (44)4.5.8 DHCPv6 guard (44)4.6 DNS安全 (44)4.7 ICMP安全 (45)4.8 TCP安全 (45)4.8.1 SYN Cookie功能 (45)4.8.2 禁止发送TCP报文时添加TCP时间戳选项信息 (46)4.9 路由协议安全 (46)4.9.1 RIP/RIPng (46)4.9.2 OSPF/OSPFv3 (47)4.9.3 IS-IS (48)4.9.4 BGP (49)4.10 组播安全 (51)4.10.1 IGMP Snooping/MLD Snooping (51)4.10.2 PIM/IPv6 PIM (53)4.10.3 MSDP (53)4.11 MPLS安全 (54)4.11.1 LDP (54)4.11.2 RSVP (54)4.12 控制平面限速及丢包告警 (55)4.12.1 协议报文限速 (55)4.12.2 控制平面协议丢包告警日志 (56)4.13 WLAN管理与接入安全(仅支持融合AC产品适用) (56)4.13.1 CAPWAP隧道加密 (56)4.13.2 WLAN客户端接入控制功能 (57)4.13.3 WLAN用户接入认证 (58)4.13.4 WLAN用户安全 (59)4.13.5 WIPS (59)4.14 高可靠性协议报文认证 (59)4.14.1 DLDP报文认证 (59)4.14.2 VRRP报文认证 (60)4.14.3 BFD控制报文认证 (61)4.15 时间管理协议报文认证 (61)4.15.1 NTP服务的访问控制权限 (61)4.15.2 NTP报文认证 (62)4.15.3 SNTP报文认证 (66)5转发平面安全加固 (68)5.1 安全隔离 (68)5.1.1 端口隔离 (68)5.1.2 用户隔离(仅支持融合AC产品适用) (68)5.1.3 远程配置EPON ONU设备的UNI端口隔离 (68)5.2 广播、组播、未知单播抑制 (69)5.2.1 风暴抑制和流量阈值控制 (69)5.2.2 丢弃未知组播报文 (70)5.3 MAC地址安全管理 (71)5.3.1 黑洞MAC地址 (71)5.3.2 关闭MAC地址学习 (71)5.3.3 控制MAC地址学习 (71)5.3.4 配置接口的MAC地址学习优先级 (72)5.3.5 MAC地址迁移上报和抑制功能 (72)5.4 数据流保护 (73)5.4.1 MACsec (73)5.4.2 IPsec (73)5.4.3 EPON数据流保护 (74)5.5 报文&流量过滤 (74)5.5.1 ACL (74)5.5.2 流量过滤 (75)5.5.3 IP Source Guard (76)5.5.4 IP Source Guard(仅支持融合AC产品适用) (76)5.5.5 MFF (76)5.5.6 uRPF (77)5.5.7 SAVI (77)5.5.8 Voice VLAN的安全模式 (77)5.6 攻击检测与防范 (78)5.6.1 DoS攻击检测与防范 (78)5.6.2 Naptha攻击防范 (78)1 本书约定1.1 读者对象本手册主要适用于如下工程师:•网络规划人员•现场技术支持与维护人员•负责网络配置和维护的网络管理员1.2 接口编号约定本手册中出现的接口编号仅作示例,并不代表设备上的实际接口编号。

H3CAAA认证配置(共9页)

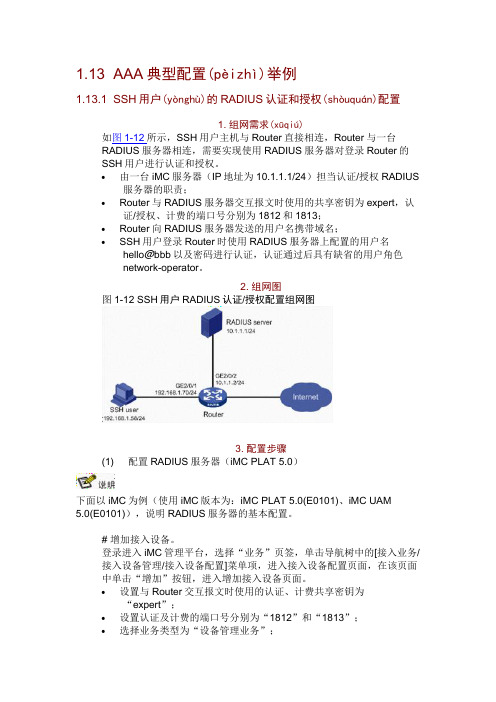

1.13 AAA典型配置(pèizhì)举例1.13.1 SSH用户(yònghù)的RADIUS认证和授权(shòuquán)配置1. 组网需求(xūqiú)如图1-12所示,SSH用户主机与Router直接相连,Router与一台RADIUS服务器相连,需要实现使用RADIUS服务器对登录Router的SSH用户进行认证和授权。

•由一台iMC服务器(IP地址为10.1.1.1/24)担当认证/授权RADIUS 服务器的职责;• Router与RADIUS服务器交互报文时使用的共享密钥为expert,认证/授权、计费的端口号分别为1812和1813;• Router向RADIUS服务器发送的用户名携带域名;• SSH用户登录Router时使用RADIUS服务器上配置的用户名hello@bbb以及密码进行认证,认证通过后具有缺省的用户角色network-operator。

2. 组网图图1-12 SSH用户RADIUS认证/授权配置组网图3. 配置步骤(1) 配置RADIUS服务器(iMC PLAT 5.0)下面以iMC为例(使用iMC版本为:iMC PLAT 5.0(E0101)、iMC UAM5.0(E0101)),说明RADIUS服务器的基本配置。

# 增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备管理/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

•设置与Router交互报文时使用的认证、计费共享密钥为“expert”;•设置认证及计费的端口号分别为“1812”和“1813”;•选择业务类型为“设备管理业务”;•选择(xuǎnzé)接入设备类型为“H3C”;•选择或手工增加(zēngjiā)接入设备,添加IP地址(dìzhǐ)为10.1.1.2的接入设备(shèbèi);•其它参数采用缺省值,并单击<确定>按钮完成操作。

H3C交换机典型(ACL)访问控制列表配置实例

H 3 C 交换机典型(ACL ) 访问控制列表配置实例一、组网需求:2 •要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间至18:00访问工资查询服务器;3 .通过二层访问控制列表, 实现在每天8:00〜18:00时间段内对源 MAC 为00e0-fc01-0101 、组网图亠10.1.3.0/24$ 管理部门 三、配置步骤:H3C5100系列交换机典型访问控制列表配置共用配置1. 根据组网图,创建四个 vlan ,对应加入各个端口<H3C>system-view[H3C]vla n10 1Q.1 .2 0/24 硏按部门 10,K1.0^410.1.4.2D0e0-f?0l-0303G1/0/2vm ZCG1/OA3YLMT 30技禾支援部门Gl/0/1 VIAH 8:00 的报文进行过滤。

脚本之家UUUJ UJ. 1 .NET[H3C-vla n10]portGigabitEthernet1/0/1 [H3C-vlan10]vlan20 [H3C-vlan20]portGigabitEthernet1/0/2[H3C-vlan20]vlan30 [H3C-vlan30]portGigabitEthernet1/0/3[H3C-vlan30]vlan40[H3C-vlan40]portGigabitEthernet1/0/4[H3C-vlan40]quit2.配置各VLAN 虚接口地址[H3C]interfacevlan10[H3C-Vlan-interface10]ipaddress24[H3C-Vlan-interface10]quit[H3C]interfacevlan20[H3C-Vlan-interface20]ipaddress24[H3C-Vlan-interface20]quit[H3C]interfacevlan30[H3C-Vlan-interface30]ipaddress24[H3C-Vlan-interface30]quit[H3C]interfacevlan40[H3C-Vlan-interface40]ipaddress24[H3C-Vlan-interface40]quit3.定义时间段[H3C]time-rangehuawei8:00to18:00working-day 需求1 配置(基本ACL 配置)1.进入2000 号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1]aclnumber2000 [H3C-acl-basic-2000]rule1denysource0time-rangeHuawei 3.在接口上应用2000 号ACL[H3C-acl-basic-2000]interfaceGigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1]packet-filterinboundip-group2000 [H3C-GigabitEthernet1/0/1]quit需求 2 配置(高级ACL 配置)1.进入3000 号的高级访问控制列表视图[H3C]aclnumber3000 2.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination 3.定义访问规则禁止研发部门在上班时间8:00 至18:00 访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei [H3C-acl-adv-3000]quit4.在接口上用3000 号ACL [H3C-acl-adv-3000]interfaceGigabitEthernet1/0/2 [H3C-GigabitEthernet1/0/2]packet-filterinboundip-group3000 需求3 配置(二层ACL 配置)1.进入4000 号的二层访问控制列表视图[H3C]aclnumber40002 .定义访问规则过滤源MAC为OOeO-fcO1-O1O1的报文[H3C-acl-ethernetframe-4000]rule1denysource00e0-fc01-0101ffff-ffff-fffftime-rangeHuawei3.在接口上应用4000 号ACL [H3C-acl-ethernetframe-4000]interfaceGigabitEthernet1/0/4 [H3C-GigabitEthernet1/0/4]packet-filterinboundlink-group40002H3C5500-SI 系列交换机典型访问控制列表配置需求 2 配置1 .进入3000 号的高级访问控制列表视图[H3C]aclnumber30002. 定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination3.定义访问规则禁止研发部门在上班时间8:00 至18:00 访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei[H3C-acl-adv-3000]quit4.定义流分类[H3C]trafficclassifierabc[H3C-classifier-abc]if-matchacl3000[H3C-classifier-abc]quit5.定义流行为,确定禁止符合流分类的报文[H3C]trafficbehaviorabc[H3C-behavior-abc]filterdeny[H3C-behavior-abc]quit6.定义Qos 策略,将流分类和流行为进行关联[H3C]qospolicyabc[H3C-qospolicy-abc]classifierabcbehaviorabc[H3C-qospolicy-abc]quit7.在端口下发Qospolicy[H3C]interfaceg1/1/2[H3C-GigabitEthernet1/1/2]qosapplypolicyabcinbound8.补充说明:lacl 只是用来区分数据流,permit 与deny 由filter 确定;l 如果一个端口同时有permit 和deny 的数据流,需要分别定义流分类和流行为,并在同一QoS 策略中进行关联;lQoS 策略会按照配置顺序将报文和classifier 相匹配,当报文和某一个classifier 匹配后,执行该classifier 所对应的behavior ,然后策略执行就结束了,不会再匹配剩下的classifier ;l将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS 策略,直至取消下发。

106页的h3c交换机配置实例手册

H3C交换机是一种常用的网络设备,其配置对于网络的正常运行至关重要。

本文将介绍106页的H3C交换机配置实例手册,以帮助读者更好地了解和配置H3C交换机。

一、配置实例手册的概述106页的H3C交换机配置实例手册是一本详细介绍H3C交换机配置的手册,包括了各种常见配置实例和技巧。

通过学习该手册,读者可以深入了解H3C交换机的各项配置,并能够灵活地应用于实际网络环境中。

二、手册内容概览该手册主要包括以下几个部分的内容:1. 网络基本配置实例该部分主要介绍了H3C交换机的基本网络配置,包括VLAN的配置、Trunk口的设置、静态路由的配置等。

这些内容对于构建基本网络环境非常重要,读者可以通过学习该部分内容,掌握H3C交换机基本配置的方法和技巧。

2. 安全配置实例网络安全是当前网络建设的重要组成部分,该手册也详细介绍了H3C 交换机的安全配置实例,包括访问控制列表(ACL)的配置、端口安全的设置、用户认证的配置等。

这些内容可以帮助读者了解H3C交换机的安全功能,并能够根据实际需求进行相应的配置。

3. 交换机管理配置实例良好的设备管理是保障网络正常运行的重要条件,该手册也包括了H3C交换机的管理配置实例,如SNMP配置、日志记录设置、时间同步配置等。

通过学习该部分内容,读者可以了解H3C交换机的管理功能,并学会如何对交换机进行有效管理。

三、手册的使用方法在使用该手册时,读者可以按照以下步骤进行:1. 仔细阅读手册的每个章节内容,对于不理解的地方可以标注或者做笔记。

2. 结合实际网络环境,选择相关的配置实例进行学习和实践。

3. 在实际操作过程中,如遇到问题可以及时参考手册中的解决方法。

四、手册的价值和意义106页的H3C交换机配置实例手册是一本非常实用的参考工具,可以帮助读者深入了解H3C交换机的各项配置,并通过实例学习掌握相关技巧。

掌握H3C交换机的配置技巧能够帮助网络管理员更好地管理和维护网络设备,保障网络的正常运行。

H3C大型校园网解决方案

H3C大型校园网解决方案校园网是现代大型教育机构和企事业单位中不可或缺的基础设施,为学生、教职员工和管理人员提供了高速、稳定和安全的网络连接。

H3C作为全球领先的网络解决方案提供商,为各类大型校园网提供了一系列创新的解决方案。

一、解决方案概述H3C大型校园网解决方案集成了先进的硬件设备、智能化的网络管理软件和高效的网络安全机制,旨在提供高性能、高可靠性和高可扩展性的网络服务。

该解决方案广泛应用于大学、中学、研究机构和企事业单位等各类大型校园网络环境。

二、硬件设备1. 核心交换机:H3C提供多款高性能核心交换机,支持高密度端口、高速转发和多种网络协议,满足大规模校园网的需求。

2. 接入交换机:H3C的接入交换机具有灵活的端口配置、高速转发和丰富的接口类型,可满足校园网接入点的需求。

3. 无线AP:H3C的无线AP支持802.11ac标准,提供高速、稳定的无线网络覆盖,适用于各类室内和室外环境。

4. 路由器:H3C的路由器提供高性能、高可靠性的路由转发功能,支持多种网络协议和安全机制,适用于大型校园网的边界接入。

三、网络管理软件1. iMC:H3C的iMC网络管理软件提供了全面的网络管理功能,包括设备管理、拓扑管理、性能监测、配置管理和安全审计等,可帮助管理员实现对校园网的全面监控和管理。

2. SDN控制器:H3C的SDN控制器提供了集中式的网络控制和管理功能,可实现网络资源的动态调度和灵活配置,提高网络的可管理性和可扩展性。

四、网络安全机制1. 防火墙:H3C的防火墙产品提供了多层次的安全防护功能,包括入侵检测和防御、应用层过滤和访问控制等,保障校园网的安全性。

2. VPN:H3C的VPN解决方案通过加密通信和安全隧道技术,为校园网用户提供远程访问和安全连接的能力。

3. IDS/IPS:H3C的IDS/IPS系统可以实时监测和阻止网络中的恶意行为和攻击,保护校园网的安全和稳定。

4. 安全管理系统:H3C的安全管理系统提供了集中式的安全管理和审计功能,帮助管理员及时发现和应对潜在的安全威胁。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

18. H3C交换机AAA安全访问控制与管理18.1 H3C交换机AAA基础AAA是Authentication,Authorization and Accounting(认证、授权和计费)的简称,是对网络访问控制的一种管理模式。

它提供了一个对认证、授权和计费这三种功能进行统一配置的框架;“认证”确定哪些用户可以访问网络服务器;“授权”确定具有访问权限的用户最终可以获得哪些服务;“计费”确定如何对正在使用网络资源的用户进行计费。

18.1.1 AAA简介AAA一般采用C/S(客户端/服务器)结构:客户端运行于被管理的资源侧(这里指网络设备,如接入交换机),服务器上几种存放用户信息。

因此,AAA框架具有良好的可扩展性,并且容易实现用户信息的集中管理。

1.AAA认证AAA支持以下认证方式:⏹不认证:对接入用户信任,不进行合法性检查。

这是默认认证方式。

⏹本地认证:采用本地存储的用户信息对用户进行认证。

本地认证的优点是速度快,可以降低运营成本;缺点是存储信息量受设备硬件条件(如闪存大小)限制。

⏹远程认证:在H3C以太网交换机中,远程认证是指通过RADIUS服务器或HWTACACS(CiscoIOS交换机中采用的是TACACS+协议)服务器对接入用户进行的认证。

此时,H3C交换机作为RADIUS或者HWTACACS客户端,与RADIUS服务器或TACACS服务器通信。

远程认证的有点是便于集中管理,并且提供丰富的业务特性;缺点是必须提供专门的RADIUS 或者HWTACACS服务器,并进行正确的服务器配置。

2.AAA授权AAA支持以下授权方式:⏹直接授权:对用户信任,直接授权通过。

⏹本地授权:根据交换机上为本地用户账号配置的相关属性进行授权。

⏹RADIUS认证成功后远程授权:由RADIUS服务器对用户进行远程授权。

要注意:RADIUS协议的认证和授权是绑定在一起的,不能单独使用RADIUS服务器进行授权。

⏹HWTACACS远程授权:由HWTACACS服务器对用户进行远程授权(HWTACACS服务器的授权是独立于认证进行的)。

3.AAA计费AAA支持以下计费方式:⏹不计费:不对用户计费。

⏹本地计费:实现了本地用户连接数的统计和限制,并没有实际的费用统计功能。

⏹远程计费:支持通过RADIUS服务器或HWTACACS服务器进行远程计费。

18.1.2 ISP域简介ISP域即ISP用户群,通常是把经过同一个ISP接入的用户划分到同一个ISP域中。

这主要是应用于存在多个ISP的应用环境中,因为同一个接入设备接入的有可能是不同ISP的用户。

如果只有一个ISP,则可以直接使用系统默认域system。

在ISP域视图下,可以为每个ISP域配置包括使用AAA策略在内的一整套单独的ISP域属性。

用户的认证、授权、计费都是在用户所属的ISP域视图下应用预先配置的认证、授权、计费方案实现的。

这个用户所属的ISP域,由其登录时提供的用户名决定:⏹如果用户登录时输入“userid@domain-name”形式的用户名,则其所属的ISP域为“domain-name”域。

⏹如果用户登录时输入“userid”形式的用户名,则其所属的ISP域为接入设备上配置的默认域system。

为便于对不同接入方式的用户进行区分管理,AAA还可以将域用户划分为以下两个类型:⏹lan-access用户(局域网访问用户):通过LAN接入的用户,如直接接入LAN中,然后通过IEEE 802.1x认证、MAC地址认证的用户。

⏹login用户:通过远程网络登录的用户,如SSH、Telnet、FTP、终端接入用户。

18.1.3 HWTACACS简介HWTACACS(华为终端访问控制器访问控制系统)是在TACACS协议基础上进行了功能增强的安全协议。

该协议与RADIUS协议类似,交换机设备也是用来担当客户端的,也是通过C/S模式与HWTACACS服务器通信来实现多种用户的AAA功能,可用于PPP和VPDN接入用户及终端用户的认证、授权和计费。

但是RADIUS服务器的认证和授权是捆绑在一起进行的,而TACACS和HWTACACS的认证好授权是独立进行的。

TACACS/HWTACACS主要用于远程登录用户(非直接LAN访问用户)的访问控制和计费,交换机作为TACACS/HWTACACS的客户端,充当中间代理的作用,将请求认证的用户的用户名和密码发送给TACACS/HWTACACS服务器进行验证,验证通过并得到授权之后,用户才可以登录到交换机上进行操作。

18.1.4 H3C交换机配置AAA配置任务在H3C以太网交换机AAA方案中,又可以区分ISP域是采用认证、授权、计费捆绑方式,还是采用认证、授权、计费分离方式。

如果采用捆方式,则在配置ISP域的AAA方案时支持在同一个ISP域视图下,针对不同的用户接入方式配置不同的AAA方案;如果采用分离方式,则在配置ISP域的AAA方案时用户可以分别指定认证、授权、计费方案。

如果采用RADIUS、HWTACACS认证方案,需要提前完成RADIUS或HWTACACS相关配置。

在作为AAA客户端的接入设备(如H3C以太网交换机)上,AAA的基本配置思路如下:(1)配置AAA方案:根据需要配置本地或远程认证方案。

⏹本地认证:需要配置本地用户,即local user的相关属性,包括手动添加认证的用户名和密码等。

⏹远程认证:需要配置RADIUS或HWTACACS方案,并在服务器上配置相应的胡勇属性。

(2)配置实现AAA的方法:在用户所属的ISP域中分别指定实现认证、授权、计费的方法,都可以选择none(不)、local(本地)和scheme(远程)方法。

18.2 H3C交换机本地用户配置与管理当选择使用本地(local)认证方法对用户进行认证时,应在交换机上创建本地用户并配置相关属性。

所谓本地用户,是指在本地交换机上设置的一组以用户名为唯一标识的用户。

为使某个请求网络服务的用户可以通过本地认证,需要在设备上的本地用户数据库中添加相应的表项。

18.2.1 本地用户属性在H3C以太网交换机上课配置的本地用户属性包括:⏹服务类型用户接入设备时可使用的网络服务类型。

该属性是本地认证的检测项,如果没有用户可使用的服务类型,则该用户无法接入设备。

H3C以太网交换机可支持的服务类型包括:FTP、lan-access、Portal(Web认证)、SSH、Telnet、Terminal。

⏹用户状态用户指示是否允许该用户请求网络服务器,包括active(活跃)和block(阻塞)两种状态。

active表示允许该用户请求网络服务,block表示禁止该用户请求网络服务。

⏹最大用户数指使用当前用户名接入设备的最大用户数目。

如果当前该用户名的接入用户数已达到最大值,则使用该用户名的新用户将被禁止接入。

⏹有效期指用户账户的有效的戒指日期。

用户进行本地认证时,接入设备检查当前系统时间是否在用户的有效期内,如果在有效期内则允许该用户登录,否则拒绝。

⏹所属的用户组每一个本地用户都属于一个本地用户组,并继承组中的所有属性(密码管理属性和用户授权属性),相当于Window系统的工作组。

⏹密码管理属性指用户密码的安全属性,可根据设置的密码策略对认证秘密吗进行管理和控制。

可设置的密码策略包括:密码老化时间、密码最小长度、密码组合策略。

本地用户的密码管理属性在系统视图(具有全局性)、用户组视图和本地用户视图下都可以配置,其生效的优先级顺序由高到低依次为本地用户、用户组、全局。

全局配置对所有本地用户生效,用户组的配置对组内所有本地用户生效。

⏹绑定属性指定用户认证时需要检测的属性,用于限制接入用户的范围。

如果用户的实际属性与设置的绑定属性不匹配,则不能通过认证。

可绑定的属性包括:ISDN用户的主叫号码、用户IP地址、用户接入端口、用户MAC地址、用户所属VLAN。

⏹用户授权属性本地用户的授权属性在用户组和本地用户视图下都可以配置,且本地用户试图下的配置优先级高于用户组视图下的配置。

用户组的配置对组内所有本地用户生效。

18.2.2 本地用户属性配置表18-3 本地用户属性配置步骤18.3 H3C交换机RADIUS方案配置与管理AAA方案如果使用RADIUS服务器进行认证、授权和计费,则需要先配置RADIUS方案。

其中的主要配置包括指定各种RADIUS服务器的IP地址、UDP端口号和报文共享密钥,以及其他一些必要的参数设置。

18.3.1 创建RADIUS方案在进行RADIUS的其他配置之前,必须首先创建一个所需的RADIUS方案。

只需再系统视图下使用radius scheme radius-scheme-name命令。

一个RADIUS方案可以同时被多个ISP域引用。

每个RADIUS方案至少须指明RADIUS认证/授权/计费服务器的IP地址、UDP端口号以及RADIUS客户端与之交换所需的一些参数。

18.3.2 RADIUS认证/授权服务器因为RADIUS服务器中的认证和授权是捆绑进行的,用户只要通过了认证即获得了授权,所以RADIUS的认证和授权服务器往往是在一台RADIUS服务器上同时配置的。

在这里可以配置一台主认证/授权服务器和多台从认证/授权服务器。

RADIUS主认证/授权服务器的配置命令是primary authentication{ ip-address [ port-nmuber | key string | vpn-instance vpn-instance-name ] }(在RADIUS方案下执行)。

⏹ip-address:指定主RADIUS认证/授权服务器的IPv4地址。

⏹port-number:指定RADIUS认证/授权UDP端口号,默认为1812,取值范围为1 ~65535⏹key string:指定主RADIUS认证/授权服务器与交换机通信的共享密钥,为1 ~ 64个字符的字符串,区分大小写。

⏹vpn-instance vpn-instance-name:可多选参数,指定主RADIUS认证/授权服务器所属的VPN实例名称。

18.3.3 RADIUS计费服务器及相关参数配置表18-8 RADIUS计费服务器及相关参数配置步骤18.3.4 RADIUS报文的共享密钥配置交换机与RADIUS服务器使用MD5算法来加密RADIUS报文,双方通过设置共享密钥来验证报文的合法性。

只有在密钥一致的情况下,彼此才能接受对方发来的报文并作出响应。

配置的方法是在具体的RADIUS方案视图下使用key{ accounting| authentication} string命令,在这里可以分别为RADIUS认证/授权服务器和RADIUS计费服务器分别配置与交换机交互的密钥。