21.配置ACL

ACL配置实验报告

南京信息工程大学实验(实习)报告实验(实习)名称ACL的配置实验(实习)日期得分指导教师刘生计算机专业计科年级 09 班次 03 姓名童忠恺学号 200923089161.实验目的(1)了解路由器的ACL配置与使用过程,会运用标准、扩展ACL建立基于路由器的防火墙,保护网络边界。

(2)了解路由器的NA T配置与使用过程,会运用NA T保护网络边界。

2.实验内容2.1 ACL配置(1)实验资源、工具和准备工作。

Catalyst2620路由器2台,Windows 2000客户机2台,Windows 2000 Server IIS服务器2台,集线器或交换机2台。

制作好的UTP网络连接(双端均有RJ-45头)平行线若干条、交叉线(一端568A,另一端568B)1条。

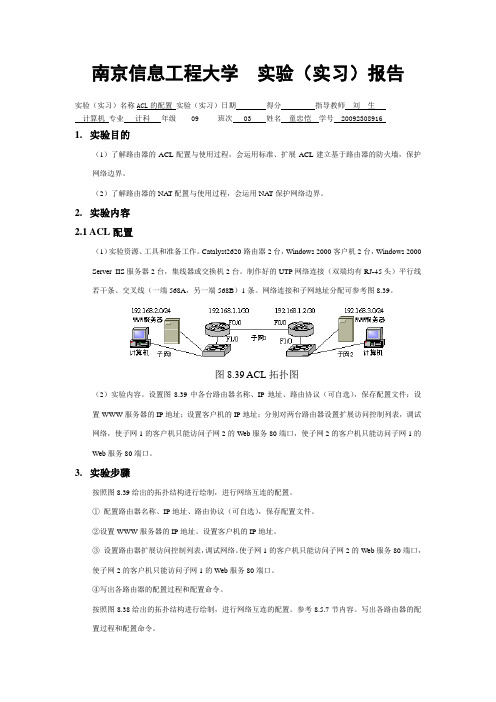

网络连接和子网地址分配可参考图8.39。

图8.39 ACL拓扑图(2)实验内容。

设置图8.39中各台路由器名称、IP地址、路由协议(可自选),保存配置文件;设置WWW服务器的IP地址;设置客户机的IP地址;分别对两台路由器设置扩展访问控制列表,调试网络,使子网1的客户机只能访问子网2的Web服务80端口,使子网2的客户机只能访问子网1的Web服务80端口。

3.实验步骤按照图8.39给出的拓扑结构进行绘制,进行网络互连的配置。

①配置路由器名称、IP地址、路由协议(可自选),保存配置文件。

②设置WWW服务器的IP地址。

设置客户机的IP地址。

③设置路由器扩展访问控制列表,调试网络。

使子网1的客户机只能访问子网2的Web服务80端口,使子网2的客户机只能访问子网1的Web服务80端口。

④写出各路由器的配置过程和配置命令。

按照图8.38给出的拓扑结构进行绘制,进行网络互连的配置。

参考8.5.7节内容。

写出各路由器的配置过程和配置命令。

4. 实验结果 4.1 ACL 配置 (1)拓扑结构图(2)各路由器的配置过程和配置命令Switch1>en Switch1#conf tSwitch1(config)#int fa0/3Switch1(config-if)#switchport mode trunk Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Switch1#conf tSwitch1(config)#int fa0/2Switch1(config-if)#switchport mode access Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Switch1#conf tSwitch1(config)#int fa0/1Switch1(config-if)#switchport mode access Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Router>enableRouter#configure terminal Router(config)#hostname R1R1(config)#interface fa0/0 R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#no shutdown R1(config-if)#exitR1(config)#interface se2/0 R1(config-if)#ip address 192.168.3.1 255.255.255.252 R1(config-if)# R1(config-if)#exitR1(config)#interface Serial2/0 R1(config-if)#clock rate 64000 R1(config-if)#no shutdown R1(config-if)# R1(config-if)#exitR1(config)#interface Serial2/0 R1(config-if)#exit R1(config)#rounter rip R1(config)#router ripR1(config-router)#network 192.168.3.0 R1(config-router)#exit R1(config)#exit R1#wrBuilding configuration... [OK] R1#R1#configure terminal R1(config)#R1(config)#router ripR1(config-router)#network 192.168.1.0R1(config-router)#exitR1(config)#exitR1#wrBuilding configuration...[OK]R1#ping 192.168.2.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.2.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 3/22/32 msR1#Router>enableRouter#configure terminalRouter(config)#hostname R2R2(config)#int fa0/0R2(config-if)#ip address 192.168.2.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#int se2/0R2(config-if)#ip address 192.168.3.2 255.255.255.252R2(config-if)#R2(config-if)#exitR2(config)#interface Serial2/0R2(config-if)#clock rate 64000R2(config-if)#no shutdownR2(config-if)#R2(config-if)#exitR2(config)#router ripR2(config-router)#network 192.168.3.0R2(config-router)#exitR2(config)#exitR2#wrBuilding configuration...[OK]R2#R2#configure terminalR2(config)#interface Serial2/0R2(config-if)#R2(config-if)#exit R2(config)#interface Serial2/0R2(config-if)#exitR2(config)#exitR2#ping 192.168.1.1R2#conf tR2(config)#router ripR2(config-router)#network 192.168.2.0R2(config-router)#exitR2(config)#exitR2#wrBuilding configuration...[OK]R2#ping 192.168.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 16/28/32 msSwitch>Switch>enableSwitch#configure terminalSwitch(config)#hostname Switch2Switch2(config)#int fa0/1Switch2(config-if)#switchport mode trunkSwitch2(config-if)#exitSwitch2(config)#exitSwitch2#wrBuilding configuration...[OK]Switch2#conf tSwitch2(config)#int fa0/2Switch2(config-if)#switchport mode access Switch2(config-if)#exitSwitch2(config)#int fa0/3Switch2(config-if)#switchport mode access Switch2(config-if)#exitSwitch2(config)#exitSwitch2#wrBuilding configuration...[OK]Switch2#R1(config)#access-list 101 permit tcp any host 192.168.2.3 eq wwwR1(config)#access-list 101 permit tcp any any R1(config)#access-list 101 deny ip any anyR1(config)#int se2/0 R1(config-if)#ip access-group 101 out R1(config-if)#end5.实验总结。

acl配置规则与端口使用规则

acl配置规则与端口使用规则ACL(访问控制列表)是一个网络安全的重要概念,它是一种网络设备防火墙的配置规则,用于控制数据包按照规则是否允许通过网络设备。

ACL的主要作用是限制网络上的非法访问,保护网络的安全。

ACL的配置规则是由管理员根据实际需要设置的,其中最常用的规则是基于IP地址和端口号。

基于IP地址的ACL规则可以限制特定的IP地址或者IP地址段的访问,同时也可以排除某些特定的IP地址。

而基于端口号的ACL规则可以限制特定的端口号或端口号范围的访问,这样就可以实现对不同端口的访问控制。

在配置ACL规则时,我们需要考虑不同协议的不同端口号。

例如,如果我们想要禁止某个电脑使用FTP协议传输文件,我们就需要将FTP 协议的端口号21加入ACL规则中进行限制。

如果我们想要限制某个网站的访问,我们就需要使用HTTP协议的端口号80,SMTP协议的端口号25,POP3协议的端口号为110等进行限制。

需要注意的是,如果我们不了解ACL规则的使用方法,就可能导致误限制或漏限制。

误限制会使得一些合法的数据包被误认为是非法的,这样就会影响到正常的数据传输。

而漏限制则可能会使得一些非法的数据包被误认为是合法的,从而进入网络系统,对网络安全造成威胁。

因此,在配置ACL规则时,需要仔细考虑并充分了解对应的协议和端口号,并且要进行多次测试,确保规则的正确性和可靠性。

如果发现问题,应及时对ACL规则进行调整、修改和优化,提高网络安全性能。

综上所述,ACL是一种非常重要的网络安全配置规则,对网络安全保护至关重要。

在使用ACL时,需要根据实际需要设置对应的规则,充分了解协议和端口号,进行多次测试和优化,确保规则的准确性和有效性,从而保障网络系统的安全性和可靠性。

路由器多选题第一卷下册清华大学出版社

A、L2TP C、SSL VPN

20、下列关于ACL包过滤的说法正确的有(AB)

A、基于ACL匹配IP包的源地址 B、高级ACL可以匹配IP包的目的地址和端口号

21、要配置ACL包过滤,必须(ABC)

A、创建ACL B、配置ACL规则 C、启动包过滤防火墙功能

1、关于冲突域、广播域的描述,正确的是(a,b,c)

a、通过中继器连接的所有段都属于同一个冲突域

b、通过桥连接的段分别属于不同的冲突域

c、通过中继器连接的所有段都属于同一个广播域

d、通过桥连接的段分别属于不同的广播域

2、下列(CD)的不同物理端口属于不同的冲突域。

c、交换机 d、路由器

22、以下NAT技术中,可以使多个内网主机共有一个IP地址的是(BC)

B、NAPT C、Easy IP

23、以下NTA技术中,不允许外网主机主动对内网主机发起连接的是(ABC)

A、Basic NAT B、NATP C、Easy IP

24、NAT的特点包括(AB)

A、节约IP地址 B、提高内网安全性

A、处理器与内存信息 B、引导程序版本 D、设备名称信息

46、(ABCD)可用于故障信息收集及排除。

A、ping命令 B、tracere命令 C、display命令 D、debugging命令

3、为了杜绝不必要的帧转发,交换机可以对符合特定条件的(ABC)进行过滤。

A、单播帧B、广播帧 C、组播帧

4、vlan技术的优点(ABCD)

A、增强通信的安全性 B、增强网络的健壮性 C、建立虚拟工作组 D、限制广播域范围

5、(ABCD)信息是在STP协议的配置BPDU中所携带的。

华为网络交换试题

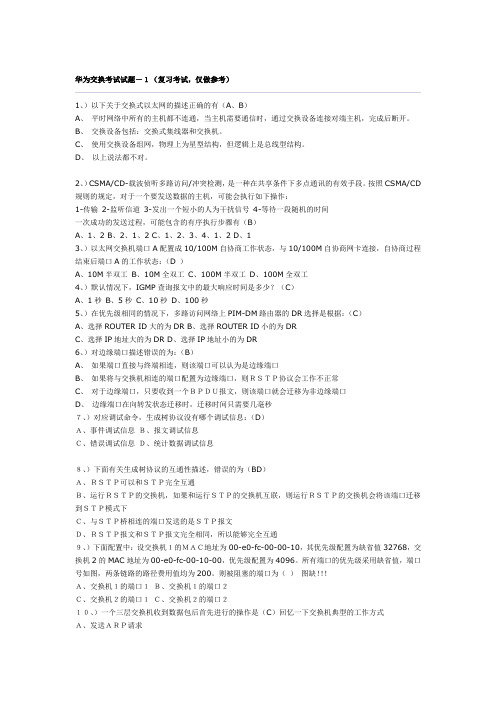

华为交换考试试题-1(复习考试,仅做参考)1、)以下关于交换式以太网的描述正确的有(A、B)A、平时网络中所有的主机都不连通,当主机需要通信时,通过交换设备连接对端主机,完成后断开。

B、交换设备包括:交换式集线器和交换机。

C、使用交换设备组网,物理上为星型结构,但逻辑上是总线型结构。

D、以上说法都不对。

2、)CSMA/CD-载波侦听多路访问/冲突检测,是一种在共享条件下多点通讯的有效手段。

按照CSMA/CD 规则的规定,对于一个要发送数据的主机,可能会执行如下操作:1-传输2-监听信道3-发出一个短小的人为干扰信号4-等待一段随机的时间一次成功的发送过程,可能包含的有序执行步骤有(B)A、1、2B、2、1、2C、1、2、3、4、1、2D、13、)以太网交换机端口A配置成10/100M自协商工作状态,与10/100M自协商网卡连接,自协商过程结束后端口A的工作状态:(D )A、10M半双工B、10M全双工C、100M半双工D、100M全双工4、)默认情况下,IGMP查询报文中的最大响应时间是多少?(C)A、1秒B、5秒C、10秒D、100秒5、)在优先级相同的情况下,多路访问网络上PIM-DM路由器的DR选择是根据:(C)A、选择ROUTER ID大的为DRB、选择ROUTER ID小的为DRC、选择IP地址大的为DRD、选择IP地址小的为DR6、)对边缘端口描述错误的为:(B)A、如果端口直接与终端相连,则该端口可以认为是边缘端口B、如果将与交换机相连的端口配置为边缘端口,则RSTP协议会工作不正常C、对于边缘端口,只要收到一个BPDU报文,则该端口就会迁移为非边缘端口D、边缘端口在向转发状态迁移时,迁移时间只需要几毫秒7、)对应调试命令,生成树协议没有哪个调试信息:(D)A、事件调试信息B、报文调试信息C、错误调试信息D、统计数据调试信息8、)下面有关生成树协议的互通性描述,错误的为(BD)A、RSTP可以和STP完全互通B、运行RSTP的交换机,如果和运行STP的交换机互联,则运行RSTP的交换机会将该端口迁移到STP模式下C、与STP桥相连的端口发送的是STP报文D、RSTP报文和STP报文完全相同,所以能够完全互通9、)下面配置中:设交换机1的MAC地址为00-e0-fc-00-00-10,其优先级配置为缺省值32768,交换机2的MAC地址为00-e0-fc-00-10-00,优先级配置为4096。

2013年H3CNE题库官网最新完整版第9篇 网络安全技术基础(附答案详解)

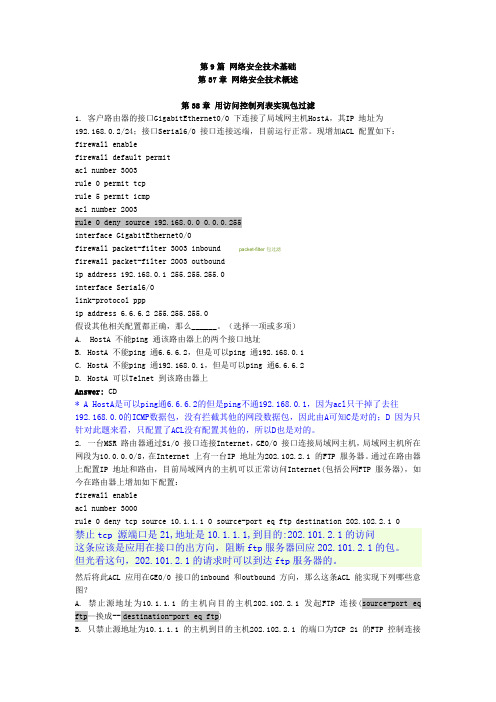

第9篇网络安全技术基础第37章网络安全技术概述第38章用访问控制列表实现包过滤1. 客户路由器的接口GigabitEthernet0/0 下连接了局域网主机HostA,其IP 地址为192.168.0.2/24;接口Serial6/0 接口连接远端,目前运行正常。

现增加ACL 配置如下:firewall enablefirewall default permitacl number 3003rule 0 permit tcprule 5 permit icmpacl number 2003rule 0 deny source 192.168.0.0 0.0.0.255interface GigabitEthernet0/0firewall packet-filter 3003 inbound packet-filter包过滤firewall packet-filter 2003 outboundip address 192.168.0.1 255.255.255.0interface Serial6/0link-protocol pppip address 6.6.6.2 255.255.255.0假设其他相关配置都正确,那么______。

(选择一项或多项)A.HostA 不能ping 通该路由器上的两个接口地址B. HostA 不能ping 通6.6.6.2,但是可以ping 通192.168.0.1C. HostA 不能ping 通192.168.0.1,但是可以ping 通6.6.6.2D. HostA 可以Telnet 到该路由器上Answer: CD* A HostA是可以ping通6.6.6.2的但是ping不通192.168.0.1,因为acl只干掉了去往192.168.0.0的ICMP数据包,没有拦截其他的网段数据包,因此由A可知C是对的;D 因为只针对此题来看,只配置了ACL没有配置其他的,所以D也是对的。

华为交换机ACL配置

华为交换机ACL配置1.说明:1)华为交换机的ACL规则没变,但下发需要通过流策略traffic policy下发;2)流策略⼜包括相应的流分类traffic classifier,流⾏为traffic behavior;3)流分类traffic classifier⽤于绑定相应的ACL规则,流⾏为traffic behavior决定匹配的流分类是否permit或deny;4)ACL规则⾥只需配置匹配的流,使⽤permit标识,⽽deny基本没啥⽤;5)如果有多个ACL number,在流策略traffic policy⾥需要按顺序绑定(根据业务是先允午后禁⽌或先禁⽌后允许); 6)在接⼝的inbound ⽅向下发。

2.配置举例,限制访客(10.16.16.0/20)访问正式⽹络(10.16.0.0/16)1)根据需求创建流策略即ACLacl number 3200rule 21 permit ip source 10.16.16.00.0.15.255 destination 10.16.16.00.0.15.255rule 31 permit ip source 10.16.16.00.0.15.255 destination 10.16.248.40acl number 3201rule 21 permit ip source 10.16.16.00.0.15.255 destination 10.16.0.00.0.255.2552)创建流分类即traffic classifiertraffic classifier CDG-Guest1 operator and precedence 30if-match acl 3200traffic classifier CDG-Guest2 operator and precedence 40if-match acl 32013)创建流⾏为即traffic behaviortraffic behavior CDG-Guest1permittraffic behavior CDG-Guest2deny4)创建流策略traffic policytraffic policy CDG-Guest match-order configclassifier CDG-Guest1 behavior CDG-Guest1classifier CDG-Guest2 behavior CDG-Guest2。

锐捷acl——精选推荐

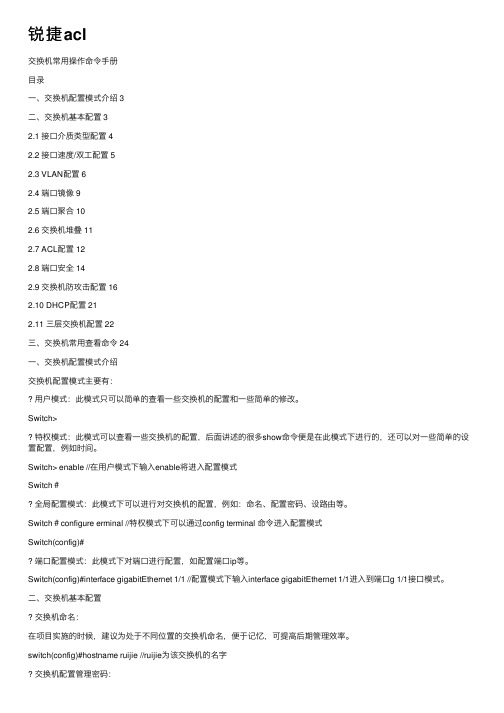

锐捷acl交换机常⽤操作命令⼿册⽬录⼀、交换机配置模式介绍 3⼆、交换机基本配置 32.1 接⼝介质类型配置 42.2 接⼝速度/双⼯配置 52.3 VLAN配置 62.4 端⼝镜像 92.5 端⼝聚合 102.6 交换机堆叠 112.7 ACL配置 122.8 端⼝安全 142.9 交换机防攻击配置 162.10 DHCP配置 212.11 三层交换机配置 22三、交换机常⽤查看命令 24⼀、交换机配置模式介绍交换机配置模式主要有:⽤户模式:此模式只可以简单的查看⼀些交换机的配置和⼀些简单的修改。

Switch>特权模式:此模式可以查看⼀些交换机的配置,后⾯讲述的很多show命令便是在此模式下进⾏的,还可以对⼀些简单的设置配置,例如时间。

Switch> enable //在⽤户模式下输⼊enable将进⼊配置模式Switch#全局配置模式:此模式下可以进⾏对交换机的配置,例如:命名、配置密码、设路由等。

Switch#configure erminal //特权模式下可以通过config terminal 命令进⼊配置模式Switch(config)#端⼝配置模式:此模式下对端⼝进⾏配置,如配置端⼝ip等。

Switch(config)#interface gigabitEthernet 1/1 //配置模式下输⼊interface gigabitEthernet 1/1进⼊到端⼝g 1/1接⼝模式。

⼆、交换机基本配置交换机命名:在项⽬实施的时候,建议为处于不同位置的交换机命名,便于记忆,可提⾼后期管理效率。

switch(config)#hostname ruijie //ruijie为该交换机的名字交换机配置管理密码:配置密码可以提⾼交换机的安全性,另外,telnet登录交换机的时候,必须要求有telnet管理密码。

switch (config)#enable secret level 1 0 rg //配置telnet管理密码为rg,其中1表⽰telnet密码,0表⽰密码不加密switch (config)#enable secret level 15 0 rg //配置特权模式下的管理密码rg,其中15表⽰为特权密码交换机配置管理IPswitch (config)#interface vlan 1 //假设管理VLAN为VLAN 1switch (config-if)#ip address 192.168.1.1 255.255.255.0 //给管理VLAN配置管理IP地址switch (config-if)#no shutdown //激活管理IP,养成习惯,⽆论配置什么设备,都使⽤⼀下这个命令交换机配置⽹关:switch(config)#ip default-gateway 192.168.1.254 //假设⽹关地址为192.168.1.254,此命令⽤户⼆层设备。

07-ACL和QoS配置指导-ACL配置

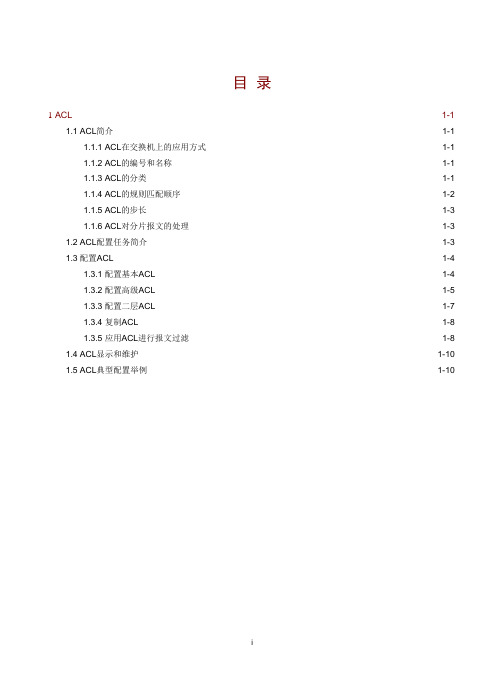

1.1.3 ACL的分类

根据规则制订依据的不同,可以将ACL分为如 表 1-1 所示的几种类型。

1-1

表1-1 ACL 的分类

ACL 类型

编号范围

基本ACL

2000~2999

高级ACL

3000~3999

• 比较 IPv6 地址范围的大小,就是比较 IPv6 地址前缀的长短:前缀越长,范围越小。

• 比较 MAC 地址范围的大小,就是比较 MAC 地址掩码中“1”位的多少:“1”位越多,范围越小。

1.1.5 ACL的步长

ACL 中的每条规则都有自己的编号,这个编号在该 ACL 中是唯一的。在创建规则时,可以手工为 其指定一个编号,如未手工指定编号,则由系统为其自动分配一个编号。由于规则的编号可能影响 规则匹配的顺序,因此当由系统自动分配编号时,为了方便后续在已有规则之前插入新的规则,系 统通常会在相邻编号之间留下一定的空间,这个空间的大小(即相邻编号之间的差值)就称为 ACL 的步长。譬如,当步长为 5 时,系统会将编号 0、5、10、15……依次分配给新创建的规则。

系统为规则自动分配编号的方式如下:系统从 0 开始,按照步长自动分配一个大于现有最大编号的 最小编号。譬如原有编号为 0、5、9、10 和 12 的五条规则,步长为 5,此时如果创建一条规则且 不指定编号,那么系统将自动为其分配编号 15。

如果步长发生了改变,ACL 内原有全部规则的编号都将自动从 0 开始按新步长重新排列。譬如,某 ACL 内原有编号为 0、5、9、10 和 15 的五条规则,当修改步长为 2 之后,这些规则的编号将依次 变为 0、2、4、6 和 8。

202212国产操作系统(麒麟)运维师(初级)考前冲刺卷A3卷1

2022.12国产操作系统(麒麟)运维师(初级)考前冲刺卷A3卷1.【单选题】xz结尾的压缩文件如何解压( )。

A:xz -dB:xz -tC:xz -cD:xz -h正确答案:A答案解析:xz -d 命令可以解压xz结尾的压缩文件2.【单选题】麒麟桌面操作系统安装过程中默认的时区是( )。

A:莫斯科B:乌鲁木齐C:上海D:伦敦正确答案:C答案解析:麒麟桌面操作系统安装过程中默认的时区是上海3.【单选题】麒麟操作系统的优势是( )。

A:只能运行在服务器上B:只能运行在台式机上C:既可以安装在新型号的计算机上,同时在老旧计算机上也能良好支持D:只能运行在笔记本上正确答案:C答案解析:麒麟操作系统操作系统的优势是既可以安装在新型号的计算机上,同时在老旧计算机上也能良好支持4.【单选题】在命令终端一行内无法输入全部命令,需要分隔符将命令持续到下一行时,可使用分隔符( )。

A:,B:。

C:;D:\正确答案:D答案解析:当一个命令行无法输入全部命令,可以用反斜杠“\”将一个命令行持续到下一行5.【单选题】麒麟桌面操作系统默认的视频播放软件是( )。

A:麒麟影音B:爱奇艺C:优酷D:腾讯视频正确答案:A答案解析:麒麟系统默认的视频播放软件是麒麟影音6.【单选题】下列哪种操作不能在vim中翻页( )。

A:鼠标滚轮B:ctrl+fC:ctrl+bD:pageup正确答案:A答案解析:在vim编辑器中鼠标滚轮不可以整页翻页,只能一行行滑动。

7.【单选题】关于重定向输出,以下说法正确的是( )。

A:>为追加重定向B:>可以在文件内容最后追加写入C:>>当文件不存在时会自动创建D:>>为覆盖重定向正确答案:C答案解析:追加重定向>>当文件不存在时会自动创建;重定向>会覆盖原文件。

8.【单选题】正常登录的用户,突然出现系统开机后在图形登录界面输入正确用户名和密码后又回到登录界面,无法正常登录,最有可能是以下哪个原因导致的( )。

RCNA考证题库5

RCNA考证题库5=====================================================================================项⽬五⽹络安全配置任务20 标准ACL访问控制列表实验⼀(编号⽅式)=====================================================================================⼀、单项选择题:1.下列所述的配置中,哪⼀个是允许来⾃⽹段172.16.0.0/16的数据包进⼊路由器的serial1/0()?CA.Router(config)#access-list 10 permit 172.16.0.0 0.0.255.255Router (config)#interface s1/0 Router (config-if)#ip access-group 10 outB.Router(config)##access-group 10 permit 172.16.0.0 255.255.0.0Router(config)#interface s1/0 Router(config-if)##ip access-list 10 outC.Router(config)#access-list 10 permit 172.16.0.0 0.0.255.255Router(config)#interface s1/0 Router(config-if)#ip access-group 10 inD.Router(config)##access-list 10 permit 172.16.0.0 .255.255.0.0Router(config)#interface s1/0 Router(config-if)#ip access-group 10 in2.你决定⽤⼀个标准ip访问列表来做安全控制,以下为标准访问列表的例⼦是:CA.access-list standart 192.168.10.23B.access-list 10 denyC.access-list 10 deny 192.168.10.23 0.0.0.0D.access-list 101 deny 192.168.10.23 0.0.0.0E.access-list 101 deny 192.168.10.23 255.255.255.2553.标准ACL以什么作为判别条件?CA.数据包⼤⼩B.数据包的端⼝号C.数据包的源地址D.数据包的⽬的地址⼆、多项选择题:1.RGOS⽀持以下哪⼏种ACL?ABCDA.标准IP ACLB.扩展IP ACLC.MAC ACLD.专家ACL===================================================================================== 任务21 标准ACL访问控制列表实验⼆(命名⽅式)=====================================================================================⼀、单项选择题:1.IP访问控制列表分为()两类 CA.标准访问控制列表和⾼级访问控制列表B.初级访问控制列表和扩展访问控制列表C.标准访问控制列表和扩展访问控制列表D.初级访问控制列表和⾼级访问控制列表2.你的电脑中毒了,通过抓包软件,你发现本机的⽹卡在不断向外发⽬的端⼝为8080的数据包,这时如果在接⼊交换机上做阻⽌病毒的配置,则应采取什么技术?BA.标准ACLB.扩展ACLC.端⼝安全D.NAT⼆、多项选择题:1.在⼀台出⼝路由器上⽤命名⽅式定义了如下规则:Router(config)# ip access-list standard aaaRouter(config-std-nacl)#deny 172.16.1.0 0.0.0.255Router(config-std-nacl)#deny host 172.16.2.5Router(config-std-nacl)#permit 172.16.2.0 0.0.0.255Router(config-std-nacl)#permit any请问在出⼝应⽤后,下⾯说法正确的是?ACA.所有172.16.1.0⼦⽹都不能上外⽹B.所有172.16.2.0⼦⽹都能上外⽹C.所有172.16.2.0⼦⽹都能上外⽹,除了172.16.2.5主机D.所有172.16.1.0⼦⽹都不能上外⽹,除了172.16.1.5主机=====================================================================================任务22 扩展ACL访问控制列表实验⼀(编号⽅式)=====================================================================================⼀、单项选择题:1.下⾯能够表⽰“禁⽌从129.9.0.0⽹段中的主机建⽴与202.38.16.0⽹段内的主机的WWW端⼝的连接”的访问控制列表是?AA.access-list 101 deny tcp 129.9.0.0 0.0.255.255 202.38.16.0 0.0.0.255 eq wwwB.access-list 100 deny tcp 129.9.0.0 0.0.255.255 202.38.16.0 0.0.0.255 eq 53C.access-list 100 deny udp 129.9.0.0 0.0.255.255 202.38.16.0 0.0.0.255 eq wwwD.access-list 99 deny ucp 129.9.0.0 0.0.255.255 202.38.16.0 0.0.0.255 eq 802.在访问控制列表中,有⼀条规则如下:Caccess-list 131 permit ip any 192.168.10.0 0.0.0.255 eq ftp在该规则中,any的意思是表⽰()?A.检查源地址的所有bit位B.检查⽬的地址的所有bit位C.允许所有的源地址D.允许255.255.255.255 0.0.0.03.下列哪个访问列表范围符合IP扩展访问控制列表?BA.1-99B.100-199C.800-899D.900-9994.在下图所⽰的⽹络中,使⽤OSPF作为路由协议,并且始终运⾏良好。

CCNA第二学期第九章答案.

1 哪两项功能描述了访问控制列表的用途?(请选择两项。

)正确响应您的响应ACL 可以根据路由器上的始发 MAC 地址来允许或拒绝流量。

ACL 可以控制主机能够访问网络中的哪些区域。

ACL 可以帮助路由器确定到目的地的最佳路径。

标准 ACL 可限制对特定应用程序和端口的访问。

ACL 提供基本的网络安全性。

2 访问控制列表在企业网络中的可能用途是下列哪两项?(选择两项。

)正确响应您的响应控制路由器接口的物理状态控制调试输出允许通过路由器过滤第 2 层流量降低路由器上的处理负载控制虚拟终端对路由器的访问3 哪两个特征是标准 ACL 和扩展 ACL 共有的特征?(请选择两项。

)正确响应您的响应两者都可以通过使用描述性名称或号码创建。

两类ACL 都可以根据协议类型进行过滤。

两者都包含隐式 deny 作为最终 ACE。

两者都可以通过端口号允许或拒绝特定服务。

两者都可为特定目的主机 IP 地址过滤数据包。

4 下列哪项描述了标准 IPv4 ACL 的特点?正确响应您的响应创建它们时可以使用数字,但不可以使用名称。

它们是在接口配置模式下配置的。

可以根据源 IP 地址和源端口对过滤流量进行配置。

它们仅根据源 IP 地址过滤流量。

5 网络管理员需要配置标准 ACL,使得只有 IP 地址为 192.168.15.23 的管理员工作站能够访问主要路由器的虚拟终端。

哪两个配置命令可以完成该任务?(请选择两项。

)正确响应您的响应Router1(config)# access-list 10 permit 192.168.15.23 255.255.255.255Router1(config)# access-list 10 permit 192.168.15.23 0.0.0.0Router1(config)# access-list 10 permit 192.168.15.23 255.255.255.0Router1(config)# access-list 10 permit host 192.168.15.23 Router1(config)# access-list 10 permit 192.168.15.23 0.0.0.2556 哪一个 IPv4 地址范围包含由 172.16.2.0 指定的、与 ACL 过滤器匹配的、通配符掩码为 0.0.1.255 的所有 IP 地址?正确响应您的响应172.16.2.1 到 172.16.3.254172.16.2.1 到 172.16.255.255172.16.2.0 到 172.16.3.255172.16.2.0 到 172.16.2.2557 如果路由器有两个接口,并且路由 IPv4 和 IPv6 的流量,那么可以在其中创建并应用多少个 ACL?正确响应您的响应12616488 通常认为下列哪三项是安置 ACL 的最佳做法?(请选择三项。

2015年上半年网络工程师上午试题(清晰版附答案)

27、参加下图的网络配置,发现工作站 B 无法与服务器 A 通信,什么故障影响了两者互通? ()。

A.服务器 A 的 IP 地址是广播地址 B.服务器 B 的 IP 地址是网络地址 C.工作站 B 与网关不属于同一子网 D.服务器 A 与网关不属于同一子网 答案:D 28、某网络拓扑图如下所示,若采用 RIP 协议,在路由器 Rounter2 上需要进行 RIP 声明 的网络是()。

执行 tracert 命令时有如下信息:

根据以上信息,造成这种现场的原因可能是()。

A.该计算机 IP 地址设置有误

B.相关路由器上进行了访问控制

C.本地网关不可达

D.本地 DNS 服务器工作不正常

答案:B

50、使用 netstat-o 命令可显示网络()。

A.IP、ICMP、TCP、UDP 协议的统计信息

B.在路由表中找不到目标网络 D.访问 ISP 网关

19、以下关于 OSPF 的区域(Area)的叙述中,正确的是()。

A.各个 OSPF 区域都要连接到主干区域 B.分层的 OSPF 网络不需要多个区域 C.单个 OSPF 网络只有区域 1

D.区域 ID 的取值范围是 1~32768 答案:A 20、运行 OSPF 协议的路由器用()报文来建立和更新它的拓扑数据库。

答案:C

5、以下关于指令流水线性能度量的叙述中,错误的是(5)。

A.最大吞吐率取决于流水线中最慢一段所需的时间

B.如果流水线出现断流,加速比会明显下降

C.要使加速比和效率最大化应该对流水线各级采用相同的运行时间

D.流水线采用异步控制会明显提高其性能

ACL访问控制列表

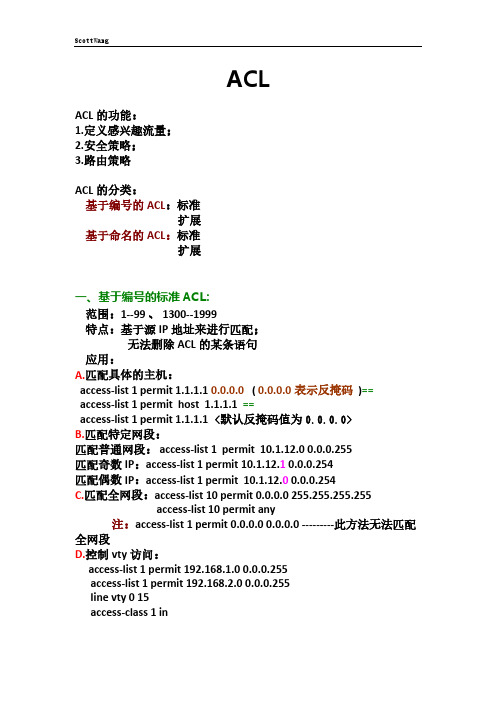

ACLACL的功能:1.定义感兴趣流量;2.安全策略;3.路由策略ACL的分类:基于编号的ACL:标准扩展基于命名的ACL:标准扩展一、基于编号的标准ACL:范围:1--99 、 1300--1999特点:基于源IP地址来进行匹配;无法删除ACL的某条语句应用:A.匹配具体的主机:access-list 1 permit 1.1.1.1 0.0.0.0 ( 0.0.0.0表示反掩码 )==access-list 1 permit host 1.1.1.1 ==access-list 1 permit 1.1.1.1 <默认反掩码值为0.0.0.0>B.匹配特定网段:匹配普通网段: access-list 1 permit 10.1.12.0 0.0.0.255匹配奇数IP:access-list 1 permit 10.1.12.1 0.0.0.254匹配偶数IP:access-list 1 permit 10.1.12.0 0.0.0.254C.匹配全网段:access-list 10 permit 0.0.0.0 255.255.255.255access-list 10 permit any注:access-list 1 permit 0.0.0.0 0.0.0.0 ---------此方法无法匹配全网段D.控制vty访问:access-list 1 permit 192.168.1.0 0.0.0.255access-list 1 permit 192.168.2.0 0.0.0.255line vty 0 15access-class 1 inNOTE:此拓扑在运行路由协议的情况下做ACL,首先要将协议permit出去,在做流量控制;但是标准的ACL中没有基于协议,所以在此情况下,要将协议停止并做默认路由出去,这样协议才不会对ACL有所影响:access-list 100 permit ospf any anyaccess-list 100 permit ip host 1.1.1.1 anyaccess-list 100 deny ip any anyint s0/0ip access-group 100 in二、基于编号的扩展ACL:范围:100--199 、 2000--2699应用:A.匹配路由协议:access-list 100 permit ospf any anyaccess-list 100 permit eigrp any anyaccess-list 100 permit udp any any eq ripaccess-list 100 permit tcp any any eq bgpB.匹配具体协议的流量:ICMP :access-list 100 permit icmp 1.1.1.1 0.0.0.0 3.3.3.3 0.0.0.0 = access-list 100 permit icmp host 1.1.1.1 host 3.3.3.3access-list 100 permit icmp host 1.1.1.1 host 3.3.3.3 echo ----ping出去不返回access-list 100 permit icmp host 1.1.1.1 host 3.3.3.3 echo-replay ----ping并出去返回access-list 100 deny icmp any any time-exceededaccess-list 100 deny icmp any any unreachableaccess-list 100 deny icmp any any tracerouteFTP: access-list 100 deny tcp host 1.1.1.1 host 3.3.3.3 eq ftpTelnet: access-list 100 permit tcp host 1.1.1.1 host 3.3.3.3 eq telnet-----端口为23C.匹配已连接会话流量:access-list 100 permit tcp any any establishedNOTE:established 表示只要TCP数据包中夹带ACK标志,说明此数据在链路是内网发出的,所以会将此类数据放开.established参数的缺陷:1.对于其他UDP或者没有三次握手过程的协议都无法通过;2.established 所匹配的ACK位容易伪造;3.此ACL没有动态性.<一直存在>三、基于命名的标准ACL:特点:基于源IP地址来进行分类;可以删除、增加特定的某条ACL基本配置:(config)#ip access-list standard CISCO(config-std-nacl)#permit 1.1.1.1(config-std-nacl)#permit 10.1.12.1(config-std-nacl)#deny any删除某条ACL==>(config)#ip access-list standard CISCO(config-std-nacl)# no 10(config-std-nacl)# no 30增加某条ACL==>(config)#ip access-list standard CISCO(config-std-nacl)# 15 permit host 3.3.3.3调用ACL==>int s0/0ip access-group CISCO in四、基于命名的拓展ACL:基本配置:(config)#ip access-list extended CISCO(config-std-nacl)#permit ip host 10.1.12.1 host 10.1.23.3 (config-std-nacl)#permit ip host 1.1.1.1 host 3.3.3.3(config-std-nacl)#deny ip any any删除某条ACL==>(config)#ip access-list extended CISCO(config-std-nacl)# no 10(config-std-nacl)# no 30增加某条ACL==>(config)#ip access-list extended CISCO(config-std-nacl)# 15 permit host 3.3.3.3ACL的标注<remark>:access-list 1 remark THIS IS A TEST!access-list 100 remark THIS IS A TEST!ip access-list standard FUCKCISCOremark THIS IS A TEST!ip access-list extended FUCKCISCOremark THIS IS A TEST!ACL的规则:1.基于编号的ACL无法删除特定的条目只能删除整个ACL;2.ACL只过滤通过路由器的流量,不能过滤自己产生的流量;3.ACL最后都有一条隐藏命令:deny any / deny ip any any;4.标准ACL要放在靠近目的的地方<不影响通信>,扩展ACL要放在靠近源的地方<不影响带宽>;NOTE:由于标准ACL只能匹配源IP,此时若防止在靠近源的地方,那么将会对其他通信造成影响:access-list 1 deny1.1.1.1<要求R1无法访问R3>由于拓展ACL可以匹配源和目的,此时可以精细匹配某条连接,即使放置在靠近源的地方也不会对其他连接造成影响;并且当靠近源的时候,可以尽快将此连接匹配<在此例子中可以节省中间链路的带宽>:access-list 100 deny ip host1.1.1.1 host 3.3.3.3<要求R1无法访问R3>5.ACL对流量从上到下匹配,找到匹配的条目马上执行,剩下条目不在查看,如果没有匹配则丢弃;6.ACL可以同时用在接口的出和如方向,但在一个接口的一个方向上只能有一个访问列表;<当接口同方向同时应用多条ACL时,后者将前者覆盖>.ACL的调用ACL的调用:一、接口下调用:access-list 10 permit 100.100.100.0 0.0.0.255access-list 100 permit tcp 200.200.200.0 0.0.0.255 host 1.1.1.1 eq http int s0/0ip access-group 1 inint f0/0ip access-group 100 out二、进程下调用:NAT进程里:access-list 1 permit 10.0.0.0 0.255.255.255ip nat inside list 1 int s0/0 overload分发列表进程里:access-list 11 deny 192.168.1.0 0.0.0.0ccess-list 11 permit anyrouter ospf 1distribute-list 1 out f0/0route-map进程里:偏移列表进程里:access-list 1 permit 10.1.1.0 0.0.0.0------------可以access-list 1 permit 10.1.1.0router eigrp 100offset-list 1 in 10 s0/0-----------对ACL匹配的路由的metric加上10 offset-list 0 in 10 f0/0----------0表示所有网络,对所有从f0/0学到的路由增加metric为10前缀列表进程里:三、线路下调用:access-list 1 permit 192.168.1.0 0.0.0.255access-list 1 permit 192.168.2.0 0.0.0.255line vty 0 15access-class 1 in-------一定要基于编号的标准ACLACL的高级应用ACL的高级应用:时间ACL自反ACL动态ACL一、时间ACL:定义时间范围应用时间范围到ACL调用ACL到接口定义时间范围:(config)#time-range CISCO(config-time-range)#?Time range configuration commands:absolute absolute time and date----------------定义绝对时间 default Set a command to its defaultsexit Exit from time-range configuration modeno Negate a command or set its defaultsperiodic periodic time and date----------------定义周期时间==>(config-time-range)#periodic ?Friday FridayMonday MondaySaturday SaturdaySunday Sunday ------------ 定义具体时间Thursday ThursdayTuesday TuesdayWednesday Wednesdaydaily Every day of the week ------------ 定义每天weekdays Monday thru Friday ------------ 定义工作日<周一到周五>时间weekend Saturday and Sunday ------------ 定义周末时间==>time-range CISCOabsolute start 21:20 09 December 2011 end 21:21 09 December 2011定义时间范围:time-range CISCOperiodic daily 8:00 to 18:00periodic weekend 9:00 to 17:00periodic weekday 9:00 to 17:00periodic Monday 10:00 to 17:00periodic Friday 10:00 to 17:00absolute start 8:30 1 jan 2011 end 23:59 dec 2011--------从2011年1月份1号的8:30到2011年12月份的23:59应用时间范围到ACL:access-list 100 permit ip 192.168.12.0 0.0.0.255 192.168.23.00.0.0.255 time-range CISCO调用ACL到接口:int f0/0ip access-group 100在规定时间内访问外部网络:ip nat pool 200.1.1.1 200.1.1.1 prefix-length 28time-range Internetperiodic weekday 8:30 to 17:00access-list 100 permit 192.168.1.0 0.0.0.255 any time-range Internet int f1/0ip nat insideint s0/0ip nat outsideip nat inside source list 100 pool NAT-POOL overload二、自反ACL功能:一种安全策略,具备防火墙的思维配置:创建“采样”ACL:ip access-list extended outaclpermit ip any any reflect CISCO创建“反射”ACL:ip access-list extended inaclevaluate CISCO应用两条ACL:int s0/1ip access-group outacl outip access-group inacl in三、动态ACL功能:实现认证代理服务器的功能配置:定义本地用户名数据库:username jayking password cisco定义拓展编号ACL:access-list 100 permit tcp 10.1.12.0 host 10.1.12.2 eq 23----首先允许内网网段通过telnet方式访问网关认证服务器access-list 100 dynamic CISCO permit ip any any:定义动态ACL,使得认证成功后在ACL后面增加的条目 access-list 100 dynamic CISCO timeout 2 permit ip any any --定义能够访问的绝对时间为2分钟,之后要重新认证定义vty用户名认证:line vty 0 15login local在vty下调用动态ACL:line vty 0 15autocommand access-enable host timeout 2 ---------登录进来之后能够保持的时间在接口下调用动态ACL:int f0/0ip access-group 100 inTimeout:自反ACL单位为s动态ACL单位为min。

华为交换机高级ACL配置

华为交换机⾼级ACL配置ACL扩展应⽤(ACL)是应⽤在接⼝的指令列表。

这些指令列表⽤来告诉路由器哪能些可以收、哪能数据包需要拒绝。

⾄于数据包是被接收还是拒绝,可以由类似于源地址、⽬的地址、等的特定指⽰条件来决定。

扩展IP访问控制列表是其中重要的⼀种扩展IP访问控制列表⽐标准IP访问控制列表具有更多的匹配项,包括协议类型、源地址、⽬的地址、、⽬的端⼝、建⽴连接的和IP等。

编号范围是从100到199的访问控制列表是扩展IP访问控制列表。

扩展的格式:access-list ACL号 [permit|deny][协议] [定义过滤源范围] [定义过滤源端⼝] [定义过滤⽬的主机访问] [定义过滤⽬的端⼝]华为交换机⾼级 ACL配置命令:[HUAWEI-5700]acl 3000进⼊⾼级ACL配置列表[HUAWEI-5700-acl-adv-3000]rule 5 deny tcp source 192.168.10.0 0.0.0.255 destination 10.10.100.100 0 destination-port eq 80拒绝来⾃ 192.168.10.0 此⽹段内所有主机访问 10.10.100.100 此服务器的TCP 80端⼝的流量http协议默认为80端⼝[HUAWEI-5700-acl-adv-3000]rule 10 deny tcp source 192.168.20.0 0.0.0.255 destination 10.10.200.200 0 destination-port eq 21拒绝来⾃192.168.20.0 此⽹段内所有主机访问 10.10.200.200 此服务器的TCP 21端⼝的流量Ftp协议默认为21端⼝[HUAWEI-5700-acl-adv-3000]rule 15 deny udp source 192.168.30.0 0.0.0.255 destination 172.16.10.100 0 destination-port eq 53拒绝来⾃192.168.30.0 此⽹段内所有主机访问 172.16.10.100 此服务器的UDP 53端⼝的流量DNS协议默认为53端⼝[HUAWEI-5700-acl-adv-3000]rule 20 permit tcp source 192.168.40.0 0.0.0.255 destination 61.10.10.10 0 destination-port eq 110允许来⾃192.168.40.0 此⽹段内所有主机访问 61.10.10.10 此服务器的TCP 110端⼝的流量POP3协议默认为110端⼝[HUAWEI-5700-acl-adv-3000]rule 25 permit tcp source 192.168.50.0 0.0.0.255 destination 61.11.11.11 0 destination-port eq 23允许来⾃192.168.50.0 此⽹段内所有主机访问 61.11.11.11 此服务器的TCP 23端⼝的流量telnet协议默认为23端⼝[HUAWEI-5700-acl-adv-3000]rule 30 permit tcp source 192.168.60.0 0.0.0.255 destination 66.11.11.10 0 destination-port eq 25允许来⾃192.168.60.0 此⽹段内所有主机访问 66.11.11.10 此服务器的TCP 25端⼝的流量smtp协议默认为23端⼝[HUAWEI-5700-acl-adv-3000]rule 35 deny udp source 10.10.50.5 0.0.0.0 destination 172.16.20.100 0.0.0.0 destination-port eq 161拒绝10.10.50.5此主机访问 172.16.20.100 此终端的UDP 161端⼝的流量snmp协议默认为161端⼝查看acl配置列表:[HUAWEI-5700-acl-adv-3000]display this#acl number 3000rule 5 deny tcp source 192.168.10.0 0.0.0.255 destination 10.10.100.100 0 destination-port eq wwwrule 10 deny tcp source 192.168.20.0 0.0.0.255 destination 10.10.200.200 0 destination-port eq ftprule 15 deny udp source 192.168.30.0 0.0.0.255 destination 172.16.10.100 0 destination-port eq dnsrule 20 permit tcp source 192.168.40.0 0.0.0.255 destination 61.10.10.10 0 destination-port eq pop3rule 25 permit tcp source 192.168.50.0 0.0.0.255 destination 61.11.11.11 0 destination-port eq telnetrule 30 permit tcp source 192.168.60.0 0.0.0.255 destination 66.11.11.10 0 destination-port eq smtprule 35 deny udp source 10.10.50.5 0 destination 172.16.20.100 0 destination-port eq snmp华为交换机端⼝调⽤ACL配置命令:[HUAWEI-5700]interface GigabitEthernet 0/0/1进⼊需要调⽤ACL的交换机端⼝[HUAWEI-5700-GigabitEthernet0/0/1]traffic-filter outbound acl 3000在些端⼝的出⽅向调⽤ACL3000[HUAWEI-5700-GigabitEthernet0/0/1]traffic-filter inbound acl 3000在此端⼝的⼊⽅向调⽤ACL3000注:每个端⼝的⼀个⽅向上只能调⽤⼀个ACL列表,也就是outbound 和 inbound 两个⽅向上有且只能有⼀个ACL。

HCS基本操作命令优选稿

H C S基本操作命令集团文件版本号:(M928-T898-M248-WU2669-I2896-DQ586-M1988)1.配置OLT接口vlan[H3C]interfaceOlt2/0/1[H3C-Olt2/0/1]porthybridvlan1to4094tagged(或untagged)2.创建ONU逻辑接口[H3C]interfaceOlt2/0/1[H3C-Olt2/0/1]usingonu1to32(假设此OLT接口使用了1分32的分光器,)Pleasewait...Done.[H3C-Olt2/0/1]3.配置ONU设备MAC地址和ONU逻辑接口绑定[H3C]interfaceonu2/0/1:1[H3C-Onu2/0/1:1]bindonuid00e0-fc70-2d6d4.配置ONU逻辑接口为trunk模式[H3C]interfaceonu2/0/1:1[H3C-Onu2/0/1:1]portlink-typetrunk5.配置ONU逻辑接口PVID(ONU上行PON口打vlan标签)[H3C]interfaceonu2/0/1:1[H3C-Onu2/0/1:1]porttrunkpvidvlan26.配置ONUPON接口的上行带宽[H3C]interfaceonu2/0/1:1[H3C-Onu2/0/1:1]upstream-slamaximum-bandwidth16007.配置ONUPON接口的下行带宽[H3C]interfaceonu2/0/1:1[H3C-Onu2/0/1:1]bandwidthdownstreammax-bandwidth20008.配置ONU以太网uni接口的上行带宽[H3C]interfaceonu2/0/1:1[H3C-Onu2/0/1:1]uni1port-policyinboundcir10249.配置ONU以太网uni接口的上行带宽[H3C]interfaceonu2/0/1:1[H3C-Onu2/0/1:1]uni1port-policyinboundcir102410.配置ONU以太网uni接口端口隔离[H3C]interfaceonu2/0/1:1[H3C-Onu2/0/1:1]uni1port-isolate11.配置ONU以太网uni接口打vlan标签[H3C]interfaceonu2/0/1:1 [H3C-Onu2/0/1:1]uni1vlan-modetagpvid10112.配置上行GE接口协商模式[H3C]interfaceG2/1/1[H3C-Gigabit2/1/1]speed1000[H3C-Gigabit2/1/1]duplexfull13.ONU注册信息显示[H3C]displayonuinfoslot214.查询ONU注册、注销命令[H3C]displayonu-eventinterfaceonu2/0/8:1DateTimeONUEventONUStatus2006/06/2813:5 7:03RegistrationUp2006/06/2813:57:06DeregistrationDown15.重启ONU[H3C]interfaceonu2/0/8:1[H3C-Onu2/0/8:1]rebootonu16.配置设备名称[H3C]sysnameHTSM[HTSM]17.配置管理接口,管理vlan[H3C]vlan4(假设vlan4为管理vlan)H3C-vlan3]quit?[H3C]interfaceGigabitEthernet1/1/1[H3C–Giga1/1/1]portlink-typetrunk[H3C–Giga1/1/1]porttrunkpermitvlan4[H3C–Giga1/1/1]quit[H3C]上行接口如果直接接电脑,需要配置上行接口为access模式[H3C]interfaceGigabitEthernet1/1/1[H3C–Giga1/1/1]portlink-typeaccess[H3C–Giga1/1/1]portaccessvlan4[H3C–Giga1/1/1]quit 18.配置设备管理IP地址,网关[H3C]interfaceVlan-interface4[H3C-Vlan-interface4]%Oct1414:18:59:2762009H3CIFNET/4/LINKUPDOWN:Vlan-interface4001:linkstatusisUP19.配置DHCP[H3C]dhcpenable[H3C]dhcpserverip-pool120.配置OSPF[H3C]ospf21.配置telnet登陆账号及telnet服务[H3C_OLT_LCGY]telnetserverenable%StartTelnetserver[H3C_OLT_LCGY] [H3C_OLT_LCGY]local-useradmin(管理员户)Newlocaluseradded.[H3C_OLT_LCGY-luser-admin]passwordsimpleh3c[H3C_OLT_LCGY-luser-admin]service-typetelnet[H3C_OLT_LCGY-luser-admin]authorization-attributelevel3[H3C_OLT_LCGY-luser-admin]quit[H3C_OLT_LCGY][H3C_OLT_LCGY]user-interfacevty04[H3C_OLT_LCGY_vty_0_4]authenticationmodescheme[H3C_OLT_LCGY_vty _0_4]quit[H3C_OLT_LCGY]22.配置ACL访问控制列表[H3C-acl-standard-3000]quit[H3C]trafficclassifierc_1[H3C-classifier-c_1]if-matchacl3000[H3C-classifier-c_1]quit[H3C]trafficbehaviorb_1[H3C-behavior-b_1]filterdeny[H3C-behavior-b_1]quit[H3C]qospolicyp_1[H3C-qospolicy-p_1]classifierc_1behaviorb_1[H3C-qospolicy-p_1]quit[H3C]interfaceOnu1/0/1:1[H3C-Onu1/0/1:1]qosapplypolicyp_1inbound23.配置网管snmp参数[H3C_OLT_LCGY]snmp-agent[H3C_OLT_LCGY]snmp-agentcommunityreadnoc-911acl2000[H3C_OLT_LCGY]snmp-agentcommunitywritenoc-007acl2000[H3C_OLT_LCGY]snmp-agentsys-infoversionall[H3C_OLT_LCGY]snmp-agenttrapenable24.创建vlan[H3C_OLT_LCGY]vlanallPleasewait..................................................... ...............................Done.[H3C_OLT_LCGY]25.配置在OLT接口上打外层标签功能(QinQ)举例:对于内层标签10,打上外层标签1000[ProviderA]interfaceolt1/0/1[ProviderA-Olt1/0/1]portlink-typehybrid[ProviderA-Olt1/0/1]porthybridvlan101000tagged[ProviderA-Olt1/0/1]qinqvid1000[ProviderA-Olt1/0/1-vid-1000]raw-vlan-idinbound10[ProviderA-Olt1/0/1-vid-1000]quit[ProviderA]interfacegigabitethernet1/1/1[ProviderA-GigabitEthernet1/1/1]portlink-typetrunk[ProviderA-GigabitEthernet1/1/1]porttrunkpermitvlan100026.保存配置[H3C_OLT_LCGY]quit<H3C_OLT_LCGY>saveThecurrentconfigurationwillbewrittentothedevice.Areyousure[Y/N] :yPleaseinputthefilename(*.cfg)[flash:/startup.cfg] (Toleavetheexistingfilenameunchanged,presstheenterkey):Validati ngfile.Pleasewait............... Savedthecurrentconfigurationtomainboarddevicesuccessfully.Confi gurationissavedtodevicesuccessfully.<H3C_OLT_LCGY>27.ONU4端口对上行报文打上同样vlan标签,且进行vlan隔离配置#interfaceOnu2/0/1:1bindonuid0023-8971-edf3uni1port-isolateuni2port-isolateuni3port-isolateuni4port-isolateportlink-typetrunkporttrunkpvidvlan228.ONU升级命令[ProviderA]interfaceolt1/0/1[ProviderA-Olt1/0/1]updateonufilenamefile.app。

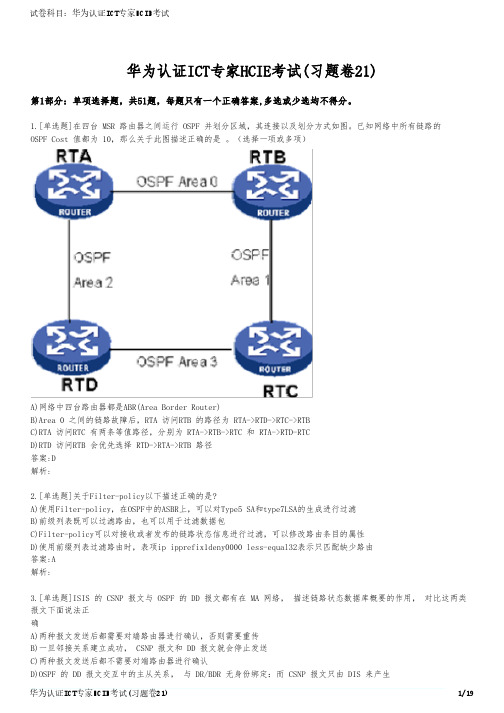

华为认证ICT专家HCIE考试(习题卷21)

华为认证ICT专家HCIE考试(习题卷21)第1部分:单项选择题,共51题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]在四台 MSR 路由器之间运行 OSPF 并划分区域,其连接以及划分方式如图。

已知网络中所有链路的OSPF Cost 值都为 10,那么关于此图描述正确的是 。

(选择一项或多项)A)网络中四台路由器都是ABR(Area Border Router)B)Area 0 之间的链路故障后,RTA 访问RTB 的路径为 RTA->RTD->RTC->RTBC)RTA 访问RTC 有两条等值路径,分别为 RTA->RTB->RTC 和 RTA->RTD-RTCD)RTD 访问RTB 会优先选择 RTD->RTA->RTB 路径答案:D解析:2.[单选题]关于Filter-policy以下描述正确的是?A)使用Filter-policy,在OSPF中的ASBR上,可以对Type5 SA和type7LSA的生成进行过滤B)前级列表既可以过滤路由,也可以用于过滤数据包C)Filter-policy可以对接收或者发布的链路状态信息进行过滤,可以修改路由条目的属性D)使用前缀列表过滤路由时,表项ip ipprefix1deny0000 less-equal32表示只匹配缺少路由答案:A解析:3.[单选题]ISIS 的 CSNP 报文与 OSPF 的 DD 报文都有在 MA 网络, 描述链路状态数据库概要的作用, 对比这两类报文下面说法正确A)两种报文发送后都需要对端路由器进行确认,否则需要重传解析:4.[单选题]弹性负载均衡最大连接数配置为() 表示不限制。

A)-1B)0C)1D)65535答案:A解析:5.[单选题]当部署LLQ时需配置带宽参数,带宽参数有何意义?A)提供一个内置的策略器来限制在拥塞的时候低延迟队列最大的可用带宽B)该参数应尽可能的小。

华为ACL配置教程

华为ACL配置教程一、ACL基本配置1、ACL规则生效时间段配置(需要先配置设备的时间,建议用ntp同步时间)某些引用ACL的业务或功能需要限制在一定的时间范围内生效,比如,在流量高峰期时启动设备的QoS功能。

用户可以为ACL创建生效时间段,通过在规则中引用时间段信息限制ACL生效的时间范围,从而达到该业务或功能在一定的时间范围内生效的目的。

[Huawei]time-range test ?<hh:mm> Starting timefrom The beginning point of the time range[Huawei]time-range test 8:00 ?to The ending point of periodic time-range[Huawei]time-range test 8:00 t[Huawei]time-range test 8:00 to ?<hh:mm> Ending Time[Huawei]time-range test 8:00 to 18:05 ?<0-6> Day of the week(0 is Sunday)Fri Friday #星期五Mon Monday #星期一Sat Saturday #星期六Sun Sunday #星期天Thu Thursday #星期四Tue Tuesday #星期二Wed Wednesday #星期三daily Every day of the week #每天off-day Saturday and Sunday #星期六和星期日working-day Monday to Friday #工作日每一天[Huawei]time-range test from 8:00 2016/1/17 to 18:00 2016/11/17使用同一time-name可以配置多条不同的时间段,以达到这样的效果:各周期时间段之间以及各绝对时间段之间分别取并集之后,再取二者的交集作为最终生效的时间范围。

21.配置ACL

ip access-group access-list-number

Activates the list on an interface. Sets inbound or outbound testing.

{in | out}

no ip access-group access-list-number {in | out} removes the ACL from the interface.

RouterX(config)#

access-list access-list-number {permit | deny | remark} source [mask]

Uses 1 to 99 for the access-list-number. The first entry is assigned a sequence number of 10, and successive entries are incremented by 10. Default wildcard mask is 0.0.0.0 (only standard ACL). no access-list access-list-number removes the entire ACL. remark lets you add a description to the ACL. RouterX(config-if)#

access-class access-list-number {in | out}

Restricts incoming or outgoing connections between a particular vty and the addresses in an ACL Example:

三层交换机配置ACL(访问控制列表)

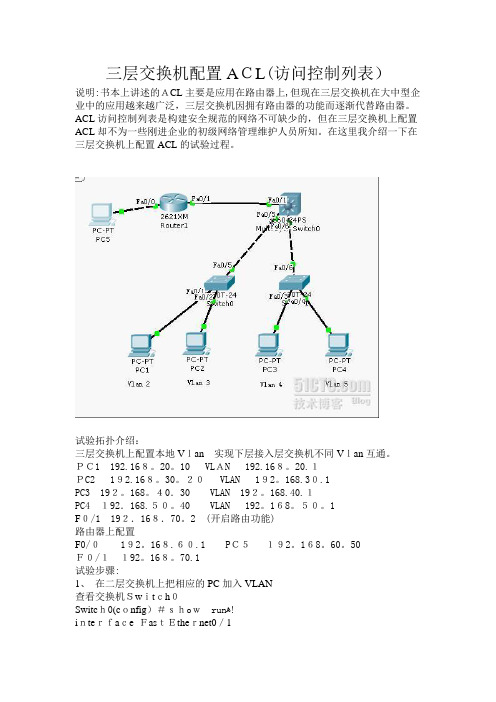

三层交换机配置ACL(访问控制列表)说明:书本上讲述的ACL主要是应用在路由器上,但现在三层交换机在大中型企业中的应用越来越广泛,三层交换机因拥有路由器的功能而逐渐代替路由器。

ACL访问控制列表是构建安全规范的网络不可缺少的,但在三层交换机上配置ACL却不为一些刚进企业的初级网络管理维护人员所知。

在这里我介绍一下在三层交换机上配置ACL的试验过程。

试验拓扑介绍:三层交换机上配置本地Vlan实现下层接入层交换机不同Vlan互通。

PC1 192.168。

20。

10 VLAN 192.168。

20.1PC2 192.168。

30。

20 VLAN 192。

168.30.1PC3 192。

168。

40.30 VLAN 192。

168.40.1PC4 192.168.50。

40 VLAN 192。

168。

50。

1F0/1 192.168.70。

2 (开启路由功能)路由器上配置F0/0192。

168.60.1 PC5192。

168。

60。

50F0/1192。

168。

70.1试验步骤:1、在二层交换机上把相应的PC加入VLAN查看交换机Switch0Switch0(config)#show runﻫ!interface FastEthernet0/1switchport access vlan2!interface FastEthernet0/2switchport accessvlan3!查看交换机Switch1Switch1#show run!interfaceFastEthernet0/3switchport accessvlan4!interface FastEthernet0/4switchport access vlan 5!2、在三层交换机上配置相应的本地VALNSwitch(config)#intervl 2Switch(config—if)#ipadd 192。

168.20。

1 255.255.255。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Sets parameters for this list entry

RouterX(config-if)#

ip access-group access-list-number

{in | out}

Activates the extended list on an interface

© 2007 Cisco Systems, Inc. All rights reserved.

deny tcp 172.16.4.0 0.0.0.255 172.16.3.0 0.0.0.255 eq 21 deny tcp 172.16.4.0 0.0.0.255 172.16.3.0 0.0.0.255 eq 20 permit ip any any

255.255.255.255 0.0.0.0 255.255.255.255)

0.0.255.255

Permit my network only

© 2007 Cisco Systems, Inc. All rights reserved. ICND2 v1.0—6-4

Numbered Standard IPv4 ACL Example 2

RouterX(config)# access-list 1 deny 172.16.4.13 0.0.0.0 RouterX(config)# access-list 1 permit 0.0.0.0 255.255.255.255 (implicit deny all) (access-list 1 deny 0.0.0.0 255.255.255.255) RouterX(config)# interface ethernet 0 RouterX(config-if)# ip access-group 1 out

Permits only hosts in network 192.168.1.0 0.0.0.255 to connect to the router vty lines

© 2007 Cisco Systems, Inc. All rights reserved.

ICND2 v1.0—6-7

Testing Packets with Numbered Extended IPv4 ACLs

ip access-group access-list-number

Activates the list on an interface. Sets inbound or outbound testing.

{in | out}

no ip access-group access-list-number {in | out} removes the ACL from the interface.

access-class access-list-number {in | out}

Restricts incoming or outgoing connections between a particular vty and the addresses in an ACL Example:

access-list 12 permit 192.168.1.0 0.0.0.255 (implicit deny any) ! line vty 0 4 access-class 12 in

no sequence number rm the named ACL

RouterX(config-if)# ip access-group name {in | out}

Activates the named IP ACL on an interface

Deny a specific host

© 2007 Cisco Systems, Inc. All rights reserved. ICND2 v1.0—6-5

Numbered Standard IPv4 ACL Example 3

RouterX(config)# access-list 1 deny 172.16.4.0 RouterX(config)# access-list 1 permit any (implicit deny all) (access-list 1 deny 0.0.0.0 255.255.255.255) RouterX(config)# interface ethernet 0 RouterX(config-if)# ip access-group 1 out

RouterX(config)# interface ethernet 0 RouterX(config-if)# ip access-group 101 out

Deny FTP traffic from subnet 172.16.4.0 to subnet 172.16.3.0 out E0 Permit all other traffic

© 2007 Cisco Systems, Inc. All rights reserved. ICND2 v1.0—6-10

Numbered Extended IPv4 ACL Example 2

RouterX(config)# access-list 101 deny tcp 172.16.4.0 RouterX(config)# access-list 101 permit ip any any (implicit deny all) RouterX(config)# interface ethernet 0 RouterX(config-if)# ip access-group 101 out

0.0.0.255

Deny a specific subnet

© 2007 Cisco Systems, Inc. All rights reserved. ICND2 v1.0—6-6

Standard ACLs to Control vty Access

RouterX(config-line)#

Uses 1 to 99 for the access-list-number. The first entry is assigned a sequence number of 10, and successive entries are incremented by 10. Default wildcard mask is 0.0.0.0 (only standard ACL). no access-list access-list-number removes the entire ACL. remark lets you add a description to the ACL. RouterX(config-if)#

Deny a specific host

ICND2 v1.0—6-9

Numbered Extended IPv4 ACL Example 1

RouterX(config)# access-list 101 RouterX(config)# access-list 101 RouterX(config)# access-list 101 (implicit deny all) (access-list 101 deny ip 0.0.0.0

0.0.0.255

any eq 23

Deny only Telnet traffic from subnet 172.16.4.0 out E0 Permit all other traffic

© 2007 Cisco Systems, Inc. All rights reserved. ICND2 v1.0—6-11

© 2007 Cisco Systems, Inc. All rights reserved.

ICND2 v1.0—6-8

Numbered Extended IPv4 ACL Configuration

RouterX(config)#

access-list access-list-number {permit | deny} protocol source source-wildcard [operator port] destination destination-wildcard [operator port] [established] [log]

© 2007 Cisco Systems, Inc. All rights reserved.

ICND2 v1.0—6-12

Named Standard IPv4 ACL Example

RouterX(config)#ip access-list standard troublemaker RouterX(config-std-nacl)#deny host 172.16.4.13 RouterX(config-std-nacl)#permit 172.16.4.0 0.0.0.255 RouterX(config-std-nacl)#interface e0 RouterX(config-if)#ip access-group troublemaker out

Configuring and Troubleshooting ACLs

Access Control Lists

© 2007 Cisco Systems, Inc. All rights reserved.

ICND2 v1.0—6-1

Testing Packets with Numbered Standard IPv4 ACLs

© 2007 Cisco Systems, Inc. All rights reserved.

ICND2 v1.0—6-3

Numbered Standard IPv4 ACL Example 1

RouterX(config)# access-list 1 permit 172.16.0.0 (implicit deny all - not visible in the list) (access-list 1 deny 0.0.0.0 255.255.255.255) RouterX(config)# interface ethernet RouterX(config-if)# ip access-group RouterX(config)# interface ethernet RouterX(config-if)# ip access-group 0 1 out 1 1 out