20100913 大象无形-安全云思(CNCERT-CC年会)

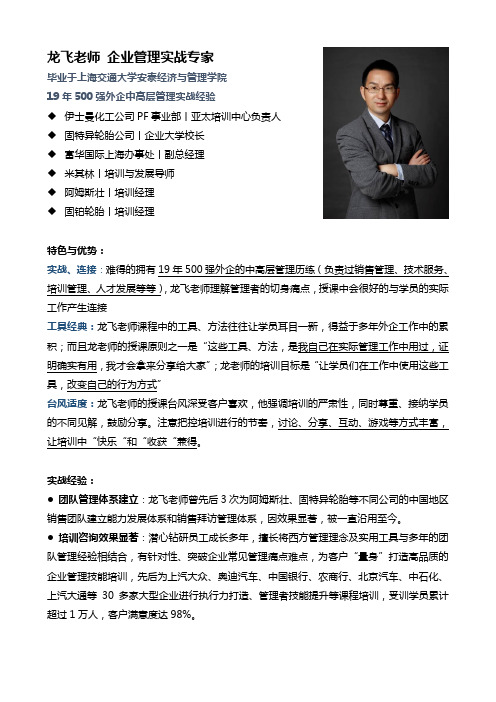

龙飞老师简介

毕业于上海交通大学安泰经济与管理学院19年500强外企中高层管理实战经验◆伊士曼化工公司PF事业部丨亚太培训中心负责人◆固特异轮胎公司丨企业大学校长◆富华国际上海办事处丨副总经理◆米其林丨培训与发展导师◆阿姆斯壮丨培训经理◆固铂轮胎丨培训经理特色与优势:实战、连接:难得的拥有19年500强外企的中高层管理历练(负责过销售管理、技术服务、培训管理、人才发展等等),龙飞老师理解管理者的切身痛点,授课中会很好的与学员的实际工作产生连接工具经典:龙飞老师课程中的工具、方法往往让学员耳目一新,得益于多年外企工作中的累积;而且龙老师的授课原则之一是“这些工具、方法,是我自己在实际管理工作中用过,证明确实有用,我才会拿来分享给大家”;龙老师的培训目标是“让学员们在工作中使用这些工具,改变自己的行为方式”台风适度:龙飞老师的授课台风深受客户喜欢,他强调培训的严肃性,同时尊重、接纳学员的不同见解,鼓励分享。

注意把控培训进行的节奏,讨论、分享、互动、游戏等方式丰富,让培训中“快乐“和“收获“兼得。

实战经验:●团队管理体系建立:龙飞老师曾先后3次为阿姆斯壮、固特异轮胎等不同公司的中国地区销售团队建立能力发展体系和销售拜访管理体系,因效果显著,被一直沿用至今。

●培训咨询效果显著:潜心钻研员工成长多年,擅长将西方管理理念及实用工具与多年的团队管理经验相结合,有针对性、突破企业常见管理痛点难点,为客户“量身”打造高品质的企业管理技能培训,先后为上汽大众、奥迪汽车、中国银行、农商行、北京汽车、中石化、上汽大通等30多家大型企业进行执行力打造、管理者技能提升等课程培训,受训学员累计超过1万人,客户满意度达98%。

● 美国财富500强企业【伊士曼化工公司】:负责培训中心运营管理,重组内部培训讲师队伍,参与重大项目的管理与支持,如上汽大众、奥迪等项目,为车厂附件销售提供培训、咨询解决方案,深受车厂欢迎,连续3年被评为上汽大众的金奖服务商,成为上汽大众颇受欢迎老师。

金鹰公司安全警示教育片观后感

安全警示教育片观后感通过观看江苏连云港聚鑫生物科技有限公司“12.9”间二氯苯装置爆炸事故、湖北大江化工事故警示片(2018.01.03成品)、钟祥市金鹰能源科技公司11.11事故自杀式救援、能特石首(0102改)案例警示教育片,这一起起血粼粼的事故告诉我们安全生产的重要性,生命的重要性,也让我们明白了安全生产是我们追求亘古不变的目标,是我们常抓不懈的工作。

生命对于每个人来讲只有一次,生命中最珍贵的是家庭、亲情、爱情……当这一切都瞬间消失时,留给生者的除了悲痛,还有些什么呢?我更加深刻领悟到“安全第一,预防为主,综合治理”该方针的重要性,该方针是党和国家的一贯方针,作为一名主要负责人,在观看了事故警示片后,为我的工作指明了方向。

安全生产,重于泰山,在现场的工作中,我们的工作原则要做到“人人讲安全,事事为安全,时时想安全,处处要安全”。

化工作业的特点是维护的设备多、出现异常和障碍的几率大;工作繁琐乏味、容易造成工作人员思想上的松懈。

而一旦发生事故轻则造成经济上的损失,不仅导致人员生命与健康丧失、环境污染破坏以及设备设施的损失,甚至给社会带来不安定因素,影响社会的稳定。

从观看安全警示教育片中,我们不难发现大多是管理人员安全意识是多么的淡薄、自我保护能力多么之差、违章作业是多么的常态。

为此,我们必须全力以赴搞好安全生产工作,形成人人讲安全,事事重安全,时时想安全,处处要安全的良好氛围。

我认为我们应当从以下五方面来搞好安全生产工作:一、加强安全培训,提高职工安全技术素质,建设一支高素质的职工队伍,是公司实现安全生产的根本保证,要求我们要加强安全知识学习,切实增强个人的安全生产意识,提高安全技能和预防事故的能力,从思想上、行动上切实的将安全生产工作落到实处。

企业的生产必须有高素质员工队伍为依托。

员工没有安全意识,安全生产无从谈起。

二、要根据安全生产的目标和任务,根据各岗位的分工,层层细化分解责任,将责任具体化、合理化、规范化,切实做到谁管的事、谁负责,有章可循,违章必究。

2-大象无形-安全云思(启明星辰)

18

在安全中,检测最适合做成云模式

19

数据丢失和泄漏

Data Loss/Leakage

帐户、服务和传输劫持

Account, Service & Traffic Hijacking

未知风险

Unknown Risk Profile

35

云计算的生命周期

根本物质

水 服务

源

海、湖、河、地表 实际资源

云朵形成

形成ห้องสมุดไป่ตู้拟资源

成雨条件

客户端、访问

云朵接触

虚拟资源前端

传输体系

大气环流 网络、通信

降水

获得水 获得云服务

用水

本地水处理和应用 服务再加工

22

大象亦有大形

沙丘鸟瞰图 卫星云图

23

宏观监测模型举例:地址熵

24

漏 洞 黑 脆 客 弱应 性急 响 应

/

Service in box

合 作 外 包

/

/ /

/

31

缓冲观点和配伍观念

安全来自于缓冲和重复

冗余、重复、纵深、延缓… 预警、抑制、丢车保帅、局部和整体… 响应、恢复、反击… …

重复需要君臣佐使来配伍

解决主要症状 解决病因

臣

解决次要症状 辅助君药

8

3+1 服务域示意图

网络可以按照业务的服务特征分解成4个域

终端域 Client Zone

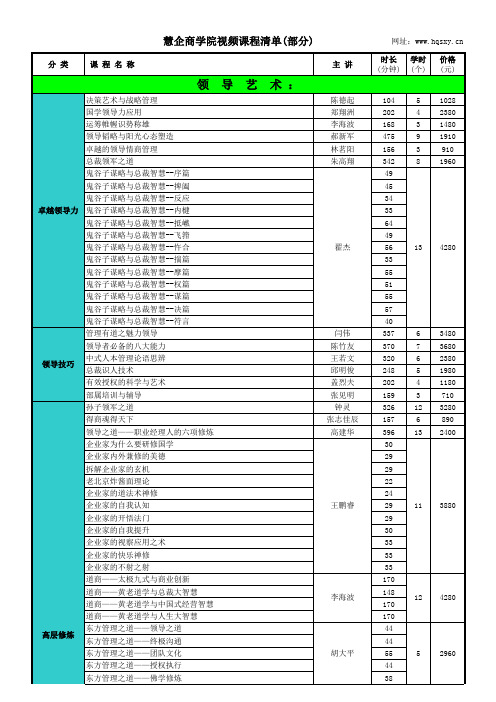

慧企商学院视频课程清单

5 12 7 6 2 2 7 5 3 7 3 6 3 3 9 11 5 13 3 4 3 8 6 6 3 3 11 4 10

1370 2680 1080 1880 660 780 1830 1610 930 2030 870 1780 910 830 2110 2310 1630 2630 930 1160 930 2360 2960 2320 1180 1080 2890 1680 2660

营

管

理 :

刘奇林 贺君宏 228 174 8 9 1880 1930

黄继毅

300

7

1860

黄永东 阎雨 李为明 李玉萍 李泽尧 刘大星 孙瑛 王山 王誉凯 吴群学 伍喆 印友海 张国翎 张国祥 张洪涛 张见明 张民生 郑君 郑直 邹金宏 海惕 杨天林 闫伟 海惕 王若文 王兴茂 白洪山 杨华

268 361 178 306 80 120 333 249 145 253 147 328 162 105 432 511 224 623 113 180 110 391 311 317 152 87 507 210 299

从“小兵”到“小官”-新任经理人修炼 向韩非子学管理 管理技能 企业经营管理沙盘模拟 如何有效领导80后 可控式管理 自律量化管理系统 从相学谈管理 企业规范化管理思路引玉 管理的思维从优秀到卓越的六项修练 管理者如何激励员工 现代医院经营策略 从管理走向服务 中小企业经营管理禅 餐饮业六常管理(6S)让企业卓越的管理方法 管出道理 理出头绪 管理孙子兵法系列课程 管理有道之赢人而解 企业管理原理与运用 思辨创新管理 责任制造结果 整合创新战略与组织变革管理 金牌班组长的八项修炼

力

资

源 :

陈奕名 豆世红 刘沛林 刘用 曾文 张国翎 赵胜 郭霆 海惕 李静涛 李泽尧 刘有林 吕青 赵胜 120 111 188 252 268 292 163 264 84 85 291 54 169 271 264 2 3 4 6 5 6 3 6 2 2 6 1 4 5 6 760 1030 1460 1760 1510 1760 930 1880 660 660 1660 410 1400 1630 1620

手打牛肉丸营销策划案

手打牛肉丸营销策划案前言潮汕手打牛肉丸美誉盛传,名声在外。

但是,美味弹牙的手打牛肉丸却总是犹抱琵琶半遮面般羞涩,市场上很少见到其庐山真面目,很多人都只是听说而已,真正尝到的少之又少。

通过调查我们发现,手打牛肉丸包装进入超市,具有很大的市场前景,能够充分满足有需求欲望的这类人群对于产品优质性、便捷性等的需要。

目前手打牛肉丸竞争者较少,这是一个很大的市场空缺,有机会进入。

通用磨坊在广州设厂,旗下品牌知名度高,如湾仔码头等,但其产品线较少,需要扩展。

“潮”工作室自创“好品道”手打牛肉丸这一品牌,为上头公司通用磨坊做营销策划。

本策划案通过市场调查,选择了中国东部一、二级城市目标市场,目标人群锁定在中高端收入的年轻白领和家庭主妇。

并分别根据目标人群赋予产品丰富立体的形象:永不言败、努力拼搏的坚强品格和多姿多彩、营养健康的品位生活,从而唤起目标人群对于产品更深厚的感情并实现购买。

产品设计多种规格、多种口味的牛肉丸产品,满足不同消费者的不同需求,并通过通用磨坊已有的销售渠道,打开市场,创新更丰富的渠道管理策略,进而实现稳定销售。

由于在竞争上处于相对优势,以及目标人群有足够的消费能力,采取快速撇脂和认知价值定价法定价,价格相对高端,能够实现企业优厚利润。

在促销方式上,活动丰富,并向消费者推广牛肉丸更多的烹饪和食用方法,进一步实现顾客满意。

通过本次策划,我们的目标是希望消费者能够随心所欲吃到优质美味有弹性的手打牛肉丸,打响“好品道”这个品牌,继承、推广和创新潮汕美食文化,并实现企业利润最大化。

目录1.公司介绍 (6)2.宏观环境分析 (7)2.1人口环境分析 (7)2.2经济环境分析 (7)2.3政治法律环境分析 (7)2.4社会文化环境分析 (7)2.5技术环境分析 (8)2.6自然环境分析 (8)3.中观环境分析 (8)3.1潜在进入者的威胁 (8)3.2现有竞争对手间竞争的激烈程度 (9)3.3替代品威胁 (9)3.4买方讨价还价能力 (9)4.微观环境分析 (10)4.1企业内部环境 (10)4.2供应商 (11)4.3中间商 (12)4.4顾客 (13)4.5竞争者 (14)4.6社会公众 (15)5.SWOT分析 (16)5.1“好品道”产品的优势: (16)5.2“好品道”产品的劣势: (17)5.3“好品道”产品的机会: (17)5.4“好品道”产品的威胁: (18)6.目标市场定位 (18)6.1市场细分 (18)6.2选择目标市场 (22)6.3市场定位 (29)7.产品策略 (31)7.1品牌名------好品道 (31)7.2品牌建立介绍 (31)7.3品牌生命周期分析与应对方案 (32)7.5品牌产品特点介绍 (35)7.6品牌产品组合介绍 (36)7.7品牌产品产品包装 (37)7.8手打牛肉丸生产工艺和过程 (38)8.手打牛肉丸定价策略 (41)8.1定价目标 (41)8.2成本估算 (42)8.3分析影响产品定价因素 (44)8.4新产品定价策略 (48)9.渠道设计与选取 (50)9.1目标渠道: (50)9.2营销渠道战略 (50)9.3好品道手打牛肉丸营销渠道选择策略 (52)9.4营销渠道管理 (54)10.促销策略 (57)10.1促销的目的 (57)10.2促销结构图 (57)10.3促销策略选择 (57)10.4策略分析 (58)10.5广告预算 (66)附1:调查问卷 (67)附2:感想 ...................................................................... 错误!未定义书签。

云安全标准组织

云安全标准机构

国外云安全组织及标准 -云安全标准

1

与云安全相关标准 《云计算--信息安全保障框架》(标准) 分析云服务体系架构,评估采用云服务后的风险,减轻云服务提供商需担保的负担 《云计算--信息安全的好处,风险和建议》(标准) 云风险的详细分类:首先定义了云里的风险类型、资产类型、脆弱性类型,对风险详细分类并给出其可能性、影响大小、与脆弱性的关系、影响资产风险等级。

国内云安全组织及标准

2

国内云安全组织及标准

2、全国信息技术标准化技术委员

云安全标准机构

国外云安全组织及标准 -云安全标准

1

6、开放式组织联盟

云安全标准建议组织

国外云安全组织及标准 -云安全建议白皮书

1

国际上比较具有影响力的云安全组织,有: 云安全联盟(CSA) 分布式管理任务组(DMTF) 结构化信息标准促进组织(OASIS)

云安全标准建议组织

云安全标准机构

国外云安全组织及标准 -云安全标准

1

1、ISO/IEC第一联合技术委员会(ISO/IEC JTC1)

组织类型:联合国下属机构 组织简介:1987年ISO与IEC两大国际标准组织联合组建了第一个联合技术委员会。 组织成员:JTC1的成员类型分为三种:参加成员(P-MEMBER)、观察成员(O-MEMBER)和联络成员。目前,JTC1有27个参加成员(中国包含其中)、38个观察成员、16个内部联络员及22个外部联络员 在云计算领域的标准化工作主要由JTC1下工作组SC38来完成。

云安全标准建议组织

国外云安全组织及标准 -云安全建议白皮书

1

3、结构化信息标准促进组织(OASIS)

组织性质:工业组织联盟 组织简介:结构化信息标准促进组织致力于推动全球信息社会开放标准的开发、融合和采用。 组织成员:到2010年8月底为止包括了IBM、Microsoft等两百六十个来自不同国家的组织、团体、大学、研究院和公司。

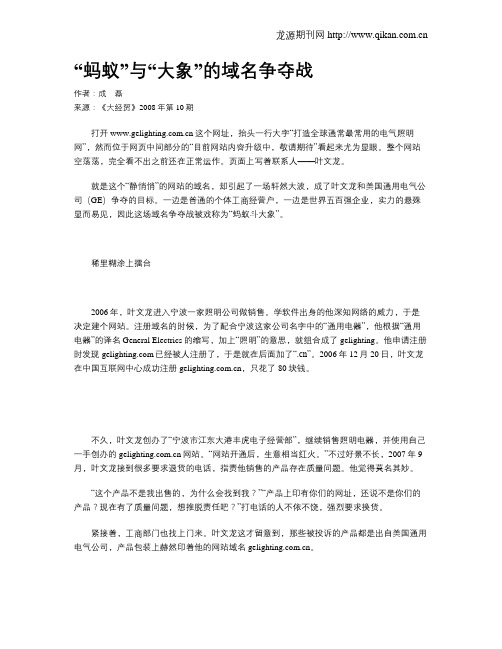

“蚂蚁”与“大象”的域名争夺战

“蚂蚁”与“大象”的域名争夺战作者:成磊来源:《大经贸》2008年第10期打开这个网址,抬头一行大字“打造全球通常最常用的电气照明网”,然而位于网页中间部分的“目前网站内容升级中,敬请期待”看起来尤为显眼。

整个网站空荡荡,完全看不出之前还在正常运作。

页面上写着联系人——叶文龙。

就是这个“静悄悄”的网站的域名,却引起了一场轩然大波,成了叶文龙和美国通用电气公司(GE)争夺的目标。

一边是普通的个体工商经营户,一边是世界五百强企业,实力的悬殊显而易见,因此这场域名争夺战被戏称为“蚂蚁斗大象”。

稀里糊涂上擂台2006年,叶文龙进入宁波一家照明公司做销售。

学软件出身的他深知网络的威力,于是决定建个网站。

注册域名的时候,为了配合宁波这家公司名字中的“通用电器”,他根据“通用电器”的译名General Electrics的缩写,加上“照明”的意思,就组合成了gelighting。

他申请注册时发现已经被人注册了,于是就在后面加了“.cn”。

2006年12月20日,叶文龙在中国互联网中心成功注册,只花了80块钱。

不久,叶文龙创办了“宁波市江东大港丰虎电子经营部”,继续销售照明电器,并使用自己一手创办的网站。

“网站开通后,生意相当红火。

”不过好景不长,2007年9月,叶文龙接到很多要求退货的电话,指责他销售的产品存在质量问题。

他觉得莫名其妙。

“这个产品不是我出售的,为什么会找到我?”“产品上印有你们的网址,还说不是你们的产品?现在有了质量问题,想推脱责任吧?”打电话的人不依不饶,强烈要求换货。

紧接着,工商部门也找上门来。

叶文龙这才留意到,那些被投诉的产品都是出自美国通用电气公司,产品包装上赫然印着他的网站域名。

原来,“”是GE公司经营照明器械的一个域名,和宁波大港经营部域名“”仅相差两个字母。

就是“.cn”这个后缀名,让原本不相干的“蚂蚁”与“大象”走上同一个擂台。

实力悬殊的对决后来,GE找到了叶文龙,要求将交给GE公司,并补偿叶文龙150万元人民币;而叶文龙提议让他做GE公司产品的区域销售代理,同时由他来负责维护这个网站。

浪潮云平台规划方案

前言 (1)第1章云计算介绍 (4)1.1云计算的起源 (4)1.1.1计算模式发展历程 (4)1.1.2数据和业务应用发展历程 (5)1.1.3 IT技术和应用模式发展历程 (6)1.2云计算概念 (7)1.2.1云计算主要包含三个层次的含义 (7)1.3浪潮行业云 (8)1.3.1行业云特征 (9)1.4云计算的价值 (10)1.4.1云计算实现行业信息化的安全高效统一 (10)1.5行业云促进行业信息化转型,快速推动业务发展 (12)1.5.1建设行业云可以实现行业决策分析的科学化与准确性 (12)1.5.2建设行业云将促进行业服务的发展 (12)1.5.3建设行业云将提升对行业业务的监管能力 (12)第2章需求分析 (14)2.1项目背景: (14)2.2沈阳信息中心现状 (14)2.2.1网络现状 (14)2.2.2系统现状 (14)2.2.3安全现状 (14)2.2.4业务现状 (14)第3章云计算中心整体规划 (15)3.1指导思想 (15)3.2建设原则 (15)3.3建设总目标 (15)3.4阶段性目标 (15)3.4.1第一阶段(2011年):建成云计算数据中心和构建沈阳云计算示范应用。

. 错误!未定义书签。

3.4.2第二阶段(2012年),以点带面,构建沈阳云计算服务平台,将相关行业应用迁移至云计算平台。

..................................................................... 错误!未定义书签。

3.4.3第三阶段(2013-2014年),建设沈阳云计算服务平台,沈阳系统应用的迁移,沈阳相关行业应用迁移至云计算平台。

..................................... 错误!未定义书签。

3.4.4第四阶段(2014-2015年),建设沈阳云计算服务平台,提供云计算相关服务,推动云计算产业和其他相关产业全面发展。

零信任安全

背景介绍

2014年,由云安全联盟CSA的SDP工作组提出的“软件定义边界“(SDP)技术架构标准,在全球成为一个被 广泛应用的零信任安全技术解决方案。SDP,全称Software Defined Perimeter,是通过软件定义的方式为企业 或者组织机构在互联上构建一个安全可信的虚拟边界。SDP打破了传统防火墙的物理边界局限,让企业服务器可 以在任何数据中心或者云上,办公设备也可以位于任何位置,顺应云大物移的时代趋势,成为企业上云、移动办 公、远程办公、物联安全、大数据安全的零信任安全最佳实践解决方案。

技术方案

零信任安全只是理念,企业实施零信任安全理念需要依靠技术方案才能将零信任真正落地。除了目前流行的 软件定义边界SDP技术方案外,在NIST《零信任架构标准》白皮书中列举了3个技术方案,可以归纳为“SIM”组 合:

1)SDP,软件定义边界;2)IAM,身份权限管理;3)MSG,微隔离。

零信任安全

零信任安全

计算机术语

01 背景介绍

03 技术方案

目录பைடு நூலகம்

02 安全理念 04 应用场景

零信任既不是技术也不是产品,而是一种安全理念。根据NIST《零信任架构标准》中的定义:

零信任(Zero Trust,ZT)提供了一系列概念和思想,在假定络环境已经被攻陷的前提下,当执行信息系统 和服务中的每次访问请求时,降低其决策准确度的不确定性。零信任架构(ZTA)则是一种企业络安全的规划, 它基于零信任理念,围绕其组件关系、工作流规划与访问策略构建而成。

2019年,在工信部发布的《关于促进络安全产业发展的指导意见(征求意见稿)》的意见中, “零信任安全” 被列入“着力突破络安全关键技术”之一。同年,中国信通院发布了《中国络安全产业白皮书》,报告中指出: “零信任已经从概念走向落地”。国家也首次将零信任安全技术和5G、云安全等并列列为我国络安全重点细分领 域技术。

00-PMBOK第六版_中文版(带完整目录)

目录

第一部分 项目管理知识体系指南(PMBOK® 指南) 1. 引论............................................................................................................................................ 1

2. 项目运行环境......................................................................................................................... 37 2.1 概述................................................................................................................................. 37 2.2 事业环境因素................................................................................................................ 38 2.2.1 组织内部的事业环境因素............................................................................... 38 2.2.2 组织外部的事业环境因素............................................................................... 39

大葱广告语

大葱广告语篇一:烧鸭广告词广式烧鸭历史悠久,外形美观,风味独特。

北方为烤南方为烧.因明炉叫烤,焖炉暗火叫烧所以称为烤鸭和烧鸭.据传唐朝以前,便在京都风味基础上。

创制了具有地方特色的口味。

广州厨师们进一步将制作方法与之融合,创作出广式烧腊,名扬海内外。

生产烧味的著名厂家店铺,清末时有孔旺记,其脆皮烧鸭当时已闻名广州.后兴盛于香港,澳门珠三角,其制作技艺更为精湛!所以现今称为港澳烧鸭,在广洲越是岀名.先民认为鸭肉清热祛火,而鹅肉性毒,多食上火。

烧鸭的原料多选用本地的麻鸭,皮香肉嫩,骨头带香。

由于地域不同,形成了选料、制作流程、吃法等风格的迥异,广东烧鸭与北京烤鸭代表了中国烧鸭的南北两派别。

篇二:烧鸭烧鸭主料:鸭8500克调料:小葱250克甜面酱200克椒盐50克蜂蜜50克盐50克味精10克各适量烧鸭的做法:1.将鸭宰杀,洗净,翅膀并起,左手拇指和食指攥住鸭膀根部,鸭背靠近手背,小指勾住鸭右腿,右手捏住鸭嘴巴,把鸭头送给攥鸭膀根的拇指和食指,捏在鸭头和颈部之间,用刀在脖外切一小口,以切断气管为准,随即用右手捏住鸭嘴,把脖颈拉成上下斜直,血滴于碗内;2.在沸水中将鸭子烫后,拔去大羽毛;3.下锅时左手拉动鸭掌,使鸭子在锅内浮动,右手用一木棍随时拨动鸭子全身,促使鸭毛尽快透水,再放入清水中浸泡打净细毛,从左翅膀下面切一小口,掏出内脏、食管、食袋,抠下鸭舌,齐关节处剁去脚掌;4.用芦苇秆一节,两端削成叉形,做成“鸭撑”,长50~60毫米;5.将“鸭撑”从体侧口伸入胸脯的三岔骨上,使鸭脯隆起,便于灌汤,烧后体形不致扁缩,然后,用清水里外清洗干净;6.将鸭子用烧钩钩住顶颈,把鸭子在开水中烫一下,只能打一个滚,立即提起,达到鸭皮毛孔紧缩,表皮蛋白质凝固;7.蜂蜜用清水稀释,用手蘸蜜水擦在鸭身上,挂在通风处晾干;8.烧鸭入炉前,先在肛门处塞入4厘米长的芦苇一节作堵塞,防止灌入的汤外流;9.再将上汤兑入精盐、味精调好,从体侧刀口处灌入至八成满;10.烧鸭时能使鸭子外烧内煮,熟得快,烧得透,并且可补充鸭肉水分的过度消耗,达到鸭肉外焦里嫩的效果;11.将烧鸭的焖炉先用于松毛绳烧热,待松毛烟过时,立即把鸭子从上炉口放挂好,盖上炉火口和上盖,利用焖炉的热度反射烧熟;12.烧鸭不能直接与火苗接触,烧的过程中,要根据火候移动鸭子的位置,保证火色均匀,烧的时间不能过长和过短,一般掌握在10至15分钟,烧至皮呈枣红色即可出炉;13.鸭子出炉后,先拔掉鸭塞,挖出肚中汤汁,从中竖剖两半,切成1厘米宽的长方块,摆入盘中,保持鸭的形象;14.花椒盐、甜面酱、大葱白另装盘,一起上桌蘸食。

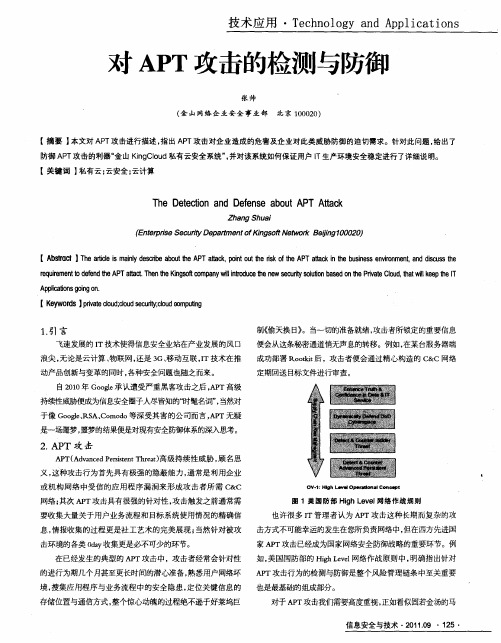

对APT攻击的检测与防御

获并记录 A T攻击的所有行为 .. P b 审计网络中应用程序的带 宽占用情况。

3A T攻击 溯源 。 )P

圈 2典 型 的 AP T攻 击流 程

为什么 We e e 会成为攻击者发起 A T攻击起点?通 bSr r v P

・

1 6 ・ 2 1 .9 ・ 2 0 0 www. f sigo g 1 i o t .r n n

件 副本给攻 击者 ;) 5 通过 植入 恶意软件 ,如 木马 、后 门 、 Do n ae 等恶意软件 , w l dr o 回传大量的敏感文件 ( RD、P WO P T、 P F C D文件等 )6 通过高层主管邮件 , D 、A ;) 发送带有恶意程序

的 附件 , 员工 点击 并入 侵 内网终 端 。 诱骗

技 术 应 用 ・ e h o o y a dA p ia in T c n lg n p l c to s

4 产业 链跟 踪 。 )

实时跟踪分析网络犯罪团伙的最新动向。 多维度的安全防御体系 , 正如中医理论中倡导的防患于未

云防■

云 篮 : t立 一十基 于生 产玮 安 盒l曩 ;

击环境的各类 O a 收集更是必不可少的环节。 dy 在已经发生的典型的 A T攻击中 ,攻击者经常会针对性 P

也许很多 I T管理者认为 A T攻击这种长期而复杂的攻 P 击方式不可能幸运的发生在您所负责网络中, 但在西方先进国 家 A T攻击已经成为国家网络安全防御战略的重要环节。例 P

然思想, 在威胁没有发生前, 为企业 I T生产环境进行全面的安 全体检 , 充分掌握企业所面临的安全风险。 为实现针对 A T攻 P

~ …

网络安全大型专题片《第五空间》第一集:《透明的时代》简介_观后感

网络安全大型专题片《第五空间》第一集:《透明的时代》简介网络安全大型专题片《第五空间》第一集:《透明的时代》简介:大数据时代,所行所思、消费习惯、行程安排、关系网络,数字巨头比你更了解你自己,获取便利的同时也签署条约共享个人信息。

光缆的尽头是宝藏,数据引来贪婪的窥探者。

一组代码,可能导致个人倾家荡产,国家基础设施瘫痪,风险隐于键盘之上。

网络空间成为继陆地、海洋、天空、外空之外的第五空间。

虚拟空间和现实世界深度融合,面对不断涌现的各种已知和未知的网络安全威胁,我们能够找到守护人类命运共同体的密钥吗?大数据时代,所行所思、消费习惯、行程安排、关系网络,数字巨头比你更了解你自己,获取便利的同时也签署条约共享个人信息。

光缆的尽头是宝藏,数据引来贪婪的窥探者。

一组代码,可能导致个人倾家荡产,国家基础设施瘫痪,风险隐于键盘之上。

网络空间成为继陆地、海洋、天空、外空之外的第五空间。

虚拟空间和现实世界深度融合,面对不断涌现的各种已知和未知的网络安全威胁,我们能够找到守护人类命运共同体的密钥吗?在中央网信办网络安全协调局、上海市网信办的指导下,上海广播电视台融媒体中心制作的大型新闻专题片《第五空间》,于2017年国家网络安全宣传周期间播出。

这是国内第一部聚焦网络安全的电视新闻专题片,三集分别为《透明的时代》、《隐秘的威胁》和《真实的较量》。

对应个人、社会、国家三个维度,呈现一份震撼的网络安全调查报告。

这部专题片大气恢弘,视野开阔,逻辑严密。

既从每个人息息相关的生活场景切入;又层层推进,上升到全民提升安全意识、共同构筑网络空间安全的层面;充分体现了国家网络安全周“网络安全为人民,网络安全靠人民”的宣传主题。

第一集《透明的时代》本集的关键词是“个人”。

网络时代,数据可以轻易给每个人“画像”。

我们存活于真实世界,同时也映射到虚拟的第五空间。

围绕个人信息安全,专题片从个人移动支付、个人金融活动、隐私权等多个方面呈现我们在信息社会中的生活。

UTC安防整体介绍

Sym Vision

Sym Vision

Sym Vision 总 控 主 机 中 心 管 理 服 务 器 流 媒 体 服 务 器 集 中 存 储 服 务 器

W EB管 理

Sym N et 解码器

电视墙

Sym Vision

Sym Vision

Sym Vision 中 心 管 理 服 务 器 流 媒 体 服 务 器

5万员工aerospace2业务涉及70个国家与地区行业领先的特许经营权创新历史联合技术消防安防发展史kiddekuwaitkiddeqatar累积交易金额近90亿美元3全球安防产品英国爱尔兰和南非和南非美洲亚洲澳洲产品服务联合技术消防安防欧洲大陆全球消防产品企业级系统安防系统电子安防产品supraonity火灾探测及报警系统专业探测系统消防产品消防灭火系统家用与商用系统灭火控制系统数字模拟监控智能分析录像视频监控门禁门禁工作场所安全和生产的安防解决方工作场所安全和生产的安防解决方案utc安防业务全线产品商业消防噪音通讯和生命安全系统消防服务财产保护家庭安全生活方式提高防盗?采矿?生命科学?航空航天?船舶制造?水利枢纽?污水处理?机场?港口码头?高速铁路?综合交通枢纽?平台fpso?管道lng灌区?石化?煤化工?核电?风能?igccutc安防业务的行业解决方案和大客户关键基础设施交通运输油气化工特种工业新能源megaveoutc安防业务产品系统的行业组合symvisionultraviewiqvisiowavemastermindpictureperfecttraccessintrusionfcwnxsimax机场港口港口油气煤化工高速铁路核电循环能源跨国企业customeradaptableintegration集成globaloperationscenter运营中心region1区域1multipurposeclientapplicationworkstations?systemmanautcment?monitoringsurveillance?commandcontrol?photoidcredentialing?deviceapiservicehosting?设备api服务regionalserver服务器multipurposeclientapplicationworkstations多功能客户端工作站region2区域2regionn区域nmicrosoftsqlserversqlserverglobalserver服务器?hrpersonneldatabase?itactivedirectoryserver?emailserver?crystalenterprisereportserver?thinclientapplicationdeploymentserver实施服务器enterprisebu

打破思维定势的中国企业素材

打破思维定势的中国企业素材日前,陕煤彬长矿业公司召开上半年经济运行分析会暨下半年工作会,传达陕煤集团上半年经济运行分析会精神,总结公司上半年经济运行情况。

公司党委书记、董事长白永明围绕“察势、深谋、创标、快干”四个命题,客观分析当前面临的形势,全面部署下半年及今后一个时期工作,进一步动员广大干部职工一如既往、扎扎实实,善始善终、善作善成,持续奏响高质量发展的“最强音”,争取最好的年度“工作盘”和“成绩单”。

公司领导、副总师、各部门负责人,各单位领导班子成员及有关部门负责人参加会议。

年初以来,面对疫情与行业“新态势”叠加交织的复杂环境,陕煤彬长矿业公司打破思维定势、抢抓发展机遇,全力全效补短板、强弱项、扬优势,全程全域抓管理、推创新、促落实,安全生产平稳有序,重大灾害可防可控,智能智慧快速推进,科技创新多维突破,经济运行持续向好,体制改革步履坚实,矿区面貌日新月异。

上半年,在顺利实现安全“六零”目标的基础上,煤炭产销量、营业收入、利润分别完成陕西煤业年度指导计划的54.47%、75.22%和167.91%。

营收、利润同比增幅32%、131%,创历史新高,顺利实现“双过半”。

会议指出,下半年,陕煤彬长矿业公司上下要紧紧围绕“察势、深谋、创标、快干”四个命题,继续保持思维超前、战略超前、行动超前,奋力在未来的发展中争上游、走前列、创一流。

应势之变在于察。

察大势,抓“主流”。

高端化、多元化、低碳化发展,将会是下一步能源产业迭代升级的“主流”。

在陕西今年布局的重要战略支点中,“四大战略路径”彬长占其三,“三大新能源”彬长有其二。

这也充分证明,彬长矿业当初谋划的方向、现在所做的事情,与全省能源发展的“大势”和“主流”高度吻合,从全局看一域,从未来看当下,公司上下更应增强发展的定力和信心。

察内情,补“短板”。

当前,摆在彬长矿业面前的主要任务有两项,一是筹办全国现场会的“大战”在即,二是围绕“二十大”安全保稳的“大考”在前。

数智化时代企业财务共享中心优化研究

数智化时代企业财务共享中心优化研究目录一、内容概要 (2)1.1 研究背景与意义 (3)1.2 研究目的与问题提出 (4)二、文献综述 (5)2.1 财务共享中心的理论基础 (6)2.2 数字化与智能化对财务共享中心的影响 (7)2.3 国内外研究现状及评述 (9)三、数智化时代企业财务共享中心的发展现状 (10)3.1 企业财务共享中心的定义与特点 (11)3.2 典型企业财务共享中心的运营模式 (12)3.3 数智化时代企业财务共享中心的发展趋势 (14)四、数智化时代企业财务共享中心面临的挑战 (15)4.1 技术更新换代的挑战 (16)4.2 数据安全与隐私保护的挑战 (18)4.3 人才队伍建设与培养的挑战 (18)4.4 内部管理与文化建设的挑战 (20)五、数智化时代企业财务共享中心的优化策略 (21)5.1 利用大数据与人工智能技术优化财务数据处理 (22)5.2 强化财务共享中心的风险管理能力 (24)5.3 提升财务共享中心的运营效率与服务水平 (25)5.4 构建数字化与智能化的财务共享中心企业文化 (27)六、案例分析 (28)6.1 选取典型企业进行案例分析 (30)6.2 案例企业财务共享中心优化实践的启示 (31)七、研究结论与建议 (32)7.1 研究结论总结 (34)7.2 对企业财务共享中心优化的建议 (34)八、未来展望 (36)8.1 数智化时代企业财务共享中心的发展前景 (37)8.2 需要进一步研究的问题与展望 (39)一、内容概要随着信息技术的飞速发展,数智化时代为企业带来了前所未有的机遇与挑战。

在这一背景下,企业财务共享中心(Financial Shared Services Center, FSSC)作为财务管理的重要支柱,其优化显得尤为重要。

本文旨在深入探讨数智化时代企业财务共享中心的优化路径,通过分析当前财务共享中心面临的问题,提出相应的优化策略,并结合案例进行实证研究。

12 个最危险的云安全威胁

12 个最危险的云安全威胁作者:暂无来源:《计算机世界》 2019年第26期作者 Bob Violino 编译陈琳华越来越多的数据和应用程序正在向云端迁移,转型同时也带来了一些特殊的信息安全挑战。

以下是企业在使用云服务时面临的12个顶级云安全威胁。

云计算正在持续改变着企业使用、存储和共享数据、应用程序和工作负载的方式。

与此同时,这也带来了许多新的安全威胁和挑战。

这么多数据进入云端,特别是公有云服务,那么这些资源自然也就成为了不法分子的目标。

市场研究机构Gartner的副总裁兼云安全负责人JayHeiser 表示,“公有云的使用量正在快速增长,因此不可避免地会有大量敏感内容暴露在风险当中。

”与许多人的想法正好相反,保护云端上的企业数据的主要责任不在于服务提供商,而在于云服务的客户。

Heiser 称:“我们正处于云安全过渡期,重点正从提供商转移到客户身上。

企业正在花费大量时间来弄清楚云服务提供商是否‘安全’,但是他们几乎没有得到任何答案。

”为了让企业了解云安全的最新动态,让他们在云部署策略上做出明智的决策,云安全联盟(CSA)已经发布了最新版本的《十二大云计算顶级威胁:行业洞察报告》。

该报告反映了目前CSA社区中的安全专家对最重要的云安全问题的一些共识。

虽然云端存在许多安全问题,但是该报告仅列出了按需要使用共享云计算所存在的12个重大问题。

后续发布的《云计算顶级威胁:深度观察》列出了关于这12 种威胁的案例研究。

为了确定最重要的威胁,CSA 对行业专家进行了一项调查,以汇总对最重要的云计算安全问题的专业意见。

以下是最重要的云安全问题(严重程度根据调查结果排序):1. 数据泄露CSA 表示, 数据泄露可能是有针对性的攻击所追求的结果,或者仅仅是人为错误、应用程序漏洞或安全措施不佳所导致的。

其可能涉及任何无意被公布的信息,如个人健康信息、财务信息、个人身份信息、商业机密和知识产权。

一个企业的云端数据可能因不同的原因对不同的对象具有不同的价值。

云计算

终极的大象无形 计算隐于“云端”

量子测不准关系

1 1 h xp x [ x, p x ] ih 2 2 2

信号测不准关系

i 1 1 ˆ] t [t , 2 2 2

算法测不准关系

x k 1

Expression of uncertainty operator and implicit parallelism operator?

云计算是大象无形的终极目标吗

• 云计算本质上还是服务器的迭加 • 对于TSP等指数级难度的问题仍然是无法解 决的 • 自然界的隐含并行计算能力才有可能是解 决计算复杂性的终极方法,突破服务器的 简单堆叠

云计算的前身 《并行计算应用及实战》 云计算的典型应用 《移动搜索引擎原理与实践》 云计算的初体验 《走近云计算》 云计算思想和架构的描述 《云计算关键技术和应用实例》

谢

谢!

特别感谢我的合作导师李建平教授

天下大势,合久必分,分久必合, 计算机技术的分合演义

• 早期计算技术以合为特征—曲高和寡 • 个人电脑的发展使分成为了主流—计算机飞入寻 常百姓家 • 网络技术的发展使云计算成为了合的模式,计算 和存储通过网络隐形于云端—大象无形

大象无形 计算和存储隐于云端

企业应用隐于云中

我们正在的研制企业用的iotek

云计算的无形得益于网络的进步

1986年我国第一封Email 560bps

现在的网络速度

网络作用的变迁

传统计算环境中的网络 云计算时代的网络

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

大象无形 安全云思From Zone to Space,Cloud Thinking of SecurityJordan Pan 潘柱廷 启明星辰 首席战略官 中国计算机学会 理事 云安全联盟中国区 理事 /jordan2k /jordan2k /in/jordanpanWhat is changing?到底什么东西变化了?2我们习惯的内外有别敏感区非敏感内部区互联网核心区3纵深防御敏感区非敏感内部区互联网核心区4纵深的安全产品和服务覆盖漏洞管理 威胁管理 日志管理 资产管理 信息采集 网元管理 账户管理 SSO 强认证 远程操作 审计管理 系统漏洞 业务违规操作 防WEB业务入侵 防系统入侵 二次身份鉴别 存 备 存储/备份 灾难备份 数据恢复 WEB业务漏洞 系统漏洞 业务违规操作 DB漏洞 防WEB业务入侵 DB违规操作 防系统入侵 DB防入侵 二次身份鉴别 二次身份鉴别 远程接入访问 防系统入侵 防WEB业务入侵 业务违规操作 WEB业务漏洞 系统漏洞管理/监控平台内联业务服务数据中心 数据中外联业务服务 DMZ外部业务服务(托管)入侵检测 可信访问控制 可信访问控制 生产网络 业务访问控制 办公网络网络访问控制 防网络入侵 防资源滥用 外联网络互联网行为监管 防网络病毒 防网络入侵 防资源滥用生产终端IT管理网络Internet运维终端 命令级控制运维过程审 计生产终端防违规操作 接入控制 终端维护办公终端防病毒 接入控制 文档防护终端漏洞 非法外联 终端维护 终端审计远程终端数据防盗 身份鉴别 远程接入5多层次的安全掌控6各种合规性要求国际/国家标准 • • • • • • 等级保护 CC / ISO15408 ISO 27001 ISO 20000系列 SOX … • • • • • • 机构内部制度 网络安全体系指南 防病毒指南 系统加固手册 防火墙配置手册 入侵事件处理流程 …7IATF信息技术保障框架和安全域83+1 服务域示意图• 网络可以按照业务的服务特征分解成4个域终端域 Client Zone计算服务域 Service Zone 互联基础设施域 InterInter-networking Zone支撑性基础设施域 Supporting Zone9新变化新业务 • • • • • • • Web2.0 网络游戏 博客、微博 IM SNS iPhone、iPad … • • • • • •新计算 云计算 虚拟化 物联网 移动计算 三网融合 … • • • • • • •基础技术 芯片能力 网络带宽 无线 电池容量 虚拟化 开源 …10从区域变为空间 From zone to space互联网: 载体 网站: 媒体 网站 用户: 访问者 管理: 管控 业务 业务: Zone业务 业务 空间 空间 空间的一员 治理 +Space业务 p 业务终端域 Client Zone 计算服务域 Se ce o e Service Zone互联基础设施域 InterInter-networking Zone支撑性基础设施域 Supporting Zone11大象无形大漠无边, 古城翩然如舟云海漫漫, 云海漫漫 陋舍不知其所12从房间到空间的大象无形云思 CLOUD THINKING13NIST给出的定义NIST给云计算定义了五个关键特征、三个服务模型、四个部署模型。

14云的五个关键特征• 按需自服务用户可以在需要时自动配置计算能力,例如服务器时间和网络存储,根据需要自动计 算能力,而无需与服务供应商的服务人员交互。

•宽带接入服务能力通过网络提供,支持各种标准接入手段,包括各种瘦或胖客户端平台(例如 移动电话 笔记本电脑 或 移动电话、笔记本电脑、或PDA),也包括其它传统的或基于云的服务。

),也包括其它传统的或基于云的服务•虚拟化的资源“池”提供商的计算资源汇集到资源池中,使用多租户模型,按照用户需要,将不同的物理 和虚拟资源动态地分配或再分配给多个消费者使用。

虽然存在某种程度上的位置无关 性,也就是说用户无法控制或根本无法知道所使用资源的确切物理位置,但是原则上 可以在较高抽象层面上来指定位置(例如国家、州、省、或者数据中心)。

资源的例 子包括存储、处理、内存、网络带宽以及虚拟机等。

即使是私有的“云”往往也趋向 将资源虚拟“池”化来为组织的不同部门提供服务。

将资源虚拟“池”化来为组织的 同部门提供服务•快速弹性架构服务能力可以快速、弹性地供应 – 在某些情况下自动地 – 实现快速扩容、快速上线。

对于用户来说,可供应的服务能力近乎无限,可以随时按需购买。

•可测量的服务云系统之所以能够自动控制优化某种服务的资源使用,是因为利用了经过某种程度抽 象的测量能力(例如存储、处理、带宽或者活动用户账号等)。

人们可以监视、控制 资源使用、并产生报表,报表可以对提供商和用户双方都提供透明。

15大象亦有具象的微粒• 关于水滴和沙粒 • Everything as a Cloud Service? • 是不是所有的事情都可以变成云计算、云服务?只有资源性的对象,最适合云服务? 比如:自来水、电力、计算能力、存储空间、特征代 码、黑名单…16三个( *aaS ) 模型17云的三个服务模型• 云软件作为服务 (SaaS).提供给用户的能力是使用服务商运行在云基础设施之上的应用。

用户使用 各种客户端设备通过“瘦”客户界面(例如浏览器)等来访问应用(例如 基于浏览器的邮件)。

用户并不管理或控制底层的云基础设施,例如网络 、服务器、操作系统、存储、甚至其中单个的应用能力,除非是某些有限 服务器 操作系统 存储 甚至其中单个的应用能力 除非是某些有限 用户的特殊应用配置项。

• 云平台作为服务 (PaaS).提供给用户的能力是在云基础设施之上部署用户创建或采购的应用,这些 应用使用服务商支持的编程语言或工具开发,用户并不管理或控制底层的 云基础设施,包括网络、服务器、操作系统、或存储等,但是可以控制部 云基础设施 包括网络 服务器 操作系统 或存储等 但是可以控制部 署的应用,以及应用主机的某个环境配置。

• 云基础设施作为服务 (IaaS). ( )提供给用户的能力是云供应了处理、存储、网络,以及其它基础性的计算 资源,以供用户部署或运行自己任意的软件,包括操作系统或应用。

用户 并不管理或控制底层的云基础设施,但是拥有对操作系统、存储和部署的 并不管理或控制底层的云基础设施 但是拥有对操作系统 存储和部署的 应用的控制,以及一些网络组件的有限控制(例如主机防火墙等)。

18在安全中,检测最适合做成云模式19云模式安全中的水滴云模式安全 水滴防病毒云 防木马云 垃圾邮件举报处理系统 僵尸网分布式处置方案病毒特征 木马特征 Spam黑名单 僵尸网IP地址20云计算的层次Knowledge / Data Application / Software Platform Infrastructure Eqp. & Tech.21• 超级巡警和360类的反木马系统 • Google搜索、Google翻译 g 搜索 g 翻译• • Gmail• Microsoft Azure • Google APP Engine• AT&T Synaptic Storage Service • Google GFS • Amazon EC2 • EMC • Intel • Cisco云计算的生命周期根本物质• 水 • 服务源• 海 湖 河 地表 海、湖、河、地表 • 实际资源云朵形成• 形成虚拟资源成雨条件• 客户端、访问云朵接触• 虚拟资源前端传输体系• 大气环流 • 网络、通信降水• 获得水 • 获得云服务用水• 本地水处理和应用 • 服务再加工22大象亦有大形沙丘鸟瞰图 卫星云图23宏观监测模型举例:地址熵24事件和处置的宏观和微观微观事件 微观处置•应对渗透攻击事件 •…宏观事件•单点清洗网络流量 •处置被蠕虫感染机器 •… •监测全网协议分布 •熵模型等分析方法 •…宏观处置•渗透攻击的全局排查 •定位僵尸网服务器 •云监测网站挂马 •…25一些不变的安全原则 风险三要素、缓冲、方剂配伍贯穿的安全思路26谈安全涉及到的方方面面强 认 证 设 备 故障 组 织 体系 终 端 安 全 入 侵 检 骨 测 干 网 办 公 安全 规 划计 划 UTM 多 功能 网 关 电 磁泄 漏 理 平 台 工 作 流 服 务器 安 全 垃 透 圾 信 息 合 作 外 包 / 管 宏 观 中 观 微 观 三 观 论 黑 客 管 理 等 项 级 目 保 护 文 档安 全 应 急响 应拒 绝服 务 攻 击分 布式/ /网 络渗漏 洞脆// 弱 性27梳理手上的牌办 公安 干 全 网 设 备故 障 网 络 渗透 电 磁 泄 漏 UTM 多 功能 管 理 平 台 规 工 划 计 划 目 管 理 / 作 流 项 宏 观中 观 三 观 论 合 作外 包 网 关 组 织 体 系 等 级 保 护 骨 服 务 器安 终 全 安 全 端 文 档 安 全拒 绝服 务 攻 击分 布式垃 圾 信息漏 洞脆 弱 性应 急 响 应黑 客/强 认证入 侵 检测/ / 微 观/28最精简的风险管理3要素资产威胁29措施热牌物 联 网 Web 安 全 垃 僵 尸 网 圾 邮 件 Service in box e 流 量 洪 流知 件 量 清 洗流管 理 平 台 SOA30牌办 公安 干 全 网 设 备故 骨 物 联 网 服 务 安 器安 终 端 安 全 流 电 磁 泄 漏 垃量 圾洪 信息 流 等 级 保 管 护 理 平 台 管 理 平 台 规 划 / 计 划 项 SOA 目 管 理 宏 观中 观 三 观 论 合 作外 包 漏 洞脆 弱 性 强 认证 知 件 清 洗 组 织 体 系 工 作 流 入 流侵 量 检测 UTM 多 功能 网 关 Service in box e 急 响 应 黑 客 应 全 全 文 档 安 全 Web 网 络 渗透 垃 圾 邮 件拒 绝服 务 攻 击分 布式 尸 网僵 障// / 微 观/31缓冲观点和配伍观念• 安全来自于缓冲和重复冗余、重复、纵深、延缓… 冗余 重复 纵深 延缓 预警、抑制、丢车保帅、局部和整体… 响应、恢复、反击… 响应 恢复 反击 …• 重复需要君臣佐使来配伍 臣• 解决次要症状 • 辅助君药• 解决主要症状 • 解决病因 解决病• 消除或减缓君 药臣药的副作 用使• 将药效送达患 处君32佐云安全联盟33CSA v2.1第 部分 第一部分 云架构D1: 云计算架构框架第三部分:云的运行D7: 传统安全、业务连续性 和灾难恢复 D8: 数据中心运行 D9: 应急响应 通告和补救 应急响应、通告和补救 D10: 应用安全 D11: 加密和密钥管理 D12: 身份和访问管理 D13: 虚拟化第二部分:云的治理 第二部分 云的治理D2: 治理和企业风险管理 D3: 法律与电 证据发 法律与电子证据发现 D4: 合规与审计 D5: 信息生命周期管理 息 命 D6: 可移植性和互操作性 / Cloud Security Alliance, Greater China Chapter 34CSA提出的7大威胁• 云计算的滥用和恶意使用Abuse and Nefarious Use of Cloud Computing• 不安全的界面和APIInsecure Interfaces and APIs• 恶意的内部人员 意Malicious Insiders• 共享技术漏洞Shared Technology Vulnerabilities• 数据丢失和泄漏Data Loss/Leakage• 帐户、服务和传输劫持Account, Service & Traffic Hijacking• 未知风险Unknown Risk Profile35。