CCNA 路由Chapter_3

CCNA培训第3章TCPIP协议栈精品PPT课件

TCP 简单确认

发送方 发送 1

接收方 接收 1

© 1999, Cisco Systems, Inc.

滑动窗口 = 1

ICND—8-14

TCP 简单确认

发送方 发送 1

接收 ACK 2

接收方

接收 1 发送 ACK 2

© 1999, Cisco Systems, Inc.

滑动窗口 = 1

ICND—8-15

名称管理 - DNS*

* 路由器使用

ICND—8-5

主机到主机层概述

应用层 主机到主机层

Internet层

网络接入层

Transmission Control

Protocol (TCP)

面向连接

User Datagram Protocol (UDP)

非面向连接

© 1999, Cisco Systems, Inc.

确认号 #

…

我已收到 #10, 现在我需要 #11.

Source Dest. Seq. Ack. 23 1028 1 11

© 1999, Cisco Systems, Inc.

ICND—8-21

TCP 顺序号和确认号

源端口 目标端口 顺序号 #

我发送 #10.

Source Dest. Seq. Ack. 1028 23 10 1

第三章 TCP/IP协议栈

© 1999, Cisco Systems, Inc.

8-1

本章目标

通过本章的学习,您应该掌握以下内容:

• 掌握TCP/IP分层模型 • 掌握三次握手过程 • 理解OSI和TCP/IP模型的区别和联系

© 1999, Cisco Systems, Inc.

CCNA_ERouting_Chapter_2_答案

1图中的路由器使用如图所示的子网分配。

对Router3 而言,要将内部网络通告给网云,最有效的路由总结是什么?192.1.1.0/26 和192.1.1.64/27192.1.1.128/25192.1.1.0/23 和192.1.1.64/23192.1.1.0/24192.1.1.0/25192.1.1.0/24 和192.1.1.64/242请参见图示。

要使192.168.1.0 和10.0.0.0 网络之间连通并且无需递归查找,需要使用下列哪两条命令?(选择两项。

)A (config)# ip route 10.0.0.0 255.0.0.0 s 0/1/0A(config)# ip route 10.0.0.0 255.0.0.0 172.16.40.2A (config)# ip route 10.0.0.0 255.0.0.0 s 0/0/0B(config)# ip route 192.168.1.0 255.255.255.0 s 0/0/0B (config)# ip route 192.168.1.0 255.255.255.0 172.16.40.1B(config)# ip route 192.168.1.0 255.255.255.0 s 0/1/03哪一个地址可以用来总结从172.16.0.0/24 到172.16.7.0/24 的所有网络?172.16.0.0/21172.16.1.0/22172.16.0.0 255.255.255.248172.16.0.0 255.255.252.04请参见图示。

在到达10.0.0.0 网络的路由中,/8 表示什么意思?它表示该路由器与10.0.0.0 网络之间有8 跳。

它表示发送到10.0.0.0 网络的ping 得到应答所需的时间(毫秒)。

它表示路由器可将数据包转发到带有8 个子网的目的网络。

它表示在数据包目的IP 地址中,从左开始有多少个连续比特位必须与10.0.0.0 匹配才能使用这条路由。

CCNA_ERouting_Chapter_3

1When multiple routing protocols have a route to the same destination network, what determines route is installed in the routing table?best metriclowest hop countgreatest available bandwidthlowest administrative distancelowest cost2A growing medium-sized manufacturing company recently began to have routing instability issue company uses static routes and has a mixture of over 30 Cisco and non-Cisco routers. The netw administrator has decided to convert the network to dynamic routing. What characteristics of pro should be considered in this selection process?Distance vector routing protocols, such as RIP, converge more quickly than do link-state rou protocols.EIGRP can be used on all of the routers in the company.OSPF can be used between the routers.An exterior routing protocol, such as BGP, is recommended for growing companies.3An engineer creates a static route by entering the Router(config)# ip route 10.0.0.0 255.255.25 192.168.1.2 command. What can be concluded about this route?The administrative distance of this route is 1.192.168.1.2 is the address of an interface on this router.This route will display as a directly connected network in the routing table.Packets with a destination IP address of 192.168.1.2 will be forwarded to the 10.0.0.0/24 ne 4W hat is the purpose of a routing protocol?It is used to build and maintain ARP tables.It provides a method for segmenting and reassembling data packets.It allows an administrator to devise an addressing scheme for the network.It allows a router to share information about known networks with other routers.It provides a procedure for encoding and decoding data into bits for packet forwarding.5Which two conditions would create a setting where the use of a distance-vector routing protocol efficient? (Choose two.)the network requires a special hierarchical designfast convergence of the network is crucialthe network is using a hub and spoke topologythe network is using a flat designthere are more than 15 hops between the most distant routers6Which command would the network administrator issue to determine if load balancing is in effect on a router?show ip protocolsshow ip routeshow ip interface briefshow ip interface7W hich of the following best describes the operation of distance vector routing protocols?They use hop count as their only metric.They only send out updates when a new network is added.They send their routing tables to directly connected neighbors.They flood the entire network with routing updates.8Which two statements correctly describe the concepts of administrative distance and metric? (Choose two.)Administrative distance refers to the trustworthiness of a particular route.A router first installs routes with higher administrative distances.The value of the administrative distance can not be altered by the network administrator.Routes with the smallest metric to a destination indicate the best path.The metric is always determined based on hop count.The metric varies depending which Layer 3 protocol is being routed, such as IP or IPX.9T he following line of code is present in the routing table:O 10.16.1.0/27 [110/129] via 192.168.1.5, 00:00:05, Serial0/0/1What does the number 129 indicate in this output?The cost for this link has a value of 129.The clock rate on this serial interface is set to 129,000.The next-hop router is 129 hops away from this router.This route has been updated 129 times in this routing table.10Which of the following conditions must be met in order for a network to have converged?The routers in the network are operating with dynamic routing protocols.The routers in the network are operating with compatible versions of IOS.The routers in the network are operating with the same routing tables.The routers in the network are operating with consistent routing knowledge.11Refer to the exhibit. Router1 and Router2 are running EIGRP. All interfaces are operational and packets can be forwarde networks. What information will be found in the routing table for Router1?Router1 will have 6 directly connected networks.The administrative distance of the route to network 172.16.0.0 will be 90.The metric for routes to 172.16.0.0 will be 1.The interface that is used to forward packets to 172.16.0.0 will always be the S0/1 interface.12W hich two statements are true regarding the advantages of the use of static routes? (Choose two).increased securityreduced effort in configuring routesthe administrator maintains control over routingeasier to implement in a growing networkreduces the chance of routing errorsincreased router resource usage13The following line of code is displayed in a routing table:R 209.165.201.0/24 [120/2] via 192.168.252.2, 00:00:16, S0/0/0What can be concluded from this output?A packet destined for host 192.168.252.2 will be forwarded out the interface connected to network 209.165.201.0/24The value, 120, is used to determine the best path when a router has more than one routing protocol configured for t destination network.This route was manually configured using the ip route command.192.168.252.2 is an interface on the router that produced this output.14W hat will be the result of the following commands?ORL(config)# interface fastethernet 0/0ORL(config-if)# ip address 172.16.3.1 255.255.255.0ORL(config-if)# no shutdownThe 172.16.3.0 network will be routed by any dynamic routing protocol automatically.A routing table entry is made to the 172.16.3.0 network with a code of "C".A static route is required to route traffic to the 172.16.3.0 network.The commands will be saved to the startup-configuration automatically.15Which two statements are true regarding classless routing protocols? (Choose two.)sends subnet mask information in routing updatessends complete routing table update to all neighborsis supported by RIP version 1allows for use of both 192.168.1.0/30 and 192.168.1.16/28 subnets in the same topologyreduces the amount of address space available in an organization16Which two statements are true regarding metrics? (Choose two.)RIP uses bandwidth as a metric.OSPF uses delay as a metric.EIGRP uses bandwidth as a metric.OSPF uses cost based on bandwidth as a metric.RIP uses delay as a metric.EIGRP uses hop count only as a metric.17W hy is fast convergence desirable in networks that use dynamic routing protocols?Routers will not allow packets to be forwarded until the network has converged.Hosts are unable to access their gateway until the network has converged.Routers may make incorrect forwarding decisions until the network has converged.Routers will not allow configuration changes to be made until the network has converged.18Refer to the exhibit. Which statement correctly describes how R1 will determine the best path to R2?R1 will install a RIP route using network A in its routing table because the administrative distance of RIP is higher thaR1 will install a RIP route using network A in its routing table because the path cost from RIP is lower than EIGRP.R1 will install an EIGRP route using network B in its routing table because the administrative distance of EIGRP is loR1 will install an EIGRP route using network B in its routing table because the path cost from EIGRP is lower than RR1 will install an EIGRP route and a RIP route in its routing table and load balance between them.19Refer to the exhibit. If RIP is the routing protocol, what is the value of the metric from router A to network 192.168.5.0/24?345662472420 A router learns two paths with equal metrics to a destination network via the RIP routing protocol. How will the router handlthe destination network?The router will install the first route it learned into the routing table.The router will install both routes in the routing table and load balance between the two.The router will put the first route in the routing table, and denote the second route as a backup route.The router will pick the path with the higher bandwidth and will place it in the routing table.。

CCNA网络笔记3

用VLAN来简化网络管理的方式有多种:

1. 通过将某个端口配置到合适的VLAN中,就可以实现网络的添加、移动和改变。

2. 将对安全性要求高的一组用户放入VLAN中,这样,VLAN外部的用户就无法与他们通信。

3. 作为功能上的逻辑用户组,可以认为VLAN独立于他们的无理位置或地理位置。

4. VLAN可以增强网络安全性。

5. VLAN增加了广播域的数量,减小了广播域的范围。

广播控制

每种协议都回产生广播,但他们产生广播的频度取决于下面3项:

1. 协议的类型

2. 运行在互联网络上的应用程序

3. 怎样使用这些服务

安全性

平面网络的安全性问题通常是通过将集线器和交换机一起连接到路由器上来解决,因此,路由器的基本工作就是维护安全性。

二进制 十进制 速记

10000000 128 /25

11000000 192 /26

11100000 224 /27

11110000 240 /28

11111000 248 /29

11111100 252 /30

11111110 254 /31(无效)

在一个VLAN上的节点所发送的广播,将不会被转发到配置在其他VLAN中的端口。

VLAN成员关系

VLAN通常是由管理员创建的,并由管理员将交换机端口分配到每个VLAN中,这种类型的VLAN称为静态VLAN。将主机设备的硬件地址都分配到一个数据库中,那么,无论什么时候主机插入到交换机中,交换机都可以配置为动态地分配VLAN,这种方式称为动态VLAN。

1 default active Fa0/1...Fa0/12

2 Marketing active

Chap3-Vlans

10-Jul-13

S Ward Abingdon and Witney College

17

Static VLAN

The normal type. Port configured to be on a VLAN. Connected device is on this VLAN. VLAN can be created using CLI command, given number and name. VLAN can be learned from another switch. If a port is put on a VLAN and the VLAN does not exist, then the VLAN is created.

5

Solution using routers

BUT Routers are expensive Routers are slower than switches Subnets are restricted to limited physical areas Subnets are inflexible

10-Jul-13

S Ward Abingdon and Witney College

23

Trunking

14

Management VLAN

Has the switch IP address. Used for telnet/SSH or web access for management purposes. Better not to use VLAN 1 for security reasons.

10-Jul-13 S Ward Abingdon and Witney College 8

ccna discover3第三章

In which STP state does a switch port transmit user data and learn MAC addresses?blockinglearningdisablinglisteningforwardingWhat is the first step in the process of convergence in a spanning tree topology?election of the root bridgedetermination of the designated port for each segmentblocking of the non-designated portsselection of the designated trunk portactivation of the root port for each segmentWhich Catalyst switch feature causes an access port to enter the spanning-tree forwarding state immediately?backbonefastuplinkfastportfastrapid spanning treeWhich statement best describes adaptive cut-through switching?The switch initially forwards all traffic using cut-through switching and then changes tostore-and-forward switching if errors exceed a threshold value.The switch initially forwards all traffic using cut-through switching and then changes to fast-forward switching if errors exceed a threshold value.The switch initially forwards all traffic using cut-through switching and then temporarily disables the port if errors exceed a threshold value.The switch initially forwards all traffic using store-and-forward switching and then changes tocut-through switching if errors exceed a threshold value.When are MAC addresses removed from the CAM table?at regular 30 second intervalswhen a broadcast packet is receivedwhen the IP Address of a host is changedafter they have been idle for a certain period of timeWhich two items will prevent broadcasts from being sent throughout the network? (Choose two.)bridgesroutersswitchesVLANshubsRefer to the exhibit. The switches are interconnected by trunked links and are configured for VTP as shown. A new VLAN is added to Switch1. Which three actions will occur? (Choose three.)Switch1 will not add the VLAN to its database and will pass theupdate to Switch 2.Switch2 will add the VLAN to its database and pass the update toSwitch3.Switch3 will pass the VTP update to Switch4.Switch3 will add the VLAN to its database.Switch4 will add the VLAN to its database.Switch4 will not receive the update.Which two criteria are used by STP to select a root bridge? (Choose two.)memory sizebridge priorityswitching speednumber of portsbase MAC addressswitch locationWhat is the purpose of VTP?maintaining consistency in VLAN configuration across the networkrouting frames from one VLAN to anotherrouting the frames along the best path between switchestagging user data frames with VLAN membership informationdistributing BPDUs to maintain loop-free switched pathsWhich three must be used when a router interface is configured for VLAN trunking? (Choose three.)one subinterface per VLANone physical interface for each subinterfaceone IP network or subnetwork for each subinterfaceone trunked link per VLANa management domain for each subinterfacea compatible trunking protocol encapsulation for each subinterfaceA router has two serial interfaces and two Fast Ethernet interfaces. This router must be connected to a WAN link and to a switch that supports four VLANs. How can this be accomplished in the most efficient and cost-effective manner to support inter-VLAN routing between the four VLANs?Connect a smaller router to the serial interface to handle the inter-VLAN traffic.Add two additional Fast Ethernet interfaces to the router to allow one VLAN per interface.Connect a trunked uplink from the switch to one Fast Ethernet interfaceon the router and create logical subinterfaces for each VLAN.Use serial-to-Fast Ethernet transceivers to connect two of the VLANs tothe serial ports on the router. Support the other two VLANs directly to theavailable FastEthernet ports.Which two items are contained within a BPDU? (Choose two.)identity of the default gatewaynumber of ports blocked by STPidentity of the root bridgeidentity of the source portVTP domain nameRefer to the exhibit. A network administrator noticed that the VLAN configuration changes at SW2 did not propagate to SW3. On the basis of the partial output of the show vtp status command, what is the possible cause of the problem?VTP V2 mode is disabled.SW3 is configured as transparent mode.The number of existing VLANs does not match.The configuration revision number does not match.Refer to the exhibit. What two conclusions can be drawn from the information that is shown in the exhibit? (Choose two.)All ports that are listed in the exhibit are access ports.ARP requests from Host1 will be forwarded to Host2.Attaching Host1 to port 11 will automatically allow communication betweenboth hosts.The default gateway for each host must be changed to 192.168.3.250/28 toallow communication between both hosts.A router connected to the switch is needed to forward traffic between thehosts.Using STP, how long does it take for a switch port to go from the blocking state to the forwarding state?2 seconds15 seconds20 seconds50 secondsRefer to the exhibit. A router is configured to connect to a trunked uplink of a switch. A packet is received on the FastEthernet 0/1 physical interface from VLAN 10 with a destination address of 192.168.1.120. What will the router do with this packet?forward the packet out interface FastEthernet 0/1.1 tagged for VLAN 10forward the packet out interface FastEthernet 0/1.2 tagged for VLAN 60forward the packet out interface FastEthernet 0/1.3 tagged for VLAN 120not process the packet (because the source and destination are on the samesubnet)drop the packet (because no network that includes the source address isattached to the routerRefer to the exhibit. The switches are connected with trunks within the same VTP management domain. Each switch is labeled with its VTP mode. A new VLAN is added to Switch3. This VLAN does not show up on the other switches. What is the reason for this?VLANs cannot be created on transparent mode switches.Server mode switches neither listen to nor forward VTP messages fromtransparent mode switches.VLANs created on transparent mode switches are not included in VTPadvertisements.There are no ports assigned to the new VLAN on the other switches.Transparent mode switches do not forward VTP advertisements.Refer to the exhibit. Switch1 is not participating in the VTP management process with the other switches. Which two are possible reasons for this? (Choose two.)Switch2 is in transparent mode.Switch1 is in client mode.Switch1 is using VTP version 1 and Switch2 is using VTP version 2.Switch2 is in server mode.Switch1 is in a different management domain.Switch1 has no VLANs.Which statement is true about the port security feature in a Cisco switch?It disables unused ports.It filters network traffic based on host MAC addresses.It executes a shutdown on the port, based on Layer 4 port numbers.It disables Telnet traffic because the username and password are transmitted inplain text.Refer to the exhibit. What is the effect of the commands in the exhibit?There will be no effect unless the command switchport port-security mac-addressmac-addr is added.The first device that is connected to port fa0/6 will be allowed to transmit data. Anyother devices that connect to it will shut down the port.The first device that is connected to port fa0/6 will be allowed to transmit data. Thelearned MAC will be kept even after the switch is restarted.The first device that is connected to port fa0/6 will be allowed to transmit data. Anyother devices that connect to it will be allowed to transmit data and a warning will besent to the syslog server.Which statement describes the function of a VLAN Management Policy Server (VMPS)?VMPS provides easy organization of static VLAN membership.VMPS provides flexible dynamic assignments of VLAN membership.VMPS provides a backup service for static VLAN membership configuration.VMPS provides the easiest deployment of VLANs regardless of the number ofswitches involved.Which two characteristics describe a port in the STP blocking state? (Choose two.)receives BPDUsprovides port securitydisplays a steady green lightlearns MAC addresses as BPDUs are processeddiscards data frames received from the attached segmentRefer to the exhibit. Which statement is true about the network traffic flow on this switch?All PCs that are connected to this switch will be able to communicate with each other aslong as they belong to the same IP network.A PC that is connected to port Fa0/2 can communicate with another PC that is connectedto Port Fa0/22 if the PCs belong to the same IP network.A PC that is connected to port Fa0/11 can communicate with another PC that is connectedto Port Fa0/20 if the PCs belong to the same IP network.A PC that is connected to port Fa0/15 can communicate with another PC that is connectedto Port Fa0/24 regardless of the IP network to which the PCs belongIn an enterprise network, why would voice traffic typically require a dedicated VLAN?It guarantees end-to-end delivery for voice traffic.It guarantees higher bandwidth for voice traffic.It separates voice traffic from data traffic so data traffic does not impact voice traffic.It provides backup support for voice traffic because voice traffic is more critical than datatraffic.Which statement describes a difference between STP and RSTP?RSTP is proprietary while STP is defined by IEEE.RSTP defines four port states while STP defines five port states.When a topology changes, RSTP reconfigures the spanning tree in less than 1 second.STP is more commonly used in large switched enterprise networks that require faster recovery.。

CCNA路由协议和概念-第3单元

1 What application layer protocol is commonly used to support for file transfers between a client and a server?HTMLHTTPFTPTelnetThis item references content from the following areas: CCNA Exploration: Network Fundamentals3.3.4 FTP2What are two forms of application layer software? (Choose two.)applicationsdialogsrequests servicessyntaxThis item references content from the following areas: CCNA Exploration: Network Fundamentals∙ 3.1.2 Application Layer Software3A network administrator is designing a network for a new branch office of tw enty-five users. What are the advantages of using a client-server model? (Choose two.)centralized administrationdoes not require specialized softwaresecurity is easier to enforcelower cost implementationprovides a single point of failureThis item references content from the following areas: CCNA Exploration: Network Fundamentals∙ 3.2.2 Servers4What is the purpose of resource records in DNS?temporarily holds resolved entriesused by the server to resolve namessent by the client to the server during a querypasses authentication information between the server and clientThis item references content from the following areas: CCNA Exploration: Network Fundamentals∙ 3.3.1 DNS Services and Protocol5What is the automated service that matches resource names with the required IP address?HTTP SSH FQDN DNS TelnetSMTPThis item references content from the following areas: CCNA Exploration: Network Fundamentals∙ 3.3.1 DNS Services and Protocol6What three protocols operate at the Application layer of the OSI model? (Choose three.)ARPDNSPPPSMTPPOPICMPThis item references content from the following areas: CCNA Exploration: Network Fundamentals3.1.1 OSI and TCP/IP Model7What are three properties of peer-to-peer applications? (Choose three.)acts as both a client and server within the same communicationrequires centralized account administrationhybrid mode includes a centralized directory of filescan be used in client-server networksrequires a direct physical connection between devicescentralized authentication is requiredThis item references content from the following areas: CCNA Exploration: Network Fundamentals∙ 3.2.4 Peer-to-Peer Networking and Applications (P2P)8Which application layer protocols correctly match a corresponding function? (Choose t wo.)DNS dynamically allocates IP addresses to hostsHTTP transfers data from a web server to a clientPOP delivers email from the client to the server email serverSMTP supports file sharingTelnet provides a virtual connection for remote accessThis item references content from the following areas: CCNA Exploration: Network Fundamentals∙ 3.3.2 WWW Service and HTTP9Which email components are used to forward mail between servers? (Choose two.)MDA IMAP MTAPOPSMTPMUAThis item references content from the following areas: CCNA Exploration: Network Fundamentals∙ 3.1.3 User Applications, Services, and Application Layer Protocols10As compared to SSH, what is the primary disadvantage of telnet?not widely availabledoes not support encryptionconsumes more network bandwidthdoes not support authenticationThis item references content from the following areas: CCNA Exploration: Network Fundamentals∙ 3.3.8 Telnet Services and Protocol11Which statements are correct concerning the role of the MTA in handling email? (Choose three.)routes email to the MDA on other serversreceives email from the client's MUAreceives email via the POP3 protocolpasses email to the MDA for final deliveryuses SMTP to route email between serversdelivers email to clients via the POP3 protocolThis item references content from the following areas: CCNA Exploration: Network Fundamentals3.3.3 E-mail Services and SMTP/POP Protocols12Which two protocols are used to control the transfer of web resources from a web server to a client browser? (Choose two.)ASP FTP HTML HTTP HTTPS IPThis item references content from the following areas: CCNA Exploration: Network Fundamentals∙ 3.3.2 WWW Service and HTTP13A small home network has been installed to interconnect three computers together for gaming and file sharing. What two properties represent this network type? (Choose two.)User accounts are centralized.Security is difficult to enforce.Specialized operating system software is required.File permissions are controlled by a single computer.A computer that responds to a file sharing request is functioning as a server.This item references content from the following areas: CCNA Exploration: Network Fundamentals∙ 3.2.4 Peer-to-Peer Networking and Applications (P2P)14Which layer of the OSI model supplies services that allow user to interface with the network?physicalsessionnetworkpresentationapplicationtransportThis item references content from the following areas: CCNA Exploration: Network Fundamentals3.1.3 User Applications, Services, and Application Layer Protocols 15Refer to the exhibit. What is the destination port for the communication that is represented on line 5?80126115533 391265520This item references content from the following areas: CCNA Exploration: Network Fundamentals4.5.3 Application and Transport Layer Protocols16What are two characteristics of peer-to-peer networks? (Choose two.)scalableone way data flowdecentralized resourcescentralized user accountsresource sharing without a dedicated serverThis item references content from the following areas: CCNA Exploration: Network Fundamentals∙3.2.4 Peer-to-Peer Networking and Applications (P2P) 17 What application layer protocol describes the services that are used for file sharing in Microsoft networks?DHCPDNSSMBSMTPTelnetThis item references content from the following areas:CCNA Exploration: Network Fundamentals∙3.3.6 File Sharing Services and SMB Prot ocol 18 What are two characteristics of clients in data networks? (Choose two.)use daemonsinitiate data exchangesare repositories of datamay upload data to serverslisten for requests from serversThis item references content from the following areas:CCNA Exploration: Network Fundamentals∙3.2.1 The Client -Server Model 19 What is the role of the OSI application layer?provides segmentation of dataprovides encryption and conversion of dataprovides the interface between the applications on either end of the networkprovides control of all the data flowing between the source and destination devicesThis item references content from the following areas:CCNA Exploration: Network Fundamentals∙3.1.1 OSI and TCP/IP Model 20 How does the application layer on a server usually process multiple client request for services?ceases all connections to the servicedenies multiple connections to a single daemonsuspends the current connection to allow the new connectionuses support from lower layer functions to distinguish between connections to the serviceThis item references content from the following areas: CCNA Exploration: Network Fundamentals3.2.3 Application Layer Services and Protocols。

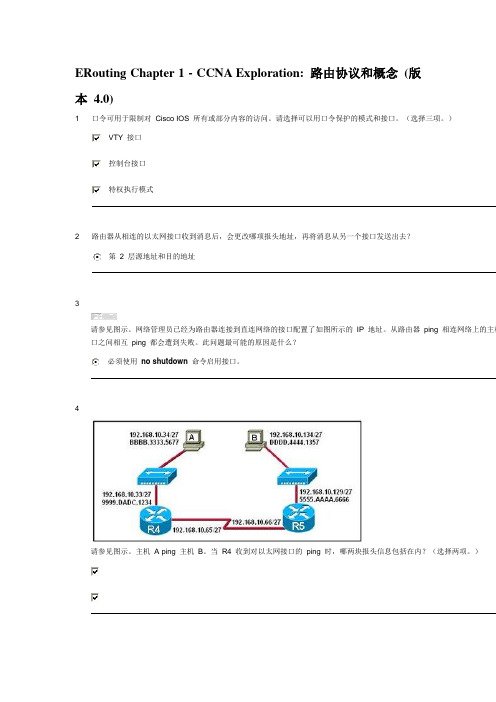

ccna第二学期练习答案

ERouting Chapter 1 - CCNA Exploration: 路由协议和概念(版本 4.0)1 口令可用于限制对Cisco IOS 所有或部分内容的访问。

请选择可以用口令保护的模式和接口。

(选择三项。

)VTY 接口控制台接口特权执行模式2 路由器从相连的以太网接口收到消息后,会更改哪项报头地址,再将消息从另一个接口发送出去?第 2 层源地址和目的地址3请参见图示。

网络管理员已经为路由器连接到直连网络的接口配置了如图所示的IP 地址。

从路由器ping 相连网络上的主机口之间相互ping 都会遭到失败。

此问题最可能的原因是什么?必须使用no shutdown命令启用接口。

4请参见图示。

主机 A ping 主机B。

当R4 收到对以太网接口的ping 时,哪两块报头信息包括在内?(选择两项。

)5 网络管理员刚把新配置输入Router1。

要将配置更改保存到NVRAM,应该执行哪一条命令?Router1# copy running-config startup-config6您需要配置图中所示的串行连接,必须在Sydney 路由器上发出以下哪条配置命令才能与Melbourne 站点建立连接?(选Sydney(config-if)#Sydney(config-if)# no shutdownSydney(config-if)# clock rate 560007请参见图示。

从路由器的运行配置输出可得出什么结论?显示的命令决定了路由器的当前运行情况。

8请参见图示。

在主机 2 连接到LAN 上的交换机后,主机2 无法与主机 1 通信。

导致此问题的原因是什么?主机 1 和主机2 位于不同的网络中。

9 输入以下命令的作用是什么?R1(config)# line vty 0 4R1(config-line)# password check123R1(config-line)# login设置通过Telnet 连接该路由器时使用的口令10 以下哪一项正确描述了路由器启动时的顺序?加载bootstrap、加载IOS、应用配置11 加载配置文件时的默认顺序是怎样的?NVRAM、TFTP、CONSOLE12请参见图示。

(最新)思科网络第一学期1-5章中文测试题及答案

ENetwork Chapter 2 - CCNA Exploration: 网络基础知识(版本 4.0) 1在封装过程中,数据链路层执行什么操作?不添加地址。

添加逻辑地址。

添加物理地址。

添加进程的端口号。

2TCP/IP 网络接入层有何作用?路径确定和数据包交换数据表、编码和控制可靠性、流量控制和错误检测详细规定构成物理链路的组件及其接入方法将数据段划分为数据包3数据链路层封装添加的报尾信息有何主要功能?支持差错校验确保数据按照顺序到达确保送达正确目的标识本地网络中的设备帮助中间设备进行处理和路径选择4请参见图。

下列哪组设备仅包含终端设备?A、C、DB、E、G、HC、D、G、H、I、JD、E、F、H、I、JE、F、H、I J5OSI 模型各层从最高层到最低层的正确顺序如何?物理层、网络层、应用层、数据链路层、表示层、会话层、传输层应用层、物理层、会话层、传输层网络层、数据链路层、表示层应用层、表示层、物理层、会话层、数据链路层、传输层、网络层应用层、表示层、会话层、传输层、网络层、数据链路层、物理层表示层、数据链路层、会话层、传输层、网络层、物理层、应用层6下列哪三项陈述是对局域网(LAN) 最准确的描述?(选择三项)LAN 通常位于一个地域内。

此类网络由由一个组织管理。

LAN 中的不同网段之间一般通过租用连接的方式连接。

此类网络的安全和访问控制由服务提供商控制。

LAN 为同一个组织内的用户提供网络服务和应用程序访问。

此类网络的每个终端通常都连接到电信服务提供商(TSP)。

7第4 层端口指定的主要作用是什么?标识本地介质中的设备标识源设备和目的设备之间的跳数向中间设备标识过该网络的最佳路径标识正在通信的源终端设备和目的终端设备标识终端设备内正在通信的进程或服务8以下哪种特征正确代表了网络中的终端设备?管理数据流发送数据流重新定时和重新传输数据信号确定数据传输路径9请参见图示。

哪个术语正确判断出了包含于绿色区域中的设备类型?源终端传输中间10OSI 模型哪两层的功能与TCP/IP 模型的网络接入层相同?(选择两项)网络层传输层物理层数据链路层会话层11请参见图示。

CCNA网络基础知识--第3章

第三章应用层功能及协议1.第7层,应用层是OSI与TCP/IP模型的顶层。

第7层提供了人们所用的应用程序与下层网络的接口,通过下层网络传递你的消息。

2.应用层协议用于在源主机与目的主机运行的程序之间交换数据。

3.表示层三个主要功能:①对应用层数据进行编码与转换,从而确保目的设备可以通过适当的应用程序理解原设备上的数据。

②采用可被目的设备解压缩的方式对数据进行压缩③对传输数据进行加密,并在目的设备上对数据解密4.表示层的应用并不完全与某一特定协议族关联5.常见的视频标准包括QuickTime和活动图像专家组(MEPG),前者是苹果计算机的视频和音频技术标准,后者是视频压缩和编码的标准6.常见的图形图像格式包括图形交换格式(GIF),联合图像专家组(JPEG)以及标签图像文件格式(TIFF),其中前两种是图形图像压缩和编码标准,而后一种则是图形图像的标准编码格式7.会话层,就是用于在源应用程序和目的应用程序之间创建并维持对话8.会话层用于处理信息交换,发起对话并使其处于活动状态,并在对话中断或长时间处于空闲状态时重启对话9.当我们打开Web浏览器或即时消息窗口时,就启动了一个应用程序,并在程序运行时载入设备的内存,此时,在该设备上加载的每一个正在执行的程序都被称为一个进程10.在应用层中,软件程序或进程采用两种形式访问网络:应用程序和服务11.一个程序可以多次运行,每次都有各自的进程12.进程是同时运行的一个个独立的软件程序13.有些终端用户应用程序是网络感知程序,即这些程序实现应用层协议,并可直接与协议族的较低层通信,电子邮件客户端程序和Web浏览器就属于这种类型14.协议定义了将要投入使用的标准和数据,每种应用程序和网络服务都要使用这些协议,服务提供了做事的功能,协议提供服务使用的规则15.应用层使用在应用程序和服务中实现的协议,应用程序为我们提供创建消息的方法,应用层服务负责创建与网络交互的接口,协议则负责提供进行数据处理的规则和格式16.在应用层中,协议指定了源主机和目的主机之间有哪些消息交换,控制命令使用什么语法,传输数据使用哪些类型和格式,错误提示和错误恢复采用何种方式17.应用层协议功能:①为加载到相关设备上的应用程序和服务之间的数据交换建立统一的规则②并且,协议还指定了消息中数据的构建方式,以及源主机和目的主机间的消息的模型,消息可以是服务请求,确认消息,数据消息,状态消息或报错消息③定义了消息对话,确保正在发送的消息得到期待的响应,并且在传输数据时调用正确的服务18.应用层服务实现多重通信协议满足用户通信体验需求19.在单一会话过程中,应用程序和服务也可以使用多重通信协议,其中,可能由一种协议来指定网络连接方式,而由另一种协议来描述消息传输到下一层的数据传输过程20.客户端首先向服务器发送数据请求,服务器通过发送一个或多个数据流来响应客户端,应用层协议规定了客户端和服务器之间请求和响应的格式,除了实际数据传输外,数据交换过程还要求控制信息,如用户身份验证及要传输的数据文件的标志21.数据流方向一般被认为是从服务器流向客户端,但也有数据始终从客户端流向服务器,在两个方向的数据流可以是相等,也可以不等,甚至从客户端到服务器的数据流可以大于服务器到客户端的数据流22.服务器访问:取决于用户账户核心列表和验证机制,或授予每个用户的权限(数据访问以及操作权限)23.在C/S网络中,服务器运行的服务或进程有时被称为服务器的守护程序24.服务器是信息库,进程负责控制向客户端传送文件的过程25.在点对点交换中,两台设备在通讯过程中处于平等地位26.由于点对点网路一般不使用集中用户账户、许可权限或监控,因此在包含很多计算机的网络中很难实施安全管理和访问策略,这就要求必须在每台对等设备上分别设置用户账户和访问权限27.点对点应用程序要求每个终端设备提供用户界面并运行后台服务,当启动某个点对点应用程序时,程序将调用所需用户界面和后台服务,此后这些设备就可以直接通信28.一类P2P应用程序中采用混合系统,即共享的资源是分散的,但指向资源位置的索引存储在集中目录中,在混合系统中,每台对等设备通过访问索引服务器,获取存储在另一台对等设备中的资源位置。

CCNA第二学期final - - 3(路由)

CCNA第二学期final - - 3(路由)1请参见图示。

Sales 网络中部署了一台新 PC。

它的主机地址为 192.168.10.31,默认网关为 192.168.10.17。

该 PC 无法与网络正常通信。

原因是什么?默认网关不正确。

该地址位于错误的子网中。

主机地址和默认网关设反了。

192.168.10.31 是该子网的广播地址。

下列关于链路状态路由协议的陈述,哪两项是正确的?(选择两项。

)链路状态路由协议了解整个网络的拓扑结构。

链路状态路由协议可以使大型网络快速达到收敛。

链路状态路由协议的路由更新中不包含子网掩码。

链路状态路由协议根据跳数从高到低的顺序来确定最佳路径。

链路状态路由协议不适合具有特定层次结构的网络。

链路状态路由协议仅向直连的邻居发送整个路由表。

2请参见图示。

排查网络故障时,理解各种路由器命令的输出非常重要。

根据图中显示的信息,下列哪三条叙述是正确的?(1 处缺少的信息为 show ip route 命令。

1 处缺少的信息为 debug ip route 命令。

2 处缺少的信息为数字 100。

2 处缺少的信息为数字 120。

3 处缺少的信息为字母 R。

3 处缺少的信息为字母 C。

3 OSPF 和 IS-IS 路由器在构建最短路径优先数据库时执行的第一个步骤是什么?获知直连网络发送 hello 以发现邻居并形成邻接关系选择后继路由器和可行后继路由器以传播拓扑表向所有邻居发送 LSP,通知它们所有已知的网络及其链路状态4网络管理员在所示网络图中的路由器 B 和 C 上启用了 RIP。

什么命令可防止向路由器 A 发送 RIP 更新? A(config)# router ripA(config-router)# passive-interface S0/0B(config)# router ripB(config-router)# network 192.168.25.48 B(config-router)# network192.168.25.64 A(config)# router ripA(config-router)# no network 192.168.25.32B(config)# router ripB(config-router)# passive-interface S0/0A(config)# no router rip5IP 数据包报头中的 TTL 字段有什么作用?在无效计时器超时后从路由表中清除不可达路由防止定期更新消息错误地恢复可能已经出错的路由在清除计时器超时后从路由表中删除不可达路由限制数据包在被丢弃之前能够在网络中传输的时间长度或跳数用于在发往其它路由器的路由更新中将路由标记为不可达6如图所示的网络在路由流量时存在问题,怀疑这可能是编址方案所造成。

Cisco CCNA课程 路由器基本配置

Cisco CCNA课程路由器基本配置路由器(Router)是在网络层(OSI模型的第三层)上工作的设备,用于将数据包从一个网络传输到另一个网络。

Cisco CCNA课程是一门培训从业者如何使用Cisco产品和技术的课程,其中涉及到路由器的基本配置。

本文将介绍Cisco CCNA课程中路由器的基本配置,主要内容包括路由器的IP地址配置、静态路由配置、默认路由配置以及基本的安全设置。

一、路由器的IP地址配置配置路由器的IP地址是使用路由器前必须进行的设置。

具体步骤如下:1. 进入路由器的配置模式使用终端或Telnet连接路由器。

在路由器的命令行界面中,输入“enable”命令,进入特权模式。

接着输入“configure terminal”命令,进入配置模式。

2. 配置路由器的主机名输入“hostname”命令,配置路由器的主机名,例如“Router1”。

3. 配置路由器的IP地址输入“interface”命令,指定接口,例如“interface gigabitethernet 0/0”表示GigabitEthernet0/0接口。

接着输入“ip address”命令,指定IP地址和子网掩码,例如“ip address 192.168.1.1 255.255.255.0”。

最后输入“no shutdown”命令,使接口启动。

4. 保存配置输入“exit”命令,退出接口的配置模式。

接着输入“exit”命令,退出路由器的配置模式。

最后输入“write”命令,将配置保存到NVRAM中。

二、静态路由配置静态路由指通过手动配置的路由表项实现一定的路由选择,它的优点是简单易于配置。

具体配置方法如下:1. 进入路由器的配置模式与IP地址配置一样,进入路由器的配置模式。

2. 配置静态路由输入“ip route”命令,指定目的IP地址和下一跳地址,例如“ip route 192.168.2.0 255.255.255.0 192.168.1.2”。

CCNP路由精华3-在单个区域办配置OSPF.doc

CCNP路由精华3:在单个区域办配置OSPF 第三章在单个区域办配置OSPFOSPF是一项链路状态型技术,比如路由选择信息协议(RIP)这样的距离矢量型技术相对。

OSPF协议完成各路由选择协议算法的两大功能:路径选择和路径交换。

OSPF是一种内部网关协议(IGP),也就是说它在属于同一自治系统的路由器间发布路由信息。

OSPF是为解决RIP不能解决的大型、可扩展的网络需求而写的OSPF解决了以下问题:*收敛速率*对可变长度掩码(VLSM)的支持OSPF、RIPV2支持VLSM,RIP只支持固定长度子网掩码(FLSM)*网络可达性RIP跨度达16跳时被认为是不可达,OSPF理论上没有可达性限制*带宽占用RIP每隔30秒广播一次完整路由,OSPF只有链路发生变化才更新*路径选择方法RIP是基于跳数选择路径的,OSPF采用一种路径成本(cost)值(对于Cisco路由器它基于连接速率)作为路径选择的依据。

OSPF与RI P、IGRP一样直持等开销路径OSPF信息在IP数据包内,使用协议号89OSPF可以运行在广播型网络或非广播型网络上在广播型多路访问拓朴结构中的OSPF运行Hello协议负责建立和维护邻居关系通过IP多目组广播224.0.0.5,也被称为ALLSPFROUTER (所有SPF路由器)地址,Hello数据包被定期地从参与OSPF的各个接口发送出去。

Hello数据包中所包含的信息如下:l路由器ID这个32比特的数字在一个自治系统内的标识一个路由器。

它缺省是选用活跃接口上的IP地址。

这个标识在建立邻居关系和直辖市运行在网络中S PF算法拷贝的消息时是很重要的。

*HELLO间隔和DOWN机判断间隔(dead interval)HELLO间隔规定了路由发送HELLO的时间间隔(秒)。

DOWN机判定间隔是路由器在认为相邻路由器失效之前等待接收来自邻居消息的时间,单位为秒,缺省是H ELLO间隔的4倍。

ccna第三学期1-7套练习题答案(最新)

ESwitching Chapter 1 - CCNA Exploration: LAN 交换和无线(版本4.0)1、分层网络设计模型中的哪一层称为互连网络的高速主干层,其中高可用性和冗余性是该层的关键?A.接入层B. 核心层C. 数据链路层D. 分布层E. 网络层F. 物理层2、分层网络设计模型中的哪一层提供了将设备接入网络的途径并控制允许那些设备通过网络进行通信?A. 应用层B. 接入层C. 分布层D. 网络层E. 核心层3、分层设计模型中的哪一层使用策略来控制网络流量的流动并通过在虚拟局域网 (VLAN) 之间执行路由功能来划定广播域的边界?A. 应用层B. 接入层C. 分布层D. 网络层E. 核心层4、从传统的公司网络架构迁移到完全融合网络后,很可能产生什么影响?A. 可将本地模拟电话服务完全外包给收费更低的提供商B. 以太网 VLAN 结构会简化C. 会形成共享的基础架构,因此只需管理一个网络。

D. QoS 问题会大大减轻5、语音数据流和视频数据流争夺带宽的问题会减轻。

应该在分层网络的哪一层或哪几层实现链路聚合?A. 仅核心层B. 分布层和核心层C. 接入层和分布层D. 接入层、分布层和核心层6、下列哪种说法正确描述了模块化交换机?A. 外形纤细B. 允许通过冗余背板进行交换机互连C. 物理特性固定D. 特性灵活多变7、下列哪项功能可在交换网络中通过合并多个交换机端口来支持更高的吞吐量?A. 收敛B. 冗余链路C. 链路聚合D. 网络直径8、在处于不同的 VLAN 中的设备间配置通信需要使用 OSI 模型中的哪个层?A. 第 1 层B. 第 3 层C. 第 4 层D. 第 5 层9、企业级交换机有哪两项特点?(选择两项。

)A. 端口密度低B. 转发速度高C. 延时水平高D. 支持链路聚合E.端口数量预先确定10、Cisco 三层式分层模型中的三层都支持哪两项功能?(选择两项。

)A. 以太网供电B. 在冗余中继链路之间进行负载均衡C. 冗余组件D. 服务质量E. 链路聚合11、网络管理员选择的交换机将在网络核心层工作。

CCNA中文读书笔记

CCNA中文读书笔记Cisco Certified Network Associate 640-801 ICND Course NotesChapter1 InternetworkingInternetworking Basics把1个大的网络分成几个小点的网络称之为”网络分段”(network segment),这些工作由routers,switches和bridges来完成引起LAN拥塞的可能的原因是:1.太多的主机存在于1个广播域(broadcast domain)2.广播风暴3.多播4.带宽过低在网络中使用routers的优点:1.它们默认是不会转发广播的2.它们可以基于layer-3(Network layer)的信息来对网络进行过滤switches的主要目的:提高LAN的性能,提供给用户更多的带宽冲突域(collision domain):Ehernet术语之1,处于冲突域里的某个设备在某个网段发送数据包,强迫该网段的其他所有设备注意到这个包.儿歌在某1个相同时间里,不同设备尝试同时发送包,那么将在这个网段导致冲突的发生,降低网络性能bridges在某种意义上等同与switches,不同的地方啊bridges只包括2到4个端口(port),而switches可以包括多达上百端口.但是相同的地方是它们都可以分割大的冲突域为数个小冲突域,因为1个端口即为1个冲突域,但是它们仍然处在1个大的广播域中.分割广播域的任务,可以又routers来完成.Chapter2 Internet ProtocolsTCP/IP and the DoD ModelDoD模型被认为是OSI参考模型的浓缩品,分为4层,从上到下是:1.Process/Application layer2.Host-to-Host layer3.Internet layerwork Access layer其中,如果在功能上和OSI参考模型互相对应的话,那么:1.DoD模型的Process/Application层对应OSI参考模型的最高3层2.DoD模型的Host-to-Host层对应OSI参考模型的Transport层3.DoD模型的Internet层对应OSI参考模型的Network层4.DoD模型的Network Access层对应OSI参考模型的最底2层The Process/Application Layer ProtocolsProcess/Application层包含的协议和应用程序有:Telnet,FTP,X Windows,TFTP,SMTP,SNMP,NFS和LPD等等Dynamic Host Configuration Protocol(DHCP)/BootP(Bootstrap Protocol)动态主机配置协议(DHCP)服务器可以提供的信息有:1.IP地址2.子网掩码(subnet mask)3.域名(domain name)4.默认网关(default gateway)5.DNS6.WINS信息Chapter3 IP Subnetting and Variable Length Subnet Masks(VLSM) Subnetting Basics子网划分(subnetting)的优点:1.减少网络流量2.提高网络性能3.简化管理4.易于扩大地理范围How to Creat Subnets如何划分子网?首先要熟记2的幂:2的0次方到9次方的值分别为:1,2,4,8,16,32,64,128,256和512.还有要明白的是:子网划分是借助于取走主机位,把这个取走的部分作为子网位.因此这个意味划分越多的子网,主机将越少Subnet Masks子网掩码用于辨别IP地址中哪部分为网络地址,哪部分为主机地址,有1和0组成,长32位,全为1的位代表网络号.不是所有的网络都需要子网,因此就引入1个概念:默认子网掩码(default subnet mask).A类IP地址的默认子网掩码为255.0.0.0.B类的为255.255.0.0.C类的为255.255.255.0Classless Inter-Domain Routing(CIDR)CIDR叫做无类域间路由,ISP常用这样的方法给客户分配地址,ISP提供给客户1个块(block size),类似这样:192.168.10.32/28,这排数字告诉你你的子网掩码是多少,/28代表多少位为1,最大/32.但是你必须知道的1点是:不管是A类还是B类还是其他类地址,最大可用的只能为30/,即保留2位给主机位CIDR值:1.掩码255.0.0.0:/8(A类地址默认掩码)2.掩码255.128.0.0:/93.掩码255.192.0.0:/104.掩码255.224.0.0:/115.掩码255.240.0.0:/126.掩码255.248.0.0:/137.掩码255.252.0.0:/148.掩码255.254.0.0:/159.掩码255.255.0.0:/16(B类地址默认掩码)10.掩码255.255.128.0:/1711.掩码255.255.192.0:/1812.掩码255.255.224.0:/1913.掩码255.255.240.0:/2014.掩码255.255.248.0:/2115.掩码255.255.252.0:/2216.掩码255.255.254.0:/2317.掩码255.255.255.0:/24(C类地址默认掩码)18.掩码255.255.255.128:/2519.掩码255.255.255.192:/2620.掩码255.255.255.224:/2721.掩码255.255.255.240:/2822.掩码255.255.255.248:/2923.掩码255.255.255.252:/30Chapter4 Introduction to the Cisco IOSThe Cisco Router User InterfaceCisco Internetwork Operation System(IOS)是Cisco 的routers和switches的内核Cisco Router IOSIOS的一些功能:1.运载网络协议和功能2.对产生高速流量的设备进行连接3.增加网络安全性4.提供网络的可扩展性来简易化网络的增长和冗余问题5.可靠的连接网络资源你可以通过以下方式进入IOS:1.通过router的console口,用于本地2.通过modem连接auxiliary(Aux)口,用于远程3.通过VTY线路来telnetBringing Up a Router当启动1个router的时候,大致将分为以下几个阶段:1.开机自检(power-on self-test,POST)2.如果1正常, 如果IOS存在的话,将从它的闪存(flash memory)查找和加载IOS到RAM 中(2500系列不加载RAM中,直接从闪存中运行).闪存是1种电子可擦除只读存储器(electronically erasable programmable read-only memory,EEPROM)3.如果1和2正常,接下来它将在非易失性RAM(NVRAM)中查找启动配置文件startup-config,假如没有找到任何启动配置文件,router将进入到setup模式Setup Modesetup模式可以对router进行些配置,但是我们不推荐使用这个方法对router进行配置.它分为2种模式:1.Basic Management2.Extended ManagementChapter5 IP RoutingRouting Basics路由协议(routing protocol):用于routers动态寻找网络最佳路径,保证所有routers拥有相同的路由表.一般,路由协议决定数据包在网络上的行走的路径.这类协议的例子有OSPF,RIP,IGRP,EIGRP等可路由协议(routed protocol):当所有的routers知道了整个网络的拓扑结构以后,可路由协议就可以用来发送数据.一般的,可路由协议分配给接口,用来决定数据包的投递方式.这类例子有IP和IPX路由:把1个数据包从1个设备发送到不同网络里的另1个设备上去.这些工作依靠routers来完成.routers并不关心主机,它们只关心网络的状态和决定网络中的最佳路径router可以路由数据包,必须至少知道以下状况:1.目标地址(destination address)2.可以学习到远端网络状态的邻居router3.到达远端网络的所有路线4.到达远端网络的最佳路径5.如何保持和验证路由信息The IP Routing Process路由原理:当IP子网中的一台主机发送IP包给同一IP子网的另一台主机时,它将直接把IP包送到网络上,对方就能收到.而要送给不同IP于网上的主机时,它要选择一个能到达目的子网上的router,把IP包送给该router,由它负责把IP包送到目的地.如果没有找到这样的router,主机就把IP包送给一个称为缺省网关(default gateway)的router上.缺省网关是每台主机上的一个配置参数,它是接在同一个网络上的某个router接口的IP地址,router转发IP包时,只根据IP包目的IP地址的网络号部分,选择合适的接口,把IP包送出去.同主机一样,router 也要判定接口所接的是否是目的子网,如果是,就直接把包通过接口送到网络上,否则,也要选择下一个router来传送包.router也有它的缺省网关,用来传送不知道往哪儿送的IP包.这样,通过router把知道如何传送的IP包正确转发出去,不知道的IP包送给缺省网关,这样一级级地传送,IP包最终将送到目的地,送不到目的地的IP包则被网络丢弃了当主机A发送个IP包到主机B,目标MAC地址使用的是默认网关的以太网接口地址.这是因为帧不能放置在远端网络.Chapter6 Layer 2 SwitchingSwitching Services路由协议有在阻止层3的循环的过程.但是假如在你的switches间有冗余的物理连接,路由协议并不能阻止层2循环的发生,这就必须依靠生成树协议(Spanning Tree Protocol,STP)不像bridges使用软件来创建和管理MAC地址过滤表,switches使用ASICs来创建和管理MAC地址表,可以把switches想象成多端口的bridges层2的switches和bridges快于层3的router因为它们不花费额外的时间字查看层3包头信息,相反,它们查看帧的硬件地址然后决定是转发还是丢弃.每个端口为1个冲突域,所有的端口仍然处于1个大的广播域里层2交换提供:1.基于硬件的桥接(ASIC)2.线速(wire speed)3.低延时(latency)4.低耗费Bridging vs. LAN Switching桥接和层2交换的一些区别和相似的地方:1.bridges基于软件,switches基于硬件2.switches和看作多端口的bridges3.bridges在每个bridge上只有1个生成树实例,而switches可以有很多实例4.switches的端口远多于bridges5.两者均转发层2广播6.两者均通过检查收到的帧的源MAC地址来学习7.两者均根据层2地址来做转发决定Three Switch Function at Layer 2层2交换的一些功能:1.地址学习(address learning):通过查看帧的源MAC地址来加进1个叫做转发/过滤表的MAC地址数据库里2.转发/过滤决定(forward/filter decisions):当1个接口收到1个帧的时候,switch在MAC 地址数据库里查看目标MAC地址和出口接口,然后转发到符合条件的那个目标端口去3.循环避免(loop avoidance):假如有冗余的连接,可能会造成循环的产生,STP就用来破坏这些循环Spanning Tree Protocol(STP)Spanning Tree TermsDigital Equipment Coporation(DEC)在被收购和重命名为Compaq的时候,创建了原始的STP,之后IEEE创建了自己的STP叫做802.1D版本的STP.和之前的DEC的STP不兼容.STP的主要任务是防止层2的循环,STP使用生成树算法(spanning-tree algorithm,STA)来创建个拓扑数据库,然后查找出冗余连接并破坏它。

CCNA 03物理层V2.1

19

V.35电气特性、传输速率和距离 电气特性、 电气特性

控制信号遵从标准RS-232电平标准:±12V 电平标准: 控制信号遵从标准 电平标准 数据与时钟遵从V.35电平标准:±0.5V 电平标准: 数据与时钟遵从 电平标准 同步方式下最大传输速率是: 同步方式下最大传输速率是:2048000 bps EIA/TIA-V.35 电缆的速率和传输距离

直连网线

Side 1 Side 1

1=白/橙 白橙 2=橙 橙 3=白/绿 白绿 4=蓝 蓝 5=白/蓝 白蓝 6=绿 绿 7=白/棕 白棕 8=棕 棕

12345678

Side 2

1=白/橙 白橙 2=橙 橙 3=白/绿 白绿 4=蓝 蓝 5=白/蓝 白蓝 6=绿 绿 7=白/棕 白棕 8=棕 棕

12345678

16

12345678

Side 2

WAN物理层规范 物理层规范

WAN物理层协议定义了 物理层协议定义了DTE和DCE之间的接口规 物理层协议定义了 和 之间的接口规 范和标准 包括: 包括:EIA/TIA232、V.24、V.35等 、 、 等

DCE

DCE

13

100Mb/s以太网 以太网

又称快速以太网, 又称快速以太网,由IEEE802.3u标准定义 标准定义 100Base-TX 物理介质采用5类以上双绞线 网段长度最多100米 100Base-FX 物理介质采用单模光纤,网段长度可达 10公里 物理介质采用多模光纤,网段长度最多 2000米

CCNA讲义第3章-XXXXv03(内部印刷版)

1.TCP/IP参考模型1.1. 物理层物理层功能物理层介质同轴电缆同轴电缆和计算机连接双绞线双绞线光纤通信系统的基本构成光纤光缆常见光纤接头常见光纤接口连接器无线通信线缆的规范和链接常见局域网类型10Mb/s以太网100Mb/s以太网1000Mb/s以太网5类双绞线的线序为什么要用到交叉线设备连接方式WAN物理层规范V.24规程的机械特性V.35规程的机械特性V.35电气特性、传输速率和距离网线的制作步骤一剥线步骤二理线步骤二插线步骤二压线线性检测1.2. 数据链路层-局域网1.2.1.数据链路层简介数据链路层功能帧同步功能差错控制流量控制和链路管理LAN数据链路层标准WAN数据链路层标准1.2.2.局域网介绍LAN数据链路层IEEE802.2/802.3和以太网的封装格式MAC与802.2标准MAC/物理地址以太网Ⅱ型帧802.3帧CSMA/CDCSMA/CD图解1.2.3.数链层设备中继器单个HUBHUB级连1.2.4.以太网交换机工作原理以太网交换机数据帧的转发MAC地址表MAC地址学习小结Link Layer-1LinkLayer-2链路层三个主要功能1.3. 数据链路层-广域网1.3.1.广域网介绍广域网数据链路层广域网数据传输方式1.3.2.HDLC协议HDLC简介HDLC帧格式1.3.3.PPP协议PPP协议简介PPP协议栈PPP协议组成PPP协商流程PPP帧格式PPP LinkControl ProtocolPAP验证CHAP验证PPPOE简介1.3.4.帧中继协议帧中继协议栈帧中继的特点数据链路连接标识DLCI帧中继带宽管理帧中继网络拓扑结构小结1.4. 网络层1.4.1.网络层功能网络层地址网络层协议1.4.2.IP地址分类IP地址结构和表示方法二进制和十进制的转换十进制和二进制的转换IP地址分类特殊IP 地址主机地址计算机可用的主机地址IP地址分类练习IP 地址分类练习(答案)1.4.3.子网的划分不设子网的地址设子网的地址子网编码地址结构子网划分子网掩码子网掩码的借位。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1

请参见图示。

Router1 和Router2 都运行EIGRP。

所有接口都正常运行,并且数据包能在所间转发。

在Router1 的路由表中可找到下列哪一项信息?

Router1 有6 个直连网络。

到达172.16.0.0 网络的路由的管理距离为90。

到达172.16.0.0 的路由的度量为1。

用于将数据包转发到172.16.0.0 的接口始终为S0/1 接口。

2网络管理员可使用下列哪一条命令来确定路由器是否启用了负载均衡?

show ip protocols

show ip route

show ip interface brief

show ip interface

3下列关于无类路由协议的陈述,哪两项是正确的?(选择两项。

)

在路由更新中发送子网掩码信息

将完整的路由表更新发送给所有邻居

受RIP 第 1 版支持

允许在同一拓扑结构中同时使用192.168.1.0/30 和192.168.1.16/28 子网

减少组织中可用地址空间的大小

4下列哪项说法正确描述了距离矢量路由协议的工作情况?

使用跳数作为唯一度量。

仅在添加了新网络时发送更新。

将路由表发送给直连的邻居。

将路由更新发送到整个网络。

5关于使用静态路由的优点,下列哪两项描述正确?(选择两项。

)

安全性更高

配置路由的工作量更少

管理员保持对路由的控制

在不断扩展的网络中更容易实施

降低了路由出错的几率

提高了路由资源的使用率

6以下命令的结果是什么?

ORL(config)# interface fastethernet 0/0

ORL(config-if)# ip address 172.16.3.1 255.255.255.0

ORL(config-if)# no shutdown

任何动态路由协议都将自动路由172.16.3.0 网络。

将为172.16.3.0 网络创建一条带有代码“C”的路由表条目。

需要一条静态路由才能将流量路由到172.16.3.0 网络。

该命令将自动保存到startup-configuration。

7工程师通过输入Router(config)# ip route 10.0.0.0 255.255.255.0 192.168.1.2命令创建一条由。

从该路由可得出什么结论?

该路由的管理距离为1。

192.168.1.2 是该路由器某个接口的地址。

该路由将在路由表中显示为直连网络。

目的IP 地址为192.168.1.2 的数据包将首先转发给10.0.0.0/24 网络。

8

请参见图示。

下列关于R1 如何确定与R2 之间最佳路径的陈述中,哪一项正确?

R1 会将使用网络A 的RIP 路由加入路由表,因为RIP 的管理距离比EIGRP 大。

R1 会将使用网络A 的RIP 路由加入路由表,因为RIP 的路径开销比EIGRP 低。

R1 会将使用网络B 的EIGRP 路由加入路由表,因为EIGRP 的管理距离比RIP 小。

R1 会将使用网络B 的EIGRP 路由加入路由表,因为EIGRP 的路径开销比RIP 低。

R1 会将EIGRP 路由和RIP 路由加入路由表,并在它们之间实施负载均衡。

9路由协议有何作用?

用于构建和维护ARP 表。

提供分割和重组数据包的方法。

可让管理员设计网络寻址方案。

可让路由器之间共享有关已知网络的信息。

提供规程,将数据编码和解码为比特,以便转发数据包。

10路由表中显示有下列代码行:

R 209.165.201.0/24 [120/2] via 192.168.252.2, 00:00:16, S0/0/0

从该输出中可得出什么结论?

目的地为主机192.168.252.2 的数据包将从连接到网络209.165.201.0/24 的接口转发

当路由器针对同一目的网络配置了多个路由协议时,数值120 用于确定最佳路径。

该路由是通过ip route命令手动配置的。

192.168.252.2 是生成此输出的路由器上的一个接口。

11下列关于度量的陈述,哪两项是正确的?(选择两项。

)

RIP 使用带宽作为度量。

OSPF 使用延迟作为度量。

EIGRP 使用带宽作为度量。

OSPF 使用基于带宽的开销作为度量。

RIP 使用延迟作为度量。

EIGRP 使用跳数作为唯一的度量。

12存在下列哪两个条件时,使用距离矢量路由协议会比较有效?(选择两项。

)网络需要特殊的分层式设计

网络必须能快速收敛

网络使用的是集中星型拓扑结构

网络使用的是平面设计

相距最远的路由器之间超过15 跳

13网络必须满足下列哪项条件,才能称为达到收敛?

网络中的路由器运行动态路由协议。

网络中所有路由器的IOS 版本必须兼容。

网络中的路由器具有相同的路由表。

网络中的路由器所了解的路由信息一致。

14下列哪两项正确描述了管理距离与度量的概念?(选择两项。

)

管理距离是指特定路由的可信度。

路由器会首先添加具有较大管理距离的路由。

网络管理员无法更改管理距离的值。

具有到目的地的最小度量的路由即为最佳路径。

度量总是根据跳数确定。

度量会根据所采用的第 3 层协议(如IP 或IPX)而发生变化。

15路由表中存在下列代码行:

O 10.16.1.0/27 [110/129] via 192.168.1.5, 00:00:05, Serial0/0/1

该输出中的数字129表示什么?

该链路的开销值为129。

该串行接口的时钟频率设置为129,000。

下一跳路由器距离该路由器129 跳。

该路由在路由表中已更新129 次。

16一家发展中的中型制造企业最近开始出现路由不稳定的问题。

该企业使用静态路由,拥有C 器和非Cisco 的路由器共30 多台。

网络管理员决定将网络改为使用动态路由。

在选择路由应该从哪方面进行考虑?

距离矢量路由协议(如RIP),因为它们的收敛速度比链路状态路由协议更快。

该企业的所有路由器均可使用EIGRP。

路由器之间可使用OSPF。

外部路由协议(如BGP)是发展中企业的首选。

17路由器通过RIP 路由协议获知两条到达同一目的网络的等度量路径。

路由器将如何处理发往络的数据包?

路由器会将其获知的第一条路由加入路由表。

路由器会将两条路由都加入路由表,并在二者之间执行负载均衡。

路由器会将第一条路由加入路由表,并将第二条路由标记为备用路由。

路由器会选择具有较高带宽的路径,并将这条路径加入路由表。

18当多个路由协议都有一条通往同一个目的网络的路由时,决定将哪条路由添加到路由表中的么?

最佳度量

最少跳数

最高可用带宽

最小管理距离

最低开销

19

请参见图示。

如果路由协议为RIP,那么从路由器 A 到网络192.168.5.0/24 的度量值是多3

4

56

624

724

20为什么快速收敛适合于使用动态路由协议的网络?

在网络收敛之前,路由器不允许转发数据包。

在网络收敛之前,主机无法访问其网关。

在网络收敛之前,路由器可能会做出不正确的转发决定。

在网络收敛之前,路由器不允许更改配置。