第三层交换方案中跨网段虚拟局域网设计与实现

网络规划中实现跨网段通信的几种方法(五)

网络规划中实现跨网段通信的几种方法在现代社会中,网络已成为人们生活中必不可少的一部分。

无论是个人还是企业,在日常工作和生活中都离不开网络的支持和便利。

网络的拓展和扩展对于实现跨网段通信至关重要。

本文将介绍几种实现跨网段通信的方法。

一、虚拟专用网络(VPN)虚拟专用网络是一种将物理网络扩展到跨越多个网段通信的技术。

它通过在公共网络中创建一个私密的通信通道,实现了不同网段之间的互联。

VPN可以在不同的地理位置间建立安全的连接,使得用户可以像在本地网络中一样访问远程网络资源。

有两种常用的VPN实现方式:远程访问VPN和站点到站点VPN。

远程访问VPN允许远程用户通过互联网连接到公司网络。

站点到站点VPN则是通过在不同分支机构之间建立VPN连接,实现分支机构之间的通信。

二、路由器(Router)路由器是网络中用于转发数据包的设备,它通过维护一张路由表来确定数据包的转发路径。

在网络规划中,可以利用路由器实现跨网段通信。

路由器根据不同子网的IP地址,将数据包从源地址转发到目标地址。

通过设置路由表和路由规则,可以指定数据包的转发策略,实现不同网段之间的通信。

路由器的优点在于能够实现快速转发和高性能的数据传输。

同时,路由器还能够提供网络安全功能,如防火墙和虚拟专用网络(VPN)。

三、网络地址转换(NAT)网络地址转换是一种将私有IP地址转换成公共IP地址的技术,它可以在不同网段之间实现通信。

NAT通过利用一个公共IP地址和多个私有IP地址之间的映射关系,将来自多个私有网段的数据包转换成一个公共网段的数据包。

NAT的主要作用是实现IP地址的重用,节约了IP地址资源。

同时,NAT还能够隐藏内部网络的拓扑结构,提高网络的安全性。

四、子网划分(Subnetting)子网划分是一种在同一个网络中划分出多个子网的方法。

通过将网络划分成多个子网,可以实现不同网段之间的通信。

每个子网可以有自己的网络地址和子网掩码,不同的子网可以通过路由器互联,实现跨网段通信。

交换式和虚拟局域网设计

交换式和虚拟局域网设计在当今的网络环境中,交换式和虚拟局域网(VLAN)技术的应用越来越广泛。

它们为企业和组织提供了更高效、灵活和安全的网络架构。

接下来,让我们深入探讨一下交换式和虚拟局域网的设计。

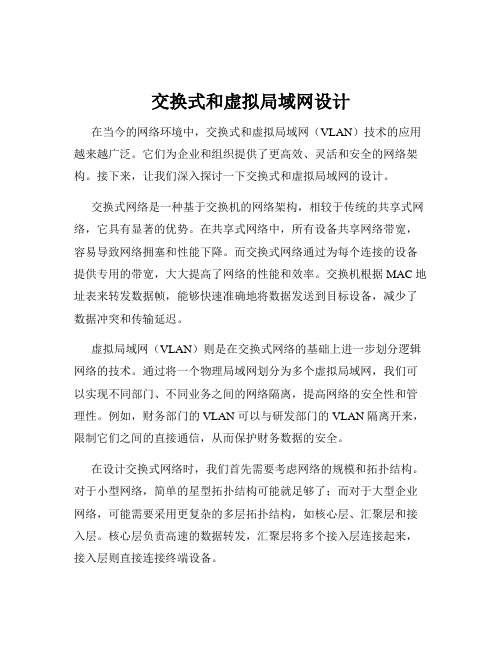

交换式网络是一种基于交换机的网络架构,相较于传统的共享式网络,它具有显著的优势。

在共享式网络中,所有设备共享网络带宽,容易导致网络拥塞和性能下降。

而交换式网络通过为每个连接的设备提供专用的带宽,大大提高了网络的性能和效率。

交换机根据 MAC 地址表来转发数据帧,能够快速准确地将数据发送到目标设备,减少了数据冲突和传输延迟。

虚拟局域网(VLAN)则是在交换式网络的基础上进一步划分逻辑网络的技术。

通过将一个物理局域网划分为多个虚拟局域网,我们可以实现不同部门、不同业务之间的网络隔离,提高网络的安全性和管理性。

例如,财务部门的 VLAN 可以与研发部门的 VLAN 隔离开来,限制它们之间的直接通信,从而保护财务数据的安全。

在设计交换式网络时,我们首先需要考虑网络的规模和拓扑结构。

对于小型网络,简单的星型拓扑结构可能就足够了;而对于大型企业网络,可能需要采用更复杂的多层拓扑结构,如核心层、汇聚层和接入层。

核心层负责高速的数据转发,汇聚层将多个接入层连接起来,接入层则直接连接终端设备。

交换机的选择也是至关重要的。

我们需要根据网络的性能需求、端口数量、支持的功能等来选择合适的交换机。

例如,如果需要支持高速的千兆以太网或万兆以太网,就需要选择相应接口的交换机。

同时,交换机的背板带宽、包转发率等性能指标也需要满足网络的要求。

在设计虚拟局域网时,我们需要明确划分 VLAN 的依据。

常见的划分方式包括基于端口、基于 MAC 地址、基于 IP 地址和基于协议等。

基于端口的划分是最简单直观的方式,将交换机的不同端口划分到不同的 VLAN 中。

基于 MAC 地址的划分则更加灵活,无论设备连接到哪个端口,都能根据其 MAC 地址归属到相应的 VLAN。

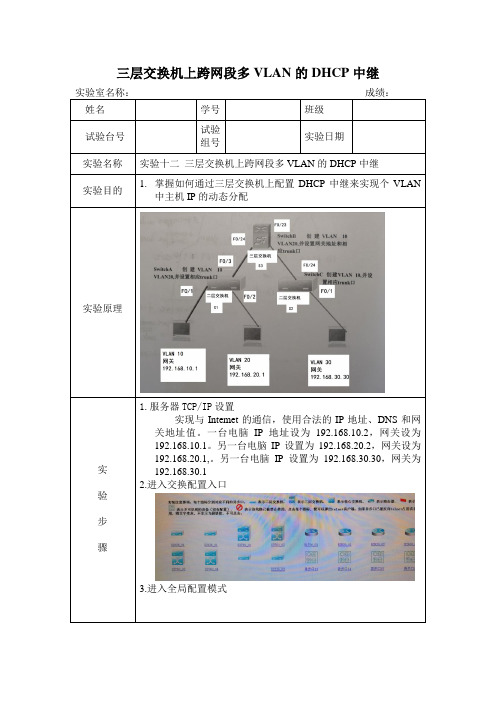

三层交换机上跨网段多VLAN的DHCP中继

实现与 Intemet 的通信,使用合法的 IP 地址、DNS 和网

关地址值。一台电脑 IP 地址设为 192.168.10.2,网关设为

192.168.10.1。另一台电脑 IP 设置为 192.168.20.2,网关设为

192.168.20.1,。另一台电脑 IP 设置为 192.168.30.30,网关为

实验结果与 体会

通过本次实验,通过三层交换机上配置 DHCP 中继来实现了 VLAN 中主 机 IP 的动态分配,在实验中遇到了很多困难,但在经过多次调试后完成了 IP 地址自动分配。

10. 将 S2 的 f0/24 口设为 trunk 口 11. 在 S3 中创建 vlan10、20、30 12. 为 S3 的虚拟接口 vlan10、20、30 设置地址

13..将 S3 的 f0/23 和 f0/24 口设为 trunk 口

14. 在 S3 中打开 DHCP 服务,并指定 DHCP 服务器地址

实

192.168.30.1

2.进入交换配置入口 验

步

骤

3.进入全局配置模式

4. 在 S1 中创建 vlan30

5. 将 S1 的 f0/1 口加入 vlan30

6. 将 S1 的 f0/24 口设为 trunk 口 7. 将 S1 的 f0/24 口设为 trunk 口 8. 在 S2 中创建 vlan10、20 9.将 S2 的 f0/1 加入 vlan10,f0/2 加入 vlan20

三层交换机上跨网段多 VLAN 的 DHCP 中继

实验室Байду номын сангаас称:

成绩:

姓名

学号

班级

试验台号

试验 组号

实验日期

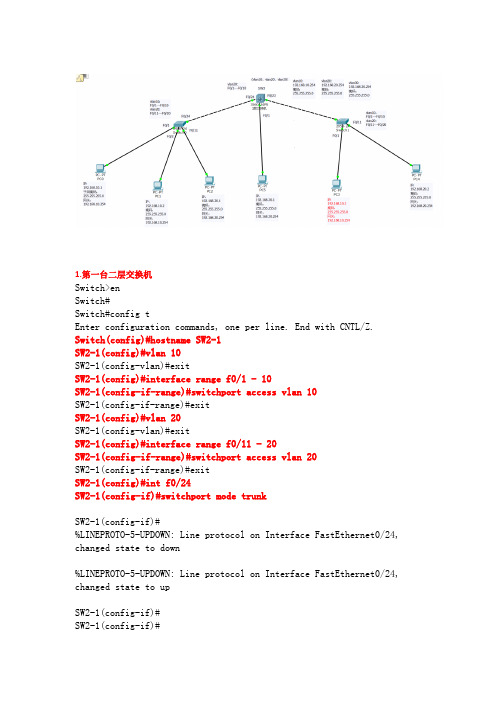

三层交换跨交换机跨网段通信

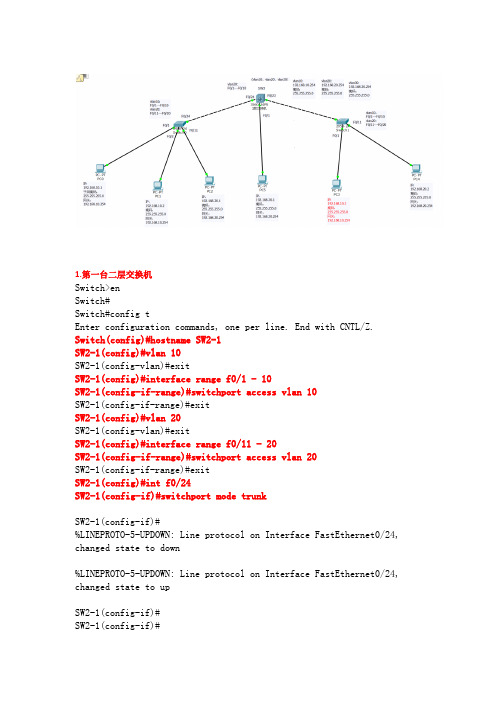

1.第一台二层交换机Switch>enSwitch#Switch#config tEnter configuration commands, one per line. End with CNTL/Z. Switch(config)#hostname SW2-1SW2-1(config)#vlan 10SW2-1(config-vlan)#exitSW2-1(config)#interface range f0/1 - 10SW2-1(config-if-range)#switchport access vlan 10SW2-1(config-if-range)#exitSW2-1(config)#vlan 20SW2-1(config-vlan)#exitSW2-1(config)#interface range f0/11 - 20SW2-1(config-if-range)#switchport access vlan 20SW2-1(config-if-range)#exitSW2-1(config)#int f0/24SW2-1(config-if)#switchport mode trunkSW2-1(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to down%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to upSW2-1(config-if)#SW2-1(config-if)#SW2-1(config-if)#exitSW2-1(config)#exitSW2-1#%SYS-5-CONFIG_I: Configured from console by console SW2-1#show vlan bVLAN Name Status Ports---- -------------------------------- ----------------------------------------1 default active Fa0/21, Fa0/22, Fa0/2310 VLAN0010 active Fa0/1, Fa0/2, Fa0/3, Fa0/4Fa0/5, Fa0/6, Fa0/7, Fa0/8Fa0/9, Fa0/1020 VLAN0020 active Fa0/11, Fa0/12, Fa0/13, Fa0/14Fa0/15, Fa0/16, Fa0/17, Fa0/18Fa0/19, Fa0/201002 fddi-default active1003 token-ring-default active1004 fddinet-default active1005 trnet-default activeSW2-1#SW2-1#SW2-1#show int f0/24 switchportName: Fa0/24Switchport: EnabledAdministrative Mode: trunkOperational Mode: trunkAdministrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1qNegotiation of Trunking: OnAccess Mode VLAN: 1 (default)Trunking Native Mode VLAN: 1 (default)Voice VLAN: noneAdministrative private-vlan host-association: none Administrative private-vlan mapping: none Administrative private-vlan trunk native VLAN: none Administrative private-vlan trunk encapsulation: dot1q Administrative private-vlan trunk normal VLANs: none Administrative private-vlan trunk private VLANs: none Operational private-vlan: noneTrunking VLANs Enabled: ALLPruning VLANs Enabled: 2-1001Capture Mode DisabledCapture VLANs Allowed: ALLProtected: falseAppliance trust: noneSW2-1#2.第二台二层交换机Switch>enSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z. Switch(config)#hostname SW2-2SW2-2(config)#vlan 10SW2-2(config-vlan)#vlan 20SW2-2(config-vlan)#exitSW2-2(config)#interface range f0/1 - 10SW2-2(config-if-range)#switchport access vlan 10SW2-2(config-if-range)#interface range f0/11 - 20SW2-2(config-if-range)#switchport access vlan 20SW2-2(config-if-range)#int f0/24SW2-2(config-if)#switchport mode trunkSW2-2(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to down%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to upSW2-2(config-if)#SW2-2(config-if)#exitSW2-2(config)#exitSW2-2#%SYS-5-CONFIG_I: Configured from console by consoleSW2-2#show vlan bVLAN Name Status Ports---- -------------------------------- ----------------------------------------1 default active Fa0/21, Fa0/22, Fa0/2310 VLAN0010 active Fa0/1, Fa0/2, Fa0/3, Fa0/4Fa0/5, Fa0/6, Fa0/7, Fa0/8Fa0/9, Fa0/1020 VLAN0020 active Fa0/11, Fa0/12, Fa0/13, Fa0/14Fa0/15, Fa0/16, Fa0/17, Fa0/18Fa0/19, Fa0/201002 fddi-default active1003 token-ring-default active1004 fddinet-default active1005 trnet-default activeSW2-2#show int f0/24 switchportName: Fa0/24Switchport: EnabledAdministrative Mode: trunkOperational Mode: trunkAdministrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1qNegotiation of Trunking: OnAccess Mode VLAN: 1 (default)Trunking Native Mode VLAN: 1 (default)Voice VLAN: noneAdministrative private-vlan host-association: none Administrative private-vlan mapping: none Administrative private-vlan trunk native VLAN: none Administrative private-vlan trunk encapsulation: dot1q Administrative private-vlan trunk normal VLANs: none Administrative private-vlan trunk private VLANs: none Operational private-vlan: noneTrunking VLANs Enabled: ALLPruning VLANs Enabled: 2-1001Capture Mode DisabledCapture VLANs Allowed: ALLProtected: falseAppliance trust: noneSW2-2#3.三层交换机Switch>Switch>enSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#hoSwitch(config)#hostname SW3SW3(config)#vlan 30SW3(config-vlan)#SW3(config-vlan)#exitSW3(config)#interface range f0/1 - 10SW3(config-if-range)#switchport access vlan 30SW3(config-if-range)#exitSW3(config-if)#interface fa0/23SW3(config-if)#switchport mode trunkCommand rejected: An interface whose trunk encapsulation is "Auto" can not be configured to "trunk" mode.SW3(config-if)#switchport trunk encapsulation dot1qSW3(config-if)#switchport mode trunkSW3(config-if)#interface fa0/24SW3(config-if)#switchport trunk encapsulation dot1qSW3(config-if)#switchport mode trunkSW3(config-if)#从上图可以看出,同网段、同交换机、同vlan可以通信不同网段、不同交换机、不同vlan不可以通信如何实现同vlan 不同交换机之间通信在三层上做如下配置:配置虚拟端口IPSW3#conf tEnter configuration commands, one per line. End with CNTL/Z.SW3(config)#vlan 10 //创建 vlan10虚拟端口SW3(config-vlan)#%LINK-5-CHANGED: Interface Vlan10, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan10, changed state to upSW3(config-vlan)#vlan 20 //创建 vlan20虚拟端口SW3(config-vlan)#exit//配置vlan端口IP和子网掩码做网关SW3(config)#SW3(config)#interface vlan 10SW3(config-if)#ip address 192.168.10.254 255.255.255.0SW3(config-if)#interface vlan 20SW3(config-if)#ip address 192.168.20.254 255.255.255.0SW3(config-if)#interface vlan 30SW3(config-if)#ip address 192.168.30.254 255.255.255.0SW3(config-if)#SW3(config-if)#exitSW3#show vlan bVLAN Name Status Ports---- -------------------------------- ----------------------------------------1 default active Fa0/11, Fa0/12, Fa0/13, Fa0/14Fa0/15, Fa0/16, Fa0/17, Fa0/18Fa0/19, Fa0/20, Fa0/21, Fa0/22Gig0/1, Gig0/210 VLAN0010 active20 VLAN0020 active30 VLAN0030 active Fa0/1, Fa0/2, Fa0/3, Fa0/4Fa0/5, Fa0/6, Fa0/7, Fa0/8Fa0/9, Fa0/101002 fddi-default active1003 token-ring-default active1004 fddinet-default active1005 trnet-default activeSW3#可以看出相同vlan 不同交换机之间通信不同vlan之间不能通信如何实现不同vlan之间通信,需要在三层交换机上开启路由功能SW3#SW3#conf tEnter configuration commands, one per line. End with CNTL/Z. SW3(config)#ip routingSW3(config)#。

基于三层交换技术的虚拟局域网规划设计

内 蒙 古师 范 大 学 学报 ( 自然 科 学 汉文 版 )

J o u r n a l o f I n n e r Mo n g o l i a No r ma l Un i v e r s i t y( Na t u r a l S c i e n c e E d i t i o n )

平 台, 虚拟 化应 用 正 向主流 市场改 变 . 微软 的 Vi r t u a l S e r v e r已经能 够在 Wi n d o ws 、 L i n u x和 Ma c OS工 作站

上运 转 ] . 这里 , 服 务器 虚拟 化是 最重 要 的几种 虚拟 化技 术之 一. 作 为一种 具有 更高 的可 靠性 、 更好 的管 理性

随着人 们对 于创 新 能力 的重视 , 软 件 版权 越 来 越 受 到 保 护.目前 国 内外 软件 共 享 使 用 的技 术 主要 有 两 种, 一 种是 无盘 工作 站技 术 , 另一 种是 虚拟 化技 术. 无 盘 网 络 以降低 工 作 站 的成 本 、 方 便 管理 和维 护 为 目的 ,

Vo1 .4 3 NO. 1

J a n .2 0 1 4

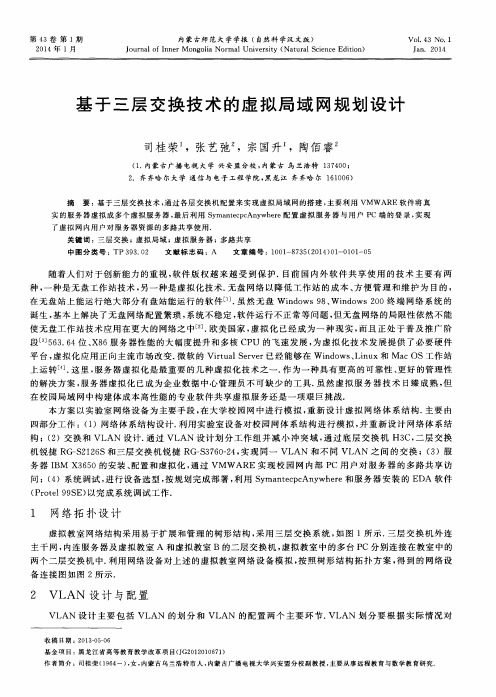

基 于 三 层 交 换 技 术 的 虚 拟 局 域 网 规 划 设 计

司桂 荣 ,张 艺 弛 ,宗 国升 ,陶佰 睿

( 1 . 内蒙 古 广播 电 视 大 学 兴 安 盟 分 校 , 内蒙 古 鸟 兰浩 特 1 3 7 4 0 0 ; 2 .齐 齐哈 尔 大 学 通 信 与 电 子 工 程 学院 , 黑 龙 江 齐 齐哈 尔 1 6 1 0 0 6 )

摘 要 : 基 于 三层 交换 技 术 , 通 过 各 层 交 换 机 配 置 来 实 现 虚 拟 局 域 网 的搭 建 , 主 要 利 用 VMW A RE软 件 将 真 实 的 服 务 器 虚 拟 成 多个 虚拟 服务 器 , 最后利用 S y ma n t e c p c A n y w h e r e配 置 虚 拟 服 务 器 与 用 户 P C端 的 登 录 , 实 现

三层交换技术在局域网建设中的应用

!"#$%&’&() *+#$,%(" 技术交流

图5

划分。 !"#$ 是根据需要把网络中的站点划分为不 同的逻辑子网的一种网络技术,采用 !"#$ 技术可 以抑制网络上的广播风暴, 增加网络的安全性, 实现 集中化的管理控制。 在交换式以太网中, 利用 !"#$

《中国金融电脑 》 3..5 年第 4 期 = 总第 583 期 >

・75・

过仿真终端实现。我们可以为 ")* + ,-.,/ 三层交 换机上的每一个 !"#$ 设置一个地址,通过这个地 址实现跨 !"#$ 的互访。 如表 5 所示 ; 我们用仿真终 端对 ")* + ,-.,/ 三层交换机进行配置。

技术,可以将由交换机连接成的物理网络划分成多 个逻辑子网。 也就是说, 一个 !"#$ 中的站点所发送 的广播数据包将仅转发至属于同一 !"#$ 的站点。 基于交换式以太网的 !"#$ 的划分主要有三种途 径: 基于端口的 !"#$、 基于 %#& 地址的 !"#$、 基 于 ’( 地址的 !"#$。 我们采用基于端口的 !"#$, 在 和 上设置 个 , ")* + ,-.,/ 01* + 2334/ 2 !"#$ 即 !"#$5.. 包含每台 01* + 2334/ 的以太网端口 5 6 7 和 ")* + ,-.,/ 的以太网端口 5 6 8,!"#$3.. 包 含每台 01* + 2334/ 的以太网端口 9 6 5, 和 ")* + ,-.,/ 的 以 太 网 端 口 4 6 7, !"#$2.. 包 含 每 台 01* + 2334/ 的以太网端口 5- 6 38 和 ")* + ,-.,/ 的以太网端口 9 6 5,。三个 !"#$ 之间通过 ")* + ,-.,/ 三层交换机实现连接。 2: 配置交换机 对交换机的配置可以通过网管实现,也可以通

三层交换机配置DHCP中继代理实现跨VLAN共享DHCP

三层交换机配置DHCP中继代理实现跨VLAN共享DHCP来源: 时间:2009-10-23 14:46:50 点击:80次字体:大中小我要投稿本配置使用一台3550EMI三层交换机,划分三个vlan,共用一个DHCP,其中:vlan2:为服务器所在网络,命名为 server,IP地址段为192.168.2.0/24,网关为192.168.2.1;domain服务器为windows 2000 advance server操作系统机,启用DHCP 服务器、DNS服务器,IP地址为192.168.2.10。

vlan3:为客户机1所在网络,IP地址段为192.168.3.0/24,网关为192.168.3.1,命名为client1。

vlan4:为客户机2所在网络,IP地址段为192.168.4.0/24,网关为192.168.4.1,命名为client2。

3550EMI的端口1-8划到VLAN 2,端口9-16划分到VLAN 3,端口17-24划分到VLAN 4.配置命令及步骤如下:一、创建VLAN(缺省为VTP server模式):Switch>vlan databaseSwitch(Vlan)>vlan 2 name serverSwitch(Vlan)>vlan 3 name client1Switch(vlan)>vlan 4 name client2Switch(vlan)>exit二、启用DHCP中继代理:/*关键一步,若缺少以下两条命令,在VLAN中使用“IP HELPER-ADDRESS DHCP服务器地址”指定DHCP服务器,客户机仍然不能获得IP地址*/Switch>enableSwitch#conf tSwitch(Config)service dhcpSwitch(Config)ip dhcp relay information option三、设置VLAN IP地址:Switch(Config)>int vlan 2Switch(Config-vlan)ip address 192.168.2.1 255.255.255.0Switch(Config-vlan)no shutSwitch(Config-vlan)>int vlan 3Switch(Config-vlan)ip address 192.168.3.1 255.255.255.0Switch(Config-vlan)no shutSwitch(Config-vlan)>int vlan 4Switch(Config-vlan)ip address 192.168.4.1 255.255.255.0Switch(Config-vlan)no shutSwitch(Config-vlan)exit/*注意:由于此时没有将端口分配置到VLAN2,3,4,所以各VLAN会DOWN掉,待将端口分配到各VLAN后,VLAN会起来*/四、将端口添加到VLAN2,3,4中/*将端口1-8添加到VLAN 2*/Switch(Config)interface range fa 0/1 - 8Switch(Config-if-range)switchport mode access Switch(Config-if-range)switchport access vlan 2 /*将端口9-16添加到VLAN 3*/Switch(Config)interface range fa 0/9 - 16Switch(Config-if-range)switchport mode access Switch(Config-if-range)switchport access vlan 3 /*将端口17-24添加到VLAN 4*/Switch(Config)interface range fa 0/17 - 24Switch(Config-if-range)switchport mode access Switch(Config-if-range)switchport access vlan 4 Switch(Config-if-range)exit/*经过这一步后,各VLAN会起来*/五、在VLAN3和VLAN4中设定DHCP服务器地址Switch(Config)int vlan 3Switch(Config-vlan)ip helper-address 192.168.2.10Switch(Config-vlan)exitSwitch(Config)int vlan 4Switch(Config-vlan)ip helper-address 192.168.2.10Switch(Config-vlan)exit六、启用路由/*路由启用后,各VLAN间主机可互相访问,若需进一步控制访问权限,则需应用到访问控制列表*/Switch(Config)ip routingSwitch(Config)exit。

第三层网络交换技术实现VLAN间通信 电脑资料

第三层网络交换技术实现VLAN间通信电脑资料随着信息技术的飞速开展,特别是计算机技术和网络技术的不断完善,人们对网络的传输要求也越来越高,在竞争中以太网以其传输速度高、低耗、易于安装和兼容性好等方面的优势脱颖而出成为现代企业网络的首选,VLAN技术的出现很好地解决了网络信息过载的问题,但是由于不同VLAN之间的通信必须依赖路由功能,而传统的路由器由于其自身低速,复杂等局限性,很容易成为网络的瓶颈使以太网的优势难以发挥,第三层交换技术的出现克服了传统路由的缺点比拟满意地解决这个难题,1.第三层交换技术开展的必要性传统路由器的主要功能是实现路由选择与网络互联,即通过一定途径获得子网的拓扑信息与各物理线路的网络特性,并通过一定的路由算法得到到达各子网的最正确路径。

建立相应的路由表,从而将每个IP 包跳到跳(hoptohop)传到目的地;其次,它必须处理不同的链路协议。

IP包途经每个路由器时,需经过排队、协议处理和寻址选择路由等软件处理环节,造成延时增大。

同时路由器采用共享总线方式,总的吞吐量受到限制,当用户数量增大时,每个用户的接入速率降低。

路由器更注重对多种介质类型和多种传输速度的支持,而目前数据缓冲和转换能力比线速吞吐能力和低时延更为重要。

与路由技术相比,交换技术的好处就是速度快,当网络规模很大时,高速、大容量路由器是十分必要的。

另一方面,由于现代通信网络大都采用光纤技术,所以目前数据网络的主要瓶颈是结点路由器。

现在的第三层交换、路由交换或其他相关名词都是这种思路的表达。

虽然第三层交换最初是为了局域网而设计的,它采用目的IP地址进行交换,但是现在这种技术也已经开始在广域网中使用。

它不需要将播送封包扩散,而是直接利用动态建立的MAC地址来通信,如IP地址、ARP等,具有多路播送和虚拟网间基于IP和IPX等协议的路由功能。

这方面功能的顺利实现,主要依靠专用集成电路ASIC把传统路由软件处理的指令改为ASIC芯片的嵌入式指令,从而加速了对包的存储转发和过滤,使得高速下的线性路由和效劳质量都有了很高的保证。

VLAN的设计和实现

VLAN的设计和实现摘要:伴随着计算机网络技术的不断普及和应用,局域网技术也在不断的发展和提高,VLAN(Virtual Local Area Network)作为提高局域网安全性的一种技术,得到广泛的重视和应用。

本文首先分析了传统局域网技术的局限性,对交换技术、VLAN的划分、VLAN间的通信方式以及VLAN的优点进行了系统研究。

针对目前黟县国土资源局组建局域网的需求,通过调研分析,提出VLAN的设计原则,设计出VLAN的划分方案,并对VLAN进行了具体的配置,使该局域网具备了降低广播风暴,增加网络内部的安全性和实现VLAN间的访问控制等预期目标。

关键词:虚拟局域网;三层交换;设计;The Design and Realization of VLANAbstract: With the unceasing popularization and application of the computer network technology , the local area network technology was developed and improved unceasingly. VLAN (Virtual Local Area Network)as one kind of the technology of improving the security of the local area network., obtaining the widespread value and application. This article first analyzed the limitation of the traditional local area network technology. Conducted the research system to switching technique, division of VLAN, communication ways for VLAN and the merit of VLAN. In view of the present reality that Yi Xian national territory resources bureau need the establishment of the local area network we designed the principle and the division plan for VLAN through the investigation and study analysis. And we give the particular dispose for VLAN made the local area network realized some anticipate aims, such as reduced the broadcasting storms, increased the security of the inside network and realized the control of interviewing among VLAN.Keyword: Virtual Local Area Network ; three-layer switching; design目录1引言 (1)2 VLAN(虚拟局域网)技术 (1)2.1 局域网交换技术 (1)2.1.1 二层交换技术 (2)2.1.2 三层交换技术 (2)2.2 VLAN的划分 (3)2.3 VLAN间的通信方式 (4)2.4 VLAN的优点 (5)3 VLAN设计实例-黟县国土资源局局域网的设计和实现 (5)3.1 背景 (5)3.2设计原则 (6)3.3 VLAN设计目标 (6)3.4 VLAN的划分 (7)3.5 VLAN的配置过程 (8)3.5.1 设置VTP DOMAIN (9)3.5.2 配置中继 (9)3.5.3 创建VLAN (10)3.5.4 将交换机端口划入VLAN (11)3.5.5 配置三层交换 (11)3.5.6 VLAN 之间的访问控制 (13)4 结束语 (14)致谢 (14)参考文献 (14)1引言传统局域网(LAN)主要使用Hub,网桥等网络设备连接某一网段内的所有节点,一般局限于交换模式状态。

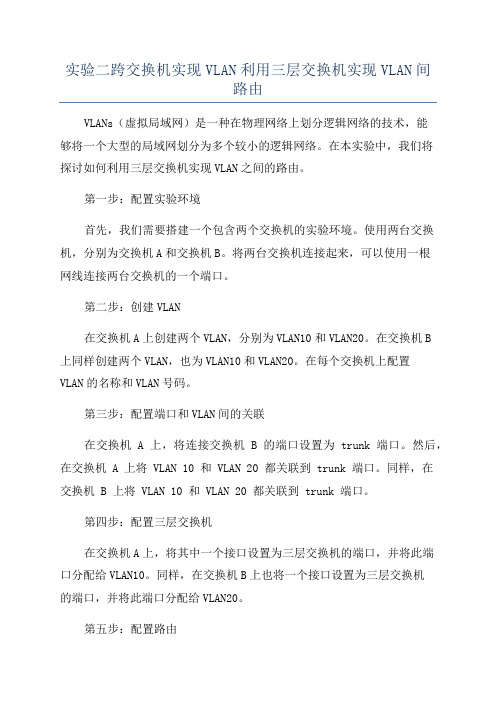

实验二跨交换机实现VLAN利用三层交换机实现VLAN间路由

实验二跨交换机实现VLAN利用三层交换机实现VLAN间路由VLANs(虚拟局域网)是一种在物理网络上划分逻辑网络的技术,能够将一个大型的局域网划分为多个较小的逻辑网络。

在本实验中,我们将探讨如何利用三层交换机实现VLAN之间的路由。

第一步:配置实验环境首先,我们需要搭建一个包含两个交换机的实验环境。

使用两台交换机,分别为交换机A和交换机B。

将两台交换机连接起来,可以使用一根网线连接两台交换机的一个端口。

第二步:创建VLAN在交换机A上创建两个VLAN,分别为VLAN10和VLAN20。

在交换机B上同样创建两个VLAN,也为VLAN10和VLAN20。

在每个交换机上配置VLAN的名称和VLAN号码。

第三步:配置端口和VLAN间的关联在交换机 A 上,将连接交换机 B 的端口设置为 trunk 端口。

然后,在交换机 A 上将 VLAN 10 和 VLAN 20 都关联到 trunk 端口。

同样,在交换机 B 上将 VLAN 10 和 VLAN 20 都关联到 trunk 端口。

第四步:配置三层交换机在交换机A上,将其中一个接口设置为三层交换机的端口,并将此端口分配给VLAN10。

同样,在交换机B上也将一个接口设置为三层交换机的端口,并将此端口分配给VLAN20。

第五步:配置路由在交换机A上,配置路由,将VLAN10和VLAN20进行路由。

在交换机B上也需要进行同样的配置。

第六步:测试现在可以测试VLAN之间的路由是否成功。

连接两台主机至交换机A 的接口和交换机B的接口,确保每台主机都在不同的VLAN中。

在主机A上,配置IP地址为VLAN10子网的IP地址,如192.168.10.2、在主机B上,配置IP地址为VLAN20子网的IP地址,如192.168.20.2然后尝试从主机 A ping 主机 B,如果能够成功得到回应,则表示VLAN 之间的路由成功实现。

总结:在本实验中,我们使用两个交换机和一个三层交换机搭建了一个VLAN间路由的环境。

通过三层交换机实现不同vlan不同网段的通信

拓扑图如图所示:本实验是实现pc1(192.168.10.1 vlan 10)与pc2(192.168.20.1 vlan 20)之间的通信。

配置:三层交换机:Switch(config)#interface fastEthernet 0/1Switch(config-if)#switchport trunk encapsulation dot1q(视情况而定)Switch(config-if)#switchport mode trunkSwitch(config-if)#exitSwitch(config)#interface fastEthernet 0/2Switch(config-if)#switchport trunk encapsulation dot1qSwitch(config-if)#switchport mode trunkSwitch(config-if)#exitSwitch(config)#vlan 10Switch(config-vlan)#exitSwitch(config)#vlan 20Switch(config-vlan)#exitSwitch(config)#interface vlan 10 创建相关vlan对应ip的网关地址Switch(config-if)#ip address 192.168.10.254 255.255.255.0Switch(config-if)#no shutdownSwitch(config-if)#exitSwitch(config)#interface vlan 20 创建相关vlan对应ip的网关地址Switch(config-if)#ip address 192.168.20.254 255.255.255.0Switch(config-if)#exitSwitch(config)#ip routing 配置完后开启三层交换机的路由功能。

三层交换技术

Switch(config-if)#ip address

192.168.1.254 255.255.255.0......为创建

的VLAN10配置子网地址,作为二层设备虚 拟网关接口

Switch(config-if)#no shut

Switch(config-if)#exit

Switch(config)#inter vlan 20

1、网络拓扑图

2、相关命令代码(三层交换机)

Switch(config)#vlan 10......创建VLAN虚

拟接口

Switch(config-vlan)#exit

Switch(config)#vlan 20

Switch(config-vlan)#exit

Switch(config)#inter vlan 10

知识准备

三、VLAN间路由原理

1、vlan内通信

在二层接入交换机上划分vlan,各部门数据只能在vlan 内转发。

2、vlan间通信

如:vlan10中的计算机需要与vlan20中的计算机通信, 在二层交换机无法实现,需要一台三层交换机帮助实现。

实训

四、利用三层交换机的路由原理实现不同VLAN间通信

Switch(config-if)#ip address

192.168.2.254 255.255.255.0

Switch(config-g-if)#exit

Switch(config)#ip routing......开启三层

交换机的路由功能

作业

结合本课知识点,参考老师的讲解与演示,设计实现不同 部门(VLAN)之间网络之间的通信。

三层交换技术就是二层交换技术+三层转发技术,在网络 模型中的第三层实现了数据包的高速转发,既可实现网络路 由功能,又可根据不同网络状况做到最优网络性能。

三级交换网络的构建与实现

*****学院毕业论文(设计)论文(设计)题目:三级交换网络的构建与实现所属系别信息工程系专业班级计算机网络技术姓名 ***学号 *********指导教师 ***撰写日期 2012 年 5 月摘要网络技术的高速发展的今天,企业网络的优劣已经成为衡量企业竞争力的标准之一。

针对我校整体的特点,本文介绍了一个行业专业网络的整体设计方案。

充分考虑到网络的负载均衡和稳定性能,所以本方案采用典型三层网络结构。

其中,汇聚层采用三台设备,对接入层进行访问控制。

路由协议则是选择安全性高、收敛速度快的OSPF协议。

我们采用锐捷交换机带宽聚合技术将多条物理线路捆绑为一条逻辑链路,使其有更高带宽。

服务器群组则重点介绍了FTP、邮件服务器及WEB服务器等企业中较常用到的服务器的软件选择及搭建方法。

对于网络中可能存在的安全威胁,针对不同的需求,方案中提出了VLAN技术、访问控制列表、防火墙技术以及VPN等安全解决方案,以求构建一个安全、高效、可靠的企业网络。

关键词:网络层次化,虚拟局域网,安全,控制列表,防火墙AbstractAs the high-speed development of the network technique, the quality of enterprise network has already become one of the standards that measure the competition ability of the enterprise. According to the characteristics of the whole school, this paper will introduce an overall design of professional network applying for enterprise. Seriously Considering the load balance and stability of the network, we adopt three layers structure in the design. Convergence Layer adopts three equipments to the access of access control. The routing protocol chooses the protocol of OSPF, which has high security and rapidly converging. The server applications set the point on introducing the method of creation and software selection for the common enterprise server applications, such as FTP, the mail server and the WEB server etc. In order to set up a safety, fuel-efficient and reliable enterprise network, we put forward the VLAN technique, the fire wall technique and VPN for the different needs in resisting the safety threaten.Key words:Hierarchical Network, Vlan, security,ACL, Firewall目录1引言 (1)2 需求分析 (2)2.1 项目背景 (2)2.2 设计目标 (2)2.3 用户现实要求 (3)3网络整体设计 (3)3.1 网络拓扑 (3)3.2 网络层次化设计 (3)3.2.1 核心层设计 (4)3.2.2 汇聚层设计 (4)3.2.3 接入层设计 (5)3.2.4 路由协议选择 (6)3.3 VLAN的划分及IP地址规划 (7)4各层相关配置信息 (7)4.1 IP地址规划 (7)4.2相关配置 (8)4.2.1接入层基本配置信息 (8)4.2.2汇聚层基本配置信息 (8)4.2.3核心层基本配置信息 (9)4.2.4路由器RG-R1762基本配置信息 (10)4.2.5防火墙基本配置 (11)4.3路由配置信息 (13)4.3.1 RG-S3550-24-1路由配置 (13)4.3.2 RG-S6806E路由配置 (13)4.3.3 路由器RG-R1762配置 (14)4.4安全配置信息 (14)4.4.1 接入层防病毒配置 (14)4.4.2 汇聚层安全配置 (15)4.5防火墙安全策略 (15)4.6路由器的NA T配置 (19)5 总结 (20)参考文献 (21)致谢 (22)1引言现代网络及其复杂,对企业的成功尤为关键。

三级交换机和路由器实现跨Vlan通信

三级交换机和路由器实现跨Vlan通信

介绍跨VLAN通信

VLAN(虚拟局域网)是一种由交换机、路由器和其他网络设备所组成

的网络逻辑隔离技术,可以将大型物理网络中的网络段划分成多个虚拟网络,每个网络段具有独立的网络地址,可以实现有效的网络隔离和防火墙

技术,是实现私有网络和多层网络分割的最常用的方式之一、每个VLAN

可以有自己的子网,每个VLAN的每个站点使用相同的网络地址以实现网

络通信。

VLAN技术可以提高网络的性能,增加网络的灵活性。

跨VLAN通信是指在不同的VLAN之间实现相互通信的功能,也是

VLAN的重要功能之一、实现VLAN之间的数据通信,需要使用到路由器和

三层交换机,即将VLAN的不同段连接起来,由路由器负责路由转发,由

三层交换机负责VLAN之间的数据传输。

三级交换机是一种高级交换设备,能够实现VLAN之间的跨VLAN通信。

VLAN之间通信,首先要将不同VLAN的Port接入三级交换机,然后将不

同VLAN的端口进行聚合,形成一个Trunk接口,把不同VLAN的数据包根

据VLAN标识发送出去,从而实现VLAN之间的跨VLAN通信。

路由器实现跨VLAN通信

路由器可以实现跨VLAN通信,它可以接收不同VLAN的数据包,并将

其从一个VLAN转发到另一个VLAN。

第三层交换方案中跨网段虚拟局域网设计与实现

局 域 网资 源 的 一 种 逻 辑 组 合 ] 。

虚拟局域 网( VL AN) 是 在 一 个 物 理 网 络 上 划 分 出来

2 仿 真 技 术 下 的 实验 设 计

虚 拟 环 境 下 进 行 实 验 教 学 是 一 种 很 好 的教 学 办 法 ] 。

的 VL AN。即 先 建 立 VMP S VLAN 管 理 策 略 服 务 器 , 生

成一个文本文件 , 文 件 中存 放 VL AN 与 MAC地 址 的映 射

表; 交 换 机 根 据 这 个 映 射 表 将 端 口分 配 给 对 应 VL AN。

本文 主要 阐 述 以 静 态 端 E l 划分方式 , 使 用 三 层 交 换 机 实 现

广 播 帧存 在 网 络 中 , 导 致 网络 性 能 下 降 , 甚 至 网络 瘫 痪 , 这

就 是 网络 风 暴 问 题 。另 外 , 很 多 企 业 在 发 展 初 期 人 员 较

目前 交 换 机 可 以按 照 基 于 端 口 、 MA C地 址 、 网络 层 地

址及 I P组 播 等 分 类 进 行 VL AN 划 分 。可 以 按 照 静 态

v0 1 .1 4 N O. 4 Ap r . 201 5

第 三 层 交 换 方 案 中跨 网 段 虚 拟 局 域 网 设 计 与 实 现

赵 圆圆, 曹 敏

( 广 东海洋 大学 寸金 学院 信 息技 术 系, 广 东 湛江 5 2 4 0 0 0 )

摘 要 : 虚 拟 局 域 网 能够 有 效 控 制 广播 域 的 范 围并 减 少 由 于 共 享 介 质 所 形 成 的 安 全 隐 患 问 题 。通 过 仿 真 软 件 C i s c o

三层交换跨交换机跨网段通信

1.第一台二层交换机Switch>enSwitch#Switch#config tEnter configuration commands, one per line. End with CNTL/Z. Switch(config)#hostname SW2-1SW2-1(config)#vlan 10SW2-1(config-vlan)#exitSW2-1(config)#interface range f0/1 - 10SW2-1(config-if-range)#switchport access vlan 10SW2-1(config-if-range)#exitSW2-1(config)#vlan 20SW2-1(config-vlan)#exitSW2-1(config)#interface range f0/11 - 20SW2-1(config-if-range)#switchport access vlan 20SW2-1(config-if-range)#exitSW2-1(config)#int f0/24SW2-1(config-if)#switchport mode trunkSW2-1(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to down%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to upSW2-1(config-if)#SW2-1(config-if)#SW2-1(config-if)#exitSW2-1(config)#exitSW2-1#%SYS-5-CONFIG_I: Configured from console by console SW2-1#show vlan bVLAN Name Status Ports---- -------------------------------- ----------------------------------------1 default active Fa0/21, Fa0/22, Fa0/2310 VLAN0010 active Fa0/1, Fa0/2, Fa0/3, Fa0/4Fa0/5, Fa0/6, Fa0/7, Fa0/8Fa0/9, Fa0/1020 VLAN0020 active Fa0/11, Fa0/12, Fa0/13, Fa0/14Fa0/15, Fa0/16, Fa0/17, Fa0/18Fa0/19, Fa0/201002 fddi-default active1003 token-ring-default active1004 fddinet-default active1005 trnet-default activeSW2-1#SW2-1#SW2-1#show int f0/24 switchportName: Fa0/24Switchport: EnabledAdministrative Mode: trunkOperational Mode: trunkAdministrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1qNegotiation of Trunking: OnAccess Mode VLAN: 1 (default)Trunking Native Mode VLAN: 1 (default)Voice VLAN: noneAdministrative private-vlan host-association: none Administrative private-vlan mapping: none Administrative private-vlan trunk native VLAN: none Administrative private-vlan trunk encapsulation: dot1q Administrative private-vlan trunk normal VLANs: none Administrative private-vlan trunk private VLANs: none Operational private-vlan: noneTrunking VLANs Enabled: ALLPruning VLANs Enabled: 2-1001Capture Mode DisabledCapture VLANs Allowed: ALLProtected: falseAppliance trust: noneSW2-1#2.第二台二层交换机Switch>enSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z. Switch(config)#hostname SW2-2SW2-2(config)#vlan 10SW2-2(config-vlan)#vlan 20SW2-2(config-vlan)#exitSW2-2(config)#interface range f0/1 - 10SW2-2(config-if-range)#switchport access vlan 10SW2-2(config-if-range)#interface range f0/11 - 20SW2-2(config-if-range)#switchport access vlan 20SW2-2(config-if-range)#int f0/24SW2-2(config-if)#switchport mode trunkSW2-2(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to down%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to upSW2-2(config-if)#SW2-2(config-if)#exitSW2-2(config)#exitSW2-2#%SYS-5-CONFIG_I: Configured from console by consoleSW2-2#show vlan bVLAN Name Status Ports---- -------------------------------- ----------------------------------------1 default active Fa0/21, Fa0/22, Fa0/2310 VLAN0010 active Fa0/1, Fa0/2, Fa0/3, Fa0/4Fa0/5, Fa0/6, Fa0/7, Fa0/8Fa0/9, Fa0/1020 VLAN0020 active Fa0/11, Fa0/12, Fa0/13, Fa0/14Fa0/15, Fa0/16, Fa0/17, Fa0/18Fa0/19, Fa0/201002 fddi-default active1003 token-ring-default active1004 fddinet-default active1005 trnet-default activeSW2-2#show int f0/24 switchportName: Fa0/24Switchport: EnabledAdministrative Mode: trunkOperational Mode: trunkAdministrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1qNegotiation of Trunking: OnAccess Mode VLAN: 1 (default)Trunking Native Mode VLAN: 1 (default)Voice VLAN: noneAdministrative private-vlan host-association: none Administrative private-vlan mapping: none Administrative private-vlan trunk native VLAN: none Administrative private-vlan trunk encapsulation: dot1q Administrative private-vlan trunk normal VLANs: none Administrative private-vlan trunk private VLANs: none Operational private-vlan: noneTrunking VLANs Enabled: ALLPruning VLANs Enabled: 2-1001Capture Mode DisabledCapture VLANs Allowed: ALLProtected: falseAppliance trust: noneSW2-2#3.三层交换机Switch>Switch>enSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#hoSwitch(config)#hostname SW3SW3(config)#vlan 30SW3(config-vlan)#SW3(config-vlan)#exitSW3(config)#interface range f0/1 - 10SW3(config-if-range)#switchport access vlan 30SW3(config-if-range)#exitSW3(config-if)#interface fa0/23SW3(config-if)#switchport mode trunkCommand rejected: An interface whose trunk encapsulation is "Auto" can not be configured to "trunk" mode.SW3(config-if)#switchport trunk encapsulation dot1qSW3(config-if)#switchport mode trunkSW3(config-if)#interface fa0/24SW3(config-if)#switchport trunk encapsulation dot1qSW3(config-if)#switchport mode trunkSW3(config-if)#从上图可以看出,同网段、同交换机、同vlan可以通信不同网段、不同交换机、不同vlan不可以通信如何实现同vlan 不同交换机之间通信在三层上做如下配置:配置虚拟端口IPSW3#conf tEnter configuration commands, one per line. End with CNTL/Z.SW3(config)#vlan 10 //创建 vlan10虚拟端口SW3(config-vlan)#%LINK-5-CHANGED: Interface Vlan10, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan10, changed state to upSW3(config-vlan)#vlan 20 //创建 vlan20虚拟端口SW3(config-vlan)#exit//配置vlan端口IP和子网掩码做网关SW3(config)#SW3(config)#interface vlan 10SW3(config-if)#ip address 192.168.10.254 255.255.255.0SW3(config-if)#interface vlan 20SW3(config-if)#ip address 192.168.20.254 255.255.255.0SW3(config-if)#interface vlan 30SW3(config-if)#ip address 192.168.30.254 255.255.255.0SW3(config-if)#SW3(config-if)#exitSW3#show vlan bVLAN Name Status Ports---- -------------------------------- ----------------------------------------1 default active Fa0/11, Fa0/12, Fa0/13, Fa0/14Fa0/15, Fa0/16, Fa0/17, Fa0/18Fa0/19, Fa0/20, Fa0/21, Fa0/22Gig0/1, Gig0/210 VLAN0010 active20 VLAN0020 active30 VLAN0030 active Fa0/1, Fa0/2, Fa0/3, Fa0/4Fa0/5, Fa0/6, Fa0/7, Fa0/8Fa0/9, Fa0/101002 fddi-default active1003 token-ring-default active1004 fddinet-default active1005 trnet-default activeSW3#可以看出相同vlan 不同交换机之间通信不同vlan之间不能通信如何实现不同vlan之间通信,需要在三层交换机上开启路由功能SW3#SW3#conf tEnter configuration commands, one per line. End with CNTL/Z. SW3(config)#ip routingSW3(config)#。

三层交换机实现虚拟局域网通信

交换机网络基本配置:

Switch12#configure termi

12(con)#spanning-tree mode pvst

12(con)#interface range fa0/5-6

12(con-if-rang)#channel-group 1 mode on

12(con-if-rang)#exit

12(con)#no shutdown

12(con)#exit

2(con)#vlan 20

12(con)#interface fa0/2

12(con)#switchport access vlan 20

12(con)#no shutdown

12(con)#end

虚拟局域网干道技术:

12#configure termi

交换机的SVI技术:

13#conf ter

13(conf)#vlan 10

13(conf)#interfa vlan 10

13(conf)#ip ad 192.168.1.1 255.255.255.0

13(conf)#no shutdown

13(conf)#interfa vlan 20

12(conf-if)#end

配置三层交换机

基本信息:

Switch13#configure termi

13(con)#spanning-tree mode pvst

13(con)#interface range fa0/5-6

13(con-if-rang)#channel-group 1 mode on

13(conf-if)#no shutdown

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

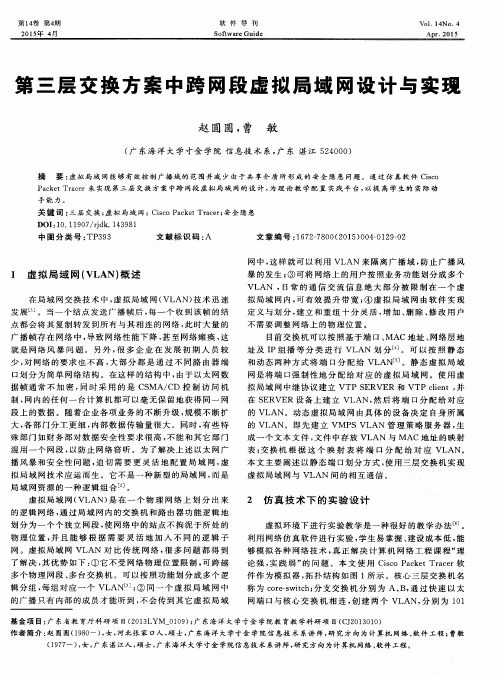

第三层交换方案中跨网段虚拟局域网设计与实现

作者:赵圆圆曹敏

来源:《软件导刊》2015年第04期

摘要摘要:虚拟局域网能够有效控制广播域的范围并减少由于共享介质所形成的安全隐患问题。

通过仿真软件Cisco Packet Tracer 来实现第三层交换方案中跨网段虚拟局域网的设计,为理论教学配置实践平台,以提高学生的实际动手能力。

关键词关键词:三层交换;虚拟局域网; Cisco Packet Tracer;安全隐患

DOIDOI:10.11907/rjdk.143981

中图分类号:TP393

文献标识码:A文章编号文章编号:16727800(2015)004012902

1虚拟局域网(VLAN)概述

在局域网交换技术中,虚拟局域网(VLAN)技术迅速发展[1]。

当一个结点发送广播帧后,每一个收到该帧的结点都会将其复制转发到所有与其相连的网络,此时大量的广播帧存在网络中,导致网络性能下降,甚至网络瘫痪,这就是网络风暴问题。

另外,很多企业在发展初期人员较少,对网络的要求也不高,大部分都是通过不同路由器端口划分为简单网络结构。

在这样的结构中,由于以太网数据帧通常不加密,同时采用的是CSMA/CD控制访问机制,网内的任何一台计算机都可以毫无保留地获得同一网段上的数据。

随着企业各项业务的不断升级,规模不断扩大,各部门分工更细,内部数据传输量很大。

同时,有些特殊部门如财务部对数据安全性要求很高,不能和其它部门混用一个网段,以防止网络窃听。

为了解决上述以太网广播风暴和安全性问题,迫切需要更灵活地配置局域网,虚拟局域网技术应运而生。

它不是一种新型的局域网,而是局域网资源的一种逻辑组合[2]。

虚拟局域网(VLAN)是在一个物理网络上划分出来的逻辑网络,通过局域网内的交换机和路由器功能逻辑地划分为一个个独立网段,使网络中的站点不拘泥于所处的物理位置,并且能够根据需要灵活地加入不同的逻辑子网。

虚拟局域网VLAN对比传统网络,很多问题都得到了解决,其优势如下:①它不受网络物理位置限制,可跨越多个物理网段、多台交换机。

可以按照功能划分成多个逻辑分组,每组对应一个VLAN[3];②同一个虚拟局域网中的广播只有内部的成员才能听到,不会传到其它虚拟局域网中,这样就可以利用VLAN来隔离广播域,防止广播风暴的发生;③可将网络上的用户按照业务功能划分成多个VLAN ,日常的通

信交流信息绝大部分被限制在一个虚拟局域网内,可有效提升带宽;④虚拟局域网由软件实现定义与划分,建立和重组十分灵活,增加、删除、修改用户不需要调整网络上的物理位置。

目前交换机可以按照基于端口、MAC地址、网络层地址及IP组播等分类进行VLAN划分[4]。

可以按照静态和动态两种方式将端口分配给VLAN[5]。

静态虚拟局域网是将端口强制性地分配给对应的虚拟局域网。

使用虚拟局域网中继协议建立VTP SERVER和VTP client ,并在SERVER设备上建立VLAN,然后将端口分配给对应的VLAN。

动态虚拟局域网由具体的设备决定自身所属的VLAN。

即先建立VMPS VLAN管理策略服务器,生成一个文本文件,文件中存放VLAN与MAC地址的映射表;交换机根据这个映射表将端口分配给对应VLAN。

本文主要阐述以静态端口划分方式,使用三层交换机实现虚拟局域网与VLAN间的相互通信。

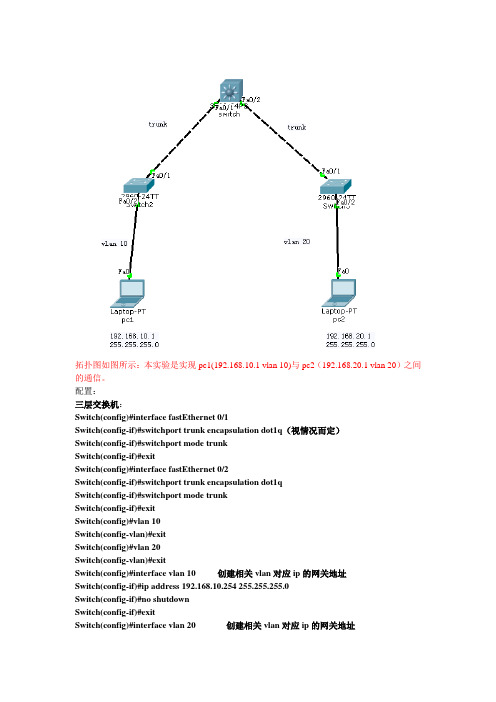

2仿真技术下的实验设计

虚拟环境下进行实验教学是一种很好的教学办法[6]。

利用网络仿真软件进行实验,学生易掌握、建设成本低,能够模拟各种网络技术,真正解决计算机网络工程课程“理论强,实践弱”的问题。

本文使用Cisco Packet Tracer软件作为模拟器,拓扑结构如图1所示。

核心三层交换机名称为coreswitch;分支交换机分别为A、B,通过快速以太网端口与核心交换机相连,创建两个VLAN,分别为101和202。

一般将核心交换机设置为VTP DOMAIN域的 server,分支交换机设为 VTP DOMAIN 域的Client端。

这样,在VTP SERVER 上创建的VLAN就可以通过VTP协议分发到整个管理域的分支交换机上,不但保证了整个管理域上VLAN的一致性,同时也便于管理人员维护网络。

在这种模式下划分VLAN,需要采取5个步骤:①设置 VTP DOMAIN ,包括创建VTP域名,设置VTP Server、Client模式(核心、分支交换机上都要进行设置);②在VTP Server上创建VLAN;③配置中继trunk(核心、分支交换机上都要进行设置);④将交换机端口划入VLAN;⑤配置三层交换路由。

3仿真技术下的实验验证

3.1核心交换机配置VTP

如图2所示。

3.2核心交换机中继协议配置

如图3所示。

3.3分支交换机A、B配置

如图4、图5所示。

此时用ping命令测试分别位于同一VLAN的两台主机,可以看到能够相互通信,而不同VLAN的PC机不能通信,由此看出不同VLAN的主机是不能通信的。

要想使不同VLAN间的主机能够通信,需要在三层交换机的路由模块设置路由或在支持VLAN功能的外部路由器上设置路由,核心配置命令如图6所示。

在虚拟局域网的主机上分别设置与所属网络一致的IP地址,并且把默认网关设置为对应VLAN配置的IP地址,如图7所示。

这样,VLAN之间就可以互访了。

图8是PC0 ping PC3 连通测试截屏。

4结语

Cisco Packet Tracer提供了网络配置的练习平台,是计算机网络教学良好的辅助工具。

本文主要以交换机中跨网段VLAN配置为例论述了Cisco Packet Tracer 在网络教学中的应用,这些应用为提高计算机网络教学质量发挥了很好的作用。

参考文献参考文献:

[1]李环.计算机网络[M] .北京:中国铁道出版社,2010.

[2]陈国耿. 三层交换机多VLAN的DHCP配置[J]. 软件导刊,2010,9(6):121122.

[3]魏评. 企业网络组建中VLAN的设计与实现[J].软件导刊,2012,11(9):134136.

[4]俞黎阳 .计算机网络工程实验教程[M] . 北京:清华大学出版社,2008.

[5]于明. 计算机网络与数据通信实验教程[M] .北京:中国水利水电出版社, 2004.

[6]李娟芳 .计算机网络技术与应用[M] .北京:中国铁道出版社,2013.

责任编辑(责任编辑:杜能钢)。