ASA防火墙应用

asa 网络安全

asa 网络安全ASA(Adaptive Security Appliance)是思科公司推出的一款网络安全设备,广泛应用于企业和机构的网络安全防护中。

ASA具有先进的防火墙、入侵防御、VPN以及其他安全特性,能够有效保护网络免受恶意攻击和数据泄露的威胁。

网络安全是当前信息社会中非常重要的一个问题,随着互联网的快速发展,网络攻击也越来越猖獗,给企业和个人带来了巨大的安全风险。

因此,建立一个强大的网络安全防护体系,保护网络的安全性和稳定性显得尤为重要。

ASA作为一种高级网络安全设备,拥有多项先进的安全特性和机制,可以帮助组织建立起一个安全可靠的网络环境。

首先,ASA具备防火墙功能,可以对网络流量进行精确的过滤和检查,阻止恶意攻击和未经授权的访问。

其次,ASA支持入侵防御系统(IDS)和入侵防御系统(IPS),能够自动检测和阻断网络中的入侵行为,有效保护网络不受攻击。

此外,ASA还支持VPN(Virtual Private Network)技术,提供了安全的远程访问解决方案,可以对传输数据进行加密和认证,确保数据的机密性和完整性。

除了上述的安全特性外,ASA还具备其他一些重要的功能和特点。

首先,ASA具有可伸缩性,可以根据用户的需求进行灵活的配置和扩展。

其次,ASA支持集中化的安全管理,可以通过集中的管理平台对多个ASA设备进行集中式管理,提高管理效率和操作便捷性。

另外,ASA还可以提供详细的安全日志和报告,帮助用户分析和评估网络中的安全威胁,及时采取相应的应对措施。

然而,ASA作为一种网络安全设备也存在一些挑战和问题。

首先,ASA的配置复杂,需要具备一定的专业知识和技能才能正确配置和管理。

其次,ASA被攻击的风险仍然存在,虽然ASA具有强大的安全功能,但也无法百分之百保证网络的安全。

此外,ASA的价格较高,对于一些中小型企业来说可能难以承受。

总的来说,ASA是一种强大的网络安全设备,可以帮助企业和机构建立起一个安全可靠的网络环境。

将asa作为一种卓越的防火墙解决方案

另外,该设备还能在一个机箱中支持多种安全功能,其便利性和经济性非常适合分支机构使用.为了将多种功能结合在一起,Cisco ASA 5500 系列设备为IPS和Anti-X保护提供模块化刀片.SSL VPN只需添加软件和许可证即可实现.如果为Cisco ASA 5500 系列防火墙版增加其它模块和/或软件功能,还可以根据要求启用或关闭防火墙功能.

Cisco ASA 5500 自适应安全设备不但可以用作防火墙,还可以利用机箱模块和集成式软件功能扩展,执行全部安全功能.该设备能够根据每个网段需要的吞吐量和连接数,以合理的价格从最小的家庭办公室扩展到最大的企业环境.

大企业拥有雄厚的资金和人力,可以选择、安装和管理来自不同厂商的最佳产品.但是,新一代融合型设备是一种结实耐用的产品:它们紧密集成安全功能的目的不但包括提高便利性和降低资本支出;还包括提高安全性,因为独立功能可以共享安全事件信息.另外,它们还具有更高的性能,因为单次通过数据包检测能够扫描多种威胁.因此,功能融合的安全设备可能更符合大企业的需要.

间谍软件可能会消耗服务器和网络资源,并造成针对内部员工或外部Web用户的拒绝服务DoS攻击.由于IPS 能够过滤已知恶意签名,因而能进一步提高防火墙功能的安全性.一旦IPS检测到恶意代码,系统就会阻止它进入网络.

根据Gartner 的调查,由于新一代防火墙能够将防火墙和IPS集成在一起,因而只需检测一次流量.相反,如果需要检测一次连接层信息并检查一次恶意代码,将显着降低系统吞吐量.

FIREPOWER防火墙运行ASA的总结

Firepower 2110防火墙设备配置问题总结1.问题概述1.1.背景描述在Firepower 2110平台上运行ASA版本,在此次安装过程中,发现与普通ASA平台安装存在差异,并遇到不少问题。

1.2.问题概述✧版本升级问题Firepower 2110由FXOS底层系统和ASA系统组成,版本升级在底层平台FXOS上进行。

✧接口无法使用问题默认情况下,只有Management1/1,eth1/1和eth1/2接口是在底层平台FXOS物理启用的,并在ASA配置中以逻辑方式启用。

要使用任何其他接口,必须在底层FXOS中启用,然后在ASA配置中启用它,所以在此次安装过程中发现,虽然在ASA中将eth1/3接口no shutdown,接口始终起不来,只有FXOS中将eth1/3接口enable,ASA中接口才能正常使用。

✧NTP、clock、时区配置问题NTP、clock、时区的配置需要在FXOS底层配置,在ASA系统无法配置。

✧3DES lincese问题此次设备没有购买L-FPR2K-ENC-K9= (Strong Encryption (3DES/AES) license),在配置过程中发现SSH 无法配置v2版本,以及会影响ipsec vpn的加密方式的使用。

底层FXOS无法SSH登录问题底层FXOS默认情况下只能通过带外管理同网段的地址来SSH以及WEB登录,如果其他网段需要登录管理FXOS,则需要配置ip-bock来允许访问。

2.版本升级步骤在笔记本电脑上开启FTP服务,并使用网线连接防火墙mgmt口自动获取IP,mgmt口地址为192.168.45.1/45,FXOS平台设备默认登录帐号密码为:admin/Admin123:进入FXOS,升级步骤如下:firepower-2110# scope firmwarefirepower-2110/firmware#download imagetftp://192.168.45.10/cisco-asa-fp2k.9.8.3.18.SPAfirepower-2110 /firmware # show download-task detailfirepower-2110 /firmware # show packagefirepower-2110 /firmware # scope auto-installfirepower-2110 /firmware/auto-install # install security-pack version 9.8.3.18 Do you want to proceed ? (yes/no):yesDo you want to proceed? (yes/no):yesfirepower-2110 /firmware/auto-install # show detailadminAdmin123connect asa/fxos exi exi up3.底层将接口enblefirepower-2110# scope eth-uplinkfirepower-2110 /eth-uplink # scope fabric afirepower-2110 /eth-uplink/fabric # enter interface Ethernet1/3firepower-2110 /eth-uplink/fabric/interface # enablefirepower-2110 /system/services* # commit-buffer4.NTP、clock、时区配置✧配置时区和clockfirepower-2110# scope systemfirepower-2110 /system # scope servicesfirepower-2110 /system/services # set clock apr 18 2018 9 39 30firepower-2110 /system/services* # set timezonePlease identify a location so that time zone rules can be set correctly.Please select a continent or ocean.firepower-2110 /system/services* # commit-buffer✧NTP配置配置FXOS mgmt接口IPfirepower-2110# scope systemfirepower-2110 /system # scope servicesfirepower-2110 /system/services # disable dhcp-serverfirepower-2110 /system/services* # commit-bufferfirepower-2110# scope fabric-interconnect afirepower-2110 /fabric-interconnect # set out-of-band static ip 1.1.1.100 netmask 255.255.255.0 gw 1.1.1.1注:FXOS带外管理接口地址应与ASA中管理接口地址在同一网段,网关应与ASA管理接口的网关一致。

asa access-group的设定

一、asa access-group的概念ASA(Adaptive Security Appliance)是思科公司推出的一款网络安全设备,用于保护企业网络不受外部攻击和威胁。

其中,asa access-group是ASA防火墙中非常重要的一个设置,它用于定义允许或拒绝流量从一个特定的接口到另一个特定的接口。

二、asa access-group的作用1. 控制流量:asa access-group可以根据管理员的配置规则,控制不同接口之间的流量,实现对网络流量的精确管理和控制。

2. 提高安全性:通过设置asa access-group,管理员可以限制特定接口的访问权限,提高网络的安全性,防止未经授权的访问。

3. 灵活配置:asa access-group允许管理员根据实际的网络环境和需求,灵活地配置不同接口之间的流量控制策略,实现个性化的安全防护。

三、asa access-group的配置步骤1. 确定访问控制列表(ACL): 在配置asa access-group之前,管理员需要先确定需要应用的ACL,即哪些流量需要允许或拒绝。

2. 创建访问控制列表(ACL): 在ASA防火墙上创建ACL,定义需要控制的流量规则,如允许或拒绝特定IP位置区域、端口、协议等的流量。

3. 将ACL与接口关联:管理员需要将创建好的ACL与特定的接口进行关联,以实现对该接口流量的控制。

4. 应用asa access-group:管理员需要将创建好的ACL应用到相应的接口上,实现对流量的精确控制。

四、asa access-group的配置实例以ASA防火墙的GigabitEthernet0/0接口为例,假设管理员需要设置访问控制规则,允许来自192.168.1.0/24网段的HTTP和HTTPS 流量访问该接口。

具体配置步骤如下:1. 创建ACL:access-list web_acl permit tcp 192.168.1.0 255.255.255.0 any eq 80access-list web_acl permit tcp 192.168.1.0 255.255.255.0 any eq 4432. 关联ACL与接口:interface GigabitEthernet0/0ip access-group web_acl in通过以上配置,管理员成功地将访问控制列表web_acl应用到了GigabitEthernet0/0接口上,实现了对来自192.168.1.0/24网段的HTTP和HTTPS流量的允许访问。

ASA型号及配置命令

ASA型号及配置命令asa复习笔记一、cisco防火墙1.软件防火墙它用于基于IOS软件的设备。

一般来说,客户端上具有应用层智能的状态检测防火墙引擎占CPU和内存资源的2.5%(可以定期欣赏)硬件防火墙(更多优势)应用在一般企业外部网络:pix500系列安全设备、asa5500系列自适应安全设备、catalyst6500系列交换机和cisco7600系列路由器的防火墙服务模块(不可以定期升值)二、 Ciscosa1常见型号:型号asa5505asa5510asa5520asa5540asa5550asa5580规模作用交换机接小型企业、分公司和企业设备成本低,易于部署、集成8个10/100端口快速口远程办公环境以太网交换机中型企业、分公司企业环设备成本低,易于部署,具有高级安全和网络服务境中型企业具有模块化、高性能网络中的高可用性主动/主动服路(小凡模拟器)务,并能连接千兆以太网设备由大中型企业,服务提供商提供高密度,主动/主动高可用性服务和千兆以太网连器接,设备具有高可靠性和高性能接大型企业、服务提供商网千兆级提供高达1.2gb/s的防火墙吞吐量,具有主动口络的高性能设备/主动高可用性服务、光纤和千兆位以太网连接性大型企业、数据中心、和提供王兆位以太网连接运营商网络型号为asa5580-20、asa5580-402.基本配置配置主机名:ciscoasa>enciscoasa#cinft思科ASA(配置)#主机名ASA802域名:asa802(config)#enablepassword123telnet或ssh密码:Asa802(配置)#passwdciscoasa接口名称和安全级别asa802(config-if)#nameifinside(不起名,ping不通)Asa802(如果配置)#安全级别100(值为0-100,值越大,安全级别越高)//默认情况下,outside口安全级别为0,inside口安全级别为100,防火墙允许数据从高安全级别流向低安全级别的接口,但不允许流量从低安全级别流向高安全级别的接口,若要放行,必须做策略,acl放行;若接口的安全级别相同,那么它们之间不允许通信,绝对不允许,但有时有这个需要,故意把它们设成一样。

ASA防火墙疑难杂症与Cisco ASA 防火墙配置

ASA防火墙疑难杂症解答ASA防火墙疑难杂症解答1...............................内部网络不能ping通internet2........................内部网络不能使用pptp拨入vpn服务器3....................内部网络不能通过被动Mode访问ftp服务器4.................................内部网络不能进行ipsec NAT5...................................内网不能访问DMZ区服务器6................................内网用户不能ping web服务器1. 内部网络不能ping通internet对于ASA5510,只要策略允许,则是可以Ping通的,对于ASA550,部分IOS可以ping,如果所以流量都允许还是不能Ping的话,则需要做inspect,对icmp协议进行检查即可2. 内部网络不能使用pptp拨入vpn服务器因pptp需要连接TCP 1723端口,同时还需要GRE协议,如果防火墙是linux的Iptables,则需要加载:modprobe ip_nat_pptp modprobe ip_conntrack_proto_gre如果防火墙是ASA,则需要inspect pptp。

3. 内部网络不能通过被动Mode访问ftp服务器同样需要inspect ftp,有些还需要检查相关参数policy-map type inspect ftp ftpaccessparametersmatch request-command appe cdup help get rnfr rnto put stou sitedele mkd rmd4. 内部网络不能进行ipsec NAT这种情况不多用,如查进行ipsect :IPSec Pass Through5. 内网不能访问DMZ区服务器增加NAT规则,即DMZ到内网的规则6. 内网用户不能ping web服务器如果内网中有一台web服务器,且已经配置了NAT,使用internet用户可以通过外部IP访问这台web服务器。

案例三 ASA防火墙+ADSL共享上网

实验案例三ASA防火墙+ADSL共享上网一、实验目的:熟悉ASA通过ADSL连入互联网二、实验环境和需求在ASA上ADSL拔入互联网,实现局域网共享上网。

三、实验拓扑图四、配置步骤(一) ASA基本属性配置1、内接口配置Interface vlan 1Ip address 192.168.100.1 255.255.255.0Security-level 100 //设置内接口安全级别Nameif inside //设置内接口名字No shutdownInterface E 0/0Swithport access vlan 1 //E0/0加入VLAN 1,就是内接口2、拔号配置Conf tVpdn username 用户名password 密码Vpdn group isp1 localname 用户名vpdn group ISP1 ppp authentication papVpdn group isp1 request dialout pppoe3、外接口配置Interface vlan 2No Ip addressPppoe client vpdn group isp1Ip address pppoe setrouteSecurity-level 0 //设置外接口安全级别Nameif outside //设置外接口名字No shutdownInterface E 0/2Switchport access vlan 2 //E0/2加入VLAN2,就是外接口Show ip add outside pppoe //查拔号链路是否已建立(二)配路由Router ospf 1Network 192.168.100.0 255.255.255.0 area 0Default-information originate //重分发默认路由(二)从PC1可以访问ouside和DMZ的网站,从OUT可能访问DMZ的网站1、从PC1上就可以访问Outside 和dmz区的网站(Config)# Nat-control(Config)# Nat (inside) 1 0 0 //内接口所有参与地址转换(Config)# Global (outside) 1 interface //转换成外接口的IP(config)# show xlate //查看转换条目。

asa防火墙虚拟机运行

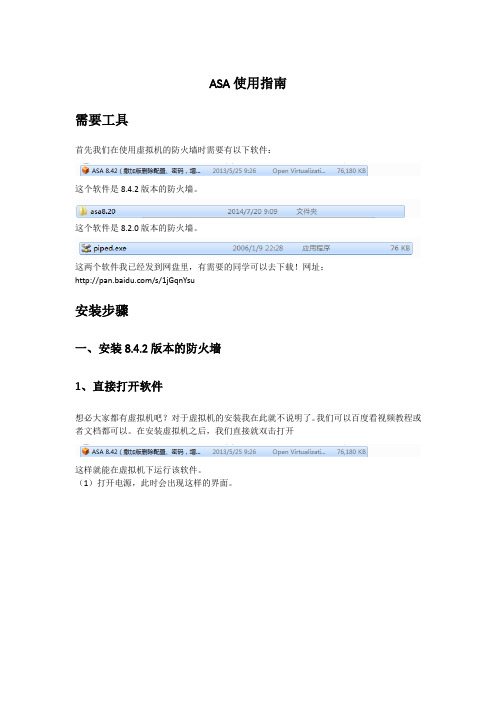

ASA使用指南需要工具首先我们在使用虚拟机的防火墙时需要有以下软件:这个软件是8.4.2版本的防火墙。

这个软件是8.2.0版本的防火墙。

这两个软件我已经发到网盘里,有需要的同学可以去下载!网址:/s/1jGqnYsu安装步骤一、安装8.4.2版本的防火墙1、直接打开软件想必大家都有虚拟机吧?对于虚拟机的安装我在此就不说明了。

我们可以百度看视频教程或者文档都可以。

在安装虚拟机之后,我们直接就双击打开这样就能在虚拟机下运行该软件。

(1)打开电源,此时会出现这样的界面。

之后,我们需要在ASA上添加相应的模块。

(2)添加防火墙的串口模块,以便于我们通过串口来管理ASA。

右击会出现setting设置。

我们点开。

成功配置后会出现:按照图示进行选择。

2、使用pipe进行连接防火墙双击pipe软件。

点击edit选项。

会出现现在界面。

之后我们添加:我们将虚拟机的红色部分复制下来。

之后端口号我们自己添加。

(个人建议最好选择4000以上。

因为我们的路由器的端口号默认从2000开始的。

)之后点击add。

之后会出现:连接成功。

3、CRT连接防火墙设置如下:点击连接:Ok此时已经表示连接成功。

连接到了防火墙上!二、按照8.2.1版本的防火墙1、打开8.2.1文件夹用虚拟机打开。

其它部分设置可以看上面8.4.2教程!2、使用PIPE进行连接此处的pipe端口我们可以设置为6000或者其它。

进行连接:成功。

3、CRT连接asa看上面教程。

ASA功能应用

ASA采用模块化设计,主要提供了四种功能应用:Anti-X、IPS、防火墙和VPN应用。

1、Anti-X:是指防病毒、防垃圾邮件、防泄密和防间谍软件等功能,即提供“多重威胁(multi-threat)”防护。

它通过一个CSC-SSM模块硬件模块(内容安全以及控制安全服务,Content Security and Control Security Service)来实现。

该模块在ASA中提供anti-X功能,如果没有CSC-SSM,那ASA的功能看起来会更像一台PIX.就是一台pix。

完全集成趋势杀毒软件,毫无自主知识产权,无法提供可靠的技术支持。

2、IPS:能够主动提供入侵防御服务,在网络受到影响之前就及时阻止恶意流量,包括蠕虫和网络病毒,加强对网络的保护。

通过增加检测和防御安全服务模块(AIP-SSM)硬件模块来实现。

值得关注的一点是,在ASA 的配置中,由于插槽数量的限制CSC-SSM模块和AIP-SSM模块不能同时运行,即在使用中两者只能选其一。

3、防火墙:指传统防火墙应用,具有状态检测包过滤、地址转换、访问控制等基本的防火墙功能,不具备应用层高级过滤功能,不支持URL过滤,无关键字过滤,对http过滤需要第三方产品WEBSENSE。

没有smtp协议内容过滤功能:不支持邮件头中信息的过滤,不支持邮件内容关键字过滤。

不支持ftp协议内容的过滤。

(相比较而言对网络应用的支持能力明显强于对应用协议的过滤能力)????。

4、VPN:支持IPSEC VPN和SSL VPN两种连接方式。

威胁防御是产品最大的亮点,通过与CSC-SSM模块或者AIP-SSM模块的配合使用,在网关处截获恶意软件、攻击行为,保证VPN 数据的安全性。

不足之处是隧道内路由、隧道内访问控制、客户端软件与机器特征码的绑定以及统一的隧道部署监控管理等方面。

在并发连接数这个指标上,ASA表现不尽如人意,中、高端设备如5520、5540好像只有几十万并发连接。

将asa作为一种卓越的防火墙解决方案

将a s a作为一种卓越的防火墙解决方案Document number:BGCG-0857-BTDO-0089-20221.1 将Cisco ASA 5500作为一种卓越的防火墙解决方案Cisco ASA 5500 系列自适应安全设备提供领先的防火墙功能,并能够通过扩展支持其它安全服务。

在所有机构的网络安全基础设施中,防火墙都提供第一道防线。

它采用的具体作法是,将公司制定的用户网络访问权限策略与每次访问操作的连接信息进行比较。

如果用户策略与连接信息不匹配,防火墙就不允许建立连接。

如果相互匹配,则防火墙允许流量流经网络。

通过这种方式,防火墙形成了各机构网络安全基础设施的基本模块。

由于防火墙能够提供卓越的性能,延长关键业务运作的网络正常运行时间,因而物超所值。

但是,随着公司网络上语音、视频和协作流量的快速增长,企业不但要求防火墙引擎以超高速度运行,还要求它支持应用级检查。

标准的L2和L3防火墙能够防止对内部和外部网络的非法接入,如果增加了应用级检测,防火墙将能够在L7检测、识别和验证应用类型,有效阻止不需要或误操作的应用流量。

利用这些功能,防火墙不但能执行端点用户注册和认证,还能有效控制多媒体应用的使用。

1.1.1 对速度的要求在网络能够不断增强业务生产率、协作和通信的同时,防火墙也得到了同步的发展。

例如,Cisco? ASA 5500 系列自适应安全设备就是专门为数百种应用协议的标准策略实施和应用级防火墙检测而开发的。

独立的第三方测试表明,这种防火墙的性能远远超过了同类产品。

另外,在全球市场调查公司Gartner 于2006年6月进行的防火墙“魔方”调查中,Cisco ASA 5500系列自适应安全设备在概念和技术上都名列榜首。

利用Cisco ASA 5500 系列的高性能应用检测功能,网络对待流量的详细策略依据不但能基于端口、状态和地址信息,还能基于深埋在数据帧头与负载中的应用信息。

通过对这种深度数据包检测信息与公司策略的比较,防火墙能够允许或阻止某些流量通过。

ASA 网络安全高级应用

GNS3 模拟ASA防火墙配置(详细教程)设计目标:信息安全,使用ASA防火墙,网络拓扑如下图。

要求内部局域网用户共享NAT上网,DNS使用ISP 的DNS服务器,Web服务器放在DMZ区域。

拓扑图如下:1.DMZ区域Web服务器上安装Windows2003系统(虚拟网卡为VNet1),启用IIS6.0搭建。

2.OutSide区域Web_DNS服务器上安装Windows2003系统(虚拟网卡为VNet2),启用IIS使用不同主机头搭建、、,并配置DNS服务器(由于内存有限配置在同一台服务器),负责解析(IP地址为200.1.1.253/29),、、 (IP地址为200.2.2.1/24)。

3.在PC1(虚拟网卡为VNet3)安装Windows2003系统,配置DNS指向200.2.2.1。

4. ASA开启Telnet、SSH服务器,允许InSide区域内PC1(IP:192.168.0.1)访问管理设备。

5. ASA配置ASDM(自适应安全设备管理器),允许InSide区域内192.168.0.0/24网段使用HTTPS 接入。

6. ASA配置Inside用户共享NAT上网,配置ACL策略限制192.168.0.200-254/24访问外网。

7.ASA配置静态NAT使Outside用户访问DMZ区域的WebSrv8.ASA配置URL访问策略,IP地址范围在192.168.0.1-192.168.0.15中的主机只能访问和,不能访问其它任何网站。

9.禁止所有主机访问。

(注:红色部分将提供详细的实验步骤,并在步骤中提供相应的软件下载链接)实施步骤:一、使用虚拟机搭建IIS网站,配置网站的DNS解析(如会搭建可跳第二步-P10)1.首先是安装配置2003的IIS应用程序和DNS服务器2.搭建Inside和Outside区域的Web服务器后面的设置使用默认设置完成就可以了,接下来肯定就是新建网页文件,和配置网站的默认启用的文档。

ASA透明模式防火墙技术介绍

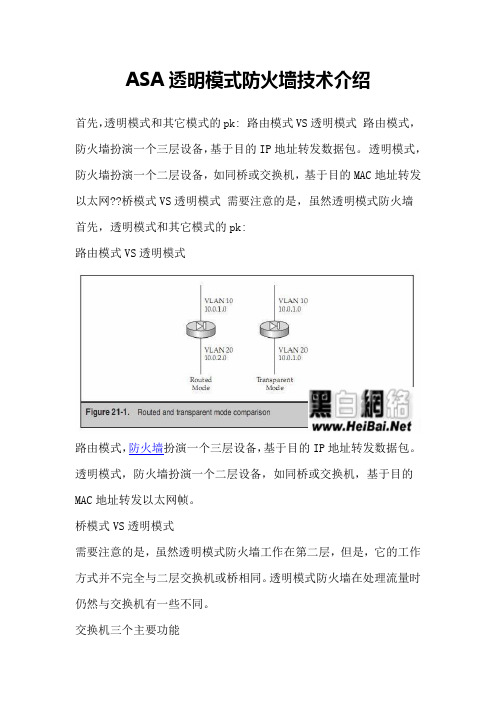

ASA透明模式防火墙技术介绍首先,透明模式和其它模式的pk: 路由模式VS透明模式路由模式,防火墙扮演一个三层设备,基于目的IP地址转发数据包。

透明模式,防火墙扮演一个二层设备,如同桥或交换机,基于目的MAC地址转发以太网??桥模式VS透明模式需要注意的是,虽然透明模式防火墙首先,透明模式和其它模式的pk:路由模式VS透明模式路由模式,防火墙扮演一个三层设备,基于目的IP地址转发数据包。

透明模式,防火墙扮演一个二层设备,如同桥或交换机,基于目的MAC地址转发以太网帧。

桥模式VS透明模式需要注意的是,虽然透明模式防火墙工作在第二层,但是,它的工作方式并不完全与二层交换机或桥相同。

透明模式防火墙在处理流量时仍然与交换机有一些不同。

交换机三个主要功能1. 学习与每个端口匹配的MAC地址,并将它们存储在MAC地址表中(有时一叫做CAM表)。

智能地使用MAC地址表转发流量,但是会泛洪未知目的的单播、组播、广播地址。

3. 使用生成树协议(STP)来打破第二层环路,保证在源和目的之间只有一条活动路径存在。

像交换机一样,透明模式防火墙也会完成第一点:当一个帧进入一个接口,设备会比较帧中的源MAC地址,并且把它添加到MAC地址表中(如果MAC地址表中没有这个地址)。

防火墙同样使用MAC地址表,智能地基于帧的目的MAC地址进行转发;但是,防火墙不会泛洪MAC地址表不存在的未知的目的单播MAC地址。

防火墙假设,如果设备使用TCP/IP,可以通过ARP进程来发现与三层IP地址相匹配的目的MAC地址。

如果一台设备打破了这个预期(准则),并且使用了一个防火墙没有学到(动态或静态)的MAC地址,防火墙将丢弃未知的目的MAC地址。

简单的说,就是不泛洪未知的目的MAC地址。

第二点与二层设备不同的是,防火墙不参与生成树(STP)。

因此,必须保证在使用透明模式防火墙时,不能故意增加二层环路。

如果有环路,你会很快的该设备和交换机的CPU利用率会增加到100%。

思科ASA5505防火墙在企业中的应用

Cisco ASA 5505系列自适应安全设备Cisco ASA 5505 自适应安全设备是下一代功能全面的安全设备,专门用于小型企业、分支机构和大型企业远程办公人员环境。

Cisco ASA 5505 在模块化“即插即用”的设备中,提供了高性能防火墙、SSL 和IPsec VPN、以及丰富的网络服务。

利用集成的思科ASDM,Cisco ASA 5505 能够进行快速部署和轻松管理,从而使企业能够最大限度地降低运营成本。

Cisco ASA 5505 具有一个灵活的8 端口10/100 快速以太网交换机,该交换机的端口能够动态组合,创建出多达三个独立的VLAN 来支持家庭、企业和互联网流量,从而改进网络分段和安全性。

Cisco ASA 5505 提供有两个以太网供电(PoE)端口,支持通过零接触安全IP 语音(VoIP)功能简化思科IP 电话的部署,同时还支持部署外部无线接入点来进一步扩展网络移动性。

Cisco ASA 5505 采用类似于其它Cisco ASA 5500 系列产品的模块化设计,具有外部扩展插槽和多个USB 端口,支持在未来增添服务,从而提供了卓越的可扩展性和投资保护功能。

随着业务需求的增长,客户可以安装一个Security Plus 升级许可,使Cisco ASA 5505 能够扩展以支持更高的连接容量和多达25 个IPsec VPN 用户,以及增添全面的DMZ 支持,并通过VLAN 中断支持集成到交换网络中。

此外,该升级许可还能够通过支持冗余ISP 连接和无状态主动/被动高可用性服务,最大限度地提高业务连续性。

企业也能通过支持SSL VPN 远程接入来支持不同的移动员工和业务合作伙伴,以进一步扩展Cisco ASA 5505 的VPN 服务。

思科安全远程接入解决方案部署可通过安装SSL VPN 升级许可,将每个Cisco ASA 5505 上的SSL VPN 并发用户数扩展到多达25 人。

思科ASA防火墙

思科ASA防火墙ASA是Cisco系列中全新(05年推出)的防火墙和反恶意软件安全用具,均是5500系列。

企业版包括4种:Firewall,IPS,Anti-X,以及VPN。

和PIX类似,ASA也提供诸如入侵防护系统(IPS,intrusion prevention system),以及VPN 集中器。

ASA可以取代三种独立设备——PIX防火墙,Cisco VPN 3000系列集中器与Cisco IPS 4000系列传感器。

ASA可加装CSC-SSM模块(CSC-SSM,内容安全以及控制安全服务,Content Security and Control Security Service)提供anti-X功能。

常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask] 其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于 0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

第05讲 防火墙技术,Cisco ASA应用

8/26

禁用NAT控制2-2

网络综合

192.168.1.1/24

PC3

10.1.1.0/24 PC1

DMZ Inside Outside 172.16.1.1/24

R1

10.2.2.0/24 PC2

PC4

入站(inbound)连接:

总结:在禁用 NAT 控制时, NAT规则并不是必需的 如果 ASA配置了静态 没有配置静态 NAT NAT 或静态 或静态 PAT PAT (当然要配置 ,只要配置了 ACL ACL ),则主机 ,则主机PC4可以访问 就可以访问 PC3并且进行地址转换 ,只是不进行地址转换

9/26

启用NAT控制2-1

网络综合

192.168.1.1/24 进行地址转换 10.1.1.0/24 PC1 DMZ Inside

PC3

Outside 172.16.1.1/24

R1

10.2.2.0/24 PC2 不匹配NAT规则

PC4

出站(outbound)连接:

如果NAT规则只允许网段10.1.1.0/24进行地址转换,则允许PC1出站连接并且进行 地址转换 主机PC2发起的连接不匹配NAT规则,所以就禁止PC2的出站连接

11/26

NAT豁免

网络综合

NAT豁免的应用背景

当启用NAT控制时,每个发起的连接都需要一个相应的 NAT规则 在某些应用场合(例如配置VPN)需要绕过NAT规则

NAT豁免允许双向通信 NAT豁免的配置步骤

定义一个ACL,用于指定需要绕过NAT规则的流量 配置NAT命令

r - portmap, s - static 用于PAT转换的IP地址 TCP PAT from inside:10.1.1.1/12989 to outside:172.16.1.200/1024 flags ri

ASA防火墙实验手册含大量案例(破解版)

ASA 试验(一)制作者: 陈 健原著作者:陈 健CCIE#16811(R&S、Security)一、Firewall Overview.......................................................................................................................... 3 二、防火墙对流量的控制...................................................................................................................... 3 三、Basic Initialization.......................................................................................................................... 4 3.1 防火墙功能和许可证..................................................................................................................... 4 3.2 初始设置(Initial Setup)............................................................................................................. 5 3.3 配置接口参数................................................................................................................................ 5 四、IP Routing...................................................................................................................................... 7 4.1 静态和缺省路由............................................................................................................................ 7 4.2 路由图——routemap................................................................................................................... 8 4.3 动态路由协议——RIP和OSPF.................................................................................................... 8 4.4 实验练习....................................................................................................................................... 9 五、 ACL........................................................................................................................................... 12 5.1 配置ACL.................................................................................................................................. 12 5.2 Object Group.............................................................................................................................. 12 5.2 实验练习..................................................................................................................................... 14 六、NAT............................................................................................................................................. 14 6.1 OVERVIEW................................................................................................................................ 14 6.2 NATControl................................................................................................................................ 16 6.3 NAT Bypass............................................................................................................................... 16 6.4 策略NAT.................................................................................................................................. 16 6.5 DNS和NAT............................................................................................................................... 18 6.5 动态NAT和PAT........................................................................................................................ 19 6.6 实验练习..................................................................................................................................... 21 七、AAA............................................................................................................................................. 29 7.1 AAA OVERVIEW........................................................................................................................ 29 7.2 RADIUS..................................................................................................................................... 29 7.3 TACACS+................................................................................................................................... 30 7.4 ASA上AAA的实现.................................................................................................................... 31 7.5 配置AAA.................................................................................................................................... 31 7.6 配置可下载ACL......................................................................................................................... 35 7.7 使用MAC地址免除流量的认证和授权........................................................................................ 38 7.8 实验练习..................................................................................................................................... 39 一、Firewall Overview防火墙技术分为三种:包过滤防火墙、代理服务器和状态包过滤防火墙;包过滤防火墙,使用 ACL控制进入或离开网络的流量,ACL可以根据匹配包的类型或其他参数(如:源 IP 地址、目的 IP 地址、端口号等)来制定;该类防火墙有以下不足,ACL制定的维护比较困难;可以使用 IP 欺骗很容易的绕过 ACL;代理防火墙,也叫做代理服务器。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置过程:

一.ASA1的配置

(1)基本接口配置

配置ip地址,并指定接口名称和安全级别

(2)路由的配置

ASA1(config)#route outside 0 0 100.0.0.2

ASA1(config)#nat-control

ASA1(config)#nat (inside) 1 0 0

ASA1(config)#global (outside) 1 int

ASA1(config)#access-list nonat extended permit ip 172.16.10.0 255.255.255.0 10.10.33.0 255.255.255.0 ASA1(config)#nat (inside) 0 access-list nonat //配置NAT豁免

(3)VPN的配置

ASA1(config)#crypto isakmp enable outside //默认情况下关闭

//配置isakmp策略

ASA1(config)#crypto isakmp policy 1

ASA1(config-isakmp-policy)#encryption aes

ASA1(config-isakmp-policy)#hash sha

ASA1(config-isakmp-policy)#authentication pre-share

ASA1(config-isakmp-policy)#group 1

ASA1(config-isakmp-policy)#exit

//配置预共享密钥有两种方法:

第一种:

ASA1(config)#isakmp key benet address 200.0.0.1

第二种:

ASA1(config)#tunnel-group 200.0.0.1 type ipsec-l2l

ASA1(config)#tunnel-group 200.0.0.1 ipsec-attributes

ASA1(config-ipsec)#pre-shared-key benet

ASA1(config-ipsec)#exit

注意:7.0以上版本一般使用隧道组来配置

(4)//crypto ACL

ASA1(config)#access-list yfvpn extended permit ip 172.16.10.0 255.255.255.0 10.10.33.0 255.255.255.0 (5)//配置数据连接的传输集

ASA1(config)#crypto ipsec transform-set benet-set esp-aes esp-sha-hmac

(6)//配置crypto map并应用到outside接口上

ASA1(config)#crypto map benet-map 1 match address yfvpn

ASA1(config)#crypto map benet-map 1 set peer 200.0.0.1

ASA1(config)#crypto map benet-map 1 set transform-set benet-set

ASA1(config)#crypto map benet-map interface outside

(7)//写允许Ping的策略用于验证

access-list ping exten permit icmp any any

access-group ping in int outside

二.路由器的配置

只配置e0/0和e0/1的ip地址即可。

三.ASA2的配置

按照ASA1的配置,做简单修改即可。