段海新-恶意代码发展趋势-0409

计算机专业论文:恶意代码分析

恶意代码分析目录摘要: (2)关键词: (2)1.概要介绍 (3)2.恶意代码综述 (3)2.1 恶意代码的特征 (4)2.2 恶意代码的传播 (4)2.2.1 恶意代码的传播手法 (4)2.2.2 恶意代码的趋势 (4)2.3 恶意代码的类型 (5)2.4 恶意代码的发展 (7)2.5 恶意代码攻击机制 (10)3. 恶意代码实例 (11)4. 恶意代码分析实验操作 (13)5. 恶意代码侦测 (19)5.1 现行恶意代码侦测情况 (19)5.2 应有恶意代码侦测机制 (21)5.2.1 恶意代码传播的不易控性 (21)5.2.2 路径跟踪的新方法:沾染图 (22)5.2.3 沾染图的基础 (23)5.2.4 Panorama (25)6. 小组感想 (28)7. 小组分工 (30)8. 参考文献 (32)摘要:恶意代码(Malicious Code)是指没有作用却会带来危险的代码,其最主要特征是目的的恶意性、程序的执行性与执行的传播性。

在探索了恶意代码的基本属性与特征后,我组进而对一个真实的恶意代码实例进行了较为详细的分为,并在真实代码旁均作了详实的批注。

除此,为了进一步跟踪恶意代码的破坏途径,我组在我们的笔记本电脑中装入了VWare虚拟机,并试图运行TEMU软件,进行此方面研究。

最后,在完成上述工作后,我们产生了这样的观点,即:仅仅了解恶意代码的实质与恶性并不足以产生对现实生活有益的效果,为了能学有所用,我们更应了解的是如何对恶意代码进行侦测和防治。

因而,我组最后的研究内容是与探索一条侦测途径,即:Panorama系统,以遍更有效地抵消恶意代码的进攻。

关键词:恶意代码(恶意软件),TEMU,恶意代码侦测,Panorama1.概要介绍生活质量的提高、信息的海量增加、科技的日益普及等无一不使电脑的泛化与网络的兴荣呈现愈演愈烈的趋势。

随着这种趋势的日益明显,人们愈发地离不开电脑的应用与网络所呈现出的便利与快捷。

网络黑客攻击的发展趋势与应对策略

网络黑客攻击的发展趋势与应对策略引言随着互联网的普及和发展,网络黑客攻击已经成为当今社会面临的一个严重问题。

黑客们利用技术手段入侵网络系统,窃取用户信息、破坏系统功能,甚至进行勒索和间谍活动,给个人和组织带来巨大的损失。

为了保护个人隐私和网络安全,我们有必要了解网络黑客攻击的发展趋势,并制定相应的应对策略。

网络黑客攻击的发展趋势1. 武器化的勒索软件在过去几年中,勒索软件攻击急剧增加,已经成为网络黑客攻击的主要形式之一。

黑客利用恶意软件将用户的重要数据加密,只有在支付赎金之后才能恢复数据。

同时,勒索软件也不断发展,不仅能够传播和感染更多的系统,还能绕过许多安全防护机制。

2. 人工智能技术的应用随着人工智能技术的快速发展,黑客们也开始利用人工智能技术进行攻击。

他们利用机器学习算法分析用户的行为和喜好,精准地选择目标进行攻击。

而且,黑客们还可以利用人工智能技术生成逼真的仿冒网站和邮件,欺骗用户泄露个人信息或下载恶意软件。

3. 物联网设备的漏洞随着物联网设备的普及,越来越多的设备连入了互联网,但由于安全性的缺陷,这些设备成为黑客攻击的重要目标。

黑客可以通过物联网设备的漏洞,轻易地侵入用户的网络系统,并控制物联网设备进行攻击。

应对网络黑客攻击的策略1. 加强意识教育和培训用户和组织应该加强网络安全意识教育和培训,了解基本的网络安全知识,学会识别和应对各种网络攻击。

只有了解黑客的攻击手法和策略,才能更好地保护自己的网络安全。

2. 及时更新软件和系统软件和系统的更新通常包含对已发现漏洞的修复措施,及时更新软件和系统可以有效地防止黑客利用已知漏洞进行攻击。

3. 使用强密码和多因素认证用户和组织应该使用复杂且不易猜测的密码,并启用多因素认证功能。

强密码和多因素认证可以大大增加黑客入侵的难度。

4. 安装并更新防火墙和安全软件防火墙可以帮助阻止潜在的黑客入侵,安全软件可以及时发现和清除恶意软件。

用户和组织应该安装并定期更新防火墙和安全软件,保持网络安全。

恶意代码检测与防范技术ppt课件

恶意代码的早期,大多数攻击行为是由病毒和受感染的可执行文 件引起的。然而,在过去5 年,利用系统和网络的脆弱性进行传播和 感染开创了恶意代码的新纪元。

火灾袭来时要迅速疏散逃生,不可蜂 拥而出 或留恋 财物, 要当机 立断, 披上浸 湿的衣 服或裹 上湿毛 毯、湿 被褥勇 敢地冲 出去

11.1 常见的恶意代码

1. 恶意代码概述

代码是指计算机程序代码,可以被执行完成特定功能。任何事物 都有正反两面,人类发明的所有工具既可造福也可作孽,这完全取 决于使用工具的人。

指一段嵌入计算机系统程序的,通过特殊的数据或时间作为 条件触发,试图完成一定破坏功能的程序。

潜伏、传染和 破坏

扫描、攻击和扩 散

欺骗、隐蔽和信 息窃取 潜伏和破坏 Nhomakorabea病菌

指不依赖于系统软件,能够自我复制和传播,以消耗系统资 源为目的的程序。

用户级RootKit

指通过替代或者修改被系统管理员或普通用户执行的程序进 入系统,从而实现隐藏和创建后门的程序。

意代码入侵的途径很多,比如,从互联网下载的程序本身就可能含有恶 意代码;接收已感染恶意代码的电子邮件;从光盘或软盘往系统上安装 软件;黑客或攻击者故意将恶意代码植入系统等。

② 维持或提升现有特权。恶意代码的传播与破坏必须盗用用户或者

进程的合法权限才能完成。

③ 隐蔽策略。为了不让系统发现恶意代码已经侵入系统,恶意代码

核心级RootKit 指嵌入操作系统内核进行隐藏和创建后门的程序

浅谈恶意代码分析技术发展趋势

之前都有了很大的发 展, 分 析 技 术 也 逐 渐 转化 为 对 恶意 代码 程 序 中的 特征 码 规 则的 提取 和 分 析 。 在 新 的 反 病 毒 引擎 中 , 需 要增 加 更 多 的 库 用 干 进 行 形式 化识 别 工 作 , 还 有相应的对象提取模块 , 以 及 依 托 这 些 库 工 作 的大 量 的格 式 模 块 。 其中, 特 征 自动化 的 病毒 库 加 对 象 检 测 可 以算 是 现 代 反 病毒 引擎的组成部分 。 特征 自动 化提 取是 针对 所 有 对 象 完成 的; 特 征 不 一 定 要提 取 到 恶 意行 为 , 只要 规 则 能 对 此 类 恶 意 代码 唯 一标 示 , 且 不 与 其 他恶意代码发生错 报 , 更 不 能 与 已知 白 名 单 发 生 碰 撞 以 产 生误 报 , 即 可 认 为 是 该 恶 意代码的特征 。 这一阶 段 , 以 样 本 管 理 和 规 则 流 转 为 核 心 的 特 征 自 动 化 提 取 技 术 逐 渐 发 展 成 熟, C / S 模式 的 分析 方 式则 解 决 了恶 意 代码 分 析 工 作 中 的 角 色 问题 。 2 . 3 2 0 0 0 -2 0 0 5 人工任 务流水线 阶段 这一时期 , 计 算机 操 作 系 统 日益 复 杂 , 网络 感 染 成 为 恶 意 代 码 的 主 要 攻 击 模 式 , 这种广泛传 染的模式 , 导 致 恶 意 代 码 辨 识 压 力的剧 增 , 如何快速、 准 确 的挑 选病 毒 成 为 一 个 重要 的 研 究 工 作 。 为 了解 决 这 一 难 题 , 由 程序 员 手 工 区分 病 毒 的 流 水 线 技 术 开 始 引入 恶 意 代 码 分 析 工 作 。 早 期 顺 序 流 水 线 和 改 进 的 并 行 流 水 线, 都 是根 据 安 全 工 作 人 员的 技 术 特 长 , 分 配 相应 的工 作 , 彼此衔接。 这两种模式 中, 任 何一 个 环 节 出现 停 顿 都 会 导 致 整 个 分析 工 作发 生 中断 , 局部 瓶 颈 问题 难 以 解 决 。 随后 产 生 的环 形 流 水 线 较 好 的解 决 了 这 个 问题 , 在环 形流 水 线 上 , 样 本 作 为 流 转 于 整 个 流 水 线 的 加 工 实体 , 所 有 自动 化 部 分 是 自动 化 工 序 , 对 样 本 属性 标 识 的 提 取 工作, 视为 流 水 线 的 工 作 内容 。由于规 则 自 动化完成 , 挑 选 病 毒 成 为 恶 意 代 码 分 析 的

恶意代码的发展趋势和防治措施

不必要代码(Unwanted Code)是指没有作用却会带来危险的代码,一个最安全的定义是把所有不必要的代码都看作是恶意的,不必要代码比恶意代码具有更宽泛的含义,包括所有可能与某个组织安全策略相冲突的软件。

一、恶意代码的特征恶意代码(Malicious code)或者叫恶意软件Malware(Malicious Software)具有如下共同特征:(1)恶意的目的(2)本身是程序(3)通过执行发生作用有些恶作剧程序或者游戏程序不能看作是恶意代码。

对滤过性病毒的特征进行讨论的文献很多,尽管它们数量很多,但是机理比较近似,在防病毒程序的防护范围之内,更值得注意的是非滤过性病毒。

二、非滤过性病毒非过滤性病毒包括口令破解软件、嗅探器软件、键盘输入记录软件,远程特洛伊和谍件等等,组织内部或者外部的攻击者使用这些软件来获取口令、侦察网络通信、记录私人通信,暗地接收和传递远程主机的非授权命令,而有些私自安装的P2P软件实际上等于在企业的防火墙上开了一个口子。

非滤过性病毒有增长的趋势,对它的防御不是一个简单的任务。

与非过滤性病毒病毒有关的概念包括:(1)谍件谍件(Spyware)与商业产品软件有关,有些商业软件产品在安装到用户机器上的时候,未经用户授权就通过Internet连接,让用户方软件与开发商软件进行通信,这部分通信软件就叫做谍件。

用户只有安装了基于主机的防火墙,通过记录网络活动,才可能发现软件产品与其开发商在进行定期通讯。

谍件作为商用软件包的一部分,多数是无害的,其目的多在于扫描系统,取得用户的私有数据。

(2)远程访问特洛伊远程访问特洛伊RAT 是安装在受害者机器上,实现非授权的网络访问的程序,比如NetBus 和SubSeven 可以伪装成其他程序,迷惑用户安装,比如伪装成可以执行的电子邮件,或者Web下载文件,或者游戏和贺卡等,也可以通过物理接近的方式直接安装。

(3)Zombies恶意代码不都是从内部进行控制的,在分布式拒绝服务攻击中,Internet的不少站点受到其他主机上zombies程序的攻击。

恶意代码分析防治讲解

恶意代码分析防治讲解

恶意代码是一种恶意软件,用于破坏、盗取信息、操控系统等恶意行为。

恶意代码具有隐蔽性强、传播速度快的特点,给互联网安全造成极大威胁。

为了有效防治恶意代码,我们需要了解恶意代码的特点和常见的预防措施。

其次,我们需要使用杀毒软件和防火墙等安全工具来防御恶意代码。

杀毒软件可以扫描和清除计算设备中的恶意代码,防火墙可以监控入侵行为并阻止恶意代码对系统的进一步破坏。

定期进行杀毒软件和操作系统的升级是十分重要的。

另外,加强网络安全管理也是防治恶意代码的重要措施。

网络安全管理包括设立网络安全策略、加强对员工的安全意识教育、建立安全审计和报告机制等。

通过加强网络安全管理,我们可以更好地预防和及时发现恶意代码的存在,减少恶意代码对系统的影响。

此外,我们还要加强对社交工程的防范。

社交工程是一种通过人与人之间进行交流和沟通来获取信息的手段。

恶意代码犯罪分子常常通过社交工程来获取受害者的个人信息,从而进行有针对性的攻击。

因此,我们需要加强对社交工程的识别和防范,不随意透露个人信息。

最后,对于企业而言,还需要加强内部安全管理。

这包括加强员工的安全意识培训和教育,建立严格的安全审计和访问权限控制机制,确保企业内部系统和数据的安全。

只有建立全方位的安全管理机制,才能有效防治恶意代码对企业的威胁。

综上所述,恶意代码的防治需要从多个方面入手,包括加强个人安全意识、使用安全软件、加强网络安全管理、加强对社交工程的防范以及加

强企业内部安全管理等。

只有综合运用这些措施,我们才能更好地进行恶意代码的防治,确保我们的计算设备和网络安全。

网络安全中的恶意代码行为分析

网络安全中的恶意代码行为分析在当今数字时代,恶意代码已经成为了网络安全的严重问题。

恶意代码是指被恶意程序员所写的软件,这种软件通常能够不被用户察觉地侵入计算机系统,以执行恶意行为。

恶意代码通常用于盗窃个人信息、破坏系统、勒索等行为,会寄生在用户计算机系统中,并迅速地制造问题。

本文将探讨恶意代码的发展历程、类型及其分析方法。

一、恶意代码的发展历程随着计算机技术的不断进步,恶意代码也在不断发展。

最早的恶意代码可以追溯到20世纪70年代中期,当时病毒只是一种能在内存中自我复制的程序。

在20世纪80年代中期,随着数据存储技术和网络技术的发展,网络蠕虫开始大量涌现。

20世纪90年代中期,那些以黑客文化为主的团伙大量涌现,不断开发新的攻击方式。

此外,21世纪的网络技术的发展,使得计算机病毒的传播范围和速度更高。

二、常见的恶意代码类型1. 病毒病毒是一种程序,它可以隐藏在其他程序中并在其运行时被激发。

病毒可以通过电子邮件、移动设备或其他联网设备传播,并可以使设备变慢或严重损坏。

病毒通常利用用户的电子邮件程序或网络服务程序来散布自己。

例如,一些病毒会将自己复制到用户的电子邮件程序中,然后发送病毒邮件给朋友或朋友的朋友。

2. 木马木马是一种后门程序,可让黑客从远程计算机上获取控制权。

木马这个名词来源于克里特战争中神话中的木马。

木马程序通过欺骗用户下载安装它们,一旦得到用户授权,它就可以执行任何事情,包括记录键盘输入,捕获屏幕内容,和打开随意的互联网网页,但一般不会对系统和数据进行破坏。

3. 黑客工具包黑客工具包是一些已经公开发布,可免费下载的软件,由它们可以轻易地挖掘通过网络系统的漏洞攻击。

这些工具可以与其他恶意代码一起使用,帮助黑客执行利用网络的攻击。

与病毒和木马不同,黑客工具是为了攻击而设计的,并且可能已经广泛使用。

三、恶意代码行为分析方法1. 静态分析静态分析是指通过对样本文件进行分析,来确定它是否包含恶意代码。

恶意代码 分类 国标 19327

恶意代码分类国标xxx1. 恶意代码意义及分类恶意代码指的是那些通过潜在的恶意意图而编写的计算机程序或者脚本,通过植入恶意代码可实现对计算机系统的控制或者对用户信息进行非法获取、篡改等行为。

恶意代码根据其具体特征和行为可分为病毒、蠕虫、木马、间谍软件等不同类型。

而我国的《信息安全技术恶意代码分类》国家标准(GB/T xxx-2016)则对恶意代码进行了进一步的分类和定义,并为相关领域的从业者提供了一套规范的标准和指导。

2. 国标xxx的背景及意义GB/T xxx-2016《信息安全技术恶意代码分类》是我国信息安全技术领域的一项重要标准,该标准的发布和实施,对于规范恶意代码的分类、分析以及防范工作具有重要意义。

由于恶意代码日益增多,各种类型的恶意代码在互联全球信息站肆虐,给信息系统的安全带来了巨大的挑战,因此需要统一恶意代码种类的分类和命名规则,以便更好地进行恶意代码的防范和应对。

3. 国标xxx的分类体系GB/T xxx-2016《信息安全技术恶意代码分类》主要分为七大类,分别是病毒、蠕虫、后门、木马、间谍软件、恶意广告和恶意工具。

其中病毒即是病毒程序,蠕虫程序指的是蠕虫的程序形式,后门程序指的是一种可以绕过合法认证而非法侵入计算机系统的程序,木马程序指的是通过欺骗用户而被其悄悄安装到计算机系统中,并以隐藏自身特性的方法从而对系统进行非法控制。

间谍软件是指可以用于监视和窃取用户的行为信息的软件,恶意广告则指通过各种欺骗手段,对用户进行误导从而获取经济利益的行为。

4. 国标xxx的标准规定GB/T xxx-2016《信息安全技术恶意代码分类》标准规定了上述七大种类的恶意代码及其具体分类,并对每种类型的恶意代码进行了详细的描述和标准化。

符合国标xxx的恶意代码分类方法,能够使得分析师能够更容易地识别和分类各种类型的恶意代码,从而有利于对恶意代码样本的收集、研究和检测。

5. 国标xxx的实际应用GB/T xxx-2016《信息安全技术恶意代码分类》作为我国信息安全领域的一项标准,实际应用范围非常广泛。

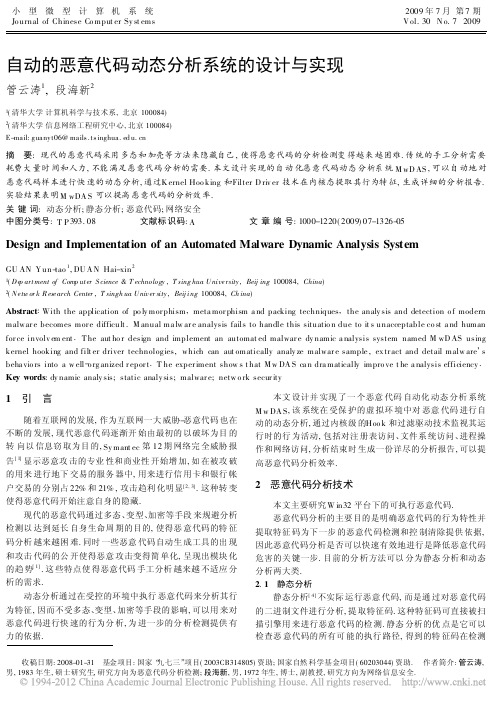

自动的恶意代码动态分析系统的设计与实现

收稿日期:2008-01-31 基金项目:国家“九七三”项目(2003CB314805)资助;国家自然科学基金项目(60203044)资助. 作者简介:管云涛,男,1983年生,硕士研究生,研究方向为恶意代码分析检测;段海新,男,1972年生,博士,副教授,研究方向为网络信息安全.自动的恶意代码动态分析系统的设计与实现管云涛1,段海新21(清华大学计算机科学与技术系,北京100084)2(清华大学信息网络工程研究中心,北京100084)E-mail:guanyt06@mails.ts inghua.ed 摘 要:现代的恶意代码采用多态和加壳等方法来隐藏自己,使得恶意代码的分析检测变得越来越困难.传统的手工分析需要耗费大量时间和人力,不能满足恶意代码分析的需要.本文设计实现的自动化恶意代码动态分析系统M wD AS ,可以自动地对恶意代码样本进行快速的动态分析,通过K ernel Hoo king 和Filter D riv er 技术在内核态提取其行为特征,生成详细的分析报告.实验结果表明M wDA S 可以提高恶意代码的分析效率.关键词:动态分析;静态分析;恶意代码;网络安全中图分类号:T P 393.08 文献标识码:A 文章编号:1000-1220(2009)07-1326-05Design and Implementation of an Automated Malware Dynamic Analysis SystemGU AN Y un-tao 1,DU A N Hai-xin 21(De p artment of Comp uter S cience &T echnology ,T sing hua Unive rsity ,Beij ing 100084,China )2(Ne tw or k R ese arch Center ,T singh ua Univ er sity ,Beij ing 100084,Ch ina )Abstract :With the application of po ly mor phism ,meta mor phism a nd packing techniques ,the analy sis and detection o f modern malwar e becomes mor e difficult.M anual ma lw ar e analysis fails to handle this situatio n due to it s unacceptable co st a nd human for ce involv em ent .T he aut ho r design and implement an automat ed malwar e dy namic a nalysis system named M wD AS using kernel hooking and filt er driver technolog ies,which can aut omatically analy ze malwar e sample ,ex tr act and detail malw are øs beha vio rs into a w ell -o rg anized r epor t .T he exper iment show s t hat M w DA S ca n dra matically impro ve t he a nalysis efficiency .Key words :dy namic analy sis;static analy sis;malwar e;netw o rk secur ity1 引 言随着互联网的发展,作为互联网一大威胁-恶意代码也在不断的发展,现代恶意代码逐渐开始由最初的以破坏为目的转向以信息窃取为目的,Sy mant ec 第12期网络完全威胁报告[1]显示恶意攻击的专业性和商业性开始增加,如在被攻破的用来进行地下交易的服务器中,用来进行信用卡和银行帐户交易的分别占22%和21%,攻击趋利化明显[2,3].这种转变使得恶意代码开始注意自身的隐藏.现代的恶意代码通过多态、变型、加密等手段来规避分析检测以达到延长自身生命周期的目的,使得恶意代码的特征码分析越来越困难.同时一些恶意代码自动生成工具的出现和攻击代码的公开使得恶意攻击变得简单化,呈现出模块化的趋势[1].这些特点使得恶意代码手工分析越来越不适应分析的需求.动态分析通过在受控的环境中执行恶意代码来分析其行为特征,因而不受多态、变型、加密等手段的影响,可以用来对恶意代码进行快速的行为分析,为进一步的分析检测提供有力的依据.本文设计并实现了一个恶意代码自动化动态分析系统M w DA S ,该系统在受保护的虚拟环境中对恶意代码进行自动的动态分析,通过内核级的Hoo k 和过滤驱动技术监视其运行时的行为活动,包括对注册表访问、文件系统访问、进程操作和网络访问,分析结束时生成一份详尽的分析报告,可以提高恶意代码分析效率.2 恶意代码分析技术本文主要研究W in32平台下的可执行恶意代码.恶意代码分析的主要目的是明确恶意代码的行为特性并提取特征码为下一步的恶意代码检测和控制清除提供依据,因此恶意代码分析是否可以快速有效地进行是降低恶意代码危害的关键一步.目前的分析方法可以分为静态分析和动态分析两大类.2.1 静态分析静态分析[4]不实际运行恶意代码,而是通过对恶意代码的二进制文件进行分析,提取特征码.这种特征码可直接被扫描引擎用来进行恶意代码的检测.静态分析的优点是它可以检查恶意代码的所有可能的执行路径,得到的特征码在检测小型微型计算机系统Jo urnal of Chinese Co mput er Sy st ems 2009年7月第7期V ol.30N o.72009方面具有较高的准确率.静态分析存在的问题在于工程量较大,反汇编难度较高,并且反汇编后的可用信息较少,分析周期较长.同时多态(po ly mo rphic)[5]、变型、加壳等手段的采用使得静态分析变得更加困难,很难提取有效的特征码.2.2 动态分析动态分析需要实际运行恶意代码,一般是在受保护的虚拟环境中执行.在恶意代码执行期间分析其动态行为特性,如对注册表、文件系统、网络的访问情况.这些行为特性的分析可以有效的帮助分析人员认识和理解恶意代码的危害特性,为恶意代码的清除和检测提供有利的依据.动态分析的不足在于每次分析,只能检测恶意代码的一条执行路径,有的恶意代码只有在特定的条件下(如指定的日期)才表现出恶意行为,称为多路径问题.另外动态分析的结果一般不能直接用于恶意代码的检测.但是由于动态分析注重恶意代码运行过程中所表现出的行为特性,因此不受多态,加壳的影响,相对静态分析来说具有快速,直观的特点.由于动态分析需要执行恶意代码,因此分析的是恶意代码的一条执行路径.因而动态分析对于条件触发的恶意代码,可能得到不同的分析结果.多路径问题属于动态分析方法自身的缺点,本文注重动态分析技术的研究,不对多路径进行讨论.对多路径问题的研究可参见文献[6].本文所设计并实现的系统M wD AS采用动态分析方法. 3 动态分析相关研究综述目前已有一些工具可以用来监视程序执行时对系统不同方面进行的操作,比较著名的有Filemo n(文件系统监视器)[7]、Reg mon(注册表监视器)[8]和(T cpV iew)网络监视器[9].但这些工具只是一些独立的诊断程序,并不是针对恶意代码分析设计的.每种工具只检测系统的一个方面,无法提供针对某一程序的行为信息进行信息关联,不适合动态分析的需要.目前关于全面的动态分析已有一些方法提出,根据分析所采用技术的不同可以分为两大类,状态对比法和动态追踪法.3.1 状态对比法状态对比法[10]的基本思想是在执行恶意代码前对系统的状态做快照,待恶意代码执行完毕后再次对系统状态做快照,通过两次状态快照的比较来分析恶意代码的行为.这种方法在实现上比较简单,是一种获取恶意代码行为特性的快速方法.但是这种方法一个很大不足在于它得到的只是恶意代码执行过程中所有行为结果叠加的一种表现,不能跟踪恶意代码执行过程中的动态变化.这就使得恶意代码的一些行为(例如恶意代码在执行过程中创建一个文件,在执行结束前又将这个文件删除)不能被检测到.有时这种动态变化的信息是很重要的,因为木马程序可能会在执行中打开本地的一个端口,接受远端主机的连接进行短时间内信息的传送,然后关闭该端口,或者是在执行过程中进行网段扫描.另外状态对比法不能定位到是那个进程对系统状态的修改,因而不能排除系统正常程序的影响.3.2 动态追踪法动态追踪法就是在恶意代码执行的过程中监视其动态行为.相比状态对比法,这种方法可以监视恶意代码的实时行为,从而更加真实的反应恶意代码执行时的行为特性.Window s操作系统分为用户态和核心态两层,即CP U的3环(R ing3)和0环(Ring0),通常的应用程序都运行在用户态,而操作系统和设备驱动程序运行在核心态.处于核心态的程序拥有很高的权限可以执行全部CPU指令和访问全部的内存空间.处于用户态的应用程序不能直接访问核心态的资源和内存空间.用户态程序通过调用系统A PI来申请和访问系统资源,如文件系统,进程,注册表和网络信息等.Ca rsten W illems[11]设计实现的Cw Sandbo x系统采用AP I Hoo king的方法来监视恶意代码的动态行为.Hoo k是用来截获应用程序控制流程的一种方法.Window s操作系统提供给用户态程序调用的A PI封装在系统目录下一些主要的动态链接库中,包括ker nel32.dll,nt dll.dll,W s2-32.dll和U ser32.dll.Hoo k的原理就是在函数的入口地址处加一条转移指令(Call或JM P),无条件转向用户指定的函数,待用户指定的函数处理完成后,再转移到原函数的真正执行体部分继续执行,这样就可以截获应用程序对系统A PI的调用行为. AP I Ho oking工作在用户态,如果应用程序直接请求系统内核进行服务调用,则可以逃避AP I Hoo king的分析.这是该系统的一个不足.Heng Y in[12]采用信息流的方法对信息窃取类的恶意代码进行分析检测.该系统基于Q emu[13,14]由下到上,通过从指令级开始逐步向系统调用,进程等内核模块重构来获取恶意代码动态执行中的行为.这提供了一种对恶意代码进行分析的方法,即从指令级开始逐层向上进行信息重构来分析恶意代码的行为.这种方法实现了分析系统和被分析的恶意代码样本的运行环境之间的隔离,从而很大程度上避免了恶意代码在执行过程中对分析系统的影响,但是实现起来工程量和技术难度都很大.本文设计并实现的恶意代码动态分析系统M wDA S (M alw are Dy nam ic A naly sis Sy st em)采用Ker nel Hooking和设备过滤驱动(F ilter D river)技术对恶意代码进行分析,工作在核心态,层次位于上述两种方法之间,不易被恶意代码逃避分析,在工程上相比指令级的信息重构较容易实现.Ker nel Ho oking和设备过滤驱动技术在工程上均为已有技术,本文的创新之处在于将这些技术进行综合,用于恶意代码动态分析.并对分析得到的恶意代码不同方面的行为信息进行组织,生成详细直观的分析报告,提高了分析的效率.4 系统整体框架设计给定一个待分析恶意代码样本,M w DA S能够自动对其进行动态分析,提取恶意代码执行过程中的行为信息,包括对注册表的访问、对文件系统的访问、进程操作和对网络的访问情况,在分析结束时对数据进行处理生成Html格式的分析报告.该分析报告以树状图表方式对恶意代码的不同方面行为信息进行组织,形成一种简单明了的关联关系.M w DA S运行13277期 管云涛等:自动的恶意代码动态分析系统的设计与实现 于W indo w s 系统下,因此分析只针对Win 32平台下的恶意代码.M w DA S 分析系统由用户态模块和内核模块组成,如图1所示.用户态程序模块M w DA S 为分析系统的主控模块,负责分析流程的控制和调度.M w DA S 内核模块则对恶意代码的运行时行为进行监控,并将相应的行为事件通知给用户态主控程序.在分析过程中恶意代码可能会创建新的进程,此时需要对新创建的进程进行监视.图1 系统架构图F ig .1 System ar chitecture(1)安装内核模块.(2)Hoo k .(3)创建恶意代码进程.(4)恶意代码进行系统调用.(5)将恶意代码行为通知M w DA S .(6)分析结束,生成分析报告.一个完整的分析过程包含以下三个阶段:(1)初始化阶段在分析的初始化阶段,M w DA S 首先加载核心模块,并在内核中创建两个设备文件用于和用户态的M w DA S 进行通信,同时对需要监视的系统资源进行相应的操作,如对SSDT 中注册表操作的相关表项进行Ho ok;将用于文件系统监视的Filt er Driver 关联到文件系统;向系统内核注册进程操作的通知例程.内核模块加载完毕后,M wDA S 利用待分析恶意代码样本的映像文件以挂起状态创建进程,此时恶意代码样本的主线程不会运行.进程创建后,M w DA S 将进程名称通知给内核模块以监视该进程的行为信息.至此,初始化阶段完成,将恶意代码样本的进程由挂起状态转为执行状态.(2)分析阶段恶意代码进程的状态转为可执行后,操作系统就可以调度该进程的主线程开始执行.在执行的过程中,M w DA S 内核模块将监视恶意代码进程对系统资源的访问行为,并通知给M w DA S 用户态程序模块进行记录.恶意代码在执行过程中可能会创建新进程(例如,恶意代码执行后现将自身拷贝到系统目录,然后利用系统目录中的副本创建进程,自身退出),为此内核模块维护一个被监视进程列表,M w DA S 内核模块将监视该列表中所有进程对系统资源的访问行为.当内核模块监视到恶意代码创建进程,在将此行为通知给用户态程序模块的同时,将该恶意代码新创建的进程加入被监视列表.而新创建的进程可能会再次创建新进程,因此,M w DA S 内核模块一旦监视到被监视进程列表中的任何一个进程创建新进程后,都会将新创建的进程加到被监视进程的列表中.当监视到进程终止时,若终止的进程在被监视进程列表中,则从该列表中删除.(3)分析结束阶段M w DA S 的分析过程可以通过设定分析间隔自动停止,也可以人工停止.在分析结束阶段,M w DA S 首先检查被监视进程列表是否为空,若不为空则强行终止该列表中的进程.然后停止M wD AS 内核模块的监视,对分析过程得到的数据进行处理,生成Htm l 格式的分析报告.5 关键技术实现5.1 注册表访问监视Window s 系统服务在内核态实现,用户态的应用通过系统调用陷入内核态请求系统服务,系统通过Sy st em Ser vice Dispatch T able (SSDT )将服务请求路由到相应的处理函数[15],过程如图2所示.图2 系统调用过程Fig.2 Sy st em ser vice dispatch pr o cess因此,在核心态下对系统SSD T 进行Ho ok 就可以监视恶意代码运行时所表现出来的行为.Ho ok 是一种改变程序控制流程的方法,如中,将SSDT 表的0x b7表项的值替换成用户提供的Hoo k 函数的地址,同时记录下原来服务函数的地址,这样对该系统服务请求再次发生时,系统会首先调用用户设定的Hoo k 函数,这时可以进行一些处理,如将行为记录到日志等,然后再调用原来的服务函数进行处理.SSD T 表的基址由nt oskrnl .ex e 导出的一个全局变量K eServ iceDescripto rT able 保存.Window s 对注册表访问的一系列函数封装的系统目录下的A dvapi32.dll 中,这些函数最终都会路由到内核中的Zw XXX (Zw Creat eK ey )系列函数,因此通过Hoo k SSD T 中的Zw XXX 系列函数,就可以监视进程对注册表的访问.在W indo w s 系统中,系统服务(ser vice )的创建在注册表中会有所表现,因此在监视注册表访问的同时,还可以监视到服务的创建,这一点很重要,因为恶意代码可以利用服务来实现自动运行.5.2 注册表访问监视Window s 的系统服务在核心态实现,用户态下的应用程序通过系统调用请求系统服务,操作系统会将该请求路由到相关的系统服务函数.对于文件系统的访问,系统服务函数会1328 小 型 微 型 计 算 机 系 统 2009年进一步调用文件系统驱动程序来完成进行处理.真正进行文件系统操作的代码在系统驱动程序(如\WI ND OS\system32\dr iv ers \nt fs .sys )中完成,处理过程如图3(a )所示.Windo ws 采用一种层次化的设备驱动架构,允许在设备驱动上附加一层驱动.Window s 在处理I /O 请求时按顺序逐层进行处理,如图3(b)所示.M wD AS 内核模块通过在文件系统驱动上附加一个过滤驱动来截获发向文件系统的IRP (I/O Request P acket ),这样就可以监视用户对文件系统的访问.之所以采用F ilter Dr iver 来监视文件系统的访问,是因为F ilter Dr iver 相比Hoo k SSDT 稳定安全.另外利用F ilter Dr iver 可以截获所有发向文件系统的请求,包括管道(P ipe)和邮槽(M ailslo t )的创建,这两种特殊文件主要用于本地进程间的通信.(a) (b)图3 W indow s I/O 处理F ig .3 Window s I /O pro cessing5.3 进程操作监视Windo ws 操作系统内核支持一种进程操作通知机制,在内核态中,通过调用P sSetCreateP ro cessN ot ifyR outine 函数可以设定一个Ca llBack 函数,当有进程创建或消亡时,操作系统会调用这个函数进行通知.M wDA S 在分析初始阶段会加载一个设备驱动,该驱动通过向系统注册一个进程创建通知函数来监视应用程序的进程操作.5.4 网络访问监视Windo ws 的网络部分的实现比较复杂,有别于注册表,文件系统实现的方法,因此在当前的版本中M w DA S 对网络访问的监视采用了Window s 操作系统的支持.在W indow s 下,应用程序可以通过IP Helper 中的A llocat eAndGetT cp-Ex T ableF r omStack 和A llocat eAndGetU dpExT ableF ro mStack 两个函数可以得到内核协议栈中的当前的T CP 和U D P 连接表.M wD AS 通过这两个函数在恶意代码执行过程中对T CP 和U D P 连接表进行轮训来监视进程的网络访问.采用轮训机制可能会丢失一些进程的网络访问信息,例如在两次轮训的间隔内,上层应用对远程主机进行了连接,并在很短时间内断开连接.这是网络访问监视模块的一个不足.在下一步的工作中,将采用T DI F ilter 的方法对网络监视部分进行改进.T D I(T r anspor t Driver Inter face)是微软的so cket 编程A PI 同内核中的协议驱动之间通信的一套接口,T DI 工作在核心态,由于采用类似Filt er Dr iv er 的做法,因此可以实时的监控应用程序的网络访问.6 实验结果分析为了防止恶意代码对宿主机的感染核扩散,同时为了便于分析环境的快速恢复,本文通过在V M wa re W or ksatio n [16]中安装M icr oso ft Window s XP SP 2来进行实验.图4所示是2007年下半年教育科研网应急响应组(CCERT )捕获的利用A RP 欺骗进行网页篡改的恶意代码Dow n(0).ex e 的分析报告的部分示例,其中malw are.ex e 是待分析的恶意代码样本,冒号后面的数字为进程标识符,这样可以区分同一个文件映像的不同进程实例的行为.图4 分析报告实例Fig .4 A na ly sis r epor t sample在生成的分析报告中,M w DA S 以表格的形式对恶意代码的行为信息进行组织,以缩进的形式表示子进程的行为,这样可以将恶意代码及其子进程间的行为关联关系表现出来.如图4所示,该恶意代码运行后会释放21个文件,这些文件独立起来并无危害作用,只有通过相互之间的协作才表现出恶意行为.该恶意代码运行后,首先利用A RP 欺骗得到局域网内外出的流量,然后借助Winpcap 对截获的流量中的Http 响应报文进行篡改,插入一段恶意链接,如果访问该页面的客户端浏览器存在漏洞,则会使得浏览器下载并自动运行该恶意代码,从而达到传播的目的.该恶意代码具有隐藏性强,模块化明显等特点,借助动态分析的结果,分析人员可以快速掌握该恶意代码的控制流程.本文用M w DA S 对31个恶意代码进行了分析,在分析的过程中发现将分析时间设为3分钟便能够使恶意代码暴露其行为,分析结果如图5(见下页)所示.其中数字“1”表示该恶意代码在执行过程中表现出该列所代表的行为,“0”表示为表现出该特性;“模块协作”是指如果恶意代码在运行过程中释放2个及以上的可执行文件,并通过进程之间的互相调用发挥恶意行为,就称其具有模块协作的特性.在所分析的31个恶意代码中有25.81%的恶意代码通过模块协作发挥恶意行为,13297期 管云涛等:自动的恶意代码动态分析系统的设计与实现 16.13%的恶意代码在执行过程中会释放sy s 文件(w indow s 下的驱动程序文件),77.42%的恶意代码会创建新的进程,61.29%的恶意代码会通过添加注册表项以达到自启动的目的,而所分析的31个恶意代码全部都会释放文件.恶意代码开始利用设备驱动程序进行恶意操作表明恶意攻击开始专业化.图5 实验结果统计F ig .5 Statist ics o f ex per iment r esults与Cw SandBox 相比,M w DA S 工作在核心层,不容易被恶意代码逃避,在分析的过程中可以保留恶意代码所释放的所有文件,包括恶意代码创建后又试图删除的文件.由于M w DA S 的文件系统监视模块运行在核心层,所以当恶意代码在运行过程中删除文件时,M w DA S 内核模块可以通过停止将请求发送到下层的文件系统并直接返回成功状态对删除操作进行欺骗,这样不会影响恶意代码的运行,同时能保留恶意代码在运行过程中创建和修改的所有文件.M w DA S 在分析报告对行为信息的组织方式上要好于CW SandBo x ,当被分析的恶意代码行为较为复杂时很明显.实验结果表明,使用M w DA S 对目前W in 32平台下的恶意代码进行自动化的动态分析是可行的,在一定程度上提高了分析速度,可以帮助安全人员快速了解恶意代码的行为特性,为下一步的分析和检测提供依据.7 结论与下一步工作本文设计并实现的自动化恶意代码动态分析系统M w DA S 可以对W in 32平台下的可执行恶意代码进行自动化的动态分析,提取行为特征生成分析报告.该报告提供的信息可以帮助安全工作人员快速了解恶意代码行为特性和程序的控制流程,在一定程度上加快了恶意代码分析效率.多态、变型等方法的使用使得反病毒软件很难提取有效的文件特征码,从而导致恶意代码的检测率降低.而利用恶意代码动态执行所表现出的行为特征进行检测可以不受这些方法的影响,因此如何有效的根据动态分析所得到的恶意代码行为特征进行恶意代码检测将是一项十分有意义的工作.另外如何有效的解决动态分析下的多路径问题仍是一大挑战.References :[1]Symantec Corporation.Internet security th reat report,trendsfor jan uary -june 07[EB/OL].h ttp://w w /bus ines s/theme.js p?them eid=threatreport,Sep.2007.[2]C NCERT /CC .C NCERT /CC 2007semiyearly report [EB /OL ].h ttp://w w w.cert.or /Us erFiles /File/CNC ERT CC200701.p df ,Au g .2007.[3]CNCERT /CERT /CC 2006annu al report [EB/OL ].http://w w /UserFiles/File/2006CNCERT CC Annu alRepor t -Chin ese .pdf ,Fed .2007.[4]Static analys is[EB/OL].h ttp://en.w /wik i/Static -code -analysis.Jan,2008.[5]Polymorphic code [EB /OL ].http ://en .w ikipedia .org /w iki /Polymorphic -code,Jan 2008.[6]An dreas M os er ,Ch ristopher Kruegel ,Engin Kirda .Ex ploringm ultiple execution path for m alw are analys is [C ].IEEES ymposium on Security and Privacy ,2007.[7]Filemon [EB/OL ].h ttp://w w w.sys /utilities/filem on.html,M ar.2006.[8]Reg mon [EB/OL ].http://ww w.sys intern /utilities/r egmon.h tm l,M ar.2006.[9]TcpView [EB /OL ].h ttp ://w w w .sysinternals .com /utilities /TcpView.html,M ar.2006.[10]Xing Wen -li .Design and implementat ion o f a ma l icious co de dynam i canalyzing sy st em [D ].Eng ineer Mast er,Depart ment of Com puter Science &Technolog y,T sing hua U niv ersity ,2005.[11]Cars ten W illems ,Th orsten Holz,Felix Freiling.T owardautomated dynamic malw are analysis us ing CWS and-box[C].IE EE Security and Privacy ,M ar /Apr ,2007,5(2):32-39.[12]Heng Yin ,Daw n Song.Capturin g sys tem-w ide information flowfor malw are detection and analysis [C ].ACM Computer and Communication Secur ity,2007.[13]Qemu[EB/OL].http ://fabrice.bellard.free.fr /qemu/,2007.[14]Bellard F Qemu .A fast and portable dynamic tran slator [C ].Us enix Ann ual T ech nical Conference,FREENIX T ra-ck,April 2005.[15]M ark E Rus sinovich,David A Solomon.M icrosoft W indow sinternals,fourth edition:M icrosoft W indow s Server 2003,W indow sXP,andWindows2000[M ].Redmond,W as hington:M icros oft Pres s,2004.[16]VmW are [EB /OL ].http ://ww w .vmw ar e .com ,2006.附中文参考文献:[10]邢文利.恶意代码动态分析系统的设计与实现[D].清华大学计算机科学与技术系,2005.1330 小 型 微 型 计 算 机 系 统 2009年。

2008年恶意代码的发展趋势

[ 2 准萼 代 情 编 1 ARP欺骗原理是通过 交换机的 MAC地 址 ,/ 毒 码 况 连 0

1 各 类 木 马成 为主 要 危 害 、 学 习机 制 , 造 网关 。 伪

造成正常 的 P C无 法 收 到 信 息。 二 种 第

根据 公安部发 布的“ 0 7 2 0 年全 国信息

辑盘 产 生a t文件 , uo 使病 毒能 够在 用户打 开盘 符时 自动运行 。 并在 系统盘 的多个 目

用户在双击打开优盘等移动存储介质或是 计算机 系统 的逻辑磁盘 的时候 , 自动 执行 磁盘 中的病毒或是 木马程 序。 由于移 动优 盘等移动 存储介 质使 用方便 , 多计 算机 很 用户都选择使用它来进行数据文件的存储

强大的生存能力。

病毒等 同样是具 有通过优盘等移动 存储介 质传 播的功能 。 其主要是依 赖微软操 作 系

统Wid ws 自动运 行功 能, no 的 使得计 算机

安全软 件进行对抗 。 由于各 种杀毒软 件的 功能越来 越强 大, 病毒 为了隐藏 自身提高 存活率 , 杀毒 软件采 取关 闭等操作使 之 对 失 效。 通过 监测发现A 终 结者病毒 变种近 V 期还 在不断 出现。 这类 病毒一般 都会在逻

使下 更多病毒 制作者 开始纷纷 效仿。 木马

通过 蠕虫进 行广泛 传播 , 病毒制作 者通过 木马窃取用户 的敏感信息 和卖流量给挂马

的黑 客赚取 利益 , 使得 该类病毒渐 渐成 为

网络 主 要威 胁 。 5 优 盘 等 移 动 存 储 介 质 已成 为病 毒 和 、 木 马 程 序 传 播 的 主要 途 径

3 A 终结者类病毒愈 演愈烈 、V

优 盘等 移动存储 介质已成为病毒和木 马程序 传播 的主 要途径 之一。 根据今 年上 半年 的统计 以优盘等 移动 存储介 质为主要

恶意代码分析技术的发展与挑战

恶意代码分析技术的发展与挑战恶意代码(Malware)作为一种具有恶意目的的计算机程序,已经成为当前互联网环境中的重要威胁之一。

恶意代码的快速发展和不断演变使得传统的安全防御手段变得无力,因此恶意代码分析技术的发展变得至关重要。

本文将探讨恶意代码分析技术的发展历程以及面临的挑战。

首先,恶意代码分析技术经历了几个关键的发展阶段。

最早的阶段是基于特征匹配的静态分析方法。

这种方法主要依赖于已知的恶意代码特征库,通过与之进行匹配来检测和识别恶意代码。

虽然这种方法可以有效地检测已知的恶意代码,但无法应对未知的恶意代码变体。

为了解决未知恶意代码的问题,研究人员开始探索基于行为的动态分析方法。

这种方法通过观察恶意代码在运行时的行为,分析其执行过程中的各种活动和特征,以判断是否为恶意代码。

动态分析方法具有更高的准确性,但也面临着资源消耗大、无法脱离操作系统环境的限制。

随着机器学习算法和技术的快速发展,基于机器学习的恶意代码分析方法应运而生。

这种方法利用机器学习算法对大量的恶意代码样本进行训练,从而能够自动识别和分类未知的恶意代码。

基于机器学习的方法可以大大提高恶意代码检测和识别的准确率,但也需要大量的恶意代码样本来进行训练,并且容易受到对抗样本的攻击。

除了这些核心的发展阶段外,恶意代码分析技术还涉及到许多相关的技术和方法。

例如,静态代码分析、动态行为分析、漏洞分析等。

这些方法在不同的场景和环境中发挥着重要的作用,为恶意代码的分析与检测提供了更多的手段和视角。

然而,恶意代码分析技术在发展的同时也面临着一些挑战。

首先是恶意代码的持续演进和变异。

恶意代码制作者不断改变其代码结构和运行方式,以逃避传统的恶意代码分析方法。

同时,恶意代码还可以利用加密和混淆技术来隐藏其真实意图和行为,在一定程度上增加了分析的难度。

其次,大规模的恶意代码样本和数据处理也是一个挑战。

随着恶意代码的快速增长,分析人员需要处理大量的恶意代码样本和相关数据,这不仅需要强大的计算资源,还需要高效的算法和技术来快速准确地分析和识别恶意代码。

2023_年恶意软件趋势

寻求帮助时始终需要提供暗号,如果是老年人或小孩子尤其如此。

始终质疑来源如果是来历不明的发件人的电话、短信或电子邮件,或者即便是来自熟人的电话,接到求救电话后也应该冷静思考:这听起来真是他们的声音吗?他们会问你这个吗?挂断电话,再致电对方或者在回复之前(在汇钱之前)尝试验证信息真伪。

点击和分享应慎重谁在你的社交媒体网络中?你真的熟悉并信任他们吗?要留意你在网上的朋友和联系人。

你的关系网越广、分享的内容越多,被恶意克隆身份的风险就越大。

使用身份监视服务如果你的私密信息流入到暗网上,身份监视服务有助于确保你的个人身份信息不被访问或告知隐患。

要牢牢控制你的个人数据,避免被网络犯罪分子冒充。

近年来,勒索软件持续占据新闻头条。

为了谋取利益,攻击者开始以各种类型的组织为目标,从医疗保健和教育机构到服务提供商和工业组织,几乎影响到人们生活的方方面面。

2022年,卡巴斯基解决方案检测到超过7420万次勒索软件攻击尝试,比2021年的6170万增加了20%。

尽管在2023年初勒索软件攻击数量略有下降,但它们却表现得更加复杂,且更具针对性。

2023年5月12日全球反勒索软件日,卡巴斯基回顾了2022年影响勒索软件格局的事件以及预测的趋势,并对不久的将来进行了预测。

2022年勒索软件报告回顾卡巴斯基详细讨论了3个趋势:威胁行为者试图开发跨平台勒索软件,使其尽可能具有适应性这些趋势一直持续至今。

2022年的报告发布后,研究人员还偶然发现了一个新的多平台勒索软件家族RedAlert/N13V ,它主要针对非Windows 平台,支持在ESXi 环境中阻止虚拟机,清楚地表明了攻击者的目标。

另一个勒索软件家族LockBit 显然更为先进。

安全研究人员发现了一个档案,其中包含了针对不太常见的平台(包括macOS 和FreeBSD )以及各种非标准处理器架构(如MIPS 和SPARC )的恶意软件测试版本。

勒索软件生态系统正在进化,变得更加“工业化”研究人员看到BlackCat 在年中调整了TTP 。

恶意代码分析中的特征演化与更新方法(六)

恶意代码分析中的特征演化与更新方法恶意代码是指那些被恶意编写的、通过网络传播、具有破坏性和危害性的计算机程序。

随着技术的进步和网络的普及,恶意代码的数量和种类也不断增加,给计算机安全带来了持续的挑战。

为了应对这一挑战,研究人员不断探索恶意代码的特征演化与更新方法,以提高对恶意代码的检测和防御能力。

一、恶意代码的特征演化恶意代码的特征演化是指恶意代码在传播和感染过程中逐渐改变自身特征,以增加对安全系统的规避和逃避检测。

恶意代码的特征演化有以下几个常见的方式:1. 名称和扩展名变化:恶意代码通过修改文件名和扩展名来隐藏自身。

例如,将.exe文件扩展名改为.doc,使其在用户打开时误以为是文档文件。

2. 加密和压缩:恶意代码使用加密和压缩算法将自身进行改写,以逃避杀毒软件的检测。

这种方式使得恶意代码的体积缩小,降低了被发现的概率。

3. 自修改:恶意代码可以通过自修改来改变自身的结构和特征。

这种方式使得恶意代码在每次感染时都具有不同的特征,增加了检测的难度。

二、恶意代码的特征更新方法为了提高恶意代码的检测和防御能力,研究人员不断探索特征更新方法,以及各种技术手段和工具。

以下是几种常见的特征更新方法:1. 特征库更新:特征库是用来识别恶意代码的数据库,其中存储了各种恶意代码的特征信息。

研究人员通过持续跟踪分析恶意代码的变化,更新特征库中的特征信息,以提高对新型恶意代码的检测能力。

2. 行为分析:行为分析是一种基于恶意代码的行为特征进行检测的方法。

研究人员通过监控和分析恶意代码在虚拟环境中的行为,提取其特征信息,以便对未知的恶意代码进行检测和防御。

3. 基因算法:基因算法是一种通过模拟自然选择和遗传进化过程进行恶意代码特征提取的方法。

研究人员将恶意代码的特征信息编码成染色体,通过交叉、变异等遗传操作,优化特征提取算法,提高对变异恶意代码的检测能力。

4. 机器学习:机器学习是一种通过训练模型来识别恶意代码的方法。

恶意代码分析中的主题分析与聚类技术(三)

恶意代码分析中的主题分析与聚类技术恶意代码分析是信息安全领域中的重要研究方向,它涉及到对各种类型的恶意代码进行深入分析,以便更好地理解恶意代码的特征、行为和传播方式。

在恶意代码分析中,主题分析与聚类技术被广泛应用,以帮助分析人员有效管理和分析海量的恶意代码样本。

所谓主题分析,是指将大量的数据样本划分为若干个“主题”或“类别”,以便更好地理解这些数据的内在关系和共性特征。

在恶意代码分析中,主题分析的目的是将恶意代码样本划分为不同的家族或类型,从而更好地了解它们的行为模式和攻击方法。

聚类是主题分析的一个重要技术手段,它通过对数据样本进行相似性计算和聚类算法处理,将相似的数据样本聚集在一起,从而形成若干个“簇”。

在恶意代码分析中,聚类技术被广泛用于将相似的恶意代码样本聚集在一起,以便更好地研究它们的共同特征和攻击方式。

在恶意代码分析中,主题分析与聚类技术的应用具有重要的意义。

首先,主题分析可以帮助分析人员更好地理解恶意代码的特征和行为,从而提供有效的防御措施。

例如,通过对恶意代码样本进行主题分析,我们可以发现某个恶意代码家族正在使用新的传播渠道,从而可以及时采取相应的应对策略。

其次,聚类技术可以帮助分析人员更好地组织和管理大量的恶意代码样本。

由于恶意代码的数量庞大且多种多样,分析人员需要能够高效地对这些样本进行分类和归档。

聚类技术可以通过自动将相似的恶意代码样本聚集在一起,减轻分析人员的工作负担,提高分析效率。

在实际的恶意代码分析中,主题分析与聚类技术通常结合使用,相互辅助,以提供更好的分析结果。

首先,主题分析可以帮助分析人员确定聚类的依据。

通过对恶意代码样本进行主题分析,可以发现它们之间的相似性和差异性,从而为聚类提供依据。

其次,在聚类过程中,主题分析可以帮助分析人员理清样本之间的内在联系,挖掘出隐藏在恶意代码背后的潜在主题或动机。

总之,主题分析与聚类技术在恶意代码分析中发挥着重要的作用。

它们能够帮助分析人员更好地理解恶意代码的特征和行为,提供有效的防御措施。

恶意代码分析实践

恶意代码分析实践恶意代码是指被设计用于攻击受害者计算机系统的代码。

随着网络技术的不断发展,恶意代码的威胁也越来越大。

对于企业和个人用户而言,恶意代码的危害不仅体现在数据丢失和系统崩溃上,更常常表现为个人隐私泄露、财产损失等。

因此,学习恶意代码分析技术,掌握如何处理恶意代码已经成为信息安全从业人员的必备技能。

恶意代码分类恶意代码可以分为多种类型,如病毒、蠕虫、木马、rootkit等。

病毒是指利用其他程序作为宿主来传播自己的一种恶意代码。

蠕虫是指通过网络自行复制、传播,不借助其他程序的自主传播性恶意代码。

木马是指植入在合法程序中,以达到窃取信息或控制计算机的目的。

rootkit是一种恶意代码,其目的是掩盖自身存在,躲避杀毒软件的扫描和检测。

在实际应用中,恶意代码种类繁多,需要根据具体情况进行分类。

恶意代码分析方法针对不同类型的恶意代码,可采取不同的分析方法。

恶意代码分析方法主要包括静态分析和动态分析两种。

静态分析是指对恶意代码进行反汇编、逆向工程等操作,通过静态分析功能找出代码的功能特征。

静态分析的主要优点在于可以避免对代码的运行进行破坏,但其不足是难以理解代码运作机理,同时可能遭到编写者的反分析攻击。

动态分析是指将恶意代码在虚拟环境中或“病毒沙盒”中运行,并观察其执行过程,以此找出代码的功能特征。

动态分析的主要优点在于可以确保恶意代码在被评估前不对实际环境产生影响,同时还可以更好地理解恶意代码执行的逻辑。

恶意代码样本获取和安全处理在进行恶意代码分析之前,必须获取相应的恶意代码样本。

样本获取的主要方法包括安装杀毒软件、收集各种网络资源、定期进行安全扫描等等。

在收集到样本后,需要对恶意样本进行处理,并注意细节,比如要在离线的机器上进行处理,防止样本对网络或处理机器产生副作用。

恶意代码分析工具随着恶意代码年复一年的增长,恶意代码分析工具也应运而生。

常用的恶意代码分析工具有IDA Pro、OllyDbg、Immunity Debugger、WireShark、Procmon等等。

恶意代码 分类 国标 19327

恶意代码分类国标19327摘要:一、恶意代码概述二、国标19327 对恶意代码的分类三、各类恶意代码的特点及实例四、国标19327 对网络安全的重要性正文:恶意代码是指一类具有恶意目的或对计算机系统及用户造成潜在威胁的程序代码。

这类代码往往会在用户不知情的情况下,窃取用户信息、破坏系统功能或传播给其他用户。

为了更好地识别和防范恶意代码,我国制定了国标19327,对恶意代码进行了详细的分类。

根据国标19327,恶意代码可分为以下几类:1.病毒:一种自我复制并传播的程序,能够在计算机系统中自动执行,对系统资源造成占用和破坏。

例如,熊猫烧香病毒。

2.木马:一种隐藏在正常程序中的恶意代码,能够在用户不知情的情况下,窃取用户信息或远程控制用户计算机。

例如,灰鸽子木马。

3.蠕虫:一种能够独立传播的恶意代码,能够在计算机网络中自动传播,占用网络资源,对网络造成拥堵和破坏。

例如,SQL Slammer 蠕虫。

4.后门:一种为攻击者提供非法访问权限的程序,攻击者可以利用后门,绕过系统的安全防护措施,对系统进行控制和破坏。

例如,Backdoor.WinShell 后门。

5.僵尸程序:一种能够在计算机系统中自动执行的恶意代码,主要用于攻击其他计算机系统或参与网络犯罪活动。

例如,Botnet 僵尸网络。

6.间谍软件:一种能够在用户不知情的情况下,窃取用户信息的程序。

例如,Spybot 间谍软件。

7.广告软件:一种能够在计算机系统中自动显示广告信息的程序。

例如,Adware 广告软件。

国标19327 对恶意代码的分类具有重要的实际意义。

首先,各类恶意代码的特点和实例有助于用户了解和识别各种恶意代码,提高网络安全意识。

其次,通过对恶意代码进行分类,网络安全防护产品可以针对不同类型的恶意代码采取相应的防范措施,提高防护效果。

最后,国标19327 为我国网络安全法律法规的制定和实施提供了技术依据,有利于完善我国网络安全体系。

总之,国标19327 对恶意代码的分类为我国网络安全提供了有力的技术支持。

恶意程序的发展趋势分析

2.7破坏力强,普通用户难以修复

近期的恶意代码大多能够通过网络下载大量各种恶意 代码,如病毒、木马、广告程序、后门等,对计算机实施 饱和攻击,并破坏安全模式、强制隐藏文件,刺破还原卡、 对流行的GH OST备份文件加入恶意代码。恶意代码往 往综合应用各种先进技术,对抗安全软件,而且变种迅速, 单纯地安装安全软件越来越来难以防范恶意代码的攻击, 导致计算机瘫痪后普通用户根本没有能力彻底清除,只能 求助专业技术人员。

engineering attack、bother.Then,to make

defensive

guard against the

Key words:Malicious code;Virus;Social engineering

atta肽 工具”,在短时间内可以大量下载病毒、木马等各种恶意 软件,危害非常严重。

2

2∞7.2∞8年恶意代码的特点

恶意代码泛指包括病毒、蠕虫、傀儡程序、木马,后

持”、“系统DLL动态连接库映像劫持”等多种方式。

2.1种类概念模糊

2.4传播手段多样化

早期,恶意代码主要通过电子邮件、系统漏洞、网络 共享、文件等方式进行传播,而且传播模式主要是通过吸 引用户去点击。随着网络的发展,信息交换和共享的渠道 和方式更加多样、便捷,但随之也带来恶意代码传播的多 样化。出现了通过A RP攻击、网上挂马、漏洞攻击、移 动存储没备、网络共享、网络下载、IM软件等传播方式, 其中,感染U盘之类的移动存储设备、利用ARP方式感 染局域网和网页挂马,成为当中最流行的三种途径。而且, 这三者相互补充,可以有效提高病毒的传播范围和能力, 只要局域网中有一台电脑中毒,病毒很快就会蔓延到整个 网络,可造成网络堵塞、机密信息被窃取等网络安全风险,

恶意代码分析基础

恶意代码分析基础恶意代码是指被设计用来损害计算机系统、窃取用户信息或者执行其他恶意活动的恶意软件。

恶意代码的种类繁多,包括病毒、蠕虫、木马、间谍软件等等。

针对恶意代码的分析是保护计算机安全的重要手段之一、在这篇文章中,我将介绍恶意代码分析的基础知识。

首先,恶意代码分析的目的是为了理解恶意代码的功能和行为,从而能够采取相应的防御措施。

分析恶意代码的方法可以分为静态分析和动态分析两类。

静态分析是指在不运行恶意代码的情况下,对其进行分析。

主要包括对二进制文件进行逆向工程、反汇编和反编译,以及对源代码进行审查等等。

通过静态分析,可以获取恶意代码的一些基本信息,例如代码的结构、函数调用关系、可能的漏洞等等。

动态分析是指在一个受控环境中运行恶意代码,并通过监控和记录其行为来分析其功能。

动态分析的方法包括沙箱分析、行为分析、网络流量分析等等。

例如,使用虚拟机或者容器技术来运行恶意代码,在运行过程中对其行为进行监控和分析,可以得到恶意代码的真实行为和可能的危害。

在恶意代码分析中,还需要使用各种工具和技术来辅助分析工作。

例如,调试器可以帮助我们跟踪代码执行流程,分析代码的运行时行为;静态分析工具可以帮助我们自动化地分析代码结构和漏洞;威胁情报可以提供有价值的信息来识别可能的恶意代码。

另外,恶意代码分析还需要具备一定的知识和技能。

首先,需要具备计算机系统和网络安全的基本知识,了解计算机系统的运行原理和常见的攻击手法。

此外,还需要具备反汇编、逆向工程、软件漏洞分析等技术和经验。

最后,恶意代码分析还需要具备一定的分析思维和技巧。

分析者需要具备强大的逻辑推理和问题解决能力,能够从大量的信息中筛选出关键的线索,识别恶意代码的特征和行为。

总的来说,恶意代码分析是一项复杂而关键的工作,需要集合多种技术和方法来完成。

通过深入分析恶意代码的功能和行为,我们可以不仅了解恶意代码的威胁程度,还可以改进我们的防御措施,提高计算机安全水平。

防范垃圾邮件技术

防范垃圾邮件技术

段海新

【期刊名称】《中国计算机用户》

【年(卷),期】2004(000)002

【摘要】新年上班的第一天,您上班打开电脑的第一件事也许是接收来自亲朋好友的电子贺卡,但同时您也许不得不删除邮箱里众多的垃圾邮件。

数字尽管枯燥但很有说服力。

中国互联网协会反垃圾邮件协调小组发布的2005年垃圾邮件调查报告显示:2005年发向中国邮件服务器的垃圾邮件达1500亿封,即使国内邮件服务提供商过滤了其中的60%~80%,给中国经济造成的损失也高达48亿元。

除了法律、道德等约束外,技术的防范显得十分重要。

本期《CSO沙龙》,我们聚焦反垃圾邮件的技术及产品化解决方案。

【总页数】1页(P27)

【作者】段海新

【作者单位】中国教育和科研计算机网紧急响应组(CCERT)清华大学信息网络工程研究中心

【正文语种】中文

【中图分类】TP393.098

【相关文献】

1.垃圾邮件的防范技术 [J], 陈宇豪;阚丽娟;张鹏

2.网络安全和垃圾邮件技术防范体系 [J], 潘冲;武骏

3.天融信网络卫士反垃圾邮件网关行为识别技术为防范垃圾邮件提速 [J], 天融信公司

4.基于Domino平台邮件服务器的垃圾邮件防范技术 [J], 李凯

5.基于Domino平台邮件服务器的垃圾邮件防范技术 [J], 李凯

因版权原因,仅展示原文概要,查看原文内容请购买。

报纸头版研究综述

网页恶意代码的十一大危害及其解决方案【摘要】网页恶意代码在互联网上具有十分严重的危害性,包括数据泄露风险、用户隐私泄露风险、网站信誉受损风险、网络资源浪费风险和用户体验下降风险。

这些危害不仅给用户带来损失,也会对网站的运营和发展造成严重损失。

为了解决这些问题,加强网站安全防护措施至关重要,定期对网站进行安全检测和漏洞修复也是必要的。

只有全面提升网站的安全性,才能有效遏制网页恶意代码的危害,保护用户和网站的利益。

我们必须意识到网页恶意代码所带来的严重危害性,并采取相应的解决方案来保护网站与用户的安全。

【关键词】网页恶意代码、危害、解决方案、数据泄露、用户隐私泄露、网站信誉受损、网络资源浪费、用户体验下降、网站安全防护、漏洞修复、安全检测。

1. 引言1.1 网页恶意代码的危害性网页恶意代码是一种隐藏在网页中的恶意程序,它会给用户带来一系列严重的危害。

网页恶意代码可能导致数据泄露风险,用户的个人信息和敏感数据可能被黑客窃取,造成隐私泄露和金融损失。

用户隐私泄露风险也是一个极为严重的问题,恶意代码可能监视用户的网上活动,窃取用户的浏览历史、账号密码等信息。

网站信誉受损风险也不容忽视,一旦网站遭受恶意代码攻击,会严重影响企业形象和信誉。

网络资源浪费风险是另一个重要问题,恶意代码可能导致服务器资源被消耗,网站响应速度变慢,影响用户体验。

用户体验下降风险也会对网站经营造成负面影响,用户可能因为安全问题而不信任网站,影响网站的流量和收益。

网页恶意代码的危害性极大,必须引起我们的高度重视和有效应对。

1.2 网页恶意代码的解决重要性在当前数字化信息时代,网页恶意代码的威胁日益严重,给用户、企业和社会带来了巨大的风险和损失。

面对如此危险的威胁,我们迫切需要加强对网页恶意代码的解决措施,以保护我们的数据和隐私安全。

网页恶意代码的解决具有重要性,是因为数据泄露风险。

恶意代码可能会窃取用户的敏感信息,如个人身份信息、信用卡信息等,一旦泄露,将给用户带来巨大的损失和困扰。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

then the world turns to be a harmonious Society

恶意代码攻击隐蔽性和局域化 Covert and localized attacks

Little impact to end system, unseen by users Localized attacks,undetectable at backbone Target at special group of people: spear phishing Detection and control based on protocol and port are noபைடு நூலகம் applicable. Content detection and control is necessary, but too many problems exists Social engineering attacks, target at vulnerabilities of human being

Security awareness by 中山大学

ARP欺骗的防范措施

交换机自身的功能

– Anti ARP spoofing (集美大学,锐捷设备) – DAI和DHCP Snooping (cisco 设备,上海交 大)

客户端ARP过滤软件

– Anti-ARP,ARPFix ( 清华),360卫士, …

No patch for ARP protocol vulnerabilities, since 1982 Not a type of malicious code, just an attacking methods Impact only LAN, unseen from the backbone

磁碟机病毒及变种 DiskGen virus and its variations

近期大多数ARP欺骗与DiskGen相关 多种传播手段 Multiple infect vector

– ARP spoofing and HTTP hijacking – Vulnerabilities of IE、Flash 、PDF、Media Player – USB disk, and Traditional EXE insert

近年来网络攻击的趋势 network attack trend in recent years

影响主干网的安全事件有所减少(security incidents impacting backbone decreased )

– Large scaled Worms, DDoS attacks

安全技术发挥了很大作用 (Thanks to the contribution of security techs )

近期恶意代码趋势与思考 ——从校园网的角度

Current Trend of Malicious Codes and My Thinking --from the view of campus networks

段海新 Duan Haixin dhx@ 2008/04/09,Shenzhen

– 加密、加壳 – 代码的变形

虚拟机或仿真器

– 脱壳,然后找特征码 – ?

隐藏(hidden techs)

– 文件的隐藏 (file) – 进程的隐藏 (process) – 通信端口的隐藏( port)

内核级的检测

– Kernel Hooking – Root kit ?

隐蔽通信(covert communications)

自保护(self defense mechanisms) 模块化设计(modular design) 升级变化快(quick Update )

木马下载服务器访问和地址变化 trojan server changes its address frequently

中山大学监测到的对木 马下载网站的访问 (2008年1月前后)

Web based application attacks

Web browser vulnerabilities

– Third party plugins, BHO – ActiveX control , scripts

Web server vulnerabilities

– open source content management applications

谢谢!

段海新 dhx@

– 信息的交流、共享,自愿 –

Security forum for managers of campus networks

/

校园网防病毒软件选型及ARP防范技术沙龙 4月1日,北京大学, Video conference

脚本实现网关上IP-MAC的绑定

– 北大:利用DHCP信息配置网关上的静态绑定

细粒度划分VLAN

网络管理者的开发

用户的通知与攻击流量控制

参考资料(References)

姜开达,上海交通大学校园网近期ARP欺骗分析与控制, /upload/files/xxd_2008_042_1400.pdf 商尔从,防病毒软件还是防病毒服务? /upload/files/zhoud_2008_042_1548.pdf 中山大学校园网信息安全意识宣传, /content/view/134/ 校园网安全与管理论坛 Kaspersky Security Bulletin 2006: Malware Evolution, /en/analysis?pubid=204791924 SANS Top-20 2007 Security Risks (2007 Annual Update) /top20/

ARP spoofing attacks

Most headaches of managers of campus networks in 2007

– Network is not stable, or even denial of service – Traffic snooping , to capture sensitive information – Hijacking a HTTP flow, and insert into code segment, <iframe>

For ISP, it is a good news For end users, it is a nightmare: they loss real money instead of only data For security professionals:

– If I can earn more money to be a hacker …. 提高安全人员的待遇, For hackers like money: 建设和谐社会!! – If Microsoft pay much money if I submit the new found vulnerability…. Let security professionals make more – If I can make more money, help others than to money to attack others….

上海交大监测的对木马 下载服务器的地址变化 (2008年3月)

恶意代码的对抗技术 competition between virus and anti-virus

Virus technologies Anti-virus technologies

多态和变形(Polymorphic and metamorphic)

– OS patch、 anti-software update – Firewall、IDS/IPS? …

网络管理者的努力(Thanks to the efforts by network managers)

– 端口/站点的封堵(well-known ports, black sites blocked )

Outline

近期恶意代码趋势 (Current trends of malicious code in campus networks: ARP Spoofing and DiskGen) 恶意代码对抗技术 (Anti-countermeasures by malicious code) 关于防范的思考 (Thinking about anti-virus) 校园网的实践 (practice in campus networks)

– Can we make money by providing services only?

CERNET接入校园网的实践 CERNET practices

校园网特点:开放,自由,自主,没钱 自治的管理需要技术共享,而不是集中的监 控和管理 知识和经验分散在直接的网络管理者中,不 可能集中在少部分人的脑子里 每个学校情况不同,没有统一方案 协调与协作:来自互利、对等 校园网运行与安全管理论坛

恶意代码防范的思考

人的脆弱性,用户安全意识教育非常重要

– Following the money, no suspicion

防范技术总是被动的,滞后于新的攻击

– Only hackers know exactly what to do next

指望一劳永逸的解决方案是不切实际的 在产品成熟之前,临时方案和服务是必要的

– encrypted traffic – Randomize ports

防火墙和入侵检测

– ? – ?

恶意代码的对抗技术 competition between virus and anti-virus

反制防病软件

– 进程名字随机化 – 杀死防病毒软件 – 进程监控

防病软件

– 杀死病毒进程 – 进程监控

近年来恶意代码类型与趋势 Malicious code type and their trends