Cisco公司对BT封锁的详细步骤

思科技术面试问题整理

1.用过那些网络命令2.出了一道子网划分的题3.三层交换会用吗?4.在路由上做VLAN 会配吗?5.如何设置两个IP地址6.在大学期间做过路由器交换机,盘阵,还做过编程,很丰富吗,交换机路由器是思科的吗?7.思科方面的你做过那些,你负责的是哪部分8.公司内部整体网络结构9.路由器交换机设置10.如何使用acl做对vlan访问的控制11.osi的七层都是什么12.TCP的三次握手,都是什么13.对网络设备的了解14.21、23、25端口用什么协议15.路由与交换机有什么不同,都工作在ISO那一层上16.有台电脑不能上网,其它的电脑都能上,怎么判断故障17.系统中哪个文件加载启动文件系统18.在没有DNS服务器的情况下想要实现通过域名访问需要修改哪个文件19.你内网里面的主机都可以相互的ping通,但无法连接外网是什么原因20.查看路由在哪个环节出了问题---traceroute21.某文件的权限为:drw-r—r-- ,用二进制的形式表示应该是___该文件的属性是___22.二层交换与三层交换的区别23.自己描述出一个相对安全的网络环境(不计成本)需要WEB服务器APP服务器DB服务器、储存服务器。

24.TCP与UDP的区别25.网关路由子网掩码的作用26.nat的分类和作用及实现的方法27.TCP/IP 第几层协议三次握手的过程28.请简要说明集线器,路由器,交换机的作用?29.集线器和交换机有什么区别?30.什么是TCP/IP协议31.ISO/OSI 7层模型是什么32.防火墙熟悉吗33.说说vlan的好处34.配置过那些交换机还有路由器?35.ip地址划分,子网掩码36.使用TCP/IP协议解释Internet的工作原理37.说说什么是trunk?38.一个子网掩码为255.255.255.128,主机地址为195.16.5.14,其所在子网最多容纳多少台主机?39.hub、switch、router各工作在第几层,并写出各层名字。

思科路由器怎么配置限速和记录登录失败的尝试次数的方法

思科路由器怎么配置限速和记录登录失败的尝试次数的方法今天,小编就给大家介绍下思科路由器怎么配置限速和记录登录失败的尝试次数的方法。

思科路由器怎么配置限速?在路由器设置ACL(访问控制列表)将该服务所用的端口封掉,从而阻止该服务的正常运行。

对BT软件,我们可以尝试封它的端口。

一般情况下,BT软件使用的是6880-6890端口,在公司的核心思科路由器上使用以下命令将6880-6890端口全部封锁。

路由器设置限速:access-list130remarkbtaccess-list130permittcpanyanyrange68816890access-list130permittcpanyrange68816890anyrate-limitinputaccess-group13071200080008000conform-actiontransmitexceed-actiondroprate-limitoutputaccess-group13071200080008000conform-actiontransmitexceed-actiondrop路由器设置禁止下载:access-list130denytcpanyanyrange68816890access-list130denytcpanyrange68816890anyipaccess-group130in/out不过现在的bt软件,再封锁后会自动改端口,一些软件还是用到8000、8080、2070等端口,限制这些端口这样网络不正常!第二种方法是使用:NVAR(Network-BasedApplicationRecognition,网络应用识别)。

NBAR(Network-BasedApplicationRecognition)的意思是网络应用识别。

NBAR是一种动态能在四到七层寻找协议的技术,它不但能做到普通ACL能做到那样控制静态的、简单的网络应用协议TCP/UDP的端口号。

Cisco Navigator 典型功能具体配置操作_JS

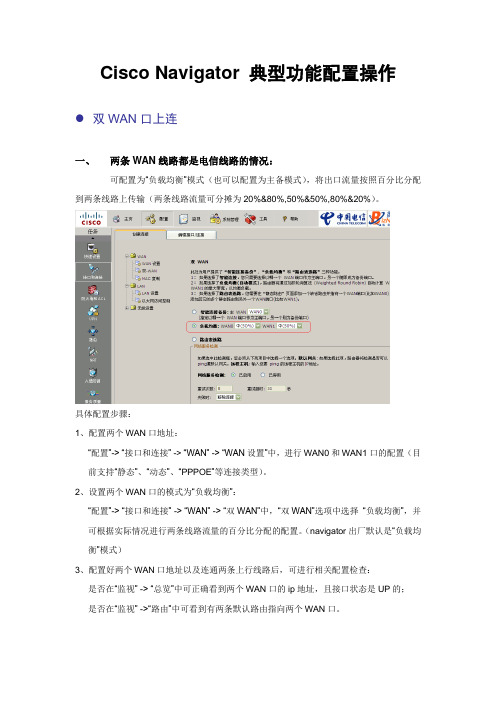

Cisco Navigator 典型功能配置操作双WAN口上连一、两条WAN线路都是电信线路的情况:可配置为“负载均衡”模式(也可以配置为主备模式),将出口流量按照百分比分配到两条线路上传输(两条线路流量可分摊为20%&80%,50%&50%,80%&20%)。

具体配置步骤:1、配置两个WAN口地址:“配置”-> “接口和连接” -> “WAN” -> “WAN设置”中,进行WAN0和WAN1口的配置(目前支持“静态”、“动态”、“PPPOE”等连接类型)。

2、设置两个WAN口的模式为“负载均衡”:“配置”-> “接口和连接” -> “WAN” -> “双WAN”中,“双WAN”选项中选择“负载均衡”,并可根据实际情况进行两条线路流量的百分比分配的配置。

(navigator出厂默认是“负载均衡”模式)3、配置好两个WAN口地址以及连通两条上行线路后,可进行相关配置检查:是否在“监视” -> “总览”中可正确看到两个WAN口的ip地址,且接口状态是UP的;是否在“监视” ->“路由”中可看到有两条默认路由指向两个WAN口。

二、两条WAN线路是两个运营商线路的情况:可配置为“路由表选路”模式(也可以配置为主备模式)具体配置步骤:1、配置两个WAN口地址:“配置”-> “接口和连接” -> “WAN” -> “WAN设置”中,进行和查看WAN0和WAN1口的配置(目前支持“静态”“动态”“PPPOE”等连接类型)。

2、设置两个WAN口的模式为“路由表选路”:“配置”-> “接口和连接” -> “WAN” -> “双WAN”中,“双WAN”选项中选择“路由表选路”。

3、添加静态路由:“配置”-> “路由” -> “静态路由”中,添加一条默认路由指向电信线路的WAN口,另外可根据其他运营商的路由表(具体的路由表条目可向省公司或者集团公司申请)以及最终用户的路由需求添加若干静态路由指向另一条线路的WAN口。

Cisco路由器常见故障

路由器配置故障(1)使用路由器和使用交换机一样,都需要进行合理的配置,这些配置不但要符合路由器自身的功能特点,而且还要符合所在网络的具体要求。

1. 突然断电后Cisco 3640通信失败故障现象网络中心机房UPS电源因故障而突然断电。

重新加电后发现,Cisco 3640虽然已经重新启动,各种LED指示灯也表现正常,但整个网络却不能接入Internet。

故障分析路由器加电后已经正确重新启动,但是,却无法连接到Internet,所以首先应当检查每个端口的工作状态是否正常。

当检查Cisco 3660各个物理接口的状态和所用的动态路由协议时,反馈如下信息:路由器物理接口处于"administratively down"状态。

故障解决进入路由器端口配置模式,使用"no shutdown"命令重新激活该物理端口,故障随即解决。

执行"copy running-config startup-config"命令,将当前配置文件保存至NVRAM,并作为系统初始配置文件。

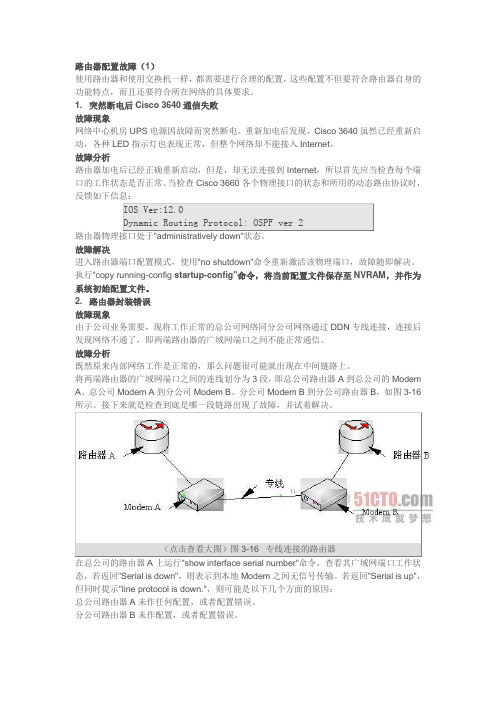

2. 路由器封装错误故障现象由于公司业务需要,现将工作正常的总公司网络同分公司网络通过DDN专线连接,连接后发现网络不通了,即两端路由器的广域网端口之间不能正常通信。

故障分析既然原来内部网络工作是正常的,那么问题很可能就出现在中间链路上。

将两端路由器的广域网端口之间的连线划分为3段,即总公司路由器A到总公司的Modem A、总公司Modem A到分公司Modem B、分公司Modem B到分公司路由器B,如图3-16所示。

接下来就是检查到底是哪一段链路出现了故障,并试着解决。

在总公司的路由器A上运行"show interface serial number"命令,查看其广域网端口工作状态,若返回"Serial is down",则表示到本地Modem之间无信号传输。

最新整理思科路由器限速怎么设置

思科路由器限速怎么设置路由器的功能很多,在路由器中,我们可以进行限速的设置。

那么如果是思科路由器具体怎么设置限速呢?下面是学习啦小编给大家整理的一些有关思科路由器限速设置方法,希望对大家有帮助!思科路由器限速设置方法随着我国通信行业的发展,也推动了路由市场的需求量,这里主要针对思科路由器,详细的分析了思科路由器如何限速,大家都知道如果要限制某项服务,就要在路由器上设置A C L(访问控制列表)将该服务所用的端口封掉,从而阻止该服务的正常运行。

对B T软件,我们可以尝试封它的端口。

一般情况下,B T软件使用的是6880-6890端口,在公司的核心思科路由器上使用以下命令将6880-6890端口全部封锁。

限速:a c c e s s-l i s t130r e m a r kb ta c c e s s-l i s t 130 p e r m i t t c p a n y a n y r a n g e 6881 6890a c c e s s-l i s t 130 p e r m i t t c p a n y r a n g e 6881 6890 a n yr a t e-l i m i t i n p u t a c c e s s-g r o u p 130 712000 80008000c o n f o r m-a c t i o n t r a n s m i t e x c e e d-a c t i o n d r o p r a t e-l i m i t o u t p u t a c c e s s-g r o u p 130 712000 8000 8000c o n f o r m-a c t i o n t r a n s m i t e x c e e d-a c t i o n d r o p 禁止下载:a c c e s s-l i s t130d e n y t c p a n y a n y r a n g e6881 6890a c c e s s-l i s t130d e n y t c p a n y r a n g e68816890 a n yi p a c c e s s-g r o u p130i n/o u t不过现在的b t软件,再封锁后会自动改端口,一些软件还是用到8000、8080、2070等端口,限制这些端口这样网络不正常!第二种方法是使用N V A R(N e t w o r k-B a s e d A p p l i c a t i o n R e c o g n i t i o n,网络应用识别)。

P2P端口有哪些

点击程序窗口中的“文件→属性设置”,在“BitTorrent属性设置”窗口中可以看到,勾选“UPnP自动端口映射”的选项,并将“端口范围”中的数值范围改为1-65535。

修改Torrent文件

打开系统的资源管理器,在菜单中依次选取“工具” | “文件夹选项” | “文件类型”,在窗口中找到Torrent这种扩展名,单击“高级”按钮。

3.被deny和block的主机可分别在monitoring->ips->deny host和active block host列表中查看到.

最后:以上方法可以扩展用来实现其他功能,例如在IPS模块中手动添加禁止主机.

写在最后---因为前面写了半小时的东西一下子丢掉了,所以很是郁闷,没有心思再写很详细了.简单的把主要的关键的内容写了出来,希望能对朋友们有所帮助.

BT和迅雷、电驴常用端口号

2006-11-17 08:58

限制带宽 BT之所以会危害到局域网,是因为它占用了大量网络带宽。因此,限制每个用户使用的网络带宽,可以明显缓解BT对网络的危害。

解决BT对局域网的危害,最彻底的方法是不允许进行BT下载,BT一般使用TCP的6881~6889的端口。查查目前的BT使用的是什么端口,查到后在路由的防护墙里把这些端口都封掉就可以啦,把4100 -- 65535的全都封掉啦,(UDP 4000-4100和8000-8100不要封,那是QQ的)

参考资料:

迅雷使用了3076 5200 6200 3个端口

你也可以用出的Tcpview可以查看各种端口。

下载地址:

电驴 TCP 4662 UDp 4772

--------------------------------------

ciscoqos限速的方法步骤详解

cisco qos限速的方法步骤详解思科cisco路由交换是所有设备中小编觉得最难的。

不少网友都不知道Cisco交换机下,该如何进行QOS限速配置。

其实步骤并不难,下面店铺给大家介绍一下具体操作办法,供大家参考!cisco qos 限速实例1:思科交换机上QOS限速问题用于交换机上对专线用户的带宽进行控制,交换机平时都是10/100/1000、三种速率的,对于其它的速率需要进行QOS进行限速,也可以对一些端口进行限制,做策略,对一些端口进行限制。

一、网络说明user1_PC1接在Cisco3560 F0/1上,速率为1M;ip_add 192.168.1.1/24user2_PC2接在Cisco3560 F0/2上,速率为2M;ip_add 192.168.2.1/24Cisco3560的G0/1为出口,或级联端口。

二、详细配置过程注:每个接口每个方向只支持一个策略;一个策略可以用于多个接口。

因此所有PC的下载速率的限制都应该定义在同一个策略(在本例子当中为policy-map user-down),而PC不同速率的区分是在Class-map分别定义。

1、在交换机上启动QOSSwitch(config)#mls qos //在交换机上启动QOS2、分别定义PC1(192.168.1.1)和PC2(192.168.2.1)访问控制列表Switch(config)#access-list 1 permit 192.168.1.0 0.0.0.255 //控制pc1上行流量Switch(config)#access-list 101 permit any 192.168.1.0 0.0.0.255 //控制pc1下行流量Switch(config)#access-list 2 permit 192.168.1.2 0 0.0.0.255 //控制pc2上行流量Switch(config)#access-list 102 permit any 192.168.2.1 0.0.0.255 //控制pc2下行流量3、定义类,并和上面定义的访问控制列表绑定Switch(config)# class-map user1-up //定义PC1上行的类,并绑定访问列表1Switch(config-cmap)# match access-group 1Switch(config-cmap)# exitSwitch(config)# class-map user2-upSwitch(config-cmap)# match access-group 2 //定义PC2上行的类,并绑定访问列表2Switch(config-cmap)# exitSwitch(config)# class-map user1-downSwitch(config-cmap)# match access-group 101 //定义PC1下行的类,并绑定访问列表101Switch(config-cmap)# exitSwitch(config)# class-map user2-downSwitch(config-cmap)# match access-group 102 //定义PC2下行的类,并绑定访问列表102Switch(config-cmap)# exit4、定义策略,把上面定义的类绑定到该策略Switch(config)# policy-map user1-up //定义PC1上行的速率为1M,超过的丢弃Switch(config-pmap)# class user1-upSwitch(config-pmap-c)# trust dscpSwitch(config-pmap-c)# police 1000000 1000000 exceed-action dropSwitch(config)# policy-map user2-up //定义PC2上行的速率为2M ,超过丢弃Switch(config-pmap)# class user2-upSwitch(config-pmap-c)# trust dscpSwitch(config-pmap-c)# police 2000000 2000000 exceed-action dropSwitch(config)# policy-map user-downSwitch(config-pmap)# class user1-downSwitch(config-pmap-c)# trust dscpSwitch(config-pmap-c)# police 1000000 1000000 exceed-action dropSwitch(config-pmap-c)# exitSwitch(config-pmap)# class user2-downSwitch(config-pmap-c)# trust dscpSwitch(config-pmap-c)# police 2000000 2000000 exceed-action dropSwitch(config-pmap-c)# exit5、在接口上运用策略Switch(config)# interface f0/1Switch(config-if)# service-policy input user1-upSwitch(config)# interface f0/2Switch(config-if)# service-policy input user2-upSwitch(config)# interface g0/1Switch(config-if)# service-policy input user-down实例2:限制BT下载的QOS配置实例一、找出BT程序开放的连接端口,默认为6881至6889.二、将局域网内经常拉BT的IP统计出来,建立扩展访问列表如下:Extended IP access list btdownloadpermit tcp any host 192.168.1.120 range 6881 6889permit tcp any host 192.168.1.135 range 6881 6889permit tcp any host 192.168.1.146 range 6881 6889permit tcp any host 192.168.1.159 range 6881 6889permit tcp any host 192.168.1.211 range 6881 6889permit tcp any host 192.168.1.223 range 6881 6889三、建立class-map class_btCisco(config)#class-map class_btCisco(config-cmap)#match access-group name btdownload四、建立policy-map qos_bt 进行速率限制Cisco(config)#policy-map qos_btCisco(config-pmap)#class class_btCisco(config-pmap-c)#police 5000000 8000 exceed-action drop五、QOS配置完毕了,不过在将QOS应用到端口前,要搞清楚一个概念,QOS机制不能与flowcontrol(流控制)功能共存在同一个端口上。

(产品管理)思科公司防火墙产品一览

(产品管理)思科公司防火墙产品一览思科公司PIX防火墙产品壹览思科公司防火墙系列产品特性壹览表PIX501PIX506E PIX515E-UR PIX525-UR,支持千兆PIX535-UR,支持千兆FWSM高端防火墙模块市场小型办公室家庭办公室远程办公室中小型分支机构大型企业大型企业+服务供应商大型企业+服务供应商许可用户个数10或者50无限无限无限无限无限VPN对等端最大数量1025200020002000N/A RAM(MB)1632642561GB2GB最大接口数(物理+逻辑)1个10BT+4个FE2个10BaseT810244096物理接口个数2个10BaseT4端口交换机2个10BaseT2个10/100+4个10/1002个10/100+6个FE/GE2个10/100+8个FE/GE4096双向吞吐量(Mbps)60100188360 1.7GHz 5.5G3DES(VAC/VAC+)(Mbps)316130145425N/AAES-128吞吐量(Mbps)4.530130135495N/AAES-256吞吐量(Mbps)3.425130135425N/A最大连接数7,50025,000130,000380,000500,0001,000,000每秒支持的最大连接数3807005,0007,5009,400100,000是否支持OSPF是是是是是是支持基于Web的设备管理方式是是是是是是是否支持简单VPN(easyVPN)是是是是是是支持虚拟防火墙否否是,7.0版本是,7.0版本是,7.0版本是,2.2版本,支持256个支持透明防火墙是,7.0版本是,7.0版本是,7.0版本是,7.0版本是,7.0版本是,2.2版本支持虚拟防火墙资源限制否否是,7.0版本是,7.0版本是,7.0版本是,2.2版本支持802.1qTrunk否否是是是是支持FailOver否否是是是是思科全系列防火墙详细功能特性列表产品型号CiscoFIX501CiscoFIX506E CiscoFIX515E CiscoFIX525CiscoFIX535CiscoFWSM 高端防火墙总结自动升级支持有有有有有有EasyVPN 支持(即向VPN 客户全面、自动推出策略)有有有有有有Stub 组播路由支持有有有有有有集成化入侵检则功能有有有有有有IP 语音防火墙支持有有有有有有PPTP 支持有有有有有有免费软件VPN 客户机有有有有有有免费软件VPN 客户机,带集成化个人防火墙有有有有有有运行模式-路由/交换网桥有有有有有有第2层(L2)透明模式防火墙有(7.0)有(7.0)有(7.0)有(7.0)有(7.0)有虚拟防火墙支持有(7.0)有(7.0)有(7.0)有(7.0)有(7.0)有业界认证ISCAFirewall 有有有有有有ICSAIPsec 有有有有有有通用标准(EAL4)无(但正于开发)无(但正于开发)无(但正于开发)无(但正于开发)无(但正于开发)无(但正于开发)FIPS-140Level2无(但正于开发)无(但正于开发)无(但正于开发)无(但正于开发)无(但正于开发)无(但正于开发)硬件信息外部接口类型10/100Base-T 10/100Base-T 10/100Base-T 10/100Base-T ,GE10/100Base-T ,GE10/100Base-T ,GE ,POS ,E1,广域网接口硬件结构CPU+ASIC+PCI 总线结构CPU+ASIC+PCI 总线结构CPU+ASIC+PCI 总线结构CPU+ASIC+PCI 总线结构CPU+ASIC+PCI 总线结构NP(NetworkPr ocesspr)结构防火墙防火墙类型状态检测状态检测状态检测状态检测状态检测状态检测防火墙算法专用ASA 自适应安全算法专用ASA 自适应安全算法专用ASA 自适应安全算法专用ASA 自适应安全算法专用ASA 自适应安全算法专用ASA 自适应安全算法所支持的预定义服务数(如FTP ,SMTP ,HTTP 等)108108108108108108容灾容错有有有有有有对象组支持有有有有有有支持和入侵检测系统的结合和互动有有有有有有IP语音(VoIP)防火墙支持SIP支持有有有有有有H.323支持有有有有有有Skinny支持有有有有有有DHCP选项66和150(IP电话/软电话自动配置)有有有有有有入侵保护所支持的IDS特征数595959595959对中央IDS控制台的报警通知有有有有有有FTP命令过滤有有有有有有针对SYN攻击的保护有有有有有有针对IP欺骗的保护有有有有有有邮件防护有有有有有有DNS防护有有有有有有"防攻击类型Ping-of-DeathPing-Flooding、TearDropUDP-FloodingSYN-FloodingKillWinWinNukeLANDIGMP2IP碎片源路由端口扫描IP-Spoofing"有有有有有有虚拟专用网(VPN)站点间VPN支持有有有有有有所支持的隧道协议IPsec,PPTP,IPsec/L2TP IPsec,PPTP,IPsec/L2TPIPsec,PPTP,IPsec/L2TPIPsec,PPTP,IPsec/L2TPIPsec,PPTP,IPsec/L2TPIPsec,PPTP,IPsec/L2TP所支持的加密算法DES,3DES,AES DES,3DES,AES DES,3DES,AES DES,3DES,AES DES,3DES,AES DES,3DES,AES 所支持的散列算法MD5,SHA-1MD5,SHA-1MD5,SHA-1MD5,SHA-1MD5,SHA-1MD5,SHA-1拆分隧道支持有有有有有有NAT透明性支持有有有有有有可作为VPN硬件客户端有有有有有有冗余VPN头端支持有有有有有有可作为远程VPN客户端的VPN头端有有有有有有可动态地向远程VPN客户端推出VPN策略有有有有有有支持X.509认证Entrust,VeriSign,Microsoft,Baltimore,RSAKeon Entrust,VeriSign,Microsoft,Baltimore,RSAKeonEntrust,VeriSign,Microsoft,Baltimore,RSAKeonEntrust,VeriSign,Microsoft,Baltimore,RSAKeonEntrust,VeriSign,Microsoft,Baltimore,RSAKeonEntrust,VeriSign,Microsoft,Baltimore,RSAKeon基于SCEP的X.509认证注册支持有有有有有有经由SCEP的CRL有有有有有有QoS支持有有有有有有动态路由支持有有有有有有地址管理DHCP服务器有有有有有有DHCP客户机有有有有有有DHCP中继有有有有有有NAT/PAT支持有有有有有有端口重定向有有有有有有双向NAT有有有有有有IP/MAC绑定功能有有有有有有内容过滤使用外部服务器的URL过滤(第三方)有(Websense和N2H2集成)有(Websense和N2H2集成)有(Websense和N2H2集成)有(Websense和N2H2集成)有(Websense和N2H2集成)有(Websense和N2H2集成)Java阻塞有有有有有有ActiveX阻塞有有有有有有用户验证防火墙上本地定义的用户列表有有有有有有经由RADIUS实现的用户列表有有有有有有经由TACACS/TACACS+实现的用户列表有有有有有有验证的服务HTTP,FTP,Telnet,VPN(经由ACS)HTTP,FTP,Telnet,VPN(经由ACS)HTTP,FTP,Telnet,VPN(经由ACS)HTTP,FTP,Telnet,VPN(经由ACS)HTTP,FTP,Telnet,VPN(经由ACS)HTTP,FTP,Telnet,VPN(经由ACS)设备级管理真正的即插即用(即工厂配置可用于大多有有有有有有数部署)基于Web的安全管理有有有有有有SSH支持有有有有有有SNMP支持有有有有有有经由图形进行的设备和性能监控有有有有有有单独管理员帐户数无限无限无限无限无限无限用于简化部署的全面VPN向导有有有有有有用于简化部署的全面防火墙向导有(包括ACL配置)有(包括ACL配置)有(包括ACL配置)有(包括ACL配置)有(包括ACL配置)有(包括ACL配置)管理员级别数16,可定制16,可定制16,可定制16,可定制16,可定制16,可定制集中管理应用名CiscoWorksVMS,PIXMIC CiscoWorksVMS,PIXMICCiscoWorksVMS,PIXMICCiscoWorksVMS,PIXMICCiscoWorksVMS,PIXMICCiscoWorksVMS,PIXMIC基于Web的安全管理有有有有有有用于配置升级的推/拉自动升级模型有有有有有有用于软件升级的推/拉自动升级模型有有有有有有企业级、工作流驱动管理有有有有有有。

绿盾信息安全管理软件使用手册100305

绿盾信息安全管理软件使用说明(版本号:绿盾使用说明_V2.00.100305)目录1前言 (5)2安装配置说明 (6)2.1 系统要求 (6)2.2 安装配置步骤 (6)2.2.1 安装服务端、控制台程序 (6)2.2.2 安装终端程序 (8)2.2.2.1 安装过程有界面提示 (9)2.2.2.2 安装过程无界面提示 (10)2.3 系统初始化配置 (13)2.3.1 登录控制台 (14)2.3.2 设置企业密钥 (15)2.3.3 创建终端操作员 (16)3使用手册 (20)3.1 终端管理 (20)3.1.1 分组管理 (20)3.1.1.1 创建分组 (21)3.1.1.2 分组改名 (22)3.1.1.3 分组删除 (23)3.1.2 终端管理 (24)3.1.2.1 更改终端所属分组 (24)3.1.2.2 更改终端的名称 (24)3.1.2.3 如何删除终端用户 (25)3.1.2.4 如何远程升级终端程序 (27)3.1.2.5 如何设置终端的数据缓存时间 (28)3.2 文件加密模块 (28)3.2.1 前提条件 (28)3.2.2 企业密钥 (28)3.2.2.1 企业密钥的作用 (28)3.2.2.2 如何修改企业密钥 (29)3.2.2.3 如何导入导出企业密钥 (29)3.2.3 终端类型 (30)3.2.3.1 终端类型的作用 (30)3.2.3.2 终端类型的添加、修改、删除操作 (33)3.2.4 终端操作员 (35)3.2.4.1 为什么需要终端操作员 (35)3.2.4.2 终端操作员的添加、修改、删除 (38)3.2.5 如何查看文件操作记录 (40)3.2.6 如何过滤部分文件操作记录 (41)3.2.7 如何去除文件加密功能 (42)3.2.8 离线策略 (43)3.2.8.2 离线策略的生成和导入 (44)3.2.9 外发终端 (45)3.2.9.1 外发终端的作用 (45)3.2.9.2 如何添加外发终端 (46)3.2.10 文件备份记录 (47)3.2.10.1 文件备份记录的作用 (47)3.2.10.2 如何查看文件备份记录 (47)3.2.10.3 如何查看备份文件内容 (48)3.2.11 文件解密记录 (49)3.2.11.1 如何查看文件解密和文件外发记录 (49)3.2.11.2 如何查看文件批量加密和批量解密记录 (49)3.2.11.3 如何查看解密文件、外发文件内容 (50)3.2.12 打印内容监控 (51)3.2.13 全盘加密 (52)3.2.13.1 全盘加密的作用 (52)3.2.13.2 如何全盘加密 (52)3.2.14 如何查看离线申请日志 (53)3.2.15 文件外发策略 (54)3.2.16 特殊目录设置 (55)3.3 外网管理模块 (57)3.3.1 网页浏览监控 (57)3.3.2 显示语言的切换 (58)3.3.3 上网规则 (59)3.3.4 流量统计 (60)3.3.5 邮件监控 (61)3.4 内网管理模块 (62)3.4.1 现场观察 (62)3.4.1.1 实时日志 (62)3.4.1.2 远程进程,远程服务管理器,软件清单 (63)3.4.2 屏幕监控模块 (65)3.4.2.1 屏幕连续追踪 (65)3.4.2.2 屏幕回放 (65)3.4.2.3 屏幕监控的相关设置 (66)3.4.2.4 如何过滤屏幕录像 (67)3.4.2.5 注意事项 (67)3.4.3 应用程序模块 (68)3.4.3.1 程序启动停止记录 (68)3.4.3.2 窗口标题日志 (69)3.4.3.3 应用程序统计 (69)3.4.3.4 应用程序限制 (70)3.4.4 聊天监控模块 (72)3.4.4.1 聊天监视 (72)3.4.4.2 如何导出聊天内容 (73)3.4.5 软硬件变更、打印机日志 (74)3.4.5.1 软硬件配置 (74)3.4.5.3 软件改变日志 (78)3.4.5.4 打印机日志 (78)3.4.5.5 设备限制 (79)3.4.6 远程协助、远程控制 (80)3.4.7 ARP防火墙 (81)3.4.8 报警模块 (81)3.4.9 清除临时文件 (82)3.5 管理员 (83)3.6 注册 (83)3.7 其他操作说明 (84)3.7.1 如何隐藏控制台界面 (84)3.7.2 如何修改密码 (84)3.7.3 如何获得帮助信息 (85)1前言绿盾信息安全管理软件(以下简称:绿盾)是一款信息安全管理软件,用来保护企业内部文档不外泄,规范员工的计算机操作行为。

产品说明-天融信WEB应用安全防护系统

天融信WEB应用安全防护系统TopWAF产品说明天融信TOPSEC®市海淀区上地东路1号华控大厦100085:+86传真:+87服务热线:+8610-400-610-5119+8610-800-810-5119http: //声明本手册的所有容,其属于天融信公司(以下简称天融信)所有,未经天融信许可,任何人不得仿制、拷贝、转译或任意引用。

本手册没有任何形式的担保、立场倾向或其他暗示。

若因本手册或其所提到的任何信息引起的直接或间接的资料流失、利益损失,天融信及其员工恕不承担任何责任。

本手册所提到的产品规格及资讯仅供参考,有关容可能会随时更新,天融信恕不承担另行通知之义务。

所有不得翻印© 1995-2012天融信公司商标声明本手册中所谈及的产品名称仅做识别之用。

手册中涉及的其他公司的注册商标或是属各商标注册人所有,恕不逐一列明。

TOPSEC®天融信公司信息反馈目录1. 产品概述 (1)2. 产品主要特性 (1)2.1先进的设计理念 (2)2.1.1“三高”设计理念 (2)2.1.2“一站式”解决方案 (2)2.1.3 “无故障运行时间提升”的核心原则 (2)2.2独有的核心技术 (2)2.2.1稳定、高效、安全的系统核 (2)2.2.2领先的多维防护体系 (2)2.2.3“主动式”应用安全加固技术 (2)2.3丰富的数据展现 (3)2.3.1多角度的决策支撑数据 (3)2.3.2多角色视角的数据展示 (3)2.3.3清晰详尽的阶段性报表 (3)3. 产品功能 (3)3.1产品核心功能 (4)3.1.1 WEB应用威胁防御 (4)3.1.2网页防篡改 (5)3.1.3抗拒绝服务攻击 (5)3.1.4 WEB应用漏洞扫描 (6)3.1.5 WEB应用加速 (6)3.1.6 业务智能分析 (6)3.2产品功能列表 (8)4. 产品部署 (11)4.1透明串接部署 (11)4.2反向代理部署 (12)4.3单臂部署 (13)5. 产品规格 (14)6. 产品资质 (15)7. 特别声明 (15)1. 产品概述天融信WEB 应用安全防护系统(以下简称TopWAF )是天融信公司根据当前的互联网安全形势,并经过多年的技术积累,研制出品的专业级WEB 威胁防护类网络安全产品。

BOSS的接口规范

中国移动BOSS系统接口规范——Internet接入部分(Version 1.0)中国移动通信集团公司二○○一年八月目录1. 总则 (1)1.1. 概述 (1)1.2. 原则和目标 (1)1.3. 适用范围 (2)1.4. 起草单位 (2)1.5. 解释权 (2)2. 接入服务接口总体说明 (3)2.1. 系统总体接口应用模型 (3)2.2. 接口实现机制 (4)2.3. 接口要求 (6)3. Internet接口说明 (7)3.1. 接口应用模型 (7)3.2. 接口网络组织 (8)3.3. 接口安全控制 (10)3.3.1. 安全评估 (10)3.3.2. 访问控制 (11)3.3.3. 入侵检测 (12)3.3.4. 口令认证 (12)3.3.5. 安全审计 (12)3.3.6. 防(毒)恶意代码 (12)3.3.7. 加密 (13)3.3.8. 其他 (13)3.4. 接口连接管理 (14)3.4.1. 传输控制 (14)3.4.2. 通讯服务 (14)3.4.3. 动态资源管理 (15)3.5. 接口逻辑管理 (16)3.5.1. 数据管理 (16)3.5.1.1. 业务数据检查 (16)3.5.1.2. 数据压缩/解压 (16)3.5.2. 优先级管理 (17)3.5.3. 交换分发管理 (17)3.5.4. 完整性管理 (18)3.5.4.1. 实时交易业务 (19)3.5.4.2. 批量传输业务 (19)4. 接口服务详述 (20)4.1. 业务受理 (20)4.1.1. 功能界定 (20)4.1.2. 售不记名卡 (21)4.1.2.1. 业务描述 (21)4.1.2.2. 接口服务 (21)4.1.2.2.1. 不记名卡查询接口服务 (21)4.1.2.2.2. 不记名卡销售接口服务 (21)4.1.2.2.3. 卡销售回退接口服务 (21)4.1.3. 预销 (22)4.1.3.1. 业务描述 (22)4.1.3.2. 接口服务 (22)4.1.3.2.1. 预销初始接口服务 (22)4.1.3.2.2. 预销确认接口服务 (22)4.1.4. 用户资料变更 (22)4.1.4.1. 业务描述 (22)4.1.4.2. 接口服务 (23)4.1.4.2.1. 密码验证接口服务 (23)4.1.4.2.2. 资料查询接口服务 (23)4.1.4.2.3. 用户服务密码变更接口服务 (23)4.1.4.2.4. 客户信息资料变更接口服务 (24)4.1.4.2.5. 帐户信息资料变更接口服务 (24)4.1.5. 服务变更 (25)4.1.5.1. 业务描述 (25)4.1.5.2. 接口服务 (25)4.1.5.2.1. 服务变更初始接口服务 (25)4.1.5.2.2. 号源查询接口服务 (25)4.1.5.2.3. 业务选择接口服务 (26)4.1.5.2.4. 服务变更费用计算接口服务 (26)4.1.5.2.5. 服务变更确认接口服务 (26)4.1.6. 付费计划变更 (27)4.1.6.1. 业务描述 (27)4.1.6.2. 接口服务 (27)4.1.6.2.1. 付费计划变更初始接口服务 (27)4.1.6.2.2. 付费计划变更接口服务 (27)4.1.6.2.3. 客户化帐单格式变更接口服务 (27)4.1.7. 套餐计划变更 (28)4.1.7.1. 业务描述 (28)4.1.7.2. 接口服务 (28)4.1.7.2.1. 套餐计划变更初始接口服务 (28)4.1.7.2.2. 套餐计划查询接口服务 (28)4.1.7.2.3. 套餐计划变更确认接口服务 (28)4.1.8. 预约服务 (29)4.1.8.1. 业务描述 (29)4.1.8.2. 接口服务 (29)4.1.8.2.1. 预约服务受理接口服务 (29)4.1.8.2.2. 预约费用计算接口服务 .................................................................................................错误!未定义书签。

Symantec_EndpointProtection_11用户手册

Symantec EndpointProtection 11.0用户使用手册佳杰科技(上海)有限公司2009-12-06目录1 产品简介 (4)1.1 网络威胁防护 (4)1.2 主动型威胁防护....................................................... .. (4)1.3 防病毒和防间谍软件威胁防护 (4)1.4 系统组件......................................... . ... .. (4)2.Symantec Endpoint Protection安装与布署.................... .......... . (5)2.1安装和配置 Symantec Endpoint Protection Manager (5)2.1.1安装 Symantec Endpoint Protection Manager................... ... .. (5)2.1.2配置 Symantec Endpoint Protection Manager................... ... .. (5)2.2 配置和部署客户端软件................................................... (6)2.2.1配置客户端软件............................ ..................... (6)2.2.2使用“推式部署向导”部署客户端软件 (6)2.3 登录控制台并找到组............................................. .. (6)2.3.1登录管理控制台....................... . (6)2.3.2关于在控制台中定位组......................................... .. (6)2.4 配置LiveUpdate更新. ...................... .. (7)2.4.1 配置用于站点更新的 LiveUpdate...................... (7)2.4.2 配置客户端LiveUpdate 设置策略 (7)2.4.3配置 LiveUpdate 内容策略 (8)3.配置Symantec Endpoint Protection (8)3.1 配置默认防病毒和防间谍软件策略 (8)3.2 配置网络威胁防护 (9)3.2.1 启用与禁用组的“网络威胁防护....................... . (9)3.2.2 添加空白规则 (9)3.2.3 启用通信与隐藏设置....................... ...................... . (10)3.2.4更改 Symantec IPS 特征的行为....................... .. (10)3.2.5 删除例外....................... ...................... . (11)3.2.6 禁止攻击计算机....................... ...................... (11)3.2.7 配置入侵防护通知....................... (11)3.2.8 设置网络应用程序监控....................... ...................... .. (12)3.2.9 导入和导出规则....................... ...................... (13)3.3 配置主动型威胁防护....................... ...................... . (13)3.3.1 指定主动型威胁扫描检测的进程类型....................... .. (13)3.3.2 指定对特洛伊木马、蠕虫或击键记录程序的操作和敏感度 (13)3.3.3 指定检测到商业应用程序时应采取的操作....................... . (13)3.3.4指定检测到商业应用程序时应采取的操作....................... .. (14)3.3.5 配置主动型威胁扫描的通知....................... (14)3.4 管理应用程序与设备控制策略....................... (14)3.4.1 创建新应用程序与设备控制策略....................... . (14)3.4.2 选择规则要应用或排除的进程....................... .................... .14 3.4.3 创建应用程序与设备控制策略的设备控制....................... . (15)3.4.4 分配应用程序与设备控制策略....................... .. (15)3.5管理硬件设备列表....................... ....................... .. (15)3.5.1 添加硬件设备....................... ....................... (15)3.5.2 编辑硬件设备....................... ....................... (16)3.5.3 删除硬件设备....................... ....................... (16)3.6 配置集中式例外....................... ....................... (16)3.6.1 配置集中式例外策略....................... ....................... .. (16)3.6.2 配置防病毒和防间谍软件扫描的集中式例外....................... (16)3.6.3 配置已知安全风险的集中式例外....................... (17)3.6.4 配置文件的集中式例外....................... ................ . (17)4.最低系统要求:.............................................. . (17)4.1服务器系统要求............................................. .. (17)4.1.1 硬件要求..................... ....................... . (17)4.1.2 软件要求.............................................. (17)4.2客户端最低系统要求....................... . ...................... . (18)4.2.1 硬件要求.............................................. (18)4.2.2 软件要求............................................. ..................... .181.Symantec 产品简介Symantec Endpoint Protection 可保护端点计算设备不受病毒、威胁和风险入侵,并为端点计算设备提供三层防护。

Trace设置和日志集

目录简介要求Trace设置和日志集精良Cisco Agent DesktopCisco Supervisor DesktopCTIOS客户端台式计算机与跟踪的相关问题和注册PG调试CAD同步服务调试CAD 6.0(X) RASCAL服务器Debug chat服务器其他PG相关跟踪和日志CallManager PIM Enable (event)跟踪在CUCM的Enable (event)跟踪Enable (event) Java电话应用可编程接口(JTAPI)网关(JGW)跟踪在激活侧的Enable (event) CTI服务器(CTISVR)Enable (event)跟踪VRU PIMEnable (event)在两个CTIOS服务器的CTIOS服务器跟踪跟踪在激活PG的Enable (event)开放外围控制器(OPC)Enable (event)在激活PG的Eagtpim跟踪请使用Dumplog程序请求日志启用在CVP服务器的跟踪出站拨号程序相关跟踪和日志集下拉菜单日志在进口商在CampaignmanagerEnable (event)路由器注册路由器进程下拉菜单路由器日志网关跟踪(SIP)尖顶跟踪使用跟踪的CLICLI示例简介本文在Cisco Unified Contact Center Enterprise (UCCE)中描述如何设置跟踪客户端、外围网关(PG)服务、Cisco用户语音门户(CVP),思科UCCE Outbound Dialer、Cisco Unified Communications Manager (CallManager) (CUCM)和Cisco网关的。

要求Cisco 建议您了解以下主题:Cisco Unified Contact Center Enterprise (UCCE)qCisco代理桌面(CAD)q思科计算机电话集成对象服务器(CTIOS)q思科精良qCisco用户语音门户(CVP)qCisco Unified Communications Manager (CallManager) (CUCM)qCisco网关qTrace设置和日志集注意:使用命令查找工具(仅限注册用户)可获取有关本部分所使用命令的详细信息。

在办公内网使用思科catalyst3560对vlan进行限速的方法

在办公内网使用思科catalyst3560对vlan进行限速的方法在办公内网使用思科catalyst 3560对vlan进行限速的方法一、背景及需求因有人大量使用网络资源进行下载、在线视频等操作,我公司办公内网经常发生网络丢包严重,出口带宽占满等问题,严重影响了办公网络的正常使用。

经过分析论证,解决上述问题的根本办法是对非工作网络资源的使用进行限制。

我公司现在有核心交换机思科catalyst 3560交换机,其功能方面无法从根本上禁止网络中使用BT,迅雷,电驴等下载工具进行下载,以及使用在线视频工具进行在线视频浏览等操作。

但思科catalyst 3560交换机可以对vlan进行限速。

可以将vlan,例如vlan 180的IP地址段192.168.180.0/25进行限速。

将其下载速度限制为1Mb/s,2Mb/s,……等。

此种限速的优缺点对比如下:优点:1、可能根据各个vlan所属部门的特点进行分别限速,操作性强。

2、通过配置实现限速,可以随时调整,管理便捷。

缺点:1、无法从根本上禁止网络中使用BT,迅雷,电驴等下载工具进行下载,以及使用在线视频工具进行在线视频浏览等操作。

2、对网络管理人员cisco 操作知识要求较高二、思科catalyst 3560对vlan进行限速的步骤及命令第一步:开启思科catalyst 3560的IP路由功能, 操作命令如下:coreSwitch(config)#ip routing第二步:使用ACL(访问控制列表)定义需要限制下载速度的vlan的IP段,操作命令如下:coreSwitch(config)#ip access-list extended acl-180coreSwitch(config)10 deny ip 192.168.0.0 0.0.255.255 192.168.180.0 0.0.0.127coreSwitch(config)20 deny ip 172.16.0.0 0.15.255.255 192.168.180.0 0.0.0.127coreSwitch(config)30 permit ip any 192.168.180.0 0.0.0.127第三步:定义并且配置class-map,操作命令如下:coreSwitch(config)#class-map class-vlan88coreSwitch(config)Match access-group name acl-180第四步:定义并且配置policy-map,操作命令如下:coreSwitch(config)#policy-map policy-vlan180coreSwitch(config-pmap)#class class-vlan180coreSwitch(config-pmap)#police 3000000 100000 exceed-action drop 第五步:将policy-map应用到相应的端口上,操作命令如下:coreSwitch(config)#int gi 0/48coreSwitch(config)service-policy input policy-vlan180三、确定思科catalyst 3560对vlan进行限速的效果上述操作将vlan180的IP地址段192.168.180.0/25下载速度限制到了3Mb/s。

Cisco 防止攻击配置

说明: ARP 攻击将一个“主机 MAC 地址+来源端口”二元组作为一个攻击源。也就是说,对 于相同的 MAC 地址但从不同端口来的报文,计数不会被累加。而 IGMP 和 IP 攻击都 将“主机 IP+来源端口”作为攻击源。

请注意: 1、 防止 IGMP 攻击和防止 IP 攻击功能不能同时启动。 2、IP、ICMP 和 DHCP 报文攻击检测需要同时在全局和端口模式配置之后才生效。

1.2 Filter的模式

请注意: 博达以太网交换机软件 2.0.2A 及之前版本,高端交换机软件 4.0.2A 及之前版本,高端 交换机软件 4.1.X 系列版本,不支持混合模式的 F Nhomakorabealter。

Filter 的模式决定了交换机如何限制已经确定的攻击源,有两种模式可以选择: z 源地址定时阻塞(Raw): Raw模式下,从确定攻击源时开始,交换机会在预先设定的阻塞时间(block-time)内 丢弃来自攻击源的报文。超过阻塞时间之后,自动解除对攻击源地址的限制,并启动新 一轮统计。 Raw 模式严格按照源地址阻塞报文。比如,在攻击源的 MAC 地址被阻塞之后,所有源 MAC 地址等于该地址的报文,无论 ARP、ICMP、DHCP 或其它类型,都会被丢弃。 z 源地址阻塞加轮询,或称混合模式(Hybrid) 阻塞攻击源之后,交换机继续对来自攻击源的报文进行计数,并在预先设定的轮询时间 (Polling Interval)到达时检查这段时间攻击源发送的报文是否仍然超过限制,若超过 限制,说明攻击源仍然存在,则保持阻塞状态,若没有超过限制,说明攻击可能已经停 止,此时便解除阻塞。在混合模式下,可以对初次确定攻击源时的报文限制数目和轮询 检查时的报文限制数目分别进行配置。 为了实现对攻击报文的持续统计,混合模式在阻塞源地址的同时会匹配报文类型。比如, 一台主机因发起 ARP 攻击而被阻塞了 MAC 地址,除非该主机也被识别为存在 IP 攻击, 否则来自该主机的 IP 报文仍然会被交换机转发。

SCO_SCOUNIX常用命令

UNIX操作系统内容简介本书以SCO UNIX为例,简要地介绍了有关UNIX操作系统的应用和维护的基础知识。

本书分为三篇,第一篇是基础篇,介绍了UNIX操作系统的基本知识和维护操作,主要是课堂讲授的内容;第二篇是深入篇,主要介绍了维护方面的知识,供自学用;第三篇是上机指导篇,供上机用。

本书假定读者已经具备了DOS操作系统的知识。

本书可供UNIX维护人员参考。

目录第一篇基础篇第一章UNIX操作系统概述 (1)1.1 UNIX操作系统简介 (1)一、UNIX特点 (1)二、UNIX流派及标准 (2)1.2 UNIX系统组成 (2)1.3 与UNIX有关的几个名词 (3)第二章UNIX常用操作 (4)2.1 启动终端 (4)2.2 登录 (5)2.3 UNIX命令 (5)一、UNIX命令格式 (5)二、特殊按键 (6)三、UNIX常用简单命令 (7)四、UNIX用户间简单通讯命令 (8)2.4 注销(退出UNIX系统) (10)第三章UNIX文件系统 (10)3.1 UNIX文件系统分类 (10)3.2 UNIX文件类型 (10)3.3 UNIX树型目录结构 (11)3.4 UNIX文件名称 (12)3.5 UNIX文件存取权限 (12)3.6 UNIX重定向与管道 (15)3.7 UNIX文件系统常用命令 (15)第四章UNIX文件系统常用工具和实用程序 (17)4.1 vi编辑器的最基本用法 (17)4.2 利用find命令查找文件 (18)4.3 grep命令基本用法 (19)4.4 利用cmp命令比较文件 (19)4.5 文件的备份和恢复实用程序 (20)一、tar命令 (20)二、cpio命令 (21)4.6 文件压缩和解压程序 (22)一、compress 压缩命令 (22)二、pack 压缩文件 (22)三、gzip 压缩文件 (22)四、pkzip压缩文件 (23)第五章UNIX简单维护与管理 (23)5.1 UNIX开机举例 (23)5.2 UNIX关机举例 (23)5.3 修改系统时间 (23)5.4 如何控制后台进程 (23)5.5 如何查看磁盘使用情况 (24)5.6 掉电故障及处理 (24)第六章网络通信 (25)6.1 TCP/IP协议 (25)6.2 查看网上用户信息 (25)6.3 使用mail 发送和接收电子邮件 (25)一、发送电子邮件 (25)二、阅读电子邮件 (26)6.4 在网络上登录和拷贝 (26)一、telnet (26)二、ftp (28)基础篇小结 (30)基础篇习题 (30)第二篇深入篇第一章UNIX启动和定时管理 (32)1.1 UNIX启动过程 (32)1.2 UNIX用户的登录过程 (32)1.3 daemon进程 (33)1.4 UNIX系统的定时器 (33)第二章UNIX用户管理 (34)2.1用户管理 (35)一、增加新用户 (35)二、删除用户 (35)一、增加新用户组 (35)二、删除用户组 (36)2.2 采用另外一种方法增加和删除用户 (36)一、增加用户 (36)二、删除用户 (37)第三章存储设备的使用 (38)3.1创建设备 (38)3.2 mount和umount命令 (38)一、mount命令 (38)二、umount命令 (39)3.3 软盘的使用 (39)一、软盘设备的创建 (39)二、软盘的格式化 (40)三、安装文件系统 (40)四、软盘的挂接 (40)3.4 硬盘的使用 (40)一、SCSI接口卡 (40)二、SCSI硬盘设备的创建 (41)三、硬盘的分区 (42)四、硬盘的挂接 (42)3.5 CD-ROM的使用 (42)一、CD-ROM设备的创建 (42)二、CD-ROM的挂接 (43)第四章网络、主机和路由参数设置 (43)4.1 /etc/networks文件 (43)4.2 /etc/hosts文件 (43)4.3 /etc/gateways文件 (44)4.4 设置步骤 (44)4.5 测试 (45)深入篇小结 (45)深入篇习题 (45)第三篇UNIX上机指导第一部分上机环境 (46)1.1 UNIX主机环境 (46)1.2 工作站环境 (46)第二部分在工作站上登录UNIX (47)2.1 NetTerm的安装 (47)2.2 NetTerm的使用 (47)第三部分UNIX常用命令的使用 (48)3.1 常用命令之一 (48)3.2 常用命令之二(选做) (52)3.3 常用命令之三 (52)第四部分ftp的使用 (53)4.1 ftp的安装 (53)4.2 使用ftp拷贝文件 (54)附录附录A UNIX命令速查表 (55)附录B 习题参考答案 (57)基础篇习题参考答案 (57)深入篇习题参考答案 (58)第一篇基础篇第一章UNIX操作系统概述1.1 UNIX操作系统简介UNIX是较早广泛使用的计算机操作系统之一,它的第一版于1969年在Bell实验室产生,1975年对外公布,1976年以后在Bell实验室外广泛使用。

cisco router系列破密

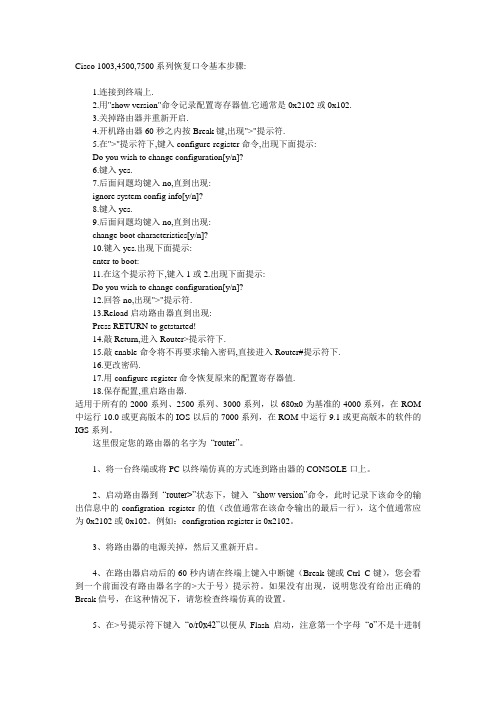

Cisco 1003,4500,7500系列恢复口令基本步骤:1.连接到终端上.2.用"show version"命令记录配置寄存器值.它通常是0x2102或0x102.3.关掉路由器并重新开启.4.开机路由器60秒之内按Break键,出现">"提示符.5.在">"提示符下,键入configure-register命令,出现下面提示:Do you wish to change configuration[y/n]?6.键入yes.7.后面问题均键入no,直到出现:ignore system config info[y/n]?8.键入yes.9.后面问题均键入no,直到出现:change boot characteristics[y/n]?10.键入yes.出现下面提示:enter to boot:11.在这个提示符下,键入1或2.出现下面提示:Do you wish to change configuration[y/n]?12.回答no,出现">"提示符.13.Reload启动路由器直到出现:Press RETURN to getstarted!14.敲Return,进入Router>提示符下.15.敲enable命令将不再要求输入密码,直接进入Router#提示符下.16.更改密码.17.用configure-register命令恢复原来的配置寄存器值.18.保存配置,重启路由器.适用于所有的2000系列、2500系列、3000系列,以680x0为基准的4000系列,在ROM 中运行10.0或更高版本的IOS以后的7000系列,在ROM中运行9.1或更高版本的软件的IGS系列。

这里假定您的路由器的名字为“router”。

-----------------------------------1、将一台终端或将PC以终端仿真的方式连到路由器的CONSOLE口上。

校园网关于BT下载的几种管理技巧

每个校园络的管理者对管理的络都有不同的理解,因此,对于BT下载的控制⽅式也不尽相同。

但归根结底⽆⾮是两种做法,⼀是“堵”,即通过技术⼿法隔离BT,杜绝⼀切BT流量;⼆是“疏”,即在特定的范围、时间内可以使⽤BT,允许流量通过,满⾜⼤家的需求。

限制浏览BT站 BT站很多,但考虑到BT下载的特点:下载的⼈数越多,速度越快;种⼦越多,速度越快。

只有⽐较热门BT站的Torrent ⽂件下载的⼈才会⽐较多,⼀般的BT站去的⼈就⽐较少,下载的⼈数也少,除⾮他能忍受每秒⼏K的速度。

因此针对⽐较热门的BT站,获得服务器地址后就可以到核⼼服务器上对该地址进⾏封锁。

以Cisco设备为例,具体命令为: access-list 102 deny tcp any 202.103.9.83 0.0.0.0 这种⽅法使⽤access-list命令来控制,实现起来⽐较容易。

但由于BT站⽐较多⽽且层出不穷,因⽽access-list命令的条数会因为BT服务器的数量增加⽽增加,随着access-list命令条数的增多路由器的负荷也随之增加。

从实际操作上来看,BT的种⼦站众多,⽽且⽆需固定的服务器,要想监控,难度也很⼤,技术上难以实现。

封闭BT下载端⼝ 解决BT对局域的危害,最彻底的⽅法是不允许进⾏BT下载,BT⼀般使⽤TCP的6881~6889的端⼝,络管理员可以根据络流量的变化进⾏判断,在关中将特定的种⼦发布站点和端⼝封掉,在BT下载软件中的Track中可以获得这些信息;但是现在⼤多数BT软件可以修改端⼝号,因此管可以根据实际情况,利⽤访问控制列表在不影响正常业务的情况下尽可能将封闭的端⼝范围扩⼤,把⼀些特定的种⼦发布站点和端⼝进⾏封闭。

以Cisco设备为例,具体命令为:access-list 101 deny tcp any any range 6880 6890access-list 101 deny tcp any range 6880 6890 anyaccess-list 101 permit ip any any 接着进⼊相应的端⼝,输⼊ip access-group 101 out 使访问控制列表⽣效配置之后,络带宽就会马上释放出来,络速度得到提升。

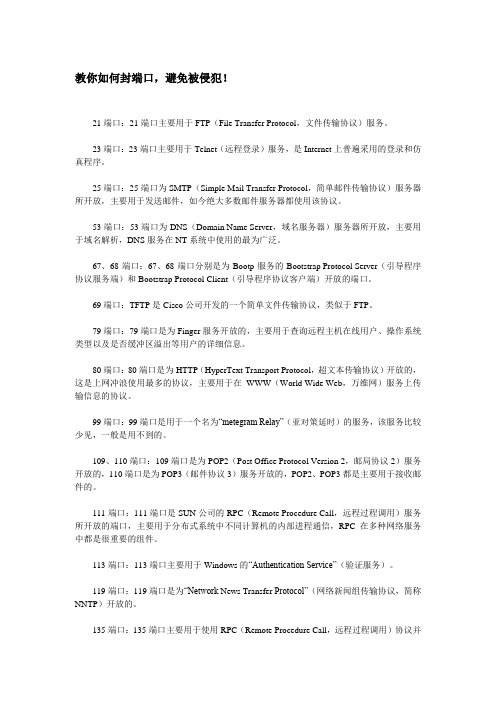

教你如何封端口

教你如何封端口,避免被侵犯!21端口:21端口主要用于FTP(File Transfer Protocol,文件传输协议)服务。

23端口:23端口主要用于Telnet(远程登录)服务,是Internet上普遍采用的登录和仿真程序。

25端口:25端口为SMTP(Simple Mail Transfer Protocol,简单邮件传输协议)服务器所开放,主要用于发送邮件,如今绝大多数邮件服务器都使用该协议。

53端口:53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析,DNS服务在NT系统中使用的最为广泛。

67、68端口:67、68端口分别是为Bootp服务的Bootstrap Protocol Server(引导程序协议服务端)和Bootstrap Protocol Client(引导程序协议客户端)开放的端口。

69端口:TFTP是Cisco公司开发的一个简单文件传输协议,类似于FTP。

79端口:79端口是为Finger服务开放的,主要用于查询远程主机在线用户、操作系统类型以及是否缓冲区溢出等用户的详细信息。

80端口:80端口是为HTTP(HyperText Transport Protocol,超文本传输协议)开放的,这是上网冲浪使用最多的协议,主要用于在WWW(World Wide Web,万维网)服务上传输信息的协议。

99端口:99端口是用于一个名为“metegram Relay”(亚对策延时)的服务,该服务比较少见,一般是用不到的。

109、110端口:109端口是为POP2(Post Office Protocol Version 2,邮局协议2)服务开放的,110端口是为POP3(邮件协议3)服务开放的,POP2、POP3都是主要用于接收邮件的。

111端口:111端口是SUN公司的RPC(Remote Procedure Call,远程过程调用)服务所开放的端口,主要用于分布式系统中不同计算机的内部进程通信,RPC在多种网络服务中都是很重要的组件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ip nbar pdlm bittorrent.pdlm

ip nbar pdlm edonkey.pdlm)

------------定义policy-map-------------;

!

policy-map limit-bt

class bittorrent

drop

------------定义ACL--------------------;

!

access-list 101 permit tcp any any gt 3000 access-list 101 permit udp any any gt 3000!

------------应用到接口上---------------;

Cisco公司对BT封锁的详细步骤

用户疯狂bt(p2p软件)对网络的使用造成了极大危害,目前常用的办法是:

方法1、采用Cisco公司的nbar来限制;

配置步骤如下:

------------定义Class-map-------------;

!

class-map match-all bittorrent

说明:此方法是对网络进行严格的控制,对简单的小型网络还可行,而如果是大型网络,数据流量又很复杂那么管理的难度将非常大;

还有一种方式是对端口是3000以上的流量进行限速;因为多数蠕虫病毒和p2p的端口都是大于3000的,当然也有正常的应用是采用3000以上的端口,如果我们将3000以上的端口封闭,这样正常的应用也无法开展,所以折中的方法是对端口3000以上的数据流进行限速,例如:

说明:这种方法有其局限性,因为现在有的p2p软件,端口可以改变,封锁后会自动改端口,甚至可以该到80端口,如果连这个也封,那网络使用就无法正常工作了;

另外一种方式是只开放有用的端口,封闭其他所有端口;!

access-list 101 permit tcp any any eq 80 access-list 101 permit tcp any any eq 25 access-list 101 permit tcp any any eq 110 access-list 101 permit tcp any any eq 53 access-list 101 deny ip any any!

以上我们总结了目前可用的限制bt(p2p软件)的一些方法,具体采用哪种方法只能您根据自己网络的状况来定,当然也可以将几种方法结合起来使用。

�

我们可以采用以下方式来配置ACL,一种是开放所有端口,只限制bt的端口,配置如下;!

access-list 101 deny tcp any any range 6881 6890 access-list 101 deny tcp any range 6881 6890 any access-list 101 permit ip any any!

!

说明:这种方法使用后对一些p2p软件确实起作用,但目前Cisco只定义了少数几个协议(bittorrent、edonkey、kazaa2、gnutella、napster、winmx、fasttrack等),不能覆盖所有的此类软件,这有待于Cisco的继续努力;

方法2、采用ACL方法;

例如限制IP地址为10.1.1.1的主机NAT的条目为200条,配置如下:ip nat translation max-entries host 10.1.1.1 200如果想限制所有主机,使每台主机的NAT条目为200,可进行如下配置:ip nat translation max-entries all-host 200

interface f0/0 service-policy input xs!

方法3、采用NAT的单用户连接数限制;

在Cisco IOS 12.3(4)T 后的IOS软件上支持NAT的单用户限制,即可以对做地址转换的单个IP限制其NAT的表项数,因为p2p类软件如bt的一大特点就是同时会有很多的连接数,从而占用了大量的NAT表项,因此应用该方法可有效限制bt的使用,比如我们为IP 10.1.1.1设置最大的NAT表项数为200;正常的网络访问肯定够用了,但如果使用bt,那么很快此IP的NAT表项数达到200,一旦达到峰值,该IP的其他访问就无法再进行NAT转换,必须等待到NAT表项失效后,才能再次使用,这样有效的保护了网络的带宽,同时也达到了警示的作用。

class edonkey

drop

!

------------应用到接口上--f0/0

service-policy input limit-bt

service-policy output limit-bt

------------定义Class-map--------------;

!

class-map match-all xs match access-group 101!

------------定义policy-map-------------;

policy-map xs class xs police cir 1000000 bc 1000 be 1000 conform-action transmit exceed-action drop violate-action drop!

match protocol bittorrent

class-map match-all edonkey

match protocol edonkey

!

注意:如果match protocol命令里没有bittorrent、edonkey选项,那么说明你的IOS版本还没有包括此协议,此时你需要到Cisco网站上下载bittorrent.pdlm、edonkey.pdlm文件,上传到路由器上,然后定义这种协议: