DES加密解密的实现

实验2 对称加密算法:DES

实验1-2 对称密码算法DES一.实验原理信息加密根据采用的密钥类型可以划分为对称密码算法和非对称密码算法。

对称密码算法是指加密系统的加密密钥和解密密钥相同,或者虽然不同,但是可以从其中任意一个推导出另一个,更形象的说就是用同一把钥匙开锁和解锁。

在对称密码算法的发展历史中曾出现过多种优秀的算法,包括DES、3DES、AES等。

下面我们以DES算法为例介绍对称密码算法的实现机制。

DES算法是有美国IBM公司在20世纪70年代提出,并被美国政府、美国国家标准局和美国国家标准协会采纳和承认的一种标准加密算法。

它属于分组加密算法,即明文加密和密文解密过程中,信息都是按照固定长度分组后进行处理的。

混淆和扩散是它采用的两个最重要的安全特性,混淆是指通过密码算法使明文和密文以及密钥的关系非常复杂,无法从数学上描述或者统计。

扩散是指明文和密钥中每一位信息的变动,都会影响到密文中许多位信息的变动,从而隐藏统计上的特性,增加密码安全。

DES将明文分成64比特位大小的众多数据块,即分组长度为64位。

同时用56位密钥对64位明文信息加密,最终形成64位的密文。

如果明文长度不足64位,则将其扩展为64位(例如补零等方法)。

具体加密过程首先是将输入的数据进行初始换位(IP),即将明文M 中数据的排列顺序按一定的规则重新排列,生成新的数据序列,以打乱原来的次序。

然后将变换后的数据平分成左右两部分,左边记为L0,右边记为R0,然后对R0施行在子密钥(由加密密钥产生)控制下的变换f,结果记为f(R0 ,K1),再与L0做逐位异或运算,其结果记为R1,R0则作为下一轮的L1。

如此循环16轮,最后得到L16、R16,再对L16、R16施行逆初始置换IP-1,即可得到加密数据。

解密过程与此类似,不同之处仅在于子密钥的使用顺序正好相反。

DES全部16轮的加密过程如图1-1所示。

DES的加密算法包括3个基本函数:1.初始换位(IP)它的作用是把输入的64位数据块的排列顺序打乱,每位数据按照下面换位规则重新组合。

DES例题详解

DES例题详解摘要:一、DES加密算法简介1.DES加密原理2.DES算法结构二、DES例题详解1.实例一:DES加密过程解析2.实例二:DES解密过程解析3.实例三:DES加密解密实战应用三、DES加密算法的优缺点1.优点2.缺点四、DES算法的改进与延伸1.三重DES算法2.AES加密算法正文:一、DES加密算法简介1.DES加密原理DES加密算法是一种对称加密算法,其加密过程是将明文经过16轮的加密操作,最终生成密文。

DES算法依赖于密钥,相同的明文使用相同的密钥加密后,得到的密文相同。

2.DES算法结构DES算法的主要结构包括:置换、替换、S盒替换和置换。

其中,置换操作是将明文分成左右两部分,分别进行加密;替换操作是将置换后的明文部分进行替换;S盒替换是将替换后的明文部分通过S盒进行替换;最后再进行置换操作,得到密文。

二、DES例题详解1.实例一:DES加密过程解析假设明文为:ABCDEF,密钥为:123456。

(1)置换:将明文分成左右两部分,分别为ABC和DEF。

(2)替换:将左右两部分分别进行替换操作,得到:TFEC和ADCB。

(3)S盒替换:将替换后的左右两部分分别进行S盒替换,得到:XYZAB和MPQST。

(4)再置换:将替换后的两部分进行置换,得到密文:MPQSTXYZAB。

2.实例二:DES解密过程解析假设密文为:MPQSTXYZAB,密钥为:123456。

(1)解密置换:将密文进行解密置换,得到:ABCDEF。

(2)解密替换:将解密后的密文部分进行解密替换,得到:TFECB和ADCB。

(3)解密S盒替换:将解密后的左右两部分分别进行解密S盒替换,得到:XYZAB和MPQST。

(4)再解密置换:将解密后的两部分进行解密置换,得到明文:ABCDEF。

3.实例三:DES加密解密实战应用在实际应用中,DES加密解密算法广泛应用于数据保护、网络安全等领域。

以下是一个简单的DES加密解密实战应用示例:明文:Hello, World!密钥:1234561.使用DES加密算法加密明文:- 置换:将明文分成左右两部分,分别为Hello和World。

DES加解密算法C语言源代码

DES加解密算法C语言源代码以下是一个实现DES加解密算法的C语言源代码,包含了加密和解密函数。

请注意,这个代码只是为了演示DES算法的工作原理,并不是一个完整的、安全的加密算法实现。

```c#include <stdio.h>#include <stdint.h>typedef structuint8_t key[8];uint8_t subkeys[16][6];} DESKey;void generateSubkeys(uint8_t* key, uint8_t subkeys[16][6]) //略过子密钥生成算法的具体实现//这里只是假设生成的子密钥都是随机的,实际生成过程要更复杂for (int i = 0; i < 16; i++)for (int j = 0; j < 6; j++)subkeys[i][j] = (i+j) % 256;}}void DES(uint8_t* input, uint8_t key[8], uint8_t* output, int encrypt)//略过DES加密算法的具体实现DESKey desKey;for (int i = 0; i < 8; i++)desKey.key[i] = key[i];}generateSubkeys(key, desKey.subkeys);//这里只是假设输入输出是8字节长,实际上可以支持任意长度//执行加解密操作if (encrypt)printf("Encrypting: ");} elseprintf("Decrypting: ");}for (int i = 0; i < 8; i++)output[i] = encrypt ? input[i] ^ desKey.subkeys[0][i%6] : input[i] ^ desKey.subkeys[15][i%6];printf("%02X ", output[i]);}printf("\n");int maiuint8_t input[8] = {0x12, 0x34, 0x56, 0x78, 0x9A, 0xBC, 0xDE, 0xF0};uint8_t key[8] = {0xA1, 0xB2, 0xC3, 0xD4, 0xE5, 0xF6, 0x07,0x08};uint8_t output[8];DES(input, key, output, 1);DES(output, key, output, 0);return 0;```在这个代码中,`generateSubkeys` 函数用于生成 16 个子密钥,之后分别在加密和解密函数 `DES` 中使用。

DES加解密过程和实现

DES加解密过程和实现DES(Data Encryption Standard)是一种对称加密算法,最早由IBM公司于1977年公开发布。

DES的加解密过程主要包括初始置换、轮函数、密钥扩展、轮数选择等步骤。

这里将详细介绍DES的加解密过程和实现细节。

一、DES加密过程:1. 初始置换(Initial Permutation,IP):将64位明文按照一定规则重新排列。

初始置换的目的是将明文打乱,增加加密强度。

2. 轮函数(Feistel Function):DES算法主要采用了轮函数的迭代方式进行加密。

轮函数的输入是32位的右半部分(R),输出为48位的扩展右半部分(E(R))。

3.密钥扩展:DES算法使用56位密钥,通过密钥置换和循环左移生成16组48位的轮密钥(Ki),用于每轮的轮函数。

4. 轮数选择(Round Selection):DES算法共进行16轮加密。

每轮中,将左半部分(L)与右半部分(R)进行处理,得到新的左半部分和右半部分。

5. 最后置换(Final Permutation,FP):将最后一轮的左半部分和右半部分合并后,按照一定规则进行置换,得到最终的密文。

二、DES解密过程:1.密钥扩展:与加密过程相同,使用相同的56位密钥生成16轮的轮密钥。

2.初始置换(IP):将密文进行初始置换,得到R(密文右半部分)和L(密文左半部分)。

3.轮数选择:与加密过程相同,共进行16轮解密。

4.最后置换(FP):将最后一轮的左半部分和右半部分合并后,按照一定规则进行置换,得到最终的明文。

三、DES实现细节:1.初始置换(IP)和最后置换(FP):DES算法中使用的IP和FP置换表定义了明文和密文的排列规则。

可以使用预定义的置换表,将明文和密文按照置换表的映射进行重新排列。

2. 轮函数(Feistel Function):轮函数的输入为32位的R,通过扩展运算(E函数)将其扩展为48位。

扩展运算使用的扩展置换表将输入的32位扩展为48位。

DES算法的简介及编程实现

实验一DES算法实验目的:1.深入了解DES算法的原理、特点、密钥及输入输出2.通过编程来模拟DES算法的加密及解密过程实验内容:一.D ES算法概述①DES算法为密码体制中的对称密码体制,又被成为美国数据加密标准,是1972年美国IBM公司研制的对称密码体制加密算法。

明文按64位进行分组,密钥长64位,密钥事实上是56位参与DES运算(第8、16、24、32、40、48、56、64位是校验位,使得每个密钥都有奇数个1)分组后的明文组和56位的密钥按位替代或交换的方法形成密文组的加密方法。

②DES算法的特点:分组比较短、密钥太短、密码生命周期短、运算速度较慢。

③DES算法把64位的明文输入块变为64位的密文输出块,它所使用的密钥也是64位,整个算法的主流程图如下:二.D ES算法的编程实现#include <iostream>#include <fstream>using namespace std;const static char ip[] = { //IP置换58, 50, 42, 34, 26, 18, 10, 2,60, 52, 44, 36, 28, 20, 12, 4,62, 54, 46, 38, 30, 22, 14, 6,64, 56, 48, 40, 32, 24, 16, 8,57, 49, 41, 33, 25, 17, 9, 1,59, 51, 43, 35, 27, 19, 11, 3,61, 53, 45, 37, 29, 21, 13, 5,63, 55, 47, 39, 31, 23, 15, 7};const static char fp[] = { //最终置换40, 8, 48, 16, 56, 24, 64, 32,39, 7, 47, 15, 55, 23, 63, 31,38, 6, 46, 14, 54, 22, 62, 30,37, 5, 45, 13, 53, 21, 61, 29,36, 4, 44, 12, 52, 20, 60, 28,35, 3, 43, 11, 51, 19, 59, 27,34, 2, 42, 10, 50, 18, 58, 26,33, 1, 41, 9, 49, 17, 57, 25};const static char sbox[8][64] = { //s_box/* S1 */14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7, 0, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8,4, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0, 15, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13,/* S2 */15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10, 3, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10, 6, 9, 11, 5,0, 14, 7, 11, 10, 4, 13, 1, 5, 8, 12, 6, 9, 3, 2, 15, 13, 8, 10, 1, 3, 15, 4, 2, 11, 6, 7, 12, 0, 5, 14, 9,/* S3 */10, 0, 9, 14, 6, 3, 15, 5, 1, 13, 12, 7, 11, 4, 2, 8, 13, 7, 0, 9, 3, 4, 6, 10, 2, 8, 5, 14, 12, 11, 15, 1, 13, 6, 4, 9, 8, 15, 3, 0, 11, 1, 2, 12, 5, 10, 14, 7, 1, 10, 13, 0, 6, 9, 8, 7, 4, 15, 14, 3, 11, 5, 2, 12,/* S4 */7, 13, 14, 3, 0, 6, 9, 10, 1, 2, 8, 5, 11, 12, 4, 15, 13, 8, 11, 5, 6, 15, 0, 3, 4, 7, 2, 12, 1, 10, 14, 9, 10, 6, 9, 0, 12, 11, 7, 13, 15, 1, 3, 14, 5, 2, 8, 4, 3, 15, 0, 6, 10, 1, 13, 8, 9, 4, 5, 11, 12, 7, 2, 14,/* S5 */2, 12, 4, 1, 7, 10, 11, 6, 8, 5, 3, 15, 13, 0, 14, 9, 14, 11, 2, 12, 4, 7, 13, 1, 5, 0, 15, 10, 3, 9, 8, 6, 4, 2, 1, 11, 10, 13, 7, 8, 15, 9, 12, 5, 6, 3, 0, 14, 11, 8, 12, 7, 1, 14, 2, 13, 6, 15, 0, 9, 10, 4, 5, 3,/* S6 */12, 1, 10, 15, 9, 2, 6, 8, 0, 13, 3, 4, 14, 7, 5, 11, 10, 15, 4, 2, 7, 12, 9, 5, 6, 1, 13, 14, 0, 11, 3, 8, 9, 14, 15, 5, 2, 8, 12, 3, 7, 0, 4, 10, 1, 13, 11, 6,4, 3, 2, 12, 9, 5, 15, 10, 11, 14, 1, 7, 6, 0, 8, 13,/* S7 */4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1, 13, 0, 11, 7, 4, 9, 1, 10, 14, 3, 5, 12, 2, 15, 8, 6, 1, 4, 11, 13, 12, 3, 7, 14, 10, 15, 6, 8, 0, 5, 9, 2,6, 11, 13, 8, 1, 4, 10, 7, 9, 5, 0, 15, 14, 2, 3, 12,/* S8 */13, 2, 8, 4, 6, 15, 11, 1, 10, 9, 3, 14, 5, 0, 12, 7, 1, 15, 13, 8, 10, 3, 7, 4, 12, 5, 6, 11, 0, 14, 9, 2,7, 11, 4, 1, 9, 12, 14, 2, 0, 6, 10, 13, 15, 3, 5, 8,2, 1, 14, 7, 4, 10, 8, 13, 15, 12, 9, 0, 3, 5, 6, 11 };const static char rar[] = { //压缩置换14, 17, 11, 24, 1, 5,3, 28, 15, 6, 21, 10,23, 19, 12, 4, 26, 8,16, 7, 27, 20, 13, 2,41, 52, 31, 37, 47, 55,30, 40, 51, 45, 33, 48,44, 49, 39, 56, 34, 53,46, 42, 50, 36, 29, 32};const static char ei[] = { //扩展置换32, 1, 2, 3, 4, 5,4, 5, 6, 7, 8, 9,8, 9, 10, 11, 12, 13,12, 13, 14, 15, 16, 17,16, 17, 18, 19, 20, 21,20, 21, 22, 23, 24, 25,24, 25, 26, 27, 28, 29,28, 29, 30, 31, 32, 1};const static char Pzh[]={ //P置换16, 7, 20, 21,29, 12, 28, 17,1, 15, 23, 26,5, 18, 31, 10,2, 8, 24, 14,32, 27, 3, 9,19, 13, 30, 6,22, 11, 4, 25};const static char Keyrar[]={57, 49, 41, 33, 25, 17, 9,1, 58, 50, 42, 34, 26, 18,10, 2, 59, 51, 43, 35, 27,19, 11, 3, 60, 52, 44, 36,63, 55, 47, 39, 31, 23, 15,7, 62, 54, 46, 38, 30, 22,14, 6, 61, 53, 45, 37, 29,21, 13, 5, 28, 20, 12, 4};bool key[16][48]={0},/*rekey[16][48],*/char key_in[8];void ByteToBit(bool *Out,char *In,int bits) //字节到位的转换{int i;for(i=0;i<bits;i++)Out[i]=(In[i/8]>>(i%8))&1;}void BitToByte(char *Out,bool *In,int bits) //位到字节转换{for(int i=0;i<bits/8;i++)Out[i]=0;for(i=0;i<bits;i++)Out[i/8]|=In[i]<<(i%8); //"|="组合了位操作符和赋值操作符的功能}void Xor(bool *InA,const bool *InB,int len) //按位异或{for(int i=0;i<len;i++)InA[i]^=InB[i];}void keyfc(char *In) //获取密钥函数{int i,j=0,mov,k;bool key0[56],temp,keyin[64];ByteToBit(keyin,In,64); //字节到位的转换for(i=0;i<56;i++) //密钥压缩为56位key0[i]=keyin[Keyrar[i]-1];for(i=0;i<16;i++) //16轮密钥产生{if(i==0||i==1||i==8||i==15)mov=1;elsemov=2;for(k=0;k<mov;k++) //分左右两块循环左移{for(int m=0;m<8;m++){temp=key0[m*7];for(j=m*7;j<m*7+7;j++)key0[j]=key0[j+1];key0[m*7+6]=temp;}temp=key0[0];for(m=0;m<27;m++)key0[m]=key0[m+1];key0[27]=temp;temp=key0[28];for(m=28;m<55;m++)key0[m]=key0[m+1];key0[55]=temp;}for(j=0;j<48;j++) //压缩置换并储存key[i][j]=key0[rar[j]-1];}}void DES(char Out[8],char In[8],bool MS)//加密核心程序,ms=0时加密,反之解密{bool MW[64],tmp[32],PMW[64]; //注意指针bool kzmw[48],keytem[48],ss[32];int hang,lie;ByteToBit(PMW,In,64);for(int j=0;j<64;j++){MW[j]=PMW[ip[j]-1]; //初始置换}bool *Li=&MW[0],*Ri=&MW[32];for(int i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[ei[i]-1]; //注意指针if(MS==0) //DES加密过程{for(int lun=0;lun<16;lun++){for(i=0;i<32;i++)ss[i]=Ri[i];for(i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[ei[i]-1]; //注意指针for(i=0;i<48;i++)keytem[i]=key[lun][i]; //轮密钥Xor(kzmw,keytem,48);/*S盒置换*/for(i=0;i<8;i++){hang=kzmw[i*6]*2+kzmw[i*6+5];lie =kzmw[i*6+1]*8+kzmw[i*6+2]*4+kzmw[i*6+3]*2+kzmw[i*6+4];tmp[i*4+3]=sbox[i][(hang+1)*16+lie]%2;tmp[i*4+2]=(sbox[i][(hang+1)*16+lie]/2)%2;tmp[i*4+1]=(sbox[i][(hang+1)*16+lie]/4)%2;tmp[i*4]=(sbox[i][(hang+1)*16+lie]/8)%2;}for(int i=0;i<32;i++) //P置换Ri[i]=tmp[Pzh[i]-1];Xor(Ri,Li,32); //异或for(i=0;i<32;i++) //交换左右明文{Li[i]=ss[i];}}for(i=0;i<32;i++){tmp[i]=Li[i];Li[i]=Ri[i];Ri[i]=tmp[i];}for(i=0;i<64;i++)PMW[i]=MW[fp[i]-1];BitToByte(Out,PMW,64); //位到字节的转换}else //DES解密过程{for(int lun=15;lun>=0;lun--){for(i=0;i<32;i++)ss[i]=Ri[i];for(int i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[ei[i]-1]; //注意指针for(i=0;i<48;i++)keytem[i]=key[lun][i]; //轮密钥Xor(kzmw,keytem,48);/*S盒置换*/for(i=0;i<8;i++){hang=kzmw[i*6]*2+kzmw[i*6+5];lie =kzmw[i*6+1]*8+kzmw[i*6+2]*4+kzmw[i*6+3]*2+kzmw[i*6+4];tmp[i*4+3]=sbox[i][(hang+1)*16+lie]%2;tmp[i*4+2]=(sbox[i][(hang+1)*16+lie]/2)%2;tmp[i*4+1]=(sbox[i][(hang+1)*16+lie]/4)%2;tmp[i*4]=(sbox[i][(hang+1)*16+lie]/8)%2;}for(i=0;i<32;i++) //P置换Ri[i]=tmp[Pzh[i]-1];Xor(Ri,Li,32); //异或for(i=0;i<32;i++) //交换左右明文{Li[i]=ss[i];}}for(i=0;i<32;i++){tmp[i]=Li[i];Li[i]=Ri[i];Ri[i]=tmp[i];}for(i=0;i<64;i++)PMW[i]=MW[fp[i]-1];BitToByte(Out,PMW,64); //位到字节的转换}}void main(){char Ki[8],jm[8],final[8];int i0;cout<<"请输入密钥(8字节):"<<endl;for(i0=0;i0<8;i0++)cin>>Ki[i0];keyfc(Ki);cout<<"请输入明文:"<<endl;for(i0=0;i0<8;i0++)cin>>jm[i0];DES(final,jm,0);cout<<"加密后:"<<endl;//加密for(i0=0;i0<8;i0++)cout<<final[i0];cout<<endl;cout<<"解密后:"<<endl;DES(jm,final,1); //解密for(i0=0;i0<8;i0++)cout<<jm[i0];cout<<endl;}三.实例描述1.加密字母,运行结果如下:2.加密汉字,运行结果如下:四.D ES算法的安全性DES算法为密码体制中的对称密码体制。

DES算法的实现及安全性分析

DES算法的实现及安全性分析DES(Data Encryption Standard)是一种对称加密算法,用于加密和解密数据。

DES是一种块加密算法,将输入数据分成64位的块进行加密,输出64位的密文。

DES算法使用一个64位的密钥来加密和解密数据,这个密钥包含56位的有效位和8位的奇偶校验位。

在DES算法中,加密和解密使用相同的密钥。

1.原始数据处理:如果数据长度不是64位的倍数,需要进行填充操作,通常使用0填充。

2.密钥生成:根据输入密钥,生成加密和解密使用的子密钥。

DES算法使用56位的原始密钥生成16个48位的子密钥,每个子密钥用于单个加密轮次。

3.初始置换:将64位输入数据按照DES算法的规则进行初始置换。

4.16轮加密:将初始置换后的数据分为左右两部分,每一轮使用一轮加密函数对左半部分进行处理,并将结果与右半部分异或,然后将左右部分交换。

5.逆初始置换:经过16轮加密后的数据进行逆初始置换,得到加密后的64位密文。

6.解密:将加密后的密文按照相反的顺序使用16轮解密函数进行解密处理,得到解密后的原始数据。

DES算法的安全性主要基于密钥长度和算法结构。

DES密钥长度较短,只有56位有效位,因此在今天的计算能力下,使用穷举法破解DES密码是可行的。

此外,DES算法的结构已经被一些攻击方法所破解,例如差分攻击和线性攻击。

为了解决DES算法的安全性问题,目前使用更加安全和强大的替代算法,例如AES(Advanced Encryption Standard)算法。

AES算法使用128位、192位或256位的密钥长度,提供了更高的安全性。

AES已经成为目前最广泛使用的对称加密算法之一总的来说,DES算法在当今的环境中已经不够安全,因为其密钥长度较短,结构容易受到攻击。

建议在实际应用中使用更加安全的替代算法,如AES算法。

如果有特殊需求要使用DES算法,可以考虑使用3DES (Triple DES)算法,即对数据进行三次DES加密。

用C语言实现DES加密和解密

用C语言实现DES加密与解密#include<iostream.h>int IP[64] = {58,50,42,34,26,18,10,2,60,52,44,36,28,20,12,4,62,54,46,38,30,22,14,6,64,56,48,40,32,24,16,8,57,49,41,33,25,17,9,1,59,51,43,35,27,19,11,3,61,53,45,37,29,21,13,5,63,55,47,39,31,23,15,7};int IP_1[64] = {40,8,48,16,56,24,64,32,39,7,47,15,55,23,63,31,38,6,46,14,54,22,62,30,37,5,45,13,53,21,61,29,36,4,44,12,52,20,60,28,35,3,43,11,51,19,59,27,34,2,42,10,50,18,58,26,33,1,41,9,49,17,57,25};int E[48] = {32,1, 2, 3, 4, 5,4, 5, 6, 7, 8, 9,8, 9, 10,11,12,13,12,13,14,15,16,17,16,17,18,19,20,21,20,21,22,23,24,25,24,25,26,27,28,29,28,29,30,31,32,1};int P[32]={16 ,7 , 20 , 21 , 29,12 ,28 , 17 ,1, 15 ,23 , 26 ,5, 18 ,31 , 10 ,2, 8 , 24 , 14 ,32,27, 3 , 9 ,19,13, 30 , 6 ,22,11 ,4 , 25 };19,11,3,60,52,44,36,63,55,47,39,31,23,15,7,62,54,46,38,30,22,14,6,61,53,45,37,29,21,13,5,28,20,12,4},PC2[48]={14,17,11,24,1,5,3,28,15,6,21,10,23,19,12,4,26,8,16,7,27,20,13,2,41,52,31,37,47,55,30,40,51,45,33,48,44,49,39,56,34,53,46,42,50,36,29,32};Char_to_Int(in,Msg_Int,8);//正确O_to_B(Msg_Int,Msg_Bin,8);//正确cout<<endl;Convert(Msg_Bin,Msg_Bin_PC1,PC1,56); Divide(Msg_Bin_PC1,C[0],D[0],56);for(i=0;i<16;i++){if(i==0){RLC1(C[i],C[i+1],28);RLC1(D[i],D[i+1],28);}else if(i==1){RLC1(C[i],C[i+1],28);RLC1(D[i],D[i+1],28);}else if(i==8){RLC1(C[i],C[i+1],28);RLC1(D[i],D[i+1],28);}else if(i==15){RLC1(C[i],C[i+1],28);RLC1(D[i],D[i+1],28);}else{RLC2(C[i],C[i+1],28);RLC2(D[i],D[i+1],28);Combine(C[i+1],D[i+1],Key_Bin,56); Convert(Key_Bin,out[i],PC2,48);}//生成子密钥正确void S_box(int in[],int out[]){int i;int SBox[8][64] ={{14,4,13,1,2,15,11,8,3,10,6,12,5,9,0,7, 0,15,7,4,14,2,13,1,10,6,12,11,9,5,3,8, 4,1,14,8,13,6,2,11,15,12,9,7,3,10,5,0, 15,12,8,2,4,9,1,7,5,11,3,14,10,0,6,13 },{15,1,8,14,6,11,3,4,9,7,2,13,12,0,5,10, 3,13,4,7,15,2,8,14,12,0,1,10,6,9,11,5, 0,14,7,11,10,4,13,1,5,8,12,6,9,3,2,15, 13,8,10,1,3,15,4,2,11,6,7,12,0,5,14,9 },{10,0,9,14,6,3,15,5,1,13,12,7,11,4,2,8, 13,7,0,9,3,4,6,10,2,8,5,14,12,11,15,1, 13,6,4,9,8,15,3,0,11,1,2,12,5,10,14,7, 1,10,13,0,6,9,8,7,4,15,14,3,11,5,2,12 },{7,13,14,3,0,6,9,10,1,2,8,5,11,12,4,15, 13,8,11,5,6,15,0,3,4,7,2,12,1,10,14,9, 10,6,9,0,12,11,7,13,15,1,3,14,5,2,8,4, 3,15,0,6,10,1,13,8,9,4,5,11,12,7,2,14 },{2,12,4,1,7,10,11,6,8,5,3,15,13,0,14,9, 14,11,2,12,4,7,13,1,5,0,15,10,3,9,8,6, 4,2,1,11,10,13,7,8,15,9,12,5,6,3,0,14, 11,8,12,7,1,14,2,13,6,15,0,9,10,4,5,3, },{12,1,10,15,9,2,6,8,0,13,3,4,14,7,5,11, 10,15,4,2,7,12,9,5,6,1,13,14,0,11,3,8, 9,14,15,5,2,8,12,3,7,0,4,10,1,13,11,6, 4,3,2,12,9,5,15,10,11,14,1,7,6,0,8,13 },4,11,2,14,15,0,8,13,3,12,9,7,5,10,6,1,13,0,11,7,4,9,1,10,14,3,5,12,2,15,8,6,1,4,11,13,12,3,7,14,10,15,6,8,0,5,9,2,6,11,13,8,1,4,10,7,9,5,0,15,14,2,3,12},{13,2,8,4,6,15,11,1,10,9,3,14,5,0,12,7,1,15,13,8,10,3,7,4,12,5,6,11,0,14,9,2,7,11,4,1,9,12,14,2,0,6,10,13,15,3,5,8,2,1,14,7,4,10,8,13,15,12,9,0,3,5,6,11}};int s1,s3,s2[8];for(i=0;i<8;i++){s1=in[i*6]*2+in[i*6+5]*1;s3=in[i*6+1]*8+in[i*6+2]*4+in[i*6+3]*2+in[i*6+4]*1; s2[i]=SBox[i][s1*16+s3];}int j;for(i=0;i<8;i++)for(j=i*4+3;j>=i*4;j--){out[j]=s2[i]%2; s2[i]=s2[i]/2;void Encode(unsigned char in[],unsigned char Final_H[],int K[16][48]) {int i;intORINT[8],ORBYTE[64],FinalBYTE[64],LR[64],R48[48],S_in[48],S_out[32],F_RL[32],Fi nalINT[8],L[17][32],R[17][32];char ORH[16];void DeCode(unsigned char in[],unsigned char Final_H[],int K[16][48]) {int i;intORINT[8],ORBYTE[64],LR[64],R48[48],S_in[48],S_out[32],F_RL[32],FinalBYTE[64],Fi nalINT[8],L[17][32],R[17][32];char ORH[16];Char_to_Int(in,ORINT,8);cout<<"!!!!!"<<endl;O_to_B(ORINT,ORBYTE,8);Convert(ORBYTE,LR,IP,64);Divide(LR,L[0],R[0],64);for(i=1;i<17;i++){COPY(R[i-1],L[i],32);Convert(R[i-1],R48,E,48);XOR(R48,K[16-i],S_in,48);S_box(S_in,S_out);Convert(S_out,F_RL,P,32);XOR(L[i-1],F_RL,R[i],32);}Combine(R[16],L[16],LR,64);Convert(LR,FinalBYTE,IP_1,64);B_to_H(FinalBYTE,Final_H);}void main(){int i;unsigned char Msg[8],UnCodeMsg[16],CodeMsg[16],Key[8],Msg_H[16],CodeChar[8];int SKey[16][48];int OrByte[64],OrInt[8],FinalByte[64],FinalInt[8];cout<<"请输入明文:"<<endl;for(i=0;i<8;i++)cin>>Msg[i];cout<<"请输入初始密钥:"<<endl;for(i=0;i<8;i++)cin>>Key[i];GetKey(Key,SKey);Encode(Msg,CodeMsg,SKey);cout<<"十六进制的密文:"<<endl;for(i=0;i<16;i++)cout<<CodeMsg[i];cout<<endl;cout<<"字符型密文:"<<endl;H_to_B(CodeMsg,FinalByte);B_to_O(FinalByte,FinalInt,8);Int_to_Char(FinalInt,CodeChar,8); for(i=0;i<8;i++)cout<<CodeChar[i];cout<<endl;cout<<"请输入十六进制的密文:"<<endl;for(i=0;i<16;i++)cin>>CodeMsg[i];B_to_O(FinalByte,FinalInt,8);Int_to_Char(FinalInt,CodeChar,8); cout<<"请输入解密密钥:"<<endl;for(i=0;i<8;i++)cin>>Key[i];GetKey(Key,SKey);DeCode(CodeChar,Msg_H,SKey);//for(i=0;i<16;i++)//cout<<Msg_H[i];cout<<endl;H_to_B(Msg_H,OrByte);B_to_O(OrByte,OrInt,8);Int_to_Char(OrInt,Msg,8);cout<<"明文是:"<<endl;for(i=0;i<8;i++)cout<<Msg[i];cout<<endl;}欢迎您的下载,资料仅供参考!。

des密码算法的设计和实现

des密码算法的设计和实现

DES密码算法的设计和实现可以归纳为以下几个主要步骤:

1. 建立总体结构:DES算法以64位为分组长度,64位一组的明文作为算法的输入,通过一系列复杂的操作,输出同样64位长度的密文。

DES使用加密密钥定义变换过程,因此算法认为只有持有加密所用的密钥的用户才能解密密文。

DES的采用64位密钥,但由于每8位中的最后1位用于奇偶校验,实际有效密钥长度为56位。

2. 数据填充:为了使DES算法的输入数据长度达到64位,需要对输入数据进行数据填充。

数据填充过程是在每个输入的64位数据块中添加56位零,然后将输入数据块分成两个32位块。

3. 初始置换:输入的64位数据块经过初始置换后,生成56位输出。

置换规则是将输入数据块的第8、16、24、32、40、48、56、64位置换为第7、9、11、13、27、29、31、33位。

4. 生成子密钥:子密钥是通过一系列的置换和代换操作生成的。

首先对56位密钥进行置换,然后进行16轮相同的运算,每一轮都涉及置换、代换、S盒置换、P盒置换和异或等操作。

5. 加密运算:加密运算包括16轮相同的运算,每一轮都涉及置换、代换、S盒置换、P盒置换和异或等操作。

6. 逆置换:最后一轮加密运算后,再进行一次逆置换,置换规则与初始置换相反。

以上是DES密码算法的设计和实现的主要步骤。

需要注意的是,在实现过程中需要遵循相应的安全性和正确性原则,例如在加密和解密过

程中使用相同的秘钥,以及在数据填充和逆置换过程中保持数据的完整性等。

如需更多关于DES密码算法的细节,建议查阅密码学相关书籍或咨询专业人士。

DES加解密的JAVA实现

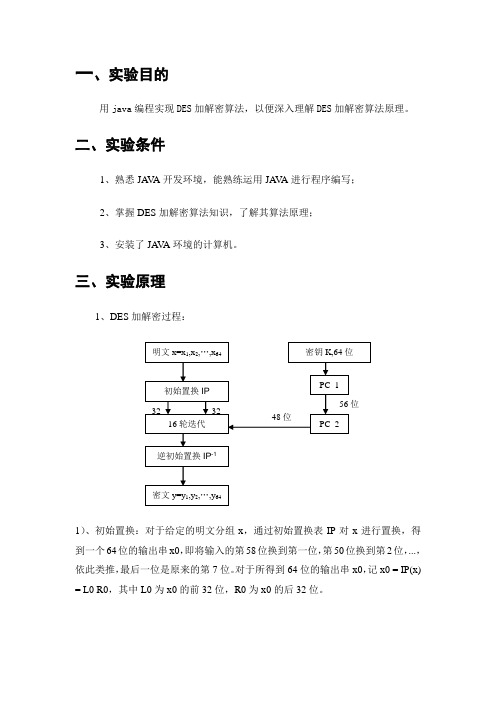

一、实验目的用java编程实现DES加解密算法,以便深入理解DES加解密算法原理。

二、实验条件1、熟悉JA V A开发环境,能熟练运用JA V A进行程序编写;2、掌握DES加解密算法知识,了解其算法原理;3、安装了JA V A环境的计算机。

三、实验原理1、DES加解密过程:1)、初始置换:对于给定的明文分组x,通过初始置换表IP对x进行置换,得到一个64位的输出串x0,即将输入的第58位换到第一位,第50位换到第2位,...,依此类推,最后一位是原来的第7位。

对于所得到64位的输出串x0,记x0 = IP(x) = L0 R0,其中L0为x0的前32位,R0为x0的后32位。

2)、迭代变换:按照规则迭代。

规则为:Li=Ri-1Ri=Li⊕f(Ri-1, Ki) (i=1,2,3, (16)经过第1步变换已经得到L0和R0的值,其中符号⊕表示数学运算“异或”,f表示一种置换,由s盒置换构成,Ki是一些由密钥编排函数产生的比特块。

迭代变换利用16轮循环,每轮循环使用子密钥对Li 和Ri进行分别处理,对输出结果进行异或运算和交换操作,以实现数据和密钥的结合。

3)、逆置换:类似的,经过16轮迭代后所得到的串R16 、L16应用初始置换的逆置换IP-1,获得密文y,即y = IP-1(R16 , L16)。

2、密码函数f函数f的输入是一个32比特串(当前状态的右半部)和子密钥。

密钥编排方案(k1,k2,…,k32)由16个48比特的子密钥组成,这些子密钥由56比特的种子密钥k 导出。

每个ki 都是由置换选择而来,子密钥的产生过程后面详述。

它主要包含了一个应用S 盒的替代以及其后跟随的一个固定置换P 。

密码函数f 是整个加密的关键部分,它包含了如下四个功能:扩展函数E 、S 盒运算、模2加法、置换函数。

其中,E 位选择表如下:Ki 是由密钥产生的48位比特串,具体的算法是:将E 的选位结果与 ki 作异或操作,得到一个48位输出。

des算法的工作原理

des算法的工作原理

DES(Data Encryption Standard)算法是一种对称加密算法,它的工作原理可以简单描述为以下几个步骤:

1. 初始置换(Initial Permutation):将输入的明文按照固定的规则进行置换,得到一个初始置换后的明文。

2. 密钥的生成:根据一个密钥生成算法,根据输入的密钥生成一系列的子密钥。

3. 轮函数(Round Function):DES算法中使用了16轮的加密迭代。

在每一轮中,明文通过一个扩展置换和子密钥进行异或运算,得到一个结果。

4. S盒代换(S-box Substitution):DES算法中使用了8个不同的S盒,每个S盒都包含数个预定义的输入和输出对。

通过S盒代换,将结果转换为另一组数值。

5. 置换(Permutation):通过一个固定的置换矩阵,将S盒代换的结果再次进行置换。

6. 迭代:将上述步骤2-5重复16轮,最后一轮不进行第5步的置换。

7. 逆初始置换(Inverse Initial Permutation):将上述16轮迭代得到的结果按照逆初始置换的规则进行变换,得到最终的加密结果,即密文。

DES算法的工作原理是通过以上步骤的迭代、代换和置换运算,将输入的明文和密钥经过多轮的计算得到密文。

其中,初始置换和逆初始置换步骤主要用于数据的重排和混淆,扩展置换、S盒代换和置换步骤则实现了数据的混淆和扩散,迭代过程使得加密变得更加复杂和安全。

通过使用DES算法,可以对信息进行可靠的加密保护,防止非授权用户获取敏感信息。

des加密算法python代码

序号1:什么是DES加密算法?DES(Data Encryption Standard)是一种对称密钥加密算法,由IBM研制并于1977年被美国国家标准局(NBS)确定为联邦数据处理标准(FIPS)的一部分。

DES算法使用56位的密钥对64位的数据进行加密,经过多轮的置换、替换和移位运算后,得到密文。

DES算法已经被AES算法所代替,但在一些旧系统中仍然在使用。

序号2:DES加密算法的Python实现下面是一个简单的使用Python实现DES加密算法的例子:```pythonfrom Crypto.Cipher import DESfrom Crypto.Random import get_random_bytesdef des_encrypt(key, data):cipher = DES.new(key, DES.MODE_ECB)padded_data = data + b'\0' * (8 - len(data) % 8)encrypted_data = cipher.encrypt(padded_data)return encrypted_datadef des_decrypt(key, encrypted_data):cipher = DES.new(key, DES.MODE_ECB)decrypted_data = cipher.decrypt(encrypted_data).rstrip(b'\0') return decrypted_datakey = get_random_bytes(8)data = b'This is a test'encrypted_data = des_encrypt(key, data)decrypted_data = des_decrypt(key, encrypted_data)print('Original data:', data)print('Encrypted data:', encrypted_data)print('Decrypted data:', decrypted_data)```序号3:代码解读3.1 导入必要的模块```pythonfrom Crypto.Cipher import DESfrom Crypto.Random import get_random_bytes```在这行代码中,我们使用了`Crypto.Cipher`模块中的DES类和`Crypto.Random`模块的`get_random_bytes`函数。

数据加密算法--详解DES加密算法原理与实现

数据加密算法--详解DES加密算法原理与实现DES算法简介DES(Data Encryption Standard)是⽬前最为流⾏的加密算法之⼀。

DES是对称的,也就是说它使⽤同⼀个密钥来加密和解密数据。

DES还是⼀种分组加密算法,该算法每次处理固定长度的数据段,称之为分组。

DES分组的⼤⼩是64位,如果加密的数据长度不是64位的倍数,可以按照某种具体的规则来填充位。

从本质上来说,DES的安全性依赖于虚假表象,从密码学的术语来讲就是依赖于“混乱和扩散”的原则。

混乱的⽬的是为隐藏任何明⽂同密⽂、或者密钥之间的关系,⽽扩散的⽬的是使明⽂中的有效位和密钥⼀起组成尽可能多的密⽂。

两者结合到⼀起就使得安全性变得相对较⾼。

DES算法具体通过对明⽂进⾏⼀系列的排列和替换操作来将其加密。

过程的关键就是从给定的初始密钥中得到16个⼦密钥的函数。

要加密⼀组明⽂,每个⼦密钥按照顺序(1-16)以⼀系列的位操作施加于数据上,每个⼦密钥⼀次,⼀共重复16次。

每⼀次迭代称之为⼀轮。

要对密⽂进⾏解密可以采⽤同样的步骤,只是⼦密钥是按照逆向的顺序(16-1)对密⽂进⾏处理。

计算16个⼦密钥上⾯提到DES算法的第⼀步就是从初始密钥中计算得出16个⼦密钥。

图⽰1展⽰了这个过程。

DES使⽤⼀个56位的初始密钥,但是这⾥提供的是⼀个64位的值,这是因为在硬件实现中每8位可以⽤于奇偶校验,在软件实现中多出的位只是简单的忽略掉。

要获得⼀个56位的密钥,可以执照表1的⽅式执⾏密钥转换。

解释⼀下表1,按照从左往右从上往下的⽅式看,表格中每个位置P包含初始密钥中位在转换后的密钥中所占的位置。

⽐如,初始密钥中的第57位就是转换后的密钥中的第1位,⽽初始密钥中的第49位则变成转换后的密钥中的第2位,以此类推...。

(数据位的计数顺序按照从左到右从1开始的)表1:DES中密钥的转换表(DesTransform[56])将密钥转换为56位后,接下来计算⼦密钥。

des加密原理

des加密原理DES加密原理DES(Data Encryption Standard)是一种对称加密算法,是美国国家标准局(NIST)于1977年发布的加密标准。

DES加密算法采用了分组密码的方式,将明文分成64位一组,然后通过一系列的加密操作,将明文转换成密文。

DES加密算法的密钥长度为56位,因此它也被称为56位DES。

DES加密算法的核心是S盒和P盒。

S盒是一个4x16的矩阵,用于将输入的6位二进制数映射成4位二进制数。

P盒是一个置换矩阵,用于将输入的32位二进制数重新排列。

DES加密算法的加密过程包括初始置换、16轮迭代、逆置换三个步骤。

初始置换将明文按照一定的规则重新排列,得到一个新的64位二进制数。

接下来,将这个64位二进制数分成左右两个32位二进制数,分别称为L0和R0。

然后,进行16轮迭代,每轮迭代都包括以下步骤:1. 将Ri-1作为输入,通过扩展置换将其扩展成48位二进制数,得到E(Ri-1)。

2. 将E(Ri-1)和Ki进行异或运算,得到48位二进制数。

3. 将异或运算的结果分成8个6位二进制数,每个6位二进制数作为S盒的输入,得到8个4位二进制数。

4. 将8个4位二进制数合并成一个32位二进制数,通过P盒进行置换,得到32位二进制数。

5. 将32位二进制数和L(i-1)进行异或运算,得到Ri。

6. 将L(i-1)和Ri组合成一个64位二进制数,作为下一轮迭代的输入。

经过16轮迭代后,得到的R16和L16组合成一个64位二进制数,通过逆置换得到密文。

DES加密算法的安全性主要依赖于密钥长度和S盒的设计。

由于DES加密算法的密钥长度只有56位,因此可以通过穷举法进行破解。

为了提高安全性,可以采用3DES(Triple DES)算法,即对明文进行三次DES加密,使用两个密钥或三个密钥,从而提高密钥长度和安全性。

DES加密算法是一种经典的对称加密算法,具有较高的安全性和广泛的应用。

des算法的基本原理和步骤

des算法的基本原理和步骤DES 算法呀,就像是一个神秘的密码盒子。

它的基本原理呢,就是通过一系列复杂的操作来对信息进行加密和解密。

想象一下,我们有一串明文,就好像是一件宝贝,我们要把它藏起来不让别人轻易发现。

DES 算法就像是一个神奇的魔法师,通过一系列独特的步骤来给这件宝贝披上一层神秘的外衣。

第一步呢,就像是给宝贝穿上一件特制的衣服。

它会对明文进行初始置换,让明文的排列发生变化。

这就好像是把宝贝打乱了顺序,让别人一下子摸不着头脑。

接下来呀,进入到了一轮又一轮的复杂运算中。

这就好比是在给宝贝设置层层关卡,每一轮都有独特的操作和变换。

就像走迷宫一样,让试图破解的人晕头转向。

然后呢,还有密钥的参与。

这密钥就像是打开密码盒子的钥匙,只有拥有正确的密钥,才能顺利地解开加密后的信息。

要是没有这把钥匙,那可就像是在黑暗中摸索,怎么也找不到出路。

在加密的过程中,DES 算法会不断地变换、计算,把明文变得面目全非。

这可真是神奇啊!等需要解密的时候呢,再按照相反的步骤,用正确的密钥一步步还原出原来的明文。

你说这是不是很厉害?它就像是一个保护我们信息安全的卫士,默默地守护着我们的秘密。

在当今这个信息时代,DES 算法可发挥了大作用呢!它让我们在网络世界里能够放心地交流和传递信息,不用担心被别人轻易窃取。

你看,银行转账、网上购物等等这些涉及到我们重要信息的地方,都有 DES 算法的身影。

它就像是一个隐形的保镖,时刻保护着我们的财产安全和隐私。

所以啊,了解 DES 算法的基本原理和步骤可真是太重要啦!这不仅能让我们更好地理解信息安全的重要性,还能让我们对现代科技的神奇之处有更深刻的认识。

我们可不能小瞧了这个小小的算法,它背后蕴含的智慧和力量可不容小觑呢!难道不是吗?。

DES加密与解密过程原理解析

DES加密与解密过程原理解析DES(Data Encryption Standard)是一种对称加密算法,采用相同的秘钥进行加密和解密过程。

该算法由IBM的Horst Feistel设计,于1977年被美国联邦政府采用为标准。

DES算法的加密和解密过程如下:1.密钥生成:DES算法采用56位的密钥作为输入。

首先,将输入的密钥进行奇偶校验,然后每个位的第8、16、24、32、40、48、56位在末尾添加一个奇偶校验位,得到64位密钥。

2.初始置换(IP):明文输入64位数据块,首先进行初始置换操作。

初始置换将数据块中的每一位按照指定的位置进行重新排列。

3.分组操作:初始置换后的数据块分为左右两部分,每部分各为32位。

并对左右两部分进行16轮迭代操作。

4.迭代操作:在每一轮迭代中,将右半部分作为下一轮的左半部分,而右半部分经过两个操作:F函数和异或运算。

5.F函数:F函数接受两个输入,一部分是右半部分32位数据,另一部分是48位的子密钥。

首先,将右半部分进行扩展置换,将32位扩展为48位。

然后,将扩展后的数据与子密钥进行异或运算。

接下来,将结果分为8个6位的块,并将每一块作为S盒(代替盒)的输入。

S盒是8个不同的4x16的置换表,每个输入块选取相应的S盒进行替换,得到新的6位输出。

最后,将8个6位的输出组合成32位的输出。

6.子密钥生成:DES算法使用16个48位的子密钥,并且这些子密钥都是从64位的密钥中生成的。

首先,将64位的密钥进行PC-1置换,得到56位的数据。

然后,将密钥分为两部分,每部分28位,并且对每部分进行左移操作。

左移的位数根据不同的轮数确定,生成循环的子密钥。

最后,对每个循环生成的子密钥进行PC-2置换,得到48位的子密钥。

7.最终置换(IP-1)和输出:经过16轮迭代后,经过F函数和异或运算的结果将再次合并,并且进行最终置换。

最终置换是初始置换的逆置换,将合并的结果按照指定的位置进行重新排列。

des加密解密算法以及python代码实现

des加密解密算法以及python代码实现DES加密解密算法是一种对称加密算法,它将明文分成固定长度的块,然后使用一个密钥进行加密和解密。

在Python中,我们可以使用pycryptodome库来实现DES加密解密算法。

首先,我们需要安装pycryptodome库。

可以使用以下命令在终端或命令提示符中安装:```shellpip install pycryptodome```接下来,我们可以使用以下代码实现DES加密和解密:```pythonfrom Crypto.Cipher import DESimport binascii# 定义密钥和明文key = b'abcdefgh'plaintext = b'Hello, world!'# 创建DES对象并设置密钥des = DES.new(key, DES.MODE_ECB)# 加密明文ciphertext = des.encrypt(plaintext)print('加密后的密文:', binascii.hexlify(ciphertext))# 解密密文decrypted_plaintext = des.decrypt(ciphertext)print('解密后的明文:', decrypted_plaintext)```在上面的代码中,我们首先定义了密钥和明文。

然后,我们创建了一个DES对象并设置了密钥。

接下来,我们使用DES对象的encrypt 方法对明文进行加密,得到密文。

最后,我们使用DES对象的decrypt 方法对密文进行解密,得到解密后的明文。

需要注意的是,上面的代码只是一种简单的实现方式,实际上DES算法的实现过程要比这复杂得多。

此外,DES算法已经被认为是不安全的,因为它使用的密钥长度只有56位,容易被暴力破解。

在实际应用中,建议使用更安全的加密算法,如AES算法。

网络安全des算法实现

网络安全des算法实现DES算法(Data Encryption Standard)是一种对称加密算法,它使用相同的密钥对数据进行加密和解密。

下面是用Python 语言实现DES算法的简单示例。

首先,我们需要导入`pyDES`库来实现DES算法的加密和解密功能。

如果未安装该库,需要使用命令`pip install pyDES`进行安装。

```pythonimport pyDes# 设置密钥key = b'abcdefgh' # 8字节的密钥# 创建DES对象des = pyDes.des(key, pyDes.ECB, padmode=pyDes.PAD_PKCS5)# 加密的数据data = b'Hello, World!'# 加密数据encrypted_data = des.encrypt(data)# 输出加密后的数据print("加密后的数据: ", encrypted_data)# 解密数据decrypted_data = des.decrypt(encrypted_data)# 输出解密后的数据print("解密后的数据: ", decrypted_data)```以上代码中,我们首先设置了一个8字节的密钥。

然后,创建了一个DES对象,其中使用了ECB模式和PKCS5填充方式。

随后,我们定义了一个待加密的数据`data`,并调用`encrypt`方法对其进行加密。

接下来,我们输出了加密后的数据`encrypted_data`。

之后,我们调用`decrypt`方法对加密数据进行解密,得到解密后的数据`decrypted_data`。

最后,输出解密后的数据。

需要注意的是,加密和解密的数据都需要为字节类型(bytes),因此需要在定义`data`时加上前缀`b`。

以上的代码是一个简单实现DES算法的示例,实际使用中需要根据具体需求进行适当修改。

DES加密解密算法的实现

DES加密解密算法的实现DES(Data Encryption Standard)是一种对称加密算法,用于加密和解密数据。

其基本原理是通过使用密钥将明文数据转换为密文数据,并使用相同的密钥将密文数据还原为明文数据。

DES算法采用了分组加密的方式,将明文数据分为固定大小的数据块,并对每个数据块进行加密。

DES算法的实现包括了三个主要步骤:初始置换、16轮迭代加密和最终置换。

下面将详细介绍DES加密解密算法的实现步骤。

1. 初始置换(Initial Permutation):初始置换是将明文数据进行重排,以增加加密的随机性。

它通过将明文数据按照规定的顺序排列成新的数据,作为加密的初始输入。

2. 16轮迭代加密(16 Rounds of Iterative Encryption):DES算法将明文数据进行16轮的迭代加密。

每一轮加密包括了四个主要步骤:逐位扩展(Expansion Permutation)、密钥混淆(Key Mixing)、S盒替代和P盒置换。

- 逐位扩展(Expansion Permutation):逐位扩展将32位的数据扩展为48位的数据,以提供更高的密钥强度,并增加加密的随机性。

- 密钥混淆(Key Mixing):密钥混淆是将48位的数据与密钥进行异或运算,以增加加密的复杂性。

- S盒替代(S-Box Substitution):S盒替代是将48位的数据分成8个6位的数据块,并根据S盒中预先定义的替代规则进行替代。

S盒替代是DES算法的核心步骤,它对密文数据进行非线性转换,增加了加密的强度。

- P盒置换(P-Box Permutation):P盒置换是将32位的数据按照规定的顺序进行重排,以增加加密的随机性。

3. 最终置换(Final Permutation):最终置换是将经过16轮迭代加密后的数据进行一个最终的变换,以得到加密的最终输出。

最终置换和初始置换相反,将经过加密处理的数据重新排列成最终输出。

DES加解密过程和实现

********************本科生作业********************兰州理工大学计算机与通信学院2017年春季学期信息安全课程专业:物联网工程姓名:学号:授课教师:**成绩:DES加解密过程及其实现1 DES加解密原理DES算法为密码体制中的对称密码体制,又被称为美国数据加密标准,是1972年美国IBM公司研制的对称密码体制加密算法。

明文按64位进行分组,密钥长64位,密钥事实上是56位参与DES运算(第8、16、24、32、40、48、56、64位是校验位,使得每个密钥都有奇数个1)分组后的明文组和56位的密钥按位替代或交换的方法形成密文组的加密方法。

其入口参数有三个:key、data、mode。

key为加密解密使用的密钥,data为加密解密的数据,mode为其工作模式。

当模式为加密模式时,明文按照64位进行分组,形成明文组,key 用于对数据加密,当模式为解密模式时,key用于对数据解密。

实际运用中,密钥只用到了64位中的56位,这样才具有高的安全性。

1.1 DES算法总体描述及流程图DES是一个分组加密算法,它以64位为分组对数据加密。

64位一组的明文从算法的一端输入,64位的密文从另一段输出。

它是一个对称算法:加密和解密用的是同一个算法。

密钥通常表示为64位的数,但每个第8位都用作奇偶校验,可以忽略,所以密钥长度为56位。

密钥可以是任意的56位的数,且可在任意的时候改变。

对于任意的加密方案,总有两个输入:明文和密钥。

DES的明文长为64位,密钥长为56位。

明文的处理一般经过三个阶段:首先,64位的明文经过初始置换(IP)而被重新排列。

然后经历16轮相同函数的作用,每轮作用都有置换和代替。

最后一轮迭代的输出有64位,它是输入明文和密钥的函数。

其左半部分和右半部分互换产生预输出。

最后预输出再被与初始置换(IP)互逆的置换产生64位的密文。

DES算法只不过是加密的两个基本技术——混乱和扩散的组合,即先代替后置换,它基于密钥作用于明文,这是一轮(round),DES在明文分组上实施16轮相同的组合技术。

des算法的设计与实现

des算法的设计与实现DES(Data Encryption Standard)是一种对称加密算法,它的设计与实现涉及以下几个方面:1. 密钥生成,DES算法使用56位的密钥,通过一系列的操作生成16个子密钥,每个子密钥48位。

这些子密钥用于加密和解密过程中的轮函数。

2. 初始置换,明文经过初始置换(IP)操作,将64位明文重新排列,得到置换后的明文。

3. 轮函数,DES算法使用16轮的轮函数,每轮包括扩展置换、与子密钥的异或运算、S盒代替、P盒置换等操作。

轮函数的目的是将输入的32位数据扩展为48位,并进行一系列的混淆和置换操作。

4. S盒代替,DES算法中使用了8个不同的S盒,每个S盒输入6位,输出4位。

S盒的作用是将48位数据分成8组,每组6位,然后通过S盒进行代替操作,将6位数据转换为4位数据。

5. P盒置换,DES算法中使用了一个P盒,它对32位数据进行置换操作,重新排列数据的位置。

6. 密钥轮转,DES算法中,每轮的子密钥都是由前一轮的子密钥生成的。

轮函数中的子密钥与明文进行异或运算后,会将左右两部分数据进行交换,然后进入下一轮。

7. 逆初始置换,经过16轮的加密运算后,得到64位的密文。

最后,对密文进行逆初始置换(IP-1)操作,将64位密文重新排列,得到最终的加密结果。

DES算法的实现可以使用不同的编程语言来完成,例如C、C++、Java等。

实现时需要注意使用合适的数据结构和算法来处理数据的置换、代替和置换等操作。

同时,还需要注意保证代码的安全性和效率,避免可能存在的安全漏洞和性能问题。

总结起来,DES算法的设计与实现涉及密钥生成、初始置换、轮函数、S盒代替、P盒置换、密钥轮转和逆初始置换等方面,同时需要注意代码的安全性和效率。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

DES加密解密的实现

1.3设计思想

1.3.1 DES流程图

DES运行的流程如图1:

图1 DES流程图

1.3.2 算法的描述

图1是DES加密算法的框图,其中明文分组长为64比特,密钥长为56比特。

图的左边是明文的处理过程,有3个阶段,首先是一个初始置换IP,用于重排明文分组的64比特数据。

然后是具有相同功能的16轮变换,每论中都有置换和代换运算,第16轮变换的输出分为左右两半,并被交换次序。

最后再经过一个逆初始置换IP-1(为IP的逆)从而产生64比特的密文。

除初始置换和逆初始置换外,DES的结构和Feistel密码结构完全相同。

图1的右边是使用56比特密钥的方法。

密钥首先通过一个置换函数,然后,对加密工程的每一轮,通过一个左循环移位和一个置换产生一个子密钥。

其中每轮的置换都相同,但由于密钥被重复迭代,所以产生的每轮子密钥不相同。

1.3.3 子密钥产生过程描述

子密钥产生过程的输入,为使用者持有的64位初始密钥。

加密或解密时,使用者将初始密钥输入至子密钥产生流程中。

首先经过密钥置换A,将初始密钥的8个奇偶较验位去掉。

留下真正的56位初始密钥。

接着,分为两个28位分组C0及D0,再分别经过一个循环左移函数,连结成56位数据,再按密钥置换B 做重排,便可输出K1(48位),依此类推。

要注意的是,密钥置换A的输入为64位,输出为56位;而密钥置换B的输入和输出分别为56位和48位。

1、子密钥产生过程示意图2

2、密钥置换A如图3

经密钥置换A,K由64bit成为56bit的重新排列,成为C0D0

3、循环左移位数如图4

4、密钥置换B如图5

经密钥置换B,密钥变为 6×8=48位的轮子密钥。

未入选的:9、18、22等密钥置换B是混乱+压缩

图2 子密钥产生过程

图

图

图5 密钥置换B

1.3.4初始置换

(a )初始置换表 (b )逆初始置换

1.3.5 DES 轮结构

图6 DES加密算法的轮结构

首先看图6的左半部分。

将64比特的轮输入分成各为32比特的左右两半,分别记为L和R 。

和Feistel网络一样,每轮变换可由以下公式表示:

Li=Ri-1

Ri=Li-1⊙F(Ri-1,KI)

扩展变换 (选位表E)

函数F(R,K)的计算过程:

DES的S盒定义:

F中的代换有8个S盒组成,每个S盒的输入长为6比特、输出长为4比特,其变换由上表定义,每个S盒给出了4个代换(由一个表的4行给出)。

对每个盒Si,其6比特输入中,第1个和第6个比特形成一个2位二进制数,用来选折Si的4个代换中的一个。

6比特输入中,中间4位用来选折列。

行和列定后,得到其交叉位置的十进制数,将这个数表示为4位二进数即得这一S盒的输出。

例:如果S1的输入为(011001)2,则首末位为0、1,即行为(01)2=1,中间四位为(1100)2=12,则输出为9=(1001)2。

置换P:

从S盒出来后经置换P重排

1.3.6 有关DES几点注意

1、明文分组m为64位,经IP置换后,L0、R0各32位,R0经选位表E 变为48位。

2、密钥在输入时为64位,去掉8个奇偶校验位后为56位,经密钥置换A 后位数不变,分成C0,D0各28位,经循环移位后也各是28位不变,合并后成56位,经密钥置换B后变为48位。

3、以上两个输出模2加后输出48位,经8个S盒后输出32位。

经置换P 后位数不变。