iOS系统网络抓包

purpsuite 抓包方法

purpsuite 抓包方法PurpSuite抓包方法PurpSuite是一款功能强大的网络安全工具,它提供了多种抓包方法来帮助我们分析和监测网络流量。

下面我将介绍一些常用的PurpSuite抓包方法。

1. 打开PurpSuite:首先,确保你已经安装了PurpSuite,并成功打开了软件。

2. 配置Proxy:在PurpSuite的主界面中,点击工具栏上的“Proxy”选项,然后选择“Options”。

在弹出的对话框中,你可以配置Proxy监听的端口号等设置。

确保Proxy已经启动,并在你的设备上进行相应的网络配置。

3. 开始抓包:在Proxy设置完成后,你可以开始抓取网络流量了。

返回PurpSuite主界面,点击工具栏上的“Proxy”选项,然后选择“Intercept”开始抓包。

你可以选择捕获所有流量,或者根据需要进行过滤。

4. 查看抓包结果:当PurpSuite开始抓包后,它会显示所有通过Proxy的网络请求。

你可以在“Proxy”选项卡中查看抓包结果的详细信息,包括请求URL、请求方法、请求头部、请求体等内容。

5. 分析抓包数据:PurpSuite还提供了一些强大的分析工具,帮助我们进一步分析和理解抓包数据。

你可以使用内置的搜索功能在抓包记录中查找特定的关键字,或者使用过滤器来筛选感兴趣的请求。

6. 导出数据:如果你需要将抓包数据保存到本地或与他人分享,PurpSuite也提供了导出数据的功能。

你可以将抓包数据以不同的格式导出,如HAR、XML、CSV等。

总结:使用PurpSuite进行抓包可以帮助我们深入分析和监测网络流量,从而发现潜在的安全问题。

上述方法提供了基本的抓包流程,但还有更多高级功能等待掌握。

在使用PurpSuite进行抓包时,请确保你遵守适用的法律法规,并尊重他人的隐私和安全。

sngrep 抓包用法

sngrep 抓包用法sngrep是一款功能强大的抓包工具,可以用来分析和监控SIP(Session Initiation Protocol)通信。

它提供了丰富的过滤、搜索和统计功能,可以方便地跟踪和排查SIP通信中的问题。

本文将逐步介绍sngrep的使用方法,以帮助读者充分利用这个工具。

第一步:安装sngrep首先,我们需要在设备上安装sngrep。

sngrep可以在Linux、macOS和Windows系统上运行。

在Linux系统上,可以通过包管理器安装sngrep,如使用apt或yum命令。

在macOS上,可以使用Homebrew来安装sngrep。

在Windows上,可以从sngrep的官方网站下载可执行文件,并按照提示进行安装。

第二步:启动sngrep安装完成后,我们可以通过在终端或命令提示符下执行sngrep命令来启动sngrep。

默认情况下,sngrep会监听所有网络接口上的SIP通信。

可以通过参数来指定要监听的网络接口,例如:sngrep -i eth0这个命令将只监听eth0网卡上的SIP通信。

第三步:过滤和搜索sngrep的一个重要功能是过滤和搜索。

我们可以使用过滤条件来只抓取我们感兴趣的SIP通信。

例如,以下命令将只抓取目标IP地址为192.168.1.10的SIP通信:sngrep "host 192.168.1.10"下面是一些常用的过滤条件:- host: 过滤指定的IP地址或主机名- port: 过滤指定的端口号- direction: 过滤指定的SIP通信方向(inbound/outbound)- method: 过滤指定的SIP方法(INVITE/REGISTER/等)除了过滤条件,sngrep还提供了搜索功能,可以在抓包数据中查找指定的关键字。

例如,以下命令将搜索包含关键字"error"的SIP通信:sngrep "error"搜索结果将会以不同颜色标记出来,方便用户快速定位问题。

抓包工具的使用流程

抓包工具的使用流程什么是抓包工具抓包工具是一种网络分析工具,用于捕获和分析网络数据包。

通过抓包工具,用户可以查看和分析网络流量,从而帮助用户诊断和解决网络问题。

抓包工具的分类抓包工具按照使用方式和操作系统的不同可以分为以下几类: - 命令行工具:如Tcpdump、Tshark等,适用于Linux和Unix系统,可以通过命令行参数指定抓包的参数和过滤规则。

- 图形界面工具:如Wireshark、Fiddler等,适用于Windows、MacOS和Linux系统,提供用户友好的图形界面,方便用户进行抓包操作。

- 代理工具:如Burp Suite、Charles等,适用于Web应用程序的抓包,可以拦截和修改HTTP和HTTPS请求。

- 多协议支持工具:如Snort、Suricata等,适用于多种协议的抓包和分析,可以用于网络入侵检测和入侵防御等领域。

抓包工具的使用流程使用抓包工具进行网络分析一般包括以下几个步骤:步骤一:安装抓包工具根据操作系统的不同,选择对应的抓包工具,并进行下载和安装。

可以从官方网站或软件源进行安装,也可以选择独立安装包进行安装。

步骤二:打开抓包工具打开已安装的抓包工具,对于图形界面工具,可以直接在桌面或启动菜单中找到并点击打开。

对于命令行工具,可以通过终端或命令行界面来打开。

步骤三:设置抓包过滤规则抓包工具通常提供过滤规则功能,用户可以根据需要设置过滤规则,以便只捕获需要的网络数据包。

过滤规则通常包括协议类型、源IP地址、目的IP地址、端口号等参数。

步骤四:开始抓包在设置好过滤规则后,可以开始抓包操作。

对于图形界面工具,可以点击。

iPhone上网络抓包方法详解

iPhone上⽹络抓包⽅法详解

iPhone上⽹络抓包⽅法详解

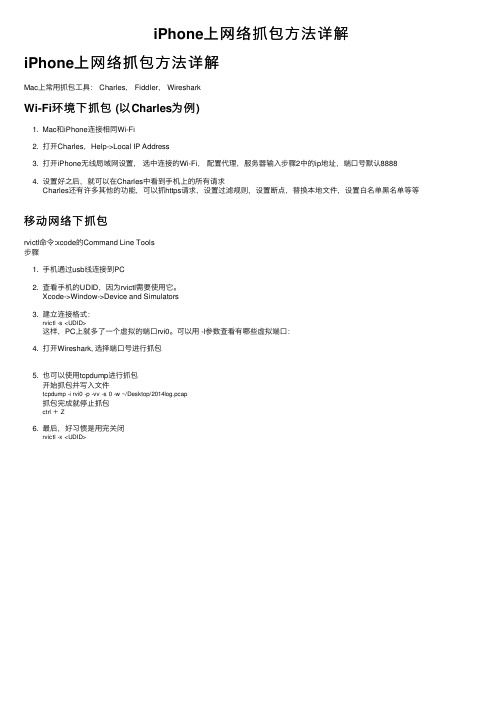

Mac上常⽤抓包⼯具: Charles, Fiddler, Wireshark

Wi-Fi环境下抓包 (以Charles为例)

1. Mac和iPhone连接相同Wi-Fi

2. 打开Charles,Help->Local IP Address

3. 打开iPhone⽆线局域⽹设置,选中连接的Wi-Fi,配置代理,服务器输⼊步骤2中的ip地址,端⼝号默认8888

4. 设置好之后,就可以在Charles中看到⼿机上的所有请求

Charles还有许多其他的功能,可以抓https请求,设置过滤规则,设置断点,替换本地⽂件,设置⽩名单⿊名单等等移动⽹络下抓包

rvictl命令:xcode的Command Line Tools

步骤

1. ⼿机通过usb线连接到PC

2. 查看⼿机的UDID,因为rvictl需要使⽤它。

Xcode->Window->Device and Simulators

3. 建⽴连接格式:

rvictl -s <UDID>

这样,PC上就多了⼀个虚拟的端⼝rvi0。

可以⽤ -l参数查看有哪些虚拟端⼝:

4. 打开Wireshark, 选择端⼝号进⾏抓包

5. 也可以使⽤tcpdump进⾏抓包

开始抓包并写⼊⽂件

tcpdump -i rvi0 -p -vv -s 0 -w ~/Desktop/2014log.pcap

抓包完成就停⽌抓包

ctrl + Z

6. 最后,好习惯是⽤完关闭

rvictl -x <UDID>。

charles抓包苹果手机app教程

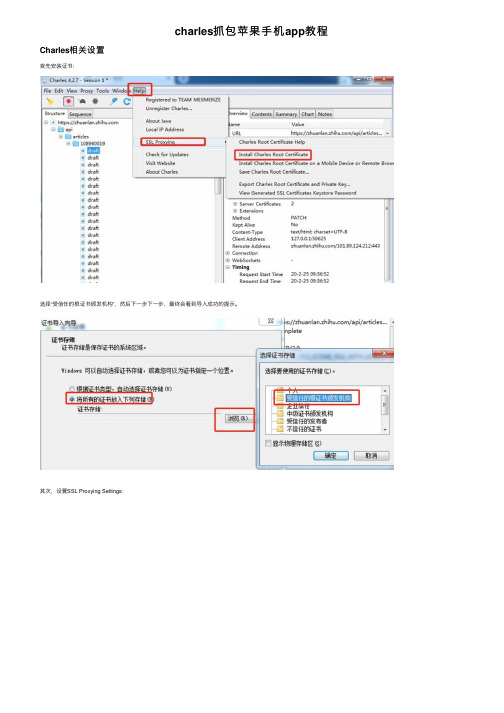

charles抓包苹果⼿机app教程Charles相关设置

⾸先安装证书:

选择“受信任的根证书颁发机构”,然后下⼀步下⼀步,最终会看到导⼊成功的提⽰。

其次,设置SSL Proxying Settings:

为了抓取⼿机的https⽽设置的,勾上那个Enable SSL Proxying,再Add: * 443,点击OK。

⼿机相关设置

Charles设置完毕,现在需要下载⼿机的证书。

在这⾥可以查看到等下需要设置的WiFi代理信息。

接下来,⼿机和电脑连接同⼀WiFi,并且将代理改成⼿动,填上上⽅的IP地址和端⼝:

点击确定之后,正常来说会在Charles出现提⽰,问是否允许该设备,如果没有出现,请关闭防⽕墙。

接着在⼿机上安装证书,输⼊⽹址 chls.pro/ssl,会⾃动下载该证书,然后⼿机上找到通⽤-描述⽂件与设备管理-验证charles的证书

再找到关于本机-证书信任设置-信任charles证书

现在就可以抓包了。

Android和IOS抓包方法小结

----手机Android端相关总结1-手机抓包就是将手机程序的网络传输发送与接收的数据包进行截获、重发、编辑、转存等操作,目的就是用它分析网络数据包的内容,也用来检查网络环境是否安全。

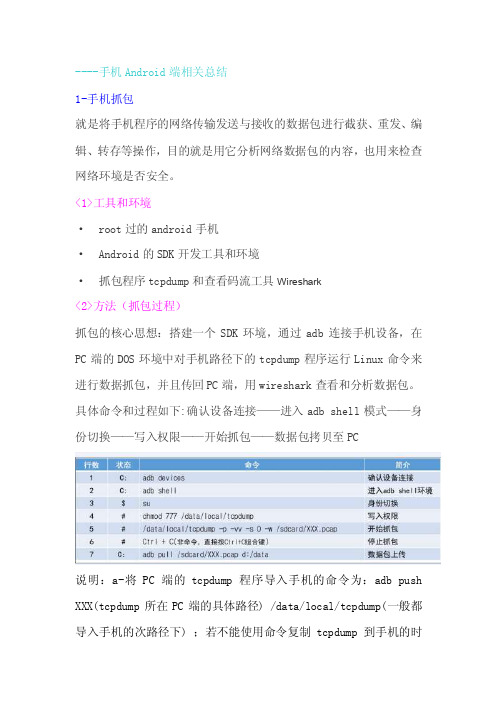

<1>工具和环境· root过的android手机· Android的SDK开发工具和环境·抓包程序tcpdump和查看码流工具Wireshark<2>方法(抓包过程)抓包的核心思想:搭建一个SDK环境,通过adb连接手机设备,在PC端的DOS环境中对手机路径下的tcpdump程序运行Linux命令来进行数据抓包,并且传回PC端,用wireshark查看和分析数据包。

具体命令和过程如下:确认设备连接——进入adb shell模式——身份切换——写入权限——开始抓包——数据包拷贝至PC说明:a-将PC端的tcpdump程序导入手机的命令为:adb push XXX(tcpdump所在PC端的具体路径) /data/local/tcpdump(一般都导入手机的次路径下) ;若不能使用命令复制tcpdump到手机的时候,可以手动使用RE文件浏览器手动复制到所需目录。

b-SDK环境需要在PC端配置JDK和SDK环境变量和参数。

c-在adb shell环境中输入su若提示错误或标识符没有成$,则说明手机没有取得root权限或root失败。

<3>数据包分析tcpdump可以将网络中传送的数据包的“头”完全截获下来提供分析。

它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。

在TCP/IP协议中,TCP协议提供可靠的连接服务,采用三次握手建立一个连接。

第一次握手:建立连接时,客户端发送syn包(syn=j)到服务器,并进入SYN_SEND状态,等待服务器确认;第二次握手:服务器收到syn包,必须确认客户的SYN(ack=j+1),同时自己也发送一个SYN包(syn=k),即SYN+ACK包,此时服务器进入SYN_RECV状态;第三次握手:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ack=k+1),此包发送完毕,客户端和服务器进入ESTABLISHED 状态,完成三次握手。

iPhone移动设备绑定HOST测试及抓包指南

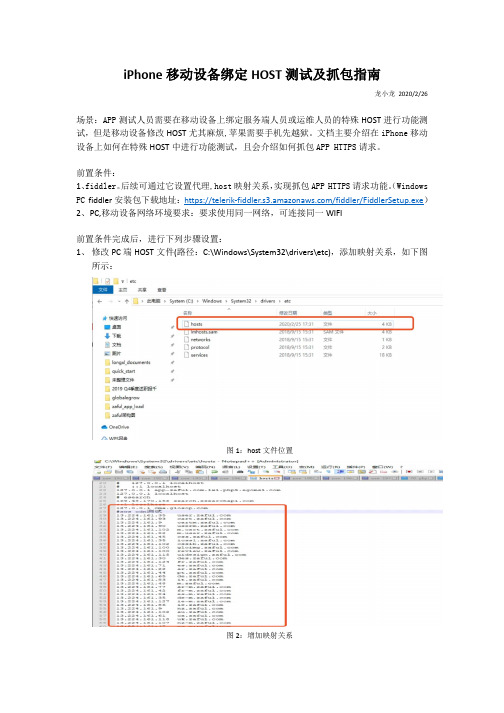

iPhone移动设备绑定HOST测试及抓包指南龙小龙2020/2/26场景:APP测试人员需要在移动设备上绑定服务端人员或运维人员的特殊HOST进行功能测试,但是移动设备修改HOST尤其麻烦,苹果需要手机先越狱。

文档主要介绍在iPhone移动设备上如何在特殊HOST中进行功能测试,且会介绍如何抓包APP HTTPS请求。

前置条件:1、fiddler。

后续可通过它设置代理,host映射关系,实现抓包APP HTTPS请求功能。

(Windows PC fiddler安装包下载地址:https:///fiddler/FiddlerSetup.exe)2、PC,移动设备网络环境要求:要求使用同一网络,可连接同一WIFI前置条件完成后,进行下列步骤设置:1、修改PC端HOST文件(路径:C:\Windows\System32\drivers\etc),添加映射关系,如下图所示:图1:host文件位置图2:增加映射关系备注:也可通过fiider软件直接添加映射关系,如下图所示:图3:fiddler也可设置host图4:fiddler也可设置host2、打开Fiddler软件,需进行以下相关配置2.1). 设置默认代理端口并记住(后续手机安装证书及配置手机网络HTTP代理需要用到),这里我设置8888,并且勾选Allow remote computers to connect,如图所示:图5:fiddler设置端口号,允许远程设备连接选项2.2). 如需要对APP HTTPS请求进行抓包,可进行如下设置:图6:fiddler设置允许抓取HTTPS请求2.3)进行上述配置后,必须保存fiddler配置并重启fiddler.3、获取WINDOWS PC机IP地址(后续手机安装证书及配置手机网络HTTP代理需要用到),如下图所示:图7:获取PC机IP地址4、对iPhone连接的WIFI进行HTTP代理设置。

:5、iPhone移动设备安装配置Fiddler证书,操作如下所示:5.1).使用safri浏览器,在地址栏输入上面获取得到的PC IP及端口号,如192.168.1.100:8888,如图所示:5.2).5.3).5.4).5.5).5.6).5.7).5.8).上述步骤安装完证书后,我们再要对证书设置为信任,继续执行下列步骤:5.9).5.10).5.11).勾选DO_NOT_TRUST_FiddlerRoot选项,如下图所示:5.12).6、DONE,上述操作执行完后,开发及测试人员可进行特殊HOST功能测试工作及进行抓包操作了,抓包操作截图如下所示:。

网络抓包工具的使用及数据预处理

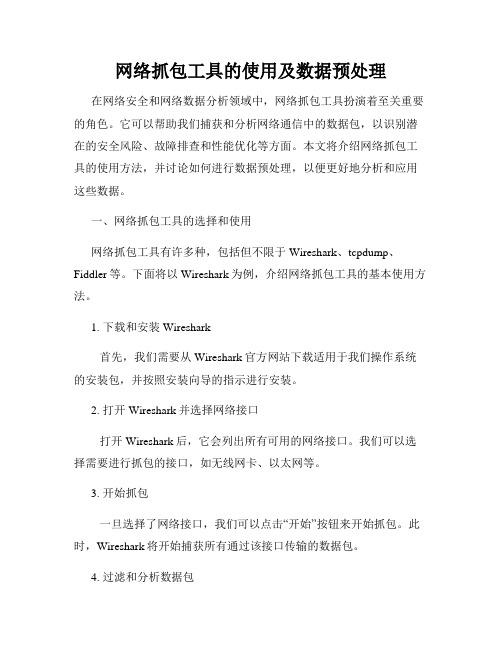

网络抓包工具的使用及数据预处理在网络安全和网络数据分析领域中,网络抓包工具扮演着至关重要的角色。

它可以帮助我们捕获和分析网络通信中的数据包,以识别潜在的安全风险、故障排查和性能优化等方面。

本文将介绍网络抓包工具的使用方法,并讨论如何进行数据预处理,以便更好地分析和应用这些数据。

一、网络抓包工具的选择和使用网络抓包工具有许多种,包括但不限于Wireshark、tcpdump、Fiddler等。

下面将以Wireshark为例,介绍网络抓包工具的基本使用方法。

1. 下载和安装Wireshark首先,我们需要从Wireshark官方网站下载适用于我们操作系统的安装包,并按照安装向导的指示进行安装。

2. 打开Wireshark并选择网络接口打开Wireshark后,它会列出所有可用的网络接口。

我们可以选择需要进行抓包的接口,如无线网卡、以太网等。

3. 开始抓包一旦选择了网络接口,我们可以点击“开始”按钮来开始抓包。

此时,Wireshark将开始捕获所有通过该接口传输的数据包。

4. 过滤和分析数据包Wireshark可以根据我们的需求进行数据包过滤。

我们可以使用过滤器语法来选择特定的协议、源IP地址、目标端口等,以过滤出感兴趣的数据包。

然后,我们可以逐个点击数据包,查看其详细信息,如源IP地址、目标IP地址、传输协议、数据内容等。

5. 导出和保存数据包在分析完数据包后,我们可以将它们导出为不同的格式,如PCAP、CSV等,以备后续的数据处理和分析使用。

二、数据预处理的重要性网络抓包工具能够捕获到大量的网络数据包,其中可能包含大量的噪音数据或者与我们关注的问题无关的数据。

因此,进行数据预处理是必不可少的步骤。

数据预处理可以帮助我们提取和清洗有用的数据,减少噪音数据的干扰,并进行一些基本的数据转换和归一化操作。

以下是一些常见的数据预处理技术:1. 数据提取针对我们感兴趣的特定协议或字段,我们可以使用过滤器语法在Wireshark中提取出相关的数据。

苹果手机上使用Burp Suite捕捉HTTPS通信包方法

前言:在使用Burp代理分析移动设备应用通信的时候,会遇到使用SSL/TLS的应用,这时候就会因为证书验证不通过而无法抓包分析,如下图所示,为在PC上使用burp代理分析iOS设备上facebook登陆通信时弹出的错误提示。

这时候就需要在移动设备上安装证书,使其信任Burp代理。

下面介绍了如何导出Burp证书,安装Burp证书,并设置代理抓包的方法。

一、导出Burp证书

第一步:运行BurpSuite

java -jar burpsuite_pro_v1.4.07.jar

设置Proxy-options

第二步:打开firefox,设置Network Settings

第三步:在浏览器中输入https://

点击Add Exception

点击View

选择PortSwigger CA,点击Export,导出证书(加上cer后缀是为了便于iOS设备识别)

二、在iOS设备上安装该证书

将该证书存放在网站目录里,然后通过设备浏览器访问该路径(e.g. http://10.0.0.4/PortSwiggerCA.cer),安装证书

三、设置iOS设备使用Mac上的BurpSuite代理第一步:在mac上运行Burp,设置proxy options

第二步:设置iOS设备的HTTP代理

第三步:运行应用,分析通信包(下面是登陆facebook的通信包)。

charles教程

charles教程

在这个教程中,我们将介绍如何使用Charles进行网络调试和

数据抓取。

无需标题,让我们直接开始吧。

首先,我们需要下载和安装Charles。

您可以在官方网站上找

到适用于您的操作系统的安装包。

安装完成后,打开Charles

并按照提示进行设置。

接下来,我们需要将设备代理设置为Charles。

对于iOS设备,您可以在设备的Wi-Fi设置中找到代理选项。

对于Android设备,您可以在网络设置中找到代理选项。

将代理设置为手动,将代理主机设置为您计算机的IP地址,端口设置为8888(或

默认端口)。

当您完成代理设置后,回到Charles界面。

现在,您应该看到

设备的请求和响应显示在Charles中。

在Charles中,您可以通过选择一项请求来查看其详细信息。

您可以查看请求的URL、方法、头部信息以及请求正文。

您

还可以在“响应”选项卡中查看响应的信息。

除了查看请求和响应,Charles还提供了一些有用的功能。

您

可以使用Breakpoints来暂停请求,以便进行调试。

您还可以

仿真不同的网络条件,例如,较慢的数据连接或不稳定的网络连接,以测试应用程序的性能。

此外,Charles还支持数据抓取。

您可以选择特定的请求,并

将其保存为文件,以便进行分析和调试。

综上所述,Charles是一个强大且易于使用的工具,可帮助您进行网络调试和数据抓取。

通过学习并熟练使用Charles,您将能够更好地理解和解决网络问题。

祝您学习愉快!。

charles抓包教程

charles抓包教程Charles抓包教程:1. 首先,下载并安装Charles抓包工具。

可以在官方网站或者第三方下载平台找到合适的版本,并按照安装向导进行安装。

2. 打开Charles工具,在主界面上方的工具栏中,点击"Proxy",然后选择"Proxy Settings",在弹出的窗口中确认默认端口号为8888,并记下当前使用的IP地址。

3. 在手机或者其他设备上设置代理,将代理服务器地址设置为上一步中记下的IP地址,端口号为8888。

具体设置方法可以参考设备的操作系统,通常可以在无线网络设置中找到相关选项。

4. 检查代理设置是否成功,打开浏览器并访问任意网页,在Charles工具中会自动显示出相关请求和响应信息,表示代理已经生效。

5. 开始抓包。

在Charles主界面上方的工具栏中,点击"Record"按钮,将其置为选中状态。

此时,Charles会记录所有经过代理的网络请求和响应。

6. 在设备上进行需要抓包的操作,比如打开某个应用程序或者访问某个网页。

Charles会在请求发出和响应返回时捕捉相关数据,并在主界面中显示出来。

7. 分析抓包结果。

在Charles主界面中,可以通过过滤器或者搜索等功能找到特定的请求或者响应。

可以查看请求的URL、请求头、请求体等详细信息,也可以查看响应的状态码、响应头、响应体等内容。

8. 可以对抓包结果进行一些操作,比如保存请求或者响应数据,重发请求,修改请求或者响应等等。

9. 当完成抓包分析后,可以点击工具栏中的"Stop Recording"按钮,停止抓包记录。

10. 最后,根据自己的需求和目的,可以将抓包结果导出或者分享给其他人,也可以对抓包工具进行设置和优化。

注意:在使用Charles进行抓包时,请遵守相关法律法规和道德规范,合法使用该工具,不要盗取他人的隐私信息或者进行其他不正当的行为。

IOS手机4G抓包方法

IOS手机4G抓包方法

IOS设备抓包(通过USB),无需越狱

1.电脑上安装iTunes。

2.iphone5S通过数据线连接电脑,手机上会弹出是否信任该电脑,点击信任。

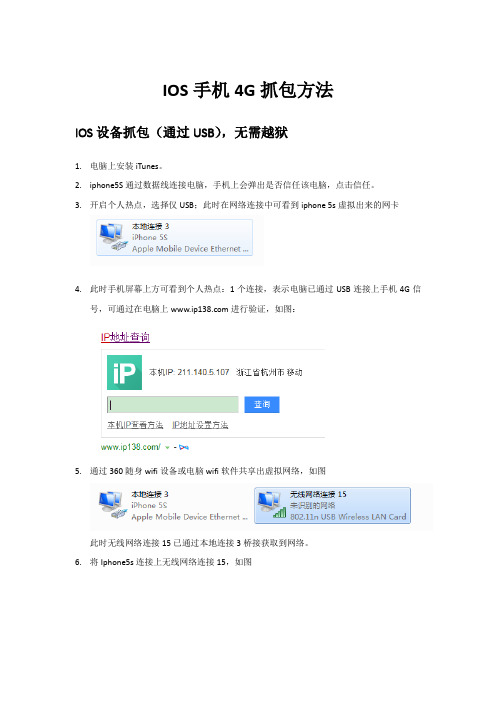

3.开启个人热点,选择仅USB;此时在网络连接中可看到iphone 5s虚拟出来的网卡

4.此时手机屏幕上方可看到个人热点:1个连接,表示电脑已通过USB连接上手机4G信

号,可通过在电脑上进行验证,如图:

5.通过360随身wifi设备或电脑wifi软件共享出虚拟网络,如图

此时无线网络连接15已通过本地连接3桥接获取到网络。

6.将Iphone5s连接上无线网络连接15,如图

7.此时手机已连接上电脑共享出的wifi,可通过wireshark对无线网络连接15进行手机数

据抓包。

在手机端访问.在wireshark中可完整的看到浏览该网页的过程。

至此,抓包完毕。

总结

通过该方法,可以改变以前需要两台手机(4G 信号wifi共享电脑,电脑共享另一台手机)才能抓包的问题,可方便抓包并节省手机。

详解IOS如何防止抓包

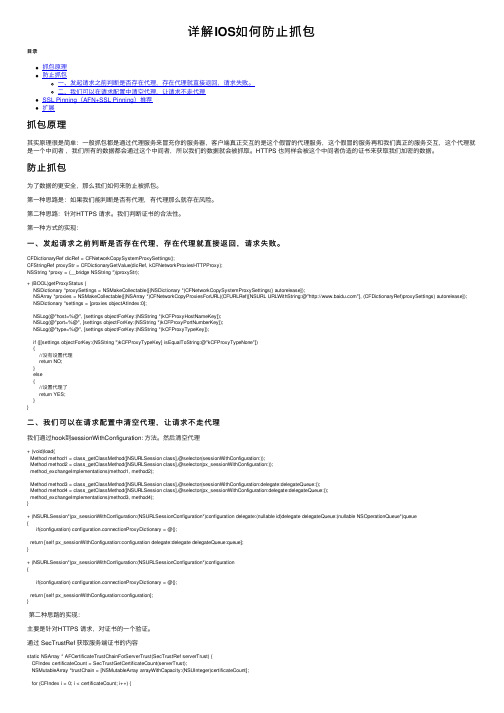

详解IOS如何防⽌抓包⽬录抓包原理防⽌抓包⼀、发起请求之前判断是否存在代理,存在代理就直接返回,请求失败。

⼆、我们可以在请求配置中清空代理,让请求不⾛代理SSL Pinning(AFN+SSL Pinning)推荐扩展抓包原理其实原理很是简单:⼀般抓包都是通过代理服务来冒充你的服务器,客户端真正交互的是这个假冒的代理服务,这个假冒的服务再和我们真正的服务交互,这个代理就是⼀个中间者,我们所有的数据都会通过这个中间者,所以我们的数据就会被抓取。

HTTPS 也同样会被这个中间者伪造的证书来获取我们加密的数据。

防⽌抓包为了数据的更安全,那么我们如何来防⽌被抓包。

第⼀种思路是:如果我们能判断是否有代理,有代理那么就存在风险。

第⼆种思路:针对HTTPS 请求。

我们判断证书的合法性。

第⼀种⽅式的实现:⼀、发起请求之前判断是否存在代理,存在代理就直接返回,请求失败。

CFDictionaryRef dicRef = CFNetworkCopySystemProxySettings();CFStringRef proxyStr = CFDictionaryGetValue(dicRef, kCFNetworkProxiesHTTPProxy);NSString *proxy = (__bridge NSString *)(proxyStr);+ (BOOL)getProxyStatus {NSDictionary *proxySettings = NSMakeCollectable([(NSDictionary *)CFNetworkCopySystemProxySettings() autorelease]);NSArray *proxies = NSMakeCollectable([(NSArray *)CFNetworkCopyProxiesForURL((CFURLRef)[NSURL URLWithString:@""], (CFDictionaryRef)proxySettings) autorelease]);NSDictionary *settings = [proxies objectAtIndex:0];NSLog(@"host=%@", [settings objectForKey:(NSString *)kCFProxyHostNameKey]);NSLog(@"port=%@", [settings objectForKey:(NSString *)kCFProxyPortNumberKey]);NSLog(@"type=%@", [settings objectForKey:(NSString *)kCFProxyTypeKey]);if ([[settings objectForKey:(NSString *)kCFProxyTypeKey] isEqualToString:@"kCFProxyTypeNone"]){//没有设置代理return NO;}else{//设置代理了return YES;}}⼆、我们可以在请求配置中清空代理,让请求不⾛代理我们通过hook到sessionWithConfiguration: ⽅法。

app抓包详细操作步骤

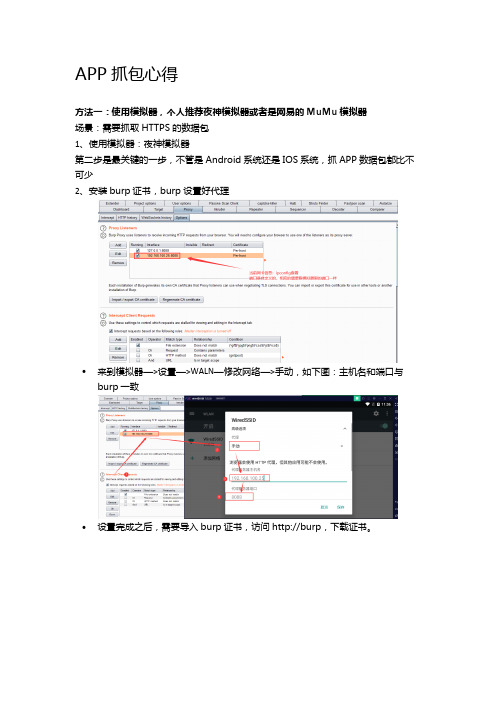

APP抓包心得方法一:使用模拟器,个人推荐夜神模拟器或者是网易的MuMu模拟器场景:需要抓取HTTPS的数据包1、使用模拟器:夜神模拟器第二步是最关键的一步,不管是Android系统还是IOS系统,抓APP数据包都比不可少2、安装burp证书,burp设置好代理•来到模拟器—>设置—>WALN—修改网络—>手动,如下图:主机名和端口与burp一致•设置完成之后,需要导入burp证书,访问http://burp,下载证书。

•下载完成后把证书改名:crt格式(ps:模拟器或手机支持的格式)•导入到模拟器中•设置->安全->SD卡安装证书,找到对应的证书•安装下一步,任意命名即可。

3、burp抓包成功,如下图方法二(在安装有证书的前提下没有安装证书的回头看方法一):Proxifier+burp 场景:APP识别到模拟器开有代理,导致数据包错误或者hi不能正常打开访问APP,这种情况我们可以利用以代理的方式,达到绕过的效果。

1、burp设置好代理2、关闭模拟器的代理,不需要开启代理!3、下载Proxifier并打开修改完成,如下图:IP与端口需要对应BURP设置的IP和端口4、点击配置文件—>代理规则—>设置代理规则—>添加一条代理规则代理的名称任意填,应用程序需要抓取模拟器程序的进程,这里用的夜神。

multiplayermanager.exe; nox.exe; noxrepair.exe; noxvmsvc.exe; noxvmhandle.exe选取进程试最好是点击浏览,找到该进程的文件路径,并选取防止找不到路径导致找不到包5、确定完成即可,运行APP可以看到模拟器的数据,如下图:6、burp抓包成功,如下图方法三:夜神+xposed+JustTrustMe 可突破双向验证环境准备:夜神模拟器(Android 5版本)、JustTrustMe、xposed安装完成如下图:•安装xposed生成一个APP•安装完成之后会打个绿√(踩坑点:xposed貌似不支持Android 7版本的)•安装完成后,可以专门绕过一些对模拟器有防护的APP,然后抓包方式与方法一一致。

ats抓包工具的使用

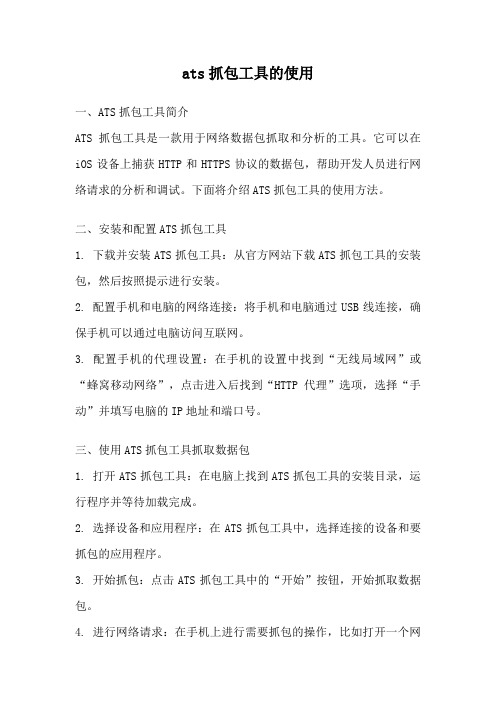

ats抓包工具的使用一、ATS抓包工具简介ATS抓包工具是一款用于网络数据包抓取和分析的工具。

它可以在iOS设备上捕获HTTP和HTTPS协议的数据包,帮助开发人员进行网络请求的分析和调试。

下面将介绍ATS抓包工具的使用方法。

二、安装和配置ATS抓包工具1. 下载并安装ATS抓包工具:从官方网站下载ATS抓包工具的安装包,然后按照提示进行安装。

2. 配置手机和电脑的网络连接:将手机和电脑通过USB线连接,确保手机可以通过电脑访问互联网。

3. 配置手机的代理设置:在手机的设置中找到“无线局域网”或“蜂窝移动网络”,点击进入后找到“HTTP代理”选项,选择“手动”并填写电脑的IP地址和端口号。

三、使用ATS抓包工具抓取数据包1. 打开ATS抓包工具:在电脑上找到ATS抓包工具的安装目录,运行程序并等待加载完成。

2. 选择设备和应用程序:在ATS抓包工具中,选择连接的设备和要抓包的应用程序。

3. 开始抓包:点击ATS抓包工具中的“开始”按钮,开始抓取数据包。

4. 进行网络请求:在手机上进行需要抓包的操作,比如打开一个网页或者使用一个应用程序。

5. 停止抓包:在ATS抓包工具中,点击“停止”按钮,结束抓包过程。

四、分析和调试数据包1. 查看抓取的数据包:在ATS抓包工具中,可以看到抓取到的数据包列表。

点击其中一个数据包,可以查看详细的请求和响应信息。

2. 分析请求和响应:在详细信息中,可以看到请求和响应的头部信息、URL、参数等。

通过分析这些信息,可以判断请求是否成功,是否有错误信息等。

3. 进行调试:根据分析结果,可以对网络请求进行调试和优化,比如修改请求参数、调整请求顺序等。

五、注意事项和常见问题1. HTTPS抓包:抓取HTTPS协议的数据包需要进行证书安装和配置,请根据工具的提示进行操作。

2. 抓包过滤:为了避免抓取到过多的无用数据包,可以设置过滤规则,只抓取特定的请求。

3. 数据包保存:可以将抓取到的数据包保存到本地,以便后续分析和调试。

iOS系统网络抓包方法

iOS系统⽹络抓包⽅法转到⾃⼰的博客收藏。

1. ⽹络共享 + 可视化抓包⼯具基本原理原理⽐较简单,ios设备通过代理⽅式共享连接mac电脑的⽆线⽹卡,使⽤抓包⼯具抓包,然后进⾏分析(我们推荐使⽤Wireshark,在MAC 系统上也可以使⽤Paros⼯具)。

现在以MAC系统下Paros⼯具为例,详细描述下抓包过程:操作步骤1) ⾸先将MAC电脑的以太⽹共享给airport,使iOS设备能够通过wifi连接打开系统偏好设置,找到共享,选择internet共享,在右侧“通过以下⽅式将”选择以太⽹,“连接共享给其他电脑”选择airPort。

在paros的tools-》options中选择local proxy,在Address 中输⼊AirPort的ip地址。

输⼊端⼝8080。

打开系统偏好设置,找到⽹络,选择左侧的AirPort,可以看到AirPort的地址为169.254.69.225,将该地址填⼊到上⾯提到的Address栏中。

3) 使⽤ios设备连接mac共享出来的⽹络:在iOS设备中,选择设置-》通⽤-》⽹络-》wifi,找到共享的⽹络,加⼊。

然后在该⽹络的纤细内容中的http代理部分,选择⼿动,输⼊paros中设置的代理ip和端⼝。

4) 下⾯就可以使⽤paros来监控iOS设备的⽹络,我们打开Safiri,在paros中即可察看到⽹络的所有请求。

2. tcpdump命令 + 可视化抓包⼯具基本原理tcpdump命令是⼀个⽹络的抓包的命令⾏,他能指定具体的设备,也能制定具体的五元组进⾏捕获链路上的数据包。

它可以再终端上打印出来也可以将捕获到得数据写⼊到⼀个⽂件,⽂件的格式是⼆进制形式,所以,我在打开该⽂件的时候才⽤的⼯具是UltraEdit。

当然也可以保存成Wireshark能够识别的pcap格式,然后使⽤Wireshark进⾏查看。

操作步骤1) 采⽤ssh登陆iphone⼿机,使⽤top命令获取:具体步骤如下:a) 获取设备IP地址(wifi地址):b) 在PC上打开终端,输⼊ssh root@IP地址:输⼊密码:alpine (root⽤户的默认密码)2) 通过“tcpdump -X -s0 -w /data.pcap”命令将tcp数据包保存到iOS设备的根⽬录下。

抓包验证IOS BUG的案例

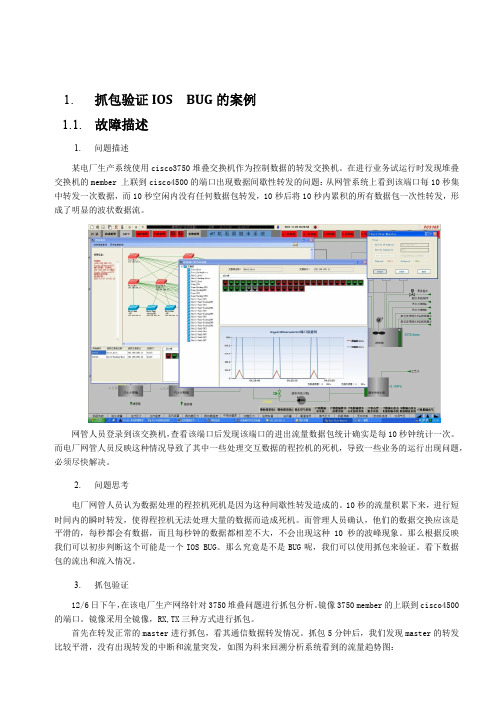

1.抓包验证IOS BUG的案例1.1.故障描述1.问题描述某电厂生产系统使用cisco3750堆叠交换机作为控制数据的转发交换机。

在进行业务试运行时发现堆叠交换机的member 上联到cisco4500的端口出现数据间歇性转发的问题:从网管系统上看到该端口每10秒集中转发一次数据,而10秒空闲内没有任何数据包转发,10秒后将10秒内累积的所有数据包一次性转发,形成了明显的波状数据流。

网管人员登录到该交换机,查看该端口后发现该端口的进出流量数据包统计确实是每10秒钟统计一次。

而电厂网管人员反映这种情况导致了其中一些处理交互数据的程控机的死机,导致一些业务的运行出现问题,必须尽快解决。

2.问题思考电厂网管人员认为数据处理的程控机死机是因为这种间歇性转发造成的。

10秒的流量积累下来,进行短时间内的瞬时转发,使得程控机无法处理大量的数据而造成死机。

而管理人员确认,他们的数据交换应该是平滑的,每秒都会有数据,而且每秒钟的数据都相差不大,不会出现这种10秒的波峰现象。

那么根据反映我们可以初步判断这个可能是一个IOS BUG。

那么究竟是不是BUG呢,我们可以使用抓包来验证。

看下数据包的流出和流入情况。

3.抓包验证12/6日下午,在该电厂生产网络针对3750堆叠问题进行抓包分析。

镜像3750 member的上联到cisco4500的端口。

镜像采用全镜像,RX,TX三种方式进行抓包。

首先在转发正常的master进行抓包,看其通信数据转发情况。

抓包5分钟后,我们发现master的转发比较平滑,没有出现转发的中断和流量突发,如图为科来回溯分析系统看到的流量趋势图:在转发出现异常的member上镜像 member上联到cisco4500端口采集both流量。

此时通过网管软件看到的该端口的转发是间歇性的转发,10秒钟一个峰值,而其他时间的流量为0。

通过登录到交换机查看端口的out,in的流量统计也验证了网管软件看到的情况。

fiddler手机抓包教程

fiddler手机抓包教程Fiddler手机抓包是一种常用的网络调试工具,它可以帮助开发者分析和查看手机上的网络请求和响应,以便于发现和解决网络问题。

下面将为你提供一份1000字的Fiddler手机抓包教程。

第一部分:Fiddler简介和安装(200字)Fiddler是一款功能强大的网络抓包工具,它可以截获HTTP和HTTPS流量,并对其进行分析和修改。

在使用Fiddler手机抓包之前,我们需要先在电脑上安装Fiddler软件。

1. 打开浏览器,搜索Fiddler软件的官方网站,并下载最新版本的Fiddler软件。

2. 安装Fiddler软件,按照安装向导的指示进行操作。

3. 完成安装后,双击桌面上的Fiddler图标,启动Fiddler软件。

第二部分:配置手机代理(200字)在使用Fiddler手机抓包之前,我们需要配置手机代理,以便将手机的网络流量导入Fiddler进行分析。

1. 确保手机和电脑在同一个局域网中。

2. 在手机上,打开“设置”应用,选择“Wi-Fi”选项。

3. 找到当前连接的Wi-Fi网络,点击右侧的“信息”按钮。

4. 在Wi-Fi信息页面中,找到“代理”选项,选择“手动”。

5. 在“服务器”和“端口”字段中,输入电脑上运行Fiddler软件的IP地址和端口号(默认为8888)。

6. 点击“保存”按钮,完成代理配置。

第三部分:手机抓包操作(300字)1. 在电脑上,打开Fiddler软件,确保Fiddler正在监听网络流量。

2. 在手机上,打开一个支持网络连接的应用,比如浏览器或者社交媒体应用。

3. 打开应用后,Fiddler软件会显示手机上的网络请求和响应。

你可以通过点击Fiddler软件中的“Inspectors”选项卡查看请求和响应的详细信息。

4. 如果你想过滤特定的请求或者响应,可以在Fiddler软件的“Filters”选项卡中设置过滤规则。

比如,你可以过滤掉特定的URL请求。

ios开发怎么用Charles进行抓包

ios开发怎么用Charles进行抓包

在ios开发中,经常要请求数据,可以用Charles 进行抓包,下面是店铺给大家整理的一些有关ios开发用Charles 进行抓包的方法,希望对大家有帮助!

ios开发用Charles 进行抓包的方法

首先,我们可以去一些网站下载安装一下这个软件。

安装完毕后,我们能看到这个漂亮的青花瓷。

现在,我们需要将我们的电脑配置成手机的代理服务器,这样才能让我们的MAC 顺利的拦截到手机软件的网络接口。

我们先看一下自己的电脑ip。

在系统偏好设置 --> 网络 --> 查看当前 IP。

然后我们来配置一下手机网络设置,前提是你要确保你的手机和你的电脑在同一个局域网中。

打开手机无线网的配置。

就是点击这个图标。

接着,我们就看到配置页面啦,找到到代理这个栏目,选择“手动”,在服务器一项,填写刚才查看的电脑的ip,这里就是10.930.93.115,端口添加8888,然后返回就行了。

接着,我们在电脑上打开 Charles。

然后配置一下,主要是配置端口,按照图示点击。

然后,在弹出框中找到端口,输入8888,和你手机输入的端口号保持一致。

到这里,配置就完成了。

现在你可以打开你的手机进行上网,这是会看到Charles 在刷刷的显示数据,并在右侧面板中以黄色字体显示出来。

END。

抓包工具的使用

抓包工具的使用

抓包工具是通过监视网络流量并分析传输的数据包来帮助诊断和调试网络问题的工具。

以下是使用抓包工具的基本步骤:

1. 安装抓包工具:选择并安装一款常用的抓包工具,如Wireshark、Fiddler、Charles等。

这些工具在不同的操作系统中有不同的版本。

2. 打开抓包工具:运行抓包工具并打开主界面。

3. 选择要监视的网络接口:在抓包工具的设置中选择要监视的网络接口,通常是网络适配器或无线网络接口。

如果你不确定要选择哪个接口,可以选择默认值。

4. 开始抓包:点击开始或类似的按钮开始抓取网络流量。

抓包工具将会开始监视并记录传输的数据包。

5. 过滤和分析数据包:根据需要可以对捕获到的数据包进行过滤和分析。

过滤可以基于协议、IP地址、端口等进行。

分析可以帮助你理解和诊断网络通信中的问题。

6. 停止抓包:当你捕获到足够的数据包或完成了你的目标后,点击停止或类似的按钮停止抓包。

7. 导出和保存数据包:抓包工具通常提供导出和保存数据包的选项,你可以将抓取到的数据保存到文件中,方便后续分析和共享。

8. 分析数据包:使用一些网络分析工具,如Wireshark的过滤

器和解码功能,来深入分析数据包的内容和结构。

这将有助于解决网络问题以及优化网络性能。

值得注意的是,抓包工具涉及到监视网络流量,因此在使用前你可能需要相应的权限或特殊设置。

同时,抓包工具也会产生大量的网络数据,因此在使用过程中应该注意存储空间的使用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

iOS系统网络抓包方法

在进行iOS开发过程中,经常会遇到各种各样的网络访问问题,以前苦于没有抓包工具,很多网络问题解决起来很痛苦。

现在终于好了,本文提供两种方式进行网络抓包:

1. 网络共享 + 可视化抓包工具

基本原理

原理比较简单,ios设备通过代理方式共享连接mac电脑的无线网卡,使用抓包工具抓包,然后进行分析(我们推荐使用

Wireshark,在MAC系统上也可以使用Paros工具)。

现在以MAC系统下Paros工具为例,详细描述下抓包过程:

操作步骤

1) 首先将MAC电脑的以太网共享给airport,使iOS设备能够通过

wifi连接

打开系统偏好设置,找到共享,选择internet共享,在右侧“通过以下方式将”选择以太网,“连接共享给其他电脑”选择airPort。

2) 打开paros ,设置paros的本地代理paros下载地址

(/)

在paros的tools-》options中选择local proxy,在Address 中输入AirPort的ip地址。

输入端口8080。

打开系统偏好设置,找到网络,选择左侧的AirPort,可以看到AirPort的地址为

169.254.69.225,将该地址填入到上面提到的Address栏中。

3) 使用ios设备连接mac共享出来的网络:在iOS设备中,选择设

置-》通用-》网络-》wifi,找到共享的网络,加入。

然后在该网络的纤细内容中的http代理部分,选择手动,输入paros中设置的代理ip和端口。

4) 下面就可以使用paros来监控iOS设备的网络,我们打开

Safiri,在paros中即可察看到网络的所有请求。

2. tcpdump命令 + 可视化抓包工具

基本原理

tcpdump命令是一个网络的抓包的命令行,他能指定具体的设备,也能制定具体的五元组进行捕获链路上的数据包。

它可以再终端上打印出来也可以将捕获到得数据写入到一个文件,文件的格式是二进制形式,所以,我在打开该文件的时候才用的工具是UltraEdit。

当然也可以保存成Wireshark能够识别的pcap格式,然后使用Wireshark进行查看。

操作步骤

1) 采用ssh登陆iphone手机,使用top命令获取:

具体步骤如下:

a) 获取设备IP地址(wifi地址):

b) 在PC上打开终端,输入ssh root@IP地址:

输入密码:alpine (root用户的默认密码)

2) 通过“tcpdump -X -s0 -w /data.pcap”命令将tcp数据包保

存到iOS设备的根目录下。

3) 通过91助手等工具取出pcap文件,在Windows下使用双击使

用Wireshark打开查看。

当然也可以不输出到文件,tcpdump的命令格式和参数说明: tcpdump [ -adeflnNOpqStvx ] [ -c 数量 ] [ -F 文件名 ] [ -i 网络接口 ] [ -r 文件名] [ -s snaplen ]

[ -T 类型 ] [ -w 文件名 ] [表达式 ]

选型介绍:

-a 将网络地址和广播地址转变成名字;

-d 将匹配信息包的代码以人们能够理解的汇编格式给出;

-dd 将匹配信息包的代码以c语言程序段的格式给出;

-ddd 将匹配信息包的代码以十进制的形式给出;

-e 将捕获的包数显示出来

-f 将外部的Internet地址以数字的形式打印出来;

-l 使标准输出变为缓冲行形式;

-n 不把网络地址转换成名字;

-t 在输出的每一行不打印时间戳;

-v 输出一个稍微详细的信息,例如在ip包中可以包括ttl 和服务类型的信息;

-vv 输出详细的报文信息;

-c 在收到指定的包的数目后,tcpdump就会停止;

-F 从指定的文件中读取表达式,忽略其它的表达式;

-i 指定监听的网络接口;

-r 从指定的文件中读取包(这些包一般通过-w选项产生);

-w 直接将包写入文件中,并不分析和打印出来;

-T 将监听到的包直接解释为指定的类型的报文,常见的类型有rpc (远程过程调用)和snmp(简单网络管理协议;)在使用该命令的时候,我主要使用的主要选项是: -i [接口名] -w [文件名] -v -vv -c -X -e

例如:

我在从eth0捕获100个数据包的时候,并将数据写入到capture.cap文件中,命令格式为:

tcpdump -i eth0 -w capture.cap -v -vv -c 100 -X -e 抓取一个一个ip段之间的数据包:

tcpdump –s 0 –w socket host 10.1.3.9 and host

10.1.3.84

如果从eth0且通信协议端口为22,目标IP为192.168.1.100获取数据:

tcpdump -i eth0 port 22 and src host 192.168.1.100此外还有其他的一些关键词:host,(主机) , net( 网关),port(端口) , src(源IP) , dst(目的IP), 正则表达式:and , or。