用客户端直接到VirusTotal检测文件

深信服edr快速使用指南说明书

深信服EDR快速使用指南深信服EDR快速使用指南让产品帮您快速带来价值深信服EDR是一款轻量易用、实时保护、东西向可视可控的下一代终端安全产品客户端轻量化业务无感知,无需复杂配置,半自动化安全运维预防防护检测响应运营漏洞补丁管理系统安全基线核查微隔离流量可视微隔离流量可控USB管控一键端口封堵勒索诱饵防护无文件攻击专防进程黑白名单全球热点威胁同步远程登录防护文件实时监控Webshell检测暴力破解检测违规外联监控流行病毒快速检测框架SAVE引擎宏病毒修复僵尸网络举证进程溯源终端隔离清除&移除终端围剿式查杀资产信息清点可视化首页&报表警报API接口支持网端联动轻补丁漏洞免疫批量部署【轻量易用】【实时保护】创新微隔离技术基于业务维度让终端间流量可视可控,同时做到简单落地,高效运维【东西向可视可控】基于威胁攻击链多达30个功能构建多层次防御恶性病毒(感染型病毒,宏病毒,CAD病毒,勒索病毒等影响业务连续性的病毒)清除修复能力强网端联动达到Gartner定义的最高层级深信服终端检测响应平台EDR SANGFOR Endpoint Detection Response 深信服人工智能检测引擎SAVESANGFOR AI-based Vanguard Engine 01深信服EDR快速使用指南深信服EDR成功入围微软官方终端安全软件推荐名录,获得了兼容Windows 的微软WHQL徽标认证,其人工智能引擎SAVE 也入围了国际权威的Virustotal检测平台,技术能力位居业界前沿。

市场成绩第三方评测赛可达实验室-东方之星证书微软官方Windows 10/8/8.1推荐防病毒软件中国反网络病毒联盟成员单位赛可达优秀产品奖SKD AWARDS 02深信服EDR快速使用指南病毒千千万,担心我们内网系统会中毒,导致我们业务中断,能否快速有效的检测和修复病毒?当然没问题,EDR 基于AI 的漏斗型检测框架,统一配置下发病毒查杀策略,能够有效地针对恶性病毒(感染性病毒、CAD 病毒、宏病毒、勒索病毒等)进行快速处置修复,实现业务“零”干扰的安全防护!信服君03深信服EDR快速使用指南威胁检测打开【终端管理】->【策略中心】->【病毒查杀】->【扫描配置】进行多引擎扫描策略配置,如下图。

恶意软件的检测与清除方法

恶意软件的检测与清除方法恶意软件(Malware)是指那些有恶意功能并对计算机系统或用户数据造成危害的软件程序。

随着互联网的普及,恶意软件的数量和种类不断增加,给用户的信息安全带来了严重威胁。

因此,了解并掌握恶意软件的检测与清除方法显得尤为重要。

本文将就此进行详细阐述。

一、恶意软件的检测方法1. 安全软件的使用安全软件是检测和清除恶意软件的首选工具,我们可以借助安全软件及时发现计算机中的恶意软件,并采取相应措施进行处理。

常见的安全软件包括杀毒软件、防火墙软件等。

2. 定期进行系统扫描定期对计算机进行全盘扫描可以及时检测到潜在的恶意软件。

扫描过程中,安全软件会自动识别并隔离或删除恶意软件,保证计算机的安全。

建议每周进行一次全盘扫描,并在怀疑计算机感染了恶意软件时立即进行扫描。

3. 警惕可疑邮件和下载链接恶意软件往往通过电子邮件或下载链接传播,我们应该警惕来自不认识发件人的邮件,不点击不明链接,避免下载未知来源的文件。

此外,还应注意验证可信网站的安全性,以免误操作导致感染恶意软件。

二、恶意软件的清除方法1. 利用安全软件进行清除如果发现计算机感染了恶意软件,可以通过安全软件进行清除。

打开安全软件,点击进行全盘扫描,等待扫描结果,然后根据软件的提示进行相应处理。

通常,安全软件会提供隔离、删除或修复等选项。

根据具体情况进行处理,并遵循软件的指导进行操作。

2. 手动删除恶意软件有时候安全软件无法完全清除恶意软件,或者我们想通过手动操作来深度清除恶意软件,我们可以按照以下步骤进行:- 首先,进入计算机的安全模式。

在重启计算机时按下F8键进入安全模式。

- 然后,打开任务管理器,结束所有可疑或未知的进程。

- 接着,打开控制面板,进入程序和功能,卸载所有可疑或未知的软件。

- 最后,清除所有恶意软件相关的文件和注册表项。

在搜索框中输入“运行”,打开运行对话框,输入“regedit”进入注册表编辑器,根据提示删除所有与恶意软件相关的注册表项。

网络安全漏洞扫描工具的使用方法与技巧

网络安全漏洞扫描工具的使用方法与技巧随着互联网的普及和应用的广泛,网络安全问题也日益严重。

恶意黑客、网络病毒和网络攻击事件的频繁发生对网络安全提出了新的挑战。

为了及时发现和修复可能存在的安全漏洞,网络安全专家和系统管理员需要借助各种网络安全工具来进行漏洞扫描。

本文将介绍网络安全漏洞扫描工具的使用方法和一些技巧,帮助读者有效提高网络安全。

一、什么是网络安全漏洞扫描工具网络安全漏洞扫描工具是一种软件应用程序,通过自动扫描网络中的设备、操作系统和应用程序,寻找潜在的安全漏洞。

这些工具可以扫描网络设备的配置文件、漏洞数据库和漏洞签名等信息,发现潜在的安全威胁并提供相应的修复建议。

二、常用的网络安全漏洞扫描工具1. Nessus:Nessus是一款功能强大的漏洞扫描工具,被广泛用于发现、评估和缓解网络上的安全漏洞。

它可以自动进行扫描,并提供详细的漏洞报告。

Nessus支持多种操作系统和应用程序的扫描,并提供实时更新的漏洞库。

2. OpenVAS:OpenVAS是一个开源的网络漏洞扫描工具,提供了强大的漏洞检测和管理功能。

它能够对目标主机进行端口扫描、服务探测和漏洞扫描,并生成详细的报告。

3. Nmap:Nmap是一个流行的网络扫描工具,用于发现和评估网络上的主机和服务。

它可以探测目标主机开放的端口,确定主机的操作系统类型,并执行一些高级的漏洞探测。

4. Qualys:Qualys是一个云端漏洞扫描服务,提供全面的漏洞管理和安全合规性解决方案。

它可以扫描网络内外的设备,并提供实时漏洞报告。

三、网络安全漏洞扫描工具的使用方法1. 确定扫描目标:在使用任何漏洞扫描工具之前,首先要确定扫描的目标范围。

这包括要扫描的IP地址范围、域名和网络设备。

明确的扫描目标可以提高扫描的准确性和效率。

2. 配置扫描参数:根据实际需求和网络环境,配置合适的扫描参数。

这包括扫描的深度、速度、端口范围和服务类型等。

通常情况下,扫描深度和速度之间存在一定的权衡。

U盘中毒的查毒杀毒方法

方法一1、将U盘插入自己的电脑,当出现操作提示框时,不要选择任何操作,关掉。

2、进入我的电脑,从地址下拉列表中选择U盘并进入,或者右键单击可移动磁盘,在弹出的菜单中选择“打开”进入。

千万不要直接点击U盘的盘符进去,否则会立刻激活病毒!3、在我的电脑-工具-文件夹选项-查看-显示所有文件和文件夹,把“隐藏受保护的系统文件”的勾去掉,你会看到U盘中出现了“rose.exe (或者 setup. exe, gamesetup. exe)” 和“autorun. inf” 两个文件直接删除!4、在开始一运行中输入“regedit”(XP系统)打开注册表,点“编辑”一一“查找”,在弹出的对话框中输入“rose.exe(或者setup.exe, gamesetup.exe)” 找到后将整个shell子键删除,然后继续按F3查找下一个,继续删除查找到有关的键值,直到显示为“注册表搜索完毕”为止。

方法二(文件夹不见了,被病毒隐藏时使用此方法)1.【图片】按WIN+R组合键(WIN是Z和SHIFT键下面,CTRL键右边,ALT键左边的那个键)打开运行对话框。

输入。

山&回车打开命令行。

一命令行其实很好用2.输入你U盘的盘符,再打一个冒号:,回车。

一进入U盘(如:你的U盘是H 盘则输入比回车即可)3.输入@优=玷*.* -s -h /s /d,回车。

一把所有文件去掉隐藏属性(可以看见你丢失的文件)(如果还是没有看见,丢失的文件夹,打开工具-文件夹选项-查看, 取消“隐藏受保护的操作系统文件”(无视警告选“是”),“隐藏已知文件类型的扩展名”。

点击选中“显示所有文件和文件夹"。

一)4.现在再看看你的U盘,是不是发现了很多EXE文件或者autorun.inf文件?一你看到两个一样的文件夹?那么有一个是病毒,右键菜单不是“打开,搜索,资源管理器”之类的是病毒。

5.还等什么--把它们删除吧~~~还有陌生的BAT,CMD,SCR,PIF文件,WINDOWS 旗子图标的文件,齿轮图标的文件,册f~~-autorun.inf的图标是文件夹?删除试试~~删不掉就算了。

识别病毒文件的方法

三、版本信息

还有要注意的注册表项有appinit_dlls,一般为空值(例外,卡卡的一个文件会放这),如果多出值就是病毒,按名字找到删除。还有一个就是userinit,一般也是空的,多东西修改就要查查是否正常。

推荐用SREng来检查,比较方便,也会自动提示以上修改。

结语:

说真的,真要从一堆英文名中找出可疑的文件名挺难的,综合使用各个方法,配合工具软件分类显示才是捷径,比如SREng,把服务驱动列出来,名字、文件、路径一摆,就很明显了,有的名字就是乱写的,对照后面的文件名就很清楚了,有的细心的会冒充系统服务名,不过与正常的一对比,连网也不用上,也可以找出问题(隐藏微软服务后非微软的服务就露出来了,如果还顶个系统服务名或接近系统服务的名字,就一定有问题,不是把正常服务改了,就是额外加进来的李鬼)。

我们在使用杀毒软件杀毒的时候,常常会检测出很多“病毒”,许多朋友抱着“宁可错杀一堆,绝不放过一个”的态度,将检测出的“病毒”全部删掉。其实全删是不可取的,有的是被感染的系统文件,是不能删的。笔者在这里介绍几个识别病毒文件的方法,希望对大家有所帮助。 一、文件时间

如果你觉得电脑不对劲,用杀毒软件检查后,没什么反映或清除一部分病毒后还是觉得不对劲,可以根据文件时间检查可疑对象。

其它文件夹,主要看是否有不该存在的文件存在,比如windows文件夹中多了什么瑞星的文件(卡卡的倒是有在那)、realplayer的文件,绝对可疑,还有比如svchost.exe、ctfmon.exe突然出现在windows或其它文件夹中,而不是在它们应该在的system32中,也可以确定是病毒。当然可以结合上面的几个方法一起判断。有的时候是得靠经验,相对而言文件比较少的文件夹比较好判断,多出什么很容易发觉,比如windows、ie文件夹,多看看,就知道基本就是那些,多一两个exe或dll,马上可以发现(很多流氓软件是会在这里安身)。

轻松检测电脑病毒的方法

怎么简单检测出电脑中的病毒

工具/材料:

腾讯电脑管家

现在又很多小伙伴电脑中毒后不知道怎么去检测,尤其是在杀毒软件打不开的时候,只能干着急,对于这种情况无可奈何,不过我知道一个简单的办法,能够快速简单的找到电脑中的木马病毒,然后进行查杀,今天就分享给大家,教大家可以轻松简单的找出电脑中隐藏的木马病毒,解决大家的难题

【看是否有重复进程】

1,一般电脑中毒后,病毒一般就会自己伪装成其他的系统文件或者是寄宿在其他的文件中,这样的话,一般我们是看不出来的,不过有一个共同的特点,占用CPU内存会增大

2,所以我们想要自己检测病毒,可以按住CTRL+DEL+ALT呼出任务管理器,然后再里面选择到【进程】这个选项,看一下程序的CPU内存占用

3,打开进程后,如果发现有很多名称相同的文件,而且都占用了很大的内存和CPU,那么这个文件很大的可能性就是病毒了,我们可以右击选择【打开文件位置】

4,打开文件位置后,然后把这个程序进行删除,或者打开百度搜索【火眼】上传这个文件,先鉴定一下是不是病毒,如果是的话再去删除也可以

【杀毒软件检测】

1,其实相对于手动杀毒来说,我们用第三方安全软件杀毒更为简单,先打开电脑的杀毒软件,比如说腾讯电脑管家找到【病毒查杀】功能

2,找到病毒查杀功能后直接打开,然后选择【全盘查杀】,这样就会自动在电脑中寻找病毒了,等找到病毒后,再进行一键清理就好了。

网络攻击检测工具使用教程

在当今信息化社会,网络安全问题备受关注。

随着网络攻击日益增多,网络攻击检测工具成为了网络管理员必备的利器。

本文将介绍几种常见的网络攻击检测工具的使用方法,帮助读者更好地保护自己的网络安全。

首先,我们来介绍一款常用的网络攻击检测工具——Snort。

Snort是一款开源的网络入侵检测系统,可以在Linux、Windows等操作系统上运行。

它可以实时监控网络流量,检测并阻止各种网络攻击行为,如端口扫描、DDoS攻击等。

安装Snort非常简单,只需在官网下载安装包,按照官方文档进行安装即可。

安装完成后,运行Snort并设置监控规则,即可开始对网络进行实时监控。

此外,Snort还支持插件扩展,用户可以根据需要安装各种插件,提高网络安全防护能力。

接下来,我们介绍另一款网络攻击检测工具——Wireshark。

Wireshark是一款流行的网络协议分析工具,可以在Windows、MacOS、Linux等平台上运行。

它可以捕获网络数据包,分析网络流量,帮助用户发现网络中的异常行为。

安装Wireshark同样非常简单,只需下载安装包并按照提示进行安装即可。

安装完成后,运行Wireshark并选择需要监控的网络接口,即可开始捕获网络数据包。

用户可以根据需要设置过滤规则,只捕获特定类型的数据包,帮助发现潜在的网络攻击行为。

除了上述两款工具外,还有许多其他优秀的网络攻击检测工具,如Suricata、Bro等。

这些工具各有特点,用户可以根据自己的需求选择合适的工具进行使用。

在使用网络攻击检测工具时,用户还需注意一些问题。

首先,要定期更新工具版本,确保拥有最新的攻击检测规则和漏洞修复。

其次,要学习相关的网络安全知识,了解常见的攻击手段和防御方法,提高自身的安全意识。

最后,要密切关注网络流量和日志,发现异常行为时及时采取相应的应对措施,避免网络攻击对系统造成严重影响。

总之,网络攻击检测工具是保护网络安全的重要手段,通过合理使用这些工具可以帮助用户及时发现和防范各种网络攻击行为。

学会使用电脑的网络嗅探工具

学会使用电脑的网络嗅探工具随着信息技术的快速发展,电脑与网络已经成为现代人生活中不可或缺的一部分。

在互联网的浩瀚世界中,有着各种各样的网络嗅探工具,这些工具能够帮助我们了解并分析网络数据流量,从而提升网络安全性和性能。

本文将介绍一些常用的网络嗅探工具,以及如何学会使用它们。

一、WiresharkWireshark是最著名和功能最强大的免费开源网络嗅探器,它能够捕获和分析网络数据包。

使用Wireshark,我们可以详细查看网络通信过程中的所有数据,并对其进行过滤、解析和统计。

通过对网络数据的深度分析,我们可以识别网络中的潜在问题,如网络瓶颈、数据包丢失等,进而采取相应的措施进行优化。

二、TcpdumpTcpdump是另一个常用的网络嗅探工具,它允许我们在命令行中捕获网络数据包,并将其保存到文件中以供后续分析。

与Wireshark相比,Tcpdump的功能更为简单,适合于那些对命令行界面更加熟悉的用户。

通过学习Tcpdump的使用,我们可以轻松地进行基本的网络嗅探操作,并对网络数据包进行初步分析。

三、NmapNmap是一款功能强大的网络扫描工具,它可以帮助我们发现网络上潜在的安全漏洞,并了解网络设备的运行状态。

与传统的网络嗅探工具不同,Nmap主要关注于主机和端口的探测,通过发送特定的探测包和分析返回的响应,我们可以获取有关目标主机的各种信息,如操作系统类型、开放的端口和服务等。

掌握Nmap的使用方法,对于网络安全人员和网络管理员来说是非常重要的。

四、EttercapEttercap是一款流行的网络嗅探和中间人攻击工具,它可以截取网络通信中的数据包,并对其进行修改和注入。

虽然Ettercap在某些情况下可以用于进行网络攻击,但在合法的渗透测试和安全评估中,它也能够帮助我们发现潜在的安全风险。

学习如何正确使用Ettercap,有助于我们了解网络嗅探的原理和方法,提升对网络安全的认知和防范能力。

五、使用网络嗅探工具的注意事项在学习和使用网络嗅探工具时,我们需要遵守一些基本的道德规范和法律法规。

procexp和autoruns识别并删除木马

如何用procexp和autoruns识别并删除木马木马程序是当前病毒中危害比较大的一种,鉴于变种比较多杀毒软件对其处理一般比较滞后,在论坛中经常有人认为自己中了木马,发个hijackthis日志上来让人分析,在此我介绍一个两个工具:procexp和autoruns,这两个工具对付一般的木马比较有效,使用这两个工具大家可以自己手动找到木马并删除它下面介绍两个工具的使用方法(本人使用的是xp系统,下面以xp为例):一、procexp:(完全可以替换windows自带的任务管理器)此工具可以查看当前运行的程序(包括一些windows任务管理器不能看到的隐藏的进程),杀掉运行进程直接运行程序如图,图中进程分为两种:一种是服务程序,一种是普通程序普通程序可以用windows自带的任务管理器关闭,而服务程序只能通过服务管理器才能关闭,procexp可以杀掉服务和普通进程,杀进程的方法:直接右键单击右键菜单中选择killprocess项:(功能比较强大,连winlogon.exe 都可以杀掉,若你杀掉它,系统自动当机了,有兴趣的同志可以试试)使用其识别木马程序的方法:首先查看是否有可疑进程,一些木马使用了windows系统程序名,例如:services.exe,svchost.exe,(这些文件在windows\system32目录下,一般木马会放在磁盘根目录下,或是windows目录下,)另一种情况是某一进程占cpu占有比较大看到可疑程序直接在列表中选中,右键查看属性,或直接双击看程序的描述信息,微软程序描述信息和版本信息一般都很详细,若没有版本信息则可能是木马程序,也有一些木马写了跟微软类似的信息,此时可以使用数字签名校验功能,点击verify按钮,若是微软的程序会提示(verified)如图:对于一般的程序,explorer.exe启动的程序都可以杀掉的,一般不会引起系统问题有时电脑会突然弹出消息框或错误框,但又不知道是那个程序弹出的,可以选择如图按钮按住鼠标左键,把鼠标放在弹出的对话框上,抬起鼠标左键工具会自动定位当运行的程序上。

识别病毒文件的四个非常不错的方法

我们在使用杀毒软件杀毒的时候,常常会检测出很多“病毒”,许多朋友抱着“宁可错杀一堆,绝不放过一个”的态度,将检测出的“病毒”全部删掉。

其实全删是不可取的,有的是被感染的系统文件,是不能删的。

这里介绍几个识别病毒文件的方法,希望对大家有所帮助。

一、文件时间如果你觉得电脑不对劲,用杀毒软件检查后,没什么反映或清除一部分病毒后还是觉得不对劲,可以根据文件时间检查可疑对象。

文件时间分为创建时间、修改时间(还有一个访问时间,不用管),可以从文件的属性中看到,点选文件,右击,选择菜单中的属性就可以在“常规”那页看到这些时间了。

通常病毒、木马文件的创建时间和修改时间都比较新,如果你发现的早,基本就是近几日或当天。

c:\windows和c:\windows \system32,有时还有c:\windows\system32\drivers,如果是2000系统,就把上面的windows改成winnt,这些地方都是病毒木马常呆的地方,按时间排下序(查看-详细资料,再点下标题栏上的“修改时间”),查看下最新几日的文件,特别注意exe和dll文件,有时还有dat、ini、cfg文件,不过后面这些正常的文件也有比较新的修改时间,不能确认就先放一边,重点找exe和dll,反正后三个也不是执行文件。

一般来说系统文件特别是exe和dll)不会有如此新的修改时间。

当然更新或安装的其它应用软件可能会有新的修改时间,可以再对照下创建时间,另外自己什么时间有没装过什么软件应该知道,实在不知道用搜索功能,在全硬盘上找找相关时间有没建立什么文件夹,看看是不是安装的应用软件,只要时间对得上就是正常的。

如果都不符合,就是病毒了,删除。

说明一点,正如不是所有最新的文件都是病毒一样,也不是说所有病毒的时间都是最新的,有的病毒文件的日期时间甚至会显示是几年前。

当然我们还有其他的分辨方法。

二、文件名文件名是第一眼印象,通过文件名来初步判断是否可疑是最直接的方法,之所以放在时间判断后面,实在是从一大堆文件中分拣可疑分子太难了,还是用时间排下序方便些。

盘点那些年一起用过的网络安全工具

盘点那些年一起用过的网络安全工具作者:***来源:《计算机与网络》2021年第14期Malwarebytes这是一个检测和删除恶意程序的软件,包括蠕虫,木马,后门,流氓,拨号器,间谍软件等,快如闪电的扫描速度,具有隔离功能,并让您能方便地恢复。

其包含额外的实用工具,以帮助手动删除恶意软件,分为两个版本,Pro和Free,Pro版相比与Free版功能多了实时监控防护、启发式保护、恶意网站保护和阻止访问已知的零日恶意Web内容。

ClamAVClamAV是一款C语言开发的开源病毒扫描工具用于检测木马、病毒和恶意软件,它提供了一个灵活且可扩展的多线程守护程序,命令行扫描程序以及用于通过Internet自动更新的工具。

它是一个命令行工具。

VirusTotalVirusTotal是一个知名的在线病毒木马及恶意软件的分析服务,可分析提交的文件中是否包含已知病毒和其他恶意软件。

因为它是在线查毒网站,所以性能可能不如软件查毒来的强大。

Ike-scan这是一个命令行工具,它使用IKE协议来发现、识别和测试IPsecVPN服务器。

THC AmapTHC Amap是确定给定端口上侦听应用程序的好工具,它甚至知道如何解析Nmap输出文件。

同样,他也是个命令行工具。

NBTScanNBTScan是用于扫描IP网络以获取NetBIOS名称信息的程序,它向提供范围内的每个地址发送NetBIOS状态查询。

对于每个响应的主机,它列出了IP地址,NetBIOS计算机名称,登录的用户名和MAC地址。

同样,也是个命令行工具。

OpenSSH/PuTTY這想必大家多多少少都接触过,主要用作登陆连接远程服务器加密。

大多数Linux用户都运行着OpenSSH,而Windows用户则更喜欢Putty。

OpenSSH主要是以命令行为主,而Putty 带有GUI界面。

TrueCrypt可用于Linux Mac和Windows系统,并且是开源的磁盘加密系统。

turbo intrude使用方法

turbo intrude使用方法Turbo Intrude是一个免费的开源网络安全扫描器,它可以帮助用户分析网络安全性。

它可以检测出攻击者在攻击终端中使用的令牌,并且可以检测出被攻击终端上运行的应用程序,进而帮助用户及时查明网络漏洞。

下面就介绍一下如何使用Turbo Intrude进行网络安全扫描。

首先,运行Turbo Intrude前我们需要安装它,可以从官方主页下载安装文件,运行安装后即可完成安装。

完成安装后,可以点击运行该软件,根据提示操作即可开始使用Turbo Intrude。

接下来,在使用Turbo Intrude检测网络安全性之前,我们需要对目标服务器进行扫描,可以使用工具进行扫描,以获得令牌和被攻击终端上运行的应用程序的信息。

第三步,扫描完成后,我们需要打开Turbo Intrude,然后点击“新建任务”,给这个任务起一个名字,并点击“新建”。

点击“任务”菜单,并点击“添加扫描对象”,然后输入目标服务器的IP地址。

第四步,在“任务”菜单中选择“添加令牌”,输入扫描获取的令牌,并点击“添加”按钮。

第五步,再次点击“任务”菜单,并在“Targets”项目中添加攻击终端上运行的目标应用程序,点击“添加”按钮添加完成后,点击“开始”按钮开始网络安全性扫描。

网络安全性扫描完成后,会在界面中显示出扫描结果,用户可以根据扫描结果及时发现网络安全漏洞,从而采取有效措施,加强网络安全性。

以上就是turbo intrude使用的步骤,Turbo Intrude可以帮助用户快速发现网络安全漏洞,大大提升了网络安全的水平,是一款值得大家推荐的网络安全工具。

但是,用户在使用Turbo Intrude时也需要注意网络安全,以防止被攻击,损坏自己的网络。

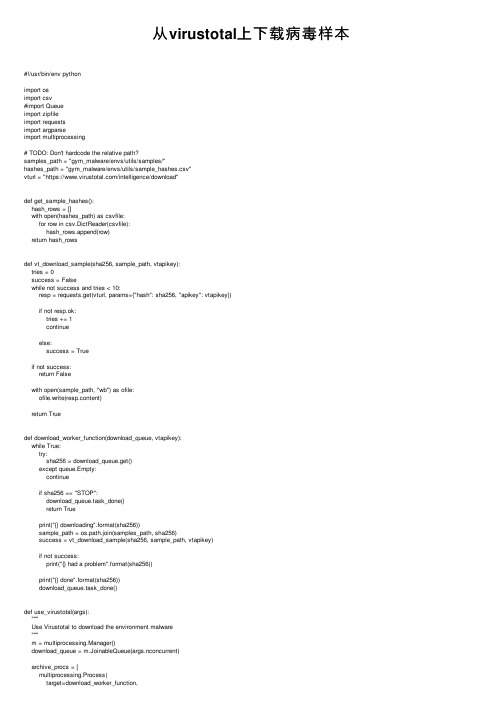

从virustotal上下载病毒样本

从virustotal上下载病毒样本#!/usr/bin/env pythonimport osimport csv#import Queueimport zipfileimport requestsimport argparseimport multiprocessing# TODO: Don't hardcode the relative path?samples_path = "gym_malware/envs/utils/samples/"hashes_path = "gym_malware/envs/utils/sample_hashes.csv"vturl = "https:///intelligence/download"def get_sample_hashes():hash_rows = []with open(hashes_path) as csvfile:for row in csv.DictReader(csvfile):hash_rows.append(row)return hash_rowsdef vt_download_sample(sha256, sample_path, vtapikey):tries = 0success = Falsewhile not success and tries < 10:resp = requests.get(vturl, params={"hash": sha256, "apikey": vtapikey})if not resp.ok:tries += 1continueelse:success = Trueif not success:return Falsewith open(sample_path, "wb") as ofile:ofile.write(resp.content)return Truedef download_worker_function(download_queue, vtapikey):while True:try:sha256 = download_queue.get()except queue.Empty:continueif sha256 == "STOP":download_queue.task_done()return Trueprint("{} downloading".format(sha256))sample_path = os.path.join(samples_path, sha256)success = vt_download_sample(sha256, sample_path, vtapikey)if not success:print("{} had a problem".format(sha256))print("{} done".format(sha256))download_queue.task_done()def use_virustotal(args):"""Use Virustotal to download the environment malware"""m = multiprocessing.Manager()download_queue = m.JoinableQueue(args.nconcurrent)archive_procs = [multiprocessing.Process(target=download_worker_function,args=(download_queue, args.vtapikey))for i in range(args.nconcurrent)]for w in archive_procs:w.start()for row in get_sample_hashes():download_queue.put(row["sha256"])for i in range(args.narchiveprocs):download_queue.put("STOP")download_queue.join()for w in archive_procs:w.join()def use_virusshare(args):"""Use VirusShare zip files as the source for the envirnment malware"""pwd = bytes(args.zipfilepassword, "ascii")md5_to_sha256_dict = {d["md5"]: d["sha256"] for d in get_sample_hashes()} for path in args.zipfile:z = zipfile.ZipFile(path)for f in list():z_object_md5 = f.split("_")[1]if z_object_md5 in md5_to_sha256_dict:sample_bytez = z.open(f, "r", pwd).read()with open(md5_to_sha256_dict[z_object_md5], "wb") as ofile:ofile.write(sample_bytez)print("Extracted {}".format(md5_to_sha256_dict[z_object_md5]))if __name__ == '__main__':prog = "download_samples"descr = "Download the samples that define the malware gym environment" parser = argparse.ArgumentParser(prog=prog, description=descr)parser.add_argument("--virustotal",default=False,action="store_true",help="Use Virustotal to download malware samples")parser.add_argument("--vtapikey", type=str, default=None, help="Virustotal API key")parser.add_argument("--nconcurrent",type=int,default=6,help="Maximum concurrent downloads from Virustotal")parser.add_argument("--virusshare",default=False,action="store_true",help="Use malware samples from VirusShare torrents")parser.add_argument("--zipfile",type=str,nargs="+",help="The path of VirusShare zipfile 290 or 291")parser.add_argument("--zipfilepassword",type=str,default=None,help="Password for the VirusShare zipfiles 290 or 291")args = parser.parse_args()if not args.virustotal and not args.virusshare:parser.error("Must use either Virustotal or VirusShare")if args.virusshare:if len(args.zipfile) == 0:parser.error("Must the paths for one or more Virusshare zip files")if args.zipfilepassword is None:parser.error("Must enter a password for the VirusShare zip files")use_virusshare(args)if args.virustotal:if args.vtapikey is None:parser.error("Must enter a VirusTotal API key")use_virustotal(args)使⽤⽅法:python download_samples.py --virustotal --vtapikey 1a7b7440ceca037b88fd160ef6c8e04b69ba434bdd76ef2ab0ab52a567xxxxxcsv⽂件格式:sha256,sha1,md50007df5e92070f8d12411078070bdcafb24df81c837d8113a1e047ed7ac9fba1,e760b4ae027975928735024273a4240995442e2b,002e5581fabb21af4d4e7ec070561d38 0026b14f896934c621eccca48474353fff08f592ebc2949dde4b881f2353e3d2,f5cc8bd5accc281a8a41a9b13d870734361ec26b,292bd61f51ef0983b058a3b0f16ad263 00341b912ae7a9fc5bd25ac544bb2525cdc10f7dfcf51e6d96e9221a9ca06525,0329a4316eea3cf6d1376ea1eab5e2806258193b,c0370cb71216559beef7fe943b52003e 007792005ee9d835d5d0d4e0d6f7b886605272252a202e97a04bbc30bbbe12ae,f8190fe3936eff91a011901e30d66d0ad96e7e0c,64fed9d345dec9156090832c2b768982 009868767950256d823b0e9c6a89b8a7b2cef63424adc1840d1350ffa0bd3e42,50d4083adcd17910c2889842daf0d5e6ec41ab40,2f7a71e7abfd8536b9dee243656e0a8a 00a52b54695bac31830bdecf1c0e71b10da9bf3e9ff3d52cf1fc90f110458475,26f7549b66b2578112a77ceda7be7647ce5bc763,84b7490cae7fb84010863e006988951a 00c00e802109d0a3cb122c90168380ca23dfd3c28b1f03711b6218a8b1800f7c,eca4d84561c6440975ca64402e92ab01cf1bf4c8,d40cf7ae9174d5dc79c2e9db8cdb1bbb 0105e7aadf4e069b10aea00a43d90b753acfdd81c8db6e37df2c5b563162c30b,310a76a010cb58b510da8eb743f53ff517e441a9,2d4dcc983545014af6c8994ffa478488 0106fb2d96d5643f7ccb4a3e9fe8f3bb34c7d65d03333370648915991a3b200d,ad073b1ada3bb0aff0cae2edd7d41f6f09816cbe,f3e5b6b8c47211d54c2031d7a9a8f54f 012244e5a30708451b0b8b36a45e7d36fc8694f999adec739ef21efbc5f8e922,ef0ce82ca912e79a4fe64879ceb7fc30605367bb,ef24712cdbd8bd210e44d1546f5b91ab 014b392af2230b6275acf08a1384b1dd578e7fa3e7aba70c1b5b2ea6956c2108,43336578eb0efb1f9096836ff420fba635527020,d8f99268a5727a64bbac9a149b169afc 01640574490f32ba3d84bef60bdc30794edacf32932e93bada4d068dc5e27457,320c06678b0253ef5e30933d341a981744702c49,06c7dcdcdc887e052c2b6ee0dc88a2a6。

有病毒吗?一测便知

有病毒吗?一测便知

作者:

来源:《电脑爱好者》2008年第17期

小海最近玩了一款新的网络游戏,在没有外挂的环境下玩,感觉格外有人情味儿。

正当大家对这款游戏的代理公司竖起大拇指称赞时,却有网友称他的杀毒软件在游戏更新档中查出病毒,一时间议论纷纷。

官方公告是该杀软误判的结果……小海发愁了,如何是好?

除了把问题丢给官方或高手解决外,Virus Total(/zh-cn/)可以用35种著名的病毒引擎,替你扫描可疑的文件!

小提示

Virus Total使用的病毒引擎,包含卡巴斯基、NOD32、Avast、F-Secure、Panda、Bitdefender、Norton等。

第1步

进入网站后,在“上传文件”处点击“浏览”,将可疑的文件上传,这样也可以更加安全。

如果上传的文件已被网友或你自己的杀毒软件侦测为可疑程序,建议勾选“使用安全方式(SSL)传输”。

第2步:

点击“发送文件”立即开始检测。

大约一分钟后,如图所示,检测报告就出来了,如果在扫描结果中不出现异常的显示,就表明该文件是非病毒文件了。

小提示

有时候打开任务管理器,你会发现疑似木马的进程,而找不到对应的文件,这时候怎么办呢?可以使用360安全卫士扫描进程,如果快速扫描没有结果,建议升级到最新特征库并进行全盘扫描。

网络攻击检测工具使用教程(Ⅱ)

网络攻击检测工具使用教程随着互联网的普及和发展,网络安全问题也日益严重。

网络攻击成为了人们生活和工作中一个不可忽视的问题。

为了保护自己的网络安全,我们需要使用一些网络攻击检测工具来帮助我们发现网络攻击并及时应对。

本文将介绍几种常见的网络攻击检测工具的使用方法和技巧。

一、WiresharkWireshark是一个开源的网络分析工具,可以用来捕获和分析网络数据包。

它支持多种网络协议,包括TCP、UDP、IP、ICMP等。

使用Wireshark可以帮助我们监视网络流量,发现异常流量和网络攻击。

使用Wireshark的方法很简单,首先我们需要下载并安装Wireshark软件。

安装完成后,打开软件,选择需要进行监视的网络接口,然后点击“Start”按钮开始捕获网络数据包。

在捕获过程中,我们可以设置过滤器来只显示特定协议或源/目的地地址的数据包。

当发现异常流量时,我们可以通过Wireshark的分析功能来深入了解网络攻击的细节,并及时采取相应的措施进行防御。

二、SnortSnort是一个轻量级的网络入侵检测系统,可以用来检测和阻止网络攻击。

Snort可以实时监视网络流量,并根据预先定义的规则来识别和报告潜在的网络攻击行为。

使用Snort需要首先安装和配置软件,然后编写规则文件来定义需要监视和防御的网络攻击类型。

一旦发现匹配规则的网络流量,Snort会生成警报并采取相应的措施,比如记录日志、阻断流量或发送警报通知管理员。

三、SuricataSuricata是另一个流行的网络入侵检测系统,它可以用来监视和分析网络流量,发现和防御各种类型的网络攻击。

与Snort类似,Suricata也需要安装和配置软件,并编写规则文件来定义需要监视的网络攻击类型。

Suricata具有高性能和多线程处理能力,可以处理大规模的网络流量,并实时识别和应对各种网络攻击。

与Wireshark不同,Suricata是一个深度封包检测系统,可以对网络流量进行深入分析和检测,提高了网络攻击的发现和防御能力。

如何免费用几十种杀毒软件快速检查某个文件是否木马或病毒

如何免费用几十种杀毒软件快速检查某个文件是否木马或病毒如何免费使用几十种杀毒软件快速检查电脑中的某个可疑文件是否木马或病毒??作者:知宝2011年1月1日(欢迎访问我的网上家园:)写这篇文章,源于我今天惊魂一刻的亲身经历。

因为从新浪共享文档频道(/)下载了一个电子文档,是exe格式的电子书。

我从来都对exe格式的电子书充满疑惑,因为总是担心它里面藏有病毒或木马,所以在使用这种书之前,我都会用杀毒软件检查一下再使用。

但是今天,问题依然发生了。

我用360杀毒软件检查它,没有发现问题,然后我就双击运行它来阅读。

这下问题就来了,电脑的屏幕闪了一下,没见电子书打开,但是却看到我电脑中的办公软件WORD自动打开了一个文档,正是我要看的文件标题。

我就纳闷起来,那我点击的那个EXE到哪里去了?找了办天,在电脑的临时文件夹中,找到了一个 winxp.exe, 一个vbs脚本文件,还有被Word打开的那个文件,同时放在一个文件夹中……这意味着,我可能已被黑了!该死的360,木马云都没有查出来的文件,居然也有问题!麻烦,只好自己在电脑中搜寻一番,简单找了注册表、进程、电脑启动加载的文件,主要的可能有问题的目录,没有发现有什么其它的异样,但是,这个winxp.exe 是干什么的,它在我电脑里面究竟做了什么?对于我来说,不知道的事情就如同前方黑暗中可能存在的深渊,是最可怕的事情。

所以我想搞个明白。

把360安全卫士和360杀毒软件打开——本来我以为,可以通过软件手动提交值得怀疑的文件,让它去处理一下,我等上几天看结果,但是按遍了软件上的所有按钮,没有发现这个功能;咦,这个该死的360,当初我不注意的时候,默认设置使用【加入“云安全计划”,发现可疑文件后自动上报】,把我给用户开发的程序源代码包当作可疑程序往上传,幸好被我发现,赶快断网;现在想主动传个可疑程序给它,却没有这个门道!那就上网去找找吧,也许有什么解决办法呢!别说,一番Baidu和Google之后,还真让我找到了!就是下面这个:/ ——多引擎在线病毒扫描网 v1.02,当前支持 36 款杀毒引擎!看看它自己的介绍:哈,确实是可以使用36种杀毒软件来测试,而且是免费的!感觉很不错,正是我想找的!于是赶快把电脑中的 winxp.exe 传上去试试,它提示:这是显示了文件的基本性质,不管它,等处理结果如下:既然以前有人提交过这个文件,并且人家35个软件都更新了病毒库,那么说明它很可能确实有问题!点击“查看扫描结果”,结果如下:哈,原来 winxp.exe 这家伙是 TrojWare.Win32.Qhost.SJ!——慢着,其实这只是可能,因为,毕竟36种杀毒软件,只有一种报告它是木马!它是木马的概率是1/36 ——这个检查结果只告诉你有关这个文件可能是什么的信息。

vt 过检测原理

VT过检测原理相关的基本原理1. 什么是VT(VirusTotal)?VT(VirusTotal)是一个在线的恶意软件和文件分析平台,由Google公司提供。

它允许用户上传文件或URL进行扫描,并使用多个安全引擎对其进行分析,以检测潜在的恶意行为。

2. VT过检测的基本原理VT过检测是指通过某种方式绕过VT等在线恶意软件扫描平台的检测机制,使恶意软件能够在VT等平台上不被检测到。

VT过检测原理的核心是利用恶意软件样本对抗检测引擎的特征提取和机器学习算法。

2.1 特征提取VT等在线扫描平台通常使用特征提取的方法来检测恶意软件。

特征可以是静态特征(如文件哈希、文件类型、文件大小等)或动态特征(如行为模式、系统调用等)。

特征提取的目的是将恶意软件样本转化为一组可用于比较和匹配的特征向量。

2.2 特征匹配特征匹配是指将待检测的文件或URL的特征向量与已知的恶意软件特征进行比较和匹配。

当待检测样本的特征与已知恶意软件的特征高度相似时,就会被判定为恶意软件。

特征匹配可以基于规则、模式匹配、机器学习等方法进行。

2.3 绕过特征提取为了绕过特征提取的检测,恶意软件开发者采取了一系列的技术手段。

以下是一些常见的绕过技术:2.3.1 加密和压缩恶意软件开发者会使用各种加密和压缩算法对恶意代码进行混淆,使其在静态特征上变得不可识别。

这样可以减少恶意代码的特征数量,增加检测难度。

2.3.2 多阶段下载恶意软件可能会采用多阶段下载的方式,将恶意代码分成多个部分进行下载和执行。

这样可以使恶意代码的特征分散在多个文件中,增加检测的困难。

2.3.3 代码植入恶意软件开发者会将恶意代码植入到合法软件或文档中,使其在静态特征上与正常文件无异。

这种方式可以绕过基于静态特征的检测方法。

2.3.4 反调试和反虚拟化恶意软件可能会使用反调试和反虚拟化技术,以防止被动态分析工具和虚拟机检测到。

这样可以绕过基于动态特征的检测方法。

2.4 对抗机器学习VT等在线扫描平台通常使用机器学习算法来检测恶意软件。

查杀木马病毒软件

查杀木马病毒软件

工具/原料

电脑管家

电脑

方法/步骤

首先我们需要打开计算机,并打开QQ电脑管家。

一般电脑安全软件都是自动打开的。

之后我们需要打开电脑管家查杀病毒页面,或者我们有可能在开机的时候就会提示有

木马。

注意一般我们的软件都不会设置成自动更新,如果需要更新,我们点击查杀病毒的时

候会弹出来升级提示,选择是升级,否不升级,建议先升级。

之后我们开始查杀病毒,开始自动检索电脑存在的安全隐患,如果电脑问题较多,就

需要一段时间,大家为了安全起见,要耐心等待。

查杀完成后,会显示电脑存在的安全隐患,我们检查处理方式,对不合理的处理方式

自己更改。

之后我们点击上方的立即处理,就可以自动处理这些问题,需要等待一会。

最后处理完成,会显示成绿色,并提示有些问题需要重启才能彻底处理完成,我们可

以重启或一会重启即可完成木马病毒的查杀。

感谢您的阅读,祝您生活愉快。