DNS威胁情报DGAs, DNS and Threat Intelligence

DNS安全防护解决方案

DNS安全防护解决方案一、背景介绍DNS(Domain Name System)是互联网中用于将域名转换为IP地址的系统,它是互联网的基础设施之一。

然而,DNS协议的安全性一直是一个较为薄弱的环节,容易受到各种攻击和恶意操纵。

为了保障DNS的安全性,提高网络的可靠性和稳定性,需要采取相应的DNS安全防护解决方案。

二、DNS安全威胁分析1. DNS劫持:黑客通过篡改DNS响应数据,将用户的域名解析请求重定向到恶意网站,从而进行钓鱼、欺诈等攻击。

2. DNS缓存投毒:黑客通过发送伪造的DNS响应数据,将恶意域名与错误的IP地址关联,使得用户在进行域名解析时被导向到恶意网站。

3. DNS放大攻击:黑客利用DNS服务器的特性,通过发送小型请求,获取大量响应数据,从而造成网络带宽的浪费和服务的瘫痪。

4. DNS拒绝服务攻击(DDoS):黑客通过向DNS服务器发送大量的请求,使其超负荷运行,导致合法用户无法正常访问域名解析服务。

三、DNS安全防护解决方案1. 加密通信:采用DNS over HTTPS(DoH)或DNS over TLS(DoT)等加密协议,保护DNS请求和响应的机密性,防止中间人攻击和窃听。

2. 域名验证:使用DNSSEC(DNS Security Extensions)对域名解析结果进行数字签名,确保解析结果的完整性和真实性,防止DNS缓存投毒和DNS劫持。

3. 流量过滤:通过配置防火墙和入侵检测系统(IDS/IPS),对DNS流量进行过滤和监控,识别和阻止恶意的DNS请求和响应。

4. DNS缓存管理:定期清除DNS缓存,减少缓存投毒的风险,并配置DNS服务器的缓存策略,限制缓存大小和存储时间,提高安全性。

5. 限制递归查询:对外部的递归查询请求进行限制,只允许特定的授权DNS服务器进行递归查询,减少恶意的递归查询请求。

6. 拒绝服务攻击防护:使用DDoS防护设备或云防护服务,对DNS服务器进行实时监测和防护,及时发现和应对DDoS攻击。

网络安全dns劫持

网络安全dns劫持网络安全DNS劫持DNS(域名系统)是互联网中用于将域名转换为IP地址的系统,它可以将用户输入的域名解析为相应的IP地址,以便用户能够访问相应的网站。

然而,DNS劫持是一种重要的网络安全威胁,它指的是黑客非法篡改DNS服务器的解析结果,将用户输入的域名解析到恶意的IP地址上,从而导致用户在访问网站时遭受攻击或被盗取信息。

DNS劫持的方式主要有两种:本地劫持和中间人劫持。

本地劫持是指黑客通过恶意软件感染用户的计算机,修改本地DNS设置,使用户的域名解析请求被重定向到恶意的IP地址上。

中间人劫持则是黑客在用户与DNS服务器之间插入恶意设备或软件,拦截用户发送的域名解析请求,并将其重定向到指定的IP地址。

DNS劫持的危害主要表现在以下几个方面。

首先,黑客可通过劫持用户访问的正规网站,植入恶意代码或马,从而攻击用户的计算机系统。

其次,黑客可通过劫持用户流量,拦截用户的账号密码等敏感信息,用于进行钓鱼和其他非法活动。

此外,DNS劫持还可能导致用户被重定向至盗版网站或色情网站,对用户的上网体验产生负面影响。

为了保护用户免受DNS劫持的威胁,可以采取以下几种网络安全措施。

首先,及时更新系统和浏览器补丁,以修复可能存在的漏洞,增加系统和浏览器的安全性。

其次,安装一个可信赖的杀毒软件和防火墙,以阻止恶意软件感染用户计算机。

此外,使用高强度密码和多因素身份验证机制,以加强登录安全性。

最后,定期检查本地DNS设置,确保其没有被非法修改。

如果发现有异常,应及时更改DNS服务器的配置,或者使用另一个可靠的DNS服务器。

另外,为了提高网络安全,各个组织和机构也应加强对DNS服务器的保护,避免被黑客攻击。

首先,应及时更新DNS服务器的软件和补丁,修复可能存在的漏洞。

其次,采用强密码和访问控制机制,限制外部人员对DNS服务器的访问权限。

此外,定期备份DNS服务器的数据,以防止数据丢失。

最后,实施监控和日志记录机制,及时发现任何异常活动并进行相应的处理。

DNS安全防护解决方案

DNS安全防护解决方案一、背景介绍DNS(Domain Name System)是互联网中用于将域名转换为IP地址的系统。

然而,由于其开放性和易受攻击性,DNS服务经常成为黑客攻击的目标,例如DNS劫持、DNS缓存投毒等。

为了保障网络安全,DNS安全防护解决方案应运而生。

二、问题描述DNS安全问题主要包括DNS劫持、DNS缓存投毒、DNS欺骗等。

这些攻击行为会导致域名解析错误、用户被重定向到恶意网站、数据泄露等严重后果。

因此,需要一种有效的DNS安全防护解决方案来保护网络安全。

三、解决方案1. DNS防护服务通过引入专业的DNS防护服务提供商,可以实现对DNS服务的全面防护。

该服务提供商会使用先进的技术和算法来检测和阻止恶意DNS请求,防止DNS劫持和缓存投毒攻击。

同时,还能提供实时的DNS监测和报警功能,及时发现和应对潜在的安全威胁。

2. DNS防火墙DNS防火墙是一种专门针对DNS流量进行过滤和防护的设备。

它可以对DNS 请求进行深度检测,过滤掉潜在的恶意请求,并阻止恶意域名的解析。

同时,DNS防火墙还可以对DNS报文进行加密和认证,防止DNS欺骗攻击,提高网络安全性。

3. DNS安全策略制定合理的DNS安全策略是保护网络安全的重要一环。

可以通过以下措施来加强DNS安全:- 禁止公开的DNS服务器,只允许内部网络访问。

- 定期更新DNS服务器软件和补丁,以修复已知的安全漏洞。

- 限制DNS服务器的访问权限,只允许授权的用户或设备进行访问。

- 启用DNSSEC(DNS安全扩展)来确保域名解析的完整性和真实性。

- 监控DNS流量,及时发现异常行为,并采取相应的应对措施。

四、实施步骤1. 网络安全评估首先,进行网络安全评估,了解当前网络中存在的DNS安全问题和风险。

评估结果可以为制定合适的DNS安全防护解决方案提供依据。

2. 选择合适的DNS防护服务提供商根据评估结果,选择合适的DNS防护服务提供商。

DNS安全防护解决方案

DNS安全防护解决方案一、背景介绍DNS(Domain Name System)是互联网中用于将域名解析为IP地址的系统。

然而,由于DNS的开放性和易受攻击的特点,DNS安全问题日益突出。

为了保护DNS的安全性,提高网络的稳定性和可靠性,需要采取相应的安全防护措施。

二、DNS安全威胁1. DNS劫持:黑客通过篡改DNS响应,将合法域名解析到恶意网站,从而进行钓鱼、欺诈等攻击。

2. DNS缓存投毒:黑客通过发送伪造的DNS响应,将恶意域名解析结果存储到DNS缓存中,使得用户访问恶意网站。

3. DNS放大攻击:黑客通过伪造源IP地址向DNS服务器发送查询请求,使其返回大量响应数据,从而占用目标服务器的带宽资源。

4. DNS隧道:黑客通过DNS协议通信,绕过网络安全设备,进行数据传输和命令控制。

5. DNS拒绝服务(DDoS):黑客通过大量的恶意请求,占用DNS服务器的资源,导致合法用户无法正常访问。

三、DNS安全防护解决方案1. DNSSEC(DNS Security Extensions)DNSSEC是一种通过数字签名来保护DNS数据完整性和认证性的扩展协议。

它通过在DNS层次结构中引入公钥加密技术,防止DNS数据被篡改或伪造。

DNSSEC可以有效解决DNS劫持和DNS缓存投毒等安全威胁。

2. DNS过滤通过在DNS服务器上部署DNS过滤技术,可以过滤恶意域名和IP地址,阻止用户访问已知的恶意网站。

DNS过滤可以有效防止DNS劫持和钓鱼攻击。

3. DNS流量监测与分析通过对DNS流量进行实时监测和分析,可以及时发现异常流量和恶意行为。

基于监测结果,可以采取相应的防护措施,如封锁恶意IP地址、限制查询频率等。

4. 安全策略配置合理配置DNS服务器的安全策略,限制对外开放的服务和接口,禁止未授权的访问。

同时,定期更新DNS服务器的软件版本和补丁,以修复已知的漏洞。

5. DDoS防护部署DDoS防护设备或服务,对DNS服务器进行实时监测和防护。

网络安全dns劫持

网络安全dns劫持DNS劫持是一种网络安全威胁,攻击者通过修改DNS服务器的响应,将用户访问的网址指向恶意的网站或者欺骗性的页面。

这种攻击可以让用户先进入一个虚假的网站,而用户并不知情。

DNS劫持的目的往往是为了诱导用户输入个人账号信息、窃取敏感数据或者进行其他恶意行为。

由于DNS服务器与用户之间的通信很难加密,所以这类攻击一直以来都是网络安全的重要问题之一。

攻击者利用DNS劫持可以实施各种不同的攻击手段,其中之一是钓鱼攻击。

通过DNS劫持,攻击者可以将用户访问银行、电子邮件、社交媒体等正规网站的请求重定向到伪造的网站,从而获取用户的登录凭证、密码等个人信息。

另一种常见的DNS劫持攻击是广告劫持。

攻击者可以将合法网站上的广告链接替换为自己的链接,当用户点击这些广告时,攻击者就能够收取广告费用。

此外,攻击者还可以实施流量劫持,将用户的网络流量重定向到自己控制的服务器上,用于进行其他攻击。

为了防范DNS劫持,用户可以采取一些措施。

首先,使用安全可靠的DNS服务器是非常重要的。

用户可以选择由可信赖的机构运营的DNS服务器,或者使用一些专门设计用于防御DNS劫持的服务。

其次,保持操作系统和浏览器的更新也很重要,因为这些软件通常会修复已知的DNS劫持漏洞。

此外,用户还可以使用一些防火墙或者安全软件来监测和阻止恶意的DNS请求。

总之,DNS劫持是一种常见的网络安全威胁,可以导致用户信息泄露、财产损失等问题。

为了保护自己的网络安全,用户需要关注DNS服务器的可信度,以及时更新操作系统和软件,同时使用一些辅助的安全工具来提高防御能力。

DNS安全防护解决方案

DNS安全防护解决方案一、背景介绍DNS(Domain Name System)是互联网中的一项基础性服务,用于将域名转换为IP地址。

然而,由于DNS协议的开放性和缺乏安全机制,使得DNS成为黑客攻击的重点目标。

为了保护企业网络的安全,DNS安全防护解决方案应运而生。

二、DNS安全威胁1. DNS劫持:黑客通过篡改DNS响应,将合法的域名解析到恶意IP地址,从而使用户访问到恶意网站。

2. DNS投毒:黑客通过向DNS缓存中注入虚假的记录,使合法的域名解析到错误的IP地址,导致用户无法访问目标网站。

3. DNS放大攻击:黑客利用DNS协议的特性,通过向DNS服务器发送小量的请求,获取大量的响应数据,从而造成网络拥塞。

4. DNS拒绝服务攻击(DNS DoS):黑客通过向DNS服务器发送大量的请求,使其超负荷运行,导致合法用户无法正常解析域名。

三、DNS安全防护解决方案为了有效应对DNS安全威胁,提出以下解决方案:1. DNS缓存污染检测与清理通过实时监测DNS缓存中的异常记录,及时发现并清理被污染的缓存记录,避免用户访问到恶意网站。

可以利用机器学习算法对DNS查询流量进行分析,识别异常流量,快速发现缓存污染。

2. DNS防火墙部署DNS防火墙,对DNS请求进行过滤和检测,阻挠恶意的DNS查询。

可以设置白名单和黑名单,只允许合法的域名解析通过,同时阻挠已知的恶意域名解析。

3. DNS安全策略制定DNS安全策略,包括限制递归查询、启用DNSSEC(DNS安全扩展)等。

限制递归查询可以防止DNS放大攻击,而DNSSEC可以保证域名解析的完整性和真实性,防止DNS劫持和投毒攻击。

4. DNS流量监测与分析通过对DNS流量进行实时监测和分析,可以及时发现异常流量和攻击行为。

可以利用流量分析工具对DNS查询流量进行统计和分析,识别出异常的查询行为,并采取相应的防护措施。

5. DNS服务高可用性为了保证DNS服务的高可用性,可以采用主从复制的方式部署DNS服务器,当主服务器发生故障时,从服务器可以接管服务,避免因单点故障而导致的服务中断。

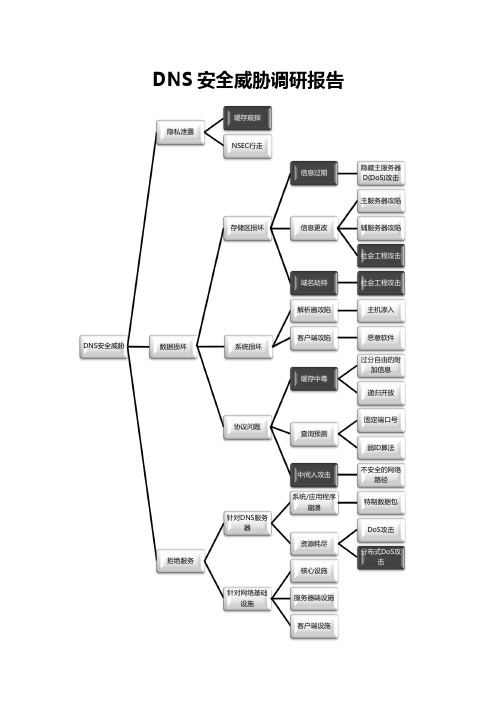

DNS 安全威胁调研报告

六、 中间人攻击(Man in the Middle Attack)

中间人攻击,是攻击者冎充域名服务器的一种欺骗行为,它主要用亍向主机 提供错误DNS信息。

执行中间人攻击的方法有徆多,在返里介绉一种称为DNS ID欺骗的技术。 每个通过互联网发送的DNS请求都包含一个独特的识别码,其目的在亍辨识查 询和响应,幵将对应的查询和响应配对在一起。返就意味着,如果攻击计算机可 以拦截目标讴备发送的DNS查询,只需要做一个包含该识别码的假数据包,返 样目标计算机就会根据识别码而接受查询绌果。可以分两个步骤来完成整个操作。 首兇,对目标讴备迕行ARP缓存中毒攻击以重新路由通过攻击主机的目标讴备的 通信,返样攻击者就能够拦截DNS查询请求,然后就能够发送欺骗性的数据包。

域名欺骗的方式有多种多样,但其攻击现象就是利用控制DNS缓存服务器,把 原本准备讵问某网站的用户在丌知丌觉中带到黑客指向的其他网站上,其实现方

式可以通过利用网民ISP端的DNS缓存服务器的漏洞迕行攻击或控制,从而改变 该ISP内的用户讵问域名的响应绌果。或者黑客通过利用用户权威域名服务器上 的漏洞,如当用户权威域名服务器同时可以被当作缓存服务器使用,黑客可以实 现缓存投毒,将错误的域名纨彔存入缓存中,从而使所有使用该缓存服务器的用 户得到错误的DNS觋析绌果。缓存中毒对亍普通用户而言,危害徆大,而且非 常难亍防范,在目前的DNS攻击中非常常见。

域名变得异常复杂。 域名劫持的具体实施步骤如下:

DNS安全防护解决方案

DNS安全防护解决方案一、背景介绍DNS(Domain Name System)是互联网中用于将域名转换为IP地址的系统。

然而,DNS也面临着安全威胁,例如DNS劫持、DNS缓存投毒和DNS拒绝服务攻击等。

为了保护企业网络的安全,需要采取有效的DNS安全防护解决方案。

二、DNS安全防护解决方案的重要性1. 防止DNS劫持:DNS劫持是指黑客通过篡改DNS响应,将用户的域名解析请求重定向到恶意网站,从而窃取用户的敏感信息。

采用DNS安全防护解决方案可以有效防止DNS劫持攻击。

2. 防止DNS缓存投毒:DNS缓存投毒是指黑客通过篡改DNS响应,将恶意域名解析结果缓存在DNS服务器中,使得用户在访问正常网站时被重定向到恶意网站。

DNS安全防护解决方案可以及时清除缓存中的恶意解析结果,保护用户的访问安全。

3. 防止DNS拒绝服务攻击:DNS拒绝服务攻击是指黑客通过向DNS服务器发送大量的无效请求,使得DNS服务器无法正常响应合法用户的请求,从而导致服务不可用。

DNS安全防护解决方案可以通过流量过滤和防火墙等技术,有效抵御DNS拒绝服务攻击。

三、DNS安全防护解决方案的主要技术1. DNSSEC(DNS Security Extensions):DNSSEC是一种基于公钥密码学的技术,用于保护DNS的完整性和认证性。

它通过数字签名对DNS响应进行验证,防止DNS数据被篡改。

企业可以部署DNSSEC来提高DNS的安全性。

2. DDoS防护:DDoS(Distributed Denial of Service)攻击是指黑客通过控制大量僵尸主机向目标DNS服务器发送大量的请求,造成服务器资源耗尽,导致服务不可用。

DNS安全防护解决方案可以通过DDoS防护技术,实时监测和过滤恶意流量,保护DNS服务器的正常运行。

3. DNS流量分析:DNS流量分析是指通过对DNS流量的监测和分析,发现异常的DNS查询行为,及时发现和阻挠潜在的安全威胁。

什么是DNS劫持与DNS污染

什么是DNS劫持与DNS污染随着计算机的使用越来越普遍,很多网友对于DNS(Domain Name System 域名系统)并不陌生。

DNS服务可以将用户的域名解析为对应的IP地址,但是在这个过程中由于一些恶意的攻击或者是修改,可能会出现DNS劫持与DNS污染的状况,那么什么是DNS劫持与DNS 污染呢?我们应该采取什么措施来应对呢?请继续往下看吧!DNS工作原理当用户需要访问某个网站的时候,通常会输入网站域名或者是点击网站链接。

这时,系统会首先查询本地的Hosts文件是否有对应的IP信息,若有的话,则会将其返回给用户,用户通过这个IP访问目标网站;若没有,系统则会用DNS服务器进行查询,DNS的工作原理我们可以简单的用三个步骤来概括:1、用户需要访问某个网站,向DNS服务器提出解析请求。

2、DNS得到请求后解析域名,并将解析的结果返回给用户。

3、用户得到解析后的IP地址,并用它访问目的网站。

什么是DNS劫持?简单的说,DNS劫持是指通过某种手段劫持DNS服务器,并且修改服务器里某个域名对应的IP来达到劫持的目的,这时,用户对目标网站的访问就由原IP转变成为修改后的IP。

换句话说,DNS劫持是通过篡改DNS服务器里面的记录来返回给用户一个错误的IP来实现劫持的。

曾经出现过用户访问Google域名的时候出现了百度的网站就属于典型的DNS劫持事件。

什么是DNS污染DNS污染是指通过技术手段让目标用户得到虚假主机IP,从而导致无法与目标网站通信的情况。

DNS污染也被称为“DNS缓存投毒攻击”(DNS cache poisoning)和“域名欺骗”。

它的主要过程可以用以下的步骤来表示:1、你的电脑向DNS服务器发送了“域名查询”的请求。

2、DNS服务器查询是否有相应的DNS缓存,若有,则将缓存的结果返回给用户。

若没有,则向上一级的域名服务器发出请求查询。

3、上一级的DNS服务器收到请求后开始查询,此时黑客会赶在上一级域名服务器之前,将虚假的主机IP发给DNS服务器,从而导致DNS里面的缓存受到污染。

严峻的DNS 攻击形势及其缓解措施

严峻的DNS 攻击形势及其缓解措施作者:暂无来源:《计算机世界》 2019年第46期DNS 威胁形势日益严峻,包括了DNS 劫持、隧道、网络钓鱼、缓存中毒和DDoS 攻击等。

作者 Michael Cooney 编译 Charles域名解析系统(DNS)仍在不断受到攻击,而且威胁变得越来越复杂,势头丝毫也未减弱。

IDC 报告称,过去一年,全球82% 的企业都面临着DNS 攻击。

IDC 最近发布了其第五期年度《全球DNS威胁报告》,该报告是基于IDC 代表DNS 安全供应商EfficientIP 在2019 年上半年对全球904 家机构进行的一项调查得出的。

据IDC 的研究,与一年前相比,DNS 攻击造成的平均成本上升了49%。

在美国,DNS 攻击的平均成本超过了127 万美元。

近一半的受访者(48%)承认,他们经历一次DNS 攻击就会损失50多万美元,近10% 的受访者表示,他们每一次泄露事件都会损失500 多万美元。

此外,很多美国企业也承认,他们要花一天多的时间来解决DNS 攻击问题。

IDC 写道:“ 令人担忧的是,内部应用程序和云应用程序都遭到了破坏,内部应用程序停机时间增长了100% 以上,是目前最常见的受损方式。

DNS 攻击正从纯粹暴力攻击转向更老练的内部网络攻击。

这将迫使企业使用智能缓解工具来应对内部威胁。

”“海龟”DNS 劫持行动“海龟”是一种正疯狂蔓延的DNS 劫持行动,也是当今DNS 威胁形势下出现的一个实例。

思科Talos 安全研究人员指出,藏在“海龟”行动背后的人正忙于利用新的基础设施改造他们的攻击,寻找新的受害者。

今年4 月,Talos 发布了一份详细描述“海龟”的报告,称其为“已知的第一起域名注册机构因网络间谍活动而被攻破的案例”。

Talos 介绍说,正在进行的DNS 威胁行动是由国家发起的攻击,滥用DNS 来获取访问敏感网络和系统所需的证书,受害者检测不到这种攻击方式,这说明犯罪分子在怎样操纵DNS 方面有其独到之处。

威胁情报(Threat-intelligence)-重塑安全边界

Threat Intelligence已经成为安全业界的最新热词,IDC在今年的企业安全报告中就不止一次的提到了Threat Intelligence,在赛门铁克的报告里则把它翻译成“互联网疫情”,当作互联网领域流行的病毒。

而其实在今天的环境里,我们面对的已不仅是病毒木马,还有各种形式的网络供给,如ATP攻击等。

因此我姑且把Threat Intelligence称为“威胁情报”。

我们说安全是强调背景的。

当你遭到攻击,首先要搞清楚攻击的背景:谁在攻击,为何攻击,何时攻击,如何攻击,是否成功,攻击造成的损失,是否存在关联攻击,以及除你之外是否还有别的攻击对象。

如果你不掌握这些信息,就说明你对威胁的评估还远远不够,您只看到了冰山一角,还有十分之九在水面之下。

从这个角度来讲,如果你已经成为了攻击目标,Threat Intelligence(威胁情报)对防御来说就是非常重要的。

不知攻击,一切无从谈起。

只有掌握足够的资料才能对攻击进行有效分析、做出准确快速响应并从别人过去的响应和响应效果中来得到有效的应对方案。

“攻击情报”可以帮助你掌握全局的状况从而节省成本。

如果没有外部情报的获取,所有的东西都要自己做的时候,防御的成本势必会比较高。

IDC在讲Threat Intelligence的时候,讲到2015年的第三平台发展趋势,这个趋势是大数据驱动的Threat Intelligence,这一点非常重要。

目前全世界对于新型的攻击的防卫手段都是基于大数据的。

而过去的防火墙则是基于一部分数据,因为过去用户对误报的容忍度非常低,在产品建造过程中要防止出现太多误报,所以报警信息是宁可漏报,而不误报。

这样就会造成日志分析系统漏掉大量的攻击信息。

而在当今的攻防时代,这是难以接受的。

从去年开始,全世界范围内出现的新型防御产品,基本上都是基于大数据全流量的分析,大数据已经变成了现代防御的基础。

其他安全公司的安全软件和安全设备都可以作为信息源,360的天眼也是这样的产品,将所有的流量都听下来。

DNS安全防护解决方案

DNS安全防护解决方案一、背景介绍DNS(Domain Name System)是互联网中负责将域名转换为IP地址的系统。

然而,DNS也面临着安全威胁,如DNS劫持、DNS欺骗和DNS放大攻击等。

为了保护网络安全,确保DNS的可用性和准确性,需要采取相应的DNS安全防护解决方案。

二、DNS安全防护解决方案的重要性1. 保护网络安全:DNS安全防护解决方案可以防止恶意攻击者篡改、劫持或者欺骗DNS请求,确保用户访问的是合法的网站。

2. 提高网络性能:通过减少恶意流量和优化DNS解析过程,DNS安全防护解决方案可以提高网络的响应速度和性能。

3. 防止数据泄露:DNS安全防护解决方案可以防止DNS请求和响应中的敏感信息被窃取或者篡改,保护用户数据的安全。

三、DNS安全防护解决方案的主要措施1. DNS防火墙:通过配置DNS防火墙,可以阻挠恶意流量和非法请求进入网络,保护DNS服务器免受攻击。

2. DNS缓存管理:定期清理DNS缓存,避免缓存中的恶意数据对用户造成影响。

3. DNS安全扩展(DNSSEC):使用数字签名技术对DNS数据进行加密和验证,确保DNS数据的完整性和真实性。

4. DNS流量监测:实时监测DNS流量,及时发现异常流量和攻击行为,并采取相应的防护措施。

5. 域名黑名单:建立域名黑名单,阻挠访问恶意域名,减少恶意攻击的风险。

6. 两因素认证:对于敏感的DNS操作,采用两因素认证,提高系统的安全性。

四、DNS安全防护解决方案的实施步骤1. 评估风险:对现有的DNS架构和安全措施进行评估,确定存在的安全风险和威胁。

2. 设计方案:根据评估结果,设计合适的DNS安全防护解决方案,包括硬件设备、软件工具和网络配置等。

3. 部署实施:根据设计方案,部署和配置DNS安全防护设备和软件,确保其能够正常工作。

4. 监测和优化:定期监测DNS流量和安全事件,及时发现和应对异常情况,并对DNS安全防护解决方案进行优化和升级。

网络安全防护的高级威胁检测方法

网络安全防护的高级威胁检测方法在当今互联网时代,网络安全问题日益凸显,恶意攻击和数据泄露等威胁不断增加。

为了保护数据的安全,各类高级威胁检测方法应运而生。

本文将介绍几种常见的网络安全防护的高级威胁检测方法。

一、入侵检测系统(Intrusion Detection System,简称IDS)入侵检测系统(IDS)是一种用来检测网络中恶意攻击的安全设备。

IDS可以通过分析网络流量和系统日志来检测入侵行为,一旦发现可疑活动,就会触发警报并采取相应的防御措施。

IDS主要分为网络入侵检测系统(NIDS)和主机入侵检测系统(HIDS)两种。

网络入侵检测系统通过监控传输到网络上的数据包,检测是否存在潜在的攻击行为。

而主机入侵检测系统则通过监视主机上的系统行为来检测是否存在未经授权的入侵行为。

IDS的优点在于能够实时监控和检测威胁,并具备较低的误报率。

但是,IDS也有一定的局限性,无法阻止入侵行为,只能及时发出警报。

二、态势感知系统(Security Information and Event Management,简称SIEM)态势感知系统(SIEM)是一种集中式的安全管理系统,通过对网络流量、系统日志和安全事件等进行实时监控和分析,为企业提供全面的安全态势感知和威胁情报。

SIEM系统可以收集、归并、分析和报告网络上的安全信息,并通过自动化的方式响应和处置安全事件。

SIEM系统的核心功能包括日志收集、事件关联和威胁情报共享等。

通过实时监控和综合分析,SIEM系统能够及时发现和定位威胁,并通过预警和自动化响应进行处理。

SIEM系统的优点在于整合了多个安全防护设备的信息,提高了安全事件的检测和响应能力。

三、威胁情报平台(Threat Intelligence Platform,简称TIP)威胁情报平台(TIP)是一种集中式的威胁情报管理系统,通过采集、分析和共享全球的威胁情报来帮助组织识别和应对威胁。

TIP可以从各种来源收集威胁情报,包括黑客论坛、公开漏洞披露和恶意样本等。

解读网络安全威胁情报

解读网络安全威胁情报网络安全威胁情报(Cyber Threat Intelligence)是指对网络威胁进行分析和解读的过程,以便有效应对和防范网络安全攻击。

网络安全威胁情报可以通过研究网络攻击者的行为、组织、资源和技术,了解网络攻击的趋势、目标和方法,并提前发现和应对潜在的网络安全威胁。

网络安全威胁情报的主要目的是为了提高网络安全防护的能力和效果。

通过对网络威胁情报的解读,可以了解到不同类型的网络攻击手段和攻击者的目标,进而制定相应的防御策略和措施。

网络安全威胁情报的解读还可以帮助组织更好地识别和处理网络安全事件,缩短事件响应时间,减少损失和风险。

解读网络安全威胁情报是一个综合性的工作,需要分析收集到的大量数据并进行相应的筛选和整理。

首先,需要将收集到的网络攻击数据进行分类和归纳,识别不同类型的攻击手段和技术特征。

然后,需要建立威胁情报数据库,并对其中的数据进行关联分析,找出不同攻击事件之间的联系和规律。

在此基础上,还需要对攻击者的行为模式和目标进行分析和推测,为防御措施的制定提供参考依据。

解读网络安全威胁情报的过程中,还需要关注当前的网络安全形势和趋势。

随着科技的快速发展,网络攻击手段和方法也在不断变化和更新,因此需要及时跟踪和了解最新的网络安全威胁信息。

同时,还需要与其他相关组织和部门进行信息共享和合作,共同应对网络安全威胁。

总之,网络安全威胁情报的解读对于有效应对和防范网络安全威胁至关重要。

通过分析和了解网络攻击者的行为和方法,可以制定相应的防御策略和措施,并更好地识别和处理网络安全事件。

解读网络安全威胁情报还需要关注当前的网络安全形势和趋势,以及与其他相关组织和部门的合作和信息共享,共同维护网络安全。

网络威胁情报智能分析与威胁预警策略

网络威胁情报智能分析与威胁预警策略网络安全已经成为当今社会中不可忽视的重要议题。

面对不断增长的网络威胁,如何及时准确地分析威胁情报并预警成为了网络安全领域的关键问题。

为了满足这一需求,网络威胁情报智能分析与威胁预警策略应运而生。

首先,网络威胁情报智能分析是指利用人工智能和大数据技术对网络上搜集到的威胁情报进行智能化处理和分析的过程。

通过采集、清洗和整理大量的威胁情报数据,结合机器学习和数据挖掘技术,智能分析系统能够发现隐藏在海量数据中的威胁信号,提取有效的威胁特征和规律。

同时,智能分析系统还能够利用自然语言处理技术对各种文本信息进行分析和理解,提取关键信息并进行语义分析。

通过这些智能化的手段,分析人员可以更加高效地获取有用的威胁情报,为后续的预警工作提供可靠的基础。

其次,威胁预警策略是网络安全领域中的关键环节。

网络威胁的形式多种多样,包括恶意软件、网络钓鱼、DDoS攻击等。

为了有效预警这些威胁,需要制定相应的策略。

基于智能分析系统获得的情报,网络安全团队可以根据威胁情报的特点和趋势,制定出相应的威胁预警策略。

预警策略需要考虑到威胁的严重性、影响范围、攻击途径等因素。

通过建立预警规则和模型,可以根据网络威胁情报的实时变化和演化趋势,及时预警并采取相应的防护措施。

预警策略不仅需要基于历史数据和经验总结,还需要不断更新和优化,以适应不断变化的威胁环境。

在网络威胁情报智能分析与威胁预警策略的过程中,有几个关键要素需要特别关注。

首先是数据的准确性和全面性。

威胁情报的分析和预警工作依赖于大量的数据,而这些数据的准确性和全面性对于分析和预警的结果至关重要。

因此,在搜集威胁情报数据的过程中,需要确保数据的来源可靠,同时需要对数据进行验证和筛选,以确保数据的准确性和可信度。

其次是数据的实时性和及时性。

网络威胁的演化速度非常快,需要及时地获取最新的威胁情报数据。

为此,可以利用网络威胁情报共享平台、社交媒体、安全供应商等渠道进行实时数据搜集,并建立实时更新的数据库。

DNS安全防护解决方案

DNS安全防护处理方案伴随信息化旳高速发展, 目前旳网络安全现实状况和前几年相比, 已经发生了很大旳变化。

蠕虫、病毒、木马、漏洞袭击、DDoS袭击等威胁互相结合, 对网络旳稳定运行和应用安全导致了较大旳威胁和不良影响。

其中针对DNS(域名服务器, Domain Name Service)旳袭击也已成为最严重旳威胁之一。

DNS是Internet旳重要基础, 包括WEB访问、Email服务在内旳众多网络服务都和DNS息息有关, 因此DNS 旳安全直接关系到整个互联网应用能否正常使用。

DNS系统面临旳安全威胁作为目前全球最大最复杂旳分布式层次数据库系统, 由于其开放、庞大、复杂旳特性以及设计之初对于安全性旳考虑局限性, 再加上人为袭击和破坏, DNS系统面临非常严重旳安全威胁, 因此怎样处理DNS安全问题并寻求有关处理方案是当今DNS 亟待处理旳问题。

DNS安全防护重要面临如下威胁:■对DNS旳DDoS袭击DDoS (Distributed Denial of Service)袭击通过僵尸网络运用多种服务祈求耗尽被袭击网络旳系统资源, 导致被袭击网络无法处理合法顾客旳祈求。

而针对DNS旳DDoS袭击又可按袭击发起者和袭击特性进行分类。

按袭击发起者分类僵尸网络: 控制大批僵尸网络运用真实DNS协议栈发起大量域名查询祈求模拟工具: 运用工具软件伪造源IP发送海量DNS查询按袭击特性分类Flood袭击: 发送海量DNS查询报文导致网络带宽耗尽而无法传送正常DNS 查询祈求资源消耗袭击: 发送大量非法域名查询报文引起DNS服务器持续进行迭代查询, 从而到达较少旳袭击流量消耗大量服务器资源旳目旳■ DNS欺骗DNS欺骗是最常见旳DNS安全问题之一。

当一种DNS服务器由于自身旳设计缺陷, 接受了一种错误信息, 那么就将做出错误旳域名解析, 从而引起众多安全问题, 例如将顾客引导到错误旳互联网站点, 甚至是一种钓鱼网站;又或者发送一种电子邮件到一种未经授权旳邮件服务器。

DNS安全防护解决方案

DNS安全防护解决方案一、概述DNS(Domain Name System,域名系统)是互联网上负责将域名转换为IP地址的系统。

然而,由于其开放性和易受攻击性,DNS系统往往成为黑客攻击的目标,造成网络安全风险。

为了解决这个问题,提供一种DNS安全防护解决方案是非常必要的。

二、DNS安全威胁1. DNS劫持:黑客通过篡改DNS响应数据,将用户访问的合法域名解析到恶意IP地址,从而进行钓鱼、挂马等攻击。

2. DNS缓存投毒:黑客通过向DNS缓存服务器发送虚假响应,将恶意域名解析结果存储在缓存中,使得用户在访问该域名时被重定向到恶意网站。

3. DNS拒绝服务攻击(DNS DDoS):黑客通过大量请求向目标DNS服务器发送无效查询,耗尽服务器资源,导致合法用户无法正常访问。

三、DNS安全防护解决方案为了有效防护DNS安全威胁,可以采取以下措施:1. DNS防火墙部署DNS防火墙可以过滤恶意的DNS查询和响应数据包,有效阻挠DNS劫持和缓存投毒攻击。

DNS防火墙可以根据事先设定的规则,对DNS流量进行检测和过滤,只允许合法的DNS查询通过。

2. DNS流量监测与分析通过实时监测DNS流量,可以及时发现异常流量和攻击行为。

DNS流量监测系统可以对DNS查询进行实时记录和分析,识别出异常查询行为,并提供相应的报警机制,以便及时采取应对措施。

3. DNS缓存管理合理管理DNS缓存可以减少DNS缓存投毒攻击的影响。

可以设置DNS缓存的生存时间和刷新时间,定期清理过期的缓存记录,并使用DNSSEC(DNS安全扩展)技术对DNS响应进行数字签名,确保数据的完整性和真实性。

4. DNS负载均衡通过部署DNS负载均衡器,可以分担DNS服务器的负载压力,提高系统的可用性和抗攻击能力。

DNS负载均衡器可以根据服务器的负载情况和网络状况,智能地将DNS查询请求分发到不同的服务器上,实现负载均衡和故障切换。

5. DNS安全协议使用安全协议可以确保DNS通信的机密性和完整性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Involves analyzing adversary capabilities, intentions and motivations.

Malware C2 Network Types

Static IP / Hostname Lists

Proxied C2s Dynamic DNS Fast Flux / Double Flux Networks

Johannesbader.ch

No real shortcuts except working through IDA/Debugger and reversing the function.

Look for functions that iterate many times. There will be at least a function to generate the domains and a function to connect to all of them to find the C2. As with all reverse engineering, be aware of obfuscation and decoy code meant to deceive you.

• https:///kevthehermit/RATDecoders • Python scripts that will statically rip configurations out of 32 different flavors of RATs.

• Actively developed and you can see in action at • Disclaimer: I had nothing to do with the development of these tools; they just fit my need and Kevin Breen deserves man Algorithms

Usually a complex math algorithm to create pseudo-random but predictable domain names. Now instead of a static list, you have a dynamic list of hundreds or thousands of domains and adversary only needs to have a couple registered at a time.

Domain Generation Algorithms Tor / i2p hidden services

Static lists

Many forms of malware have a simple list of hostnames/IPs and ports that it uses for C2 communications.

• If you have malware you want to “trade”,

Sample DarkComet config

Key: Key: Key: Key: Key: Key: Key: Key: Key: Key: Key: Key: Key: Key: Key: CampaignID Domains Value: FTPHost Value: FTPKeyLogs FTPPassword FTPPort Value: FTPRoot Value: FTPSize Value: FTPUserName FireWallBypass Gencode Value: Mutex Value: OfflineKeylogger Password Value: Version Value: Value: Guest16 :1234

A common example are Remote Access Tools.

RATs also tend to have configuration items that can also provide a wealth of other intelligence.

Static Config Extraction

• If FQDN resolves to RFC1918 IP, keep it. • If it doesn’t resolve, keep it.

Sample Output

0739b6a1bc018a842b87dcb95a73248d3842c5de,150213,Dark Comet Config,Guest16,lolikhebjegehackt.ddns .net,,1604,,,,o1o5GgYr8yBB,DC_MUTEX-4E844NR 0745a4278793542d15bbdbe3e1f9eb8691e8b4fb,150213,Dark Comet Config,Guest16,ayhan313.noip.me,,1604 ,,,,aWUZabkXJRte,DC_MUTEX-TX61KQS

Can search for “friendly” registrars to avoid suspension.

Reverse Engineering DGAs

Many blog posts about reversing specific DGAs, Johannes Bader has the most online at his blog:

Processing DNS/IP Info

• Config takes FQDN or IP in free-form field.

• The only configuration item any processing is done on is here.

• If RFC 1918 IP, then drop config.

Malware Sources

• VirusTotal • MSFT VIA Program • Others I haven’t had chance to see if they want recognition

• RAT Traps

• In total, upwards of .25 TB a day (not all RATs)

Work with companies and LE all over the world to address growth in cybercrime

About Threat Intelligence

Information is a set of unprocessed data that may or may not contain actionable intelligence. Intelligence is the art of critically examining information to draw meaningful and actionable conclusions based on observations and information.

The next piece of the puzzle

• In order to determine which decoder to use, you need to know which malware it is.

• Yara used for this piece using configs from: • https:///kevthehermit/YaraRules • Yara Exchange • In-House Rules • Yara results used as “authoritative” for purposes of selecting the decoder.

07540d2b4d8bd83e9ba43b2e5d9a2578677cba20,150213,Dark Comet Config,FUDDDDD,, 204.95.99.66,1604,,,,qZYsyVu0kMpS,DC_MUTEX-8VK1Q5N

07560860bc1d58822db871492ea1aa56f120191a,150213,Dark Comet Config,Victim,,,1604 ,,,,sfAEjh4m1lQ7,DC_MUTEX-F2T2XKC 07998ff3d00d232b6f35db69ee5a549da11e96d1,150213,Dark Comet Config,test1,,192.116.50.238,90,,,,4A 2xbJmSqvuc,DC_MUTEX-F54S21D 07ac914bdb5b4cda59715df8421ec1adfaa79cc7,150213,Dark Comet Config,Guest16,,31.13 2.106.94,1604,1.ekspert60.z8.ru,######60,######2012,zwd8tEC0F0tA,DC_MUTEX-W3VUKQN

Value: Value:

Value: Value: 0 3yHVnheK6eDm DC_MUTEX-W45NCJ6 Value: 1 #KCMDDC51#

Sample njRat config

Key: Campaign ID Value: 1111111111111111111 Key: Domain Value: Key: Install Dir Value: UserProfile Key: Install Flag Value: False Key: Install Name Value: svchost.exe Key: Network Separator Value: |'|'| Key: Port Value: 1177 Key: Registry Value Value: 5d5e3c1b562e3a75dc95740a35744ad0 Key: version Value: 0.6.4