二值图边缘跟踪算法

图像边缘检测的方法

图像边缘检测的方法图像边缘检测是在计算机视觉领域中一项重要的任务,它可以用来提取图像中物体的轮廓或边界信息。

常用的图像边缘检测方法包括基于梯度的方法、基于边缘模型的方法和基于机器学习的方法。

1. 基于梯度的方法基于梯度的方法通过计算图像中灰度的梯度来检测图像的边缘。

常用的基于梯度的方法包括Sobel算子、Prewitt算子和Canny算子。

(1)Sobel算子:Sobel算子是一种常用的边缘检测算子,它通过在图像中滑动一个3x3的卷积核来计算图像灰度的梯度。

它分别计算水平和垂直方向上的梯度,并将两个方向上的梯度相加得到最终的边缘强度。

(2)Prewitt算子:Prewitt算子与Sobel算子类似,也是通过计算图像灰度的水平和垂直方向上的梯度来检测边缘。

不同之处在于Prewitt算子使用了不同的卷积核,其效果也有所差异。

(3)Canny算子:Canny算子是一种边缘检测算法,它通过多个步骤来获得较为准确的边缘结果。

首先,它使用高斯滤波器对图像进行平滑处理,然后计算图像灰度梯度的幅值和方向。

接着,通过非极大值抑制来细化边缘。

最后,使用双阈值处理来检测和连接真正的边缘。

2. 基于边缘模型的方法基于边缘模型的方法是利用边缘在图像中的几何特征来进行检测。

常用的基于边缘模型的方法包括Hough变换和边缘跟踪算法。

(1)Hough变换:Hough变换是一种广泛应用于边缘检测的方法,它可以将图像中的边缘表示为参数空间中的曲线或直线。

通过在参数空间中寻找曲线或直线的交点,可以得到图像中的边缘。

(2)边缘跟踪算法:边缘跟踪算法是一种基于像素领域关系的边缘检测方法。

它首先选择一个起始点作为边缘点,然后根据一定的规则选择下一个与当前点相邻的点作为新的边缘点,并将其加入到边缘集合中。

通过不断跟踪边缘点,可以得到完整的边缘。

3. 基于机器学习的方法基于机器学习的方法是近年来较为流行的一种图像边缘检测方法。

它利用大量的已标注的训练数据来训练模型,然后使用训练好的模型对新的图像进行边缘检测。

内边界跟踪、外边界跟踪的算法

内边界跟踪和外边界跟踪是图像处理中常用的算法,它们在物体识别、图像分析、目标跟踪等方面具有重要的应用价值。

本文将从算法原理、应用领域和优缺点等方面对内边界跟踪和外边界跟踪进行简要介绍,以期为读者提供全面的了解。

一、内边界跟踪算法内边界跟踪算法是一种用于提取目标内部边界的图像处理算法。

其主要原理是从目标的内部开始,沿着边缘像素依次跟踪,直至回到起点。

常用的内边界跟踪算法包括基于链码的跟踪算法和基于边缘检测的跟踪算法。

1.1 基于链码的内边界跟踪算法基于链码的内边界跟踪算法是一种以目标内部边界像素为起点,按照像素相邻关系依次跟踪的算法。

其核心思想是用一系列数字码来表示像素之间的连续关系,从而构建目标的内部边界路径。

常见的链码编码方式包括4连通链码和8连通链码,分别适用于4邻域和8邻域的像素跟踪。

链码编码具有简洁高效的特点,适用于快速提取目标内部边界。

1.2 基于边缘检测的内边界跟踪算法基于边缘检测的内边界跟踪算法是一种在边缘检测的基础上进行跟踪的算法。

其主要步骤包括对目标进行边缘检测,然后从边缘像素出发进行跟踪,最终得到目标的内部边界路径。

常用的边缘检测算法包括Sobel算子、Canny算子等,它们能够有效提取目标的边缘信息,为内边界跟踪提供了可靠的输入数据。

二、外边界跟踪算法外边界跟踪算法是一种以目标外部边界为起点,沿着边缘像素逐步跟踪的图像处理算法。

其主要原理是从目标的外部开始,按照像素相邻关系逐步跟踪,直至回到起点。

常用的外边界跟踪算法包括基于边缘填充的跟踪算法和基于边缘内外关系的跟踪算法。

2.1 基于边缘填充的外边界跟踪算法基于边缘填充的外边界跟踪算法是一种在目标外部进行像素填充,然后从填充后的边缘像素开始进行跟踪的算法。

其核心思想是通过填充操作将目标的外部边界转化为内部边界,从而利用内边界跟踪算法进行处理。

这种方法能够简化外边界跟踪的流程,提高跟踪的准确性和稳定性。

2.2 基于边缘内外关系的外边界跟踪算法基于边缘内外关系的外边界跟踪算法是一种根据目标边缘像素的内外关系进行跟踪的算法。

05二值图像分析

二值图像及其意义

图像定义

一副数字图像是一个二维阵列,阵列元素值称为灰度值 或亮度值。

二值图像定义

只有黑、白两级灰度的图像。分别用1和0表示。

二值图像优点

去掉无关信息的干扰 几何与拓扑特性的表示与分析 节省资源

L = bwlabel(BW,4) [r, c] = find(L==2); rc = [r c]

区域边界—边界跟踪算法

参考“预处理”部分

距离测量

参考"基础"一章对应内容

描述二值图像的特征

• 基于边界的特征

– 链码、边界长度、边界标记、边界形状数

• 基于区域的特征

– 四叉树、围绕区域、骨架、面积、质心、密度、区域 形状数、不变矩、拓扑特征

第五章 二值图像分析 Chapter 5 Binary Image Analysis

Ref. Book

• 二值图像分析基本过程 预处理-->二值化-->图像描述(特征提取)-->分析识别

(预处理和二值化过程参考前面章节)

二值图像分析的意义

经过图像分割之后,获得了目标物与非目标物两 种不同的对象。但是提取出的目标物存在以下的 问题:

L=N *=L,N中小标号

连通成分标记 — 序贯算法

• [L, num] = bwlabel(BW, n)

BW = logical (... [1 1 1 0 1 1 0 0; 1 1 1 0 1 1 0 0; 1 1 1 0 1 0 0 0; 1 1 1 0 0 0 1 0; 1 0 1 0 0 0 1 0; 1 0 1 0 0 1 1 0; 1 1 1 0 0 1 0 0; 1 1 1 0 0 0 0 1]);

基于交叉点的树遍历二值图像边界跟踪算法

h a p p e n e d i n t r a d i t i o n a l b o u n d a r y t r a c k i n g a l g o r i t h m. T h e s t r u c t u r e o f c r o s s — p o i n t i s u s e d t o c o mp l e t e l y d e s c i r b e t h e d i f f e r e n t d i r e c t i o n s o f b o u n d a r y t r a c k i n g S O a s t o e n s u r e t h a t e v e r y d i r e c t i o n c a n b e t r a c k e d .On t h i s b a s i s ,t h e t r e e s t r u c t u r e d e s c ip r t i o n o f t h e t a r g e t b o u n d a y r wh i c h t a k e s t h e c r o s s — p o i n t a s t h e n o d e i s ma d e u p .F i n a l l y t h e t r a c k i n g s e q u e n c e f o t a r g e t b o u n d a y r i s o b t a i n e d b y t r a v e r s i n g t h e t r e e .Ex p e i r me n t a l r e s u h s s h o w t h a t t h e a l g o r i t h m h a s h i g h s p e e d a n d a c c u r a t e b o u n d a r y i d e n t i i f c a t i o n;i t i s e s p e c i a l l y s u i t a b l e f o r r e c o g n i s i n g t h e l a r g e a n d c o mp l i c a t e d b o u n d a y. r Ke y wo r d s C r o s s — p o i n t B o u n d a r y t r a c k i n g E d g e B i n a y r i ma g e

第七讲 二值图像处理与形状分析重点

二值图像的连接性和距离

像素的连接

对于二值图像中具有相同值的两个像素A和B,所有和A、B 具有相同值的像素系列p0(=A),p1,p2,…,pn-1,pn(=B)存在,并 且pi-1和pi互为4-/8-邻接,那么像素A和B叫做4-/8-连接,以 上的像素序列叫4-/8-路径。如图8.1.3。

二值图像的连接性和距离

8.2 二值图像连接成分的变形 操作

二值图像连接成分的变形操作

1、连接成分的标记

为区分二值图像中的连接成分,求得连接成分个数,对属于 同一个1像素连接成分的所有像素分配相同的编号,对不同 的连接成分分配不同的编号的操作,叫做连接成分的标记。

对图像进行TV光栅扫描,发现没有分配标号的1像素,对这个像素分 配还没有使用的标号,对位于这个像素8-邻域内的1像素也赋予同一 标号,然后对位于其8-邻域内的1像素也赋予同一标号。

1 0 B 1 1

二值图像连接成分的变形操作

2.4、开运算

先腐蚀后膨胀的运算称为开运算。它一般的作用是消除细小物体。 在纤点处分离物体和平滑物体边界时又不明显改变其面积

A B (A

B) B

2.5、闭运算

先膨胀后腐蚀的运算称为闭运算。它一般的作用是填充物体内细小 空洞,连接相邻物体,在不明显改变其面积的情况下平滑物体

膨胀运算的一个例子

0 0 A 0 0 0 1 1 0 0 0 0 1 0 0 1 0 1 0 1 0 0 0 1 1 0 0 0 0 0 0

1 0 B 1 1

二值图像连接成分的变形操作

2.3、收缩/腐蚀

腐蚀的运算符为⊙,A用B来腐蚀记作A⊙B

二值图像边缘提取的新算法

科技创新导报S T y I 2007N O .35Sci e nc e a nd Tec hno l o gy I nn ov at i on H e r al d科教平台科技创新导报1引言物体的边缘信息在计算机视觉中起着十分重要的作用。

传统的边缘跟踪算法有跟踪虫法[1]、基于模板的算法[2]、以及文献[3]中使用的方法等。

2二值图像边界跟踪的一般方法在二值图像中边界的灰度值和边界内部灰度值均相同。

边缘是单像素的闭合连续的。

为了求区域的连接关系,必须沿区域的边界点跟踪像素,称之边界跟踪。

二值图像边界跟踪一般方法的具体步骤如下:利用光栅扫描,如果像素值由1变为0就将当前的像素P s 的坐标(i ,j)记录下来(如图1)。

从像素(i,j+1)开始逆时针方向计算8-邻接像素,当第一次出现的像素值为1的像素(记为P1)同样记录P1的坐标。

同上,逆时针方向用已有的Pk-1去计算其8-临接像素去计算Pk 。

一旦遇到当前像素值为0,就记为Pk,同时记录Pk 的坐标。

当Pk=Ps 时,整个轮廓边缘扫描结束。

3新算法3.1提出的模型和分析通过对二值图像的观察和分析,我们发现前两个像素和下一个像素的位置关系有以下几种:图1已知前两个像素第三个像素可能的位置关系比如说,第一行的第二列这个图形是已知从上方来的两个像素,第三个像素的可能的位置是下面的三个位置。

同样地,按照从不同的方向的前两个像素和第三个像素的位置关系(其中白色方框中是第三个像素的可能的位置)从中我们可以看出,25个像素中有8个像素是边缘跟踪过程中的不可能出现的像素。

其中,拿出最有概括性的两种情形:即图1中的第一行左1和左2。

左1的情形是已知两个像素是从左边到右边(这种情形是水平的情形,它和竖直的情形处理方式一致),三个白框内的像素是第三个像素的可能出现的位置,根据边缘连续的理论,不可能是其他的像素。

左2的情形是已知从左上角到右下角的两个像素的情形(它和右上角到左下角的情形、左下角到右上角情形以及从右下角到左上角情形处理方式一致),5个白框中的像素是这些情形的第三个像素可能出现的位置。

机器视觉中的二值化与边缘检测技术研究

机器视觉中的二值化与边缘检测技术研究随着科技的不断进步,在机器视觉领域中的二值化和边缘检测技术已经成为了必不可少的技术手段。

本文将介绍机器视觉中的二值化和边缘检测技术的概念和原理,并阐述其在实际应用中的重要性。

一、二值化技术概述二值化是指将灰度图像的像素值转化为0或1的二维矩阵,用于分离目标对象和背景。

二值化技术是图像处理中最常用的基本处理方法之一,其实现原理是将图像中的灰度值映射到0和255两个灰度值之间,从而使得图像呈现出黑白分明的效果,便于后续的处理和分析。

在机器视觉领域,二值化技术可应用于图像的分割、识别、增强和去噪等方面。

例如,在OCR文字识别中,采用二值化技术将图片转化为黑白图像,可以大大提高识别准确率。

此外,在医学图像分析中,二值化技术可用于识别疾病病变区域,提高医学诊断的准确性。

二、边缘检测技术概述边缘检测是指在图像中寻找边缘的过程。

在图像中,边缘一般被定义为颜色、亮度等突变的地方,它是图像中最基本的特征之一。

边缘检测技术可应用于目标检测、视觉跟踪、图像分割、三维重建等领域。

常用的边缘检测算法包括Canny算子、Sobel算子和Laplacian 算子等。

Canny算子是一种常见的边缘检测算法,其将边缘检测问题转化为一个优化问题,并采用高斯滤波、非极大值抑制和双阈值等方法进行边缘检测。

三、二值化和边缘检测的应用案例1、物体识别在智能制造领域,二值化和边缘检测技术可应用于物体识别和分拣领域。

例如,对于自动化仓库中的物品识别,采用二值化和边缘检测技术可以准确识别出目标物体并进行分拣。

2、人脸检测在安防领域,人脸识别技术已经得到广泛应用。

在人脸检测的过程中,需要对人脸图像进行二值化和边缘检测操作,以获取人脸的轮廓并进行特征提取和分析。

3、医学诊断在医学诊断中,二值化和边缘检测技术可用于识别疾病病变区域。

例如,在肺癌病人的CT图像中,通过对图像进行二值化和边缘检测,可以准确识别出病变部位,为医生的诊断提供支持。

轮廓识别算法

轮廓识别算法

轮廓识别算法是一种数字图像处理算法,用于从二值化、边缘检测或阈值化的图像中提取目标物体的外形边缘。

轮廓识别算法通常采用基于边缘跟踪的方法,通过对边缘像素的追踪,将相邻的边缘像素连接成一条闭合的边缘,从而得到目标物体的轮廓。

在轮廓识别算法中,常用的算法包括:

1.基于连通性的轮廓识别算法:该算法基于像素的连通性,通过搜索所有像素点,将具有相同颜色的像素点相连组成连通区域,并确定该区域的外围轮廓。

2.基于边缘检测的轮廓识别算法:该算法通过对原始图像进行边缘检测,得到一组离散的边缘像素点,然后对这些像素点进行追踪,将相邻的边缘像素连接成一条闭合的边缘。

3.基于分割的轮廓识别算法:该算法先将原始图像分割成多个区域,然后选取具有显著边界的区域,通过对这些区域的边界像素进行追踪,得到目标物体的轮廓。

轮廓识别算法在数字图像处理、计算机视觉、机器人等领域有广泛的应用,例如物体识别、图像分割、目标跟踪、自动化控制等。

数字图像处理第6章二值图像处理-专业文档资料

二阶矩则描述了图像的对于直线和对轴与轴的转动惯量,因 此常常也把物体的二阶矩称为惯性矩。

中心矩 :

p q (x x)p(y y )qf(x ,y )d xp d ,q y 0 ,1 ,2

第6章 二值图像处理

低阶矩主要描述区域的面积、转动惯量、质心等等,具有 明显得几何意义,,四阶矩描述峰值的状态等等,一般 来说高阶矩受到图像离散化等的影响,高阶矩一般在应用中 不一定十分准确。

D e(ac)2(bd)2

② 街区距离,用Ds来表示:

(6-1)

D s |ac||bd|

③ 棋盘距离,用Dg表示如下:

(6-2)

D gma a x c|, ( |b|d|)

(6-3)

三者之间的关系为:Dg Ds,如De图6-1(a)、(b)和(c)所示。

第6章 二值图像处理

(a) 欧氏距离 (b) 街区距离 (c) 棋盘距离 (d)≤2构成菱形 (e)≤2构成正方形 图6-1 三种距离示意图

第6章 二值图像处理

6.2 二值图像的几何特征描述

6.2.1 二值图像中曲线的描述 6.2.1.1 轮廓跟踪-甲虫算法

目标区域的边界轮廓是描述目标的重要特征,对于二 值图像中的目标区域轮廓可以通过一种简单的轮廓跟踪算 法来得到,这种方法也被称作甲虫算法。如图6-6所示的二 值图像4连通分量,假定目标区域用1(黑色)表示,背景区域

1 (x,y)(x,y)

f(x,y)

0

else

M1N1

那么区域的面积为: S f (x, y) x0 y0

如果经过目标标记,区域占有的连通分量有k个,那么目

标区域的面积则是k个连通分量的面积总和,即有:

k

S Si i 1

一种复杂二值图像边界跟踪与提取算法

边缘是图像最基本的特征 ,所谓边缘就是指周围灰度有反差变化的那些像素的集合 ,是图像分割、纹 理分析和图像识别的重要基础口 。利用边缘检测算法可 以检测 出图像 中的边界点 ,但在很 多情况下仅仅检

测 出边界点是不够 的,必须通过边界跟踪得到边界点序列或边界链码等数据 ,才能满足后续处理的需要。

1 传统边界跟踪算法分析

边界跟踪算法一般采用爬虫法p 、光栅扫描法p 、基于四连通或八连通 区域的轮廓跟踪法” 。爬虫法 。

和光栅扫描法都要多次重复才能得到结果 ,由于重复次数难以确定 ,因此跟踪结果未必正确 ,有时也可能

出现反复跟踪某局部区域 ,使程序 陷入死循环p 。基于四连通或八连通 区域的轮廓跟踪能够通过一次扫描 , 得到所有的 目 标边界信息,但是它只能得到 目 的外轮廓 ,对于有公共点的多个 目 ,提取的是多个 目标 标 标 边界混合连接在一起的结果 ,达不到对每个 目 标分别边界跟踪的 目的。对于兼有噪声点和不封闭曲线的复

边界跟踪与提取 ,并可根据需要提取边界点参数序列 。该算 法在三维地震资料相干切 片断层解 释中得到应用 ,并

取得 了令人满意的效果 。 关键词 :边界跟踪 ;八邻域 ;边缘检测 ;噪声 中图分类号 :T 9 1 3 N 1. 7 文献标识码 :A 文章编号 :10 — 8 X2 0 )5 0 5- 3 0 7 9 4 (0 60 - 0 4 0

域的 8 个方向上。 21 算法原理 . 针对传统边界跟踪算法的不足,提 出一种改进的八邻域边界跟踪算法 ,算法的

一

。

3

≯ i

一 。~-

图 2 八 邻 域方 向 环

次跟踪过程如下: 1 确定起始点。按从左到右 , ) 从上到下的顺序搜索,把找到的第一个灰度为 1 的点记为 S r ,该点 tt aP

图像处理中的边缘跟踪算法

图像处理中的边缘跟踪算法随着计算机技术的不断发展,图像处理技术也变得日益重要。

在诸多图像处理技术中,边缘跟踪算法是比较常用的一种。

它可以帮助我们从图像中提取出最有代表性的轮廓信息,为后续的处理提供依据。

本文将对边缘跟踪算法进行介绍和讨论。

什么是边缘?首先,我们需要明确什么是边缘。

在图像处理中,边缘是指图像中不同区域之间的分界线,通常代表着亮度、颜色、纹理、深度等方面的变化。

边缘跟踪算法的目的就是从图像中提取出这些边缘特征,进而进行区域分割、对象识别等处理。

边缘跟踪算法的分类在图像处理领域中,边缘跟踪算法有多种不同的分类方式。

下面我们来结合具体的例子进行分析。

一、基于一阶、二阶导数常见的边缘跟踪算法有基于一阶、二阶导数的方法。

一阶导数算法包括Sobel、Prewitt、Roberts等算法,它们通过计算图像灰度的一阶导数来检测边缘。

二阶导数算法包括Laplacian和Canny算法,它们通过计算图像灰度的二阶导数来检测边缘。

其中,Canny算法是目前比较常用的边缘检测算法之一,它利用高斯滤波、非最大值抑制和双阈值处理等方法来判定边缘。

二、基于边缘像素的连接基于边缘像素的连接算法包括连通区域标记法和边缘追踪法等。

其中,边缘追踪法又可以分为基于四邻域的追踪法和基于八邻域的追踪法。

对于四邻域的追踪法,它从图像中某个点出发,先检测一次该点相邻的四个像素的状态,若状态为边缘像素,则继续沿着该方向前进,否则转到下一个方向。

当第一个方向无法再前进时,转到下一个方向重复上述操作,直到走遍整个边缘。

四邻域的边缘追踪法实现起来较为简单,但是检测结果会有较大的“锯齿”状噪声。

相比而言,基于八邻域的边缘追踪法则可以更好地消除“锯齿”状噪声。

与四邻域追踪法类似,它从图像中某个点出发,依次检测该点周围八个像素的状态,若状态为边缘像素,则继续沿着该方向前进,否则转到下一个方向。

当第一个方向无法再前进时,转到下一个方向重复上述操作,直到走遍整个边缘。

轮廓跟踪

轮廓跟踪(2009-05-25 15:10:14)转载▼标签:杂谈在识别图象中的目标时,往往需要对目标边缘作跟踪处理,也叫轮廓跟踪。

顾名思义,轮廓跟踪就是通过顺序找出边缘点来跟踪边界的。

若图象是二值图象或图象中不同区域具有不同的象素值,但每个区域内的象素值是相同的,则如下算法可完成基于4连通或8连通区域的轮廓跟踪。

步骤1:首先按从上到下,从左到右的顺序扫描图象,寻找没有标记跟踪结束记号的第一个边界起始点A0,A0是具有最小行和列值的边界点。

定义一个扫描方向变量dir,该变量用于记录上一步中沿着前一个边界点到当前边界点的移动方向,其初始化取值为(1)对4连通区域取dir=3;(2)对8连通区域取dir=7;步骤2:按逆时针方向搜索当前象素的3*3邻域,其起始搜索方向设定如下:(1)对4连通区域取(dir+3)mod 4;(2)对8连通区域,若dir为奇数取(dir+7)mod 8;若dir为偶数去(dir+6)mod 8;在3*3邻域中搜索到的第一个与当前像素值相同的像素便为新的边界点An,同时更新变量dir为新的方向值。

步骤3:如果An等于第二个边界点A1且前一个边界点An-1等于第一个边界点A0,则停止搜索,结束跟踪,否则重复步骤2继续搜索。

步骤4:由边界点A0、A1、A2、……、An-2构成的边界便为要跟踪的边界。

上述算法是图象轮廓跟踪最基本的算法,它只能跟踪目标图象的内边界(边界包含在目标点集内),另外,它也无法处理图象的孔和洞轮廓跟踪问题[m,n]=size(yy);U=zeros(m,n);for i=1:mfor j=1:nif yy(i,j)==255U(i,j)=yy(i,j);break;end;end;end;figure,imshow(U);[m,n]=size(yy);V=zeros(m,n);for i=1:mfor j=n:-1:1if yy(i,j)==255V(i,j)=yy(i,j);break;end;end;end;figure,imshow(V);[m,n]=size(yy);X=zeros(m,n);for j=1:nfor i=1:mif yy(i,j)==255X(i,j)=yy(i,j);break;end;end;end;figure,imshow(X);[m,n]=size(yy);Y=zeros(m,n);for j=1:nfor i=m:-1:1if yy(i,j)==255Y(i,j)=yy(i,j);break;end;end;end;figure,imshow(Y);[m,n]=size(R);ZZ=zeros(m,n);ZZ=U+V+X+Y;figure,imshow(ZZ);BWTRACEBOUNDARY Trace object in binary image.B = BWTRACEBOUNDARY(BW,P,FSTEP) traces the outline of an object in abinary image BW, in which nonzero pixels belong to an object and0-pixels constitute the background. P is a two-element vector specifyingthe row and column coordinates of the initial point on the objectboundary. FSTEP is a string specifying the initial search directionfor the next object pixel connected to P. FSTEP can be any of thefollowing strings: 'N','NE','E','SE','S','SW','W','NW', where N standsfor north, NE stands for northeast, etc. B is a Q-by-2 matrix, whereQ is the number of boundary pixels for the region. B holds the row andcolumn coordinates of the boundary pixels.B = BWTRACEBOUNDARY(BW,P,FSTEP,CONN) specifies the connectivity to use when tracing the boundary. CONN may be either 8 or 4. The default valuefor CONN is 8. For CONN equal to 4, FSTEP is limited to 'N','E','S' and'W'.B = BWTRACEBOUNDARY(...,N,DIR) provides the option to specify the maximum number of boundary pixels, N, to extract and direction, DIR, in which totrace the boundary. DIR can be either 'clockwise' or 'counterclockwise'.By default, or when N is set to Inf, the algorithm extracts all of thepixels from the boundary and, if DIR is not specified, it searches inthe clockwise direction.Class Support-------------BW can be logical or numeric and it must be real, 2-D, and nonsparse.B, P, CONN and N are double. DIR and FSTEP are strings.Example-------Read in and display binary image blobs.png. Starting from the top left,project a 'beam' across the image searching for the first nonzeropixel. Use the location of that pixel as the starting point for theboundary tracing. Including the starting point, extract 50 pixels ofthe boundary and overlay them on the image. Mark the starting pointswith a green "x". Mark beams which missed their targets with a red "x".BW = imread('blobs.png');imshow(BW,[]);s=size(BW);for row = 2:55:s(1)for col=1:s(2)if BW(row,col),break;endendcontour = bwtraceboundary(BW, [row, col], 'W', 8, 50,...'counterclockwise');if(~isempty(contour))hold on; plot(contour(:,2),contour(:,1),'g','LineWidth',2);hold on; plot(col, row,'gx','LineWidth',2);elsehold on; plot(col, row,'rx','LineWidth',2);endend2、BWBOUNDARIES Trace region boundaries in binary image.B = BWBOUNDARIES(BW) traces the exterior boundary of objects, as well as boundaries of holes inside these objects. It also descends into theoutermost objects (parents) and traces their children (objectscompletely enclosed by the parents). BW must be a binary image wherenonzero pixels belong to an object and 0-pixels constitute thebackground. B is a P-by-1 cell array, where P is the number of objectsand holes. Each cell contains a Q-by-2 matrix, where Q is the number ofboundary pixels for the corresponding region. Each row of these Q-by-2matrices contains the row and column coordinates of a boundary pixel.The coordinates are ordered in a clockwise direction.B = BWBOUNDARIES(BW,CONN) specifies the connectivity to use whentracing parent and child boundaries. CONN may be either 8 or 4. Thedefault value for CONN is 8.B = BWBOUNDARIES(...,OPTIONS) provides an optional string input. String 'noholes' speeds up the operation of the algorithm by having it searchonly for object (parent and child) boundaries. By default, or when'holes' string is specified, the algorithm searches for both object andhole boundaries.[B,L] = BWBOUNDARIES(...) returns the label matrix, L, as the secondoutput argument. Objects and holes are labeled. L is a two-dimensionalarray of nonnegative integers that represent contiguous regions. Thek-th region includes all elements in L that have value k. The number ofobjects and holes represented by L is equal to max(L(:)). Thezero-valued elements of L make up the background.[B,L,N,A] = BWBOUNDARIES(...) returns the number of objects found (N) and an adjacency matrix A. The first N cells in B are objectboundaries. A represents the parent-child-hole dependencies. A is asquare, sparse, logical matrix with side of length max(L(:)), whoserows and columns correspond to the position of boundaries stored in B. The boundaries enclosed by a B{m} as well as the boundary enclosing B{m} can both be found using A as follows:enclosing_boundary = find(A(m,:));enclosed_boundaries = find(A(:,m));Class Support-------------BW can be logical or numeric and it must be real, 2-D, and nonsparse. L, and N are double. A is sparse logical.Example 1---------Read in and threshold the rice.png image. Display the labeledobjects using the jet colormap, on a gray background, with regionboundaries outlined in white.I = imread('rice.png');BW = im2bw(I, graythresh(I));[B,L] = bwboundaries(BW,'noholes');imshow(label2rgb(L, @jet, [.5 .5 .5]))hold onfor k = 1:length(B)boundary = B{k};plot(boundary(:,2), boundary(:,1), 'w', 'LineWidth', 2)endExample 2---------Read in and display binary image blobs.png. Overlay the regionboundaries on the image. Display text showing the region number(based on the label matrix), next to every boundary. Additionally,display the adjacency matrix using SPY.HINT: After the image is displayed, use the zoom tool in order to read individual labels.BW = imread('blobs.png');[B,L,N,A] = bwboundaries(BW);imshow(BW); hold on;colors=['b' 'g' 'r' 'c' 'm' 'y'];for k=1:length(B),boundary = B{k};cidx = mod(k,length(colors))+1;plot(boundary(:,2), boundary(:,1), colors(cidx),'LineWidth',2); %randomize text position for better visibilityrndRow = ceil(length(boundary)/(mod(rand*k,7)+1));col = boundary(rndRow,2); row = boundary(rndRow,1);h = text(col+1, row-1, num2str(L(row,col)));set(h,'Color',colors(cidx),'FontSize',14,'FontWeight','bold');endfigure; spy(A);Example 3---------Display object boundaries in red and hole boundaries in green.BW = imread('blobs.png');[B,L,N] = bwboundaries(BW);imshow(BW); hold on;for k=1:length(B),boundary = B{k};if(k > N)plot(boundary(:,2), boundary(:,1), 'g','LineWidth',2);elseplot(boundary(:,2), boundary(:,1), 'r','LineWidth',2);endendExample 4---------Display parent boundaries in red (any empty row of adjacencymatrix belongs to a parent) and their holes in green.BW = imread('blobs.png');[B,L,N,A] = bwboundaries(BW);imshow(BW); hold on;for k=1:length(B),if(~sum(A(k,:)))boundary = B{k};plot(boundary(:,2), boundary(:,1), 'r','LineWidth',2);for l=find(A(:,k))'boundary = B{l};plot(boundary(:,2), boundary(:,1), 'g','LineWidth',2);endendend3、BWPERIM Find perimeter of objects in binary image.BW2 = BWPERIM(BW1) returns a binary image containing only the perimeter pixels of objects in the input image BW1. A pixel is part of theperimeter if it nonzero and it is connected to at least one zero-valuedpixel. The default connectivity is 4 for two dimensions, 6 for threedimensions, and CONNDEF(NDIMS(BW),'minimal') for higher dimensions.BW2 = BWPERIM(BW1,CONN) specifies the desired connectivity. CONN may have the following scalar values:4 two-dimensional four-connected neighborhood8 two-dimensional eight-connected neighborhood6 three-dimensional six-connected neighborhood18 three-dimensional 18-connected neighborhood26 three-dimensional 26-connected neighborhoodConnectivity may be defined in a more general way for any dimension byusing for CONN a 3-by-3-by- ... -by-3 matrix of 0s and 1s. The 1-valuedelements define neighborhood locations relative to the center element ofCONN. CONN must be symmetric about its center element.Class Support-------------BW1 must be logical or numeric, and it must be nonsparse. BW2 islogical.Example-------BW1 = imread('circbw.tif');BW2 = bwperim(BW1,8);figure, imshow(BW1)figure, imshow(BW2)边缘跟踪边缘检测(2009-05-27 17:40:24)转载▼标签:杂谈假定我们从一个梯度幅值图像着手进行处理,这个图像是从一幅处于和物体具有反差的背景中的单一物体的图像进行计算得来的。

边缘检测原理(内含三种算法)

边缘检测原理的论述摘要数字图像处理技术是信息科学中近几十年来发展最为迅速的学科之一。

图像边缘是图像最基本的一种特征,边缘在图像的分析中起着重要的作用。

边缘作为图像的一种基本特征,在图像识别、图像分割、图像增强以及图像压缩等的领域中有较为广泛的应用,其目的就是精确定位边缘,同时更好地抑制噪声。

目前,数字图像处理技术被广泛应用于航空航天、通信、医学及工业生产等领域中。

图像边缘提取的手段多种多样,本文主要通过MATLAB语言编程分别用不同的算子例如Roberts算子、Prewitt算子、Sobel算子、Kirsch算子、Laplacian算子、Log算子和Canny算子等来实现静态图像的边缘检测,并且和检测加入高斯噪声的图像进行对比。

阐述了不同算子在进行图像边缘提取的特点,并在此基础上提出利用小波变换来实现静态图像的边缘检测。

【关键字】图像边缘数字图像边缘检测小波变换背景图像处理就是对图像信息加工以满足人的视觉心理或应用需求的方法。

图像处理方法有光学方法和电子学方法。

从20世纪60年代起随着电子计算机和计算技术的不断提高和普及,数字图像处理进入了高速发展时期,而数字图像处理就是利用数字计算机或其它的硬件设备对图像信息转换而得到的电信号进行某些数学处理以提高图像的实用性。

计算机进行图像处理一般有两个目的:(1)产生更适合人观察和识别的图像。

(2)希望能由计算机自动识别和理解图像。

数字图像的边缘检测是图像分割、目标区域的识别、区域形状提取等图像分析领域的重要基础,图像处理和分析的第一步往往就是边缘检测。

边缘是图象最基本的特征.边缘检测在计算机视觉、图象分析等应用中起着重要的作用,是图象分析与识别的重要环节,这是因为子图象的边缘包含了用于识别的有用信息.所以边缘检测是图像分析和模式识别的主要特征提取手段。

所谓边缘是指其周围像素灰度后阶变化或屋顶状变化的那些像素的集合,它存在于目标与背景、目标与目标、区域与区域,基元与基元之间。

序列图像的波门跟踪算法研究

重心跟踪 边缘跟踪 相关跟踪

时间

时间

时间

56ms

46ms

812ms

16ms 15ms

12ms 11ms

797ms 828ms

15ms

11ms

828ms

15ms

11ms

829ms

其次,波门跟踪抗噪性强。由于波门跟踪 是设置波门,然后在波门中运算跟踪目标。 因此目标不受波门外的背景和噪声干扰的 影响。

二进制重心跟踪算法就是一种最简单的重心 跟踪算法.该算法首先将灰度图像变成二值图 像。

重心求解公式如下

U {0 fjkT

jk

1 f jk T

mn

U jk x j

x j1 k 1 mn U jk j1 k 1

mn

U jk y k

y j1 k 1 mn U jk j1 k的影响

遍厉去噪

由于这些噪音点分布零星,且多为单个亮 点。因此本人设置了一个3*3的的框遍厉图 像。如果一个点再加上它的八个领域点中 素值为255的点小于5个,则认为该点是背 景点,值设为0。

可以看到遍厉去噪后,噪音点 完全被去处,运动目标的边缘 也有些变化。但重心跟踪和边 缘跟踪只要知道运动目标中心 大概的位置即可,在加上波门 设置的足够大,这些变化对于 跟踪结果并没有影响。

边缘跟踪

边缘是图像最基本的特征,是图像中灰度 发生急剧变化区域的边界。可以用一阶微 分或差分算子、梯度算子、Sobel 算子、 拉普拉斯算子等来检测目标图像的边缘。 以拉普拉斯算子为例:

2f(x,y)2xf2 2yf2

为了计算方便,也可以写成:

2f(x,y)f(x,y)1[f(x,y1)f(x,y1) 4

但是波门跟踪也有其固定的缺点。波门跟踪利用 的图像信息不多,只适合目标的粗跟踪。它要求 分割目标和背景,对信噪比的要求比较高,主要 适合用于跟踪对比度和背景相比足够强的目标, 通常不适于跟踪复杂结构的目标和目标区域的某 一特殊部分。

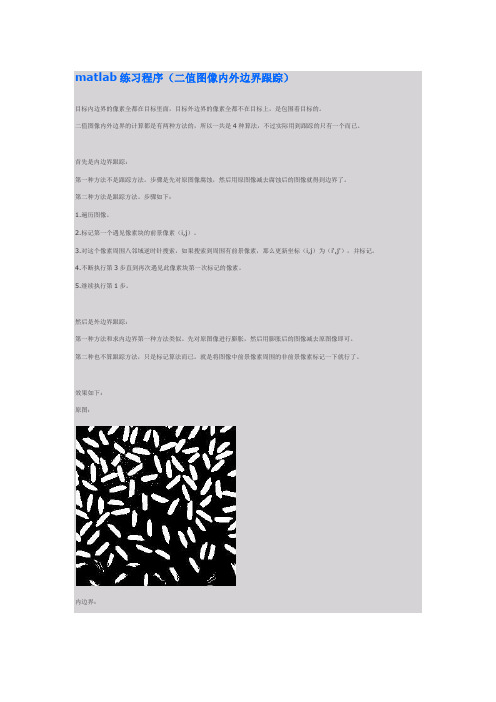

matlab练习程序-二值图像内外边界跟踪

matlab练习程序(二值图像内外边界跟踪)目标内边界的像素全都在目标里面,目标外边界的像素全都不在目标上,是包围着目标的。

二值图像内外边界的计算都是有两种方法的,所以一共是4种算法,不过实际用到跟踪的只有一个而已。

首先是内边界跟踪:第一种方法不是跟踪方法。

步骤是先对原图像腐蚀,然后用原图像减去腐蚀后的图像就得到边界了。

第二种方法是跟踪方法。

步骤如下:1.遍历图像。

2.标记第一个遇见像素块的前景像素(i,j)。

3.对这个像素周围八邻域逆时针搜索,如果搜索到周围有前景像素,那么更新坐标(i,j)为(i',j'),并标记。

4.不断执行第3步直到再次遇见此像素块第一次标记的像素。

5.继续执行第1步。

然后是外边界跟踪:第一种方法和求内边界第一种方法类似。

先对原图像进行膨胀,然后用膨胀后的图像减去原图像即可。

第二种也不算跟踪方法,只是标记算法而已。

就是将图像中前景像素周围的非前景像素标记一下就行了。

效果如下:原图:内边界:外边界:matlab程序如下:内边界:clear all;close all;clc;img=imread('rice.png');img=img>128;imshow(img);[m n]=size(img);imgn=zeros(m,n); %边界标记图像ed=[-1 -1;0 -1;1 -1;10;11;01;-11;-10]; %从左上角像素,逆时针搜索for i=2:m-1for j=2:n-1if img(i,j)==1 && imgn(i,j)==0 %当前是没标记的白色像素if sum(sum(img(i-1:i+1,j-1:j+1)))~=9 %块内部的白像素不标记ii=i; %像素块内部搜寻使用的坐标jj=j;imgn(i,j)=2; %本像素块第一个标记的边界,第一个边界像素为2while imgn(ii,jj)~=2 %是否沿着像素块搜寻一圈了。

一种新的二值图像目标轮廓跟踪算法

一种新的二值图像目标轮廓跟踪算法

周丰乐;徐向民;肖跃;周娇

【期刊名称】《微计算机信息》

【年(卷),期】2007(000)02X

【摘要】提出了根据方向记忆和动态权值确定下一边界点的二值图像目标轮廓边界跟踪算法。

首先搜索轮廓内边界予以标记,并以该标记作为指导,结合上一边界点位置对搜索方向动态赋予不同权值,综合分析后得到下一轮廓边界点。

由于采用内外边界的对照搜索,可以较好地过滤图像二值化引起的边界噪声。

对于不封闭曲线,本算法也可通过一次扫描得到其轮廓信息。

实验表明,该算法在轮廓边界提取速度和准确度方面都有较以往跟踪算法更好的性能,在搜索智能化和处理复杂轮廓方面也有更好的表现。

【总页数】3页(P259-261)

【作者】周丰乐;徐向民;肖跃;周娇

【作者单位】华南理工大学电子与信息学院,广东广州510640

【正文语种】中文

【中图分类】TP391

【相关文献】

1.一种改进的医学图像目标轮廓跟踪算法 [J], 王金川;黄雪梅;郝园

2.一种新的主动轮廓线跟踪算法 [J], 杨杨;张田文

3.一种新的二值图像目标轮廓跟踪算法 [J], 周丰乐;徐向民;肖跃;周娇

4.一种新的外耳轮廓跟踪算法 [J], 苑玮琦;卢曼慧

5.一种新的行人多目标跟踪算法 [J], 樊璐;张轶

因版权原因,仅展示原文概要,查看原文内容请购买。

轮廓二值算法

轮廓二值算法

轮廓二值算法是一种图像处理方法,主要用于从图像中提取物体的轮廓。

它将图像中的像素分为两类,一类是物体内部像素,另一类是背景像素。

该算法主要通过应用阈值处理、边缘检测和形态学操作等技术来实现。

以下是一种常见的轮廓二值算法步骤:

1.预处理:对原始图像进行去噪、平滑处理,以消除图像中的噪声和细微变化。

2.应用阈值处理:根据预处理后的图像,选择一个合适的阈值,将图像中的像素分为两类。

一般来说,阈值的选择可以通过观察图像的直方图来实现,使得背景和物体之间的像素值差异最大。

3.边缘检测:在二值图像中,应用边缘检测算法(如Sobel算子、Prewitt算子等)来识别物体的边缘。

边缘检测结果是一系列连接物体内部像素的线段。

4.轮廓提取:遍历边缘检测结果中的每个线段,找到相邻且方向相同的线段,将其合并成一条轮廓。

最终得到物体的轮廓集合。

5.形态学操作:对提取的轮廓进行形态学处理,如开运算、闭运算等,以消除噪声和填充空洞。

6.轮廓优化:对优化后的轮廓进行细化处理,以消除宽度过大的轮廓线段。

7.输出结果:将优化后的轮廓作为最终结果输出。

这种轮廓二值算法在许多领域都有应用,例如计算机视觉、目标检测和图像分割等。

通过该算法,可以快速准确地提取物体轮廓,为后续的图像分析和处理提供基础。