PPP_pap单向认证

CCNA十四点对点PPP协议PAP认证

实验十五点对点PPP协议PAP认证一、实验目的和要求•了解点对点协议(PPP)的工作原理•掌握PPP 协议两种认证方式的特点和区别•掌握PPP 协议的配置以及PAP 认证协议的配置二、实验设备模拟软件:Cisco PacketTracer53_setup_no_tutorials设备:路由器2 台,串口线一根三、实验内容在两台路由器上配置PAP 或CHAP 验证协议,在链路协商时保证安全验证。

链路协商时密码以密文的方式传输,更安全。

具体包括PAP 单向认证和PAP 双向认证,以及CHAP 单向或双向认证。

四、实验拓扑1、PAP单向认证2、PAP双向认证五、背景描述你是公司的网络管理员,公司为了满足不断增长的业务需求,申请了专线接入,你的客户端路由器与ISP 进行链路协商时要验证身份,配置路由器保证链路的建立,并考虑其安全性。

六、相关知识1、PPP 协议点到点协议(point to point protocol,PPP)是IETF(internet engineering task force,因特网工程任务组)推出的点到点类型线路的数据链路层协议。

它解决了slip 中的问题,并成为正式的因特网标准。

PPP 支持在各种物理类型的点到点串行线路上传输上层协议报文。

PPP 有很多丰富的可选特性,如支持多协议、提供可选的身份认证服务、可以以各种方式压缩数据、支持动态地址协商、支持多链路捆绑等等。

这些丰富的选项增强了PPP 的功能。

同时,不论是异步拨号线路还是路由器之间的同步链路均可使用。

因此,应用十分广泛。

PPP 提供了两种可选的身份认证方法:口令验证协议PAP(password authentication protocol,PAP)和质询握手协议(challenge handshake authentication protocol,chap)。

如果双方协商达成一致,也可以不使用任何身份认证方法。

2、PAP 验证原理PAP 是一个简单的、实用的身份验证协议。

PPP的CHAP认证和PAP认证

PPP的CHAP认证和PAP认证Chap 和pap 认证有很多种,有单项的,有双向的。

单项chap认证。

(R1作为服务器端)R1(config)#interface s4/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#encapsulation ppp \\封装PPP协议R1(config-if)#ppp authentication chap \\开启认证,认证方式为chap认证R1(config-if)#exitR1(config)#username R2 password 0 123456 \\创建用户R2 ,用于识别认证客户端R2(config)#interface s4/0R2(config-if)#ip address 192.168.1.2 255.255.255.0R2(config-if)#encapsulation ppp \\封装PPP协议R2(config-if)#exitR2(config)#username R1 password 0 123456 \\创建用户R1,用于识别想服务器端单项pap 认证。

(R1作为服务器端)R1(config)#interface s4/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#encapsulation ppp \\封装PPP协议R1(config-if)#ppp authentication pap \\开启认证,认证方式为pap (服务器断开启)R1(config-if)#exitR1(config)#username R2 password 0 123456 \\创建的用户为客户端的主机名R2(config)#interface s4/0R2(config-if)#ip address 192.168.1.2 255.255.255.0R2(config-if)#encapsulation pppR2(config-if)#ppp pap sent-username R2 password 0 123456 \\定义客户端所要发送的用户名和密码,一般是发送跟自己主机名一样的的用户。

4.1广域网协议封装与PPP的PAP认证

4.1 广域网协议封装与PPP的PAP认证【项目情境】假设你是公司的网络管理员,公司为了满足不断增长的业务需求,申请了专线接入,当客户端路由器与ISP进行链路协商时,需要验证身份,以保证链路的安全性。

也是对ISP进行正常的交费与后续合作的重要保证。

要求链路协商时以明文的方式进行传输。

【项目目的】1.掌握广域网链路的多种封装形式。

2.掌握ppp协议的封装与PAP验证配置。

3.掌握PAP配置的测试方法、观察和记录测试结果。

4.了解PAP以明文方式,通过两次握手,完成验证的过程。

【相关设备】路由器两台、V.35线缆一对。

【项目拓扑】【项目任务】1.如上图搭建网络环境,并对两个路由器关闭电源,分别扩展一个同异步高速串口模块(WIC-2T)。

两个路由器之间使用V.35的同步线缆连接,RouterA的S0/1口连接的是DCE端,RouterB的S0/1口连接的是DTE端。

配置RouterA和RouterB的S0/1口地址。

在RouterA的S0/1口上配置同步时钟为64000。

2.在两个路由器的连接专线上封装广域网协议PPP,并查看端口的显示信息,测试两个路由器之间的联连性。

(封装的广域网协议还有:HDLC、X.25、Frame-relay、ATM,双方封装的协议必须相同,否则不通)3.在两个路由器的连接专线上建立PPP协议的PAP认证,RouterA 为被验证方,RouterB为验证方(即密码验证协议,双方通过两次握手,完成验证过程),并测试两个路由器之间的联连性(明文方式进行密码验证,通过PPP的LCP层链路建立成功,两个路由器才可互通)。

先通过show running-config来查看配置。

4.在RouterB上启用debug命令验证配置,需要把S0/1进行一次shutdown再开启,观察和感受链路的建立和认证过程。

5.最后把配置以及ping的结果截图打包,以“学号姓名”为文件名,提交作业。

6.使用锐捷设备(2、3人一组)完成上面的步骤(端口见如下拓扑图)【实验命令】1.在两个路由器的连接专线上封装广域网协议PPPRouterA(config)#interface serial 0/1RouterA(config-if)#encapsulation pppRouterB(config)#interface serial 0/1RouterB(config-if)#encapsulation ppp2.查看封装端口的显示信息RouterA#show interfaces serial 0/13.在两个路由器的连接专线上建立PPP协议的PAP认证RouterA(config)#interface serial 0/1RouterA(config-if)#ppp pap sent-username RouterA password 0 123RouterB(config)#username RouterA password 0 123RouterB(config)#interface serial 0/1RouterB(config-if)#ppp authentication pap4.在RouterB上启用debug命令RouterB#debug ppp authenticationRouterB#debug ppp negotiation5.把RouterB 的S0/1进行一次shutdown再开启,观察和感受链路的建立和认证过程。

PPP认证-PAP

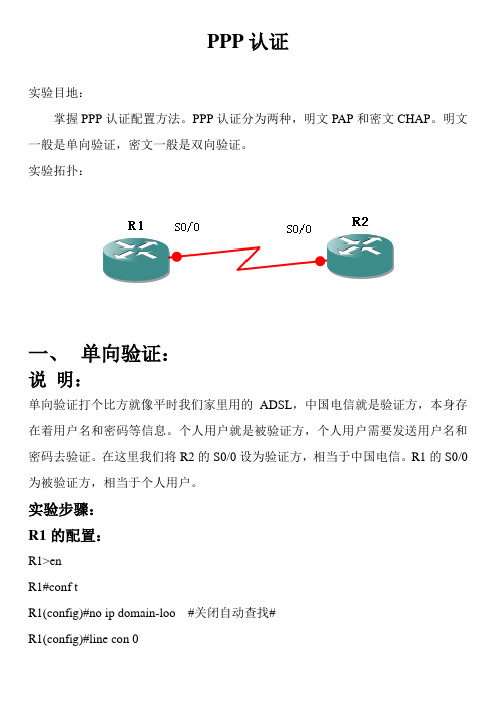

PPP认证实验目地:掌握PPP认证配置方法。

PPP认证分为两种,明文PAP和密文CHAP。

明文一般是单向验证,密文一般是双向验证。

实验拓扑:一、单向验证:说明:单向验证打个比方就像平时我们家里用的ADSL,中国电信就是验证方,本身存在着用户名和密码等信息。

个人用户就是被验证方,个人用户需要发送用户名和密码去验证。

在这里我们将R2的S0/0设为验证方,相当于中国电信。

R1的S0/0为被验证方,相当于个人用户。

实验步骤:R1的配置:R1>enR1#conf tR1(config)#no ip domain-loo #关闭自动查找#R1(config)#line con 0R1(config-line)#exec-t 0 0 #设置不超进#R1(config-line)#logg syn #同步路由器信息#R1(config-line)#exitR1(config)#int ser 0/0R1(config-if)#ip add 12.1.1.1 255.255.255.0R1(config-if)#no shR1(config-if)#encapsulation ppp #配置接口的封装类型为PPP#R1(config-if)#ppp pap sent-username R1 password ccnp #发送用户名和密码#R2的配置:R2>enR2#conf tR2(config)#no ip domain-looR2(config)#line con 0R2(config-line)#exec-t 0 0R2(config-line)#logg synR2(config-line)#exitR2(config)#username R1 password ccnp #设置用户名和密码,用户名为被验证方的hostname。

就是上面的R1。

#R2(config)#int ser 0/0R2(config-if)#ip add 12.1.1.2 255.255.255.0R2(config-if)#clock rate 64000R2(config-if)#no shR2(config-if)#encapsulation ppp #配置接口的封装类型为PPP#R2(config-if)#ppp authentication pap #开启PPP验证方式PAP#验证:R1(config-if)#do ping 12.1.1.2 #在R1上Ping R2,是通的# Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 12.1.1.2, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 4/36/84 ms R2(config)#exitR2#ping 12.1.1.1 #在R2上Ping R1,是通的#Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 12.1.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 12/41/92 ms R2#R1(config-if)#do sh int ser 0/0Serial0/0 is up, line protocol is upHardware is GT96K SerialInternet address is 12.1.1.1/24MTU 1500 bytes, BW 1544 Kbit, DLY 20000 usec,reliability 255/255, txload 1/255, rxload 1/255Encapsulation PPP, LCP OpenOpen: IPCP, CDPCP, loopback not setKeepalive set (10 sec)CRC checking enabledLast input 00:00:42, output 00:00:00, output hang neverLast clearing of "show interface" counters 00:15:34Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0 Queueing strategy: weighted fairOutput queue: 0/1000/64/0 (size/max total/threshold/drops) Conversations 0/1/256 (active/max active/max total)Reserved Conversations 0/0 (allocated/max allocated)Available Bandwidth 1158 kilobits/sec5 minute input rate 0 bits/sec, 0 packets/sec5 minute output rate 0 bits/sec, 0 packets/sec179 packets input, 7525 bytes, 0 no bufferReceived 0 broadcasts, 0 runts, 0 giants, 0 throttles0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort187 packets output, 7332 bytes, 0 underruns0 output errors, 0 collisions, 1 interface resets0 output buffer failures, 0 output buffers swapped out0 carrier transitionsDCD=up DSR=up DTR=up RTS=up CTS=upR2(config)#do sh int ser 0/0Serial0/0 is up, line protocol is upHardware is GT96K SerialInternet address is 12.1.1.2/24MTU 1500 bytes, BW 1544 Kbit, DLY 20000 usec,reliability 255/255, txload 1/255, rxload 1/255 Encapsulation PPP, LCP OpenOpen: IPCP, CDPCP, loopback not set这里可以看出Keepalive set (10 sec)CRC checking enabledLast input 00:00:38, output 00:00:03, output hang neverLast clearing of "show interface" counters 00:25:43Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0 Queueing strategy: weighted fairOutput queue: 0/1000/64/0 (size/max total/threshold/drops) Conversations 0/1/256 (active/max active/max total)Reserved Conversations 0/0 (allocated/max allocated)Available Bandwidth 1158 kilobits/sec5 minute input rate 0 bits/sec, 0 packets/sec5 minute output rate 0 bits/sec, 0 packets/sec219 packets input, 8452 bytes, 0 no bufferReceived 0 broadcasts, 0 runts, 0 giants, 0 throttles0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort212 packets output, 8965 bytes, 0 underruns0 output errors, 0 collisions, 1 interface resets0 output buffer failures, 0 output buffers swapped out0 carrier transitionsDCD=up DSR=up DTR=up RTS=up CTS=up。

PPP协议-PAP认证实验案例

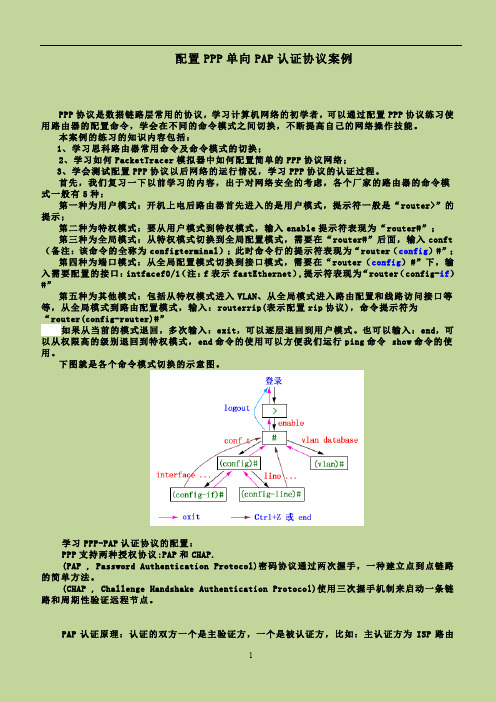

配置PPP单向PAP认证协议案例PPP协议是数据链路层常用的协议,学习计算机网络的初学者,可以通过配置PPP协议练习使用路由器的配置命令,学会在不同的命令模式之间切换,不断提高自己的网络操作技能。

本案例的练习的知识内容包括:1、学习思科路由器常用命令及命令模式的切换;2、学习如何PacketTracer模拟器中如何配置简单的PPP协议网络;3、学会测试配置PPP协议以后网络的运行情况,学习PPP协议的认证过程。

首先,我们复习一下以前学习的内容,出于对网络安全的考虑,各个厂家的路由器的命令模式一般有5种:第一种为用户模式:开机上电后路由器首先进入的是用户模式,提示符一般是“router>”的提示;第二种为特权模式:要从用户模式到特权模式,输入enable提示符表现为“router#”;第三种为全局模式:从特权模式切换到全局配置模式,需要在“router#”后面,输入conft (备注:该命令的全称为configterminal);此时命令行的提示符表现为“router(config)#”;第四种为端口模式:从全局配置模式切换到接口模式,需要在“router(config)#”下,输入需要配置的接口:intfacef0/1(注:f表示fastEthernet),提示符表现为“router(config-if)#”第五种为其他模式:包括从特权模式进入VLAN、从全局模式进入路由配置和线路访问接口等等,从全局模式到路由配置模式,输入:routerrip(表示配置rip协议),命令提示符为“router(config-router)#”如果从当前的模式退回,多次输入:exit,可以逐层退回到用户模式。

也可以输入:end,可以从权限高的级别退回到特权模式,end命令的使用可以方便我们运行ping命令 show命令的使用。

下图就是各个命令模式切换的示意图。

学习PPP-PAP认证协议的配置:PPP支持两种授权协议:PAP和CHAP.(PAP , Password Authentication Protocol)密码协议通过两次握手,一种建立点到点链路的简单方法。

抓PPP(PAPCHAP)包及协议分析基础

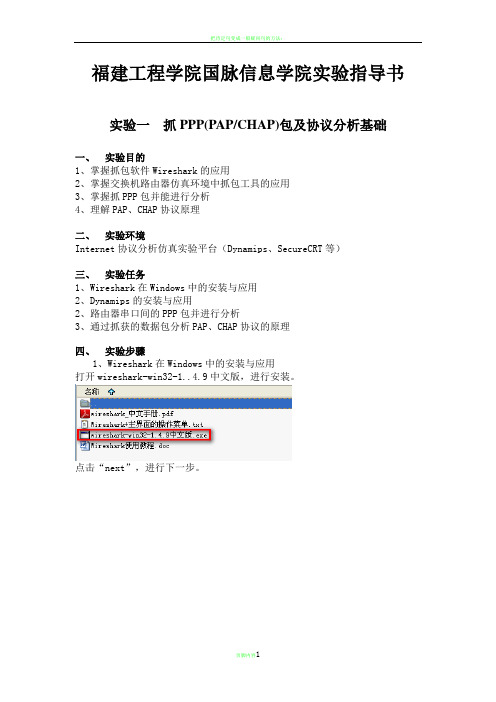

福建工程学院国脉信息学院实验指导书实验一抓PPP(PAP/CHAP)包及协议分析基础一、实验目的1、掌握抓包软件Wireshark的应用2、掌握交换机路由器仿真环境中抓包工具的应用3、掌握抓PPP包并能进行分析4、理解PAP、CHAP协议原理二、实验环境Internet协议分析仿真实验平台(Dynamips、SecureCRT等)三、实验任务1、Wireshark在Windows中的安装与应用2、Dynamips的安装与应用2、路由器串口间的PPP包并进行分析3、通过抓获的数据包分析PAP、CHAP协议的原理四、实验步骤1、Wireshark在Windows中的安装与应用打开wireshark-win32-1..4.9中文版,进行安装。

点击“next”,进行下一步。

点击“I Agree”,进行下一步。

点击“next”,进行下一步。

点击“Install”,进行安装。

点击“next”,进行下一步。

完成安装,运行程序。

3、Dynamips的安装与应用点击dynamic安装包,进入安装界面。

点击next,进入下一步。

同意安装协议,点击I Agree 进入下一步。

使用默认安装名Dynagen,点击instal选项进行安装。

安装已完成,点击Finish完成安装。

安装完成后可以在桌面上看到以下程序。

4.添加硬件1)打开“控制面板”,双击:添加硬件点击next,进入下一步。

点击next,进入下一步。

选择“添加新的硬件设备”,点击“下一步”。

选择手动安装,点击“下一步”。

选择“网络适配器”进行安装,点击“下一步”点击“完成”,添加硬件成功。

打开本地连接2,先“停用”,再“启用”以记事本方式打开1).将路由器的运行目录定位:按上图的标记1,2在D:\创建文件夹sikeVlab;在文件夹sikeVlab中创建两个文件夹temp,IOS;在文件夹temp中创建文件夹PPP;2).把放进文件夹PPP中。

打开Network device list,将“3”部分替代为下面内容。

认证协议基础专题PPP_PAP_CHAP_MSCHAPv2_RADIUS_MPPE

认证协议介绍一PPP:点对点协议(PPP:Point to Point Protocol)PPP(点到点协议)是为在同等单元之间传输数据包这样的简单链路设计的链路层协议。

这种链路提供全双工操作,并按照顺序传递数据包。

设计目的主要是用来通过拨号或专线方式建立点对点连接发送数据,使其成为各种主机、网桥和路由器之间简单连接的一种共通的解决方案。

点对点协议(PPP)为在点对点连接上传输多协议数据包提供了一个标准方法。

PPP 最初设计是为两个对等节点之间的IP 流量传输提供一种封装协议。

在TCP-IP 协议集中它是一种用来同步调制连接的数据链路层协议(OSI 模式中的第二层),替代了原来非标准的第二层协议,即SLIP。

除了IP 以外PPP 还可以携带其它协议,包括DECnet和Novell的Internet 网包交换(IPX)。

(1)PPP具有动态分配IP地址的能力,允许在连接时刻协商IP地址;(2)PPP支持多种网络协议,比如TCP/IP、NetBEUI、NWLINK等;(3)PPP具有错误检测以及纠错能力,支持数据压缩;(4)PPP具有身份验证功能。

值(A=FFH,C=03H);协议域(两个字节)取0021H表示IP分组,取8021H表示网络控制数据,取C021H表示链路控制数据;帧校验域(FCS)也为两个字节,它用于对信息域的校验。

若信息域中出现7EH,则转换为(7DH,5EH)两个字符。

当信息域出现7DH时,则转换为(7DH,5DH)。

当信息流中出现ASCII码的控制字符(即小于20H),即在该字符前加入一个7DH字符。

封装:一种封装多协议数据报的方法。

PPP 封装提供了不同网络层协议同时在同一链路传输的多路复用技术。

PPP 封装精心设计,能保持对大多数常用硬件的兼容性,克服了SLIP不足之处的一种多用途、点到点协议,它提供的WAN数据链接封装服务类似于LAN所提供的封闭服务。

所以,PPP不仅仅提供帧定界,而且提供协议标识和位级完整性检查服务。

PPP实验报告

PPP实验报告学号 _________ 学生姓名_____ 实验时间____________________课程名称:网络管理与维护辅导教师:【实验名称】点到点协议PPP配置实验【实验任务】任务1:配置PPP协议的PAP认证实验任务2:配置PPP协议的CHAP单向认证实验任务1:配置PPP协议的PAP认证实验【实验目的】掌握在路由器serial接口上PPP封装以及实现PAP验证的配置方法,理解PAP验证的一般过程。

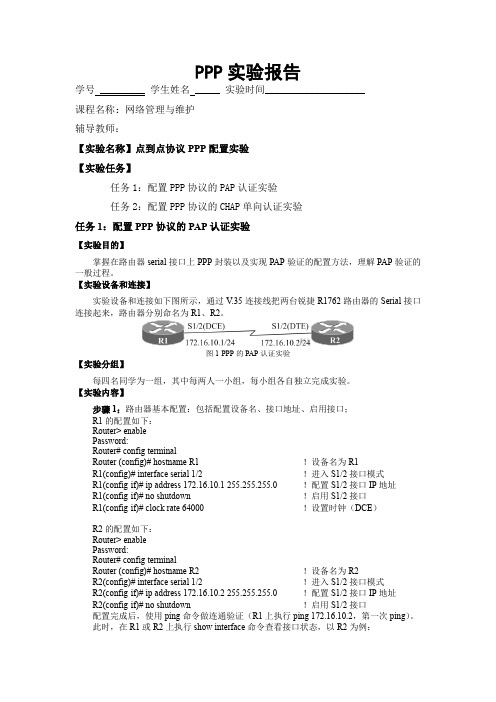

【实验设备和连接】实验设备和连接如下图所示,通过V.35连接线把两台锐捷R1762路由器的Serial接口连接起来,路由器分别命名为R1、R2。

图1PPP的PAP认证实验【实验分组】每四名同学为一组,其中每两人一小组,每小组各自独立完成实验。

【实验内容】步骤1:路由器基本配置:包括配置设备名、接口地址、启用接口;R1的配置如下:Router> enablePassword:Router# config terminalRouter (config)# hostname R1 !设备名为R1R1(config)# interface serial 1/2 !进入S1/2接口模式R1(config-if)# ip address 172.16.10.1 255.255.255.0 !配置S1/2接口IP地址R1(config-if)# no shutdown !启用S1/2接口R1(config-if)# clock rate 64000 !设置时钟(DCE)R2的配置如下:Router> enablePassword:Router# config terminalRouter (config)# hostname R2 !设备名为R2R2(config)# interface serial 1/2 !进入S1/2接口模式R2(config-if)# ip address 172.16.10.2 255.255.255.0 !配置S1/2接口IP地址R2(config-if)# no shutdown !启用S1/2接口配置完成后,使用ping命令做连通验证(R1上执行ping 172.16.10.2,第一次ping)。

PPP认证和PPPOE

dialer user QYT

dialer bundle 1

dialer-group 1

interface GigabitEthernet0/0/0

pppoe-client dial-bundle-number 1 on-demand \\按需拨号,需要流量触发

ip route-static 0.0.0.0 0.0.0.0 Dialer1

local-user hcie password cipher %$%$"V3vTWW+q~fm~3O0g6W7[|;2%$%$

local-user hcie service-type ppp

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

pppoe client配置:

dialer-rule

dialer-rule 1 ip permit

interface Dialer1

link-protocol ppp

ppp pap local-user hcie password simple hcie

ip address ppp-negotiate

Authenticate-Nak:用于验证方发送验证失败信息,Data字段可以包含文本提示信息

PPPoE报文是使用Ethernet格式进行封装的,Ethernet中各字段解释如下:

DMAC:表示目的设备的MAC地址,通常为以太网单播目的地址或者以太网广播地址(0xFFFFFFFF)。

SMAC:表示源设备的以太网MAC地址。

PADS(PPPoE Active Discovery Session Configuration)报文:PPPoE服务器分配一个唯一的会话进程ID,并通过PADS报文发送给主机。

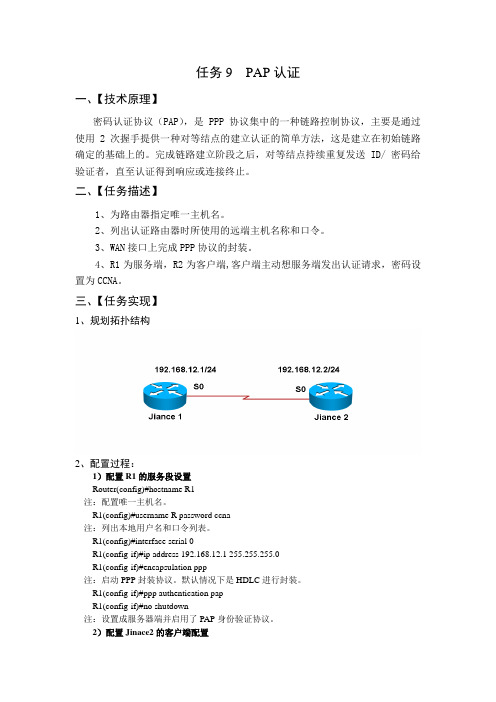

任务9:PAP认证

任务9 PAP认证一、【技术原理】密码认证协议(PAP),是 PPP 协议集中的一种链路控制协议,主要是通过使用 2 次握手提供一种对等结点的建立认证的简单方法,这是建立在初始链路确定的基础上的。

完成链路建立阶段之后,对等结点持续重复发送 ID/ 密码给验证者,直至认证得到响应或连接终止。

二、【任务描述】1、为路由器指定唯一主机名。

2、列出认证路由器时所使用的远端主机名称和口令。

3、WAN接口上完成PPP协议的封装。

4、R1为服务端,R2为客户端,客户端主动想服务端发出认证请求,密码设置为CCNA。

三、【任务实现】1、规划拓扑结构2、配置过程:1)配置R1的服务段设置Router(config)#hostname R1注:配置唯一主机名。

R1(config)#username R password ccna注:列出本地用户名和口令列表。

R1(config)#interface serial 0R1(config-if)#ip address 192.168.12.1 255.255.255.0R1(config-if)#encapsulation ppp注:启动PPP封装协议。

默认情况下是HDLC进行封装。

R1(config-if)#ppp authentication papR1(config-if)#no shutdown注:设置成服务器端并启用了PAP身份验证协议。

2)配置Jinace2的客户端配置Router(config)#hostname R2R2(config)#interface serial 0R2(config-if)#ip address 192.168.12.2 255.255.255.0R2(config-if)#clock rate 64000R2(config-if)#encapsulation pppR2(config-if)#no shutdown问题分析:这时如果不设置被验证方所要放送的用户名和列表,将会不停的报错显示如下:00:13:02: %LINK-3-UPDOWN: Interface Serial0, changed state to up00:13:10: %LINK-3-UPDOWN: Interface Serial0, changed state to down00:13:20: %LINK-3-UPDOWN: Interface Serial0, changed state to up00:13:27: %LINK-3-UPDOWN: Interface Serial0, changed state to down3)client端发送用户名和密码R2(config-if)#ppp pap sent-username adsf password asdf注:设置被验证方发送的用户名。

什么是PPP?PPP的认证方式又有哪些?

什么是PPP?PPP的认证方式又有哪些?展开全文点到点链路层协议PPP(PPPoE)主要用于在全双工的同异步链路上进行点到点的数据传输,PPP是一款公有标准协议,兼容性好。

PPP协议的特点:1、PPP支持在全双工的同异步链路上进行点到点的数据传输。

2、PPP具有很好的扩展性;PPPoE就是承载在以太网链路上的PPP协议。

3、PPP支持地址信息的自动协商;LCP协议用于各种链路层参数的协商;NCP协议用于各网络层参数的协商,更好地支持了网络层协议(peer neighbor-route)。

4、PPP支持PAP、CHAP认证(可以基于接口的密码认证;也可以基于本地数据库AAA认证,提供认证、授权和审计),更好的保证了网络的安全性。

5、PPP支持将多根链路进行捆绑(Multilink);支持对所有类型的报文/报头进行压缩;无重传机制,网络开销小,速度快。

PPP协议的组成:协议伞步骤一:链路控制协议LCP;用来建立、拆除和监控PPP数据链路步骤二:认证协议;PAP(密码认证协议)和CHAP(挑战握手认证协议);用于链路认证,支持单向认证和双向认证。

步骤三:网络层控制协议NCP(协议伞);用于对不同的网络层协议进行连接建立和参数协商;协议包含了IPV4CP(IPCP)、IPV6CP、IPXCP等。

PPP链路的建立过程:1、Dead阶段也称为物理层不可用阶段。

当通信双方的两端检测到物理线路激活时,就会从Dead阶段迁移至Establish阶段,即链路建立阶段。

2、Establish阶段,PPP链路会进行LCP参数协商。

协商内容包括最大接收单元MRU、认证方式、魔术字(Magic Number)等选项。

LCP参数协商成功后会进入Opened状态,表示底层链路已经建立。

3、多数情况下,链路两端的设备是需要经过认证阶段(Authenticate)后才能够进入到网络层协议协商阶段。

PPP链路在缺省情况下是不要求进行认证的。

PPP的PAP与CHAP深入详解

点到点协议(,)是(,因特网工程任务组)推出的点到点类型线路的数据链路层协议。

它解决了中的问题,并成为正式的因特网标准。

协议在、和中进行了描述。

支持在各种物理类型的点到点串行线路上传输上层协议报文。

有很多丰富的可选特性,如支持多协议、提供可选的身份认证服务、可以以各种方式压缩数据、支持动态地址协商、支持多链路捆绑等等。

这些丰富的选项增强了的功能。

同时,不论是异步拨号线路还是路由器之间的同步链路均可使用。

因此,应用十分广泛。

下面是我查的关于协议认证的一些知识。

什么情况我们可以用看到自己直边的邻居呢,邻居的发现对我们在排查问题时很有帮助,我们可以通过我们左右的邻居,来判断是那台设备出现问题,只要我们在接口上把物理端口打开,然后端配上时钟就可以发现邻居。

(): – , – , –– , – , – , –Capability Platform Port在上图中为我们的邻居,本地与的相连,的设备型号为,为., . .()()()* : : 由于的原因使的邻居断开* : :* : : ,* : : ,()()* : :* : : ,* : :* : : ,()()* : :* : ** *** : :。

协议的封装()., , :!!!!! 在默认封装的情况下能通,封装为(),()., , :!!!! 只要封装了协议,而没有添加认证的情况也能通(),().关于认证原理提供了两种可选的身份认证方法:口令验证协议(,)和质询握手协议(,)。

如果双方协商达成一致,也可以不使用任何身份认证方法。

认证比认证更安全,因为不在线路上发送明文密码,而是发送经过摘要算法加工过的随机序列,也被称为”挑战字符串“.如图所示。

同时,身份认证可以随时进行,包括在双方正常通信过程中。

因此,非法用户就算截获并成功破解了一次密码,此密码也将在一段时间内失效。

图对端系统要求很高,因为需要多次进行身份质询、响应。

这需要耗费较多的资源,因此只用在对安全要求很高的场合。

PPP协议及验证机制

PPP协议及验证机制PPP协议(Point-to-Point Protocol)是一种数据链路层协议,它是为在同等单元之间传输数据包这样的简单链路而设计的。

这种链路提供全双工操作,并按照顺序传递数据包。

PPP为基于各种主机、网桥和路由器的简单连接提供一种共通的解决方案。

PPP协议包括以下三个部分:1.数据帧封装方法。

2.链路控制协议LCP(Link Control Protocol):它用于对封装格式选项的自动协商,建立和终止连接,探测链路错误和配置错误。

3.针对不同网络层协议的一族网络控制协议NCP(Network Control Protocol): PPP协议规定了针对每一种网络层协议都有相应的网络控制协议,并用它们来管理各个协议不同的需求。

PPP协议简介1. PPP数据帧封装PPP协议为串行链路上传输的数据报定义了一种封装方法,它基于高层数据链路控制(HDLC)标准。

PPP数据帧的格式如图1所示。

PPP帧以标志字符01111110开始和结束,地址字段长度为1字节,内容为标准广播地址11111111,控制字段为00000011。

协议字段长度为2个字节,其值代表其后的数据字段所属的网络层协议,如:0x0021代表IP协议,0xC021代表LCP数据,0x8021代表NCP数据等。

数据字段包含协议字段中指定的协议的数据报,长度为0~1500字节。

CRC字段为整个帧的循环冗余校验码,用来检测传输中可能出现的数据错误。

即使使用所有的帧头字段,PPP协议帧也只需要8个字节就可以形成封装。

如果在低速链路上或者带宽需要付费的情况下,PPP协议允许只使用最基本的字段,将帧头的开销压缩到2或4个字节的长度,这就是所谓的PPP帧头压缩。

2. PPP回话的四个阶段一次完整的PPP回话过程包括四个阶段: 链路建立阶段、确定链路质量阶段、网络层控制协议阶段和链路终止阶段(如图2所示)。

(1) 链路建立阶段:PPP通信双方用链路控制协议交换配置信息,一旦配置信息交换成功,链路即宣告建立。

PPP认证和MPPE

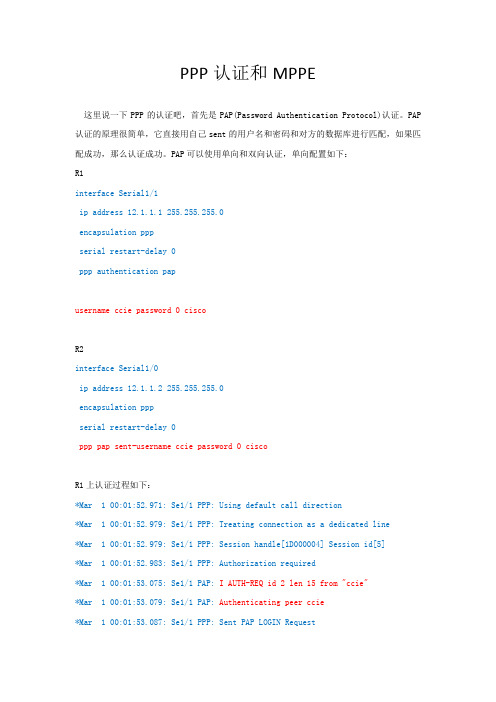

PPP认证和MPPE这里说一下PPP的认证吧,首先是PAP(Password Authentication Protocol)认证。

PAP认证的原理很简单,它直接用自己sent的用户名和密码和对方的数据库进行匹配,如果匹配成功,那么认证成功。

PAP可以使用单向和双向认证,单向配置如下:R1interface Serial1/1ip address 12.1.1.1 255.255.255.0encapsulationpppserial restart-delay 0ppp authentication papusernameccie password 0 ciscoR2interface Serial1/0ip address 12.1.1.2 255.255.255.0encapsulationpppserial restart-delay 0ppp pap sent-username ccie password 0 ciscoR1上认证过程如下:*Mar 1 00:01:52.971: Se1/1 PPP: Using default call direction*Mar 1 00:01:52.979: Se1/1 PPP: Treating connection as a dedicated line*Mar 1 00:01:52.979: Se1/1 PPP: Session handle[1D000004] Session id[5]*Mar 1 00:01:52.983: Se1/1 PPP: Authorization required*Mar 1 00:01:53.075: Se1/1 PAP: I AUTH-REQ id 2 len 15 from "ccie"*Mar 1 00:01:53.079: Se1/1 PAP: Authenticating peer ccie*Mar 1 00:01:53.087: Se1/1 PPP: Sent PAP LOGIN Request*Mar 1 00:01:53.095: Se1/1 PPP: Received LOGIN Response PASS*Mar 1 00:01:53.107: Se1/1 PPP: Sent LCP AUTHOR Request*Mar 1 00:01:53.111: Se1/1 PPP: Sent IPCP AUTHOR Request*Mar 1 00:01:53.123: Se1/1 LCP: Received AAA AUTHOR Response PASS*Mar 1 00:01:53.127: Se1/1 IPCP: Received AAA AUTHOR Response PASS*Mar 1 00:01:53.131: Se1/1 PAP: O AUTH-ACK id 2 len 5*Mar 1 00:01:53.139: Se1/1 PPP: Sent CDPCP AUTHOR Request*Mar 1 00:01:53.151: Se1/1 CDPCP: Received AAA AUTHOR Response PASS*Mar 1 00:01:53.199: Se1/1 PPP: Sent IPCP AUTHOR RequestR2*Mar 1 00:01:43.283: Se1/0 PPP: Authorization required*Mar 1 00:01:43.311: Se1/0 PPP: No authorization without authentication *Mar 1 00:01:43.315: Se1/0 PAP: Using hostname from interface PAP*Mar 1 00:01:43.315: Se1/0 PAP: Using password from interface PAP*Mar 1 00:01:43.319: Se1/0 PAP: O AUTH-REQ id 2 len 15 from "ccie"*Mar 1 00:01:43.351: Se1/0 PAP: I AUTH-ACK id 2 len 5接着看看PAP的双向认证:R1interface Serial1/1ip address 12.1.1.1 255.255.255.0encapsulationpppserial restart-delay 0ppp authentication papppp pap sent-username ccnp password 0 ccnausernameccie password 0 ciscoR2interface Serial1/0ip address 12.1.1.2 255.255.255.0encapsulationpppserial restart-delay 0ppp authentication papppp pap sent-username ccie password 0 ciscousernameccnp password 0 ccna认证过程:R1R1#*Mar 1 00:03:11.311: %SYS-5-CONFIG_I: Configured from console by console*Mar 1 00:03:12.823: %LINK-3-UPDOWN: Interface Serial1/1, changed state to up *Mar 1 00:03:12.835: Se1/1 PPP: Using default call direction*Mar 1 00:03:12.839: Se1/1 PPP: Treating connection as a dedicated line*Mar 1 00:03:12.843: Se1/1 PPP: Session handle[9E000006] Session id[8]*Mar 1 00:03:12.843: Se1/1 PPP: Authorization required*Mar 1 00:03:12.907: Se1/1 PAP: Using hostname from interface PAP*Mar 1 00:03:12.911: Se1/1 PAP: Using password from interface PAP*Mar 1 00:03:12.911: Se1/1 PAP: O AUTH-REQ id 3 len 14 from "ccnp"*Mar 1 00:03:12.943: Se1/1 PAP: I AUTH-REQ id 5 len 15 from "ccie"*Mar 1 00:03:12.947: Se1/1 PAP: Authenticating peer ccie*Mar 1 00:03:12.959: Se1/1 PPP: Sent PAP LOGIN RequestR1#*Mar 1 00:03:12.967: Se1/1 PPP: Received LOGIN Response PASS*Mar 1 00:03:12.975: Se1/1 PPP: Sent LCP AUTHOR Request*Mar 1 00:03:12.979: Se1/1 PPP: Sent IPCP AUTHOR Request*Mar 1 00:03:12.983: Se1/1 PAP: I AUTH-ACK id 3 len 5*Mar 1 00:03:12.995: Se1/1 LCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:12.999: Se1/1 IPCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:13.003: Se1/1 PAP: O AUTH-ACK id 5 len 5*Mar 1 00:03:13.011: Se1/1 PPP: Sent CDPCP AUTHOR Request*Mar 1 00:03:13.023: Se1/1 CDPCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:13.059: Se1/1 PPP: Sent IPCP AUTHOR RequestR2*Mar 1 00:03:01.195: Se1/0 PPP: Using default call direction*Mar 1 00:03:01.199: Se1/0 PPP: Treating connection as a dedicated line*Mar 1 00:03:01.203: Se1/0 PPP: Session handle[EB000003] Session id[6]*Mar 1 00:03:01.203: Se1/0 PPP: Authorization required*Mar 1 00:03:05.227: Se1/0 PAP: Using hostname from interface PAP*Mar 1 00:03:05.231: Se1/0 PAP: Using password from interface PAP*Mar 1 00:03:05.231: Se1/0 PAP: O AUTH-REQ id 5 len 15 from "ccie"*Mar 1 00:03:05.251: Se1/0 PAP: I AUTH-REQ id 3 len 14 from "ccnp"*Mar 1 00:03:05.255: Se1/0 PAP: Authenticating peer ccnp*Mar 1 00:03:05.263: Se1/0 PPP: Sent PAP LOGIN Request*Mar 1 00:03:05.271: Se1/0 PPP: Received LOGIN Response PASS*Mar 1 00:03:05.279: Se1/0 PPP: Sent LCP AUTHOR Request*Mar 1 00:03:05.283: Se1/0 PPP: Sent IPCP AUTHOR Request*Mar 1 00:03:05.295: Se1/0 LCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:05.299: Se1/0 IPCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:05.303: Se1/0 PAP: O AUTH-ACK id 3 len 5*Mar 1 00:03:05.351: Se1/0 PAP: I AUTH-ACK id 5 len 5*Mar 1 00:03:05.359: Se1/0 PPP: Sent CDPCP AUTHOR Request*Mar 1 00:03:05.367: Se1/0 PPP: Sent IPCP AUTHOR Request*Mar 1 00:03:05.383: Se1/0 CDPCP: Received AAA AUTHOR Response PASS接着来看看CHAP认证,CHAP的全称叫挑战握手协议(Challenge HandshakeAuthentication Protocol),由此可以判断CHAP认证需要一个交互的过程。

PPP协议的认证-PAP、CHAP.

通信技术专业教学资源库 南京信息职业技术学院

《中兴IP数据工程师 ZCNE认证》课程

PPP协议的认证 PAP、CHAP

主讲: 胡峰

目录

01 PPP认证-PAP、CHAP

1. PPP中的认证协议

PAP (password authentication protocol) 二次握手,明文传输用户名和密码 只是在链路刚建立时使用

CHAP(Challenge-Handshake Authentication Protocol) 三次握手,不直接传送用户口令 周期性地验证对方身份

ቤተ መጻሕፍቲ ባይዱ

1. PAP认证

被验证方

用户名+密码

通过 / 拒绝

主验证方

一请求一回应, 两次握手。

明文易被第三方获取,泄露用户名和密码, 安全性较低

1. CHAP认证

被验证方

主验证方 主机名+随机报文 用户名+加密后报文

通过 / 拒绝

挑战报文+请求反 馈,三次握手

三次握手、密文传输,CHAP是比PAP安全的一种认证协议

1. PPP会话阶段信令流程

第一步:challenge报文 第二步:加密报文

第三步:反馈报文

通信技术专业教学资源库 南京信息职业技术学院

谢谢

主讲: 胡峰