思科网络安全-第一章

网络思科1-6章考试题整合

第一章1.下列哪三个网络工具可以为家庭用户提供最低安全保护?(请选三项。

)BCFA.入侵防御系统B.反间谍软件C.防病毒软件D.访问控制列表E.电力线网络F.防火墙2.哪个表达准确定义了术语“拥塞”?DA.网络数据传送能力的一项衡量标准B.限制硬件或软件故障对网络的影响的一种方法C.管理网络资源使用率的一套技术D.网络资源需求超出可用容量的一种状态3.下列哪种说法正确描述了云计算的特征?DA.企业可以直接连接到 Internet,而不需要使用 ISPB.需要投资新的基础设施才能访问云。

C.设备能够通过现有电线连接到 Internet。

D.通过订阅可以使用 Internet 访问应用程序。

4.填空题缩写词(byod)是指最终用户使用个人设备访问公司网络和资源的趋势。

5.哪两个 Internet 解决方案可以为 LAN 上的计算机提供始终在线的高带宽连接?(请选择两项。

)BEA.卫星B.DSLC.移动电话D.电话拨号E.电缆6.要求使用复杂的强密码是为了实现下列哪个网络安全目标?BA.确保冗余B.确保数据保密性C.确保访问的可靠性D.维护通信完整性7.下列有关 LAN 和 WAN 两者关系的说法,哪两项是正确的?(请选择两项。

)ABA.与 LAN 连接内部终端设备相比,WAN 连接 LAN 的带宽速度较低。

B.WAN 通常通过多个 ISP 运营,而 LAN 通常由一个组织或个人运营C.WAN 必须是公共的,而 LAN 可以由公有或私有实体拥有。

N 和 WAN 均能连接终端设备。

E.Internet 属于 WAN。

8.选择网络介质时应遵循哪两个标准?(请选择两项。

)BEA.网络上使用的终端设备的成本B.介质可以成功传送信号的距离C.需要优先处理的数据类型D.安装在网络中的中间设备的数量E.要安装介质的环境9家庭用户必须要有哪种网络类型访问才能进行网上购物?DA.外联网B.内部网C.局域网D.Internet10电路交换网络有何特征?BA.如果电路发生故障,呼叫将转发到新的路径。

Cisco网络安全体系结构

Cisco IOS软件现在可以提供三层功能: Cisco IOS软件现在可以提供三层功能: 强大的安全服务:防火墙、IPS、内容过虑、身份认证、安全连接等。 强大的安全服务:防火墙、IPS、内容过虑、身份认证、安全连接等。 全面的IP服务:例如路由、服务质量(QoS)、组播和IP语音(VoIP) 全面的IP服务:例如路由、服务质量(QoS)、组播和IP语音(VoIP) 安全管理:保护设备上的管理流量和Cisco IOS软件管理功能 安全管理:保护设备上的管理流量和Cisco IOS软件管理功能

这三个层次的集成让Cisco IOS软件具有与众不同的特点。思科语音和视频增强IPSec VPN (V3PN)解决方案就是各种能够从Cisco IOS软件的集成性获得很大利益的解决方案的一个 典型例子。这种解决方案可以利用Cisco IOS软件中新推出的低延时QoS功能,为加密的语 音和视频流量提供值得信赖的质量和弹性,并可以通过IPSec状态故障切换功能消除丢弃呼 叫。

•

•

网络和人体的类比

•IT 基础架构和网络设施应该向人体一样具备自身的免 疫能力

•病毒对于人体是必须面对的事实 -我们随时都携带着病毒 -我们也接触着各式各样的感染着病毒和细菌的物体 •人体机能仍然很好的运转,尽管我们携带着病毒和细菌

思科的安全构想和战略正是基于这样 “自体免疫能力”的概念而形成

SDN的引出

在 五 年 后 , 市 场 上 将 不 会 再 有 独

种 认 识 :

自 适 应 威 胁 防 御 加 强 了 思 科 的 一

‘

思科SDN战略

An initiative to dramatically 旨在大幅加强网络发现、 improve the network’s ability 防范和消除威胁的能力的 to identify, prevent, and adapt to threats 思科战略

医院网络安全方案

构筑医院信息系统的全方位安全网络第一章安全问题分析随着医院信息化程度越来越高,伴随而来的的安全问题也日益突出,尤其是随着网络规模的不断扩大,网络应用项目越来越丰富,涉及到的人员越来越来越庞杂,部署策略越来越繁琐,整个系统变得越复杂,医院面对的安全风险也越来越大。

如何有效地降低安全风险、降低安全成本,安全的策略显得尤为重要。

医院的HIS系统是关键业务系统,需要系统不间断运行。

即使发生短暂的业务中断,也会导致难以估量的经济和名誉损失。

为此,我们分析以下可能会导致业务系统中断的原因:1.服务器硬件故障如服务器的数据/系统磁盘的损坏将导致数据不能访问,并进而可能导致应用进程终止或系统停机,甚至系统不能重启动;网卡的损坏可使终端用户无法访问系统服务;CPU或内存的失效则会导致系统的死机;2.主干交换机或干线的故障如主干交换机死机、交换机配置出错、或干线线路出现意外故障。

3.数据库服务、操作系统出错由于操作系统或数据库服务器中可能存在不完善的地方、或者配置不得当,当碰到某种激发事件时,数据库服务器非正常终止或系统崩溃;4.人为错误一些人工的误操作,如删除系统或应用文件,终止系统或应用服务进程,也会导致系统服务的无法访问;5.电脑病毒/黑客入侵由于目前的郑州市的很多医院的计算机和省市医院医保联网,无论是物理还是逻辑上都是互通的,若缺少有效的防范机制,很容易遭受病毒的感染或者黑客的入侵,轻者数据被损坏,系统数据被重者系统瘫痪;6.自然灾害由于一些意外的不可抗拒的因素,如雷击、火灾、洪灾等导致的计算机系统破坏,将会使一般系统的恢复非常困难和耗时,导致业务系统长时间的中断(通过容灾系统来解决)。

7.正常的停机主要指计划内的系统升级、安装软件、系统备份等过程。

由上可见,影响系统安全运行的因素有很多,但是,导致的系统中断完全可以通过创建一个完整的安全策略的来有效避免。

系统安全不仅是一个单一的安全防范问题,也不可能一时完会解决,而是一个整体的、全面的技术问题,同时安全也是一个长期的,动态的过程。

网络安全第一章 安全系统集成分析与方案设计

安全产品选择

• 在进行网络安全产品选型时,应该要求网络安全产 品满足两方面的要求:

• 一是安全产品必须符合国家有关安全管理部门的政 策要求。

• 二是安全产品的功能与性能要求。

1.2.4 路由交换设计

• 下面是选择路由器和交换机类别之前必需的网络设计信息: • (1) 网络中当前有多少设备,有多少设备需要连接,预计将来有多大的

路由器

路由器类型 端口结构 传输速率 内置防火墙 固定的局域网接口 重量 网络管理 内存 网络协议 其他端口 扩展模块 尺寸 电源 Qos支持 支持VPN

适用环境

• 选用CISCO 2851。参数如表1所示

多业务路由器 模块化 10/100/1000Mbps 是 2个

基本特征

网管协议 Cisco ClickStart,SNMP 最大1024MB IEEE 802.3X 控制端口 Console 4 416.6*438.2*88.9 100to 240 VAC,47-63 Hz 支持 支持

1.1.2 系统需求分析

在客户需求分析中,首先就是确定网络安全 系统集成工程的目标。目标通常应该由专业人士 和客户共同讨论研制。在目标中应该明确设计的 是一个新的网络安全集成系统,还是一个现有网 络安全集成系统的改造。

1.1.3 安全需求分析

目前校园内部网络可能所受到的攻击包括 恶意入侵,内部重要信息泄漏,不良信息的进 入内网等方式。因此采取的网络安全措施应一 方面要保证学院业务与办公系统和网络的稳定 运行,另一方面要保护运行在学院内部网上的 敏感数据与信息的安全。

1.2.2 网络拓扑

•

计算机网络的拓扑结构是把网络系统的连接形式,用

网络信息安全内容整理

2024/9/5

10/72

对称密码体制和非对称密码体制

对称密码体制(Symmetric System, One-key System, Secret-key System)

明文和密文之间统计关系尽量复杂;

confusion –混淆,使密文和加密密钥之间的关系尽量复杂。

2024/9/5

Cryptography and N1e9tw/3o6rk Security - 2

2024/9/5

20/36Cryptography and Network Security - 2

(A1-A5), 单位元是0,a的逆是 -a. (M1), 乘法封闭性, 如果a和b属于R, 则ab也属于R (M2), 乘法结合律,对于R中任意a, b, c有a(bc)=(ab)c. (M3), 乘法分配律, a(b+c)=ab+ac or (a+b)c=ac+bc (M4), 乘法交换律, ab=ba,交换环 (M5), 乘法单位元, R中存在元素1使得所有a有 a1=1a. (M6), 无零因子, 如果R中有a, b且ab=0, 则 a=0 or

6.1.1 双重DES

多次加密的最简单形式是进行两次加密,每次使用 不同的密钥

C = EK2(EK1(P)) P = DK1(DK2(C)) 这种方法的密钥长度是56x2=112位

虽然双重DES对应的映射与单DES对应的映射不同, 但是有中途相遇攻击 “meet-in-the-middle”

思科DHCPSnooping技术的网络安全管理方案

• 51•随着网络规模扩大和拓扑结构的适当调整,IP地址更多的是以动态分配形式为主。

不过实际生活中存在许多的IP地址盗用、ARP 病毒攻击等现象,究其原因就是用户比较多、地理位置较为分散以及随机性太强,进而造成网络安全管理工作的巨大困扰。

本文结合思科DHCP Snooping(DHCP 监听)、DAI(ARP 检测)、IPSG(IP 源地址防护)等技术探究合理的网络安全管理方案。

21世纪以来,互联网技术日益更新,在为人们带来许多生活便利的同时,还隐藏着网络安全的隐患。

我们急需对网络安全情况引起重视,在享受网络的便利同时提高防范心理。

那么,如何解决这一安全问题呢?要始终坚持“安全第一,预防为主”的指导策略,做好前期防范工作和事中援救事宜,根据预测、分析与防治工作出具应急预案,将可能出现的网络安全问题的解决处理办法的重点落在准确性与便捷性上,提高应急处置能力,最大限度地减少网络安全危机的发生及其不良后果。

1 网络安全日常管理日常管理是网络安全工作的基础,改进平时的管理,必须不断增强安全防范意识:网络管理员和所有员工都要高度重视网络安全,时刻保持警觉,决不松懈,共同为网络筑起一道“防护墙”。

其日常管理有以下基本规则。

(1)要确保内部局域网和外网严格执行物理隔离。

对局域网中的每一个用户来说,在进入到局域网之前,系统必须进行补丁下载,并且在进入到局域网之前对病毒进行杀毒。

每台PC都要经过实名认证,并将IP地址和MAC地址相关联。

(2)要安装杀毒软件:每个网络服务器、电脑等设施对有关杀毒软件的配备上是具有必要性的,使用者在固定周期内进行软件升级和杀毒操作。

在紧急情况下,客户使用端口会被迫进行升级与杀毒操作。

(3)要做好密码设置工作:指定计算机设备,如局域网中连接外网的计算机服务器、门户网、网络服务器、远程服务器等,必须设置不同的登录密码,这一密码最好的设置是由数字、26个英文字母及标点符号构成,长度为12位数,定期删除和更换设备的登录密码。

思科网络网络学院教程

第一章:OSI参考模型与路由选择一、开放系统互连(OSI)应用层(第7层):处理应用层的网络进程表示层(第6层):数据表示会话层(第5层):主机间通信传输层(第4层):端到端连接段网络层(第3层):地址和最佳路径分组数据链路层(第2层):介质访问帧物理层(第1层)二进制传输比特1.对等层通信:协议数据单元(PDU):每一层协议与对等层交换的信息。

2.数据封装:二、物理层:1.以太网(Ethernet):指所有使用带冲突检测载波监听多路访问(CSMA/CD)的局域网。

以太网和IEEE 802.3:同轴电缆和双绞10Mbit/s100Mbit/s以太网:快速以太网双绞线100Mbit/s1000Mbit/s以太网:吉比特以太网2.以太网/802.3物理连接:10Base2:细缆185m10Base5:粗缆500m10BaseT:双绞线100m三、数据链路层:MAC地址用16进制表示,两种格式0000.0c12.3456和00-00-0c-12-34-56四、网络层:IP协议:寻找一条把数据报移到目的地的路径。

因特网控制消息协议(ICMP):提供控制和发送消息的能力。

地址解析协议(ARP):根据已知IP地址决定数据链路层地址。

反向地址解析协议(RARP):在数据链路层地址已知时,决定网络层地址。

1.IP寻址与子网:IP地址分成网络号、子网号和主机,即每个地址包括网络地址、可选的子网地址和主机地址。

网络地址和子网地址一起用于路由选择,主机地址用于表示网络或子网中独立的主机。

子网掩码用于从IP地址中提取网络和子网信息。

2.路径选择:指通信穿过网云所应该采取的传输路径。

使路由器能评估到目的地的可用路径,并建立对分组的优先处理方式。

3.路径通信:网络地址包含路径部分和主机部分。

路径部分指明在网络云内被路由器使用的路径;主机部分指明网络上的特定端口或设备。

4.ICMP:是通过IP数据报传送的,它用来发送错误和控制消息。

思科网院-网络工程-CCNA1-2017计算机科学与技术-一到十一章-题库及答案

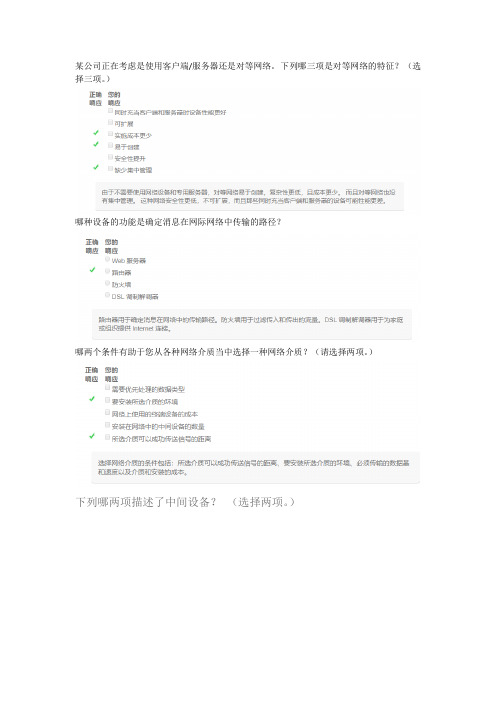

某公司正在考虑是使用客户端/服务器还是对等网络。

下列哪三项是对等网络的特征?(选择三项。

)哪种设备的功能是确定消息在网际网络中传输的路径?哪两个条件有助于您从各种网络介质当中选择一种网络介质?(请选择两项。

)下列哪两项描述了中间设备?(选择两项。

)网络上的终端设备有哪两项功能?(选择两项。

)由于许多学生带着自己的平板电脑和智能手机去学校访问学校资源,大学里的IT 人员最有可能需要重新设计的网络区域是什么?家庭用户必须要有哪种网络类型访问才能进行网上购物?一位分支机构办公室的员工正在为客户创建报价。

为此,该员工需要访问位于总部办公室的内部服务器上的机密定价信息。

该员工将要访问哪种类型的网络?下列哪两种连接选项可以为家庭办公室中的计算机提供始终在线的高带宽Internet 连接?(选择两项。

)下列哪两个Internet 连接选项不需要建筑物铺设物理电缆?(请选择两项。

)以下哪种术语描述了当对网络资源的请求超出可用容量时网络的状态?哪种类型的网络流量需要QoS?以下哪项表述准确定义了术语“带宽”?网络管理员正在实施一种要求复杂强密码的策略。

该策略支持哪种数据保护目标?下列哪种说法正确描述了云计算的特征?什么是Internet?下列哪种说法描述了电力线网络技术的用途?哪种安全侵犯会对家庭用户的生活造成最大损害?一位用户正在一个小型办公室网络上实施安全策略。

以下哪两种操作将为此网络提供求?(选择两项。

)A网络能够通过相同的通信通道传输语音、视频、文本和图形。

填空题。

缩写词是指允许员工在公司办公室中使用其个人设备访问网络和其他资源的策略。

正确答案:byod将每个描述与网络通信形式配对请将每个特征对应的internet连接类型进行匹配将每个定义与安全目标配对操作软件内核的作用是什么?网络管理员与交换机建立远程CLI 连接对其实施管理时,需要确保用户ID、密码和会话内容的保密性。

应当选择哪种访问方法?当在安全环境下执行初始配置时,下列哪个程序可用来访问Cisco 2960 交换机?哪个命令或组合键让用户返回命令层级中的上一级?某台路由器具有有效的操作系统,且NVRAM 中存储有配置文件。

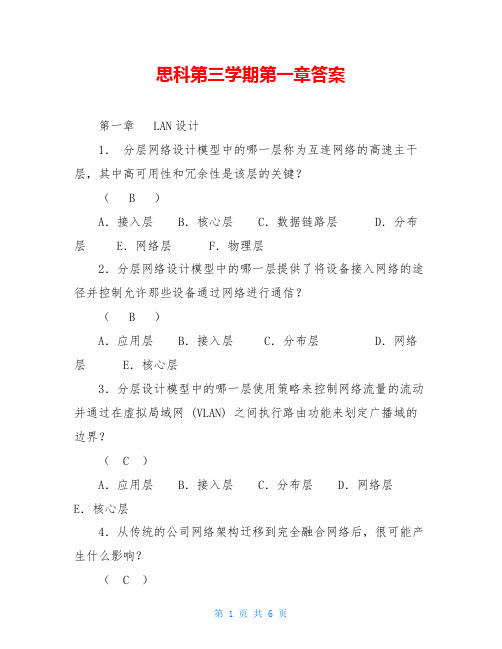

思科第三学期第一章答案

思科第三学期第一章答案第一章 LAN设计1.分层网络设计模型中的哪一层称为互连网络的高速主干层,其中高可用性和冗余性是该层的关键?( B )A.接入层 B.核心层 C.数据链路层 D.分布层 E.网络层 F.物理层2.分层网络设计模型中的哪一层提供了将设备接入网络的途径并控制允许那些设备通过网络进行通信?( B )A.应用层 B.接入层 C.分布层 D.网络层 E.核心层3.分层设计模型中的哪一层使用策略来控制网络流量的流动并通过在虚拟局域网 (VLAN) 之间执行路由功能来划定广播域的边界?( C )A.应用层 B.接入层 C.分布层 D.网络层E.核心层4.从传统的公司网络架构迁移到完全融合网络后,很可能产生什么影响?( C )A.可将本地模拟电话服务完全外包给收费更低的提供商B.以太网 VLAN 结构会简化 C.会形成共享的基础架构,因此只需管理一个网络 D.QoS 问题会大大减轻 E.语音数据流和视频数据流争夺带宽的问题会减轻5.应该在分层网络的哪一层或哪几层实现链路聚合?( D )A.仅核心层 B.分布层和核心层 C.接入层和分布层 D.接入层、分布层和核心层6.下列哪种说法正确描述了模块化交换机?( D )A.外形纤细 B.允许通过冗余背板进行交换机互连C.物理特性固定 D.特性灵活多变7.下列哪项功能可在交换网络中通过合并多个交换机端口来支持更高的吞吐量?( C )A.收敛 B.冗余链路 C.链路聚合D.网络直径8.在处于不同的 VLAN 中的设备间配置通信需要使用 OSI 模型中的哪个层?( B )A.第 1 层 B.第 3 层 C.第 4 层D.第 5 层 9.企业级交换机有哪两项特点?(选择两项)( B、D )A.端口密度低 B.转发速度高 C.延时水平高 D.支持链路聚合 E.端口数量预先确定10.Cisco 三层式分层模型中的三层都支持哪两项功能?(选择两项)(D、E)A.以太网供电 B.在冗余中继链路之间进行负载均衡C.冗余组件 D.服务质量 E.链路聚合11.网络管理员选择的交换机将在网络核心层工作。

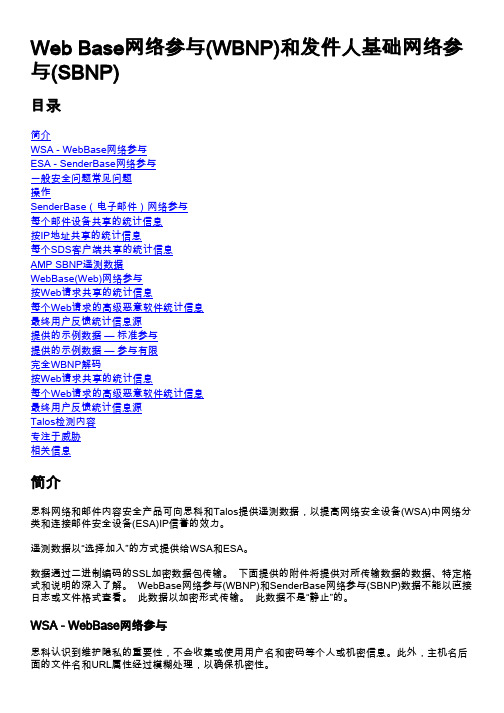

思科网络和邮件内容安全产品网络参与说明书

Web Base网络参与(WBNP)和发件人基础网络参与(SBNP)目录简介WSA - WebBase网络参与ESA - SenderBase网络参与一般安全问题常见问题操作SenderBase(电子邮件)网络参与每个邮件设备共享的统计信息按IP地址共享的统计信息每个SDS客户端共享的统计信息AMP SBNP遥测数据WebBase(Web)网络参与按Web请求共享的统计信息每个Web请求的高级恶意软件统计信息最终用户反馈统计信息源提供的示例数据 — 标准参与提供的示例数据 — 参与有限完全WBNP解码按Web请求共享的统计信息每个Web请求的高级恶意软件统计信息最终用户反馈统计信息源Talos检测内容专注于威胁相关信息简介思科网络和邮件内容安全产品可向思科和Talos提供遥测数据,以提高网络安全设备(WSA)中网络分类和连接邮件安全设备(ESA)IP信誉的效力。

遥测数据以“选择加入”的方式提供给WSA和ESA。

数据通过二进制编码的SSL加密数据包传输。

下面提供的附件将提供对所传输数据的数据、特定格式和说明的深入了解。

WebBase网络参与(WBNP)和SenderBase网络参与(SBNP)数据不能以直接日志或文件格式查看。

此数据以加密形式传输。

此数据不是“静止”的。

WSA - WebBase网络参与思科认识到维护隐私的重要性,不会收集或使用用户名和密码等个人或机密信息。

此外,主机名后面的文件名和URL属性经过模糊处理,以确保机密性。

当涉及解密的HTTPS事务时,SensorBase网络仅接收证书中服务器名称的IP地址、Web信誉分数和URL类别。

有关完整信息,请查看WSA用户指南,了解设备上当前运行的AsyncOS for Web Security版本。

请参阅《用户指南》中的“The Cisco SensorBase Network”。

ESA - SenderBase网络参与参与SenderBase网络的客户允许思科收集有关其组织的汇总电子邮件流量统计信息,从而提高所有使用该服务的用户的效用。

思科网络安全设备 AsyncOS 9.0.x 版本说明说明书

思科系统公司思科网络安全设备 AsyncOS 9.0.x 版本说明发布日期:2015 年 9 月 21 日修订日期:2016 年 7 月 18 日目录•新增内容(第 1 页)•版本分类(第 3 页)•此版本支持的硬件(第 3 页)•升级路线(第 4 页)•升级前要求(第 6 页)•安装和升级说明(第 7 页)•升级 AsyncOS for Web (第 11 页)•重要提示!升级后需要进行的操作(第 11 页) •文档更新(第 12 页)•已知和已修复问题(第 13 页) •相关文档(第 15 页)•支持(第 15 页)新增内容•Cisco AsyncOS 9.0.1 中的新增内容(第 2 页)•Cisco AsyncOS 9.0.0-485 (LD) 中的新增内容(第 3 页)新增内容Cisco AsyncOS 9.0.1 中的新增内容•Cisco AsyncOS 9.0.1-162 (GD) 中的新增内容(第 2 页)•Cisco AsyncOS 9.0.1-161(GD - 仅面向物理设备)中的新增内容(第 2 页)•Cisco AsyncOS 9.0.1-135 (ED) 中的新增内容(第 2 页)Cisco AsyncOS 9.0.1-162 (GD) 中的新增内容在物理 WSA 设备上,版本 161 和 162 相同。

在虚拟 WSA 设备上进行安装时,版本 161 在最后一刻出现问题 (CSCux56040)。

该问题在版本 162 中得到更正。

功能说明身份服务引擎 (ISE) 版本支持 ISE 2.0 以内的所有版本。

HTTP 信头长度的最大值您可以使用 CLI 命令maxhttpheadersize更改代理请求的 HTTP 信头长度最大值。

增加该值可以减少在指定用户属于大量身份验证组,或者响应信头超过当前信头长度最大值时发生的策略跟踪故障。

注意此命令在 AsyncOS 9.0 中实际引入。

思科网络网管员指南

思科网络网管员指南第一章:设备管理方式管理系统文件管理系统文件基本上就是备份IOS镜像,配置文件等,一般使用TFTP或者FTP方式.TFTP基于UDP端口69,是一个简化的FTP协议.但是有一些权限比如缺乏安全性,有16MB文件大小的限制,使用UDP缺乏可靠性,新的IOS版本开始支持FTP,TCP端口21的传输协议,尽管也是类似Telnet的明文传输.注意:关于TFTP传输文件大小限制的讨论参见我的blog.Windows下的TFTP Server: Solarwind’s TFTP, 3Com TFTP DaemonGUI界面很简单的配置Linux下的TFTP ServerLinux下有内置的TFTP服务器,由xinetd或者inetd来控制.首先要修改inetd.conf指定你的TFTP目录.创建相应的目录和修改权限(mkdir /tftpboot, chmod 666 /tftpboot, chown nobody /tftpboot),创建文件(linux下的tftpd 有安全特性,必须要求所要传输的文件要存在于TFTP目录: touchrouter-config.cfg, chmod a+wr *),重启进程生效(/etc/inetd restart). IOS下的TFTP Server思科设备可以配置为TFTP Server来共享自己的IOS镜像.例子如下:Router#show flashPCMCIA flash directory:File Length Name/status1 10685392 /c1600-osy56i-l.121-16.bin[10685456 bytes used, 6091760 available, 16777216 total]16384K bytes of processor board PCMCIA flash (Read ONLY)Router#conf tRouter(config)#tftp-server flash:c1600-osy56i-l.121-16.binWindows下的FTP服务器:IIS这个有点复杂了..暂略.Linux 下的FTP 服务器:vsFTP,WUFtp,Proftp Vsftp 安装略,修改vsftpd.conf注意:只要记住copy 是源文件地址到目标文件地址的命令格式就可以了.为了解决FTP 的安全传输的问题,从12.2T 开始思科开始支持Secure Copy Protocol (SCP).通过配置ip scp server enable 来实现,详细解释参考思科网站.第二章 网络连通性介绍系统内置的一些测试工具比如Ping,Traceroute,whois,nslookup 等.尽管很简单很基础,但是里面还是有些值 得注意的问题,还将介绍一个小案例.网络连通性基本测试工具Ping 可以说是再平常不过的测试工具了,主要用来测试两点间的连通性,Round-Trip 的延迟和丢包率等. Windows 下Ping 的使用 Ping /?可以显示ping 的各种参数,不过我相信没几个人看完这些参数的.下面介绍几个有用的参数.Ping 缺省认为1000毫秒为超时,使用-w 参数可以修改此超时时间,比如在有些无线环境中Roundtrip 时间就很长,如果使用缺省值ping 就可能会出现Request timed out 情况.-t 参数可以保持持久ping,Ctrl-Break 可以保持命令继续执行看当前的汇总,Ctrl-c 则是停止命令. -a 解析主机名-f用来设置DF位,-l用来设置数据载荷的大小.通常用来检测网络的MTU.注意:MTU为最大传输单元,不同的网络情况此值都有不同,特别是在配置VPN的时候很重要,因为数据头有很多额外的开销.如果用户数据包大于MTU就会在传输中被分段.Windows下缺省Ping数据包大小为56字节,一般不会出现MTU问题,但是用户应用数据一般就不会只有这么小,所以要使用-l来测试.注意:MTU是数据载荷大小和IP头大小的和,而在windows下ping的IP头为28字节,所以最终的MTU大小应为-l的值和28之和.Linux下Ping的使用Linux下ping跟windows下略有不同,缺省就是持续ping,-c参数可以指定ping 的次数.类似于windows的MTU问题,-M do是设置DF位,-c来设置数据载荷的大小.注意:Linux下ping的IP头为28字节.IOS下ping的使用IOS下的Ping在用户模式和特权模式下都有,相应的权限不同,除了可以针对IP 协议以外,也支持IPX,AppleTalk等协议.缺省是5个包,每个包的大小为100字节,超时为2秒,使用流出端口的地址作为包的源地址.没有持续ping的参数,可以变相的通过将ping的次数设为最大值9999999来实现.可以通过组合键Ctrl-Shift-6加x来实现ping的中断.由于特权模式下的ping参数是通过对话的形式实现,所以不需要过多介绍.注意:在平常的网络中可能由于安全的限制只能使用特定的源地址进行ping(比如设备的loopback地址),而缺省这里使用的流出端口地址可能是被禁止的,所以需要通过特权模式的ping来设定源地址来避免这种情况.Ping的变种Fping:一般ping只能一次测试一个主机,fping可以同时测试多个主机.基于linux的,可以在这里下载.Hping:ping是基于ICMP Echo Request的.而有些网络的防火墙禁止了ICMP,Hping可以提供基于TCP,UDP等协议来测试远端主机的连通性.也是基于linux的,在此下载.SmokePing:此软件可以给你图形化的显示网络性能比如延时,丢包率等等.在此下载.Ping的测试步骤(这个好像CCNA爱考)1.Ping 127.0.0.1 确认本地的TCP/IP堆栈工作正常2.Ping 本机IP地址确认网卡和链路工作正常3.Ping 网络网关确认网关之间路由正常4.Ping 远端主机确认和远端主机连通TraceRoute使用TTL的特性来检查网络的连通性,提供了网络路径等Ping所不能提供的更详细排错信息.Windows下tracert的使用Windows下是基于ICMP Echo Request协议的,可以使用-d参数来禁止地址翻译,-h指定最大跳数,-w指定超时时间.Linux下traceroute的使用Linux下是基于UDP协议(当然也可以使用-I参数来恢复使用ICMP协议),一般第一个包使用端口33434,后面的包的端口依次增加来减少被禁止的可能,当然此端口可以使用-p参数来修改,-n禁止地址解析增加输出速度.IOS下traceroute的使用IOS下的traceroute跟ping比较类似也是分不同模式,也通过对话选择形式进行参数调整.缺省3个包使用UDP端口33434,超时时间为3秒,使用流出端口的地址作为包的源地址.网络连通性高级测试工具尽管有很多网络工具可以供网管使用,这里仅仅介绍一些系统内置的工具. Whois:提供域名信息的工具,linux内置,尽管现在也有win下的版本Nslookup:针对DNS服务器的查询域的MX,A,CNAME记录.win和linux下都可以使用,set query=all,或者mx等可以查询全部或者部分的信息.在Linux下还有一个类似的dig命令,提供的输出更多,更易懂,并且所有的参数可以通过一个命令行完成,方便制作脚本.常用命令格式为dig @dns-server targetdomain query-type.Netstat是一个可以在win和linux下使用的获得端口,连接,路由等网络信息的工具.Win下的netstat:不加参数显示当前活动的TCP连接,后面可以加数字(秒)得到不停刷新的信息.-n显示地址而不是域名,-a显示所有的连接,在xp和2003还有一个新的-o的参数可以显示相应连接的PID(process identification).-e显示接口的摘要信息,-o显示协议的摘要信息.-r显示系统路由信息,相同于route print命令.Linux下的netstat:不加参数会显示当前活动的所有连接包括Unix Sockets信息-atuwp参数可以去掉socket信息,-t参数显示当前活动的TCP连接,-c可以周期性的自动刷新.-n等同于win下的.-i显示接口的摘要信息,-s显示协议的摘要信息,-r显示路由表,相同于route命令.Nbstat:win下的Arp:Win和Linux下查询MAC地址和IP地址映射信息的工具.-a显示arp表,-s 指定一个静态的映射,-d删除一个映射.案例一般情况下我们认为只要能Ping通就代表网络没有问题了,对于有少量的丢包也认为是正常现象,其实有时候问题就隐藏在这些小量丢包的后面.有一个企业网络,客户老是抱怨使用改企业的内部应用老是有问题,而内部人员则没有发现什么问题.从内部ping也很正常,后来尝试持续ping边缘路由器,发现虽然能通但是隔30秒就会time out一两次.开始被认为是正常现象,后来研究发现ping 使用的ICMP的包,而对ICMP包的处理在路由器上的优先级是很低的,如果路由器出现CPU负荷过高就会不相应ICMP,进而导致time out.去边缘路由器show cpu 一看果然CPU利用率90%,检查配置发现没有开启ip route-cache,并且路由器每隔30秒会收到上游发送的BGP路由,从而导致路由器停止处理数据包,出现服务无法相应的状况.开启路由器快速交换后解决问题.小小的Ping发现了网络大问题.第四章Syslog服务讲述Syslog的架构和如何在思科的网络环境下部署Linux和Win下的ang=EN-US>syslog服务器,以及相应思科设备的配置.Syslog简介Syslog协议允许设备向消息收集器发送相应的事件信息.使用UDP端口514,不需要确认,大小为1024字节.包含Facility,Severity,Hostname,Timestamp,Message五种信息.Facility是syslog对信息源的大致分类,比如该事件来源于操作系统,进程等,用整数表示.其中16-17的local use可以为哪些没有被明确定义的进程或者应用所使用,通常思科IOS设备,CatOS交换机,VPN3000使用Facility Local7发送syslog信息,PIX防火墙使用local4,当然这些缺省值是可以修改的.Severity 信息源或者1位数字进行分类.Hostname 设备名或者IP地址,如果多接口使用传送信息端口的IP地址. Timestamp 时间戳是本地时间,IOS允许添加时区信息,前面加个特殊字符比如*,格式如下: MMM DD HH:MM:SS Timezone *.Message 信息.Syslog服务器的部署内置syslogd的配置/etc/syslog.conf文件控制syslogd的配置.里面有根据facility和severity 来定义的规则,格式为facility.severitydestination-file-path,里面缺省的记录系统的信息不需要更改.对于思科设备来说facility从local0到local7,severity为前面提到的debug,info,notice,warning,err,crit,alert,emerg和none.为了方便定义规一个复杂的例子如下:local6.*;local6.!=err /var/log/allexcepterror.log 写入所有facility为local6的信息到all*.log文件,只排除severity为err的信息缺省情况下syslogd只能接收来自本地的syslog信息,如果要接收远端的syslog信息,启动的时候要加上-r选项配置基于linux的syslog-ng服务器由于内置syslogd的有facility分类笼统,信息过滤弱等缺陷,推荐使用syslog-ng来替代.去该网站下载安装后通过修改/etc/syslog-ng文件来进行软件的配置.该文件包含5个部分:options,source,destination,filter和log.Options 定义全局选项,格式为options { option1(value);option2(value); ... };Source 定义守护进程收集信息的源,格式为source identifier{ source-driver(params); source-driver(params); ... };Destination 定义所收集信息经过过滤后保存的地方,格式为destination identifier { destination-driver(params); destination-driver(params);例子destination hosts { file("/var/log/host/$DATE" create_dirs(yes)); }; 按照日期来保存文件,如果没有相应的目录为自动创建.Filter 定义过滤规则,格式为filter identifier { expression; };Log 把source,filter,destination合并,实现来自某个source的信息符合特定的filter后送到所定义的destination.格式为log { source(s1);source(s2); ...filter(f1); filter(f2); ...destination(d1); destination(d2); ...flags(flag1[, flag2...]); };配置基于Windows的syslog服务器Kiwi Syslog是一个免费的图形化syslog服务软件,安装配置比较简单.配置思科设备对syslog的支持路由器下syslog支持的配置配置示例:Router(config)#logging 192.168.0.30 配置syslog服务器地址,可以定义多个Router(config)#service timestamps debug datetime localtime show-timezone msecRouter(config)#service timestamps log datetime localtime show-timezone msec syslog信息包含时间戳Router(config)#logging facility local3 定义facility级别,缺省为local7,可以设置从local0到local7Router(config)#logging trap warning 定义severity级别缺省为infor级别Router(config)#endRouter#show loggingSyslog logging: enabled (0 messages dropped, 0 flushes, 0 overruns)Console logging: level debugging, 79 messages loggedMonitor logging: level debugging, 0 messages loggedBuffer logging: disabledTrap logging: level warnings, 80 message lines loggedLogging to 192.168.0.30, 57 message lines logged交换机下syslog支持的配置配置示例:Console> (enable) set logging timestamp enable 定义信息包含日期戳Console> (enable) set logging server 192.168.0.30 指定服务器地址,最多可以指定3个Console> (enable) set logging server facility local4 定义facility级别,缺省为local7,Console> (enable) set logging server severity 4 定义severity级别除了前面提到的路由器上的severity级别以外还有一些交换机特有的Console> (enable) set logging server enable 启用syslog服务Console> (enable) show loggingLogging buffered size: 500timestamp option: enabledLogging history size: 1Logging console: enabledLogging server: enabled{192.168.0.30}server facility: LOCAL4server severity: warnings(4Current Logging Session: enabledFacility Default Severity Current Session Severity------------- ----------------------- ------------------------cdp 3 4drip 2 4PIX防火墙下syslog支持的配置配置示例:Firewall(config)# loggin timestamp 定义信息包含日期戳Firewall(config)# logging host 192.168.0.30 服务器地址,可以指定以udp或者tcp来发送信息,对于思科的PIX FW syslog 软件只发送tcp.Firewall(config)# logging facility 21 定义facility级别,防火墙使用两位字符,local0对应16,依次类推,缺省为20也就是local4Firewall(config)# logging trap 7 定义severity级别,7为debug,0为emer,1为alert.Firewall(config)# logging on 启用syslogFirewall(config)# no logging message 111005 抑制特定的syslog信息Firewall(config)# exitFirewall# show loggingSyslog logging: enabledFacility: 21Timestamp logging: enabledStandby logging: disabledConsole logging: disabledMonitor logging: disabledBuffer logging: disabledTrap logging: level debugging, 6 messages loggedLogging to inside 192.168.0.30History logging: disabledDevice ID: disabledVPN Concentrator下syslog支持的配置在web管理界面下Configuration > System > Events > Syslog Servers通过add来增加syslog server的地址和facility级别. Configuration > System > Events > General下通过severity to syslog的下拉菜单选择发送信息的serverity级别.然后保存修改.。

网络安全讲义第1章

2)自由的网络 对用户使用无任何技术约束 问网络、自由的使用发布各种类型的信息来自第1章 5/26信息技术系

1.1.1 网络安全的概念 (一)网络安全5要素: 机密性 、 完整性 、

可用性

、

可控性 、 可审查性 确保信息不暴露给未授权 有授权的实体在需要时 的实体或进程 只有得到授权的实体才能 可访问数据 修改数据,且能判断数据 是否已被篡改 可以控制授权范围内的信 可以对出现的网络安全问题 息流向及行为方式 提供调查的依据和手段

课程名称:网络信息安全与防范技术 学时:56(含34学时讲授,20学时实验,2学时机动、复习) 学分:3.5 教学目标:了解网络安全所包含的广泛的内容,及影响安全的 具体内容; 掌握基本的安全技术。 (非 常用软件要知道,常用软件要会用) 前续课程: 计算机网络

教材:网络安全基础教程与实训(杨诚,尹少平,北京大学出版社)

第1章 8/26

信息技术系

1.2.2 主机网络安全 通常情况下,人们考虑计算机的安全是从两个方面着手, 一个是主机安全,一个是网络安全。

主机安全主要是考虑保护合法用户对于授权资源的使用, 防止非法入侵者对于系统资源的侵占与破坏。其最常用的办 法是利用操作系统的功能,如用户认证、文件访问权限控制、 记帐审计等。

主机网络安全技术

第1章 10/26

信息技术系

主机网络安全技术:一种结合主机安全和网络安全的边缘安 全技术。 1)主机网络安全技术通常通过运行在被保护主机上的软件 来实现。 2)一种主动防御的安全技术,结合网络访问的网络特性和 操作系统特性来设置安全策略; 3)用户可以根据网络访问的访问者及发生访问的时间、地 用户、资源权 IP地址、端口号、 点和行为来决定是否允许访问继续进行,以使同一用户在不 限、访问时间 协议、MAC地址 同场所拥有不同的权限,从而保证合法用户的权限不被非法 等; 等; 侵害。

2019年思科网络安全期末考试答案

itirr 网络安全不断努力保护连接互联网的网络系统以及与系统相关的所有数据免受未经授权的使用或免受损害。

此试题参考以下领域的内容:Introduction to Cybersecurity1.1.1 个人数据简介数据完整性的目标包括数据在传输期间保持不变以及不会被未经授权的实体更改。

身份验证和加密是确保机密性的方法。

可用性的目标是确保数据始终可用。

考试结果/ 试题反馈报告Introduction to Cybersecurity (版本2) - 网络安全课后评估*以下是针对您未获得满分的试题给出的反馈。

某些交互式试题可能不显示您的答案。

分项1以下哪种说法正确描述了网络安全?正确您的响应响应它是一种安全策略开发框架。

它是基于标准的模型,用于开发防火墙技术以对抗网络犯罪分子。

它是一种面向最终用户的综合安全应用的名称,该应用用于保护工作站免遭攻击。

它不断努力保护连接互联网的系统以及与这些系统相关的数据免遭未经授权的使用或免遭损害。

2确保数据完整性的两个目标是什么?(选择两项。

)正确您的响应响应数据随时可用。

数据在传输过程中保持不变。

对数据的访问需经过身份验证。

数据不被未经授权的实体更改。

数据在传输过程中和存储在磁盘上时经过加密。

机密性确保数据只能由已获得授权的人员访问。

身份验证将有助于验证人员的身份。

此试题参考以下领域的内容:Introduction to Cybersecurity1.2.1 组织数据简介此试题参考以下领域的内容:Introduction to Cybersecurity1.2.1 组织数据简介3Web 服务器管理员正在配置访问设置,要求用户在访问某些网页之前先进行身份验证。

通过该配置可以满足哪项信息安全要求?正确您的响应响应完 整 性 可扩展性可用性机密性可用性确保网络服务在所有条件下均可访问且运行良好。

通过对主 Web 服务器的流量进行负载均衡, 当访问量巨大时,可以保证系统得到良好管理并享受良好服务。

(最新)思科网络第一学期1-5章中文测试题及答案

ENetwork Chapter 2 - CCNA Exploration: 网络基础知识(版本 4.0) 1在封装过程中,数据链路层执行什么操作?不添加地址。

添加逻辑地址。

添加物理地址。

添加进程的端口号。

2TCP/IP 网络接入层有何作用?路径确定和数据包交换数据表、编码和控制可靠性、流量控制和错误检测详细规定构成物理链路的组件及其接入方法将数据段划分为数据包3数据链路层封装添加的报尾信息有何主要功能?支持差错校验确保数据按照顺序到达确保送达正确目的标识本地网络中的设备帮助中间设备进行处理和路径选择4请参见图。

下列哪组设备仅包含终端设备?A、C、DB、E、G、HC、D、G、H、I、JD、E、F、H、I、JE、F、H、I J5OSI 模型各层从最高层到最低层的正确顺序如何?物理层、网络层、应用层、数据链路层、表示层、会话层、传输层应用层、物理层、会话层、传输层网络层、数据链路层、表示层应用层、表示层、物理层、会话层、数据链路层、传输层、网络层应用层、表示层、会话层、传输层、网络层、数据链路层、物理层表示层、数据链路层、会话层、传输层、网络层、物理层、应用层6下列哪三项陈述是对局域网(LAN) 最准确的描述?(选择三项)LAN 通常位于一个地域内。

此类网络由由一个组织管理。

LAN 中的不同网段之间一般通过租用连接的方式连接。

此类网络的安全和访问控制由服务提供商控制。

LAN 为同一个组织内的用户提供网络服务和应用程序访问。

此类网络的每个终端通常都连接到电信服务提供商(TSP)。

7第4 层端口指定的主要作用是什么?标识本地介质中的设备标识源设备和目的设备之间的跳数向中间设备标识过该网络的最佳路径标识正在通信的源终端设备和目的终端设备标识终端设备内正在通信的进程或服务8以下哪种特征正确代表了网络中的终端设备?管理数据流发送数据流重新定时和重新传输数据信号确定数据传输路径9请参见图示。

哪个术语正确判断出了包含于绿色区域中的设备类型?源终端传输中间10OSI 模型哪两层的功能与TCP/IP 模型的网络接入层相同?(选择两项)网络层传输层物理层数据链路层会话层11请参见图示。

网络安全教材

网络安全教材网络安全教材

第一章:网络安全概述

1.1 网络安全的定义

1.2 网络安全的重要性

1.3 常见网络安全威胁

1.4 个人信息保护意识

第二章:密码学与加密技术

2.1 密码学基础

2.2 对称加密算法

2.3 非对称加密算法

2.4 数字签名技术

第三章:网络攻击与防护

3.1 数据包嗅探与拦截

3.2 网络钓鱼

3.3 拒绝服务攻击

3.4 防火墙与入侵检测系统

第四章:网络应用安全

4.1 Web应用安全

4.2 数据库安全

4.3 电子邮件安全

4.4 移动应用安全

第五章:安全操作指南

5.1 强密码设置与管理

5.2 定期更新软件与系统

5.3 注意网站的安全证书

5.4 加强网络隐私保护

第六章:网络安全法律法规

6.1 个人信息保护法

6.2 计算机信息网络安全保护条例

6.3 网络安全事件应急处置法

第七章:安全意识教育

7.1 常见社交工程攻击

7.2 确认身份与信息分享

7.3 网络购物与支付安全

7.4 网络游戏与健康

第八章:网络安全管理

8.1 内部人员管理

8.2 网络访问控制

8.3 安全审计与监测

8.4 灾备与恢复计划

结语:

网络安全是当前信息社会中至关重要的问题,并且对个人、企业和社会都有着重要的影响。

希望通过本教材的学习,学员能够全面了解网络安全的概念、威胁和防护措施,并掌握实际应

用中的安全操作和安全管理技能,以保护自己和他人的网络安全。

同时,也希望学员能够增强网络安全意识,遵守法律法规,共同维护网络环境的安全与稳定。

ccna1章节与期末答案

第一章:正确答案:2.4.5解析:由于不需要使用网络设备和专用服务器,对等网络易于创建,复杂性更低,且成本更少。

而且对等网络也没有集中管理。

这种网络安全性更低,不可扩展,而且那些同时充当客户端和服务器的设备可能性能更差正确答案:1解析:正确答案: 3.5解析:选择网络介质的条件包括:所选介质可以成功传送信号的距离、要安装所选介质的环境、必须传输的数据量和速度以及介质和安装的成本。

正确答案:3和4解析:终端设备上的应用程序可以生成数据,更改数据内容并且负责启动封装过程。

正确答案:1和4解析:终端设备会发出通过网络传输的数据。

中间设备会在链路发生故障时通过备用路径传输数据,并且会过滤数据传输以增强安全性。

网络介质提供网络消息的传输通道。

正确答案:4解析:外联网是公司外部的人或企业合作伙伴访问数据的网络区域。

内部网只描述通常仅供内部人员访问的网络区域。

当设备连接到有线网络时,有线LAN 会受BYOD(自带设备)影响。

使用大学无线LAN 的设备多为平板电脑和智能手机。

大学生主要使用无线WAN 来访问他们的手机运营商网络。

.正确答案:2解析:由于通过Internet 可以联系在线供应商,所以家庭用户通过Internet 进行网上购物。

内联网基本上是仅供内部使用的局域网。

外联网是外部合作伙伴访问组织内部特定资源的网络。

家庭用户并不一定使用LAN 来访问Internet。

例如,PC 可以通过调制解调器直接连接到ISP。

正确答案:1解析:内部网这个术语用于表示一个组织的私有局域网和广域网连接。

内部网的设计旨在仅允许该组织的成员、员工或其他获得授权的人员进行访问。

正确答案:2和4解析:电缆和DSL 均能实现高带宽、始终联网,并提供到主机计算机或LAN 的以太网连接。

10正确答案:2和3解析:移动电话连接需要使用移动电话网络。

卫星连接通常用于家庭或企业外部不便使用物理布线的位置。

11正确答案:2解析:当对网络资源的请求超出了可用容量时,网络就会变得拥堵。

思科知识要点

是用于广域网的二层协议

HDLC:高级数据链路控制协议

Frame relay:帧中继协议

数据链路层被分为两个层次:

LLC:逻辑链路控制子层——和上层(网络层)有关联

MAC:媒介访问控制子层——和下层(物理层)有关联

字段:在数据中某一部分具备特定的功能及含义,我们将之称为字段

数据帧的结构:

以太网络中帧的经典结构:前导+目的MAC地址+源MAC地址+长度/类型+上层数据+FCS

交换机的功能原理:

1、地址学习:什么时候学?学习什么?学习的东西记录在哪里?

当数据进入交换机接口时学习——学习是不断地

学习内容:数据帧中的源MAC地址及接收该帧的接口标识

存放地方:MAC地址表中

3、数据链路层设备:网桥和交换机

(1)区别:工作原理一致;网桥是软交换,交换机硬件交换速度快;端口数量交换机多于网桥

(2)工作特点:都在同一广播域;每个接口都是单独的冲突域

(3)三大功能:地址学习——将接收到的数据帧中源MAC地址和接收的端口关联起来,并将此关联记录到MAC地址表中

转发/过滤——根据MAC地址表中的记录以及数据帧中的目的MAC地址进行转发(泛洪、直接通过对应接口发送)

10BaseT 10M 基带传输 双绞线(100米)

10Base2 10M 基带传输 同轴电缆(185米)——细

10Base5 10M 基带传输 同轴电缆(500米)——粗

设备:HUB集线器

设备工作特点:

(1)连接在HUB上的所有设备都在同一个广播域

作业:

1、熟悉packet tracer模拟器,并能使用该模拟器搭建一个基本拓扑结构,要求保存拓扑结构

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Drivers for Network Security

Network security professionals

1.1.3 Network Security Organizations

Mafiaboy

In 2001, The Montreal Youth Court sentenced him on September 12, 2001 to eight months of "open custody," one year of probation, restricted use of the Internet, and a small fine. In 2005, Mr. Calce wrote as a columnist on computer security topics for the Francophone newspaper Le Journal de Montréal.

Open Security Model

Restrictive Security Model

Closed Security Model

Evolution of Network Security

In July 2001, the Code Red worm attacked web servers globally, infecting over 350,000 hosts.

When the Morris Worm was released, 10% of

Internet systems were brought to a halt.

First SPAM

First DoS Attack

MafiaBoy was the Internet alias of Michael Calce, a 15 year old high school student from Montreal, Canada. He launched highly publicized DoS attacks in Feb 2000 against Yahoo!, , Dell, Inc., E*TRADE, eBay, and CNN.

Threats

There are four primary classes of threats to network security: Unstructured threats

Structured threats

External threats

Internal threats

Network Security Models

What is “Code Red”?

Code Red:

Defaced web pages.

Disrupted access to the infected servers and

local networks hosting the servers, making them very slow or unusable.

In 2008, he published Mafiaboy: ―How I Cracked the Internet and Why It's Still Broken.‖ He has also made numerous TV appearances.

Trends Driving Network Security

Network professionals responded slowly to system patches which only exacerbated the problem.

What Did It Do?

The "Code Red" worm attempted to connect to TCP port 80 on a randomly chosen host assuming that a web server will be found. Upon a successful connection to port 80, the attacking host sends a crafted HTTP GET request to the victim, attempting to exploit a buffer overflow in the Indexing Service. The same exploit (HTTP GET request) is sent to other randomly chosen hosts due to the self-propagating nature of the worm. However, depending on the configuration of the host which receives this request, there are varied consequences.

David Smith was sentenced to 20 months in

federal prison and a US$5,000 fine.

First Worm

Robert Morris created the first Internet worm with 99 lines of code.

Information Security Organizations

1990s:

……

Evolution of Hacking

1960s - Phone Freaks (Phreaks) 1980s - Wardialing (WarGames) 1988- Internet Worm

1993来自 First def Con hacking conference held

1995 - First 5 year federal prison sentence for hacking

1997 - Nmap released

1997- First malicious scripts used by script kiddies 2002- Melissa virus creator gets 20 months in jail

Evolution of Network Security

Morris Worm

The Morris worm or Internet worm was the first computer worm distributed via the Internet. It was written by a student at Cornell University, Robert Tappan Morris, and launched on November 2, 1988 from MIT. It is considered the first worm and was certainly the first to gain significant mainstream media attention. It also resulted in the first conviction in the US under the 1986 Computer Fraud and Abuse Act.

Drivers for Network Security

First Email Virus

The first email virus, the Melissa virus, was written by David Smith and resulted in memory overflows in Internet mail servers.

After appeals he was sentenced to three years

probation, 400 hours of community service, and a fine of $10,000.

Evolution of Network Security

Internal threats can cause even

White hat Black hat

Hacking is a driving force in network security.

Drivers for Network Security

Hacker: 1960s: Phreaking,

John Draper

1980s:

Wardialing Wardriving

网络 安全

第一章

CCNA security

safety表示的是一种综合诸多因素的安全状态包括 系统可靠性和人的可靠性等。 Security 表示的是针对人为因素的蓄意破坏和攻击 所实施的技术保护措施。 security是存在危险因素,但是通过某些手段比如 防护栏,个人防护措施等,规避了类似的危险因素。 safety的环境是完全安全的,不存在危险因素。 Safety是内部自身安全 Security是防范外部安全

Purpose of Security

To protect assets!

Historically done through physical security and

closed networks.

The Network Today

With the advent of personal computers, LANs, and the wide-open world of the Internet, the networks of today are more open.