服务端口判断

测试udp服务的端口是否可用网络技巧-电脑资料

测试udp服务的端口是否可用网络技巧-电脑资料

测试tcp服务的端口是否可用,可以使用:telnet ip port但是如果这个用在upd服务上,就会报错,因为telnet走的是tcp协议,比如说192.168.80.131在8888端口上上启了个udp的服务,这是使用telnet 192.168.80.131 8888,就会报如下错误:Trying 192.168.80.131...

telnet: connect to address 192

.168.80.131: Connection refused此时,可以使用nc这个工具,大多数的发行版都自带这个工具,fedora 9的/usr/bin/nc所属的安装包是nc-1.84-16.fc9.i386nc -l -u 192.168.80.129 8001使用命令nc -u 192.168.80.129 8001,在这里输入字符串,服务端就会回显相同的字符串,表示8001端口上的udp服务是否启用.suse上的是用netcat,方法基本上差不多:netcat -l -u -p 8001 这样就可以在0.0.0.0上侦听udp的8001端口从另外一台机器,或者打开本机的另外一个虚拟终端,输入:netcat -u 192.168.1.123 8001 在这里输入字符串,就会回显一个相同的字符串,表示链接是OK的。

端口服务识别 原理

端口服务识别原理一、什么是端口在计算机网络中,端口是一种逻辑概念,用于标识不同的网络应用程序。

每个网络应用程序都会使用一个特定的端口号来与其他应用程序进行通信。

二、端口服务识别的意义端口服务识别是指通过网络通信中的端口号来判断目标主机上开放了哪些网络服务。

这对于网络管理员来说非常重要,可以帮助他们了解网络中各个主机上运行的服务,并采取相应的安全措施。

三、常见的端口服务1.HTTP服务(端口80):用于提供万维网的超文本传输协议服务。

2.FTP服务(端口21):用于文件传输的文件传输协议服务。

3.SSH服务(端口22):用于远程登录安全外壳协议服务。

4.Telnet服务(端口23):用于远程登录的终端仿真协议服务。

5.SMTP服务(端口25):用于电子邮件传输的简单邮件传输协议服务。

6.DNS服务(端口53):用于域名解析的域名系统服务。

7.DHCP服务(端口67和68):用于动态主机配置的动态主机配置协议服务。

8.HTTPS服务(端口443):用于加密的HTTP协议服务。

四、端口服务识别的方法端口服务识别可以通过以下几种方式进行:1. 主动扫描主动扫描是指通过发送特定的网络请求,然后根据对方的响应来判断目标端口是否开放了特定的服务。

常见的主动扫描工具有:•Nmap:一个功能强大的网络扫描工具,支持多种扫描方式和扫描选项。

•Superscan:一个Windows平台上的网络扫描工具,侧重于端口扫描。

•Nessus:一个网络安全扫描工具,可以进行端口扫描和漏洞扫描。

2. 被动侦测被动侦测与主动扫描相反,它是指监听网络流量,根据收到的数据包判断目标主机上开放了哪些端口服务。

被动侦测常常用于入侵检测和网络流量分析。

3. 端口数据库查询端口数据库中记录了各种已知端口服务的详细信息,通过查询这些数据库可以识别目标主机上开放的端口。

常见的端口数据库有:•IANA(Internet Assigned Numbers Authority):维护着TCP、UDP等协议的端口号分配情况。

Windows根据端口号查找对应的进程和服务

Windows根据端⼝号查找对应的进程和服务需求1,我们在Win10安装⼀些Web服务时,会发现默认端⼝被占⽤,⽐如443端⼝被占⽤,808端⼝被占⽤,那么如何找出占⽤这些默认端⼝的进程和对应的服务呢?2,系统安装完成后,会有⼀些应⽤对外开放⼀些服务端⼝,这样很不安全,我们需要停⽌这些服务,⽐如常见的5040端⼝、7680端⼝3,使⽤系统防⽕墙屏蔽135、445等端⼝使⽤到的⼏个命令netstat -anotasklist |find "pid"services.mscfirewall.cpl⼀、查找默认端⼝对应的服务名称,以443端⼝号为例第⼀步:打开cmd,输⼊netstat -ano,本地地址0.0.0.0代表对外开放了443端⼝和5040端⼝,可以看到443端⼝对应的PID为5532第⼆步,输⼊tasklist |find "5532",可以看到时VMware虚拟机服务占⽤了443端⼝,我们可以找到VMware的服务项并禁⽤即可⼆、如何查找服务项并关闭服务,以5040端⼝号为例上⾯我们已经查到5040端⼝号对应的进程ID为4848,进程名称为svchost,现在我们可以根据进程名称找到对应的服务名并彻底停⽌服务第⼀步,打开cmd,输⼊taskmgr或右击任务栏打开任务管理器,右击"名称"空⽩处,显⽰"PID"、"进程名称",可以看到是“设备连接平台”这个服务项占⽤了5040端⼝;在此处可以直接结束任务,但是重启后还会⾃动开启第⼆步,打开cmd,输⼊services.msc,打开服务管理项,找到对应的服务,先关闭,然后将启动类型改为⼿动或者禁⽤,⾄此,5040端⼝占⽤的进程和服务已全部停⽌三、防⽕墙屏蔽135、445端⼝Win10安装完成后,默认会开启135和445端⼝,这两个服务是经常会有漏洞被利⽤的,我们可以使⽤Windows⾃带的系统防⽕墙屏蔽这些服务第⼀步,打开cmd,输⼊firewall.cpl,确保防⽕墙是启⽤状态,选择“⾼级设置”第⼆步,进⼊⾼级设置后,选择“⼊站规则”-->右侧点击“新建规则”,规则类型:端⼝-->特定本机端⼝:445-->操作:阻⽌连接-->配置⽂件:默认全部勾选-->名称:Deny445,完成配置。

本机服务器端口号查询

本机服务器端口号查询本机服务器端口号查询是一种通过特定的方法来确定本地计算机上的端口号的过程。

端口是计算机上用于与网络通信的虚拟地址。

在互联网上,IP地址用于标识计算机的位置,而端口号则用于标识特定的应用程序或服务。

了解本机服务器的端口号对于网络管理和安全很重要,下面是一些常用的方法来查询本机服务器的端口号。

1. 运行netstat命令`netstat` 是一个可以在命令行中执行的实用程序,用于显示网络连接状态和活动的统计信息。

通过运行 `netstat -a` 命令,可以查看本机服务器上所有的开放端口和活动连接。

该命令将显示每个端口的协议、本机IP地址、远程IP地址和连接状态。

2.使用端口扫描工具端口扫描工具是一种用于扫描目标计算机上所有开放的端口的程序。

这些工具可以帮助您找到本机服务器上的开放端口。

Nmap是一个常用的端口扫描工具,它可以通过运行 `nmap localhost` 来扫描本机服务器上的所有开放端口。

3.查看服务列表在Windows操作系统上,可以通过查看服务列表来查询本机服务器的端口号。

打开 "服务" 窗口(可以通过在“运行”对话框中输入“services.msc” 来打开),该窗口将显示计算机上正在运行的服务和它们所使用的端口号。

4.查看配置文件一些应用程序和服务具有配置文件,其中包含有关端口号的信息。

您可以查找这些配置文件,以确定本机服务器上特定应用程序的端口号。

通常,这些文件位于应用程序的安装目录中,或者在Windows下还可以找到它们的注册表项。

5.使用系统监视工具操作系统通常会提供一些系统监视工具,可以显示本机服务器上正在运行的进程和它们所使用的端口号。

您可以使用这些工具来查询本机服务器的端口号。

在Windows操作系统中,可以使用任务管理器来查看正在运行的进程和它们所使用的端口号。

以上是一些常见的方法来查询本机服务器的端口号。

不同的操作系统和应用程序可能会有不同的方法,因此请根据您的实际情况选择适合您的方法来查询端口号。

本机服务器端口号查询

本机服务器端口号查询在计算机网络世界中,服务器端口号就像是一扇扇门,不同的应用程序通过特定的端口号与外界进行通信。

了解如何查询本机服务器的端口号对于网络管理、安全监控以及故障排查等方面都具有重要意义。

接下来,让我们一步步深入探讨如何进行本机服务器端口号的查询。

首先,我们需要明白什么是端口号。

端口号是一个 16 位的整数,范围从 0 到 65535。

它的作用是标识不同的网络应用程序或服务,就好比一个大楼里的不同房间号,通过房间号我们能准确找到对应的房间。

在 Windows 操作系统中,我们可以通过以下几种常见的方法来查询本机服务器的端口号。

一种方法是使用命令提示符(CMD)。

按下 Windows 键+ R 键,打开“运行”对话框,输入“cmd”并回车,打开命令提示符窗口。

在窗口中输入“netstat ano”命令,然后按下回车键。

这个命令会显示当前计算机上所有的网络连接和对应的端口号、进程 ID 等详细信息。

通过查看这些信息,我们可以找到正在使用的端口号以及与之相关的进程。

另一种方法是通过任务管理器。

在 Windows 任务栏上右键单击,选择“任务管理器”。

切换到“详细信息”选项卡,在列表中找到想要查询端口号的进程,右键单击该进程,选择“属性”。

在弹出的窗口中,切换到“网络”选项卡,这里可以看到该进程所使用的网络端口。

如果您使用的是 Linux 操作系统,查询端口号的方法也有多种。

可以使用“netstat tulpn”命令。

这个命令会列出所有正在监听的端口以及与之相关的进程信息,包括端口号、协议、进程 ID 等。

另外,“lsof i :端口号”命令也很有用。

如果您已经知道了某个特定的端口号,想要查看哪个进程在使用它,就可以使用这个命令。

将“端口号”替换为您想要查询的实际端口号即可。

对于 Mac OS 系统,我们可以打开“终端”应用程序。

输入“lsof i P |grep i "listen"”命令来查看正在监听的端口和相关进程。

怎样判断服务器的端口是否打开

怎样判断服务器的端⼝是否打开

服务器安装的操作系统通常是windows、linux,当安装布署时,都会安装相应的应⽤软件,例如

IIS,Apache,.NET,JAVA,ORACLE,SQLserver,mysql等。

当服务端都安装好后,经常遇到客户端⽆法访问的情况,要如何判断及处理呢?⼯具/原料

telnet,windows,linux

⽅法/步骤

1. 1

举例:linux服务器安装了Oracle软件,但同⼀⽹段局域⽹内的客户端⽆法访问。

2. 2

通常为了保障服务器的安全,许多端⼝都是默认不打开的,例如ORACLE的默认端⼝1521,在linux中也是不打开的。

3. 3

在windows客户端中运⾏CMD命令打开DOS命令执⾏窗⼝,运⾏命令:"telnet 192.168.0.2 1521" (IP地址要改为对应的服务器地址)这命令是⽤于访问服务器上的相应端⼝,如果服务器的端⼝没打开,那么就会提⽰连接失败;

4. 4

windows server的操作系统要在防⽕墙中开放端⼝,linux操作系统要在iptables中增加打开端⼝的配置信息。

5. 5

服务器上的相应端⼝打开后,在客户端运⾏命令:"telnet 192.168.0.2 1521" ,当命令窗⼝跳为全⿊,或者出现应⽤的名称提⽰,那么就说明端⼝正常连上了。

总之没有提⽰连接失败,那么就表⽰连成功了。

简述端口扫描原理

简述端口扫描原理

端口扫描的原理是通过向目标主机发送探测数据包(主要针对TCP/IP服务端口),并通过探测数据包反馈回来的数据判断服务端口的状态,这些信息会被记录下来并用于判断端口是否关闭。

如利用调用套接字函数connect()可以实现与目标主机的链接并形成完整的“三次握手”,如果端口处于侦听状态则返回connect()函数,也就意味着端口开放;反之则意味着无法提供服务。

由于大部分的网访问都是基于TCP传输协议和UDP数据报协议完成的,这也就给攻击者提供了主要的扫描对象。

以TCPhP协议为例,一共有四个协议层构成,分别为:应用层、传输层、网际层和接口层。

大部分的网络服务(services)也是通过TCP端口来识别的,这就进一步收缩了可检测的范围。

如果一个攻击者想要了解目标主机的服务状态和内容,只需要从反馈的端口号进行分析便可一日了然。

如:检测到远程登录协议的端口号23,通过窃取登录账号口令,入侵者便可以通过漏洞建立远程通信连接。

端口扫描原理

端口扫描原理端口扫描原理是通过向目标主机的各个端口发送连接请求,然后根据目标主机的响应情况来判断端口的开放状况。

1. TCP连接扫描:通过发送TCP连接请求来判断目标主机上的端口是否开放。

扫描者向目标主机的每个端口发送SYN(同步)包,目标主机若收到该包并返回SYN-ACK(同步-确认)包,则端口开放;若目标主机返回RST(复位)包,则端口关闭;若目标主机无响应或返回ICMP不可达消息,则端口被过滤。

此方法常用于全面的端口扫描。

2. UDP扫描:UDP扫描用于检测目标主机上开放的UDP端口。

扫描者向目标主机的特定UDP端口发送空的UDP数据包(UDP无连接),若目标主机返回ICMP不可达消息,则端口关闭;若目标主机返回UDP响应,则端口开放。

此方法用于检测不常见的、容易被忽视的UDP服务。

3. SYN Stealth扫描(半开放扫描):这是一种通过在建立TCP连接过程中不完全打开连接,来探测目标主机端口是否开放的扫描技术。

扫描者向目标主机的每个端口发送一个SYN包,若目标主机返回SYN-ACK包,则端口开放;若目标主机返回RST包,则端口关闭;若目标主机无响应或返回ICMP不可达消息,则端口被过滤。

这种扫描技术能够减少在目标主机的日志中留下扫描痕迹。

4. NULL、FIN、XMAS扫描:这三种扫描方法利用了某些操作系统在处理异常包时会有不同的响应。

NULL扫描发送不含任何标志位的TCP包,若目标主机返回RST包,则端口关闭;FIN扫描发送只含FIN标志位的TCP包,若目标主机返回RST包,则端口关闭;XMAS扫描发送FIN、URG、PSH标志位都被设置的TCP包,若目标主机返回RST包,则端口关闭。

这些扫描方法适用于检测目标主机上是否运行着对异常包有特殊响应的服务或操作系统。

端口扫描利用了TCP/IP协议栈上的协议和标志位,来向目标主机发送不同类型的包以判断端口的开放状态。

扫描者可以根据目标主机的响应情况快速确定哪些端口可能存在潜在的漏洞或服务。

nmap端口扫描原理

nmap端口扫描原理

Nmap(网络映射器)是一款常用的开源端口扫描工具,它能

够帮助网络管理员快速发现目标网络上开放的端口和服务。

Nmap的工作原理可以简要概括为以下几个步骤:

1. 主机发现:Nmap首先利用ICMP(Internet Control Message Protocol)等协议进行主机发现,确定目标网络上存活的主机。

它可以发送探测包给目标网络上的主机,如果主机回复,则表示主机存活。

2. 端口扫描:Nmap根据用户指定的扫描方式(如TCP、UDP 等)对存活主机进行端口扫描。

它会发送各种类型的网络数据包到目标主机的指定端口,通过分析目标主机的响应和状态来确定该端口是否开放。

3. 服务识别:Nmap扫描开放的端口后,尝试分析目标主机上

运行的服务。

它会发送特定的探测包或发送指定的网络协议,以获取对应端口上服务的应答。

通过分析应答包的特征,Nmap可以识别出目标主机上的具体服务(如HTTP、SSH 等)。

4. 操作系统识别:除了服务识别外,Nmap还可以尝试分析目

标主机的操作系统类型。

它会发送特定的网络协议或创建特定的网络连接,以获取目标主机的操作系统响应。

通过分析响应包的特征,Nmap可以推测出目标主机所使用的操作系统。

5. 结果输出:Nmap会将扫描结果以易读的格式输出给用户,包括目标主机的IP地址、开放的端口、识别的服务和操作系统等信息。

总结起来,Nmap利用网络协议和特定的数据包发送方式,对目标主机进行扫描,分析响应包的特征来判断主机的存活、开放端口和运行的服务与操作系统。

这样可以帮助网络管理员在测试和保护网络安全时快速发现存在的潜在风险。

怎么在Windows系统上测试服务器端口是否开放

怎么在Windows系统上测试服务器端口是否开放

想要知道在Windows系统上测试服务器端口是否开放,该怎么办呢,下面是店铺收集整理的怎么在Windows系统上测试服务器端口是否开放,希望对大家有帮助~~

在Windows系统上测试服务器端口是否开放的方法我们在工作中经常接触的都是TCP,UDP的端口都是很少用的。

检测TCP端口能否在外面访问的方法很简单,telnet可以测试出来结果

例如 telnet 80

像上面这样子测试百度服务器的80端口,这个可以看到是有反应的,是开放通的。

如果没有开放就像下面这样的显示

例如 telnet 81

或者可以去微软的网站那里下载psping ,这个软件好用,可以测试TCP或者UDP都行,十分实用。

可以看一下这个命令的使用方法

使用它来测试TCP端口是否开放以及通讯情况

如果Windows系统里边telnet和psping都没有我们可以在网页上打开测试一下端口是否开放通讯

在Windows下面测试UDP确实是有点比较麻烦的事,我一般都选择在Linux上面进行测试,如果非要在Windows上面测试UDP可以选择安装nmap进行测试。

在Windows系统上测试服务器端口是否开放。

服务器端口开放标准

服务器端口开放标准

首先,服务器端口开放标准需要明确规定哪些端口是必须开放的,哪些是可选开放的,以及哪些是必须关闭的。

通常来说,一些常见的端口,如HTTP的80端口、HTTPS的443端口等是必须开放的,因为它们是用于进行网络通信的基本端口。

而一些不常用或者安全风险较高的端口则应该关闭,以防止未经授权的访问和攻击。

其次,服务器端口开放标准还需要规定服务器端口开放的管理和监控机制。

这包括对服务器端口开放情况的定期检查和审计,及时发现并处理异常开放的端口,以及对端口开放的合理使用进行监控和管理。

这样可以有效地防止因为端口开放不当而导致的安全漏洞和风险。

另外,服务器端口开放标准还应该考虑到不同网络环境和应用场景的需求。

比如,在企业内部网络中,可能需要开放一些特定的端口用于内部应用程序的通信;而在公共互联网中,需要更加严格地控制服务器端口的开放,以防止未经授权的访问和攻击。

总之,服务器端口开放标准是网络通信中的重要规范和标准,它的制定和遵循对于确保网络通信的安全性和稳定性至关重要。

只

有遵循规范,合理开放和关闭服务器端口,才能有效地保护网络系统不受攻击,并确保网络通信的高效进行。

端口扫描原理及工具

端口扫描原理及工具端口扫描是指通过发送指定的网络数据包,来识别目标主机上开放的网络端口的过程。

每个网络服务都通过一个唯一的端口号来进行通信,端口扫描可以帮助网络管理员或黑客确定目标主机上运行的服务和应用程序,并对其进行评估和攻击。

1.TCP连接扫描:这是最常用的端口扫描方法。

它通过建立一个完整的TCP连接来确定端口是否开放。

扫描程序向目标主机的每个端口发送一个TCPSYN包,如果收到目标主机返回的TCPACK包,说明端口开放;如果收到目标主机返回的TCPRST包,说明端口关闭。

2.UDP扫描:与TCP连接扫描不同,UDP扫描发送的是UDP数据包。

目标主机根据传入的UDP数据包决定是否响应,如果有响应,表示端口开放;如果没有响应,表示端口关闭。

由于UDP是面向无连接的协议,所以UDP扫描相对于TCP连接扫描来说更加复杂和耗时,而且结果也不太可靠。

3.SYN扫描:与TCP连接扫描类似,SYN扫描也是通过发送TCPSYN包来判断端口是否开放。

不同之处在于,SYN扫描不与目标主机建立完成的TCP连接,而是在发送完TCPSYN包之后立即发送一个TCPRST包,以提高扫描速度。

目标主机收到TCPSYN包后,如果端口开放,会返回一个TCPSYN/ACK或者一个RST包;如果端口关闭,会返回一个TCPRST包。

常用的端口扫描工具:1. Nmap:Nmap是一款功能强大的网络扫描工具,支持多种扫描技术和扫描方法。

它可以通过TCP连接扫描、UDP扫描、SYN扫描等方法,快速和准确地扫描目标主机的开放端口和运行的服务。

2. Nessus:Nessus是一款网络漏洞扫描工具,可以帮助管理员发现目标主机上的安全漏洞和弱点。

除了端口扫描功能外,Nessus还可以对目标主机进行漏洞验证和安全评估。

3. Zenmap:Zenmap是Nmap的图形界面版本,提供了更直观和友好的用户界面。

它可以通过点击按钮和选项来进行端口扫描,并以图形化的方式展示扫描结果。

服务端口安全检测 (SMB 445端口)

SMB认证利用 - RDP登录

SMB认证很有可能就是RDP认证凭证。 rdesktop -u 用户名 -p 用户密码 目标IP地址:端口号

SMB服务认证利用 - 列举SMB共享文件信息

Metasploit中提供 smb_enumshares模块来列举共享文件信息

use auxiliary/scanner/smb/smb_enumshares msf auxiliary(smb_enumusers) > set rhosts 目标IP地址 msf auxiliary(smb_enumusers) > set smbuser 用户名 msf auxiliary(smb_enumusers) > set smbpass 密码 msf auxiliary(smb_enumusers) > exploit

SMB漏洞扫描方法

在进行完信息收集之后,应该进入漏洞扫描阶段,以确定安装服务是漏洞版本还是补丁版本。 使用nmap中集成的SMB漏洞探测脚本进行漏洞扫描。 - nmap --script smb-vuln* -p 445 目标IP地址

SMB漏洞查询

利用Nmap对SMB服务漏洞扫描后,可以根据扫描结果查询漏洞利用代码。

SMB服务认证破解原理使用用户名和密码字典对SMB认证进行猜解。

medusa -h 目标IP地址 -u 用户名 -P 密码字典文件 -M smbnt

SMB认证利用 - 查看共享文件

Linux使用 smbclient进行查看。 smbclient -L 198.168.0.1 -U username -W 建议直接利用Windows进行访问查看,可视乎简单。

Linux下samba软件提供于 SMB服务类似的功能。

测试端口是否打开的四种方法(转)

测试端⼝是否打开的四种⽅法(转)add by zhj:没找到出处⼀般情况下使⽤"telnet ip port"判断端⼝通不通,其实测试⽅法不⽌这⼀种,还有很多种⽅法,下⾯⼩编给⼤家分享了⼏种⽅法,具体内容请往下看:准备环境启动⼀个web服务器,提供端⼝.1 2[wyq@localhost ~]$ python -m SimpleHTTPServer 8080 Serving HTTP on 0.0.0.0 port 8080 ...⽤其它web服务器提供端⼝也⼀样,由于python⽐较⽅便,这⾥就⽤它1、使⽤telnet判断telnet是windows标准服务,可以直接⽤;如果是linux机器,需要安装telnet.⽤法: telnet ip port1)先⽤telnet连接不存在的端⼝1 2 3[root@localhost ~]# telnet 10.0.250.3 80Trying 10.0.250.3...telnet: connect to address 10.0.250.3: Connection refused #直接提⽰连接被拒绝2)再连接存在的端⼝1 2 3 4 5 6 7 8[root@localhost ~]# telnet localhost 22Trying ::1...Connected to localhost. #看到Connected就连接成功了Escape character is '^]'.SSH-2.0-OpenSSH_5.3aProtocol mismatch.Connection closed by foreign host.2、使⽤ssh判断ssh是linux的标准配置并且最常⽤,可以⽤来判断端⼝吗?⽤法: ssh -v -p port username@ip-v 调试模式(会打印⽇志).-p 指定端⼝username可以随意1)连接不存在端⼝1 2 3 4 5 6 7 8 9[root@localhost ~]# ssh 10.0.250.3 -p 80ssh: connect to host 10.0.250.3 port 80: Connection refused [root@localhost ~]# ssh 10.0.250.3 -p 80 -vOpenSSH_5.3p1, OpenSSL 1.0.1e-fips 11 Feb 2013debug1: Reading configuration data /etc/ssh/ssh_configdebug1: Applying options for*debug1: Connecting to 10.0.250.3 [10.0.250.3] port 80.debug1: connect to address 10.0.250.3 port 80: Connection refused ssh: connect to host 10.0.250.3 port 80: Connection refused2)连接存在的端⼝12 3 4 5[root@localhost ~]# ssh ... -p a^]^C[root@localhost ~]# ssh ... -p -v6 7 8 9 10 11 12 13 14 15 16 17 18 19OpenSSH_.p, OpenSSL ..e-fips Febdebug: Reading configuration data /etc/ssh/ssh_config debug: Applying options for*debug: Connecting to ... [...] port .debug: Connection established.debug: permanently_set_uid: /debug: identity file/root/.ssh/identity type-debug: identity file/root/.ssh/identity-cert type-debug: identity file/root/.ssh/id_rsa type-debug: identity file/root/.ssh/id_rsa-cert type-debug: identity file/root/.ssh/id_dsa type-debug: identity file/root/.ssh/id_dsa-cert type-a^C不⽤-v选项也可以咯3、使⽤wget判断wget是linux下的下载⼯具,需要先安装.⽤法: wget ip:port1)连接不存在的端⼝1 2 3[root@localhost ~]# wget ...:---- ::-- http://.../Connecting to ...:... failed: Connection refused.2)连接存在的端⼝1 2 3 4[root@localhost ~]# wget ...:---- ::-- http://...:/Connecting to ...:... connected.HTTP request sent, awaiting response...4、使⽤端⼝扫描⼯具12 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28[root@localhost ~]# nmap ... -pStarting Nmap . ( ) at -- : CSTNmap scan report for...Host is up (.s latency).PORT STATE SERVICE/tcp closed httpMAC Address: B:A::CF:FD:D (Unknown)Nmap done: IP address ( host up) scanned in. seconds [root@localhost ~]# nmap ... -pStarting Nmap . ( ) at -- : CSTNmap scan report for...Host is up (.s latency).PORT STATE SERVICE/tcp open http-proxyMAC Address: B:A::CF:FD:D (Unknown)Nmap done: IP address ( host up) scanned in. seconds [root@localhost ~]# nmap ...Starting Nmap . ( ) at -- : CSTNmap scan report for...Host is up (.s latency).Not shown: closed portsPORT STATE SERVICE/tcp open ssh/tcp open rpcbind/tcp open http-proxy/tcp open unknownMAC Address: B:A::CF:FD:D (Unknown)Nmap done: IP address ( host up) scanned in. seconds总结提供端⼝服务,则使⽤了tcp协议,上⾯是以web服务器为例。

端口服务识别 原理

端口服务识别原理一、概述端口服务识别是指通过扫描目标主机的网络端口,分析其响应数据包的特征,从而确定该端口所提供的服务类型和版本信息的过程。

在网络安全领域中,端口服务识别是非常重要的一项技术,它可以帮助安全管理员了解目标主机上运行的服务类型和版本信息,以便针对性地采取相应的安全措施。

二、TCP/IP协议栈在深入了解端口服务识别原理之前,需要先了解TCP/IP协议栈。

TCP/IP协议栈是指传输控制协议(Transmission Control Protocol)和互联网协议(Internet Protocol)两个协议族构成的网络通信模型。

它由四个层次组成:应用层、传输层、网络层和数据链路层。

1. 应用层:负责处理特定应用程序中通信相关的细节。

例如HTTP、FTP等。

2. 传输层:负责提供可靠的数据传输服务,并且确保数据按照正确顺序到达目标主机。

其中常见的协议有TCP和UDP。

3. 网络层:负责处理源主机到目标主机之间的路由选择问题,并将分组发送到目标主机。

4. 数据链路层:负责将网络层的分组转换成物理层面上的数据帧,以便在物理媒介上传输。

三、端口号在TCP/IP协议栈中,每个应用程序都需要使用一个特定的端口号来进行通信。

端口号是一个16位的整数,它可以被分为两类:1. 熟知端口(well-known ports):指那些固定被分配给某种服务的端口号。

例如HTTP服务使用80端口,FTP服务使用21端口等。

熟知端口范围从0到1023。

2. 动态或私有端口(dynamic/private ports):指那些没有固定分配给某种服务的端口号。

它们是由操作系统动态地分配给应用程序使用。

动态或私有端口范围从1024到65535。

四、扫描方式在进行端口服务识别时,通常会采用以下几种扫描方式:1. 全连接扫描(full connect scan):也称为“三次握手”扫描。

它通过向目标主机发送SYN包,等待目标主机回复SYN/ACK包,并且最后发送RST包来关闭连接。

linux c语言 判断端口是否已经关闭的方法

linux c语言判断端口是否已经关闭的方法在Linux系统中,我们可以使用C语言编程来判断一个端口是否已经关闭。

下面是一种常用的方法:1.使用socket函数创建一个套接字:```cint sockfd;sockfd = socket(AF_INET, SOCK_STREAM, 0);if (sockfd == -1) {perror("socket");exit(1);}```这里我们创建了一个基于IPv4的TCP套接字,如果返回值为-1,则表示创建套接字失败,可以使用perror函数打印错误信息。

2.创建一个表示服务器地址的结构体:```cstruct sockaddr_in server_addr;bzero(&server_addr, sizeof(server_addr));server_addr.sin_family = AF_INET;server_addr.sin_port = htons(port);inet_pton(AF_INET, ip, &server_addr.sin_addr);```这里使用了一个IPv4的地址结构体sockaddr_in,其中包括了服务器的IP地址和端口号。

需要注意的是,我们使用了htons函数将端口号从主机字节序转换为网络字节序。

3.使用connect函数尝试连接到目标服务器:```cif (connect(sockfd, (struct sockaddr*)&server_addr, sizeof(server_addr)) == -1) {printf("端口未关闭\n");close(sockfd);exit(0);} else {printf("端口已关闭\n");close(sockfd);exit(1);}```如果connect函数返回-1,则表示连接失败,即端口未关闭;否则表示连接成功,即端口已关闭。

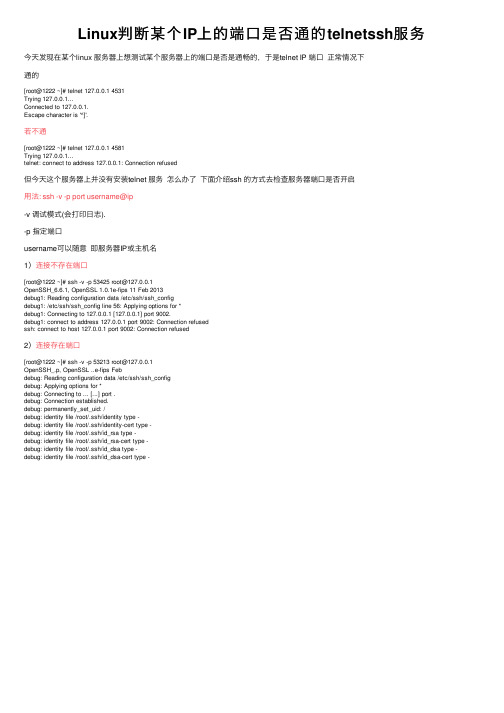

Linux判断某个IP上的端口是否通的telnetssh服务

Linux判断某个IP上的端⼝是否通的telnetssh服务今天发现在某个linux 服务器上想测试某个服务器上的端⼝是否是通畅的,于是telnet IP 端⼝正常情况下通的[root@1222 ~]# telnet 127.0.0.1 4531Trying 127.0.0.1...Connected to 127.0.0.1.Escape character is '^]'.若不通[root@1222 ~]# telnet 127.0.0.1 4581Trying 127.0.0.1...telnet: connect to address 127.0.0.1: Connection refused但今天这个服务器上并没有安装telnet 服务怎么办了下⾯介绍ssh 的⽅式去检查服务器端⼝是否开启⽤法: ssh -v -p port username@ip-v 调试模式(会打印⽇志).-p 指定端⼝username可以随意即服务器IP或主机名1)连接不存在端⼝[root@1222 ~]# ssh -v -p 53425 root@127.0.0.1OpenSSH_6.6.1, OpenSSL 1.0.1e-fips 11 Feb 2013debug1: Reading configuration data /etc/ssh/ssh_configdebug1: /etc/ssh/ssh_config line 56: Applying options for *debug1: Connecting to 127.0.0.1 [127.0.0.1] port 9002.debug1: connect to address 127.0.0.1 port 9002: Connection refusedssh: connect to host 127.0.0.1 port 9002: Connection refused2)连接存在端⼝[root@1222 ~]# ssh -v -p 53213 root@127.0.0.1OpenSSH_.p, OpenSSL ..e-fips Febdebug: Reading configuration data /etc/ssh/ssh_configdebug: Applying options for *debug: Connecting to ... [...] port .debug: Connection established.debug: permanently_set_uid: /debug: identity file /root/.ssh/identity type -debug: identity file /root/.ssh/identity-cert type -debug: identity file /root/.ssh/id_rsa type -debug: identity file /root/.ssh/id_rsa-cert type -debug: identity file /root/.ssh/id_dsa type -debug: identity file /root/.ssh/id_dsa-cert type -。

服务器端口测试

服务器端口测试实现思路压力测试原理有两种,一种是连接测试,一种是负载测试1.连接测试,就是多线程,不停的请求直到服务器死机或达到预期效果即可;2.负载测试,就是一个线程的多步操作,每个线程占用服务器cpu内存是否符合节能高效的标准,如果不是,那就优化吧。

所有测试以额定用户(最大用户)为基础这里我选用第一种连接测试。

相关知识SOAP简单对象访问协议(SOAP,全写为Simple Object Access Protocol)是交换数据的一种协议规范,使用在计算机网络Web服务(web service)中,交换带结构信息。

SOAP为了简化网页服务器(Web Server)从XML数据库中提取数据时,节省去格式化页面时间,以及不同应用程序之间按照HTTP通信协议,遵从XML格式执行资料互换,使其抽象于语言实现、平台和硬件。

这里之所以说是简单,是因为它是基于已经广泛使用的两个协议:HTTP和XML,所以业界把这种技术称为“它是第一个没有发明任何新技术的技术”,之所以说是对象,是因为把访问的Web服务称为对象,既然服务是对象,那么服务肯定有相关的属性和调用行为,这些属性和行为是通过WSDL来描述的。

如果按“简单的对象访问协议”来理解,相比“简单对象访问协议”要容易些。

SOAP 包括四个部分:SOAP 封装:它定义了一个框架 , 该框架描述了消息中的内容是什么,谁应当处理它以及它是可选的还是必须的。

SOAP 编码规则:它定义了一种序列化的机制,用于交换应用程序所定义的数据类型的实例。

SOAP RPC 表示:它定义了用于表示远程过程调用和应答的协定。

SOAP 绑定:定义了一种使用底层传输协议来完成在节点间交换SOAP封装的约定。

SOAP 消息基本上是从发送端到接收端的单向传输,但它们常常结合起来执行类似于请求/ 应答的模式。

所有的SOAP 消息都使用XML 编码。

一条SOAP 消息就是一个包含有一个必须的SOAP 的封装包,一个可选的SOAP 标头和一个必须的SOAP 体块的XML 文档。

centos根据端口号查找对应服务及对应安装位置

centos根据端⼝号查找对应服务及对应安装位置

背景:⽣产环境中,经常会碰到服务器上有很多的端⼝号,但是却不知道这些端⼝号对应的服务是在那个⽬录下的,是什么服务占⽤了这个端⼝。

今天给⼤家分享⼀个⽅法,通过端⼝号找到对应的服务及位置

环境:Centos 7.4

查看环境,发现有很多端⼝占⽤,这⾥以5566端⼝为例。

⽬的:找到5566是什么服务启动的,服务位于那个⽬录

步骤⼀:确定5566的进程号

[root@localhost ~]# netstat -antup|grep 8080

步骤⼆:通过进程号确定服务⽬录

[root@localhost ~]# ll /proc/13752/cwd

[root@localhost ~]# pwdx 13752

两个命令都可以

由此可以看出占⽤5566端⼝的服务是python3,⽬录为由/home⽬录下

备注:

此⽅法适⽤于⼤多数情况,不包含docker容器启动产⽣的进程。

具体以⽣产环境为准。

网络扫描技术有哪些

三. 常见扫描主要技术1、存活性扫描:是指大规模去评估一个较大网络的存活状态。

例如跨地域、跨系统的大型企业。

但是被扫描主机可能会有一些欺骗性措施,例如使用防火墙阻塞ICMP数据包,可能会逃过存活性扫描的判定。

2、端口扫描:针对主机判断端口开放和关闭情况,不管其是不是存活。

端口扫描也成为存活性扫描的一个有益补充,如果主机存活,必然要提供相应的状态,因此无法隐藏其存活情况。

3、服务识别:通过端口扫描的结果,可以判断出主机提供的服务及其版本。

4、操作系统识别:利用服务的识别,可以判断出操作系统的类型及其版本。

3.1 主机存活扫描技术主机扫描的目的是确定在目标网络上的主机是否可达。

这是信息收集的初级阶段,其效果直接影响到后续的扫描。

Ping就是最原始的主机存活扫描技术,利用icmp的echo字段,发出的请求如果收到回应的话代表主机存活。

常用的传统扫描手段有:1. ICMP Echo扫描精度相对较高。

通过简单地向目标主机发送ICMP Echo Request 数据包,并等待回复的ICMP Echo Reply 包,如Ping。

2. ICMP Sweep 扫描:sweep这个词的动作很像机枪扫射,icmp进行扫射式的扫描,就是并发性扫描,使用ICMP Echo Request一次探测多个目标主机。

通常这种探测包会并行发送,以提高探测效率,适用于大范围的评估。

3. Broadcast ICMP扫描:广播型icmp扫描,利用了一些主机在icmp实现上的差异,设置ICMP请求包的目标地址为广播地址或网络地址,则可以探测广播域或整个网络范围内的主机,子网内所有存活主机都会给以回应。

但这种情况只适合于UNIX/Linux系统。

4. Non-Echo ICMP扫描:在ICMP协议中不光光只有ICMP ECHO的ICMP 查询信息类型,在ICMP扫描技术中也用到Non-ECHO ICMP技术(不仅仅能探测主机,也可以探测网络设备如路由)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

服务端口判断实验

应用场景

TCP同步扫描:因为不必全部打开一个TCP连接,所以这项技术通常称为半开扫描(half-open)。

扫描器可以发出一个TCP同步包(SYN),然后等待回应。

如果对方返回SYN|ACK(响应)包就表示目标端口正在监听;如果返回RST数据包,就表示目标端口没有监听程序;如果收到一个SYN|ACK包,源主机就会马上发出一个RST(复位)数据包断开和目标主机的连接,这实际上是操作系统内核自动完成的。

这项技术最大的好处是,很少有系统能够把这记入系统日志。

不过,扫描器需要root权限来定制SYN数据包。

秘密FIN数据包扫描、圣诞树(Xmas Tree)、空(Null)扫描模式:即使SYN扫描都无法确定的情况下使用。

一些防火墙和包过滤软件能够对发送到被限制端口的SYN数据包进行监视,而且有些程序比如synlogger和courtney能够检测那些扫描。

这些高级的扫描方式可以逃过这些干扰。

这些扫描方式的理论依据是:关闭的端口需要对扫描器的探测包回应RST包,而打开的端口必需忽略有问题的包(参考RFC 793第64页)。

FIN扫描使用暴露的FIN数据包来探测,而圣诞树扫描打开数据包的FIN、URG和PUSH标志。

不幸的是,微软决定完全忽略这个标准,另起炉灶。

所以这种扫描方式对Windows95/NT无效。

不过,从另外的角度讲,可以使用这种方式来分别两种不同的平台。

如果使用这种扫描方式可以发现打开的端口,扫描器就可以确定目标注意运行的不是Windows系统。

如果使用-sF、-sX或者-sN扫描显示所有的端口都是关闭的,而使用SYN扫描显示有打开的端口,扫描器可以确定目标主机可能运行的是Windwos系统。

现在这种方式没有什么太大的用处,因为扫描器有内嵌的操作系统检测功能。

UDP扫描:如果扫描器想知道在某台主机上提供哪些UDP(用户数据报协议,RFC768)服务,可以使用这种扫描方法。

扫描器首先向目标主机的每个端口发出一个0字节的UDP包,如果我们收到端口不可达的ICMP消息,端口就是关闭的,否则我们就假设它是打开的。

有些人可能会想UDP扫描是没有什么意思的。

但是,最近出现le solaris rpcbind缺陷。

rpcbind隐藏在一个未公开的UDP端口上,这个端口号大于32770。

所以即使端口111(portmap的众所周知端口号) 被防火墙阻塞有关系。

但是扫描器能发现大于30000的哪个端口上有程序正在监听吗?使用UDP扫描就能!cDc Back Orifice的后门程序就隐藏在Windows主机的一个可配置的UDP端口中。

不考虑一些通常的安全缺陷,一些服务例如:snmp、tftp、NFS 使用UDP协议。

不幸的是,UDP扫描有时非常缓慢,因为大多数主机限制ICMP

错误信息的比例(在RFC1812中的建议)。

实验目标:

1. 了解主机的其他状态标志的含义

2. 了解隐秘扫描的含义

3. 了解操作系统对协议栈的个性化差异

实验环境

虚拟机:Windows 2003操作系统,NMap 软件,wireshark 软件;

实验过程指导

启动虚拟机,并设置虚拟机的IP 地址,以虚拟机为目标主机进行攻防试验。

个别实验学生可以以2 人一组的形式,互为攻击方和被攻击方来做实验。

扫描类型:主要有以下几种:

‐sT :扫描TCP 数据包以建立的连接connect ()

‐sS :TCP 同步(SYN)端口扫描

‐sP :以ping 方式进行扫描

‐sU :以UDP 数据包格式进行扫描

1. 启动实验主机,开启nmap 软件。

其界面如下图所示,target 选项为需要扫描的目标主

机地址;command 选项需要写入扫描命令

:

VM Client VM Server

2.对目标主机进行TCP连接端口扫描,其使用的命令格式为:nmap –sT 192.168.10.20:

3.下图为进行TCP连接扫描的结果,从图中可以看出目标主机所开的端口以及使用该端口

的应用服务:

4.对目标主机进行SYN端口扫描:使用命令格式为:nmap –sS 192.168.10.20:在主机上打

开wireshark抓包工具,选择网卡启动抓包后在过滤条件中输入“ip.dst == 目标对象IP 地址”,选择SYN隐秘扫描对目标主机进行扫描。

等待扫描结束,查看分析结果并对wireshark抓获的数据包进行分析。

RST(复位)数据包断开和目标主机的连接的报文,由此分析SYN半开扫描的基本原理。

:

6. 最后,可以采用其它扫描命令进行对远程目标主机扫描,然后并分析扫描结果。

思考实验

1. UDP 端口扫描实验对用户的最大作用是什么?

2. 普通扫描方式和隐秘扫描方式在安全设备上的体现。