基于NDIS的防火墙驱动程序设计

防火墙的数据包拦截方式小结

防火墙的数据包拦截方式小结网络防火墙都是基于数据包的拦截技术之上的。

在Windows下,数据包的拦截方式有很多种,其原理和实现方式也千差万别。

总的来说,可分为“用户级”和“内核级”数据包拦截两大类。

用户级下的数据包拦截方式有:* Winsock Layered Service Provider (LSP)。

* Win2K 包过滤接口(Win2K Packet Filtering Interface)。

* 替换Winsock动态链接库 (Winsock Replacem ent DLL)。

内核级下的数据包拦截方式有:* TDI过滤驱动程序 (TDI-Filter Driver)。

* NDIS中间层驱动程序 (NDIS Intermediate Driver)。

* Win2K Filter-Hook Driver。

* Win2K Firewall-Hook Driver。

* NDIS-Hook Driver。

在这么多种方式面前,我们该如何决定采用哪一种作为自己项目的实现技术?这需要对每一种方式都有一个大致的了解,并清楚它们各自的优缺点。

技术方案的盲目选用往往会带来一些技术风险。

以自己为例,我需要在截包的同时得到当前进程文件名,也就是说,需向用户报告当前是哪个应用程序要访问网络。

在选用Win2K Filter-Hook Driver这一方案之后(很多小型开源项目都采用这一方案),便开始编码。

但之后发现Win2K Filter-Hook Driver的截包上下文处于内核进程中,即IRQL >= DISPATCH_LEVEL,根本无法知道当前应用程序的名字。

相比之下,TDI-Filter Driver和NDIS-Hook Driver则可以得知这些信息。

其中TDI-Filter Driver比NDIS-Hook Driver更能准确地获知当前应用程序文件名,后者的接收数据包和少数发送数据包的场景仍然处于内核进程中。

一种基于NDIS驱动的防火墙实现方法

【 要】 摘 :文章分析 了 N I 内部结构和 中间驱动程 序的工作机制, D S的 讨论 了包过 滤防火墙的数据 包拦截技术 , 设计并 实现 了一 个基 于 N I 间驱 动 程 序 的 个 人 防 火 墙 。 D S中 【 关键宇 】 防火墙 ; : 拦截数据 包; D S N I

0 言 .引

‘

—

—

、

…

…

…

…

…

…

…

…

…

…

…

…

。

-

-

_

图 2具 体 通讯 的流 程

1 N I 间层 驱 动分 析 . D S中

如 图 2当 防 火 墙 没 有 打 开 时 , 动 是 个 完 全 的 P ST U 。 驱 A S HR

数 微 软 和 3 o 公 司 在 18 Cm 9 9年 制 定 了 一 套 开 发 WidW n O S下 行 为 . 据 流 经 驱 动 不 做 处 理 。 当 防火 墙 开 启 时 : A :防火 墙 通 过设 备 控 制 接 口把 事 件 参 考 信 息 发 送 到 驱 动 . 网 络 驱 动 程 序 的 标 准 。称 为 N I (N tokD vr nef e DS e r r e t a w i I rc S eicrn 。 D S为 网 络 驱 动 的 开发 提 供 了一 套 标 准 的接 口, 事 件 对 象传 递 给驱 动 程 序 。 pc a 0 ) N I i f l B驱 动 程 序 通 过 对 象 事 件 处 理 程 序 引 用 该 事 件 对 象并 设 为 : 使 得 网络 驱 动 程 序 的 跨 平 台 性 更 好 . D S处 在 链 路层 和协 议层 N I 非 受 信状 态 。 C防 火 墙 然 后 发 送 共 享 内存 的 地 址 消 息 . 出 取 共 享 内存 : 发 ( ) D S小端 口驱 动 ( np rd vr。这 也 就 是 我们 常说 1N I Miiot r e) i 的地 址 请 求 。驱 动 通 过 验 证 后 , 入 D步 骤 。 进 的网 卡 驱动 D然后 防火 墙 将 开启 一个 现 成 监 视 事 件 , : 如果 事 件 为受 信 . ( ) D S协议 驱 动 (rtcl r e) 例 如 T PP协 议 驱 2 N I Po o d vr。 o i CI 则 标 识 有 符 合 规 则 的 数 据包 拦 截 到 。将 通 过 共 享 内存 读 出数 据 动。 ()N I 中间 层 驱 动 ( t m da r e) 3 DS I e e i edi r。这 是 基 于 链 路 包 显 示 到 日志 中。 nr t v m h eie ma F e \ \ yasu ” _ D v =C t f ( \  ̄ Psd' . c el ”\ M L u 层和 I 之间的驱动。 P层 之 间 。N I 供 以下 几 个 层 次 的 接 口 : D S提 I l l

基于NDIS中间层的通信安全机制的设计与实现

Mirc mp t A p c f n V i 4 N . , 0 8 co o ue p H a o s o 2 , o 8 2 0 r i .

文 章 编 号 : 10 — 5 X 2 0 )- 0 6 0 0 7 7 7 (08 8 0 0 — 3

跨 平 台 性 更 好 。 所 有 的 传 输 层 驱 动 程 序 都 需 要 调 用 NDI S

研 究与 设计

微 型 电脑 应 用

20 0 8年第 2 4卷第 8期

基于 N I D S中间层 的通 信 安 全机 制 的设 计 与 实现

陈 小 爱 刘 海 涛

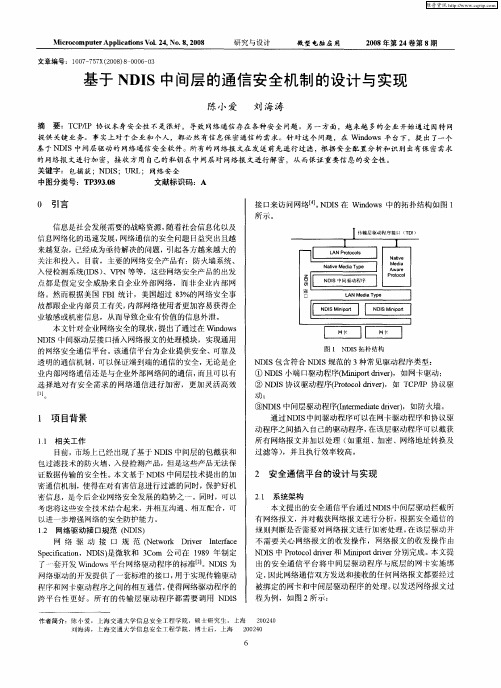

摘 要 :T PI 协 议 本 身安 全性 不是 很好 , 导 致 网络 通 信 存在 各种 安 全 问题 。另 一 方 面 ,越 来越 多 的企 业 开始 通 过 因特 网 C/ P

来越复杂,已经成为亟待解决的问题 ,引起各方越来越大 的 关注和投入 。 目前,主要的网络安全产品有:防火墙系统、

入 侵检 测 系统 ( S 、V N 等 等 ,这 些 网络 安 全 产 品 的 出发 I ) P D

N teM da y 0 av e iT p i

点都是假定 安全 威胁 来 自企业外部 网络 ,而非企业 内部 网 络 。然而根据美 国 F I统计,美国超过 8%的 网络安全事 B 3 故部跟 企业 内部员工有关, 内部网络使用者更加容易获得 企 业敏感或机密信息,从而导致企业有价值的信 息外泄 。 本 文针对企业网络安全的现状 , 出了通过在 Wid ws 提 no N S中间驱动层接 口插入 网络报文的处理模块 ,实现通 用 DI 的 网络 安全 通 信 平 台 。该 通 信平 台为 企 业 提 供 安 全 、可靠 及

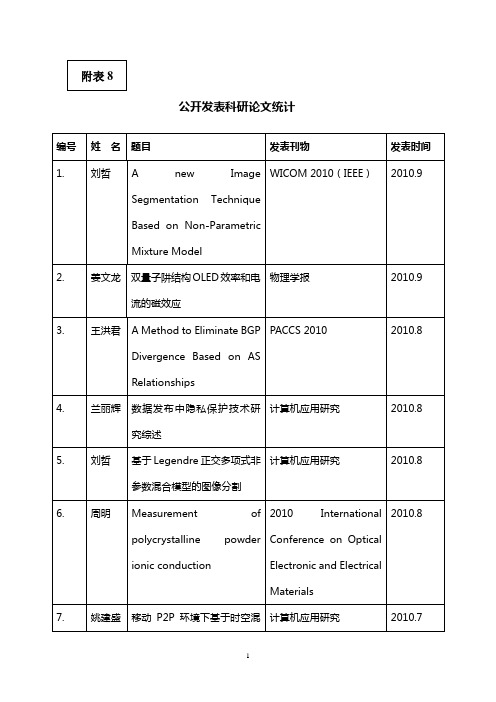

公开发表科研论文统计

题目 发表刊物 框架的应用研究 The Fuzzy Control Method in Advanced Materials Semi-active Suspension Research, ISSN: 1022-6680, ISSN/ISO: Adv. Mater. Res 网格计算环境下基于 PERT 方 山东理工大学学报 法的调度算法 MAX038 芯片在波形发生器中 现代电子技术 的应用 以 CzHQZn 为主体的有机发光 光电子.激光 器件的发光效率 以 CzHQZn 为空穴传输及发光 半导体光电 层的有机黄光器件 Struts 框架在 Web 开发中的应 通化师范学院学报 用 基于拉普拉斯算子的边缘检 长春师范学院自然科学版 测研究 MPLS VPN 动态路径管理算法, 计算机应用研究 基于 VBA 的考生座位混排算法 白城师范学院学报 离子刻蚀工艺对聚合物阵列 吉林大学学报(工学版) 波导光栅理论模拟的影响 氟化聚合物光谱响应平坦化 电子学报 阵列波导光栅的优化设计和 制备 基于 DSA-ph 的高效蓝色有机 液晶与显示 电致发光器件 基于 BAlq 的有机电致发光器 光电子.激光 件的磁效应 利用 DPVBi 插层提高蓝色荧光 物理学报 有机电致发光器件的效率 分布式呼叫中心 CRM 系统研究 微计算机信息 与实现 Decomposition Mechanism THEORY AND APPLICATIONS Studies of Energetic OF COMPUTATIONAL Molecules Using HOMO and CHEMISTRY—2008 LUMO Orbital Energy Driven AIP Conf. Proc. Molecular Dynamics 利用第一性原理计算 HgSe 的 吉林大学学报(理学版) 结构相变和光学性质 关联规则挖掘 Apriority 算法 吉林师范大学 自然科学 研究 版 基于 Her mite 算法的曲线拟 长春师范学院自然科学版 合 基于微处理器的并行信息处 吉林大学学报(理学版)

可参考的100个较粗糙的题目

1、WEB数据挖掘与知识发现系统开发2、利用概率算法的非线性方程组计算机仿真3、遗传算法在大规模0-1背包问题中的应用4、利用SQL Server2000的Analysis Service构建数据挖掘模型5、基于梯度的图像分割方法6、基于多媒体产品版权保护的数字水印技术的研究与应用7、基于电子商务信贷数据保护的数字水印系统设计8、小型语言编译器的设计与实现9、数字图像的腐蚀与膨胀算法10、适用于图像增强处理的滤波器的分析与设计11、基于Internet的数字水印技术的安全交易网络模型的设计与实现12、基于OpenGL的STL文件的显示、拼接和剖分13、基于XML的CAPP(Computer Aided Process Planning)工艺数据描述14、图像轮廓提取与跟踪算法的设计与实现15、基于模糊评价的管理数据库的知识挖掘16、文件加密解密算法的研究与实现(对当前文件加密解密算法进行分析研究,并实现其中一些算法,建议使用VC++语言)或者(文件的压缩+加密与解密+解压缩软件设计)17、缺陷跟踪系统(Defect Tracking System)18、图像点运算程序的开发19、企业网的安全策略分析20、TCP端口扫描程序设计(端口扫描技术的分析与实践)21、基于支撑向量机的模式分类22、图像几何变换的理论与实现23、ftp下一个缓冲区溢出漏洞的验证24、跨平台并行多线程下载工具的开发(基于Java)25、多媒体实时通信中同步和差错控制技术实现26、IP网络安全组播研究27、M3UA/M2UA协议消息解析工具的设计与实现28、基于Java跨平台图片浏览程序的开发29、并行计算机体系结构中面向性能的程序设计的分析与研究30、基于SPI和NDIS的网络防火墙的开发31、三维地形漫游系统32、Web搜索引擎分析与设计33、WWW服务器的攻击与防范34、数据挖掘技术的算法分析与实现35、电子邮件系统的安全问题研究36、E-mail的加解密实现37、反病毒引擎设计38、使用UDP协议通信的客户/服务器设计与实现39、USB接口驱动程序的实现40、Web路径聚类工具的设计与实现41、入侵检测中捕获程序的设计42、汽车牌照文字识别43、基于可靠性评价模型的软件可靠性评价44、MPLS基于约束路由的标签分发协议(CR-LDP)研究45、微粒群优化算法研究46、基于MP的图象稀疏分解47、集装箱箱号识别48、基于共享内存机制的进程间信息交换研究49、代理服务器原理与设计50、PFTS(物理帧时槽交换)VCI分发协议设计51、OPENSSL 的加密例程应用研究52、COM+组件分布式事务研究及应用53、网络数据帧监测与分析54、PFTS(物理帧时槽交换)转发环路监测与预防方法研究55、基于TCP/IP协议的数据传输程序设计56、Web文档聚类方法研究与实现57、Web挖掘技术研究58、蚁群算法及应用研究59、基于中间件的信息共享技术研究60、OSPF协议分析与应用61、MS SQL Server漏洞扫描器设计与实现62、SMTP协议漏洞扫描器的设计与实现63、基于EXCEL格式文件的电子水印算法设计及实现64、基于PDF格式文件的电子水印算法设计及实现65、基于WORD格式文件的电子水印算法设计及实现66、PC防火墙系统研究与实现67、IPV4向IPV6过渡技术研究68、路由协议研究69、Windows进程信息提取及监测软件的设计与实现70、城市交通径路选择算法及其实现71、Linux内存管理方法研究72、socket通信程序的设计73、WEB网页挖掘及其应用74、SQL Server并发控制策略及应用75、嵌入式SQL语言及其应用76、多媒体数字水印认证系统77、面向对象软件测试技术研究78、几种多边形填充算法的性能分析和比较79、一个小型编译器的移植80、文件加密器的设计和实现81、分布式仿真软件进程调度算法研究82、基于NDIS的防火墙系统研究与实现83、Windows网络报文截获机制的研究及其应用84、SMTP和POP3协议研究与客户端实现85、负关联规则算法研究与实现86、计算机端口扫描器的设计与实现87、企业网络安全整体解决方案88、802.16d/e MAC协议分析与仿真89、数据库脚本编辑器软件设计90、卷积码码字特性的计算机搜索算法实现91、表达式智能计算器设计92、VC++构建通用图像处理软件平台93、哈夫曼编码/译码演示系统设计94、贪心法+改进遗传算法求解TSP95、模式贪心法+改进遗传算法求解TSP96、量子遗传算法的改进及其在求解背包问题中的应用97、数据压缩解压程序设计98、神经网络边缘检测99、AES加密标准及其安全性研究100、多文件下载的Java Bean组件开发。

NDIS中间层驱动包截获技术解析

NDIS中间层驱动包截获技术摘要:简要概括了NDIS的概念,阐述了NDIS的工作流程,详细说明了如何编写NDIS中间层驱动程序以获得网络封包的详细信息。

并且给出了一些代表性的示例代码,供读者参考。

一.NDIS驱动模型简介NDIS(Network Driver InterfaceSpecification)是网络驱动程序接口规范的简称。

它横跨传输层、网络层和数据链路层,定义了网卡或网卡驱动程序与上层协议驱动程序之间的通信接口规范,屏蔽了底层物理硬件的不同,使上层的协议驱动程序可以和底层任何型号的网卡通信。

NDIS为网络驱动程序创建了一个完整的开发环境,只需调用NDIS 函数,而不用考虑操作系统的内核以及与其他驱动程序的接口问题,从而使得网络驱动程序可以从与操作系统的复杂通讯中分离,极大地方便了网络驱动程序的编写。

另外,利用NDIS的封装特性,可以专注于一层驱动的设计,减少了设计的复杂性,同时易于扩展驱动程序栈。

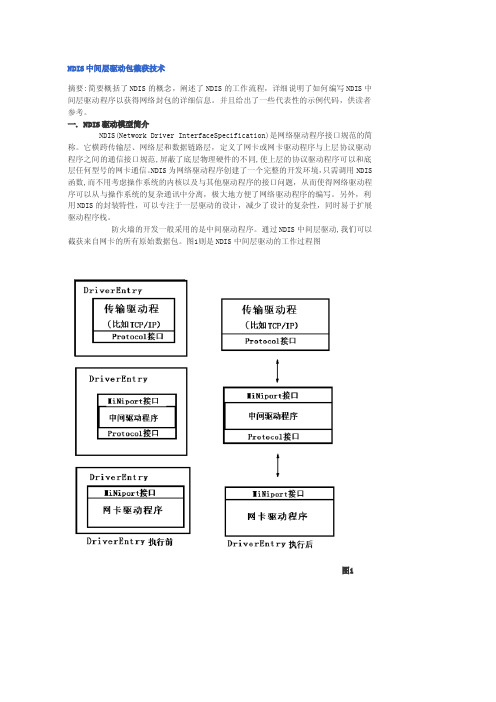

防火墙的开发一般采用的是中间驱动程序。

通过NDIS中间层驱动,我们可以截获来自网卡的所有原始数据包。

图1则是NDIS中间层驱动的工作过程图图1NDIS中间层驱动程序是工作在MINIPROT和PROTOCOL接口之间的,驱动程序必须向下导出一个PROTOCOL接口,向上导出一个MINIPORT接口。

将自己创建的驱动程序插入到网卡驱动程序与传输驱动程序之间。

如此一来,当下层的网卡驱动程序接收到数据后会通过MINIPORT接口发送到我们导出的PROTOCOL接口上,NDIS中间层驱动程序便接收到了来自网卡的数据并调用我们准备好的回调函数处理数据包信息。

接着NDIS中间层驱动在处理数据包完毕后再继续把数据通过导出的MINIPROT接口向PROTOCOL接口发送。

这样就完成了一个截获数据包的过程。

二.NDIS中间层驱动的工作流程在开始学习NDIS中间层驱动之前,我们有必要了解下NDIS是怎样工作的。

当然这就包括了它的接收数据包的流程了。

一种基于NDIS驱动程序实现隐蔽通道的方法

Kewod y rs

C v ̄c anl R o ito N tokD vrIt f eS eict n N I ) N to eu t oe h ne ot tol ew r r e n r c pc i i ( DS k i ea fao e r sc ry w k i

w ”, d 会进行报警 , 以 , 要对 这些 数据进 行加 密处 理 。对 所 需

序和代码 , 被检 测 出来。通 常采用 Ro i来 隐藏文 件 、 很难 ok tt 进 程、 注册表项 、 口, 端 以达 到隐藏攻 击行为 , 逃避 用户和安全软件 检测 的 目的。但是即使是最 好 的 Ro i 使 用最先 进的进 程隐 ok , tt

藏技术 , 深入到 系统 内核 的最 深处 , 如果不 能穿透防火墙 等防御 设施 与外部控制端程序进行通信 , 那么 以上 的一切都是徒 劳的。

Wi d ws Ken l d y ra iig t e d f i o ewok p oo o ,wh c a o r u d f e llmo i r g t o n o r e mo e b e l n h e nt n n t r r t c l z i i ih c n g o n rwa nt i o c mmu n c t t e o ti e i on — i aewi t u s . hh d T e a v n a e o i to s t e lw v l ew r r t c la d t e g o o e ef c. h d a tg ft smeh d i h o l e t o k p o o o n h o d c v r f t h e n e

纪录下来 。

1 隐蔽技术分析

关键词

NDIS 中间层驱动程序(IMD)开发人员指南ndis_devguide

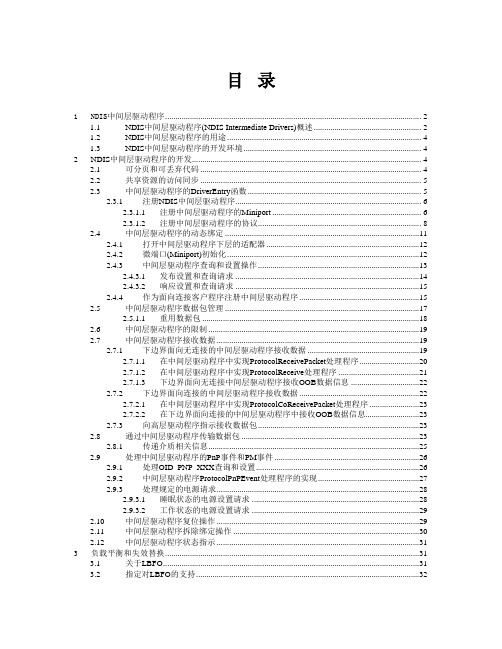

目录1NDIS中间层驱动程序 (2)1.1NDIS中间层驱动程序(NDIS Intermediate Drivers)概述 (2)1.2NDIS中间层驱动程序的用途 (4)1.3NDIS中间层驱动程序的开发环境 (4)2NDIS中间层驱动程序的开发 (4)2.1可分页和可丢弃代码 (4)2.2共享资源的访问同步 (5)2.3中间层驱动程序的DriverEntry函数 (5)2.3.1注册NDIS中间层驱动程序 (6)2.3.1.1注册中间层驱动程序的Miniport (6)2.3.1.2注册中间层驱动程序的协议 (8)2.4中间层驱动程序的动态绑定 (11)2.4.1打开中间层驱动程序下层的适配器 (12)2.4.2微端口(Miniport)初始化 (12)2.4.3中间层驱动程序查询和设置操作 (13)2.4.3.1发布设置和查询请求 (14)2.4.3.2响应设置和查询请求 (15)2.4.4作为面向连接客户程序注册中间层驱动程序 (15)2.5中间层驱动程序数据包管理 (17)2.5.1.1重用数据包 (18)2.6中间层驱动程序的限制 (19)2.7中间层驱动程序接收数据 (19)2.7.1下边界面向无连接的中间层驱动程序接收数据 (19)2.7.1.1在中间层驱动程序中实现ProtocolReceivePacket处理程序 (20)2.7.1.2在中间层驱动程序中实现ProtocolReceive处理程序 (21)2.7.1.3下边界面向无连接中间层驱动程序接收OOB数据信息 (22)2.7.2下边界面向连接的中间层驱动程序接收数据 (22)2.7.2.1在中间层驱动程序中实现ProtocolCoReceivePacket处理程序 (23)2.7.2.2在下边界面向连接的中间层驱动程序中接收OOB数据信息 (23)2.7.3向高层驱动程序指示接收数据包 (23)2.8通过中间层驱动程序传输数据包 (23)2.8.1传递介质相关信息 (25)2.9处理中间层驱动程序的PnP事件和PM事件 (26)2.9.1处理OID_PNP_XXX查询和设置 (26)2.9.2中间层驱动程序ProtocolPnPEvent处理程序的实现 (27)2.9.3处理规定的电源请求 (28)2.9.3.1睡眠状态的电源设置请求 (28)2.9.3.2工作状态的电源设置请求 (29)2.10中间层驱动程序复位操作 (29)2.11中间层驱动程序拆除绑定操作 (30)2.12中间层驱动程序状态指示 (31)3负载平衡和失效替换 (31)3.1关于LBFO (31)3.2指定对LBFO的支持 (32)3.3在微端口驱动程序上实现LBFO (32)3.3.1初始化微端口束 (33)3.3.2平衡微端口驱动程序的工作量 (33)3.3.3在主微端口失效后提升一个次微端口 (34)4安装网络组件 (34)4.1用于安装网络组件的组件和文件 (34)4.2创建网络INF文件 (35)4.2.1网络INFS文件名的约定 (35)4.2.2网络INF文件的版本节 (35)4.2.3网络INF文件的模型节 (36)4.2.4INF文件的DDInstall节 (37)4.2.5删除节 (38)4.2.6ControlFlags节 (39)4.2.7网络INF文件的add-registry-sections (39)表格 1 缩略语表1NDIS中间层驱动程序1.1 NDIS中间层驱动程序(NDIS Intermediate Drivers)概述微软Windows网络驱动程序接口标准(NDIS 4.0)和Windows NT 4.0(SP3)引入了一种新的NDIS驱动程序,它可以嵌在NDIS 传输驱动程序TDI(如,TCP/IP)和底层的NDIS网络接口驱动程序的中间。

基于WDM-NDIS体系的USB网卡驱动程序设计

(

州 PDEVI E O J T C B EC

—

N I 支持三种类型的驱动程序 ,从下往上 DS 向看 , 他们分别是 微端 口驱动 程序 、 中间层驱动 程序和协议驱 动程序 。传 统的 P I C 网卡 驱动程 序位于 N I DS的第 三层 ,属于微 端 口驱动程 序

信息技术

Caweoinrc 一 ll 己■ h h—sdot 己幽 J Ⅱ iNTng ds ne cl aPu口回盈强墨函圈 o e ■ J U

基于 WD — DS M N I体系的U B网卡驱动程序设计 S

杨 家 蓉

( 山职业技术 学院 , 眉 四川 眉 山 6 0 1 ) 2 0 0

2 . 2收发数据过程 每当 N I DS上层 协议 或中 间驱动 请求 发送 数据 时 , D S WD 微端 口驱动 程序 的收 发 函 N I_ M 数将被 调用 , 因为它下层是 U B 备栈 , 以不 S设 所 能直 接调 用 N I 库 里 的 中断 或 D A操作 硬 DS M 件 。而是重新在 内核 的不 分页 内存 中重建一个 请求包 U B 把上层 的请求包转化为 U B 下传 R , R, 给 U B设备 栈 , S 然后把 包标 志为 pni , 待 ed g等 n 下层 U B设备 完成相 关的操 作后返 回 ,此 时 , S NDI WD S M驱动程序 收到下层的结果后再 把原 来标志为 P n i e d g的包重新处理 , n 回收在内存 中 分配的 U B 间[] 回上层程序。如图 2 R 空 3。返 所

特点 , U B网卡驱动实现的有关 问题 。 及 S 2基 于 WD N I 体 系 的 U B网 卡的设 M— D S S 计原理 21系统结构 . N I 体系结构独立于硬件 ,用户可 以将不 DS 同的协议和不 同的 网卡绑 定进而完成 不 同的功 能。使 网络协议更具有通用性I 3 1 。

防火墙技术与应用(第2版)

第7章基于WFP的简单防火墙实现

7.1 WFP简介 7.2基于WFP的包过滤技术原理 7.3思考与实践 7.4学习目标检验

第8章个人防火墙的 应用

第9章开源防火墙的 应用

第10章商业防火墙的 选择与仿真应用

附录部分参考解答或 提示

第8章个人防火墙的应用

8.1 Windows系统个人防火墙 8.2第三方个人防火墙 8.3思考与实践 8.4学习目标检验

第9章开源防火墙的应用

9.1 Linux防火墙 9.2 WAF开源防火墙 9.3思考与实践 9.4学习目标检验

第10章商业防火墙的选择与仿真应用

10.1商业防火墙产品 10.2商业防火墙产品的选择 10.3防火墙的部署 10.4 Cisco Packet Tracer仿真防火墙的应用 10.5 GNS3仿真防火墙的应用 10.6思考与实践 10.7学习目标检验

第3章防火墙技 术要求

第4章防火墙测 评方法

第3章防火墙技术要求

3.1安全功能要求 3.2自身安全要求 3.3性能要求 3.4安全保障要求 3.5思考与实践4.1环境测评 4.2安全功能测评 4.3自身安全测评 4.4性能测评 4.5安全保障测评 4.6思考与实践 4.7学习目标检验

第6章基于NDIS的 简单防火墙实现

第5章基于SPI的简 单防火墙实现

第7章基于WFP的简 单防火墙实现

第5章基于SPI的简单防火墙实现

5.1 Windows平台网络数据包截获技术 5.2基于SPI的包过滤技术 5.3思考与实践 5.4学习目标检验

第6章基于NDIS的简单防火墙实现

6.1 NDIS简介 6.2基于NDIS的包过滤技术原理 6.3思考与实践 6.4学习目标检验

作者介绍

基于NDIS中间驱动程序的ARP防火墙设计

网络层 的地址并且确定 了一个本地地址 , 它就将此信息放到本 地主机 的 A P缓存 中 , R 以供将来使用 。

2 A P协 议 漏 洞 R

是利用了这_点传 DS 耀

输层驱动程序之间插 入 ・层自己的处理, 从而用来截获网络封包并 重新进行封包, , 加密 网络地址转换 及过滤等 , 由于 N I D S中间驱动 程序位于网卡和传输驱动程 序之间, 所以它可以截获较为底层的封 包 , 而完成更为低级白操作。 9 因数据包过滤发生在 N I D S中间驱动层 , 即处在 N I D S体系

通过 目标主机 的 I P地址来查找 目标主机 MA C地址 。 在局域 网 中, 工作 在第 2 的以太 网交换设备并不 能识别 3 的 I 层 2位 P地 址, 2台主机之 间的通信是靠 4 8位以太网地址来传输以太网数

应 用 层

表 示 屡

应 用程 序

W s c o kAP: I

其地址 的过 程。如果地址都不对 , 这有可能是 由于 主机 刚初 始

化 并 且 有 一 个 空 的 A P缓 存 ,则 发 送 主机 就 用 A P将 目的 主 R R

机 的网络层地址解析 为本地 的硬件地址。一旦发送主机解析了

据包进行截获或放行, 基于 N I D S中间驱动的包过滤系统的设计正

20 08年第 1 期 9

基于 NDI S中问驱动程 序 的

汪 利 鸿

防火墙设 计

f 农业 职业技 术 学 院 , 肃 兰 州 70 2 ) 甘肃 甘 30 0 摘 要 : 分析 了 A P 骗 的原理 、 R 在 R 欺 A P协议 漏洞 的基 础上 , 合 A P防 火墙 的设 计 开发过 程 , 结 R 归纳 并提 出 了 于 N I 基 DS 中间驱 动层 的 具有状 态检 测 功能 、 于主 机 包过 滤式 防火墙 解决 A P欺骗 的 方法和 策略 的具体 实现方 案 。 基 R

ndis driver 实例

ndis driver 实例NDIS 驱动程序实例简介NDIS(网络驱动程序接口规范)是一种用于 Windows 操作系统的网络驱动程序的规范。

它定义了网络适配器和操作系统之间通信的标准接口。

NDIS 驱动程序充当操作系统和网络适配器的桥梁,允许它们相互通信并处理网络数据。

NDIS 驱动程序类型有两种类型的 NDIS 驱动程序:MAC 驱动程序:负责在网络适配器和操作系统之间传输数据帧。

它处理物理层和数据链路层操作。

协议驱动程序:实现特定的网络协议,例如 TCP/IP 或IPX/SPX。

它们处理网络层和传输层操作。

NDIS 驱动程序架构NDIS 驱动程序遵循分层的架构,其中每个层处理特定功能: NDIS 微型端口驱动程序:与网络适配器的硬件直接交互。

NDIS 迷你端口驱动程序:充当 NDIS 微型端口驱动程序和NDIS 中层之间的抽象层。

NDIS 中层:负责协调微型端口和协议驱动程序之间的通信。

NDIS 上层:包括协议驱动程序和其他应用程序,使用 NDIS 服务来访问网络。

NDIS 驱动程序开发NDIS 驱动程序是用 C 或 C++ 语言开发的。

它们需要遵循NDIS 规范并通过 Microsoft 认证测试计划 (WHQL) 的认证才能在Windows 操作系统上安装。

NDIS 驱动程序的职责NDIS 驱动程序负责执行以下任务:初始化网络适配器并配置其操作参数。

处理数据帧在计算机和网络适配器之间的传输。

实现特定的网络协议并处理网络层和传输层操作。

与操作系统和其他驱动程序交换信息以协调网络操作。

处理电源管理和错误恢复事件。

示例:Wi-Fi NDIS 驱动程序Wi-Fi NDIS 驱动程序是一个特定类型的 NDIS 驱动程序,负责处理 Wi-Fi 网络连接。

它实现 IEEE 802.11 标准并允许计算机连接到无线网络。

Wi-Fi NDIS 驱动程序通常由网络适配器制造商提供。

NDIS 驱动程序的应用NDIS 驱动程序广泛用于各种设备,包括:以太网网络适配器无线网络适配器 (Wi-Fi、蓝牙)调制解调器虚拟私有网络 (VPN) 适配器负载平衡器NDIS 驱动程序是网络通信的基石,为操作系统和网络适配器之间有效地交换数据提供了框架。

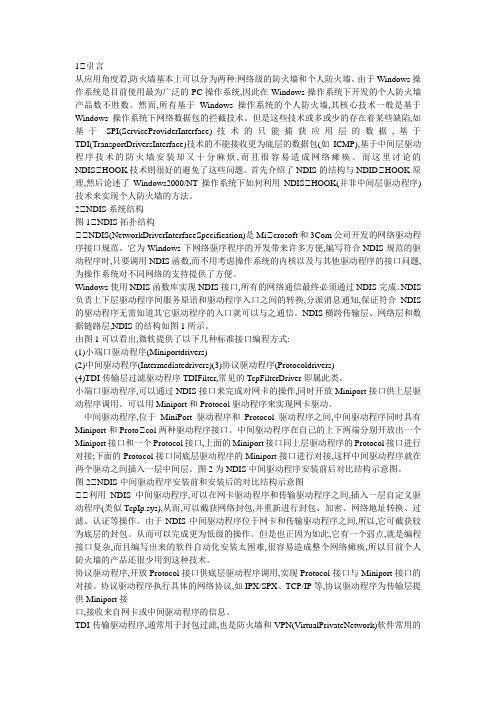

基于NDIS

1引言从应用角度看,防火墙基本上可以分为两种:网络级的防火墙和个人防火墙。

由于Windows操作系统是目前使用最为广泛的PC操作系统,因此在Windows操作系统下开发的个人防火墙产品数不胜数。

然而,所有基于Windows操作系统的个人防火墙,其核心技术一般是基于Windows操作系统下网络数据包的拦截技术。

但是这些技术或多或少的存在着某些缺陷,如基于SPI(ServiceProviderInterface)技术的只能捕获应用层的数据,基于TDI(TransportDriversInterface)技术的不能接收更为底层的数据包(如ICMP),基于中间层驱动程序技术的防火墙安装却又十分麻烦,而且很容易造成网络瘫痪。

而这里讨论的NDIS HOOK技术则很好的避免了这些问题。

首先介绍了NDIS的结构与NDID HOOK原理,然后论述了Windows2000/NT操作系统下如何利用NDIS HOOK(并非中间层驱动程序)技术来实现个人防火墙的方法。

2NDIS系统结构图1NDIS拓扑结构NDIS(NetworkDriverInterfaceSpecification)是Mi crosoft和3Com公司开发的网络驱动程序接口规范。

它为Windows下网络驱序程序的开发带来许多方便,编写符合NDIS规范的驱动程序时,只要调用NDIS函数,而不用考虑操作系统的内核以及与其他驱动程序的接口问题,为操作系统对不同网络的支持提供了方便。

Windows使用NDIS函数库实现NDIS接口,所有的网络通信最终必须通过NDIS完成。

NDIS 负责上下层驱动程序间服务原语和驱动程序入口之间的转换,分派消息通知,保证符合NDIS 的驱动程序无需知道其它驱动程序的入口就可以与之通信。

NDIS横跨传输层、网络层和数据链路层,NDIS的结构如图1所示。

由图1可以看出,微软提供了以下几种标准接口编程方式:(1)小端口驱动程序(Miniportdrivers)(2)中间驱动程序(Intermediatedrivers)(3)协议驱动程序(Protocoldrivers)(4)TDI传输层过滤驱动程序TDIFilter,常见的TcpFilterDriver即属此类。

防火墙设计方案(一)2024

防火墙设计方案(一)引言概述:防火墙是网络安全中重要的技术手段之一,用于保护网络免受恶意攻击和未授权访问。

本文将介绍防火墙的设计方案,主要包括网络拓扑、策略规则、访问控制、日志管理和性能优化等五个方面。

正文:一、网络拓扑1. 定义网络拓扑结构,例如边界防火墙、内部防火墙和DMZ (非信任区域)等的布局。

2. 划分安全域,确定安全区和非安全区,以实现不同安全级别的隔离。

二、策略规则1. 制定入站和出站策略规则,限制访问和通信的范围。

2. 针对不同的服务类型和协议,配置相关策略规则,例如FTP、HTTP和SMTP等。

3. 定时更新策略规则,及时应对新出现的安全威胁。

三、访问控制1. 配置访问控制列表(ACL)以过滤网络流量,限制网络访问。

2. 实施基于身份认证的访问控制措施,例如使用VPN和RADIUS等。

3. 设置访问控制策略,限制对特定资源的访问权限,确保安全性。

四、日志管理1. 配置日志记录,包括入站和出站数据包、安全事件和追踪记录等。

2. 定期检查和分析日志,发现异常行为和安全威胁,及时采取措施。

3. 合规需求管理,确保日志满足法规和合规要求,例如GDPR 和PCI DSS等。

五、性能优化1. 使用硬件加速和优化技术,提高防火墙的性能,并减少对网络带宽的影响。

2. 配置缓存和连接优化,减少连接建立和拆除的开销。

3. 监控和调整防火墙性能,合理规划资源,确保网络的稳定和高效运行。

总结:本文介绍了防火墙设计方案的五个主要方面,包括网络拓扑、策略规则、访问控制、日志管理和性能优化。

通过合理的设计和配置,可以有效地保护网络,减少安全风险,并提高网络的性能和可用性。

然而,随着安全威胁的不断演变和技术的发展,相关方面的设计和实践也需不断更新和改进。

基于NDIS中间层的网络数据包拦截技术及实现

(s “ fTc og n op ̄ cn .Ol huUi rt, G/ a 5 0 5 P Ci) 酾t t o e nly adCm z rsfc U zo n el 乱e k o l e ee vs y u yn 5 0Z , ka g > k

络 安全 产品基 本上 是基于 W i d ws 作 系统 下 网络封 包 n o 操

可 以在两个 层面 进行 :用 户 态 ( sr— mo e ue d )和 内核 态 (en l moe 。 k re — d)

21 . 用户态下 ( e — m d ) 网络数据包拦截 ur s oe 的

据 包实施 有选 择的通 过 , 依据 系统 事先 设定好 的过 滤逻 辑

,

检 查数 据 流 中的每 个数 据 包 , 据数 据 包源地 址 、 目的 根

Absr c : Th p pr n ls te ta t i a e a ay i h wa o te n o p tom u dr a iu p c t ie boki . o to i e cp i meh d f h n t r s s y f h wi ws l f r n e v r s ake fl r lc n d a o t g. Ad pin n retn t g t o o t e ewok d t p c a e ae o te a a a k g b sd n h NDS neme it lv 1 Thn hs a e dsu ss h D s n n i l na in f pa f r e wok a a aka e I itr da e e e . e t i p pr i se t e ei a d mpe t to o a lt om nt r d t p c g c g me i

基于Windows内核态个人防火墙的设计与实现

基于Windows内核态个人防火墙的设计与实现作者:何映覃以威李丹来源:《现代电子技术》2012年第06期摘要:为了提高防火墙对非法数据包的拦截能力,增强Windows主机上网的安全性,设计并实现了一个基于Windows内核态的个人防火墙。

它由应用程序和驱动程序2部分组成,其中应用程序负责对数据包进行实时监控以及安全规则实现,并向用户报告防火墙的运行状态或安全事件;基于NDIS中间层驱动程序对数据包进行拦截,采用设备输入和输出控制(IOCTL)方法实现内核态进程与用户态进程间的通信。

测试结果表明,该防火墙能在Windows平台下稳定运行,能够有效拦截非法数据包。

关键词:防火墙; NDIS;中间层驱动; Passthru;进程间通信中图分类号:文献标识码:A文章编号:Design and implementation of personal firewall based on Windows kernel modeHE(College of Physical Science and Technoloy, Guangxi Normal University, Guilin 541004, China)Abstract:In order to improve the firewall′s ability to intercept illegal packets and enhace the security of the host running a Windows OS, a personal firewall was designed and implemented based on Windows kenel mode. It consists of two main parts: application programs which runs in user mode, and driver programs which runs in kernel mode. The received packets are monitoredthe security rules are implemented with the former, and the packets are intercepted with the latterefined IOCTL. The test results show that this firewall can run stably on Windows platform and can effectively intercept all the illegal packets.Keywords:收稿日期:引言防火墙在网络安全防护中具有重要作用,从应用的角度来看,防火墙可以分为企业级防火墙和个人防火墙[1]。

NIDS驱动设计

NDIS小端口驱动程序

– NDIS库导出了一组函数(NdisXXX 函数) ,这些函数封装了所有的操作系统功能

• 由小端口驱动程序调用

– 小端口驱动程序必须导出一组函数入口点 (MiniportXxx函数).

• 由NDIS调用

NDIS小端口驱动程序

个人计算机

局域网1

路由器

工作站

个人计算机

网关

局域网4

个人计算机

工作站

服务器

广域网

服务器

个人计算机

个人计算机

个人计算机 路由器

工作站 服务器

局域网2

个人计算机

工作站

路由器

局域网3

个人计算机 服务器

Internet是目前最大的全球性广域网

OSI参考模型

正如人们使用双方共同的语言才能进行交流一样,计算机 网络中通信双方也必须采用相同的协议才能进行通信。

他们接收从TDI客户传来的IRP,

然后处理这些IRP中的请求。 TDI传送器根据不同的协议(例 如TCP,UDP,IPX)将协议头 加入IRP的数据中。

◆ ◆ ◆ ◆

协议驱动程序

• 网络API驱动程序接受API 请求,把它们转换为底

层网络协议的传输请求。

• API驱动程序依赖核心态的 传输协议驱动程序进行

目前最新的NDIS是5.1版本,Windows 2K及以后 版本的NDIS是5.0。

NDIS简介

NDIS支持三种类型的网络驱动程序:小端口驱动程序, 中间驱动程序和协议驱动程序。

NDIS小端口驱动程序

一个NDIS小端口驱动程序(也称为一个小端口NIC驱动 程序)有两种基本功能:

NDIS开发指南

NDIS开发指南NDIS (Network Device Interface Specification) 开发指南引言:NDIS (Network Device Interface Specification) 是微软公司开发的一种网络设备驱动程序接口规范,为网络适配器厂商提供了一种方便、可扩展的开发方式。

NDIS 目前被广泛应用于 Windows 系统,并具有很高的兼容性和稳定性。

本文将为开发人员提供关于 NDIS 的详细信息,如何开发适配器驱动程序以及一些常见的开发技巧。

一、NDIS介绍:NDIS是一种面向网络设备的开放性的驱动程序接口规范,其主要功能是将操作系统与具体的网络适配器分离开来,以提供统一的网络通信接口。

NDIS提供了一套标准的接口函数,使得适配器驱动程序可以与上层的网络协议栈进行交互,同时也可以与硬件设备进行通信。

利用NDIS提供的接口,开发人员可以比较方便地开发出符合规范的适配器驱动程序。

二、NDIS开发环境:1. 开发语言:NDIS 驱动程序可以使用 C/C++ 或者其他支持Windows 内核编程的语言进行编写。

2. 开发工具:推荐使用 Microsoft Visual Studio 作为开发工具,同时需要安装 Windows 驱动程序开发工具包 (Windows Driver Kit)。

三、NDIS驱动程序开发:1. 驱动程序架构:NDIS 驱动程序通常由两部分组成,分别是 NDIS Miniport 驱动程序和 NDIS 协议驱动程序。

Miniport 驱动程序负责管理适配器硬件和实现与协议栈的交互,而协议驱动程序则负责实现具体的网络协议功能。

2. Miniport 驱动程序开发:Miniport 驱动程序可以通过继承 NDIS Miniport 驱动程序接口类 (NDIS Miniport Driver Interface) 来实现自己的功能。

开发人员需要实现一系列的接口函数,包括驱动程序的初始化、处理接收和发送数据等。

IDS与防火墙联动

如何配置天融信NGFW4000防火墙与ID S联动策略ZDNET网络频道时间:2008-03-28作者:论坛整理| zdn et网络安全本文关键词:防火墙防火墙技术硬件防火墙a. 假设你已经通过串口初始化了防火墙4000(配置接口I P、GUI登录权限等),并按照以上拓扑图连接好网络、创建了相关网络对象(如有疑问请参看“防火墙4000 管理配置”和“防火墙4000属性配置”相关文档或DEM O演示);还要确保已经安装了I DS探测器管理软件。

b. 要求:防火墙4000与ID S探测器组合应用,使得防火墙4000能够保护重要的服务器,阻止来自所有区域有意、无意的攻击行为。

实现方式如下:c. 首先正确配置访问策略等,保证lihu a能够正常访问Ser ver(如有疑问请参看“防火墙4000访问策略配置” 相关文档或DEM O演示);d. 然后在防火墙管理器中选择“Topse c”主菜单,双击“防火墙-ID S联动配置”菜单,将弹出“防火墙与IDS联动密钥生成向导”对话框,见下图:e. 在对话框里输入防火墙IP:202.102.234.250和IDSIP:202.102.234.110,并点击“下一步”按钮,将产生防火墙与IDS探测器共同的认证密钥(请记住此密钥),随后此密钥将自动传送到防火墙中,见下图:f.第三步是将防火墙产生的密钥通过IDS管理器导入到I DS探测器中,并在I DS管理器中正确配置联动规则;g. 当防火墙与IDS一起联动时,防火墙会立即切断非正常的网络访问,此时可通过选取防火墙管理软件中“T opsec”→“查看IDS联动状态”菜单进行联动状况的监控;h. 详细操作请参看D EMO演示(实际演示环境IP地址与文档说明不同,且探测器使用“北方计算中心网络监测预警系统”)。

防火墙程序课程设计

防火墙程序课程设计一、课程目标知识目标:1. 学生能够理解防火墙程序的基本概念,掌握其工作原理及作用;2. 学生能够了解不同类型的防火墙,并掌握其主要功能;3. 学生能够掌握如何配置和使用防火墙,以保障网络信息安全。

技能目标:1. 学生能够运用所学知识,在实际操作中正确配置防火墙规则;2. 学生能够分析网络环境,并根据需求选择合适的防火墙策略;3. 学生能够运用防火墙解决简单的网络安全问题。

情感态度价值观目标:1. 学生能够认识到防火墙在网络安全中的重要性,增强网络安全意识;2. 学生能够培养自主学习、合作探究的良好习惯,提高问题解决能力;3. 学生能够关注网络安全发展趋势,树立正确的网络安全价值观。

课程性质分析:本课程为计算机网络技术相关课程,旨在让学生掌握防火墙程序的基本知识,提高网络安全防护能力。

学生特点分析:本课程针对的学生群体为已具备一定计算机网络基础知识的初中生,他们对网络安全有一定的认识,但缺乏实际操作经验。

教学要求:1. 结合课本知识,注重实践操作,提高学生的实际应用能力;2. 通过案例分析,引导学生关注网络安全问题,培养其解决问题的能力;3. 注重培养学生的自主学习能力,提高其网络安全防护意识。

二、教学内容1. 防火墙基本概念:介绍防火墙的定义、作用及发展历程,让学生了解防火墙在网络安全中的地位;相关教材章节:第一章 防火墙概述2. 防火墙工作原理:讲解防火墙的工作机制,包括包过滤、状态检测、应用代理等;相关教材章节:第二章 防火墙工作原理3. 防火墙类型及功能:介绍不同类型的防火墙(如硬件防火墙、软件防火墙、分布式防火墙等)及其主要功能;相关教材章节:第三章 防火墙类型及功能4. 防火墙配置与管理:教授如何配置防火墙规则,包括策略设置、端口设置、IP地址设置等;相关教材章节:第四章 防火墙配置与管理5. 防火墙应用实例:分析实际案例,让学生了解防火墙在现实生活中的应用;相关教材章节:第五章 防火墙应用实例6. 防火墙安全策略:讨论如何根据网络环境制定合适的防火墙安全策略;相关教材章节:第六章 防火墙安全策略7. 防火墙发展趋势:介绍防火墙技术的发展趋势,引导学生关注行业动态;相关教材章节:第七章 防火墙技术发展趋势教学内容安排与进度:第1课时:防火墙基本概念第2课时:防火墙工作原理第3课时:防火墙类型及功能第4课时:防火墙配置与管理第5课时:防火墙应用实例第6课时:防火墙安全策略第7课时:防火墙发展趋势三、教学方法1. 讲授法:在讲解防火墙基本概念、工作原理和类型等理论知识时,采用讲授法,结合多媒体课件,生动形象地展示防火墙的相关知识,帮助学生建立完整的理论框架。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

利用 9//: 系统核心函数的方法来实现的, 这种修改 4L 文件导出表实现 9//: 的方法必须重新启动系统

[ %] 才能生效, 不利于开发调试, 也不便于用户使用 。

本文中我们提出的防火墙驱动程序设计方法克服了 以上缺点, 为防火墙驱动程序的开发提供了更好的 选择。

./ 引/ 言

随着信息技术的飞速发展, 信息安全越来越引 起人们的重视。一些大中型企业希望通过购买防火 墙、 入侵检测系统等安全设备来保障企业的信息安 全。防火墙和入侵检测系统处于网络的边界, 虽可 却 以有效保护内部网络免受来自 7-?@A-@? 的攻击,

[ !, (] 不能对来自网络内部的攻击进行防御 。因此,

・ 4・

> > > > > > > 重庆邮电学院学报 ( 自然科学版) > > > > > > > > > > > > > > > 第 %- 卷

防火墙驱动程序一般属于协议驱动或 !"#$ 驱 动程序。如图 % 所示, !"#$ &’())*’ 包括网络层及 网络层 与 上 下 层 的 接 口。 当 把 驱 动 程 序 挂 接 到 !"#$ &’())*’ 时就可以得到系统所有发送和接收的 数据包。文中我们提出的防火墙驱动程序就是采用 !"#$ 钩子的方式嵌入 !"#$ 而实现数据包过滤的。 驱动程序使用一个入口点模型。在这个模型 中, 每个入口点对应一个特定的函数。在每个入口 # + , 管理器传递相应的参数给函数, 使得它可以 点, 完成所要求的功能, 这个特定的函数被称为回调例

第 - 期/ / / / / / / / / / / 谭丹, 等: 基于 !"#$ F))I 的 %&’()*+ 防火墙驱动程序设计

・ 4・

!" 结" 论

本文中我们结合开发实践过程进行了研究, 给 出了一种基于 !"#$ 钩子技术实现 %&’()*+ 防火墙 驱动程序的方法, 该方法解决了已有的 !"#$ 钩子 技术存在的部分问题

体系结构与 M87 的 P 层映射关系。

个人主机防火墙成为企业信息安全不可缺少的重要 组成部分。 实现个人防火墙的方法可分为应用态和核心态 ( 类, 分 别 以 B84 ( CDE@A@. 1@AF,G@ HA/F,.@A ) 和 ;67

[ )] ( ?AD-1H/A? .A,F@A ,-?@AIDG@ ) 过滤驱动程序为代表 。

0/ 网络体系结构及驱动程序简介

01 0 ()*+&,- 网络体系结构 ( ,-?@A$ 微软 +,-./01 网络体系结构是基于 78M -D?,/-DC 1?D-.DA.1 /AND-,OD?,/- ) 开发的 P 层网络模

!

收稿日期: (""%$"($((* * 修订日期: (""%$")$!! 基金项目: 国家 “ =&) ” 项目资助 ( ("")>>#!(")" ) 作者简介: 谭丹 ( !’=!$) , 男, 湖南浏阳人, 硕士研究生, 主要研究方向为计算机网络安全。L$QD,C: ?.GUSH?V 9/?QD,C< G/Q

, 为个人防火墙的开发提

供了积极的参考价值。 参考文献: [.] / 张世永0 网络安全原理与应用 [ 1] 0 北京: 科 学出版社, 23340 [2] / 杜江, 王天平, 罗文龙0 基于主机的网络防火 墙技术及其实现方法 [ 5] 0 重庆邮电学院学报 2332 , ., (4) : 267280 ( 自然科学版) , [4] / %&’()*+ "9&:;9 ";:;<)=>;’? @&? [ AB C DE ] 0 F?7

!"#$FQP!"J0 7G’;2;6;: R !9JJ; )G’;2;6;:K:;6? R !9JJ; ),)*1K:;6? R !9JJ; G!"#$FGH,E,I,JFKJ,IL G!"#$F,G0!FKJ,IL + + 注册一个假协议

!" 基于 #$%& 钩子的防火墙驱动程序 设计

4= %> !"#$ 钩子的原理 !"#$ 7;;? 就 是 通 过 自 定 义 的 回 调 例 程 替 换 !"#$ &’())*’ 的相应函数, 使得系统调用被截获的 一种系统监视机制。常见实现 !"#$ 7;;? 的方法是 修改 !"#$= 535 的导出表 ( *@);’2 2(A:* ) , 这种方法需

基于 !"#$ %&&’ 的 ()*+&,- 防火墙驱动程序设计

谭丹, 鲜继清

( 重庆邮电学院, 重庆 #"""&% )

摘* 要: 在分析介绍 +,-./01 (""" 2 34 平台的网络驱动程序的基础上, 提出了一种基于 5678 9//: 技术实现防火墙 驱动程序的方法。与已有的基于 5678 9//: 的驱动程序设计方法相比, 它无需重新启动操作系统就能生效, 由于它 工作在网络层, 可以对所有进出计算机的数据包进行过滤, 因此可以更方便有效地保护用户信息安全。 关键词: 防火墙; 5678 钩子; 驱动程序

!

中图分类号: ;4)’)< "=* * 文献标识码: > 型。M87 ( /H@- 1E1?@Q1 ,-?@AG/--@G?,/- ) 参考模型把 网络描述成一系列完成特定功能的协议层。每一层 向上层提供约定的服务, 而隐藏服务的具体实现。 在相邻的协议层之间接口定义了底层提供的服务及

[ )] 。图 ! 给出了 +,-./01 网络 高层如何访问该服务

#$%&’( )* +&(,)+% *&-$+.// ,-&0$- 1%&(’ 2#34 5))6

MT! "J’ ,W#T! 5&a协议 ( C(?* )’;2;6;: ) 的方法, 它没有重 启限制, 不仅加快了开发调试, 还可以方便防火墙的 使用。 所有已注册的网络 在 D.1<;&5 !E 系统内核中, 协议都是通过一个单向链表来维护的。链表的节点 结构为 !"#$FGH,E,I,JFKJ,IL, 在这个结构中保 存了注册网络协议时所指定的各种信息, 如支持协 议即插即用的回调函数地址等。每个协议驱动都对 应一个 !"#$F,G0!FKJ,IL 结构的单向链表来维 护其所绑定的适配器信息, 协议驱动发送和接收数 据包的回调函数地址就保存在这个结构中, 我们只 需替换这些地址就可以控制数据包的发送和接收。 协议与适配器绑定链表结构如图 4 所示。当驱动程

第 03 卷第 4 期 2..4 年 0. 月

重庆邮电学院学报 ( 自然科学版) 7&89*:6 &; <%&*=>)*= ?*)@A9-)BC &; D&-B- :*+ EA6AF&GG8*)F:B)&*( !:B89:6 $F)A*FA)

5&61 03/ !&1 4 HFB1 2..4

文章编号: !""#$%&’# ( (""% ) "%$"&(($")* *

[ -] 程 。驱动程序使用的基本入口点如下。

序调用 !<.5H*M.52*’G’;2;6;: 注册新的协议时, !"#$ 总是会把新注册的协议插入协议链表的表头并返回 链首指针, 这样只要注册一个新的协议, 就可以通过 这个返回的链表指针遍历系统中所有已注册的网络 协议, 进而挂接数据包的发送和接收函数。

图 4> 协议与适配器绑定链表结构图 N.M= 4 K.1<.1M 52’O<O’* ;C )’;2;6;: (1< (<()2*’

挂接的具体实现 根据上述分析可知, 实现 !"#$ 钩子是遍历和

处理协议及其绑定适配器的过程。对协议进行挂接 如 K.1<P<()2*’ 和 时, 我们关心的是适配器的 G!G, 91A.1<P<()2*’ 函数。而发送和接收数据包的函数 是在处理适配器时挂接的。具体代码如下所示 (其 中省略了部分变量定义和错误处理) 。

[ ,, -]

?=: ***0 >&G9)+)H?0 G)> C *F(G C (;:?))<+ C ((I C (;7 HJ’<?0 >+=K , 233,73L7.3 C 233,7387..0 [,] / !M @;9’;? N;+)O9G;+ [ AB C DE ] 0 F??=: C C ***0 233,73P7.6 C 233,7387..0 ’?I;9’;<0 G)>, [-] / 高泽胜, 陶宏才0 基于 !"#$7QDD@ 与 $R# 的 个人防火墙研究与设计 [ 5] 0 计算机应用研 究, 233, , ( .. ) : 2P872L.0 [6] / ST!M SF9&+0 %&’()*+ %"1 设备驱动程序开 发指南 [ 1] 0 孙义译0 北京: 机械工业出版社, 23330 [P] / BT@AN T9?0 5;99U E)VJ’)0 %&’()*+ 2333 设备 0 施诺译0 北京: 机械 驱动程序设计指南 [ 1] 工业出版社, 233.0 ( 责任编辑: 田海江)