WinAircrackPack 使用

TP-LINK密钥怎么破解

不过有一点要特别注意,那就是是否能够破解SSID名称是建立在airodump搜集到足够的数据包基础上的,也就是说也可能你的无线路由器开着,但是没有任何无线网卡和他通讯,这样airodump是无法检测到任何无线数据包并进行分析破解的。

11、再运行WinAirCrackPack工具包里面的winaircrack.exe程序。

最佳答案下载以下软件:

1、WinAirCrackPack工具包(WinAirCrackPack工具包是一款无线局域网扫描和密钥破解工具,主要包括airodump和aircrack等工具。它可以监视无线网络中传输的数据,收集数据包,并能计算出WEP/WPA密钥。我们用它来抓包和暴力破解密码)

2、Network Stumbler(无线网络信号搜索软件,可以搜索到隐藏了SSID的AP。用来搜索周围区域内的无线信号)

17、由于采取的是暴力破解方法,所以花费的时间会比较多,大概需要几个小时甚至更多的时间来破解一个64位的WEP密文。当发现WEP密文后会显示出内容,如下图就能够发现出WEP加密信息为1111122222

12

3、下面再解压缩下载下来的WinAirCrackPack工具包。可以看到如下文件:

4、运行里头的airodu13。

5、输入o或者a选择网卡芯片类型,根据你的芯片类型选择,如果是使用兼容驱动的话选择a。再选择搜索频段,输入0是代表所有频段都检测的意思。接下来会提示你输入一个保存文件,这样该工具会把所有sniffer下来的数据包放到这个文件中。随便建立一个就好了。

6、only write wep ivs是否只检测WEP加密数据包,我们选择“Y”即可。

7、如果出现下图的结果,那么说明你的网卡驱动不支持此程序,同时会自动打开浏览器让你选择合适的驱动。

详解在Windows下破解无线WEP密码(带图)+个人经验

先啰嗦几句:这个在WIN下破解,用的是WinAircrack.exe这个软件。

原理是这样:先在网卡上装驱动(不是网卡自带的厂家的驱动,而是监听软件(airodump.exe)和网卡之间联系的驱动),然后运行监听软件(airodump.exe),来监听正常连接的客户和AP之间的通讯,产生一个文件,就是监听结果的包,然后等这个文件包监听的数据量够大了,再用WinAircrack.exe这个软件来分析这个文件包,得到密码.但是,如果AP和正常连接的客户网卡之间通讯很少,那么要用监听软件(airodump.exe)获得足够的通讯包,是很困难的,所以这篇文章只是交流用,有兴趣的可以继续读下去,我试验过了,能成功!在监听中,我用正常连接的客户不断下电影,监听软件(airodump.exe)还是能够能很快监听到足够的通讯数据的,进而就破解了我的AP的密码.现在我还是使用的BT3来破解,应为它不仅能监听,而且当AP和合法客户端通讯小的时候,可以发送攻击,命令,使得能快速监听到足够的通讯数据,进而破解.这是准备,主要是看懂怎么重新装驱动一、破解难点:在介绍破解操作前,我们先要了解下一般用户是通过什么样的手法来提高自己无线网络的安全性的。

(1)修改SSID号:进入无线设备管理界面,将默认的厂商SSID号进行修改,这样其他用户就无法通过猜测这个默认厂商SSID号来连接无线网络了。

(2)取消SSID广播功能:默认情况下无线设备在开启无线功能时都是将自己的SSID号以广播的形式发送到空间中,那么在有信号的区域中,任何一款无线网卡都可以通过扫描的方式来找到这个SSID号。

这就有点象以前我们使用大喇叭进行广播,任何能够听到声音的人都知道你所说的信息。

同样我们可以通过在无线设备中将SSID 号广播功能取消来避免广播。

(3)添加WEP加密功能:WEP加密可以说是无线设备中最基础的加密措施,很多用户都是通过他来配置提高无线设备安全的。

WinAircrackPack使用教程

随着社会的进步!WIFI上网日益普及,特别是大城市中随便在一个小区搜索一下就能找到好多热点,搜索到热点然后链接上去那么我们就可以尽情的享受免费上网服务了。

不过除了公共场所以及菜鸟用户之外几乎所有的WIFI信号都是加密的,很简单换作是你你也不愿意把自己的带宽免费拿出来给别人用,所以如果你搜索到你附近有热点想免费上网的话请仔细往下学习...破解静态WEP KEY全过程首先通过NetStumbler确认客户端已在某AP的覆盖区内,并通过AP信号的参数进行‘踩点’(数据搜集)。

通过上图的红色框框部分内容确定该SSID名为demonalex的AP为802.11b类型设备,Encryption 属性为‘已加密’,根据802.11b所支持的算法标准,该算法确定为WEP。

有一点需要注意:NetStumbler 对任何有使用加密算法的STA[802.11无线站点]都会在Encryption属性上标识为WEP算法,如上图中SSID为gzpia的AP使用的加密算法是WPA2-AES。

我们本次实验的目的是通过捕捉适当的数据帧进行IV(初始化向量)暴力破解得到WEP KEY,因此只需要使用airodump.exe(捕捉数据帧用)与WinAircrack.exe(破解WEP KEY用)两个程序就可以了。

首先打开ariodump.exe程序,按照下述操作:首先程序会提示本机目前存在的所有无线网卡接口,并要求你输入需要捕捉数据帧的无线网卡接口编号,在这里我选择使用支持通用驱动的BUFFALO WNIC---编号‘26’;然后程序要求你输入该WNIC的芯片类型,目前大多国际通用芯片都是使用‘HermesI/Realtek’子集的,因此选择‘o’;然后需要输入要捕捉的信号所处的频道,我们需要捕捉的AP所处的频道为‘6’;提示输入捕捉数据帧后存在的文件名及其位置,若不写绝对路径则文件默认存在在winaircrack的安装目录下,以.cap结尾,我在上例中使用的是‘last’;最后winaircrack提示:‘是否只写入/记录IV[初始化向量]到cap文件中去?’,我在这里选择‘否/n’;确定以上步骤后程序开始捕捉数据包。

WinAircrackPack破解静态WEP KEY教程(图解)

WinAircrackPack破解静态WEP KEY教程(图解)一、数据搜集通过NetStumbler确认客户端已在某AP的覆盖区内,并通过AP信号的参数进行踩点。

上图的红色框框部分内容确定该SSID名为demonalex 的AP为802.11b类型设备,Encryption属性为已加密,根据802.11b所支持的算法标准,该算法确定为WEP。

有一点需要注意:NetStumbler对任何有使用加密算法的STA[802.11无线站点]都会在Encryption属性上标识为WEP 算法,如上图中SSID为gzpia的AP使用的加密算法是WPA2-AES。

二、捕捉数据帧打开ariodump.exe程序,程序会提示本机目前存在的所有无线网卡接口,按照下述操作:1、输入需要捕捉数据帧的无线网卡接口编号,这里选择使用支持通用驱动的BUFFALO WNIC---编号26;2、输入该WNIC的芯片类型,目前大多国际通用芯片都是使用HermesI/Realtek子集的,因此选择o;3、输入要捕捉的信号所处的频道,从NetStumbler查看需要捕捉的AP所处的频道为6;4、输入捕捉数据帧后保存的文件名及其位置,若不写绝对路径则文件默认存在在winaircrack的安装目录下,以.cap结尾,在上例中使用的是last;5、最后winaircrack提示是否只写入/记录IV[初始化向量]到cap文件中去?,一般选择否/n。

确定以上步骤后程序开始捕捉数据包。

等待直至表中Packets列的总数为300000时即可满足要求,按Ctrl+C结束该进程。

在winaircrack的安装目录下将生成last.cap与last.txt两个文件。

其中last.cap为通用嗅探器数据包记录文件类型,可以使用ethereal程序打开查看相关信息,破解工作主要是针对last.cap进行;last.txt为此次嗅探任务最终的统计数据,可以使用记事本打开查看。

破解无线路由密码软件WinAirCrack v2

破解无线路由密码软件WinAirCrack v2.6 绿色版当伪装AP信号强于正常AP或用户靠近伪装AP时,正常用户会很天然的接入到该假网络中,对于用户自身来说是感觉不到该网络的就在用户正常收发邮件时,可以用类似CA IN这样的工具进行POP3telnet等口令的破解等攻击。

5当无线路由器设置好WEP密钥后。

选择“0可以收集全部信道信息;这里选择athero芯片a选择芯片类型。

点击“确定”选择“和“然后点击“开始监控抓包。

4让STA 1重新连接上无线路由器。

设置“IP地址”为192.168.1.8并保留,单击界面左侧的网络参数”下的LA N口设置”选项。

选择一个字典文件(口令字典可下载:例如/dict.asp7点击左侧的Wpa进行设置。

5启动WinA ircrackairodump将捕捉一个无线路由器与STA 1四次握手的过程。

4单击“从磁盘安装”弹出的窗口中单击“浏览”选择E:\WinA ircrackPack\atheros421@目录下的net5211文件。

4配置无线路由器(根据实际网络环境进行配置)3实验拓扑图留意:STA 3要开启在控制面板->治理工具->服务中开启WirelessZeroConfig服务。

;1让STA 1和STA 2重新连接上无线路由器。

选择“检查可用的无线网络”弹出如图1所示的窗口。

3被破解后的危害该软件可以对邮箱的登陆名和密码进行捕获。

邮件信息将完全暴露在黑客眼前。

点击右下角的Aircrackthekei按钮弹出以下窗口。

选择“否,1STA 3笔记本上装置抓包无线网卡驱动。

1Googl搜索页面中输入“WinA ircrackPack下载”进行搜索。

3选择“不要搜索”单击“下一步”2选择“从列表或指定位置装置”单击“下一步”弹出如图11所示的窗口。

进入以下界面3回车后。

入侵者可以利用IPBOOK,一旦入侵者知道了无线网络的WEP或WPA 密钥。

插入无线网卡。

密钥破解

点击上述页面中“安全焦点:安全工具-WinAircrackPack.zip”,弹出以下页面。

(2)单击“下载”保存该软件,可解压到本地磁盘的任何位置(以下我们解压到E盘根目录下为例)。

6、安装抓包无线网卡

(7)点击左侧的“Wpa”进行设置,选择一个字典文件(口令字典可下载:例如/dict.asp)。

(8)全部设置完后,点击右下角的“Aircrack the key”按钮弹出以下窗口,可知已经捕获到一次握手的过程。

(9)选择要破解网络的BSSID(本实验选择“2”),回车后经过几分钟的计算,最终得到WPA密钥。

9、破解密钥后对网络的危害一例(伪造AP)

一旦入侵者知道了无线网络的WEP或WPA密钥,就可以连接到本地局域网内,这样入侵者就享有与正常接入用户一样对整个网络访问的权限,进行深度攻击。入侵者可以利用

IPBOOK,SuperScan 等类似这样的工具扫描局域网内的计算机,计算机里面的文件、目录、或者整个的硬盘驱动器能够被复制或删除,甚至其他更坏的情况诸如键盘记录、特洛伊木

,在安装的过程中弹出如图15所示的窗口。

7、破解WEP密钥

(1)让STA1和STA2重新连接上无线路由器。

(2)在STA3笔记本电脑上运行airodump,该工具用来捕获数据包,按提示依次选择“16”:破解所用无线网卡的序号;

“a”,选择芯片类型,这里选择atheros芯片;

3、实验拓扑图

4、配置无线路由器(根据实际网络环境进行配置)

(1)STA1连接上无线路由器(默认未加密)。右键单击屏幕下的 图标,选择“查看可用的无线网络”,弹出如图1所示的窗口。

WinAirCrackPack使用教程

(3)回车后,进入以下界面

7、破解WEP密钥

(1)让STA1和STA2重新连接上无线路由器。

(2)在STA3笔记本电脑上运行airodump,该工具用来捕获数据包,按提示依次选择“16”:破解所用无线网卡的序号;

“a”,选择芯片类型,这里选择atheros芯片;

“6”,信道号,一般1、6、11是常用的信道号,选择“0”可以收集全部信道信息;

WinAirCrackPack使用教程

1、破解软件简介 WinAirCrackPack工具包是一款无线局域网扫描和密钥破解工具,主要包括airodump和aircrack等工具。它可以监视无线网络中传输的数据,收集数据包,并能计算出WEP/WPA密钥。 2、实验环境系统组成 2.1 硬件环境 选用具有WEP和WPA加密功能的无线

当黑客窃取了你的邮箱的用户名、密码、POP3服务器和SMTP服务器的IP地址后,就可以直接访问你的邮箱,你的邮件信息将完全暴露在黑客面前。

(6)打开IE浏览器,输入IP地址:192.168.1.8,重新登录无线路由器管理界面,单击界面左侧的“DHCP服务器”下的“DHCP服务”选项,单击“不启用”并保存,如图8所示,单击“系统工具”下的“重启路由器”对路由器进行重启。

5、破解WEP、WPA密钥的软件下载

/download/Soft/Soft_5930.htm

带有迅驰无线网卡的笔记本电脑两台(分别定义为STA1和STA2,作为合法无线接入用户)

aircrack使用技巧

aircrack使用技巧Aircrack-ng是一个用于无线网络安全测试的套件,主要用于评估Wi-Fi网络的安全性。

在使用Aircrack-ng时,需要遵循道德准则,仅在拥有授权的网络上进行测试。

以下是一些Aircrack-ng的基本使用技巧:1. 收集数据包(Capture Packets):-使用`airodump-ng`命令来捕获Wi-Fi流量。

```bashairodump-ng wlan0```-选择要攻击的目标网络并记下BSSID和频道。

2. 抓取握手包(Capture Handshake):-使用`airodump-ng`来捕获握手包。

这是为了破解Wi-Fi密码而必需的步骤。

```bashairodump-ng --bssid <目标BSSID> -c <频道号> -w <输出文件名> wlan0```-等待直到收集到握手包,然后按`Ctrl+C`停止。

3. 破解密码(Crack Password):-使用`aircrack-ng`来破解密码。

需要提供包含握手包的.cap文件。

```bashaircrack-ng -a2 -b <目标BSSID> -w <字典文件> <捕获文件-01.cap>```4. 使用字典攻击(Dictionary Attack):-在破解密码时,你可以使用字典文件。

Aircrack-ng会尝试使用字典中的每个单词来破解密码。

-常用的字典文件包括Rockyou.txt等,你可以在互联网上找到或使用Kali Linux自带的。

5. 使用更强大的字典和规则:-使用更大、更复杂的字典文件以增加破解成功的可能性。

-使用密码破解规则,例如使用`hashcat`生成的规则文件,来提高成功率。

6. 使用GPU进行加速:-如果你有支持GPU的硬件,可以考虑使用GPU进行密码破解,这可以显著提高破解速度。

破解路由器密码

破解路由器密码篇一:5分钟破解无线路由密码迅驰密钥五分钟破解法及?1、破解软件简介?WinAirCrackPack工具包是一款无线局域网扫描和密钥破解工具,主要包括airodump和aircrack等工具。

它可以监视无线网络中传输的数据,收集数据包,并能计算出WEP/WPA密钥。

2、实验环境系统共同组成?2.1 硬件环境?选用具有WEP和WPA加密功能的无线路由器或AP一台?带有迅驰无线网卡的笔记本电脑两台(分别定义为STA1和STA2,作为合理合法无线接入用户) 抓包无线网卡一块?ü笔记本电脑一台(定义为STA3,作为入侵者)?2.2 软件环境?入侵者STA3 :WinAirCrackPack工具包,?注意:STA3要开启在控制面板->管理工具->服务中开启Wireless Zero Config服务。

3、实验拓扑图?4、配置无线路由器(根据实际网络环境进行配置)?(1)STA1连接上才无线路由器(默认未加密)。

右键单击屏幕下的图标,选择“查看可用的无线网络”,弹出如图1所示的窗口。

?其中结果显示显示有数十个可用的无线网络,双击TP-LINK连接无线路由器,悄悄地就连接成功。

(2)打开IE浏览器,输入IP地址:192.168.1.1(无线路由器默认局域网IP地址)。

(3)登录无线路由器管理界面(用户名:admin,密码:admin)。

?单击界面左侧的“网络参数”下的“LAN口设置”选项,设置“IP 地址”为192.168.1.8并保存。

(4)打开IE浏览器,输入IP地址:192.168.1.8,重新登录无线路由器管理界面(注意本实验选择TP-LINK无线路由器,其他品牌产品如CISCO等均有类似配置关键词),单击界面左侧的“无线设置”下的“基本设置”选项。

?1)选择“模式”为“54Mbps(802.11g)”;?2)选择“密钥格式”为“ASCII码”;?3)选择“密钥类型”为“64位”;?4)设置“密钥1”为“pjwep”;5)单击“保存”。

无线网线确解方法

目前网上流行有很多无线密码的破解方法,总结起来最实用的还是这两种:第一种是Wirelessnetview+WinAirCrackPack软件组合,这种方法简单方便;第二种就是大家熟悉的使用BT4破解了。

这两种方法的具体操作步骤如下:一、Wirelessnetview+WinAirCrackPack软件组合wirelessnetview下载地址:/download/Soft/Soft_18755.htm WinAircrackPack下载地址:/download/Soft/Soft_5930.htm1、首先根据自己的无线网卡型号在网上下载相关无线网卡抓包驱动,更新驱动。

一般的网卡都会有抓包驱动,但是Intel (R) WiFi Link 5100 AGN目前好像没有抓包驱动,我自己的就是这种网卡,只能采用BT4破解了,不过用这种方法倒挺方便也挺简单的。

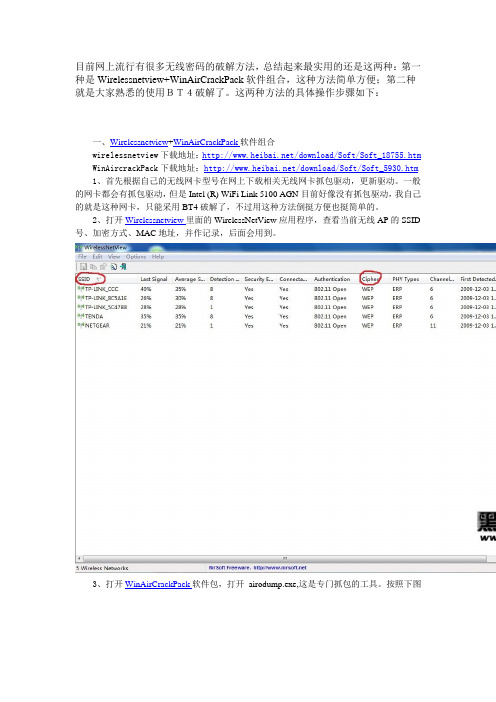

2、打开Wirelessnetview里面的WirelessNetView应用程序,查看当前无线AP的SSID 号、加密方式、MAC地址,并作记录,后面会用到。

3、打开WinAirCrackPack软件包,打开airodump.exe,这是专门抓包的工具。

按照下图首先程序会提示本机目前存在的所有无线网卡接口,并要求你输入需要捕捉数据帧的无线网卡接口编号,在这里我选择‘26’;然后程序要求你输入该WNIC的芯片类型,目前大多国际通用芯片都是使用‘HermesI/Realtek’子集的,因此选择‘o’;然后需要输入要捕捉的信号所处的频道,我们需要捕捉的AP所处的频道为‘6’;提示输入捕捉数据帧后存在的文件名及其位置,若不写绝对路径则文件默认存在在winaircrack的安装目录下,以.cap结尾,上例中使用的是‘last’;最后winaircrack提示:‘是否只写入/记录IV[初始化向量]到cap文件中去?’,我在这里选择‘否/n’;确定以上步骤后程序开始捕捉数据包。

如何在Windows_XP下用WinAirCrack破解无线网络密码

如何在Windows_XP下用WinAirCrack破解无线网络密码我在小区的时候上网都是不用花钱的,小区里面无线用户多的是,用的就是下面这个方法,大家看仔细点操作。

这个没什么讲解的。

完全靠个人悟性。

实在破解不了就算了破解无线密码从理论上来说更适合于在Linux 平台下,然而因为对于大多数初学者和尝鲜者,还是比较习惯于Windows 操作系统,所以我还是介绍一下Windows 平台下的破解工具,隆重推出今天的主角:Airodump-ng for Windows 作为Aircrack-ng 无线攻击套装中的airodump-ng,一直被用来在攻击无线网络加密时探查目标AP 加密类型,目标MAC、SSID 等。

点此进入Airodump-ng 官方网站。

Airodump-ng for Windows 使用方法如下:步骤1:打开CMD,通过cd 命令进入到aircrack-ng for Windows 版本所在目录,输入airserv-ng,如图:在CMD 下运行airserv-ng参数解释:* -p,指定监听的端口,即提供连接服务的端口,默认为666;* -d,载入无线网卡设备,需要驱动支持;* -c,指定启动工作频道,一般设置为预攻击AP的工作频道,默认为1;* -v,调试级别设定。

作为Windows 下的破解,第一步就是使用airserv-ng 来载入我们当前使用的无线网卡,为后续破解做准备,命令如下(注意:在命令中出现的引号一律使用英文下的引号输入):airserv-ng -d "commview.dll|debug"或者airserv-ng -d "commview.dll| {my adapter id}"输入完成后airserv-ng 会自动搜寻现有无线网卡,会有提示,选择正确的无线网卡直接输入y,此时airserv-ng 就在正常载入驱动后,同时开始监听本地的666端口。

WinAircrackPack破解wifi

WinAircrackPack--下载第一步:下载WinAirCrack程序并解压缩,然后根据之前的文章下载自己无线网卡对应的驱动,将驱动升级为基于atheros芯片的无线网卡。

具体方法需要我们到/support/downloads/drivers这个地址下载适合自己无线网卡品牌的驱动。

第二步:无线网卡准备工作完毕后打开WinAirCrack程序安装主目录,运行其中的airdump.exe。

第三步:首先选择监听网卡为自己的无线网卡,接下来选择自己无线网卡使用的芯片类型,“o”是hermesl/realtek,“a”是aironet/atheros,只有这两类。

由于笔者的是以atheros为核心的产品,所以选择a即可。

第四步:选择要监听的信号,由于笔者知道无线网络使用的是10信道,所以直接选择10。

如果日后各位读者要破解WPA又不知道其发射信道的话,可以选择0,这代表扫描所有信道。

第五步:设置扫描信息保存文件名称,自己随便起一个能够辨别的名字即可。

第六步:将所有信息填写完毕后就开始针对数据进行捕捉了,从窗口显示中我们可以看到airdump.exe扫描出的当前无线网络的SSID信息,信道以及速率等等信息,在ENC列处显示该无线网络使用的加密方式为WPA。

第七步:在这个时间段必须确保有正常登陆WLAN的WPA-PSK客户端存在,且此客户端必须正在进行登陆WLAN,换句话说就是airodump必须捕捉了客户端登陆WLAN的整个“请求/挑战/应答”过程。

当然成功与否以及成功所需时间并不是用监听时间来衡量的,而是由通讯量所决定。

第八步:监听并捕捉足够长的时间后我们按Ctrl+C停止程序,之后运行WinAirCrack目录下的WinAirCrack.exe分析程序。

第九步:在“General”分页的“Encryption type”下拉菜单中选择“WPA-PSK”;在“Capture files”栏选中通过airodump捕捉生成的CAP文件。

WinAircrackPack_破解你邻居家的无线WIFI密码

文章由情难枕精心整理,希望对大家的学习和工作带来帮助WinAircrackPack 破解你邻居家的无线WIFI密码破解静态WEP KEY全过程发现首先通过NetStumbler确认客户端已在某AP的覆盖区内,并通过AP信号的参数进行…踩点‟(数据搜集)。

NetStumbler 下载地址/downloads/通过上图的红色框框部分内容确定该SSID名为demonalex的AP为802.11b类型设备,Encryption属性为…已加密‟,根据802.11b所支持的算法标准,该算法确定为WEP。

有一点需要注意:NetStumbler对任何有使用加密算法的STA[802.11无线站点]都会在Encryption 属性上标识为WEP算法,如上图中SSID为gzpia的AP使用的加密算法是WPA2-AES。

破解下载Win32版AirCrack程序集---WinAirCrackPack工具包(下载地址:/download/wireless/aircrack/WinAircrackPack.zip)。

解压缩后得到一个大概4MB的目录,其中包括六个EXE文件:aircrack.exe 原WIN32版aircrack程序airdecap.exe WEP/WPA解码程序airodump.exe 数据帧捕捉程序Updater.exe WIN32版aircrack的升级程序WinAircrack.exe WIN32版aircrack图形前端wzcook.exe 本地无线网卡缓存中的WEPKEY记录程序我们本次实验的目的是通过捕捉适当的数据帧进行IV(初始化向量)暴力破解得到WEP KEY,因此只需要使用airodump.exe(捕捉数据帧用)与WinAircrack.exe(破解WEP KEY 用)两个程序就可以了。

首先打开ariodump.exe程序,按照下述操作:首先程序会提示本机目前存在的所有无线网卡接口,并要求你输入需要捕捉数据帧的无线网卡接口编号,在这里我选择使用支持通用驱动的BUFFALO WNIC---编号…26‟;然后程序要求你输入该WNIC的芯片类型,目前大多国际通用芯片都是使用…HermesI/Realtek‟子集的,因此选择…o‟;然后需要输入要捕捉的信号所处的频道,我们需要捕捉的AP所处的频道为…6‟;提示输入捕捉数据帧后存在的文件名及其位置,若不写绝对路径则文件默认存在在winaircrack的安装目录下,以.cap结尾,我在上例中使用的是…last‟;最后winaircrack提示:…是否只写入/记录IV[初始化向量]到cap文件中去?‟,我在这里选择…否/n‟;确定以上步骤后程序开始捕捉数据包。

局域网黑客软件WinArpAttacker3.5

局域网黑客软件:WinArpAttacker3.5大家安装好防火墙后,只要发觉局域网内有人攻击,可以马上用该黑客软件进行反攻击.本人经常用来攻击那些讨厌的家伙,每次都成能功逼其下线!嘻嘻.大家可以到搜索引擎中搜索下载.把WinArpAttacker3.5直接粘贴到搜索引擎中即可找到该软件.WinArpAttacker3.5中文教学手册今天我们来学习一下WinArpAttacker这个ARP攻击软件的使用方法。

WinArpAttacker的界面分为四块输出区域。

第一个区域:主机列表区,显示的信息有局域网内的机器IP、MAC、主机名、是否在线、是否在监听、是否处于被攻击状态。

另外,还有一些ARP数据包和转发数据包统计信息,如ArpSQ:是该机器的发送ARP请求包的个数ArpSP:是该机器的发送回应包个数ArpRQ:是该机器的接收请求包个数ArpRQ:是该机器的接收回应包个数Packets:是转发的数据包个数,这个信息在进行SPOOF时才有用。

Traffic:转发的流量,是K为单位,这个信息在进行SPOOF时才有用。

第二个区域是检测事件显示区,在这里显示检测到的主机状态变化和攻击事件。

能够检测的事件列表请看英文说明文档。

主要有IP冲突、扫描、SPOOF监听、本地ARP表改变、新机器上线等。

当你用鼠标在上面移动时,会显示对于该事件的说明。

第三个区域显示的是本机的ARP表中的项,这对于实时监控本机ARP表变化,防止别人进行SPOOF攻击是很有好处的。

第四个区域是信息显示区,主要显示软件运行时的一些输出,如果运行有错误,则都会从这里输出。

好,软件界面就讲到这里。

下面我们来说明一下几个重要功能。

一、扫描。

当点击“Scan”工具栏的图标时,软件会自动扫描局域网上的机器。

并且显示在其中。

当点击“Scan checked"时,要求在机器列表中选定一些机器才扫描,目的是扫描这些选定机器的情况。

当点击"Advanced"时,会弹出一个扫描框。

详解在Windows下破解无线WEP密码(带图)+个人经验

先啰嗦几句:这个在WIN下破解,用的是WinAircrack.exe这个软件。

原理是这样:先在网卡上装驱动(不是网卡自带的厂家的驱动,而是监听软件(airodump.exe)和网卡之间联系的驱动),然后运行监听软件(airodump.exe),来监听正常连接的客户和AP之间的通讯,产生一个文件,就是监听结果的包,然后等这个文件包监听的数据量够大了,再用WinAircrack.exe这个软件来分析这个文件包,得到密码.但是,如果AP和正常连接的客户网卡之间通讯很少,那么要用监听软件(airodump.exe)获得足够的通讯包,是很困难的,所以这篇文章只是交流用,有兴趣的可以继续读下去,我试验过了,能成功!在监听中,我用正常连接的客户不断下电影,监听软件(airodump.exe)还是能够能很快监听到足够的通讯数据的,进而就破解了我的AP的密码.现在我还是使用的BT3来破解,应为它不仅能监听,而且当AP和合法客户端通讯小的时候,可以发送攻击,命令,使得能快速监听到足够的通讯数据,进而破解.这是准备,主要是看懂怎么重新装驱动一、破解难点:在介绍破解操作前,我们先要了解下一般用户是通过什么样的手法来提高自己无线网络的安全性的。

(1)修改SSID号:进入无线设备管理界面,将默认的厂商SSID号进行修改,这样其他用户就无法通过猜测这个默认厂商SSID号来连接无线网络了。

(2)取消SSID广播功能:默认情况下无线设备在开启无线功能时都是将自己的SSID号以广播的形式发送到空间中,那么在有信号的区域中,任何一款无线网卡都可以通过扫描的方式来找到这个SSID号。

这就有点象以前我们使用大喇叭进行广播,任何能够听到声音的人都知道你所说的信息。

同样我们可以通过在无线设备中将SSID号广播功能取消来避免广播。

(3)添加WEP加密功能:WEP加密可以说是无线设备中最基础的加密措施,很多用户都是通过他来配置提高无线设备安全的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

WinAircrackPack 破解无线WIFI密码破解静态WEP KEY全过程发现首先通过NetStumbler确认客户端已在某AP的覆盖区内,并通过AP信号的参数进行…踩点‟(数据搜集)。

NetStumbler 下载地址/downloads/通过上图的红色框框部分内容确定该SSID名为demonalex的AP为802.11b类型设备,Encryption属性为…已加密‟,根据802.11b所支持的算法标准,该算法确定为WEP。

有一点需要注意:NetStumbler对任何有使用加密算法的STA[802.11无线站点]都会在Encryption 属性上标识为WEP算法,如上图中SSID为gzpia的AP使用的加密算法是WPA2-AES。

破解下载Win32版AirCrack程序集---WinAirCrackPack工具包(下载地址:/download/wireless/aircrack/WinAircrackPack.zip)。

解压缩后得到一个大概4MB的目录,其中包括六个EXE文件:aircrack.exe 原WIN32版aircrack程序airdecap.exe WEP/WPA解码程序airodump.exe 数据帧捕捉程序Updater.exe WIN32版aircrack的升级程序WinAircrack.exe WIN32版aircrack图形前端wzcook.exe 本地无线网卡缓存中的WEPKEY记录程序我们本次实验的目的是通过捕捉适当的数据帧进行IV(初始化向量)暴力破解得到WEP KEY,因此只需要使用airodump.exe(捕捉数据帧用)与WinAircrack.exe(破解WEP KEY 用)两个程序就可以了。

首先打开ariodump.exe程序,按照下述操作:首先程序会提示本机目前存在的所有无线网卡接口,并要求你输入需要捕捉数据帧的无线网卡接口编号,在这里我选择使用支持通用驱动的BUFFALO WNIC---编号…26‟;然后程序要求你输入该WNIC的芯片类型,目前大多国际通用芯片都是使用…HermesI/Realtek‟子集的,因此选择…o‟;然后需要输入要捕捉的信号所处的频道,我们需要捕捉的AP所处的频道为…6‟;提示输入捕捉数据帧后存在的文件名及其位置,若不写绝对路径则文件默认存在在winaircrack的安装目录下,以.cap结尾,我在上例中使用的是…last‟;最后winaircrack提示:…是否只写入/记录IV[初始化向量]到cap文件中去?‟,我在这里选择…否/n‟;确定以上步骤后程序开始捕捉数据包。

下面的过程就是漫长的等待了,直至上表中…Packets‟列的总数为300000时即可满足实验要求。

根据实验的经验所得:当该AP的通信数据流量极度频繁、数据流量极大时,…Packets‟所对应的数值增长的加速度越大。

当程序运行至满足…Packets‟=300000的要求时按Ctrl+C结束该进程。

此时你会发现在winaircrack的安装目录下将生成last.cap与last.txt两个文件。

其中last.cap为通用嗅探器数据包记录文件类型,可以使用ethereal程序打开查看相关信息;last.txt为此次嗅探任务最终的统计数据(使用…记事本/notepad‟打开last.txt后得出下图)。

下面破解工作主要是针对last.cap进行。

首先执行WinAirCrack.exe文件:单击上图红色框框部分的文件夹按钮,弹出*.cap选定对话框,选择last.cap文件,然后通过点击右方的…Wep‟按钮切换主界面至WEP破解选项界面:选择…Key size‟为64(目前大多数用户都是使用这个长度的WEP KEY,因此这一步骤完全是靠猜测选定该值),最后单击主界面右下方的…Aircrack the key…‟按钮,此时将弹出一个内嵌在cmd.exe下运行的进程对话框,并在提示得出WEP KEY:利用打开无线网卡的连接参数设置窗口,设置参数为:SSID:demonalex频道:6WEP KEY:1111122222(64位)OK,现在可以享受连入别人WLAN的乐趣了迅驰密钥五分钟破解法1、破解软件简介WinAirCrackPack工具包是一款无线局域网扫描和密钥破解工具,主要包括airodump和aircrack等工具。

它可以监视无线网络中传输的数据,收集数据包,并能计算出WEP/WPA密钥。

2、实验环境系统组成2.1 硬件环境选用具有WEP和WPA加密功能的无线路由器或AP一台带有迅驰无线网卡的笔记本电脑两台(分别定义为STA1和STA2,作为合法无线接入用户) 抓包无线网卡一块ü笔记本电脑一台(定义为STA3,作为入侵者)2.2 软件环境入侵者STA3 :WinAirCrackPack工具包,注意:STA3要开启在控制面板->管理工具->服务中开启Wireless Zero Config服务。

3、实验拓扑图4、配置无线路由器(根据实际网络环境进行配置)(1)STA1连接上无线路由器(默认未加密)。

右键单击屏幕下的图标,选择“查看可用的无线网络”,弹出如图1所示的窗口。

其中显示有多个可用的无线网络,双击TP-LINK连接无线路由器,一会儿就连接成功。

(2)打开IE浏览器,输入IP地址:192.168.1.1(无线路由器默认局域网IP地址)。

(3)登录无线路由器管理界面(用户名:admin,密码:admin)。

单击界面左侧的“网络参数”下的“LAN口设置”选项,设置“IP地址”为192.168.1.8并保存,如图4所示。

(4)打开IE浏览器,输入IP地址:192.168.1.8,重新登录无线路由器管理界面(注意本实验选择TP-LINK无线路由器,其他品牌产品如CISCO等均有类似配置选项),单击界面左侧的“无线设置”下的“基本设置”选项。

1)选择“模式”为“54Mbps(802.11g)”;2)选择“密钥格式”为“ASCII码”;3)选择“密钥类型”为“64位”;4)设置“密钥1”为“pjwep”;5)单击“保存”。

(5)当无线路由器设置好WEP密钥后,STA1需要重新连接上无线路由器(输入的密钥与无线路由器设置的密钥相同),一会儿就连接成功。

(6)打开IE浏览器,输入IP地址:192.168.1.8,重新登录无线路由器管理界面,单击界面左侧的“DHCP服务器”下的“DHCP服务”选项,单击“不启用”并保存,如图8所示,单击“系统工具”下的“重启路由器”对路由器进行重启。

5、破解WEP、WPA密钥的软件下载STA3从网上下载用于破解密钥的软件,具体操作步骤如下:(1)在Google搜索页面中输入“WinAircrackPack下载”进行搜索,如图9所示。

点击上述页面中“安全焦点:安全工具-WinAircrackPack.zip”,弹出以下页面。

(2)单击“下载”保存该软件,可解压到本地磁盘的任何位置(以下我们解压到E盘根目录下为例)。

6、安装抓包无线网卡注:用于抓包无线网卡的驱动采用Atheros v4.2.1,该卡必须采用Atheros AR5001, AR5002, AR5004, AR5005 或AR5006芯片组,下表的网卡均可使用,本实验我们采用Netgear 的108M 无线网卡(型号:WG511T)。

(1)在STA3笔记本上安装抓包无线网卡驱动。

插入无线网卡,弹出如图11所示的窗口。

选择“否,暂时不”,单击“下一步”。

(2) 选择“从列表或指定位置安装”,单击“下一步”。

(3)选择“不要搜索”,单击“下一步”。

(4)单击“从磁盘安装”,在弹出的窗口中单击“浏览”,选择E:\WinAircrackPack\atheros421@(目录下的net5211文件,单击“打开”,然后单击“确定”,单击“下一步”,在安装的过程中弹出如图15所示的窗口。

7、破解WEP密钥(1)让STA1和STA2重新连接上无线路由器。

(2)在STA3笔记本电脑上运行airodump,该工具用来捕获数据包,按提示依次选择“16”:破解所用无线网卡的序号;“a”,选择芯片类型,这里选择atheros芯片;“6”,信道号,一般1、6、11是常用的信道号,选择“0”可以收集全部信道信息;“testwep”(该输入文件名可任意);“y”,破解WEP时候选择“y”,破解WPA时选择“n”。

(3)回车后,进入以下界面。

(4)当该AP的通信数据流量极度频繁(比如可以采用STA1与STA2对拷文件来产生数据流量),“Packets”所对应的数值增长速度就会越大。

当大概抓到30万(如采用104位RC4加密需要抓到100万包)“Packets”时关闭airodump窗口,启动WinAircrack。

(5)点击左侧的“General”进行设置,选择加密类型为“WEP”,添加捕获的文件(testwep.ivs)。

(6)点击左侧的“Advanced”进行设置,选择“Aircrack”所在的位置。

(7)全部设置完后,点击右下角的“Aircrack the key”按钮弹出以下窗口。

(8)选择要破解网络的BSSID(本实验选择“1”),回车得到最终WEP密钥。

8、破解WPA密钥(1)修改无线路由器的加密类型和加密方法,并设置为WPA-PSK认证和TKIP加密方式。

(2)在STA3笔记本上运行airodump,该工具用来捕获数据包,按提示依次选择“16”,“a”,“6”,“testwpa”(该输入文件名可任意),“n”。

(3)回车后,进入以下界面(4)让STA1重新连接上无线路由器,airodump将捕获一个无线路由器与STA1四次握手的过程。

(5)启动WinAircrack。

(6)点击左侧的“General”进行设置,选择加密类型为“WPA-PSK”,添加捕获的文件(testwpa.cap)。

(7)点击左侧的“Wpa”进行设置,选择一个字典文件(口令字典可下载:例如/dict.asp)。

(8)全部设置完后,点击右下角的“Aircrack the key”按钮弹出以下窗口,可知已经捕获到一次握手的过程。

(9)选择要破解网络的BSSID(本实验选择“2”),回车后经过几分钟的计算,最终得到WPA密钥。

9、破解密钥后对网络的危害一例(伪造AP)一旦入侵者知道了无线网络的WEP或WPA密钥,就可以连接到本地局域网内,这样入侵者就享有与正常接入用户一样对整个网络访问的权限,进行深度攻击。

入侵者可以利用IPBOOK,SuperScan 等类似这样的工具扫描局域网内的计算机,计算机里面的文件、目录、或者整个的硬盘驱动器能够被复制或删除,甚至其他更坏的情况诸如键盘记录、特洛伊木马、间谍程序或其他的恶意程序等等能够被安装到你的系统中,这样后果是非常严重的。